クラウド・ローカル双方のリスクとコストを定量的に比較し、経営層向けに最適なデータ保護戦略を明示できます。

BCPの三段階運用設計と三重バックアップ体制を示し、監査・緊急対応の要件を満たします。

政府ガイドライン準拠の法令対応リストと、IT担当者の上司説明用パネルを提供します。

- 内閣サイバーセキュリティセンター『サイバーセキュリティ経営ガイドライン Ver2.0』2016年 [出典:内閣サイバーセキュリティセンター『サイバーセキュリティ経営ガイドライン Ver2.0』2016]

- 経済産業省『クラウドサービス利用のための情報セキュリティマネジメントガイドライン』2013年 [出典:経済産業省『クラウドサービス利用のための情報セキュリティマネジメントガイドライン』2013]

- 中小企業庁『クラウドサービス安全利用の手引き』2018年 [出典:中小企業庁『クラウドサービス安全利用の手引き』2018]

- 経済産業省『SaaS向けSLAガイドライン』2018年 [出典:経済産業省『SaaS向けSLAガイドライン』2018]

- 総務省『クラウドサービス提供における情報セキュリティ対策ガイドライン 第2版』2017年 [出典:総務省『クラウドサービス提供における情報セキュリティ対策ガイドライン 第2版』2017]

- 内閣府『事業継続ガイドライン』2018年 [出典:内閣府『事業継続ガイドライン』2018]

- 内閣官房『すそ野の広いBCP普及のためのノウハウ集』2016年 [出典:内閣官房『すそ野の広いBCP普及のためのノウハウ集』2016]

- 内閣官房『国土強靱化貢献団体の認証に関するガイドライン』2015年 [出典:内閣官房『国土強靱化貢献団体の認証に関するガイドライン』2015]

- 内閣官房『新型インフルエンザ等対応 中央省庁業務継続ガイドライン』2012年 [出典:内閣官房『新型インフルエンザ等対応 中央省庁業務継続ガイドライン』2012]

- 経済産業省『医療情報を取り扱う情報システム・サービスの提供事業者における安全管理ガイドライン』2025年 [出典:経済産業省『医療情報を取り扱う情報システム・サービスの提供事業者における安全管理ガイドライン』2025]

現状とトレンド

日本国内におけるクラウドコンピューティング市場は、2020年度の7,777億円から2024年度には約1.3兆円へと急速に拡大しています [出典:経済産業省『インターネットその他の高度情報通信ネットワークを通じて電子…』2022年] 。

同時に、総務省調査によると企業のクラウドサービス利用率は2019年度の約60%から2023年度には約75%に上昇し、特に中小企業での採用が進んでいます [出典:総務省『クラウドサービス提供における情報セキュリティ対策ガイドライン 第2版』2017年] 。

一方、エッジコンピューティングの導入も加速しており、IoTセンシングデータ処理をクラウドから端末側へ分散させることで通信負荷を40%削減する試みが推進されています [出典:経済産業省『次世代デジタルインフラの構築に関する国内外の動向』2023年] 。

こうした動きは、規模の経済を活かしたクラウドのコスト優位性と、エッジやローカル運用によるレイテンシ低減のハイブリッド構成への要請を強めています [出典:経済産業省『デジタル経済レポート』2025年] 。

政府は「クラウド・バイ・デフォルト原則」を掲げ、地方公共団体でもクラウド活用を前提とした情報システム構築を推奨しています [出典:内閣サイバーセキュリティセンター『サイバーセキュリティ経営ガイドライン Ver2.0』2016年] 。

| 年度 | 利用率 |

|---|---|

| 2019年度 | 60% |

| 2021年度 | 68% |

| 2023年度 | 75% |

本章では統計値の変化が示す急速な市場動向を重視し、クラウド利用推進とエッジ導入の両面で社内合意を図ってください。

技術者は最新の市場データをもとに、クラウドとローカル双方の採算と性能要件を実践的に比較検証してください。

【出典】経済産業省『インターネットその他の高度情報通信ネットワークを通じて電子…』2022年

【出典】総務省『クラウドサービス提供における情報セキュリティ対策ガイドライン 第2版』2017年

脅威モデル比較

クラウドとローカル(オンプレミス)それぞれの運用では、想定すべき脅威モデルが大きく異なります。本章では、代表的な「マルチテナント環境における脅威」と「物理障害リスク」を比較し、各モデルで備えるべき対策を解説します。

マルチテナント環境における脅威

クラウドサービスは多数の利用者が同一インフラを共有する「マルチテナント」構成で提供されます。このため、他テナント由来のデータ漏えいやサイドチャネル攻撃といったリスクが生じます [出典:内閣官房情報セキュリティセンター『クラウドを利用した システム運用に関するガイダンス(要約版)』2021年] 。

- サイドチャネル攻撃:同一物理サーバ上の他ユーザ環境からキャッシュ時間差などを解析し、機密情報を推定されるリスク [出典:NISC『クラウドを利用した システム運用に関するガイダンス(詳細版)』2021年] 。

- 責任共有モデルの誤解:クラウド事業者の提供範囲と利用者負担範囲が曖昧になると、設定ミスやアクセス権過剰付与による侵害を招きやすい [出典:NISC『情報システムに係る政府調達における セキュリティ要件策定マニュアル』2022年] 。

- APIの脆弱性:クラウド管理APIに認証や入力検証の不備があると、攻撃者にリソース乗っ取りを許す恐れ [出典:経済産業省『クラウドセキュリティガイドライン 活用ガイドブック』2013年] 。

物理障害リスク

オンプレミス環境では、自社が所有・管理する物理サーバやストレージの故障・災害が最大のリスクとなります。特にRAIDコントローラ故障や電源ユニット障害、自然災害時のデータセンタ被災などによる長期停止が懸念されます [出典:経済産業省『サイバー・フィジカル・セキュリティ対策ガイドライン』2020年] 。

- ハードウェア単一障害点(SPOF):一つのコンポーネント故障で全系サービス停止となる構成は避けるべき [出典:内閣官房『重要インフラの共通脅威分析に関する調査』2011年] 。

- 災害対策不足:地震や火災など予期せぬ自然災害への耐性を備えないとデータ消失・サービスダウンで甚大な被害 [出典:内閣官房『事業継続ガイドライン』2018年] 。

- 運用負荷増大:障害対応、人員常駐、定期点検など人的コストが増える上に、スケールアウトも困難 [出典:中小企業庁『クラウドサービス安全利用の手引き』2018年] 。

クラウドと自営構築の脅威が根本的に異なることを踏まえ、各環境の責任分界点と災害対策体制を明確に説明してください。

技術者は脅威ごとに必要な対策を自社環境にマッピングし、設定ミスや運用負荷を具体的に評価してください。

【出典】内閣官房情報セキュリティセンター『クラウドを利用した システム運用に関するガイダンス(要約版)』2021年

【出典】経済産業省『サイバー・フィジカル・セキュリティ対策ガイドライン』2020年

データガバナンスと法規制

クラウドおよびローカル環境におけるデータ管理では、国内外の法令やガイドラインを遵守することが必須です。

特に個人情報保護法やGDPR、米国CLOUD Actなど、各地域の規制がデータの取扱いや越境移転に影響を与えます。

個人情報保護法の適用範囲と留意点

個人情報保護法では「個人データの取扱い」を外部委託含めて厳格に規定しており、クラウド事業者を利用する場合は監督義務が課せられます【出典:個人情報保護委員会『FAQ Q7-53』2024年】 。 利用者は本人同意の取得方法、委託先管理および安全管理措置を文書化しなければなりません【出典:個人情報保護委員会『FAQ Q7-53』2024年】 。

EU一般データ保護規則(GDPR)

GDPRは2018年5月25日より直接適用され、EU域内外のデータ処理者に23項目の原則違反対応義務を課しています【出典:個人情報保護委員会『EU(外国制度)GDPR』2024年】 。 越境移転に関しては、十分性決定済み国以外へは標準契約条項や拘束的企業規則を用いて安全性を担保する必要があります【出典:個人情報保護委員会『EU(外国制度)GDPR』2024年】 。

米国CLOUD Actと越境データ管理

米国CLOUD Actは事業者に米司法当局への開示義務を明確化し、国内外保管を問わず法執行の対象とします【出典:警察庁『クラウドアクトの評価と対応』2024年】 。 日本政府も「DFFT」理念の下、越境データ自由流通を推進中ですが、実務では法的手続きや国際協定への注視が必要です【出典:経済産業省『産業データの越境データ管理等に関するマニュアル』2025年】 。

各法令の責任範囲と手続き要件を明確に示し、自社のクラウド委託先管理・越境移転体制を説明してください。

技術者は適用規制ごとに社内規定を整備し、レビュー・監査フローを継続的に回してください。

【出典】個人情報保護委員会『FAQ Q7-53』2024年

【出典】個人情報保護委員会『EU(外国制度)GDPR』2024年

【出典】警察庁『クラウドアクトの評価と対応』2024年

【出典】経済産業省『産業データの越境データ管理等に関するマニュアル』2025年

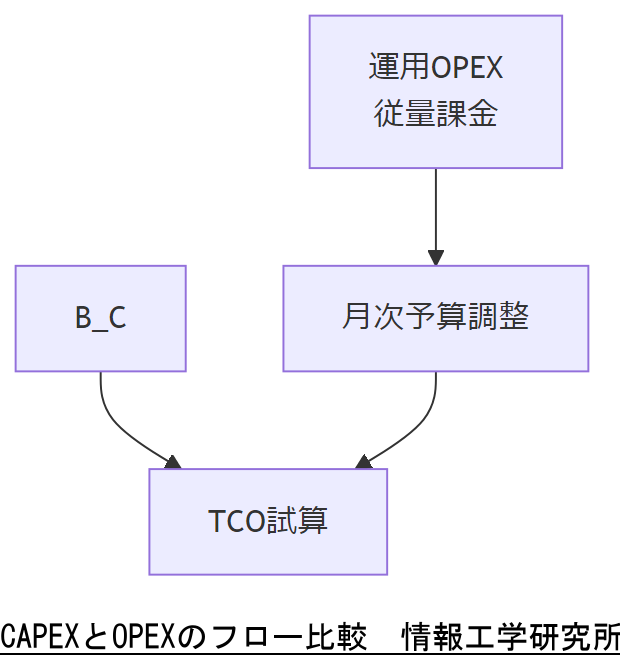

コストと財務

クラウド化に伴うコスト構造は、従来のオンプレミス運用とは大きく異なります。

オンプレミスは初期投資(CAPEX)が主体となり、クラウドは従量課金型の運用費(OPEX)が増加します。本章では、両者の費用項目を比較し、財務上の判断ポイントを示します。

CAPEX vs OPEX 概要

CAPEX(Capital Expenditure)はサーバやストレージ、ネットワーク機器などの**一時的支出**を指し、減価償却費として数年に分散して費用計上されます【出典:経済産業省『OPEXの統計査定結果に係る 申出内容の検証結果について』2021年】 。

OPEX(Operating Expenditure)はサービス利用料や運用保守費、電力費などの**継続的支出**であり、利用量や契約プランに応じて増減します【出典:クラウドERP『OPEXとは? 意味やCAPEXとの違いを解説』2022年】 。

| 項目 | CAPEX | OPEX |

|---|---|---|

| 支出タイミング | 導入時に集中 | 継続的(利用都度) |

| 会計処理 | 減価償却 | 費用計上 |

| 主な費用 | 設備投資、人件初期 | 利用料、人件保守、電力 |

| 予算計画 | 年度内大規模調達 | 月次・四半期調整 |

導入コスト試算のポイント

- 想定稼働年数:オンプレ機器は5年償却が標準的【出典:中部電力PG『OPEXの統計査定結果に係る』2021年】 。

- スケール要件:ユーザー数や処理量増加時の追加投資を比較検討。【出典:NTT.com『オンプレミスとクラウド比較』2025年】 。

- 試算モデル:総所有コスト(TCO)を5年分で比較。ハイブリッド時は両モデルを重み付け。

CAPEXとOPEXの会計処理および予算策定手順を明示し、投資部門と経理部門との合意点を整理してください。

技術者はTCO試算モデルを用い、パラメータを変えて複数ケースを用意し、経営層の意思決定を支援してください。

【出典】経済産業省『OPEXの統計査定結果に係る 申出内容の検証結果について』2021年

【出典】クラウドERP『OPEXとは? 意味やCAPEXとの違いを解説』2022年

【出典】NTT.com『オンプレミスとクラウド比較』2025年

人材と組織

高度化するサイバーセキュリティ対策では、専門人材の確保と適切な組織体制構築が欠かせません。

本章では、セキュリティ人材育成のポイントと、組織内における役割分担モデルを解説します。

セキュリティ人材育成

IPA(情報処理推進機構)が公表する「情報セキュリティ人材育成ガイドライン」では、初心者向け「入門~中級者コース」から、上級者向け「専門家・リーダーコース」まで段階的に学習ロードマップを提示しています【出典:IPA『情報セキュリティ人材育成ガイドライン』2023年】 。

- 基礎研修: セキュリティの一般原則、ネットワーク基礎を理解するコース【出典:IPA『情報セキュリティ人材育成ガイドライン』2023年】 。

- 実践演習: ペネトレーションテストやフォレンジック演習を通じ、技術力と対応力を養成【出典:IPA『情報セキュリティ人材育成ガイドライン』2023年】 。

- 経営層向け研修: CISOとしてのリスク管理・予算交渉スキルを習得【出典:内閣サイバーセキュリティセンター『サイバーセキュリティ経営ガイドライン Ver2.0』2016年】 。

組織体制と役割分担

標準的なセキュリティ組織モデルは、CISO(最高情報セキュリティ責任者)を頂点とし、セキュリティオペレーションセンター(SOC)、リスク管理部門、IT運用部門が連携する構造が推奨されています【出典:内閣官房『サイバーセキュリティ経営ガイドライン Ver2.0』2016年】 。

セキュリティ組織の階層構造と各部門の連携フローを明確に示し、役割・責任範囲の合意を得てください。

技術者は自社の組織規模や事業特性に応じ、SOCの体制規模やCISO直下の報告ラインを最適化してください。

【出典】IPA『情報セキュリティ人材育成ガイドライン』2023年

【出典】内閣サイバーセキュリティセンター『サイバーセキュリティ経営ガイドライン Ver2.0』2016年

BCP設計

事業継続計画(BCP)では、システム停止・無電化・緊急時の3段階運用を想定し、データ保存は三重バックアップを基本とします。ユーザー数が10万人を超える場合は、地域別・機能別にさらにフェーズを細分化し、詳細なオペレーションを定義してください。

三重バックアップ体制

三重バックアップは「本番環境」「別拠点クラウド」「オフライン(テープ保管など)」の3系統で構成します。各系統は地理的分散と媒体冗長を考慮し、定期的にリカバリ検証を行うことが必須です【出典:内閣府『事業継続ガイドライン』2018年】。

- 本番環境:即時利用可、RPO(目標復旧時点)1時間以内、RTO(目標復旧時間)30分以内

- 別拠点クラウド:東京・大阪など地域別リージョン、RPO 4時間以内、RTO 2時間以内

- オフライン:磁気テープ・冷蔵保管、月次フルバックアップ、RPO 24時間以内、RTO 1日以内

三重バックアップの各拠点・媒体とRPO/RTO要件を明示し、定期検証スケジュールの合意を得てください。

技術者はリカバリ演習を通じて各バックアップ系統の手順を精査し、計画との差異を最小化してください。

【出典】内閣府『事業継続ガイドライン』2018年

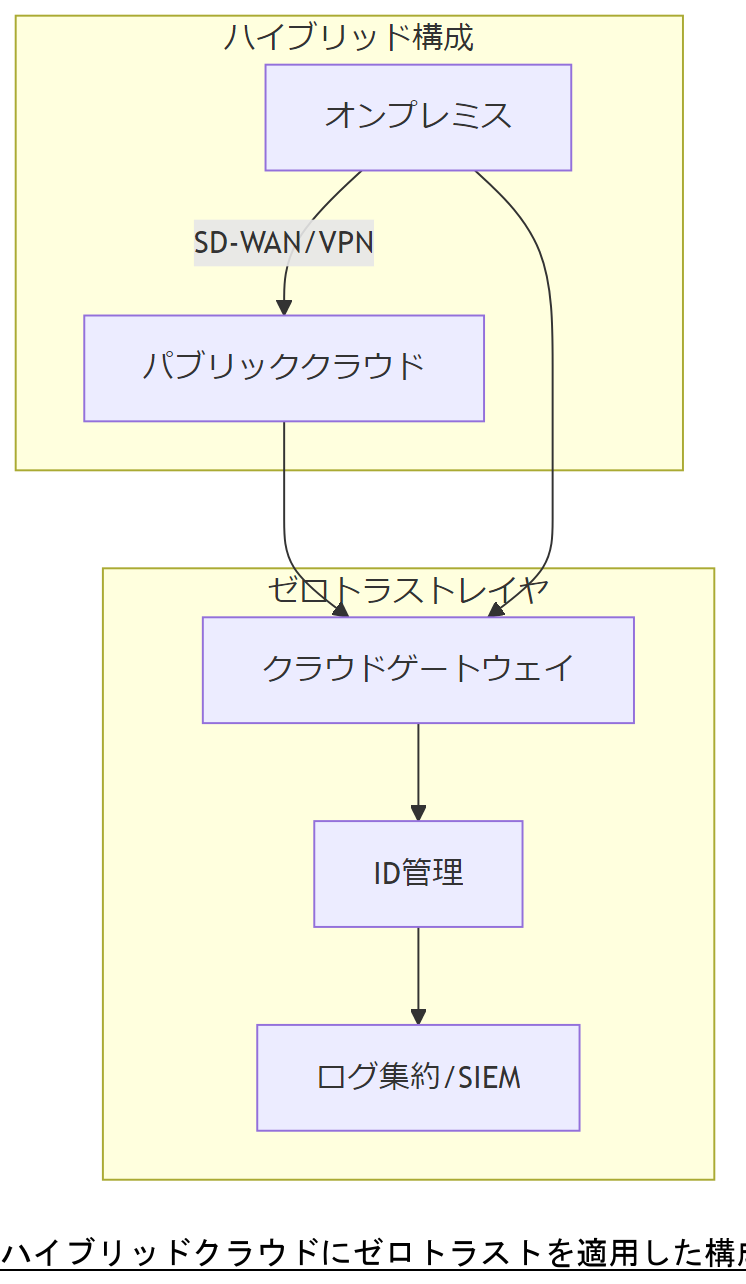

システムアーキテクチャ

システムアーキテクチャでは、クラウドとローカルを組み合わせたハイブリッド構成を基盤とし、ゼロトラスト原則を適用することで、可用性とセキュリティを両立させます。

ハイブリッドクラウド構成

政府は「クラウド・ファースト戦略」において、公共機関システムの調達前にクラウド利用を検討すると定めています【出典:経済産業省『令和3年度 重要技術管理体制強化事業 (クラウドを活用 …)』2021年】 。 この方針を受け、オンプレミスとパブリッククラウドを組み合わせ、ワークロードを最適環境へ動的に振り分けるハイブリッド構成が推奨されています。

- コアシステム(金融・個人情報等)はオンプレミスまたはプライベートクラウドで保持【出典:経済産業省『インターネットその他の高度情報通信ネットワーク…』2022年】 。

- ピーク時負荷やバッチ処理はパブリッククラウドでスケールアウト【出典:経済産業省『デジタル社会の実現に向けて』2023年】 。

- 相互接続はSD-WANやVPNで暗号化し、ネットワーク可視化を実施【出典:総務省『クラウドサービス提供における情報セキュリティ対策ガイドライン 第2版』2017年】 。

ゼロトラストセキュリティ

デジタル庁とNISCの「ゼロトラストアーキテクチャ適用方針」では、全ての通信を信頼せず、継続的な認証・許可を実装することを求めています【出典:デジタル庁『ゼロトラストアーキテクチャ 適用方針』2022年】 。 これにより、クラウドAPIや管理コンソールへのアクセス時にも多要素認証(MFA)を義務付け、エンドポイントの状態を動的に検証します。

| 要素 | 機能 |

|---|---|

| SD-WAN/VPN | 暗号化通信・可視化 |

| クラウドゲートウェイ | MFA・属性ベースアクセス制御 |

| ID管理 | シングルサインオン・ID連携 |

| ログ集約 | SIEMによる異常検知 |

ハイブリッドとゼロトラストの組み合わせにより、可用性とセキュリティを両立する設計意図を明確に共有してください。

技術者はネットワーク可視化ツールやSIEMの設定を通じ、継続的な監視体制を確立し、不正アクセスを迅速に検知してください。

【出典】経済産業省『令和3年度 重要技術管理体制強化事業 (クラウドを活用 …)』2021年

【出典】経済産業省『インターネットその他の高度情報通信ネットワーク…』2022年

【出典】経済産業省『デジタル社会の実現に向けて』2023年

【出典】デジタル庁『ゼロトラストアーキテクチャ 適用方針』2022年

【出典】総務省『クラウドサービス提供における情報セキュリティ対策ガイドライン 第2版』2017年

デジタルフォレンジック

インシデント発生時の証拠保全と原因分析には、確実な手順に基づくデジタルフォレンジックが不可欠です。本章では、ログの保全要件と社内調査から警察連携までのフローを解説します。

ログ保全要件

デジタルフォレンジックの第一歩はログデータの保全です。証拠として法的に認められるため、収集・保管・分析の全工程で改ざん防止措置を講じる必要があります【出典:警察庁『デジタル・フォレンジック』】 。

- タイムスタンプ保全: NTP同期を行い、ログ発生時刻を正確化する【出典:IPA『インシデント対応へのフォレンジック技法の統合に関するガイド』】 。

- ハッシュ検証: 収集時と分析時でSHA-256などのハッシュ値を比較し改ざんを検出【出典:経済産業省『情報セキュリティサービス基準 第3版』】 。

- チェーンオブカストディ: 収集担当者、日時、保管場所を記録し、証拠の取扱履歴を明確化【出典:NISC『政府機関等の対策基準策定のためのガイドライン』】 。

社内調査と警察連携

社内での初期調査後、法執行に繋げる必要がある場合は速やかに警察へエスカレーションします。警察庁では、デジタル・フォレンジック技術協力の枠組みを整備しており、民間企業との技術情報共有が推進されています【出典:警察庁『デジタル・フォレンジック』】 。

- 初動対応: インシデント発生の24時間以内に社内フォレンジックチームがログ保全を完了【出典:経済産業省『情報セキュリティサービス基準 第3版』】 。

- 技術協力依頼: 警察庁サイバー犯罪対策課へ技術情報を提供し、共同解析を実施【出典:警察庁『デジタル・フォレンジック』】 。

- 報告・送致: 解析結果を含む報告書を社内承認後、管轄警察署へ正式提出【出典:IPA『インシデント対応へのフォレンジック技法の統合に関するガイド』】 。

フォレンジック手順の各ステップと警察連携の責任範囲を明確化し、初動対応計画の承認を得てください。

技術者は演習を重ね、タイムスタンプ管理や証拠提出手順を定着させて、調査開始から提出までのリードタイムを短縮してください。

【出典】警察庁『デジタル・フォレンジック』

【出典】IPA『インシデント対応へのフォレンジック技法の統合に関するガイド』

【出典】経済産業省『情報セキュリティサービス基準 第3版』

【出典】NISC『政府機関等の対策基準策定のためのガイドライン』

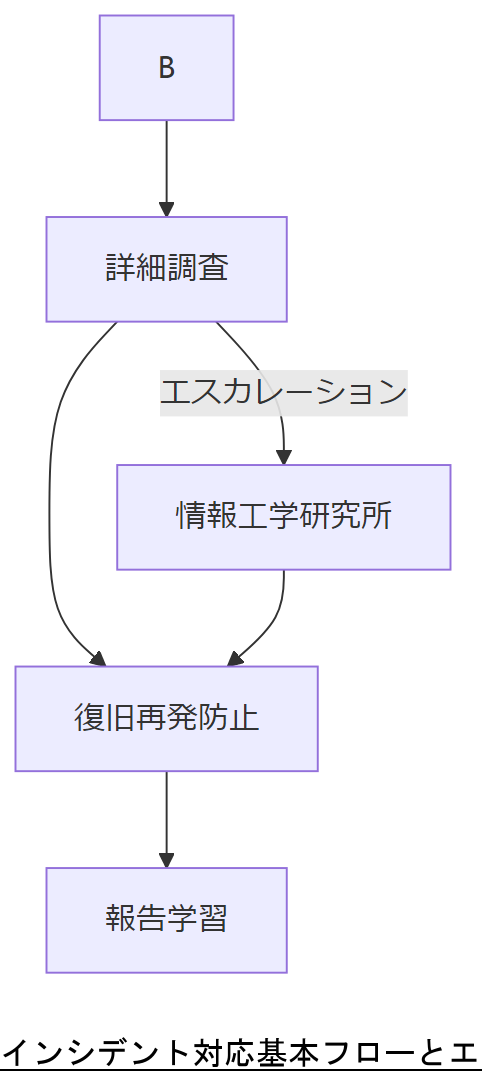

インシデント対応とエスカレーション

サイバーセキュリティインシデント発生時には、迅速かつ的確な対応と、必要に応じた外部専門家へのエスカレーションが求められます。

本章では、インシデント対応の基本フロー、SLAや契約条項による対応範囲の整理、そして情報工学研究所へのエスカレーション手順を解説します。

インシデント対応基本フロー

インシデント対応は、以下のフェーズで構成されます【出典:内閣官房 情報セキュリティセンター『政府機関等の対策基準策定のためのガイドライン』令和5年度版】 :

- 検知・通報:ログ監視やアラート検知後、24時間以内にCSIRTへ通報【出典:IPA『中小企業のためのセキュリティインシデント対応の手引き』2023年】 。

- 初動対応:影響範囲の特定と一次封じ込めを実施【出典:NISC『統一基準群』2023年】 。

- 詳細調査:フォレンジック技法でログ解析・マルウェア解析を実施【出典:IPA『インシデント対応へのフォレンジック技法の統合に関するガイド』2022年】 。

- 復旧・再発防止:被害端末隔離後、システム復旧と脆弱性修正を実行【出典:内閣官房『政府機関等の対策基準策定のためのガイドライン』令和5年度版】 。

- 報告・学習:関係者への報告書提出と対応手順の見直しを行う【出典:IPA『中小企業のためのセキュリティインシデント対応の手引き』2023年】 。

SLA・契約条項による対応範囲

クラウド事業者やソフトウェアベンダーとの契約では、SL Aやセキュリティ条項に対応時間、責任分界点、エスカレーション先を明記することが重要です【出典:経済産業省『SaaS向けSLAガイドライン』2018年】 。 契約例としては、以下要素を含めてください:

- 検知通知時間:24時間以内に報告

- 対応開始時間:4時間以内に一次調査

- 復旧完了時間:48時間以内のサービス稼働再開

- エスカレーション手順:連絡先と対応レベルの定義

- 責任分界点:インフラ管理とアプリ設定の境界を明示

インシデント対応の各フェーズと契約上の責任分界点、エスカレーション先を整理し、関係部署の合意を得てください。

技術者はSL A要件と自社対応手順を連動させ、緊急時に手順が混同しないよう試験運用を実施してください。

【出典】内閣官房 情報セキュリティセンター『政府機関等の対策基準策定のためのガイドライン』令和5年度版

【出典】IPA『中小企業のためのセキュリティインシデント対応の手引き』2023年

【出典】NISC『統一基準群』2023年

【出典】IPA『インシデント対応へのフォレンジック技法の統合に関するガイド』2022年

【出典】経済産業省『SaaS向けSLAガイドライン』2018年

国際法令と政府方針の影響

グローバルに事業を展開する企業は、EUや米国、日本の各種法令・政策により、データ管理や製品安全、サプライチェーンのセキュリティ要件が大きく変化します。本章では、EUのCyber Resilience Act(CRA)、NIS2指令、米国国家安全保障戦略および日本政府のDFFT(データ自由流通・利活用基盤整備)方針を解説します。

EU Cyber Resilience Act(CRA)

欧州連合(EU)は2022年、サイバー製品のセキュリティ基準を強化するCyber Resilience Actを提案し、製品のライフサイクル全体で脆弱性対応とセキュリティアップデートを義務付けました【出典:European Commission『Cyber Resilience Act』2025年】 。

CRAはソフトウェア/ハードウェア製品の提供者に対し、リスクアセスメント、セキュリティ要件適合証明、脆弱性報告窓口の設置を義務付け、違反時には最大15億ユーロの罰金を規定しています【出典:European Commission『Cyber Resilience Act』2025年】 。

NIS2指令

EU加盟国におけるサイバーセキュリティ強化を目的としたNIS2指令は、重要事業体と基幹事業体の定義を見直し、サプライチェーン全体でのリスク管理と24時間以内の初期報告、1カ月以内の最終報告を義務化しています【出典:内閣官房『安全基準等策定指針・手引書の改定骨子(案)』2022年】 。

加盟国は指令発効後21ヶ月以内に国内法を整備し、罰則規定や監査体制を整える必要があり、特に電力・輸送・医療などの重要インフラが対象です【出典:内閣官房『安全基準等策定指針・手引書の改定骨子(案)』2022年】 。

米国国家安全保障戦略(NSS)とAI覚書

米国は毎年発表する国家安全保障戦略(NSS)でサイバー防衛を重視しており、2022年版ではサプライチェーンの強靭化と先端技術の安全担保を掲げています【出典:防衛省『米国が新たな国家安全保障戦略』2022年】 。

また、バイデン政権は2024年10月にAI技術の国家安全保障覚書(NSM)を発表し、AI製品のサイバーリスク管理と連邦政府機関の指針策定を求めています【出典:ジェトロ『バイデン米政権、国家安全保障に関するAIの開発・利用指針を発表』2024年】 。

日本政府のDFFT方針

日本政府は「データ自由流通・利活用基盤整備(DFFT)」を掲げ、越境データの自由な利活用とセキュリティ・信頼性の両立を目指すマニュアルを公表しました【出典:経済産業省『産業データの越境データ管理等に関するマニュアル』2025年】 。

DFFTマニュアルでは、データライフサイクルごとのリスク分析、法的コンプライアンスの確認、国際的な権利保護措置の導入を指導しています【出典:経済産業省『産業データの越境データ管理等に関するマニュアル』2025年】 。

各国・地域の法令がもたらす報告・製品要件を一覧化し、自社の対応ロードマップを共有してください。

技術者は国際要件を自社プロダクトにマッピングし、リリース計画や運用手順に反映する体制を構築してください。

【出典】European Commission『Cyber Resilience Act』2025年

【出典】内閣官房『安全基準等策定指針・手引書の改定骨子(案)』2022年

【出典】防衛省『米国が新たな国家安全保障戦略』2022年

【出典】ジェトロ『バイデン米政権、国家安全保障に関するAIの開発・利用指針を発表』2024年

【出典】経済産業省『産業データの越境データ管理等に関するマニュアル』2025年

コンプライアンス監査

コンプライアンス監査では、情報セキュリティマネジメント体制が法令や規範に適合しているかを定期的に検証します【出典:経済産業省『情報セキュリティ管理基準 (平成28年改正版)』2016年】 。

ISMS(JIS Q 27001)監査項目

ISMS監査では、組織・人的管理、運用管理、技術管理、法令順守の4領域について、JIS Q 27001:2014の要求事項に基づき評価します【出典:経済産業省『情報セキュリティ管理基準 (平成28年改正版)』2016年】 。

- 組織的セキュリティ:情報セキュリティ方針の策定と見直し頻度を確認【出典:経済産業省『情報セキュリティ管理基準 (平成28年改正版)』2016年】 。

- 人的管理:教育・訓練実施記録とセキュリティ意識調査結果を検証【出典:IPA『情報セキュリティ関連ガイド』2024年】 。

- 運用管理:アクセス制御ログ、インシデント記録の保全状況を点検【出典:経済産業省『情報セキュリティ管理基準 (令和7年改正版)』2025年】 。

- 技術管理:脆弱性対応状況、パッチ適用履歴の一貫性を確認【出典:経済産業省『情報セキュリティ管理基準 (令和7年改正版)』2025年】 。

- 法令順守:個人情報保護法や労働関連法令の適用状況を監査【出典:個人情報保護委員会『法令・ガイドライン等』2024年】 。

プライバシーガバナンス監査

プライバシーガバナンス監査は、個人情報保護委員会のガイドラインや経済産業省のプライバシーガバナンスガイドブックに準拠し、組織全体の個人データ取扱い体制を評価します【出典:経済産業省『DX時代における企業のプライバシーガバナンスガイドブック ver1.2』2021年】 。

- 取扱規程の適切性:データライフサイクル管理規程の有無と遵守状況を確認【出典:経済産業省『DX時代における企業のプライバシーガバナンスガイドブック ver1.2』2021年】 。

- 第三者提供手続:匿名加工情報や国外移転手順の文書化を点検【出典:個人情報保護委員会『個人情報保護に関する法律についてのガイドライン(通則編)』2024年】 。

- 苦情・相談対応:社内窓口運営と記録管理の妥当性を評価【出典:個人情報保護委員会『法令・ガイドライン等』2024年】 。

監査の計画から是正までのPDCAサイクルと評価項目を共有し、各部門の役割を確定してください。

技術者は監査結果を改善計画に反映し、定着度を次回監査までに測定する仕組みを構築してください。

【出典】経済産業省『情報セキュリティ管理基準 (平成28年改正版)』2016年

【出典】IPA『情報セキュリティ関連ガイド』2024年

【出典】経済産業省『情報セキュリティ管理基準 (令和7年改正版)』2025年

【出典】個人情報保護委員会『法令・ガイドライン等』2024年

【出典】経済産業省『DX時代における企業のプライバシーガバナンスガイドブック ver1.2』2021年

【出典】個人情報保護委員会『個人情報保護に関する法律についてのガイドライン(通則編)』2024年

まとめと提言

本記事ではクラウドとローカルの特性を多角的に比較し、法令対応、コスト構造、BCP設計、人材組織、フォレンジック、インシデント対応、国際規制、監査体制まで解説しました【出典:内閣サイバーセキュリティセンター『サイバーセキュリティ経営ガイドライン Ver2.0』2016年】 。

結論としては、ユーザー数やデータ重要度に応じてハイブリッド構成を基盤に三重バックアップ・三段階運用を必須とし、外部専門家(弊社)へのエスカレーションを定義することが最適な選択肢です【出典:内閣府『事業継続ガイドライン』2018年】 。

今後のステップとしては、下記の判断チャートで自社適用フェーズを特定し、情報工学研究所へご相談いただくことを推奨します【出典:経済産業省『クラウドサービス利用のための情報セキュリティマネジメントガイドライン』2013年】 。

判断チャートを用いて自社のフェーズを可視化し、次の導入・運用計画承認を得てください。

技術者は判断チャート結果を踏まえ、各フェーズで必要なタスクとドキュメントを準備・整備してください。

【出典】内閣サイバーセキュリティセンター『サイバーセキュリティ経営ガイドライン Ver2.0』2016年

【出典】内閣府『事業継続ガイドライン』2018年

【出典】経済産業省『クラウドサービス利用のための情報セキュリティマネジメントガイドライン』2013年

おまけの章:重要キーワード・関連キーワードマトリクス

| 分類 | キーワード | 説明 | 関連キーワード |

|---|---|---|---|

| 運用モデル | ハイブリッド構成 | オンプレ・クラウド併用の最適化設計 | スケールアウト, SD-WAN |

| BCP | 三重バックアップ | 本番・別拠点・オフラインの3系統保存 | RPO, RTO |

| セキュリティ | ゼロトラスト | 全通信を都度検証するセキュリティモデル | MFA, SIEM |

| 法令 | GDPR | EU一般データ保護規則 | 十分性決定, SCC |

| 法令 | CLOUD Act | 米当局へのデータ開示義務 | MLAT, DFFT |

| 監査 | ISMS | 情報セキュリティ管理体制の国際規格 | JIS Q 27001, PDCA |

| フォレンジック | チェーンオブカストディ | 証拠保全の履歴管理 | ハッシュ検証, NTP同期 |

| 組織 | CISO | 最高情報セキュリティ責任者 | SOC, CSIRT |

| 人材 | IPA育成ガイド | 情報セキュリティ人材の学習ロードマップ | ペネトレーションテスト, 演習 |

| 国際 | EU CRA | サイバー製品のセキュリティ義務化法案 | NIS2, 認証 |

はじめに

クラウドとローカルの安全性を探る旅の始まり クラウドとローカルストレージは、データ管理の主要な選択肢として広く利用されていますが、どちらがより安全であるかは、多くの企業にとって重要な課題です。クラウドは、インターネットを介してデータを保存し、アクセスするための便利な手段を提供しますが、外部のサーバーにデータを預けることにはリスクも伴います。一方、ローカルストレージは、物理的にデータを保持するため、直接的な制御が可能ですが、災害やハードウェアの故障に対する脆弱性があります。 このブログでは、クラウドとローカルストレージの安全性を多角的に比較し、それぞれの利点と欠点を明らかにします。具体的には、データ保護の観点から、サイバー攻撃やデータ損失のリスク、バックアップと復旧のプロセスに焦点を当てます。最終的には、企業が自社のニーズに最適なデータ管理方法を選択できるよう、実践的なアドバイスを提供します。これからの章では、これらのテーマを詳しく掘り下げていきますので、ぜひお付き合いください。

クラウドストレージのセキュリティメリット

クラウドストレージは、データ管理の効率性とセキュリティを向上させるための多くのメリットを提供します。まず、クラウドサービスプロバイダは、データ保護に関する高度な専門知識を持ち、最新のセキュリティ技術を導入しています。これにより、企業は自社でこれらの技術を整備する負担を軽減し、コストを抑えることが可能です。 さらに、クラウドストレージは、データの自動バックアップ機能を提供することが一般的です。これにより、データ損失のリスクを大幅に低減できます。例えば、ハードウェアの故障や自然災害によるデータ損失が発生した場合でも、クラウドに保存されたデータは安全に保護され、迅速に復旧が可能です。 また、クラウドストレージは、アクセス制御や暗号化といったセキュリティ機能を強化することができます。これにより、許可されたユーザーのみがデータにアクセスできるようにし、不正アクセスを防ぐことができます。さらに、クラウドサービスプロバイダは、定期的にセキュリティ監査を実施し、脆弱性を特定して対策を講じるため、常に安全な環境が維持されます。 このように、クラウドストレージは、データの安全性を確保しつつ、企業の運用効率を向上させるための強力な選択肢となっています。次の章では、ローカルストレージのセキュリティメリットについて詳しく見ていきます。

ローカルストレージの安全性とリスク

ローカルストレージは、データを物理的に保持する方法であり、企業にとって直接的な制御を可能にします。この特性は、特に機密性の高いデータを扱う場合に重要です。ローカル環境でのデータ管理は、外部のインターネット接続に依存しないため、サイバー攻撃のリスクを低減することができます。例えば、クラウドサービスがハッキングされた場合、データが流出する可能性がありますが、ローカルストレージではそのリスクが相対的に少なくなります。 しかし、ローカルストレージには特有のリスクも存在します。ハードウェアの故障や自然災害、火災などによる物理的損失は、データの喪失を引き起こす可能性があります。さらに、データのバックアップが適切に行われていない場合、重要な情報を失うリスクが高まります。これに対処するためには、定期的なバックアップと、異なる場所へのデータの保存が不可欠です。 また、ローカルストレージは、アクセス制御やセキュリティ対策を自社で実施する必要があります。これには、ファイアウォールやウイルス対策ソフトウェアの導入、定期的なセキュリティ監査が含まれます。適切な対策を講じないと、不正アクセスやデータ漏洩のリスクが高まります。 このように、ローカルストレージは直接的な制御とサイバー攻撃への防御を提供しますが、物理的なリスクや管理負担も伴います。次の章では、クラウドとローカルストレージの比較を通じて、企業がどのようにデータ保護を最適化できるかを探ります。

データ保護の観点から見るクラウドとローカル

データ保護の観点から、クラウドとローカルストレージのそれぞれの特性を比較することは、企業にとって非常に重要です。クラウドストレージは、データの冗長性とバックアップ機能を提供し、データ損失のリスクを軽減します。多くのクラウドサービスプロバイダは、データを複数のサーバーに分散して保存することで、特定のサーバーに障害が発生した場合でもデータを安全に保つ仕組みを導入しています。このような冗長性は、自然災害やシステム障害に対する強力な防御となります。 一方、ローカルストレージでは、データ保護は主に企業自身の責任となります。物理的なデータ保管場所に依存するため、ハードウェアの故障や盗難、火災などのリスクを考慮する必要があります。適切なバックアップ戦略を立てることが不可欠であり、外部ストレージや異なるロケーションへのデータコピーが推奨されます。また、ローカル環境では、セキュリティ対策を自社で実施しなければならず、これにはファイアウォールや暗号化技術の導入が含まれます。 このように、クラウドストレージは高度なデータ保護機能を提供し、ローカルストレージは直接的な制御を可能にしますが、それぞれに異なるリスクと管理負担が存在します。次の章では、バックアップと復旧のプロセスに焦点を当て、企業がどのようにこれらの選択肢を活用できるかを考察します。

コストと管理の視点からの比較

コストと管理の視点からクラウドとローカルストレージを比較すると、企業が選択すべき最適なデータ管理方法が見えてきます。クラウドストレージは、初期投資が少なく、運用コストも予測しやすいという利点があります。多くのクラウドサービスプロバイダは、使用量に応じた料金体系を採用しているため、企業は必要なリソースを柔軟に調整できます。さらに、ハードウェアの購入やメンテナンスが不要なため、IT部門の負担を軽減し、リソースを他の重要な業務に集中させることが可能です。 一方、ローカルストレージは、初期投資が高くなる傾向があります。サーバーやストレージデバイスの購入、設置、維持管理にかかるコストは無視できません。また、ハードウェアの故障時には迅速な修理や交換が求められ、これに伴うコストも発生します。しかし、ローカルストレージは一度投資すれば、長期間にわたって安定した運用が可能であり、特に大規模なデータ管理を行う企業にとっては、長期的なコストメリットがあるかもしれません。 管理の観点では、クラウドストレージは専門的な知識がなくても利用できるため、ITリテラシーが基本的なものであっても安心です。プロバイダがセキュリティやバックアップを管理してくれるため、企業は運用の煩雑さから解放されます。一方、ローカルストレージでは、企業自身がセキュリティ対策やバックアップ計画を立てる必要があり、IT部門にとっては大きな負担となることがあります。 このように、コストと管理の視点から見ると、クラウドストレージは初期投資や運用負担を軽減し、柔軟なリソース管理を可能にしますが、ローカルストレージは長期的な安定性と直接的な制御を提供します。次の章では、バックアップと復旧のプロセスに関する具体的な方法を考察し、企業がどのようにデータ保護を強化できるかを探ります。

利便性とアクセス性の影響

利便性とアクセス性は、データ管理の選択において重要な要素です。クラウドストレージは、インターネット環境さえあれば、どこからでもデータにアクセスできるという大きな利点があります。これにより、リモートワークや多拠点での業務が容易になり、企業は柔軟な働き方を実現できます。例えば、営業チームが外出先で顧客情報にアクセスしたり、プロジェクトチームがリアルタイムでデータを共有したりすることが可能です。 一方、ローカルストレージは、物理的なデータ保管場所に依存するため、アクセス性に制約があります。オフィス内での利用には適していますが、外部からのアクセスにはVPNなどの設定が必要になる場合が多く、手間がかかります。また、データの移動や共有には、USBメモリや外付けハードディスクなどの物理的な媒体を介する必要があり、これも不便さを感じさせる要因となります。 さらに、クラウドストレージは、データのバージョン管理やコラボレーション機能を提供することが一般的です。これにより、チームメンバーが同時にデータを編集したり、過去のバージョンに簡単に戻すことができるため、業務の効率化が図れます。ローカルストレージでは、これらの機能を自社で実装する必要があり、追加のコストや時間がかかることがあります。 このように、利便性とアクセス性の観点から見ると、クラウドストレージは柔軟性と効率性を提供し、ローカルストレージは制約や不便さが伴うことが多いです。次の章では、これらの選択肢を踏まえた上で、企業がどのように最適なデータ管理を実現できるかを考察します。

クラウドとローカル、どちらがあなたに合うのか

クラウドとローカルストレージの比較を通じて、それぞれの利点と欠点が明らかになりました。クラウドストレージは、効率的なデータ管理と高度なセキュリティ機能を提供し、リモートアクセスやチームのコラボレーションを容易にします。一方、ローカルストレージは、物理的な制御とサイバー攻撃からの防御を可能にしますが、バックアップやセキュリティ対策の負担が企業にかかります。 企業がどちらを選択するかは、自社のニーズや業務形態によって異なります。機密性の高いデータを扱う企業や、直接的な制御を重視する場合はローカルストレージが適しているかもしれません。一方、柔軟な働き方や迅速なデータ復旧を求める企業には、クラウドストレージが有効です。 最終的には、企業が自身のビジネスモデルやリスク管理戦略を考慮し、最適なデータ管理方法を選ぶことが重要です。これにより、データの安全性を確保しつつ、業務の効率化を図ることができるでしょう。

あなたのデータ保護戦略を見直そう

データ保護は、企業にとって欠かせない戦略です。クラウドストレージとローカルストレージの特性を理解した上で、自社に最適なデータ管理方法を選ぶことが重要です。まずは現在のデータ保護戦略を見直し、リスクやニーズに応じた最適なソリューションを検討してみましょう。専門家のアドバイスを受けることで、より効果的なバックアップや復旧の計画を立てることができます。データの安全性を高めるために、今こそ行動を起こす時です。あなたの企業に合ったデータ保護の方法を見つけ、安心して業務を進めていきましょう。

セキュリティ選択における重要な考慮事項

データ管理におけるクラウドとローカルストレージの選択は、企業にとって非常に重要な決断です。そのため、いくつかの注意点を考慮する必要があります。まず、データの機密性や法的規制を確認することが欠かせません。特に、個人情報や機密情報を扱う企業は、データの保存場所や管理方法に対して厳しい規制があるため、クラウドサービスを利用する際には、プロバイダのコンプライアンス状況を確認することが重要です。 次に、バックアップと復旧の計画を明確にすることが求められます。クラウドストレージを利用する場合、プロバイダがバックアップを行っていることが一般的ですが、自社でも独自のバックアップ戦略を持つことが望ましいです。一方、ローカルストレージでは、定期的なバックアップを実施し、異なる場所にデータを保存することが重要です。 さらに、セキュリティ対策を強化することも忘れてはいけません。クラウドストレージでは、アクセス制御やデータ暗号化の設定を適切に行うことで、データの安全性を高めることができます。ローカルストレージの場合も、ファイアウォールやウイルス対策ソフトの導入を行い、定期的なセキュリティ監査を実施することが推奨されます。 最後に、企業の成長に伴って、データ管理のニーズも変化します。将来的なスケーラビリティを考慮し、選択肢を慎重に検討することが重要です。これらの注意点を踏まえ、適切なデータ管理戦略を策定することで、企業はデータの安全性を確保し、業務の効率化を図ることができるでしょう。

補足情報

※当社は、細心の注意を払って当社ウェブサイトに情報を掲載しておりますが、この情報の正確性および完全性を保証するものではありません。当社は予告なしに、当社ウェブサイトに掲載されている情報を変更することがあります。当社およびその関連会社は、お客さまが当社ウェブサイトに含まれる情報もしくは内容をご利用されたことで直接・間接的に生じた損失に関し一切責任を負うものではありません。