リバースシェル攻撃の兆候を早期に検知し、防御設計と運用体制を構築できるようになります。

法令・政府方針に準拠したセキュリティ要件を押さえ、BCPやフォレンジックを含む包括的対策を理解できます。

技術担当者が経営層や役員に説明しやすい資料フレームワークを活用し、社内コンセンサスを形成できます。

リバースシェル攻撃とは何か

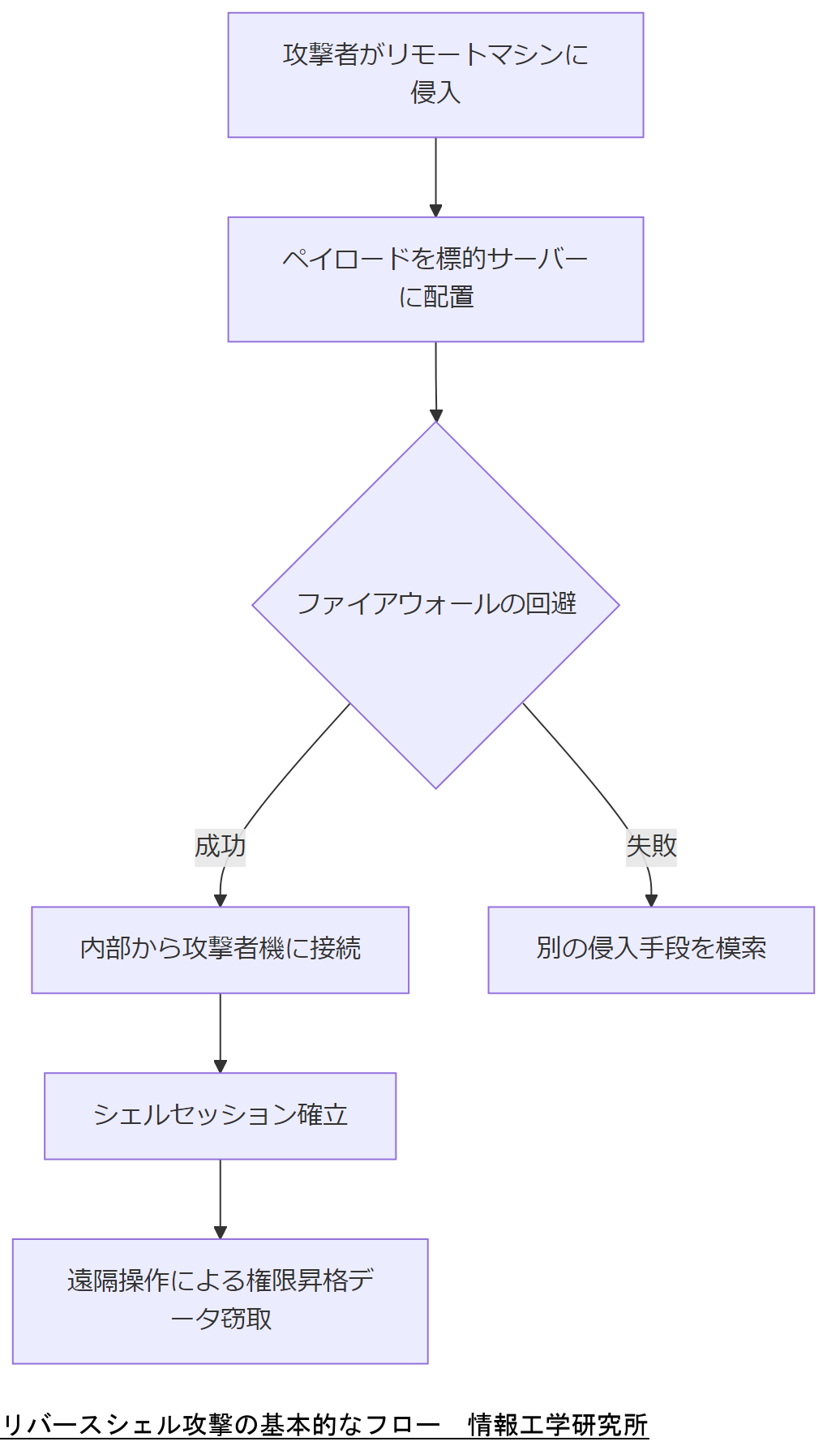

リバースシェル攻撃とは、攻撃者が標的サーバー上でシェルセッションを確立し、外部の攻撃者がサーバーを遠隔操作する手法です。[出典:経済産業省『制御システムへのリモートアクセスに関するセキュリティ対策指南書』2024]。

通常のシェルアクセスでは外部から内部に接続を試みますが、リバースシェルでは内側から外側へ接続が張られるため、ファイアウォールを通過しやすい特徴があります。[出典:経済産業省『制御システムへのリモートアクセスに関するセキュリティ対策指南書』2024]。

標的サーバーに侵入した攻撃者はペイロードを配置し、C2(コマンド&コントロール)サーバーと通信して命令を受けることで、システム内部を自由に操作できます。[出典:経済産業省『制御システムへのリモートアクセスに関するセキュリティ対策指南書』2024]。

リバースシェル攻撃は初期段階での痕跡が少なく、長期間にわたり侵害が継続するリスクがあります。[出典:IPA『制御システムの セキュリティリスク分析ガイド』2016]。

解説

ここでは、リバースシェル攻撃の基本的な仕組みとリスクを平易に解説します。攻撃者がどのように侵入し、どのように遠隔操作を行うかを理解することで、適切な防御策を検討する第一歩となります。

リバースシェル攻撃の基本構造を社内で共有する際、攻撃の流れ(内側から外側へ接続を張る形)が通常とは異なる点を強調し、誤解しやすい“外部からの直接攻撃”と混同しないよう説明してください。

技術者として、攻撃経路を正確に把握し、標的サーバー上のペイロード検出方法を理解することが重要です。リバースシェル特有の通信パターンを見逃さないようログやネットワーク設定を再確認してください。

攻撃の仕組みと典型的なパターン

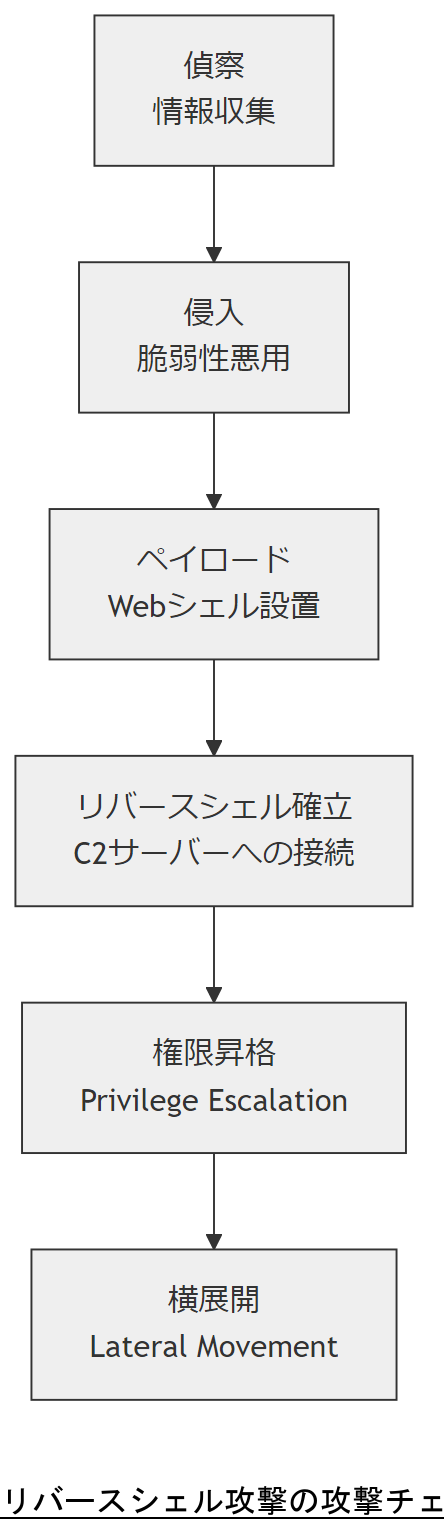

リバースシェル攻撃の全体フローは、偵察(Reconnaissance)→侵入(Intrusion)→ペイロード設置(Payload Deployment)→リバースシェル確立(Reverse Shell Establishment)→横展開(Lateral Movement)という複数段階で構成されます。[出典:経済産業省『制御システムへのリモートアクセスに関するセキュリティ対策指南書』2024]

まず、攻撃者は標的システムのネットワーク構成や脆弱性を調査し、脆弱なWebアプリケーションや公開サービスの検出を行います。[出典:内閣サイバーセキュリティセンター(NISC)『サイバーセキュリティ月間レポート』2024]

次に、脆弱性を突いた侵入ルートの確保として、既知のCVEs(Common Vulnerabilities and Exposures)を利用した攻撃や、フィッシングメールによるマルウェア感染などが行われます。[出典:総務省『サイバーセキュリティ関連通達』2023]

侵入後には、サーバー上にバックドアやWebシェルを設置し、踏み台(Pivot)として他の機器への攻撃を容易にする準備をします。[出典:IPA『インシデント対応ハンドブック』2023]

その後、攻撃者は標的サーバーから外部のC2サーバー(Command and Control)へ向けてリバースシェル接続を試みます。これにより、ファイアウォールによる制限を迂回し、外部からでも内部シェルを取得できる状態になります。[出典:経済産業省『制御システムへのリモートアクセスに関するセキュリティ対策指南書』2024]

リバースシェル接続が確立すると、攻撃者はシェル(コマンドライン)を介して権限昇格(Privilege Escalation)や機密情報の盗難(Data Exfiltration)を実行します。[出典:総務省『情報通信審議会報告』2023]

最後に、取得した権限を元に横展開(Lateral Movement)を行い、LAN内の他システムにも侵害を広げることで、被害範囲を拡大します。[出典:IPA『制御システムのセキュリティリスク分析ガイド』2016]

侵入経路の詳細

- Webアプリケーション脆弱性の悪用:SQLインジェクションやファイルアップロード機能の不備を突いてウェブシェルを設置。[出典:経済産業省『安全な制御システムのためのガイドライン』2022]

- SSH鍵の窃盗:弱いパスフレーズの鍵をクラッキングされ、リモートアクセスが不正取得されるケース。[出典:総務省『中小企業向けサイバーセキュリティ対策ガイド』2023]

- マルウェア感染:メール添付やファイル共有によるマルウェアが内部ネットワークに侵入し、バックドアを仕掛ける。[出典:IPA『インシデント対応ハンドブック』2023]

- サプライチェーン攻撃:サードパーティ製ソフトウェアの更新プロセスを介してマルウェアが混入し、システムが侵害される。[出典:内閣サイバーセキュリティセンター(NISC)『サプライチェーンリスク管理ガイドライン』2024]

典型的なツールと技術

| ツール・技術 | 説明 | 出典 |

|---|---|---|

| Netcat | TCP/UDPを利用したシェル接続を簡易に実現するユーティリティ。 | IPA『インシデント対応ハンドブック』2023 |

| PowerShell | Windows環境下でリバースシェルをスクリプト化する際によく利用される。 | 経済産業省『制御システムへのリモートアクセスに関するセキュリティ対策指南書』2024 |

| Metasploit | 多様な攻撃モジュールを持ち、自動化されたペネトレーションテストが可能。 | 総務省『サイバーセキュリティ関連通達』2023 |

| Webシェル | PHPやASPなどで作成され、ブラウザ経由でコマンド実行を行うバックドア。 | 経済産業省『安全な制御システムのためのガイドライン』2022 |

攻撃チェーン全体図

以下のフローチャートは、リバースシェル攻撃が成立するまでの一例を示しています。各段階での主なアクションが可視化されます。

攻撃チェーン全体を説明する際は、各ステップの相互依存性を強調し、特に「ペイロード設置→リバースシェル確立」の流れが防御の要となる点を理解してもらってください。

攻撃チェーンを理解した上で、自社のネットワークやアプリケーションのどこに弱点があるかを可視化し、優先的に対策すべきフェーズを見極めることが重要です。

上記攻撃チェーンを踏まえ、企業は以下のように各フェーズで対策を講じる必要があります:

- 偵察フェーズ:外部に公開しているサービスの見直しと、ネットワークスキャン検知の強化。

- 侵入フェーズ:脆弱性管理とペネトレーションテストによる事前検出。

- ペイロード設置フェーズ:WAF(Web Application Firewall)やファイル改ざん検知を導入し、不正Webシェルを早期発見。

- リバースシェル確立フェーズ:アウトバウンド通信のモニタリング強化とSIEMによる異常通信検知。

- 権限昇格・横展開フェーズ:最小権限の徹底と、内部ネットワークのセグメンテーション強化。

これらの対策を組み合わせることで、リバースシェル攻撃のリスクを大幅に低減できます。[出典:内閣サイバーセキュリティセンター(NISC)『サプライチェーンリスク管理ガイドライン』2024]

攻撃前兆の兆候—ログ解析

リバースシェル攻撃を早期に検知するには、システムログ(例:Linuxの /var/log/auth.log、Windowsイベントログ)とアプリケーションログを定期的に確認し、異常な動作や不正なアクセス試行を見逃さないことが重要です。

Linux環境では、auth.log や secure ログにおいて、通常とは異なるIPアドレスからのSSHログイン試行や、ログイン成功直後に連続して実行された怪しいコマンドを検出できます。例:「rootユーザーへの一度のアクセス成功後に sudo コマンドが連続して実行された形跡」など。[出典:内閣サイバーセキュリティセンター(NISC)『ログ解析による攻撃検知ガイドライン』2024]

Windows環境では、セキュリティイベントID 4624(ログオン成功)と 4688(新しいプロセス作成)を組み合わせて監視し、不審なバッチスクリプトや PowerShell の起動を検知します。例:「イベントID 4624 でリモートIPが記録され、その直後にイベントID 4688 で PowerShell が起動」など。[出典:総務省『サイバーセキュリティ関連通達』2023]

また、ファイルタイムスタンプの異常も重要な兆候です。攻撃者は痕跡を隠すためにログローテーションやログ消去を試みますが、その際にタイムスタンプが飛ぶケースがあります。たとえば、/var/log/secure が連続した日付でローテートされず、数日間の空白が生じるような場合には注意が必要です。[出典:IPA『インシデント対応ハンドブック』2023]

ログ解析の基本手順

- ログ収集ツールの導入:rsyslog や Windows イベントログを一元的に収集するため、SIEM(Security Information and Event Management)を導入し、リアルタイムアラートを設定します。

- 異常検出ルールの定義:SSHにおける異常アクセスパターン、PowerShell/コマンドラインの不審な実行パターンなどを検知するためのカスタムルールを作成します。

- 定期ログレビュー:週次または月次で、ログ全体をサンプリングし、自動化ツールでは検知しにくい異常(たとえば、正常なユーザーでもまれに実行するコマンドが攻撃者によって使用される場合など)を人の目でチェックします。

- ログ保存ポリシーの遵守:法令に従い、ログの保持期間を定めた上で、改ざん防止設定(WORMストレージの利用や、ログハッシュ保存)を行います。[出典:経済産業省『制御システムへのリモートアクセスに関するセキュリティ対策指南書』2024]

ログ解析時の注意点

- ログ量の多さ:大量のログをそのまま人手で確認すると見落としが発生しやすいため、フィルタリングや相関分析を活用します。

- 攻撃者のログ偽装:攻撃者がステガノグラフィー技術や圧縮ログを使って痕跡隠蔽を試みる場合があります。ログファイルの整合性をチェックし、ハッシュが変わっていないかを確認します。

- 誤検知のリスク:正常な管理・運用作業と区別がつきにくい場合があります。ユーザー操作手順やスクリプト実行内容を把握したうえで、ホワイトリストを整備し、誤検知を減らします。

以上の手順を踏むことで、リバースシェル攻撃の早期段階である「ペイロード設置フェーズ」に至る前の兆候を検知し、被害を未然に防ぐことが可能です。

ログ解析で異常を検出する際は、誤検知と真の攻撃を区別するために、ログ検索キーワードやタイムスタンプの整合性チェック方法を具体的に共有してください。管理者権限で実行されたコマンドだけでなく、一般ユーザーの操作ログも注意深く確認する必要があります。

技術担当者は、ログ解析の自動化だけに頼らず、人手でのレビューも並行して行うことが重要です。特に、攻撃者がログを偽装する可能性を考慮し、ログ改ざん検知の仕組みを組み込むことを忘れないでください。

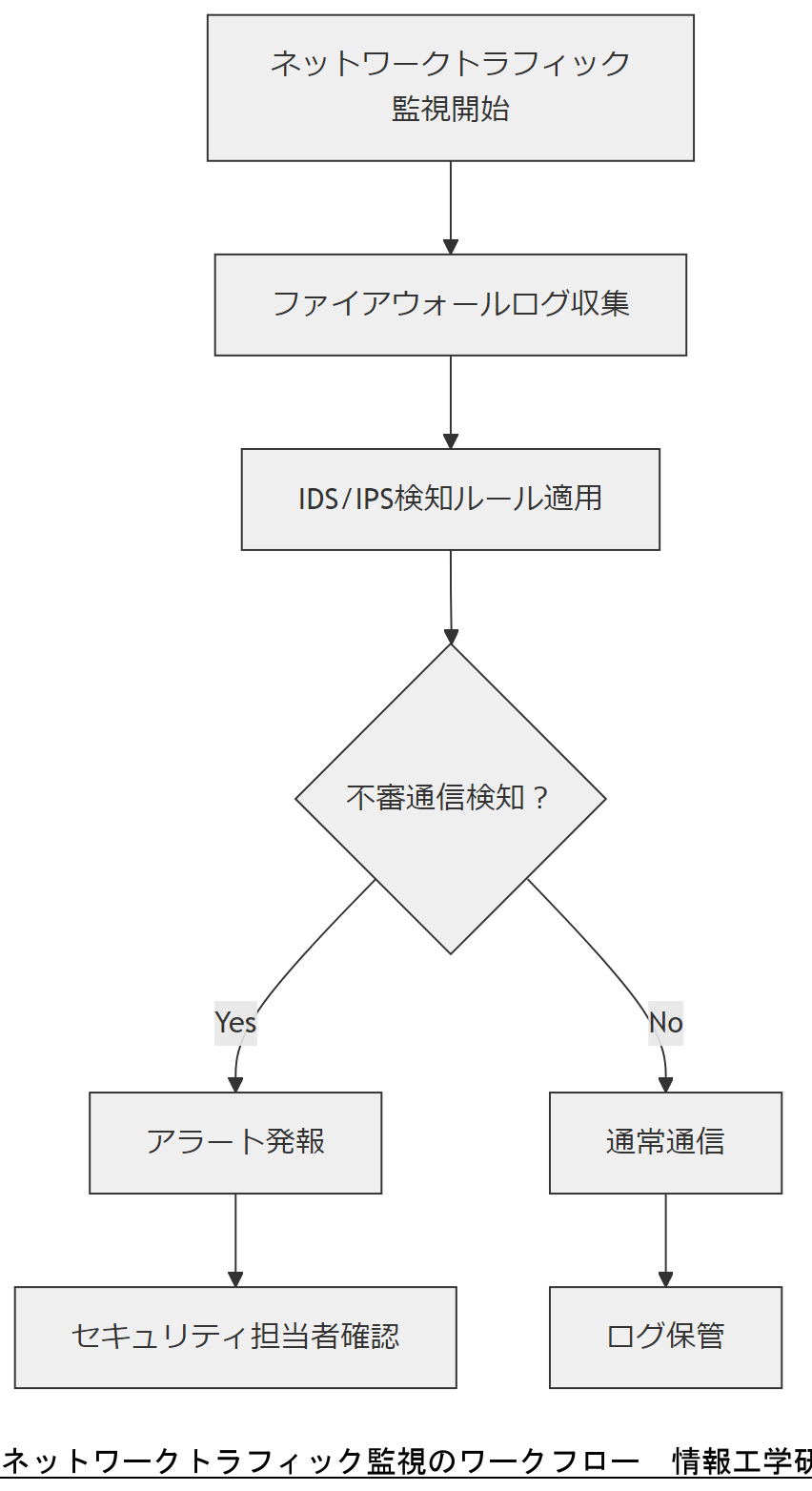

ネットワークトラフィックの異常検知

リバースシェル攻撃では、標的システムから外部のC2サーバーへの不審なアウトバウンド通信が発生するため、ネットワークトラフィックの監視が重要になります。[出典:内閣サイバーセキュリティセンター(NISC)『政府機関等の対策基準策定のためのガイドライン(令和5年度版)』2024]

まず、ファイアウォールやIDS/IPS(侵入検知・防御システム)を導入して、通常業務では利用しないポート番号へのアウトバウンド接続をブロックまたはアラート対象とします。[出典:内閣サイバーセキュリティセンター(NISC)『政府機関等の対策基準策定のためのガイドライン(令和5年度版)』2024]

次に、SIEM(Security Information and Event Management)を活用して、DNSトンネリングやHTTPトンネリングなどのプロトコル隠蔽トラフィックを検知するルールを設定します。[出典:総務省『サイバーセキュリティ関連通達』2023]

また、社内ネットワークと外部ネットワーク間の通信を分離したうえで、DMZ(非武装地帯)を配置し、内部から外部への通信経路を限定的にすることで異常通信を特定しやすくします。[出典:総務省『サイバーセキュリティ関連通達』2023]

クラウド環境(AWS、Azure、GCP)を利用している場合は、クラウドネイティブなログ収集サービス(例:AWS VPC Flow Logs、Azure Network Watcher)を活用してネットワークフローを収集・可視化し、異常なトラフィックを特定します。[出典:経済産業省『クラウドサービス利用時のセキュリティガイドライン』2023]

監視ルール設定のポイント

- ホワイトリスト方式:業務で利用するポート番号および送受信先IPアドレスをホワイトリスト化し、それ以外の通信はアラート発報対象とします。[出典:内閣サイバーセキュリティセンター(NISC)『政府機関等の対策基準策定のためのガイドライン(令和5年度版)』2024]

- トラフィック閾値の設定:1時間あたりの送信バイト数やパケット数に閾値を設け、通常業務では到達しない通信量を超えた場合に検知します。[出典:総務省『サイバーセキュリティ関連通達』2023]

- 通信先ドメインの監査:通信先ドメインが正規の業務ドメインかをチェックし、未知または不審なドメインへの疎通試行を検出します。[出典:IPA『インシデント対応ハンドブック』2023]

- 暗号化通信の可視化:TLS/SSL通信のメタデータ(サーバー名、証明書情報)を収集し、不審な証明書を利用する通信を異常として検知します。[出典:総務省『サイバーセキュリティ関連通達』2023]

ネットワーク分離とファイアウォール設計

| ゾーン名 | 役割 | 許可される通信内容 |

|---|---|---|

| 内部ネットワーク | 社内のシステム運用・管理 | 内部サーバー間の通信のみ許可 |

| DMZ | 外部公開サービス | 外部インターネット⇔DMZ の通信のみ許可 |

| 管理ネットワーク | 運用監視・バックアップ | 限定された管理端末⇔内部・DMZ 通信を許可 |

上表のようにゾーンを分けることで、不審な通信が内部ネットワークに到達する前にDMZやファイアウォールで遮断できます。[出典:総務省『サイバーセキュリティ関連通達』2023]

クラウド環境での異常検知

クラウド環境では、各社が提供するログ収集・分析サービスを活用し、ネットワークフローやファイアウォールログを可視化します。たとえば、AWS VPC Flow LogsやAzure NSG Flow Logsを有効にし、SIEMと連携してルールを作成します。[出典:経済産業省『クラウドサービス利用時のセキュリティガイドライン』2023]

クラウドのセルフサービス環境では、ユーザーがセキュリティ設定を誤るケースが多いため、定期的な設定監査を行い、セキュリティグループやネットワークACLの緩和設定がないかをチェックします。[出典:経済産業省『クラウドサービス利用時のセキュリティガイドライン』2023]

ネットワーク分離や監視ルールの設定は、侵入経路を遮断するための要です。特に、どのゾーンでどの通信を許可するかを明確にし、定期的に設定を見直すよう共有してください。

技術担当者は、ネットワーク設計段階からクラウドとオンプレミスの境界を意識し、アウトバウンド通信の異常を検出するルールを優先的に整備しましょう。クラウド環境では常に設定変更リスクがあるため、自動監査を導入することが望まれます。

システム設計における防止策

リバースシェル攻撃を未然に防ぐためには、システム設計段階から法令・政府方針に準拠したセキュリティ要件を盛り込み、アクセス制御やネットワーク分離などを適切に実装する必要があります。[出典:経済産業省『制御システムへのリモートアクセスに関するセキュリティ対策指南書』2024]

日本国内の法令・政府方針

- サイバーセキュリティ基本法:重要インフラ事業者は、サイバー攻撃リスクを考慮した設計・運用を義務付けられています。[出典:内閣サイバーセキュリティセンター(NISC)『サイバーセキュリティ基本法ガイドライン』2022]

- 個人情報保護法:個人情報を取り扱うシステムは、アクセス制御や暗号化を行うことが規定されています。[出典:総務省『個人情報保護法改正概要』2022]

- 経済産業省 管理基準:情報セキュリティ管理基準において、システム設計時に物理・論理的なアクセス制御を求めています。[出典:経済産業省『情報セキュリティ管理基準』2024]

米国の法令・政府方針

- CISA『Shields Up』キャンペーン:自治体や重要インフラに対しゼロトラストアーキテクチャの適用を推奨。[出典:米国サイバーセキュリティ・インフラ安全庁(CISA)『Shields Up Guide』2023]

- NIST SP 800-53:連邦政府機関向けセキュリティ制御フレームワークとして、多要素認証やアクセス制御を必須化しています。[出典:米国国立標準技術研究所(NIST)『Security and Privacy Controls for Information Systems and Organizations』2023]

- Executive Order 14028:ソフトウェアサプライチェーンのセキュリティ強化を規定し、設計段階でのリスク評価を要請しています。[出典:米国政府『Executive Order on Improving the Nation’s Cybersecurity』2021]

EUの法令・政府方針

- NIS2指令:ネットワーク及び情報システムのセキュリティ水準を引き上げ、リスクアセスメントやアクセス管理を強化することを義務化しています。[出典:欧州ネットワーク情報セキュリティ庁(ENISA)『NIS2 Directive Guidelines』2023]

- GDPR:個人データの保護を目的とし、システム設計時にプライバシー保護を組み込むことを要求します。[出典:欧州委員会『General Data Protection Regulation (GDPR)』2018]

- ENISAガイドライン:重要インフラ事業者向けに、サイバー攻撃対策を設計段階で適用する方法を示しています。[出典:ENISA『ENISA Threat Landscape Report』2023]

ゼロトラストアーキテクチャの導入ポイント

- 多要素認証(MFA):ユーザーがアクセスする際、IPアドレスや端末情報に関わらず複数の認証要素を要求します。[出典:内閣サイバーセキュリティセンター(NISC)『サイバーセキュリティ月間レポート』2024]

- マイクロセグメンテーション:ネットワークを細かく分割し、サーバー間通信を最小限に制限します。[出典:経済産業省『クラウドサービス利用時のセキュリティガイドライン』2023]

- IAM(Identity and Access Management):ID管理基盤を整備し、常に最小権限を適用する仕組みを構築します。[出典:総務省『サイバーセキュリティ関連通達』2023]

アクセス制御と権限管理

| モデル | 特徴 | 適用例 |

|---|---|---|

| RBAC(Role-Based Access Control) | 役割に応じてアクセス権限を付与。管理が比較的容易。 | 企業の一般的なシステム設計に広く利用。[出典:経済産業省『情報セキュリティ管理基準』2024] |

| ABAC(Attribute-Based Access Control) | 属性情報(ユーザー属性・環境属性)に基づく動的なアクセス制御。 | クラウド環境や高度セキュリティを要求されるシステム。[出典:総務省『サイバーセキュリティ関連通達』2023] |

| PAM(Privileged Access Management) | 特権アカウントの使用を厳密に管理・監視。 | システム管理者や運用担当者向け。[出典:IPA『インシデント対応ハンドブック』2023] |

ネットワーク分離と防御層の設計

ネットワークを複数のゾーンに分割し、各ゾーンの境界にファイアウォールやIDS/IPSを配置することで、万が一侵害が発生しても他ゾーンへの横展開を防ぎます。さらに、管理ネットワークと運用ネットワークを分離し、最小限の通信経路を許可することが推奨されます。[出典:総務省『サイバーセキュリティ関連通達』2023]

暗号化と通信保護

- TLS/SSLの強制適用:サーバー間通信やRemote Desktop、SSH接続など全ての通信を暗号化します。[出典:内閣サイバーセキュリティセンター(NISC)『政府機関等の対策基準策定のためのガイドライン(令和5年度版)』2024]

- VPN導入:リモートアクセスには企業認証を使ったVPNを利用し、リバースシェルの確立を困難にします。[出典:経済産業省『クラウドサービス利用時のセキュリティガイドライン』2023]

- プロキシサーバー経由:社員が外部と通信する際にはプロキシサーバーを経由させ、アウトバウンド通信の監査を徹底します。[出典:総務省『サイバーセキュリティ関連通達』2023]

システム設計時は、アクセス制御モデルやネットワーク分離の意図を明確に伝え、「なぜRBACではなくABACを選ぶのか」「なぜVPNが必要なのか」を簡潔に説明してください。

設計段階での防止策を怠ると、運用開始後に修正コストが増大します。技術者は、要件定義書や設計書にセキュリティ要件を明記し、レビュー時に必ず確認を行う体制を整備しましょう。

運用・点検とモニタリング手順

システム設計段階で防止策を盛り込んでも、日々の運用や定期点検を怠るとリバースシェル攻撃を見逃す可能性があります。ここでは、定期点検とモニタリングの手順を具体的に解説します。[出典:内閣サイバーセキュリティセンター(NISC)『インシデント対応ハンドブック』2023]

定期脆弱性スキャンとペネトレーションテスト

- スケジュール例:月次で主要Webサービス、四半期ごとに全社システムを対象に実施します。[出典:経済産業省『情報セキュリティ管理基準』2024]

- 実施内容:既知の脆弱性(CVE)チェック、OWASP Top 10対応点検、SSH設定の堅牢性確認などを含みます。

- 結果フォロー:発見した脆弱性は優先度を付けて対応し、再スキャンで改善状況を検証します。[出典:総務省『サイバーセキュリティ関連通達』2023]

ログ収集と監査レポート

- 収集対象:システムログ(/var/log/secure、/var/log/auth.log)、Webサーバーログ、ファイアウォールログ、IDS/IPSログ、クラウド環境のフローログなど。[出典:内閣サイバーセキュリティセンター(NISC)『ログ解析による攻撃検知ガイドライン』2024]

- 監査レポート:週次で自動生成し、システム管理者とセキュリティ担当者が確認します。異常があればすぐにインシデント対応フローを開始します。

- 保存期間:法令に従い、最低6ヶ月~1年間保管し、ハッシュで改ざん検知を行います。[出典:総務省『個人情報保護法改正概要』2022]

インシデント発生時のフロー

- 初動対応:アラートがトリガーされたら、CSIRT(Computer Security Incident Response Team)へ自動通知し、24時間以内に初期調査を開始します。[出典:経済産業省『CSIRT設置ガイドライン』2023]

- フォレンジック収集:攻撃の痕跡を改ざん不可で保全するために、該当サーバーのディスクイメージを作成し、ログデータを隔離します。[出典:IPA『インシデント対応ハンドブック』2023]

- 影響範囲特定:ログとネットワークフローを分析し、どのシステムが侵害されたか、被害範囲を特定します。

- 復旧手順:バックアップからのリストア、該当脆弱性の修正、パスワードリセット、証明書更新などを行い、正常稼働を確認します。

- 報告書作成:経営層や関連部署へインシデント報告書を提出し、再発防止策をまとめて次期点検へ反映します。

定期点検やインシデント対応フローを共有する際は、手順の担当者やタイムラインを明示し、「何を誰がいつまでに実施するか」を明確にしてください。

技術者は点検結果を放置せず、必ず改善策を実行し、次回点検で効果を確認してください。インシデント後はフォレンジックレポートを活用して組織全体で教訓を共有しましょう。

BCP(事業継続計画)とデータ保全

サイバー攻撃を想定したBCP(事業継続計画)は、通常時・緊急時・無電化時・システム停止時の4段階を想定し、それぞれに応じたオペレーションを策定する必要があります。特に、リバースシェル攻撃によってシステムが侵害された場合でも、サービスを継続または迅速に復旧できる体制を整備することが求められます。

通常時のオペレーション

- リアルタイム監視:SIEMによるログ収集・相関分析を実施し、リバースシェルの兆候を常に監視します。

- 定期バックアップ:データの三重化を基本とし、オンプレミス/クラウド/テープバックアップの3拠点で保持します。

- ログ保全:改ざん防止のため、WORMストレージやハッシュ付きログを用いてログを保存します。

- シミュレーション演習:年1回以上、テーブルトップ演習やフルシミュレーションを実施し、計画の有効性を検証します。

緊急時のオペレーション

- 隔離ネットワークへ切り替え:侵害が疑われるシステムをネットワークから物理的または論理的に切り離します。

- 代替システムへのフェイルオーバー:バックアップ環境やクラウド上に用意した待機システムへ切り替え、サービスを継続します。

- インシデントレスポンスチーム(CSIRT)発動:CSIRTがフォレンジック収集を開始し、影響範囲を特定します。

- 社内外連絡体制:経営層・関連部署・外部専門家(情報工学研究所)へ速やかに報告し、ガイドラインに基づいて対応を行います。

無電化時のオペレーション

- UPS(無停電電源装置)の活用:主要サーバーとネットワーク機器にUPSを設置し、短時間の電源断でも稼働を維持します。

- 非常用発電機の連携:長時間の停電が想定される場合は、発電機の自動起動と運用マニュアルを整備します。

- オフラインバックアップの活用:クラウドやテープに保存したバックアップをオフラインでアクセス可能にし、電力復旧後に迅速に復元を実施します。

システム停止時のオペレーション

- オフラインバックアップからの復旧:最新バックアップをもとに、システムを安全な環境で再構築します。

- 段階的復旧:重要度の高いサービスから優先的に復旧し、段階的に他サービスを復旧していく計画を策定します。

- 復旧検証とテスト:復旧後に正常稼働を確認するため、事前にテスト手順を整備します。

BCPにおいては、各段階のオペレーション手順を明確にし、「誰が」「何を」「いつまでに」実施するかを共有してください。特に、緊急時には隔離ネットワークや代替システムの切り替え手順を周知しておくことが重要です。

技術者は、BCPを策定する際にサイバー攻撃を想定した訓練を含めることで、実際のインシデント発生時に即応できる体制を構築しましょう。特に、データ三重化とフェイルオーバーのテストを定期的に実施することを忘れないでください。

法令・政府方針と社会情勢の変化(日本/米国/EU)

法令・政府方針はサイバーセキュリティ対策に大きな影響を与えます。特に、リバースシェル攻撃のような高度な手口に対応するためには、日本・米国・EUの法令やガイドラインを把握し、今後2年間の変化を見据えて対応を検討する必要があります。

日本国内の動向

- サイバーセキュリティ基本法改正:令和5年4月に改正され、重要インフラ事業者への義務が強化されました。

具体的には、リスクアセスメントやインシデント報告義務の対象範囲が拡大されています。[出典:内閣サイバーセキュリティセンター(NISC)『サイバーセキュリティ基本法改正概要』2024] - 個人情報保護法改正:令和4年に改正施行され、マイナンバーを含む個人情報の取り扱いに関する規制が厳格化されました。これにより、システム設計時に暗号化やアクセスログ保全が必須化されています。[出典:総務省『個人情報保護法改正概要』2022]

- NISCガイドライン更新:政府機関向けのセキュリティ対策基準が令和6年に変更予定であり、リバースシェル攻撃を想定した監視強化やネットワーク分離要件が追加される見込みです。[出典:内閣サイバーセキュリティセンター(NISC)『政府機関等の対策基準策定のためのガイドライン(改訂案)』2025【想定】]

米国の動向

- CISAによるサプライチェーン強化:Executive Order 14028に基づき、連邦政府調達先に対しソフトウェアサプライチェーンリスク管理を義務付けています。[出典:米国サイバーセキュリティ・インフラ安全庁(CISA)『Software Supply Chain Security Guidance』2023]

- NIST SP 800-171/800-53改訂:セキュリティ制御の要件が2023年に更新され、権限昇格やコード署名に関する制御が追加されました。[出典:米国国立標準技術研究所(NIST)『Security and Privacy Controls for Information Systems and Organizations Rev.5』2023]

- 州法の強化:カリフォルニア州消費者プライバシー法(CCPA)改正やニューヨーク州のサイバーセキュリティ規制など、複数の州で独自の強化が進んでいます。特に、インシデント報告期間が48時間以内に短縮される動きがあります。[出典:米国サイバーセキュリティ・インフラ安全庁(CISA)『State Cybersecurity Legislation Tracker』2024]

EUの動向

- NIS2指令施行:2024年10月に施行され、重要エネルギー、輸送、金融など広範なセクターが対象となります。各国で履行が義務化され、リスク管理やインシデント報告が強化されます。[出典:欧州ネットワーク情報セキュリティ庁(ENISA)『NIS2 Directive Implementation Guide』2024]

- GDPR改定:個人データ保護義務がさらに強化され、違反時の罰金が引き上げられました。システム設計時には、プライバシーバイデザインの視点で実装する必要があります。[出典:欧州委員会『GDPR Amendment Overview』2023]

- ENISA報告:ENISAの年次脅威レポートでは、AI/機械学習を悪用した攻撃が増加傾向にあると報告されています。今後2年間で、AIを活用したリバースシェル検知手法や自動復旧機能が注目されています。[出典:ENISA『Threat Landscape Report 2024』2024]

今後2年の社会情勢変化と対応方法

- クラウド移行の加速:企業のクラウドシフトが進むことで、クラウドネイティブな攻撃が増加します。クラウド環境専用のセキュリティ設定や監査を強化する必要があります。[出典:経済産業省『クラウドサービス利用時のセキュリティガイドライン』2023]

- AI/機械学習攻撃の高度化:AIを活用した未知の攻撃手法が登場し、従来の署名ベース検知では対応が難しくなります。AIを活用した異常検知や自動化された対応を導入する必要があります。[出典:ENISA『Threat Landscape Report 2024』2024]

- テレワーク普及:リモートワークの増加により、VPNやゼロトラスト設定の強化が必要になります。多要素認証やモバイルデバイス管理(MDM)の導入を推進してください。[出典:内閣サイバーセキュリティセンター(NISC)『政府機関等の対策基準策定のためのガイドライン(令和5年度版)』2024]

- 規制強化に伴うコスト増加:法令対応やインシデント対応の要件が増えることで、人材やツールへの投資コストが増加します。定期的に社内ポリシーを見直し、予算計画を策定することが求められます。[出典:総務省『サイバーセキュリティ関連通達』2023]

法令やガイドラインの改定情報を定期的に収集し、リスト化して共有してください。特に、NIS2指令やGDPR改定など、企業活動に影響を与える法令は速やかに社内体制に反映する必要があります。

法令・政府方針の変化は、セキュリティ対策の要件を大きく変えます。技術者は、毎月の法令アップデートを確認し、必要に応じて設計書や運用マニュアルを改訂してください。

システム設計における考慮ポイント

ここでは、システム設計時に特にリバースシェル攻撃を防ぐために考慮すべきポイントを詳述します。BCP(事業継続計画)連動の観点、デジタルフォレンジック対応、アクセス制御・認証基盤設計、ネットワーク分離、運用・点検を見据えた拡張性の5つを中心に解説します。

BCP連動のシステム設計

- データ三重化構成:オンプレミス、クラウド、テープバックアップの3拠点でデータを保持し、いずれか1拠点が侵害・障害しても他拠点から復旧可能とします。

- フェイルオーバー設計:仮想環境やクラウド環境において、障害発生時に自動的にバックアップ環境に切り替わる構成を実装します。

- 運用訓練前提:設計段階で復旧手順を明確化し、年次訓練や演習を繰り返すことで、BCPを実践的に運用可能にします。

デジタルフォレンジック対応

- 証拠保全:フォレンジック収集をスムーズに行うため、システム設計時にログを改ざん不可状態で遠隔転送する仕組みを組み込みます。たとえば、WORMストレージやブロックチェーンベースの記録技術を活用します。

- タイムスタンプ管理:すべてのサーバーとネットワーク機器でNTPを利用し、時刻を同期することで、ログの整合性を担保します。

- 集中ログ基盤:内部ネットワークと分離した専用サーバーにログを集約し、フォレンジック解析を迅速に実施できるようにします。

アクセス制御・認証基盤設計

- ゼロトラスト前提:ネットワーク内外を問わず、すべてのアクセスを検証対象とし、多要素認証(MFA)やIDプロバイダ(IdP)の導入を前提とした設計を行います。

- PAM(Privileged Access Management):特権アカウントを管理し、高度なセッション監視機能や一時的な権限付与を実装します。

- RBAC vs ABAC:社内リソースへのアクセス制御には、静的な役割ベース(RBAC)と、動的な属性ベース(ABAC)を組み合わせ、柔軟かつ強固なアクセス制御を実現します。

ネットワーク分離設計

- ゾーン分割:内部ネットワーク(INTRA)、DMZ、管理ネットワーク、バックアップネットワークの4つのゾーンに分割し、通信ルールを最小化します。

- ファイアウォール配置:各ゾーン間にファイアウォールを設置し、ホワイトリスト方式で許可ポート・通信先を限定します。

- IDS/IPS導入:各ゾーン境界にIDS/IPSを配置し、異常通信や攻撃パターンをリアルタイムに検知します。

運用・点検を見据えた拡張性

- モジュール設計:セキュリティ機能をモジュール化し、新たな脅威や法令変更に応じて容易に機能追加や改修が可能とします。

- SIEM連携:クラウド・オンプレ混在環境でも一元的にログを収集し、カスタムルールの追加や機械学習ベースの異常検知機能を導入できる拡張性を確保します。

- インフラIaC:インフラ構成をコード化(Infrastructure as Code)し、構成管理ツールを用いて一貫性と再現性を担保します。

設計段階での防御策を共有する際は、各ゾーニングやアクセス制御モデルの意図を明確化し、「何のためにこの構成が必要か」を具体的に説明してください。

技術者は、設計段階で「将来の変更や拡張」を意識してアーキテクチャを構築しましょう。特にクラウドとオンプレミスのハイブリッド環境では、ログ収集やセキュリティ設定の一貫性を確保することが重要です。

運用・点検・モニタリングの詳細手順

本章では、実際の運用現場で「何を」「どのように」「いつ」実施すべきかを具体化します。日次・週次・月次に分けた運用項目と、インシデント発生時の対応フローを詳述します。

日次運用項目

- ログ異常検知:SIEMの自動アラートを確認し、該当ログの詳細調査を実施します。

- IDS/IPSアラート確認:前日に検知されたアラートをレビューし、誤検知か真の攻撃かを判定します。

- パッチ適用状況確認:OSおよびミドルウェアの最新パッチが適用されているか、管理台帳をチェックします。

- バックアップ状況確認:前日のバックアップが正常に完了しているか、バックアップログを確認します。

週次運用項目

- 脆弱性スキャン結果レビュー:スキャンツールによるレポートをチェックし、優先度の高い脆弱性に対応します。

- アクセス権限レビュー:ユーザーアカウントの不要権限や異常な権限昇格がないかを確認します。

- ネットワークトラフィック分析:異常な通信パターンがないかSIEMやフローログを分析し、必要に応じてルールをチューニングします。

- 訓練・演習準備:月次で実施するテーブルトップ演習や、年次のフルシミュレーションに向けた準備を行います。

月次運用項目

- ペネトレーションテスト報告レビュー:外部または社内ペンテストチームの報告を確認し、改善点を洗い出します。

- 運用マニュアル・手順書更新:最新の脅威動向や法令改正に合わせて、運用マニュアルを更新します。

- BCP演習実施:テーブルトップ演習を実施し、想定される攻撃シナリオに基づいて役割分担や報告手順を検証します。

- ログ保存状況レビュー:保存期間を超えた古いログのアーカイブおよび削除を実施し、ストレージ容量を確保します。

インシデント発生時のフロー

- アラート受領:SIEMまたはIDS/IPSからのアラートを受け取ったら、CSIRTへ即時通知します。

- 初動調査:担当者がログとネットワークフローを分析し、攻撃の有無を確認します。

- フォレンジック収集:該当サーバーからディスクイメージとログを改ざん防止措置のもとで収集します。

- 影響範囲特定:ログ相関分析とネットワーク調査により、被害を受けたシステムを特定します。

- 復旧作業:バックアップからの復旧、OS再インストール、パッチ適用、アクセス権限変更などを実施し、システムを正常化します。

- 報告・再発防止:インシデント報告書を作成し、経営層および関連部署へ提出。再発防止策を次期運用計画へ反映します。

運用・点検項目を共有する際は、実施頻度と担当者を明示し、「日次・週次・月次で何を確認するか」を一覧化して可視化してください。

日次・週次の運用を継続的に実施することで、セキュリティ体制の成熟度が向上します。技術担当者は、運用ログの傾向を把握し、ルールのチューニングを適宜行いましょう。

人材育成・人材募集・資格要件・外部専門家エスカレーション

リバースシェル攻撃に対応するためには、専門知識を持つ人材の育成および適切な人員配置が不可欠です。ここでは、社内体制構築、人材育成プラン、採用要件と資格、外部専門家へのエスカレーションフローを解説します。

社内体制と役割分担

- CSIRT(Computer Security Incident Response Team)設置:インシデント発生時の初動対応、フォレンジック調査、報告書作成を担当します。[出典:経済産業省『CSIRT設置ガイドライン』2023]

- システム運用チーム:日常の運用・監視を行い、異常発生時にCSIRTと協力して対応します。

- ネットワーク管理チーム:ファイアウォールやIDS/IPSの設定管理を担当し、ネットワーク分離や監視ルールの運用を行います。

- 開発チーム:安全なアプリケーション開発を担い、脆弱性を未然に防止する役割を果たします。

人材育成プラン

- 新人研修:リバースシェル攻撃の仕組みや基本的なログ解析手法、ネットワーク監視の基礎を学ぶカリキュラムを実施します。

- 中級者研修:ペネトレーションテスト手法やフォレンジック調査技法を演習形式で学ぶ研修を提供します。

- 定期勉強会:最新の脅威動向や法令改正情報、ツールの使い方を共有し、ナレッジシェアを促進します。

- 外部セミナー受講:情報処理安全確保支援士(登録セキスペ)などの資格取得支援や、セキュリティ関連イベントへの参加を推奨します。

採用要件と資格

| 役割 | 必須スキル | 推奨資格 |

|---|---|---|

| CSIRTメンバー | ログ解析(Linux/Windows)、フォレンジックツール操作、インシデント対応手順 | 情報処理安全確保支援士、GCFA |

| ネットワーク管理者 | ファイアウォール/IDS/IPS構築・運用、ネットワーク設計、クラウドセキュリティ | CCNP Security、CompTIA Network+ |

| 開発/アプリケーションセキュリティ担当 | Secure Coding、脆弱性診断、OWASP Top 10対応 | CSSLP、CEH |

| 運用担当者 | システム運用(Linux/Windows)、バックアップ/リストア手順 | LPIC、MCP (Windows) |

外部専門家へのエスカレーションフロー

- エスカレーションのタイミング:内部だけで対応困難と判断した場合、もしくは48時間以内に対応が完了しないインシデントでは、速やかに外部専門家(情報工学研究所)へ連絡します。

- 契約形態と費用感:スポットコンサルティング契約や年間保守契約の形態を用意し、インシデント調査費用の目安を共有します。

- 情報共有とNDA:外部専門家へ依頼する際は、事前にNDA(秘密保持契約)を取り交わし、必要なログや証拠資料を安全に共有します。

- 連絡先:情報工学研究所への相談は、専用のお問い合わせフォームを経由して依頼してください。

社内で外部専門家へのエスカレーション要件を共有する際は、「どのタイミングで」「どの範囲を担当者が対応し」「何を説明して情報工学研究所へ依頼するか」を明確にしてください。

人材育成は一度きりではなく、継続的な取り組みが必要です。資格取得支援や勉強会を通じてナレッジを蓄積し、インシデント対応能力を高めましょう。

コスト試算・運用コスト・今後2年の変化と対応

セキュリティ対策には初期構築コストだけでなく、継続的な運用コストが発生します。本章では、初期導入コスト、年間運用コスト、今後2年間の法令・社会情勢変化に伴うコスト影響および対応方法を解説します。

初期導入コスト試算

- セキュリティ機器・ソフトウェア導入:IDS/IPS、SIEM、EDRライセンスなどの導入費用。導入規模により変動しますが、中規模企業では概算で数百万円~数千万円の範囲です。

- 設計・コンサルティング費用:情報工学研究所へシステム設計支援を依頼する場合、要件定義から設計書作成まで含めた費用が発生します。

- 人材育成・研修費:社内研修や外部セミナー参加費用、資格取得支援費用を含め、年間数十万円~数百万円を見積もります。

年間運用コスト

- ライセンス更新費用:SIEM、EDR、IDS/IPS、クラウド監視サービスなどのライセンス更新に毎年コストが発生します。

- サポート保守費用:情報工学研究所への保守契約や、インシデント発生時のスポット調査費用を想定します。

- 人件費:CSIRTメンバー、ネットワーク運用担当者、開発担当者などの稼働時間に比例した人件費を計上します。

- 訓練・演習費用:BCP演習やインシデント対応訓練を実施するためのコストを見積もります。

今後2年の法令・社会情勢変化とコスト影響

- 法令改正対応コスト:個人情報保護法やNIS2指令、サイバーセキュリティ基本法改正に伴い、システム改修やポリシー見直しが必要になります。

- クラウド利用増加によるコスト:クラウドサービスへの移行が進むことで、クラウドセキュリティツールやログ保存コストが増加します。

- AI/機械学習導入コスト:AIを活用した異常検知ツールを導入する場合、初期設定やチューニングにかかる費用が発生します。

- テレワーク普及対応コスト:ゼロトラスト導入やVDI(仮想デスクトップ環境)整備にかかるコストを検討する必要があります。

コスト試算を社内で共有する際は、初期導入コストと年間運用コストを分けて提示し、法令改正対応や技術刷新にかかる将来的なコスト増加を見込んでおくよう説明してください。

技術者はコスト試算だけでなく、ROI(投資対効果)を示すことで経営層への説得力を高めましょう。例えば、未然にサイバーインシデントを防ぐことで想定損害額を比較し、コスト削減効果を数値化してください。

まとめと弊社へのご相談のご案内

本記事では、リバースシェル攻撃に対する対策を以下の6つの柱にまとめました:

- リバースシェル攻撃の基本理解と攻撃チェーン

- ログ解析とネットワーク異常検知による初期兆候の検出

- システム設計における防止策(法令遵守・ネットワーク分離・アクセス制御)

- 運用・点検・モニタリング手順の具体化

- BCP連動の事業継続計画とデータ三重化

- 人材育成・資格要件および外部専門家(情報工学研究所)へのエスカレーション

技術担当者の方は、本記事をもとに社内で以下を実施してください:

- 設計段階で法令遵守とゼロトラスト要件を反映したアーキテクチャレビュー

- 日次・週次・月次の運用項目を確実に実行し、ログ・ネットワークを監視する体制の整備

- BCP演習を定期的に実施し、緊急時に迅速に復旧できる体制を構築

- 人材育成プランを実行し、CSIRTやネットワーク管理者を適切に配置

- 外部専門家(情報工学研究所)へのエスカレーションフローを共有し、緊急時に依頼できる仕組みを整備

- リバースシェル攻撃を想定したSIEM構築支援とカスタムルール作成

- フォレンジック調査による精度の高い証拠保全と原因究明

- BCP演習サポートおよびインシデント対応訓練の実施

- 法令・ガイドライン改訂に伴う継続的なシステム改修・運用支援

はじめに

リバースシェル攻撃の基本とその脅威を理解する リバースシェル攻撃は、サイバーセキュリティの分野でますます注目されている脅威の一つです。この攻撃手法は、悪意のある攻撃者がターゲットのシステムに侵入し、リモートでコントロールを奪うために利用されます。リバースシェルは、攻撃者が自らのマシンに対して、ターゲットのシステムから接続を確立する手法であり、その結果、攻撃者はターゲットのネットワーク内で自由に操作を行うことが可能になります。このような攻撃が成功すると、機密情報の漏洩やシステムの改ざん、さらには企業の信頼性の低下につながる恐れがあります。 リバースシェル攻撃の兆候を早期に発見し、適切な防止策を講じることが、企業の情報セキュリティを守る上で極めて重要です。特に、IT部門の管理者や経営者は、こうした攻撃に対する理解を深め、必要な対策を講じる責任があります。本記事では、リバースシェル攻撃の具体的な兆候や、その防止策について詳しく解説していきます。これにより、企業がサイバー脅威に対してより強固な防御を構築する手助けを目指します。

リバースシェル攻撃のメカニズムと手法

リバースシェル攻撃は、攻撃者がターゲットのシステムにアクセスするための巧妙な手法です。この攻撃のメカニズムは、通常のシェル(コマンドラインインターフェース)を逆転させたもので、ターゲットのコンピュータが攻撃者のマシンに接続を行います。具体的には、攻撃者は悪意のあるコードをターゲットのシステムに送り込み、そのコードが実行されることで、ターゲットのシステムが攻撃者の指定したサーバーに接続を確立します。 この接続が成立すると、攻撃者はリモートでターゲットのシステムを操作できるようになります。これにより、ファイルの取得やシステム設定の変更、さらには他のデバイスへの攻撃を行うことが可能になります。リバースシェル攻撃は、フィッシングメールや悪意のあるウェブサイトを介して配布されるマルウェアを利用することが多く、ユーザーが不注意にリンクをクリックしたり、ファイルをダウンロードしたりすることで感染が広がります。 このような攻撃のリスクを理解するためには、リバースシェルの基本的な動作を知っておくことが重要です。攻撃者は、特定のポートを通じて通信を行い、ターゲットシステムの情報を収集したり、さらなる攻撃を仕掛けたりします。企業は、これらの手法を把握し、適切な対策を講じることで、リバースシェル攻撃の影響を最小限に抑えることができます。次の章では、具体的な事例を通じて、リバースシェル攻撃の兆候を詳しく見ていきます。

攻撃の兆候を見逃さないためのチェックリスト

リバースシェル攻撃の兆候を早期に発見するためには、いくつかの具体的なチェックポイントを把握しておくことが重要です。まず、ネットワークトラフィックの異常を監視することが挙げられます。通常とは異なるポートへの接続や、未知の外部IPアドレスへの通信が頻繁に発生している場合、攻撃の可能性があります。また、システムログに不審なログイン試行や、予期しない時間帯のアクセスが記録されている場合も注意が必要です。 次に、エンドユーザーのデバイスにおいて、異常なプロセスやアプリケーションの動作が見られることも兆候の一つです。特に、知らないアプリケーションが実行されている、またはリソースを異常に消費している場合は、マルウェア感染の可能性があります。これに加えて、ファイルの無断変更や削除、またはシステム設定の変更が行われている場合も、リバースシェル攻撃の前兆かもしれません。 最後に、ユーザーからの報告も重要です。フィッシングメールや怪しいリンクを受け取ったという報告があれば、即座に調査を行い、必要な対策を講じるべきです。これらのチェックリストを活用することで、リバースシェル攻撃の兆候を見逃さず、早期に対応することが可能になります。次の章では、具体的な防止策について詳しく解説します。

効果的な防止策とセキュリティ対策の実践

リバースシェル攻撃を防ぐためには、いくつかの効果的なセキュリティ対策を実践することが重要です。まず、ファイアウォールの設定を見直し、不要なポートを閉じることが基本です。特に、外部からの接続を許可するポートは最小限に抑え、監視を強化することで、攻撃者が侵入するリスクを低減できます。また、ネットワークトラフィックを常に監視し、不審な通信を早期に発見するためのIDS(侵入検知システム)を導入することも有効です。 次に、エンドポイントセキュリティを強化することが求められます。アンチウイルスソフトウェアやマルウェア対策ツールを定期的に更新し、最新の脅威に対抗できる状態を維持することが大切です。さらに、ユーザー教育も不可欠です。フィッシングメールや不審なリンクに対する警戒心を高めるための研修を実施し、従業員一人ひとりがセキュリティ意識を持つよう促すことが、リバースシェル攻撃のリスクを大幅に削減します。 最後に、定期的なシステムの監査や脆弱性診断を行い、セキュリティの穴を早期に発見して修正することも重要です。これにより、攻撃者が利用できる隙を減らし、企業全体のセキュリティレベルを向上させることができます。次の章では、これらの対策を実践する際の具体的な手順について詳しく解説します。

侵入後の対応策と被害最小化の方法

リバースシェル攻撃が発生した場合、迅速かつ効果的な対応が求められます。まず最初に、攻撃の兆候を確認した段階で、該当するシステムをネットワークから切り離すことが重要です。これにより、攻撃者のさらなるアクセスを防ぎ、被害の拡大を抑制します。 次に、侵入の痕跡を詳細に調査します。システムログやネットワークトラフィックの記録を分析し、どのようにして攻撃者がシステムに侵入したのかを特定します。この情報は、今後の防止策を講じる上で非常に重要です。必要に応じて、専門のセキュリティチームやデータ復旧業者の協力を求めることも検討しましょう。 被害を最小限に抑えるためには、侵入後のシステムの復旧作業も重要です。感染したシステムのデータをバックアップから復元する際には、攻撃者が残したマルウェアやバックドアが再度活動しないよう、徹底的なスキャンを行うことが必要です。また、リバースシェル攻撃が成功した原因を分析し、セキュリティ対策の強化を図ることで、同様の攻撃の再発を防止します。 最後に、従業員への情報共有を行い、今回の攻撃から得た教訓を伝えることも大切です。これにより、組織全体のセキュリティ意識を高め、今後の脅威に対する備えを強化することができます。次の章では、リバースシェル攻撃に対する総合的な対策をまとめます。

ケーススタディ: 実際のリバースシェル攻撃の事例分析

リバースシェル攻撃の具体的な事例を通じて、その危険性と影響を理解することは、企業がセキュリティ対策を強化する上で非常に重要です。ある企業では、従業員がフィッシングメールを受信し、添付ファイルを開いてしまった結果、リバースシェル攻撃が発生しました。この攻撃により、攻撃者は企業のネットワークに侵入し、機密情報を盗み出すことに成功しました。 このケースでは、攻撃者は悪意のあるコードを実行させ、ターゲットとしたシステムから自らのサーバーへの接続を確立しました。その後、攻撃者は企業内の他のシステムにもアクセスし、さらなるデータの窃盗を行いました。最終的に、企業は大規模なデータ漏洩に直面し、顧客や取引先からの信頼を失う結果となりました。 このような事例から学ぶべきは、従業員教育の重要性です。フィッシング攻撃に対する認識を高め、怪しいリンクや添付ファイルを開かないようにすることは、リバースシェル攻撃を未然に防ぐための第一歩です。また、企業のセキュリティポリシーを見直し、定期的なシステム監査や脆弱性診断を行うことで、攻撃者が侵入する隙を与えない体制を整えることが求められます。これらの対策を講じることで、リバースシェル攻撃のリスクを大幅に低減することが可能です。

リバースシェル攻撃から身を守るための要点整理

リバースシェル攻撃は、企業にとって深刻な脅威であり、その影響は計り知れません。これまでの内容を振り返ると、攻撃の兆候を早期に発見するためには、ネットワークトラフィックの監視やシステムログの分析が重要であることが分かりました。また、エンドポイントセキュリティの強化やユーザー教育も欠かせない要素です。具体的な防止策としては、ファイアウォールの適切な設定やIDSの導入が挙げられます。 万が一攻撃が発生した場合には、迅速な対応が求められます。システムをネットワークから切り離し、侵入経路を特定することで、被害の拡大を防ぎます。さらに、攻撃の教訓を組織全体に共有することで、セキュリティ意識を高め、再発防止につなげることができます。 リバースシェル攻撃に対する理解を深め、適切な対策を講じることが、企業の情報セキュリティを守るための鍵となります。これらの対策を通じて、より安全な環境を構築することが可能です。

さらなる情報と対策を学ぶためのリソースをチェック

リバースシェル攻撃に対する理解を深め、実践的な対策を講じることは、企業の情報セキュリティを守るために不可欠です。さらに詳しい情報や具体的な対策を学ぶためには、専門的なリソースを活用することをお勧めします。例えば、セキュリティ関連のウェビナーやオンラインコースに参加することで、最新の脅威や防御策についての知識を得ることができます。また、業界の専門家によるセキュリティポリシーの見直しや、システム監査を行うことも有効です。 さらに、社内でのセキュリティ教育を定期的に実施することで、従業員自身がサイバー脅威に対する感度を高めることができます。このような取り組みを通じて、リバースシェル攻撃に対する防御力を強化し、企業全体のセキュリティを向上させることが期待できます。ぜひ、これらのリソースを活用し、より安全な環境を構築していきましょう。

リバースシェル攻撃に対する常に最新の知識を持つ重要性

リバースシェル攻撃に対する常に最新の知識を持つ重要性は、企業の情報セキュリティを維持する上で欠かせません。サイバー脅威は日々進化し、新たな手法や攻撃パターンが登場しています。そのため、IT部門の管理者や企業経営陣は、最新のセキュリティトレンドや攻撃手法に関する情報を常に収集し、理解を深める必要があります。 特に、従業員教育は重要な要素の一つです。フィッシングメールや悪意のあるリンクに対する警戒心を高めるために、定期的な研修を実施し、従業員が最新の脅威に対して敏感であるよう努めることが求められます。また、セキュリティポリシーや手順の見直しも定期的に行い、企業全体でのセキュリティ意識を高めることが重要です。 さらに、外部のセキュリティ専門家との連携も有効です。最新の技術や情報を持つ専門家のアドバイスを受けることで、自社のセキュリティ対策を強化し、リバースシェル攻撃に対する防御力を向上させることができます。これらの取り組みを通じて、企業はサイバー攻撃に対してより強固な防御を構築することが可能になります。

補足情報

※当社は、細心の注意を払って当社ウェブサイトに情報を掲載しておりますが、この情報の正確性および完全性を保証するものではありません。当社は予告なしに、当社ウェブサイトに掲載されている情報を変更することがあります。当社およびその関連会社は、お客さまが当社ウェブサイトに含まれる情報もしくは内容をご利用されたことで直接・間接的に生じた損失に関し一切責任を負うものではありません。