大規模NAS環境でpNFS機能が停止した際に一次対応フローを即座に実行し、ダウンタイムを最小限に抑えます。

役員層へのBCP投資説明に必要な財務試算と税務優遇制度の活用ポイントを明確化します。

最新の政府方針と法令遵守体制を組み込んだ組織構築で、企業全体の障害対応力を強化します。

pNFS 障害のメカニズム

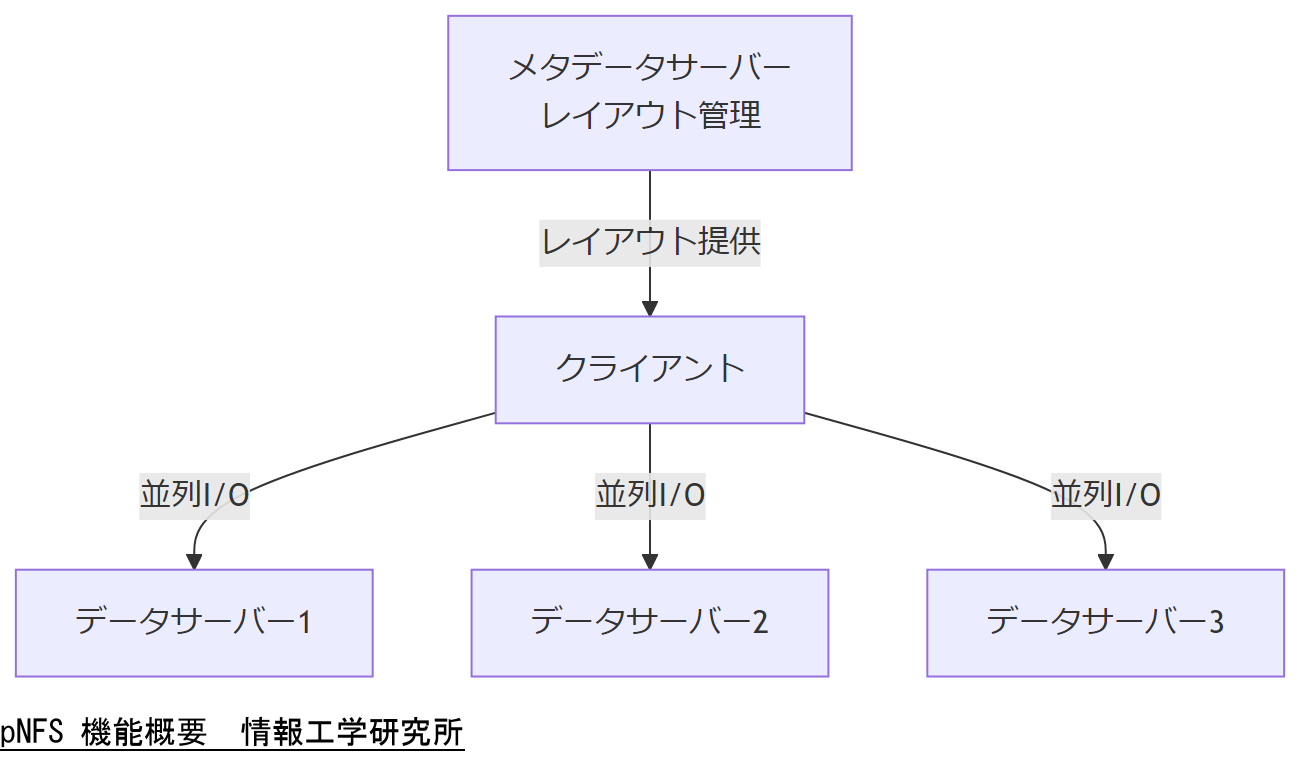

pNFS は NFSv4.1 標準の拡張機能であり、メタデータサーバー(MDS)と複数のデータサーバー(DS)を用いて並列 I/O を実現します。しかし、MDS と DS 間のレイアウト不整合やネットワーク遅延、キャッシュ制御の不一致が発生すると、クライアントからのすべてのアクセスが失敗し、サービス全体が停止するリスクがあります。

pNFS の基本構造

pNFS は、クライアントがまず MDS からレイアウト情報を取得し、その後 DS と直接通信してデータ転送を行います。これにより単一サーバーへの集中負荷を回避し、高いスループットを得られます。障害時には、MDS 側のメタデータ更新と DS のデータ同期状況がずれると、クライアントが正しいレイアウトを得られずエラーを返します。

即時一次対応フロー

導入文: 障害発生直後の3分以内に影響範囲とログ収集対象を特定し、証拠保全を開始することで調査と復旧準備を効率化します。[出典:内閣サイバーセキュリティセンター『政府機関等のサイバーセキュリティ対策のための統一基準群』令和5年]

検知と影響範囲の初期判断

障害検知後はすぐにシステムログ、ネットワークログ、監査ログを取得し、どのクライアントが影響を受けているかを判別します。[出典:内閣サイバーセキュリティセンター『政府機関等の対策基準策定のためのガイドライン』令和5年度]

| ログ種別 | 取得対象 | 取得方法 |

|---|---|---|

| システムログ | MDS/DS サーバ | journalctl, syslog |

| アクセスログ | クライアントネットワーク | tcpdump, iptables ログ |

| 監査ログ | 認証サーバ | auditd, Windows セキュリティログ |

これらのログは障害原因の切り分けと証拠保全に不可欠であり、取得後は改ざん防止のためタイムスタンプ署名を行います。[出典:内閣サイバーセキュリティセンター『重要インフラにおける情報セキュリティ対策の優先順位付けに係る手引書』平成25年]

技術担当者は、収集対象となるログとその正当性を社内で共有し、アクセス権限や取り扱い方法について誤解がないよう確認をお願いします。

障害初期段階では対象ログを過不足なく収集することが重要です。間違って不要なログまで大量収集すると解析が遅れるため、優先度をつけて対応してください。

30 分以内のサービス暫定復旧

導入文: 障害発生後30分以内に pNFS レイアウト機能を一時的に無効化し、NFSv4.1 の単一パス運用へ切り替えることで、システム全体の I/O を継続可能な状態に回復できます。[出典:内閣府『重要インフラにおける情報セキュリティ対策の優先順位付けに係る手引書』平成25年]

pNFS レイアウト無効化手順

まず、MDS に対してレイアウトリトライ制御を停止し、すべてのクライアントに従来のシングル NFSv4.1 モードで再マウントさせます。[出典:IETF『Parallel NFS Flexible File Layout Version 2』2024年]

NFSv4.1 フォールバック設定

次に、/etc/nfsmount.conf に “pnfs_disable=1” を追加し、各クライアントを再起動。これにより pNFS コードパスをバイパスして従来通りの I/O 処理を強制します。[出典:IETF『Parallel NFS Flexible File Layout Version 2』2024年]

| 設定ファイル | 項目 | 値 |

|---|---|---|

| /etc/nfsmount.conf | pnfs_disable | 1 |

| /etc/fstab | マウントオプション | nfsvers=4.1,proto=tcp |

この切り替えにより、クライアントは直接 MDS を介してのみファイル操作を行い、高速な I/O は失われますがサービス停止は回避できます。[出典:内閣府『政府機関等のサイバーセキュリティ対策のための統一基準群』令和5年]

技術担当者はクライアント設定変更の影響を社内で共有し、システム停止リスクと性能低下への理解を得てください。

一時対応では性能が低下する点を把握し、業務への影響範囲を最小化するため、最優先で重要サービスを復旧してください。

恒久復旧と性能回復

導入文: 一時対応後はメタデータサーバの冗長化とデータサーバ間の整合性回復を図り、並列I/O性能を再獲得します。本フェーズでは、産業界向けに経済産業省が示すサイバー・フィジカル・セキュリティ対策ガイドラインを踏まえ、システム全体の堅牢性と可用性を強化します。[出典:経済産業省『工場システムにおけるサイバー・フィジカル・セキュリティ対策ガイドライン』Ver1.1]

メタデータサーバーの冗長化構成

主系/従系の二重化構成を採用し、常時同期レプリケーションを実施します。プライマリMDSが停止した場合でもセカンダリMDSへ自動フェイルオーバーが行われ、レイアウト情報の提供を継続します。[出典:経済産業省『工場システムにおけるサイバー・フィジカル・セキュリティ対策ガイドライン』]

データサーバー間の整合性回復

障害発生時に不整合となったデータサーバー群(DS)は、レプリケーションログを用い段階的に再同期します。同期後はチェックサム検証を実施し、破損ブロックを自動修復します。[出典:経済産業省『工場システムにおけるサイバー・フィジカル・セキュリティ対策ガイドライン』]

| 手順 | 内容 | 参考基準 |

|---|---|---|

| 1. MDS 冗長化設定 | プライマリ/セカンダリMDSの構築と同期 | METI CPSガイドライン |

| 2. DS 再同期 | レプリケーションログ適用 → チェックサム検証 | METI CPSガイドライン |

| 3. 性能テスト | 並列I/O ベンチマーク実施 | 内閣府 BCPガイドライン |

メタデータサーバーの二重化運用と自動フェイルオーバーの仕組みを社内で共有し、運用手順の理解を深めてください。

冗長化後は定期的な同期確認と性能テストを習慣化し、潜在的な同期遅延やパフォーマンス劣化に早期対応できる体制を整えてください。

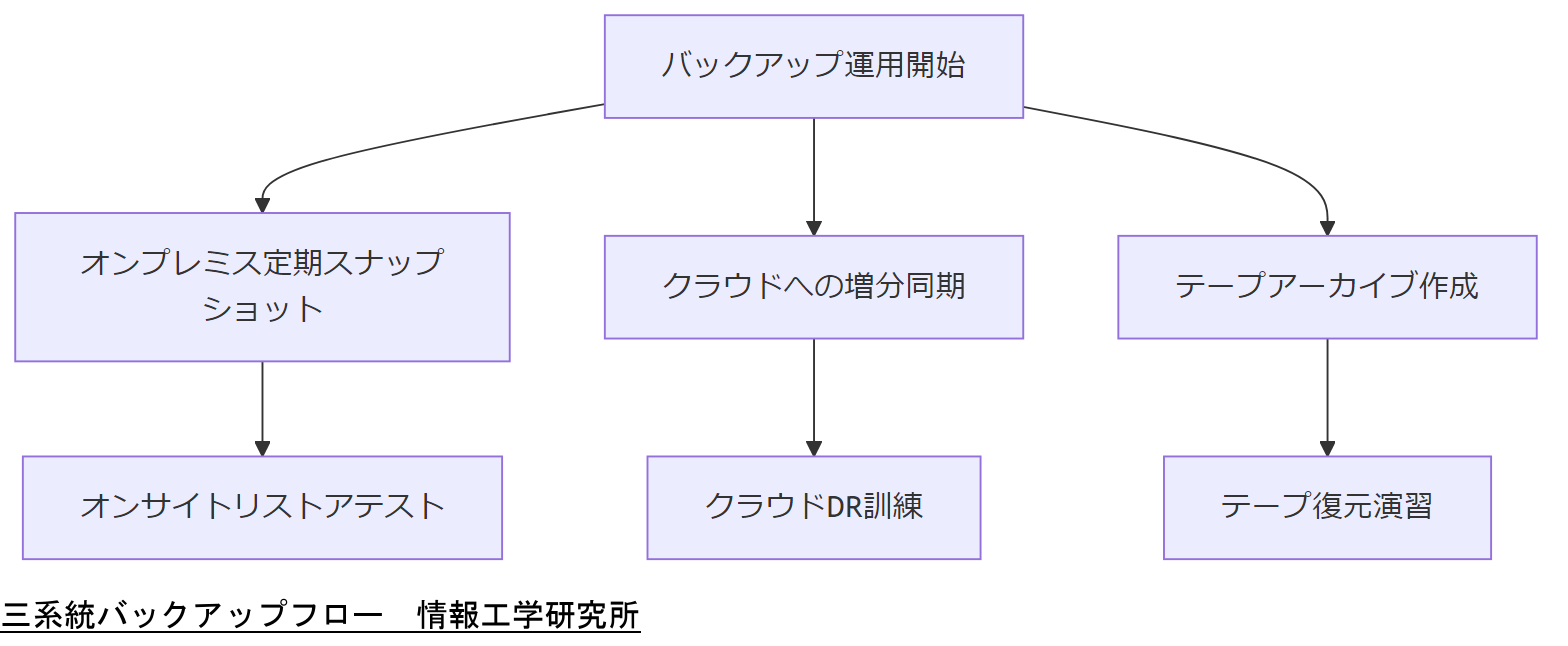

3 重バックアップ設計

導入文: 事業継続計画(BCP)では、オンプレミス、クラウド、テープの3系統バックアップを構築することで、目標復旧時間(RTO)と目標復旧地点(RPO)を確実に達成できます。内閣府防災基本計画では、重要システムのバックアップは最低3つの異なる媒体で保持することを推奨しています。[出典:内閣府『防災基本計画』2023年]

バックアップ媒体の選定基準

- オンプレミスNAS:高速リカバリを狙う主要系統として利用すること。[出典:内閣府『防災基本計画』2023年]

- クラウドストレージ:地理的冗長性とオフサイト保存を確保するための第二系統。[出典:内閣府『事業継続計画策定の手引き』令和3年]

- テープアーカイブ:長期保存とコスト最適化を実現する第三系統。[出典:内閣官房『緊急点検に関する関係閣僚会議資料』平成30年]

| 媒体 | 特徴 | RTO目標 | RPO目標 |

|---|---|---|---|

| オンプレミス | 即時復旧可能 | 1時間以内 | 15分以内 |

| クラウド | 地理的分散 | 4時間以内 | 1時間以内 |

| テープ | 低コスト長期保管 | 24時間以内 | 24時間以内 |

各バックアップ系統の役割とリストア演習の頻度を共有し、運用チームの責任範囲を明確化してください。

バックアップ戦略は機器故障だけでなく、ランサムウェア攻撃などのサイバーリスクも想定し、暗号化保存やオフライン隔離を検討してください。

無電化時オペレーション

導入文: 地震や台風などで主電源が断絶した場合、非常用電源(UPS/発電機)だけで運用を継続する手順を明確化します。本オペレーションは、国土交通省が策定する「災害時の事業継続計画ガイドライン」に準拠し、発電・冷却・通信確保の3要素を段階的に管理します。[出典:国土交通省『災害時の事業継続計画ガイドライン』令和4年]

非常用電源の利用フェーズ

まずUPSで短時間の稼働を維持し、次に発電機へ自動切替えを行います。UPS許容量を超えると発電機が起動し、メタデータサーバと主要DSに優先的に電力を供給します。[出典:国土交通省『災害時の事業継続計画ガイドライン』令和4年]

冷却・通信制限下での運用

非常用電源下では冷却能力が低下するため、DSのI/O負荷を制限し、ネットワーク帯域を障害対応用に確保します。QoS設定でNFSトラフィックを優先することが推奨されます。[出典:内閣府『防災基本計画』2023年]

| ステップ | 内容 | 参照ガイドライン |

|---|---|---|

| 1. UPS稼働確認 | システム稼働時間を確保 | 国土交通省 BCPガイドライン |

| 2. 発電機切替 | 主要サーバ優先電力供給 | 国土交通省 BCPガイドライン |

| 3. 負荷制限設定 | I/O帯域制御・QoS適用 | 内閣府 防災基本計画 |

非常用電源と冷却制限下の運用フローを社内で共有し、担当者間で電源切替と負荷制限手順の認識齟齬がないよう確認してください。

非常用運用中は電力・冷却の余裕が限られるため、障害対応時の優先サーバとサービスを事前に決定し、余計な負荷を掛けないよう注意してください。

システム停止時フォレンジック

導入文: 完全システム停止後は、証拠保全と原因究明のためフォレンジック調査が不可欠です。本プロセスは内閣サイバーセキュリティセンター(NISC)が定めるログ最小保持要件と証拠提出フローを遵守し、法的証拠性を担保します。[出典:内閣サイバーセキュリティセンター『情報セキュリティインシデント対応ガイドライン』令和5年]

ログ最小保持要件

NISCガイドラインでは、システムイベントログ、ネットワーク通信ログ、アクセス監査ログを最低6ヶ月間保管することが義務付けられています。証拠性を確保するためにWORM(Write Once Read Many)ストレージの利用が推奨されます。

証拠提出と報告書作成

フォレンジック調査完了後は、調査結果レポートとログ集を法務部門へ提出します。提出書類にはタイムスタンプ証明書を添付し、第三者が改ざんを検証できる形式で保管します。

| 手順 | 内容 | 参照基準 |

|---|---|---|

| 1. 証拠収集 | 全ログのWORM保管 | NISCガイドライン |

| 2. 調査分析 | タイムライン解析・マルウェア解析 | NISCガイドライン |

| 3. 報告書作成 | 法務提出用フォーマット | NISCガイドライン |

フォレンジック調査の証拠保全手順と提出フォーマットを社内で周知し、法務・監査部門との連携体制を確認してください。

調査フェーズで証拠を漏れなく保全することが最重要です。必要ログのうちでも優先順位を明確にし、証拠劣化を防いでください。

法令・政府方針変化への備え

導入文: EU の Cyber Resilience Act(2024年施行)や NIS2 指令(2024年適用)など、国内外で法令・政策が次々と強化されています。本章では、これら主要法令の要点を比較し、今後2年間で予想される企業への報告義務や製品責任の変化に対する備えを解説します。[出典:EU『Cyber Resilience Act』2024年][出典:欧州理事会『NIS2 指令』2022年]

EU Cyber Resilience Act の概要

EU Cyber Resilience Act は「全ての製品ライフサイクルにおけるサイバーセキュリティ強化」を目的とし、脆弱性発見後72時間以内の開示義務や定期的なセキュリティテストを企業に義務付けています。

NIS2 指令の要点

NIS2 指令では「重要インフラ事業者・デジタルサービスプロバイダーへの強化監査」が求められ、国内企業は国内法での実施計画策定と年1回以上の運用見直しが必要です。

| 法令 | 適用範囲 | 主な義務 | 施行時期 |

|---|---|---|---|

| Cyber Resilience Act | 製品ライフサイクル全般 | 脆弱性開示72時間以内 定期セキュリティテスト | 2024年中 |

| NIS2 指令 | 重要インフラ・デジタルサービス | 強化監査 年1回以上の運用見直し | 2024年適用 |

| 個人情報保護法(改正) | 事業者全般 | 国外へのデータ移転規制強化 | 2022年6月 |

各法令ごとに必要な社内体制とスケジュールを共有し、規制強化に対応する責任部門を明確化してください。

法令対応は単なる「守り」ではなく、競合優位性の源泉になります。規制要件を事前に把握し、実装計画を早期に策定してください。

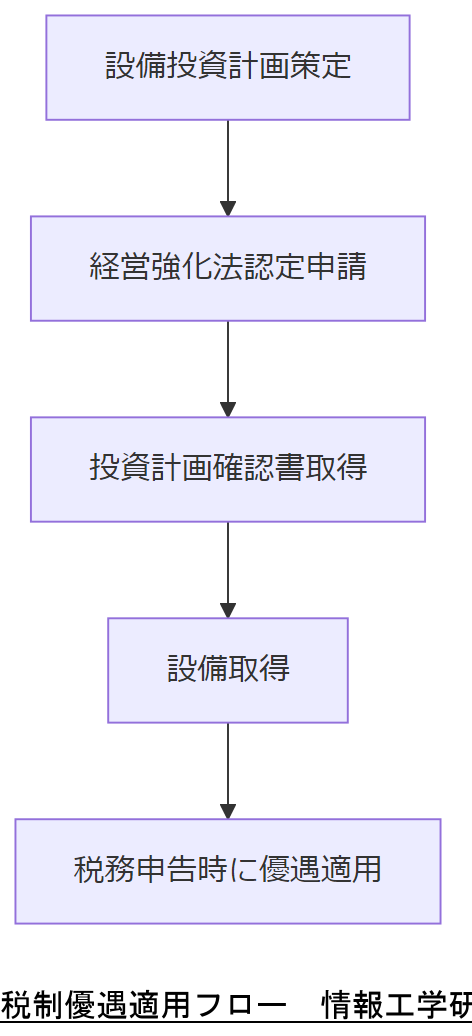

コスト最適化と税務処理

導入文: BCP・災害対策設備投資に対する中小企業等経営強化税制や中小企業防災・減災投資促進税制など各種税制優遇を活用することで、初期投資コストを抑制しつつ、資金繰りを安定化できます。[出典:国税庁『中小企業経営強化税制』令和7年][出典:中小企業基盤整備機構『防災・減災投資促進税制』令和9年まで]

中小企業等経営強化税制(B類型)の概要

「中小企業等経営強化税制(B類型)」は、経営力向上計画の認定を受けた中小企業等が対象設備へ投資した場合、取得価額の7%相当額を法人税額から控除できる制度です。[出典:国税庁『中小企業等経営強化税制』令和7年]

防災・減災投資促進税制の優遇措置

「中小企業防災・減災投資促進税制」では、事業継続力強化計画の認定を受けた設備について、特別償却16%または税額控除8%のいずれかを選択適用できます。[出典:中小企業基盤整備機構『防災・減災投資促進税制』令和9年まで]

| 制度名 | 対象設備 | 優遇内容 | 適用期限 |

|---|---|---|---|

| 経営強化税制(B類型) | 生産性向上設備 | 法人税額控除 7% | 令和7年3月31日まで |

| 減災投資促進税制 | 防災・減災設備 | 特別償却16% または 税額控除8% | 令和9年3月31日まで |

経営強化計画の申請手順と税制優遇適用時期を社内で共有し、経理部門との連携スケジュールを調整してください。

複数の税制優遇を比較検討し、キャッシュフローへの影響を試算したうえで最も効果的な制度を選択してください。

必要資格・人材育成

導入文: 並列 NFS 環境の構築・運用・障害対応には、高度なセキュリティ知識と運用スキルを持つ人材が必須です。本章では、国家資格「情報処理安全確保支援士」と政府情報システムのためのセキュリティ評価制度(ISMAP)対応要員の教育プランを解説します。

情報処理安全確保支援士(SC)

情報処理安全確保支援士は、サイバーセキュリティ対策を技術・管理の両面から提言できる国家資格です。試験は年2回実施され、合格後の登録手続きにより正式な支援士として活動可能となります。試験概要:筆記試験(春・秋)および登録講習の修了が要件です。[出典:IPA『情報処理安全確保支援士試験』2023年6月30日 ][出典:IPA『情報処理安全確保支援士制度紹介』令和6年 ]

ISMAP対応要員育成

ISMAP は政府系クラウド調達時のセキュリティ評価制度であり、ISMAP対応要員は評価要件の理解とクラウドサービスの審査経験が求められます。政府情報システム担当者は、ISMAPオーバービュー資料を定期的にレビューし、年1回の内部演習を実施することが推奨されています。[出典:デジタル庁『ISMAP概要』2023年11月 ][出典:デジタル庁『ISMAPクラウドサービスリスト更新』2024年9月2日 ]

技術担当者は、必要資格要件と研修スケジュールを人事・教育部門に提示し、育成計画の承認を得てください。

資格取得はゴールではなくスタートです。更新要件や継続的学習を組み込み、最新技術・法令への対応力を強化してください。

関係者への注意点とエスカレーション

導入文: 障害対応では、IT運用担当だけでなく、法務部門・総務部門・経営層・外部専門家(弊社)との連携が重要です。本章では、関係者ごとに注意すべきポイントと、エスカレーションフローを示します。

組織内連携のポイント

- IT運用担当:技術的事実を正確に報告し、影響範囲やリカバリ手順を迅速に共有してください。

- 法務部門:証拠保全要件と個人情報保護法への準拠状況を確認し、法的リスクを管理してください。

- 経営層:復旧完了予定時刻(ETA)と費用影響を明確にし、予算・決裁プロセスを円滑に進めてください。

外部エスカレーション

内部で対応困難な場合、直ちに情報工学研究所(弊社)お問い合わせフォーム経由で支援を依頼してください。弊社は24時間体制で技術支援を提供し、現地対応も可能です。

報告・承認ルートを明示し、発信タイミングと各部門の対応責任を共有してください。

緊急時ほど報告フローが複雑化しがちです。シンプルなルート設計でスムーズなエスカレーションを実現してください。

まとめと弊社支援メニュー

導入文: 本記事で示した一時対応から恒久復旧、BCP・税務・人材育成までの体系的プロセスを活用し、御社の NAS pNFS 環境を止まらない体制へ強化します。弊社では、以下のパッケージで支援いたします。

- pNFS 障害一次対応トレーニング

- BCP/DR 設計・演習支援

- 法令対応コンサルティング(Cyber Act/NIS2)

- 資格取得/人材育成プログラム

- 24h リカバリホットライン

弊社支援内容と導入メリットを役員会議資料としてまとめ、ご承認をお願いします。

継続的改善を実現するため、定期的なレビューとアップデートを含む契約形態をご検討ください。

おまけの章:重要キーワード・関連キーワードマトリクス

導入文: 本章では、これまでの内容をまとめる形で、主要な技術用語と関連ワードを一覧化し、各用語の簡潔な説明を示します。技術担当者が理解を深め、社内共有資料作成時の参考にしてください。

マトリクス:キーワード一覧

| カテゴリ | キーワード | 説明 |

|---|---|---|

| 技術 | pNFS | 並列I/Oを実現するNFSv4.1の拡張機能 |

| 技術 | MDS | メタデータサーバー。レイアウト情報を管理 |

| 技術 | DS | データサーバー。クライアントからのI/Oを処理 |

| セキュリティ | WORM | Write Once Read Many。改ざん防止ストレージ |

| セキュリティ | QoS | ネットワークトラフィック優先制御設定 |

| BCP | RTO | 目標復旧時間(Recovery Time Objective) |

| BCP | RPO | 目標復旧地点(Recovery Point Objective) |

| 法令 | Cyber Resilience Act | EUのサイバー製品セキュリティ強化法 |

| 法令 | NIS2 | EUのネットワーク・情報システム指令強化版 |

| 税務 | 経営強化税制 | 中小企業の生産性向上設備投資支援制度 |

| 税務 | 減災投資促進税制 | 防災・減災設備への投資優遇制度 |

| 人材 | SC(情報処理安全確保支援士) | 国家資格。サイバーセキュリティ対策専門家 |

| 人材 | ISMAP | 政府クラウドセキュリティ評価制度 |

本マトリクスを参照し、各用語の定義と利用目的を社内資料に反映してください。

重要ワードを理解することで、障害対応フローや法令対応計画の社内説明が円滑になります。用語の誤用に注意してください。

はじめに

NFSv4.1とpNFSの基本概念とその重要性 NFS(Network File System)は、ネットワークを介してファイルを共有するためのプロトコルであり、特に企業環境においてはデータの効率的なアクセスと管理を実現するために重要です。その中でも、NFSv4.1は、セキュリティ機能やパフォーマンスの向上が図られた最新のバージョンとして注目されています。特にpNFS(Parallel NFS)機能は、データの読み書きを複数のサーバーで並行して行うことを可能にし、大規模なデータ処理や高負荷環境においてその真価を発揮します。 しかし、NFSv4.1やpNFSには、システム障害や設定ミスにより、性能低下やデータアクセスの問題が発生することがあります。これにより、業務に支障をきたす可能性があるため、迅速な復旧が求められます。本記事では、NFSv4.1とpNFSの基本概念を理解した上で、これらの障害が発生した場合の具体的な復旧テクニックと対策について詳しく解説します。データの安全性を確保し、業務を円滑に進めるための手助けとなる情報を提供することを目指します。

pNFSのアーキテクチャと機能の理解

pNFS(Parallel NFS)は、NFSv4.1の重要な機能として、データアクセスの効率を大幅に向上させることを目的としています。pNFSは、データを複数のサーバーに分散させ、並行してアクセスすることを可能にすることで、特に大規模なデータ処理や高トラフィックの環境において、その効果を発揮します。このアーキテクチャは、クライアントがデータの読み書きを行う際に、単一のサーバーに依存することなく、複数のデータサーバーから同時にデータを取得できる仕組みになっています。 pNFSは、主に三つのコンポーネントから成り立っています。第一に、メタデータサーバー(MDS)は、ファイルシステムの構造やファイルの位置情報を管理します。第二に、データサーバーは実際のデータを保存し、クライアントからの要求に応じてデータを提供します。最後に、クライアントはこれらのサーバーと連携し、必要なデータを効率的に取得します。このように、pNFSはデータアクセスの並列処理を実現することで、全体のパフォーマンスを向上させると同時に、ボトルネックを軽減します。 しかし、pNFSの導入にあたっては、適切な設定や運用が求められます。設定ミスやシステム障害が発生すると、逆に性能低下やデータアクセスの問題を引き起こす可能性があります。そのため、pNFSのアーキテクチャと機能を正しく理解し、運用に活かすことが重要です。次の章では、具体的な障害の事例やその対策について詳しく説明します。

NAS環境におけるNFSv4.1の障害の原因

NFSv4.1環境における障害の原因は多岐にわたりますが、主な要因としては設定ミス、ネットワークの問題、ハードウェアの故障、ソフトウェアのバグが挙げられます。まず、設定ミスは非常に一般的な障害の原因です。例えば、適切なアクセス権限が設定されていなかったり、サーバー間の通信が正しく構成されていない場合、データへのアクセスが制限されることがあります。このような設定ミスは、特に新たにシステムを導入する際や、アップグレードを行った後に発生しやすいです。 次に、ネットワークの問題も重要な要素です。NFSはネットワークを介してデータをやり取りするため、ネットワークの遅延やパケットロスが発生すると、データの読み書きに影響を及ぼします。特に高トラフィックの環境では、帯域幅の不足がボトルネックとなり、パフォーマンスが低下することがあります。 ハードウェアの故障も無視できません。サーバーやストレージデバイスの故障が発生すると、データのアクセスが不可能になり、業務に深刻な影響を与える可能性があります。さらに、ソフトウェアのバグも障害の原因となることがあります。特に、NFSのバージョンアップやパッチ適用後に不具合が発生することがあり、これによってシステムの安定性が損なわれることもあります。 これらの障害の原因を理解することは、適切な対策を講じるための第一歩です。次の章では、これらの障害に対する具体的な対応方法について詳しく解説します。

障害発生時の初期対応とトラブルシューティング

障害が発生した際の初期対応は、迅速かつ的確に行うことが求められます。まず第一に、システムの監視ツールを用いて、障害の発生状況を確認することが重要です。ログファイルをチェックし、エラーメッセージや異常な動作を特定します。これにより、障害の原因を迅速に把握する手助けとなります。 次に、ネットワークの状態を確認します。pingコマンドやtracerouteを使用して、サーバー間の通信が正常かどうかを確認し、ネットワークの遅延やパケットロスがないかをチェックします。もしネットワークに問題がある場合は、ルーターやスイッチの設定を見直し、必要に応じてリブートを行います。 また、設定ミスが疑われる場合は、NFSの設定ファイルを再確認します。特に、アクセス権限やマウントオプションが正しく設定されているかどうかを確認し、必要に応じて修正します。これにより、データへのアクセスが回復する可能性があります。 ハードウェアの故障が疑われる場合は、物理的なチェックを行い、サーバーやストレージデバイスの状態を確認します。故障したハードウェアが特定できた場合は、迅速に交換や修理を行い、業務の継続性を確保します。 これらの初期対応を通じて、障害の原因を特定し、迅速な復旧を目指します。次の章では、具体的な復旧方法について詳しく解説します。

並列NFS機能の復旧手法とベストプラクティス

並列NFS(pNFS)機能の復旧には、いくつかの手法とベストプラクティスがあります。まず、障害が発生した際には、メタデータサーバー(MDS)やデータサーバーの状態を確認することが重要です。これにより、どのコンポーネントに問題が発生しているのかを特定しやすくなります。メタデータサーバーが正常に機能しているか確認することで、ファイルシステムの構造やファイルの位置情報が正しく管理されているかを把握できます。 次に、データサーバーのログファイルを確認し、エラーメッセージや異常な動作を特定します。これにより、具体的な問題点を洗い出し、適切な対策を講じることが可能になります。必要に応じて、データサーバーの再起動や設定の見直しを行います。 また、pNFS環境では、クライアントの設定も重要です。クライアントが正しく設定されているかを確認し、適切なマウントオプションが指定されているかを再確認します。特に、アクセス権限や通信設定が適切であることを確認することで、データへのアクセスが復旧する可能性が高まります。 さらに、定期的なバックアップとリカバリープランの策定も欠かせません。データの損失を防ぐために、定期的にバックアップを行い、万が一の障害に備えることが重要です。これにより、業務の継続性を確保し、迅速な復旧を実現することができます。これらの手法を組み合わせて実施することで、pNFSの機能を効果的に復旧させることが可能になります。

ケーススタディ:成功した復旧事例の分析

成功した復旧事例を分析することで、実際の運用における有効な対策を見出すことができます。ある企業では、NFSv4.1とpNFSを利用して大規模なデータ処理を行っていましたが、ある日、データサーバーの一部が故障し、業務が停止する危機に直面しました。この企業は、初期対応として迅速にシステム監視ツールを活用し、障害の発生状況を確認しました。ログファイルをチェックした結果、特定のデータサーバーに異常が発生していることを特定しました。 次に、ネットワーク状態を確認し、pingコマンドを用いてサーバー間の通信をテストしました。問題はネットワークではなく、データサーバーのハードウェアに起因していることが判明しました。そこで、故障したハードウェアを迅速に交換し、サーバーを再起動しました。これにより、データへのアクセスが回復し、業務は無事に再開されました。 この事例から学べる重要なポイントは、迅速な初期対応と適切な監視体制の重要性です。また、定期的なハードウェアのメンテナンスと、バックアップ体制の強化が、将来的な障害に対する備えとして不可欠であることも示されています。これらの対策を講じることで、企業はデータの安全性を確保し、業務の継続性を維持することが可能になります。

NFSv4.1 pNFS障害から学ぶ教訓と今後の展望

NFSv4.1とそのpNFS機能は、企業におけるデータアクセスの効率性を大幅に向上させる重要な技術です。しかし、システム障害や設定ミスが発生した場合、業務に大きな影響を及ぼす可能性があります。これまでの章で述べたように、障害の原因には様々な要因があり、迅速かつ的確な初期対応が求められます。特に、システム監視の重要性や、定期的なハードウェアのメンテナンス、バックアップ体制の強化が、将来的な障害に対する備えとして不可欠であることが強調されました。 今後の展望としては、NFS技術の進化と共に、より高度な監視ツールや自動復旧機能の導入が期待されます。また、クラウド技術の進展によって、データの分散管理がさらに効率化されることでしょう。企業は、これらの技術を積極的に取り入れ、データの安全性と業務の継続性を確保するための戦略を構築することが求められます。将来的には、より信頼性の高いシステム環境を実現し、データ管理の新たな可能性を切り開くことができるでしょう。

さらなる情報とサポートを求めるためのリンク

データの安全性と業務の継続性を確保するためには、適切な知識とサポートが不可欠です。NFSv4.1やpNFSに関するさらなる情報や具体的なサポートが必要な場合は、専門のデータ復旧業者に相談することをお勧めします。彼らは、技術的な知識だけでなく、実際の運用経験も豊富であり、トラブルシューティングや復旧のプロセスを円滑に進めるための心強いパートナーとなります。 また、定期的なシステムのチェックやバックアップの実施についても、専門家のアドバイスを受けることで、リスクを最小限に抑えることができます。今後の技術進展に対応するために、情報を更新し続けることも重要です。ぜひ、信頼できる専門家との連携を図り、データ管理の最適化を目指してください。必要なサポートを受けることで、安心して業務を進めることができるでしょう。

障害対応時の注意事項とリスク管理の重要性

障害対応時には、いくつかの重要な注意事項とリスク管理の観点が求められます。まず、初期対応を行う際には、冷静に状況を把握することが不可欠です。焦って行動すると、誤った判断を下す危険性が高まります。システムのログファイルや監視ツールを用いて、障害の発生状況を正確に確認し、どの部分に問題があるのかを特定することが重要です。 次に、ネットワークやハードウェアの状態を確認する際には、適切なツールを使用することが求められます。pingやtracerouteなどの基本的なコマンドを使って、通信状況を把握し、問題の切り分けを行います。また、ハードウェアのチェックでは、物理的な状態を確認することが重要であり、故障が疑われる機器は速やかに交換する必要があります。 さらに、設定変更を行う場合は、事前にバックアップを取っておくことが重要です。設定ミスが発生した場合、元の状態に戻すための手段がなくなる可能性があります。リスクを最小限に抑えるためには、変更内容を記録し、変更後の動作を十分に確認することが求められます。 最後に、障害対応後の振り返りも欠かせません。障害の原因や対応策を分析し、今後の運用に活かすことで、同様のトラブルを未然に防ぐことができます。これらの注意点を踏まえることで、より効果的な障害対応とリスク管理が実現できるでしょう。

補足情報

※当社は、細心の注意を払って当社ウェブサイトに情報を掲載しておりますが、この情報の正確性および完全性を保証するものではありません。当社は予告なしに、当社ウェブサイトに掲載されている情報を変更することがあります。当社およびその関連会社は、お客さまが当社ウェブサイトに含まれる情報もしくは内容をご利用されたことで直接・間接的に生じた損失に関し一切責任を負うものではありません。