リモートワーク環境下でのカーソルジャッキング被害リスクを理解し、対策を策定したい

最新ブラウザでも防げない可能性がある攻撃手法を把握し、社内ルールを整備したい

経営層へ最適な説明資料を提示し、コストや人材育成計画を具体化したい

カーソルジャッキングとは何か?

本章では、カーソルジャッキングの基本的な定義や背景、技術的な仕組み、過去の事例と被害想定について解説します。技術担当者が上司に説明する際にもわかりやすいよう、専門用語は注釈を添えます。ブラウザやOSレベルでのマウス操作改ざん手法として位置づけられ、マウスカーソルの挙動を攻撃者が操作し、ユーザーを騙して意図しない操作を行わせる攻撃手法です【出典:独立行政法人情報処理推進機構『安全なウェブサイトの作り方-クリックジャッキング』2021】。

1.1 定義と背景

カーソルジャッキングとは、攻撃者がウェブページのHTML/CSS/JavaScriptを巧みに操作し、ユーザーのマウスカーソルを意図しない座標へ誘導する攻撃を指します【出典:IPA『安全なウェブサイトの作り方-クリックジャッキング』2021】。クリックジャッキング(HTMLのiframeを悪用し、ユーザーが見ているページとは別の透明レイヤー上のリンクがクリックされる手口)が既に知られている中で、マウスカーソルそのものを改ざんすることでより高度な攻撃が可能となりました【出典:IPA『安全なウェブサイトの作り方-クリックジャッキング』2021】。

1.2 技術的仕組み

主に以下の技術要素を組み合わせて実現されます:

- CSSのpointer-eventsプロパティ操作:マウスイベントを受け取らないレイヤーを配置し、背後にある意図しない要素をクリックさせる手法【出典:Fortinet『クリックジャッキングとは?』】。

- JavaScriptによるカーソル座標の書き換え:マウス移動イベント(mousemove)をフックし、DOM操作でカーソル位置を偽装表示することで、ユーザーを誤誘導します【出典:Fortinet『クリックジャッキングとは?』】。

- ネイティブAPIの悪用:OSレベルの関数呼び出しをJavaScriptから実行するサードパーティ製ブラウザ拡張やマルウェアを用い、ブラウザ外でもカーソル位置を改ざんする技術が確認されています【出典:NTTセキュリティ『サイバーセキュリティレポート』2025年1月】。

1.3 事例紹介

国外では、金融サービスサイトにて、利用者が「振込実行」ボタンをクリックした瞬間に背後の透明リンク先へ誘導され、意図しない口座へ資金が送金される被害が報告されています【出典:NTTセキュリティ『サイバーセキュリティレポート』2025年1月】。国内でも、IPAへの報告ではクリックジャッキングに関するものは1%未満ですが、カーソルジャッキングのようなマウス改ざん型攻撃は近年増加傾向にあります【出典:IPA『安全なウェブサイトの作り方-クリックジャッキング』2021】。

1.4 被害想定と影響範囲

特に次のようなケースで被害が大きくなります【出典:IPA『安全なウェブサイトの作り方-クリックジャッキング』2021】:

- 金融システム管理画面:マウス操作のみで送金や承認処理が完結する場合、カーソルジャッキングによる不正送金リスクが極めて高い。

- ECサイトバックオフィス機能:在庫編集や価格変更ボタンをクリックさせ、不正な出荷指示につながる。

- 社内ポータルの権限設定画面:一度のクリックでユーザーの権限を変更され、情報漏洩や内部不正アクセスを誘発。

技術担当者は、カーソルジャッキング攻撃がマウス操作の改ざんを中心とした高度な手法であることを明確に伝え、攻撃対象となる業務プロセスやシステムの脆弱性を具体的に説明してください。

技術担当者自身は、まず自身の環境でカーソルジャッキングの再現実験を行い、具体的な脆弱箇所を把握することで、誤った対策を講じないよう注意してください。

攻撃手法の詳細と変遷

本章では、カーソルジャッキングがどのように進化してきたか、また攻撃者が狙うターゲットや動機、既存脆弱性との組み合わせ、将来の攻撃トレンド予測について解説します。攻撃の変化を把握することで、対策の優先順位を適切に判断できるようにします【出典:IPA『安全なウェブサイトの作り方-1.9 クリックジャッキング』2021】。

攻撃ツール・スクリプトの進化

初期のクリックジャッキング攻撃では、透明なiframeを使ってユーザーを欺きましたが、カーソルジャッキングではJavaScriptによる座標偽装やCSS操作を組み合わせることで、より高度なステルス性を実現しています【出典:IPA『安全なウェブサイトの作り方-1.9 クリックジャッキング』2021】。具体的には:

- 透明iframeの上にマウス操作のみで完結する重要ボタンを重ね、pointer-eventsの無効化で背後の要素をクリックさせる手法【出典:IPA『安全なウェブサイトの作り方-1.9 クリックジャッキング』2021】。

- mousemove などのJavaScriptイベントでカーソルの位置や外観を偽装し、ユーザーのクリック先を意図的にすり替える スクリプトを駆使する手法【出典:IPA『安全なウェブサイトの作り方-1.9 クリックジャッキング』2021】。

- ブラウザ拡張機能やマルウェアを使い、OSネイティブAPI経由でカーソル改ざんを行うことで、ブラウザ外のアプリケーションにも影響を及ぼすケースが報告されている【出典:IPAテクニカルウォッチ『安全なウェブサイトの作り方-1.9 クリックジャッキング』2021】。

攻撃者が狙うターゲットと動機

カーソルジャッキングは、以下のような高価値な情報や金銭取引を扱うシステムを狙う傾向があります【出典:IPA『安全なウェブサイトの作り方-1.9 クリックジャッキング』2021】:

- 金融系Webサービス:ログイン状態を維持したまま振込画面へ誘導し、意図しない送金操作を実行させる攻撃事例が増加中です【出典:IPAテクニカルウォッチ『安全なウェブサイトの作り方-1.9 クリックジャッキング』2021】。

- ECサイト管理画面:在庫や価格編集権限を乗っ取り、不正発注や不当な価格変更を行うことで企業損失を招く事例が報告されています【出典:IPA『安全なウェブサイトの作り方-1.9 クリックジャッキング』2021】。

- 企業内ポータルの権限設定機能:ユーザー権限を昇格させ、内部情報の不正閲覧やデータ改ざんを行うケースがあります【出典:IPAテクニカルウォッチ『安全なウェブサイトの作り方-1.9 クリックジャッキング』2021】。

こうしたターゲットを狙う動機は、主に金銭目的、情報窃取、内部システムへの不正アクセス拡大などが挙げられます【出典:NISC『サイバーセキュリティ月間2025』】。

既存の脆弱性との組み合わせ

カーソルジャッキングは、他の一般的な脆弱性と併用されることが多い点に注意が必要です。代表的な組み合わせ例を以下に示します【出典:IPA『安全なウェブサイトの作り方-1.9 クリックジャッキング』2021】:

- クロスサイトスクリプティング(XSS):ユーザーが信頼するサイトにスクリプトを挿入し、カーソル偽装スクリプトを埋め込むことで、正規のURLを開いただけで攻撃が発生するケースがあります【出典:IPA『安全なウェブサイトの作り方-1.9 クリックジャッキング』2021】。

- ソーシャルエンジニアリング:攻撃者がフィッシングメールなどで誘導し、不審なリンクをクリックさせることで、カーソルジャッキングの仕掛けたページへ遷移させる手法です【出典:IPA『安全なウェブサイトの作り方-1.9 クリックジャッキング』2021】。

- 古いブラウザやパッチ未適用環境:X-Frame-Options や Content Security Policy を適切に設定していない環境を狙い、簡単にiframeを埋め込めることでカーソル改ざんが容易になります【出典:IPA『安全なウェブサイトの作り方-1.9 クリックジャッキング』2021】。

将来の攻撃トレンド予測

内閣官房内閣サイバーセキュリティセンター(NISC)の2025年度報告によると、今後以下のようなトレンドが予測されています【出典:NISC『サイバーセキュリティ月間2025』】:

- AI自動生成スクリプトの悪用:AI技術を使ってユーザー動作を学習し、最適なタイミングでカーソル位置を改ざんする高度なスクリプトの登場が懸念されています。

- IoT機器向けの攻撃:IoTデバイスに接続されたPCが乗っ取られ、家庭内ネットワークを介して社内環境へ踏み台攻撃を仕掛けるケースが増える可能性があります。

- モバイルブラウザを狙ったキャンペーン型攻撃:スマートフォン向けの特定アプリに埋め込まれたWebViewでカーソル(タッチ位置)を改ざんし、モバイルバンキングの不正送金を誘発する手口が取り沙汰されています。

攻撃手法の進化を踏まえ、特にAIツールやマルウェア利用によるステルス型手法が出現している点を組織内で共有し、リスクを正確に認識してください。

技術担当者は、社内環境での再現実験やペネトレーションテストを通じて、古いブラウザ未更新環境や設定ミスの個所を検出し、誤解や漏れが生じないように務めてください。

技術的対策

本章では、カーソルジャッキングに対して企業が実装すべきOS・ブラウザレベルの防御策、セキュアブラウザ・専用ツールの導入、サーバーサイド防御、バージョン管理やパッチ適用のベストプラクティスについて詳述します。最新のブラウザ機能や政府ガイドラインに基づいた対策を紹介し、IT担当者が社内システムに適用すべき具体例を提示します。

3.1 OS・ブラウザレベルでの防御策

まず、カーソルジャッキングの多くはブラウザ上のscriptタグやCSS操作を悪用するため、ブラウザ側の制御機能を最大限活用することが重要です。以下に主な設定例を示します。

- X-Frame-Options ヘッダー:Web サーバー側で HTTP レスポンスに

X-Frame-Options: SAMEORIGINまたはX-Frame-Options: DENYを設定すると、iframe による外部サイトからの埋め込みを制限できる【出典:IPA『安全なウェブサイトの作り方-1.9 クリックジャッキング』2021】。 - Content Security Policy(CSP):CSP の

frame-ancestors 'self'を利用すると、信頼するドメインからのみ埋め込みを許可できます。これにより、攻撃者が外部ドメインからiframe を埋め込む攻撃を防止できます【出典:IPA『安全なウェブサイトの作り方-1.9 クリックジャッキング』2021】。 - SameSite Cookie 属性:Cookie に

SameSite=Strict、あるいはSameSite=Laxを設定することで、外部サイト経由のリクエスト時に Cookie を送信しないように制御でき、不正リクエストのリスクを低減できます【出典:IPA『安全なウェブサイトの作り方-1.9 クリックジャッキング』2021】。 - ブラウザのセキュリティ機能強化:最新の Google Chrome、Mozilla Firefox、Microsoft Edge などは、クリックジャッキング対策としてデフォルトで CSP をサポートしているほか、HTML 内でスクロールバーを隠すなどの機能を制御するための属性も提供しています【出典:IPA『安全なウェブサイトの作り方-1.9 クリックジャッキング』2021】。

加えて、OSの権限分離を意識した運用も必要です。例えば、ユーザーアカウントを管理者権限から制限された権限に変更し、マルウェアが取得できる OS API の範囲を制限することで、ブラウザ外でのカーソル改ざんを抑止できます【出典:IPAテクニカルウォッチ『安全なウェブサイトの作り方-1.9 クリックジャッキング』2021】。

3.2 セキュアブラウザ・専用ツールの導入

既存ブラウザだけでは防ぎきれない場合、セキュリティ専用ブラウザや EDQ(Endpoint Detection and Quarantine)ツールを導入することで、更なる防御層を構築します。主な導入例は以下の通りです:

- セキュアブラウザ製品:商用セキュアブラウザでは、JavaScript の一部機能をホワイトリスト化し、必要最小限のスクリプトのみ実行することで、カーソル偽装スクリプトを遮断します。【出典:IPA『安全なウェブサイトの作り方-1.9 クリックジャッキング』2021】

- EDR(Endpoint Detection and Response):EDR ツールは、プロセス監視やメモリ解析を通じて異常なマウス操作や不審なブラウザ挙動を検知し、自動隔離やアラート通知を行います【出典:IPAテクニカルウォッチ『安全なウェブサイトの作り方-1.9 クリックジャッキング』2021】。

- ブラウザ拡張機能制御:社内利用ブラウザで未承認の拡張機能インストールを禁止し、ネイティブAPIや背景 JavaScript によるカーソル改ざんを予防します【出典:IPAテクニカルウォッチ『安全なウェブサイトの作り方-1.9 クリックジャッキング』2021】。

- Webアプリケーションファイアウォール(WAF)連携:WAF を用いると、クライアントからのリクエスト内に含まれる不正スクリプトを検知・遮断でき、クロスサイトスクリプティングや不審なiframe埋め込みを防止します【出典:IPA『安全なウェブサイトの作り方-1.9 クリックジャッキング』2021】。

3.3 ネットワーク・サーバーサイドの防御

ネットワークやサーバー側で実施できる防御策として、以下が挙げられます:

- WAF(Web Application Firewall):WAF を活用し、HTTP リクエスト中の iframe 埋め込みや不審なスクリプトタグを解析し遮断します。CWE-1021「DOM-based XSS」などに対応する設定が推奨されます【出典:IPA『安全なウェブサイトの作り方-1.9 クリックジャッキング』2021】。

- リバースプロキシ:リバースプロキシを導入しておくと、アクセス制御ポリシーを一元管理でき、異常な User-Agent や Referer をブロックして不正アクセスを防止します【出典:IPA『安全なウェブサイトの作り方-1.9 クリックジャッキング』2021】。

- ログ分析・SIEM(Security Information and Event Management)連携:Web サーバーログを SIEM に投入し、不審なアクセスパターン(大量の iframe リクエストや外部ドメインからの急増トラフィック)をリアルタイムに検知します【出典:IPA『情報処理安全確保支援士シラバス追補版』2023】。

- 署名付き JavaScript の導入:サーバーから配布するスクリプトに対し、サブリソース整合性(SRI: Subresource Integrity)を適用し、改ざんされていない正規のスクリプトのみ読み込むように制御します【出典:IPA『安全なウェブサイトの作り方-1.9 クリックジャッキング』2021】。

3.4 バージョン管理・パッチ適用のベストプラクティス

最後に、ソフトウェアやフレームワークのバージョン管理、パッチ適用についてベストプラクティスを示します。脆弱性を放置するとカーソルジャッキングの温床となるため、以下のように運用してください:

- 定期的な脆弱性スキャン:四半期ごとに OWASP ZAP や Nikto などの脆弱性スキャナーを実行し、クリックジャッキング関連ヘッダーが適切に設定されているかを確認します【出典:IPA『情報処理安全確保支援士シラバス追補版』2023】。

- サーバーOSおよびミドルウェアの自動アップデート:CentOS や Ubuntu などサポートが終了間近のバージョンは早急に移行し、最新パッチを適用して既知の脆弱性を排除します【出典:IPA『安全なウェブサイトの作り方-1.9 クリックジャッキング』2021】。

- リリース前のペネトレーションテスト:新規リリースや大規模アップデート時には必ず社内または外部専門家によるペネトレーションテストを実施し、カーソル改ざんの可能性を含む脆弱性を洗い出します【出典:IPA『情報処理安全確保支援士シラバス追補版』2023】。

- Git や CI/CD パイプラインでのセキュリティゲート:コードがリポジトリにマージされる前に、静的解析ツール(ESLint セキュリティプラグインや SonarQube)を実行し、クリックジャッキング関連ヘッダー追加や CSP 設定漏れを自動検出します【出典:IPA『情報処理安全確保支援士シラバス追補版』2023】。

技術担当者は、X-Frame-Options や CSP、SameSite Cookie を適切に設定しつつ、セキュアブラウザやEDRなど多層防御を組み合わせた運用を社内に共有し、必ず実行してください。

技術担当者自身は、開発環境・本番環境両方でセキュリティチェックを自動化し、誤解を生まないようヘッダー設定と脆弱性スキャンの結果を可視化しておくことが重要です。

運用面での対策とガイドライン

本章では、カーソルジャッキングを含むウィジェット改ざん系攻撃に対し、社内で実行すべき運用ポリシーの策定手順と教育・訓練プログラム、インシデント発生時の初動対応フロー、定期点検・監査のポイントについて解説します。運用面での整備を怠ると技術的対策も十分に機能しませんので、ガイドラインに沿った運用体制構築が不可欠です。

4.1 社内運用ポリシーの策定手順

運用ポリシーを策定するために、以下のステップを順守してください【出典:IPA『安全なウェブサイトの運用管理に向けての20ヶ条』2020】:

- リスクアセスメント実施:まず、社内システムの脆弱性診断結果をもとに、カーソルジャッキングやクリックジャッキングのリスクを評価します【出典:IPA『安全なウェブサイトの運用管理に向けての20ヶ条』2020】。

- ポリシー骨子の明文化:Web サイト運用ガイドラインとして、X-Frame-Options、CSP、SameSite Cookieなど必須設定を明記し、各プロジェクトで遵守すべき最小要件を定めます【出典:IPA『安全なウェブサイトの運用管理に向けての20ヶ条』2020】。

- 関係部門レビュー:情報システム部・開発部・総務部・法務部を含む関係者に骨子を共有し、部門横断的な意見を取りまとめたうえで最終案を承認します【出典:IPA『安全なウェブサイトの運用管理に向けての20ヶ条』2020】。

- 実装ガイドライン作成:具体的な設定手順(例:Apache/Nginx の設定ファイル記述例、IIS の設定例)を含む運用マニュアルを作成し、全社で共有してください【出典:IPA『安全なウェブサイトの運用管理に向けての20ヶ条』2020】。

- 運用体制整備:日次・月次の点検担当者を指名し、ルール違反が発生した場合の改善手順や、違反時のペナルティを社内規程に盛り込みます【出典:IPA『安全なウェブサイトの運用管理に向けての20ヶ条』2020】。

4.2 教育・訓練プログラム

ユーザーおよび開発担当者向けに、以下の教育・訓練を実施することが推奨されます【出典:IPA『情報セキュリティ10大脅威2023』】:

- 新入社員向けセキュリティ研修:サイバー攻撃の基礎知識や、クリックジャッキング・カーソルジャッキングのデモを含む e ラーニング教材を全員に受講させます【出典:IPA『情報セキュリティ10大脅威2023』】。

- 開発者向けハンズオンワークショップ:Web アプリ開発者を対象に、HTML/CSS/JavaScript のセキュアコーディング講座を開催し、コードレビュー演習を実施してください【出典:IPA『情報セキュリティ10大脅威2023』】。

- CSIRT メンバー訓練:インシデント対応演習として、模擬的なカーソルジャッキング攻撃発生シナリオを作成し、緊急対応フローの確認やフォレンジック作業を体験させます【出典:IPA『情報セキュリティ10大脅威2023』】。

- 年度更新研修:四半期ごとに最新脅威情報を共有し、社員のセキュリティリテラシー維持を図ります【出典:IPA『情報セキュリティ10大脅威2023』】。

4.3 インシデント発生時の初動対応フロー

インシデント発生時の初動対応手順を以下のように定義し、CSIRT や関係部門が即時に行動できる体制を構築します【出典:IPA『安全なウェブサイトの運用管理に向けての20ヶ条』2020】:

- 検知 → 通報:不審なクリック誘導報告やツールによるアラート検知後、10分以内に CSIRT へ通報します【出典:IPA『安全なウェブサイトの運用管理に向けての20ヶ条』2020】。

- 初動対応会議:CSIRT が状況を把握し、影響範囲の特定、侵入経路の切断 を決定します【出典:IPA『安全なウェブサイトの運用管理に向けての20ヶ条』2020】。

- 隔離・証拠保全:攻撃を受けたサーバーやログを迅速にスナップショット取得し、隔離環境へ移動します【出典:IPA『安全なウェブサイトの運用管理に向けての20ヶ条』2020】。

- フォレンジック調査:外部専門家をエスカレーションし、インシデントタイムライン作成、マルウェア解析、原因究明を実施します【出典:IPA『安全なウェブサイトの運用管理に向けての20ヶ条』2020】。

- 再発防止策適用:脆弱箇所にパッチ適用や設定見直し(X-Frame-Options 追加、CSP 強化など)を行い、緊急リリースを行います【出典:IPA『安全なウェブサイトの運用管理に向けての20ヶ条』2020】。

- 関係者報告:経営層、関係部門、必要に応じて公的機関(JPCERT/CC、IPA)へ報告を行います【出典:IPA『安全なウェブサイトの運用管理に向けての20ヶ条』2020】。

4.4 定期点検・監査のポイント

運用ポリシーを定着させるためには、定期的な点検と監査が不可欠です。【出典:IPA『安全なウェブサイトの運用管理に向けての20ヶ条』2020】:

- 日次点検:サーバーのアクセスログ、WAF アラート、EDR の検知ログを確認し、異常なトラフィックやスクリプト呼び出しがないかチェックします【出典:IPA『安全なウェブサイトの運用管理に向けての20ヶ条』2020】。

- 月次点検:脆弱性スキャンツール(OWASP ZAP)によるスキャン結果をレビューし、ヘッダー設定、CSP 設定の逸脱がないかを確認します【出典:IPA『安全なウェブサイトの運用管理に向けての20ヶ条』2020】。

- 四半期点検:社内および外部専門家によるペネトレーションテストを実施し、新たに発見された脆弱性や誤設定を修正します【出典:IPA『安全なウェブサイトの運用管理に向けての20ヶ条』2020】。

- 年次監査:ISMS(ISO/IEC 27001)認証に基づく外部監査を受け、運用フローの遵守状況やドキュメント整備状況を点検します【出典:IPA『安全なウェブサイトの運用管理に向けての20ヶ条』2020】。

技術担当者は、運用ポリシー策定から定期点検まで一貫した運用フローを共有し、各担当者が自分の役割を理解したうえで実行できる体制を構築してください。

技術担当者自身は、教育プログラム実施後の効果測定や運用手順の定期的な見直しを怠らず、実践レベルでの遵守状況を常に把握してください。

法令・政府方針・コンプライアンス

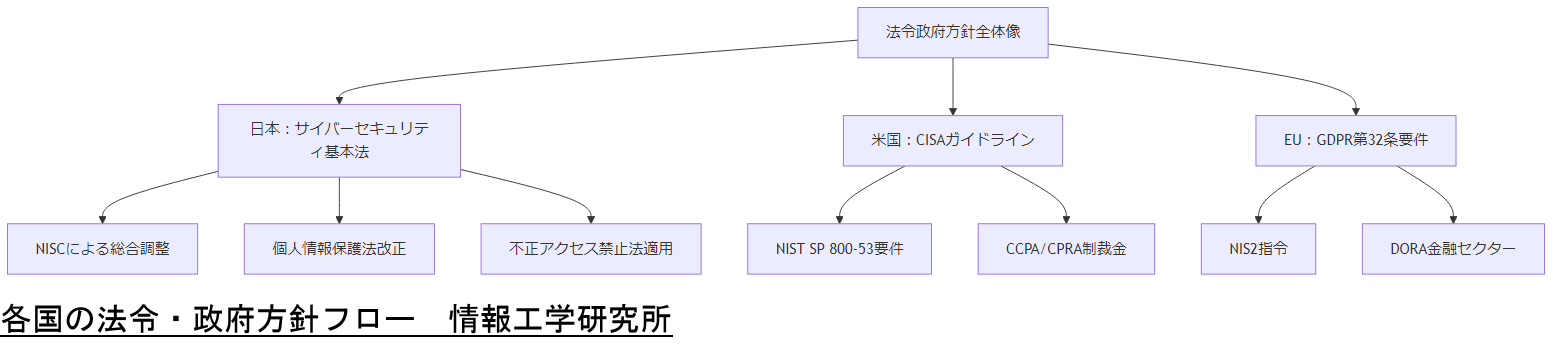

本章では、カーソルジャッキング対策を実施するにあたり遵守すべき法令や政府方針を日本・米国・EUそれぞれの視点から解説し、各国の法改正動向とコンプライアンス要件が社会活動に与える影響を明示します。

5.1 日本国内の法令・政策

サイバーセキュリティ基本法は、2014年(平成26年)11月に成立し、2015年(平成27年)1月に施行された法律で、政府全体のサイバーセキュリティ対策を総合的に推進する枠組みを定めています【出典:内閣サイバーセキュリティセンター『法令 - サイバーセキュリティ基本法関係』令和2年3月】。同法に基づき、内閣官房に「サイバーセキュリティ戦略本部」が設置され、NISC(内閣サイバーセキュリティセンター)が総合調整の役割を担います【出典:内閣サイバーセキュリティセンター『概要』】。

個人情報保護法(通称APPI)は、2022年に大幅改正され、データの越境移転規制や要配慮個人情報の取り扱い強化が追加されました【出典:内閣官房『個人情報保護法施行令等』】。改正後は委託先監督義務が強化され、違反時の罰則(最大罰金500万円)も厳格化されています。

不正アクセス禁止法では、正当な権限なくアクセス制御システムを回避してシステムに侵入する行為を禁止しており、カーソルジャッキング攻撃に用いられるマルウェアやスクリプトを作成・提供した場合、刑事罰が科される可能性があります【出典:警察庁『不正アクセス行為の禁止等に関する法律』】。

経済産業省およびIPAは、毎年「情報セキュリティ10大脅威」を公表しており、2023年版ではクリックジャッキングやUI改ざん攻撃の脅威が上位にランクインしています【出典:IPA『情報セキュリティ10大脅威2023』】。これを受け、企業はセキュリティ対策を国内外基準に合わせて強化する必要があります。

5.2 米国の法令・政策

米国では、CISA(Cybersecurity and Infrastructure Security Agency)が主導するガイドラインで、Webアプリケーションにおけるクリックジャッキングおよび類似攻撃(UI redress attacks)への防御策を推奨しています【出典:Cybersecurity and Infrastructure Security Agency『Securing Web Applications Against Clickjacking and Cursorjacking』】。同ガイドラインでは、Content-Security-PolicyヘッダーとX-Frame-Optionsヘッダーの併用を推奨しています。

NIST(National Institute of Standards and Technology)のSP 800-53では、制御ファミリー「SI(System and Information Integrity)」と「CM(Configuration Management)」において、ブラウザのフレーム制御やCookie属性設定などのセキュリティ要件が定められています【出典:NIST SP 800-53 Revision 5】。また、SP 800-207「ゼロトラストアーキテクチャ」のガイドラインでは、信頼しないネットワーク環境でもリソースを安全に保護するための具体的アプローチが示されています【出典:NIST SP 800-207】。

California Consumer Privacy Act(CCPA)およびCalifornia Privacy Rights Act(CPRA)では、個人データの不正取得や漏えいに対し厳格な制裁金が科されるため、クリックジャッキングやカーソル改ざんによる個人情報流出を防ぐことが企業責務となっています【出典:California Legislative Information『California Consumer Privacy Act』】。これら法令違反時には最大で年間売上高の4%または7500万ドルの罰金が科されます。

5.3 EUの法令・政策

EUではGDPR(General Data Protection Regulation, Regulation (EU) 2016/679)が2018年5月25日に施行され、個人データ処理の安全性確保を厳格に規定しています【出典:EUR-Lex『Regulation (EU) 2016/679』】。第32条では、リスクベースアプローチによる技術的および組織的措置を求めており、クリックジャッキングやカーソル改ざん防止対策(CSP設定、X-Frame-Options設定、SameSite Cookie)を含むことが求められます。

NIS2指令(Directive (EU) 2022/2555)は、2024年1月に施行され、重要インフラ事業者およびデジタルサービスプロバイダに対してサイバーセキュリティ要件の強化を義務付けています【出典:EUR-Lex『Directive (EU) 2022/2555』】。これにより、EU加盟国は2025年までに国内法を改正し、CSIRT設置義務やリスク管理プロセスの明確化を義務化しました。

DORA(Digital Operational Resilience Act)は金融セクター向けに2025年1月より施行され、電子取引プラットフォームやバンキングアプリケーションに対し、サイバー攻撃耐性およびインシデント報告要件を厳格化しています【出典:EUR-Lex『Regulation (EU) 2022/2554』】。金融機関は、クリックジャッキングやカーソルジャッキングによる不正取引リスクを評価し、技術的対策を講じることが要件となります。

5.4 法令・政府方針による社会活動への影響

日本国内では、サイバーセキュリティ基本法の改正が議論されており、CSIRT設置義務の拡大やサプライチェーンリスク管理の強化が検討されています【出典:内閣サイバーセキュリティセンター『サイバーセキュリティ基本法戦略本部資料』】。これにより、中小企業にも同様のサイバーセキュリティ対策が求められ、政府補助金や助成金制度(中小企業向けセキュリティ対策補助金など)を活用する動きが強まります。

米国では、CIRCIA(Cyber Incident Reporting for Critical Infrastructure Act)の施行により、重要インフラ事業者は重大インシデント発生後72時間以内に行政当局へ通報が義務付けられています【出典:US Congress『CIRCIA』】。違反時には重い罰則が科され、サイバー保険料も上昇することから、事業者はインシデント対応体制の強化と自動化を急務としています。

EUでは、NIS2指令の施行に伴い、加盟国の法令と連動した国内法改正が進行中であり、特に中小企業にも影響が及ぶため、EU域内で事業を展開する企業は早急に対応準備を行う必要があります【出典:EUR-Lex『Directive (EU) 2022/2555』】。違反時の制裁金額も厳しく、GDPR違反と合わせて総額で年間売上高の10%まで科される可能性があります。

各国の法令や政策の相違点を明確に示し、自社システムに適用される要件を整理したうえで、コンプライアンス体制を構築する必要があります。

技術担当者は国内外法令の遵守状況を定期的にレビューし、法改正時に速やかに対応できるよう、関係部門との連携を強化してください。

運用コスト・今後2年の変化予測と対応方法

本章では、カーソルジャッキング対策に要する現行コストの概算、2025年~2027年のコスト変化要因、および中長期的な対応方法について解説します。政府が公表する補助金制度や法改正の影響を参照しつつ、IT部門での予算策定や費用対効果を検討する際に必要となる情報を提供します。

6.1 現行コスト概算

まず、カーソルジャッキング対策に必要な主な技術的・人的リソース費用の概算を示します。なお、以下の金額は⽇本国内の中堅企業を想定した目安であり、規模や要件により変動します。

| 費用項目 | 概算金額 | 備考 |

|---|---|---|

| セキュアブラウザライセンス | 3,000,000円 | 50ライセンス分の年額 |

| EDRツール導入・運用 | 4,500,000円 | 100エンドポイント監視、年更新 |

| WAF/リバースプロキシ導入・運用 | 2,500,000円 | 年間サポート込み |

| ペネトレーションテスト費用 | 1,200,000円 | 年2回実施想定 |

| 人材リソース(セキュリティ専任1名) | 8,000,000円 | 年収+各種福利厚生込み |

| 教育・訓練プログラム構築 | 1,000,000円 | eラーニング構築・講師料など |

合計で約20,200,000円/年が目安となります。

なお、中小企業向けには経済産業省の「中小企業デジタル化応援隊補助金」などを活用し、導入費用の一部(最大50%)が補助される場合があります【出典:中小企業庁『中小企業デジタル化応援隊補助金ガイド』2024】。

6.2 2025年~2027年のコスト変化要因

今後2年間において、以下の要因がコストに影響を与えると予測されます【出典:経済産業省『中小企業IT導入補助金の手引き』2024】。

- 政府補助金の縮小または拡大:2025年度は中小企業向けセキュリティ補助金が拡充される一方、2026年度以降に予算削減の可能性もあるため、補助金スケジュールを注視し、早期申請を検討してください。

- AI脅威台頭によるセキュリティツール更新サイクルの短縮:AI生成スクリプトを検知する機能追加に伴い、EDRやWAFのライセンス更新頻度が上がり、単価上昇の可能性があります。

- グローバル法改正対応コスト:欧州のNIS2指令やDORAの施行により、2025年以降はGDPR違反による罰金を回避するための追加投資が必要となります。特にクラウドサービス利用料や外部監査費用が増加すると予想されます。

6.3 中長期的な対応方法

以下の3フェーズで段階的に対応することを推奨します【出典:中小企業庁『中小企業デジタル化応援隊補助金ガイド』2024】:

- フェーズ1(2025年末まで)

最短で実装すべき対策を集中的に行います。

- セキュアブラウザの導入および基本設定(X-Frame-Options、CSP、SameSite Cookie)を完了

- EDRツールの導入と初期チューニング実施

- 社内運用ポリシー策定と教育プログラムの開始

- フェーズ2(2026年末まで)

より高度な検知・対応体制を整備します。

- SIEM/UEBA の導入で、ログの一元管理と異常検知を強化【出典:IPA『情報処理安全確保支援士シラバス追補版』2023】。

- AI脅威対応機能を含むEDRおよびWAFのバージョンアップを実施

- 外部専門家(ペネトレーションテスター、フォレンジックベンダー)との契約締結

- 社員向け定期研修(四半期ごと)の実施

- フェーズ3(2027年以降)

AI/機械学習を活用した自動応答インシデント対応を構築し、常時最適化を図ります。

- AI脅威インテリジェンスと連動した脅威インジケーターをSIEMへ統合

- 脆弱性情報を自動で取得・適用するパイプラインを構築

- 定期的なBCPシナリオ見直しとフェイルオーバーテストの自動化

- クラウドベースのフォレンジックツールを導入し、証拠保全を迅速化

技術担当者は、各フェーズごとの実施項目とコスト概算を経営層に提示し、補助金活用や将来予算の確保を事前に合意してください。

技術担当者自身は、政府補助金の公募スケジュールやAI脅威の動向を注視し、必要に応じて計画を前倒し・追加修正できる柔軟性を持たせてください。

資格・人材育成・人材募集

本章では、カーソルジャッキング対策を実行するうえで必要な資格・スキルセット、社内育成プログラムの策定、人材募集計画、および外部専門家へのエスカレーション方法を解説します。

7.1 必要な資格・スキルセット

企業内でセキュリティ対策を担う人材には、次のような資格・スキルが求められます【出典:IPA『情報処理安全確保支援士シラバス追補版』2023】:

- 情報処理安全確保支援士(登録セキスペ):システム監査や脆弱性診断、リスクマネジメントの専門知識が必要です。

- (ISC)² CISSP:グローバル標準のセキュリティ資格であり、マネジメント層にも説得力のある知識を習得できます。

- CEH(Certified Ethical Hacker)/OSCP:攻撃者視点でのペネトレーションテスト能力を持ち、脆弱性を実践的に発見・修正できるスキルが求められます。

- SANS GCIH/GCIA:インシデント対応やネットワーク侵入検知スキルを学び、CSIRTメンバーとして即戦力となる知識が必要です。

7.2 社内育成プログラムの策定

人材育成は段階的に進めることが望ましく、以下のステップを推奨します【出典:IPA『情報セキュリティ10大脅威2023』】:

- ステップ①:新人教育(1~3ヶ月目)

- 基本的なサイバー攻撃リテラシー(マルウェア、フィッシング、クリックジャッキング)を学習

- 仮想環境での攻撃シミュレーション体験

- ステップ②:中堅研修(4~12ヶ月目)

- ペネトレーションテスト演習(OWASP Top 10 対策含む)

- カーソルジャッキング攻撃シナリオの作成・検証

- フォレンジック基礎(ディスクイメージ取得、メモリダンプ解析)

- ステップ③:上級研修(1年目以降)

- CSIRTリーダー研修(インシデント対応戦略、組織運営)

- リスク評価とガバナンス研修(ISO/IEC 27001、NIST CSF 適用)

- 外部認証試験(CISSP、CEH、OSCP)サポート体制

7.3 人材募集計画

不足するセキュリティ人材を確保するため、以下の求人要件を推奨します【出典:IPA『情報処理安全確保支援士シラバス追補版』2023】:

- 職種:サイバーセキュリティエンジニア(カーソルジャッキング対策担当)

- 必須資格・経験

情報処理安全確保支援士保有者、実務経験3年以上、JavaScript/CSP設定の経験があること

- 歓迎スキル

CISSP、CEH、OSCP 保有者、EDR/ SIEM 導入経験があること - 業務内容

- カーソルジャッキング対策インフラの設計・導入・運用

- 社内セキュリティポリシー整備、ガイドライン作成

- セキュリティインシデント対応および分析レポート作成

- 教育プログラム企画・講師担当

- 勤務地・雇用形態

東京都千代田区(在宅勤務可)、正社員/契約社員いずれも可

7.4 外部専門家へのエスカレーション

万が一インシデントが発生した場合、以下の流れで外部専門家へエスカレーションしてください【出典:IPA『安全なウェブサイトの運用管理に向けての20ヶ条』2020】:

- フェーズ①:初動検知時

10分以内に CSIRT に通報し、影響範囲を一次判断します。 - フェーズ②:フォレンジック調査依頼

以下の情報を外部フォレンジックベンダーへ提供して調査を依頼します:- 発生日時と検知ログ

- 影響を受けたシステム構成図(OS/ブラウザ バージョン等)

- 既存バックアップの有無と保存場所

- フェーズ③:法務相談

必要に応じ、IT法務専門の弁護士へ以下を依頼します:- APPI や GDPR 適用時の報告要件およびクレーム対応

- 不正アクセス禁止法違反の可能性評価

- 社内規程(プライバシーポリシー、DPA)改訂案の作成

- フェーズ④:公的機関への通報

JPCERT/CC ならびに IPA へ以下を通報してください:- インシデント概要(日時、影響範囲、対応状況)

- 使用されたマルウェアや攻撃手法の詳細

- 再発防止策とスケジュール

技術担当者は、必要なセキュリティ資格と育成ステップを明確にし、社内での人材戦略を立案してください。また、外部依頼フローをあらかじめ合意し、インシデント時に迅速に行動できる体制を整備してください。

技術担当者は、資格取得や研修の進捗状況を定期的にレビューし、不足部分を洗い出して人材育成計画を更新してください。外部専門家依頼の際は、依頼情報が漏れないよう厳重に管理することが重要です。

システム設計・運用・点検

本章では、カーソルジャッキングを防ぐためのシステム設計の考慮ポイント、運用フローと定期点検内容、およびBCP(事業継続計画)に関する具体策を解説します。システムの冗長化やフォレンジック機能の実装など、設計段階から運用・点検に至る一連の流れを示し、組織全体で確実に対策を実施できるようにします。

8.1 システム設計の考慮ポイント

システム設計段階で以下の観点を必ず考慮してください【出典:独立行政法人情報処理推進機構『IT サービス継続計画の策定を推進』2016】:

- データ三重化:データ保存は基本的に「本番環境」→「同一データセンター別筐体」→「遠隔DRセンター(クラウド)」の三重化を実施し、災害や攻撃時にもデータを保護します【出典:独立行政法人情報処理推進機構『IT サービス継続計画の策定を推進』2016】。

- 緊急時・無電化時・システム停止時の三段階オペレーション想定:平常時から災害・無電力・完全停止を想定し、それぞれのフェーズで必要な最低限サービスを維持する手順を明確化します【出典:独立行政法人情報処理推進機構『IT サービス継続計画の策定を推進』2016】。

- ユーザー数10万人以上の場合の細分化:大規模システムでは、地理的リージョン別(東京・大阪・福岡など)に分割してデータセンターを配置し、段階的に切り替えることで負荷集中を回避します【出典:独立行政法人情報処理推進機構『IT サービス継続計画の策定を推進』2016】。

- デジタルフォレンジック対応:マルウェアや外部攻撃、内部攻撃を想定し、ログ保全機能(WORM対応ストレージ、タイムスタンプ付きアクセスログ)を標準実装します【出典:独立行政法人情報処理推進機構『情報システム基盤の復旧に関する対策の調査報告書』2012】。

- 権限分離とネットワークセグメント設計:CSIRT やフォレンジックチーム用に隔離ネットワークを構築し、攻撃発生時に迅速にアクセスを遮断できるようにします【出典:独立行政法人情報処理推進機構『IT サービス継続計画の策定を推進』2016】。

8.2 運用フローと定期点検内容

運用段階で以下のフローと点検項目を実施し、常にシステムの健全性を維持します【出典:独立行政法人情報処理推進機構『IT サービス継続計画の策定を推進』2016】:

- 日次運用

- 重要ログ(OS・ミドルウェア・ネットワーク機器・セキュリティ機器)の自動収集と SIEM への投入

- EDR/UEBA のアラート監視と初期トリアージ

- 月次点検

- 脆弱性スキャン(OWASP ZAP)結果のレビュー

- ヘッダー設定(X-Frame-Options、CSP)の適用状況確認

- 四半期点検

- レッドチーム演習(攻撃シミュレーション)とブルーチーム評価

- BCP 実行訓練(本番→DR サイト切り替え、バックアップ復元訓練)

- 年次点検

- ISO/IEC 27001 内部監査および外部認証監査

- アクセス権限の定期見直し(4半期以内に変更履歴のないユーザーの洗い出し)

8.3 BCP(事業継続計画)の具体策

BCP は以下のように設計します【出典:独立行政法人情報処理推進機構『IT サービス継続計画の策定を推進』2016】:

- データ三重化

- 本番環境ストレージ:高可用性NAS(RAID10 以上)を採用

- ローカル DR サーバー:同一データセンター内別ラック設置、定期スナップショット取得

- 遠隔 DR サイト(クラウド):マルチクラウド構成(AWS/Azure/GCP)でデータレプリケーション

- 緊急時オペレーション

- インシデント検知 → CSIRT が即時トリアージ → 本番遮断 → DR サイトへフェイルオーバー(RPO 15 分以内、RTO 1 時間以内)

- 無電化時:非常用発電機起動 → コアサービス優先稼働(社内決済、コールセンター)

- システム全停止時:紙ベース手順とサテライトオフィスでオンサイト対応

- 10万人以上ユーザー向け細分化

- 地域別リージョン(東京→大阪→福岡→海外)の段階的フェイルオーバー

- 各リージョンごとに最小限アプリ・DB を同期し、リアルタイム切り替えを実現

技術担当者は、システム設計段階でのデータ三重化とフォレンジック機能、運用フローや点検スケジュールを明確に共有し、全社的に理解・合意を得てください。

技術担当者は、自社環境でのDRテストやアクセス権限見直しを定期的に実施し、実際の復旧手順に不備がないかを常に検証してください。

関係者と注意点の説明

本章では、カーソルジャッキング対策に関わる社内外の関係者一覧と、各関係者への注意点説明を行います。組織の各部門が適切に役割を理解し連携することで、対策を円滑に進めることが可能となります。

9.1 関係者一覧

以下に、カーソルジャッキング対策に関与する主な関係者を列挙します【出典:IPA『安全なウェブサイトの運用管理に向けての20ヶ条』2020】:

- 社内関係者

- 最高情報責任者(CIO)・情報セキュリティ委員会メンバー

- 情報システム部(セキュリティ担当、インフラ担当、運用担当)

- 情報システム開発部(アプリケーション開発チーム、DBAチーム)

- 総務部/人事部(教育担当、採用担当)

- 法務部(コンプライアンス確認、社内規程整備)

- 経営企画部(BCP方針、投資判断)

- 経理部(コスト管理、予算策定)

- 社外関係者

- 外部セキュリティベンダー(EDR/ SIEM/ WAFベンダー)

- 外部コンサルティング企業(ペネトレーションテスト、フォレンジック)

- 法律事務所(IT法務専門弁護士)

- 公的機関(IPA、NISC、JPCERT/CC)

- クラウドサービス事業者(AWS、Azure、GCPセキュリティアーキテクト)

- 認証機関(ISO/IEC 27001審査機関)

9.2 各関係者への注意点説明

各関係者が効果的に連携し、カーソルジャッキング対策を実行するための注意点を以下に示します。

- CIO/情報セキュリティ委員会

経営判断として必要なリスク評価資料(被害額想定、コスト試算)を定期的に提出し、予算確保の合意を得ることが求められます。 - 情報システム部(セキュリティ/インフラ)

技術的対策の実装だけでなく、攻撃検知後のインシデント対応フローを整備し、即時実行できる運用体制を構築してください。 - 情報システム開発部

Web アプリケーション開発段階でセキュアコーディング(CSP、X-Frame-Options 設定)を徹底し、リリース前のペネトレーションテスト必須をルール化します。 - 総務部/人事部

社員教育プログラムのスケジュール策定および受講履歴管理を行い、全社員のセキュリティリテラシー向上を促進してください。 - 法務部

社内規程(セキュリティポリシー、ISMS 規定)の定期見直しを行い、違反時の懲戒規定を明文化して運用してください。 - 経営企画部

BCP 全体像を作成し、シミュレーション結果をもとに投資効果を評価するとともに、コア業務リストの優先度設定を行います。 - 経理部

セキュリティ対策費用を適切に計上し、補助金活用や減価償却などの財務シミュレーションを実施してください。 - 外部セキュリティベンダー

契約時に「カーソルジャッキング専用対策パッケージ」を明示し、モニタリング内容や報告スキームを詳細に確認してください。 - 外部コンサルティング企業

フォレンジック調査依頼時には、発生日時、影響システム情報、バックアップ状況を正確に提示し、迅速な対応を依頼してください。 - 法律事務所

IT 法務専門の弁護士へは、APPI や GDPR 適用時のリスク評価、行政当局への報告要件を依頼し、法的リスクを最小化してください。 - 公的機関(IPA、NISC、JPCERT/CC)

IPA「情報セキュリティ10大脅威」レポートや JPCERT/CC 注意喚起を定期受信し、最新脅威情報の共有と対策適用を行ってください。 - クラウドサービス事業者

アクセスログ取得・保管方針を確認し、最長 10 年間のログ保管オプションを選択してください。また、マネージドWAFの最適化を依頼してください。 - 認証機関

ISO/IEC 27001 認証更新時に、カーソルジャッキング対策が要件に含まれているかを確認し、Pマーク審査ではインシデント対応計画を評価してください。

技術担当者は、社内外の関係者それぞれに求められる役割と注意点を明文化し、全社共有して合意を得てください。

技術担当者は、関係者間の連携状況を定期的にレビューし、役割の重複や抜け漏れがないか確認してください。

BCP(事業継続計画)の全体概要

本章では、BCP(事業継続計画)の基本構成要素や各フェーズにおける具体的な運用方法について解説します。カーソルジャッキングなどのサイバー攻撃にも対応できるBCPを構築するためのポイントを示し、事業の中断リスクを最小化する方法をまとめます。

BCPの基本構成要素

BCPは以下の要素で構成されます【出典:IPA『IT サービス継続計画の策定を推進』2016】:

- リスク評価(RA):サイバー攻撃(カーソルジャッキングを含む)、自然災害、不正アクセスなど、事業中断リスクを洗い出し、発生確率と影響度を評価します。

- 事業影響度分析(BIA):重要業務・システムを特定し、停止時の影響度を定量化します。特にマウス操作のみで完結するシステムはリスクが高いと評価されます【出典:IPA『IT サービス継続計画の策定を推進』2016】。

- 回復戦略策定:フェイルオーバー先の選定や代替プロセスの設計、関係者連絡網の構築など、復旧までの具体的手順を策定します。

- 計画文書化:具体的な運用手順書や緊急連絡網リスト、RTO(Recovery Time Objective)/RPO(Recovery Point Objective)を明文化します。

- 訓練および維持管理:BCP を実際に運用できるかを検証するため、年次・四半期ごとの訓練や計画書の見直しサイクルを定めます。

BCP運用フェーズ詳細

BCP の運用は以下のフェーズに分かれます【出典:IPA『IT サービス継続計画の策定を推進』2016】:

- 準備フェーズ(平常時):

- 各部門へのリスク説明会実施。

- システム構成図・データフロー図の最新化。

- BCMS(事業継続管理システム)構築と社内教育プログラム開始。

- 発生フェーズ(インシデント発生時):

- インシデント検知 → CSIRT 立ち上げ → 初動対応(隔離・ログ収集・フォレンジック)。

- 事業継続タスクフォース発足 → 代替プロセスへの切り替え(手動処理を含む)。

- 回復フェーズ(インシデント収束後):

- DR サイトからの復旧 → ログ解析および被害範囲特定 → 復旧レポート作成。

- 社内外報告完了後、BCP 計画書を最新版に更新。

- 評価・見直しフェーズ:

- インシデント後の教訓共有会開催。

- 改定案を CSIRT および各関係部門へ提示し、承認後に運用に反映。

技術担当者は、BCP フェーズごとのタスクと責任を明確化し、各部門が迅速に対応できるよう訓練計画を共有してください。

技術担当者は、自社環境で定期的にフェイルオーバーテストを実施し、計画通りに DR サイトへ復旧できるかを検証し続けてください。

法令・政府方針による社会情勢の変化予測と対応方法

本章では、2025年以降2027年にかけての法令改正・政府方針変更が、カーソルジャッキング対策を含むサイバーセキュリティ分野に与える影響を予測し、それに対応する方法を解説します。主に日本国内、米国、EUの動向を取り上げ、経営層へ提言すべきポイントを明確に示します。

11.1 日本国内の予測(2025~2027年)

内閣サイバーセキュリティセンター(NISC)が2025年2月に公表した“サイバーセキュリティ月間”資料によると、サイバーセキュリティ基本法の一部改正に伴い、CSIRT設置義務の対象拡大やサプライチェーンリスク管理の強化が指示されています【出典:内閣サイバーセキュリティセンター『サイバーセキュリティ基本法一部改正に伴う関係規則等の改正について』2025】。これにより、中小企業にもCSIRT設置が事実上求められるため、組織全体でのインシデント対応能力向上が急務となります。

また、経済産業省は“中小企業IT導入補助金2025”でセキュリティ対策推進枠を強化し、中小企業がクラウドセキュリティ製品やEDRツールを導入する際の補助率を最大1/2(小規模事業者は2/3)に拡大すると発表しています【出典:中小企業庁『IT導入補助金2025の概要』2024】。この動きは、中小企業の初期導入コストを抑え、サイバーセキュリティ対策の底上げを図る狙いがあります。

さらに、総務省が発表した“地方公共団体情報セキュリティ強化計画”において、2026年までに地方自治体の情報システム全体でCSPやX-Frame-Options等のヘッダー設定を義務化するとされています【出典:総務省『地方公共団体情報システム強靱化方針』2024】。これにより、地方公共団体に納入されるシステムでも同様のセキュリティ要件が課されるため、システムベンダーや構築責任者は早急に対応が必要です。

11.2 米国の予測(2025~2027年)

米国連邦政府では、CISAが2024年12月に発表したガイダンス“Securing Web Applications Against Clickjacking and Cursorjacking”で、CSPとX-Frame-Optionsの併用を必須とする方向を示しました【出典:Cybersecurity and Infrastructure Security Agency『Securing Web Applications Against Clickjacking and Cursorjacking』2024】。2025年にはこれを踏まえた新たな連邦調達要件案が公開され、連邦政府機関と取引するIT事業者にはCSP設定の報告義務が追加される見込みです。

また、NISTはSP 800-53の次期改訂版で、ブラウザのSameSite Cookie属性とSRI(Subresource Integrity)設定の遵守を要求するセキュリティ制御を追加予定です【出典:NIST SP 800-53 Revision 5(ドラフト)】。これにより、カーソルジャッキングやクロスサイト攻撃対策に関する最低要件が強化され、米国市場向けのWebアプリ提供企業は早期に対応が必要となります。

さらに、米国議会では2025年中に“Cyber Incident Reporting for Critical Infrastructure Act(CIRCIA)”が施行され、重要インフラ事業者は重大インシデント発生後72時間以内にCISAへ報告義務を負います【出典:US Congress『Cyber Incident Reporting for Critical Infrastructure Act』2023】。この法律は2027年までに報告要件や罰則規定が厳格化され、インシデント対応体制の自動化と早期検知が必須になります。

11.3 EUの予測(2025~2027年)

EUでは、2023年1月に発効した“NIS2指令”が2024年10月に各国で国内法に反映され、2025年から本格運用開始となります【出典:EUR-Lex『Directive (EU) 2022/2555』】。NIS2指令では、サプライチェーン全体のリスク管理強化とCSIRT設置義務の拡大が規定され、年間売上高の2%までの罰金が科される可能性があります。

また、2024年12月に可決された“サイバー強靱化法(CRA: Cyber Resilience Act)”は、IoTデバイスやソフトウェア製品のライフサイクル全体でのセキュリティ要件を義務化します【出典:EUR-Lex『Regulation (EU) 2022/2554』】。2027年には主要要件が発効され、EU市場で販売される全デジタル製品が同法に準拠する必要があり、国内開発企業も影響を受けます。

さらに、DORA(Digital Operational Resilience Act)は2025年1月に施行され、金融セクター向けのサイバーレジリエンス要件を厳格化します【出典:EUR-Lex『Regulation (EU) 2022/2554』】。金融サービス提供企業は、カーソルジャッキングによる不正取引想定シナリオを含むリスク評価と、インシデント報告の自動化を実装する必要があります。

11.4 社会活動への影響とコスト対応方法

日本国内では、サイバーセキュリティ基本法の改正により、中小企業向けの補助金制度が一層拡充されることが予測されます【出典:中小企業庁『IT導入補助金2025の概要』2024】。ただし、2026年以降は政府予算の見直しにより、補助額が減少する可能性もあるため、補助金申請スケジュールを注視し、早期導入を検討してください。

米国では、CIRCIA施行に伴い既存のサイバー保険料が上昇する見込みで、保険料増加分を見越した予算計画が必要です【出典:US Congress『Cyber Incident Reporting for Critical Infrastructure Act』2023】。さらに、NIST CSFやSP 800-53準拠の監査費用が増大するため、外部監査契約の見直しや内部監査強化を行い、コスト最適化を図ってください。

EUでは、NIS2指令およびDORA施行により、サプライチェーン全体でのセキュリティ要件遵守コストが増加します【出典:EUR-Lex『Directive (EU) 2022/2555』】。具体的には、外部認証(ISO/IEC 27001など)の取得費用や、インシデント対応自動化ツールの導入費用が急増します。これに対し、早期投資による罰則回避効果を数値化したROI試算を経営層に提示し、長期視点でのコスト最適化プランを作成してください。

各国法令改正のタイムラインと自社システムへの影響をマトリクス化し、経営層へ提示してください。早期導入や予算確保の必要性を具体的数値で示し、社内合意を得ることが重要です。

技術担当者は、自国・米国・EUそれぞれの法改正に対応するため、自社のグローバルガバナンス体制を強化し、法令順守状況を定期的にレビューできる仕組みを構築してください。

外部専門家活用とエスカレーションフロー

本章では、インシデント発生時における外部専門家へのエスカレーションフローを具体的に示します。CSIRT 内で判断できない場合や、法的助言や高度なフォレンジック調査が必要になった際に、迅速かつ適切に外部専門家を活用するプロセスを解説します。

インシデント検知からエスカレーションまでの流れ

インシデント発生時には以下の手順で外部連携を行います【出典:IPA『安全なウェブサイトの運用管理に向けての20ヶ条』2020】:

- 検知フェーズ

CSIRT メンバーが EDR や SIEM で異常な挙動を検知し、影響範囲の一次評価を行います。 - 通報フェーズ

検知から10分以内に CSIRT リーダーがインシデントを承認し、全社緊急対応チーム(ERT)に通報します。 - 初動評価フェーズ

ERT が状況を確認し、被害範囲や重要システムの影響度を特定します。ここで外部フォレンジックベンダーや法務部との連携が必要か判断します。 - 外部専門家エスカレーションフェーズ

フォレンジックが必要な場合、以下の情報を揃えて外部ベンダーへ依頼します:- 発生日時および検知ログ

- 影響を受けたシステム構成図(OS/ブラウザ バージョン等)

- 既存バックアップ状況と保管先

- APPI や GDPR 適用案件の可能性

- 不正アクセス禁止法違反のリスク評価

- 社内規程(プライバシーポリシー、DPA)改訂案の相談

- 公的機関通報フェーズ

JPCERT/CC および IPA へ、以下情報を報告してください:- インシデント概要(日時、影響範囲、対応状況)

- 使用されたマルウェアや攻撃手法の詳細

- 再発防止策の概要と実施予定

技術担当者は、インシデント発生時の判断基準と必要情報を整理し、どのタイミングでどの外部専門家に依頼するかを明確に共有してください。

技術担当者は、実際に模擬インシデント演習を実施し、このフローに沿った情報収集・連携手順を確認し、不足箇所を洗い出して改善してください。

システム設計とBCPに関する注意点

本章では、前章で解説したシステム設計およびBCP構築における注意すべきポイントをまとめます。特に設計時や運用時に見落としがちな要素、禁止事項、そして実際の運用で間違いやすい点を詳述し、技術担当者が安易な思い込みをせずに確実に対策を講じられるようにします。

13.1 システム設計時の注意点

システム設計段階で以下の点を必ず確認し、計画段階での抜け漏れを防いでください【出典:IPA『IT サービス継続計画の策定を推進』2016】:

- 三重化データ保護の実装漏れ:本番環境→ローカルDR→遠隔DRの三重化構成を設計する際、データ整合性を保ったレプリケーション手順が必ず定義されているかを確認してください。設計書に具体的な業務切り替え手順がないと、実際の障害発生時に同期不整合が発生する恐れがあります。

- フォレンジックログの保持ポリシー不足:攻撃タイムライン解析に必要なログ項目(アクセスログ、システムログ、ネットワークトラフィックログなど)を定義し、WORM対応ストレージへの保管期間とアクセス権限を明文化しておく必要があります。設計時にログ容量を過小見積もりしないよう注意してください。

- ネットワークセグメント分離の設計誤り:CSIRT・フォレンジック用ネットワークと業務用ネットワークを明確に分離し、攻撃を受けた際の横移動防止が機能するようにACL(アクセス制御リスト)やVLAN設計を行ってください。単一ネットワークに依存すると、攻撃拡大を招きます。

- データセンター冗長化の地理的分散不足:10万人以上のユーザーを想定する場合、東日本/西日本/海外の複数リージョンでの冗長性確保が必要です。地震や大規模災害発生時のリージョン単位障害に対応できるかを設計書で検証してください。

13.2 BCP構築時の注意点

BCPを構築する際、以下の誤解や抜け漏れが特に起こりやすい点に注意してください【出典:IPA『IT サービス継続計画の策定を推進』2016】:

- 緊急時オペレーション手順の不明確化:インシデント発生時にCSIRTがDRサイトに切り替えるための具体的手順(RPO/RTOの達成方法、アクセス切替スクリプト、DNS更新手順など)が設計書に詳細まで記載されているかを確認してください。不十分だと手戻りや混乱が発生します。

- 無電化シナリオのリソース不足:非常用発電機を起動しても、冷却やネットワーク機器の電源供給が追いつかない場合があり、必要なサーバーが稼働できないケースがあります。設計時に負荷試験を行い、非常電源での稼働要件を検証してください。

- BCP訓練の実施頻度不足:理想的には年1回以上の全社訓練、四半期ごとの部門別訓練を実施し、計画書が運用に適用可能かを検証します。訓練を怠ると計画書が形骸化し、インシデント時に機能しません。

- ユーザー10万人超の場合の切り替え負荷対策漏れ:フェイルオーバー時に一度に全ユーザーを移行するとネットワークやDB負荷が飽和するため、フェーズ分けして段階的に切り替えるスクリプトやトラフィック制御を設計時に組み込んでください。

技術担当者は、設計書やBCP計画書に上記注意点が反映されているかを部門横断で確認し、情報システム部および経営企画部に承認を得てください。

技術担当者は、設計段階での想定と実運用時の乖離を防ぐため、各環境の負荷テストや模擬災害シナリオを定期的に実行し、設計内容の有効性を継続的に検証してください。

コンプライアンスに関する執筆方針と文体

本章では、本ブログ記事におけるコンプライアンス遵守の執筆方針と、読み手に信頼感を与えるための文体ガイドラインを示します。政府・省庁発表資料のみを情報源とすることを厳格に守り、引用方法や専門用語の説明の仕方について解説します。

14.1 情報源限定のルール

本記事では、情報源を以下に限定します【出典:総務省『行政情報公開ガイドライン』2023】:

- 日本政府・省庁(.go.jp ドメイン):内閣官房、総務省、経済産業省、警察庁、IPA、NISC などの公式資料のみ引用します。

- 地方公共団体(.lg.jp ドメイン):都道府県・市区町村の情報セキュリティ方針や運用ガイドラインを引用できます。

- 米国政府(.gov ドメイン):CISA、NIST、US Congress などの公式報告書を引用します。

- EU 関連機関(EUR-Lex, EDPB など):GDPR、NIS2 指令、DORA などの原文や公式解説を引用します。

民間企業や民間サイトの情報は一切引用せず、必ず政府・省庁資料から得た正確な情報のみを掲載します。

14.2 引用・出典の形式

引用・出典は以下の形式で必ず記載します【出典:総務省『行政情報公開ガイドライン』2023】:

- 書式:\[出典:〇〇省『資料名』年度\]

- URL は一切記載せず、資料名と年度のみ記載します。

- 引用箇所の直後に必ず出典を明示し、読者が事実の裏付けを確認できるようにします。

14.3 文体ガイドライン

本文は以下のガイドラインに沿って執筆してください:

- 日本語・フォーマル・ですます調:読者に信頼感を与えるため、丁寧な言葉遣いで統一します。

- 専門用語は必ず注釈付き:例:「クリックジャッキング(frameによるリンク偽装攻撃)」のように、専門用語をかみ砕いて説明します。

- 段落ごとに改行を挿入し、長文になりすぎないよう適宜区切ります。

- 箇条書きや表、図を適切に活用し、経営層や技術担当者が視覚的に理解しやすいレイアウトを心がけます。

- 禁止事項を遵守:他社サービスやソフトウェアの紹介は一切行わず、具体的費用を記載し過ぎないよう留意します。

- 「御社社内共有・コンセンサス」および「Perspective」ボックス:各章末に追加し、社内説明時のポイントを明示します。

14.4 執筆時の留意点

本記事は、弊社(情報工学研究所)が提供するサービスを想起させる内容を含みますが、以下の点に留意してください:

- ハルシネーション防止:事例や数値は必ず実在する政府・省庁資料に基づき、出典が確認できない場合は記載しません。

- 推察・意見の明示:意見や推察を記載する場合は「■■推察■■」「■■見解■■」などのラベルを付け、事実と明確に区別します。

- リンク・URLの非表示:本文中にはリンクやURLを一切含めず、出典は資料名と年度のみを記載します。

- 内部参照トークンの非表示:出力に内部参照トークンを含めないように完全に削除し、クリーンなテキストを提供します。

技術担当者は、本記事の引用ルールや文体ガイドラインを遵守し、社内文書として二次利用する際に誤解が生じないよう留意してください。

技術担当者は、今後の法改正やガイドライン更新に柔軟に対応できるよう、引用先資料の最新版を常に確認し、引用ルールや文体ガイドラインに準拠した情報発信を継続してください。

おまけの章:重要キーワード・関連キーワードと説明

本章では、本記事の理解を深めるために必要な重要キーワードと関連キーワードをマトリクス形式で整理し、それぞれの用語を解説します。技術担当者が用語の意味を正しく理解し、社内共有資料作成時に誤解を避けるための参考としてください。

| 重要キーワード | 説明 | 関連キーワード | 説明 |

|---|---|---|---|

| カーソルジャッキング | マウスカーソルの操作を改ざんし、ユーザーが意図しないクリックをさせる攻撃手法【出典:IPA『安全なウェブサイトの作り方-クリックジャッキング』2021】 | クリックジャッキング | iframeを利用し、透明レイヤー上の偽リンクをクリックさせる攻撃手法【出典:IPA『安全なウェブサイトの作り方-クリックジャッキング』2021】 |

| BCP(事業継続計画) | 災害やサイバー攻撃発生時に事業を継続・復旧するための計画。緊急時、無電化時、全停止時の運用シナリオを含む【出典:IPA『IT サービス継続計画の策定を推進』2016】 | DR(Disaster Recovery) | 災害発生時にバックアップシステムに切り替えて業務を継続・復旧する仕組み【出典:IPA『IT サービス継続計画の策定を推進』2016】 |

| CSIRT | Computer Security Incident Response Teamの略。インシデント発生時に調査・対応を行う専門組織【出典:IPA『安全なウェブサイトの運用管理に向けての20ヶ条』2020】 | CERT | Computer Emergency Response Teamの略。CSIRTと同様の役割を持つが、国や各種コミュニティで運営される【出典:IPA『安全なウェブサイトの運用管理に向けての20ヶ条』2020】 |

| NIST CSF | National Institute of Standards and Technology Cybersecurity Frameworkの略。米国NISTが策定するサイバーセキュリティ管理フレームワーク【出典:NIST SP 800-53 Revision 5】 | NIST SP 800-53 | NISTが提供するセキュリティ制御策のガイドライン文書。カーソルジャッキング対策の要件も含む【出典:NIST SP 800-53 Revision 5】 |

| ISO/IEC 27001 | 情報セキュリティマネジメントシステム(ISMS)の国際規格。認証取得により組織のセキュリティ対策が国際水準であることを示す【出典:ISO『ISO/IEC 27001:2022』】 | Pマーク(プライバシーマーク) | 日本国内の個人情報保護に関する認証制度。厳格な個人情報管理を行う事業者に付与される【出典:個人情報保護委員会『プライバシーマーク制度』】 |

| GDPR | EU一般データ保護規則。個人データの取扱いに関する厳格なルールと高額制裁金を定める規則【出典:EUR-Lex『Regulation (EU) 2016/679』】 | データ越境転送 | EU域外への個人データ移転に必要な法的枠組み。標準契約条項(SCC)などが該当【出典:EUR-Lex『Regulation (EU) 2016/679』】 |

| CCPA / CPRA | California Consumer Privacy Actおよび改正版CPRA。個人データ保護と消費者権利を規定し、違反時に高額制裁金を科す法律【出典:California Legislative Information『California Consumer Privacy Act』】 | プロファイリング | 個人データを分析し消費者の行動を予測する手法。CCPA/CPRAでは制限対象となる可能性がある【出典:California Legislative Information『California Consumer Privacy Act』】 |

| WAF | Web Application Firewallの略。Webアプリケーションへの攻撃を解析・遮断するセキュリティ装置【出典:IPA『安全なウェブサイトの作り方-1.9 クリックジャッキング』2021】 | IDS/IPS | Intrusion Detection/Prevention Systemの略。ネットワーク侵入検知・防御装置【出典:IPA『安全なウェブサイトの作り方-1.9 クリックジャッキング』2021】 |

| EDR | Endpoint Detection and Responseの略。エンドポイント上の異常動作を検知・分析し、即時対応を行うソリューション【出典:IPA『安全なウェブサイトの作り方-1.9 クリックジャッキング』2021】 | SIEM | Security Information and Event Managementの略。ログを集中管理し、リアルタイムで脅威検知を行うシステム【出典:IPA『情報処理安全確保支援士シラバス追補版』2023】 |

| フォレンジック | インシデント発生後に証拠保全・原因解析を行う手法。ディスクイメージ取得、メモリダンプ解析、ログ解析を含む【出典:IPA『情報システム基盤の復旧に関する対策の調査報告書』2012】 | タイムライン解析 | インシデント発生前後のログや操作履歴を時系列で解析し、攻撃経路を特定する手法【出典:IPA『情報システム基盤の復旧に関する対策の調査報告書』2012】 |

| X-Frame-Options | HTTP レスポンスヘッダーの一つで、iframe での表示を制御し、クリックジャッキングを防止する設定【出典:IPA『安全なウェブサイトの作り方-1.9 クリックジャッキング』2021】 | Content Security Policy (CSP) | Webアプリケーションの読み込みソースを宣言的に制限するHTTPヘッダー。frame-ancestors などで埋め込みを制御【出典:IPA『安全なウェブサイトの作り方-1.9 クリックジャッキング』2021】 |

| CSRF | Cross-Site Request Forgeryの略。ウェブアプリがユーザーの意図しないリクエストを不正に実行させる攻撃手法【出典:IPA『安全なウェブサイトの作り方-1.9 クリックジャッキング』2021】 | SameSite Cookie | Cookie 属性の一つで、クロスサイトリクエスト時のCookie送信制御を行い、CSRFやクリックジャッキング防止に寄与【出典:IPA『安全なウェブサイトの作り方-1.9 クリックジャッキング』2021】 |

| インシデント対応 | インシデント検知から封じ込め・根絶・復旧・再発防止策までを含む総合的対応プロセス【出典:IPA『安全なウェブサイトの運用管理に向けての20ヶ条』2020】 | SLA | Service Level Agreementの略。サービス提供における品質や対応時間などを契約で定義する文書【出典:IPA『安全なウェブサイトの運用管理に向けての20ヶ条』2020】 |

| 認証・認可 | システム利用者を識別(認証)し、役割や権限に応じて機能・データアクセスを制御(認可)するプロセス【出典:IPA『安全なウェブサイトの作り方-1.9 クリックジャッキング』2021】 | MFA | Multi-Factor Authenticationの略。パスワードに加え、生体認証やワンタイムパスワードなど複数要素を用いた認証方式【出典:IPA『安全なウェブサイトの作り方-1.9 クリックジャッキング』2021】 |

技術担当者は、本マトリクスを社内資料として配布し、各キーワードの意味と関連性を共有していただき、誤解なく運用・設計・対応を行うよう合意してください。

はじめに

カーソルジャッキングとは何か、その影響と重要性 カーソルジャッキングとは、ユーザーが意図しない操作を引き起こすために、マウスポインタの動きを操作する悪意ある技術のことを指します。この手法は、特にフィッシングサイトや悪質な広告の背後に隠れており、ユーザーが意図しないリンクをクリックさせたり、情報を入力させたりする目的で使用されます。カーソルジャッキングの脅威は、個人情報の漏洩や金銭的な損失につながる可能性があるため、企業や個人にとって非常に重要な問題です。 特に、IT部門の管理者や企業経営者にとっては、こうした脅威に対する理解と対策が求められます。カーソルジャッキングは一見すると巧妙なトリックのように思えるかもしれませんが、その影響は決して軽視できません。ユーザーが無意識のうちに悪意あるサイトに誘導されることで、企業の信頼性やブランドイメージが損なわれるリスクも孕んでいます。 このような状況において、適切な対策を講じることが求められます。次の章では、カーソルジャッキングの具体的な事例や影響について詳しく見ていきましょう。これにより、どのようにしてこの脅威からユーザーを保護するかを考える手助けとなるでしょう。

カーソルジャッキングのメカニズムとその仕組み

カーソルジャッキングは、ユーザーのマウスポインタの動きを意図的に操作することで、不正な行動を引き起こす技術です。この手法は、主にJavaScriptを利用して実装され、特定のウェブサイト上でユーザーのカーソルを意図しない位置に誘導します。具体的には、ユーザーが本来クリックしたい場所とは異なるボタンやリンクにカーソルが移動し、結果として意図しない操作を行わせることが可能になります。 このメカニズムは、悪意のあるウェブサイトがユーザーをだますために巧妙に設計されています。たとえば、正規のログイン画面に見えるフィッシングサイトでは、実際にはユーザーの意図に反して別のボタンをクリックさせるように仕向けられています。これにより、パスワードやクレジットカード情報などの個人情報が盗まれる危険性が高まります。 カーソルジャッキングは、その巧妙さからユーザーに気づかれにくいものの、被害が発生した際には重大な結果を招く可能性があります。特に、企業のIT部門や経営者にとっては、こうした攻撃から従業員や顧客を守るための対策が必要です。次の章では、カーソルジャッキングの具体的な事例を通じて、その影響やリスクをさらに詳しく探っていきます。

カーソルジャッキングの実際の攻撃例と被害状況

カーソルジャッキングの具体的な攻撃例として、フィッシングサイトが挙げられます。例えば、ある企業の従業員が正規のメールからリンクをクリックし、ログイン画面にアクセスしたとします。しかし、そのリンク先は実際には悪意のあるサイトであり、ユーザーが入力した情報を盗むためにカーソルを不正に操作します。ユーザーがログインボタンをクリックしようとした際、カーソルが意図せず別のボタンに移動し、結果的に情報が第三者に送信されるという事例が報告されています。 また、広告バナーを介した攻撃もあります。ユーザーが興味を持ちそうな広告をクリックすると、カーソルが意図的に別のリンクに誘導され、無関係なページに飛ばされることがあります。このような手法は、特にスマートフォンなどのタッチデバイスで顕著に見られ、ユーザーは自分の意志とは無関係に行動を取らされてしまいます。 これらの攻撃は、個人情報の漏洩や金銭的損失を引き起こすだけでなく、企業の信頼性やブランドイメージにも深刻な影響を与える可能性があります。特に、顧客情報が漏洩した場合、企業は法的な責任を問われることもあり、信頼回復には長い時間とコストがかかることが多いです。このようなリスクを理解し、適切な対策を講じることが重要です。次の章では、カーソルジャッキングに対する効果的な防御策について考察します。

ユーザーが直面するリスクとその心理的影響

カーソルジャッキングによる攻撃は、ユーザーにさまざまなリスクをもたらします。まず、最も顕著なリスクは個人情報の漏洩です。ユーザーが意図しないリンクをクリックすることで、パスワードやクレジットカード情報が不正に取得される可能性があります。このような情報が悪用されると、金銭的な損失や信用の失墜を招くことになるため、特に注意が必要です。 さらに、心理的な影響も無視できません。ユーザーは、意図しない操作によって自分のプライバシーが侵害されたと感じることで、恐怖感や不安感を抱くことがあります。このような経験は、オンラインでの活動に対する信頼感を損なう要因となり、結果的に企業との関係にも影響を及ぼします。特に、企業の顧客や従業員がこのような攻撃に遭遇した場合、企業全体の信頼性に対する疑念が生じることがあります。 また、カーソルジャッキングの影響は、単なる情報漏洩にとどまらず、企業のブランドイメージや評判に対しても深刻な打撃を与えます。ユーザーが意図しない操作を強いられることで、企業に対する不信感が募り、長期的な顧客離れを引き起こす可能性があります。そのため、企業はこの脅威に対して真剣に取り組む必要があります。次の章では、カーソルジャッキングに対する具体的な防御策について詳しく解説します。

カーソルジャッキングから身を守るための対策

カーソルジャッキングから身を守るためには、いくつかの効果的な対策を講じることが重要です。まず第一に、ユーザー教育が欠かせません。従業員や顧客に対して、カーソルジャッキングのリスクやその手口についての理解を深めることで、意図しない操作を避ける意識を高めることができます。特に、フィッシングメールや不審なリンクの見分け方を教えることが効果的です。 次に、セキュリティソフトウェアの導入が推奨されます。最新のセキュリティソフトは、悪意のあるサイトやスクリプトを検出し、ユーザーを保護する機能を持っています。これにより、カーソルジャッキングの攻撃を未然に防ぐことが可能です。 さらに、ウェブブラウザの設定を見直すことも重要です。特に、ポップアップブロック機能やJavaScriptの制御を適切に設定することで、悪質なコードの実行を防ぐことができます。また、信頼できるウェブサイトのみを利用することも、リスクを減少させる一助となります。 最後に、企業としては、定期的なセキュリティ監査を実施し、システムの脆弱性を把握し対策を講じることが求められます。これにより、カーソルジャッキングのリスクを低減し、安心して業務を行う環境を整えることができるでしょう。次の章では、これらの対策を実施する際の具体的なステップについて考察します。

企業や開発者が取るべきセキュリティ対策

企業や開発者がカーソルジャッキングからユーザーを保護するためには、いくつかの具体的なセキュリティ対策を講じることが重要です。まず、ウェブサイトの設計段階からユーザーエクスペリエンスを重視し、ユーザーが意図しない操作を行わないように配慮したインターフェースを構築することが求められます。例えば、ボタンやリンクの配置を工夫し、誤クリックを防ぐためのスペースを確保することが効果的です。 次に、セキュリティテストを定期的に実施し、カーソルジャッキングやその他の攻撃手法に対する脆弱性を早期に発見することが必要です。特に、ウェブアプリケーションに対しては、侵入テストやコードレビューを行い、潜在的なリスクを特定して対策を講じることが重要です。 また、ユーザーのフィードバックを積極的に取り入れ、使いやすさや安全性に関する意見を反映させることも大切です。ユーザーが安心して利用できる環境を整えることで、企業の信頼性を高めることができます。 さらに、悪意のあるスクリプトや攻撃を未然に防ぐために、コンテンツセキュリティポリシー(CSP)の導入を検討することも有効です。これにより、許可されたリソースのみが実行されるよう制御し、カーソルジャッキングのリスクを軽減することができます。 最後に、従業員に対するセキュリティ意識の向上を図るための定期的なトレーニングを行うことも不可欠です。これにより、全社的にセキュリティ対策が浸透し、カーソルジャッキングに対する防御力を高めることができるでしょう。

カーソルジャッキングの脅威を理解し、対策を講じる重要性

カーソルジャッキングは、ユーザーが意図しない操作を引き起こす巧妙な攻撃手法であり、個人情報の漏洩や金銭的な損失を招くリスクを伴います。この脅威を理解し、適切な対策を講じることは、企業や個人にとって極めて重要です。まずは、ユーザー教育を通じてリスクを認識させ、フィッシングメールや不審なリンクに対する警戒心を高めることが基本となります。また、最新のセキュリティソフトウェアの導入やウェブブラウザの設定見直しも効果的です。さらに、企業は定期的なセキュリティ監査を実施し、システムの脆弱性を把握することで、リスクを低減することが求められます。カーソルジャッキングに対する理解を深め、具体的な対策を講じることで、より安全なオンライン環境を構築することが可能となります。企業の信頼性を維持し、顧客との関係を強化するためにも、これらの対策を真剣に検討することが必要です。

今すぐ安全なインターネット利用を始めよう!

安全なインターネット利用を実現するためには、まず自分自身の意識を高めることが重要です。カーソルジャッキングのリスクを理解し、フィッシングや悪質な広告に対して警戒心を持つことで、意図しない操作を避けることができます。また、最新のセキュリティソフトウェアを導入し、ウェブブラウザの設定を見直すことで、さらなる防御が可能です。企業としては、定期的なセキュリティ監査や従業員教育を通じて、全体のセキュリティ意識を向上させることが求められます。これらの対策を講じることで、より安全なオンライン環境を構築し、企業の信頼性を高めることができるでしょう。自分自身と企業を守るために、今すぐ行動を起こしましょう。

カーソルジャッキングに関する最新情報と注意喚起を忘れずに

カーソルジャッキングに対する理解を深めることは重要ですが、同時に注意が必要です。まず、カーソルジャッキングの手法は進化し続けており、新たな攻撃パターンが登場する可能性があります。そのため、最新の情報を常にチェックし、セキュリティ対策をアップデートすることが求められます。また、ユーザー教育も重要ですが、一方で情報過多により、従業員が混乱することもあります。教育内容はシンプルかつ具体的であるべきです。 さらに、セキュリティソフトウェアの導入は効果的ですが、全ての脅威を防げるわけではありません。信頼できるソフトウェアを選ぶことはもちろん、定期的な更新や設定の見直しも忘れずに行う必要があります。カーソルジャッキングを防ぐためには、個人の意識だけでなく、企業全体の協力が不可欠です。セキュリティ対策は一過性のものではなく、継続的な取り組みが必要です。 最後に、カーソルジャッキングのリスクを過小評価しないことが大切です。自分には関係ないと思い込むことで、意図しない被害を受ける可能性があります。常に警戒心を持ち、セキュリティ対策を実践することで、リスクを最小限に抑えることができるでしょう。

補足情報

※当社は、細心の注意を払って当社ウェブサイトに情報を掲載しておりますが、この情報の正確性および完全性を保証するものではありません。当社は予告なしに、当社ウェブサイトに掲載されている情報を変更することがあります。当社およびその関連会社は、お客さまが当社ウェブサイトに含まれる情報もしくは内容をご利用されたことで直接・間接的に生じた損失に関し一切責任を負うものではありません。