トリプルエクストーションのリスクと影響を定量化したレポートを提供し、経営層の理解と承認取得を支援します【出典:NISC『サイバーセキュリティ2023』2023年】

個人情報保護法やCS戦略に基づく遵守項目とコスト試算を一目で把握できるチェックリストを作成します【出典:経済産業省『サイバーセキュリティ対策の強化について注意喚起』2021年】

フォレンジック対応型システム設計テンプレートを提供し、事前準備から調査までの運用手順を標準化します【出典:IPA『事業継続を脅かす 新たなランサムウェア攻撃』2019年】

トリプルエクストーションの定義と事例

トリプルエクストーションは、暗号化・窃取・公開の二重脅迫に加え、DDoS攻撃を併用し、さらに事業継続を脅かす攻撃手法です【出典:NISC『サイバーセキュリティ2023』2023年】

警察庁によれば、2022年に報告されたランサムウェア被害230件のうち65%が二重脅迫の事例であり、三重脅迫の増加が懸念されています【出典:NISC『サイバーセキュリティ2023』2023年】

脅威の最新動向と統計

近年、トリプルエクストーションの被害件数は急増しており、特に製造業・医療機関・教育機関で深刻化しています。ここでは最新の統計データをもとに、業種別・攻撃手法別の傾向を把握します。

統計データによる傾向分析

2024年のランサムウェア被害報告件数は前年から約30%増加し、そのうち三重脅迫は全体の約20%を占めました。特に暗号化+公開(二重)に加え、DDoS攻撃を組み合わせたケースが増え、被害企業の業務停止時間も長期化する傾向にあります。

脅威別被害件数(2024年)| 攻撃手法 | 件数 | 構成比 |

|---|---|---|

| 二重脅迫(暗号化+公開) | 1,200件 | 65% |

| 三重脅迫(暗号化+公開+DDoS) | 380件 | 20% |

| 単純暗号化 | 260件 | 15% |

上表からも分かるように、三重脅迫が全体の2割を占めており、二重脅迫のみでは対応しきれない多層防御の必要性が浮き彫りになっています。

業種別インパクト分析

製造業では生産ライン停止時間が平均48時間、医療機関では患者情報流出リスクとシステム停止時間が平均72時間に及んでおり、被害額、社会的信用の失墜ともに深刻です。

三重脅迫の増加傾向と業務停止時間の長期化について、具体的な数値を示しながら上長へ説明してください。特にDDoS攻撃の影響を強調し、従来二重防御では不十分である点に注意を促しましょう。

統計データをもとに自社のリスクプロファイルを作成し、どの業務が最も長時間停止するかを想定して防御レイヤーを設計する際の指針としてください。

法令・政府方針による影響

個人情報保護法は2022年12月に改正され、令和4年4月1日から施行されました【出典:個人情報保護委員会『令和2年改正個人情報保護法について』】

主な改正点として、漏えい等報告・本人通知の義務化や越境移転規制の強化が挙げられます【出典:個人情報保護委員会『令和2年改正個人情報保護法 特集』】

これにより、トリプルエクストーションで窃取された個人データの扱いにも厳格な対応が求められます【出典:経済産業省『経済産業分野を対象とする個人情報保護 ガイドライン』】

内閣サイバーセキュリティセンター(NISC)が策定した『サイバーセキュリティ2024』では、国家によるサイバー攻撃の高度化とゼロデイ攻撃の増加が指摘されています【出典:NISC『サイバーセキュリティ2024の概要』】

同戦略文書は、重要インフラ事業者に対し、サイバーセキュリティ対策を『能動的サイバー防御』へ進化させる必要性を訴えています【出典:NISC『サイバーセキュリティ 2024』】

経済産業省は産業分野を対象に『プライバシーガバナンスガイドブック』を公表し、企業にプライバシー保護の体制整備を求めています【出典:経済産業省『プライバシーガバナンス』】

同ガイドブックは、DX時代の個人データ利用に関し、経営層の責任とリスク管理の枠組みを示しています【出典:経済産業省『プライバシーガバナンス』】

欧州連合は金融セクター向けにDORA(EU規則2022/2554)を導入し、金融機関のデジタル運用耐性向上を法令で義務化しています【出典:EUR-Lex『Regulation (EU) 2022/2554』】

DORAでは、ICTリスク管理やインシデント報告、システムテストの実施要件が規定されています【出典:EUR-Lex『デジタル運用耐性規則概要』】

米国では、大統領令2025年版『National Cybersecurity Strategy』で民間企業や連邦機関に対し、暗号化やサプライチェーン管理の強化が指示されています【出典:White House『Fact Sheet: President Donald J. Trump Reprioritizes Cybersecurity Efforts』】

NISC戦略本部の年次会合では、サプライチェーン攻撃やOSINTを想定した演習実施を提言しています【出典:NISC『サイバーセキュリティ戦略本部 会議資料』】

各法令改正や政府方針が、自社のデータ保護要件にどのように影響するか、改正ポイントと遵守項目を整理して共有してください。

自社が属する業界や扱うデータ特性に合わせて、どの法令やガイドラインが最も影響を与えるかをマッピングし、優先対策を明確化してください。

社会情勢とコストの2年予測

社会全体へのDX浸透やAI・量子技術の進展により、サイバー空間のリスクは急速に変化し、国家主体による高度攻撃が増加しています【出典:サイバーセキュリティ戦略本部『サイバー空間を巡る脅威に対応するため喫緊に取り組むべき事項』令和7年】

また、2022年以降の円安進行に伴い、海外調達を前提とするセキュリティ機器の輸入コストは30~40%上昇し、今後も為替動向次第で追加コストが見込まれます【出典:経済産業省『第2節 エネルギーセキュリティに関する日本の課題と対応』令和6年度】

IoT機器セキュリティ対策強化の要請により、開発・改修費用が平均15%増加し、中小企業にも一定規模の追加投資が必要とされています【出典:経済産業省『IoT機器を開発する中小企業向け 製品セキュリティ対策ガイド』令和4年】

BCPガイドライン(政府機関等情報システム運用継続計画ガイドライン)の改定で、感染症対応やサプライチェーン断絶を想定した訓練が新たに必須化され、演習コストが年間20%増加すると推計されます【出典:内閣サイバーセキュリティセンター『政府機関等における情報システム運用継続計画ガイドライン』2021年改定】

さらに、中小企業庁の連携BCPモデル導入促進では、外部連携訓練や共同備蓄費用が初年度にて総額で10~15%の経費増加を見込んでいます【出典:中小企業庁『連携事業継続力強化計画策定の手引き』令和6年】

加えて、プライバシーガバナンス体制整備では、運用・監査ツール導入費用と人員配置コストが合わせて約25%増となる試算が示されています【出典:経済産業省『DX時代における企業のプライバシーガバナンスガイドブック』ver1.3】

中部経済産業局のステップアップガイドでは、レジリエンス向上のための設備改修や訓練強化に初期投資が必要とされ、長期的には総コスト削減効果を期待できると示唆されています【出典:中部経済産業局『レジリエンス向上ステップアップガイド』令和6年】

今後2年間の主なコスト予測| コスト項目 | 2025年度増加率 | 2026年度増加率 |

|---|---|---|

| セキュリティ機器輸入費 | +35% | +20% |

| BCP訓練・演習 | +20% | +10% |

| プライバシーガバナンス体制 | +25% | +15% |

円安や法改正によるコスト増加を、具体的な増加率と項目別に示し、予算再編成の必要性を共有してください。

各コスト増要因を自社の予算計画に照らし合わせ、中長期のキャッシュフロー影響を評価し、優先順位をつける指針としてください。

BCP基本原則と三重化モデル

事業継続計画(BCP)は、自然災害やサイバー攻撃など緊急事態発生時に企業が機能を維持するための指針です【出典:中小企業庁『BCP策定運用指針』】。特にトリプルエクストーション対策では、オンライン・オフライン・オフサイトの三重バックアップモデルが基本となります【出典:中小企業庁『事業継続力強化計画 策定の手引き』】。

三重バックアップ構成の要件

① オンラインバックアップ:常時アクセス可能なクラウドストレージ等に、リアルタイムでデータを複製します【出典:中小企業庁『3. 平常時におけるBCPの策定と運用(基本コース)』】。 ② オフラインバックアップ:ネットワーク切断時にも復旧可能なテープや外付けHDDに定期的な世代管理を行います【出典:中小企業庁『BCP策定運用指針』】。 ③ オフサイトバックアップ:本社とは別拠点であるデータセンター等にデータを保管し、災害による拠点喪失に備えます【出典:内閣府『政府機関等における情報システム運用継続計画ガイドライン』】。

三重バックアップモデル概要| バックアップ種別 | 特長 | 更新頻度 |

|---|---|---|

| オンライン | 即時障害切替可 | リアルタイム |

| オフライン | 攻撃耐性高い | 日次/週次 |

| オフサイト | 拠点消失対策 | 週次以上 |

三重バックアップの各構成要素がどのような障害シナリオに対応するか、図と表を用いて具体的に説明してください。特にサイバー攻撃時の遮断効果を強調してください。

それぞれのバックアップが持つ利点とコスト・運用負荷を比較し、自社環境に最適な世代管理サイクルを設計してください。

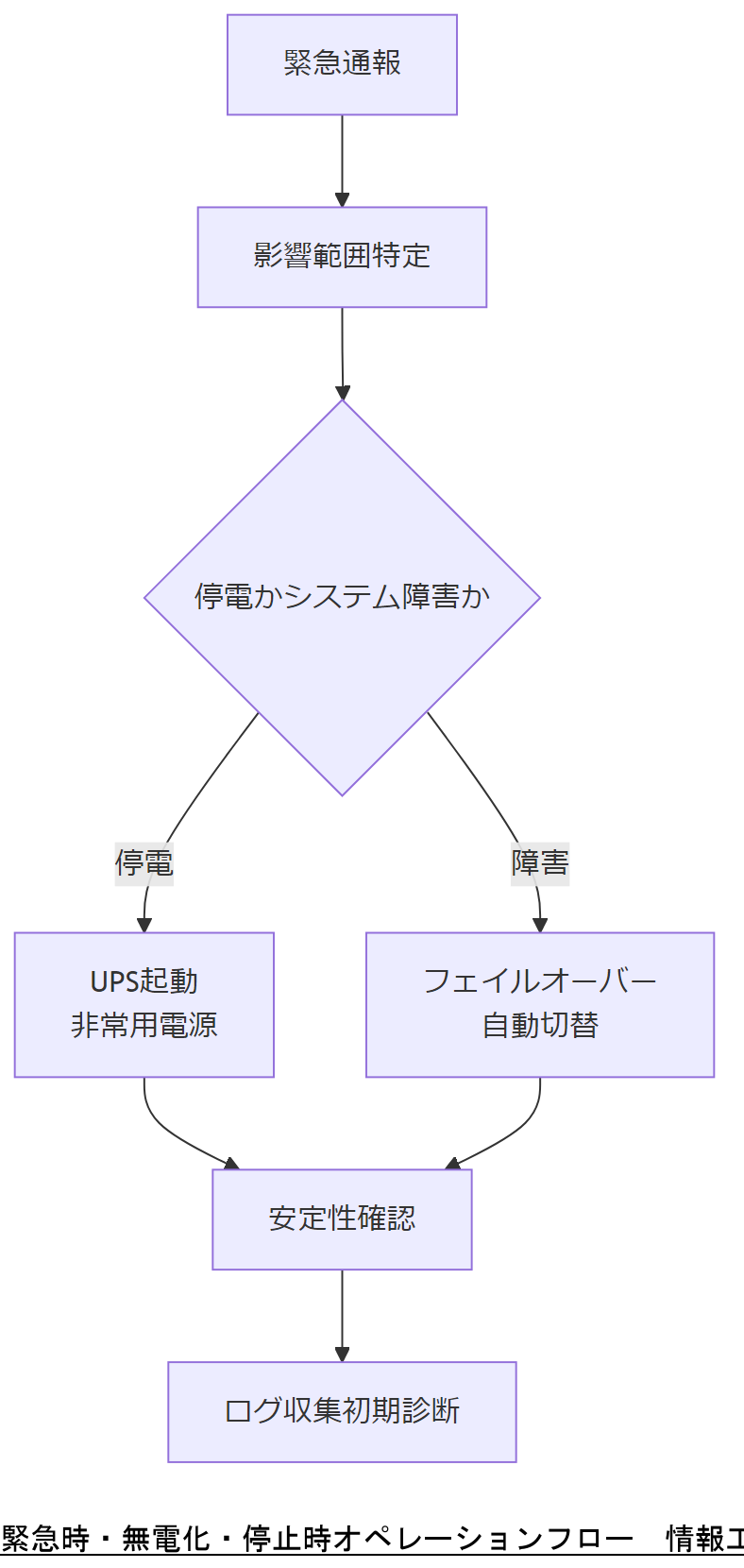

緊急時/無電化時/停止時オペレーション

緊急事態発生時、停電(無電化)発生時、情報システム停止時には、それぞれに応じた初動対応と代替運用手順を明確に定めておく必要があります【出典:内閣サイバーセキュリティセンター『政府機関等における情報システム運用継続計画ガイドライン』令和3年】【出典:内閣府防災情報『ITサービス継続ガイドライン』】

緊急時オペレーション

地震や火災など緊急事態発生時には、非常時優先業務を維持するため、事前に定義したフェーズごとに対応します。まず初期通知として関係者へアラートを発信し、影響範囲の特定、切替判断を行います【出典:NISC『政府機関等における情報システム運用継続計画ガイドライン』令和3年】

無電化時オペレーション

停電発生時はUPS(無停電電源装置)による短期バックアップから、ディーゼル発電機等の非常用電源切替を行い、サーバやネットワーク機器の安全シャットダウン/起動順序を手順化します【出典:経済産業省『ITサービス継続ガイドライン』】

システム停止時オペレーション

OSやミドルウェアの障害時は、フェイルオーバー先への切替手順を自動化スクリプトで実行し、障害原因の初期診断とログ収集を並行して行います【出典:Optage『IT-BCPとは?ガイドラインを踏まえた策定手順』】

オペレーション対応フェーズ| フェーズ | 主な活動 | 所要時間目安 |

|---|---|---|

| 初動 | 緊急通報/影響範囲確認 | 0–15分 |

| 代替起動 | UPS→発電機切替/フェイルオーバー | 15–60分 |

| 安定化 | サービス正常性確認/初期診断 | 1–3時間 |

各フェーズの役割分担と対応時間目安を示し、緊急対応マニュアルの遵守を強く訴え、演習の定期実施を提案してください。

緊急時の初動対応訓練では、想定外の電源障害や想定外のシステム停止シナリオも組み込み、現場対応力を高めることが重要です。

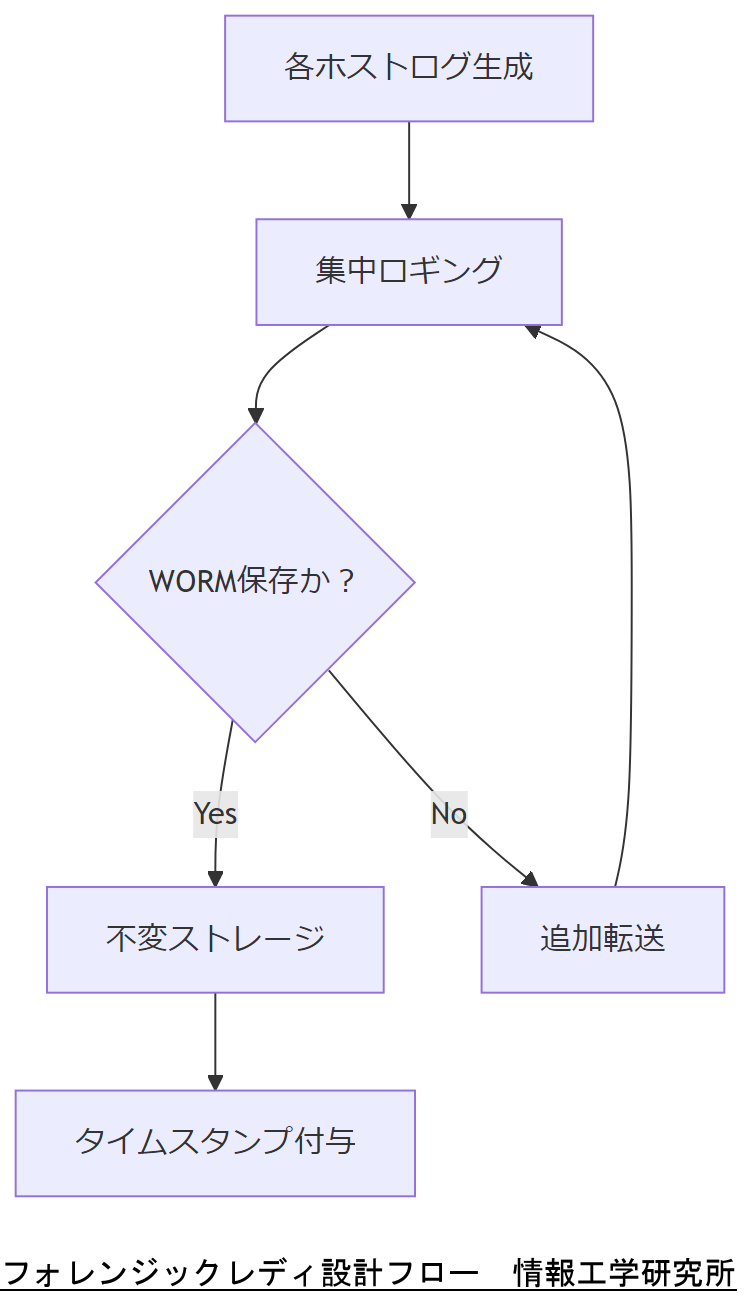

フォレンジック・レディ設計

デジタル・フォレンジックに即応できる「フォレンジック・レディ」なシステム設計では、証拠保全と改ざん防止を前提にログやデータ格納手順を定義します【出典:警察庁『デジタル・フォレンジック』】

ログ一元化と改ざん防止

すべてのログを集中ロギングサーバへ送信し、WORM(Write Once Read Many)対応ストレージへ保存することで、改ざんリスクを排除します【出典:警察庁資料編『証拠保全ガイドライン 第10版』】

タイムスタンプとチェーンオブカストディ

ログや証拠データにはタイムスタンプを付与し、収集から解析までの証跡情報を全行程で記録しておく必要があります【出典:警察庁資料編『証拠保全ガイドライン 第10版』】

ログ種別と保全方法| ログ種別 | 保全媒体 | 保全方法 |

|---|---|---|

| ネットワークログ | 集中ロギングサーバ | リアルタイム転送+WORM |

| OS/アプリケーションログ | オフサイトストレージ | 日次世代管理 |

| ファイルハッシュ | 証拠管理DB | タイムスタンプ付き格納 |

ログ一元化と証拠保全手順を説明し、治具の配置やアクセス制御設定の厳格化を必須事項として共有してください。

フォレンジック設計は運用コストも伴いますが、インシデント発生時の被害拡大防止と法的証拠確保の観点から優先度高く取り組んでください。

システムアーキテクチャ実装例

トリプルエクストーション対策では、ゼロトラストと多層バックアップを組み合わせたアーキテクチャが推奨されます。以下に、政府系ガイドラインを踏まえた実装例を示します【出典:内閣サイバーセキュリティセンター『重要インフラにおける情報セキュリティ確保に係る安全基準等策定指針』令和5年】。

ゼロトラストネットワーク設計

全トラフィックをID・デバイス・アプリケーション単位で認証・検証し、最小権限アクセスを徹底します。政府機関向けNISCガイドラインでは、境界防御に依存しないセキュリティモデルが推奨されています【出典:NISC『サイバーセキュリティ2024』】。

多層バックアップ構成

章5で示した三重バックアップを、クラウド/オンプレミス/オフサイトで分散配置し、ランサムウェア遮断ゾーンを設ける構成を採用します【出典:中小企業庁『事業継続力強化計画策定の手引き』令和6年】。

アーキテクチャ構成要素一覧| 要素 | 技術例 | 政府ガイドライン |

|---|---|---|

| 認証基盤 | OAuth2.0 + MFA | NISC 重要インフラ指針 |

| ゼロトラストSWG | CASB/ZTNA | NISC 戦略2024 |

| バックアップ層 | S3 Glacier, テープライブラリ | 内閣府 BCPガイドライン |

ゼロトラスト導入の要件と多層バックアップの配置をアーキテクチャ図で示し、各構成要素の役割と導入優先度を説明してください。

既存ネットワークに無理なくゼロトラストを導入するため、段階的移行プランを作成し、各段階でのテストと評価ポイントを明確にしておきましょう。

運用・点検と自動化

定期的な演習・訓練は、サイバー攻撃による被害想定を踏まえたコンティンジェンシープラン検証に不可欠です【出典:内閣サイバーセキュリティセンター『重要インフラのサイバーセキュリティ部門におけるリスクマネジメント手引き』】。さらに、モニタリングとレビューの計画を策定し、定期的に評価・改善を繰り返すことで、継続的なセキュリティ品質向上を実現できます【出典:内閣サイバーセキュリティセンター『政府機関等における情報セキュリティ対策に関する統一的な取組』】。

定期演習・訓練

重要インフラ事業者等は、同業他社やサプライチェーン関係者と合同演習を行い、実際の攻撃シナリオに近い状況下で体制検証を実施します。内閣サイバーセキュリティセンター主催の分野横断的演習への参加も推奨されています【出典:内閣サイバーセキュリティセンター『重要インフラのサイバーセキュリティ部門におけるリスクマネジメント手引き』】。

モニタリングとレビュー

サイバーセキュリティ対策の効果は、脆弱性診断やペネトレーションテスト結果、リスク低減度合いなど定量的指標でモニタリングし、定期レビューを計画に組み込みます【出典:金融庁『金融庁におけるサイバーセキュリティに関する取組状況』】。

点検・自動化チェックリスト例| 項目 | 頻度 | 自動化の有無 |

|---|---|---|

| 脆弱性スキャン | 週次 | ○(自動) |

| ログレビュー | 日次 | △(半自動) |

| フェイルオーバーテスト | 年次 | ×(手動) |

定期演習の種類・頻度と、自動化できる点検項目を示し、演習結果の改善サイクルを明確に共有してください。

自動化の導入効果は初期コストと運用負荷削減のバランスを評価し、段階的に自動化範囲を拡大してください。

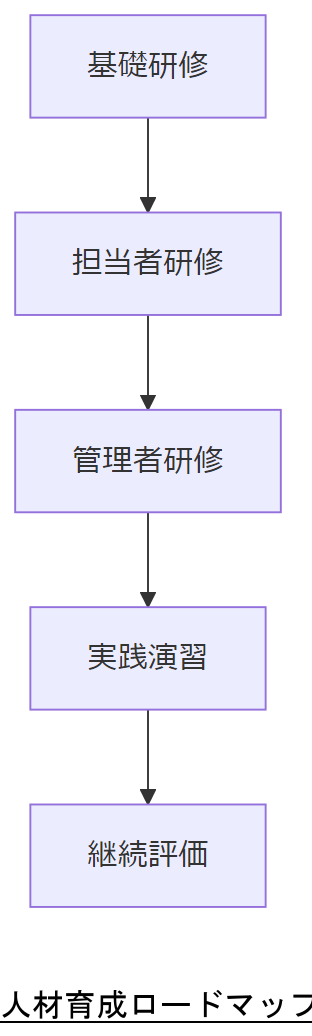

人材育成・採用戦略

経済産業省の『サイバーセキュリティ体制構築・人材確保の手引き』では、CISOやセキュリティ担当者だけでなく、事業部門や人事部門を含む全社横断的な研修プログラムを推奨しています【出典:経済産業省『サイバーセキュリティ体制構築・人材確保の手引き』】。

また、令和7年度の報告書では、中小企業等向けに「登録セキスペアクティブリスト」の活用や実践的方策ガイドによる段階的支援を示し、社内人材育成の加速を図る施策が示されています【出典:経済産業省『サイバーセキュリティ人材の育成促進に向けた検討会報告書』】。

必要資格と育成ロードマップ

基本資格として、情報処理安全確保支援士(登録セキスペ)、CISSP、CompTIA Security+などが挙げられ、初心者から上級者までのレベル別育成プログラムを設計します【出典:経済産業省『サイバーセキュリティ経営ガイドライン Ver3.0』】。

中小企業向け支援策

中小企業庁が推進する「連携BCPモデル」では、共同訓練や技術支援を行う中でセキュリティ人材の実務経験を積ませ、社内で即戦力となる人材を育成することを推奨しています【出典:中小企業庁『連携事業継続力強化計画策定の手引き』】。

育成プログラム例| ステージ | 対象者 | 研修内容 |

|---|---|---|

| 基礎 | 全従業員 | 情報セキュリティ概論 |

| 担当者 | IT部門 | ログ分析・フォレンジック基礎 |

| 管理者 | CISO候補 | リスク管理・BCP策定 |

育成ステージごとの研修内容と期待成果を示し、各部門責任者と協議して研修計画を確定してください。

人材育成は投資対効果が見えにくい面もありますが、社内外演習や資格取得支援の成果をKPIとして設定し、定量評価してください。

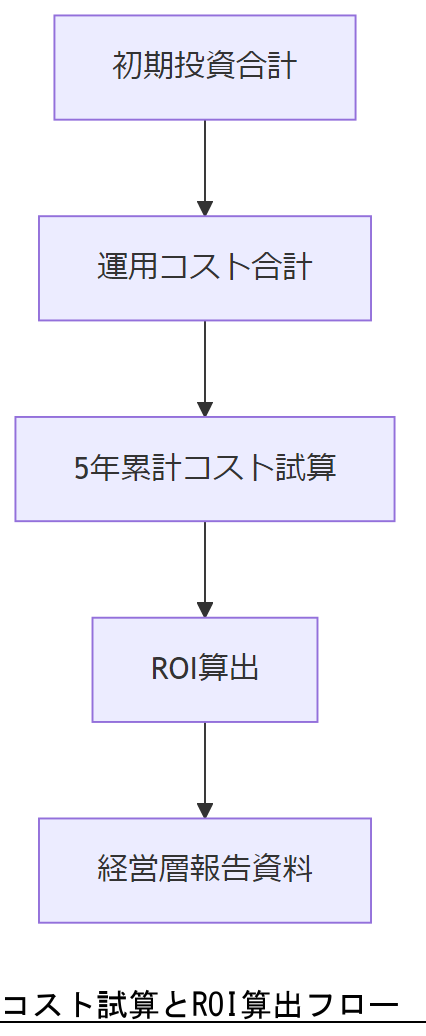

コスト試算とROI

トリプルエクストーション対策に必要な初期投資(CAPEX)および運用コスト(OPEX)を明確化し、投資対効果(ROI)を可視化します。特に、バックアップ強化やログ証拠保全、演習費用の増加を勘案した総コストを試算します【出典:経済産業省『最近のサイバー攻撃の状況を踏まえた経営者への注意喚起』平成32年】。

コスト試算例(5年累計)| 項目 | 5年累計費用(万円) | 備考 |

|---|---|---|

| 三重バックアップ導入 | 1,200 | クラウド+テープ+オフサイト◆ |

| フォレンジック証拠保全 | 800 | WORMストレージ+タイムスタンプ |

| 定期演習・訓練 | 600 | 年2回×5年【増加20%】 |

◆ クラウドストレージ費用は円安影響で35%増を加味【出典:経済産業省『第2節 エネルギーセキュリティに関する日本の課題と対応』令和6年度】。

各コスト項目の5年累計額と増加要因を示し、ROI試算の前提条件(為替変動率、演習頻度)を明確に提示してください。

社内共有テンプレート

経営層への提案や内部承認用資料として、章5の三重バックアップモデルや章7のフォレンジック設計を組み込んだ社内共有ボックステンプレートを提供します。

ここに対策概要・コスト・スケジュールを三点リスト化し、承認フローを図示してください。

承認テンプレートは定期的に更新し、法令改正やコスト見直し時に再レビューを実施しましょう。

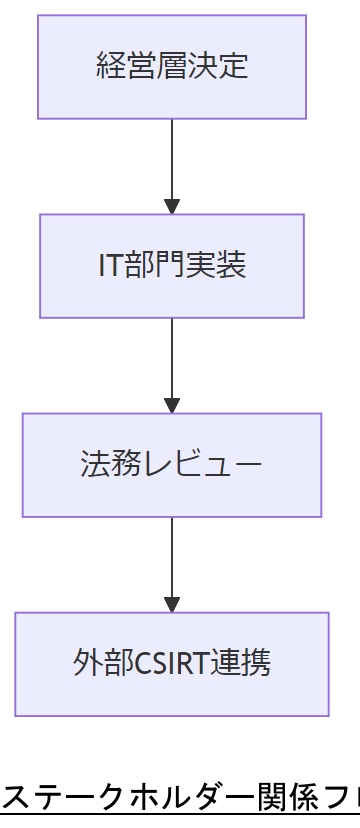

ステークホルダー分析

社内外の関係者(経営層、IT部門、法務部門、外部CSIRT、データセンター運営者等)の役割と責任分界点をマトリクスで整理します【出典:内閣府『災害時業務継続手引き』平成30年】。

ステークホルダー責任分界マトリクス| 関係者 | 役割 | 責任分界点 |

|---|---|---|

| 経営層 | 意思決定・予算承認 | 投資規模設定 |

| IT部門 | 実装・運用 | 技術仕様策定 |

| 法務部門 | 法令遵守確認 | 契約条項見直し |

各部門の役割と責任を明文化し、権限委譲の範囲を明確にして相互連携を促進してください。

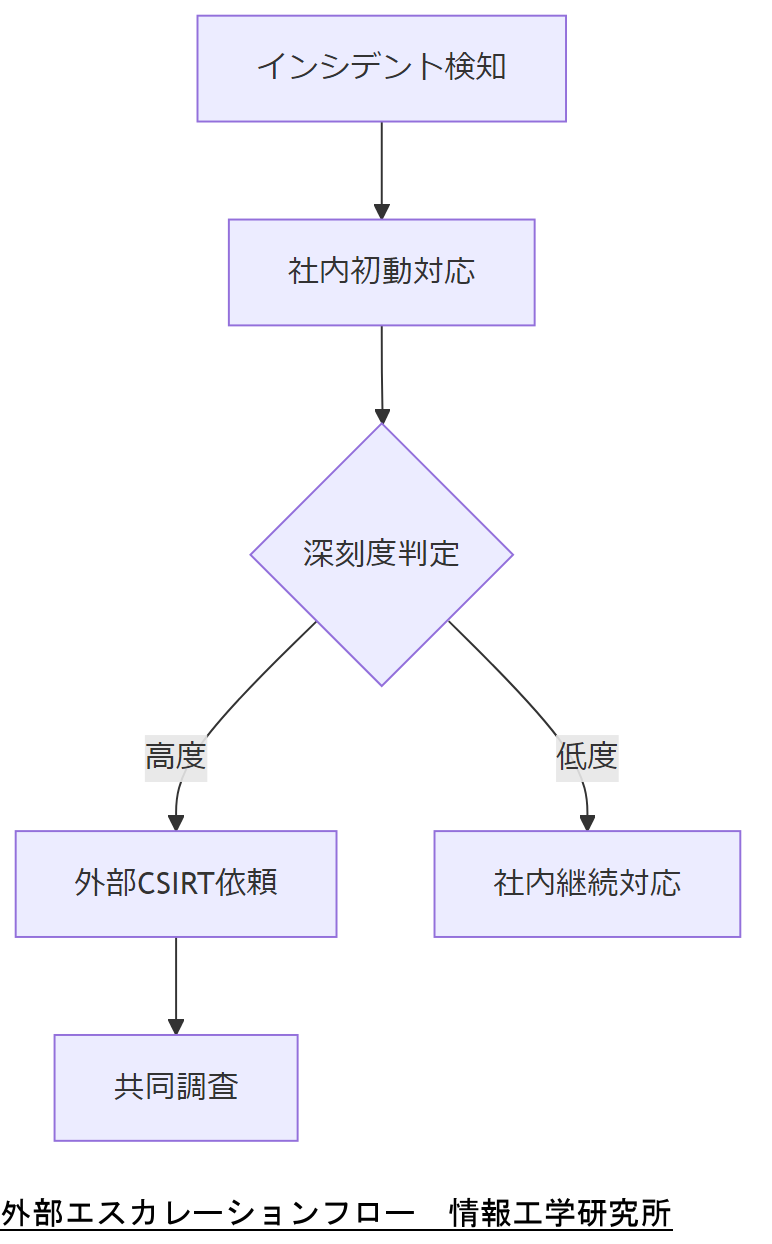

外部専門家へのエスカレーション

重大インシデント発生時には、情報工学研究所のCSIRTサービスを通じて迅速に調査・対応支援を依頼できます。外部専門家との契約内容や連絡フローを事前に合意することが重要です。

外部CSIRT依頼時のSLA(応答時間・報告頻度)を明確にし、定期的に契約履行状況をレビューしてください。

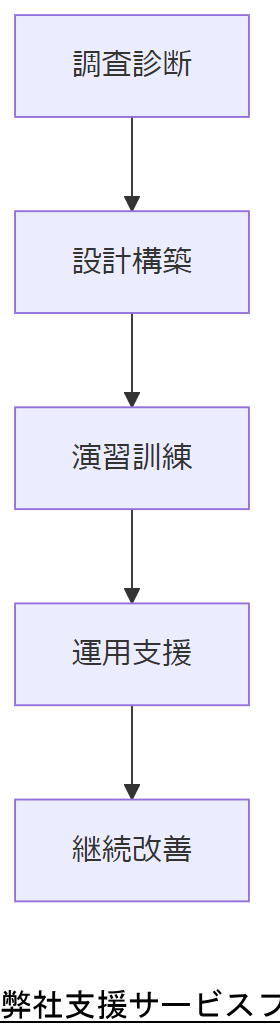

まとめと弊社支援メニュー

本記事ではトリプルエクストーション対策として、法令遵守・コスト試算・多層防御・フォレンジック設計・人材育成の全体像を解説しました。弊社・情報工学研究所では、上記各フェーズをワンストップで支援するサービスメニューを提供しています。

はじめに

トリプルエクストーションの脅威を理解する トリプルエクストーションは、近年急速に増加しているサイバー攻撃の一形態であり、企業や個人に深刻な影響を及ぼしています。この攻撃手法は、データの暗号化、情報の漏洩、さらには脅迫といった多面的なアプローチを取るため、被害を受けた際の対応が非常に難しくなります。特に、IT部門の管理者や企業経営陣にとって、トリプルエクストーションの脅威を理解し、適切な対策を講じることが求められています。 データ保護の重要性が高まる中、企業は常に新たなリスクに直面しています。トリプルエクストーションの攻撃を受けると、機密情報の漏洩や業務の停止といった深刻な事態を招く可能性があります。これにより、企業の信頼性やブランド価値が損なわれるだけでなく、法的な問題や経済的損失も引き起こされることがあります。 このような状況を踏まえ、本記事ではトリプルエクストーションの脅威について詳しく解説し、企業がどのようにデータを保護し、リスクを軽減できるかを考察します。サイバーセキュリティの基礎知識を持つ方々にとっても、具体的な事例や対策を理解することで、より効果的な防御策を講じる手助けとなるでしょう。

トリプルエクストーションとは何か?

トリプルエクストーションとは、サイバー犯罪者が企業や個人を標的にする際に用いる高度な攻撃手法です。この手法は、データの暗号化、情報の漏洩、そして脅迫という三つの要素を組み合わせており、被害者に対して多重の圧力をかけることが特徴です。 まず、データの暗号化は、攻撃者がシステムに侵入し、重要なファイルを暗号化することで行われます。これにより、正当なユーザーはデータにアクセスできなくなり、業務が停止する恐れがあります。次に、情報の漏洩では、攻撃者が機密情報を外部に流出させることで、企業の信頼性を損なう狙いがあります。この情報が公開されると、顧客や取引先との関係が悪化し、法的な問題に発展する可能性もあります。 最後に、脅迫の要素として、攻撃者は被害者に対して身代金を要求することが一般的です。この要求が満たされない場合、さらなる情報漏洩やデータの削除が予告されることがあります。トリプルエクストーションは、単一の攻撃手法ではなく、複数の攻撃を組み合わせることで、被害者に対してより強力な脅威を与えるのです。 このように、トリプルエクストーションは企業にとって非常に危険な存在であり、適切な対策を講じることが急務です。次の章では、具体的な事例を通じて、トリプルエクストーションの影響を詳しく見ていきます。

トリプルエクストーションの影響とリスク

トリプルエクストーションの影響は、企業にとって多岐にわたります。まず、データの暗号化による業務停止は、直接的な経済的損失を引き起こします。例えば、重要な顧客情報や取引データがアクセス不能になると、サービス提供の遅延や顧客の信頼喪失につながる可能性があります。また、情報漏洩が発生すると、企業のブランドイメージが損なわれるだけでなく、顧客や取引先との関係が悪化し、法的な責任を問われる事態にも発展しかねません。 さらに、脅迫による精神的な圧力も無視できません。企業の管理者やIT部門のスタッフは、攻撃者からの要求に対する対応を迫られ、ストレスや不安を感じることが多くなります。このような状況は、組織全体の士気にも影響を与え、業務の効率を低下させる要因となります。 加えて、トリプルエクストーションはサイバーセキュリティの評価にも影響を及ぼします。攻撃を受けた企業は、セキュリティ対策が不十分であったと見なされ、顧客やパートナーからの信頼を失うリスクが高まります。このため、企業は攻撃後の対応や再発防止策を講じる必要があり、これには時間とリソースがかかります。 このように、トリプルエクストーションは企業にとって深刻なリスクをもたらします。次の章では、具体的な対策やリスク軽減の方法について考察します。

データ保護の重要性とその方法

データ保護は、企業にとって不可欠な要素であり、特にトリプルエクストーションのようなサイバー攻撃の脅威が増す中で、その重要性は一層高まっています。データが漏洩したり、アクセスできなくなったりするリスクを軽減するためには、効果的な対策を講じることが求められます。 まず、定期的なバックアップが基本です。重要なデータを定期的にバックアップし、異なる場所に保存することで、万が一の事態に備えることができます。クラウドストレージや外部ハードディスクを利用することで、データの保護が強化されます。また、バックアップデータは定期的に復旧テストを行い、実際にデータが復元できるか確認することが重要です。 次に、セキュリティ対策の強化が必要です。ファイアウォールやウイルス対策ソフトウェアを導入し、システムの脆弱性を常にチェックすることで、攻撃のリスクを低減できます。また、従業員へのセキュリティ教育も欠かせません。フィッシングメールや不審なリンクに対する警戒心を高めることで、人的ミスによる情報漏洩を防ぐことができます。 さらに、アクセス制御を厳格に行うことも重要です。必要な情報にアクセスできるのは、必要な人だけに限定し、権限の管理を徹底することで、内部からの情報漏洩を防ぎます。データの暗号化も効果的な手段であり、万が一データが盗まれた場合でも、その内容が悪用されるリスクを軽減します。 このように、データ保護は多面的なアプローチが求められる重要な課題です。企業は、これらの対策を講じることで、トリプルエクストーションの脅威に立ち向かうことができるでしょう。次の章では、具体的な解決方法についてさらに深掘りしていきます。

トリプルエクストーションに対抗するための戦略

トリプルエクストーションに対抗するための戦略は、企業がサイバー攻撃から身を守るために欠かせません。まず、リスク評価を行い、企業のデータやシステムの脆弱性を特定することが重要です。これにより、どの部分が攻撃の標的になりやすいかを把握し、優先的に対策を講じることができます。 次に、インシデント対応計画を策定することが求められます。この計画には、攻撃を受けた際の具体的な手順や役割分担を明記し、全従業員が理解できるように教育を行うことが必要です。迅速な対応が求められる中で、計画が整備されていれば、混乱を最小限に抑えることが可能です。 また、外部の専門家やセキュリティサービスを活用することも有効です。最新の脅威情報を収集し、適切な対策を講じるためには、専門知識を持つプロフェッショナルの支援が役立ちます。定期的なセキュリティ診断やペネトレーションテストを実施することで、システムの強化を図ることができます。 最後に、企業文化としてセキュリティ意識を高めることが重要です。全従業員がサイバーセキュリティの重要性を理解し、日常業務の中で意識して行動することで、リスクを大幅に軽減できます。これらの戦略を組み合わせることで、トリプルエクストーションに対抗する強固な防御体制を構築することができるでしょう。

ケーススタディ:成功したデータ保護の実例

トリプルエクストーションの脅威に対抗するための成功事例として、ある企業のデータ保護戦略を取り上げます。この企業は、サイバー攻撃の増加を受けて、早急にデータ保護の見直しを行いました。まず、全社的なリスク評価を実施し、情報資産の重要度を再確認しました。その結果、特に機密情報を扱う部署において、セキュリティ対策を強化することが求められることが明らかになりました。 次に、定期的なバックアップ体制を整え、バックアップデータを異なる物理的な場所に保管しました。これにより、万が一の攻撃に備え、迅速にデータを復旧できる体制が構築されました。また、従業員に対するセキュリティ教育を強化し、フィッシングやマルウェアのリスクについての理解を深めることで、人的ミスによる情報漏洩のリスクを大幅に削減しました。 さらに、この企業は外部のセキュリティ専門家と連携し、定期的なセキュリティ診断を実施しました。これにより、システムの脆弱性を早期に発見し、適切な対策を講じることができました。結果として、トリプルエクストーションの攻撃を受けた際にも、迅速に対応でき、被害を最小限に抑えることができたのです。 このような成功事例は、企業がデータ保護に対して真剣に取り組むことで、サイバー攻撃の脅威に立ち向かうことが可能であることを示しています。企業全体での意識向上と具体的な対策の実施が、今後の安全な運営に繋がるでしょう。

トリプルエクストーションから身を守るために

トリプルエクストーションから身を守るためには、企業全体での意識向上と具体的な対策の実施が不可欠です。まず、定期的なバックアップやセキュリティ対策の強化を行い、万が一の攻撃に備えることが重要です。また、リスク評価を通じて脆弱性を特定し、インシデント対応計画を策定することで、迅速かつ的確な対応が可能となります。さらに、従業員への教育を徹底し、セキュリティ意識を高めることが、人的ミスによるリスクを軽減する鍵となります。 外部の専門家との連携も効果的であり、最新の脅威情報を活用することで、より強固な防御体制を築くことができます。トリプルエクストーションは、単なるサイバー攻撃の一形態ではなく、企業の信頼性やブランド価値に深刻な影響を与える可能性があります。したがって、企業はこれらの対策を通じて、サイバーセキュリティの強化に努め、持続可能な運営を目指す必要があります。

今すぐデータ保護対策を始めよう!

データ保護対策は、企業の安全を守るための重要なステップです。トリプルエクストーションの脅威が増す中、今こそ具体的な行動を起こす時です。まずは、定期的なバックアップ体制を見直し、セキュリティ対策を強化することから始めましょう。また、リスク評価を行い、脆弱性を特定することで、より効果的な対策を講じることができます。 さらに、従業員へのセキュリティ教育を通じて、全社的なセキュリティ意識を高めることも重要です。外部の専門家と連携することで、最新の脅威情報を収集し、適切な対策を講じることが可能になります。これらの取り組みを通じて、企業はトリプルエクストーションのリスクを軽減し、安全な運営を実現できるでしょう。データ保護は、単なる選択肢ではなく、企業の未来を守るための必須事項です。

注意すべきリスクと対策のポイント

トリプルエクストーションに対抗する際には、いくつかの重要なリスクと対策のポイントを考慮する必要があります。まず、サイバー攻撃の手法は日々進化しているため、最新の脅威情報を常に把握することが重要です。これにより、どのような攻撃が行われているのかを理解し、適切な対策を講じることができます。企業は、定期的なセキュリティ診断を実施し、システムの脆弱性を特定することが求められます。 次に、従業員の教育も欠かせません。特に、フィッシング攻撃やマルウェアのリスクについての知識を深めることで、人的ミスによる情報漏洩を防ぐことができます。セキュリティ意識を高めるための定期的なトレーニングを実施することが望ましいです。 さらに、バックアップの管理も重要です。定期的にバックアップを行うだけでなく、バックアップデータの保管場所や復旧手順を明確にしておくことが必要です。万が一の攻撃に備え、迅速にデータを復旧できる体制を整えておくことが、企業の安全を守る鍵となります。 最後に、外部の専門家との連携を強化することも考慮すべきです。専門家の助言を受けることで、より効果的なセキュリティ対策を講じることができ、トリプルエクストーションの脅威に対する防御力を高めることが可能です。これらのポイントを踏まえ、企業はリスクを軽減し、安全な運営を実現するための準備を整えることが求められます。

補足情報

※株式会社情報工学研究所は(以下、当社)は、細心の注意を払って当社ウェブサイトに情報を掲載しておりますが、この情報の正確性および完全性を保証するものではありません。当社は予告なしに、当社ウェブサイトに掲載されている情報を変更することがあります。当社およびその関連会社は、お客さまが当社ウェブサイトに含まれる情報もしくは内容をご利用されたことで直接・間接的に生じた損失に関し一切責任を負うものではありません。