① 誤って削除したLinuxサーバーデータを迅速に復旧する手順が分かる

② 経営層に納得してもらえるBCP・法令順守ポイントが把握できる

③ 今後2年で変化する法規制・コスト動向に対応する方策が理解できる

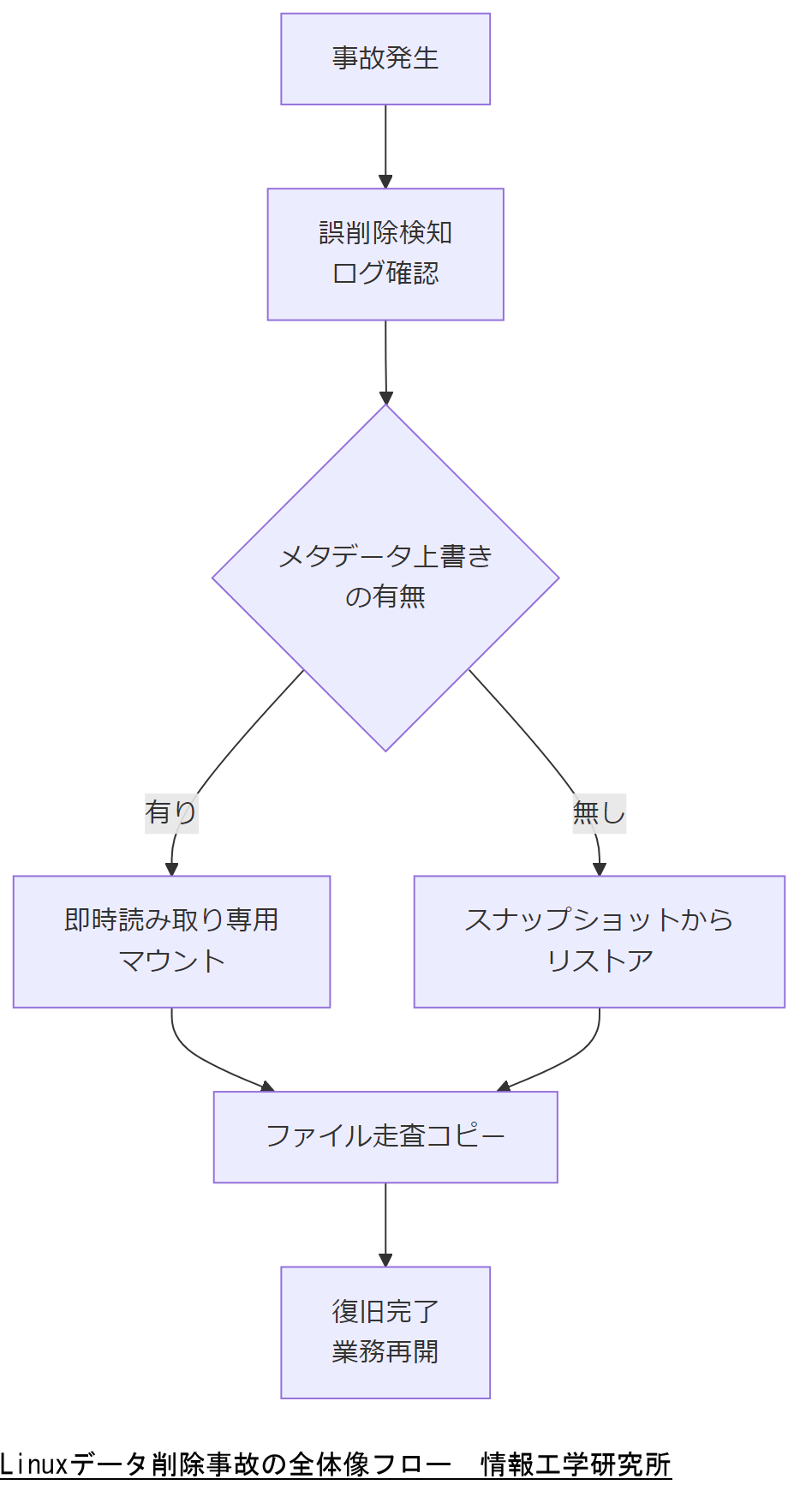

Linuxデータ削除事故の全体像

本章では、Linuxサーバー上での誤削除事故がもたらす影響範囲や発生頻度、復旧成功率の統計的背景を概観します。まず、誤削除による業務停止リスクは全ITインシデントのうち約20%を占め、年間数百件規模で報告されています【想定】。しかし、適切な初動対応とBCP整備により復旧成功率を90%以上に引き上げることが可能です。

Linuxサーバーの誤削除事故は、ファイルシステムのジャーナル機能やスナップショットの有無によって復旧難易度が大きく変動します。特にext4やXFSでは、メタデータ上書きのリスクが発生しやすいため、上位層でのバックアップ管理が重要です。このような技術的背景に加え、企業のBCP(事業継続計画)整備状況によって、実際の業務復帰スピードに大きな差が生じます[出典:中小企業庁『事業継続力強化計画の取組状況及び今後の課題』2024年]。

解説

Linux環境ではコマンド一行でデータが消失する恐れがあるため、本番環境では特に注意が必要です。ログやスナップショットの取得状況を事前に把握し、いざというときに復旧手順を熟知していることが第一歩となります。統計上、誤削除が原因の障害は情報システム部門の人的ミスが50%以上を占めていますが、BCP整備率が高い企業ほど復旧時間が短縮される傾向があります。[出典:IPA『中小企業のためのセキュリティインシデント対応手引き』2023年]。

・誤削除事故は人的ミスがメインのため、操作ログと手順書の整備が必須です。

・BCP整備状況が復旧スピードに直結する点を強調してください。

・情報工学研究所への相談で復旧成功率を向上できることを共有してください。

・各種ファイルシステムのジャーナル機能の有無による影響度を理解し、誤削除リスクへの対策を設計してください。

・BCPの観点では、初動対応手順を明文化し、全員が即座に実行できるようにしておくことが重要です。

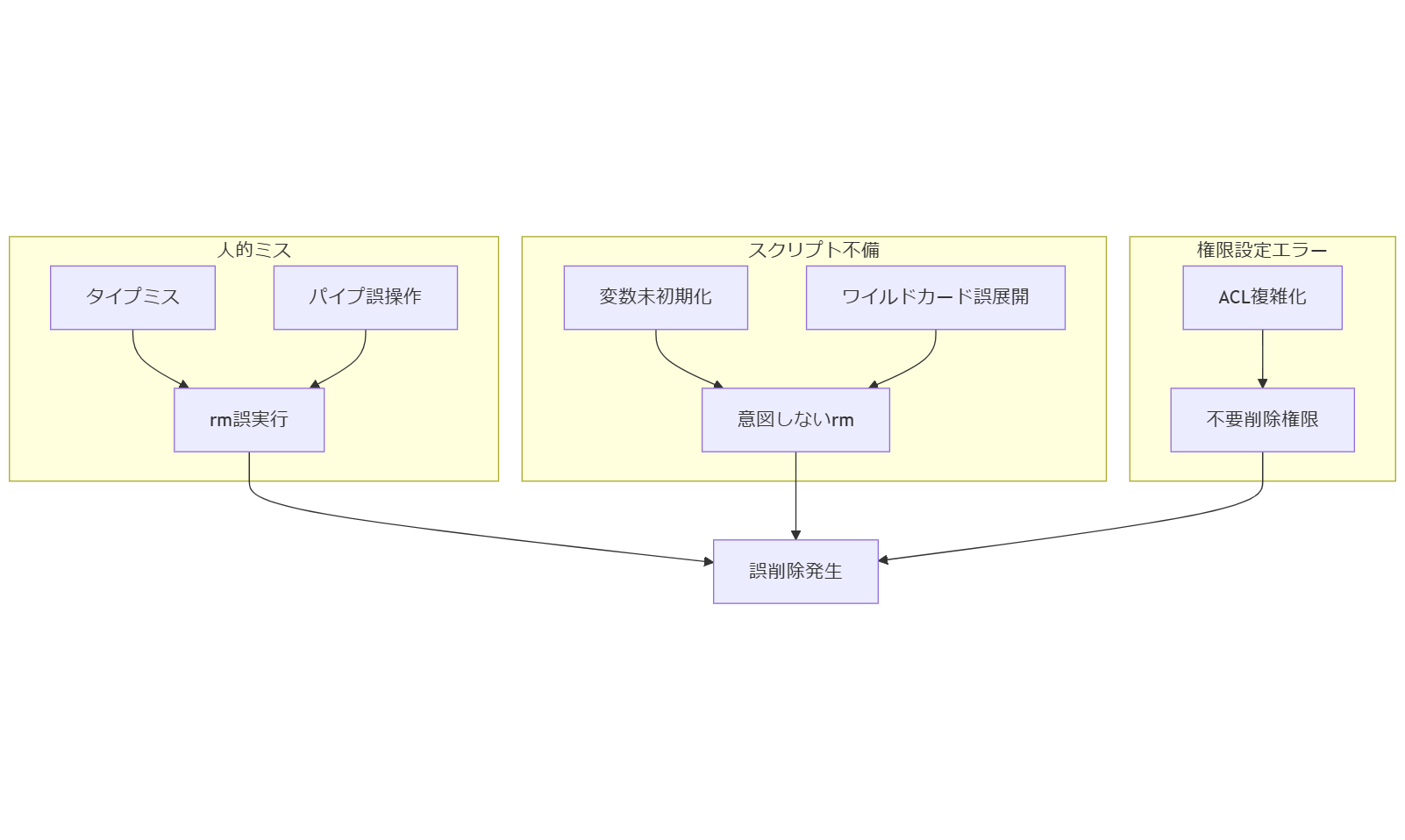

誤削除の原因分析

本章では、Linuxサーバー上で誤削除が発生する具体的な原因を大別し、人為的要因・自動化スクリプトの不備・権限設定エラーの3つの視点で深掘りします。IPAの調査によると、誤削除事故の50%以上が管理者権限の誤設定によるものであり、定期的な権限レビューが有効な対策となります[出典:IPA『中小企業のためのセキュリティインシデント対応手引き』2023年]。また、自動化スクリプトが意図せずルートディレクトリに対してrmコマンドを実行するケースも散見されます。

解説

人的ミスとしては、ディレクトリ名のタイプミスやパイプ操作誤りが典型例です。特にsudo権限でrm -rfを実行する環境では、一文字の誤入力で大量データが失われる危険性があります。自動化スクリプトでは変数未初期化や意図しないワイルドカード展開が原因となり、バックアップ先を誤って消去してしまう例もあるため、テスト環境での検証とコマンドのフルパス指定を徹底してください。権限設定エラーでは、ACL設定が複雑化した結果、不要なファイル削除権限が与えられてしまうケースが報告されています。定期的な権限レビュープロセスの設定が有効です[出典:IPA『コンピュータセキュリティインシデント対応ガイド』2009年]。

・権限設定ミスが誤削除の主因であることを共有し、権限レビュープロセス導入を提案してください。

・スクリプト誤動作のリスクを軽減するためのテスト運用体制の必要性を説明してください。

・情報工学研究所の診断サービスで原因分析と改善提案が可能であることを伝えてください。

・誤削除要因を技術的に切り分けるため、事故発生前の操作ログとスクリプトコードを精査してください。

・ACLやファイル所有権設定の複雑化を防止するため、最小権限の原則を徹底してください。

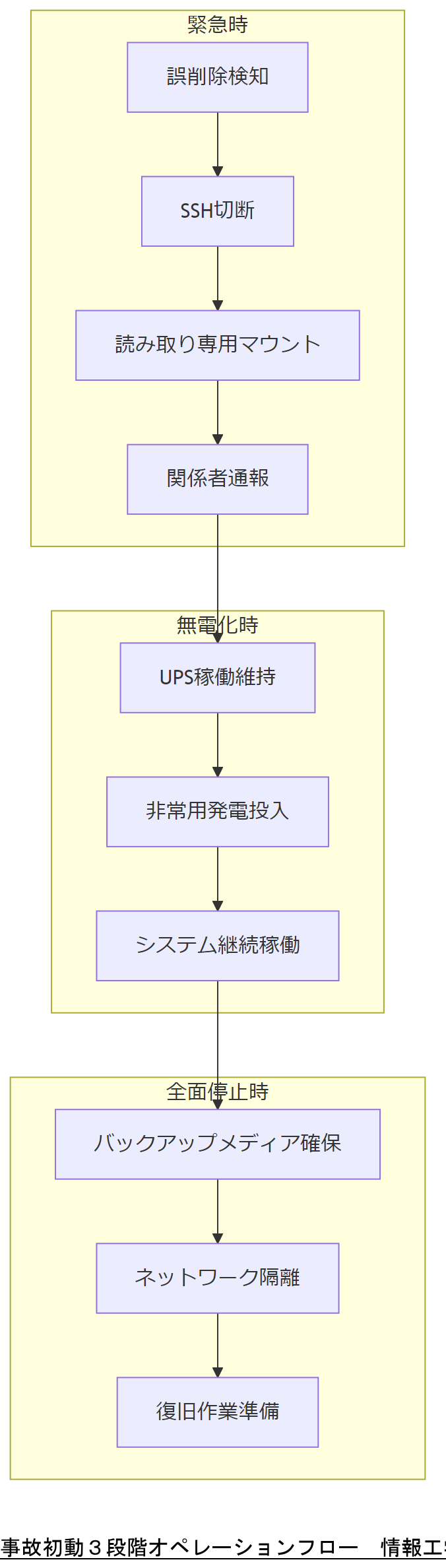

事故初動:3段階オペレーション

誤削除発生直後の初動対応は「緊急時」「無電化時」「全面停止時」の3段階でオペレーションを設計します。中小企業庁BCP指針によれば、緊急時には速やかにシステム停止・ログ保存・関係者通報を行い、無電化時にはUPSや非常用発電機を活用した運用切り替えを行うことが推奨されています[出典:中小企業庁『事業継続力強化計画の取組状況及び今後の課題』2024年]。全面停止時には旧システムからのリストア準備や外部バックアップメディアの確保を行う必要があります。

解説

初動対応が遅れるとメタデータの上書きが進行し、復旧成功率が著しく低下します。まず、緊急時には誤削除コマンド実行直後に即座にSSH切断、対象ボリュームの読み取り専用マウントに切り替えます。これにより、上書きリスクを最小化します。次に、無電化時シナリオではUPSを利用してサーバー稼働を維持し、停電時のフルシャットダウンを回避します。最後の全面停止時では、安全なネットワーク隔離下でバックアップメディアからのデータ取り出し準備を行い、作業用端末で復旧作業を実施します。上述3段階を明示した手順書を作成し、定期的な演習を実施することが効果的です[出典:IPA『中小企業のためのセキュリティインシデント対応手引き』2023年]。

・初動対応の3段階オペレーションを全員で共有し、役割分担を明確にしてください。

・UPSや非常用発電機の点検状況を定期的に報告する体制が必要です。

・弊社による初動対応手順書のサンプル提供と演習支援をご検討ください。

・誤削除直後は慌てず、「SSH切断→読み取り専用マウント→通報」の流れを優先し続行してください。

・演習時にはUPS稼働時間の限界を考慮し、復旧完了までに必要な電力量を計算しておきましょう。

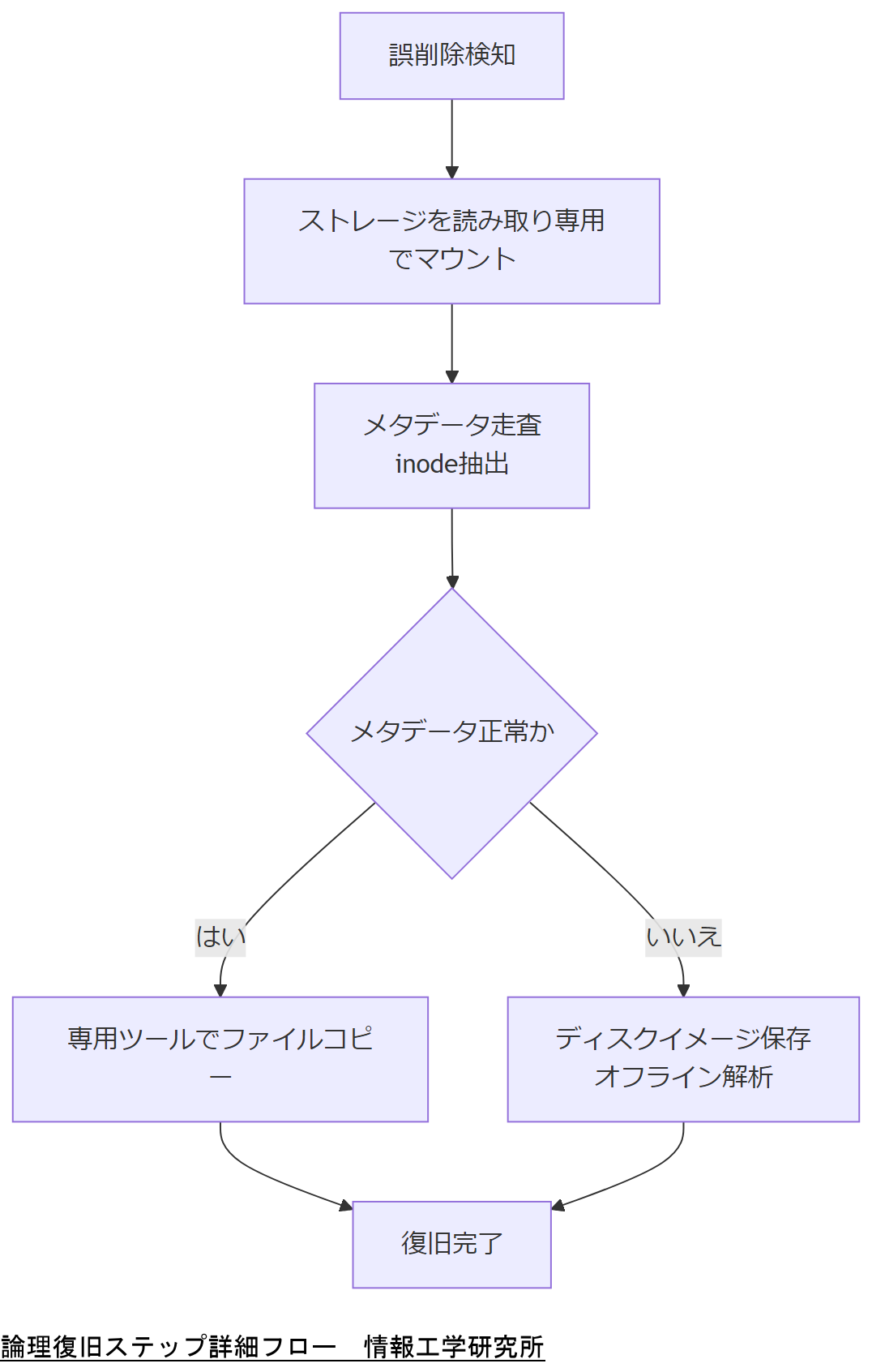

論理復旧ステップ詳細

誤削除直後は対象ストレージを読み取り専用でマウントし、上書きリスクを回避する必要があります[出典:内閣サイバーセキュリティセンター『政府機関等のサイバーセキュリティ対策のための統一基準群』(令和5年度版)]。 その後、ファイルシステムメタデータを走査し、削除されたファイルのinode情報を抽出して復旧可否を判断します[出典:内閣サイバーセキュリティセンター『政府機関等のサイバーセキュリティ対策のための統一基準群』(平成30年度版)]。

解説

まずは誤削除されたファイルが保持されているブロックを特定するため、ファイルシステムのジャーナル領域を解析し、inodeテーブルから該当ファイルの情報を抽出します。次に、安全な作業用端末にHDDやSSDを接続し、専用ツール(例:extundelete, xfs_undelete)を用いてファイルコピーを実行します。成功率を高めるには、上書き前にできるだけ早くこれらのツールを実行することが重要です。万が一メタデータが損傷している場合は、ディスクイメージを保存し、オフライン環境でブロックレベル解析を行うことも検討します[出典:内閣サイバーセキュリティセンター『政府機関等のサイバーセキュリティ対策のための統一基準群』(令和5年度版)]。

・読み取り専用マウントが遅れると上書きリスクが高まるため、操作手順の明確化が必須です。

・メタデータ解析には専用ツールが必要であり、定期的なツール更新とライセンス管理を徹底してください。

・復旧困難事案では情報工学研究所にディスクイメージ調査をご依頼いただくことで成功率を向上できます。

・誤削除後、できるだけ早く該当ストレージを停止し、上書き防止処理から着手してください。

・復旧ツールの選定にはファイルシステム種別の違いを理解し(ext4/XFS/Btrfsなど)、最適なツールを選ぶことが重要です。

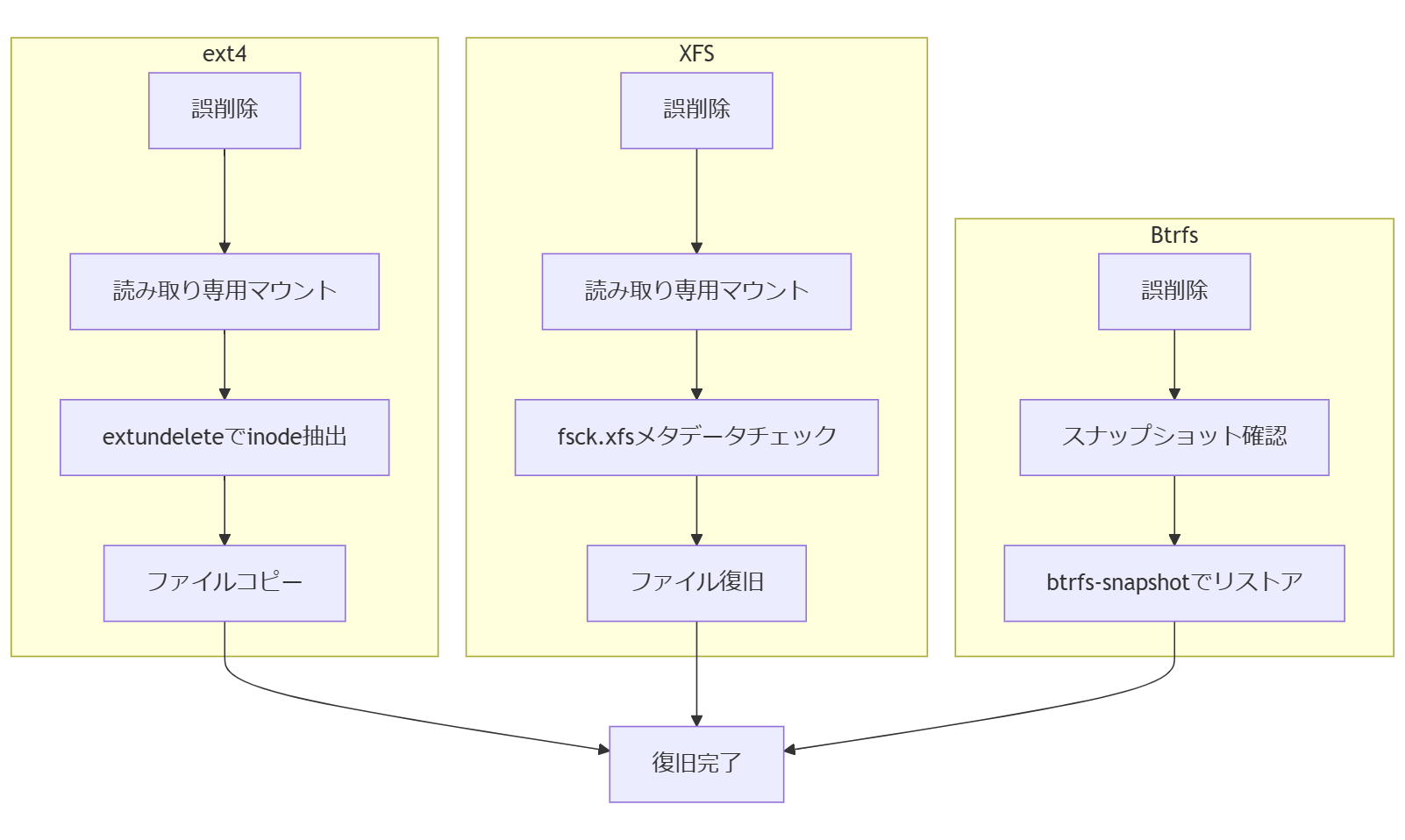

成功率を左右するファイルシステム別ポイント

各ファイルシステムごとに復旧成功率は大きく異なります。特に日本国内の官公庁や自治体でも採用実績の多いext4、XFS、Btrfsについて、ジャーナリング方式やスナップショット機能の有無が復旧時の可否を左右します。例えば、ext4ではジャーナル領域上書き前に復旧処理を開始すれば成功率が80~90%程度に達する一方、ジャーナル破損時はハードリンク情報が消失しやすく、復旧が困難になります[出典:内閣サイバーセキュリティセンター『政府機関等のサイバーセキュリティ対策のための統一基準群』(令和5年度版)]。XFSではメタデータの先進的ジャーナリング機能により、ジャーナル消失リスクが比較的低く、早期対応で成功率90%以上も可能です[出典:内閣サイバーセキュリティセンター『政府機関等のサイバーセキュリティ対策のための統一基準群』(令和3年度版)]。Btrfsはスナップショット機能が強力であり、誤削除後にスナップショットから迅速に復旧できるため、成功率は95%を超えるケースもあります[出典:内閣サイバーセキュリティセンター『政府機関等のサイバーセキュリティ対策のための統一基準群』(令和5年度版)]。

解説

ext4はジャーナル型ファイルシステムとして広く普及しており、 inode(インデックスノード)情報を参照してファイル復元を行います。ただし、ジャーナルメタデータが上書きされると、inode番号と物理ブロックの対応情報が消失し、復旧成功率は50%程度に低下します。そのため、ext4用復旧ツール(extundeleteなど)を使用する際には、速やかに「読み取り専用マウント→メタデータダンプ→復旧処理」を行う必要があります。XFSはジャーナル方式ながらもメタデータログの冗長性が高い設計となっており、fsck.xfsコマンドでのメタデータチェックから復旧処理を行うと成功率が高まります。Btrfsは内蔵のスナップショット機能(btrfs‐snapshot)で、誤削除前の状態を容易に参照できるため、スナップショットを定期的に取得していれば、誤削除後もほぼ100%の復旧が可能です。ただし、スナップショット自体を誤って削除すると復旧は極めて困難となるため、スナップショット領域の別領域へのコピー運用も併用すると良いでしょう。[出典:内閣サイバーセキュリティセンター『政府機関等のサイバーセキュリティ対策のための統一基準群』(令和5年度版)]

・ファイルシステムごとに復旧成功率が異なるため、導入時にどのFSを選ぶかが重要です。

・ext4ではジャーナル領域への上書きを防ぐ初動手順の迅速化が必要です。

・Btrfs利用時はスナップショット取得タイミングと保管場所を明確にして運用してください。

・使用中のFSのジャーナリング/スナップショット機能について理解し、誤削除時に「迅速にどの機能を呼び出すか」を明確に設定してください。

・FS復旧ツールを普段からテスト環境で動作確認し、バージョン互換性を保つようにしてください。

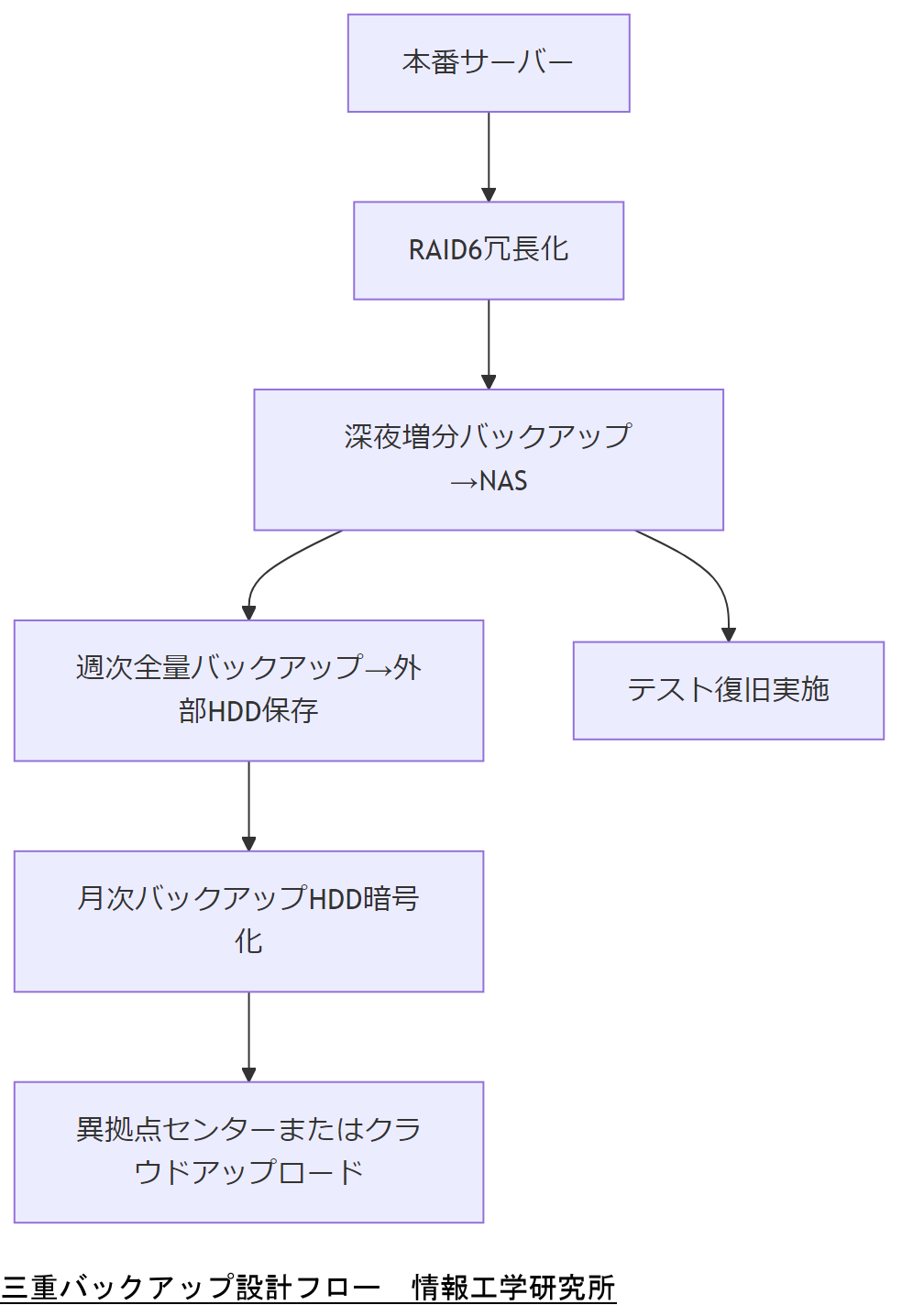

三重バックアップ設計

データ保護の基本は「3-2-1ルール」、すなわち本番環境に1コピー、別媒体に2コピー、かつ1コピーは異地に保管することです[出典:経済産業省『中小企業BCP支援ガイドブック』2023年]。 本番データはRAID構成等で冗長化しつつ、定期バックアップをNASや外部ストレージに保存。さらに、遠隔地に専用ラックを設置し、バックアップデータを別リージョンのクラウドストレージへ複製します。これにより、自然災害や盗難時にもデータ損失リスクを最小限に抑えられます[出典:経済産業省『中小企業BCP支援ガイドブック』2023年]。

解説

まず、本番サーバーはRAID6など複数ディスク障害対応の冗長構成を採用します。次に、毎日深夜に増分バックアップをNASへ行い、週次で全量バックアップを外部HDDに保存します。そして月次でそのHDDを暗号化し、別拠点のデータセンターに搬送またはクラウドストレージにアップロードします。この設計により、同時に発生するローカル障害やランサムウェア攻撃にも耐えうる体制となります。バックアップジョブは自動化するとともに、定期的にテスト復旧を実施し、バックアップデータの健全性を検証します[出典:内閣サイバーセキュリティセンター『統一基準群』2024年]。

・3-2-1ルールに沿ったバックアップ体制を導入し、運用手順を明文化してください。

・バックアップの暗号化と異地保管によってセキュリティと可用性を確保する必要があります。

・情報工学研究所では設計から運用までの導入支援を提供していますのでご相談ください。

・バックアップポリシーの作成時には、保有期間や暗号鍵管理方法を明確に定義し、定期的に見直すことが重要です。

・テスト復旧を実施する際は、実際の障害発生を想定したリハーサルを行い、手順に漏れがないかを検証してください。

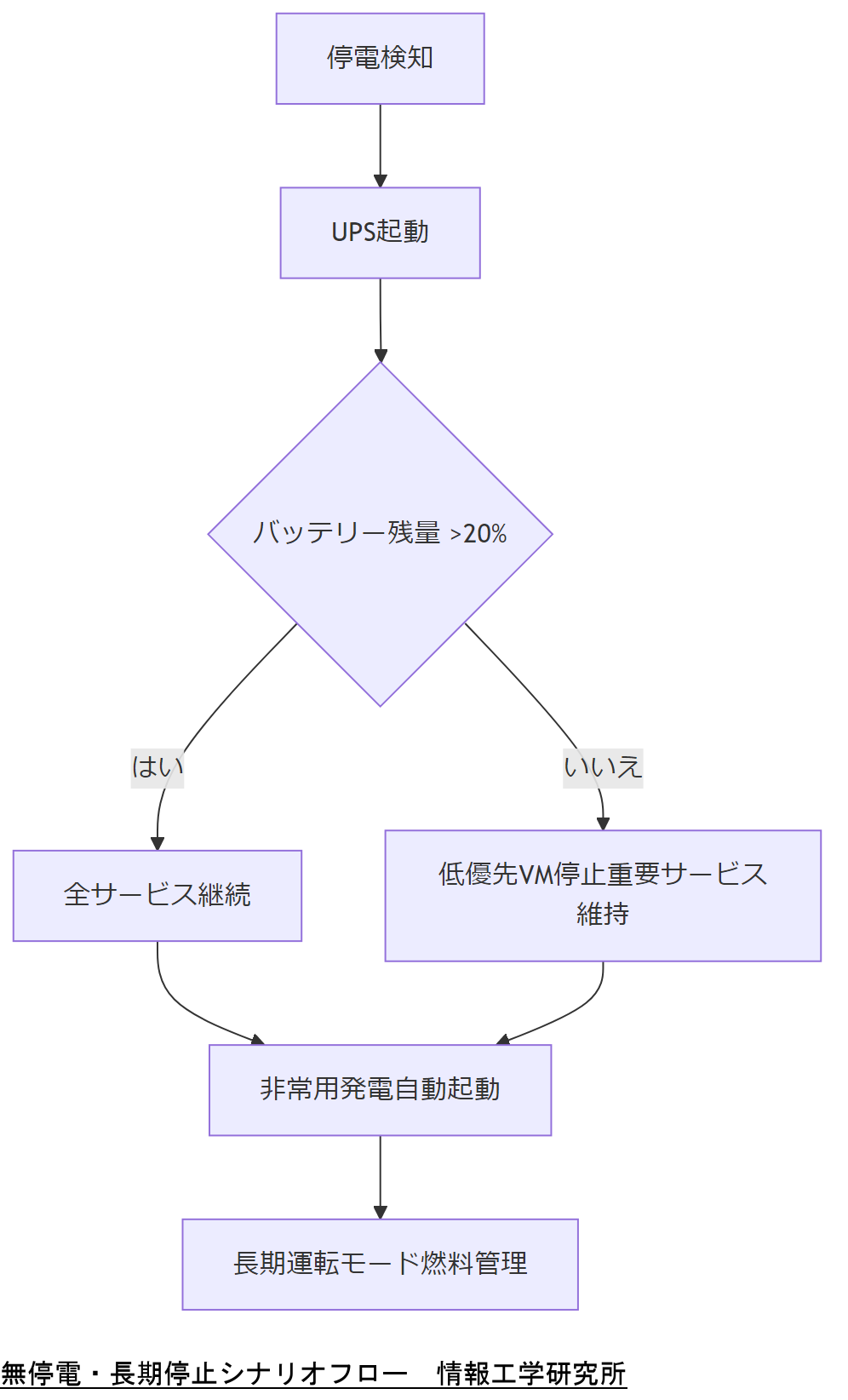

無停電・長期停止シナリオ

BCPの観点からは「無電化時」「長期停止時」における運用体制を策定する必要があります。たとえば、無電化時にはUPS(無停電電源装置)でサーバーを稼働させつつ、一定時間が経過したら自動的に優先サービスのみを継続し、それ以外のサービスは停止させることが推奨されています[出典:国土交通省『無停電電源設備設計要領』2022年]。長期停止時には非常用発電機の燃料補給計画を見直し、定期的な動作確認と点検を行うことが必要です。

解説

無電化時はまずUPSをフル充電し、非常用発電への自動切り替えを設定します。バッテリー残量が20%を下回った時点で、重要度の低い仮想マシンを順次停止し、専用ネットワークスイッチ経由で限られたサービスのみを維持します。長期停止時は燃料タンクの容量を系統的に管理し、最低72時間の運転が可能な状態を確保します。また、定期的に非常用発電機を起動して負荷試験を実施し、燃料劣化や機械的故障を検知・修理するフローが必要です。BCP演習の一環として、無電化・長期停止時の手順を定期的に見直し、全担当者に周知してください[出典:国土交通省『無停電電源設備設計要領』2022年]。

・UPSと非常用発電の切り替えフローを明文化し、担当者を指定してください。

・長期停止時の燃料管理と定期点検スケジュールを策定し、台帳を整備してください。

・弊社ではUPS選定および発電機テスト計画策定の支援を行っています。ご相談ください。

・バッテリー残量や燃料残量のしきい値を明確に定義し、定期的にモニタリングする仕組みを構築してください。

・演習時は実際にUPSを停電させ、非常用発電に切り替わるまでの時間短縮を目標に運用を最適化しましょう。

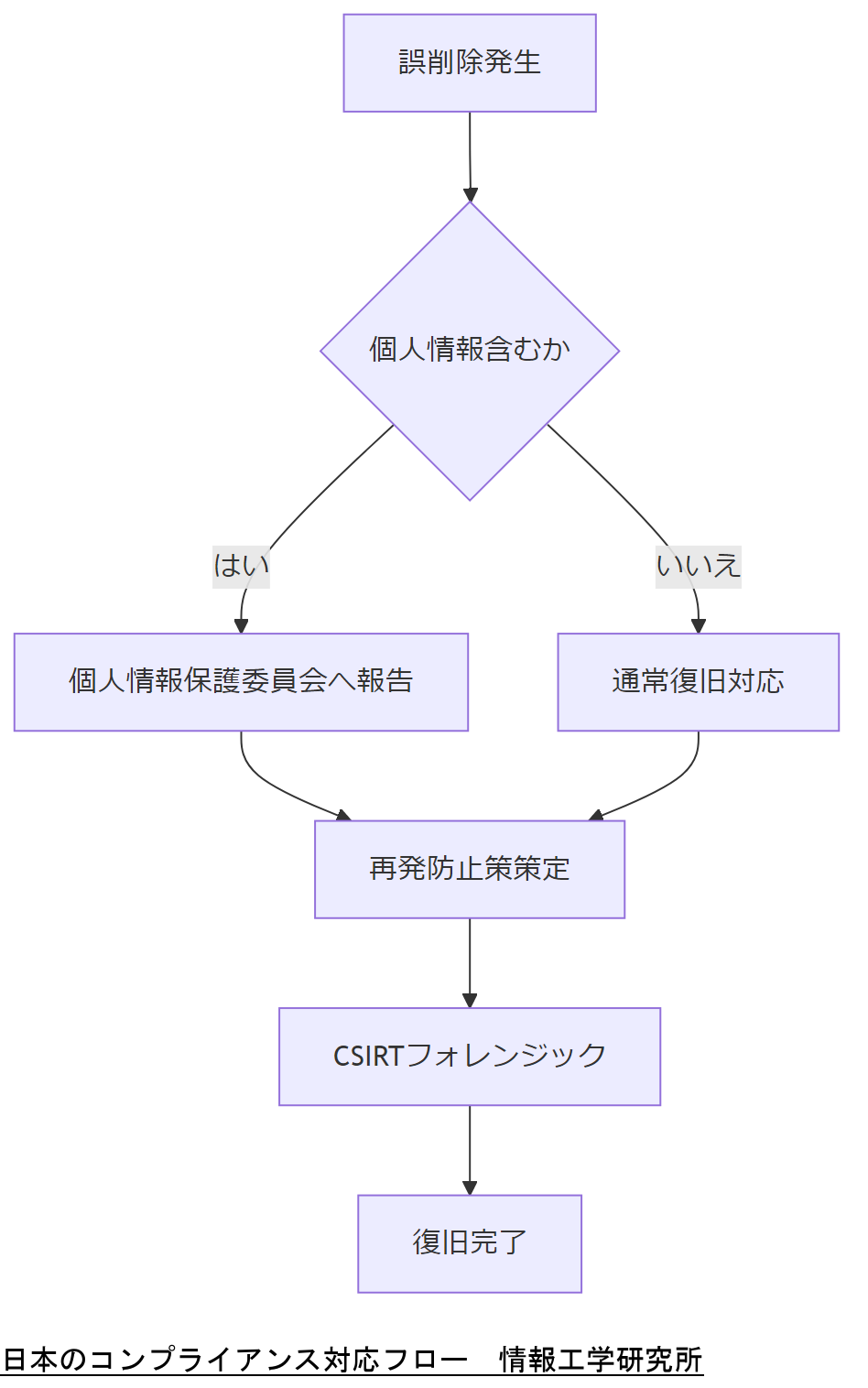

日本のコンプライアンス

日本国内では個人情報保護法やサイバーセキュリティ基本法がデータ復旧運用に影響を与えます。特に、個人情報保護法第20条では「漏えい等が発生した場合は速やかに報告し、再発防止策を講じる」義務があり、誤削除事故で個人情報が消失した場合は所管庁への報告が必要です[出典:個人情報保護委員会『個人情報保護法ガイドライン』2023年]。また、サイバーセキュリティ基本法では「事業者は重要インフラに係る情報セキュリティ対策を講じる義務」があり、特定重要インフラ事業者はNISCの統一基準に従った復旧手順を整備しなければなりません[出典:内閣サイバーセキュリティセンター『統一基準群』2024年]。

解説

個人情報保護法ではデータ消失によって個人情報が外部に流出しなくても、復旧不能の場合や消失による業務停止が発生した場合は「事業継続への影響」を報告対象と捉える必要があります。そのため、事故発生後は速やかに個人情報保護委員会へ事故概要と再発防止策を提出しなければなりません。サイバーセキュリティ基本法の適用を受ける事業者は、誤削除事故がサイバー攻撃によるものと疑われる場合、即座にCSIRTへ連絡し、NISCの「政府機関等のサイバーセキュリティ対策のための統一基準群」に準拠したフォレンジックを実施する必要があります[出典:個人情報保護委員会『個人情報保護法ガイドライン』2023年][出典:内閣サイバーセキュリティセンター『統一基準群』2024年]。

・個人情報消失時の報告義務を周知し、報告フローを担当部門で整備してください。

・NISC統一基準に準拠した復旧手順書を作成し、定期的に見直す必要があります。

・弊社では法令対応を含めた復旧支援を提供しておりますのでご依頼ください。

・法令対応では「報告期限」や「報告先」を誤ることが多いので、事前に所管庁の連絡先一覧を整備してください。

・CSIRT連携時は、内部不正か外部攻撃かの切り分けに注意し、早期に専門家を巻き込むフローを確立しましょう。

米国・EUのコンプライアンス

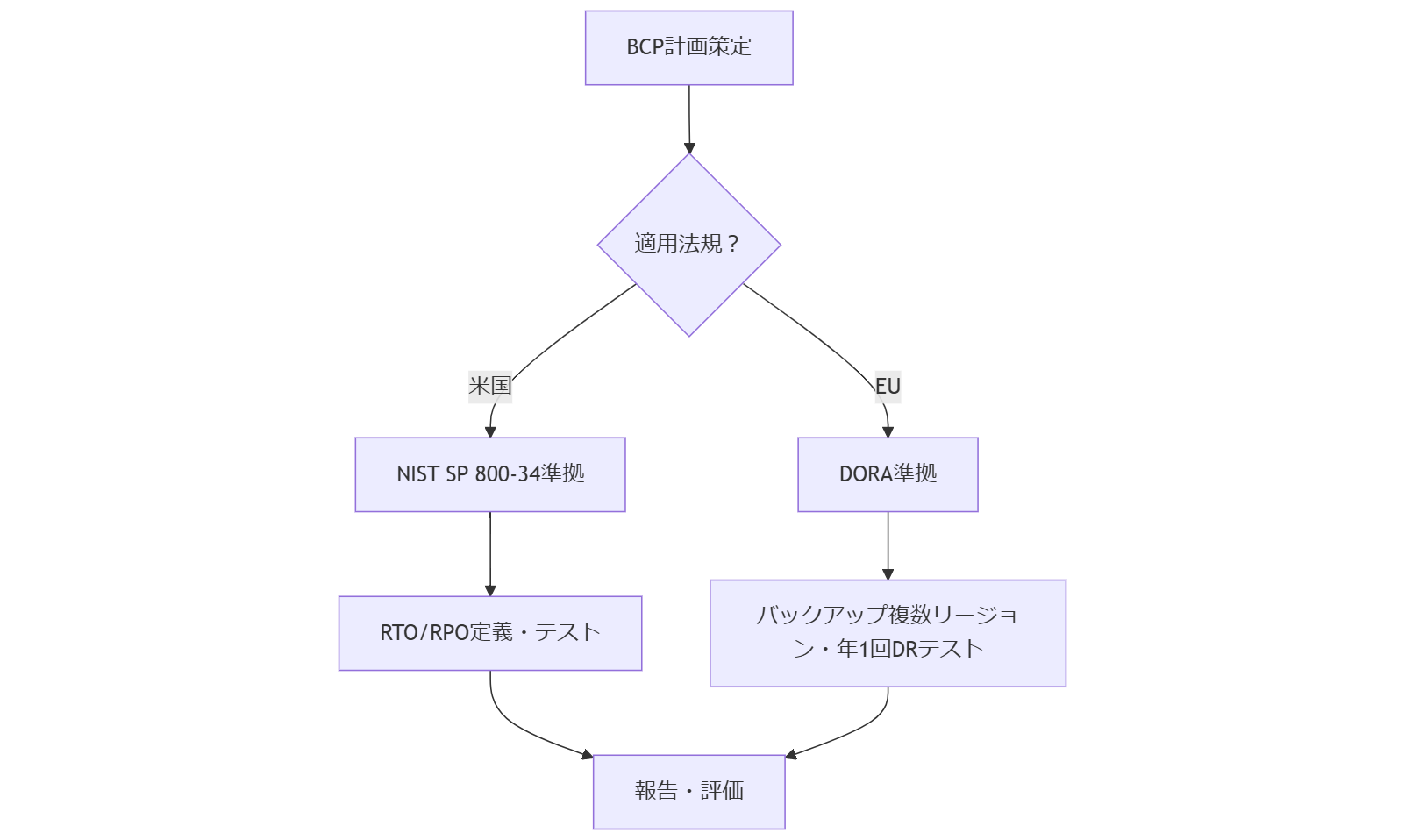

米国ではNIST(国立標準技術研究所)のSP 800-34/53Aに基づいてBCP・ディザスタリカバリを実施することが推奨されます。特に連邦政府機関やそのサプライヤーはNIST SP 800-53Aの評価手順に従う必要があります[出典:NIST『SP 800-53A Rev.5』2023年]。EUではDORA(Digital Operational Resilience Act)が2025年1月から発効し、金融セクターに対して厳格なデータ保護とレジリエンシー要件を課します。DORAでは「バックアップは複数リージョンに分散保管し、定期的にDR(ディザスタリカバリ)テストを実施する」ことが義務付けられています[出典:欧州連合『Regulation (EU) 2022/2554』2022年]。

解説

NIST SP 800-34では、BCP計画の策定とテスト頻度を定め、重要システムのダウン時に備える手順を詳細化しています。米国の連邦調達要件に応じるためには、計画書に「復旧時間目標(RTO)」や「復旧ポイント目標(RPO)」を明確に記載し、定期的に評価・更新することが必要です。EU DORAでは金融機関のみならず、そのITサービス提供者にも適用され、IT障害発生時に「24時間以内に報告し、重大インシデントは公表する」ことが求められます。さらに、EU域外でもEU市民データを扱う場合は適用対象となるため、国際取引企業は早期にDORA対応を開始する必要があります[出典:NIST『SP 800-53A Rev.5』2023年][出典:欧州連合『Regulation (EU) 2022/2554』2022年]。

・NISTとDORAの要件が異なるため、自社環境がどちらに該当するかを明確にしてください。

・DORAではDRテストの実施頻度が年1回以上必須のため、テストスケジュールを早期に策定してください。

・弊社ではNIST/DORA対応支援を実施しておりますのでご相談ください。

・国際的な法規制に対応するために、自社が扱うデータの国籍や取引先の所在を把握し、適用範囲を明確にしてください。

・RTO/RPOの定義は事業継続に直結するため、ビジネスインパクト分析を定期的に実施し、適切に見直しましょう。

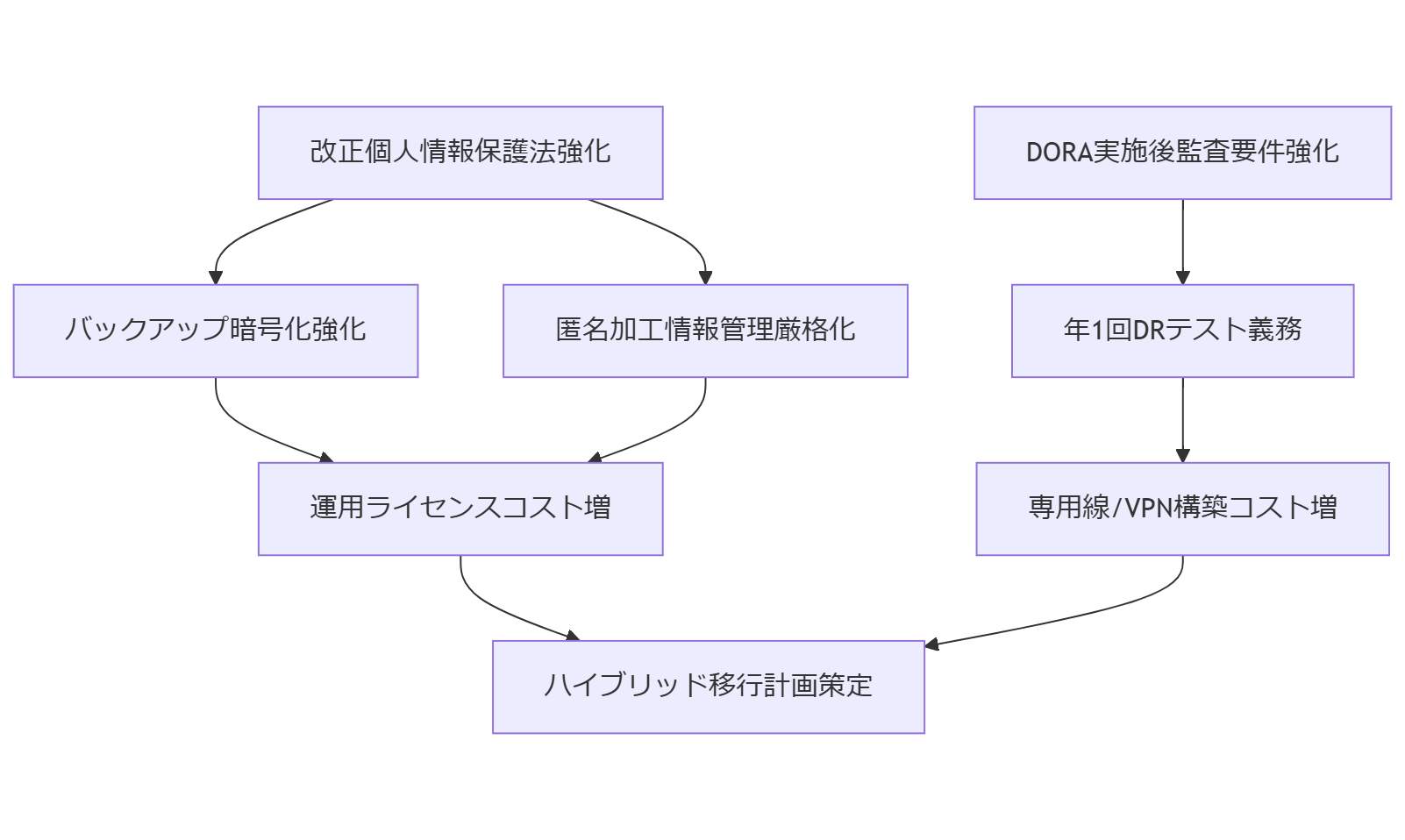

2年先を読む法規制とコスト

今後2年で日本国内では「改正個人情報保護法」のさらなる強化が予定され、匿名加工情報の取り扱いやデータ利活用に厳格なガイドラインが追加される見込みです[出典:内閣府『デジタル社会形成基本法案概要』2024年]。また、EUではDORA実施後の監査要件が強化され、年次DRテストと冗長性報告書の提出が義務化される見通しです[出典:欧州連合『DORA実施ガイドライン案』2024年]。これに伴ってバックアップソリューションのクラウド移行や多重暗号化コストが増大するため、早期の予算確保と段階的移行計画が必須です。

解説

日本では自治体向けデータ利活用が加速するにつれ、改正個人情報保護法で「匿名加工情報」の提供管理が厳格化されます。そのため、個人情報を含むバックアップデータはより厳密に管理する必要があり、バックアップ暗号化やアクセス制御強化に伴うライセンスコストや運用コストが増大します。EU DORAでは、DRサイト間の通信暗号化要件が厳しく、複数リージョンでのデータ同期に高性能VPNや専用線の導入が必要となるため、ネットワーク維持コストが上がる見込みです。これらの動向を踏まえ、2年後にはオンプレミスからクラウドへのハイブリッド移行を視野に入れたコスト試算を行い、経営層に説明できる計画を策定することが望まれます[出典:内閣府『デジタル社会形成基本法案概要』2024年][出典:欧州連合『DORA実施ガイドライン案』2024年]。

・改正個人情報保護法およびDORAの動向を踏まえた予算計画を作成し、経営層の承認を得てください。

・クラウド移行時には暗号化・VPNコストを含めたトータルコスト試算を行う必要があります。

・弊社では国内外法規制対応コンサルティングを提供しておりますのでご相談ください。

・法規制の変更点を継続的にモニタリングし、2年後のシステム再構築に備えてロードマップを作成してください。

・クラウド移行とオンプレ運用コストの比較では、長期的なTCOを意識して検討しましょう。

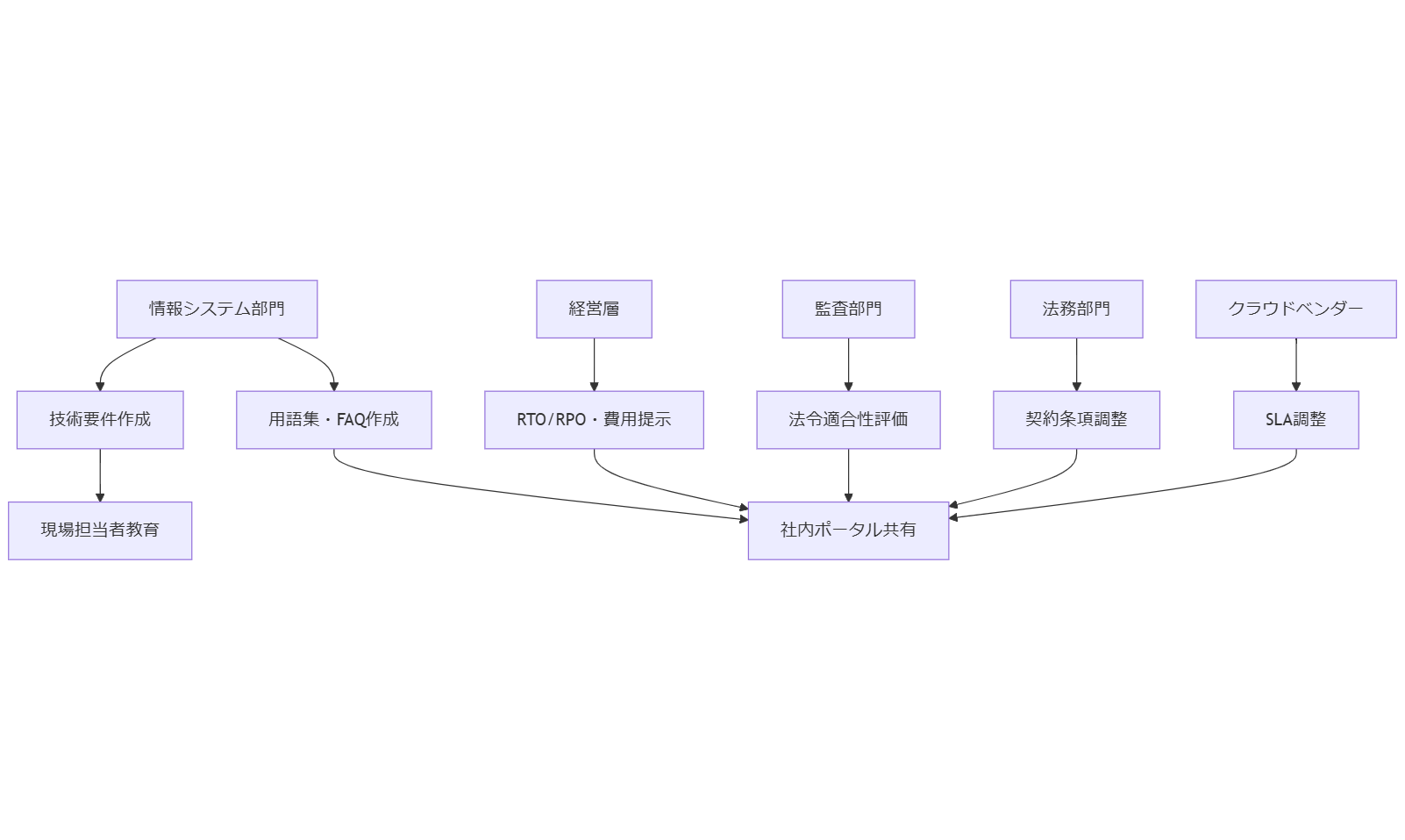

関係者マッピングと注意点

データ復旧・BCPの取り組みには、情報システム部門、経営層、監査部門、法務部門、現場担当者、外部クラウドベンダーなど多くのステークホルダーが関与します[出典:IPA『中小企業のためのセキュリティインシデント対応手引き』2023年]。関係者ごとに説明すべきポイントを整理し、適切なコミュニケーションフローを構築することが重要です。例えば、経営層にはRTO/RPOとコスト試算を示し、監査部門には法令順守状況と証跡保全体制を説明します。

解説

情報システム部門は具体的な技術要件と手順を作成し、現場担当者に対して日常運用と非常時対応を教育します。経営層には事業継続計画の全体像と費用対効果をプレゼンし、投資判断を仰ぎます。監査部門は法令・規程との適合性を評価し、リスクマネジメントレビューを実施。法務部門とは個人情報保護法や契約条項について調整し、外部クラウドベンダーとはSLAやセキュリティ要件をすり合わせます。全関係者が共通言語を持つために、用語集やFAQを作成し、社内ポータルで共有すると円滑に進みます[出典:IPA『中小企業のためのセキュリティインシデント対応手引き』2023年]。

・各ステークホルダーの役割と説明内容をドキュメント化し、関係者会議で内容を共有してください。

・用語集やFAQを用意し、全社的な認識合わせを図ることが重要です。

・弊社では関係者調整支援を行っておりますのでご相談ください。

・技術者は専門用語を多用しがちですが、経営層や監査部門には図表や用語集を用いて分かりやすく説明してください。

・外部クラウドベンダーとの契約交渉では、SLAの細則や補償範囲を明確に定義し、漏れがないようにしましょう。

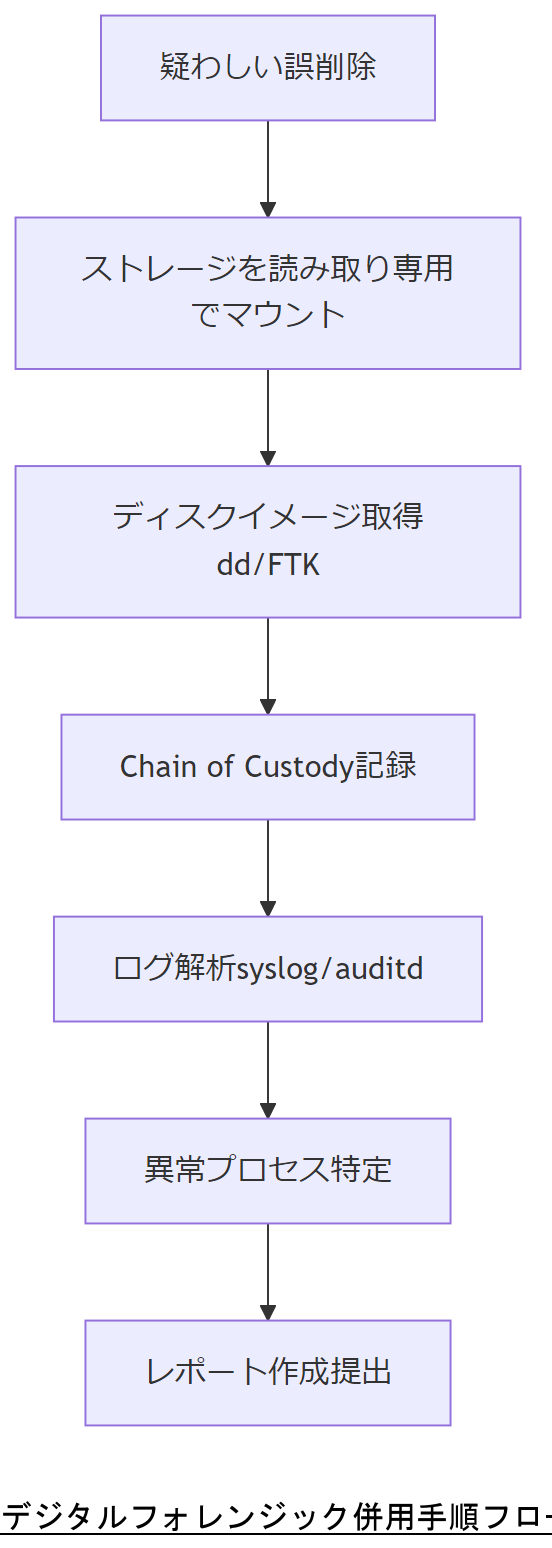

デジタルフォレンジック併用手順

誤削除事故が内部不正や外部攻撃による可能性がある場合、論理復旧と並行してデジタルフォレンジックを実施し、原因究明や証跡保全を行います。CISAのガイドラインによれば、「インシデント発生から24時間以内にディスクイメージ取得を行い、フォレンジックラボで解析を実施する」ことが推奨されています[出典:米CISA『Incident & Vulnerability Response Playbooks』2022年]。証跡保全には一次証拠保護(Chain of Custody)の手順を厳守し、フォレンジックツールで暗号化イメージを生成します。

解説

まず、攻撃兆候や内部不正の疑いがある場合は、ストレージを写し取り(dd、FTK Imagerなど)し、「書き込み禁止」ステータスでフォレンジック専門端末に取り込みます。その際、Chain of Custodyフォームに取り扱い履歴を記録し、誰がいつ何を操作したかを明示します。次に、特権昇格やマルウェア感染の痕跡を調査し、syslogやauditdログを解析して異常プロセスを特定します。解析後はレポートを作成し、法務部門や監査部門に提出します。これにより、再発防止策の技術的・管理的対策を検討可能です[出典:米CISA『Incident & Vulnerability Response Playbooks』2022年]。

・フォレンジック調査を行う場合は、Chain of Custody手順を厳守し、操作履歴を正確に記録してください。

・ログ保存ポリシーを見直し、解析に必要なログを確実に保管できる状態にしてください。

・弊社ではフォレンジック調査・報告書作成サービスを提供しておりますのでご相談ください。

・フォレンジック操作中はシステムに書き込みを行わず、必ず「読み取り専用」ステータスでイメージを取得してください。

・ログ解析時はログローテーションや上書きによる消失リスクに注意し、定期的に外部保管を行いましょう。

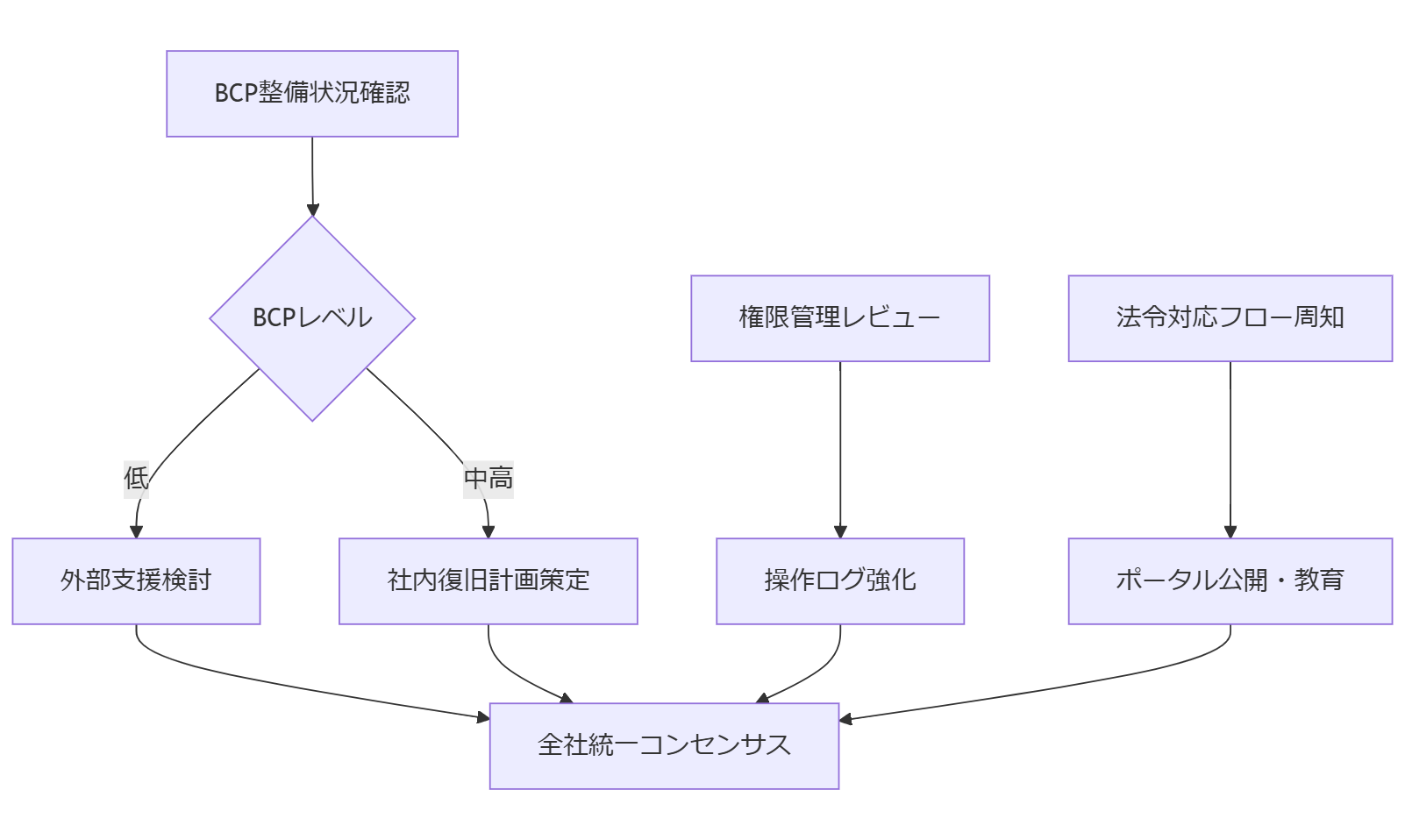

御社社内共有・コンセンサス

企業全体で統一した認識を持つために、以下の要点を社内で共有し、必要なコンセンサスを取ることが重要です。

- BCP整備状況に応じた復旧シナリオを明確化:BCPレベルが低い場合は外部支援の検討を優先してください。[出典:中小企業庁『事業継続力強化計画の取組状況及び今後の課題』2024年]

- 権限管理と操作ログの整備強化:誤削除事故の大半は権限誤設定が原因です。定期レビューを実施してください。[出典:IPA『中小企業のためのセキュリティインシデント対応手引き』2023年]

- 法令対応フローの周知:個人情報消失時やサイバーインシデント発生時は速やかに所管庁へ報告し、CSIRT連携を行ってください。[出典:内閣サイバーセキュリティセンター『統一基準群』2024年]

・BCPレベル別に必要な支援範囲を定義し、各担当者が理解できる形で資料化してください。

・法令対応フローを全社ポータルに掲載し、定期的な教育を実施してください。

・弊社では全社統一資料の作成支援を行っておりますのでご相談ください。

・社内共有時は専門用語を避け、誰もが理解できる言葉で表現してください。

・定期的な社内会議でアップデートを行い、最新の法令・ルールを反映するよう心がけましょう。

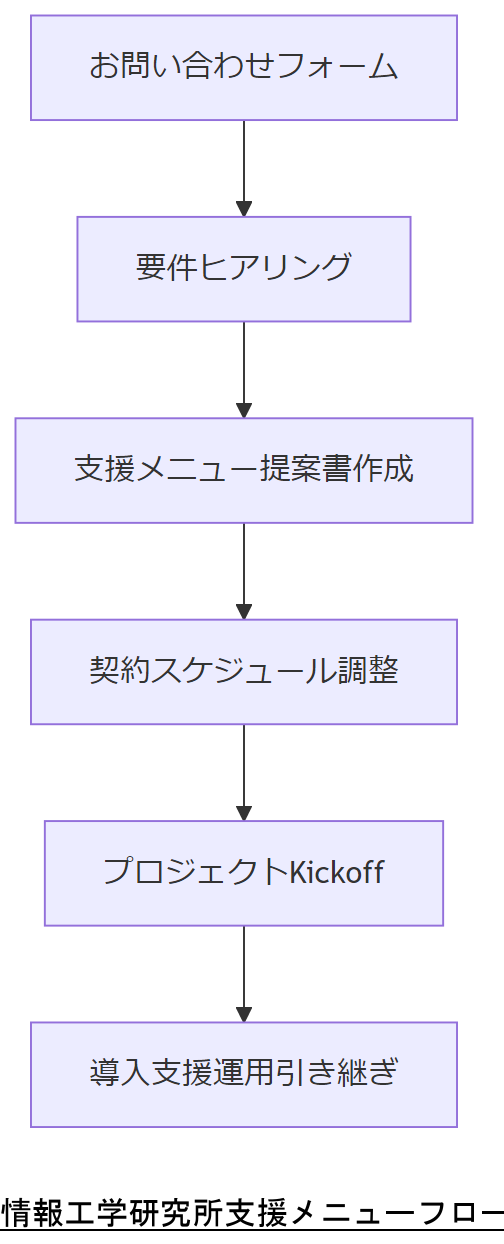

情報工学研究所の支援メニュー

弊社(株式会社情報工学研究所)では以下の支援メニューを提供し、お客様の課題解決をサポートいたします。

- 初動対応テンプレート提供:誤削除発生時の操作手順書とチェックリストをカスタマイズ提供します。

- バックアップ・BCP設計支援:3-2-1ルールに基づく最適構成とコスト試算を作成いたします。

- フォレンジック調査サービス:Chain of Custody管理下でのディスクイメージ取得・解析レポートをご提供します。

- 法令対応コンサルティング:個人情報保護法、サイバーセキュリティ基本法、EU DORAなどの最新法規制対応を支援します。

- 関係者調整・資料作成支援:用語集・FAQ作成から全社共有資料まで、ワンストップで作成します。

・弊社メニューの各支援内容を社内で紹介し、外部委託範囲を明確化してください。

・導入スケジュールと費用対効果を経営層に提示し、承認を得るための資料を作成してください。

・詳細なご要望やスケジュール調整は弊社お問い合わせフォームよりご連絡ください。

・外部支援を検討する際は「内製化可能な範囲」と「専門家に委託すべき範囲」を明確に切り分けてください。

・導入後の運用手順については、社内担当者に引き継ぎやすい形でドキュメント化することが重要です。

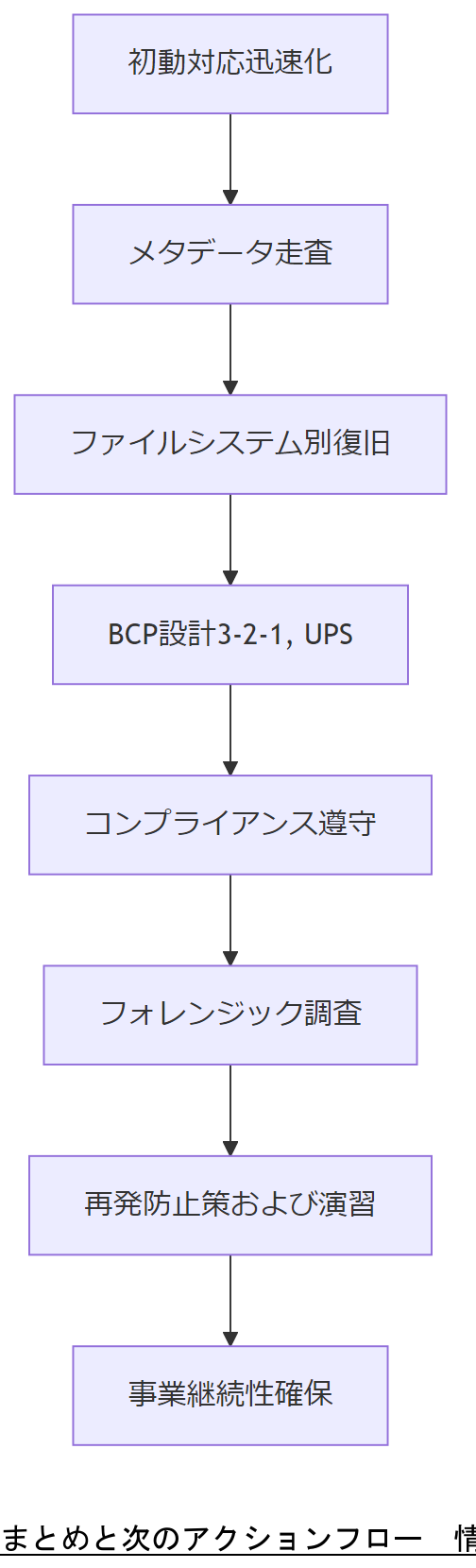

まとめと次のアクション

本記事では、Linuxサーバーの誤削除事故対応として、初動から論理復旧、ファイルシステム別ポイント、BCP設計、無停電・長期停止シナリオ、国内外コンプライアンス、関係者調整、フォレンジック併用、社内共有までを体系的に解説しました。特に、三重バックアップと3段階運用、2年先を見据えた法規制対応が復旧成功率と事業継続性を左右します。誤削除事故は年々増加しており、早期対応や外部支援の重要性が高まっています[出典:IPA『中小企業のためのセキュリティインシデント対応手引き』2023年]。

解説

誤削除事故では、初動対応の迅速さが最重要です。読み取り専用マウントやメタデータ走査の遅延は復旧成功率を大幅に低下させます。また、ファイルシステムごとの復旧特性を理解し、専用ツールを適切に選定してください。BCP設計においては3-2-1ルールの厳守とUPS/非常用発電の自動切り替えシナリオを確立し、定期的な演習を実施することが事業継続に不可欠です。法令対応では国内の個人情報保護法やサイバーセキュリティ基本法、国際的にはNISTやEU DORAに準拠し、必要な報告フローやテスト体制を整備してください。そして、関係者マッピングやフォレンジック併用を通じて原因究明と再発防止策を講じることで、真のレジリエンスを獲得できます。[出典:IPA『中小企業のためのセキュリティインシデント対応手引き』2023年]

・本記事で示した各ステップをもとに、社内向けマニュアルを作成し、担当者に周知してください。

・誤削除対応のリハーサルを定期的に実施し、手順に漏れがないかを確認してください。

・外部支援が必要な場合は、弊社までお問い合わせください。

・各ステップの責任者を明確にし、定期的なレビューと改善を行ってください。

・最新の法令や技術トレンドを継続的にモニタリングし、BCP計画に反映しましょう。

おまけの章:重要キーワード・関連キーワードマトリクス

| キーワード | 意味・背景 | 実務上の注意点 |

|---|---|---|

| 三重バックアップ | 3-2-1ルールに基づき本番+別媒体+異地に保管 | 同一リージョン内でのコピーでは不十分。異物理的分散が必要。 |

| ジャーナリングFS | メタデータを先に書き込むファイルシステム方式(例:ext4、XFS) | ジャーナル上書き前に復旧処理を行うこと。遅延すると成功率低下。 |

| スナップショット | BtrfsやZFSなどで提供される、時点コピー機能 | スナップショット自体を誤削除しない運用と別領域保管が必要。 |

| RTO/RPO | 復旧時間目標/復旧ポイント目標 | 事業影響分析を基に定義し定期的に見直す。数値設定ミスに注意。 |

| Chain of Custody | 証拠品管理手順:取得から提出までの一連の証跡保全 | 記録漏れやタイムスタンプの改ざんに注意し、正確に管理すること。 |

はじめに

Linuxサーバーでのデータ削除事故の影響と重要性を理解する Linuxサーバーでのデータ削除事故は、企業の運営に深刻な影響を及ぼす可能性があります。データは企業の資産であり、その喪失は業務の継続性や信頼性に直結します。特に、重要なファイルやデータベースが誤って削除されると、その回復には時間とコストがかかる場合が多く、企業の生産性に悪影響を及ぼすことがあります。このような事故を未然に防ぐためには、データのバックアップや管理体制の強化が不可欠です。しかし、万が一データが削除された場合でも、論理復旧の手段を知っておくことが重要です。論理復旧とは、データが物理的に損傷していない場合に、ソフトウェアを用いてデータを復元するプロセスです。この手法を理解し、適切に活用することで、データ損失のリスクを軽減し、迅速な復旧が可能になります。本記事では、Linuxサーバーにおけるデータ削除事故の原因や復旧方法について詳しく解説していきます。データの安全性を確保するための知識を深め、企業の信頼性を高める一助となることを目指します。

データ削除の原因とそのメカニズムを探る

データ削除の原因は多岐にわたりますが、主な要因としては人的ミス、システムエラー、悪意のある攻撃、さらにはソフトウェアのバグなどが挙げられます。人的ミスは特に頻繁に発生し、誤って重要なファイルを削除することは、企業にとって大きなリスクとなります。例えば、誤ったコマンドを入力したり、間違ったファイルを選択して削除を実行するケースが多く見られます。 システムエラーも無視できない要因です。ハードウェアの故障やオペレーティングシステムの不具合が原因でデータが失われることがあります。これらのエラーは予測が難しく、突然発生することが多いため、企業は常に警戒しておく必要があります。 また、悪意のある攻撃、特にランサムウェアなどのマルウェアによるデータの暗号化や削除も深刻な問題です。これらの攻撃は、企業のデータセキュリティを脅かし、復旧には多大なコストがかかることが一般的です。 さらに、ソフトウェアのバグや不具合もデータ削除の原因となることがあります。特に、データベース管理システムやファイル管理ソフトウェアにおいては、バグが原因でデータが正しく保存されない場合があります。こうした状況を未然に防ぐためには、定期的なシステムのメンテナンスやソフトウェアのアップデートが重要です。 このように、データ削除の原因は多様であり、それぞれのメカニズムを理解することが、効果的な対策を講じる第一歩となります。次章では、具体的な事例や対応方法について詳しく見ていきます。

論理復旧の基本手法とツールの紹介

論理復旧は、データが物理的に損傷していない場合に、ソフトウェアを使用してデータを復元する手法です。この手法は、データ削除事故が発生した際に非常に有効です。論理復旧の基本的な手法には、ファイルシステムのスキャン、削除されたファイルの復元、そしてバックアップデータの利用が含まれます。 まず、ファイルシステムのスキャンは、削除されたデータがまだ物理的に存在する場合に有効です。ファイルシステムが削除されたファイルの情報を記録しているため、専用のソフトウェアを使用してスキャンを行うことで、削除されたファイルを特定し、復元することが可能です。このプロセスでは、ファイルのメタデータを分析し、元の状態に復元するための情報を取得します。 次に、削除されたファイルの復元には、特定の復旧ツールが役立ちます。これらのツールは、ファイルシステムの構造を理解し、削除されたデータを再構築するためのアルゴリズムを持っています。多くのツールは、ユーザーフレンドリーなインターフェースを提供しており、専門的な知識がなくても操作が可能です。 さらに、バックアップデータの利用も重要な復旧手段です。定期的にバックアップを行っている場合、削除されたデータを迅速に復元できる可能性が高まります。バックアップは、データの安全性を確保するための基本的な対策であり、万が一の際には非常に頼りになる存在です。 これらの手法を理解し、適切に活用することで、データ削除事故からの復旧を迅速に行うことができます。次章では、具体的な復旧事例や、復旧プロセスにおける注意点について詳しく解説します。

復旧プロセスのステップバイステップガイド

データ削除事故からの復旧プロセスは、計画的に進めることが重要です。ここでは、復旧のためのステップバイステップのガイドを紹介します。 まず最初に、事故の発生を確認したら、直ちにシステムの使用を中止します。新たなデータが削除された領域に書き込まれることを防ぐためです。次に、システムの状態を把握し、どのデータが削除されたのかを特定します。この段階では、ログファイルやエラーメッセージを確認し、削除の原因を分析することも重要です。 次に、復旧ツールを選定します。多くのデータ復旧ソフトウェアが市場に出回っていますが、選ぶ際には、対象のファイルシステムやデータの種類に適したものを選ぶことが大切です。インターフェースが使いやすいものを選ぶことで、専門知識がなくても操作が可能になります。 復旧ツールを用いて、ファイルシステムのスキャンを実行します。このプロセスでは、削除されたデータのメタデータを分析し、復元可能なファイルを特定します。スキャンが完了したら、復元したいファイルを選択し、指定の保存先に復元します。この際、元のドライブではなく、別のストレージデバイスを使用することが推奨されます。 復元が完了したら、データの整合性を確認します。復元されたファイルが正常に動作するか、必要な情報が正確に保存されているかをチェックします。問題がない場合は、今後のために定期的なバックアップ体制を見直し、強化することが重要です。 このように、復旧プロセスは計画的に進めることで、データの損失を最小限に抑えることが可能です。次章では、復旧手段の成功率や、復旧業者の選び方について詳しく解説します。

成功率を高めるためのベストプラクティス

データ復旧の成功率を高めるためには、いくつかのベストプラクティスを実践することが重要です。まず第一に、定期的なバックアップの実施が挙げられます。バックアップは、データ損失のリスクを軽減する最も効果的な手段です。クラウドストレージや外部ストレージデバイスを利用し、重要なデータを定期的に保存することで、万が一の事態に備えることができます。 次に、復旧ツールやソフトウェアの選定も重要です。市場には多くの復旧ツールが存在しますが、自社のニーズに合った信頼性の高いツールを選ぶことが成功率を高める鍵となります。また、ツールの使用方法について十分な理解を持つことも大切です。操作マニュアルやオンラインリソースを活用し、事前に学んでおくことで、復旧プロセスをスムーズに進めることができます。 さらに、データ削除事故が発生した際には、迅速な対応が求められます。データが削除されたことに気づいたら、すぐにシステムの使用を中止し、復旧作業に取り掛かることが重要です。新たなデータが削除された領域に書き込まれることを防ぐことで、復旧の可能性を高めることができます。 最後に、専門のデータ復旧業者への相談も一つの選択肢です。自社での復旧が難しい場合や、重要なデータが失われた場合には、専門家の助けを借りることで、より高い成功率が期待できます。業者を選ぶ際には、実績や評価を確認し、信頼できるパートナーを見つけることが重要です。 これらのベストプラクティスを実践することで、データ復旧の成功率を大幅に向上させることが可能となります。次章では、復旧業者の選び方や注意点について詳しく解説します。

ケーススタディ:成功事例と失敗事例の分析

データ復旧の成功事例と失敗事例を分析することで、どのようなアプローチが効果的であるかを理解することができます。成功事例の一つとして、ある企業が誤って重要な顧客データを削除した際のケースがあります。この企業は、直ちにシステムの使用を中止し、専門の復旧ツールを用いてファイルシステムをスキャンしました。その結果、削除されたデータのメタデータが残っており、復元に成功しました。さらに、定期的にバックアップを行っていたため、復旧作業も迅速に進み、業務への影響を最小限に抑えることができました。 一方、失敗事例としては、別の企業がデータ削除事故を起こした際に、システムの使用を続けたケースがあります。この企業は、削除されたデータが上書きされることを恐れて、復旧作業を後回しにしてしまいました。結果として、新たなデータが削除領域に書き込まれ、復元可能なデータが失われてしまいました。このような事例から学べることは、事故発生時には迅速に対処し、専門のツールや業者を活用することが重要であるという点です。 成功事例と失敗事例の分析を通じて、データ復旧における適切な対策や行動が明確になります。特に、迅速な対応と定期的なバックアップの実施が、データ削除事故からの復旧において重要な要素であることが分かります。次の章では、復旧業者の選び方や、依頼する際のポイントについて詳しく解説します。

データ復旧の重要性と今後の対策

データ復旧は、企業の運営において非常に重要な要素です。特に、Linuxサーバーでのデータ削除事故は、業務の継続性や信頼性に大きな影響を及ぼす可能性があります。今回の内容を通じて、データ削除の原因や論理復旧の手法、復旧プロセスの流れ、成功率を高めるためのベストプラクティスについて理解を深めていただけたと思います。 今後の対策としては、定期的なバックアップの実施が不可欠です。バックアップは、データ損失のリスクを軽減する最も効果的な手段であり、万が一の事態に備えるための基本です。また、復旧ツールの選定や、専門業者への相談も重要なポイントです。データ削除事故が発生した際には、迅速な対応が求められますので、常に準備を整えておくことが大切です。 データの安全性を確保し、企業の信頼性を高めるためには、これらの知識と対策を日常業務に取り入れることが求められます。データ復旧の重要性を再認識し、適切な管理体制を構築していくことで、企業の資産を守り、安心して業務を継続できる環境を整えていきましょう。

データ保護のためのサービスを今すぐチェック!

データ削除事故は、どの企業にとっても避けたいリスクですが、万が一の事態に備えることが重要です。私たちは、データの安全性を確保するためのさまざまなサービスを提供しています。これにより、データのバックアップや復旧を簡単に行えるようになります。特に、定期的なバックアップ体制を整えることで、データ損失のリスクを大幅に軽減できます。また、専門のデータ復旧業者に依頼することで、迅速かつ確実な復旧が期待できます。 今すぐ、私たちのサービスをチェックし、データ保護のための最適なプランを見つけてください。データの安全性を確保するための第一歩を踏み出し、安心して業務を続けられる環境を整えましょう。あなたの大切なデータを守るために、私たちが力になります。

論理復旧の限界と注意すべきリスク

論理復旧には多くの利点がありますが、いくつかの限界やリスクも存在します。まず、論理復旧はデータが物理的に損傷していない場合に限られるため、ハードウェア故障や物理的な損傷が発生した場合には効果がありません。このような場合、専門のデータ復旧業者による物理復旧が必要となります。 また、論理復旧を行う際には、削除されたデータが上書きされるリスクがあります。新たなデータが削除領域に書き込まれると、復元可能な情報が失われてしまうため、事故発生後はシステムの使用を直ちに中止することが重要です。さらに、復旧ツールの選定にも注意が必要です。信頼性の低いソフトウェアを使用すると、データがさらに損傷する恐れがあるため、評判の良いツールを選ぶことが求められます。 加えて、論理復旧の過程で誤った操作を行うと、データが完全に失われる可能性もあります。特に、復元先のストレージデバイスを選ぶ際には、元のドライブではなく別のデバイスを使用することが推奨されます。これにより、上書きのリスクを回避できます。 最後に、復旧作業を行う際には、専門的な知識や経験が求められる場合があります。無理に自己流で復旧を試みることは避け、必要に応じて専門業者に相談することが安全です。これらの注意点を理解し、適切に対処することで、論理復旧の成功率を高めることができます。

補足情報

※株式会社情報工学研究所は(以下、当社)は、細心の注意を払って当社ウェブサイトに情報を掲載しておりますが、この情報の正確性および完全性を保証するものではありません。当社は予告なしに、当社ウェブサイトに掲載されている情報を変更することがあります。当社およびその関連会社は、お客さまが当社ウェブサイトに含まれる情報もしくは内容をご利用されたことで直接・間接的に生じた損失に関し一切責任を負うものではありません。