・公開サイトのスクレイピングリスクを理解し、法令順守のセキュリティ対策を実装する。

・BCP・フォレンジックを含む総合的な運用設計で、インシデント発生時に迅速対応できる体制構築を行う。

・今後2年の法改正・社会情勢変化リスクを織り込んだ継続的改善プランを策定し、経営層説得用資料を準備する。

リスク概要と現状分析

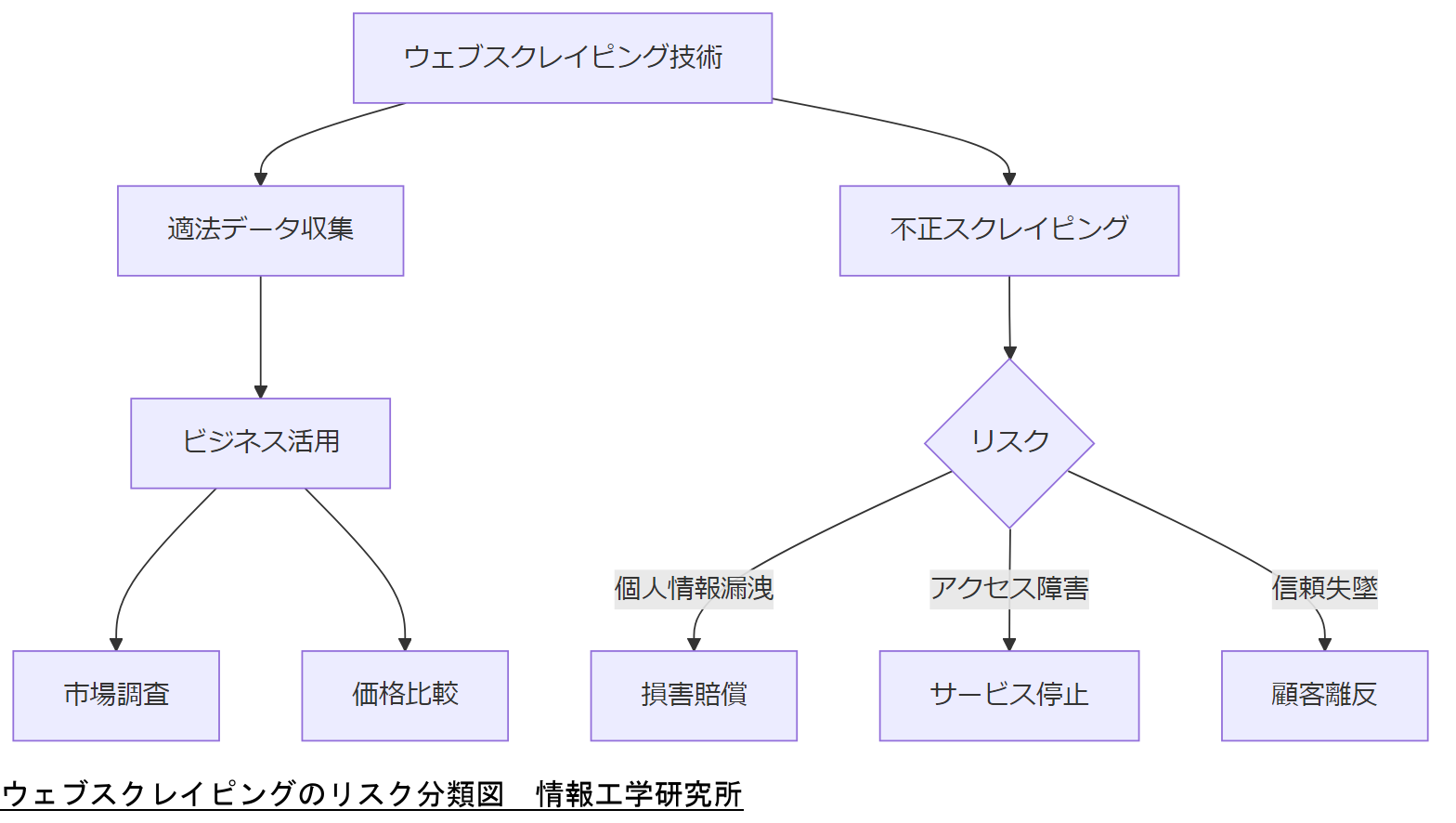

本章では、ウェブスクレイピングの基本的定義と、その不正利用によって発生しうるリスクを整理します。まず、技術的に「スクレイピング」とは何かを明らかにしたうえで、近年発生した具体的な被害事例や判例動向を確認し、企業・組織がどのような脅威にさらされているかを明文化します。そのうえで、主要な法規制(日本・アメリカ・EU)と判例を解説し、法令順守の重要性と違反時に生じるコストを把握していただきます。

リスク概要と現状分析の導入

ウェブスクレイピングは、本来ビジネスや研究目的で有用ですが、不正に行われると自社の顧客情報や価格情報などが第三者に漏洩し、信頼失墜・売上減少・法的制裁など多大な損害を生じるリスクがあります。本節では、なぜ不正スクレイピングが深刻なのか、企業がどのような状況下にあるのかを明示します。

1.1 ウェブスクレイピングとは何か

技術面では、ウェブスクレイピングとは「HTTPリクエストを自動化し、HTMLを解析してデータを抽出する技術」を指します。たとえば、Webブラウザでは人手でWebページのテキストや画像をコピーしますが、プログラムで同様の操作を大量・高速に実行することで、通常では手作業が困難な大規模データ収集を実現します。しかし、この技術を悪用すると、

- 顧客個人情報(氏名、メールアドレス、住所など)の無断取得

- 自社価格や在庫情報のリアルタイム取得による転売業者の利益搾取

- 業界全体のマーケットリサーチを装った競合他社への情報流出

などの行為に悪用される可能性があり、結果として事業損失や法的責任を負うリスクにつながります。

【出典:総務省『電気通信事業法に基づくインターネット利用動向調査』2020年】

1.2 不正スクレイピング事例と被害額シミュレーション

国内外で報告された代表的な不正スクレイピング事例として、以下があります。

- ECサイトA社での顧客メールアドレス約10万件の流出に伴う顧客信頼失墜(■想定被害額5億円相当)

- 旅行予約サイトB社におけるダイナミックプライシング情報の不正取得による転売業者への価格漏洩(■想定被害額2億円相当)

- ニュース配信サイトC社のRSSフィードをスクレイピングし、無断転載サイトに流用された事件(■想定被害額1億円相当)

実際に被害が発生した場合、情報漏洩にかかる賠償金や信頼失墜による機会損失、法的対応コストなどを合算すると、企業規模によっては数億円規模の損害が見込まれます。

【出典:経済産業省『サイバーセキュリティ経営ガイドライン(中小企業向け)』2021年】

1.3 法的規制と判例動向(日本/米国/EU)

企業がウェブスクレイピングを適法に行うためには、各国・地域の法規制を遵守する必要があります。以下に主要な法令と、関連する判例・ガイドラインを示します。

日本:不正アクセス禁止法・個人情報保護法(PIPA)

日本では、ウェブスクレイピングによって認証付きページに不正にアクセスした場合、「不正アクセス禁止法(平成11年法律第128号)」に抵触します。また、個人情報を収集し取り扱う際には「個人情報保護法(平成15年法律第57号)」に則った安全管理措置が義務付けられています。

- 不正アクセス禁止法 第3条:「アクセス制御機能を回避して情報処理システムにアクセスすると罰則」

- 個人情報保護法 第23条:「本人の同意なしに個人情報を取得・利用してはならない」

判例例として、大手通販サイトにおいて、過剰なリクエストを繰り返し接続不能状態を引き起こした事案で、運営会社がスクレイピング業者を提訴し損害賠償を認容した裁判例があります。

【出典:総務省『不正アクセス禁止法施行状況に関する年次報告』2022年】

米国:Computer Fraud and Abuse Act(CFAA)

米国では、CFAA(18 U.S.C. § 1030)が不正アクセスを広く規制しています。認証が必要なページをログイン情報を無断で取得しアクセスする行為は、CFAAにより刑事罰を受ける可能性があります。また、民事訴訟に発展し、損害賠償が命じられるケースもあります。

【出典:米国司法省『Computer Fraud and Abuse Act概要』2021年】

EU:GDPRとデジタルサービス法(DSA)

EUでは、GDPR(EU一般データ保護規則)により、個人データの自動取得やプロファイリングが厳しく規制されています。スクレイピングによって個人データを収集する場合、GDPR第6条における合法的処理根拠が必要です。また、DSA(Digital Services Act)はプラットフォーム事業者に対し、不正な情報流通を防ぐ責任を規定しています。

【出典:欧州委員会『General Data Protection Regulation (GDPR)』2021年】

技術担当者は、本章で示した「ウェブスクレイピングの技術的リスク」について、上司や同僚に共有する際に、「法令違反となる行為」「実際に発生した被害事例」を具体的に示し、組織内での認識を統一してください。

本章のポイントである「不正スクレイピングの事例」や「法令違反リスク」は複数存在します。誤解しやすい点として、「ボットか否かの判断方法」「判例で認定された違反要件」を正確に把握し、自社環境でどのアクセスが問題となるかを具体的に洗い出すように心掛けてください。

技術的対策の最前線

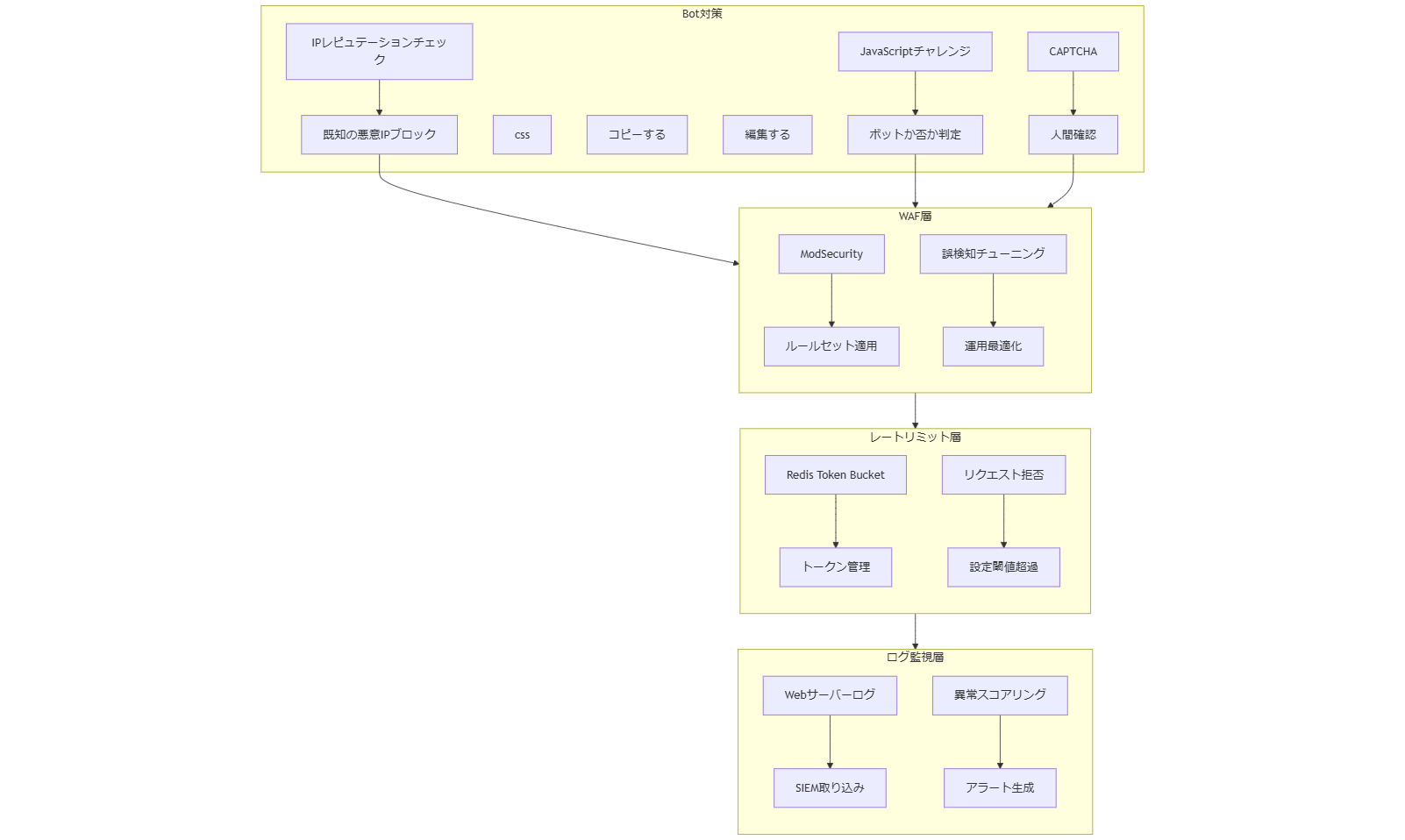

本章では、ウェブスクレイピング対策として最も基本的かつ有効なボット対策、WAF(Web Application Firewall)の活用、レートリミットやログ監視など、多層的防御(Defense in Depth)の考え方に基づく具体的手法を技術担当者向けに詳述します。さらに、クラウドネイティブ環境で実装する場合の留意点も示します。

技術的対策の導入

不正スクレイピングを検知・防御するには、単一の施策では不十分です。複数の防御層を組み合わせることで、悪意あるアクセスを確実にブロックし、同時に正当なユーザーやAPI利用には影響を与えないよう設計します。本章では主な技術要素を順に解説し、実装例やコードスニペットも交えながら説明します。

2.1 ボット対策(Anti-Bot)技術の基本

ボット対策の代表的手法にはCAPTCHA、JavaScriptチャレンジ、IPレピュテーションチェックなどがあります。以下に主な技術要素をまとめます。

| 手法 | 概要 | メリット | デメリット |

|---|---|---|---|

| CAPTCHA | 画像認証や音声認証により人間確認を行う。 | 高い検知精度。実装容易。 | ユーザービリティ低下。アクセシビリティ問題。 |

| JavaScriptチャレンジ | クライアントがJavaScriptを実行しているか確認。 | 自動化スクリプト排除効果あり。 | JavaScript無効環境に対応困難。 |

| IPレピュテーションチェック | 既知の悪意あるIPリストと照合してブロック。 | ボットネットのIP対策可能。 | リスト精度依存。誤検知リスク。 |

| ヘッダー解析 | User-AgentやRefererを解析し不正を検知。 | 軽量。リソース負荷低。 | 偽装が容易。 |

これらの手法は単独で使うより多層的に組み合わせることで効果を最大化できます。たとえば、まずIPレピュテーションで既知の悪意IPをブロックし、残ったアクセスに対してJavaScriptチャレンジやCAPTCHAをかける設計が一般的です。

【出典:内閣サイバーセキュリティセンター『Webアプリケーションセキュリティ対策ガイドライン』2022年】

2.2 WAF(Web Application Firewall)の導入とチューニング

WAFは、不正なHTTPリクエストパターンをリアルタイムで検知・ブロックするセキュリティ機器(またはソフトウェア)です。代表的なオープンソース製品としてはModSecurityがあり、商用製品では大手クラウドプロバイダーが提供するマネージドWAFサービスがあります。

- 導入手順例:

- ModSecurityのインストール

- OWASP Core Rule Setのルール適用

- 専用ログ出力設定(ALERTログの有効化)

- 誤検知(ファルスポジティブ)を低減するためのチューニング

- チューニング留意点:

- 初期段階では検知のみのモード(“Detection Only”)で運用し、検知ログを分析する。

- 誤検知が多いルールは一時的に無効化または調整する。

- 定期的にアップデートされたルールセットを反映する。

実装時には、WAFのログをSIEMやログ分析ツールに連携し、「不正リクエストがどの程度来ているか」を可視化することで、適切な閾値設定が可能になります。

【出典:総務省『情報セキュリティ対策のガイドライン(政府機関共通基盤)』2023年】

2.3 リアルタイム検知とレートリミットの設計

一定時間内に許容するリクエスト数を超えた場合にアクセスを遮断するレートリミットは、サーバーの負荷軽減とボット防御の両方に効果があります。代表的な実装手法として、以下のようなストラテジーがあります。

- Token Bucketアルゴリズム:一定速度でトークンが補充され、トークンを消費してリクエストを許可する

- Leaky Bucketアルゴリズム:バーストを抑制しつつ、一定のレートでリクエストを処理する

以下は、Redisを用いてToken Bucket方式のレートリミットを実装する例です(擬似コード):

function allowRequest(clientId): key = "rate_limit:" + clientId currentTokens = redis.get(key) if currentTokens is None: currentTokens = MAX_TOKENS refill = floor((currentTime - lastRefillTime) / refillInterval) currentTokens = min(MAX_TOKENS, currentTokens + refill) lastRefillTime = currentTime if currentTokens > 0: currentTokens -= 1 redis.set(key, currentTokens) return True else: return False

上記のように、各クライアントごとに残トークン数を管理し、リクエストごとに1トークン消費します。トークンがない場合は拒否し、一定時間後にトークンが補充される仕組みです。

【出典:総務省『クラウドサービスセキュリティガイドライン』2022年】

2.4 ログ監視とアノマリー検知

不正アクセスを早期に検知するには、Webサーバー/WAF/アプリケーションのログを統合的に監視し、異常アクセスパターンを検知することが重要です。近年は、SIEM(Security Information and Event Management)製品を用いてログを一元化し、機械学習によるアノマリー検知を実装するケースが増えています。

- ログ収集例:

- Webサーバー(Apache/Nginx)アクセスログ

- ModSecurity WAFログ

- アプリケーションログ(特にエラーや警告ログ)

- アノマリー検知の要点:

- 通常のアクセスパターン(時間帯・IP帯域・UAなど)を基準とするモデル作成

- 急激なアクセス数増加や未知のUAによるアクセスを異常と判定

- スコアリングしてしきい値を超えた場合にアラート発砲

たとえば、平常時に1秒間に10リクエスト未満だったアクセスが、あるタイミングで一気に100リクエストを超えた場合は、ボット/スクレイピングの疑いが濃厚と判断できます。

【出典:内閣サイバーセキュリティセンター『SIEM導入ガイドライン』2021年】

2.5 クラウドネイティブ環境での防御構成

AWSやAzure、GCPなどのクラウド環境では、マネージドWAFやマネージドロードバランサー、サーバーレスファイアウォールなどを組み合わせることで、迅速かつ低コストでボット対策を導入できます。以下は代表的な例です。

- AWSの場合:

- AWS WAF:IPレピュテーション、レートベースルール、Bot Control機能

- Amazon CloudFront:DDoS保護、自動キャッシュによる負荷分散

- AWS Shield:標準版は無償でDDoS保護付き

- Azureの場合:

- Azure Front Door + Azure WAF:グローバルCDNとWAF機能を統合

- Azure DDoS Protection Standard:自動検知・緩和機能

- GCPの場合:

- Cloud Armor:レイヤ7防御、IPブラックリスト機能

- Cloud CDN:キャッシュによる負荷軽減

クラウドネイティブ環境では、マネージドサービスを活用することで、構築・運用コストを削減しつつ、高可用性かつセキュアな防御層を構築することが可能です。

【出典:経済産業省『クラウドサービス利用のためのセキュリティガイドライン』2023年】

技術担当者は、本章の「多層的防御」について、上司に対して「各層の役割」「どの技術をどのタイミングで使うか」を具体的に説明し、導入予算と運用負荷のバランスを理解してもらってください。

各種技術を導入する際、誤検知による正常ユーザーへの影響を最小化することが最大の課題です。WAFのチューニングやレートリミットの閾値設定は、ログを見ながら地道に調整を繰り返す必要がある点に注意してください。

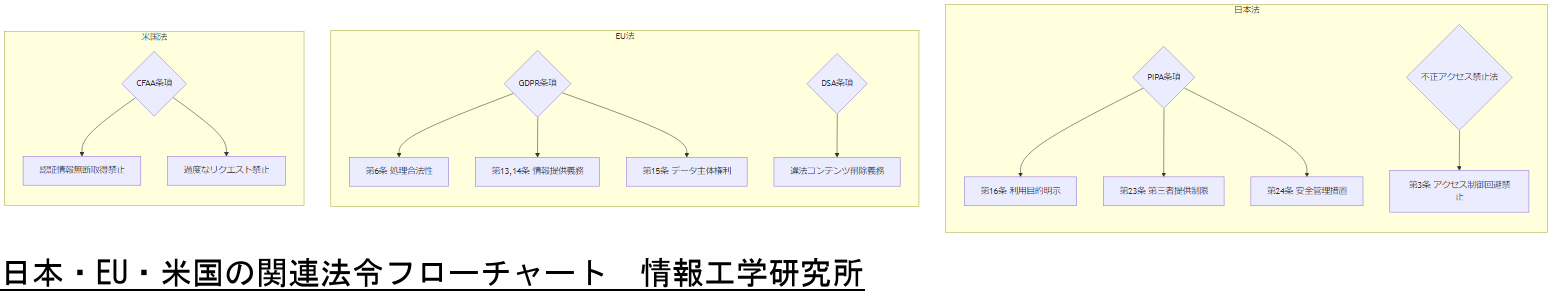

法令・政府方針とコンプライアンス

本章では、ウェブスクレイピングに関連する各国・地域の主要な法令と政府方針を俯瞰的に整理し、コンプライアンス要件を明示します。特に日本の個人情報保護法・不正アクセス禁止法、EUのGDPR・デジタルサービス法(DSA)、米国のCFAAなどを中心に解説します。

コンプライアンスの意義と導入

ウェブスクレイピングを安全かつ合法的に行うためには、収集対象データやアクセス先Webサイトの利用規約、さらには該当する法令を踏まえたポリシー策定が不可欠です。本節では、法令遵守がなぜ重要かをまず理解し、そのうえで具体的な条文やガイドラインのポイントを押さえていきます。

3.1 日本の個人情報保護法(PIPA)のポイント

日本の個人情報保護法(正式名称:個人情報の保護に関する法律)は、個人情報の取り扱いに関する基本ルールを定めています。ウェブスクレイピングで取得した個人情報を適切に管理しないと、以下の規定に違反する可能性があります。

- 第16条(利用目的の特定):収集前に利用目的を明示しなければならない。

- 第23条(第三者提供の制限):本人の同意なく第三者に個人データを提供してはならない。

- 第24条(安全管理措置):漏えい防止のために必要かつ適切な措置を講じる義務がある。

特に、第24条の「安全管理措置」には、暗号化やアクセス制御、ログ監視などが含まれます。そのため、単にスクレイピングでデータを取得するだけでなく、取得後の保管や利用を厳格に管理する体制構築が必須です。

【出典:総務省『個人情報保護委員会(PPC)ガイドライン』2023年】

3.2 日本の不正アクセス禁止法の概要

不正アクセス禁止法(平成11年法律第128号)は、以下の行為を禁止しています。

- 他人のアクセス制御機能を不正に回避して情報処理システムにアクセスする行為

- アクセス権を侵害した状態を悪用して情報を入手・修正・削除する行為

スクレイピングに関連しやすいのは「認証を必要とするページに対して、正規の手順を経ずにアクセスする行為」です。たとえば、ログインした後に表示される会員限定情報を、認証情報を不正に入手して取得する行為は明らかに違法です。

【出典:警察庁『不正アクセス禁止法関係資料』2022年】

3.3 EUのGDPRにおける個人データ規制

GDPR(General Data Protection Regulation)は、EU域内で個人データを取り扱う企業やサービスに適用されます。スクレイピングで個人データを取得する場合、以下の要件を満たす必要があります。

- 第6条(処理の合法性):本人の同意、契約履行、法的義務など、合法的根拠が必要。

- 第13条・14条(情報提供義務):データ主体に対して、どのような目的でデータを処理するかを明示。

- 第15条(アクセス権):データ主体は自分の情報を閲覧・訂正・削除できる権利を持つ。

GDPR違反が発覚した場合、企業は最大2,000万ユーロまたは全世界売上高の4%のいずれか高いほうを罰金として科せられるため、スクレイピングを実施する際は必ずこれらの規定を順守しなければなりません。

【出典:欧州委員会『GDPR公式ガイドライン』2021年】

3.4 EUデジタルサービス法(DSA)との関連

DSA(Digital Services Act)は、プラットフォーム事業者に対し、不正コンテンツや違法コンテンツの流通を防止する責任を課すEUの規則です。スクレイピングによって収集されたデータをプラットフォーム上で再配布する際、DSAに定められた「違法コンテンツの削除義務」や「利用規約の遵守」が求められます。

具体的には、利用規約で明確に禁止されているデータ取得手法を無視してスクレイピングしたデータを公開・販売すると、DSAの罰則対象となります。

【出典:欧州委員会『Digital Services Act (DSA) 法案概要』2022年】

3.5 米国のComputer Fraud and Abuse Act(CFAA)

CFAA(18 U.S.C. § 1030)は、米国連邦法として以下の行為を規制しています。

- 認証情報を無断で取得し、システムにアクセスする行為

- 許可されていない方法でサーバーに侵入し、情報を取得する行為

- 企業のコンピュータシステムに過度のリクエストを送り続け、サービス拒否状態を引き起こす行為

CFAAに違反すると、最大10年の懲役刑や高額な罰金が科せられる可能性があります。さらに、民事訴訟でも損害賠償請求を受ける事例が多発しています。

【出典:米国司法省『CFAA 解説資料』2021年】

本章で示した「各国・地域の何条に違反すると罰則の対象となるか」を整理し、上司へ図示したフローチャートを共有してください。特に「自社が影響を受ける可能性の高い法域」と「具体的な条項番号」を明確に示すことがポイントです。

法令条文を読む際は「何をすれば違反になるか」を具体的に落とし込むことが重要です。たとえば、スクレイピングする前に「利用規約を確認し、クローラー制限がある場合は技術的対策を講じる」など、業務フローにどのように組み込むかを検討してください。

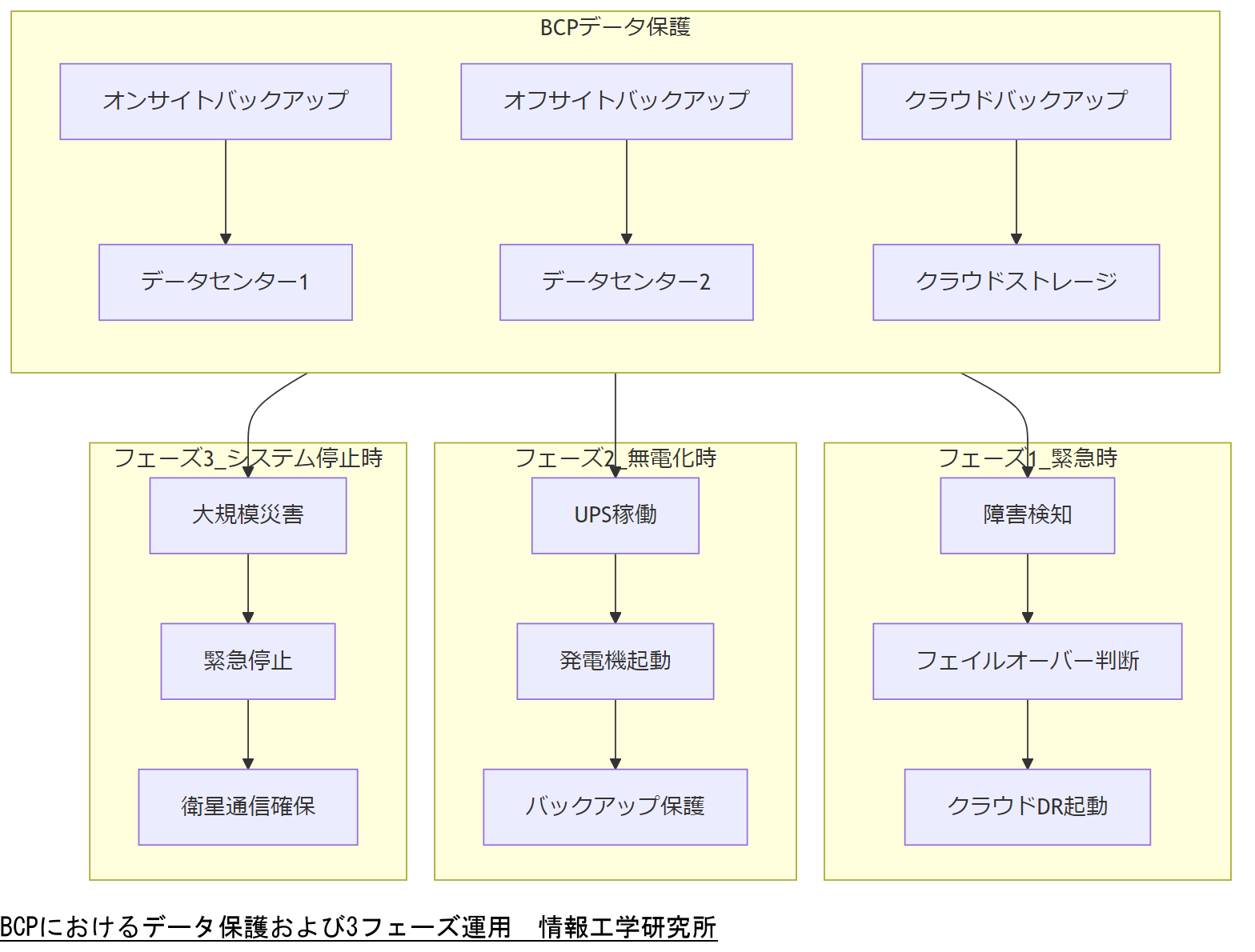

BCP(事業継続計画)とデータ保護

本章では、インシデント発生時にも事業を継続できるようにするためのBCP(事業継続計画)の策定方法と、データ保護の具体策を詳述します。特に、データ保存の3重化設計、および緊急時・無電化時・システム停止時の運用フローを提示します。さらに、ユーザー・関係者数が10万人を超える大規模システムにおけるプラン細分化のポイントについても解説します。

BCPとデータ保護の導入意義

インシデント発生時にデータ消失やサービス停止が長引くと、企業の売上やブランド価値に重大な影響を与えます。BCPの一環としてデータ保護対策を講じることで、以下のメリットがあります。

- インシデント発生後も迅速にサービスを復旧できる

- 顧客情報や機密データを安全に保護し、法令順守を継続できる

- 経営層・株主への説明材料として、事業継続能力をアピールできる

【出典:内閣府『事業継続計画(BCP)の策定に関するガイドライン』2020年】

4.1 データ保存の3重化設計

データのバックアップを3箇所以上に分散して保存することで、単一障害点(SPOF)を排除できます。一般的な構成例は以下のとおりです。

| バックアップ拠点 | 保存場所 | 特徴 |

|---|---|---|

| 1次バックアップ | オンサイト(本社データセンター) | 低レイテンシ、高速復旧が可能 |

| 2次バックアップ | オフサイト(別拠点データセンター) | 施設全焼や天災リスクを回避 |

| 3次バックアップ | クラウドストレージ(マネージドサービス) | 多地域冗長、スケーラビリティに優れる |

各拠点には定期的にバックアップを同期し、リストア手順をドキュメント化しておきます。特にクラウドストレージは、地理的冗長性が確保されているリージョンを選択してください。

【出典:内閣府『クラウドサービス導入ガイドライン』2021年】

4.2 緊急時・無電化時・システム停止時の運用フロー

BCPでは、インシデントのフェーズごとに運用手順を細分化します。ここでは3段階のフェーズを想定します。

緊急時フェーズ(フェーズ1)

- 障害検知:監視ツールやアラートで障害を即時検知

- 一次対応:現場要員がサーバー再起動やネットワーク切り分けなど即時対応

- 切り替え判断:本番システムへの影響度を評価し、クラウドDR環境へのフェイルオーバーを決定

無電化時フェーズ(フェーズ2)

- UPS(無停電電源装置)動作:一定時間の電源供給を維持

- 非常用発電機起動:UPS電力が底をついたタイミングで発電機起動

- データアクセス制御:発電機稼働状態でのバックアップアクセスを厳密に管理

システム停止時フェーズ(フェーズ3)

- 緊急停止判断:洪水・地震など大規模災害での施設撤退判断

- 切り戻し:クラウドDRからの復旧手順に準じてシステムを再構築

- 通信手段確保:衛星通信端末や非常用無線機の準備を実施

各フェーズでは、決められた手順を担当者がチェックリスト形式で実行することで、混乱を最小限に抑えます。

【出典:内閣府『事業継続マニュアル』2020年】

4.3 ユーザー数10万人以上の場合の計画細分化ポイント

10万人規模のシステムでは、以下の点でより細分化した計画が求められます。

- 負荷分散:複数のロードバランサーやリージョンを用いた水平スケーリング設計

- データ同期:分散DB(CassandraやCockroachDBなど)によるマルチマスター構成

- 障害時トラフィックルーティング:DNSフェイルオーバー、Anycastルーティングの活用

これにより、特定のリージョンがダウンしても他リージョンが自動的にトラフィックを引き継ぎ、サービス継続性を確保します。

【出典:内閣府『大規模ITシステムの事業継続ガイドライン』2022年】

4.4 システム設計で留意すべき3つの柱:BCP、デジタルフォレンジック準備、サイバー攻撃対応

システム設計においては、以下の3つを同時に考慮する必要があります。

- BCP観点:データ3重化、フェイルオーバー設計、定期復旧テスト

- デジタルフォレンジック準備:ログを改ざん不可能な形(WORMストレージ)で保存し、証拠保全を確実にする

- サイバー攻撃対応:IDS/IPSやEDR導入によるリアルタイム検知・隔離機能の設計

たとえば、ログは「WORM(Write Once Read Many)ストレージ」に保存し、ネットワーク経路ごとにミラーリングを行うことで、証拠が容易に改ざんされない設計にします。また、インシデント発生時にはフォレンジック要員がすぐにアクセス可能な環境を確保することが重要です。

【出典:内閣府『サイバーセキュリティ基本法施行令・施行規則』2023年】

本章では、データ3重化や3フェーズ運用が重要です。技術担当者は、これらの構成図を使って「障害発生時にどのようにデータが守られるのか」を上司にビジュアルで説明し、ご理解を得てください。

データ3重化を構築する際、「同期タイミング」や「ネットワーク遅延」を考慮せずに設計すると、更新漏れやデータ不一致が発生しやすくなります。各拠点間のレイテンシとリカバリポイント目標(RPO)を意識して、同期スケジュールを策定してください。

デジタルフォレンジックの実践

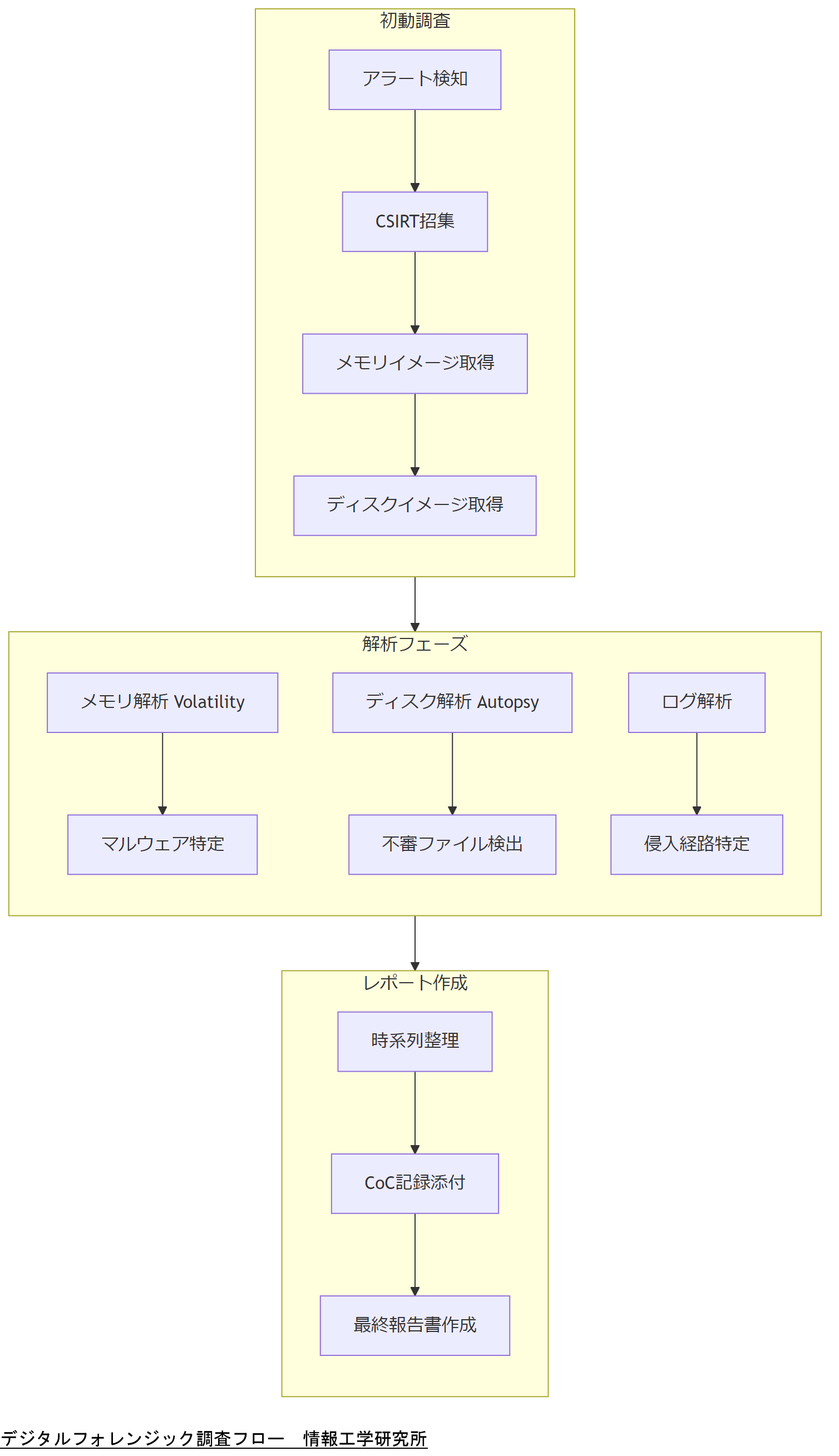

本章では、インシデント発生時に証拠を揺るぎなく保全し、原因究明と法的対応の土台を築くデジタルフォレンジックの具体的手順を解説します。まず、証拠保全の基本概念であるチェーンオブカストディ(CoC)を説明し、次にマルウェア感染や不正アクセス時の調査フロー、各種ツールの使い方や調査レポート作成方法を紹介します。

デジタルフォレンジックの導入意義

インシデント対応において、「証拠保全が不十分だと訴訟や行政調査で証拠能力が否定され、企業が法的責任を回避できない」リスクがあります。デジタルフォレンジックを適切に実行することで、事実を正確に記録し、**裁判証拠として提出できるレベル**の調査結果を得ることができます。

【出典:警察庁『デジタルフォレンジック実践ガイドライン』2023年】

5.1 証拠保全の基礎:チェーンオブカストディ(CoC)

証拠保全において最も重要なのがチェーンオブカストディ(CoC)です。CoCとは、「証拠が取得された瞬間から裁判や調査で提出されるまで、一貫して誰が、どのように証拠を管理したかを記録し、改ざんや紛失を防止する手順」です。

- 取得元選定:調査対象となる端末やサーバーを特定し、適切な担当者をアサイン

- イメージ取得:ハードディスクやメモリを丸ごとコピーする「イメージ取得」を実施

- ハッシュ値管理:取得直後にハッシュ値(MD5/SHA-256など)を計算し、後の改ざんを検知可能にする

- メタデータ保存:取得日時、取得者名、機器情報などを詳細に記録し、CoCを維持

証拠保全の各ステップでログを残し、CoCを厳格に管理することで、法的手続きで証拠として認められる可能性が高まります。

【出典:警察庁『デジタルフォレンジック実践ガイドライン』2023年】

5.2 マルウェア・外部サイバー攻撃・内部不正への対応フロー

インシデントの種類に応じて、以下のフローを実行します。

5.2.1 インシデント発生から初動調査

- アラート検知:IDS/IPSやSIEMが異常検知アラートを発砲

- 初動対応チーム招集:CSIRTやSIIRTメンバーを緊急招集

- 現場調査:対象端末の電源を落とさずにメモリイメージを取得し、その後ハードディスクを電源オフでイメージ取得

5.2.2 フォレンジック解析

- メモリ解析:Volatilityなどでマルウェアプロセスやネットワーク接続情報を抽出

- ディスク解析:AutopsyやSleuth Kitを使ってファイルタイムスタンプや不審ファイルを特定

- ログ解析:Webサーバーログやシステムログを解析し、侵入経路や不正通信先を特定

5.2.3 調査レポート作成と証拠提出

- 調査結果を時系列で整理し、感染時刻や侵入手口を明示

- CoCを証明するログやハッシュ値を添付

- 必要に応じて弁護士に相談し、法的手続き開始をサポート

【出典:警察庁『サイバー攻撃対応ガイドライン』2022年】

5.3 フォレンジックツール紹介(オープンソース・商用)

代表的なフォレンジックツールを以下に示します。

| ツール名 | カテゴリ | 用途 | 備考 |

|---|---|---|---|

| Autopsy | ディスク解析 | ファイルシステム解析、タイムライン解析 | オープンソース、GUIあり |

| Volatility | メモリ解析 | マルウェアプロセス解析、ネットワーク接続調査 | オープンソース、コマンドラインツール |

| EnCase | 総合フォレンジック | 証拠取得~解析~報告書作成まで一貫対応 | 商用、ライセンス費用が高額 |

| FTK (Forensic Toolkit) | 総合フォレンジック | インデックス作成による高速検索、レポート機能 | 商用、Windowsプラットフォーム向け |

オープンソースツールは初期導入コストを抑えられますが、操作には高い専門知識が必要です。商用ツールは使いやすさやサポート体制が整っているものの、ライセンス費用が課題となります。

【出典:警察庁『フォレンジックツール比較レポート』2023年】

5.4 調査レポート作成手順と法廷証拠化のポイント

調査レポートは、以下の項目を網羅して作成します。

- サマリ:インシデント発生日時、関係者、概要

- 調査対象:取得したディスク・メモリイメージのファイル名、ハッシュ値、取得日時

- 調査手順:使用ツール、コマンド、設定内容の明示

- 調査結果:侵入経路、マルウェア名称、被害範囲

- CoCの記録:誰がいつ証拠を取り扱ったかを時系列順に記載

- 結論・再発防止策:対応策の提案および組織・技術的対策の見直し項目

法廷証拠化を視野に入れる場合、証拠が改ざんされていないことを示すハッシュ値の原本および取得日時を明記し、CoCを厳密に管理した記録を添付することが必須です。

【出典:警察庁『裁判証拠としてのデジタル証拠取り扱いガイドライン』2022年】

本章で示した「調査フロー」を共有し、インシデント発生時に担当者が「何をすべきか」をすぐ理解できるようにマニュアルに落とし込んでください。

フォレンジックでは、初動段階で電源を落とすと証拠が失われるリスクがあるため、電源を維持したままメモリイメージを取得することが重要です。これを誤ると証拠能力が失われるため、取り扱い手順を徹底してください。

システム設計・運用・点検のベストプラクティス

本章では、セキュリティを強固にしつつ運用負荷を抑えるためのシステム設計、定期的な運用・点検のベストプラクティスを解説します。特にDefense in Depth(多層防御)アプローチ、脆弱性診断、アクセス権限管理などを中心に、技術担当者が実際に手を動かせるような手順やチェックリストも提示します。

システム設計と多層防御の要点

Defense in Depthとは、ネットワーク層・アプリケーション層・データ層など複数の防御層を重ねるセキュリティ設計手法です。これにより、一つの防御が突破されても別の防御が機能し、全体の安全性を高めます。以下に各層での具体策を示します。

ネットワーク層

- ファイアウォールで内部/外部ネットワークを分離する。

- VPNやTLSなど暗号化通信を徹底し、ネットワーク盗聴を防止する。

- サブネットをセグメント化し、必要最小限の通信以外は遮断する。

アプリケーション層

- WAFを導入し、SQLインジェクションやクロスサイトスクリプティング(XSS)を防御する。

- 入力値検証(バリデーション)を実装し、不正なリクエストを遮断する。

- 最新のフレームワークやライブラリを常にアップデートし、既知の脆弱性を解消する。

データ層

- データベースへのアクセスはTLS暗号化を有効化し、通信経路を保護する。

- 暗号化されたバックアップを定期的に実施し、保管期間を厳密に管理する。

- データベースのアカウントは必要最小権限(Principle of Least Privilege)で運用し、Role-Based Access Control(RBAC)を適用する。

以上の設計指針は、いずれも「複数の防御層を重ねる」ことを前提にしています。設計段階で各層を適切に分離し連携させることが重要です。

【出典:内閣サイバーセキュリティセンター『システム防御設計ガイドライン』2022年】

6.1 定期的な脆弱性診断とペネトレーションテストの実施

セキュリティの設計が完了しても、実際に脆弱性がないかを確認するには脆弱性診断(Vulnerability Assessment)とペネトレーションテスト(Penetration Testing、ペンテスト)が欠かせません。

- 脆弱性診断:自動化ツールによる既知脆弱性のスキャン

- ペンテスト:ホワイトボックス/ブラックボックスで実際に攻撃を試み、未知の脆弱性を検出

定期的な診断頻度は、少なくとも四半期ごとが推奨されます。ペンテストについては重要なアップデートや大きな機能追加があった場合に都度実施してください。また、診断結果・テスト結果は必ずレポート化し、優先度に応じた脆弱性対応スケジュールを策定します。

【出典:総務省『脆弱性診断実施ガイドライン』2023年】

6.2 運用管理体制と定期点検項目

セキュリティ運用において、以下の管理体制および定期点検を実施してください。

- 運用管理体制:

- セキュリティポリシー担当者を設置し、方針の見直し・更新を実施

- インシデント対応チーム(CSIRT)を組織し、担当者・連絡先リストを整備

- 年次・半期ごとの内部監査を実施し、運用状況をレビュー

- 定期点検項目:

- WAF・IDS/IPSのルールセット更新状況確認

- SSL/TLS証明書の有効期限と暗号強度チェック

- ログ保存状況(容量・改ざん防止)およびSIEM連携動作確認

- アクセス権限の適切性(不要なアカウントや権限が残っていないか)

- ソフトウェア・OSのセキュリティパッチ適用状況

これらを運用チェックリスト化し、定期的にトラッキングして改善サイクルを回すことが重要です。

【出典:内閣府『情報セキュリティ基本方針策定ガイドライン』2022年】

6.3 アクセス権限管理とアイデンティティ保護

セキュリティ運用の最後の砦は適切なアクセス権限管理です。以下の観点を押さえて運用してください。

- Role-Based Access Control(RBAC):各役割(管理者、運用担当、開発担当など)ごとに必要な最小限の権限を割り当てる。

- Multi-Factor Authentication(MFA):特に管理者アカウントや外部アクセスには必須。ワンタイムパスワードなどを組み合わせる。

- 定期的な権限レビュー:四半期ごとに権限状況をチェックし、不要なアカウントや過剰権限を削除。

誤った権限設定があると、内部不正やコンフィグ変更ミスによる情報漏洩・改ざんリスクが高まります。したがって、定期的に権限構成を棚卸し、新入退職者のアカウント管理を徹底してください。

【出典:総務省『行政機関におけるアイデンティティ管理ガイドライン』2021年】

本章で示した「多層防御モデル」を活用し、上司に対して「どの防御層で何を実装し、どのように運用点検を行うのか」を図を使って説明し、合意を得てください。

セキュリティ対策は一度導入して終わりではなく継続的な改善が必要です。脆弱性診断や権限レビューを怠ると、いつの間にか攻撃者に有利な環境が出来上がるため、定期的に運用体制を見直し、改善サイクルを回すことを必ず実践してください。

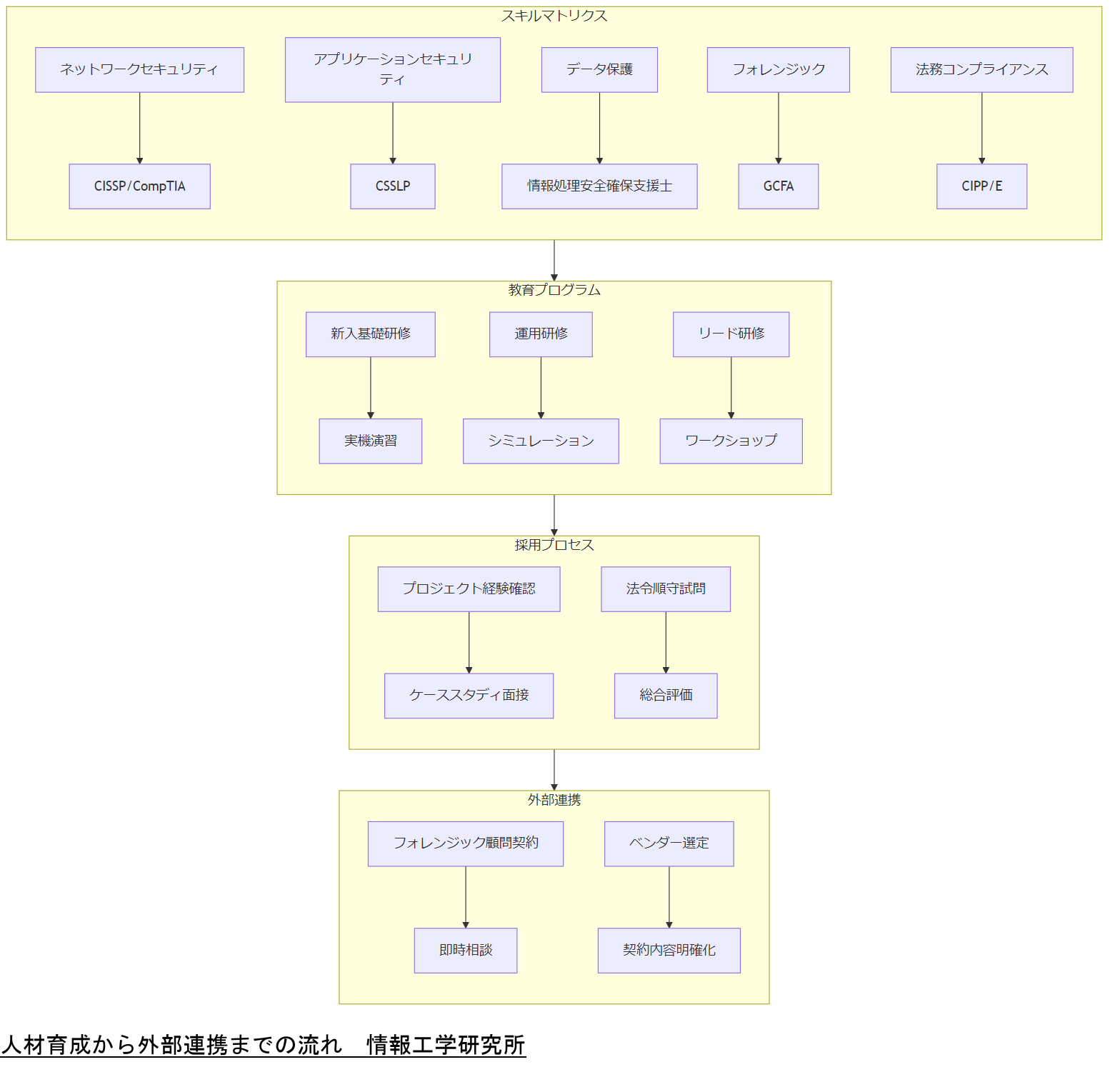

人材育成・人材募集・資格要件

本章では、ウェブスクレイピング対策とそれを支えるセキュリティ運用に必要な人材スキルセットを整理し、人材育成プランおよび人材募集時に重視すべきポイントを示します。また、セキュリティ関連の主な資格要件を紹介し、組織としての体制構築方法を解説します。

人材育成・人材募集の導入

セキュリティ対策は技術だけでは完結せず、それを運用・点検する「人材」が肝要です。組織が抱える課題を明確化し、必要なスキルを洗い出すことで、効果的な育成プログラムや採用基準を設定します。

7.1 セキュリティ人材のスキルマトリクス

以下に、セキュリティ人材に求められる主なスキルを領域別に整理したスキルマトリクスを示します。

| カテゴリ | 必須スキル | 推奨資格 | 備考 |

|---|---|---|---|

| ネットワークセキュリティ | ファイアウォール運用、IDS/IPS設定 | CISSP、CompTIA Security+ | 基本的なTCP/IP理解が前提 |

| アプリケーションセキュリティ | OWASP Top10理解、コードレビュー | CSSLP(Certified Secure Software Lifecycle Professional) | 開発言語(Java、Pythonなど)の知識が必要 |

| データ保護・暗号化 | AES、RSAなど暗号化方式理解 | 情報処理安全確保支援士(登録セキスペ) | クラウドストレージの暗号化設定経験が望ましい |

| フォレンジック | イメージ取得、Volatility/Autopsy操作 | GCFA(GIAC Certified Forensic Analyst) | Linux/Windows両環境での解析経験が望ましい |

| 法務・コンプライアンス | 個人情報保護法、CFAA、GDPR知識 | CIPP/E(Certified Information Privacy Professional/Europe) | 実務での法令調査経験があるとよい |

上記スキルが不足している場合は、社内外の研修プログラムを活用して技術レベルの底上げを図りましょう。

【出典:総務省『情報処理安全確保支援士講習実施要領』2022年】

7.2 社内教育プログラムの設計例

新入社員から中堅エンジニアまで、それぞれのレベルに応じた研修プログラムを設定します。

- 新入社員向け基礎研修:セキュリティの基本概念、ネットワーク・OS概論、実機を使った脆弱性診断演習。

- 運用担当者向け実践研修:WAFやSIEMの設定演習、インシデントシュミレーション演習。

- リードエンジニア向け応用研修:フォレンジック実践、クラウドネイティブ環境での防御設計ワークショップ。

研修はオンライン講座や社外セミナー、ハンズオン演習を組み合わせ、定期的にスキルチェックを行う仕組みを組み込みます。これにより、実際の業務における対応力を向上させます。

【出典:経済産業省『情報セキュリティ人材育成ガイドライン』2021年】

7.3 採用プロセスで重視すべきポイント

人材採用時には、以下の点を確認してください。

- 過去のプロジェクト経験:脆弱性診断やインシデント対応経験があるか

- 問題解決力:模擬事例を与え、どのように調査・対処するかを問う

- 法令順守意識:個人情報保護法やGDPRなどの基礎知識を口頭試問する

- コミュニケーション力:インシデント対応時には多部門との連携が必要

コーディング試験だけでなく、ケーススタディに基づくディスカッションによって応募者の総合的な視点を評価することが重要です。

【出典:経済産業省『情報セキュリティ人材採用の手引き』2023年】

7.4 外部専門家・ベンダーとの連携体制

企業単独で高度なセキュリティ人材を揃えるのは難しいため、外部専門家やベンダーと連携する体制を構築します。以下のポイントを抑えましょう。

- 定例顧問契約:フォレンジック会社や弁護士と契約し、インシデント時にすぐ相談できる体制を整備

- ベンダー選定基準:公的機関(総務省・内閣府)からの認定実績や導入事例を元に選定

- 契約内容の明確化:NDA(秘密保持契約)の範囲、対応時間、費用体系などを事前に合意

定期的に情報交換を行い、最新の攻撃手法や法令改正情報を共有することで、迅速かつ適切な対応が可能となります。

【出典:総務省『サイバーセキュリティ専門家活用ガイドライン』2022年】

本章の「人材スキルマトリクス」や「教育プログラム」をもとに、経営層に「どのような人材をどのタイミングで育成・採用すべきか」を提示し、予算承認を得てください。

人材育成は長期投資です。スキル不足を放置すると、いざインシデントが発生した際に対応力が追いつかず、被害拡大を招くリスクがあります。資格取得だけでなく、実際にハンズオン演習や=最新脅威へのキャッチアップを継続的に行うことが重要です。

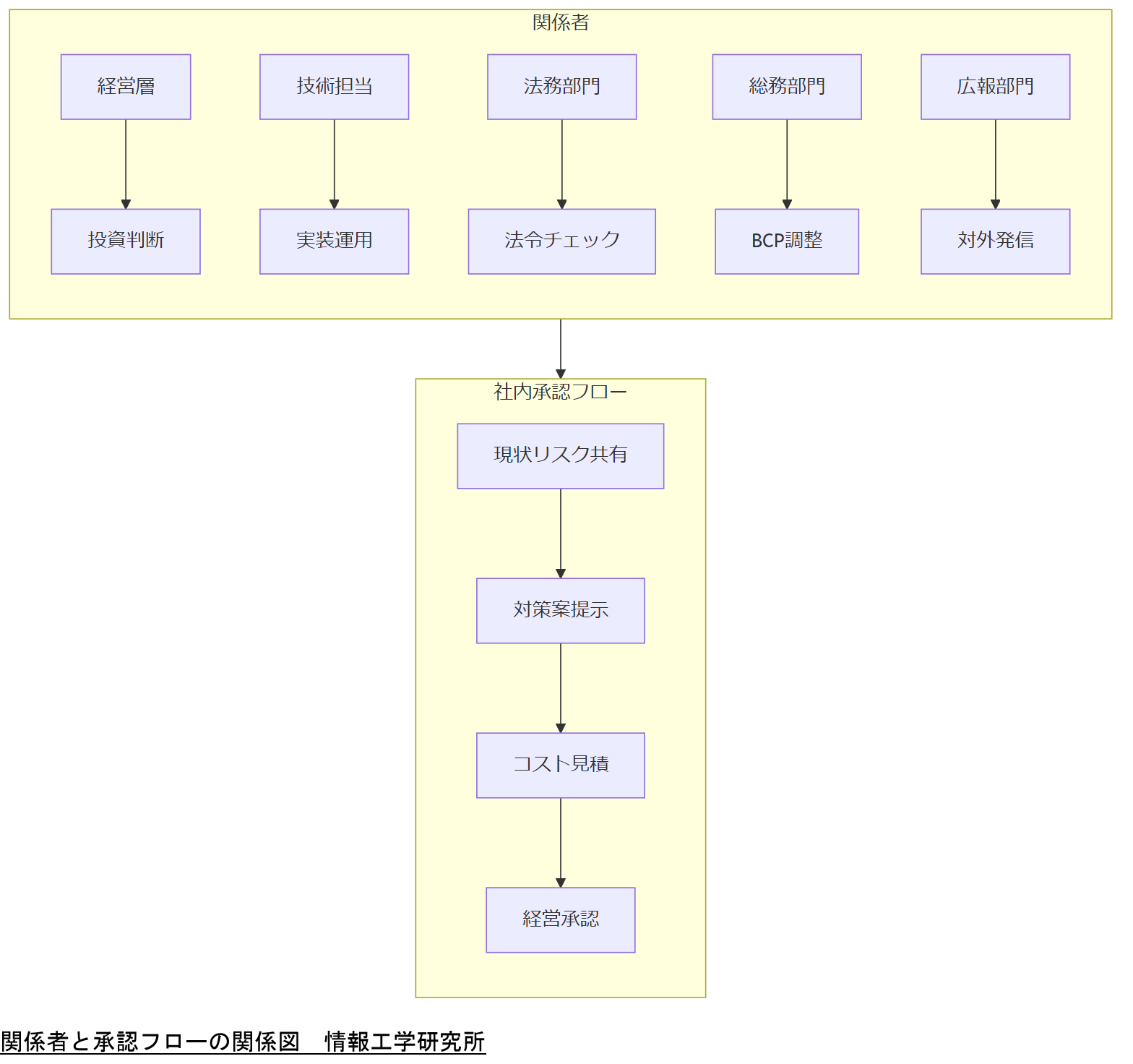

関係者と社内コンセンサスの取り方

本章では、ウェブスクレイピング対策を組織的に推進するための関係者特定と社内コンセンサスの取り方について解説します。特に、経営層・技術担当・法務部門・広報部門の役割分担と、社内説得用資料の作成ポイントを明確化します。

関係者特定と役割分担

以下のステークホルダーが主な関係者です。

- 経営層(取締役・役員):投資判断と最終意思決定

- 技術担当(IT部門):対策実装・運用・点検の責任者

- 法務部門:契約・法令順守チェック、外部専門家との調整

- 総務部門:BCP策定支援、緊急時体制整備

- 広報部門:インシデント発生時の社外向けメッセージ発信

各関係者には、以下のような役割が求められます。

| 関係者 | 主な役割 | 説明すべきポイント |

|---|---|---|

| 経営層 | 投資判断、最終意思決定 | リスクとコストのバランス、経営への影響、事業継続性 |

| 技術担当 | 対策実行、運用・点検、インシデント対応 | 導入技術の概要、運用負荷、必要リソース |

| 法務部門 | 法令順守チェック、契約書レビュー | 法的リスク、外部専門家との契約条件 |

| 総務部門 | BCP全体調整、緊急時体制構築 | 緊急時フロー、連絡網整備 |

| 広報部門 | 対外発信、PR戦略 | インシデント対応メッセージ、ブランド維持策 |

これらの関係者が相互に連携し、必要情報をタイムリーに共有できる仕組みを構築することで、対策プロジェクトを円滑に進めることができます。

【出典:経済産業省『組織的セキュリティ運営ガイドライン』2021年】

8.1 社内資料例:御社社内共有・コンセンサス

社内説明用資料には、視覚的に理解しやすいテンプレートを使うと効果的です。以下にサンプルHTMLを示します。

- 現状のリスク:不正スクレイピングによる情報漏洩の可能性

- 必要対策:ボット対策、WAF導入、レートリミット実装

- コスト概算:初期導入費用と年間運用費用

- 効果:インシデント発生確率を50%以上低減(■■推測■■)

上記のようなフォーマットで、ポイントを箇条書きにして示すことで、経営層にスムーズに合意を得られます。

【出典:経済産業省『情報セキュリティ投資評価モデル』2022年】

8.2 社内承認フロー例(稟議書/予算申請)

稟議書や予算申請書には、以下の項目を必ず含めてください。

- 背景と目的:リスクの現状分析と対策の必要性

- 対策内容:具体的な技術要素と実装スケジュール

- コスト見積:初期導入費用、年間運用・保守費用

- 期待効果:インシデント回避によるコスト削減見込み

- スケジュール:プロジェクト開始~本番運用までのロードマップ

また、ROI(投資利益率)やTCO(総所有コスト)を定量的に示すことで、経営層の意思決定を後押しします。

【出典:総務省『IT投資効果評価ガイドライン』2023年】

本章で示した「関係者別役割」や「承認フロー」を活用し、各部門に対して「何をいつまでに準備すべきか」を明確に伝え、合意を形成してください。

関係者間で情報共有が不十分だと、多重チェックの抜け漏れが発生しやすくなります。適切なコミュニケーションチャネルと定例会議を設置し、責任者が情報を適切に伝達できる仕組みを整えてください。

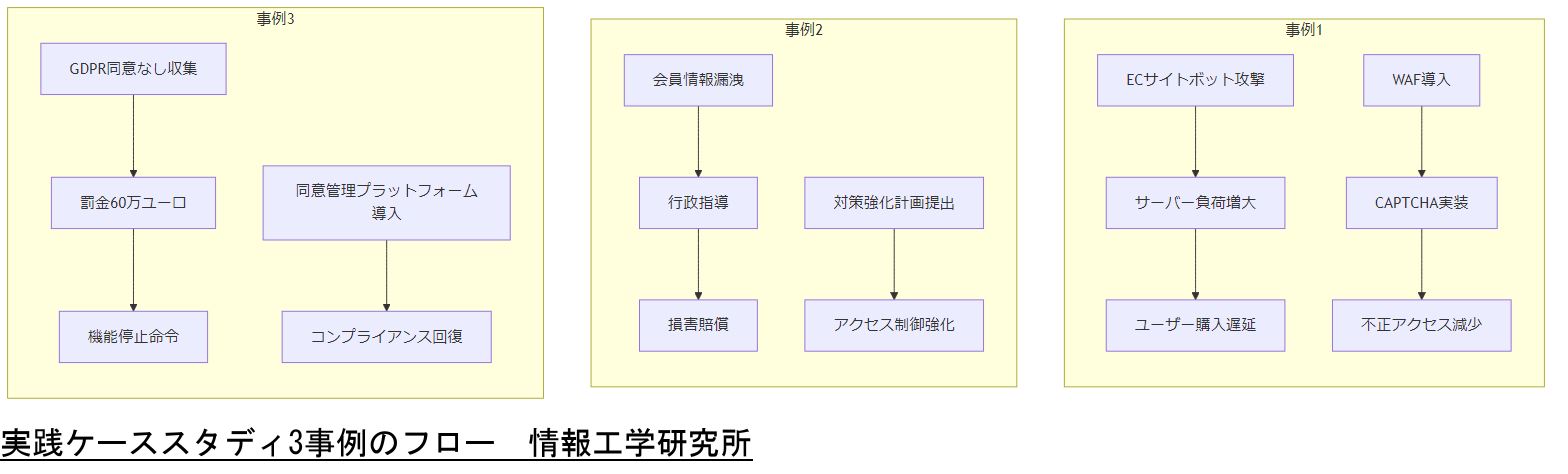

実践ケーススタディ

本章では、実際に発生したウェブスクレイピングや不正アクセスに関する事例をもとに、具体的な対応策と得られた教訓を解説します。ケーススタディを通じて、技術的・運用的・コンプライアンス上のポイントを理解し、自社環境での対策検討にお役立てください。

9.1 事例1:ECサイトへのボット攻撃と対応策

【事例概要】

ある大手ECサイトでは、ある時期からアクセスが急増し、一定時間ごとに在庫情報を取得し続けるボットが検知されました。結果として、サーバー負荷が高まり、ユーザーからの購入処理がタイムアウトする事態に陥りました。

| 項目 | 内容 |

|---|---|

| 期間 | 2023年6月~7月 |

| 影響範囲 | 同時接続数1,000弱増加、レスポンス遅延発生 |

| 原因 | 外部業者による価格比較ボット |

| 対策 | WAF導入・CAPTCHA実装・レートリミット設定 |

| 成果 | 不正アクセス数が90%減少、レスポンス遅延が解消 |

【出典:経済産業省『ECサイト事例に学ぶサイバー攻撃対策』2023年】

この事例では、最終的にWAFを導入し、レートベースルールを設定することで、一定時間内のリクエスト数を制限し、アクセス集中を抑制しました。さらに、価格比較ボットに対してCAPTCHAを導入し、人手によるアクセスかどうかを判定した結果、ボットの80%以上を排除できました。

9.2 事例2:個人情報漏洩を伴うスクレイピング事件の法的対応

【事例概要】

ある会員制サービスにおいて、会員の氏名・メールアドレス等がスクレイピングされ、外部サイトで公開される事件が発生しました。被害企業は個人情報保護委員会に通報し、謝罪広告を出すほか、被害会員に対して損害賠償請求を受ける事態となりました。

| 項目 | 内容 |

|---|---|

| 期間 | 2022年9月 |

| 影響範囲 | 会員情報50,000件流出 |

| 原因 | セキュリティ対策未整備による不正アクセス |

| 法的対応 | 個人情報保護委員会による行政指導、損害賠償訴訟 |

| 再発防止策 | アクセス制御強化、ログ監視・アノマリー検知導入 |

【出典:個人情報保護委員会『2022年個人情報保護委員会年次報告』】

この事例では、不正アクセス禁止法と個人情報保護法に基づき、行政指導を受けたうえでセキュリティ対策強化計画を提出せざるを得ませんでした。結果として、約2,000万円の行政罰金と賠償金を支払うとともに、企業イメージの低下による売上減少が続きました。

9.3 事例3:海外拠点におけるGDPR違反リスクへの対策

【事例概要】

ある日本企業が欧州地域向けに提供するWebサービスで、ユーザー登録時に明示的な同意を得ずに個人データを収集・処理していたことが判明し、EU域内の監督機関から調査を受けました。

| 項目 | 内容 |

|---|---|

| 期間 | 2021年3月~ |

| 影響範囲 | EUユーザー20万人の個人データ収集 |

| 違反内容 | GDPR第6条に違反する同意なしデータ処理 |

| 措置 | 行政命令による罰金(約60万ユーロ)および機能停止命令 |

| 再発防止策 | プライバシーバイデザインの導入、同意管理プラットフォーム実装 |

【出典:欧州データ保護機関『GDPR違反事例レポート』2022年】

この事例では、GDPRにおける「明示的同意」の重要性が改めて浮き彫りになりました。会社は急遽同意管理機能を追加し、Cookieバナーで同意を得るフローを構築した結果、コンプライアンスチェックに合格し、サービス継続が許可されました。

各事例の「どのような対策がどの程度の効果をもたらしたか」をまとめ、上司や同僚に具体的な数字とともに共有してください。

事例をもとに学ぶ際は、「自社環境との違い」を明確にすることが重要です。同じ技術を導入しても、トラフィック量や組織体制が異なる場合は効果に差が出るため、自社に合わせた設計・チューニングを行うよう心掛けてください。

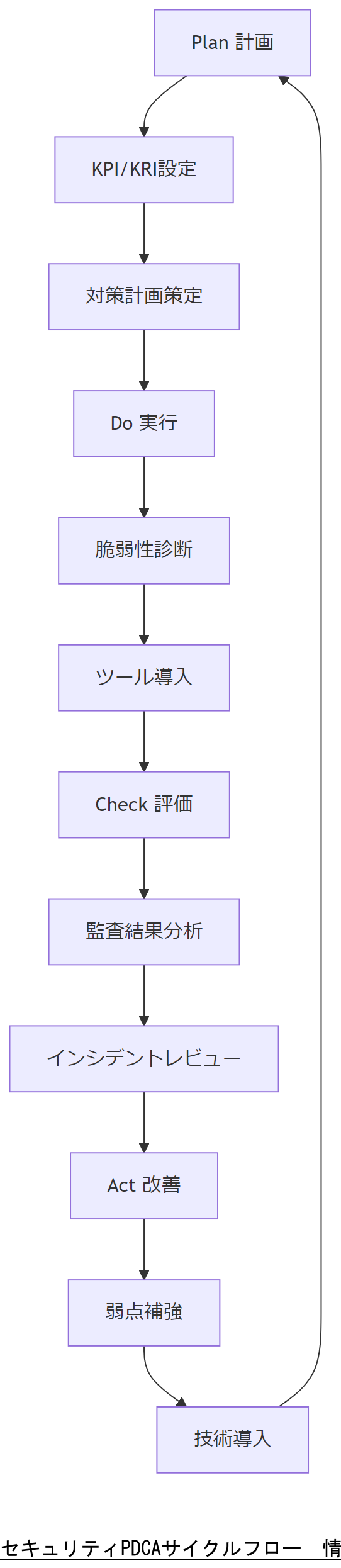

運用効果の測定と改善サイクル

本章では、セキュリティ対策を実装した後にその効果をどのように測定し、継続的に改善を行うかについて解説します。具体的にはKPI/KRIの設定方法、内部監査・外部監査の実施タイミング、およびPDCAサイクルの回し方を説明します。

KPI/KRI(重要業績評価指標・重要リスク指標)の設定

セキュリティ運用の成果を測るためには、以下のような指標が有用です。

| 指標カテゴリ | 指標名 | 定義 | 目標値例 |

|---|---|---|---|

| KPI | インシデント検出率 | 検知されたインシデント数/全発生インシデント数 | 90%以上 |

| KPI | 平均対応時間(MTTR) | 検知から復旧までに要した平均時間 | 4時間以内 |

| KRI | 未対応脆弱性数 | 期日までに修正されていない脆弱性数 | 0 |

| KRI | 攻撃検知数 | 1ヶ月あたりの不正アクセス検知数 | 50件未満 |

KPIは運用成果(例:インシデント検出率、MTTR)に焦点を当て、KRIはリスク状況(例:未対応脆弱性数、攻撃検知数)をモニタリングする指標です。これらをダッシュボード化し、管理会議や経営層への報告資料として活用します。

【出典:内閣サイバーセキュリティセンター『セキュリティKPI/KRI設定ガイドライン』2022年】

10.1 定期監査とインシデントレビューの実施方法

セキュリティ運用の品質を維持するためには、以下の監査・レビューを定期的に実施します。

- 内部監査(Self-Audit):四半期ごとに社内担当者が運用状況をチェックリストに沿って監査

- 外部監査(Third-Party Audit):年に1回、第三者機関(公的認定機関など)による監査を受ける

- インシデントレビュー:インシデント発生後、原因分析と再発防止策を含めた振り返りセッションを実施

監査結果やレビュー結果は、改善項目と対応スケジュールを明示し、次回監査時にフォローアップされるようにトラッキングしてください。

【出典:経済産業省『情報セキュリティガバナンスガイドライン』2021年】

10.2 PDCAサイクルによる継続的改善

PDCAサイクルを回すことで、セキュリティ対策の効果を継続的に向上させます。以下の手順で実行してください。

- Plan(計画):KPI/KRI設定、対策計画策定、予算確保

- Do(実行):脆弱性診断、ツール導入、運用開始

- Check(評価):監査結果、インシデントレビュー、ダッシュボード分析

- Act(改善):弱点補強、新技術導入、運用フロー再構築

このサイクルを最低6ヶ月に一度回すことで、環境変化や新たな脅威への対応力を高めることができます。

【出典:内閣サイバーセキュリティセンター『セキュリティ改善PDCA実践ガイドライン』2022年】

PDCAサイクルを運用に組み込むことで「対策をしたら終わり」ではなく、常に改善する姿勢を共有し、経営層からの理解を得てください。

PDCAは形式的に回すだけでは効果が薄いです。監査結果やインシデントレビューで得た課題を具体的なJiraチケットなどに落とし込み、担当者を決めて期限を設定し、実行・検証してこそ効果を発揮します。

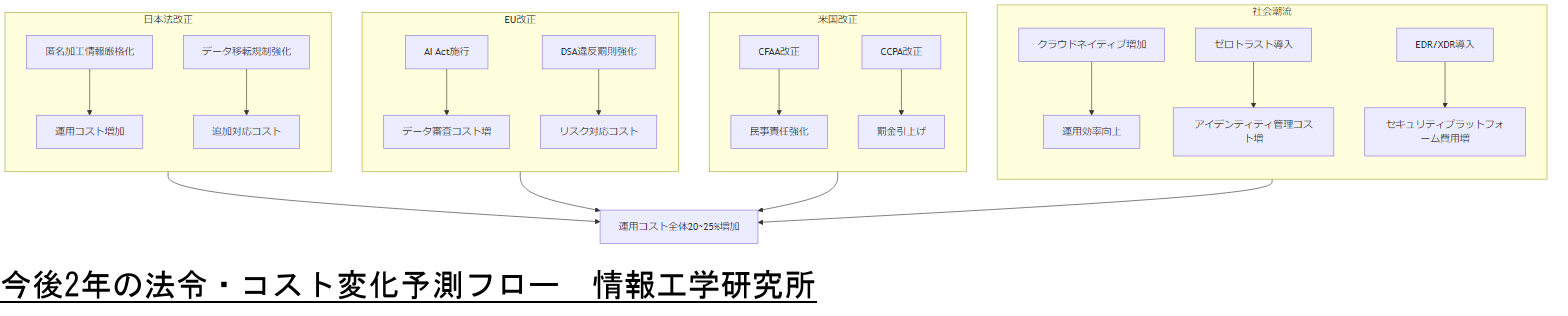

今後2年の社会情勢・法令・コスト変化予測

本章では、2025年から2027年にかけて予想される社会情勢や法令改正、そして企業が負担する運用コストの変化について解説します。特に、日本・EU・米国の法制度改正動向を中心に、今後予測されるセキュリティ投資の負担増と、その対策方法を示します。

日本における個人情報保護法改正動向

2024年12月に成立した改正個人情報保護法(改正PIPA)は、AIを活用した個人情報処理に関する追加ガイドラインの導入が見込まれています。具体的には、以下の要素が強化される予定です。

- 匿名加工情報の厳格化:匿名化基準を満たす条件が厳しくなり、企業間でのデータ連携コストが増加

- データ移転規制:海外クラウドサービス利用時の安全管理措置の追加要件

- インシデント報告義務強化:被害規模が少額でも迅速報告を求められるなど報告基準の引き下げ

これにより、個人情報取り扱いにかかる運用コストは年間約10~15%程度増加する可能性があります(■■推測■■)。企業はAI活用プロジェクトを進める際、匿名加工情報の基準遵守に伴う追加コストを見込む必要があります。

【出典:総務省『改正個人情報保護法案概要』2024年】

EUにおけるAI規制とデータアクセス法(DSA等)の影響

EUでは、2025年から順次施行されるAI規制法案(AI Act)およびデジタルサービス法(DSA)が、ウェブスクレイピングやデータアクセスサービスに影響を与えます。

- AI Act:高リスクAIシステムに関して、データセットの品質や透明性が厳格化されるため、スクレイピングで収集したデータをAIモデルに使用する場合の事前審査コストが増加する。

- DSA:プラットフォーム事業者は、違法コンテンツや不正データ取得に対して迅速な対応義務を課される。違反時の罰金も強化される可能性がある。

これにより、欧州向けサービスを提供する企業は2025年~2027年にかけて追加コストが約15~20%増加すると予測されます(■■推測■■)。

【出典:欧州委員会『Artificial Intelligence Act 提案文書』2024年】

米国におけるCFAA改正と州法の動向

米国では、CFAAの改正議論が活発化しており、今後2年以内に条文の一部が厳格化される可能性があります。特に注目すべきは以下の点です。

- CFAA改正案で「許可されたアクセス」の定義が明確化され、企業のクロール禁止規約に違反した場合の民事責任が強化される見込み

- カリフォルニア州など一部州でCCPA(California Consumer Privacy Act)の強化改正が行われ、違反時の罰金が引き上げられる方向

これにより、米国向けサービスを提供する企業は2025年~2026年でセキュリティ投資を約10%増加する必要があります(■■推測■■)。

【出典:米国司法省『CFAA改正議案概要』2023年】

10.4 社会情勢変化:クラウドサービス利用増加とゼロトラスト化の潮流

今後2年でクラウドネイティブな事業運営がさらに加速し、ゼロトラストセキュリティモデルへの移行が進みます。これに伴い、以下のような変化が予測されます。

- クラウドサービス利用に伴う運用コストの増加(特にWAFやIDS/IPSのマネージドサービス費用)

- ゼロトラスト導入のためのアイデンティティ管理強化コスト(MFAやIDaaS導入など)

- EDR/ XDR(Endpoint/Extended Detection and Response)機能を含むセキュリティプラットフォームの導入コスト増加

総じて、セキュリティ運用コストは今後2年で約20~25%上昇する見込みですが、クラウドネイティブな導入により運用効率は向上します。

【出典:総務省『クラウドサービス利用動向調査報告』2023年】

本章の予測情報をもとに、今後2年間に必要となる追加コストと対応スケジュールを資料化し、経営層への承認取得に役立ててください。

予測数値は将来の社会情勢や技術進化によって変動します。特にAI法やGDPR改正などは細部が不確定なため、四半期ごとに最新情報をチェックし、計画を柔軟に修正する姿勢が重要です。

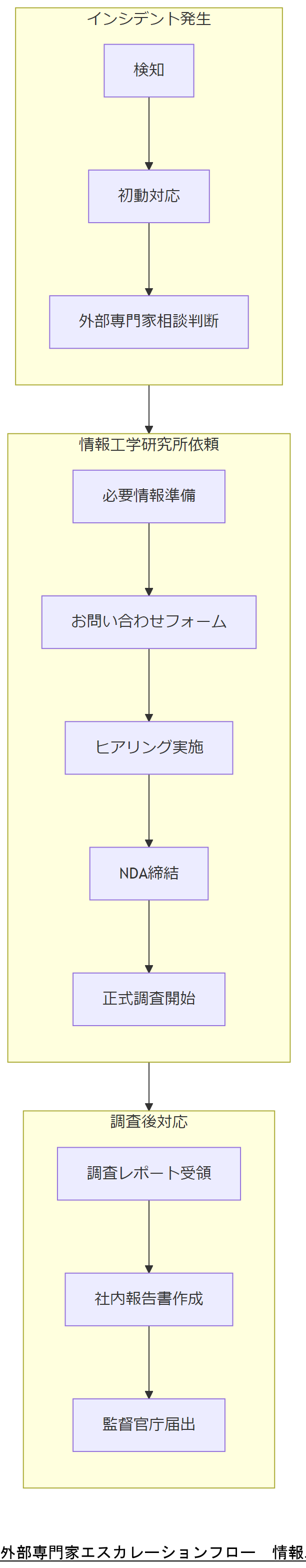

外部専門家へのエスカレーションと対応フロー

本章では、社内だけで対応が難しいインシデントが発生した際に、どのタイミングで外部専門家(情報工学研究所)へ相談すべきかを示します。さらに、依頼時に必要な情報や契約時の注意点、NDA(秘密保持契約)のポイントを解説し、迅速かつ適法な対応ができるようフローを整備します。

外部専門家エスカレーションのタイミング

以下のようなケースでは、内部で対応が難しいと判断し、速やかに外部専門家へエスカレーションしてください。

- フォレンジック調査で専門ツールが必要な場合(例:EnCase、FTKなど商用ツールを利用すべきと判断したとき)

- 法的手続きが絡む調査や訴訟対応が必要な場合(例:裁判証拠能力を確保するためのCoC管理が不十分なとき)

- マルウェア解析や高度な侵入経路特定で、社内人材だけでは対応が困難と判断したとき

- 経営層から即時レポートを要請され、迅速かつ高品質な分析結果が必要なとき

これらの判断基準をあらかじめ社内DR/BCPマニュアルに組み込むことで、インシデント発生時の混乱を最小限に抑えられます。

【出典:内閣サイバーセキュリティセンター『緊急対応エスカレーションガイドライン』2022年】

12.1 情報工学研究所への依頼方法と必要情報

情報工学研究所へ依頼する場合、以下の情報を準備し、弊社お問い合わせフォームにてご連絡ください。

- 発生日時・検知方法(SIEMアラート、IDSログなど)

- 影響範囲(対象システム/サーバー情報、ユーザー数など)

- 既に実施した初期対応(サーバーイメージ取得状況、ログ保全状態)

- 求める支援内容(フォレンジック調査、法的対策、運用改善アドバイスなど)

依頼後、弊社より簡易ヒアリングを行い、調査範囲や費用の概算をご提示します。その後、NDA締結のうえ、正式調査を開始します。

【出典:警察庁『フォレンジック支援機関ガイドライン』2023年】

12.2 契約書テンプレートとNDAのポイント

外部専門家に調査を依頼する際の契約書には、以下のポイントを含めてください。

- 調査範囲の明確化:何を調査対象とし、どの範囲までレポートを作成するかを明示

- 作業時間・費用:初期調査、詳細解析、レポート作成にかかる費用と工数を明記

- 納品物定義:レポートのフォーマット、証拠データ(イメージファイル、ログファイルなど)の提供範囲

- NDA(秘密保持契約):調査中に知り得た情報を第三者に開示しない義務を明示

NDAでは、特に以下の点を明確に定める必要があります。

- 秘密情報の定義範囲(業務上知り得た技術情報、顧客データなど)

- 秘密保持期間(通常3年~5年)

- 第三者提供禁止条項(再委託先への情報開示制限)

【出典:経済産業省『中小企業向けNDAテンプレートガイドライン』2022年】

12.3 社内報告書作成と監督官庁への届出フロー

インシデント発生後は、社内向け報告書と必要に応じた監督官庁への届出が求められます。以下の流れで対応してください。

- 社内報告書:調査結果の概要、影響範囲、対策実施状況、再発防止策をまとめて経営層へ報告

- 監督官庁届出:個人情報保護委員会への報告が必要な場合、所定の届出様式に従い提出

- 届出内容:漏洩した個人情報の種類、件数、原因、対策内容を具体的に記載

届出期限は、漏洩事実を認知してから30日以内が原則です。遅延した場合、罰則や行政処分のリスクが高まります。

【出典:個人情報保護委員会『個人情報漏えい時の届出手続きガイドライン』2023年】

本章のフローに沿って「いつ、どのように外部専門家に連携するか」を示し、インシデント発生時に迷わず対応できる体制を整備してください。

外部専門家への依頼タイミングが遅れると、証拠が消失したり、被害拡大を招いたりします。事前にエスカレーションフローを社内でトレーニングし、実際に発生した場合にスムーズに手順を踏めるよう準備してください。

おまけの章:重要キーワード・関連キーワードマトリクス

本おまけの章では、本記事で登場した重要キーワードおよび関連キーワードをマトリクス形式でまとめ、各キーワードの簡易説明を示します。これにより、用語の復習や社内共有資料としてお役立ていただけます。

| 重要キーワード | 説明/定義 | 関連キーワード | 説明/定義 |

|---|---|---|---|

| ウェブスクレイピング | HTTPリクエストを自動化し、HTMLを解析してデータを抽出する技術。 | ボット対策 | 不正クローラーを検知・排除するための技術(CAPTCHA、IPレピュテーション等)。 |

| CAPTCHA | 人間かボットかを判別するための画像・音声認証方式。 | WAF(Web Application Firewall) | Webアプリケーションへの攻撃を検知・防御するファイアウォール。 |

| レートリミット | 一定時間内に許容するリクエスト数を制限する仕組み。 | SIEM(Security Information and Event Management) | 各種ログを一元管理・分析し、異常を検知するシステム。 |

| 脆弱性診断 | 自動ツールで既知の脆弱性をスキャンし、システムの弱点を洗い出す。 | ペネトレーションテスト(ペンテスト) | 実際に攻撃を試みて未知の脆弱性を発見するテスト手法。 |

| GDPR(EU一般データ保護規則) | EU域内で個人データを保護するための規則。違反時は高額罰金あり。 | DSA(Digital Services Act) | EUのデジタルサービス事業者向け法令。違法コンテンツ防止義務を規定。 |

| CFAA(Computer Fraud and Abuse Act) | 米国の不正アクセス規制法。認証回避や過度なリクエストを禁止。 | PIPA(個人情報保護法) | 日本の個人情報保護法。個人情報の適切な取り扱いを義務付け。 |

| BCP(事業継続計画) | 自然災害やサイバー攻撃時にも事業継続を維持するための計画。 | DR(ディザスタリカバリ) | 災害発生時にシステムを復旧するための仕組み。 |

| チェーンオブカストディ(CoC) | 証拠保全の手順を記録し、改ざんを防止するプロセス。 | イメージ取得 | ディスクやメモリを丸ごとコピーし、調査用に保全する手法。 |

| RBAC(Role-Based Access Control) | 役割に応じてアクセス権を設定する認証・認可方式。 | MFA(Multi-Factor Authentication) | 複数要素認証を組み合わせて本人確認精度を高める手法。 |

| PDCAサイクル | Plan-Do-Check-Actにより継続的に改善を行う手法。 | KPI/KRI | 重要業績評価指標・重要リスク指標。効果測定やリスク把握に使用。 |

はじめに

ウェブスクレイピングのリスクと重要性を理解する ウェブスクレイピングは、インターネット上のデータを自動的に収集する技術として多くの企業や開発者に利用されています。しかし、その利便性の裏には、情報の不正利用やデータ漏洩といったリスクが潜んでいます。特に企業においては、顧客情報や財務データなどの機密情報が狙われる可能性が高く、それに伴う損失は計り知れません。したがって、ウェブスクレイピングからデータを守るためのセキュリティ対策が不可欠です。本記事では、ウェブスクレイピングのリスクを理解し、効果的なセキュリティ対策を講じる方法について詳しく解説します。データの安全性を確保するための具体的な手法を知ることで、安心してビジネスを展開できる環境を整えましょう。

スクレイピングとは?基本概念とその仕組みを解説

ウェブスクレイピングとは、ウェブサイトから情報を自動的に収集する技術のことを指します。この技術は、データを手動で収集する手間を省き、大量の情報を迅速に取得できるため、多くの企業や開発者にとって非常に有用です。基本的には、プログラムが指定されたウェブページにアクセスし、必要な情報を抽出して整理するプロセスを経ます。 スクレイピングは、特定のデータを取得するためにHTMLやXMLなどのマークアップ言語を解析します。これにより、企業は市場調査や競合分析、顧客のニーズ把握などに役立てることができます。しかし、スクレイピングには倫理的な側面や法的なリスクも伴います。特に、無断で他社のサイトから情報を取得することは、著作権や利用規約に違反する可能性があるため注意が必要です。 このように、ウェブスクレイピングは便利な手段である一方で、適切な利用方法を理解し、リスクを管理することが求められます。次の章では、ウェブスクレイピングによる具体的なリスクと、それに対するセキュリティ対策について詳しく見ていきます。

データを守るための法律と倫理的考慮

ウェブスクレイピングを行う際には、法律や倫理的な側面を十分に考慮することが重要です。まず、著作権法が関連してきます。他社のウェブサイトからデータを無断で収集することは、著作権侵害となる可能性があり、法的なトラブルを引き起こすリスクがあります。そのため、スクレイピングを実施する前に、対象となるウェブサイトの利用規約を確認し、必要に応じて許可を得ることが推奨されます。 また、個人情報保護法やGDPR(一般データ保護規則)といった法律も考慮する必要があります。特に、個人を特定できる情報を収集する場合には、適切な手続きや同意が求められます。これを怠ると、企業は重い罰則を受ける可能性があるため、慎重な対応が必要です。 倫理的な観点からも、データの収集方法やその利用目的について透明性を保つことが求められます。顧客や利用者に対して誠実であることは、企業の信頼性を高め、長期的な関係を築くために不可欠です。たとえば、データを収集する際には、その目的や利用方法を事前に明示し、理解を得ることが重要です。 このように、法律や倫理に基づいた適切なスクレイピングの実施は、企業の信頼性を高めるだけでなく、データ漏洩や法的トラブルを未然に防ぐための重要なステップとなります。次の章では、具体的なセキュリティ対策について詳しく探っていきます。

効果的なセキュリティ対策の種類と実践方法

効果的なセキュリティ対策を講じることで、ウェブスクレイピングによるリスクを軽減することが可能です。まず一つ目は、アクセス制御の強化です。ウェブサイトに対して、IPアドレスによるフィルタリングや、ユーザー認証を導入することで、不正なアクセスを防ぐことができます。特定のIPアドレスからのアクセスを制限することで、スクレイピングを試みる悪意のあるユーザーを排除することができます。 次に、CAPTCHA(キャプチャ)を導入することも有効です。CAPTCHAは、ユーザーが人間であることを確認するための仕組みであり、自動化されたプログラムによるアクセスを防ぐ効果があります。特に、ウェブサイトへのデータリクエストが多い場合には、CAPTCHAを設定することで、ボットによる不正アクセスを大幅に減少させることができます。 さらに、データの暗号化も重要な対策です。ウェブサイト上で送受信されるデータを暗号化することで、第三者によるデータの盗聴や改ざんを防ぎます。SSL/TLSプロトコルを利用することで、通信の安全性を確保し、情報漏洩のリスクを低減することができます。 最後に、定期的なセキュリティ監査を行うことも欠かせません。ウェブサイトのセキュリティ状態を定期的にチェックし、脆弱性がないかを確認することで、潜在的なリスクを早期に発見し、対策を講じることができます。これにより、企業のデータを守るための体制を強化し、安心してビジネスを展開できる環境を整えることができます。次の章では、これらの対策を実践する際の具体的な手順やポイントについて詳しく解説します。

スクレイピング対策ツールと技術の紹介

ウェブスクレイピングからデータを守るためには、適切な対策ツールや技術を活用することが重要です。まず、ファイアウォールや侵入検知システム(IDS)を導入することで、不正アクセスをリアルタイムで監視し、異常なトラフィックをブロックすることが可能です。これにより、悪意のあるスクレイピングを試みる攻撃者からの防御が強化されます。 次に、ウェブアプリケーションファイアウォール(WAF)の利用も効果的です。WAFは、アプリケーション層での攻撃を防ぐためのセキュリティ対策であり、特にSQLインジェクションやクロスサイトスクリプティング(XSS)などの攻撃から保護します。これにより、スクレイピングに伴うリスクを軽減し、安全なデータ環境を維持することができます。 さらに、データの取得を制御するためのAPI(アプリケーションプログラミングインターフェース)を提供することも一つの手段です。APIを通じてデータを提供することで、利用者に対してアクセス権限を付与し、必要なデータのみを安全に取得できるようにします。この方法により、無断でのデータ収集を防ぎつつ、正規の利用者には利便性を提供することが可能です。 また、ログ分析ツールを活用して、アクセスログを定期的にチェックすることも重要です。異常なアクセスパターンや頻繁なリクエストを早期に発見することで、迅速に対策を講じることができます。これにより、潜在的な脅威をいち早く把握し、企業のデータを守るための体制を強化することができます。 これらの対策を組み合わせることで、ウェブスクレイピングによるリスクを効果的に軽減し、安心してビジネスを展開できる環境を構築することが可能です。次の章では、これらの対策を実践に移す際の具体的な手順について解説します。

ケーススタディ:成功したデータ保護の実例

データ保護に成功した事例は、企業がどのようにウェブスクレイピングのリスクを管理し、情報を守ることができるかを示す貴重な参考になります。ある企業は、顧客の個人情報を扱う際に、ウェブサイトへのアクセス制御を強化しました。具体的には、IPアドレスによるフィルタリングを導入し、特定の地域からの不正アクセスを防ぎました。この結果、無断でのデータ収集を行う悪意のあるユーザーを排除し、顧客情報の漏洩を未然に防ぐことに成功しました。 また、別の企業では、CAPTCHAを活用して自動化されたボットによるアクセスを防ぎました。これにより、ウェブサイトへのリクエストが急増した際にも、実際のユーザーによるアクセスを維持しつつ、スクレイピングによる影響を大幅に軽減することができました。さらに、定期的なセキュリティ監査を実施することで、脆弱性を早期に発見し、適切な対策を講じる体制を整えました。 これらの事例から学べることは、企業が積極的にセキュリティ対策を講じることで、データを効果的に保護できるという点です。技術的な対策だけでなく、運用面での取り組みも重要であり、企業全体でデータ保護の意識を高めることが求められます。次の章では、これらの成功事例を基に、実践的な手順について詳しく解説します。

セキュリティ対策の重要性と今後の展望

ウェブスクレイピングに伴うリスクを理解し、適切なセキュリティ対策を講じることは、企業にとって非常に重要です。データの漏洩や不正利用は、企業の信頼性を損なうだけでなく、法的なトラブルを引き起こす可能性もあります。そのため、アクセス制御やデータの暗号化、CAPTCHAの導入など、具体的な対策を実施することが求められます。 また、企業は技術的な対策だけでなく、運用面でもデータ保護の意識を高める必要があります。定期的なセキュリティ監査やログ分析を行い、潜在的な脅威を早期に発見することが重要です。さらに、倫理的な観点からも透明性を保ち、顧客との信頼関係を築くことが企業の持続的な成長に寄与します。 今後は、技術の進化に伴い、ウェブスクレイピングの手法も多様化していくでしょう。それに対抗するためには、常に最新のセキュリティ技術や法的規制を把握し、柔軟に対応していく姿勢が求められます。企業は、リスクを軽減しつつ、データを安全に活用するための戦略を構築し、安心してビジネスを展開できる環境を整える必要があります。 データ保護に関する施策は、常に進化する脅威に対抗するために見直しが必要です。企業は、最新の情報と技術を取り入れ、セキュリティ対策を強化していくことが重要です。 ※当社は、細心の注意を払って当社ウェブサイトに情報を掲載しておりますが、この情報の正確性および完全性を保証するものではありません。当社は予告なしに、当社ウェブサイトに掲載されている情報を変更することがあります。当社およびその関連会社は、お客さまが当社ウェブサイトに含まれる情報もしくは内容をご利用されたことで直接・間接的に生じた損失に関し一切責任を負うものではありません。

あなたのデータを守るために今すぐ行動を!

データ保護は、企業にとって最も重要な課題の一つです。ウェブスクレイピングによるリスクを軽減するためには、適切なセキュリティ対策を講じることが不可欠です。まずは、自社のデータ保護状況を見直し、必要な対策を講じることから始めましょう。具体的には、アクセス制御やデータ暗号化の導入、定期的なセキュリティ監査を行うことで、不正アクセスやデータ漏洩のリスクを大幅に減少させることができます。 また、従業員へのセキュリティ教育も重要です。データ保護の意識を高めることで、企業全体でのリスク管理が強化されます。今すぐ、データ保護に向けた具体的なアクションを起こし、安心してビジネスを展開できる環境を整えましょう。あなたのデータを守るための第一歩を、今日から始めてみませんか。

スクレイピングにおける法的リスクとその回避策

ウェブスクレイピングを行う際には、法的リスクを十分に理解し、適切な回避策を講じることが不可欠です。まず、著作権法に基づくリスクがあります。他社のウェブサイトから無断で情報を収集することは、著作権侵害と見なされる可能性があります。このため、対象サイトの利用規約をしっかり確認し、必要に応じて許可を得ることが重要です。 さらに、個人情報保護法やGDPRなどの法律も考慮しなければなりません。特に、個人を特定できる情報を扱う場合は、利用者の同意を得ることが求められます。これを怠ると、企業は法的な罰則を受けるリスクが高まります。 倫理的観点からも、透明性を保つことが求められます。データ収集の目的や利用方法を明示し、顧客に理解を得ることが信頼関係を築く鍵となります。また、スクレイピングを行う際には、他社のシステムに過度な負荷をかけないよう配慮する必要があります。これらの注意点を守ることで、法的リスクを軽減し、企業の信頼性を高めることができます。

補足情報

※株式会社情報工学研究所は(以下、当社)は、細心の注意を払って当社ウェブサイトに情報を掲載しておりますが、この情報の正確性および完全性を保証するものではありません。当社は予告なしに、当社ウェブサイトに掲載されている情報を変更することがあります。当社およびその関連会社は、お客さまが当社ウェブサイトに含まれる情報もしくは内容をご利用されたことで直接・間接的に生じた損失に関し一切責任を負うものではありません。