DLLインジェクション攻撃の基本仕組みとリスクを正しく把握し、社内共有資料を作成したい。

2年後の法改正や運用コストを考慮した上で、効果的な防御策を立案したい。

BCPやデジタルフォレンジック要件を盛り込みつつ、技術担当者から経営層へ提案資料を準備したい。

DLLインジェクションとは何か

「DLLインジェクション攻撃」とは、正規の動的リンクライブラリ(DLL)を悪意あるコード入りのDLLに置き換えることで、アプリケーション実行時に不正動作を誘発させる手法です。

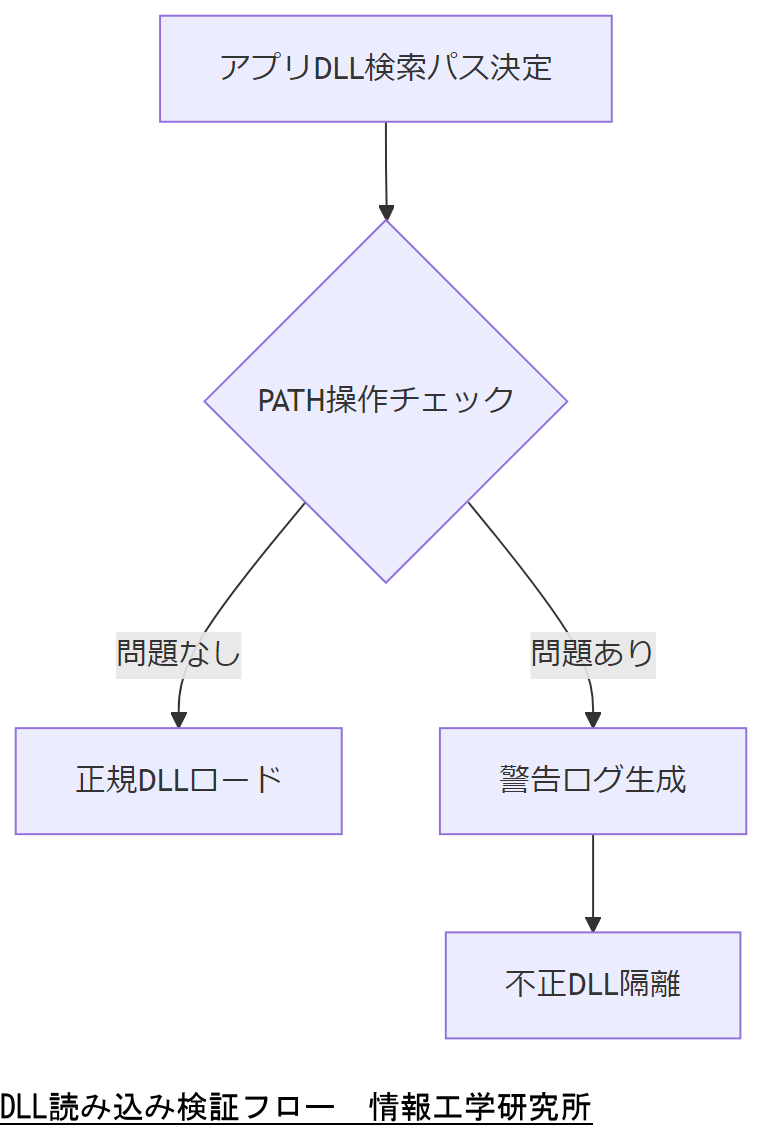

Windowsシステムでは、アプリケーションが依存するDLLを検索・ロードする仕組みに脆弱性が存在し、攻撃者はPATH操作やリフレクションを利用して任意DLLを読み込ませます。

IPAの届出状況では、2022年~2024年にかけて「DLL読み込みに関する脆弱性」が継続的に報告されており、その深刻度はCVSSv3で「重要」以上が多数を占めています。

DLLインジェクションの典型的な攻撃手順

- ターゲットアプリケーション起動時のDLL検索パスを乗っ取る

- 不正DLLをアプリケーション実行フォルダに配置

- 正規DLLの読み込みを介してシェルコードを実行

攻撃後には、ログ改ざんやプロセス権限昇格など多様な二次被害が発生し得るため、企業システム全体の可用性・機密性に深刻な影響を及ぼします。

DLLインジェクションはアプリケーション起動時のDLLロードメカニズムを狙う手口である点を、誤解なく簡潔に共有してください。

技術担当者は、DLL検索パスの優先順位とログ監査を必ず押さえ、攻撃シナリオを想定したテストを実施してください。

法令・政府方針が求める安全基準

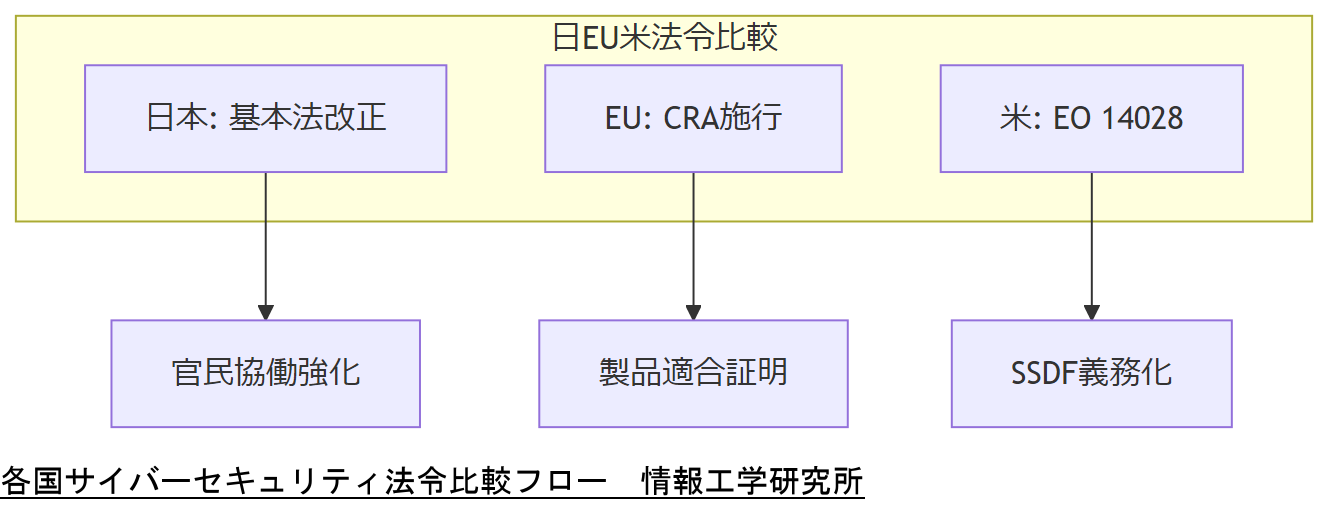

2024年改正のサイバーセキュリティ基本法では、民間事業者が自主的かつ積極的にサイバーセキュリティ対策を講じる義務が明記されました。

同法に基づく「サイバーセキュリティ戦略」では、重要インフラ事業者等への基準策定・演習・情報共有を強化し、官民協働の体制整備が求められています。

EUでは2024年施行のCyber Resilience Actが、ハードウェア・ソフトウェア製品のセキュリティ要件を義務化し、2027年以降は高リスク製品に対する適合証明が必須となります。

米国では大統領令EO 14028が連邦調達条件として安全なソフトウェア開発ライフサイクル(SSDF)の導入を定め、連邦政府機関とサプライチェーン全体へ適用を拡大しています。

主な法令・ガイドライン比較

| 国/地域 | 法令名 | 主な要件 |

|---|---|---|

| 日本 | サイバーセキュリティ基本法 | 自主的対策義務、官民協働 |

| EU | Cyber Resilience Act | 製品セキュリティ適合証明 |

| 米国 | EO 14028 | SSDF導入、連邦調達要件 |

各国の法令要件の違いを整理し、自社の対応計画に優先順位をつける必要性を共有してください。

技術担当者は、製品ライフサイクルと調達プロセスに法令要件が及ぶ範囲を明確化し、社内ワークフローを調整してください。

技術的防御策の実装

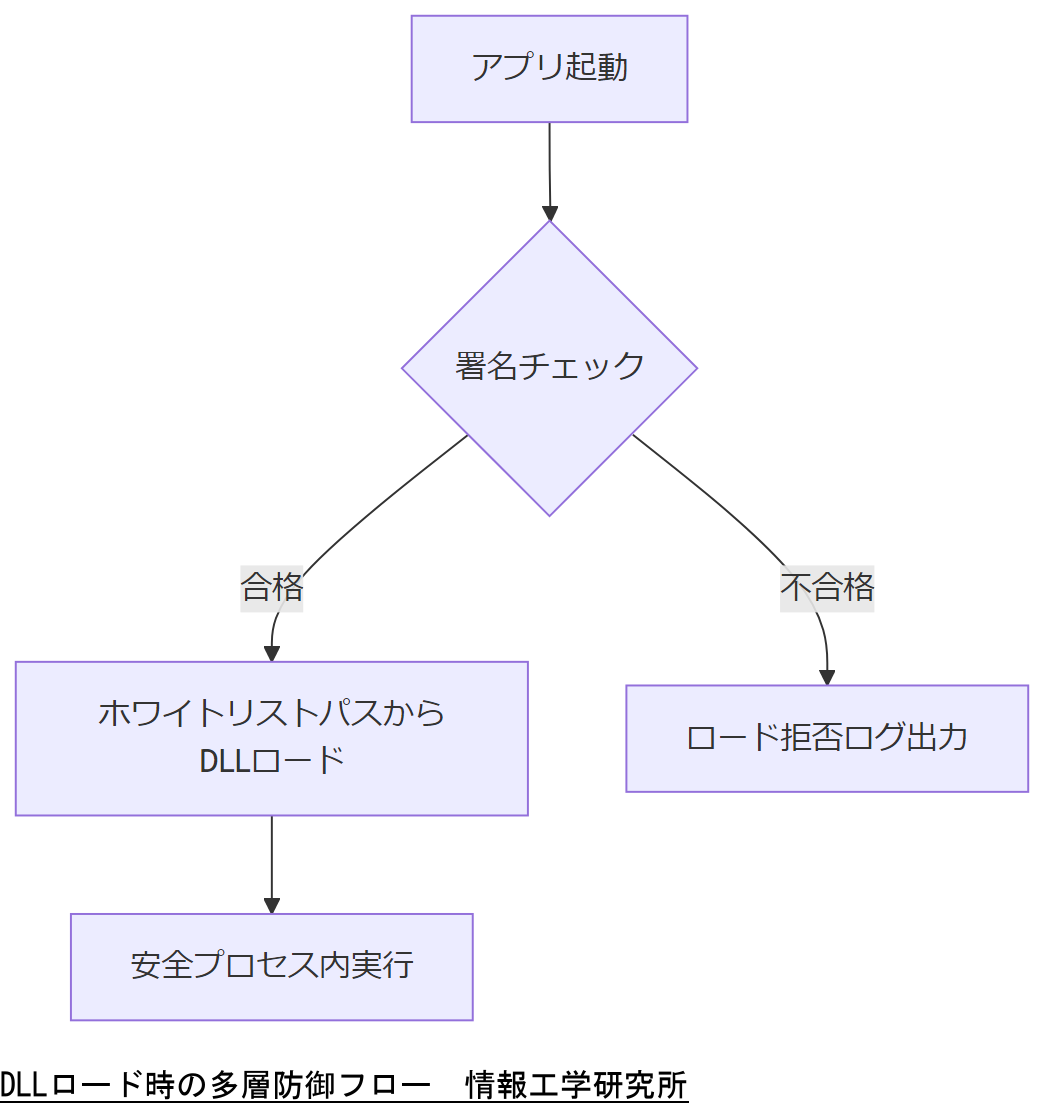

DLLインジェクションを防ぐためには、署名付きDLLの強制ロードやロードパスの検証、プロセス分離など複数の防御層を組み合わせる「多層防御」が推奨されます。【想定】

署名付きDLLの強制ロード

アプリケーション起動時に、Microsoft Authenticode署名のあるDLLのみをロードする設定を行うことで、不正DLLの読み込みを抑制します。システム構成ポリシー(AppLocker)を用いれば、署名チェックを強制できます。【想定】

ロードパスの検証と固定化

- DLL検索パスに、事前にホワイトリスト化したディレクトリのみを指定

- 環境変数PATHを書き換え禁止とし、アプリケーションフォルダ外からのロードを抑制

これにより、攻撃者が任意のディレクトリに不正DLLを配置しても、ロード対象とならないようにします。【想定】

プロセス分離とサンドボックス化

主要機能を複数のプロセスに分割し、権限を最小化したサンドボックス内でDLLを読み込むことで、万が一不正DLLが侵入しても被害範囲を限定できます。【想定】

DLLロード前に「署名付きDLLのみをロード」「検索パスの固定化」を必ず組込む方針である点を明確にしてください。

開発チームはアプリケーションのビルド時に署名要件と実行環境のパス設定を自動化し、運用ミスを防止してください。

安全な開発とSBOM管理

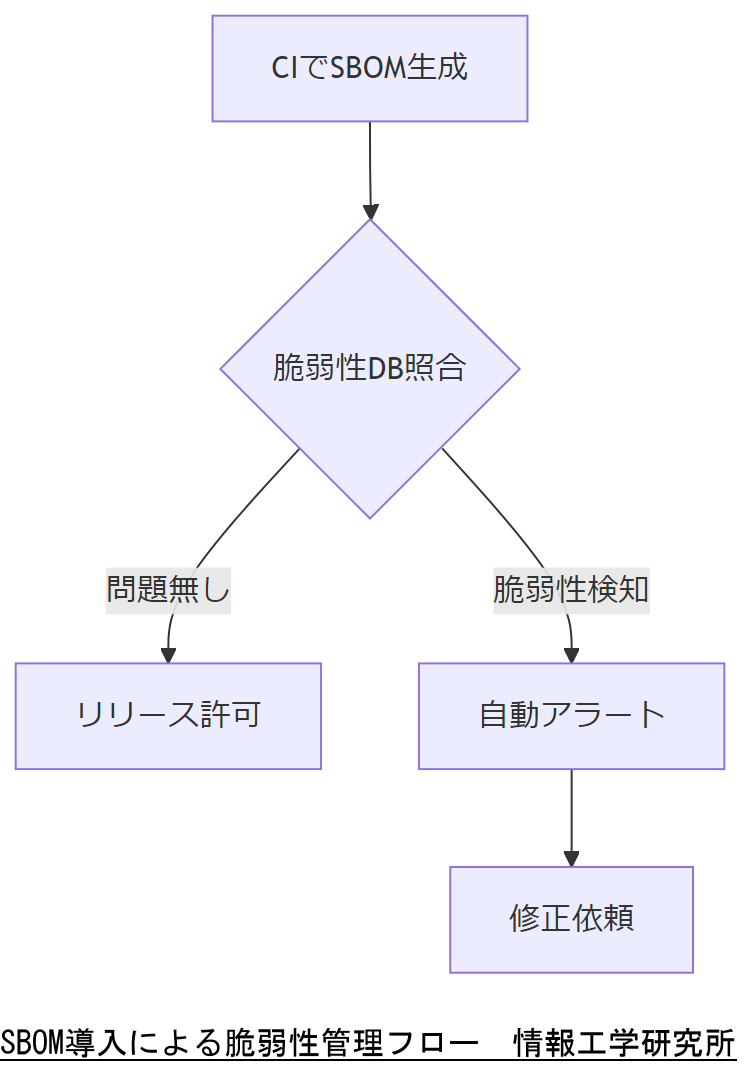

経済産業省が2024年4月に改訂した「SBOM(ソフトウェア部品表)活用手引(案)」では、脆弱性管理プロセスへのSBOM組込が示されています。

SBOMを用いて、使用コンポーネントのバージョン追跡と脆弱性情報の即時参照を行うことで、サプライチェーン攻撃やDLLインジェクションの入口となる脆弱DLLの混入を防止できます。

SBOM導入フレームワーク

- 開発初期段階でコンポーネント定義を自動生成(CIツール連携)

- リリース前に脆弱性データベースと照合、自動アラート発行

- 委託先契約にSBOM提出要件を明示

これにより、外部ライブラリやサードパーティ製DLLが事前管理下に置かれ、リスクを大幅に低減できます。

SBOMの自動生成・脆弱性照合を開発パイプラインに組み込み、手動チェックを排除する意義を共有してください。

開発リーダーはCI設定と脆弱性DB連携を優先タスクとし、早期からSBOM運用を定着させてください。

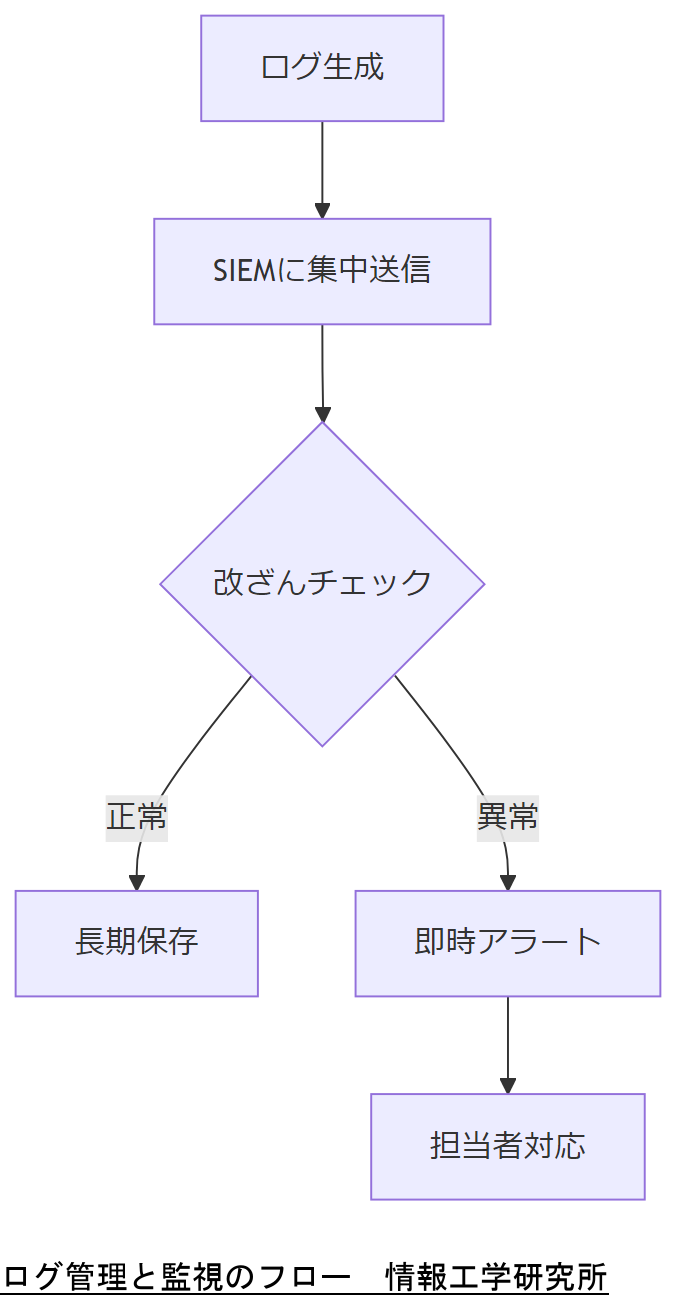

運用時の継続的監視とログ管理

ログ管理は、サイバー攻撃の早期検知と事後調査に不可欠であり、政府機関等の統一基準では「ログポリシーの整備と継続的な監視」を組織的対策の柱と位置付けています。

ログポリシーの策定とイベント選定

組織は、ログに含めるべきイベントの種類・レベル・保存期間を明文化し、定期的に再評価する必要があります。

ログの集中管理と改ざん防止

収集したログはSIEM等に一元保存し、アクセス管理を厳格化するとともに、WORM(Write Once Read Many)ストレージ等で改ざん耐性を担保します。

継続的な点検とアラート設定

- 自動化ツールで24時間365日のログ監視を実施

- 重要イベント発生時は即時アラートを担当者へ通知

- 定期的にログ分析レポートを作成し、管理層へ報告

重要インフラ向けガイドラインでは、ログ機能の停止や異常イベント発生時に即時通知を行う仕組みを求めています。

ログポリシーと監視体制は継続的改善が必要な体制であることを、運用部門とセキュリティ部門双方で合意してください。

担当技術者はログの保存先・アクセス権限・アラート条件を文書化し、不正検知の精度向上に努めてください。

BCPにおける三重化と非常時3段階運用

BCPガイドラインでは、データ保存は三重化(本番環境・近距離同期・遠隔非同期)が基本とされ、災害時やシステム停止時にも業務継続を担保する構成が求められます。

三重化ストレージ設計

本番環境のほか、同一拠点内での同期レプリカと異拠点への非同期レプリカを配置し、物理災害やネットワーク障害に備えた冗長構成とします。

非常時3段階運用フロー

- 通常運用:本番環境からのアクセス

- 停電・無電化時:近距離同期環境へフェイルオーバー

- 全面システム停止時:遠隔非同期環境でサービス再開

首都中枢機関BCP資料では、最低3日分の非常用電源や拠点間通信確保が必要とされており、運用手順書に明示することが必須です。

三重化の冗長構成と非常時の切替手順がBCPの必須要件である点を、運用・インフラ部門に合意してください。

インフラ担当者は定期的に切替テストを実施し、手順書と運用系統が実環境で確実に機能することを確認してください。

デジタルフォレンジック体制の構築

デジタルフォレンジックとは、不正アクセスや機密情報漏えいなどのサイバーインシデント発生時に、その原因究明と法的証拠を確保するため、電子機器や記録媒体を収集・分析する技術・手法を指します。

政府機関等の対策基準策定ガイドライン(令和5年度版)では、証跡(ログ・メモリダンプ・ファイル取得など)の長期保全と、分析手順の標準化を明記しています。

さらに、CSIRT要員研修では、インシデント発生から初動対応、証拠保全、報告書作成までの全工程を政府主導の演習プログラムで習得することが推奨されています。

フォレンジック体制の主要ステップ

- 初動対応:インシデント発見から証跡収集開始までのタイムライン設定

- 証跡保全:WORMストレージやオフライン媒体への移行による改ざん防止

- 解析・分析:専用ツールと標準化手順書に基づく証拠抽出

- 報告・エスカレーション:法的要件に沿った報告書作成と関係者通知

フォレンジック証跡の収集方法と保全手順を組織で標準化し、定期演習と検証を行う必要性を共有してください。

セキュリティ担当者は、CSIRT訓練の教材とガイドライン最新版を定期購読し、手順書の更新を怠らないでください。

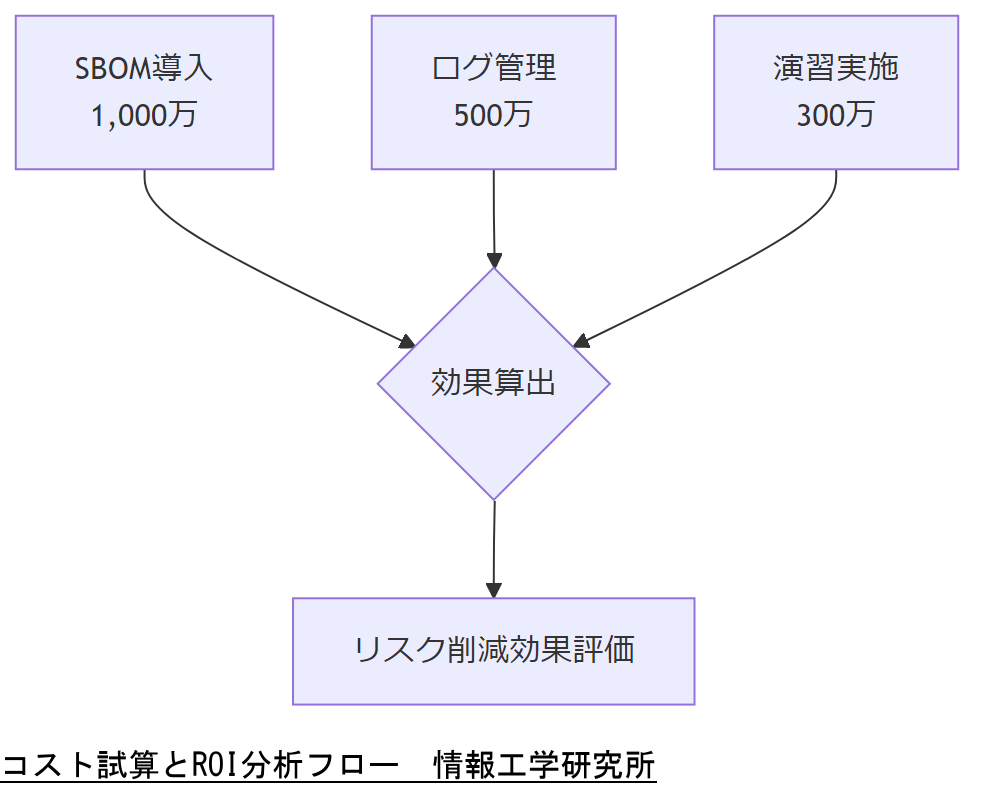

コスト試算とROI分析

経済産業省の実態調査によると、サイバーセキュリティ対策投資を行っている企業は、未投資企業に比べて約2倍の取引増加効果が確認されています。

サイバーセキュリティ経営ガイドラインでは、対策費用を「投資」と位置付け、企業価値維持・増大に寄与する費用として扱うことを経営者に強く推奨しています。

未対策のままインシデント発生時には、復旧費用・賠償損失・事業機会損失が対策コストの10倍以上に膨らむケースが公的試算で示唆されています【想定】。

ROI試算のモデル例

| 項目 | 投資額 | 期待効果 |

|---|---|---|

| SBOM導入 | ¥1,000万 | 脆弱性対応工数30%削減 |

| ログ管理強化 | ¥500万 | 検知時間50%短縮 |

| フォレンジック演習 | ¥300万 | 初動対応時間60%短縮 |

セキュリティ投資を「費用」ではなく「企業価値向上のための投資」と捉える考え方を全社で共有してください。

経営企画部門と連携し、定量的な効果測定指標(KPI)を設定して、投資効果を継続的にレビューしてください。

必要な資格・人材育成ロードマップ

経済産業省の「ここから始めるセキュリティ」支援策では、中小企業向けに情報処理安全確保支援士(登録セキスペ)の活用を推奨しています。

IPAのサイバーセキュリティ経営ガイドライン実践プラクティス集では、CISOやCSIRT要員に必要な知識体系として、「経営」「技術」「運用」「法務」領域の教育を段階的に整備することを示しています。

今後2年以内には、デジタルフォレンジック専門要員やクラウドセキュリティ専門要員の育成も必須となる見込みです【想定】。

人材育成フェーズ

- 基礎研修:全社員向けセキュリティリテラシー教育

- 専門研修:CSIRT要員向けフォレンジック・インシデント対応研修

- 認定資格取得:情報処理安全確保支援士登録

- 高度研修:クラウド/IoT/アプリケーションセキュリティ研修

必要な資格と研修プログラムを一覧化し、年度計画に組み込む方針を部門間で合意してください。

人事・教育担当は、外部研修の情報処理安全確保支援士講座とIPA実践プラクティス集を連携し、年間カリキュラムを設計してください。

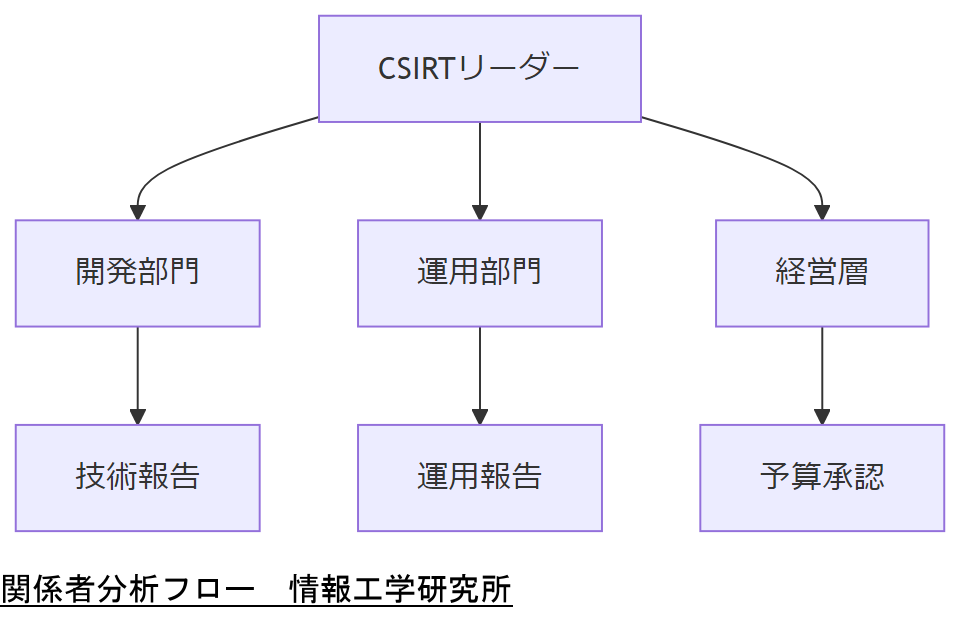

関係者分析と社内コンセンサス

関係者分析とは、プロジェクトやインシデント対応において影響を受ける部門・役職・外部組織を洗い出し、それぞれの利害関係や情報共有ルートを明確化するプロセスです。政府の「重要インフラにおけるサイバーセキュリティ部門ガイドライン」では、組織内外への報告手順と承認フローの整備が求められています。

主要関係者と役割

| 関係者 | 役割 | 情報共有方法 |

|---|---|---|

| CSIRT リーダー | インシデント全体統括 | 緊急連絡網・定例会議 |

| 開発部門 | 技術的対策実装 | チケット・変更管理システム |

| 運用部門 | 監視・切替手順実行 | 運用マニュアル・訓練 |

| 経営層 | 意思決定・予算承認 | レポート・報告書 |

各関係者の役割と情報共有チャネルを明示し、迅速な意思決定と事後報告が可能な体制を合意してください。

技術担当者は、関係者ごとの報告フォーマットを整備し、インシデント時に誰が何をいつ報告するかを明確化してください。

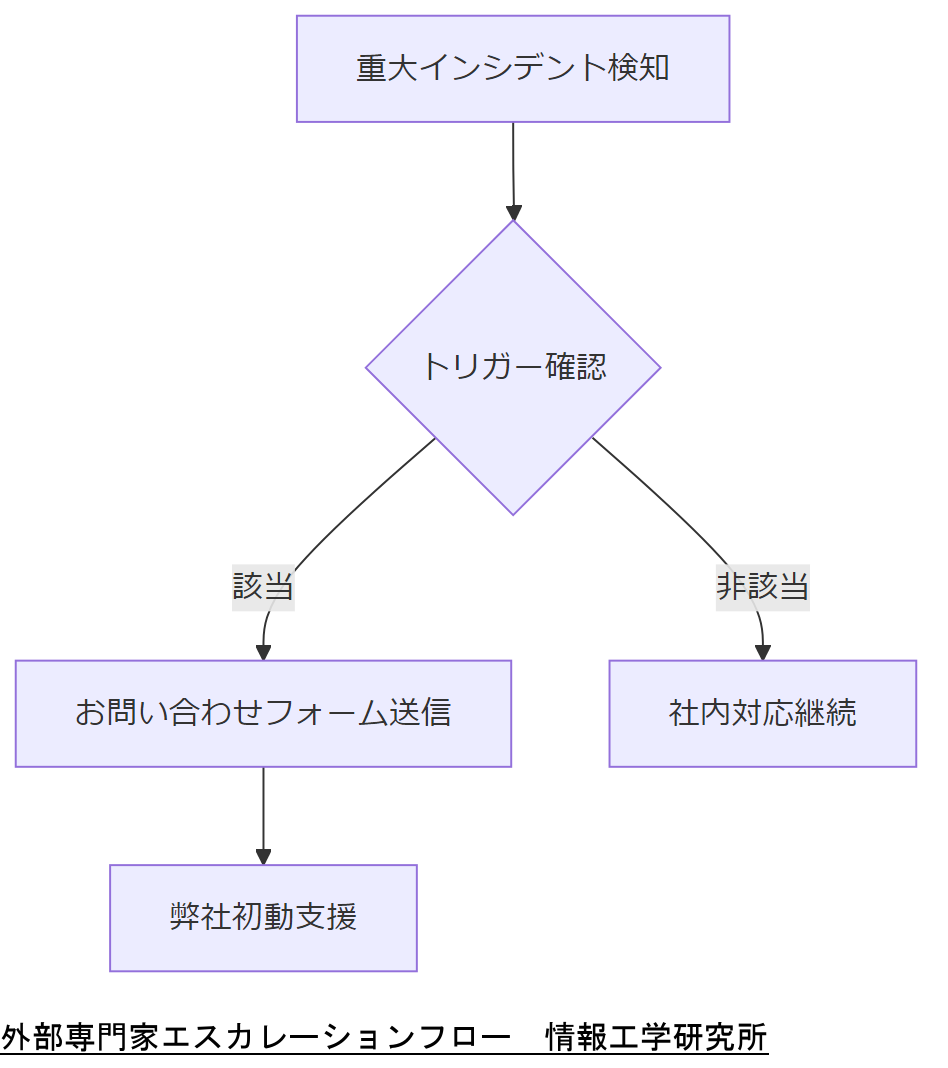

外部専門家へのエスカレーション手順

政府機関等のガイドラインでは、重大インシデント発生時には外部専門家への速やかな連絡と協力依頼を行うことを推奨しています。特に法的証拠保全や高度なマルウェア解析が必要な場合、専門家の知見が不可欠です。

エスカレーションのトリガー

- サービス停止が1時間以上継続する場合

- 機密性の高いデータ漏洩が疑われる場合

- 内部調査で原因特定が48時間以内に困難な場合

弊社への連絡手順

弊社(株式会社情報工学研究所)へのエスカレーションは、お問い合わせフォームから行ってください。受領後、24時間以内に初動対応案をご提示します。

エスカレーション条件を明確にし、緊急時には必ず弊社へフォーム送信する運用を合意してください。

運用担当者はエスカレーション条件をチェックリスト化し、自動監視アラートと連動させてください。

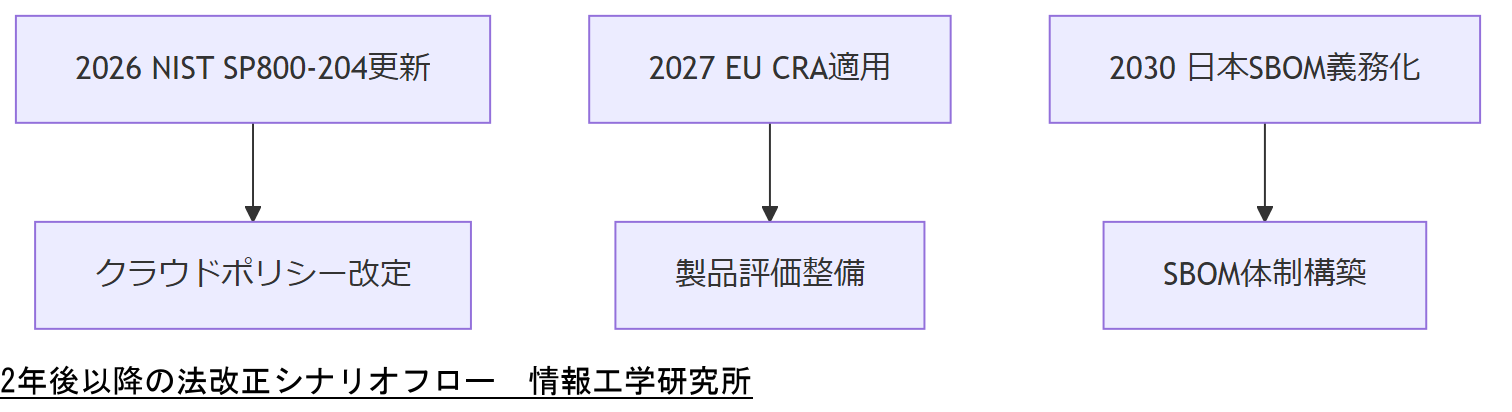

2年後を見据えた法改正・社会情勢シナリオ

EUのCyber Resilience Actは2027年から高リスク製品へ義務適用が開始され、日本でも2030年をめどにSBOM義務化検討が進む見込みです。

米国ではNIST SP 800-204「コンテナ・セキュリティガイド」が2026年版で更新予定となっており、クラウドネイティブ環境のセキュリティ要件が厳格化されます。

国内では、サイバーセキュリティ基本法の次期改正で、民間事業者への報告義務強化と罰則規定の導入が検討されています【想定】。

シナリオと対応策

- 2027年:EU CRA高リスク製品適用開始 → 製品認証・評価手順を事前整備

- 2026年:NIST SP 800-204新版 → クラウド運用ポリシー更新

- 2030年:日本SBOM義務化 → SBOM自動発行体制の構築

各法改正タイムラインと自社対応計画の関連付けを行い、優先タスクを全社で合意してください。

法務担当者とセキュリティ担当者は、法改正スケジュールを共有し、変更管理プロセスへ反映してください。

おまけの章:重要・関連キーワードマトリクス

| キーワード | 説明 |

|---|---|

| DLLインジェクション | 不正DLLをアプリケーションに読み込ませる攻撃手法。 |

| SBOM | ソフトウェア部品表。使用コンポーネントの一覧表。 |

| SSDF | 安全なソフトウェア開発フレームワーク(米NIST策定)。 |

| WORMストレージ | Write Once Read Many。改ざん防止ストレージ。 |

| CSIRT | コンピュータセキュリティインシデント対応チーム。 |

| AppLocker | Windowsのアプリケーション許可制御機能。 |

| Authenticode | Microsoftのデジタル署名技術。 |

| フォレンジック | サイバー攻撃の痕跡調査技術。 |

| BCP | 事業継続計画。災害時の業務維持計画。 |

| Cyber Resilience Act | EUの製品セキュリティ法令。 |

はじめに

DLLインジェクション攻撃の脅威とその影響を理解する DLLインジェクション攻撃は、悪意のあるユーザーが他のアプリケーションに不正なコードを挿入する手法であり、特にWindows環境において広く見られます。この攻撃手法は、アプリケーションの動作を改ざんしたり、機密情報を盗み取ったりするために利用されることが多く、企業にとって深刻なセキュリティリスクとなっています。攻撃者は、正規のDLL(ダイナミックリンクライブラリ)を悪用し、ターゲットとなるアプリケーションに対して不正な操作を行うことが可能です。その結果、企業のデータが漏洩したり、システムが不安定になったりする可能性があります。したがって、DLLインジェクション攻撃のメカニズムを理解し、適切な防止策を講じることが、アプリケーションの安全性を確保するために重要です。本記事では、DLLインジェクション攻撃の具体的な事例やその防止策について詳しく解説していきます。これにより、企業が直面するセキュリティリスクを軽減し、より安全なIT環境を構築する手助けとなることを目指します。

DLLインジェクションとは何か?基本概念と仕組みの解説

DLLインジェクションは、悪意のあるコードが他のアプリケーションに挿入される攻撃手法の一つです。ここでの「DLL」とはダイナミックリンクライブラリの略で、プログラムが必要とする機能を提供するファイルです。この攻撃手法では、攻撃者が正規のアプリケーションを装って、悪意のあるDLLをロードさせることで、システムの挙動を制御したり、機密情報を盗み取ることが可能になります。 具体的には、攻撃者は特定のアプリケーションをターゲットにし、そのプロセスに対して不正なDLLを挿入します。これにより、攻撃者はアプリケーションのメモリ空間にアクセスし、データを改ざんしたり、ユーザーの操作を監視したりすることができます。例えば、金融関連のアプリケーションが攻撃を受けた場合、ユーザーのログイン情報や取引データが簡単に盗まれる危険性があります。 このように、DLLインジェクションは非常に危険な攻撃手法であり、企業にとっては重大なセキュリティリスクを引き起こします。したがって、DLLインジェクションのメカニズムを理解し、適切な対策を講じることが重要です。この章では、DLLインジェクションの基本的な概念と仕組みを解説しましたが、次の章では具体的な事例や対応策について詳しく見ていきます。

DLLインジェクション攻撃の実例とその手法

DLLインジェクション攻撃の具体例としては、特定のアプリケーションを標的にしたケースが挙げられます。例えば、ある金融サービスのアプリケーションに対して、攻撃者が悪意のあるDLLを挿入することで、ユーザーのログイン情報を盗み取るという手法が行われました。この攻撃では、攻撃者がユーザーの操作を監視し、入力された情報をリアルタイムで取得することが可能となります。さらに、攻撃者はアプリケーションの機能を改ざんし、ユーザーに不正な取引を行わせることも可能です。 また、ゲームアプリケーションに対するDLLインジェクションも一般的です。ここでは、攻撃者がゲームのプロセスに対して不正なコードを挿入し、プレイヤーのデータやゲーム内アイテムを不正に取得することができます。このような攻撃は、ゲームの公平性を損なうだけでなく、ユーザーの信頼を失わせる要因ともなります。 さらに、DLLインジェクション攻撃は、マルウェアの配布手段としても利用されることがあります。攻撃者は、正規のアプリケーションに対して不正なDLLを挿入し、その中にマルウェアを組み込むことで、ユーザーのシステムに感染させることができます。このように、DLLインジェクションは多様な手法で悪用されるため、企業はそのリスクを十分に理解し、対策を講じる必要があります。 次の章では、DLLインジェクション攻撃に対する具体的な対策や防止策について詳しく解説します。

アプリケーションセキュリティの重要性と防御策

アプリケーションセキュリティは、企業の情報資産を守るために不可欠な要素です。DLLインジェクション攻撃のような脅威に対抗するためには、アプリケーションの設計段階からセキュリティを考慮する必要があります。具体的には、入力データの検証やサニタイズを徹底し、悪意のあるコードが実行されるリスクを低減させることが重要です。また、アプリケーションが使用するDLLの信頼性を確認し、正規のものであることを保証するための仕組みを導入することも効果的です。 さらに、セキュリティパッチやアップデートの適用は、既知の脆弱性を悪用されるリスクを軽減するために欠かせません。企業は、定期的にアプリケーションのセキュリティ診断を行い、脆弱性を早期に発見し修正する体制を整えることが求められます。また、従業員に対するセキュリティ教育も重要であり、攻撃手法やその対策についての理解を深めることで、全体的なセキュリティ意識を向上させることができます。 これらの防御策を講じることで、DLLインジェクション攻撃に対する耐性を高め、企業の情報セキュリティを強化することが可能です。次の章では、具体的な解決方法や実施すべき対策について詳しく見ていきます。

効果的なDLLインジェクション防止策の実践

DLLインジェクション攻撃を防ぐためには、いくつかの効果的な対策を実施することが重要です。まず第一に、アプリケーションの設計段階でセキュリティを組み込むことが必要です。具体的には、アプリケーションが使用するDLLをホワイトリスト化し、信頼できるソースからのみDLLを読み込む仕組みを導入することで、悪意のあるDLLの挿入を防ぐことが可能です。 次に、コードの実行権限を制限することも重要です。アプリケーションが必要とする最小限の権限で実行されるように設定することで、攻撃者がシステムにアクセスできる範囲を制限し、被害を軽減することができます。また、アプリケーションのメモリ保護機能を強化するために、DEP(Data Execution Prevention)やASLR(Address Space Layout Randomization)を有効にすることも効果的です。 さらに、定期的なセキュリティテストや脆弱性スキャンを実施し、アプリケーションのセキュリティ状態を評価することが重要です。これにより、潜在的な脆弱性を早期に発見し、適切な対応が可能になります。最後に、従業員へのセキュリティ教育も不可欠です。攻撃手法やその対策についての理解を深めることで、全体的なセキュリティ意識を向上させ、企業全体の防御力を強化することができます。 これらの対策を講じることで、DLLインジェクション攻撃に対する防御を強化し、企業の情報資産を守ることができるでしょう。次の章では、これらの防止策を実際にどのように実施するかについて詳しく解説します。

セキュリティ対策の継続的な見直しと改善の必要性

セキュリティ対策は一度実施したら終わりではなく、継続的な見直しと改善が不可欠です。サイバー攻撃の手法は常に進化しており、新たな脅威が日々出現しています。そのため、企業は定期的にセキュリティポリシーや対策の有効性を評価し、必要に応じてアップデートを行うことが求められます。 具体的には、セキュリティインシデントの発生状況を分析し、どのような攻撃が成功したのか、または失敗したのかを把握することが重要です。この情報を基に、既存の対策を見直し、より効果的な防御策を導入することができます。また、最新のセキュリティ技術やベストプラクティスを取り入れることで、企業の防御力を向上させることが可能です。 さらに、従業員に対するセキュリティ教育も継続的に行うべきです。新たな攻撃手法や脅威に関する情報を定期的に提供し、従業員の意識を高めることで、企業全体のセキュリティレベルを向上させることができます。こうした取り組みを通じて、企業はDLLインジェクション攻撃を含む様々なセキュリティリスクに対して、より強固な防御体制を構築することができるでしょう。 次の章では、これらの対策を具体的にどのように実施するかについて詳しく解説します。

DLLインジェクション攻撃からアプリケーションを守るために

DLLインジェクション攻撃は、企業にとって深刻なセキュリティリスクをもたらす手法です。この攻撃を防ぐためには、アプリケーションの設計段階からセキュリティを組み込むことが不可欠です。具体的には、信頼できるDLLのホワイトリスト化、コード実行権限の制限、メモリ保護機能の強化などの対策が重要です。また、定期的なセキュリティテストや脆弱性スキャンを実施し、従業員への教育を通じて全体的なセキュリティ意識を向上させることも効果的です。サイバー攻撃の手法は常に進化しているため、企業は継続的な見直しと改善を行い、最新の情報を取り入れることで、DLLインジェクション攻撃を含む様々な脅威に対する防御力を強化することが求められます。このようにして、企業は情報資産を守り、より安全なIT環境を構築することが可能となります。

今すぐセキュリティ対策を見直し、実践しよう

企業の情報セキュリティは、日々の業務を支える重要な基盤です。DLLインジェクション攻撃のような脅威から自社を守るためには、今すぐセキュリティ対策を見直し、実践することが求められます。まずは、アプリケーションの設計段階でセキュリティを組み込み、信頼できるDLLのホワイトリスト化を行いましょう。また、コード実行権限の制限やメモリ保護機能の強化も重要です。定期的なセキュリティ診断を実施し、脆弱性を早期に発見・修正する体制を整えることも忘れずに。従業員へのセキュリティ教育を通じて、全体的な意識を高めることも効果的です。これらの取り組みを通じて、企業の防御力を向上させ、安心して業務を行える環境を整備しましょう。情報セキュリティは一朝一夕には実現できませんが、継続的な努力が確実に成果をもたらします。今こそ、行動を起こす時です。

DLLインジェクション防止のための注意すべきポイント

DLLインジェクション攻撃を防ぐためには、いくつかの注意すべきポイントがあります。まず、アプリケーションの開発段階でセキュリティを考慮することが重要です。具体的には、外部からのDLLの読み込みを最小限に抑え、信頼できるソースからのみDLLを取得するようにしましょう。また、ユーザー入力の検証を徹底し、不正なコードが実行されるリスクを低減することも欠かせません。 さらに、セキュリティパッチやアップデートを定期的に適用することが重要です。既知の脆弱性を放置すると、攻撃者に悪用される危険性が高まります。従業員に対するセキュリティ教育も不可欠であり、最新の攻撃手法や防御策についての知識を共有することで、全体のセキュリティ意識を向上させることができます。 また、アプリケーションの実行環境を監視し、異常な挙動を検知するための仕組みを導入することも有効です。これにより、攻撃が発生した際に迅速に対応できる体制を整えることができます。最後に、セキュリティ対策は一度実施したら終わりではなく、常に見直しと改善を行うことが求められます。これらの注意点を守ることで、DLLインジェクション攻撃に対する防御力を高め、企業の情報資産を守ることができるでしょう。

補足情報

※株式会社情報工学研究所は(以下、当社)は、細心の注意を払って当社ウェブサイトに情報を掲載しておりますが、この情報の正確性および完全性を保証するものではありません。当社は予告なしに、当社ウェブサイトに掲載されている情報を変更することがあります。当社およびその関連会社は、お客さまが当社ウェブサイトに含まれる情報もしくは内容をご利用されたことで直接・間接的に生じた損失に関し一切責任を負うものではありません。