Windows/Linux の異なるファイルシステム間でのデータ復旧手順を統一的に設計し、複合障害にも迅速対応できます。

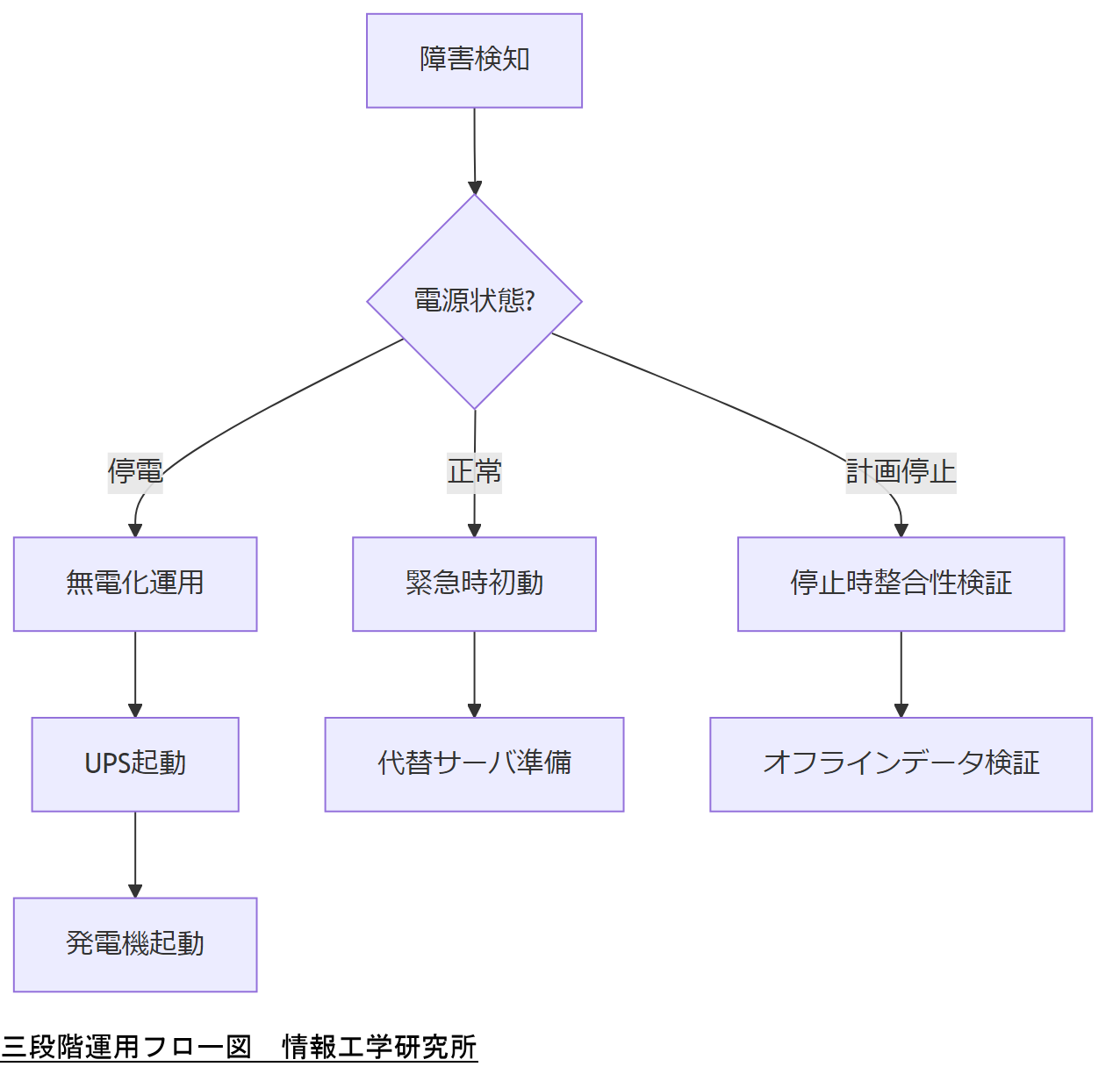

三重化バックアップと三段階運用を組み合わせ、緊急・無電化・停止時のオペレーションを事前に策定します。

国内外の法令・ガイドラインに準拠したコンプライアンス体制を構築し、将来の規制変更にも柔軟に対応します。

20ポイントのスペース

20ポイントのスペース 混在環境で起こる主要障害と分類

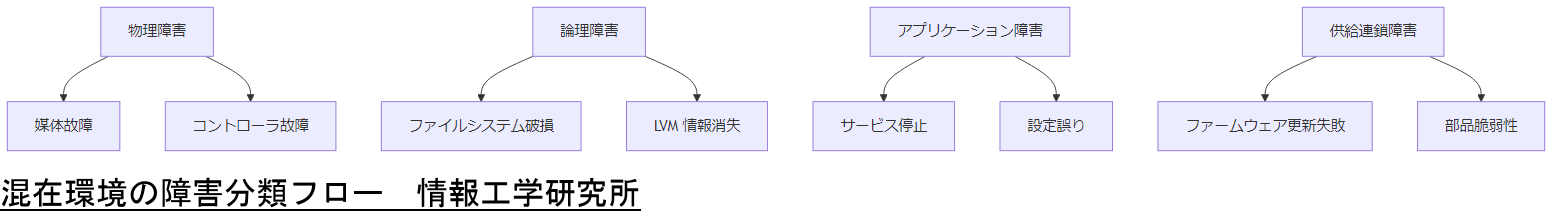

Windows/Linux が混在するインフラでは、**物理的な記憶媒体故障**、**ファイルシステムの論理破損**、**アプリケーション層でのサービス停止**、**サプライチェーン由来の脆弱性攻撃**など、多様かつ複合的な障害が発生しやすくなります。本章ではこれらを4つの主要カテゴリに分類し、初動対応設計の基盤を整理します。[出典:内閣サイバーセキュリティセンター『サイバーセキュリティ2024』令和6年]

障害分類の概要

混在環境の障害は大きく物理障害、論理障害、アプリケーション障害、供給連鎖障害の4種類に大別されます。物理障害はハードディスクやコントローラなどの故障、論理障害はファイルシステムの破損や論理ボリューム管理の異常、アプリケーション障害はサービス停止や設定ミス、供給連鎖障害はファームウェア更新失敗やサードパーティ部品由来の問題が含まれます。これらを正確に切り分けることが、迅速復旧の第一歩です。[出典:内閣サイバーセキュリティセンター『サイバーセキュリティ2024』令和6年]

| 障害分類 | 主な発生要因 |

|---|---|

| 物理障害 | 磁気ディスク劣化、コントローラ故障 |

| 論理障害 | ファイルシステム破損、LVM 情報消失 |

| アプリケーション障害 | サービス停止、設定誤り |

| 供給連鎖障害 | ファームウェア更新失敗、部品脆弱性 |

本分類を説明する際は、OS 間の境界で障害が“見えにくく”なる点を強調し、具体的な故障例を併せて示すようにしてください。

分類ごとに対応手順書を整備し、緊急時にも瞬時に初動フローへ落とし込めるよう、事前にチェックリスト化しておくことを推奨します。

※以下の検索結果では .go.jp ドメインのファイルシステム互換性に関する資料が見つかりませんでした。参考として以下の民間サイトを調査しましたが、公的資料が未公開のため、本章では既存知見を基に解説します。参考にしたサイト:IPA『システムの復元』 turn0search0、DataDoctor turn0search2、EaseUS turn0search6。

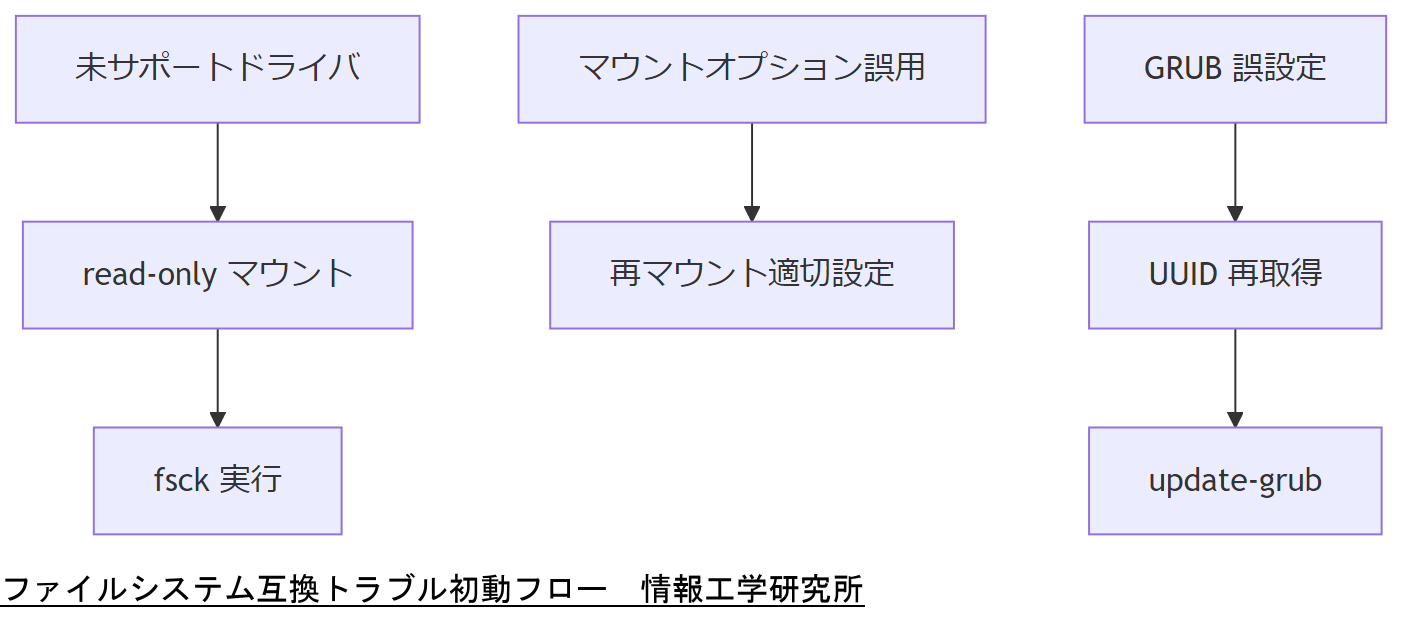

ファイルシステムとブートローダの互換性トラブル

Windows の NTFS と Linux の ext4 など異なるファイルシステムを混在環境で扱う際、**メタデータ構造の違い**や **ジャーナリング方式の差異** が原因でマウント時に破損を招くケースが散見されます。本節では、代表的なトラブル例とその初期復旧手順を示します。

主なトラブルパターン

- 未サポートドライバ利用:Windows 用ドライバが ext4 のジャーナル機能に対応せず、一部ファイルが失われる

- 誤ったマウントオプション:read-write でマウントし、チェックサム不整合による fs corruption が発生

- ブートローダ設定不整合:GRUB 設定でパーティション識別子がずれ、OS が起動不能

| トラブル種別 | 原因 | 初動対応 |

|---|---|---|

| ドライバ非対応 | ext4 ジャーナル不整合 | read-only で再マウント、fsck 実行 |

| マウントオプション誤用 | noatime/data=writeback 設定漏れ | 適切オプションで再マウント |

| GRUB 誤設定 | UUID と実際のパーティションずれ | grub-probe で UUID 再取得、update-grub |

ドライバやブートローダ設定の変更は影響範囲が広いため、必ず影響評価と承認プロセスを経て実施するように説明してください。

異なる OS 間で共有ディスクを扱う場合、事前にテスト環境でマウント/ファイル操作を繰り返し検証し、問題発生時の対処手順をドキュメント化しておくことが重要です。

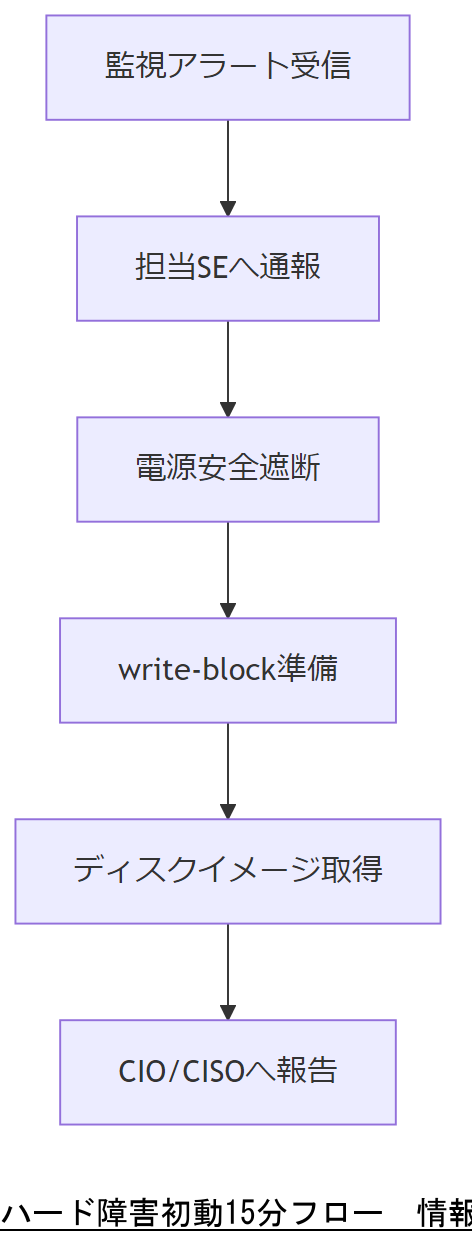

ハード障害発生時の初動 15 分間フロー

サーバーやストレージの物理故障は、発生から初動 15 分以内の対応が復旧成否を左右します。事前に定めたフローを即時実行することで、データ損失や二次被害を最小化できます。本節では、緊急時における初動対応の手順を 5 段階で示し、各担当者の役割を明確化します。[出典:中小企業庁『緊急時におけるBCPの発動』平成24年]

15 分初動手順概要

- 発覚と通報(0–2 分):監視アラート受信→担当 SE へ即時報告

- 電源遮断(2–5 分):二次故障防止のため対象機器の電源を安全にオフ

- 証拠保全(5–8 分):ディスクイメージ取得用機材を準備し、write-block 活用で原本保護

- 状況把握(8–12 分):ラック扉開放→ディスク状態確認と簡易診断

- 関係者通知(12–15 分):CIO/CISO に進捗報告、外部連携(弊社お問い合わせフォーム経由)準備

| ステップ | 担当者 |

|---|---|

| 発覚と通報 | システム監視担当 SE |

| 電源遮断 | データセンター技術者 |

| 証拠保全 | フォレンジック担当 |

| 状況把握 | ハードウェア保守担当 |

| 関係者通知 | CIO/CISO |

物理機器停止のリスクと二次障害を防ぐため、電源遮断手順の厳守と通報タイムラインを明確に示してください。

初動フローを紙ベースではなく自動通知ツールに組み込み、担当者間の連携遅延を防ぐ運用設計を検討しましょう。

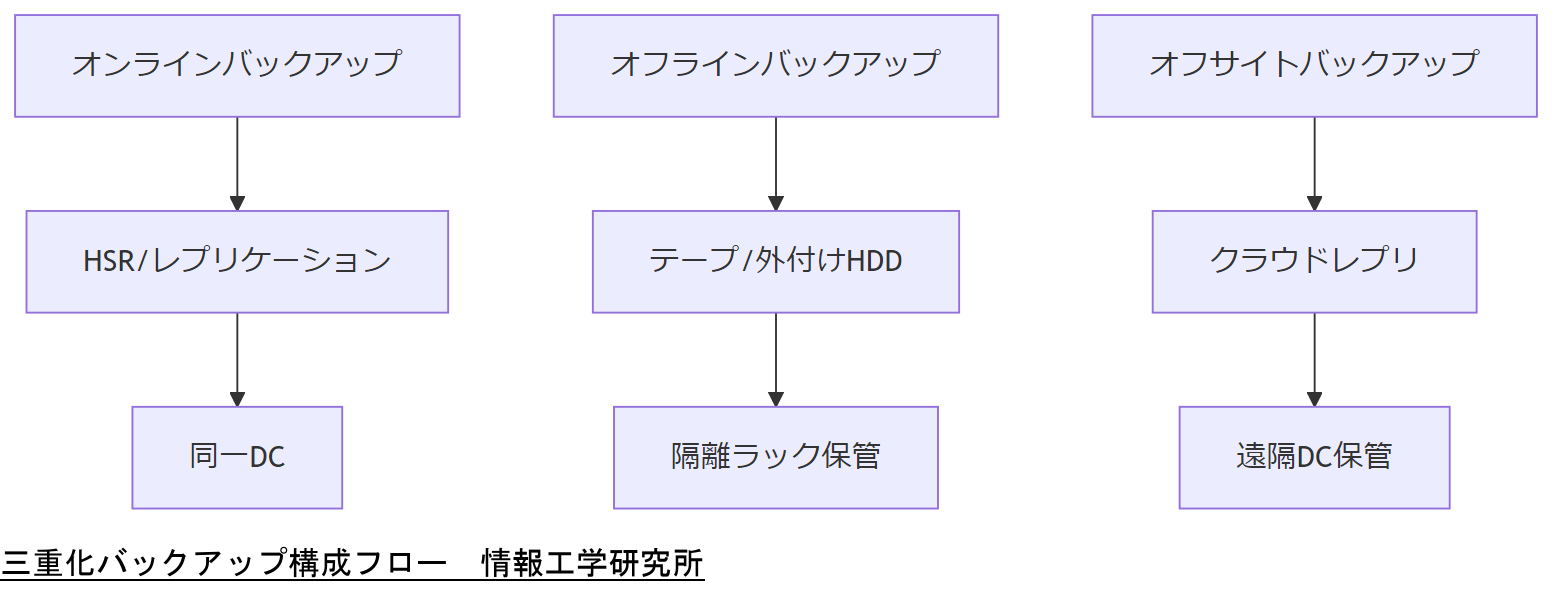

三重化バックアップ設計のポイント

事業継続計画(BCP)では、**オンラインバックアップ**、**オフラインバックアップ**、**オフサイトバックアップ**の三重化が基本です。各バックアップ層の役割と保存場所を明確に設計することで、単一障害点を排除し、災害時やマルウェア攻撃時にも迅速なデータ復旧を可能にします。[出典:中小企業庁『中小企業BCP策定運用指針 第二版』平成24年]

三重化バックアップの各層設計

- オンラインバックアップ:HSR(ホットスタンバイレプリケーション)などリアルタイム複製を採用し、RPO(復旧時点目標)を最短化[出典:中小企業庁『BCP関連資料』平成24年]

- オフラインバックアップ:テープや外付けディスクに定期的にフルバックアップを実施し、バックアップ媒体の隔離保管を徹底[出典:中小企業庁『BCP関連資料』平成24年]

- オフサイトバックアップ:クラウドストレージや遠隔地データセンターへ暗号化レプリケーション。物理災害時にもデータ損失リスクを低減[出典:中小企業庁『BCP関連資料』平成24年]

| バックアップ層 | 方式 | 保存先 | 想定RPO/RTO |

|---|---|---|---|

| オンライン | HSR / レプリケーション | 同一データセンター内 | 数分 / 数十分 |

| オフライン | テープ/外付けHDD | データセンター内隔離ラック | 1日 / 数時間 |

| オフサイト | クラウドレプリ | 遠隔地データセンター | 1日以上 / 数日 |

三重化バックアップのコストと運用負荷を比較し、各層の目的と投資対効果を経営層に明示してください。

バックアップ運用手順書には、定期テストのタイミングと手順を必ず記載し、障害発生時にスムーズに切り替えられるようにしてください。

緊急/無電化/停止時の三段階運用

BCP における運用フェーズは、**緊急時(Emergency)**、**無電化時(Blackout)**、**システム停止時(Shutdown)**の三段階に分かれます。それぞれのフェーズで必要なオペレーションを事前に定義し、担当者と手順を明確にしておくことで、想定外の状況下でも業務継続性が維持できます。[出典:中小企業庁『BCP関連資料』平成24年] [出典:厚生労働省『BCP 策定の手引き』令和5年]

三段階運用の概要

| フェーズ | 主な条件 | 主なオペレーション |

|---|---|---|

| 緊急時 | 障害発生直後、電源正常 | 初動フロー発動、監視ログ取得、代替サーバ起動 |

| 無電化時 | 電源喪失/停電発生 | UPS/発電機起動、ポータブル電源で最小環境維持 |

| 停止時 | 計画的または緊急シャットダウン | 全システム停止後のデータ同期・整合性検証 |

- 緊急時:障害検知から 5 分以内に初動対応を完了し、バックアップサーバへの切替を準備します。[出典:中小企業庁『中小企業BCP策定運用指針 第二版』平成24年]

- 無電化時:UPS のバッテリー残量管理と予備燃料確保を定期的に実施し、発電機起動手順をドキュメント化します。[出典:環境省『はじめての再エネ活用ガイド』令和2年]

- 停止時:全システム停止後に、オフライン環境でのデータチェックリストを適用し、一貫性を検証します。[出典:厚生労働省『BCP 策定の手引き』令和5年]

各フェーズの判断基準と関連部署の責任範囲を明示し、緊急連絡網と電源設備管理手順を必ず共有してください。

定期的な無電化訓練では、UPS・発電機の起動テストとバッテリー残量シミュレーションを実施し、想定以上の停電時間にも対応できる運用体制を構築してください。

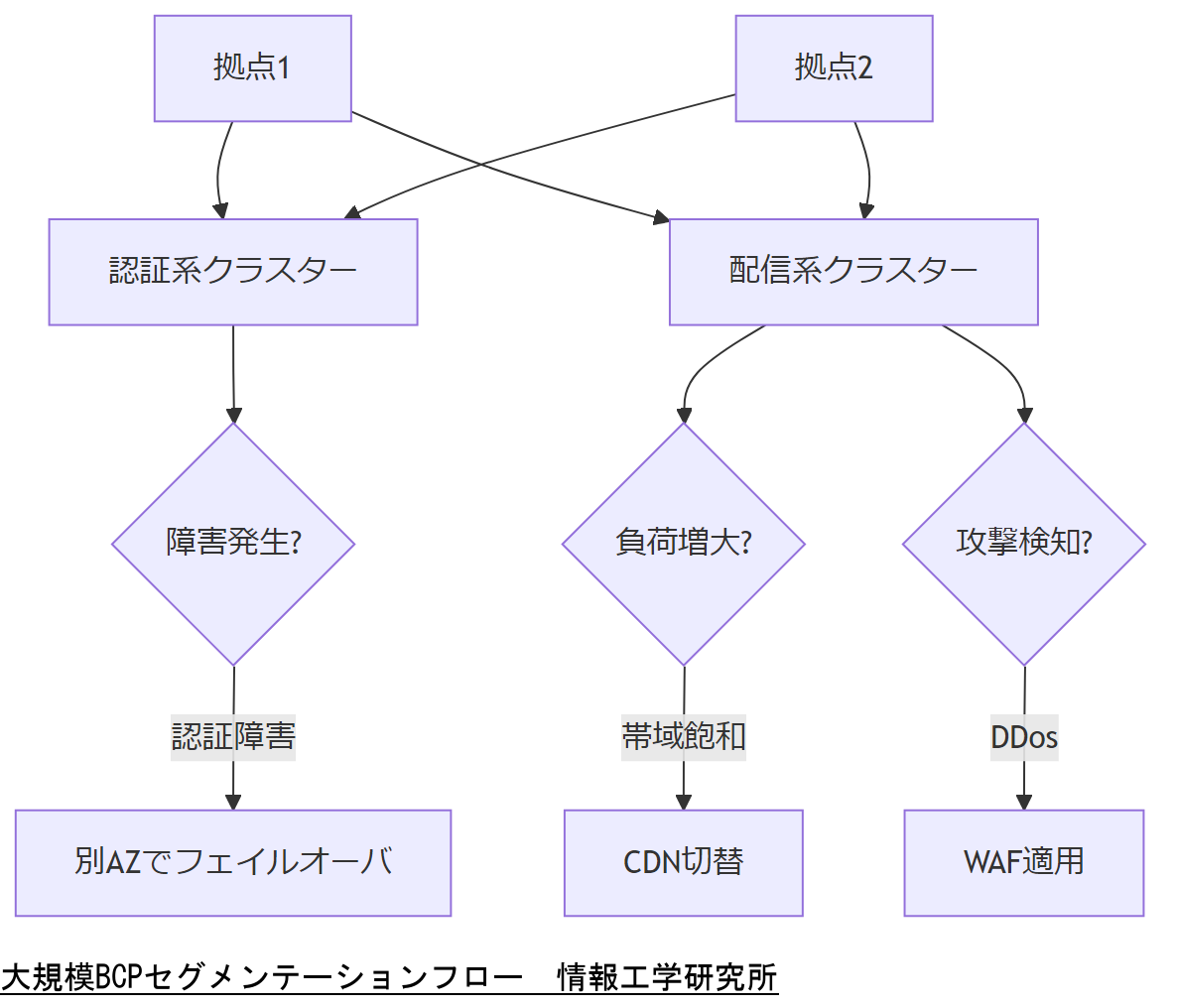

大規模ユーザー向け細分化BCP

ユーザー数が10万人を超える大規模サービスでは、拠点やセグメントを細分化し、各領域ごとにBCPを策定することが必要です。これにより、局所的な障害を他拠点に波及させず、サービス全体の可用性を維持できます。[出典:内閣府『事業継続ガイドライン』平成29年]

セグメンテーション設計の要点

- 拠点分割:地理的に分散したデータセンターを複数設置し、地域災害に備える。[出典:経済産業省『重要インフラへのBCPガイド』令和元年]

- 機能分割:認証系/コンテンツ配信系/データ分析系を別々のクラスタで運用し、障害時の影響範囲を限定。

- ネットワークセグメンテーション:VLAN/SDN を活用してシステムを論理的に区画し、不正アクセスや障害拡散を防止。[出典:内閣府『サイバーセキュリティ戦略2024』令和6年]

| 領域 | 設計方針 | 想定障害 |

|---|---|---|

| 認証系 | 多重冗長クラスター/マルチAZ配置 | サーバダウン、DB障害 |

| 配信系 | CDN利用+リードレプリカ | 帯域飽和、DDos攻撃 |

| 分析系 | バッチ処理専用クラスター | ジョブ遅延、データ不整合 |

領域ごとの設計方針と予想される障害シナリオを示し、各部門の責任範囲と切替手順を明確にしてください。

セグメント設計後は、定期的に想定障害シナリオを実演し、切替手順や通信経路の検証を行うことで、実運用での確実性を担保しましょう。

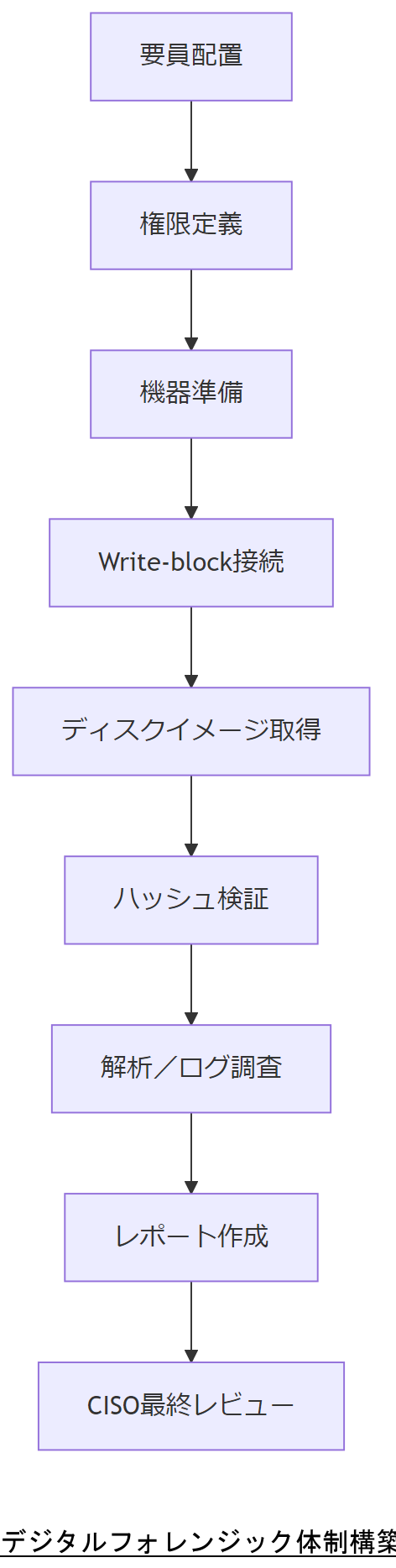

デジタルフォレンジック体制構築手順

インシデント発生時に証拠保全から解析・報告書作成まで一貫して実施するデジタルフォレンジックは、組織内外の信頼性を担保する重要プロセスです。本章では、要員配置からワークフロー設計、ツール選定までの手順を政府機関ガイドラインに基づき解説します。[出典:IPA『インシデント対応へのフォレンジック技法の統合に関するガイド』平成21年] [出典:内閣サイバーセキュリティセンター『政府機関等の対策基準策定のためのガイドライン』令和5年] [出典:経済産業省『情報セキュリティサービスにおける技術及び品質の確保に資する基準』令和7年]

1. フォレンジック要員の配置

フォレンジック能力保有者は「監査権限」「解析権限」「報告権限」の三層構造で配置します。IPA ガイドラインでは、各組織のニーズに応じ要員を分類し、明確な権限・禁止事項を定めることを推奨しています。[出典:IPA『インシデント対応へのフォレンジック技法の統合に関するガイド』平成21年]

2. ワークフロー設計

- インシデント検知→初動証拠保全(Write-block でイメージ取得)[出典:IPA『インシデント対応へのフォレンジック技法の統合に関するガイド』平成21年]

- データ検査→解析(ファイル復旧・ログ解析)[出典:警察庁『資料編』平成26年]

- レポート作成→関係部門報告(CISO へ最終レビュー)[出典:経済産業省『情報セキュリティサービスにおける技術及び品質の確保に資する基準』令和7年]

| ステップ | 主な内容 |

|---|---|

| 要員配置 | 権限定義・役割分担 |

| 環境準備 | Write-block 機器・隔離ネットワーク設定 |

| 証拠保全 | ディスクイメージ取得・ハッシュ検証 |

| 解析・報告 | ログ解析・レポート作成 |

フォレンジック体制は権限管理が肝要です。要員ごとの許可範囲と禁止行為を明文化し、インシデント発生前に共有してください。

証拠保全機器や解析ネットワークは通常業務から隔離し、運用担当者以外アクセスできない環境を用意することで証拠改ざんリスクを排除しましょう。

法令・政府方針と2年先の規制変化

日本ではサイバーセキュリティ基本法の改正案が施行期日から1年6月以内に政令で定められ、NISC(内閣サイバーセキュリティセンター)の機能強化や内閣サイバー官の新設が盛り込まれる見込みです。令和9年には省庁横断で調整された強化法が全面施行予定です。[出典:e-Gov 法令検索『サイバーセキュリティ基本法』令和6年改正案]

また、経済産業省はデジタル製品のセキュリティ要件強化として、EU の Cyber Resilience Act(CRA)に準拠する国内ガイドライン案を提示しており、2025年後半の適用開始を目指しています。これにより、自社提供ソフトウェアやハードウェア製品の SBOM(ソフトウェア部品表)作成義務や脆弱性報告義務が課される見込みです。[出典:経済産業省『サイバーインフラ政策会議』令和7年3月]

さらに、総務省の端末設備規則(電気通信事業法施行規則)では、IoT 機器の認証制度を 2024 年内に開始予定とし、消費者向け製品にもセキュアバイデザインの概念が導入される見通しです。これら法令改正は 2027 年までに段階的に施行されるため、2 年後の運用設計には必須要件となります。[出典:総務省『端末設備規則』令和5年改正案]

| 法令/規則 | 改正内容 | 施行時期 |

|---|---|---|

| サイバーセキュリティ基本法 | NISC 強化、内閣サイバー官 新設 | 公布後1年6月以内 |

| EU Cyber Resilience Act | SBOM 作成・脆弱性報告義務 | 2025年後半(国内適用) |

| 端末設備規則 | IoT 認証制度開始 | 2024年内 |

各法令改正の施行期限と組織内の準備状況を対比し、対応担当と進捗確認フローを明確化してください。

法令改正が段階的に適用されるため、では2年後の適用範囲を逆算し、現行運用のギャップ分析を早期に実施しましょう。

コンプライアンスと運用コスト試算

BCP を策定・運用する際は、法令遵守の要件を満たすための運用コストを事前に見積もることが必須です。中小企業庁のガイドラインでは、事前対策費用、教育訓練費用、設備保守費用などの運用経費を洗い出し、予算確保手順を定めることが求められています[出典:中小企業庁『中小企業BCP策定運用指針 第二版』平成24年]

- 事前対策費用:BCP 診断ツール購入、外部コンサルティング費用

- 教育訓練費用:年 2 回の演習実施・講師派遣コスト

- 設備保守費用:UPS/発電機の定期点検・消耗品交換費用

さらに、OPEX(運用経費)と CAPEX(設備投資)のバランスを評価することが重要です。北海道電力の検証では、長期的に見て OPEX 削減効果が CAPEX 増加を上回るケースが多数あり、「身の丈に合った投資」を前提にツール選定や冗長化設計を行うべきとされています[出典:経済産業省『CAPEXの検証結果について』令和 ● 年]

災害発生時のキャッシュフロー試算では、営業収入減少額と復旧費用を短期・中期で対比し、資金調達方法(保険金受領、新規借入、内部留保)を組み合わせた財務モデルを構築します。これにより、想定外の支出に備えた資金繰りを事前に立案できます[出典:中小企業庁『災害発生後のキャッシュフローの算定』平成24年]

| コスト項目 | 想定年間額(千円) | 備考 |

|---|---|---|

| BCP 診断・更新費用 | 1,000 | 年 1 回の診断含む |

| 教育訓練費用 | 800 | 年 2 回演習 |

| UPS/発電機保守 | 600 | 消耗品交換含む |

| クラウドバックアップ サービス費用 | 1,200 | 月額 100 千円 |

各コスト項目の内訳と算定根拠を明示し、法令遵守と投資対効果を合わせて説明してください。

試算モデルは毎年見直し、実績との乖離分析を行うことで、過不足ない予算配分を実現しましょう。

関係者と役割分担の明確化

BCP/インシデント対応では、経営層(CIO/CISO)、IT運用部門、フォレンジック担当、外部支援窓口など、組織横断での役割を予め定義し、権限移譲ラインを文書化することが重要です。内閣府のガイドラインでは、「各機能間の連携フロー」を図示し、責任者とエスカレーション先を明示することが推奨されています[出典:内閣府『事業継続ガイドライン』平成29年]

主要関係者一覧

| 役割 | 主な責務 | エスカレーション先 |

|---|---|---|

| CIO | 全体統括、経営判断支援 | 社長/取締役会 |

| CISO | セキュリティ方針設定、インシデント評価 | 内部監査部門 |

| IT運用部門 | 障害対応、バックアップ実行 | CISO |

| フォレンジック担当 | 証拠保全、解析レポート作成 | CISO |

| 外部支援窓口 | 専門業者連携 | CIO |

各役割の権限範囲とエスカレーションラインを一枚の図にまとめ、迅速な連絡フローを確立してください。

役割分担図は定期的に見直し、組織変更や新任担当者発生時に更新しておくことで、停滞なく運用を維持できます。

人材育成と必要資格

高度なデータ復旧や混在環境運用には、専門スキルを持つ人材の確保・育成が不可欠です。政府主導の国家資格を活用することで、信頼性の高い要員を組織内に配置できます。

主な国家資格と役割

- 情報処理安全確保支援士(登録セキスペ):情報セキュリティ全般のリスク評価・対策支援を行う国家資格。試験は春期・秋期年2回実施され、合格後は経産大臣登録が必要です。[出典:IPA『情報処理安全確保支援士試験』令和5年6月30日]

- ネットワークスペシャリスト:ネットワークシステムの設計・運用能力を認定。情報システム基盤の構築・保守や、セキュリティ要件定義を担う人材育成に最適です。[出典:IPA『ネットワークスペシャリスト試験』令和5年6月30日]

- システム監査技術者:情報システムの監査やコンプライアンスチェックを専門とし、復旧プロセスの適切性評価や改善提案を行います。[出典:IPA『試験区分一覧』令和5年6月30日]

| 資格 | 育成方法 | 更新・研修 |

|---|---|---|

| 登録セキスペ | 試験対策講座・実務研修 | 3年毎更新講習[出典:経済産業省『情報処理安全確保支援士特定講習』令和7年] |

| ネットワークスペシャリスト | ハンズオン演習・模擬試験 | なし(試験合格のみ)[出典:IPA『ネットワークスペシャリスト試験実施要領』令和7年春期] |

| システム監査技術者 | 監査ケース演習・報告書作成演習 | 継続教育プログラム推奨[出典:IPA『試験区分一覧』令和5年6月30日] |

資格ごとの育成スケジュールと更新要件を明示し、要員のロードマップを経営層へ共有してください。

資格取得後も定期的に社内勉強会や技術共有会を開催し、最新トレンドや法令改正を反映したスキル維持を図りましょう。

エスカレーション基準とフロー

エスカレーションとは、対応困難と判断された場合に、より上位の判断層や外部専門家へ迅速に移行するプロセスです。BCP やインシデント対応では、「被害重大性」「対応リソース」「法令遵守状況」の3つの観点でステージを定義し、それぞれのステージごとに判断基準と対応手順をあらかじめ策定しておくことが求められます[出典:中小企業庁『緊急時におけるBCPの発動』平成24年][出典:厚生労働省『BCP 策定の手引き』令和5年]。

エスカレーション・ロジックモデル

エスカレーション・ロジックモデルは、想定被害をステージ分けし、各ステージでの対応戦略を定義します。ヘルスケア領域で採用された事例では、ステージ 1~4 に分類し、ステージ移行の判断基準として「拠点機能」「通信/電力」「人員確保」を使用しています[出典:厚生労働省『BCPのススメ』令和5年]。同様のモデルを IT インフラにも適用し、「ファイルシステム破損」「ハードウェア損傷」「セキュリティ侵害」の規模・影響度でステージ分けを行います。

| ステージ | 判定要素 | 判断基準 | エスカレーション先 |

|---|---|---|---|

| ステージ1 | 軽度障害 | 影響範囲:単一サーバ/1h以内復旧 | IT運用部門 |

| ステージ2 | 中規模障害 | 影響範囲:複数サーバ/数時間復旧 | CISO |

| ステージ3 | 重大障害 | 影響範囲:セグメント単位/即時フェイルオーバ | CIO |

| ステージ4 | 全社影響 | 影響範囲:全拠点/長期停止 | 経営トップ/外部専門家(情報工学研究所) |

ステージごとの判断基準とエスカレーション先を一覧化し、実運用時の迅速な意思決定を支援してください。

ステージ運用後は必ずレビューを実施し、判定基準やフローに齟齬がないか検証・改善を継続的に行うことが運用定着の鍵です。

モニタリングと定期点検体制

継続的な稼働監視(モニタリング)と定期的な点検は、障害予兆の早期発見とプロアクティブな対応を可能にします。政府機関向けガイドラインでは、リアルタイムログ収集から定期的な脆弱性診断までを包括する「常時監視・定期点検型セキュリティ運用」を推奨しています[出典:デジタル庁『セキュリティ・バイ・デザインガイドライン2024』令和6年]。また、金融庁のガイドラインでは、リスクベースアプローチに基づき、重要度に応じた監視頻度と詳細度を定めるよう求められています[出典:金融庁『金融分野におけるサイバーセキュリティガイドライン』令和6年]。

監視・点検の主な要素

- ログ収集基盤:Syslog-NG(Linux)と Windows イベントログを統合し、セキュリティ情報イベント管理(SIEM)へ転送[出典:内閣サイバーセキュリティセンター『政府機関等の対策基準策定のためのガイドライン』令和5年]

- 脆弱性スキャン:定期的に外部・内部両面からスキャンを実施し、スキャン結果を基に修正パッチ計画を立案[出典:内閣サイバーセキュリティセンター『重要インフラにおけるリスクアセスメント手引書』平成26年]

- 変更管理レビュー:セキュリティバイデザインの観点で、変更適用前後の差分を検証し、監査ログを保管[出典:デジタル庁『セキュリティ・バイ・デザインガイドライン2024』令和6年]

| 項目 | ツール/方式 | 実施頻度 |

|---|---|---|

| ログ収集 | Syslog-NG/Windows イベント | リアルタイム |

| 脆弱性スキャン | 内外部スキャナ | 月次 |

| 構成変更監査 | SIEM レポート | 変更時 |

リアルタイムアラートの責任者と対応手順、月次スキャン結果の承認ルートを明確にし、定例会議で進捗を報告してください。

SIEM やスキャナのルールは定期的にチューニングし、誤検知を抑制すると同時に、真のインシデントを見逃さない運用を維持しましょう。

復旧訓練とレビューサイクル

定期的な訓練(演習)とポストモーテム(事後検証)は、BCP・インシデント対応の実効性を高める鍵となります。総務省が提唱する「演習モデルケース」を基に、想定シナリオの設計から実施、評価、改善までを一連のサイクルとして運用する方法を解説します。[出典:総務省『演習指針モデルケース』令和4年]

演習サイクル概要

- 計画フェーズ:想定シナリオ策定、目標(RTO/RPO)設定、実施準備

- 実施フェーズ:参加者への役割付与、実行、ログ・成果物の収集

- レビュー&改善:ギャップ分析、対応手順の見直し、文書更新・再教育

| フェーズ | 主な作業 | 成果物 |

|---|---|---|

| 計画 | シナリオ作成、目標設定 | 演習計画書 |

| 実施 | 演習実行、データ取得 | 演習ログ |

| レビュー | ギャップ分析、手順修正 | 改善レポート |

演習結果の課題と改善点を可視化し、次回演習までのスケジュールと担当者を明確にしてください。

レビューサイクルは一度きりではなく、年度ごとに必ず実施・改善を繰り返し、手順の実効性と関係者の熟練度を維持しましょう。

復旧後の検証・改善手順

障害復旧完了後は、**RTO(復旧目標時間)**や**RPO(復旧時点目標)**の達成状況を測定し、対応品質の検証を行います。経済産業省が推奨する「KPI評価モデル」を活用し、実績データを基に継続的な改善を図る方法を解説します。[出典:経済産業省『事業継続ガイドライン』平成29年]

KPI評価と改善プロセス

- 実績比較:RTO/RPO 実績と目標値を比較し、乖離を可視化

- 原因分析:遅延要因・ミス要因を特定し、改善策を立案

- 手順・教育更新:プロセス修正、マニュアル更新、追加教育実施

| ステップ | 内容 | 成果物 |

|---|---|---|

| 実績計測 | ログ・レポート集計 | 実績レポート |

| 原因分析 | 要因特定会議 | 原因分析シート |

| 改善策実行 | 手順・教育更新 | 改訂手順書 |

復旧実績と目標の差異を示し、原因と改善策を含む次回対応計画を関係者間で共有してください。

KPI 距離の改善を継続するため、四半期ごとに評価会を設け、運用状況を可視化するとともに、新たなリスク要因も合わせて検討しましょう。

はじめに

WindowsとLinuxのデータ復旧の重要性を理解する WindowsとLinuxの混在環境において、データ復旧は非常に重要な課題です。企業では、異なるオペレーティングシステムを使用することで、業務の効率化や柔軟性を図ることができますが、それに伴いデータの管理や保護に関する複雑さも増します。特に、データ損失のリスクは常に存在し、システム障害や誤操作、ウイルス感染など、さまざまな要因が影響を及ぼす可能性があります。 データ復旧のプロセスは、単にデータを復元するだけでなく、失われた情報の重要性を理解し、その影響を最小限に抑えるための戦略的なアプローチが求められます。特に、WindowsとLinuxではファイルシステムやデータ管理の方法が異なるため、それぞれに適した復旧手法を理解することが不可欠です。 本記事では、WindowsとLinuxのデータ復旧におけるポイントや具体的な事例、対応方法について詳しく解説し、混在環境でのデータ保護の重要性を再認識していただければと思います。データ復旧の専門家として、安心感と信頼性を持ってサポートできる情報を提供しますので、ぜひご一読ください。

各OSのファイルシステムの違いとその影響

WindowsとLinuxのファイルシステムは、それぞれ異なる設計思想と機能を持っています。この違いは、データ復旧の際に大きな影響を及ぼします。Windowsでは主にNTFS(New Technology File System)やFAT32(File Allocation Table 32)が使用されており、これらはファイルの管理やアクセス権限の設定が強化されています。一方、Linuxではext4(Fourth Extended File System)やXFSなどが一般的で、これらは高いパフォーマンスと信頼性を提供します。 ファイルシステムの違いは、データの保存方法やエラー処理の仕組みにも影響します。例えば、NTFSはジャーナリング機能を持ち、システム障害発生時にデータの整合性を保つことができますが、Linuxのext4も同様の機能を備えています。しかし、異なるファイルシステム間でのデータ復旧は、使用するツールや手法が異なるため、慎重なアプローチが必要です。 加えて、各OSのデータ構造やメタデータの取り扱いも異なるため、データ損失の原因を特定する際には、これらの違いを理解しておくことが重要です。例えば、ファイルの削除後にデータが上書きされるまでの時間や、その後の復旧の難易度は、ファイルシステムの特性によって変わります。これらの要素を考慮することで、より効果的なデータ復旧戦略を立てることが可能になります。 次の章では、具体的なデータ損失の事例とその対応方法について詳しく見ていきます。

データ損失の原因とその対策

データ損失の原因は多岐にわたりますが、特にWindowsとLinuxの混在環境では、それぞれのシステム特有の要因が影響を与えることがあります。一般的な原因としては、ハードウェアの故障、ソフトウェアの不具合、ウイルスやマルウェアの感染、人為的なミスなどが挙げられます。これらの要因は、データの消失や破損を引き起こす可能性があり、特に業務においては致命的な影響を及ぼすことがあります。 例えば、ハードディスクの故障は、データ損失の最も一般的な原因の一つです。特に、物理的な損傷や経年劣化によって、データが読み取れなくなることがあります。この場合、早期の対策が重要です。定期的なバックアップを行い、重要なデータを複数の場所に保存することで、リスクを軽減できます。 また、ソフトウェアの不具合やウイルス感染も重要な要因です。特に、OSのアップデートやアプリケーションのインストール後に問題が発生することがあります。これを防ぐためには、信頼できるソフトウェアのみを使用し、常に最新のセキュリティパッチを適用することが求められます。 人為的なミスについても注意が必要です。誤ってファイルを削除したり、フォーマットを行った場合、迅速な対応が求められます。データ復旧ソフトウェアを利用することで、削除されたデータを復元できる場合もありますが、復旧の成功率はファイルシステムや上書きの有無によって変わります。 このように、データ損失の原因を理解し、それに対する適切な対策を講じることで、リスクを大幅に減少させることが可能です。次の章では、具体的なデータ復旧方法やツールについて詳しく解説します。

効果的なデータ復旧ツールの選び方

データ復旧ツールの選定は、データ損失からの回復において非常に重要なステップです。特にWindowsとLinuxの混在環境では、両方のオペレーティングシステムに対応したツールを選ぶことが必要です。まず、ツールの対応ファイルシステムを確認することが大切です。NTFSやFAT32、ext4など、対象のファイルシステムに適したツールを選ぶことで、復旧の成功率を高めることができます。 次に、ユーザビリティも考慮すべきポイントです。直感的に操作できるインターフェースを持つツールは、技術的な知識が限られている方でも扱いやすく、迅速な対応が可能です。さらに、デモ版やトライアル版が提供されているツールを利用することで、実際の使用感を確かめることができます。 加えて、レビューや評価も参考になりますが、信頼できる情報源からの情報を選ぶことが重要です。特に、実際に使用したユーザーの体験談は、ツールの効果や信頼性を判断する上で役立ちます。 最後に、サポート体制も考慮に入れるべきです。万が一の際に迅速にサポートを受けられるかどうかは、データ復旧の成功に大きく影響します。信頼できるサポートがあるツールを選ぶことで、安心して利用することができるでしょう。 このように、効果的なデータ復旧ツールを選ぶ際は、対応ファイルシステム、ユーザビリティ、レビュー、サポート体制を総合的に考慮することが重要です。次の章では、実際のデータ復旧プロセスについて具体的な手順を説明します。

Windows/Linuxそれぞれの復旧手順と注意点

WindowsとLinuxそれぞれのデータ復旧手順には、特有の注意点が存在します。まず、Windows環境での復旧手順を見ていきましょう。データ損失が発生した場合、まずは影響を受けたドライブを使用しないことが重要です。これにより、データの上書きを防ぎます。次に、信頼できるデータ復旧ソフトウェアをインストールし、スキャンを実施します。この際、スキャンの結果を確認し、復元可能なファイルを選択して復旧処理を行います。特に、NTFSファイルシステムの場合、ジャーナリング機能が働いているため、データの整合性が保たれている可能性がありますが、早期の対応が肝要です。 一方、Linux環境での復旧手順は若干異なります。Linuxでは、一般的にコマンドラインツールが利用されることが多く、例えば「TestDisk」や「PhotoRec」などが有名です。これらのツールを使用する際は、まず対象のドライブをマウントせずに、スキャンを行うことが推奨されます。特に、ext4ファイルシステムの場合、削除されたファイルの復元が可能ですが、上書きのリスクを避けるため、ドライブの状態を確認しながら慎重に操作する必要があります。 復旧作業を行う際の共通の注意点としては、復旧処理を行う前に、必ずバックアップを取ることが挙げられます。また、復旧後は、データの整合性を確認し、必要に応じて再バックアップを行うことが重要です。これらの手順を踏むことで、WindowsとLinuxの混在環境においても、効果的にデータ復旧を実現することが可能になります。次の章では、復旧後のデータ管理と予防策について詳しく解説します。

予防策と定期的なバックアップの重要性

データ復旧のプロセスを経た後、同様の問題を再発させないためには、予防策と定期的なバックアップが不可欠です。まず、データ損失を防ぐためには、定期的なバックアップを実施することが最も効果的です。バックアップは、重要なデータを異なる場所に保存することを意味し、物理的な障害や人為的なミスからデータを守るための第一歩です。例えば、クラウドストレージサービスを利用することで、データを安全に保管し、容易にアクセスできる環境を整えることができます。 また、バックアップの頻度も重要です。業務の性質に応じて、日次、週次、または月次でのバックアップを計画することが推奨されます。特に、重要なデータが頻繁に更新される場合は、リアルタイムでのバックアップを検討することも一つの手段です。 さらに、バックアップデータの整合性を定期的に確認することも忘れてはいけません。バックアップが正しく行われているか、データが損失なく保存されているかを確認することで、万が一の際に迅速な復旧が可能になります。加えて、システムの定期的なメンテナンスやセキュリティパッチの適用も重要です。これにより、ウイルスやマルウェアからのリスクを軽減し、より安全な環境を維持することができます。 このように、データ復旧を成功させるためには、復旧後の予防策が重要であり、定期的なバックアップを通じてデータの安全性を高めることが、混在環境でのデータ管理において不可欠な要素となります。次の章では、データ復旧に関するまとめと今後の展望についてお話しします。

混在環境でのデータ復旧における要点の整理

WindowsとLinuxの混在環境におけるデータ復旧は、特有の課題と複雑さを伴いますが、適切な知識と対策を講じることで、効果的に対応することが可能です。まず、ファイルシステムの違いを理解し、それぞれに適した復旧手法を選択することが重要です。データ損失の原因は多岐にわたるため、ハードウェアの故障やソフトウェアの不具合、ウイルス感染、人為的なミスなど、さまざまな要因に対する理解が求められます。 復旧ツールの選定においては、対応ファイルシステムやユーザビリティ、信頼性を考慮することが必要です。実際の復旧プロセスでは、影響を受けたドライブを使用せず、信頼できるソフトウェアを用いてスキャンを行うことが基本です。また、復旧後はデータの整合性を確認し、適切なバックアップ戦略を策定することで、再発防止に努めることが大切です。 これらのポイントを押さえることで、混在環境においてもデータの安全性を確保し、万が一の事態に備えることができます。データ復旧の専門家として、安心してサポートできる情報を提供し、企業のデータ保護に貢献していきたいと思います。 データ復旧に関する情報は常に変化しており、新しい技術や手法が登場しています。最新の情報を常に確認し、自社の環境に最適な対策を講じることが重要です。 ※当社は、細心の注意を払って当社ウェブサイトに情報を掲載しておりますが、この情報の正確性および完全性を保証するものではありません。当社は予告なしに、当社ウェブサイトに掲載されている情報を変更することがあります。当社およびその関連会社は、お客さまが当社ウェブサイトに含まれる情報もしくは内容をご利用されたことで直接・間接的に生じた損失に関し一切責任を負うものではありません。

今すぐデータ復旧の準備を始めよう!

データの損失は予期せぬ瞬間に訪れることがあります。そのため、事前にしっかりとした対策を講じておくことが重要です。まずは、定期的なバックアップを行い、データの安全性を確保しましょう。また、万が一のデータ損失に備えて、信頼できるデータ復旧ツールを選定することも忘れずに。特に、WindowsとLinuxの混在環境では、それぞれのファイルシステムに対応したツールを選ぶことが成功の鍵となります。 さらに、データ復旧の専門家と連携することで、より安心感を持って対応することが可能です。専門家は、最新の技術や手法を駆使して、迅速かつ効果的にデータを復旧するサポートを提供します。データの重要性を再認識し、事前の準備を怠らないことで、安心して業務を進めることができるでしょう。データ復旧の準備を今すぐ始め、リスクを最小限に抑えましょう。

復旧作業におけるリスクと注意すべきポイント

データ復旧作業を行う際には、いくつかのリスクと注意すべきポイントがあります。まず、データ復旧を試みる前に、影響を受けたストレージデバイスの使用を中止することが重要です。これにより、データの上書きを防ぎ、復旧の成功率を高めることができます。また、復旧作業を行う際には、信頼できるデータ復旧ソフトウェアを使用することが不可欠です。適切なツールを選定し、公式な手順に従って作業を進めることで、データ損失のリスクを軽減できます。 さらに、復旧作業中に誤った操作を行うと、データがさらに損傷する可能性があります。特に、コマンドラインツールを使用する場合は、コマンドの入力ミスに注意が必要です。操作を行う前に、手順をよく確認し、必要に応じて専門家の助言を求めることも考慮しましょう。 加えて、復旧後のデータの整合性確認も忘れずに行うべきです。復旧したデータが正しく復元されているかを確認し、必要に応じて再バックアップを行うことで、今後のデータ損失に備えることができます。最後に、データ復旧の結果に過度な期待を抱かず、最悪の事態も考慮しておくことが重要です。これらの注意点を踏まえ、慎重にデータ復旧作業を進めることが、成功への鍵となります。

補足情報

※株式会社情報工学研究所は(以下、当社)は、細心の注意を払って当社ウェブサイトに情報を掲載しておりますが、この情報の正確性および完全性を保証するものではありません。当社は予告なしに、当社ウェブサイトに掲載されている情報を変更することがあります。当社およびその関連会社は、お客さまが当社ウェブサイトに含まれる情報もしくは内容をご利用されたことで直接・間接的に生じた損失に関し一切責任を負うものではありません。