シャドウコピー破損時の迅速な業務再開、3段階BCP運用の実践、フォレンジック証跡保全の具体手順

取締役会への説明に使える投資対効果試算と行政適合性の示し方

法改正・運用コスト変動への2年先展望と社内体制整備ロードマップ

シャドウコピーの仕組みと破損要因

Windows のシャドウコピー(Volume Shadow Copy Service:VSS)は、稼働中のシステムボリュームを瞬間的にスナップショットする仕組みです。これにより稼働中でもファイルを復旧可能ですが、VSS サービス停止やディスクエラー、ランサムウェアのシャドウコピー削除コマンドなどが原因で破損するケースが多数報告されています。

VSS の基本フロー

VSS がボリュームをロック・スナップショット生成し、バックアップソフトが取り込むまでの処理順序。

| ステップ | 処理内容 |

|---|---|

| 1 | VSS サービス起動 |

| 2 | ボリューム一時ロック |

| 3 | スナップショット生成 |

| 4 | バックアップ取り込み |

| 5 | スナップショット解放 |

主な破損要因

- VSS サービスの意図しない停止

- ディスクボリュームの不整合(chkdsk 実行後のスナップショット消失)

- ランサムウェア等による削除コマンド実行

- スナップショット領域の不足

技術担当者は、VSS破損の主因と影響範囲を簡潔に共有し、ディスク状態の定期点検やスナップショット領域の十分確保を上司に説明してください。

VSS フローで特にエラー検知が遅れやすいポイントは「スナップショット生成後から解放まで」。監視ログを必ず設定し、想定外停止の即時アラートを準備してください。

多層バックアップ戦略の行政ガイド準拠

本章では、政府ガイドラインに基づいた三重化バックアップ戦略の具体設計を解説します。オンライン・オフライン・オフサイトの各層を適切に組み合わせ、シャドウコピー破損時にも確実にデータを保護する方法を示します。

オンラインバックアップ

日常運用中にクラウドやNASへリアルタイム複製を行い、RPO(Recovery Point Objective:目標復旧時点)を最小化します。

オフラインバックアップ

週次・月次で外部ストレージへバックアップデータを隔離保存し、マルウェアによる感染被害を回避します。

オフサイトバックアップ

災害対策として地理的に離れた拠点へバックアップを保管し、地域災害時のデータ損失を防ぎます。

| 層 | 目的 | 頻度 | メリット |

|---|---|---|---|

| オンライン | RPO低減 | リアルタイム | 即時復旧可能 |

| オフライン | マルウェア隔離 | 週次/月次 | 感染被害防止 |

| オフサイト | 災害対策 | 月次/四半期 | 地域災害対応 |

技術担当者は各バックアップ層の役割と周期を可視化し、運用コストとのバランスを経営層へ共有してください。

バックアップ層間のテスト復旧訓練を定期的に実施し、実運用で問題なく復旧できる手順を確認しておくことが重要です。

3段階BCPオペレーション設計

本節では、無電化・システム停止・緊急時の3段階に分けたオペレーション手順を策定します。段階ごとの役割分担と具体的アクションを定義し、シャドウコピー破損時でも迅速に対応できる体制を整えます。

フェーズ1:無電化状態

- UPS(無停電電源装置)稼働確認

- 代替通信手段(モバイルルーター等)準備

- 優先稼働システムの限定起動

フェーズ2:システム停止状態

- 重要ログのオフライン保存

- 手動復旧手順書による作業

- 外部専門家(弊社)への即時エスカレーション

フェーズ3:緊急時全停止状態

- 全システムシャットダウン

- 物理メディアでのデータ搬送

- 復旧拠点への移設・復旧

| フェーズ | トリガー | 主アクション | 連絡先 |

|---|---|---|---|

| 無電化 | 商用電源喪失 | UPS起動・代替通信 | 内部ITチーム |

| 停止 | OS起動失敗 | 手動復旧・ログ保全 | 弊社サポート |

| 緊急時 | 全システム停止 | 物理搬送・代替拠点復旧 | 弊社対応チーム |

各フェーズの開始条件と責任者を明確化し、システム障害時に誰が何をすべきかを部門間で確認してください。

BCP訓練では、緊急時フェーズへ移行する判断力と手順の正確性が問われます。判断フローを可視化し、定期レビューを行ってください。

フォレンジック対応:証跡保全と改ざん検知

本章では、シャドウコピー破損時にもログやスナップショットの証跡を確実に保全し、改ざんや不正アクセスを検知する手法を解説します。デジタルフォレンジックの公式指針に沿い、証拠能力を維持しながら迅速に分析する体制を構築します。

証跡保全の基本要件

- 書込み禁止設定された専用ストレージへのログ収集

- タイムスタンプ一貫性の検証

- ハッシュ値によるファイル無改ざん検証

改ざん検知技術

- IDS/IPS(侵入検知・防御システム)のアラート連携

- WORM(Write Once Read Many)保管の活用

- 定期的なファイル整合性チェック(例:Tripwire)

| 手法 | 特徴 | 用途 |

|---|---|---|

| WORM | 書込み不可 | 長期保管 |

| IDS連携 | リアルタイム検知 | 不正操作検知 |

| ハッシュ検証 | 改ざん可視化 | 証拠保全 |

技術担当者は証跡保全用ストレージの書込み保護設定と整合性チェック手順を簡潔に共有し、不備があれば即時対策を依頼してください。

証跡保全では「設定ミスによる非保護」「タイムスタンプずれ」が見落とされやすいため、定期監査を必須化し、手順書の遵守状況を確認してください。

資格と人材:情報処理安全確保支援士ほか

本章では、情報処理安全確保支援士(登録セキスペ)などの国家資格要件と、人材育成ロードマップを解説します。適切な人材確保により、シャドウコピー破損対応だけでなく、組織全体のセキュリティ力を底上げします。

情報処理安全確保支援士制度

情報処理安全確保支援士は経済産業大臣認定の国家資格で、情報セキュリティ分野の上級専門家を示します。受験は年2回(春期・秋期)筆記試験で、合格後に所定の登録手続きを経て“登録セキスペ”となります。登録者はフォレンジックやリスク評価を経営層に助言できます。[出典:IPA『情報処理安全確保支援士試験』2023年]

登録手続きと活用例

- 合格後、毎年の更新と研修受講が必須[出典:IPA『情報処理安全確保支援士 新規登録・更新のご案内』2025年]

- 社内インシデント対応チームリーダー

- 外部フォレンジックベンダーとの調整役

人材育成ロードマップ

新規採用者はまず基礎情報技術者試験合格後、情報セキュリティマネジメント試験へ進み、最終的にSC 試験を目指します。弊社の研修プログラムでは、試験対策だけでなく実践演習も提供します。

| ステップ | 対象試験 | 期間目安 |

|---|---|---|

| 初級 | 基礎情報技術者試験(FE) | 6か月 |

| 中級 | 情報セキュリティマネジメント試験(SG) | 6か月~1年 |

| 上級 | 情報処理安全確保支援士試験(SC) | 1年~1.5年 |

技術担当者は育成ステップと試験スケジュールを示し、必要な社内研修や予算を部門長へ承認依頼してください。

資格取得には継続的学習と実践経験が不可欠です。試験対策に偏らず、実務での演習機会を計画的に設けてください。

外部専門家へのエスカレーション基準

本章では、インシデント対応で自社技術チームだけでは手に負えない場合に、いかなる状況で弊社(情報工学研究所)へのエスカレーションを行うべきか、具体的な判断基準を示します。

影響範囲による判断

- ユーザー影響が10,000人以上に拡大した場合は即時弊社へ連絡

- 法定報告義務の対象となる個人情報漏えい(5,000件以上)の恐れがある場合は早期通知

- 重要インフラ停止が想定される場合は、CLS(Critical Level)でエスカレーション

技術的難易度による判断

- 標的型攻撃やゼロデイインシデントの疑いがある場合

- ログ改ざんや暗号化被害の復旧に24時間以上要する見通しのとき

- フォレンジック作業でI/Oレベルのデータ解析が必要な場合

| 基準項目 | 閾値 | 対応アクション |

|---|---|---|

| 影響ユーザー | ≥10,000人 | 即時エスカレーション |

| 漏えい件数 | ≥5,000件 | 法定報告サポート依頼 |

| 復旧予測時間 | >24時間 | 技術支援依頼 |

技術チームはエスカレーション基準マトリクスを基に、問題の深刻度と想定対応時間を部門長に示し、早期支援の承認を得てください。

インシデント対応では判断遅延が致命傷となります。閾値達成時の自動アラート設定と、連絡フローの事前確認を徹底してください。

コスト最適化:試算モデルと補助金情報

本章では、バックアップ・BCP投資のROI(投資対効果)試算モデルと、政府が提供する補助金・助成金制度を活用したコスト最適化策を解説します。

ROI試算モデル

想定ダウンタイム損失額:1時間あたり1,000万円

投資額:BCP関連システム導入費用5,000万円

RTO(目標復旧時間)短縮効果により年間損失1億円を回避可能と算定します。

主要補助金・助成金

- 中小企業庁「事業継続力強化計画」認定による最大 100 万円補助 [出典:中小企業庁『事業継続力強化計画 認定制度』2025年]

- 経済産業省「重要インフラ対策事業費補助金」最大 2,000万円 [出典:経済産業省『重要インフラ対策補助金』2024年]

- 総務省「クラウド利用促進支援」クラウド導入費補助 [出典:総務省『クラウド利用ガイドライン』2022年]

| 制度名 | 対象 | 補助額 | 申請期限 |

|---|---|---|---|

| 事業継続力強化計画 | BCP策定企業 | ~100万円 | 随時 |

| 重要インフラ対策補助金 | インフラ事業者 | ~2,000万円 | 2025年3月末 |

| クラウド利用促進支援 | 中小企業 | 費用の1/2 | 2024年度 |

ROI試算結果を基に、必要投資額と想定回収期間を財務部に説明し、補助金活用の承認を獲得してください。

補助金申請には要件遵守が厳格です。計画書のフォーマットと提出期限を事前に確認し、申請書類を早めに準備してください。

日本個人情報保護法とGDPR対応の比較

本章では日本の個人情報保護法(PIPA)とEU一般データ保護規則(GDPR)の主要項目を比較し、それぞれの適用範囲やデータ移転要件を整理します。これにより、グローバル対応が必要な企業でも法令遵守の抜け漏れを防ぎます。

適用範囲と対象主体

日本のPIPAは国内の事業者に対し個人情報の取扱いを義務づけます[出典:個人情報保護委員会『いわゆる3年ごと見直しについて』令和5年11月]。GDPRは欧州経済領域(EEA)内で「取得」または「処理」された個人データおよびEEA所在者のデータに適用されます[出典:ジェトロ『EU一般データ保護規則(GDPR)について』2021年1月]。

データ移転要件

PIPAでは、第三国への個人データ移転時に「十分な安全措置」または「本人同意」が必要とされています。2025年4月のガイドライン改正では具体的安全措置が示されました[出典:個人情報保護委員会『ガイドライン(行政機関等編)』令和7年4月1日]。GDPRでは、十分性認定国への移転には追加措置不要ですが、それ以外の国には標準契約条項(SCC)やBCRが必要です[出典:ジェトロ『GDPR 十分性認定』2021年1月]。

個人権利と制裁

PIPAは本人が開示・訂正・利用停止を請求できる権利を定め、違反時は受託者への業務停止命令や罰金が科されます[出典:個人情報保護委員会『いわゆる3年ごと見直しについて』令和7年1月]。GDPRはさらに「忘れられる権利」や「データポータビリティ権」を規定し、違反時は最大2%または1,000万ユーロの罰金となります[出典:ジェトロ『EU一般データ保護規則(GDPR)について』2021年1月]。

| 項目 | PIPA | GDPR |

|---|---|---|

| 適用範囲 | 国内事業者 | EEA内処理・EEA所在者 |

| 移転要件 | 安全措置 or 同意 | 十分性認定 or SCC/BCR |

| 本人権利 | 開示・訂正・利用停止 | 上記+忘れられる権利・ポータビリティ |

| 制裁 | 罰金・業務停止命令 | 最大2%/1,000万€ |

技術担当者は自社のデータフローを上記比較に照らし合わせ、移転要件遵守状況と追加措置の必要性を管理部門へ共有してください。

PIPAとGDPRの差異は細部にあります。特に「十分性認定対象国の範囲変動」を注視し、SCC等の定期見直しを実施してください。

サイバーセキュリティ基本法改正見通し

本章では、令和7年に施行されたサイバー対処能力強化法(重要電子計算機に対する不正行為防止法)に伴う基本法の改正ポイントを整理します。重要インフラ分野の拡大や組織体制の強化、新設される内閣サイバー官の役割など、今後の準備事項を明確に示します。

主要改正ポイント

- 重要電子計算機法の施行に伴い、サイバーセキュリティ基本法に関連規定を追加[出典:内閣官房『サイバー対処能力強化法※1及び同整備法』令和7年6月]

- 重要インフラ分野への「港湾分野」追加(令和6年3月)[出典:国土交通省『港湾分野における情報セキュリティ対策推進』令和6年1月]

- 内閣サイバー官(次官級)新設およびNISCの改組[出典:内閣官房『サイバー対処能力強化法※1…』令和7年6月]

組織体制の強化

内閣官房に「内閣サイバー官」を置き、国家安全保障局次長を3名に増員。NISCの機能を強化し、官民連携の一元調整を図ります[出典:内閣官房『サイバー対処能力強化法※1…』令和7年6月]。

今後のスケジュール

令和7年6月施行後、令和8年度中に関連省令・ガイドラインの整備が完了予定。各事業者は施行後速やかに体制整備と届出を実施してください[出典:内閣官房『会議資料 – NISC』2024年11月29日]。

| 時期 | 事項 |

|---|---|

| 令和6年3月 | 港湾分野の追加 |

| 令和7年6月 | 基本法改正・強化法施行 |

| 令和8年度 | 省令・ガイドライン整備完了 |

技術担当者は改正ポイントとスケジュールをまとめ、法令遵守に必要な社内規程改定および届出準備を管理部門に共有してください。

改正施行後は、ガイドラインの具体化フェーズに移行します。省令・手引きを逐次確認し、施行後速やかに社内研修と実務演習を計画してください。

停電・災害時の電源バックアップ訓練

本章では、国土交通省が公開する「施設事故・停電対策マニュアル策定指針」に基づき、定期的な停電訓練と自家発電設備の動作確認手順を紹介します。実践訓練を通じて電源切替の遅延や手順漏れを防ぎ、万一の大規模停電でもシステム継続性を確保します。

定期停電訓練の設計

- 年2回以上、深夜・夜間帯を想定した全停電訓練を実施[出典:国土交通省『施設事故・停電対策マニュアル策定指針』]

- 訓練シナリオに、UPS故障時や発電機起動遅延を含める

- 復電後の正常復旧確認リストを用意し、実施結果をレポート化

自家発電装置の試運転

防災担当者は月1回の試運転スケジュールを設け、負荷試験を含めた運転時間を20分以上確保します。異常時は即座に保守ベンダーに連絡し、部品交換や調整を行います[出典:国土交通省『施設事故・停電対策マニュアル策定指針』]。

| 項目 | 頻度 | 担当 |

|---|---|---|

| 全停電切替訓練 | 年2回 | IT運用チーム |

| UPS機能テスト | 月1回 | 施設管理部 |

| 発電機負荷試験 | 月1回 | 施設管理部 |

訓練結果とレポートをもとに、UPS–発電機切替時間の計測値と改善点を部門長へ報告し、次回訓練計画を承認してください。

避難訓練と並行して実施すると手順混同を招く恐れがあります。電源訓練は専用日を設定し、確実な手順確認を行ってください。

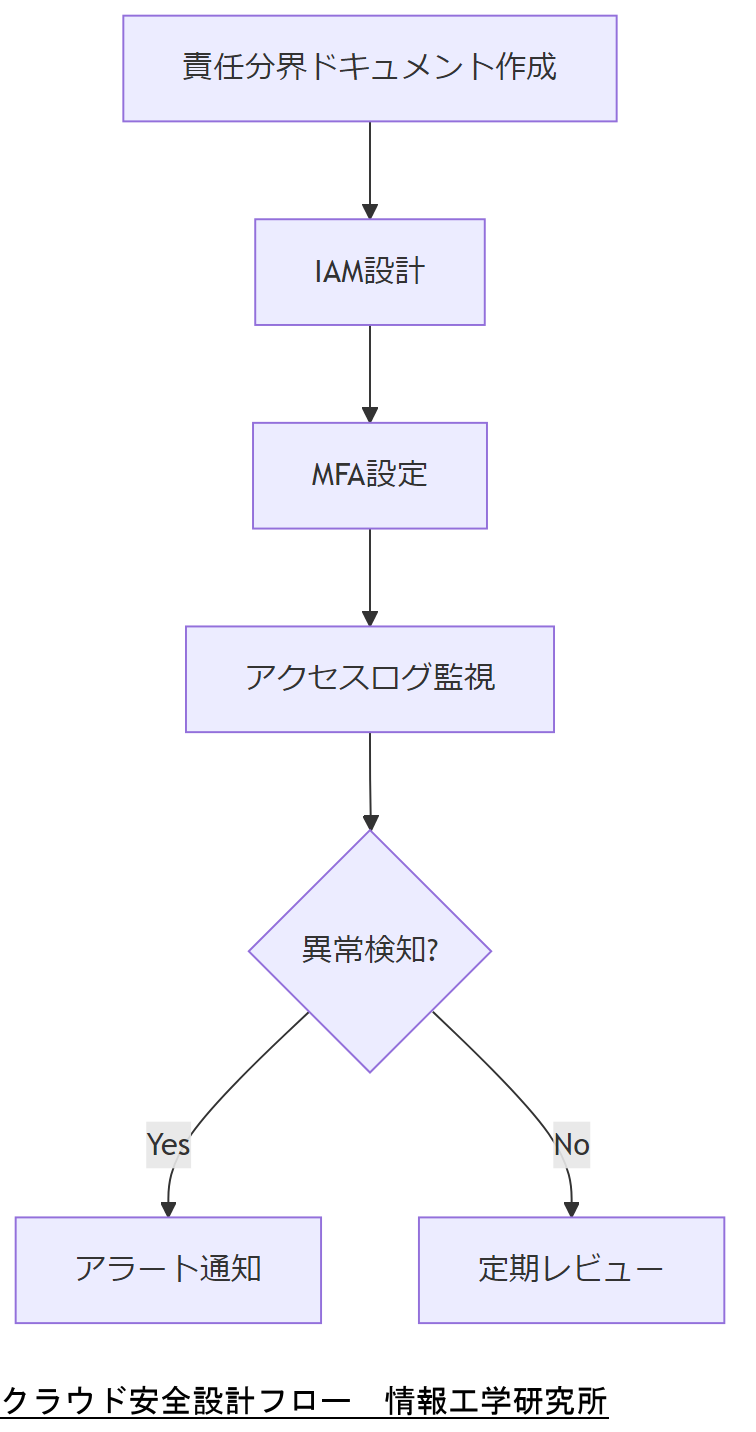

クラウド&ハイブリッド環境の安全設計

本章では、総務省が策定した「クラウドサービス利用における情報セキュリティ対策ガイドライン(第3版)」およびデジタル庁の「政府情報システムにおけるクラウド利用方針」を参照し、クラウド/ハイブリッド環境での責任分界点設定やアクセス制御設計を解説します。

責任分界の明確化

クラウド提供者と利用者の責任範囲をSaaS/PaaS/IaaSごとに文書化し、IAM(Identity and Access Management)設計へ反映します[出典:総務省『クラウドサービス提供における情報セキュリティ対策ガイドライン(第3版)』2021年9月]。

アクセス制御設定

- 最小権限原則に基づきRole-Based Access Controlを導入

- 多要素認証(MFA)の全ユーザー対象化

- 定期的なアクセスログレビューと異常検知通知設定

デジタル庁方針との整合

政府情報システムは「デジタル・ガバメント推進標準ガイドライン」に従い、クラウド移行時の移行計画策定とセキュリティ要件定義が必須です[出典:デジタル庁『政府情報システムにおけるクラウドサービス利用方針』2022年12月]。

| 指針 | 主な要件 | 適用範囲 |

|---|---|---|

| 総務省ガイドライン | 責任分界・設定管理 | SaaS/PaaS/IaaS |

| デジタル庁方針 | 移行計画・要件定義 | 政府情報システム |

クラウド責任分界とアクセス制御ポリシーを整理したドキュメントを、セキュリティ委員会へ提出し合意を得てください。

ガイドライン項目が多岐にわたるため、優先度をつけて段階的導入計画を立案し、管理部門と連携して進めてください。

プライバシーガバナンスと取締役責任

企業の情報取り扱いにおいて、経営層のガバナンス体制は重大責任を伴います。総務省・経済産業省が共編した「DX時代における企業のプライバシーガバナンスガイドブック」において、取締役はプライバシーポリシーの策定・見直しを主導すべきと明示されています【出典:総務省・経済産業省『DX時代における企業のプライバシーガバナンスガイドブック ver1.3』2023年】。

経営者の三要件

ガイドブックは「リスクの把握」「体制整備」「継続的改善」の三要素を経営者の責務と定義しています【出典:総務省・経済産業省『同上』】。

取締役報告のポイント

- 個人情報漏えいリスク評価結果の定期報告

- ガバナンス体制の現状と改善計画

- プライバシーインパクトアセスメント結果

| 項目 | 報告頻度 | 責任部門 |

|---|---|---|

| リスク評価 | 四半期ごと | 情報セキュリティ部 |

| PIPA対応状況 | 年次 | 法務部 |

| 改善アクション進捗 | 月次 | 内部監査部 |

取締役会向け報告項目を整理し、責任部門・頻度を明示した一覧を経営層に提示してください。

ガバナンス体制の継続的改善では、取締役会のフィードバックを次期計画に迅速反映する仕組みを明確に設計してください。

2年後までの法・社会情勢シナリオ

デジタル庁が閣議決定した「デジタル社会の実現に向けた重点計画」では、2025年以降も「自治体DX」「AIガバナンス」「データ連携基盤」の加速が示されています【出典:デジタル庁『デジタル社会の実現に向けた重点計画』2024年6月21日】。

2025年度見通し

- 重点政策:自治体DX推進センター設立【出典:同上】

- AI倫理・法整備枠組み整備開始

- 国際データ移転協定の交渉加速

2026年度見通し

- データ連携プラットフォーム本格運用

- サイバーセキュリティ強化法関連省令施行【出典:内閣官房『サイバー対処能力強化法…』令和7年6月】

- 個人情報保護法の次期改正議論開始

| 年度 | 主な施策 |

|---|---|

| 2025 | 自治体DX推進センター設立・重点政策閣議決定 |

| 2026 | データ連携基盤運用・省令整備開始 |

| 2027 | 個人情報保護法改正・クロスボーダー規制強化 |

今後2年の主要政策タイムラインを共有し、社内計画や予算策定に反映するよう部門長へ依頼してください。

政策変更ではスケジュール変更が発生します。閣議決定後の省令・ガイドラインを定期チェックし、社内規程をタイムリーに改定してください。

運用・点検・監査:継続的改善サイクル

ISMS(ISO/IEC 27001)におけるPDCAサイクルは、認証取得後も継続的改善を図る重要プロセスです【出典:ISO/IEC 27001:2013 JIS Q 27001要求事項】。

Planフェーズ

リスク評価・情報セキュリティ方針策定を行い、目標と対策計画を文書化します【出典:同上】。

Doフェーズ

策定した運用手順に従い、アクセス制御やログ監視など日常運用を実施します【出典:同上】。

Checkフェーズ

内部監査や管理レビューで運用状況を評価し、ギャップを洗い出します【出典:同上】。

Actフェーズ

評価結果に基づき改善計画を更新し、次期Planフェーズに反映します【出典:同上】。

| 段階 | 主要活動 |

|---|---|

| Plan | リスク評価・方針策定 |

| Do | 手順運用・教育訓練 |

| Check | 内部監査・レビュー |

| Act | 改善計画更新 |

PDCA各フェーズの活動計画とレビュー結果を一枚資料にまとめ、情報セキュリティ委員会で承認を得てください。

内部監査で指摘された要改善点は優先度を設定し、改善期限を定めることで実効性を高めてください。

まとめ:弊社が提供する統合支援メニュー

本記事で示したシャドウコピー破損対応、三重化バックアップ、BCP運用、フォレンジック、ガバナンス、法対応、PDCAサイクルを一体的にサポートするのが弊社(情報工学研究所)です。

- 設計・導入支援:バックアップ/BCP一体設計

- 運用・訓練:定期訓練・演習の実施

- 緊急対応:24時間365日インシデント対応

- フォレンジック解析:証跡保全からレポートまで

- 法令対応:最新ガイドライン適合支援

おまけの章:重要キーワード・関連キーワードマトリクス

以下は、本記事全体で取り上げた重要キーワードと関連キーワードおよびその簡易説明をまとめたマトリクスです。社内での資料作成や説明準備にご活用ください。

| キーワード | 説明 | 関連章 |

|---|---|---|

| シャドウコピー(VSS) | Windows のスナップショット機能。破損すると復旧困難。 | 1 |

| 三重化バックアップ | オンライン・オフライン・オフサイトの三層構造。 | 2 |

| BCP三段階運用 | 無電化・システム停止・緊急全停止の段階別対応。 | 3 |

| フォレンジック | 証跡保全と改ざん検知の技術・手法。 | 4 |

| 情報処理安全確保支援士 | IPA 認定の情報セキュリティ上級資格。 | 5 |

| エスカレーション基準 | 影響範囲・復旧時間による外部支援判断。 | 6 |

| ROI試算モデル | 投資対効果を可視化する損失回避計算。 | 7 |

| PIPA | 日本の個人情報保護法。 | 8 |

| GDPR | EU の個人データ保護規則。 | 8 |

| サイバー対処能力強化法 | 重要インフラの不正行為防止法。 | 9 |

| 停電訓練 | UPS・発電機切替の定期訓練。 | 10 |

| クラウド責任分界 | SaaS/PaaS/IaaS 各層の責任範囲。 | 11 |

| プライバシーガバナンス | 取締役が主導する個人情報管理体制。 | 12 |

| デジタル社会重点計画 | デジタル庁の政策タイムライン。 | 13 |

| PDCA サイクル | Plan–Do–Check–Act による継続改善。 | 14 |

| 統合支援メニュー | 弊社の一体的サポート内容。 | 15 |

はじめに

シャドウコピーの重要性と破損のリスク シャドウコピーは、Windowsのデータ保護機能の一つで、ファイルやフォルダーのバックアップを自動的に作成する仕組みです。この機能により、ユーザーは誤って削除したファイルや、データが破損した場合でも、以前の状態に戻すことが可能です。しかし、シャドウコピーが破損してしまうと、重要なデータを復元できなくなるリスクが生じます。このような状況は、業務において大きな影響を及ぼす可能性があります。 特に、IT部門の管理者や企業経営者にとって、データの損失は業務の継続性や信頼性に直結するため、迅速な対応が求められます。シャドウコピーの破損が発生する原因は、ソフトウェアの不具合やハードウェアの故障、さらにはウイルス感染など多岐にわたります。これらのリスクを理解し、適切な対策を講じることが重要です。本記事では、シャドウコピーの破損に関する具体的な事例や、バックアップ復旧の方法について詳しく解説していきます。

シャドウコピーとは?その仕組みと利点

シャドウコピーは、Windowsが提供するバックアップ機能であり、特に重要なデータを保護するための強力なツールです。この機能は、ユーザーがファイルを変更した際に、その変更前の状態を自動的に保存する仕組みを持っています。具体的には、ファイルやフォルダーの「スナップショット」を作成し、ユーザーが必要に応じて以前のバージョンに戻せるようにします。 シャドウコピーの利点は、データの損失を防ぐだけでなく、作業の効率を向上させる点にあります。例えば、誤ってファイルを削除してしまった場合でも、簡単に復元できるため、業務の中断を最小限に抑えることが可能です。また、シャドウコピーはバックグラウンドで動作するため、ユーザーが意識することなくデータを保護し続けます。 この機能は、特に企業環境においては、データの安全性を確保するための重要な要素となります。IT部門の管理者や経営者は、シャドウコピーを適切に設定し、定期的に確認することで、データ保護の体制を強化することが求められます。これにより、万が一のデータ損失時にも迅速な復旧が可能となり、業務の継続性を維持することができるのです。 次のセクションでは、シャドウコピーが破損する原因や具体的な事例について詳しく見ていきます。

シャドウコピーの破損原因を探る

シャドウコピーが破損する原因は、さまざまな要因が考えられます。まず、ソフトウェアの不具合が挙げられます。特に、Windowsの更新プログラムやアプリケーションのインストール後にシャドウコピーが正常に機能しなくなることがあります。これにより、バックアップデータが正しく保存されない場合があります。 次に、ハードウェアの故障も大きな要因です。ハードディスクの劣化や不具合により、データが正しく読み込まれず、シャドウコピーが破損することがあります。特に、物理的な損傷や不良セクタが発生すると、データの整合性が損なわれるリスクが高まります。 また、ウイルスやマルウェアの感染も重要な要因です。これらの悪意のあるソフトウェアは、ファイルを暗号化したり、破損させたりすることで、シャドウコピーの機能を妨げることがあります。特に、ランサムウェアに感染すると、重要なデータがアクセス不能になるだけでなく、バックアップデータ自体も危険にさらされる可能性があります。 さらに、ユーザーによる設定ミスも見逃せません。シャドウコピーの設定が適切でない場合、バックアップが行われない、または過去のバージョンが保存されないことがあります。これらの原因を理解し、適切な対策を講じることで、シャドウコピーの破損リスクを低減することが重要です。 次のセクションでは、具体的な事例や対応方法について詳しく解説していきます。

破損したシャドウコピーを検出する方法

破損したシャドウコピーを検出するためには、いくつかの方法があります。まず、Windowsの「ボリュームシャドウコピーサービス(VSS)」を利用して、シャドウコピーの状態を確認することができます。コマンドプロンプトを開き、「vssadmin list shadows」と入力することで、現在のシャドウコピーのリストを表示できます。このコマンドを実行すると、作成されたシャドウコピーの情報が表示されますが、エラーメッセージや異常なステータスが表示される場合は、破損の可能性があります。 次に、Windowsのイベントビューアを使用して、シャドウコピーに関連するエラーログを確認することも重要です。イベントビューアを開き、「Windowsログ」→「アプリケーション」を選択し、VSSに関連するエラーを探します。特に、シャドウコピーが作成された際のエラーや警告が記録されている場合、これが破損の兆候である可能性があります。 また、実際に復元を試みることで、シャドウコピーの状態を確認することも一つの手段です。ファイルの復元を行った際に、正常に復元できない場合や、復元されたファイルが破損している場合は、シャドウコピーが正常に機能していないことが考えられます。 これらの検出方法を活用することで、早期に破損したシャドウコピーを特定し、適切な対策を講じることが可能です。次のセクションでは、具体的な復旧方法について詳しく解説していきます。

バックアップ復旧の手順と注意点

バックアップ復旧の手順は、慎重に行う必要があります。まず、破損したシャドウコピーの状態を確認した後、復旧作業に入ります。最初のステップとして、Windowsの「ファイル履歴」機能を利用することが推奨されます。これにより、以前のバージョンのファイルを簡単に復元することが可能です。「設定」→「更新とセキュリティ」→「バックアップ」から「ファイル履歴を使ってバックアップ」を選択し、復元したいファイルを指定します。 次に、コマンドプロンプトを使用してVSSを利用した復元を試みることも有効です。管理者権限でコマンドプロンプトを開き、「vssadmin list shadows」でシャドウコピーのリストを確認し、復元したいバージョンを特定します。その後、「vssadmin restore shadow」コマンドを使用して、指定したシャドウコピーからデータを復元します。 復旧作業を行う際の注意点として、必ず復元対象のデータをバックアップしておくことが重要です。復元作業中に新たなデータ損失が発生するリスクがあるため、事前にデータのバックアップを取ることで、万が一の事態に備えることができます。また、復元後には、データの整合性を確認し、正常に復旧できたかどうかを必ずチェックしてください。 最後に、復旧が完了したら、シャドウコピーの設定を見直し、今後のデータ保護体制を強化することが大切です。定期的なバックアップの実施や、シャドウコピーの状態を確認することで、次回のトラブルを未然に防ぐことができます。次のセクションでは、復旧作業を行う際の具体的な注意点について詳しく解説していきます。

より安全なバックアップ戦略の構築

より安全なバックアップ戦略を構築するためには、まずデータ保護の基本を理解し、適切な対策を講じることが重要です。シャドウコピーは便利な機能ですが、単独での運用ではリスクが伴います。そこで、複数のバックアップ手法を組み合わせることが推奨されます。 まず、定期的な完全バックアップを実施することが基本です。これにより、重要なデータを常に安全な場所に保管し、万が一のトラブルに備えることができます。また、バックアップの保存先は、外部ストレージやクラウドサービスなど、異なる場所に分散させることが望ましいです。これにより、物理的な障害やサイバー攻撃からデータを守ることが可能になります。 次に、バックアップのスケジュールを設定し、自動化することで、手間を省きつつ、一定の間隔でデータを保護することができます。例えば、毎日または毎週のバックアップを設定し、重要な変更があった際には即座にバックアップを行うことが理想的です。 さらに、バックアップデータの整合性を定期的に確認することも忘れてはいけません。復元テストを行い、実際にデータが正常に復元できるかを確認することで、万が一の際に備えることができます。これにより、バックアップが機能しているかどうかを事前に把握することができ、安心して業務を行うことができます。 最後に、データ保護に関する社内の教育も重要です。従業員に対してバックアップの重要性や、操作手順を周知することで、全体的なデータ保護の意識を高めることができます。このように、総合的なバックアップ戦略を構築することで、データの安全性を確保し、業務の継続性を維持することが可能になります。次のセクションでは、復旧作業を行う際の具体的な注意点について詳しく解説していきます。

シャドウコピーの管理と復旧の重要性

シャドウコピーは、Windowsにおけるデータ保護の重要な機能であり、業務の継続性を支えるための強力なツールです。しかし、その機能が破損してしまうと、重要なデータの復元が困難になり、業務に深刻な影響を及ぼす可能性があります。これまでのセクションで述べたように、シャドウコピーが破損する原因は多岐にわたり、ソフトウェアの不具合やハードウェアの故障、ウイルス感染などが考えられます。 そのため、IT部門の管理者や企業経営者は、シャドウコピーの状態を定期的に確認し、適切な設定を維持することが求められます。破損が発生した場合には、迅速かつ適切な復旧手順を踏むことが重要です。さらに、バックアップ戦略を強化し、複数の手法を組み合わせることで、データの安全性を高めることができます。 このように、シャドウコピーの管理と復旧は、企業のデータ保護において欠かせない要素です。適切な対策を講じることで、万が一のデータ損失に備え、安心して業務を遂行することができるでしょう。次のセクションでは、復旧作業を行う際の具体的な注意点について詳しく解説していきます。

今すぐバックアップを見直そう!

データ保護の重要性を再認識し、今すぐバックアップの見直しを行いましょう。シャドウコピーは便利な機能ですが、単独での運用ではリスクが伴います。複数のバックアップ手法を組み合わせることで、データの安全性を高めることが可能です。定期的なバックアップの実施や、バックアップデータの整合性確認を行うことで、万が一のトラブルに備えることができます。また、社内での教育を通じて、全体的なデータ保護の意識を高めることも重要です。今後の業務を安心して続けるために、ぜひこの機会にバックアップ戦略を見直し、強化していきましょう。あなたの大切なデータを守るための第一歩を踏み出すことが、企業の信頼性を高めることにつながります。

シャドウコピーを扱う際の注意事項と推奨事項

シャドウコピーを扱う際には、いくつかの注意事項と推奨事項があります。まず、シャドウコピーの機能を有効にする際は、ストレージの容量に注意を払うことが重要です。シャドウコピーは、作成されたスナップショットがストレージを消費するため、十分な空き容量を確保しておく必要があります。容量が不足すると、新しいスナップショットが作成されず、データ保護が不十分になる可能性があります。 次に、定期的にシャドウコピーの状態を確認し、正常に機能しているかをチェックすることが推奨されます。これには、前述のコマンドプロンプトやイベントビューアを活用し、エラーメッセージや異常な動作を早期に発見することが含まれます。異常が見つかった場合は、迅速に対処し、必要に応じて設定を見直すことが重要です。 さらに、シャドウコピーの復元を行う際には、必ずバックアップを取ってから作業を行うことが推奨されます。復元作業中に新たなデータ損失が発生するリスクがあるため、事前にデータを保護することで、万が一の事態に備えることができます。 最後に、シャドウコピーだけに依存せず、他のバックアップ手法と組み合わせることが大切です。例えば、外部ストレージやクラウドサービスを利用したバックアップを併用することで、より高いデータ保護を実現できます。このように、シャドウコピーを適切に管理し、他の手法と組み合わせることで、データの安全性を高めることが可能です。

補足情報

※株式会社情報工学研究所は(以下、当社)は、細心の注意を払って当社ウェブサイトに情報を掲載しておりますが、この情報の正確性および完全性を保証するものではありません。当社は予告なしに、当社ウェブサイトに掲載されている情報を変更することがあります。当社およびその関連会社は、お客さまが当社ウェブサイトに含まれる情報もしくは内容をご利用されたことで直接・間接的に生じた損失に関し一切責任を負うものではありません。