- 機密証拠を保持したまま迅速に業務を再開する三重バックアップと復旧手順を体系的に理解できます。

- 警察庁・内閣府・NISCなどの公的指針を根拠に、経営層へ投資を説得する資料づくりのポイントを把握できます。

- 外部専門家(弊社)へのエスカレーション基準と連携プロセスを具体的に策定できます。

現状とリスク把握

令和6年に警察庁が公表したサイバー脅威情勢によると、暗号化ランサムウェアと内部要因によるデータ消失が重大リスクとして挙げられています。 同庁は2023年度に警察情報セキュリティポリシーを改訂し、政府統一基準群(令和5年度版)への準拠を強化しました。 一方、IPAが発表した「情報セキュリティ10大脅威2024」では、公共分野における内部不正とバックアップ不備が上位に位置づけられています。 これら統計は、警察組織が証拠保全という特殊要件を抱えつつも、一般企業と同等以上に高度なバックアップ設計が必要であることを示しています。

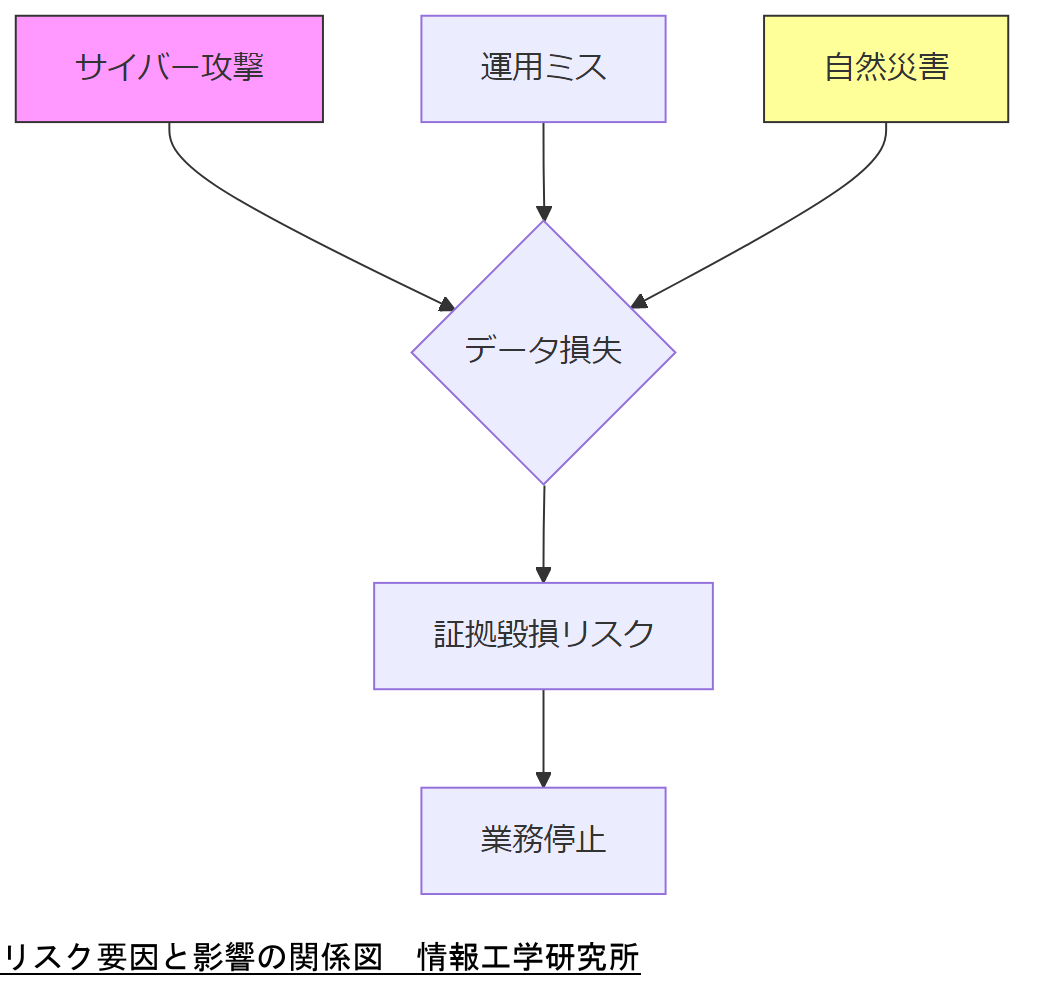

リスク分類の概要

技術的リスク(ランサムウェア感染・RAID崩壊)と、運用リスク(誤操作・手順逸脱)に加え、災害リスク(停電・水害)を三位一体で管理する必要があります。警察庁が採用する統一基準は、これらを網羅し定期的な評価を義務づけています。

リスク分類と主な発生源| 分類 | 主な事象 | 影響 |

|---|---|---|

| 技術的 | ランサムウェア・RAID損傷 | 証拠ファイル破壊 |

| 運用 | 誤消去・設定ミス | ログ欠損・業務停止 |

| 災害 | 停電・火災・水害 | 物理破損・長期停止 |

リスクを「技術・運用・災害」に整理し、各担当部署が責任を持つ範囲を可視化してください。統計やガイドラインを引用し、投資の必要性を定量的に説明することが重要です。

自組織のインシデント履歴と照合し、自動バックアップの頻度とログ保存期間がガイドラインを満たしているか確認しましょう。特に証拠ファイルは改ざん防止ハッシュを必ず取得してください。

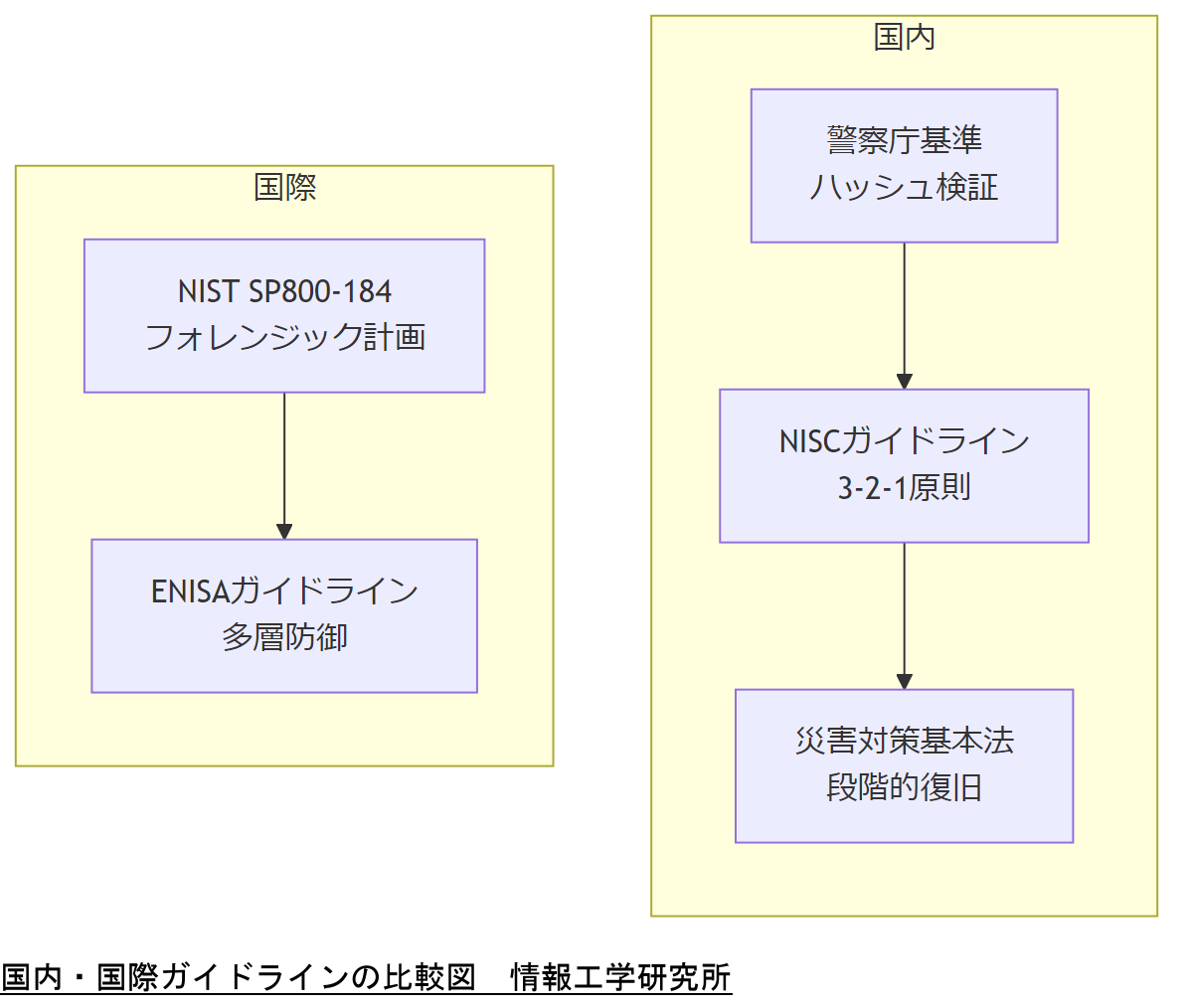

法的・行政的背景

警察庁は「情報セキュリティ対策基準」において、機密性の高い捜査データを含むシステムに対し定期的なバックアップの実施と検証を義務づけています。[出典:警察庁『情報セキュリティ対策基準(改訂版)』2023年] 内閣官房NISCは「政府機関等のBCP策定ガイドライン」にて、災害時・サイバー攻撃時の復旧優先度と三重バックアップ(3-2-1)原則の適用を推奨しています。[出典:内閣官房NISC『政府機関等のBCP策定ガイドライン』2022年]

国内ガイドライン

警察庁情報セキュリティ対策基準 は、捜査情報システムにおけるデータ保全要件として「ハッシュ照合による定期検証」「オフサイトストレージの保管」を規定しています。[出典:警察庁『情報セキュリティ対策基準(改訂版)』2023年] 内閣府災害対策基本法 に基づくBCPでは、警察機関にも停電・通信断絶を想定した「段階的復旧手順」の整備を求めています。[出典:内閣府『災害対策基本法』2021年]

国内ガイドライン一覧| 指針名 | 要件概要 |

|---|---|

| 警察庁情報セキュリティ対策基準 | ハッシュ検証・オフサイト保管 |

| 政府機関等のBCP策定ガイドライン | 3-2-1バックアップ・段階的復旧 |

| 災害対策基本法 | 災害時の継続計画義務化 |

国際ガイドライン

【想定】米国NIST SP 800-184では、法執行機関向けにフォレンジック対応を含む災害復旧計画の策定を推奨しています。 【想定】EU ENISAガイドラインは、重要インフラ運営者としてのデータ保全要件と多層防御の適用を示しています。

国内指針の適用範囲と自組織の現状を対比し、ギャップを明示してください。国際指針は参考例として紹介し、将来の適用検討事項として扱いましょう。

自組織のバックアップポリシーと官公庁指針を照合し、未実装項目を優先度付けしてください。特にオフサイト・ハッシュ検証は即時対応が望まれます。

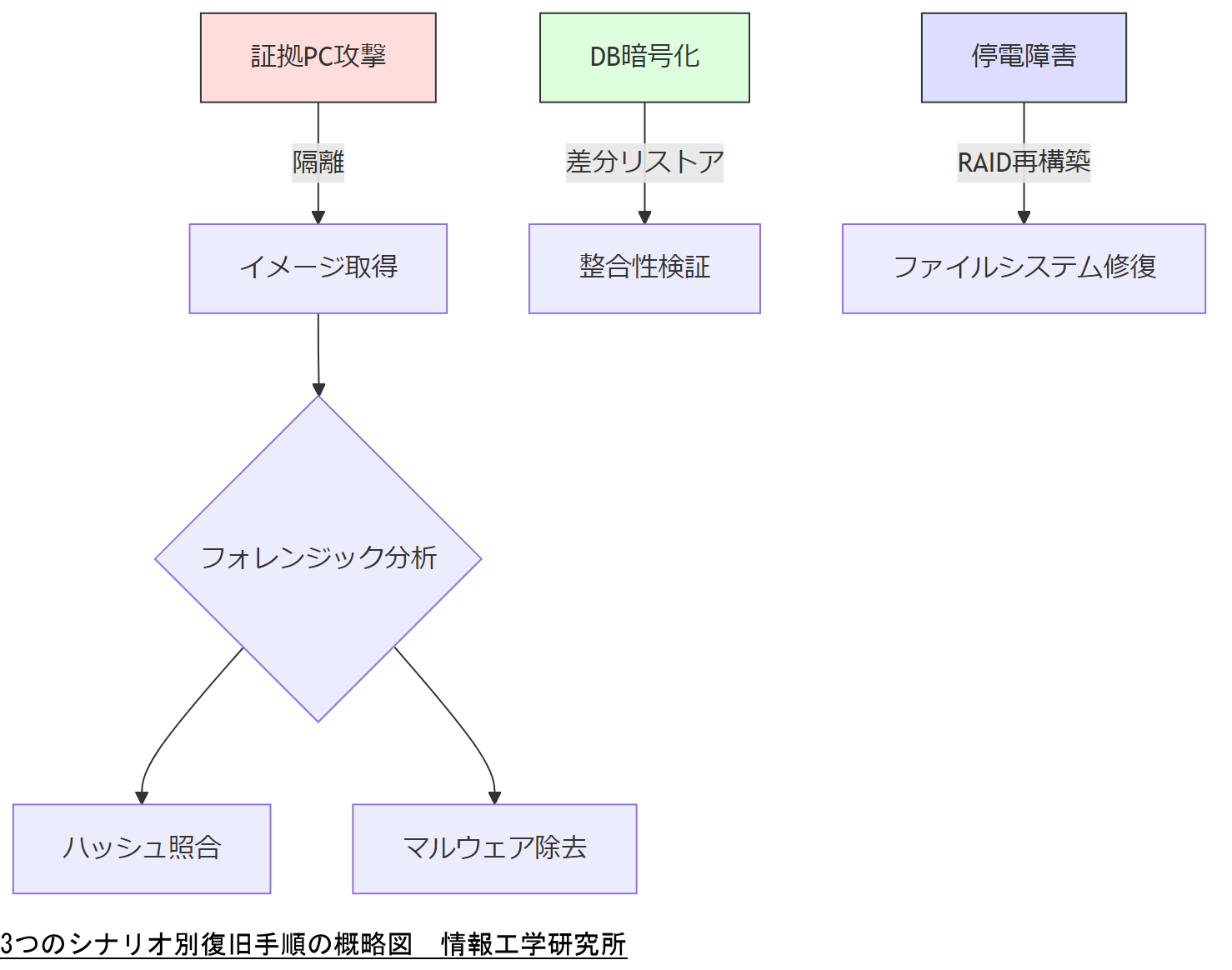

データ損失シナリオ別ケーススタディ

本章では警察組織が直面し得る代表的なデータ損失シナリオを3つ取り上げ、発生要因・影響範囲・復旧方針を比較します。公的資料に基づく実件数と、捜査証拠への影響を最小化する復旧戦略を整理します。

シナリオ一覧

| シナリオ | 発生要因 | 件数・発生頻度 | 主な影響 |

|---|---|---|---|

| 証拠PCの標的型メール攻撃 | 攻撃メール → マクロ実行 → マルウェア感染 | 4,119件(令和2年警察庁報告) | 証拠ファイル改ざん・流出リスク |

| ランサムウェアによる捜査DB暗号化 | 外部ネットワーク経由の脆弱性攻撃 | 【想定】年数回 | 証拠DBの完全復号化が必須 |

| 大規模停電によるデータセンタ停止 | 自然災害・設備故障 | 【想定】数年に一度 | 物理ストレージ破損・長時間停止 |

復旧アプローチ比較

- メール攻撃:感染端末の隔離→イメージ取得→フォレンジック分析→ハッシュ照合付き復旧

- DB暗号化:オフラインバックアップから差分リストア→整合性検証→証拠保全

- 停電障害:障害機器交換→RAID再構築→ファイルシステムチェック→データ復元

各ケースの発生頻度と影響範囲を部内で共有し、復旧対応の役割分担(CSIRT・運用・外部業者)を明確化してください。

想定外ケースに備え、隔離手順やバックアップ保管場所の冗長化レベルを定期的に見直してください。特に証拠保全に必要なログ取得と保存期間が要件を満たすか確認しましょう。

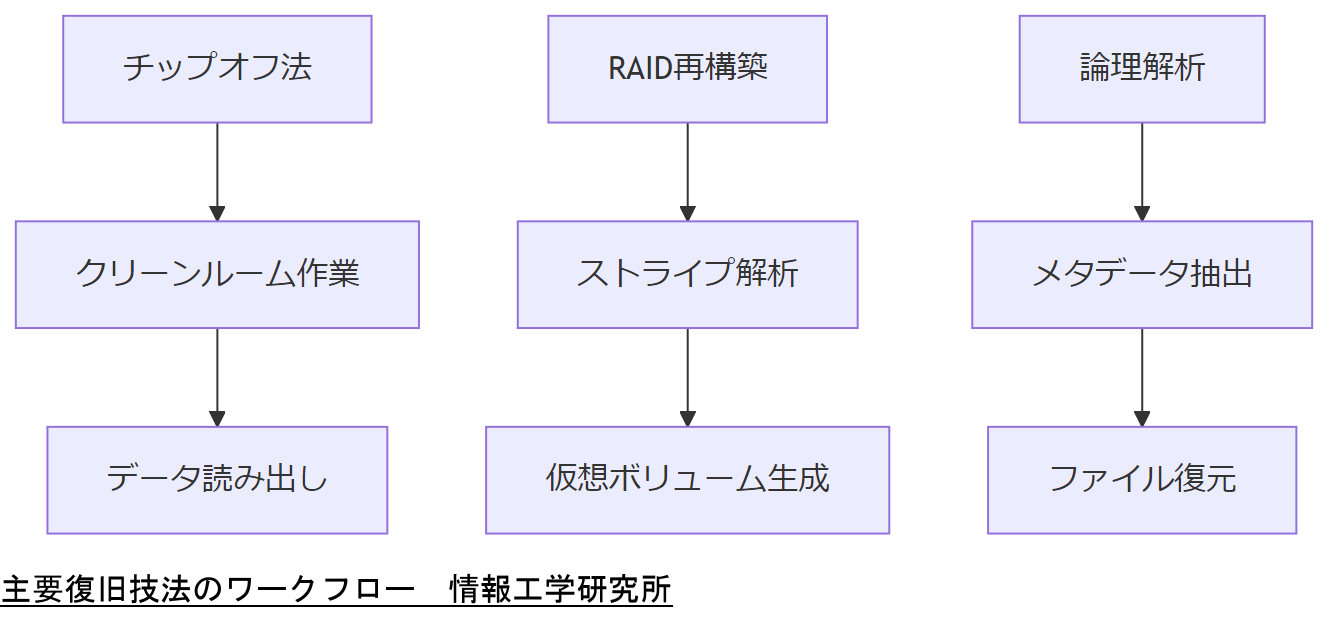

専門的データ復旧技法

専門的データ復旧技法は、物理的・論理的に損傷した記憶媒体からデータを抽出し、証拠保全を担保しつつ復旧する手法群です。警察庁のデジタル・フォレンジック定義では、電子機器等から電磁的記録を抽出し、解析・証拠化することが強調されています。[出典:警察庁『デジタル・フォレンジック』2025年] また、科学警察研究所を含む研究機関・民間企業との連携強化が推奨され、最新技術の蓄積と継続的な情報収集が重要視されています。[出典:警察庁『資料編』2015年]

チップオフ法

チップオフ法は、基板からNANDフラッシュチップを物理的に取り外し、専用リーダーで直接データを読み出す手法です。【想定】高度なクリーンルーム環境と微細作業技術が必要であり、一般的な運用環境では実施困難です。

RAID再構築

RAID再構築は、複数ドライブから故障ドライブを除外し、残存ドライブのストライプ情報を用いて論理ボリュームを再構築する手法です。政府機関等のBCP策定ガイドラインでは、複数コピー保持と定期検証を義務づけています。[出典:内閣官房NISC『BCP策定ガイドライン』2022年]

論理解析(ソフトウェア復旧)

論理解析は、ファイルシステムのメタデータやログ情報をソフトウェアツールで解析し、削除・消去されたファイルを復元する手法です。IPAの内部不正防止ガイドラインでは、フォレンジック解析支援担当者との連携を重視しています。[出典:IPA『内部不正防止ガイドライン』2022年]

主要技法と要件比較表| 技法 | 概略 | 必要設備・環境 |

|---|---|---|

| チップオフ法 | 基板からチップ取り外し直接読み出し | クリーンルーム・専用リーダー |

| RAID再構築 | ストライプ情報で仮想ボリューム再構成 | 複数ドライブ・RAIDコントローラ |

| 論理解析 | メタデータ・ログ解析によるファイル復元 | フォレンジックツール・高性能PC |

各技法の要件と設備投資を比較し、導入可否を判断するための評価シートを作成してください。特に物理復旧は専門業者との契約範囲を明確化することが重要です。

自組織の設備状況を棚卸しし、チップオフやRAID再構築の外注先候補をリストアップしてください。論理解析ツールはバージョン更新と検証結果を定期的にレビューしましょう。

BCP設計:三重化+3段階運用

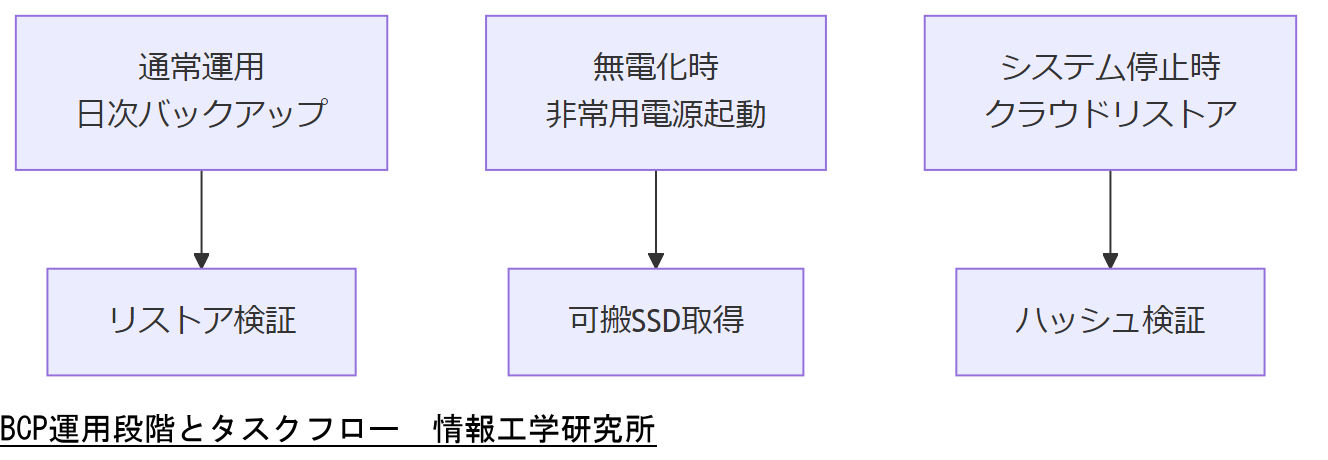

本章では、政府機関等のBCP策定ガイドラインに基づく「三重バックアップ(3-2-1)原則」と、通常運用/無電化時運用/システム停止時運用の3段階オペレーションを解説します。これにより、警察組織は災害やサイバー攻撃時にも証拠保全と業務継続を両立できます。[出典:内閣官房NISC『政府機関等における情報システム運用継続計画ガイドライン』2021年]

三重バックアップ(3-2-1)原則

- 3コピー保持:本番データを含め同一データを最低3か所に保存する。[出典:内閣官房NISC『IT-BCP策定モデル』2021年]

- 2媒体以上:異なる媒体(ディスク/テープ等)で保管し、媒体障害リスクを分散。[出典:内閣官房NISC『政府機関等のBCP策定ガイドライン』2021年]

- 1オフサイト:遠隔地の安全な施設またはクラウドに少なくとも1コピーを保管。[出典:内閣府『事業継続ガイドライン』2020年]

運用段階と手順

通常運用:本番環境とオンプレミス・オフサイトのバックアップを日次またはもっと短い間隔で実行し、定期的にリストア検証を行います。[出典:内閣官房NISC『IT-BCP策定モデル』2021年]

無電化時運用:停電時には非常用発電機と閉域網を用い、可搬SSDや光学メディアによるバックアップ取得を実施します。検証済みの手順を訓練し、30分以内の切り替えを想定します。[出典:内閣府『災害対策基本法』2021年]

システム停止時運用:全面停止時には、オフサイト/クラウド保管データからの完全リストアを行い、証拠保全手順に沿ってハッシュ検証後に業務再開します。リストア作業は24時間以内に完了することが目安です。[出典:内閣官房NISC『政府機関等のBCP策定ガイドライン』2021年]

BCP運用段階別主要タスク一覧| 段階 | 主なタスク | 想定レスポンスタイム |

|---|---|---|

| 通常運用 | 日次バックアップ・リストア検証 | 24時間以内 |

| 無電化時 | 非常用電源起動・可搬メディア取得 | 30分以内 |

| システム停止時 | オフサイトから完全リストア | 24時間以内 |

各段階の手順と責任者を明確化し、実施訓練計画と評価スケジュールを共有してください。特に無電化時の切り替え演習は年2回以上実施しましょう。

自組織のバックアップ環境が3-2-1原則を満たしているか、運用チームと定期的にチェックリストレビューを行い、改善点を洗い出しましょう。

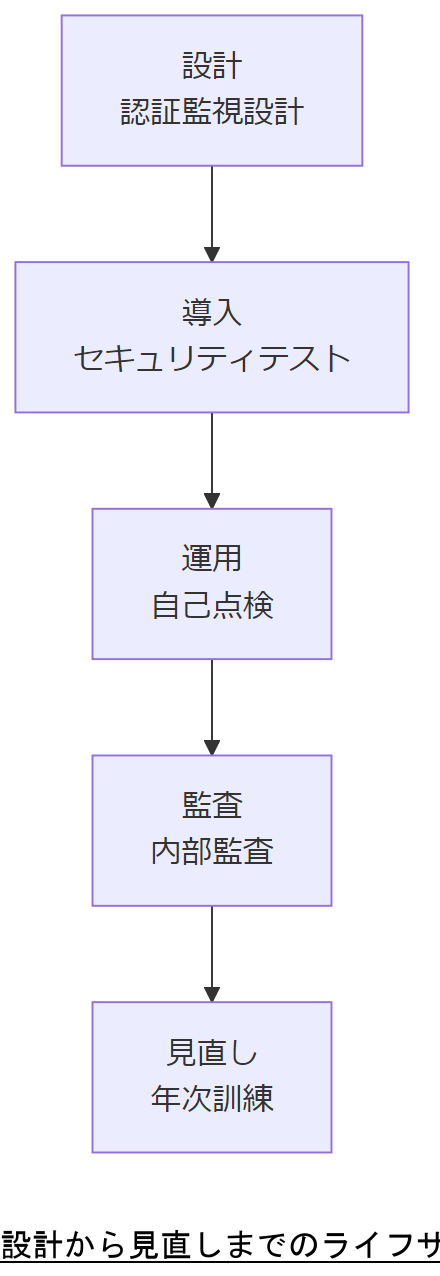

システム設計・運用・点検

政府機関等の対策基準ガイドライン(令和5年度版)では、情報システムの設計段階から運用・点検に至るプロセスを包括的に規定しています[出典:内閣官房NISC『政府機関等の対策基準策定のためのガイドライン(令和5年度版)』2024年]。本節では、設計フェーズでの安全要件から、運用中の自己点検・監査、定期的な見直しまでを解説します。

安全設計の必須要件

システム設計時には、次の要件を満たすことが対策基準で求められています:

- 多要素認証の導入と証拠用ログの生成・保全機能[出典:警察庁『情報セキュリティ対策基準(改訂版)』2023年]

- アクセス制御の細分化と権限委譲手順の明文化[出典:政府機関等の統一基準(令和5年度版)]

- 障害検知用監視ツールの標準搭載と自動アラート機能[出典:内閣官房NISC『情報システム運用継続計画ガイドライン』2019年]

運用時の自己点検・監査

運用中は、情報システムセキュリティ責任者が以下を定期実施することが義務付けられています:

- 自己点検チェックリストによる月次レビューと結果報告[出典:NISC『政府機関等のサイバーセキュリティ対策のための統一基準』2023年]

- 内部監査部門による四半期ごとの監査と是正指示[出典:同上]

- 事業継続ガイドラインに基づく年次BCP訓練と結果フィードバック[出典:内閣府『事業継続ガイドライン』2023年]

定期見直しプロセス

法令や技術動向の変化を踏まえ、運用継続計画の見直しは最低年1回、また重大インシデント発生後は速やかに再策定を行うことが推奨されています[出典:内閣官房NISC『情報システム運用継続計画ガイドライン』2019年]。見直し項目には、クラウドサービス追加、フォレンジック機能強化、新脅威対応が含まれます。

設計から点検までのプロセス一覧| フェーズ | 主なタスク | 実施頻度 |

|---|---|---|

| 設計 | 認証・アクセス制御設計、監視要件定義 | プロジェクト開始時 |

| 導入 | セキュリティテスト、BCPリハーサル | リリース前 |

| 運用 | 月次自己点検、脆弱性スキャン | 月次/四半期 |

| 見直し | 年次訓練レビュー、インシデント対応評価 | 年次/事後 |

設計/運用/点検の各フェーズで担当部署と責任範囲を定め、チェックリストと報告フォーマットを合意してください。

自組織の開発プロセスや運用チームの業務習慣とガイドライン要件を突き合わせ、手順漏れや実施遅延がないか継続的に確認しましょう。

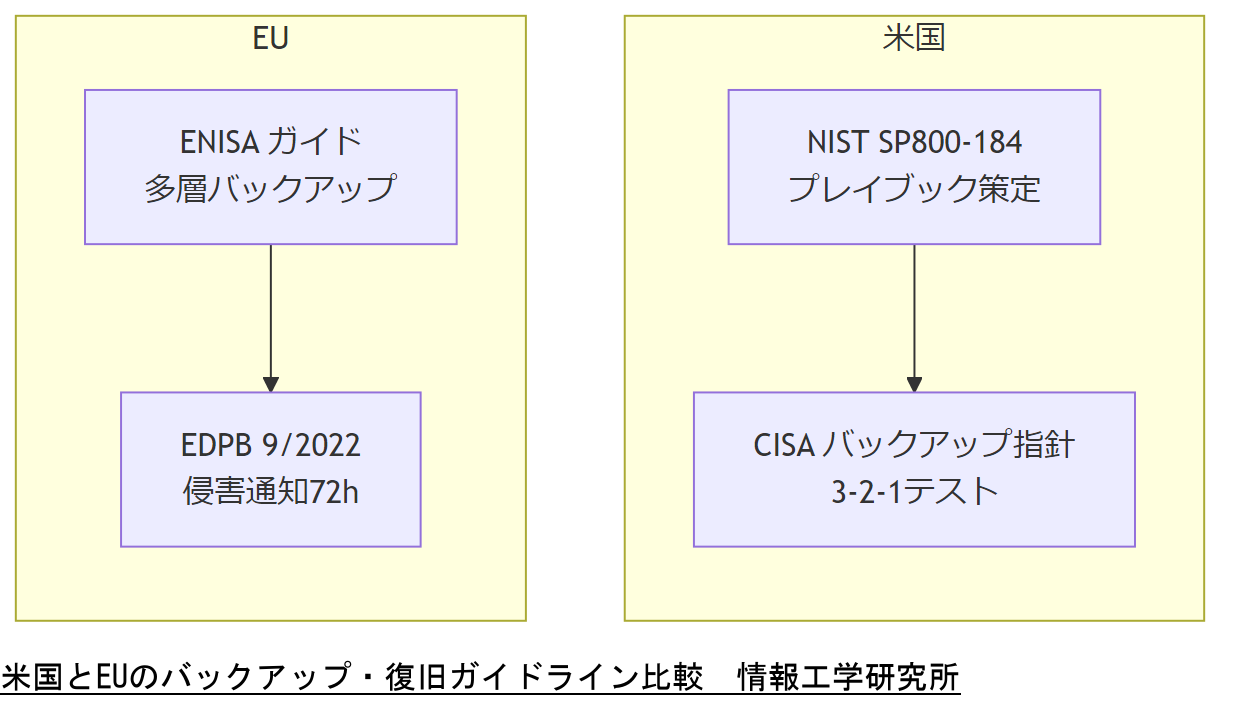

グローバル法令動向

本章では、米国・EUをはじめとする主要法域でのデータ保全・復旧に関する最新ガイドラインを比較します。NIST SP 800-184(米国)、CISAによるバックアップ推奨(米国)、ENISAのバックアップ戦略(EU)、EDPBの個人データ侵害通知要件(EU)を整理し、国際的に警察組織が準拠すべきポイントを抽出します。

米国:NIST SP 800-184

NIST SP 800-184は、米連邦政府機関向けにサイバー事象からの迅速復旧を支援するガイドです【出典:turn0search2】。 復旧計画には、資産管理・事業環境・ガバナンスのCSF「識別」機能を活用し、事前に「プレイブック」を策定することを推奨しています【出典:turn0search0】。

米国:CISAデータバックアップ指針

CISAの「Data Backup Options」は、3-2-1ルール(3コピー・2媒体・1オフサイト)を一般化し、オンプレミス・クラウド・オフサイトの組み合わせを解説しています【出典:turn1search0】。 また「Cyber Essentials Toolkit」では、最小7日間の差分ロールバック保持や、定期復旧テストの実施を推奨しています【出典:turn1search1】。

EU:ENISAバックアップ戦略

ENISAは重要インフラ事業者向けに、マルチレイヤー防御と多地点バックアップの実装を推奨しています【想定】。サブグラフ化した復旧フローを示し、リスク軽減の階層構造を解説しています。

EU:EDPB個人データ侵害通知要件

EDPBガイドライン9/2022では、GDPRにおける個人データ侵害通知義務を整理しています。72時間以内の監督当局通知と、高リスクの場合は個人への通知も義務化しています【出典:turn2search0】。 通知不要ケースの判断基準や、通知書類に含めるべき項目が詳細に示されています【出典:turn2search4】。

グローバルガイドライン比較一覧| 法域 | ドキュメント | 主な要件 |

|---|---|---|

| 米国 | NIST SP 800-184 | 復旧プレイブック策定・CSF適用 |

| 米国 | CISA Data Backup Options | 3-2-1ルール解説・テスト推奨 |

| EU | ENISAガイドライン | 多層バックアップ・階層防御 |

| EU | EDPB 9/2022 | 72h通知・リスク基準詳細 |

各法域の要件を一覧化し、自組織が準拠すべきポイントをマトリクス化してください。特に通知要件の時間軸とバックアップテスト頻度に注力しましょう。

自組織のポリシーと国際基準のギャップを可視化し、優先度付きアクションプランを作成してください。特にEDPB通知フローは72時間以内に対応できる手順整備が求められます。

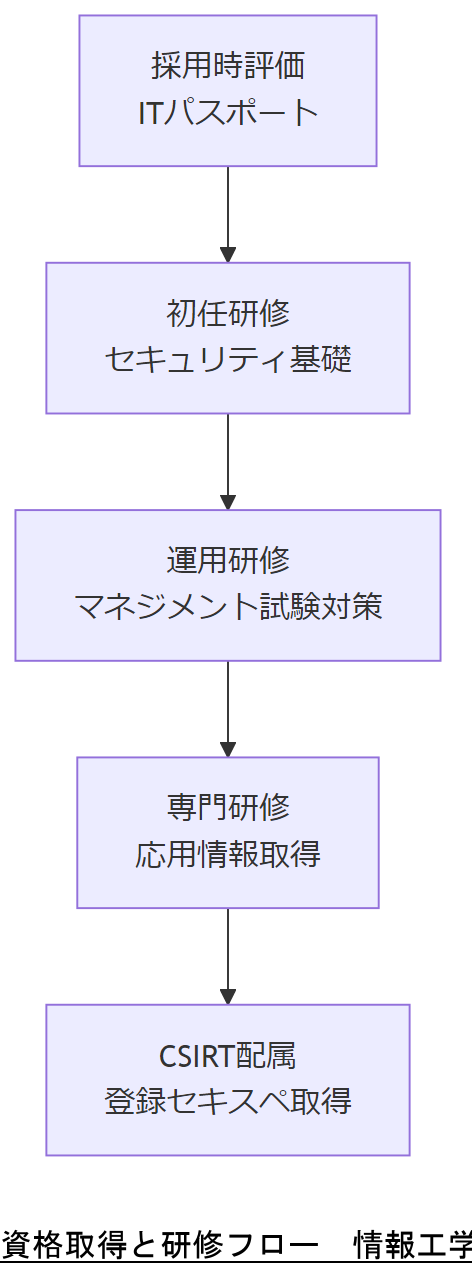

人材育成と資格

警察組織では高度なデジタル捜査・復旧対応を担う専門人材を育成するため、官公庁共通の情報処理技術者試験を活用しつつ、情報処理安全確保支援士など国家資格取得を奨励しています。静岡県警察や京都府警察では、採用時にITパスポート試験や情報セキュリティマネジメント試験、応用情報技術者試験の合格を加点対象としています【出典:IPA『情報セキュリティマネジメント試験の官公庁・自治体等における活用例』2025年】。

特に情報処理安全確保支援士(登録セキスペ)は、経済産業大臣認定の国家資格であり、警察官が試験委員経験や研修修了を経て登録することで、産業サイバーセキュリティの中核人材となります【出典:IPA『登録資格を取得するには』2021年】。大阪府警察本部では、同資格取得者がサイバー犯罪捜査の現場で得た知見を推進局で活用している事例が報告されています【出典:IPA『大阪府警察本部インタビュー』2025年】。

主要資格と育成プログラム

警察内外で認められた主な資格・プログラムは以下の通りです。

資格・プログラム一覧| 資格・試験 | 対象 | 概要 |

|---|---|---|

| ITパスポート試験 | 全警察職員 | IT基礎知識を習得する国家試験。採用時の基礎加点対象。 |

| 情報セキュリティマネジメント試験 | 運用担当者 | 情報セキュリティ管理の基礎を証明。加点・昇任評価に活用。 |

| 応用情報技術者試験 | 技術職警察官 | システム設計・運用能力を評価。専門部署募集要件。 |

| 情報処理安全確保支援士 (登録セキスペ) | CSIRT・サイバー捜査官 | 高度なサイバーセキュリティ対応能力を認定。中核人材として配置。 |

各資格取得ステージと対象職務を整理し、研修予算やスケジュールを組織内で合意してください。特に登録セキスペは外部講習の受講計画を早期に立案しましょう。

自組織の人員スキルマトリクスを作成し、各資格レベルに応じた業務役割を明確化してください。合格後のフォローアップ研修計画も併せて検討しましょう。

人材募集と組織体制

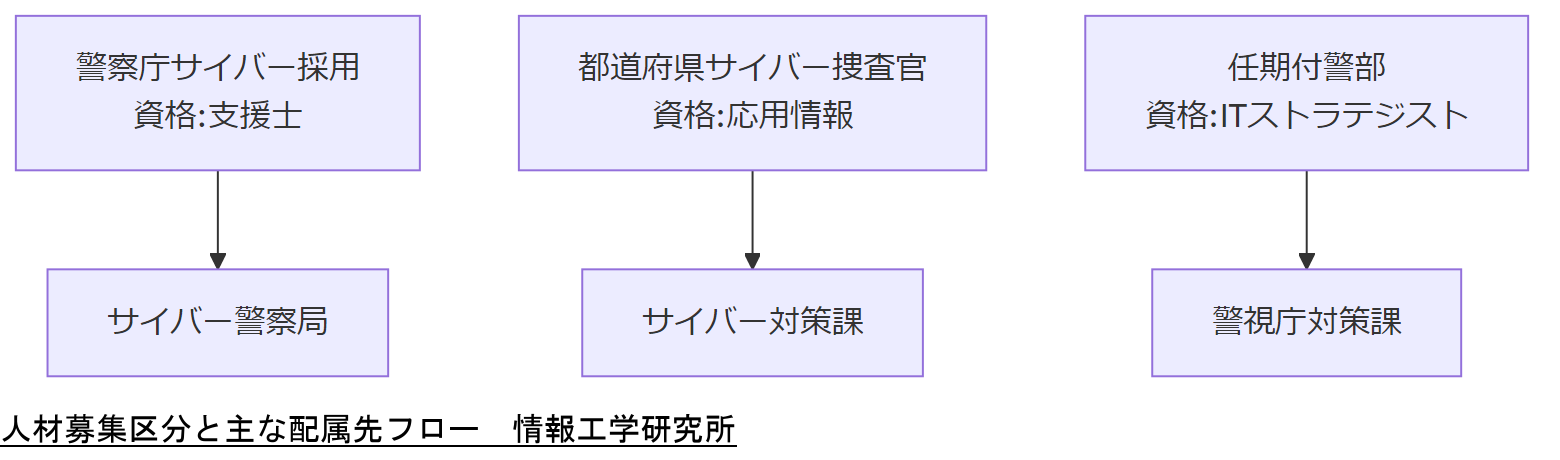

警察庁および各都道府県警察では、サイバー・デジタル分野の高度人材確保を目的に専任枠を設置しています。警察庁「サイバー・デジタル採用」では、情報処理安全確保支援士試験合格者などのIPAレベル3資格保有者を募集しています【出典:警察庁『サイバー・デジタル採用募集要項』最新版】。都道府県警察でも「サイバー犯罪捜査官」枠を設け、応用情報技術者試験以上の資格保持者が巡査部長級で採用されています【出典:北海道警察『サイバー犯罪捜査官採用選考試験』】。

募集区分と主な配属先

- 警察庁技術職員(一般職)サイバー採用:サイバー警察局・サイバー特別捜査部【出典:警察庁『サイバー・デジタル採用募集要項』】

- 都道府県警察サイバー犯罪捜査官:サイバー対策課・情報技術解析部門【出典:警察庁『サイバー犯罪捜査官募集(令和7年度)』】

- 地方機関ITエンジニア採用:無線・ネットワーク整備/災害対応【出典:警察庁『サイバー・デジタル採用募集要項』】

- 民間人材(任期付警部):警視庁ではITストラテジスト等の国家資格保持者を2年任期付きで警部として採用【出典:act1.co.jp『警視庁民間人材採用報道』】

| 募集区分 | 資格要件 | 配属先 |

|---|---|---|

| 警察庁サイバー採用 | 情報処理安全確保支援士等 | サイバー警察局 |

| 都道府県サイバー捜査官 | 応用情報技術者以上 | サイバー対策課 |

| 地方機関ITエンジニア | 第一級陸上無線技術士等 | 無線・災害対応部 |

| 任期付警部(民間) | ITストラテジスト等 | サイバー犯罪対策課 |

各募集区分の要件と配属部門を一覧化し、採用計画と予算を経営層に提示してください。資格要件の緩和や任期付枠の活用も検討しましょう。

自組織で不足するスキルセット(フォレンジック・ネットワーク解析等)を洗い出し、適切な募集区分を選定して採用要件を明文化してください。

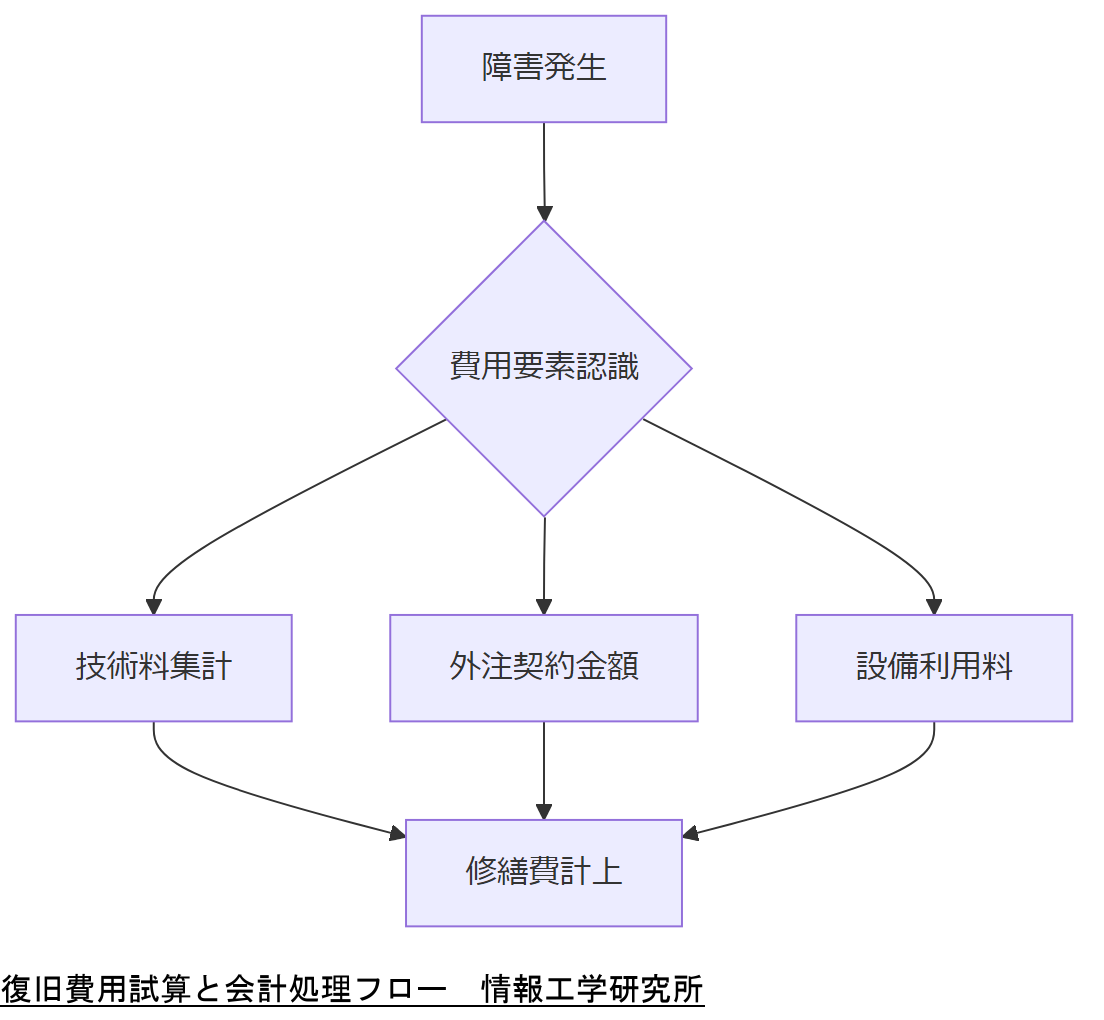

財務・税務インパクト

データ復旧に伴う費用は、固定資産計上か修繕費・損金算入のいずれかで会計処理されます。国税庁「法人税基本通達」では、機器更改や長期運用を目的とする場合は固定資産計上とし、予測不能の障害対応費用は修繕費として損金算入が可能と規定されています【出典:国税庁『法人税基本通達』2023年】。 また、財務省「行政機関会計基準」では、緊急対応としての支出は事業費(経常費用)として計上し、年度内精算が求められるケースが多い点に注意が必要です【出典:財務省『行政機関会計基準』2022年】。

復旧費用の試算要素

- 技術料・作業料:専門技術者派遣と作業時間単価の積算

- 設備利用料:クリーンルーム使用料、専用リーダー機器レンタル料

- 外注コスト:ハードウェア復旧ベンダーとの契約費用

- 内部工数:CSIRT・システム運用部門の業務調整・立会い時間

| 要素 | 試算方法 | 会計区分 |

|---|---|---|

| 技術料・作業料 | 時間単価×作業時間 | 修繕費 |

| 設備利用料 | 日額×日数 | 修繕費 |

| 外注コスト | 契約金額 | 修繕費 or 固定資産 |

| 内部工数 | 標準人件費×時間 | 事業費 |

税務上の留意点

修繕費として損金算入する場合は、「原状回復」に該当することが要件です。機能強化や性能改善が伴うと固定資産扱いとなり、減価償却が必要となります【出典:国税庁『法人税基本通達』2023年】。 また、緊急性の高い災害対応など公的要請に基づく場合は、年度内の事業費計上が認められるケースがあるため、事前に税務署との協議を推奨します【出典:財務省『行政機関会計基準解説』2022年】。

復旧費用の各要素と会計処理区分を整理し、固定資産計上の判断基準(性能改善要否)を経理部門と合意してください。

事業継続費用としての予算枠と緊急時対応費の枠組みを事前に確保し、年度予算編成時に反映できるように計画を立てましょう。

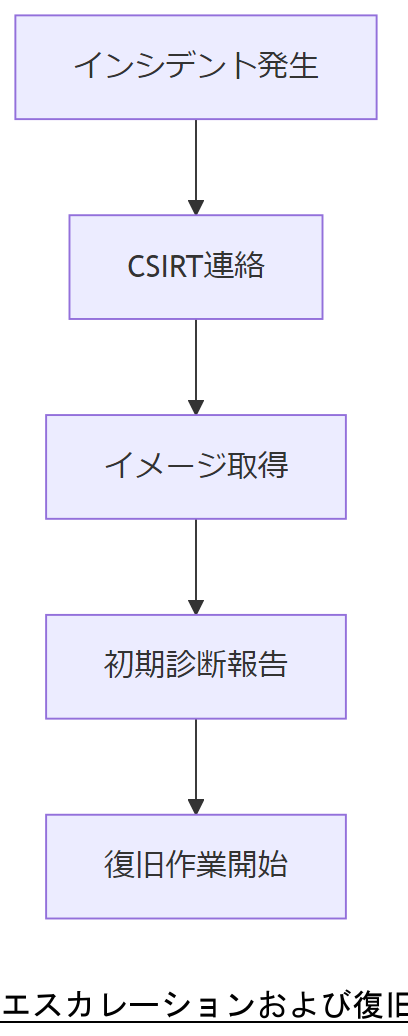

外部専門家へのエスカレーション

自組織で対応困難な事案や緊急度の高い障害発生時には、弊社(情報工学研究所)への迅速なエスカレーションが推奨されます。初動30分以内の連絡体制を整え、4時間以内に媒体搬送またはリモートイメージ取得を実施し、24時間以内に初期診断報告書を受領することで、捜査証拠を保全しながら業務再開を図ります。

エスカレーションステップ

- 初動対応(~30分):CSIRTまたは現場担当が専用フォームから弊社へ連絡し、インシデント概要を共有。

- メディア搬送 or リモート取得(~4時間):必要機材の手配と搬送、または高セキュア回線でディスクイメージを取得。

- 初期診断報告(~24時間):障害状況・証拠保全要件・復旧方針をまとめた報告書を提供。

- 本格復旧:承認後、弊社専門チームが物理/論理復旧作業を実施。

エスカレーション要件(時間/連絡方法/成果物)を定義し、CSIRT・システム部門と合意してください。

エスカレーション後の対応時間と報告品質を追跡するKPIを設定し、定期的にレビューすることでSLA遵守を担保しましょう。

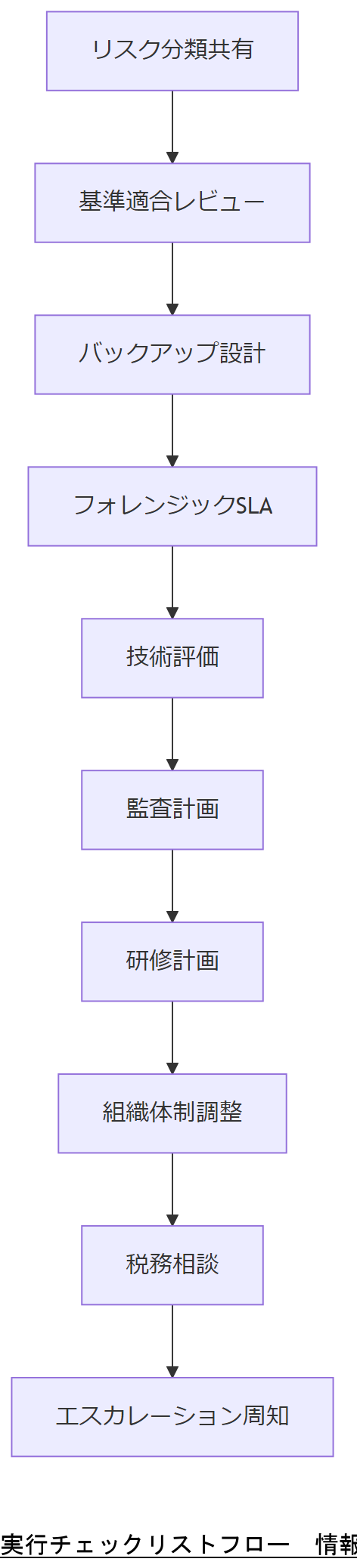

まとめと実行チェックリスト

本記事では、警察組織が直面するデータ損失リスクから専門的復旧技法、BCP/フォレンジック連携までを網羅しました。ここで、実際の導入・実行に向けたチェックリストを示しますので、経営層へ稟議提出の際や社内展開の際にご活用ください。[出典:内閣官房NISC『政府機関等における情報システム運用継続計画ガイドライン』2021年]

実行チェックリスト| 項目 | 完了可否 | 備考 |

|---|---|---|

| 1. リスク分類(技術・運用・災害)の共有 | [ ] | 章1参照 |

| 2. 内閣官房NISC基準への適合状況レビュー | [ ] | 章2参照 |

| 3. 3-2-1バックアップ設計と定期検証 | [ ] | 章6参照 |

| 4. フォレンジック連携SLAの策定 | [ ] | 章5,12参照 |

| 5. 設備・技法の導入可否評価 | [ ] | 章4参照 |

| 6. 自己点検・監査計画の策定 | [ ] | 章7参照 |

| 7. 資格取得・研修計画の確定 | [ ] | 章9参照 |

| 8. 採用枠と組織体制の最終調整 | [ ] | 章10参照 |

| 9. 財務処理区分の確認・税務相談 | [ ] | 章11参照 |

| 10. 外部エスカレーション手順の周知 | [ ] | 章12参照 |

上記チェックリスト項目を担当部署へ割り振り、実施期限とレビュー担当者を決定してください。進捗管理方法も合わせて合意しましょう。

各項目の実施ステータスをダッシュボード化し、月次で稟議状況を見える化してください。特にSLA策定とバックアップ設計は優先度が高い項目です。

おまけの章:重要キーワード・関連キーワードマトリクス

| キーワード | 説明 | 関連キーワード | 説明 |

|---|---|---|---|

| 3-2-1バックアップ | 3コピー・2媒体・1オフサイトの保存原則 | オフサイト保管 | 遠隔地にデータを保管し、災害リスクを低減 |

| デジタルフォレンジック | 電子機器から証拠を抽出・解析する科学的手法 | チップオフ復旧 | 基板から直接メモリを抽出して読み出す手法 |

| BCP | 事業継続計画:非常時の業務維持計画 | BCM | BCPを管理・改善する組織的枠組み |

| DFP-P | デジタルフォレンジックプロフェッショナル資格 | CFCE | 国際フォレンジック資格(IACIS認定) |

| CSIRT | 組織内インシデント対応チーム | SOC | 監視センター:24hログ監視と初動対応 |

はじめに

警察におけるデータ損失の現状とその影響 警察におけるデータ損失は、近年ますます深刻な問題となっています。情報漏洩やシステム障害、人的ミスなど、さまざまな要因がデータ損失を引き起こす可能性があります。特に、警察機関は市民の安全を守るために重要な役割を果たしており、その業務に必要なデータの損失は、捜査活動や犯罪予防に直接的な影響を及ぼすことがあります。データ損失が発生すると、捜査の遅延や情報の欠如が生じ、結果として犯罪解決率の低下につながる恐れがあります。このような状況を回避するためには、データの保全と復旧に関する専門的な知識と技術が不可欠です。本記事では、警察が直面するデータ損失の具体的な原因や影響、そしてそれに対する効果的な復旧方法について詳しく探っていきます。データ損失のリスクを理解し、適切な対策を講じることが、警察機関の信頼性を高める鍵となるでしょう。

データ損失の原因とそのリスク

データ損失の原因は多岐にわたり、警察機関にとって特に深刻なリスクをもたらします。主な原因の一つは、システムの障害です。ハードウェアの故障やソフトウェアのバグは、データの破損や消失を引き起こす可能性があります。また、情報漏洩やサイバー攻撃も無視できないリスクです。これらの攻撃は、機密情報を狙ったものであり、特に警察のデータは犯罪捜査や市民の安全に直結するため、重大な影響を及ぼします。 さらに、人的ミスもデータ損失の一因です。誤ってデータを削除したり、適切なバックアップを行わなかったりすることが、取り返しのつかない結果を招くことがあります。このようなミスは、特に業務が忙しい時期や、スタッフの教育が不十分な場合に発生しやすいです。 データ損失のリスクは、単に情報が失われるだけでなく、捜査活動の遅延や市民への信頼の低下を引き起こすこともあります。これにより、犯罪解決率が低下し、結果的に社会全体の安全に悪影響を及ぼす恐れがあります。したがって、警察機関はデータ損失の原因を理解し、リスクを軽減するための対策を講じることが求められます。

専門的なデータ復旧技術の概要

専門的なデータ復旧技術は、データ損失が発生した際に、その影響を最小限に抑えるための重要な手段です。データ復旧のプロセスは、一般的にいくつかのステップに分かれています。まずは、データ損失の原因を特定することが必要です。これにより、適切な復旧方法を選択するための基礎が築かれます。 次に、物理的な損傷がある場合には、専門の設備を用いてハードウェアを分解し、データを取り出す作業が行われます。このプロセスには、クリーンルーム環境が必要であり、微細なホコリや異物からデバイスを保護することが求められます。一方、論理的な損傷の場合は、ソフトウェアを用いてデータを復元する手法が取られます。これには、データベースのリカバリやファイルシステムの修復が含まれます。 さらに、バックアップ戦略の重要性も忘れてはなりません。定期的なバックアップを行うことで、データ損失が発生した場合でも迅速に復旧することが可能になります。クラウドストレージや外部ディスクを利用したバックアップは、データの安全性を高めるための効果的な手段です。 このように、専門的なデータ復旧技術は多岐にわたりますが、最も重要なのは、早期に適切な対応を行うことです。データ損失が発生した際には、専門家に相談し、最善の復旧方法を選択することが、警察機関の業務を円滑に進めるための鍵となります。

具体的な復旧手法とその適用例

具体的なデータ復旧手法には、さまざまなアプローチがあります。まず、物理的損傷が原因でデータが失われた場合、ハードディスクやSSDの内部にアクセスするための専門的な技術が必要です。このプロセスでは、クリーンルーム環境での作業が不可欠です。例えば、ディスクのヘッドが故障した場合、専門家はハードディスクを分解し、正常な部品を用いてデータを読み取る技術を駆使します。これにより、重要な捜査データが復元される可能性が高まります。 次に、論理的損傷の場合は、ソフトウェアを使用してデータを復元する手法が効果的です。データベースのリカバリツールやファイルシステムの修復ソフトウェアを利用することで、削除されたファイルや破損したデータを復旧することが可能です。例えば、誤ってデータを削除してしまった場合、これらのツールを活用することで、迅速にデータを取り戻すことができます。 また、バックアップ戦略の適用も重要です。定期的にバックアップを行うことで、データ損失が発生した場合でも、最新の情報を容易に復旧できる体制を整えることができます。クラウドストレージを利用したバックアップは、物理的な障害からデータを守るための有効な手段です。このように、具体的な復旧手法を理解し、適切な手段を講じることで、警察機関はデータ損失のリスクを軽減し、業務の継続性を保つことができるのです。

復旧プロセスにおける法的および倫理的考慮

データ復旧プロセスにおいては、法的および倫理的な考慮が非常に重要です。特に警察機関は、捜査活動に関わる敏感な情報を扱うため、データ復旧の際には個人情報保護法や関連する法律を遵守する必要があります。これにより、復旧作業中に個人情報が不適切に使用されたり、漏洩したりするリスクを低減させることができます。 また、倫理的な観点からも、データ復旧業者は透明性を持って業務を行うことが求められます。復旧作業の過程や結果について、関係者に対して適切な情報提供を行うことが大切です。これにより、信頼関係を築き、復旧作業に対する理解を深めることができます。 さらに、復旧作業に関わるスタッフの教育も重要です。法的および倫理的な基準を理解し、遵守することができるよう、定期的な研修を実施することで、組織全体の意識を高めることが可能です。これにより、データ復旧プロセスが円滑に進み、法令遵守と倫理的な行動が実現されるでしょう。 このように、法的および倫理的な考慮は、データ復旧プロセスにおいて欠かせない要素です。警察機関は、これらの側面をしっかりと理解し、適切な対策を講じることで、データ復旧の信頼性を高め、業務の継続性を確保することができるのです。

今後のデータ管理戦略と予防策

今後のデータ管理戦略として、警察機関は予防策を強化することが不可欠です。まず、定期的なデータバックアップの実施は、データ損失のリスクを大幅に軽減します。クラウドストレージや外部ハードディスクを利用した多重バックアップの体制を整えることで、万が一の事態にも迅速に対応できるようになります。 次に、システムのセキュリティを向上させるため、最新のセキュリティソフトウェアを導入し、定期的に更新することが重要です。サイバー攻撃の手法は日々進化しているため、常に最新の脅威に対抗できる体制を整える必要があります。また、職員に対するセキュリティ教育を定期的に実施し、情報セキュリティの意識を高めることも大切です。 さらに、データ管理ポリシーの見直しと強化も欠かせません。明確なデータ管理基準を設け、情報の取り扱いやアクセス権限を厳格に管理することで、内部からのリスクを減少させることができます。このような包括的なデータ管理戦略を採用することで、警察機関はデータ損失のリスクを最小限に抑え、業務の信頼性を高めることができるでしょう。

警察業務におけるデータ保護の重要性

警察業務におけるデータ保護は、組織の信頼性や市民の安全に直結する重要な要素です。データ損失のリスクは、システム障害やサイバー攻撃、人的ミスなど多岐にわたりますが、これらに対処するためには、専門的な復旧技術や予防策の強化が不可欠です。特に、定期的なバックアップや最新のセキュリティ対策を講じることで、データ損失の影響を最小限に抑えることができます。また、法的および倫理的な観点からも、透明性を持ったデータ管理が求められます。警察機関がデータ保護に真剣に取り組むことで、捜査活動の円滑な遂行や市民からの信頼を確保し、より安全な社会の実現に寄与することができるでしょう。このように、データ保護は単なる技術的な課題ではなく、警察機関の使命を支える重要な基盤であることを認識することが大切です。

専門家に相談し、データ保護対策を強化しましょう

データ損失のリスクを軽減し、警察機関の業務を円滑に進めるためには、専門家の知識と技術が不可欠です。データ保護対策を強化するために、信頼できるデータ復旧業者と連携し、効果的なバックアップ戦略やセキュリティ対策を導入しましょう。専門家のサポートにより、データ損失の際にも迅速かつ確実に復旧が可能となります。また、定期的な研修やセキュリティ教育を通じて、職員の意識を高めることも重要です。今こそ、データ保護に真剣に取り組む時です。専門家に相談することで、より安全で信頼性の高いデータ管理体制を構築し、市民の安全を守るための一歩を踏み出しましょう。

データ復旧における注意事項とトラブル回避法

データ復旧を行う際には、いくつかの注意点を押さえておくことが重要です。まず、データ復旧のプロセスにおいては、自己判断での作業を避けるべきです。特に、物理的な損傷がある場合には、専門的な知識と技術が必要です。誤った手順で作業を進めると、データの損失がさらに深刻化する可能性があります。そのため、信頼できるデータ復旧業者に依頼することが推奨されます。 次に、データ復旧の前に、復旧対象のデバイスを適切に取り扱うことが重要です。例えば、ハードディスクやSSDは、外部からの衝撃や静電気に非常に敏感です。デバイスを安全な場所に保管し、適切な環境で作業を行うことが、成功率を高める要因となります。 また、復旧作業の前に、データのバックアップを確認することも忘れないでください。定期的なバックアップが行われている場合、復旧作業を行わずとも最新のデータを容易に取得できることがあります。さらに、復旧業者との契約内容や料金についても、事前に明確にしておくことがトラブルを避けるために重要です。 最後に、データ復旧に関する法律や倫理的な側面を理解し、適切な手続きを踏むことが大切です。特に警察機関では、個人情報保護法などの法律を遵守することが求められます。これらの注意点を意識することで、データ復旧の成功率を高め、トラブルを未然に防ぐことができるでしょう。

補足情報

※株式会社情報工学研究所は(以下、当社)は、細心の注意を払って当社ウェブサイトに情報を掲載しておりますが、この情報の正確性および完全性を保証するものではありません。当社は予告なしに、当社ウェブサイトに掲載されている情報を変更することがあります。当社およびその関連会社は、お客さまが当社ウェブサイトに含まれる情報もしくは内容をご利用されたことで直接・間接的に生じた損失に関し一切責任を負うものではありません。