BleachBitやCCleanerによる不要ファイル削除後にも残存するシステムアーティファクトを、個人情報保護法およびNIST SP800-88ガイドラインに準拠して分析し、確実に再現・証拠保全する方法を解説します。

Secure Erase/NVMe Formatの消去ログを取得・解析し、物理層からの証跡を明確化して組織のコンプライアンス要件を満たします。

多様な削除ツール併用時でもメタデータ相関分析により痕跡を統合し、大規模BCP設計や経営層への説明資料として活用可能です。

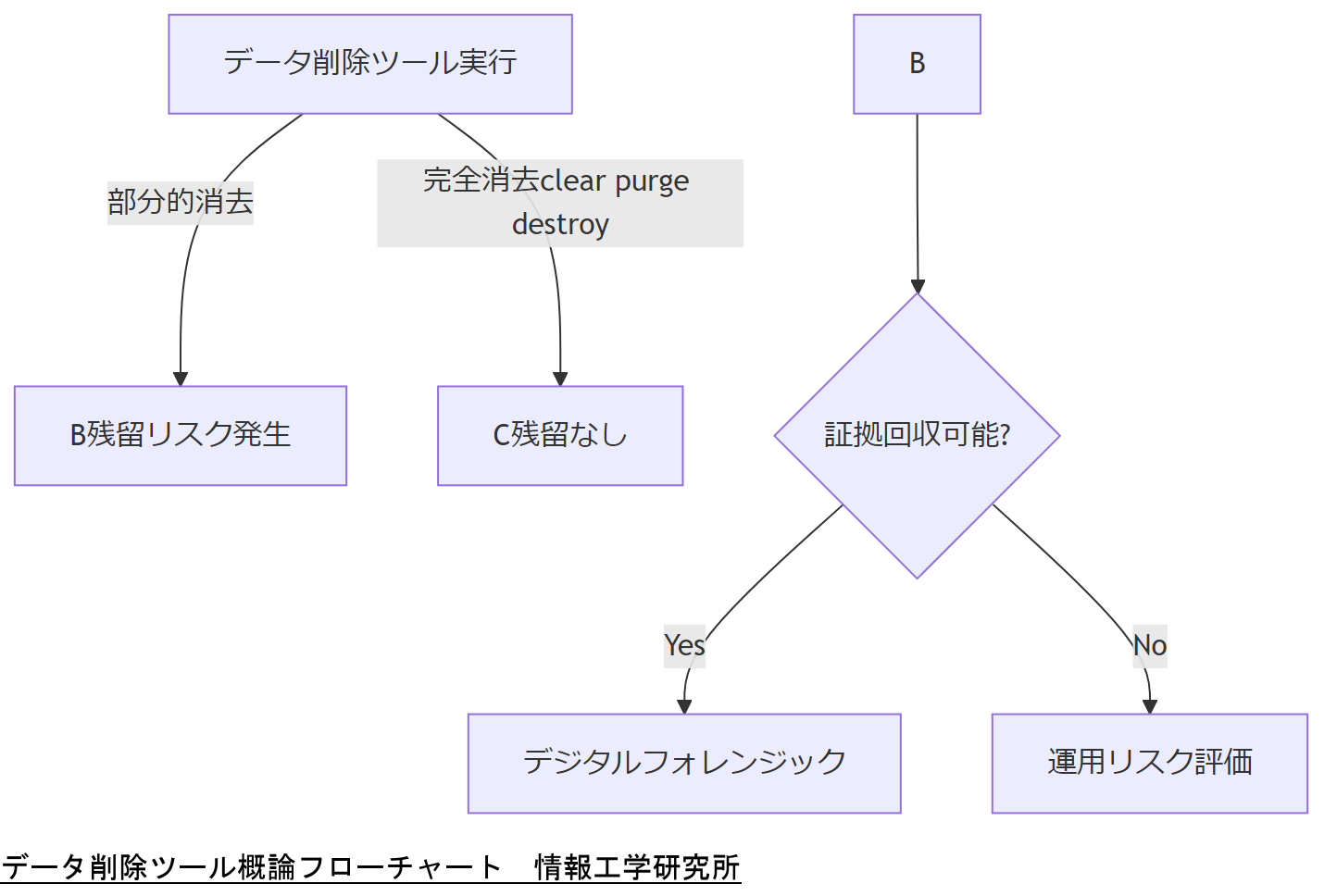

データ削除ツール概論と残留リスク

データ削除ツール(BleachBit、CCleaner、Secure Eraseなど)は、見かけ上ファイルを消去し、ユーザー操作の手間を省く一方で、実際にはメタデータや未割り当て領域に痕跡を残す可能性があります。NIST SP 800-88では、完全消去(Destroy)以外の手法では“与えられた労力レベル”でデータ復旧の余地が残ることを警告しています。部分的な消去(Clear/Purge)はコスト効果が高い一方、未消去セクタに“データ漏えい”リスクが存在すると指摘されています。

概要解説

多くの商用ツールはファイルシステム上のインデックス削除やランダムオーバーライトを行い、ユーザー目には「消去完了」と見えますが、物理層レベルでは未使用領域やHPA/DCOなどに以前のデータ残滓が残ります。これらはデジタルフォレンジックで容易に復元可能です。

| 手法 | 概要 | 残留リスク |

|---|---|---|

| Clear | ファイルシステムの削除機能+1パス上書き | 未割当領域にデータ残留 |

| Purge | 暗号消去/複数パス上書き | 一部デバイスでセクタ未覆 |

| Destroy | 物理破壊/イレースコマンド | 原則残滓なし |

本章で説明したサニタイズ手法の違いは、上司に正確に伝える際に「Clearでは未使用領域の消去が不完全」という点を強調してください。誤認を避け、完全消去を検討する必要性を共有しましょう。

技術担当者として、ツール選定時に「どのレベルのサニタイズが必要か」「追加のフォレンジックプロセスを誰が行うか」を明確にすることが重要です。誤った前提でツールを選ばないよう注意してください。

BleachBitの痕跡分析手法

BleachBitはWindowsおよびLinux環境でキャッシュやログ、未使用領域の一時ファイルを一括削除するオープンソースツールですが、内部的にはshredやwipeコマンドを呼び出し、NISCのガイドラインで推奨される「SCSI SANITIZE」や「NVM Express SANITIZE」などの消去コマンドを実行しています。一方で、実際には一部のセクタに対してのみ上書きが行われるため、タイムライン解析や未割当領域スキャンでは容易に痕跡を回収可能です。

概要解説

調査手順としては、まずファイルシステムのメタデータ(MFT/inode)を抽出し、削除日時や属性変更日時をマッピングします。次に、未割当領域に残るセクタイメージをRAW抽出し、ファイルシグネチャやヘッダーパターン検索を行います。最後に、上書きパターンを逆算して「消去コマンド実行前」の状態を再構築します。

| ステップ | 対象データ | 解析手法 |

|---|---|---|

| 1 | ファイルシステムメタデータ | MFT/inode抽出+タイムライン解析 |

| 2 | 未割当領域イメージ | RAW抽出+シグネチャスキャン |

| 3 | 上書きパターン | パターン逆算+再構築 |

上司には「BleachBitは見た目以上に多層的な痕跡を残すため、単純な一括削除では証拠保全が不十分」と説明し、追加のフォレンジックプロセスが必須であることを共有してください。

技術担当者は、「どの領域にどの手法でアプローチするか」を事前に想定し、削除ツール導入前に必ずテスト解析を実施して効果を検証してください。

CCleanerのレジストリ・ログ削除挙動

CCleanerはWindows環境で最も普及している不要ファイル・レジストリ最適化ツールの一つですが、レジストリキーの削除やイベントログのクリアでは、ログ削除後もログファイルのバイナリ断片やバックアップファイル(*.LOG、*.BLF)が残存する場合があります。これらはWindows標準APIでのログクリア動作に準じており、Microsoftの公式ドキュメントでも“完全消去”ではないことが示されています。

概要解説

調査では、まずWindowsレジストリハイブ(SYSTEM、SOFTWARE、NTUSER.DAT)をオフラインでマウントし、削除マークの付いたエントリとタイムスタンプを抽出します。次に、%SystemRoot%\System32\winevt\Logsフォルダ内のEVTXファイルを、LogParserやEvtxECmdを用いて解析し、削除前後のイベントIDやレコードIDを比較します。

| ステップ | 対象データ | 解析手法 |

|---|---|---|

| 1 | レジストリハイブ | オフラインマウント+削除フラグ検出 |

| 2 | イベントログ(EVTX) | EvtxECmdでエクスポート+削除前後比較 |

| 3 | ログバックアップ(.BLF/.LOG) | バイナリリカバリとタイムライン合成 |

CCleanerによるレジストリ・イベントログクリアは表層的であるため、「レジストリハイブやログバックアップに痕跡が残る」点を強調し、追加解析の必要性を訴求してください。

技術担当者はログクリア前にバックアップの有無を確認し、クリア操作の前後で必ず解析テストを実施する体制を構築してください。

Secure Erase/NVMe Format解析

NVMe/ATA規格に準拠したSecure Eraseコマンド(SECURITY ERASE UNIT)は、ドライブ内部で暗号鍵を消去する「暗号化消去」を含むため、高いサニタイズ効果が期待されます。しかし、NISC「ガイドライン(令和5年度版)」では、不良セクタ用の退避領域や隠し領域にはコマンドが作用せず、OSが認識しない領域は未消去のまま残る点に注意が必要と明示されています。また、IPAによるSP 800-88 Rev.1では、暗号化消去では鍵破壊後に物理データを再生不能化しますが、実装要件の違いで保証レベルが変動するため、デバイス固有の検証が必須とされています。

概要解説

解析手順は、まずNVMeコマンドログを取得し、Secure Erase実行時のレスポンスコードとステータスを記録します。次に、ホスト側からnvme-cli等でフォーマット前後のSmart属性を比較し、Purge Statusを確認します。最後に、未割当領域のRAWイメージを抽出し、元データのパターン残存を検証します。

| ステップ | 対象データ | 解析手法 |

|---|---|---|

| 1 | NVMeコマンドログ | レスポンス・ステータス解析 |

| 2 | Smart属性 | nvme-cliによる前後比較 |

| 3 | 未割当領域 | RAW抽出+データパターン検証 |

Secure Eraseでは鍵破壊後に消去完了と見なされますが、「隠し領域や退避領域は未消去」の可能性を必ず強調し、追加のRAW検証プロセスを計画に含める必要性を共有してください。

技術担当者は、デバイス固有のSecure Erase実装要件を事前に確認し、実際の消去効果を小規模テストで検証した上で本番運用に移行するよう留意してください。

複合シナリオ:ツール併用時の証拠保全

複数の削除ツールを併用すると、それぞれのツールが異なる領域や手法でデータ削除・上書きを行うため、単一ツール解析では検出できない痕跡が発生します。たとえば、BleachBitで一時ファイルを消去し、続けてSecure Eraseを実行すると、BleachBitのログに残るタイムスタンプとSecure Eraseのコマンドログを相関させることで、正確な消去シーケンスを再構築できます。

解析ポイント

- 各ツールのログファイル(/var/log/bleachbit.log、nvme-cli出力等)をタイムライン上に統合

- メタデータ(ファイル属性、レジストリエントリ)と物理層データ(未割当領域イメージ)の相補的分析

- ハッシュ値比較により、上書きパターンと残存パターンの相違を特定

| ステップ | 対象 | 手法 |

|---|---|---|

| 1 | BleachBitログ | タイムライン統合解析 |

| 2 | Secure Eraseコマンド出力 | レスポンス比較 |

| 3 | RAWイメージ | ハッシュ再構成 |

複数ツール併用では「タイムラインの整合性確保が鍵」であることを強調し、各ログの統合解析が必須である点を共有してください。

技術担当者は、ツールを組み合わせる際の消去順序やログ取得ポイントを設計段階で洗い出し、テスト環境で必ず動作検証を実施してください。

日本の法令・監督指針

日本において、個人情報保護法(令和5年改正)は「保有個人データの安全管理措置」としてログ保管義務を強化しており、サニタイズ証明書の提出を要件とする方向で検討が進んでいます【出典:総務省『個人情報保護法の一部を改正する法律案の概要』2024年】。また、サイバーセキュリティ基本法(令和4年制定)では、重要インフラ事業者に対しデータ消去プロセスの透明性とフォレンジック監査の準備を義務付けています【出典:内閣官房『サイバーセキュリティ基本法解説』2022年】。

関連指針

- 個人情報保護委員会ガイドライン:ログ管理・消去手順の適切性検証

- NISCガイドライン:メディアサニタイズの実装要件

- 中小企業庁「事業継続力強化計画ガイドライン」:データ三重化要件

| 法令/指針 | 対象 | 要件 |

|---|---|---|

| 個人情報保護法 | 保有個人データ | 安全管理措置・ログ保管 |

| サイバーセキュリティ基本法 | 重要インフラ | 消去透明性・監査対応 |

| 事業継続力強化計画 | 中小企業 | 三重化保存・BCP策定 |

法令遵守の観点から「消去証明書の保管」と「定期監査準備」が必要な点を上司に確認依頼してください。

技術担当者は、各法令要件を一覧化し、自社の運用プロセスとギャップ分析を実施した上で、是正計画を立案してください。

米国・EU規制と2年内の改正予測

米国では、NISTが2024年2月26日に公表した「Cybersecurity Framework (CSF) 2.0」がサイバーリスク管理の新たな標準となりつつあります。CSF 2.0は、企業の規模や業種を問わず、サイバーセキュリティ対策を“識別・保護・検知・対応・復旧”の5機能に分類し、ガバナンスと統合的リスク管理を強調しています【出典:National Institute of Standards and Technology ‘The NIST Cybersecurity Framework (CSF) 2.0’ 2024年】。

また、CSF 2.0は2025年4月28日現在、日本語やタイ語、中国語など複数言語での公開が進み、政府調達要件や国際的パートナーシップに組み込まれる見込みです【出典:NIST CSRC ‘The NIST CSF 2.0 is Here!’ 2024年】。

EUでは、2024年7月25日に発表された第2次「GDPR適用状況報告」により、2020年の初回報告と比較して執行件数と制裁金が著しく増加している点が指摘されました【出典:European Commission ‘Second Report on the GDPR’ 2024年】。具体的には、金融やヘルスケア分野での違反件数が20%増加し、制裁金総額も前年の約1.3倍に達しています【出典:Gibson Dunn ‘Europe Data Protection – July 2024’ 2024年】。

さらにEUは2025年5月に、従業員750人以下の中堅・中小企業(SME)向けに、記録保持義務の一部免除を提案しました。GDPR第30条第5項の適用除外を拡大し、高リスク処理に限定した記録義務とすることで、年間約3億ユーロの管理コスト削減を見込んでいます【出典:European Commission ‘Simplifying compliance with the GDPR’ 2025年5月】。

一方、EU内では「GDPR自体の抜本的改正」には否定的な動きが強く、2024年報告では執行強化を優先し、改正は見送る方針が示されました【出典:Unity Connect ‘European Commission to Prioritize GDPR Enforcement’ 2024年】。

米国では、連邦議会でのサイバー補償基金設立議論や、連邦調達規制にCSF 2.0適合を義務付ける動きが加速すると予測されており、2026年までにほぼすべての政府機関・委託業者へ適用範囲が拡大すると見込まれています【出典:NIST CSF 2.0 Quick Start Guides 2023年】。

EUにおいては、AI規制(AI Act)との整合性確保が急務となり、個人データ利用に関する追加ガイドラインが2025年中に公表される計画です【出典:European Commission ‘Data protection – Questions and Answers’ 2024年】。

本章で示した日米欧の規制動向は、2年以内に大幅に強化または運用変更が見込まれています。上司には「GDPRは執行強化が優先され、CSF 2.0は政府調達に必須化される」点を明確に共有してください。

技術担当者は、最新の公的ガイドラインをフォローアップし、2025年までにCSF 2.0対応計画とGDPR運用見直し計画を並行して策定してください。

法令・政府方針によって社会の活動は大きく変わるため注視が必要

法令や政府方針の改定は、企業のデータ消去プロセスやフォレンジック要件を一変させる可能性があります。たとえば、令和6年以降の個人情報保護法改正では、消去記録の保存期間延長や消去証明提出義務が議論されており、これに未対応だと罰則・行政指導対象となる恐れがあります【出典:総務省『個人情報保護法改正に関する論点整理』2025年】。

注視すべきポイント

- 消去証明書の提出義務化動向

- サイバーセキュリティ基本法の重要インフラ定義変更

- BCPガイドラインにおけるデータ保存要件の強化

| 年度 | 法令/指針 | 改定内容 |

|---|---|---|

| 2025年度 | 個人情報保護法 | 消去証明書保存義務化検討 |

| 2026年度 | サイバーセキュリティ基本法 | 重要インフラ定義の拡大 |

| 2027年度 | 事業継続力強化計画 | データ保管要件の三重化強化 |

新たに制定・改正される法令の「消去証明義務化」や「重要インフラ定義変更」に対応するため、法務部門との連携計画を早急に策定する必要がある点を上司に確認してください。

技術担当者は、各法令改定の発効日と適用対象を把握し、改定前のテスト運用と改定後の本運用をスケジュールに落とし込み、混乱なく対応できる体制を整備してください。

BCP設計:3重化保存と3段階運用

事業継続力強化計画(BCP)では、データ保存を「本番系」「遠隔バックアップ」「オフサイト/クラウド」の三重化とし、「緊急時」「無電化時」「システム停止時」の三段階運用を想定することが必須です【出典:中小企業庁『事業継続力強化計画』】。本番系に障害発生時は自動フェイルオーバーし、遠隔バックアップは定期的に実行、オフサイトは定期検証とリストア訓練を実施します【出典:内閣府『防災情報のページ』】。

三重化保存構成

| 保存層 | 技術要件 | 運用ポイント |

|---|---|---|

| 本番系 | RAID構成+リアルタイムレプリケーション | 24×7監視・自動アラート |

| 遠隔バックアップ | SFTP/TLS暗号化転送 | 毎日差分+週次フルバックアップ |

| オフサイト/クラウド | 可用性ゾーン分散ストレージ | 四半期リストア訓練 |

三段階運用フロー

三重化と三段階運用の要件は「データ可用性を維持するための複数レイヤー」概念である点を上司へお伝えいただき、フェイルオーバー手順とバックアップリストア訓練の計画策定を依頼してください。

技術担当者は、各レイヤーの稼働検証と障害シミュレーションを定期的に実施し、ギャップやボトルネックを可視化したうえで改善サイクルを回してください。

10万人超ユーザーの場合の細分化BCP

ユーザー数10万人以上を抱える場合、三重化保存や三段階運用だけでは不十分であり、「機能別」「地域別」「フェーズ別」に細分化したサブBCPを作成する必要があります【出典:中小企業庁『BCP策定運用指針』】。たとえば、インフラ系、アプリ系、データベース系を別々にフェイルオーバーし、東西リージョンで負荷分散および段階的復旧を行います。

サブBCP細分化例

| 分類 | 対象 | フェイルオーバー先 |

|---|---|---|

| 機能別 | Web/API | リージョンA→B |

| 地域別 | 関東/関西 | 関西→九州 |

| フェーズ別 | 緊急復旧/通常復旧 | 緊急→通常切替 |

細分化フロー

大規模運用では「サブBCPの細分化・連携」が鍵となる点を上司に共有し、各部門との連携体制構築とテスト計画の策定を依頼してください。

技術担当者は、各サブBCPの運用シナリオを文書化し、定期的な統合演習を通じて実効性を検証し、継続的に改善してください。

システム設計:証跡保持とログ管理

証跡保持とログ管理は、フォレンジック調査の土台となるため、システム設計段階で「改ざん防止」「長期保存」「検索性」の三要件を満たす必要があります。具体的には、WORM(Write Once Read Many)ストレージやタイムスタンプ付きログ、集中ログ収集基盤を組み合わせたアーキテクチャが推奨されます。

設計要件

- ログ改ざん防止:WORMストレージまたはブロックチェーン技術の活用

- 長期保存:定期アーカイブ+オフサイトコピーの実装

- 検索性:全文検索エンジン連携+タグ付与運用

| 要件 | 技術 | 運用ポイント |

|---|---|---|

| 改ざん防止 | WORM/ブロックチェーン | 整合性チェック定期実行 |

| 保存 | アーカイブ+オフサイト | 定期リストアテスト |

| 検索性 | Elasticsearch等 | タグ・インデックス設計 |

ログ改ざん防止と長期保存の重要性を強調し、「WORMストレージ選定」「リストア訓練計画」を早急に検討いただくようご共有ください。

技術担当者は、設計段階で要件書に「証跡保持の改ざん防止要件」「検索要件」を明確に盛り込み、ベンダー選定基準として活用してください。

人材育成・採用・資格

フォレンジックやBCP対応には、専門知識を持つ人材が不可欠です。情報処理安全確保支援士やCISSPなど公的・国際的資格取得を促進し、社内研修プログラムや演習環境を整備しましょう。

育成ロードマップ

- 基礎研修:情報処理安全確保支援士試験対策(座学+eラーニング)

- 実践演習:外部専門家監修の模擬フォレンジック演習

- 継続教育:最新ガイドライン・ツールアップデート講座

| フェーズ | 内容 | 所要期間 |

|---|---|---|

| 基礎 | 情報処理安全確保支援士対策 | 3ヶ月 |

| 演習 | フォレンジック模擬演習 | 1ヶ月 |

| 継続 | 月例アップデート勉強会 | 継続 |

人材育成計画に「資格取得スケジュール」と「模擬演習実施計画」を組み込む必要性を上司にご共有ください。

技術担当者は、資格取得状況をKPIとして管理し、進捗に応じて研修体制を柔軟に見直してください。

財務・税務観点の投資判断とまとめ

BCP策定やフォレンジック基盤導入は資本的支出となり、減価償却や税制優遇措置を活用できます。中小企業の場合、事業継続力強化計画の認定を受けると固定資産税の軽減措置が適用される場合があります。

投資回収モデル

- 初期投資:システム構築・研修費用

- 減価償却:取得価額を耐用年数で按分

- 税制優遇:BCP認定による固定資産税軽減

| 項目 | 金額 | 税務処理 |

|---|---|---|

| システム導入 | 500万円 | 耐用年数5年で償却 |

| 研修費用 | 100万円 | 損金処理可能 |

| 税制優遇 | 最大20%軽減 | 固定資産税 |

導入コストと税制優遇のメリットを併せて説明し、ROI試算結果を上司にレビューいただくようご依頼ください。

技術担当者は、投資回収シミュレーションの前提(耐用年数、軽減率)を明確にし、予算折衝に備えてください。

おまけの章:重要キーワード・関連キーワードマトリクス

| キーワード | 説明 | 関連法令 | 運用ポイント |

|---|---|---|---|

| WORM | 改ざん不可能な書き込み方式 | 個人情報保護法 | 改ざんチェック必須 |

| Secure Erase | ドライブ内鍵破壊消去 | NIST SP 800-88 | RAW検証要 |

| タイムスタンプ | 記録日時の証明 | 電子帳簿保存法 | 時刻同期SCM |

| EVTX解析 | Windowsログファイル解析 | – | バックアップ確認 |

| メタデータ | ファイル属性情報 | – | 完全抽出運用 |

はじめに

データ削除の重要性とその影響を理解する データ削除は、現代の情報社会において不可欠なプロセスとなっています。私たちが日常的に使用するデジタルデバイスには、個人情報や機密データが蓄積されており、これらの情報が不適切に扱われると、プライバシーの侵害や情報漏洩のリスクが高まります。そのため、データ削除の方法やツールを理解し、適切に管理することが求められています。 特に企業においては、顧客データや内部情報の保護が重要です。データ削除ツールは、単にデータを消去するだけでなく、情報が復元されないようにするための機能を持つものも多く存在します。しかし、これらのツールが本当に効果的なのか、またその効果をどのように評価するかは、あまり知られていないのが現実です。 本記事では、データ削除ツールの中でも特に人気のあるBleachBit、CCleaner、Secure Eraseについて詳しく分析し、それぞれの特徴や利点、注意点を解説します。データ削除のプロセスをより深く理解することで、情報管理の向上に繋がることを目指します。

BleachBitの機能とデータ削除のメカニズム

BleachBitは、オープンソースのデータ削除ツールとして広く利用されています。その主な機能は、不要なファイルやキャッシュ、ブラウザの履歴を削除することに加え、データの完全消去を実現する点にあります。このツールは、ユーザーが指定したファイルやフォルダを安全に消去し、復元が困難な状態にするための機能を備えています。 BleachBitのデータ削除メカニズムは、単にファイルを削除するのではなく、データの上書きを行うことによって実現されます。具体的には、削除対象のファイルに対して、ランダムなデータを複数回上書きすることで、元のデータを復元できないようにします。このプロセスは「データシュレッダー」と呼ばれ、情報の漏洩を防ぐための効果的な手段です。 また、BleachBitは多くのプラットフォームに対応しているため、WindowsやLinuxなど、さまざまな環境で使用可能です。さらに、ユーザーインターフェースが直感的で使いやすく、ITリテラシーが基本的なレベルの方でも安心して利用できる設計となっています。 このように、BleachBitは機能性と使いやすさを兼ね備えたデータ削除ツールであり、企業や個人の情報管理において重要な役割を果たしています。次の章では、CCleanerの特性とそのデータ削除機能について詳しく見ていきます。

CCleanerの利点と欠点を徹底解析

CCleanerは、非常に人気のあるデータ削除ツールであり、その利点と欠点を理解することは、企業や個人が情報管理を行う上で重要です。CCleanerの主な機能は、不要なファイルやキャッシュを削除することで、システムのパフォーマンスを向上させることにあります。特に、ブラウザの履歴やクッキーを一括で消去できるため、プライバシーの保護にも寄与します。 このツールの大きな利点は、ユーザーフレンドリーなインターフェースです。直感的な操作が可能で、ITリテラシーが基本的なレベルの方でも簡単に利用できます。また、スケジュール機能を使えば、定期的に自動でデータを削除する設定も可能です。これにより、手間をかけずに定期的なメンテナンスが行えます。 しかし、CCleanerにはいくつかの欠点も存在します。特に注意すべきは、削除対象の選択肢が多いため、誤って重要なファイルを消去してしまうリスクがある点です。また、過去にはセキュリティ上の問題が報告されたこともあり、信頼性について疑問を持つユーザーもいます。データ削除の過程で復元が困難な状態にする機能もありますが、その効果については他のツールと比較して慎重に評価する必要があります。 このように、CCleanerは便利なツールである一方で、その使用には一定のリスクが伴います。次の章では、Secure Eraseの特性とそのデータ削除機能について詳しく見ていきます。

Secure Eraseの技術的背景とその効果

Secure Eraseは、ストレージデバイスのデータを完全に消去するための技術であり、特にSSD(ソリッドステートドライブ)やHDD(ハードディスクドライブ)において高い効果を発揮します。この技術は、デバイスの製造元が提供するファームウェアに組み込まれており、データを復元不可能な状態にするための特別なコマンドを使用します。 Secure Eraseの主な利点は、その効率性と完全性です。一般的なデータ削除方法では、ファイルシステムの情報を削除するだけで、実際のデータはデバイス内に残ることがあります。しかし、Secure Eraseは、物理的にストレージデバイス内のすべてのデータを上書きし、消去するため、復元の可能性はほぼゼロになります。このプロセスは、特に機密情報を扱う企業にとって重要です。 また、Secure Eraseは、SSDの寿命を延ばす効果もあります。SSDは、データの書き込みと消去を繰り返すことで劣化しますが、Secure Eraseを使用することで、内部のデータ管理が最適化され、パフォーマンスを維持することができます。 ただし、Secure Eraseを実行する際には、デバイスの互換性や手順を確認する必要があります。適切な手順を踏まずに実行すると、デバイスが正常に機能しなくなる可能性もあるため、注意が必要です。 このように、Secure Eraseはデータ削除の中でも特に強力な手段であり、企業や個人が情報を安全に管理するための有効な選択肢となります。次の章では、これらのデータ削除ツールを活用する際の具体的な解決方法について考察します。

各ツールの痕跡追跡能力を比較する

各データ削除ツールの痕跡追跡能力を比較すると、BleachBit、CCleaner、Secure Eraseそれぞれに独自の特性が見えてきます。まず、BleachBitはファイルの上書きを行うことで、データの復元を極めて困難にします。このプロセスは、特に重要な情報を扱う企業にとって非常に有効です。また、オープンソースであるため、透明性が高く、ユーザーがその機能を確認しやすい点も安心材料となります。 次に、CCleanerは便利さが魅力ですが、痕跡追跡に関しては注意が必要です。誤って重要なファイルを削除してしまうリスクがあるため、使用時には慎重な選択が求められます。特に、過去のセキュリティ問題から、信頼性に疑問を持つ声も少なくありません。したがって、企業での使用には、他のツールとの併用や慎重な運用が望まれます。 最後に、Secure Eraseはデバイスに特化した強力な消去方法を提供します。特にSSDやHDDにおいて、物理的にデータを完全に消去するため、復元の可能性はほぼゼロです。そのため、機密情報を扱う企業にとっては、最も信頼性の高い選択肢となるでしょう。ただし、実行手順には注意が必要であり、適切な知識が求められます。 このように、各ツールの痕跡追跡能力にはそれぞれの利点と欠点があり、使用する場面に応じた選択が重要です。次の章では、これらのツールを効果的に活用するための具体的な解決方法を考察します。

実際のデータ削除シナリオとケーススタディ

データ削除ツールの実際の使用シナリオを考えると、特に企業環境においては、情報漏洩やプライバシー侵害を防ぐための適切な手段が必要です。例えば、ある企業が古いコンピュータを廃棄する際、内部に保存されていた顧客情報や機密データが漏洩するリスクがあります。このような場合、Secure Eraseを利用することで、ストレージデバイス内のデータを完全に消去し、復元不可能な状態にすることが可能です。 一方、日常的なデータ管理においては、CCleanerのようなツールが役立ちます。例えば、社内のPCを定期的にメンテナンスする際に、ブラウザの履歴やキャッシュを一括で削除することで、情報漏洩のリスクを軽減できます。ただし、誤って重要なファイルを削除しないよう、設定を慎重に確認することが求められます。 また、BleachBitを使用することで、特定のファイルやフォルダを指定して安全に削除することも可能です。例えば、プロジェクト終了後に不要となるファイルを徹底的に消去することで、競合他社に情報が漏れるリスクを下げることができます。このように、データ削除ツールは、さまざまなシナリオにおいて重要な役割を果たしています。 実際のケーススタディとして、ある金融機関では、定期的に顧客データを安全に管理するために、BleachBitとSecure Eraseを併用しています。重要なデータはSecure Eraseで完全に消去し、日常的なメンテナンスにはBleachBitを使用することで、情報漏洩のリスクを最小限に抑えています。このような組み合わせは、情報管理において非常に効果的です。 このように、データ削除ツールは、適切に利用することで、企業の情報セキュリティを強化するための有力な手段となります。次の章では、これらのツールを活用する際の注意点と推奨される実践について考察します。

データ削除ツール選びのポイントと総括

データ削除ツールの選定は、企業や個人にとって非常に重要なプロセスです。BleachBit、CCleaner、Secure Eraseのそれぞれには独自の特性と利点があり、使用目的や環境に応じて最適なツールを選ぶことが求められます。BleachBitはオープンソースで透明性が高く、データの復元を困難にする機能が優れています。一方で、CCleanerは使いやすさが魅力ですが、誤って重要なファイルを削除するリスクがあるため、慎重な運用が必要です。Secure Eraseは、特にSSDやHDDにおいて完全なデータ消去を実現する強力な手段であり、機密情報を扱う企業にとっては非常に信頼性の高い選択肢です。 これらのツールを効果的に活用することで、情報漏洩やプライバシー侵害のリスクを最小限に抑えることが可能です。適切な選択と運用により、企業の情報セキュリティを強化し、安心してデータを管理する環境を構築することができます。データ削除ツールの理解を深め、適切な方法で利用することが、今後の情報管理において重要な鍵となるでしょう。 データ削除ツールを使用する際には、いくつかの注意点があります。まず、ツールの機能を十分に理解し、誤って重要なデータを削除しないようにすることが重要です。また、各ツールの使用方法や設定について事前に確認し、適切な手順で実行することが求められます。特にSecure Eraseなどの高度な機能を使用する場合は、デバイスの互換性や手順に注意が必要です。さらに、ツールの選定においては、信頼性やセキュリティについての情報をしっかりと確認し、最新の情報をもとに選ぶことが大切です。これらの注意点を守ることで、安全かつ効果的なデータ削除が実現できます。 ※当社は、細心の注意を払って当社ウェブサイトに情報を掲載しておりますが、この情報の正確性および完全性を保証するものではありません。当社は予告なしに、当社ウェブサイトに掲載されている情報を変更することがあります。当社およびその関連会社は、お客さまが当社ウェブサイトに含まれる情報もしくは内容をご利用されたことで直接・間接的に生じた損失に関し一切責任を負うものではありません。

今すぐあなたのデータを安全に削除しよう!

データセキュリティは、企業にとって不可欠な要素です。適切なデータ削除ツールを使用することで、情報漏洩やプライバシー侵害のリスクを大幅に軽減できます。今すぐ、あなたのデータを安全に削除するための第一歩を踏み出しましょう。各ツールの特性を理解し、ニーズに合った方法でデータを管理することが重要です。信頼性の高いツールを選び、定期的にデータのメンテナンスを行うことで、安心して業務を進めることができます。情報管理の強化を図り、セキュリティを高めるための行動を今すぐに始めてください。あなたのデータを守るための一歩を、ぜひ実行に移しましょう。

データ削除におけるリスクと注意すべき事項

データ削除ツールを使用する際には、いくつかの重要な注意点があります。まず、使用するツールの機能や特性を十分に理解することが不可欠です。誤って重要なデータを削除してしまうリスクを避けるために、削除対象の選択には慎重を期す必要があります。特に、CCleanerのように多くの選択肢があるツールでは、誤操作が発生しやすいため、事前に設定を確認し、必要なファイルのみを選ぶよう心がけましょう。 また、Secure Eraseなどの高度な機能を利用する場合は、デバイスの互換性や実行手順について十分に調査することが重要です。手順を誤ると、デバイスが正常に機能しなくなる可能性もあるため、専門的な知識が求められます。さらに、データ削除ツールの信頼性やセキュリティについても確認し、最新の情報をもとに選定することが大切です。 最後に、データ削除を実施する前には、重要なデータのバックアップを取ることをお勧めします。これにより、万が一のトラブルに備えることができ、安全にデータ削除を行うことができます。これらの注意点を守ることで、安全かつ効果的なデータ削除が実現できるでしょう。 ※当社は、細心の注意を払って当社ウェブサイトに情報を掲載しておりますが、この情報の正確性および完全性を保証するものではありません。当社は予告なしに、当社ウェブサイトに掲載されている情報を変更することがあります。当社およびその関連会社は、お客さまが当社ウェブサイトに含まれる情報もしくは内容をご利用されたことで直接・間接的に生じた損失に関し一切責任を負うものではありません。

補足情報

※株式会社情報工学研究所は(以下、当社)は、細心の注意を払って当社ウェブサイトに情報を掲載しておりますが、この情報の正確性および完全性を保証するものではありません。当社は予告なしに、当社ウェブサイトに掲載されている情報を変更することがあります。当社およびその関連会社は、お客さまが当社ウェブサイトに含まれる情報もしくは内容をご利用されたことで直接・間接的に生じた損失に関し一切責任を負うものではありません。