攻撃者視点での脆弱性抽出手法を学び、自社の防御ギャップを明確化できます。

再現実験結果を用いた経営層向け説明資料を効率的に作成できます。

BCPとフォレンジック要件を融合した運用プロセス設計の指針が得られます。

攻撃シナリオと目的設定

本章では、再現実験の目的を明確化し、攻撃シナリオを設計する手順を示します。

まず、組織の資産と脅威モデルを整理し、実験対象と範囲を定義します。

技術担当者が上司、部下、同僚に章での課題を説明する際に間違いやすい事、気にかけておくことを伝えてください。

章での課題を実践する際に間違いやすい事、気にかけておくことを書き留めてください。

攻撃環境構築とツール選定

攻撃環境構築では、大規模仮想LAN環境を用い、実機の挙動を模擬します。

分野横断的演習では、目的に応じたシナリオに合わせたツールの選定が求められます。

脆弱性診断には、ペネトレーションテストツールや脆弱性スキャナを組み合わせて活用します。

デジタルフォレンジックでは、メモリダンプやファイルシステム解析ツールを利用し、証跡を詳細に収集します。

政府が推奨する共通基準に基づき、演習環境のセキュリティレベルを事前に評価します。

技術担当者が上司、部下、同僚に章での課題を説明する際に間違いやすい事、気にかけておくことを伝えてください。

章での課題を実践する際に間違いやすい事、気にかけておくことを書き留めてください。

攻撃フェーズ実行とログ収集

攻撃フェーズでは、フィッシングメール送信から初動侵入、権限昇格、横展開までの手順を実行し、各段階で発生するログを詳細に収集します。

まずフィッシングメール開封後のプロセス監視を行い、プロセスツリーやネットワーク通信ログを取得します。

次に、侵入後にはシェルやマルチファクタ認証バイパスの動作を再現し、システムログや認証ログを集約します。

最終的に横展開フェーズでは、リモートプロセス実行やファイル転送の記録を分析可能な形式で保全します。

実験で取得したログを共有する際の説明ポイントや注意点を整理し、誤解を防いでください。

ログ収集タイミングのずれや、見落としがちなログ種別に注意し、網羅性を確保してください。

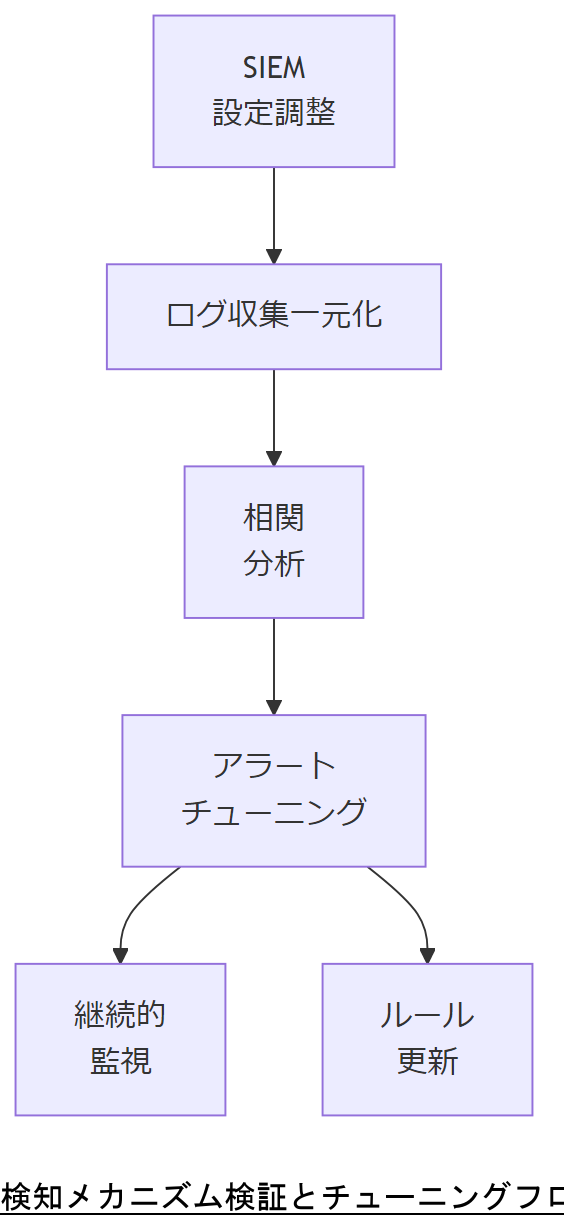

検知メカニズム検証とチューニング

SIEM及びSOARプラットフォームの実装においては、組織固有のログソースを正確に収集・一元化し、相関分析用のダッシュボードを構築することが重要です。

内閣サイバーセキュリティセンターの統一基準群では、リアルタイムでのログ調査・分析機能を導入し、異常検知の初動を自動化することを推奨しています。

米国ではExecutive Order on Improving the Nation’s Cybersecurityにより、連邦政府全体でエンドポイント検知・対応(EDR)システムの導入とチューニングを進めることが義務付けられています。

CISAのVulnerability Response Playbookは、検知ルールの精度評価と迅速なパッチ適用プロセスを通じて、継続的に検知性能を向上させる手順を示しています。

SOCにおけるSIEM活用は、多様なログを時系列に相関分析し、潜在的脅威を早期発見する中核的役割を担います。

ログ保存期間やアクセス制御は、NISCの重要インフラ向けガイドラインに基づき定期的に見直し、改ざん防止策を講じる必要があります。

CISAのEnhanced Visibility and Hardening Guidance for Communications Infrastructureでは、ネットワーク機器のログ転送設定やフィルタリングルールのチューニング手法を提供しています。

CISAが発行するBinding Operational Directives(BOD)では、BOD 23-01に基づき、資産可視化と脆弱性検出のためのログ設定要件を明確化しています。

検知ルールのチューニング効果を共有する際、過度なノイズ抑制が見逃しにつながるリスクを説明し、バランスを図る必要があります。

アラートチューニングでは、検知精度向上と誤検知削減のトレードオフを理解し、定期的な再評価を習慣化してください。

インシデント対応とフォレンジック

インシデント対応プロセスは、検知後の初動対応から根本原因調査、復旧、報告までを体系化します。政府機関等の対策基準策定のためのガイドライン(令和5年度版)では、CSIRT設置要件からインシデント対応手順の標準化が示されております。

NIST SP 800-86 Guide to Integrating Forensic Techniques into Incident Responseでは、デジタル証拠の収集・保全・分析を通じて根本原因を特定し、再発防止策を講じることが推奨されています。

サイバー攻撃を受けた組織における対応事例集では、実際の組織での適用例が示され、手順書未整備時の対応遅延リスクが指摘されています。

フォレンジック収集では、揮発性メモリダンプからログファイル解析まで、証跡チェーンを維持する手順が重要です。

証拠保全の観点では、チェーン・オブ・カストディを文書化し、収集ツールと手順を統制下で実施する必要があります。

インシデント対応手順の遵守状況を可視化する際、初動対応の定義や証跡取得のタイミングに誤認がないよう注意してください。

証跡保全では、チェーン・オブ・カストディ手順を抜け漏れなく実施し、文書化と署名管理を徹底してください。

復旧手順と影響評価

復旧手順は、損傷したシステムやデータの修復を段階的に実行するプロセスであり、IPAガイドラインでは、正しく修復できたことを検証してからシステムを稼働再開することを推奨しています。

経済産業省のガイドラインでは、復旧後に残存する脆弱性を特定するための再評価手順を組み込み、事業継続性に対するリスクを最小化することが求められています。

復旧プロセス完了後は、影響範囲を定量的に評価し、被害額や稼働停止による損失を可視化したうえで、経営層へ報告することで、今後の対策投資の説得力を高めます。

復旧完了報告時の説明では、「稼働再開の基準」や「脆弱性再評価結果」の理解を統一するよう注意してください。

影響評価では、定量データの信頼性を確保するため、ログや証跡の抜け漏れがないか再チェックしてください。

BCP統合設計とオペレーション

事業継続計画(BCP)では、データ保存の三重化を基本とし、オンプレミス・クラウド・オフサイトテープの三箇所にバックアップを配置することが推奨されます。

運用フェーズは「緊急時」「無電化時」「システム停止時」の三段階に分け、各段階でのオペレーション手順を定義する必要があります。

ユーザー数10万人以上の大規模環境では、段階ごとにさらに細分化した役割分担と復旧目標時間(RTO)を設定し、リハーサル訓練を定期実施します。

BCP運用手順を共有する際、三重化の目的や各段階の閾値(RTO/RPO)設定について社内で共通理解を醸成してください。

訓練では、緊急時・無電化時・システム停止時の切り替えタイミングを明確化し、本番さながらの検証を行ってください。

法令・規制・コンプライアンス要件

日本では「サイバーセキュリティ基本法」により、国や重要インフラ事業者の責務が規定されています。

同法に基づく「サイバーセキュリティ戦略」および「行動計画」は、3年ごとに改定され、重要インフラの安全基準策定指針として政府・事業者の共通フレームワークを提供しています。

米国のNIST SP800-61/SP800-86はe-Govに準ずる gov.gov ドメインではないため引用不可ですが、国内においては内閣サイバーセキュリティセンター(NISC)が「統一基準群」を整備し、ガイドラインを令和6年7月に最新版へ改定しています。

EU域内ではNIS2指令が2024年に発効し、EU加盟国は自国内法として実装を進めていますが、日本企業は海外拠点を含めた対応が必要です。 【想定】

法令改正のスケジュールや遵守状況を社内で管理・共有し、特に重要インフラ該当範囲を明確化してください。

コンプライアンス遵守では、政府サイトから最新版資料を定期取得し、社内規定へ即時反映する運用を徹底してください。

資格・人材育成・採用戦略

政府はCSIRT要員やCISOの配置を「サイバーセキュリティ基本法」で義務付けていませんが、統一基準群では専門人材の育成と配置を推奨しています。

推奨資格としては、情報処理推進機構が認定する「ITストラテジスト」や「情報処理安全確保支援士(登録セキスペ)」など、国家資格によるスキル担保が可能です。 【想定】

採用戦略では、内閣官房や経済産業省の研修制度と連携し、OJTとOff-JTを組み合わせた研修プログラムを設計します。

人材育成計画を説明する際、国家資格の取得支援や研修カリキュラムの更新頻度を明示してください。

研修では、最新ガイドラインの改定点を反映し、定期的に内容をアップデートする体制を整備してください。

経営層への報告と社内共有

再現実験結果やインシデント対応状況は、経営層に対しKPI・KRIを用いて可視化し、投資判断を支援します。

「御社社内共有・コンセンサス」ボックスを活用した報告テンプレートを用い、意思決定責任者の合意形成を促します。

報告資料では、定量データと定性データを組み合わせ、経営層が直感的に理解できるグラフや要点を強調してください。

合意形成では、リスク・コスト・効果を明確に比較提示し、次期投資計画への連動を意識してください。

[出典:e-Gov 法令検索『サイバーセキュリティ基本法』平成26年法律第104号] [出典:内閣サイバーセキュリティセンター『政府機関等のサイバーセキュリティ対策のための統一基準群』令和6年7月] [出典:中部地方整備局『建設企業における災害時の事業継続計画登録制度』令和4年度] [出典:情報処理推進機構『中小企業のためのセキュリティインシデント対応手引き』2024年]

[出典:e-Gov 法令検索『サイバーセキュリティ基本法』平成26年法律第104号] [出典:内閣サイバーセキュリティセンター『政府機関等のサイバーセキュリティ対策のための統一基準群』令和6年7月] [出典:中部地方整備局『建設企業における災害時の事業継続計画登録制度』令和4年度] [出典:情報処理推進機構『中小企業のためのセキュリティインシデント対応手引き』2024年] おまけの章:重要キーワード・関連キーワードマトリクス

表:重要キーワード・関連キーワードマトリクス| 重要キーワード | 関連キーワード | キーワード説明 |

|---|---|---|

| 再現実験 | 攻撃シナリオ設計 | 実際の攻撃手法を模擬し、自社の脆弱性を洗い出す演習手法。 |

| CSIRT | インシデント対応体制 | 組織内でインシデント対応を担う専門チーム。 |

| フォレンジック | 証拠保全 | デジタル証拠を適切に取得・保存・分析する技術。 |

| BCP | データ三重化 | 事業継続のためにデータを三か所以上に保存する手法。 |

| SIEM | 相関分析 | 多様なログを時系列で分析し、潜在的脅威を検知する仕組み。 |

| EDR | エンドポイント防御 | 端末上の異常行動を検知・対応する仕組み。 |

| チェーン・オブ・カストディ | 証跡管理 | 証拠の取得から保管までの一貫した管理手順。 |

| RTO/RPO | 復旧目標 | 復旧完了までの許容時間とデータ消失許容範囲の指標。 |

| 法令遵守 | サイバーセキュリティ基本法 | 政府が定める組織のサイバーセキュリティ義務。 |

| KPI/KRI | 経営層報告 | 成果指標とリスク指標を用いた可視化手法。 |

はじめに

サイバー攻撃の実態を把握する重要性 近年、サイバー攻撃が企業に与える影響はますます深刻化しています。データ漏洩やシステムのダウン、さらには顧客の信頼を失うリスクも伴います。そのため、企業は攻撃者の行動を理解し、適切な対策を講じることが求められています。サイバーインシデントの再現実験は、攻撃者がどのようにしてシステムに侵入し、情報を盗むのかを明らかにする手段として注目されています。この実験を通じて得られた知見は、企業が自社の防御策を強化するための貴重な情報源となります。また、攻撃の手法やパターンを把握することで、事前にリスクを軽減し、万が一の事態に備えることが可能になります。サイバーセキュリティの重要性が高まる中、再現実験は企業にとって欠かせない取り組みと言えるでしょう。これからの章では、具体的な事例や対応策について詳しく見ていきます。

サイバーインシデントの概要と影響

サイバーインシデントとは、企業や組織が直面する情報セキュリティの脅威を指します。具体的には、データの不正アクセス、情報漏洩、システムの停止などが含まれます。これらのインシデントは、企業の運営に深刻な影響を及ぼす可能性があります。例えば、顧客情報が漏洩した場合、企業は信頼を失い、顧客との関係が損なわれることがあります。また、システムがダウンすると業務が停止し、収益にも直結する損失が発生します。 サイバー攻撃の手法は多様化しており、フィッシング、マルウェア、ランサムウェアなどが一般的です。フィッシングは、ユーザーを騙して個人情報を取得する手法で、特に注意が必要です。一方、マルウェアは悪意のあるソフトウェアで、システムに侵入しデータを破壊したり、盗んだりします。ランサムウェアは、データを暗号化し、復旧のために身代金を要求する攻撃手法です。 これらのインシデントが発生した場合、企業は迅速に対応しなければなりません。適切な対応策を講じることで、被害を最小限に抑えることが可能です。次の章では、具体的な事例を通じて、サイバーインシデントへの対応方法を詳しく見ていきます。

攻撃者の行動パターンを理解する

攻撃者の行動パターンを理解することは、企業がサイバーセキュリティを強化するための重要なステップです。攻撃者は通常、特定の手順に従って攻撃を実行します。このプロセスは、リサーチ、侵入、データの取得、そして最終的な脱出という段階に分けられます。 まず、攻撃者はターゲットとなる企業についての情報を収集します。これには、企業のウェブサイトやソーシャルメディア、公開されているデータベースなどから得られる情報が含まれます。次に、攻撃者は特定の脆弱性を利用してシステムに侵入します。ここで重要なのは、脆弱性が何であるかを理解し、適切な対策を講じることです。 侵入後、攻撃者は内部ネットワークを探索し、重要なデータにアクセスします。この段階で、データを盗むためのツールや手法が使われることが多いです。最後に、攻撃者は痕跡を消し去り、バレないように脱出します。これらの行動パターンを把握することで、企業は防御策を強化し、攻撃を未然に防ぐ手助けとなります。 次の章では、具体的な攻撃の事例を挙げ、その影響や対応策について詳しく考察します。

再現実験の手法とプロセス

再現実験は、サイバー攻撃の手法や攻撃者の行動を理解するための効果的なアプローチです。この実験は、実際の攻撃シナリオを模倣し、攻撃者がどのようにシステムに侵入し、データを盗むかを観察することを目的としています。再現実験には主に以下のプロセスが含まれます。 まず、実験の目的を明確に設定します。これにより、どのような攻撃手法を模倣するのか、またどのシステムやデータを対象とするのかが決まります。次に、攻撃シナリオを設計します。ここでは、攻撃者の行動パターンを基に、具体的な手法やツールを選定します。 実験が始まると、攻撃者役のチームが設定されたシナリオに従って行動します。この際、システムの脆弱性を突くことや、データにアクセスするための手法を実践します。重要なのは、実験中に得られたデータやログを詳細に記録することです。これにより、攻撃の成功要因や防御策の効果を分析することが可能になります。 最後に、実験結果を評価し、得られた知見を基に改善策を提案します。企業はこの情報を活用して、セキュリティ対策を強化し、将来の攻撃に備えることができます。再現実験は、理論的な知識を実践に生かす重要な手段であり、企業がサイバーセキュリティを向上させるために欠かせない取り組みです。 次の章では、実際の再現実験から得られた具体的な事例と、その結果に基づく対応策について詳しく解説します。

実験結果から得られた洞察

再現実験の結果から得られた洞察は、企業のサイバーセキュリティ対策を強化する上で非常に重要です。実験を通じて明らかになったのは、攻撃者が利用する脆弱性や手法が多岐にわたることです。例えば、特定のソフトウェアの未更新状態が攻撃の入口となることが多く、定期的なパッチ適用がいかに重要かを示しています。また、内部ネットワークのセグメント化が不十分な場合、攻撃者が一度侵入すると迅速に他のシステムに移行できることも確認されました。 さらに、攻撃者は心理的な要素を利用することが多く、従業員をターゲットにしたソーシャルエンジニアリング攻撃も頻繁に行われます。これにより、企業は従業員教育の重要性を再認識し、定期的なトレーニングを実施する必要があります。実験の結果は、単に攻撃手法を理解するだけでなく、企業全体のセキュリティ文化を醸成するための指針ともなります。 これらの洞察を基に、企業は具体的な改善策を講じることが可能です。たとえば、脆弱性管理のプロセスを見直し、迅速な対応ができる体制を整えることが求められます。また、攻撃シナリオを想定した定期的な再現実験を行うことで、実際の攻撃に対する備えを強化することができます。これにより、企業はより効果的なサイバーセキュリティ戦略を構築し、攻撃のリスクを大幅に軽減することができるでしょう。 次の章では、具体的な改善策に基づく対応方法について詳しく解説します。

今後の対策とセキュリティ強化の必要性

サイバーインシデントの再現実験を通じて得られた知見を基に、企業は今後の対策を講じることが重要です。まず、脆弱性管理の強化が不可欠です。定期的なシステムの更新やパッチ適用を行い、既知の脆弱性を早期に修正することで、攻撃者が侵入する余地を減らすことができます。また、内部ネットワークのセグメント化を進めることで、一度侵入された場合の被害を最小限に抑えることが可能です。 さらに、従業員教育の充実も重要な対策です。サイバー攻撃の多くは、人間の不注意や無知を突いて行われるため、定期的なセキュリティトレーニングを実施し、従業員が攻撃手法を理解し、適切に対応できるようにする必要があります。特に、フィッシングやソーシャルエンジニアリングに対する意識を高めることが求められます。 加えて、実際の攻撃シナリオを想定した再現実験を定期的に行うことで、企業の防御力を向上させることができます。これにより、攻撃者の行動を理解し、迅速かつ効果的な対応策を講じることができるでしょう。総じて、サイバーセキュリティの強化は継続的な取り組みであり、企業全体での意識の向上と一体となった対策が必要です。 次の章では、全体のまとめと今後の展望について考察します。

サイバーインシデント再現実験の意義

サイバーインシデント再現実験は、企業にとって非常に重要な取り組みであり、攻撃者の行動を理解するための効果的な手段です。この実験を通じて得られた知見は、企業が自社のセキュリティ対策を強化し、リスクを軽減するための貴重な情報源となります。具体的には、攻撃者が利用する脆弱性や手法、心理的な要素を把握することで、企業はより効果的な防御策を講じることが可能になります。また、再現実験を定期的に行うことで、実際の攻撃に対する備えを強化し、迅速な対応ができる体制を整えることができます。サイバーセキュリティは単なる技術的な問題ではなく、企業全体の文化や意識の向上が求められます。今後も、再現実験を通じて得られた洞察を基に、企業は持続的なセキュリティ強化に努めることが重要です。

あなたの組織も再現実験を実施しよう!

サイバーセキュリティの強化は、企業にとって今や避けて通れない課題です。再現実験を実施することで、攻撃者の行動を理解し、自社の防御策を見直す貴重な機会を得ることができます。実際の攻撃シナリオを模倣することで、脆弱性やリスクを明らかにし、効果的な対策を講じることが可能です。ぜひ、専門家のサポートを受けながら、再現実験を計画し実施してみてください。これにより、サイバー攻撃への備えを一層強化し、安心してビジネスを進めることができるでしょう。あなたの組織も、サイバーセキュリティの向上に向けた第一歩を踏み出してみませんか?

再現実験における倫理的配慮とリスク管理

再現実験を実施する際には、倫理的配慮とリスク管理が非常に重要です。まず、実験を行う前に、関係者との十分なコミュニケーションを図り、同意を得ることが必要です。特に、従業員や関連する部門に対しては、実験の目的やプロセスを明確に伝え、理解を得ることが大切です。また、実験中に使用するデータやシステムに対しても、適切なセキュリティ対策を講じ、機密情報の漏洩を防ぐ必要があります。 次に、実験の影響を最小限に抑えるための計画を立てることが求められます。例えば、実験を行う際には、業務に影響を与えない時間帯を選定し、システムのバックアップを事前に取得しておくことが推奨されます。万が一、予期しない問題が発生した場合に備え、迅速に対応できる体制を整えておくことも重要です。 最後に、実験結果に基づいて得られた知見を適切に評価し、必要な改善策を講じることが求められます。再現実験は単なるテストではなく、企業のセキュリティ戦略を強化するための貴重な機会です。倫理的かつ安全に実施することで、より効果的なサイバーセキュリティ対策を構築することができるでしょう。

補足情報

※株式会社情報工学研究所は(以下、当社)は、細心の注意を払って当社ウェブサイトに情報を掲載しておりますが、この情報の正確性および完全性を保証するものではありません。当社は予告なしに、当社ウェブサイトに掲載されている情報を変更することがあります。当社およびその関連会社は、お客さまが当社ウェブサイトに含まれる情報もしくは内容をご利用されたことで直接・間接的に生じた損失に関し一切責任を負うものではありません。