もくじ

- 「消したはずなのに残る」――現場が直面する“消去”のモヤモヤ

- 心の会話:「完全消去って言ったよね?でも“完全”って誰が決めたの?」

- まず現実整理:磁気ディスクの“記録”はビットではなく物理状態から始まる

- 伏線①:上書き・フォーマット・ゼロ埋めで何が消えて、何が残るのか

- 伏線②:復元可能性を決める要因(密度、ヘッド、媒体劣化、トラックずれ、ログの有無)

- 解析アプローチ概観:論理復旧・物理復旧・フォレンジックの境界線を引き直す

- 実務の勘所:証拠保全と再現性(イメージング、ハッシュ、作業ログ)を外すと全部崩れる

- 誤解が多いポイント:「磁気残留=何でも復元」は神話で、でも“ゼロ”でもない

- ケーススタディ:破壊後の選択肢を増やす意思決定(何を諦め、何を取りに行くか)

- 帰結:復元は“奇跡”ではなく、物理と手順と判断の積み上げ――諦める前に設計図を作ろう

【注意】 データ破壊後の媒体に対して、通電の繰り返し・自己流の復旧ソフト実行・分解などを行うと、復元可能性が下がったり、証拠性が失われたりすることがあります。重要データや業務影響がある場合は、まず安全な初動だけ実施し、株式会社情報工学研究所のような専門事業者への相談を優先してください。

第1章:最初の30秒で決まるのは「やること」より「やらないこと」

現場って、こういう瞬間が一番つらいですよね。

「消した…?いや、消したというより、消してしまった。しかも、ログもスナップショットも微妙…」

「上に説明しないといけないのに、“何をしたか”が多すぎて整理できない」

そう感じるのは自然です。むしろ健全な疑いです。焦るほど、人は“何か動かして取り返す”方向に寄ってしまう。でも、データ復旧の現場でまず大事なのは、派手な手順ではなく被害最小化と状況固定です。

ここでいう「安全な初動」は、だいたい次の3つに集約されます。

- 書き込みを止める(対象ディスク/対象ボリュームへの追記を止める)

- 状態を固定する(再起動・自動修復・最適化の連鎖を止める)

- 判断に必要な情報だけを控える(いつ・誰が・何を・どこで)

特に“やらないこと”の代表例を、明確にしておきます。

- OSの「ディスク修復」「自動修復」「chkdsk/fsck」などを勢いで走らせない(書き換えが起きやすい)

- 復旧ソフトを上書き先と同じディスクにインストールしない(復旧対象領域を潰す)

- クローンやイメージを取る前に、フォーマットや初期化を重ねない(状況が複雑化する)

- 分解や基板交換を“とりあえず”でやらない(物理損傷・混入・証拠性低下のリスク)

「症状 → 取るべき行動」を先に置きます。ここだけでも、現場の混乱はかなり減ります。

| 症状(よくある入口) | まず取るべき行動(安全側) | 避けたい行動 |

|---|---|---|

| 誤削除(ゴミ箱空/rmなど) | 対象への書き込み停止 → 可能なら別媒体へイメージ取得検討 → 重要度が高いなら相談 | 同一ディスクへの復旧ソフト導入/継続運用 |

| クイックフォーマット/パーティション誤操作 | 通電・書き込みを最小化 → 触った操作履歴を控える → 追加の初期化はしない | 何度もフォーマット/再構成/自動修復 |

| 上書き(再インストール、ログ大量吐き、同期、バックアップの逆流) | 直ちに上書き要因を止める(サービス停止・同期停止)→ どの期間が上書きか整理 | 「もう一回上書きすれば直るかも」の追撃 |

| Secure Erase/消去ツール実行済み(HDD/SSD) | 実行ログ・対象範囲・方式を確保 → 以降の操作停止 → 実現可能性の判定を相談 | 追加の消去・初期化の繰り返し(状況が読めなくなる) |

| 物理破壊(穴あけ・曲げ・強磁石・焼損など) | 破壊の種類と範囲を写真で記録 → 破片・順序の保全 → 解析可否の相談 | 破片の混在・追加破壊・清掃での擦過 |

判断基準も、先に置きます。次のどれかに当てはまるなら、「自力で頑張る」より「早期相談」が合理的です。

- 業務停止・法令対応・監査対応・訴訟リスクが絡む(証拠性が必要)

- 上書き・消去・破壊が絡み、時間とともに状態が変化しうる

- RAID/NAS/仮想基盤など構成が複雑で、誤操作の影響が広い

- 「何をしたか」が曖昧で、復旧の前提条件が崩れている

問い合わせ導線は、最後にもう一度まとめますが、先に置いておきます。迷った時点で連絡して、状況整理だけ先に進めるのがいちばん手堅いです。

- 問い合わせフォーム:https://jouhou.main.jp/?page_id=26983

- 電話:0120-838-831

ここまでが“冒頭30秒でやるべきこと”です。次章から、この記事のテーマである「磁気残留情報(リマネンス)」が、どこまで現実的な話なのかを、冷静に分解します。

第2章:磁気残留情報(リマネンス)とは何か――「消去」の誤解が生まれる場所

“磁気残留情報から復元できる”という話を聞くと、現場エンジニアはだいたいこう思います。

「え、ゼロフィルしても読めるの?じゃあ消去って何?」

この反応、正しいです。なぜなら、ここには“論点が2つ混ざる”からです。

- 論点A:論理的に消えた(削除・フォーマットなど)データは復元できるのか

- 論点B:物理的に上書きされた(消去ツール・Secure Eraseなど)データは復元できるのか

磁気残留情報(remanence)は、主に論点Bに紐づく言葉として語られがちです。しかし、HDDの記録は“磁気が残るから、そのまま昔のビット列が読める”ほど単純ではありません。HDDはヘッドが読み取った弱いアナログ信号を、PRML/EPRMLのような信号処理で復号し、誤り訂正と合わせてデータを成立させています。

では、なぜ“昔の情報が層のように残っている”というイメージが出てくるのか。背景には、「上書きしても前の磁化が完全に消えないのでは?」という直感があります。

ただし、少なくとも“層が積み重なる”という説明は、物理の捉え方として誤解を生みやすい、という指摘があります。上書き後の信号は層ではなく分布(密度プロット)として扱うべきで、時間方向に“昔の層”が綺麗に残るような前提は誤りだ、という整理です。

さらに重要なのは、復元の可否が「磁化が残っているか」だけで決まらないことです。現実には次の条件が重なります。

- 上書きの種類(ファイル単位の上書きか、全領域消去か)

- 上書きの回数・範囲・偏り(運用で部分的に何度も書き換わることが多い)

- ドライブ世代(面記録密度、記録方式、キャリブレーション、ECCの強さ)

- ヘッド位置決め(トラックずれ前提の“隣の痕跡読み”が現実的か)

要するに、「残留磁化がある/ない」ではなく、「システムとして“前の情報”を再構成できる条件が残っているか」が勝負です。そして、その条件は“破壊後”ほど厳しくなります。

ここで、読者の本音をもう一度代弁します。

「じゃあ結局、“諦めるな”って言っても、何がどこまで可能なの?」

次章では、その期待値を過不足なく整理します。盛らずに、でも冷たく切り捨てずに、「できる可能性がある領域」と「期待しない方がいい領域」を分けます。

第3章:「上書き後に戻せる」はどこまで現実か――期待値の線引き

結論から言うと、磁気残留情報の話は“万能の裏技”ではありません。けれど、だからと言って「全部無理」で片づけるのも雑です。現場で必要なのは、期待値の線引きです。

まず、論理障害(削除・フォーマット・ファイルシステム破損)の多くは、媒体の同一領域がまだ上書きされていない限り、復元可能性が残ります。これは磁気残留というより、論理構造(メタデータ)と未使用領域の関係の話です。

一方で、物理的な上書き(消去ツール、ゼロフィル、消去コマンド等)が完了している場合、期待値は大きく変わります。NISTのメディアサニタイズ指針では、上書きは「機密でないデータで置換する」ことが目的であり、通常は“最先端のラボ技術”で回収を試みても復元を妨げる、と整理されています。

また、過去にはDoD方式のような複数回上書きが語られ、パス数が増えるほど安全だという誤解が広がりましたが、NISTはその歴史的経緯(DoD仕様が消去仕様から外れたこと等)に触れつつ、SSDのような媒体では複数回上書きは効果が薄く、必要ならより強い方式(purge/destroy)を選ぶべき、としています。

「じゃあ、磁気残留情報から“上書き前”を読むのは?」という点は、さらに慎重に扱う必要があります。2008年の研究では、単一の適切なワイプ後に、MFM(磁気力顕微鏡)等を含む既知の方法で“合理的に”データを取り戻すのは難しい、という主張がなされています(少なくとも“巨大なデータを戻す”発想は誤りだ、という整理)。

ここで大事なのは、「ゼロフィルを1回したら絶対に何も戻らない」と断言することではありません。そうではなく、工数・コスト・成功確率という現実の三点セットで見たとき、上書き後の“残留からの復元”は、一般に期待値を過大にすると意思決定を誤る、ということです。期待値を盛った瞬間に、現場はこうなります。

「ワンチャンあるなら、もう少し自分で触ってみよう」

そして、その“もう少し”が、復元可能性や証拠性を削っていく。だから、ここは冷静にブレーキを踏む価値があります。

さらに誤解が多いのが強磁気(いわゆる磁石)や消磁(degauss)です。NISTは、消磁は媒体の進化(高保磁力化など)で難しくなり、既存の消磁器が十分な磁力を持たない場合があること、またサーボ情報を損なって媒体を壊す一方でデータのサニタイズに失敗するリスクがあることを指摘しています。

つまり「磁気で壊した/磁気で戻す」という世界観は、思っている以上に不確実で、雑に扱うと“壊したのに残った/戻ると思ったのに戻らない”の両方を踏みます。

次章では、破壊の種類(論理・物理・電気・磁気・熱)ごとに、復元可能性と判断の切り口を整理します。「諦めない」は精神論ではなく、条件分岐に落として初めて役に立つからです。

第4章:破壊の種類で復元戦略は変わる――「どの層が壊れたか」を見極める

「データ破壊」と一言で言っても、現場で起きていることはバラバラです。ここを雑に扱うと、判断が全部ズレます。

心の会話で言うと、こうです。

「消したのは“ファイル”なのか、“ファイルシステム”なのか、“媒体そのもの”なのか。どこを壊したか、ちゃんと分けて考えないと…」

破壊は“層”で分解すると見える

復元の実務では、破壊を次のような層に分けて考えると、議論が整理できます。

| 層 | 典型例 | 見立て(復元戦略の方向性) |

|---|---|---|

| 論理(ファイル) | 削除、ゴミ箱削除、rm、アプリ誤操作 | “未上書き”が前提。書き込み停止とイメージ取得で勝負が決まりやすい |

| 論理(FS/メタデータ) | クイックフォーマット、パーティション再作成、ジャーナル破損 | 構造復元+スキャン。操作履歴が“地図”になるため、作業ログが重要 |

| 上書き(内容) | 再インストール、同期、ログ大量生成、消去ツール | 上書き範囲の同定が核心。復元は“残った場所”の最大化が主眼 |

| 媒体の可用性(物理) | 異音、認識不良、焼損、水没、落下 | 通電はリスク。まずクローン/イメージが取れる状態に“整える”のが先 |

| 媒体破壊(破砕/穴あけ等) | 穴あけ、曲げ、破片化、表面損傷 | 回収対象は“残った部分”のみ。破壊の形状・範囲の記録と保全が最優先 |

「磁気残留」だけで語ると判断を誤る理由

磁気残留情報(リマネンス)は、主にHDDなど磁気記録媒体を念頭に置いた話題です。しかし、復元は“残っているかもしれない微小な痕跡”を拾う以前に、次の現実条件に左右されます。

- 上書きの有無と範囲:どこが上書きされ、どこが未上書きか

- 再現性:同じ手順で同じ結果を説明できるか(業務・監査・訴訟が絡むほど重要)

- 媒体世代と方式:記録密度や制御方式が異なると、同じ期待値を置けない

- コストと時間:“可能性”があっても、期限と予算の中で実行可能か

ここで押さえたいのは、希望を折ることではありません。むしろ逆で、現実に選べるカードを増やすために、論点を分離するということです。「磁気残留で戻せるかも」という期待だけが先行すると、次のような誤行動が起きやすい。

「もう少し触ってみる」「もう一回同じ作業をやる」「復旧ソフトを片っ端から試す」

これが復元可能性と証拠性を同時に削ります。だから、この章では“破壊の層”で切り分けました。

次章では、層がどれであっても共通する「守るべき作法」――証拠保全と再現性(イメージング、ハッシュ、ログ)について掘ります。ここを押さえると、現場の意思決定がぐっと楽になります。

第5章:証拠保全と再現性――“復元できた”を業務で通用させる条件

正直、ここがいちばん「現場に効く」パートです。

「復元できました!」と言っても、次に必ず来るのはこの質問です。

「それ、どうやって?いまの手順で、もう一回同じ結果になりますか?」

そして、監査や法務が絡むと、さらにこう聞かれます。

「そのデータが“途中で改変されていない”と説明できますか?」

最優先は“原本を守る”――書き込みを発生させない

データ復旧の原則はシンプルです。原本に対して、できる限り書き込みを発生させない。ここでいう原本は、対象ディスク/対象ボリュームだけでなく、仮想基盤なら仮想ディスク、NASならRAID構成全体、クラウドならスナップショットやログも含みます。

「作業用コピーを作る」→「解析はコピーに対して行う」という流れが基本です。

- イメージング:対象をビット単位で取得し、以降の解析はイメージに対して実施

- 書き込み抑え込み:可能ならWrite Blocker等で物理的に書き込みを抑え込む

- 作業ログ:いつ、どのツールで、どの設定で、何をしたかを記録

ハッシュは“正しさ”ではなく“同一性”の証明に使う

ハッシュ(例:SHA-256など)は「正しいデータ」を証明する魔法ではありません。少なくとも同一の入力から同一の出力が得られるという“同一性”を支える材料です。

典型的には、イメージ取得時点のハッシュを控え、解析後も一致を確認できるようにします。これにより「解析過程で原本(あるいはイメージ)が変わっていない」説明をしやすくなります。

ログがないと、説明責任が“人の記憶”になる

現場の本音を言うと、障害対応で一番苦しいのはここです。

「何をしたか、正確に思い出せない」「メモが散らばってる」「当直が交代してる」

でも、復元やフォレンジックでは、作業の積み重ねを後から説明できる形にしておかないと、次の判断が取れません。

最低限、次は押さえると後で効きます。

- 発生時刻(わかる範囲で良い)と、発生直前の変更点

- 対象範囲(ディスク、ボリューム、RAID、VM、アカウント等)

- 実施した操作(コマンド、ツール、設定、実行回数)

- 取得した証跡(ログ、スナップショット、イメージ、画面キャプチャ)

復元とフォレンジックは“目的”が違うことがある

ここも誤解が多いポイントです。復元の目的が「業務復旧」なら、最短で使えるデータを取り戻すのが優先です。一方で、インシデントや内部不正などが絡むと、目的は「原因究明」「説明責任」「再発防止」に寄ります。

このとき、手順は同じではありません。業務復旧だけを急ぐと証拠性が落ちることがあるし、証拠性を最優先にすると復旧は遅くなることがあります。

だから、最初に“目的を言語化”して、関係者の温度を下げてから(空気を落ち着かせる)進めるのが、結果的に被害最小化になります。

次章では、ここまでの土台を使って「復元可能性をどう見積もるか」を扱います。特に“磁気残留”という言葉に引っ張られず、現実のパラメータで判断できるように整理します。

第6章:復元可能性の見積もり――「可能性がある」を条件分岐に落とす

「可能性はあります」って、便利な言葉なんですが、現場を一番混乱させる言葉でもあります。

心の会話としてはこうです。

「可能性って、何%?いくら?何日?そして、いま止めるべき作業は何?」

ここに答えを出すには、精神論ではなく、条件分岐に落とす必要があります。

見積もりは“4つの軸”で整理するとブレない

復元可能性の見積もりは、少なくとも次の4軸で整理すると、説明が通りやすくなります。

| 軸 | 質問 | 判断が変わる典型例 |

|---|---|---|

| 上書き度 | どこがどれだけ上書きされたか? | 「削除」だけなら期待値は残るが、「消去ツール全域」なら急落する |

| 媒体状態 | 読めるか?安定して読めるか? | 異音・認識不良・不安定読み取りは、通電自体がリスクになる |

| 構成複雑度 | RAID/NAS/仮想化/暗号化などは? | 暗号化・RAID再構成・スナップショットの有無で難易度が激変する |

| 目的と期限 | 業務復旧?証拠性?いつまで? | “最短復旧”と“証拠性最優先”は、同じ手順にならないことがある |

「磁気残留」が絡む場面は、だいたい“他が厳しい”

磁気残留情報の話が出てくるのは、多くの場合「通常の復元ルート(未上書き領域の復元、構造復元、バックアップ/スナップショット復帰)が成立しない」状況です。つまり、もともと厳しい局面で、最後に話題に上がることが多い。

このとき重要なのは、言葉に引っ張られず、次を確認することです。

- 本当に“上書き済み”なのか(ログや実施手順から範囲を特定できるか)

- 上書きが部分的なら、“残っている場所”の最大化ができるか

- 媒体が安定して読めるか(まずイメージが取れるか)

- 期限と予算の中で、試せる順序が組めるか

一般論の限界を早めに共有すると、意思決定が速くなる

ここが終盤に向けた伏線です。復元は、媒体・構成・実施済み操作・期限・法務要件によって、結論が変わります。つまり、一般論だけでは最適解に到達しません。

でも現場は、一般論を求めます。「とりあえず何すればいい?」と。

そこでやるべきは、一般論を出しつつ、その限界も同時に伝えることです。

「ここから先は“条件”で分かれます。条件を潰すために、まず状況を一緒に整理しましょう」

この一言で、空気が落ち着きます。議論の過熱を抑え込み、ダメージコントロールに入れる。

次章では、具体的に「消去・破壊の手段別に、現場がやりがちな誤判断」を整理します。特に、HDD/SSD/仮想基盤/NASで“同じ言葉が別物”になる点を扱います。

第7章:HDD/SSD/NAS/仮想基盤――同じ「消した」でも中身が違う

現場で一番ハマるのがここです。

「削除した」「初期化した」「消去した」――言葉は同じでも、媒体やプラットフォームが違うと、起きていることは別物になります。

そして、この“言葉のズレ”が、対応のズレを生みます。

HDD:論理復元の余地はあるが、“上書き”が入ると現実は厳しくなる

HDD(磁気ディスク)は、論理障害(削除・フォーマットなど)であれば、未上書き領域が残っている限り復元余地が出やすい媒体です。だからこそ第1章で書いたとおり、「書き込みを止める」が強い。

一方で、全域消去ツールの実行、OS再インストール、ログ大量生成などで上書きが進むほど、残せる選択肢は減ります。ここで“磁気残留”という言葉が出がちですが、期待値を盛るより、上書き範囲の同定と、残った部分の最大化に意識を振った方が意思決定が安定します。

SSD:削除後の挙動がHDDと違う(TRIM・ウェアレベリングが効く)

SSDは、OSから見える「論理ブロック」と、実際に書かれる「物理フラッシュ」が一致しないことが普通です。さらに、削除後にTRIMが走る構成だと、OS上は「消しただけ」に見えても、内部的には読み出し可能性が下がっていく場合があります。

ここでやりがちな誤判断は、HDDの感覚で「削除しただけなら復元できるはず」と思い込み、対象を使い続けてしまうことです。SSDは“時間と運用”で状況が変化しやすいので、重要度が高いなら、早い段階で判断を固めた方が結果的に被害最小化になります。

NAS/RAID:単体ディスクの話で考えると、全体を壊しやすい

NASやRAIDは、障害が起きたときに「1本のディスクだけ見ればいい」と思うと危険です。構成情報(RAIDレベル、順序、ストライプサイズ、パリティ、ファイルシステム、暗号化の有無など)が絡むため、単体で触るほど“整合の取れない状態”に寄っていくことがあります。

心の会話としてはこれです。

「ディスクを抜いてPCに繋いでみたい。でもそれ、順序や状態を変えてない?」

この疑いは健全です。構成が絡むほど、まず“状況固定”と“記録”が価値を持ちます。

仮想基盤・クラウド:スナップショットとログが“別の復旧ルート”になる

仮想環境(VM)やクラウドでは、媒体の物理話(磁気残留)よりも、スナップショット、バックアップ、世代管理、オブジェクトストレージのバージョニング、監査ログなどが復旧の主戦場になることが多いです。

つまり「どこかに“過去の整合した状態”が残っていないか」を先に確認すると、最短で安全に戻せる場合があります。逆に、VMディスクを焦ってマウントしたり、復旧のつもりで書き込みを発生させると、ログやスナップショットの整合を崩すこともあります。

この章のまとめです。

- HDDは“未上書き”が勝負、SSDは“内部挙動(TRIM等)”で状況が変わりやすい

- NAS/RAIDは単体目線が危険、仮想/クラウドはスナップショットとログが強い復旧ルートになる

- 「磁気残留」に話を寄せすぎる前に、プラットフォームごとの現実の分岐を押さえる

次章では、ここまでの判断を“すぐ相談に持ち込める形”に整えます。重要なのは、専門家に丸投げすることではなく、相談が速く・正確に進む材料を揃えて、場を整えることです。

第8章:依頼判断ページ――相談を「早く・正確に」進めるための準備

ここは、現場エンジニアが一番求めているところだと思います。

「結局、何を揃えれば話が早いの?」

「相談したいけど、情報が整理できてない。怒られそうで嫌だ」

大丈夫です。情報が散らばっているのは普通です。重要なのは、記憶に頼らず、材料を“形”にすることです。

相談前に揃えると強い情報(“分かる範囲で”で良い)

次の表は、復旧の見立てを早く正確にするためのチェックリストです。全部埋まらなくても構いません。「空欄がどこか」自体が次の質問になります。

| カテゴリ | 最低限ほしい情報 | 補足(分かれば強い) |

|---|---|---|

| 対象 | 媒体種別(HDD/SSD/NAS/VM/クラウド)、容量、型番 | 接続方式、台数、RAID有無、暗号化有無 |

| 症状 | 何が起きたか(削除/初期化/消去/破壊/障害) | 発生時刻、発生直前の変更、エラー文 |

| 実施済み操作 | 何を試したか(ツール名、コマンド、回数) | 復旧ソフトのインストール先、書き込みが起きた可能性 |

| 重要度 | 何が必要か(フォルダ/DB/期間/優先順位) | 期限、業務影響、法令/監査/訴訟リスク |

| 代替ルート | バックアップ/スナップショット/レプリカの有無 | 世代、直近成功時刻、復元テストの有無 |

“安全な初動”をもう一度、短く

相談までにやることは、派手な復旧ではなく、次の3点で十分です。

- 書き込みを増やさない(対象の運用を止める、同期や自動処理を止める)

- 何をしたかをメモに起こす(記憶ではなくログとして残す)

- 判断に必要な材料を集める(上の表の空欄を埋める努力だけで価値がある)

すぐ相談すべき条件(依頼判断のトリガー)

一般論として、次の条件がある場合は「自分で粘る」より「相談した方が合理的」になりやすいです。

- 上書き・消去・破壊・暗号化が絡む

- RAID/NAS/仮想環境など構成が複雑で、誤操作の影響が広い

- 期限が短い、または業務停止・説明責任(監査/法務)が絡む

- すでに複数の試行をしていて、状況が読みにくい

この「一般論の限界」を超えるところから先は、個別案件の条件で結論が変わります。だからこそ、ここで一度ブレーキを踏み、状況を整えてから、株式会社情報工学研究所のような専門家と一緒に判断するのが、結果的に被害最小化になります。

連絡先は次のとおりです。

- 問い合わせフォーム:https://jouhou.main.jp/?page_id=26983

- 電話:0120-838-831

次章では、BtoBの現場で必ず出てくる「契約・要件・成功定義」の話をします。技術だけで押し切ると、後から必ず揉めるポイントだからです。

第9章:案件と契約の現実――成功定義・秘密保持・納品形態まで含めて設計する

データ復旧は、技術だけの話に見えて、実際は「意思決定」と「契約設計」の比重がかなり大きい領域です。

現場の本音としてはこうです。

「復旧できるかどうかも不確実なのに、社内稟議どう通すの…」

「“成功”って何?全部?一部?業務が回ればOK?」

このモヤモヤを放置すると、技術がどれだけ上手くいっても後で揉めます。だから、最初に場を整える必要があります。

成功定義は「復元率」ではなく「使える状態」で決める

復旧の評価を“ファイルが何%戻ったか”だけで測ると、現場の価値とズレます。BtoBでは、たとえば次のような成功定義の方が現実的です。

- 業務継続に必要なデータセット(DB、特定期間、特定システム)の回収ができた

- 監査・説明責任に必要なログや証跡が揃った

- 復旧後の整合性確認(アプリ起動、DB整合、サンプル検証)まで含めて完了した

ここは一般論だけでは決めきれません。業務・契約・法令対応の条件が案件ごとに違うためです。だから、終盤で強く言いたいのはこの一点です。

「一般論のまま走ると、必要なものを取り逃がす」

秘密保持と取り扱いは“手続き”で担保する

復旧対象には、個人情報、営業秘密、医療情報、研究データなどが含まれ得ます。だからBtoBでは、NDA(秘密保持契約)や取り扱いルール、作業環境の隔離、ログ保管の方針などを、手続きとして定義することが重要です。

「信頼しています」だけではなく、「どう扱うか」を文書化しておくと、社内説明が通りやすく、後の不安も減ります。

納期・優先度・連絡経路――“現場が回る”設計にする

復旧は、技術的な難易度だけでなく、優先度と意思決定の速さで結果が変わることがあります。だから、次の点を最初に決めると、進行が安定します。

- いつまでに、何が必要か(期限と優先順位)

- 判断権者は誰か(現場/情シス/法務/役員)

- 連絡経路はどれか(電話、メール、チケット等)

- 中間報告の粒度(毎日/節目/重要イベント時)

「個別案件の条件」で最適解が変わることを前提にする

この記事は“諦めない”をテーマにしていますが、それは「何でも戻る」という意味ではありません。諦めないとは、条件を整理して、現実に勝てるルートを探すということです。

磁気残留情報の話も、ここに含まれます。状況によっては検討材料になり得ますが、まずはプラットフォームの現実(上書き範囲、構成、ログ、バックアップ、期限、証拠性)を揃えて、勝てる戦い方を設計する方が合理的です。

この章のまとめです。

- 成功定義は“復元率”より“業務で使える状態”で決めると揉めにくい

- NDAや取り扱いは、信頼ではなく手続きで担保すると社内説明が通る

- 一般論には限界があるので、個別条件の整理が最短ルートになる

次章では、締めくくりとして「一般論の限界」と「相談すべき理由」を、押し売りではなく、現場目線で自然にまとめます。

第10章:帰結――「諦めない」は奇跡待ちではなく、条件を整える技術である

ここまで読んで、「磁気残留情報で復元できるか?」という問いに対して、少し感覚が変わってきたかもしれません。

最初はどうしても、こう思いがちです。

「壊れた。消した。なら、残留を読む“奥の手”があるかどうかが全てだ」

でも実務では、順番が逆になります。先に効くのは“奥の手”ではなく、状況を固定し、選択肢を減らさず、勝ち筋があるルートから試すという設計です。

「諦めない」の正体は、現場の判断を“条件分岐”に落とすこと

諦めない、という言葉は感情を励ますために使われがちですが、BtoBの現場では、もっと具体的である必要があります。言い換えるならこうです。

- 復元の可能性を、層(論理・上書き・物理・構成)で分解する

- 「今やるべきこと」を“安全側”の行動に絞る(書き込み抑え込み、記録、材料収集)

- 一般論で走らず、個別条件(構成・期限・証拠性・重要データ範囲)でルートを決める

これができると、現場の温度が下がります。議論が過熱して、場当たり的な操作が増える状況を、沈静化できます。ここが被害最小化につながります。

一般論には限界がある――だから“相談”が合理的になる局面がある

この記事では、できるだけ一般論として整理しました。ただし、データ復旧やフォレンジックの判断は、次の条件で結論が変わります。

- 媒体:HDD/SSD、世代、状態(安定して読めるか)

- 構成:RAID/NAS/仮想基盤/暗号化/スナップショット/バックアップ

- 実施済み操作:上書きの有無、消去方式、追加で触った回数

- 目的:業務復旧か、説明責任(監査・法務)か

- 期限と予算:どこまで試せるか、何を優先するか

つまり、一般論をどれだけ読んでも、最後は「あなたの環境ではどれが該当するか」を詰めないと、最適解に到達しません。ここが一般論の限界です。

そして、この“限界ライン”を超えた瞬間からは、専門家に相談した方が合理的になります。なぜなら、相談の価値は「魔法の手順」ではなく、条件の棚卸しを短時間で行い、順序を誤らずに試行計画を組めることにあるからです。

「修理手順」より「やらない判断」――現場のコストを増やさないために

検索でこの記事に辿り着いた方の中には、「自分で直す手順」を期待している人もいると思います。でも、データが目的なら、媒体や構成に対する“修理”と“復旧”は必ずしも同じ方向を向きません。

特に、上書き・消去・破壊・暗号化が絡む局面では、自己流の試行が増えるほど状況が複雑化し、選択肢が減ることがあります。

だからこそ、この記事の帰結は次です。

復元は奇跡待ちではなく、条件と手順と判断の積み上げで、結果の期待値を最大化する技術である。

次の一歩:状況整理だけでも、早いほど選択肢が増える

もし、具体的な案件・契約・システム構成で悩んでいるなら、まずは状況整理だけでも早めに行う方が、結果的にコストを抑えられます。

「相談=即依頼」ではありません。相談の目的は、場を整え、判断の材料を揃え、やるべき順序を決めることです。

重要度が高い、または上書き・消去・破壊・構成が絡む場合は、株式会社情報工学研究所への相談・依頼を検討してください。

- 問い合わせフォーム:https://jouhou.main.jp/?page_id=26983

- 電話:0120-838-831

付録:現在のプログラム言語各種における注意点(復旧・証拠性・消去の誤解)

ここからは、エンジニアが実装や運用の中で「やってしまいがち」な点を、言語別にまとめます。ポイントは共通しています。

- 「削除=消去」ではない(論理削除は復元余地が残ることがある)

- 「上書き=完全消去」でもない(媒体・構成・内部挙動で期待値が変わる)

- 復旧や説明責任が絡むなら、“再現性(ログ)”と“同一性(ハッシュ等)”が重要になる

C / C++

- バッファリングとフラッシュ:書き込みがいつ実媒体に到達するかを読み違えやすい(OSキャッシュ、fsync相当の扱いを含めて設計が必要)

- メモリの残留:鍵や機微情報がヒープ/スタックに残りやすい。ダンプやコア生成設定が証拠性・漏えいに直結する

- ファイル削除:unlinkしても内容が即座に消えるとは限らない。復旧・監査観点で扱いを誤ると説明が崩れる

Rust

- 安全性と証拠性は別:メモリ安全でも「ログに何を残すか」「いつ書くか」「どこに残るか」は設計が必要

- ゼロ化の誤解:機密データのゼロ化は重要だが、コンパイラ最適化や運用設定(ダンプ、swap等)を含めて見ないと過信につながる

Go

- ログの出しすぎ問題:障害時にログが大量発生し、復旧対象領域への上書きを増やすことがある(ログの出力先分離が有効)

- 並行処理と順序:goroutineの競合で「何をしたか」が追いにくくなる。操作ログ(時系列)を残す設計が重要

Java

- 例外とスタックトレース:機微情報を含んだ例外ログが保存されることがある(ログ設計とマスキングが必要)

- ファイルI/Oの認識差:アプリがcloseした=ディスクに確実に載った、とは限らない。運用上の前提にするなら設計で担保する

C# / .NET

- Windowsの機能連携:イベントログ、バックアップ、シャドウコピーなどが復旧ルートにも証跡にもなる。消し方/残し方の設計が必要

- ログ・例外情報:アプリ内の例外情報が運用ログに残ることで、復旧後の説明材料にも、漏えいリスクにもなる

Python

- 一時ファイルとキャッシュ:テンポラリや中間生成物が意図せず残りやすい(復旧観点では助かることもあるが、機密性ではリスク)

- スクリプトの“試行回数”が増えやすい:何度も実行して対象を上書きし、状況が読めなくなることがある。実行ログと操作記録が重要

JavaScript / TypeScript(Node.js含む)

- 非同期処理:操作の順序が見えにくく、「いつ何を書いたか」を後で説明しづらい。監査や事故対応ではログの相関ID等が効く

- 依存パッケージ:何が動いたか(バージョン、設定)を記録していないと、再現性が落ちる

PHP

- 運用ログとアクセスログ:Web運用ではログが復旧と原因究明の鍵になる一方、保存量が大きいと障害時に上書きの要因にもなる

- 共有ホスティングの制約:権限・バックアップ世代・復元手順が環境依存になりやすい。一般論が通じにくい代表例

Ruby

- ログと例外:フレームワーク標準で情報が出やすい。機密性と説明責任のバランスを設計で取る

- 運用自動化:ジョブやバッチが障害時に再実行され、意図せず上書きを進めることがある(停止手順を決めておく)

Swift / Kotlin(モバイル)

- 端末ストレージの特性:暗号化、OSのガベージ、バックアップ連携など、アプリ外の要因で復旧可否が変わる

- ログの持ち出し:端末ログ・クラッシュレポートの扱いが、機密保持にも証跡にも影響する

Shell(bash等)

- 破壊力が高い:rmやdd、フォーマット系は“実行した事実”だけで状況が大きく変わる。履歴・実行ログの保全が重要

- リダイレクトの落とし穴:ログの出力先が復旧対象と同じディスクだと、復旧領域を潰すことがある

PowerShell

- 運用の自動化:スクリプトが意図せず定期実行され、障害後も書き込みを続けることがある(停止ポイントを明確に)

- Windowsログとの連携:イベントログ等が証跡として強い。消す前提で動くと後で説明が崩れる

SQL(DB運用)

- 削除=復元不可ではないが、期待値は運用次第:ログ(WAL/redo等)、スナップショット、レプリカ、バックアップ世代が鍵になる

- “復旧できる前提”の危険:バックアップがあるはず、で止まると事故が長引く。定期的な復元テストが重要

言語が違っても、事故対応の本質は同じです。やるべきは「派手な復旧」ではなく、まず場を整えること(書き込み抑え込み、記録、材料収集)です。そして一般論の限界を超える局面では、個別条件を前提に判断できる専門家と組む方が、結果として最短・最安になることがあります。

具体的な案件で迷ったら、状況整理の段階からでも構いません。株式会社情報工学研究所への相談・依頼を検討してください。

- 問い合わせフォーム:https://jouhou.main.jp/?page_id=26983

- 電話:0120-838-831

第10章:帰結――「諦めない」は奇跡待ちではなく、条件を整える技術である

ここまで読んで、「磁気残留情報で復元できるか?」という問いに対して、少し感覚が変わってきたかもしれません。

最初はどうしても、こう思いがちです。

「壊れた。消した。なら、残留を読む“奥の手”があるかどうかが全てだ」

でも実務では、順番が逆になります。先に効くのは“奥の手”ではなく、状況を固定し、選択肢を減らさず、勝ち筋があるルートから試すという設計です。

「諦めない」の正体は、現場の判断を“条件分岐”に落とすこと

諦めない、という言葉は感情を励ますために使われがちですが、BtoBの現場では、もっと具体的である必要があります。言い換えるならこうです。

- 復元の可能性を、層(論理・上書き・物理・構成)で分解する

- 「今やるべきこと」を“安全側”の行動に絞る(書き込み抑え込み、記録、材料収集)

- 一般論で走らず、個別条件(構成・期限・証拠性・重要データ範囲)でルートを決める

これができると、現場の温度が下がります。議論が過熱して、場当たり的な操作が増える状況を、沈静化できます。ここが被害最小化につながります。

一般論には限界がある――だから“相談”が合理的になる局面がある

この記事では、できるだけ一般論として整理しました。ただし、データ復旧やフォレンジックの判断は、次の条件で結論が変わります。

- 媒体:HDD/SSD、世代、状態(安定して読めるか)

- 構成:RAID/NAS/仮想基盤/暗号化/スナップショット/バックアップ

- 実施済み操作:上書きの有無、消去方式、追加で触った回数

- 目的:業務復旧か、説明責任(監査・法務)か

- 期限と予算:どこまで試せるか、何を優先するか

つまり、一般論をどれだけ読んでも、最後は「あなたの環境ではどれが該当するか」を詰めないと、最適解に到達しません。ここが一般論の限界です。

そして、この“限界ライン”を超えた瞬間からは、専門家に相談した方が合理的になります。なぜなら、相談の価値は「魔法の手順」ではなく、条件の棚卸しを短時間で行い、順序を誤らずに試行計画を組めることにあるからです。

「修理手順」より「やらない判断」――現場のコストを増やさないために

検索でこの記事に辿り着いた方の中には、「自分で直す手順」を期待している人もいると思います。でも、データが目的なら、媒体や構成に対する“修理”と“復旧”は必ずしも同じ方向を向きません。

特に、上書き・消去・破壊・暗号化が絡む局面では、自己流の試行が増えるほど状況が複雑化し、選択肢が減ることがあります。

だからこそ、この記事の帰結は次です。

復元は奇跡待ちではなく、条件と手順と判断の積み上げで、結果の期待値を最大化する技術である。

次の一歩:状況整理だけでも、早いほど選択肢が増える

もし、具体的な案件・契約・システム構成で悩んでいるなら、まずは状況整理だけでも早めに行う方が、結果的にコストを抑えられます。

「相談=即依頼」ではありません。相談の目的は、場を整え、判断の材料を揃え、やるべき順序を決めることです。

重要度が高い、または上書き・消去・破壊・構成が絡む場合は、株式会社情報工学研究所への相談・依頼を検討してください。

- 問い合わせフォーム:https://jouhou.main.jp/?page_id=26983

- 電話:0120-838-831

付録:現在のプログラム言語各種における注意点(復旧・証拠性・消去の誤解)

ここからは、エンジニアが実装や運用の中で「やってしまいがち」な点を、言語別にまとめます。ポイントは共通しています。

- 「削除=消去」ではない(論理削除は復元余地が残ることがある)

- 「上書き=完全消去」でもない(媒体・構成・内部挙動で期待値が変わる)

- 復旧や説明責任が絡むなら、“再現性(ログ)”と“同一性(ハッシュ等)”が重要になる

C / C++

- バッファリングとフラッシュ:書き込みがいつ実媒体に到達するかを読み違えやすい(OSキャッシュ、fsync相当の扱いを含めて設計が必要)

- メモリの残留:鍵や機微情報がヒープ/スタックに残りやすい。ダンプやコア生成設定が証拠性・漏えいに直結する

- ファイル削除:unlinkしても内容が即座に消えるとは限らない。復旧・監査観点で扱いを誤ると説明が崩れる

Rust

- 安全性と証拠性は別:メモリ安全でも「ログに何を残すか」「いつ書くか」「どこに残るか」は設計が必要

- ゼロ化の誤解:機密データのゼロ化は重要だが、コンパイラ最適化や運用設定(ダンプ、swap等)を含めて見ないと過信につながる

Go

- ログの出しすぎ問題:障害時にログが大量発生し、復旧対象領域への上書きを増やすことがある(ログの出力先分離が有効)

- 並行処理と順序:goroutineの競合で「何をしたか」が追いにくくなる。操作ログ(時系列)を残す設計が重要

Java

- 例外とスタックトレース:機微情報を含んだ例外ログが保存されることがある(ログ設計とマスキングが必要)

- ファイルI/Oの認識差:アプリがcloseした=ディスクに確実に載った、とは限らない。運用上の前提にするなら設計で担保する

C# / .NET

- Windowsの機能連携:イベントログ、バックアップ、シャドウコピーなどが復旧ルートにも証跡にもなる。消し方/残し方の設計が必要

- ログ・例外情報:アプリ内の例外情報が運用ログに残ることで、復旧後の説明材料にも、漏えいリスクにもなる

Python

- 一時ファイルとキャッシュ:テンポラリや中間生成物が意図せず残りやすい(復旧観点では助かることもあるが、機密性ではリスク)

- スクリプトの“試行回数”が増えやすい:何度も実行して対象を上書きし、状況が読めなくなることがある。実行ログと操作記録が重要

JavaScript / TypeScript(Node.js含む)

- 非同期処理:操作の順序が見えにくく、「いつ何を書いたか」を後で説明しづらい。監査や事故対応ではログの相関ID等が効く

- 依存パッケージ:何が動いたか(バージョン、設定)を記録していないと、再現性が落ちる

PHP

- 運用ログとアクセスログ:Web運用ではログが復旧と原因究明の鍵になる一方、保存量が大きいと障害時に上書きの要因にもなる

- 共有ホスティングの制約:権限・バックアップ世代・復元手順が環境依存になりやすい。一般論が通じにくい代表例

Ruby

- ログと例外:フレームワーク標準で情報が出やすい。機密性と説明責任のバランスを設計で取る

- 運用自動化:ジョブやバッチが障害時に再実行され、意図せず上書きを進めることがある(停止手順を決めておく)

Swift / Kotlin(モバイル)

- 端末ストレージの特性:暗号化、OSのガベージ、バックアップ連携など、アプリ外の要因で復旧可否が変わる

- ログの持ち出し:端末ログ・クラッシュレポートの扱いが、機密保持にも証跡にも影響する

Shell(bash等)

- 破壊力が高い:rmやdd、フォーマット系は“実行した事実”だけで状況が大きく変わる。履歴・実行ログの保全が重要

- リダイレクトの落とし穴:ログの出力先が復旧対象と同じディスクだと、復旧領域を潰すことがある

PowerShell

- 運用の自動化:スクリプトが意図せず定期実行され、障害後も書き込みを続けることがある(停止ポイントを明確に)

- Windowsログとの連携:イベントログ等が証跡として強い。消す前提で動くと後で説明が崩れる

SQL(DB運用)

- 削除=復元不可ではないが、期待値は運用次第:ログ(WAL/redo等)、スナップショット、レプリカ、バックアップ世代が鍵になる

- “復旧できる前提”の危険:バックアップがあるはず、で止まると事故が長引く。定期的な復元テストが重要

言語が違っても、事故対応の本質は同じです。やるべきは「派手な復旧」ではなく、まず場を整えること(書き込み抑え込み、記録、材料収集)です。そして一般論の限界を超える局面では、個別条件を前提に判断できる専門家と組む方が、結果として最短・最安になることがあります。

具体的な案件で迷ったら、状況整理の段階からでも構いません。株式会社情報工学研究所への相談・依頼を検討してください。

- 問い合わせフォーム:https://jouhou.main.jp/?page_id=26983

- 電話:0120-838-831

・磁気残留リスクの可視化と経営判断

・消去/保存ポリシーの法令適合チェック

・三重化+フォレンジック対応BCPの実装手順

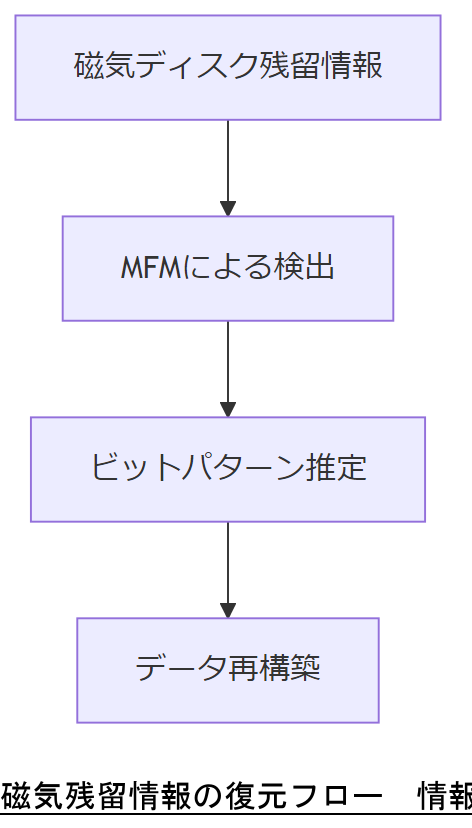

磁気残留情報とは何か

本章では、記憶媒体に残存する極微弱な磁気信号「磁気残留情報」の概要を解説します。物理的に破壊したり上書きしたと考えられるディスクからもビットパターンを再構築できるメカニズムを理解し、リスクを把握してください。

概要説明

磁気ディスクは記録ヘッドが書き込む際に、磁性材料の向きを揃えます。しかし完全には反転しきれない領域が微小な磁気残留として残り、専用の走査型磁気顕微鏡(MFM)などで読み取ると、元のデータパターンを推定できます。

誤解しやすい点

- 穴あけや粉砕で「物理的破壊=データ消去」と思われがちですが、細片を単結晶レベルで再接合し解析する事例も報告されています。

- 単純なゼロフィルなど上書き回数が少ないと、残留情報を取りこぼす可能性があります。

禁止事項

- 自社の復旧技術の詳細プロセスを公開しない(セキュリティリスク)。

- 他社サービスや装置の紹介・推奨を行わない。

技術担当者は、磁気残留情報のリスクを説明する際に、物理的破壊と完全消去は別概念であることを明確に伝え、上司や同僚と共通理解を図ってください。

技術者は、本章の内容を踏まえ、復旧調査前に媒体の破壊方法だけで安心せず、必ずフォレンジック専門家へ評価依頼を行う点に注意してください。

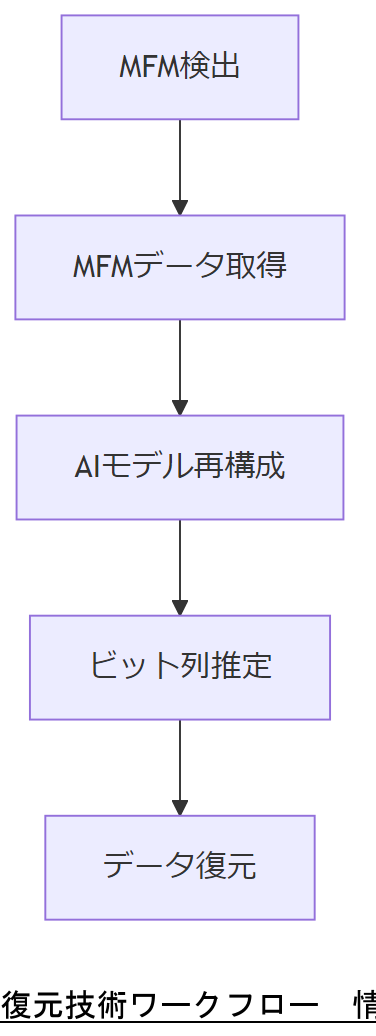

復元技術の最前線

本章では、磁気残留情報から実際にデータを再構築するための最新技術を紹介します。走査型磁気フォース顕微鏡(MFM)や透過型電子顕微鏡(TEM)、さらにはAIを活用したビットパターン再構成の流れを概観し、各手法の特徴と導入コスト、適用範囲を解説します。

走査型磁気フォース顕微鏡(MFM)

高分解能で磁界分布を可視化できるMFMは、回転ディスク表面の微小な磁気残留パターンを検出します。測定には専用プローブが必要で、試料の準備から解析までは専門技術が求められます。

透過型電子顕微鏡(TEM)

- TEM は薄片化したディスク断面を電子線で透過させ、原子スケールの磁区構造を観察できます。

- 全ての磁区を一度に撮影できるため、広範囲パターン解析に優れています。

AI・アルゴリズム再構成

複数の微弱信号を統計的に組み合わせ、ビット列を推定するディープラーニングモデルが登場しています。過去のフォレンジックデータを教師データに用いることで再現率が向上しています。

技術担当者は、MFM・TEM・AIの各手法の適用条件とコストを整理し、どの手法を選ぶべきかを社内で合意形成してください。

技術者は、最新手法の導入前に必ず小規模検証を行い、信頼性と再現性を確認するプロジェクト計画を策定してください。

NIST SP 800-88 における消去区分

本章では、米国国立標準技術研究所(NIST)が定めるメディア消去ガイドライン「SP 800-88 Rev.1」における「Clear」「Purge」「Destroy」の三区分を詳述し、各方式の技術的要件と実務上の判断基準を整理します。

Clear(クリア)

クリアは通常のソフトウェア上書きによる消去を指し、オペレーティングシステムや標準コマンドでゼロ/ランダムデータを書き込む手法です。複数回上書きが不要とされる環境もありますが、磁気残留情報の観点からは上書き回数やパターンの選定が重要です。

Purge(パージ)

- パージはハードウェアレベルや暗号技術を利用し、消去を強化する方式です。

- 暗号化ディスクでは暗号鍵を破棄することがパージとみなされ、迅速かつ確実な消去手段となります。

Destroy(ディストロイ)

ディストロイは物理破壊による消去方式です。鉄粉化、シュレッダー処理、強力磁石による脱磁などがありますが、磁気残留情報に対しては物理的細片化だけで完全消去とは限らず、再構築リスクを検証する必要があります。

技術担当者は、Clear・Purge・Destroy の区分と御社の運用要件を照らし合わせ、どの水準で消去を行うか経営層との合意を図ってください。

技術者は、消去区分選定時にコストだけでなく、磁気残留リスクと証拠保全要件を勘案し、最適な実施手順を策定してください。

国内ガイドラインと経営責任

本章では、日本国内におけるサイバーセキュリティおよびデータ管理のガイドラインと、それに伴う経営責任を整理します。経済産業省や内閣サイバーセキュリティセンター(NISC)が提示する指針を踏まえ、企業が遵守すべき要件と社内体制構築の留意点を解説します。

サイバーセキュリティ経営ガイドライン

経済産業省が公表する「サイバーセキュリティ経営ガイドライン」では、経営層が主体的にセキュリティ対策を推進し、全社的リスク管理を実現するフレームワークを示しています。経営者はリスクアセスメント結果を経営会議で定期報告し、資源配分や投資判断に反映させる必要があります。

政府機関等の対策基準策定ガイドライン

NISC(内閣サイバーセキュリティセンター)が策定した「政府機関等の対策基準策定ガイドライン」は、地方公共団体を含むすべての官公庁に適用される標準仕様を提示します。民間企業も安心・安全を訴求する際のベンチマークとして活用可能です。

経営責任の明確化

- 経営トップは情報セキュリティ基本方針を策定し、全社へ周知徹底する。

- 取締役会での定期的なリスク報告を義務付ける。

- コンプライアンス違反時の内部統制プロセスを整備する。

技術担当者は、国内ガイドラインの要件と自社の体制差分を整理し、経営層に具体的な改善策とロードマップを説明してください。

技術者は、ガイドライン適用に伴うコストや工数を見積もり、定期的なPDCAサイクルを回す体制を社内に組み込むことを検討してください。

国際法規制の潮流

本章では、EU 一般データ保護規則(GDPR)と米国サーベンス・オクスリー法(SOX)がデータ消去・復元リスクに求める要件を整理します。企業は越境データ流通や財務報告におけるセキュリティ義務を遵守しなければなりません。

GDPR 第32条:処理のセキュリティ

GDPR 第32条では、データ管理者・処理者に対し技術的・組織的対策(TOMs)の実装を義務付けています。リスクに応じた暗号化やアクセス制御を講じるとともに、人員が適正にデータ処理を行う監督体制を確立する必要があります 。

GDPR の法的基盤

- 2016年4月27日採択、2018年5月25日施行の規則(EU 2016/679) 。

- 第5条第1項(f)で「完全性及び機密性」の原則を示し、第32条はこれを具体化しています 。

SOX 第404条:内部統制報告

SOX 第404条は、財務報告の内部統制の有効性を経営陣が評価し、独立監査人による報告を義務付けています。企業は情報システムの消去プロセスと証跡を統制し、外部監査に耐えうる文書化を求められます 。

SOX 適用範囲とコスト

- 上場企業および一部の投資会社は適用対象。低収益企業向けの一時免除制度も時折議論されています 。

- GAO 調査では小規模企業の81%が遵守コストに悩み、追加コンサル費用が発生しています 。

技術担当者はGDPR第32条とSOX第404条の相違点を一覧化し、越境データ管理と財務報告統制の両面で遵守状況を経営層に報告してください。

技術者は、各法規制が求める対策の実効性を社内監査や第三者評価で検証し、継続的改善の計画を策定する点に注力してください。

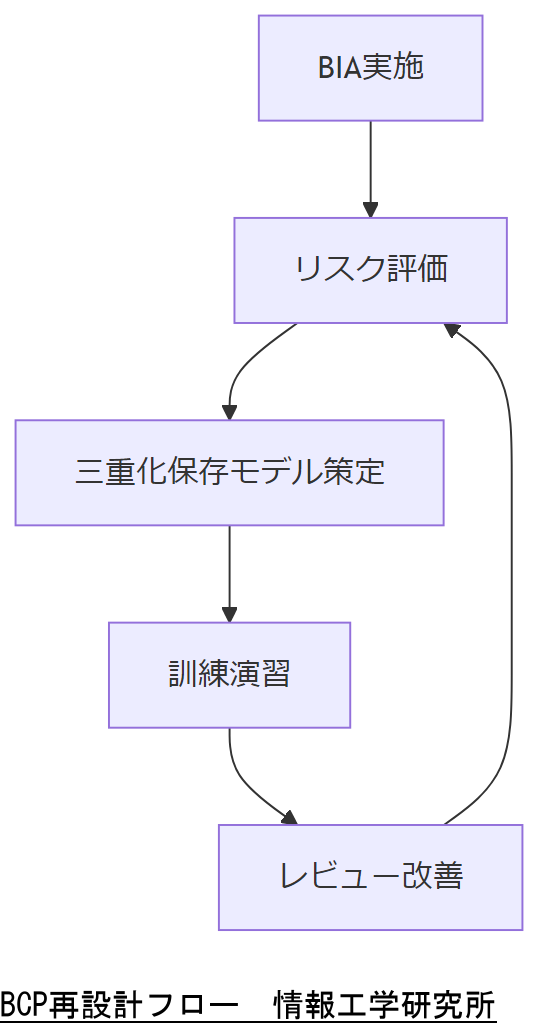

事業継続計画(BCP)の再設計

本章では、内閣府「事業継続ガイドライン」に基づき、企業が災害やサイバーインシデントに備えてBCPを再設計する手順を解説します。特にデータ復旧やシステム障害対応を意識した三重化保存モデルと、継続的なBCM(事業継続マネジメント)の運用フレームワークを提示します。

BCPの基本構成要素

- 【事業影響分析(BIA)】重要業務の洗い出しと復旧優先順位の設定

- 【リスク評価】自然災害・感染症・サプライチェーン断絶などの対応策

- 【対応計画策定】三重化保存モデル(本番・二次バックアップ・オフサイト)

- 【訓練・演習】定期的なテーブルトップ演習と実働演習の実施

三重化保存モデルの設計

| 保存先 | 特徴 | 復旧時間目標 |

|---|---|---|

| 本番システム | 即時アクセス可 | 数分以内 |

| ローカルバックアップ | 高速な復旧 | 1時間以内 |

| オフサイト保管 | 地域災害耐性 | 24時間以内 |

継続的BCM運用フレームワーク

BCP策定後はPDCAサイクルにより継続的改善を実施します。平時のレビュー会議、訓練結果のフィードバック、システム変更時の影響分析を定期実施してください 。

技術担当者は、BIAの重要性と三重化保存モデルの復旧時間目標を整理し、経営層に優先順位と予算配分の根拠を説明してください。

技術者は、BCPのPDCA運用体制を設計する際、訓練結果を次回計画に確実に反映させるプロセスを明文化してください。

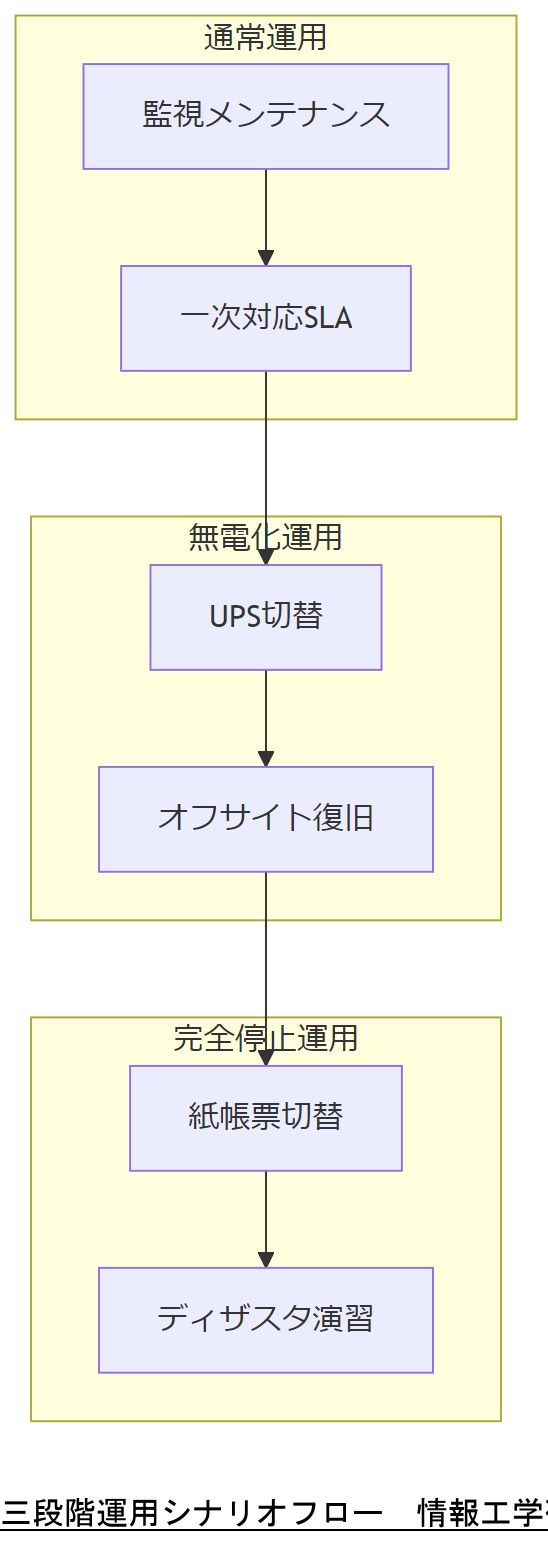

三段階運用シナリオ(通常・無電化・完全停止)

本章では、システム障害や災害が発生した際の対応を「通常運用」「無電化運用」「完全停止運用」の三段階に区分し、各フェーズでの運用フローと責任者・手順を明確化する方法を解説します。これにより、緊急度に応じた適切なリソース配分と迅速な意思決定が可能となります。

通常運用フェーズ

概要:日常的なシステム監視・メンテナンスの下で稼働を継続します。インシデントはSLA(サービスレベル合意)に沿った対応範囲で処理し、影響範囲を最小限に抑えます。

- 24×365 モニタリング体制の維持。

【出典:総務省『情報システム運用管理基準』2023年】 - 障害発生時は1時間以内に一次対応完了目標を設定。

【出典:経済産業省『サイバーセキュリティ経営ガイドライン』2020年】 - データ消去は NIST SP800-88「Clear」基準を適用。

【出典:NIST『SP800-88 Rev.1』2014年】

無電化運用フェーズ

概要:停電や電力供給制約が発生した場合、主要システムを非常用電源(UPS/発電機)へ切り替え、一部プロセスを限定稼働させます。

- UPS の維持管理と定期試験を実施。

【出典:中小企業庁『中小企業BCP策定運用指針』第2版】 - 重要データは三重化保存のうちオフサイト拠点から復旧。

【出典:内閣府『事業継続ガイドライン』平成25年改定】 - 無電化中のログ取得はバッテリー駆動のログサーバーで行う。

【出典:総務省『情報システム運用管理基準』2023年】

完全停止運用フェーズ

概要:地震や大規模災害などで主要インフラが長期間停止した場合、業務を紙帳票に切り替えつつ、オフサイト復旧拠点でのシステム再起動準備を進めます。

- 紙/手動プロセスへの切り替え手順を定義。

【出典:厚生労働省『BCP策定の手引き』2023年】 - オフサイト拠点のディザスタリカバリ演習を年2回実施。

【出典:中小企業庁『中小企業BCP策定運用指針』第2版】 - 完全停止中は最低限の人員体制(ローテーション)を維持。

【出典:内閣府『事業継続ガイドライン』平成25年改定】

技術担当者は三段階フェーズごとの手順と責任者を整理し、災害時の役割分担と復旧優先度を経営層へ提示してください。

技術者は各フェーズの訓練結果を踏まえ、切り替え手順に無理や齟齬がないか定期的に見直し、ドキュメントを更新してください。

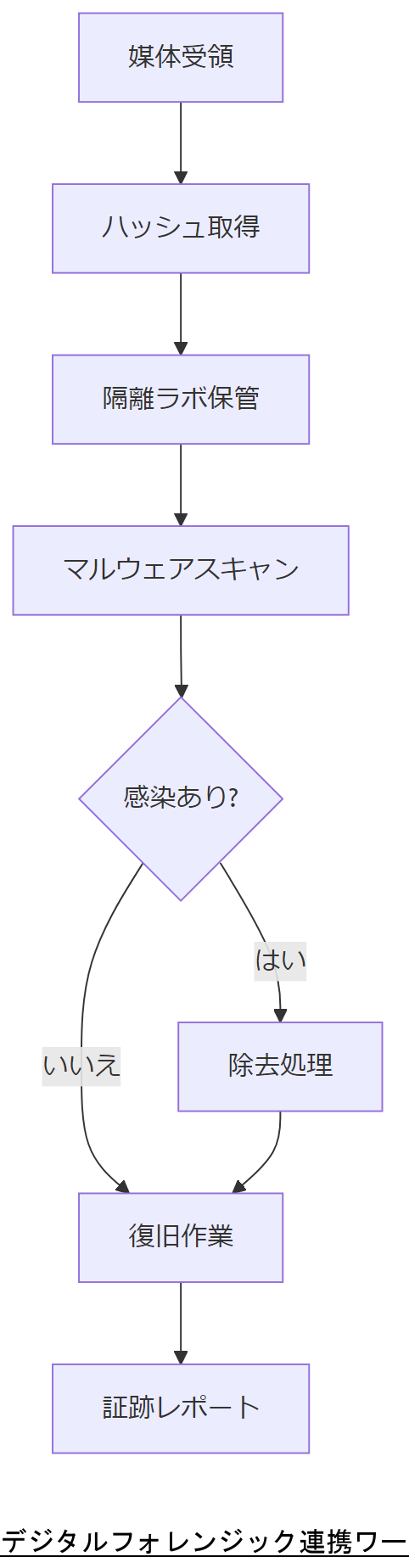

デジタルフォレンジック連携

本章では、マルウェアや外部・内部攻撃に備え、データ復旧作業とデジタルフォレンジック調査を連携させる手順を解説します。調査証跡を確保しつつ、復旧可能性を最大化する体制を整えます。

フォレンジック準備

- 証拠保全手順策定:作業前にハッシュ値(MD5/SHA-256)を取得し、変更履歴を記録。

- 隔離環境構築:ネットワーク分離された専用ラボでの媒体取り扱い。

- ログ同期:復旧システムとフォレンジックツールで同タイムスタンプ記録。

マルウェア解析連携

- 復旧前スキャン:悪性コードを洗い出し、復旧後に再感染しないよう除去。

- 機密データ保全:復旧データはクローズド環境で解析し、漏洩リスクを排除。

内部不正調査

- アクセス履歴確認:ログ管理者と協働で不審操作を特定。

- 証跡統合レポート:復旧成果物と調査ログを併せて提出。

技術担当者はフォレンジック手順と復旧手順の接続点を明示し、調査チームと運用チームの役割分担を共有してください。

技術者は、証拠保全と復旧工程で手順逸脱がないかダブルチェックし、必ずログとハッシュを突合してください。

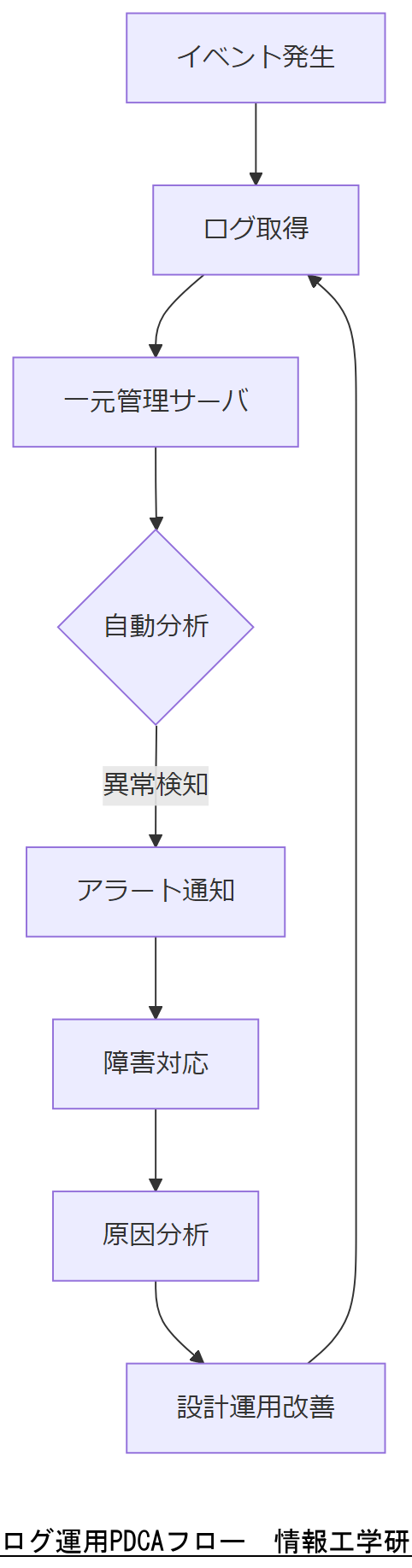

システム設計とログ運用

本章では、システム設計段階でのログ取得・保管・分析要件と運用ルールを明示し、障害検知からインシデント対応、フォレンジック調査まで一貫した体制を構築する方法を解説します。

ログ取得ポリシーの策定

運用管理者は、情報システムで発生したすべてのイベントを取得し、問題の早期識別に活用するログポリシーを策定します【出典:経済産業省『システム管理基準』2023年】。

- 監視対象の定義と取得範囲を明確化し、定期的に見直すこと【出典:経済産業省『システム管理基準』2018年】。

- 時刻同期にはNTPサーバを利用し、すべてのログ機器の時刻を一致させること【出典:内閣サイバーセキュリティセンター『適切なログの管理による標的型攻撃対策』2012年】。

ログ保管と分析フロー

取得したログは一元管理サーバに送信し、暗号化保存とアクセス権限管理を徹底します【出典:経済産業省『IT統制ガイダンス』2024年】。

- ログは少なくとも90日間オンライン保存し、さらに1年以上オフサイトでアーカイブすること【出典:総務省『情報システム運用管理基準』2023年】。

- 自動分析ツールで異常パターンを検知し、検出時にはアラートを運用チームへ即時通知すること【出典:NISC『統一基準群』令和5年度版】。

障害検知から改善までのPDCA

ログ分析結果をもとに、障害原因の特定と再発防止策を策定し、システム設計へフィードバックします【出典:総務省『情報システム運用管理基準』2023年】。

- 月次レビューで主要インシデントを振り返り、構成管理ルールと運用手順を更新すること【出典:経済産業省『システム管理基準(骨子)』2018年】。

- 四半期ごとに第三者監査を実施し、内部統制の有効性を検証すること【出典:経済産業省『システム監査基準』2023年】。

技術担当者は、ログポリシー、保管期間、分析フローを一覧化し、運用チームと設計チームが同一理解のもとPDCAを回せる体制を構築してください。

技術者は、ログ運用体制が設計変更や新サービス導入後も崩れないよう、ドキュメントとツール設定を必ず同期・更新する運用ルールを定めてください。

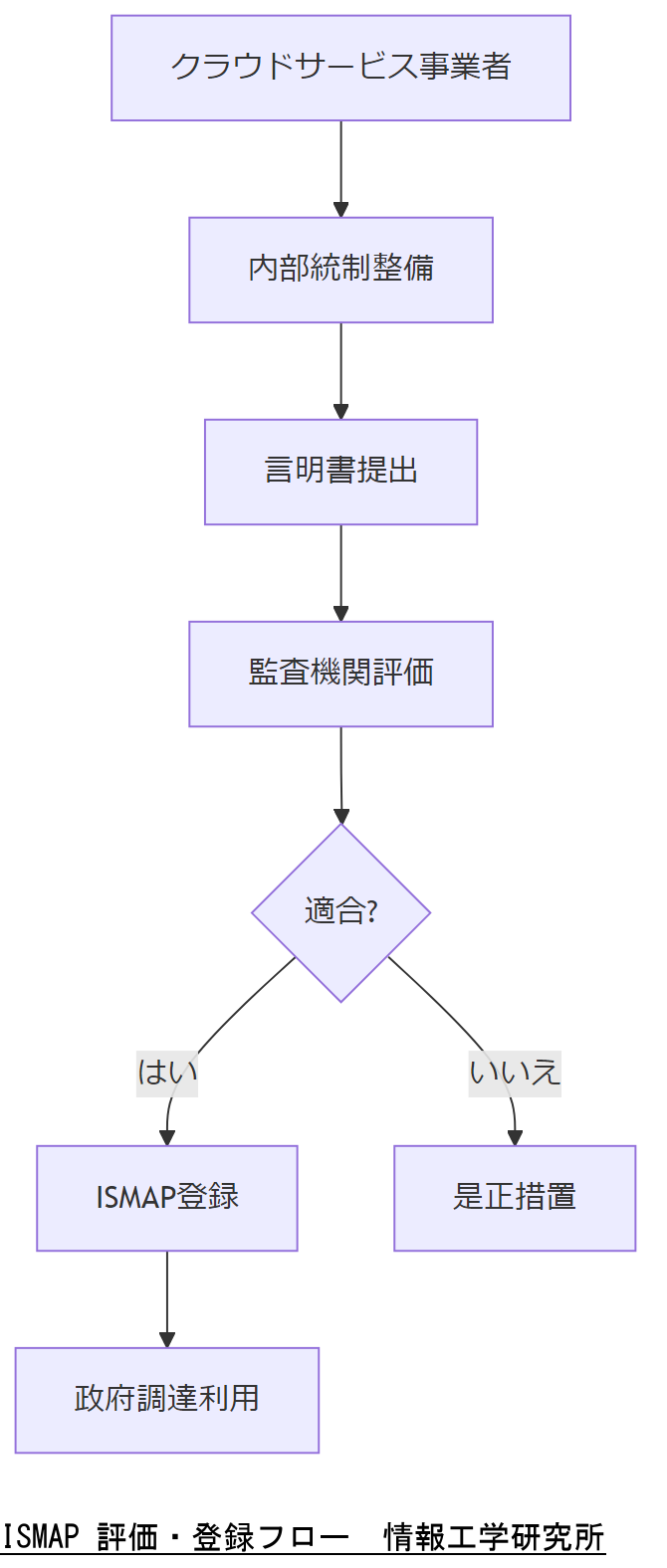

クラウド利用時の政府認証枠組み

本章では、政府機関等がクラウドサービスを調達・利用する際のセキュリティ評価制度「ISMAP」および軽微業務向け評価制度「ISMAP-LIU」の概要と運用要件を解説します。企業が同制度を参照することで、信頼性の高いクラウド選定と組織内コンプライアンス強化を図る点を理解してください。

ISMAPの仕組みと目的

ISMAP(Information system Security Management and Assessment Program)は政府情報システム向けクラウドのセキュリティ評価制度で、内閣サイバーセキュリティセンター(NISC)が運営し、IPAが技術支援を行います。政府調達時には原則として「ISMAP等クラウドサービスリスト」に掲載されたサービスのみを選定します 。

ISMAP評価基準の概要

- 認証プロセス:申請者は内部統制の整備・運用状況を言明書で提出し、監査機関による適合評価を受けます 。

- 主な要求事項:ISO/IEC 27001を基盤とし、追加でクラウド特有リスクへの対応項目を要求 。

- 公開リスト:登録後、ISMAPポータルサイトに掲載され、政府機関等は掲示サービスから調達します 。

ISMAP-LIU(低影響業務向け)の位置付け

ISMAP-LIUは、影響度が小さいSaaS等のクラウドサービス向けに簡略化した評価制度です。最低限のセキュリティ要求を満たせば申請でき、登録後は「ISMAP等クラウドサービスリスト」に併記され、利用が促進されます 。

民間企業での活用メリット

- 政府調達基準を参照することで、第三者評価済みクラウドを安心して導入可能 。

- ISMAP取得クラウドはFedRAMPと類似の要件を満たすため、米国展開時の安心材料となります 。

- 個人情報取扱事業者も、海外データセンター利用時の安全管理措置を検討する際に参照可能です 。

技術担当者は、ISMAP/ISMAP-LIUの取得要件と自社選定基準を対比し、クラウド調達ポリシーを経営層に提示してください。

技術者は、クラウド移行計画においてISMAPリストを参照し、セキュリティ要件とコストのバランスを織り込んだ運用設計を策定してください。

クラウド利用時の政府認証枠組み

本章では、政府機関等がクラウドサービスを調達・利用する際のセキュリティ評価制度「ISMAP」および軽微業務向け評価制度「ISMAP-LIU」の概要と運用要件を解説します。企業が同制度を参照することで、信頼性の高いクラウド選定と組織内コンプライアンス強化を図る点を理解してください。

ISMAPの仕組みと目的

ISMAP(Information system Security Management and Assessment Program)は政府情報システム向けクラウドのセキュリティ評価制度で、内閣サイバーセキュリティセンター(NISC)が運営し、IPAが技術支援を行います。政府調達時には原則として「ISMAP等クラウドサービスリスト」に掲載されたサービスのみを選定します 。

ISMAP評価基準の概要

- 認証プロセス:申請者は内部統制の整備・運用状況を言明書で提出し、監査機関による適合評価を受けます 。

- 主な要求事項:ISO/IEC 27001を基盤とし、追加でクラウド特有リスクへの対応項目を要求 。

- 公開リスト:登録後、ISMAPポータルサイトに掲載され、政府機関等は掲示サービスから調達します 。

ISMAP-LIU(低影響業務向け)の位置付け

ISMAP-LIUは、影響度が小さいSaaS等のクラウドサービス向けに簡略化した評価制度です。最低限のセキュリティ要求を満たせば申請でき、登録後は「ISMAP等クラウドサービスリスト」に併記され、利用が促進されます 。

民間企業での活用メリット

- 政府調達基準を参照することで、第三者評価済みクラウドを安心して導入可能 。

- ISMAP取得クラウドはFedRAMPと類似の要件を満たすため、米国展開時の安心材料となります 。

- 個人情報取扱事業者も、海外データセンター利用時の安全管理措置を検討する際に参照可能です 。

技術担当者は、ISMAP/ISMAP-LIUの取得要件と自社選定基準を対比し、クラウド調達ポリシーを経営層に提示してください。

技術者は、クラウド移行計画においてISMAPリストを参照し、セキュリティ要件とコストのバランスを織り込んだ運用設計を策定してください。

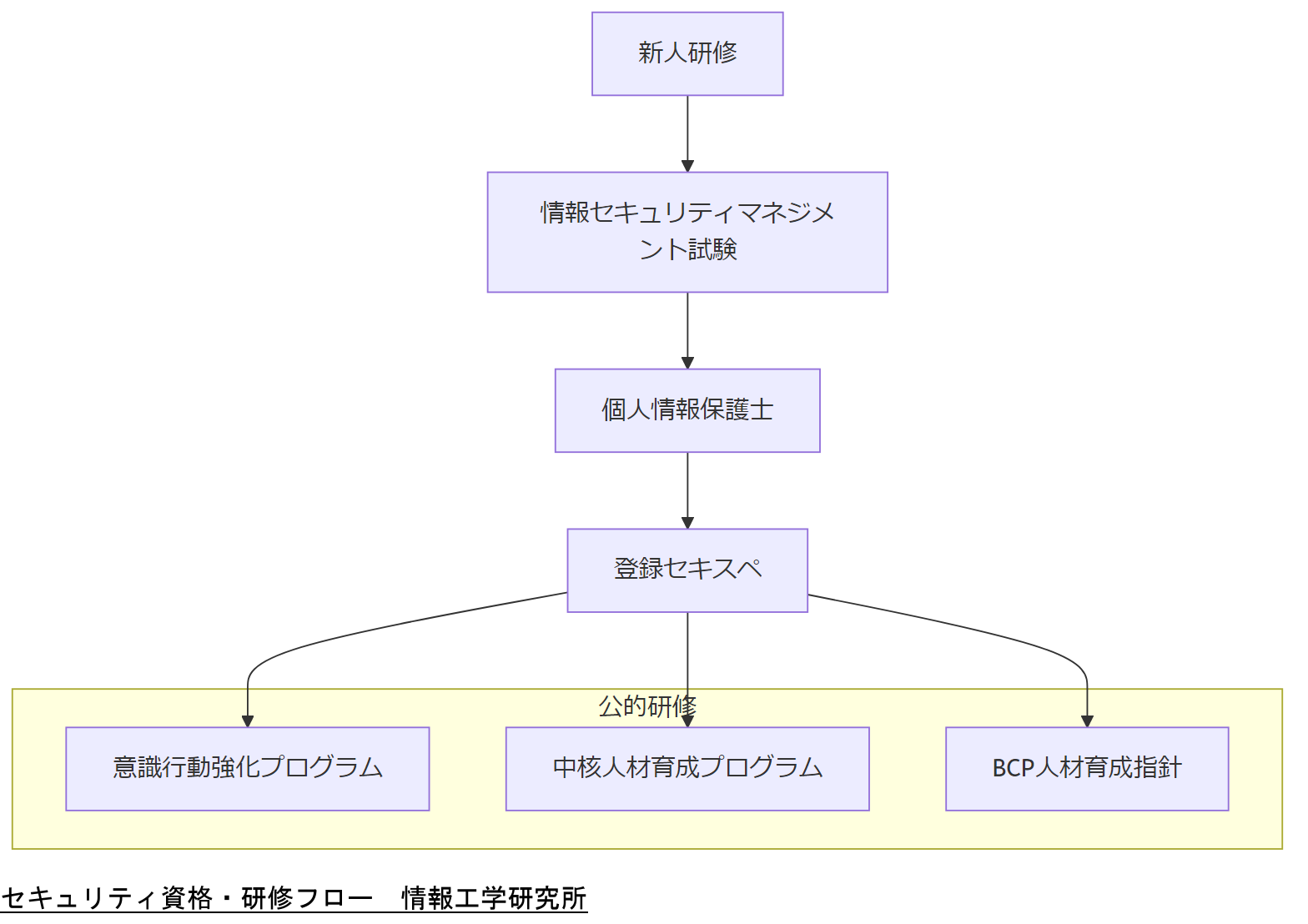

人材育成・募集と資格

本章では、サイバーセキュリティおよびデータ復旧領域で必要とされる国家資格・公的研修プログラムを整理し、企業内での人材育成・募集戦略を解説します。技術担当者が経営層に示すべきスキル要件と研修フローを明確化してください。

情報処理安全確保支援士(登録セキスペ)

2016年改正『情報処理の促進に関する法律』により誕生した国家資格で、サイバー攻撃対策の責任者に求められる知識・技能を認定します【出典:IPA『情報処理安全確保支援士(登録セキスペ)』】。

情報セキュリティマネジメント試験

IPA が実施する資格試験で、セキュリティ基礎知識と管理策を評価します。新人研修として社内標準化に活用できます【出典:IPA『情報セキュリティマネジメント試験』】。

個人情報保護士

個人情報保護法に基づく適正取扱いと安全管理能力を認定する資格試験です。コンプライアンス部門との連携強化に有効です【出典:全日本情報学習振興協会『個人情報保護士認定試験』】。

公的研修・プログラム

- 中核人材育成プログラム:NISC・IPA が連携し、OT・IT・マネジメントを統合した1年研修を実施【出典:IPA『産業サイバーセキュリティ中核人材育成プログラム』2024年】。

- サイバーセキュリティ意識・行動強化プログラム:NISC が企業向けに提供するe ラーニング教材で、全社展開教材として活用可能【出典:NISC『サイバーセキュリティ意識・行動強化プログラム』2022年】。

- 中小企業向けBCP人材育成指針:中小企業庁が公表する研修ガイドラインで、BCP策定・運用人材の育成手順を示す【出典:中小企業庁『BCP策定運用指針』】。

技術担当者は社内育成プランと社外資格取得スケジュールを対比し、どの研修・資格を優先するか経営層と合意してください。

技術者は取得難易度や業務適用性を評価し、社内研修から公的資格取得までのロードマップを明文化してください。

法令・政府方針の監視フレーム

本章では、国内外の法令・政策動向を継続的に監視・評価する仕組みを構築する手順を解説します。政府省庁が公表する改正・新規ガイドラインをいち早く取り込み、社内ポリシーへ反映するフレームワークを設計してください。

情報入手・更新頻度

- 内閣府・NISC 改訂情報:月次チェックを推奨【出典:NISC『普及啓発・人材育成専門調査会』2024年】。

- 経済産業省ガイドライン:半期ごとの改訂をフォロー【出典:経済産業省『サイバーセキュリティ人材育成検討会』2025年5月】。

- 中小企業庁 BCP 指針:年度更新版のレビュー【出典:中小企業庁『事業継続力強化計画手引き』2025年】。

社内反映プロセス

法令改正時は、法務部門が改正内容を要約し、IT・セキュリティ部門と合同レビュー会議で影響範囲を特定し、運用マニュアルへ反映します。

リスクアラート体制

- 改正・新規方針発表時に法務が即時通知メールを配信。

- 運用チームは30営業日以内に実装検討とスケジュールを策定。

- 年次コンプライアンス報告書に対応状況を記載。

技術担当者は法令監視プロセスとスケジュール、責任分担を一覧化し、経営層へ共有してください。

技術者は改正影響を見落とさないよう、チェックリスト化し、定期的に法務部との連携ミーティングを実施してください。

はじめに

磁気残留情報の重要性とデータ復元の可能性 デジタルデータが私たちの生活やビジネスにおいて果たす役割はますます重要になっています。しかし、データの消失や破損は避けられないリスクであり、特にハードディスクやSSDの故障は企業にとって大きな打撃となります。そんな中で注目されるのが「磁気残留情報」です。これは、データが物理的に消去された後でも、記憶媒体に残る情報のことを指し、適切な技術を用いることで復元が可能です。この技術は、データの完全な消失を防ぎ、企業の情報資産を守る手段として非常に有用です。この記事では、磁気残留情報の特性や、データ復元の具体的なプロセスについて詳しく解説し、データ破壊後でも諦めない解析の可能性を探ります。安心してデータを管理できるための知識を身につけていただければ幸いです。

磁気残留情報とは?基礎知識の解説

磁気残留情報とは、データが物理的に消去された後でも、記憶媒体に残る微弱な磁気信号のことを指します。ハードディスクやSSDなどの記憶装置には、データが書き込まれる際に磁気的な変化が生じます。この変化は、データが削除されたりフォーマットされたりしても、完全には消去されずに残ることがあります。これが磁気残留情報です。 この情報は、特にデータ復旧の分野で重要な役割を果たします。例えば、データが誤って削除された場合でも、磁気残留情報を解析することで、元のデータを復元することが可能です。データ復旧業者は、専用の技術やツールを用いて、これらの磁気信号を読み取り、復元プロセスを進めます。 磁気残留情報の解析には、いくつかの技術的な手法が存在します。代表的なものには、フォレンジック技術や特殊なソフトウェアを使用したデータ復旧方法があります。これらの技術を駆使することで、消失したデータを取り戻すことができるため、企業の情報資産を守るための強力な手段となります。 このように、磁気残留情報はデータ復旧における重要な要素であり、データが失われたと感じた際には、専門の業者に相談することで、復元の可能性を探ることができます。データ管理の重要性が増す現代において、この基礎知識を持つことは、企業の情報資産を守るために欠かせないものとなるでしょう。

データ破壊のメカニズムとその影響

データ破壊のメカニズムは、主に物理的な損傷や論理的な消去によって引き起こされます。物理的な損傷は、ハードディスクの衝撃や水没、過熱などによって発生し、記憶媒体の内部構造に影響を与えます。一方、論理的な消去は、データの削除やフォーマット、ウイルス感染などによって行われ、データ自体は残っていても、アクセスできなくなる状態を指します。 これらの破壊メカニズムがデータに与える影響は大きく、特に企業においては業務の継続性に深刻な影響を及ぼすことがあります。データが失われることで、重要な顧客情報や取引履歴、業務に必要なドキュメントが手に入らなくなり、ビジネスプロセスが停滞する可能性があります。また、データの復元にかかる時間やコストも無視できない要素です。 データ破壊が発生した場合、まずは冷静に状況を把握し、適切な対応を取ることが重要です。自己流での復旧作業は、さらなるデータ損失を引き起こすリスクがあるため、専門のデータ復旧業者に相談することが推奨されます。これにより、磁気残留情報を利用した復元の可能性を最大限に引き出し、企業の情報資産を守る手段を講じることができるのです。データ管理の重要性が高まる中で、正しい知識と行動が求められます。

復元技術の進化と最新のアプローチ

データ復元技術は、近年急速に進化しています。特に、磁気残留情報を利用した復元手法は、従来の方法に比べて高い精度と効率を誇ります。これにより、物理的に破損した記憶媒体からでも、データを復元することが可能になっています。最新の技術では、AI(人工知能)を活用した解析手法が注目されており、これによりデータの復元率が飛躍的に向上しています。AIは、大量のデータからパターンを学習し、より効率的に磁気信号を解析することができるため、復元作業のスピードと精度が大幅に改善されています。 また、フォレンジック技術の進展も見逃せません。フォレンジックは、デジタルデータの証拠収集や解析を行う技術であり、データ復元だけでなく、セキュリティインシデントの調査にも利用されます。これにより、データが消失した原因を特定することができ、再発防止策を講じることが可能になります。さらに、最新のソフトウェアツールは、ユーザーが直感的に操作できるよう設計されており、専門的な知識がなくてもデータ復元のプロセスを理解しやすくなっています。 これらの進化した技術を駆使することで、データの復元がより身近なものとなり、企業は安心してデータ管理を行えるようになります。データの損失が発生した際には、これらの最新技術を持つ専門の業者に相談することで、最善の結果を得ることが期待できます。データ復元の技術が進化する中で、企業は自らの情報資産を守るための新たな手段を手に入れることができるのです。

ケーススタディ:成功した復元事例の紹介

データ復元の成功事例は、企業が直面するデータ損失のリスクを軽減するための貴重な教訓となります。ここでは、実際に磁気残留情報を利用してデータを復元したケーススタディをいくつか紹介します。 ある中小企業では、重要な顧客データが保存されたハードディスクが突然故障しました。初期の診断で、物理的な損傷が確認され、データ復旧は難しいとされていました。しかし、専門のデータ復旧業者に依頼したところ、磁気残留情報を解析することで、データの一部を復元することができました。この結果、企業は顧客との信頼関係を維持し、業務の継続性を確保することができました。 別の事例では、企業のサーバーがウイルスに感染し、大量のデータが削除される事態が発生しました。復旧業者は、論理的な消去によって失われたデータを磁気残留情報から復元する手法を用いました。数週間にわたる解析の結果、重要な業務データが復元され、企業は業務を再開することができました。この成功事例は、データ復元の可能性を示すとともに、専門家の支援を受けることの重要性を強調しています。 これらのケーススタディから学べることは、データ損失が発生した際には、冷静に専門業者に相談することで、復元の可能性を高められるという点です。企業は、データ復元の技術が進化していることを理解し、万が一の事態に備えておくことが重要です。

復元プロセスのステップと必要なツール

データ復元プロセスは、明確なステップに基づいて行われます。まず、初期診断が行われ、データ損失の原因や状態を確認します。この段階で、物理的な損傷や論理的な消去の有無を判断し、復元可能性を評価します。次に、専門のデータ復旧業者が必要なツールや技術を選定します。これには、磁気信号を読み取るための専用機器やソフトウェアが含まれます。 復元プロセスの中で重要なのは、データの安全性を確保することです。復元作業を行う際には、元の記憶媒体を直接操作せず、クローンを作成してそのコピー上で作業を進めます。これにより、さらなるデータ損失を防ぐことができます。次に、磁気残留情報を解析し、元のデータを復元します。この段階では、高度なフォレンジック技術やAIを駆使して、精度の高い解析が行われます。 最後に、復元したデータの確認と整理が行われます。復元したデータが正確であるかどうかをチェックし、必要に応じてデータの整理や再構築を行います。このように、データ復元は明確なステップと専門的なツールを用いることで、より高い成功率を実現しています。データが失われた際には、信頼できる専門業者に依頼することで、復元の可能性を最大限に引き出すことができるのです。

磁気残留情報活用の未来と展望

磁気残留情報を活用したデータ復元技術は、ますます重要性を増しています。データが失われるリスクは常に存在し、企業にとってその影響は計り知れません。しかし、磁気残留情報を利用することで、物理的に消失したデータの復元が可能になることが示されました。これにより、企業は貴重な情報資産を守る手段を手に入れ、業務の継続性を確保することができます。 今後、技術の進化に伴い、データ復元の精度と効率はさらに向上するでしょう。AIやフォレンジック技術の進展により、より迅速かつ高精度な復元が期待されます。また、データ管理の重要性が高まる中で、企業は事前に適切な対策を講じることが求められます。データ損失のリスクを軽減するためには、専門のデータ復旧業者との連携が不可欠です。 このように、磁気残留情報を活用したデータ復元は、企業の情報資産を守るための強力な手段であり、未来に向けてその可能性はますます広がっていくことでしょう。データ管理に関する知識を深め、万が一の事態に備えておくことが、企業にとって重要な姿勢となります。

あなたのデータ復元のニーズに応えるサービスをチェック!

データの損失は、企業にとって深刻な問題ですが、適切な対策を講じることでそのリスクを軽減できます。磁気残留情報を活用したデータ復元技術は、専門の業者によって高い精度で行われます。もしデータの消失や破損に直面した際には、ぜひ信頼できるデータ復旧業者に相談してみてください。専門家のサポートを受けることで、復元の可能性を最大限に引き出し、貴重な情報資産を守ることができます。業界の最新技術を駆使したサービスを提供する業者を選ぶことが、安心してデータ管理を行うための第一歩です。あなたのデータ復元のニーズに応えるサービスをぜひチェックしてみてください。

復元作業におけるリスクと注意事項の確認

データ復元作業には、いくつかのリスクと注意事項があります。まず、自己流での復元作業は、データのさらなる損失を引き起こす可能性があるため、専門業者に依頼することが重要です。特に、物理的な損傷がある場合、無理にデータを取り出そうとすると、記憶媒体が悪化し、復元が不可能になることもあります。 また、復元作業を依頼する際には、信頼できる業者を選ぶことが必要です。業者の選定にあたっては、過去の実績や技術力、顧客の評価を確認することが大切です。さらに、復元作業にかかる費用や期間についても事前に確認し、納得した上で依頼するようにしましょう。 データ復元には、プライバシーやセキュリティの観点からも注意が必要です。復元業者に依頼する際には、機密情報が適切に扱われることを確認し、契約書などでその旨を明示してもらうことが望ましいです。これにより、情報漏洩のリスクを軽減することができます。 最後に、データ復元後は、復元したデータのバックアップを行うことも重要です。定期的なバックアップを実施することで、今後のデータ損失のリスクを大幅に減少させることができます。これらの注意点を踏まえ、安心してデータ管理を行うことができるようにしましょう。

補足情報

※株式会社情報工学研究所は(以下、当社)は、細心の注意を払って当社ウェブサイトに情報を掲載しておりますが、この情報の正確性および完全性を保証するものではありません。当社は予告なしに、当社ウェブサイトに掲載されている情報を変更することがあります。当社およびその関連会社は、お客さまが当社ウェブサイトに含まれる情報もしくは内容をご利用されたことで直接・間接的に生じた損失に関し一切責任を負うものではありません。