解決できること・想定課題

- クラウドとオンプレミスのセキュリティ・運用コスト・法令対応の違いを理解し、最適なデータ保護基盤を設計できます

- BCPにおけるデータ多重化や緊急時運用フェーズを具体的に策定し、事業継続性を強化できます

- 経営層への説明資料として活用できるポイントとコンプライアンス要件を押さえた上で提案できます

クラウドとオンプレミスの基礎知識とリスク

クラウドサービスは、インターネット経由で提供されるサーバーやストレージを利用するモデルです。初期費用を抑え、拡張性に優れる一方、外部データセンターの運用状況やネットワーク品質に依存するという特性があります。一方、オンプレミスサーバーは自社施設内での設置・運用が前提となり、物理的な管理性やカスタマイズ性が高いものの、初期投資や維持運用コスト、災害対策(耐震・電源冗長化など)の負担が大きくなる場合があります。

選定時には、コスト構造だけでなく、物理的/論理的なアクセス制御、運用体制、災害発生時の復旧手順を十分に比較検討することが重要です。経営層へ提案する際には、定量的な比較指標(TCO、RTO/RPOなど)を示すことで、意思決定を円滑に進められます。

章で挙げたクラウド/オンプレミスの特徴を説明する際、コスト構造と可用性要件の違いを明確に示し、用語の誤解を防いでください。

技術者自身は、自社ネットワークの可用性要件や拡張性ニーズを整理し、オンプレミスとクラウドのどちらが適合するかを客観的に評価しましょう。

セキュリティ要件と脅威モデル

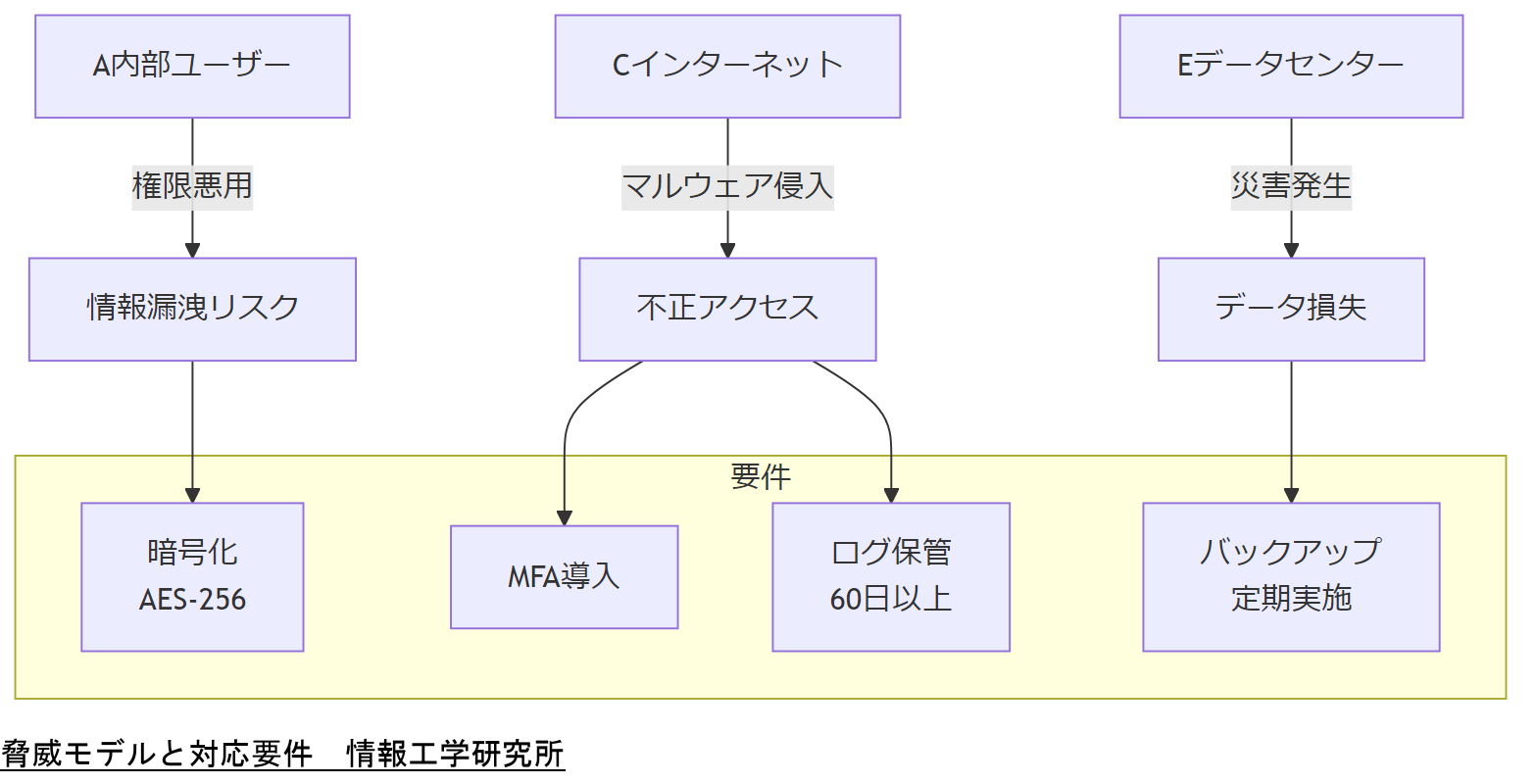

クラウド・オンプレミスを問わず、情報資産を守るためには脅威モデル(攻撃者の手法と対象資産の関係を可視化したもの)を策定し、要件定義に落とし込む必要があります。脅威モデル策定では、主に以下の視点を整理します。

- 内部不正:権限を持つユーザーによる意図的・非意図的な情報漏洩や改ざん

- 外部攻撃:マルウェア、DDoS攻撃、フィッシングなどインターネット経由の侵害

- 自然災害・設備故障:地震や停電、ハードウェア故障によるデータ損失リスク

これらのリスクに対処するため、以下の要件を最低限満たすことが求められます。

- データ暗号化:保存データ(at rest)および転送データ(in transit)をAES-256以上で暗号化すること

- アクセス制御:多要素認証(MFA)を導入し、最小権限の原則に基づくIAM(Identity and Access Management)を実装すること

- ログ管理と監査:全アクセスログを60日以上保管し、定期的に監査する体制を整備すること

- バックアップとリストア:定期バックアップの実施と年1回以上のリストア演習を行うこと

MFAやログ保管期間など具体要件を説明する際、なぜその数値が必要か(法令要件やベンチマーク)を併記して、経営層の納得を得てください。

技術担当者は、実際の運用ツール(認証基盤やログ集約基盤)が要件を満たすかを検証し、設定変更の優先度を社内で共有しましょう。

法令・政府方針の影響と最新動向

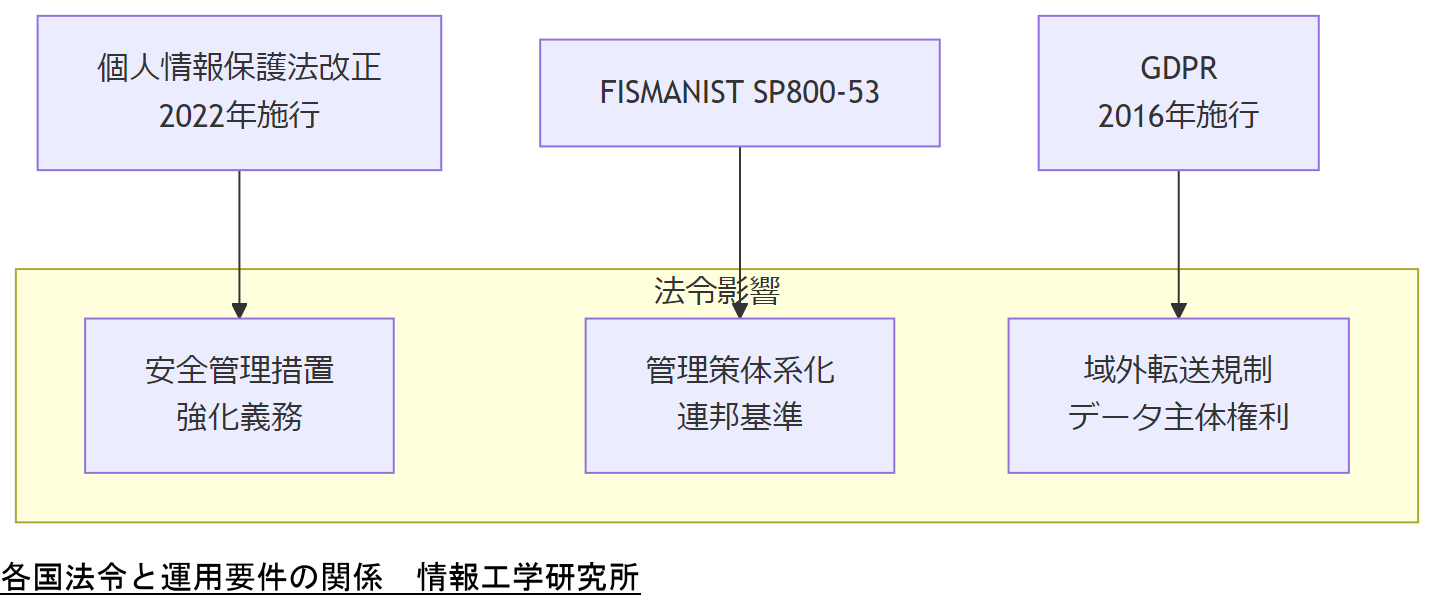

データ保護に関する法令や政府方針は、その遵守状況によって企業の信頼性や事業継続性に直結します。日本では2022年に改正された個人情報保護法(PIPA)が施行され、データ主体の権利強化や安全管理措置の厳格化が求められています。米国ではFISMA(Federal Information Security Management Act)に基づくNIST SP800-53が、連邦政府機関だけでなく取引先にも影響を及ぼし、厳密な管理策の導入を義務づけています。EUでは2016年施行のGDPR(一般データ保護規則)が域外転送規制を含む強力な制裁規定を設け、グローバル企業はデータ所在国ごとの対応策が必須です。

概要解説

本章では、日本の個人情報保護法改正(2022年施行)、米国のFISMAに基づくNIST SP800-53、欧州のGDPR(2016年)といった主要な法律・政策がクラウド・オンプレミス運用に及ぼす影響と最新動向を解説します。各規制は、データ管理要件や主体の権利保護、データ所在義務などを定めており、システム設計・運用ルール変更の必要性を強く促しています。特に、データの暗号化義務やアクセスログの保持期間、データ主体の閲覧・削除要求への対応準備は、法令順守と顧客信頼獲得の両面で欠かせない要素です。また、各国間の規制差異を踏まえ、自社のデータ拠点選定時には拠点ごとの準拠法性を確認する必要があります。例えばEU域外転送規制や米国内の政府機関データ保持要件など、細部の遵守策を運用マニュアルに反映することで、リスク低減に直結します。

改正PIPAやGDPRなどの遵守要件について説明する際、自社拠点がどの法域に該当するかを明確に示して、社内の合意を得てください。

技術担当者は、自社で運用するクラウドリージョンやデータセンターの所在が各法令の適用範囲に入るかを確認し、必要な管理策を設計書に反映しましょう。

コンプライアンスと資格要件

クラウド・オンプレミス双方で求められるコンプライアンス要件は、法令遵守のみならず、業界標準やガイドラインへの対応を含みます。具体的には、個人情報保護法や不正競争防止法などの法令に加え、経済産業省が定める情報セキュリティ管理基準への準拠が必須です。また、組織内外でのリスク管理体制を整備し、運用プロセスを文書化・監査可能な状態に維持する必要があります。

これを支える人材としては、情報処理安全確保支援士(登録セキスペ)などの国家資格や、PMP(Project Management Professional)などプロジェクト管理資格の保有が望ましいです。登録セキスペは、リスクアセスメントからインシデント対応まで幅広い知識を認定するもので、クラウド運用時のセキュリティ設計・監査にも直結します。さらに、社内規程や運用マニュアル作成にあたっては、資格保有者主導でドラフトをレビューさせる運用が推奨されます。

資格要件を提示する際は、なぜ特定資格が必要か(法的要件または業務効率向上)を明確化し、社内の合意を図ってください。

技術担当者は、資格保有者の役割と責任範囲を明確にし、運用体制図に反映しておきましょう。

人材育成と募集戦略

概要解説

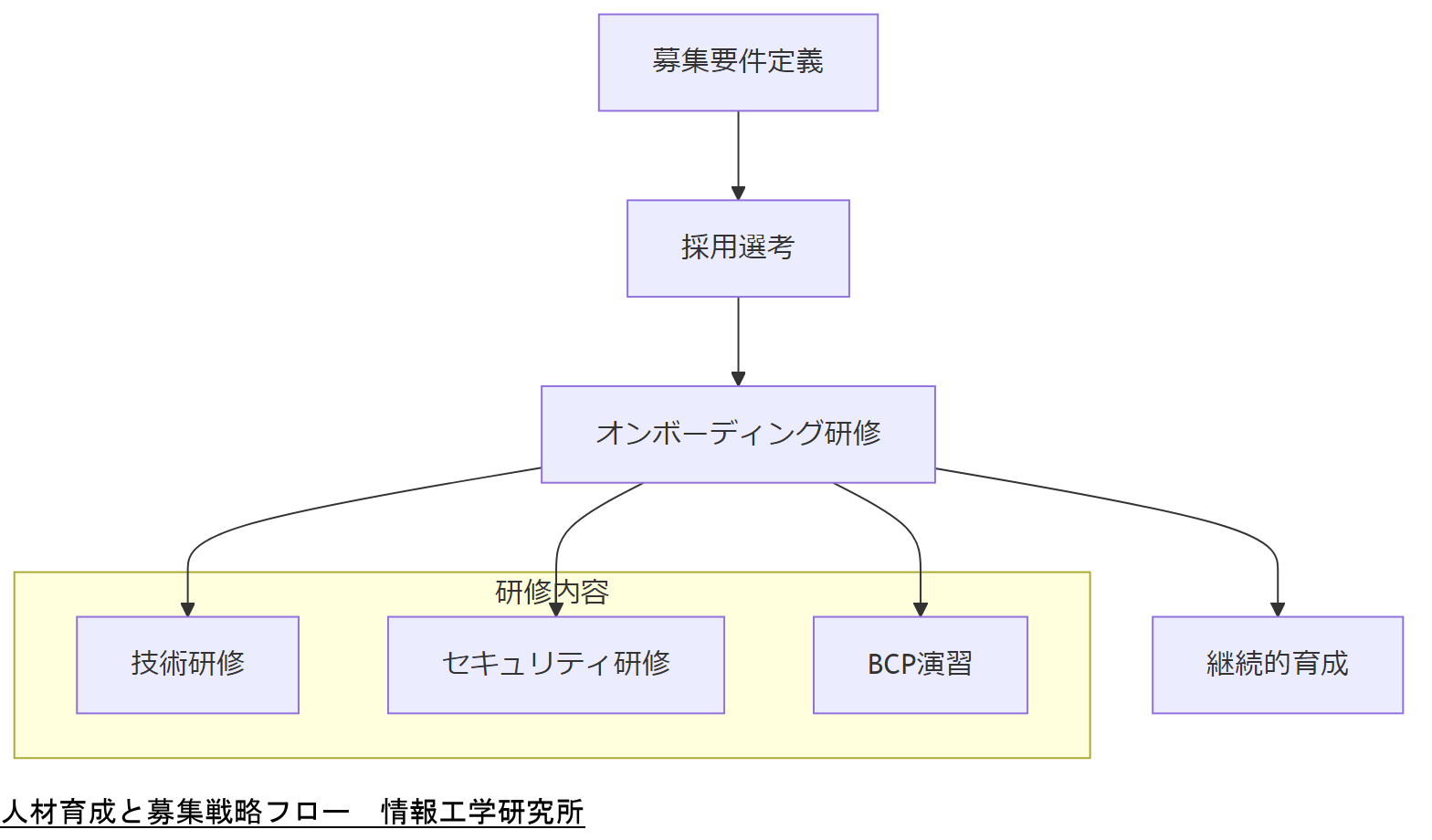

本章では情報システム運用に必要な人材育成と募集戦略について解説します。現代のクラウド・オンプレミス運用では、セキュリティや自動化に熟知したエンジニアが不可欠です。また、OJTや定期研修を通じてスキルを維持・向上させる仕組み構築が求められます。採用プロセスでは、求める経験や適性を明確に定義し、多様なバックグラウンドを持つ候補者を評価します。さらに、研修計画やキャリアパスを示すことで、離職率低減と長期的な組織強化に寄与します。法令順守の観点から、必要資格やガイドラインに準拠した研修内容を取り入れ、内部監査時にも証跡を提示できるようにします。採用後の定着支援策として、メンター制度やオンライン学習プラットフォーム活用も有効です。

まずは募集要件定義として、クラウド運用スキルやセキュリティ知識、BCP策定経験などを項目化します。次に採用選考では、技術演習や実務事例レビューを組み込み、即戦力を見極めます。入社後はオンボーディング研修で基礎知識を共有し、OJTにより実務を通じてスキルを定着させます。その後も定期的なセキュリティ研修やBCP演習を実施し、組織全体のレジリエンスを強化します。

募集要件や研修計画を説明する際、何をいつまでに習得すべきかを明示し、育成スケジュールと評価基準を共有してください。

技術担当者は、研修内容やキャリアパスを策定後、自社の人員構成に合わせたカスタマイズを行い、必要なスキルセットを定期的に見直しましょう。

システム設計のベストプラクティス

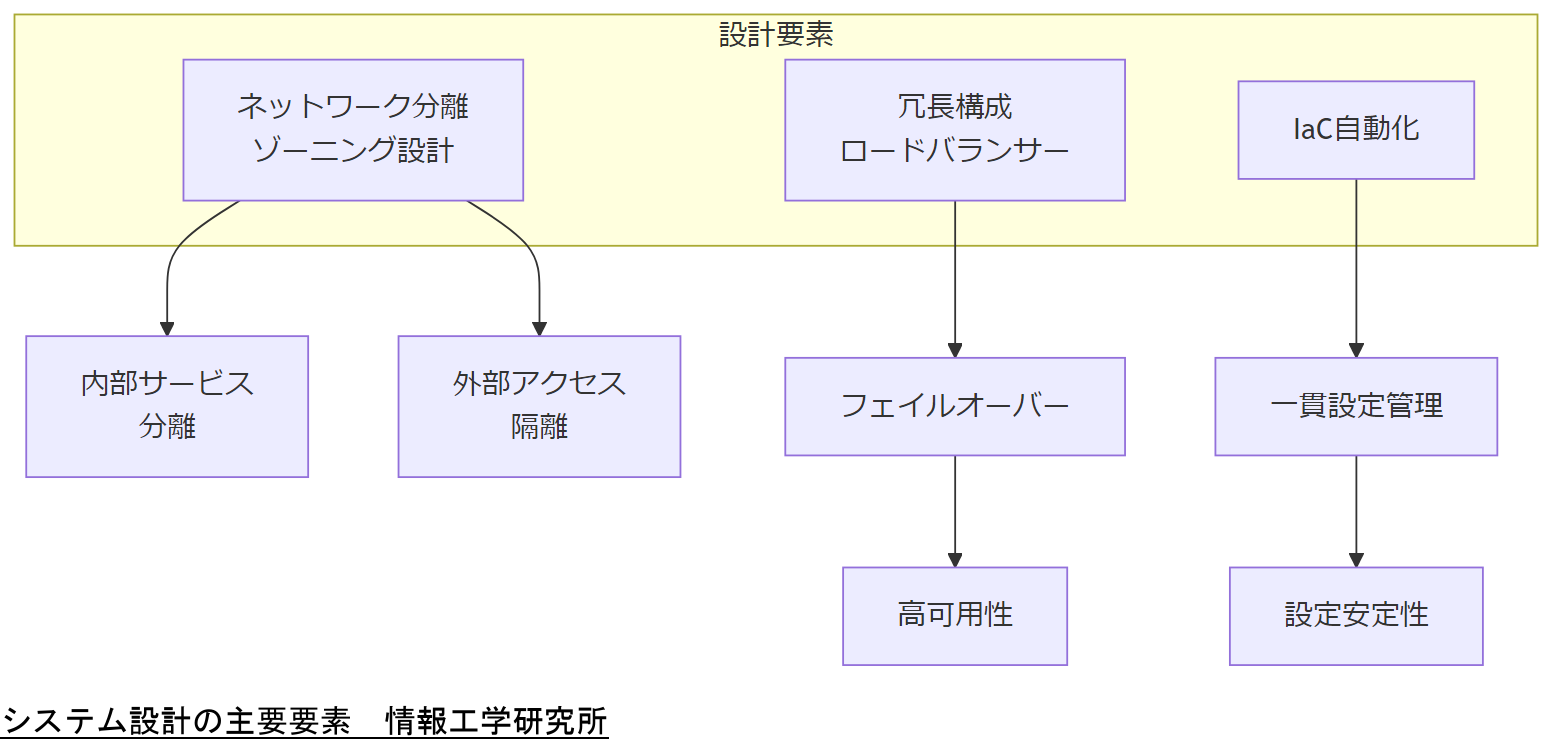

クラウド・オンプレミスを問わず、高可用性とセキュリティを両立するシステム設計が求められます。ネットワーク分離(ゾーニング)により、内部サービスと外部アクセスを論理的に隔離し、不正侵入や横移動を防止します。また、冗長構成としてロードバランサーやクラスタを用いることで、単一障害点を排除し、可用性を確保します。インフラコード化(IaC)と自動化により、一貫性ある設定管理を実現し、人為的ミスを低減します。

設計フェーズでは、可用性指標(RTO/RPO)や性能要件を明確化し、障害時のフェイルオーバー手順やロールバック計画を定義します。セキュリティ要件と運用負荷をバランスさせ、運用チームの監査・検証プロセスを組み込むことで、設計ドキュメントが常に最新かつ実行可能であることを保証します。

ゾーニングや冗長構成を説明する際は、目的とコスト効果のトレードオフを合わせて示し、社内理解を深めてください。

技術担当者は、設計ドキュメントを定期的にレビューし、実運用との乖離を防ぐための検証手順を運用フローに組み込みましょう。

運用と定期点検の手法

システムを安全且つ安定的に稼働させるためには、運用フェーズにおける定期点検と監査が不可欠です。定期点検では、運用状況を可視化し、脆弱性や設定ミスを早期に発見・是正することを目的とします。また、インシデント発生時の対応手順が機能するかを確認するため、演習を通じた演練も重要です。

- 定期監査チェックリスト:アクセス権限、パッチ適用状況、バックアップログなどを網羅的に点検

- 脆弱性診断:年1~2回の外部診断と四半期ごとの内部診断を実施

- ログレビュー:運用ログ、セキュリティログを毎月レビューし、異常兆候を分析

- インシデント対応演習:年1回以上の模擬演習による手順検証と課題抽出

監査頻度や演習項目を説明する際、なぜその頻度が必要か(法令要件・ベンチマーク)を示し、運用計画に組み込む必要性を共有してください。

担当者は定期点検後のレポートと是正計画をセットで管理し、次回点検までに改善策が反映されたかを確認するフローを策定しましょう。

BCPの策定と実践

概要解説

事業継続計画(BCP)は、想定外の事態発生時にも企業活動を維持するための設計書です。特にデータ保護では、3重化保存と運用フェーズの明確化が中核となります。保存場所はプライマリ、セカンダリ、オフサイトの三拠点を基本とし、運用は平常時、無電力・自然災害時、システム停止時の三段階に分けて手順を策定します。大規模ユーザー(10万人以上)環境ではさらに細分化し、役割分担と連携フローを厳密に定める必要があります。

まず、データ保存の多重化では各保存先の物理的・論理的特性を評価し、地理的分散やネットワーク経路の冗長性を確保します。次に、平常時フェーズではバックアップ手順や定期点検を日常運用に組み込み、無電力時フェーズではUPSや移動型発電機の起動手順を詳細に定義します。システム停止時フェーズでは緊急復旧手順をリハーサルし、必要な資材・担当者を予めアサインしておくことが重要です。

3重化保存や運用フェーズの手順を示す際、各フェーズの責任部署と作業内容を明確にして合意を得てください。

技術担当者は、定期的にBCP演習を実施し、手順漏れや資材不足がないかをチェックリストに基づき検証しましょう。

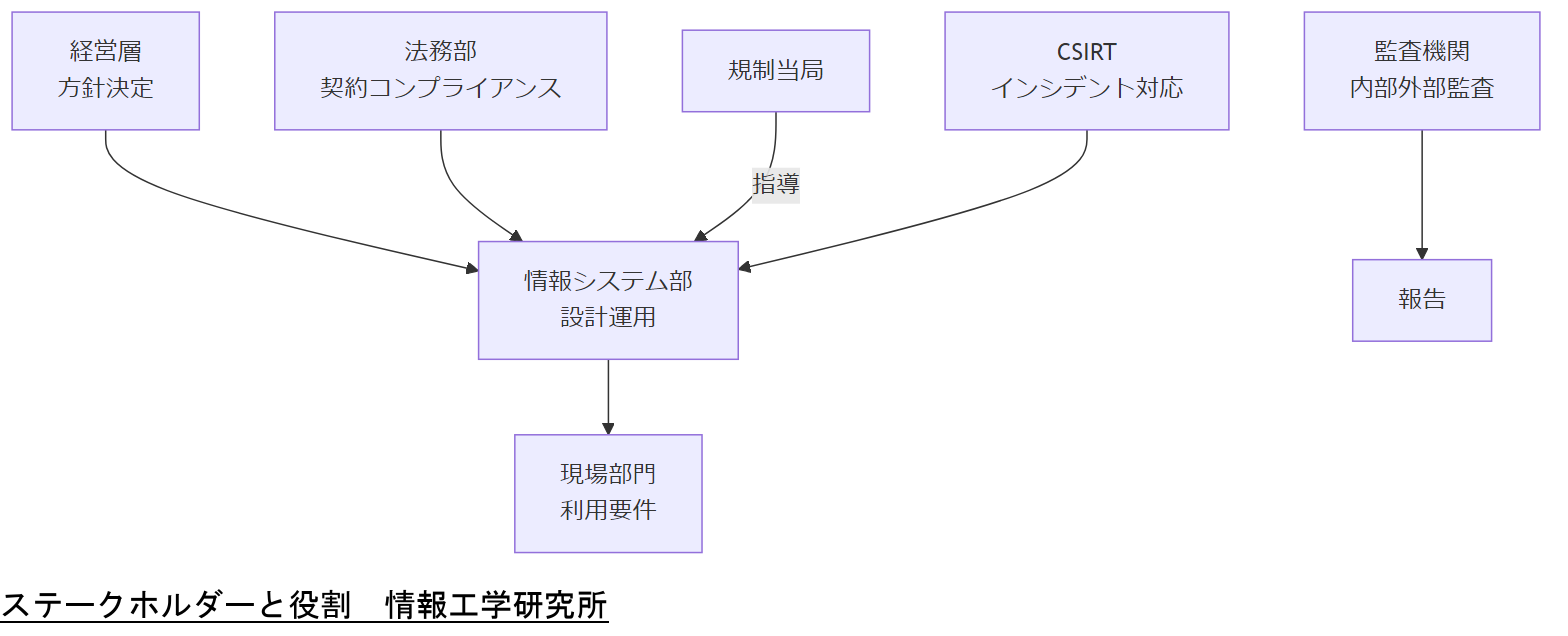

関係者の特定と注意点

システム導入・運用においては、関係者(ステークホルダー)の役割と責任を明確化することが重要です。社内では、経営層(予算・方針決定)、情報システム部(設計・運用)、法務部(契約・コンプライアンス)、現場部門(利用・要件定義)が主な担当部署となります。社外では、監査機関(内部監査・外部監査)、規制当局(監督・指導)、CSIRT(インシデント対応チーム)などが関与します。各関係者とのコミュニケーションポイントを整理し、合意形成のタイミングと方法を設計書に明記しましょう。

注意点として、権限分離(SoD: Segregation of Duties)を徹底し、単一担当者による不正やミスを防止する仕組みを導入します。また、法務部への相談タイミングや監査報告のスケジュールを予め合意しておくことで、運用中の混乱を回避できます。社外ステークホルダーへの情報提供は、契約範囲内かつ法令順守の範囲で行うよう留意してください。

権限分離や監査スケジュールを説明する際、部署間の役割と連携方法を明確に示し、運用フローでの責任範囲を共有してください。

技術担当者は、ステークホルダーマトリクスを作成し、定期的に内容を更新することで、運用中の連絡漏れや合意齟齬を防ぎましょう。

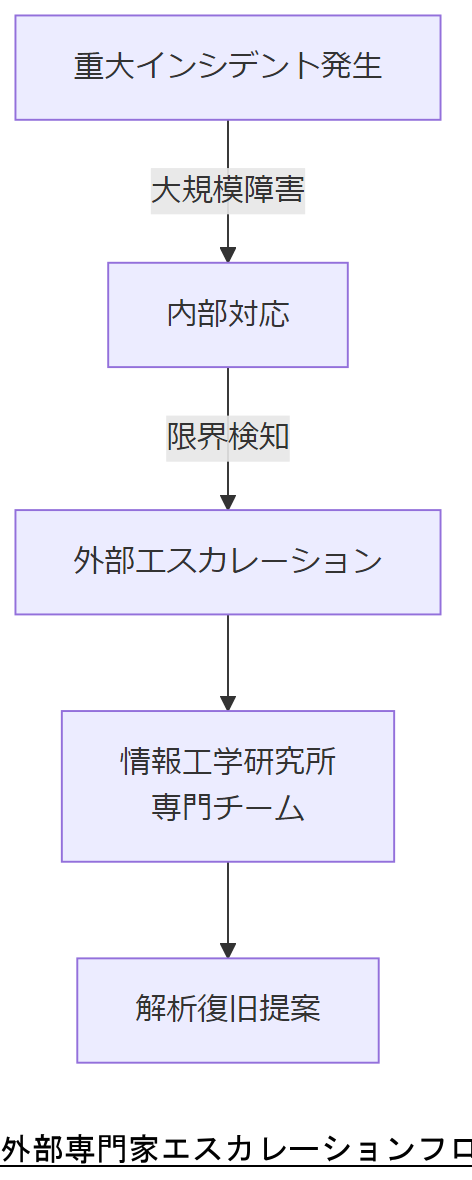

外部専門家へのエスカレーション

重大インシデントや専門的な解析が必要な場合は、外部専門家へのエスカレーションが有効です。本記事では、情報工学研究所(弊社)へのご相談フローを推奨します。エスカレーション基準として、侵害規模の拡大時・法令順守疑義発生時・復旧手順が内部で完結できない場合などを設定し、迅速に弊社の専門チームと連携できる体制を構築します。

ご相談方法は、本ページ下部のお問い合わせフォームからご連絡いただくだけで完了します。弊社は多様な復旧実績を有し、技術的困難事例への対応ノウハウを蓄積しています。また、解析レポートや再発防止策の提案も行い、貴社のセキュリティ強化と事業継続を支援いたします。

エスカレーション基準や相談フローを説明する際、どのタイミングで外部支援が必要かを具体的に示し、緊急連絡先として弊社を明確化してください。

技術担当者は、復旧支援実績と対応手順を簡潔にまとめ、社内手順書にエスカレーションフローを組み込みましょう。

弊社へのご相談のご案内

情報工学研究所(弊社)は、他社では困難とされた復旧事案にも対応可能な実績と技術力を有しています。ご相談は本ページ下段のお問い合わせフォームから承ります。必要事項をご入力いただくと、担当者より折り返しご連絡いたします。

弊社では、現地調査、リモート解析、トラブルシュート報告書の作成まで一貫したサービスを提供し、再発防止策のご提案も含めたサポートを行っております。迅速かつ的確な対応で、貴社の事業継続を支援いたします。

お問い合わせフローを説明する際は、フォーム送信から初動対応までの流れを明確に示し、手順を共有してください。

技術担当者は、フォーム入力項目の意図を理解し、必要情報を漏れなく社内で収集しておきましょう。

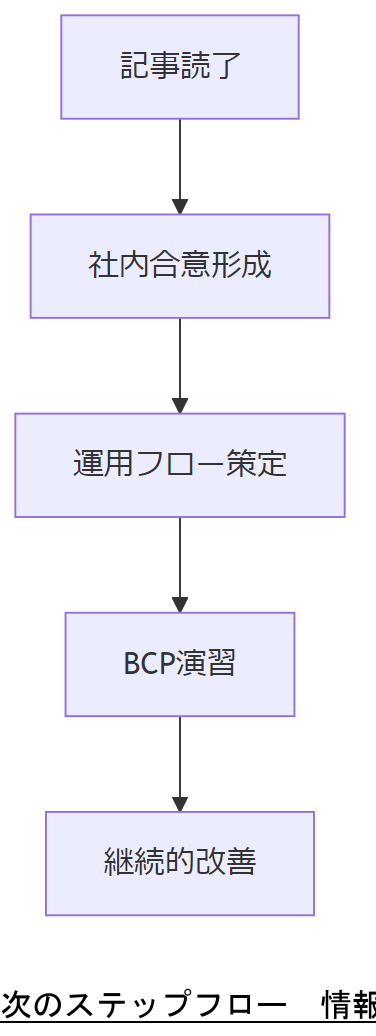

まとめと次のステップ

本記事では、クラウド・オンプレミス両面のセキュリティ要件、法令遵守、BCP設計、ステークホルダー連携など、データ保護基盤構築の全体像を解説しました。技術担当者は、本記事を踏まえ、社内合意形成と運用フローへの落とし込みを優先してください。

次のステップとして、弊社の無料診断サービスをご活用いただき、現状のギャップ分析と改善提案を受けることをお勧めします。情報工学研究所は、貴社の課題解決に向け、包括的なサポートを提供いたします。

本記事の主要項目をまとめ、経営層への説明資料として活用できるよう、要点を整理して共有してください。

技術担当者は、本記事を基に社内ワークショップを開催し、各章の課題と改善策を実践計画に落とし込みましょう。

はじめに

クラウドとローカルの選択肢がもたらすセキュリティの課題とは 現代のビジネス環境では、データの管理方法としてクラウドとローカルの二つの選択肢が広く利用されています。それぞれには独自の利点と課題が存在し、特にセキュリティの観点からは慎重な検討が求められます。クラウドサービスは、スケーラビリティやコスト効率の面で魅力的ですが、外部のサーバーにデータを預けることによるリスクも伴います。一方、ローカルでのデータ管理は、物理的な制御が可能である一方、ハードウェアの故障や災害によるデータ損失のリスクがあるため、バックアップや復旧計画が不可欠です。このように、どちらの選択肢も一長一短があり、企業のニーズやリスク許容度に応じた適切な判断が求められます。次の章では、クラウドとローカルそれぞれのセキュリティの特徴を詳しく見ていきましょう。

クラウドストレージのセキュリティ機能と利点

クラウドストレージは、近年多くの企業にとって重要なデータ管理手段となっています。その主なセキュリティ機能には、データ暗号化、アクセス制御、監査ログ、バックアップ機能などがあります。データ暗号化は、データが保存される際や転送される際に、情報を暗号化することで不正アクセスから保護します。これにより、万が一データが盗まれた場合でも、情報が解読されるリスクを低減します。 また、アクセス制御は、誰がどのデータにアクセスできるかを厳格に管理する機能です。ユーザーごとに異なる権限を設定することで、機密情報へのアクセスを制限し、データ漏洩のリスクを軽減します。さらに、監査ログは、データへのアクセスや変更の履歴を記録することで、不正行為やデータの不適切な使用を追跡可能にします。 クラウドサービスプロバイダーは、これらのセキュリティ機能を強化するために常に最新の技術を導入し、セキュリティ対策をアップデートしています。また、クラウド環境では、物理的なセキュリティも重要です。データセンターは通常、高度なセキュリティシステムで保護されており、自然災害や物理的な侵入からデータを守ります。 このように、クラウドストレージは多層的なセキュリティ対策を講じており、企業がデータを安全に管理するための強力な選択肢となっています。次の章では、ローカルストレージのセキュリティ機能とその利点について詳しく探っていきます。

ローカルストレージの保護とその限界

ローカルストレージは、企業がデータを物理的に管理するための選択肢であり、一定のセキュリティ利点を持っています。まず、データが社内のサーバーやPCに保存されるため、外部からのアクセスが制限され、物理的な制御が可能です。このため、企業はデータに対する直接的なアクセス権を管理しやすく、内部のセキュリティポリシーを適用することができます。 しかし、ローカルストレージにはいくつかの限界も存在します。まず、ハードウェアの故障や災害によるデータ損失のリスクがあります。これに対処するためには、定期的なバックアップが不可欠ですが、バックアップの手間やコストがかかることも考慮しなければなりません。また、物理的なセキュリティが不十分な場合、内部者による不正アクセスやデータの漏えいが発生する可能性もあります。 さらに、ローカル環境では、セキュリティソフトウェアやファイアウォールの導入が必要ですが、これらの管理や更新が怠られると、脆弱性が生じることがあります。加えて、リモートワークの普及に伴い、社外からのアクセスが増える中で、ローカルストレージのセキュリティはますます難しくなっています。 このように、ローカルストレージは物理的な制御を提供する一方で、データの保護に関しては考慮すべき課題が多く存在します。次の章では、クラウドとローカルのセキュリティリスクを比較し、どのように対策を講じるべきかを考察します。

データ侵害のリスク: クラウド vs ローカル

データ侵害は、企業にとって深刻なリスクであり、クラウドストレージとローカルストレージそれぞれに異なる脅威が存在します。クラウドストレージでは、外部からの攻撃やハッキングが主なリスクとなります。特に、クラウドサービスプロバイダーが管理するデータセンターが標的にされることが多く、適切なセキュリティ対策が講じられていない場合、膨大な量のデータが一度に漏洩する可能性があります。プロバイダーは通常、強固なセキュリティ対策を導入していますが、サイバー攻撃の手法は日々進化しているため、常に最新の対策が求められます。 一方、ローカルストレージでは、内部者による不正アクセスが大きなリスクとなります。従業員や関係者が物理的にデータにアクセスできるため、意図的なデータ漏洩や誤操作による情報の損失が発生することがあります。また、ハードウェアの故障や自然災害によるデータ損失も考慮しなければなりません。ローカル環境では、定期的なバックアップや適切な物理的セキュリティの確保が不可欠です。 このように、クラウドとローカルのストレージには、それぞれ異なるデータ侵害のリスクが存在します。企業は、これらのリスクを理解し、適切な対策を講じることで、データの安全性を確保する必要があります。次の章では、具体的な対策や解決方法について詳しく探っていきます。

法規制とコンプライアンス: どちらが優位か

クラウドとローカルストレージの選択において、法規制とコンプライアンスは重要な要素です。特に、個人情報や機密情報を扱う企業にとって、データの保存方法が法的要件に適合しているかどうかは重大な問題です。クラウドサービスは、データがどこに保存されているかが明確でない場合があり、国や地域によって異なるデータ保護法に影響を受けることがあります。例えば、EUの一般データ保護規則(GDPR)や日本の個人情報保護法など、厳格な規制が存在するため、クラウドサービスを利用する際は、これらの法律に準拠しているかを確認する必要があります。 一方、ローカルストレージでは、企業がデータを物理的に管理できるため、法規制に対する対応が比較的容易です。内部のセキュリティポリシーを適用しやすく、データの取り扱いに関する透明性を確保しやすいという利点があります。ただし、ローカル環境でもコンプライアンスを維持するためには、定期的な監査や内部教育が必要です。 このように、クラウドとローカルのストレージは、法規制とコンプライアンスの観点から異なるアプローチが求められます。企業は自社のビジネスモデルやデータの性質に応じて、どちらのストレージが法的要件を満たしやすいかを慎重に検討することが重要です。次の章では、企業が実施すべき具体的な対策について考察します。

実際の事例から学ぶセキュリティの教訓

実際の事例から、クラウドとローカルストレージのセキュリティに関する重要な教訓を学ぶことができます。例えば、ある企業がクラウドサービスを利用していた際、サイバー攻撃を受けてデータが漏洩しました。このケースでは、プロバイダーのセキュリティ対策が不十分であったため、顧客の個人情報が大量に流出しました。この教訓から、クラウドサービスを選ぶ際には、プロバイダーのセキュリティ体制や過去のインシデントについての情報を十分に調査し、信頼性を確認することが重要です。 一方、ローカルストレージを利用していた企業では、内部の従業員が意図的に機密データを持ち出す事件が発生しました。この場合、物理的なアクセス権の管理が不十分であったことが原因でした。この事例からは、ローカル環境でも内部のセキュリティポリシーを厳格に適用し、従業員の教育や監視を強化することが必要であると学ぶことができます。 これらの実際のケースは、クラウドとローカルのそれぞれのセキュリティリスクを理解し、適切な対策を講じることの重要性を示しています。企業は、これらの教訓を基に自社のデータ管理戦略を見直し、より安全な環境を構築するための取り組みを強化する必要があります。

クラウドとローカルの安全性を総合的に評価する

クラウドとローカルストレージの安全性を総合的に評価すると、それぞれの利点とリスクが明確になります。クラウドストレージは、最新のセキュリティ技術を取り入れた多層的な防御策を提供し、スケーラビリティやコスト効率の面でも優れています。しかし、外部の脅威にさらされる可能性があるため、プロバイダーの信頼性やセキュリティ対策の確認が不可欠です。一方、ローカルストレージは物理的な制御が可能であり、内部のセキュリティポリシーを適用しやすいですが、ハードウェアの故障や内部者によるリスクが存在します。 企業は、自社のビジネスモデルやデータの性質、法規制に基づいて、どちらのストレージがより適切かを慎重に検討する必要があります。最終的には、両者の特性を理解し、適切な対策を講じることで、データの安全性を確保し、リスクを最小限に抑えることが求められます。企業のニーズに応じた柔軟なアプローチを採用することで、安心してデータを管理できる環境を整えることができるでしょう。

あなたのビジネスに最適な選択を見つけるための無料相談

クラウドとローカルストレージの選択は、企業にとって重要な決定です。どちらの方法にも利点とリスクがあり、ビジネスの特性やニーズに応じた最適な選択をすることが求められます。私たちは、あなたのビジネスに最適なデータ管理方法を見つけるための無料相談を提供しています。専門家があなたの状況を理解し、具体的なアドバイスを行うことで、安心してデータを管理できる環境を整えるお手伝いをいたします。まずはお気軽にお問い合わせください。あなたのビジネスにとって最良の選択肢を共に見つけましょう。

セキュリティ対策を選ぶ際の注意すべきポイント

セキュリティ対策を選ぶ際には、いくつかの重要なポイントに注意を払う必要があります。まず、クラウドサービスを利用する場合は、プロバイダーの信頼性を確認することが不可欠です。過去のセキュリティインシデントや、導入しているセキュリティ技術の詳細を調べ、適切な対策が講じられているかを見極めましょう。また、サービス契約書におけるデータの所有権や管理責任についても明確に理解しておくことが重要です。 ローカルストレージを選ぶ場合は、物理的なセキュリティ対策を強化することが求められます。特に、アクセス権限の管理や、データへの物理的アクセスを制限する施策を講じることが大切です。さらに、定期的なバックアップとその保管方法を確立し、データ損失のリスクを最小限に抑えることも必要です。 最後に、法規制やコンプライアンスの遵守も忘れてはなりません。データの取り扱いに関する法律や業界基準を把握し、適切に対応することで、企業の信頼性を高めることができます。これらのポイントを考慮することで、より安全で効果的なデータ管理が実現できるでしょう。

補足情報

※株式会社情報工学研究所は(以下、当社)は、細心の注意を払って当社ウェブサイトに情報を掲載しておりますが、この情報の正確性および完全性を保証するものではありません。当社は予告なしに、当社ウェブサイトに掲載されている情報を変更することがあります。当社およびその関連会社は、お客さまが当社ウェブサイトに含まれる情報もしくは内容をご利用されたことで直接・間接的に生じた損失に関し一切責任を負うものではありません。