もくじ

- 第01章:深夜に渡されたのは「.vmdk 1本」──まずやるべきは解析ではなく“証拠性を壊さない準備”

- 第02章:VMDK/VHDは「ただの巨大ファイル」ではない──仮想ディスクの層(ヘッダ/ブロック/メタデータ)を押さえる

- 第03章:スナップショットの罠:差分ディスクを1枚でも落とすと、復元できるはずのファイルが消える

- 第04章:変換する?そのまま読む?──qemu-img/VMwareツール/Hyper-V系で“読み取り専用”を貫く判断軸

- 第05章:マウントで事故る人が多い:自動修復・自動チェックを避け、Read-Onlyで確実に開く手順

- 第06章:パーティション/ファイルシステムを「誤認」しない──GPT/MBR、LVM、BitLocker等の見落としポイント

- 第07章:“見えるファイル”だけが全てじゃない──削除済みデータとメタデータ(MFT/ジャーナル)を拾う

- 第08章:壊れているときの最終手段:ファイルカービング(署名/断片化)で救えるもの・救えないもの

- 第09章:伏線回収:ハッシュ、採取ログ、手順の再現性──「説明責任に耐える抽出」を設計する

- 第10章:帰結:抽出はワンショット作業ではなく“パイプライン”──再現可能な運用が現場を救う(迷ったら専門事業者へ)

【注意】 本記事は仮想ディスク(VMDK/VHD/VHDX)からデータを抽出する一般的な方法を解説するもので、環境・証拠性要件・暗号化・破損状況により最適解は変わります。誤った手順はデータ破損や証拠性低下につながるため、判断に迷う場合は株式会社情報工学研究所のような専門事業者へ相談し、被害最小化と説明責任の両立を優先してください。

深夜に渡されたのは「.vmdk 1本」──まずやるべきは解析ではなく“証拠性を壊さない準備”

「これ、急ぎで中身見てほしい。VMのディスクだけ取り出した」──深夜のSlackに落ちてきたのが、巨大なVMDKやVHDのファイル。SREや情シスなら、こういう瞬間に胸の奥がざわつくはずです。

心の会話としては、だいたいこんな感じです。

- 「マウントして覗くだけなら早いけど……それで壊したら誰が責任取るんだ?」

- 「そもそもこれ、スナップショットの差分が別にあるやつでは?」

- 「暗号化(BitLocker等)だったら、鍵なしで時間だけ溶けるやつだ……」

この“モヤモヤ”は健全です。仮想ディスクからの抽出は、技術的にはファイル操作に見えても、実務では「証拠性」「再現性」「説明責任」がセットで問われます。ここで焦って中身を覗くと、後から「そのデータ、本当に当時の状態?」という疑義が消えません。

まずは“触らない”を作業として成立させる(被害最小化の第一歩)

最初にやることは、解析ツール選びではありません。オリジナルを保全し、作業用コピーで進めることです。可能なら、受領したファイルを「オリジナル保管領域(書き込み禁止に近い運用)」へ置き、以後の操作はコピーに限定します。

この段階での実務チェックは次のとおりです。

- 受領経路の記録:誰から・いつ・どの媒体/転送方法で受け取ったか(チケットやメール本文で残す)

- ファイル一覧の固定:拡張子だけで判断しない(.vmdk, -flat.vmdk, -000001.vmdk, .avhdx などが同時に必要なことがある)

- ハッシュ算出:作業前にSHA-256等のハッシュを記録し、コピー後も一致を確認する

- タイムスタンプ取り扱い:OSやツールにより参照/更新の扱いが異なるため、保全は「複製+ハッシュ」で担保する

ポイントは「読むだけなら安全」という思い込みを捨てることです。OSの自動マウント、自動修復、インデックス作成、AVスキャンなど、“読むつもり”でも周辺機能が勝手に書き込みを誘発するリスクが現場にはあります。だからこそ、以後の作業は読み取り専用を貫く設計(後述)に寄せます。

「ディスク1本」に見えても、実際は“状態の集合”かもしれない

VMware系のVMDKやHyper-V系のVHD/VHDXは、単体で完結している場合もありますが、スナップショット/差分が絡むと「親+子(差分)」のチェーンになります。チェーンの一部が欠けると、ファイルが“あるのに読めない”状態が発生します。

ここでの判断ミスが多いのが、「とりあえず変換して見よう」です。変換自体は正しい手段になり得ますが、チェーン不整合のまま変換すると、変換結果が“それっぽく開けるが重要ファイルが欠けている”という危険な状態になります。後から発見しても、原因が「元が壊れていた」のか「作業で落とした」のかが曖昧になり、議論が過熱しがちです。

この章の結論はシンプルです。最初の目的は“解析を進める”ではなく、“後で説明できる形で前提を固める”。これが次章以降の技術作業を、トラブルではなくプロセスに変えてくれます。

VMDK/VHDは「ただの巨大ファイル」ではない──仮想ディスクの層(ヘッダ/ブロック/メタデータ)を押さえる

仮想ディスクは“巨大な1ファイル”に見えます。でも、フォレンジックや復旧の観点では、ディスクの構造と状態が折り重なったデータ構造です。ここを理解しているかどうかで、抽出の成功率と手戻りが大きく変わります。

心の会話で言うならこうです。

- 「ddで吸い出せば終わり、って話じゃないんだよな……」

- 「“どのブロックがどこにあるか”が分からないと、破損時に詰む」

VMDKの典型:メタ(記述)と実データ(extent)が分かれることがある

VMDKは構成により、

- ディスクリプタ(小さい設定的な情報)と

- 実データ(flat/sparse等のextent)

が分かれて存在する場合があります。たとえば「-flat.vmdk」や「-delta.vmdk」のようなファイルが別にあるケースです。単体のVMDKに見えても、実際は参照先が別ファイル、ということが起きます。

このとき重要なのは、「ディスクリプタだけ」「extentだけ」を拾っても意味がない、という点です。抽出の入口で「揃っているか」を確認するのは、技術的にも運用的にも“ブレーキ”として効きます。

VHD/VHDXの典型:固定/可変、そして差分(differencing)

Hyper-V系のVHD/VHDXにも、固定サイズと可変サイズがあり、さらに差分ディスク(運用上はスナップショット相当)が存在します。差分は親ディスクを参照しながら変更点だけを保持するため、親がないと全体像が復元できません。

特に注意すべきは「ファイル名が分かりやすいとは限らない」ことです。運用でリネームされたり、エクスポート/コピーの過程で一部だけ渡されたりします。ここで“経験則で決め打ち”すると、後から整合性が取れずに調査が長引きます。

比較で腹落ちさせる:同じ“仮想ディスク”でも、失敗ポイントが違う

| 観点 | VMDK(VMware系)で起きがち | VHD/VHDX(Hyper-V系)で起きがち |

|---|---|---|

| “1本に見える”罠 | ディスクリプタが別ファイルを参照している/スナップショットの子が別にある | 差分(differencing)の親が必要/エクスポート手順で親子が分断される |

| 抽出時の危険 | チェーン不整合のまま変換・マウントして欠落に気づきにくい | 親子関係を誤ると、古い状態に見えて“正しく抽出できた”と勘違いしやすい |

| 復旧・説明責任 | 「どの段階のスナップショットか」を言語化しないと争点化しやすい | “どのチェックポイント時点か”を確定しないと調査結果が揺れる |

つまり、仮想ディスクからの抽出は「ツール操作」ではなく、構造の理解→前提の確定→読み取り専用での抽出という順序が大事です。逆順(先にマウント)で進めると、短期的には早く見えても、後で取り返しがつかない手戻りが起きます。

次章では、この理解を“実害のある罠”として具体化します。スナップショット(差分)の扱いを間違えると、ファイルが欠けるだけでなく、「欠けた事実」そのものに気づけないことがあるからです。

スナップショットの罠:差分ディスクを1枚でも落とすと、復元できるはずのファイルが消える

ここが仮想マシンフォレンジックの“あるある地雷”です。現場でよくある失敗は、こうです。

- 受領したのは「それっぽい」VMDK/VHDX

- マウントするとフォルダ構造は見える

- でも、肝心のログやDBの一部が見当たらない

- 「たぶん消されてる?」と推測が始まる

心の会話はたぶんこうなります。

「え、消されてる?……いや待て、差分(スナップショット)落としてない?」

差分ディスクは“変更点だけ”を持つ:親がないと未来がない

スナップショット/差分ディスクは、親ディスクを基に「変更されたブロック」だけを別に持ちます。つまり、ある時点以降に作られたファイルや更新されたDBページは、差分側に存在する可能性があります。親しか無い状態でマウントできたとしても、それは「古い状態」か「不完全な状態」かもしれません。

さらに厄介なのは、差分を落としたときに“エラーにならない”場合があることです。ツールによっては、参照できる範囲でそれらしく開けてしまうことがあります。結果として、欠落が「抽出ミス」なのか「実際の削除」なのかが混ざり、議論が過熱します。

チェーン(親子関係)の確認は“技術”であり“社内調整”の武器でもある

フォレンジックは、技術だけで完結しません。報告先(上司、法務、取引先、監査、顧客)に対して「なぜそう言えるのか」を説明する必要があります。差分チェーンを確認し、どの時点の状態を再現しているのかを明確にすることは、後で揉めないための防波堤になります。

実務で最低限押さえるべき観点は次です。

- 親子の整合:親ディスクに対して、子(差分)が正しい親を参照しているか

- 時点の確定:どのスナップショット(チェックポイント)時点の状態を扱っているか

- 欠落の切り分け:チェーン不備による欠落か、OS内での削除か、破損か

「変換して一つに固める」は有効だが、順序を間違えると危険

差分が揃っていて整合が取れているなら、変換して扱いやすい形式にまとめる判断は現場でよくあります。ですが、ここで重要なのは、

- チェーンが揃っていること

- 変換後もハッシュやログで「どの入力から作られたか」を追えること

- 原本(受領物)を別保管し、変換物だけで作業を継続すること

です。順序を守ることで、万一のときに「作業が原因で壊したのではない」と説明でき、調査の信頼性が上がります。

次章では、実際に事故が起きやすい「マウント」について、読み取り専用を徹底する具体的な考え方を整理します。ここを疎かにすると、せっかく整合を取った状態を自分の手で崩してしまいかねません。

変換する?そのまま読む?──qemu-img/VMwareツール/Hyper-V系で“読み取り専用”を貫く判断軸

差分チェーンが揃っているかを確認したら、次に迷うのが「このままマウントして読むか」「一度変換してから扱うか」です。現場の本音としては、こう思いがちです。

「早く中身を見たい。変換は時間がかかるし、余計な工程を増やしたくない」

この感情は自然です。ただ、ここでの判断は“スピード”だけで決めると危険です。なぜなら、変換やマウントは、やり方次第で証拠性の担保にも破損リスクの低減にも、逆に取り返しのつかない混乱にもなり得るからです。

判断の前提:目的は「抽出」なのか「解析」なのか

まず目的を明確にします。仮想ディスク作業は大きく2系統に分かれます。

| 目的 | 優先すること | よくある選択 |

|---|---|---|

| 必要ファイルの抽出 | 確実に取り出す、作業を再現できる、余計な変更を入れない | 読み取り専用でマウント/必要に応じて変換で取り回し改善 |

| 不正・侵害の解析 | タイムライン、痕跡、削除済み領域、整合性検証 | イメージ化して解析基盤へ、ログ・ハッシュ・手順の厳格化 |

抽出が目的でも、後から「なぜそれを抽出したのか」「どの状態から抽出したのか」を問われるケースは多いです。だから、抽出でも“解析の入口”程度の規律(ハッシュ、ログ、読み取り専用)は必要になります。

“そのまま読む”が向くケース:“状態が確定している”とき

次の条件を満たすなら、変換せずに読み取り専用で扱う判断が合理的です。

- チェーン(親子)が揃い、どの時点の状態かが確定している

- 対象の環境(OS/ファイルシステム/暗号化有無)が把握できている

- 読み取り専用でマウントできる運用(自動修復を止められる)が整っている

- 必要なのは“特定ディレクトリのデータ抽出”で、加工の必要が薄い

ここで大事なのは「そのまま読む=楽」ではないことです。むしろ運用としては、読み取り専用を徹底する分だけ気を使います。ただ、その代わり、入力物(受領したディスク)の状態を崩しにくく、説明もしやすくなります。

“変換する”が向くケース:取り回し・互換性・検証を優先したいとき

一方で、変換を先に入れたほうが被害最小化につながることもあります。

- 解析/抽出に使う基盤が特定形式を前提としている(例:RAW/QCOW2等)

- 元形式のままだと、対応ツールが限定されて手戻りが発生しやすい

- スナップショットを統合して“1つの状態”として固定したい(ただし整合確認が前提)

- 一度「固定化」してから、複数人で同じ状態を検証したい

ただし、変換は「安全な作業」ではなく「状態を別表現へ写す作業」です。だから、変換前後でハッシュにより入力物の保全を担保し、変換物はあくまで作業用として扱います。ここを曖昧にすると、後で“どれが原本か”という社内調整が起き、温度が上がります。

変換・マウントの共通原則:ログで“説明責任”の堤防を築く

実務上、最低限残すと強いのは以下です。

- 入力ファイル一覧(ファイル名、サイズ、更新日時)

- 入力のハッシュ(SHA-256等)

- 実行したコマンド(引数含む)と実行時刻

- 出力ファイルの一覧とハッシュ

- エラーや警告のログ全文

この一連があるだけで、後から「それ本当に同じ入力?」と言われたときに、議論を落ち着かせることができます。フォレンジックは技術であり、同時に“対人・対組織”の仕事でもあるからです。

この章のまとめ:判断を間違えないためのチェックリスト

最後に、現場で使える短いチェックを置きます。

- いま扱っているのは「原本」か「作業用コピー」か?(原本なら即ブレーキ)

- スナップショット/差分のチェーンは揃っているか?

- “どの時点の状態”を扱うかが言語化できるか?

- 読み取り専用(自動修復抑え込み)を徹底できるか?

- 変換するなら、前後のログ・ハッシュが残るか?

次章では、実際に事故が起きやすい「マウント」の話に入ります。ここでの小さな油断が、後で大きな損失・流出議論につながることがあるため、慎重に“穴埋め”していきます。

マウントで事故る人が多い:自動修復・自動チェックを避け、Read-Onlyで確実に開く手順

「マウントして中身を見る」──この行為は、仮想ディスク抽出の中で最も身近で、同時に最も事故が起きやすい工程です。なぜなら、OSやツールは“親切”に動くからです。

心の会話はこうなりがちです。

「マウントしただけなのに、なんかログが出た。……え、チェックディスク走った?マジで?」

事故パターン1:OSの自動修復が“善意で”状態を変える

たとえばWindows系のボリュームを不用意に扱うと、環境によっては整合性チェックや修復が走ることがあります。Linuxでもファイルマネージャや自動マウント周りの挙動次第で、意図しないメタデータ更新が起こり得ます。

ここで重要なのは「更新が発生したかどうか」を目視で判断できない点です。だからこそ、作業は原則として次の考え方で組みます。

- マウントは読み取り専用で行う

- 自動実行される“修復・チェック”の機構を避ける

- オリジナルには触れず、作業用コピーに対しても“状態変化を最小化”する

事故パターン2:「読み取り専用」のつもりが、どこかで書き込みになっている

現場では、読み取り専用を名乗りながら次のような穴が残ることがあります。

- マウントはROでも、解析ツールが一時ファイルを同じ場所に生成する

- 別プロセス(インデックス、AV、バックアップ)がファイルへ触る

- スナップショット統合や変換時に、入力を誤って上書きする

だから「読み取り専用」は“設定”ではなく“運用”です。アクセス権、作業ディレクトリ分離、ログ、そして手順書として固める必要があります。

安全側の実務設計:作業環境を分ける(場を整える)

被害最小化のために、よく使われるのが「作業環境の分離」です。具体的には次のように分けます。

| 領域 | 役割 | ルール例 |

|---|---|---|

| 原本保管 | 受領物を保持し、後から再検証できるようにする | 書き込みを最小化、ハッシュ固定、アクセス制限 |

| 作業用コピー | 変換・マウント・抽出などの操作対象 | 操作ログを残す、出力は別フォルダへ |

| 抽出物出力 | 取り出したファイル(提出・解析用)を置く | 元ディスクと分離、再ハッシュ、改変防止 |

この分離は「めんどくさい」ように見えて、実はトータルでは速いです。後から「どれがどれ?」という社内調整が起きず、炎上/クレーム対応のリスクを下げられます。

抽出の基本は“ファイルをコピーする”こと:編集しない、実行しない

マウント後にやるべきことは、ディスク内のファイルを開いて確認することではなく、まず必要な対象を抽出先へコピーし、抽出物に対して確認することです。VMの中にあるログやDBを、マウントした状態で直接開いてしまうと、アプリがロックや更新を起こすことがあります。

抽出は次の順で考えると安全側です。

- 対象ディレクトリを特定する(パス・ユーザー・時点の仮説を立てる)

- 抽出先へコピーする(元を触らない)

- 抽出物でハッシュや整合性確認をする

- 必要なら抽出物に対して解析を進める

この章のまとめ:マウントは「閲覧」ではなく「抽出パイプラインの入口」

マウントで大事なのは、速く見ることではなく、後で揺らがない抽出です。自動修復や自動チェックを避け、読み取り専用を運用として貫くことで、調査の温度を下げ、説明責任の堤防を築けます。

次章では、マウント後に必ずぶつかる「パーティション/ファイルシステムを誤認しない」話に進みます。ここを外すと、正しいデータが“見えていないだけ”なのに「消された」と誤解してしまい、議論が過熱します。

パーティション/ファイルシステムを「誤認」しない──GPT/MBR、LVM、BitLocker等の見落としポイント

マウントの準備が整っても、「そもそも何をマウントするのか」を間違えると、正しいデータが“見えていないだけ”の状態になります。現場の心の会話はだいたいこうです。

「あれ、想像してたディレクトリがない……消された?……いや待て、別パーティションでは?」

最初に確認する順番:ディスク → パーティション → ボリューム → ファイルシステム

仮想ディスクは、OS目線では“物理ディスク相当”です。よって、抽出の入口は次の順序で考えるのが安全です。

- パーティションテーブルの種類(GPT/MBR、もしくは無い)

- パーティションの開始位置・サイズ・種別

- 論理ボリューム構成(LVM、Windowsの動的ディスク、ソフトウェアRAID等)

- 暗号化の有無(BitLocker、LUKS等)

- ファイルシステム種別(NTFS、ext4、XFS、ReFS等)

ここを飛ばして「とりあえずマウント」すると、誤認のまま進み、後で“議論が過熱”します。技術的に間違うだけでなく、「削除だ」「改ざんだ」という対人トラブルに発展しやすいからです。

よくある誤認パターンと“気づくためのサイン”

| 誤認パターン | 起きる現象 | 疑うべき要素 |

|---|---|---|

| OS領域だけ見ている | /home やデータドライブが見えず「空」に見える | 別パーティション、別ボリューム、追加ディスク |

| 古い時点の状態を見ている | ログが途中で途切れる/更新が止まって見える | スナップショット差分の欠落、親子取り違え |

| 論理ボリューム未復元 | 「未フォーマット」「マウント不能」に見える | LVM、動的ディスク、ソフトウェアRAID |

| 暗号化を見落とす | 中身が読めない/意味のある構造が見えない | BitLocker、LUKS、透過暗号化、鍵/回復キー |

特に暗号化は「努力で突破できる」類ではありません。BitLockerやLUKSは、鍵や回復キーが無ければ、原理的に復号が困難です(弱いパスワード等の例外的状況を除き、一般論として“鍵が必要”と理解するのが現実的です)。ここで無理に時間を使うより、関係者に鍵の所在を確認するほうが被害最小化につながります。

“構造を確定する”ことが、抽出の精度と説明責任を上げる

フォレンジックや復旧の現場では、抽出の成否だけでなく「どういう前提でそれを抽出したか」が問われます。パーティションやボリューム構成を確定し、どこからどこを読んだのかをログとして残すだけで、後の社内調整がかなり楽になります。

ここでのダメージコントロールは、派手な技術ではありません。誤認を減らし、遠回りを減らす“ブレーキ”を先に入れることです。

次章では、“見えるファイル”だけでは終わらない話に進みます。削除済み領域やメタデータは、復旧とインシデント説明の両方で重要ですが、同時に誤解が生まれやすいポイントでもあります。

“見えるファイル”だけが全てじゃない──削除済みデータとメタデータ(MFT/ジャーナル)を拾う

抽出作業で一度は出る会話があります。

「目的のログが無い。消されたのかな……」

このとき、すぐに“削除”と断定すると危険です。理由は単純で、「見える=存在」「見えない=不存在」ではないからです。ファイルシステムには、管理情報(メタデータ)や履歴(ログ/ジャーナル)があります。ただし、それらは常に残っているわけでも、必ず復元できるわけでもありません。ここを冷静に扱うのが、現場の温度を下げるコツです。

メタデータとは何か:ファイル本体の“外側”にある管理情報

代表例として、WindowsのNTFSにはMFT(Master File Table)があり、Linuxのext4やXFSなどにはそれぞれの管理構造やログ(ジャーナル/ログ領域)があります。これらは、ざっくり言うと次のような役割を持ちます。

- どんなファイルがあったか(名前、場所、属性など)を管理する

- 更新途中で壊れないように、変更の記録を保持する(ジャーナル/ログ)

- 削除や移動、リネームの痕跡が残ることがある

重要なのは「残ることがある」であって「必ず残る」ではない点です。上書きが進んでいれば消えますし、設定や運用により保持されない場合もあります。ここを一般論で断定しないことが、正確さの第一歩です。

削除済みファイルの回収は“可能性の評価”が先

削除済みデータの回収は、ファイルシステムの状態・上書き状況・断片化・暗号化の有無で難易度が大きく変わります。現場でまず確認したい観点は次です。

| 観点 | 見立て | 注意点 |

|---|---|---|

| 上書き量 | 少ないほど回収可能性が上がる | 稼働中のサーバはログ/キャッシュで上書きが速いことがある |

| 断片化 | 断片化が少ないほど回収しやすい | 大きなDB/ログは断片化しやすい |

| 暗号化 | 鍵が無いと実質的に困難 | BitLocker/LUKS等は「鍵の回収」が先 |

ここでやりがちなのが、「復元ツールを当てれば何とかなる」という期待です。期待が大きいほど、結果が出なかったときに対人の摩擦が増えます。だから、最初に“できる範囲・できない範囲”を言語化し、被害最小化として関係者の期待値を整えることが大切です。

メタデータは“証拠性”にも効くが、扱いは慎重に

メタデータや履歴情報は、インシデント対応で「いつ・誰が・何をした可能性があるか」を組み立てる材料になります。ただし、そこから先は一般論では限界があります。VMの稼働状況、ログ設定、時刻同期、アプリの挙動、バックアップ運用など、個別条件で解釈が変わるためです。

次章では、ファイルシステムの管理情報だけで拾えない場合の最終手段として語られがちな“カービング”を扱います。万能ではありませんが、条件が合えば救えるケースもあります。逆に、条件が合わないのに突っ込むと時間だけが溶けるので、その見極めを整理します。

壊れているときの最終手段:ファイルカービング(署名/断片化)で救えるもの・救えないもの

ファイルカービングは、ファイルシステムの管理情報に頼らず、ディスク内のバイト列から“ファイルらしい並び”を探して切り出す手法です。現場では「最終手段」として語られがちですが、正しくは条件付きで有効な手段です。

心の会話としては、こうなりがちです。

「MFTもジャーナルも追えない。じゃあカービングで全部戻せる?……いや、そんな都合よくないよな」

カービングが効きやすい条件:連続性がある、特徴がはっきりしている

カービングは、ファイル形式ごとの“特徴”(ヘッダ/フッタ、構造)を頼りにします。そのため、一般に次の条件で成功率が上がります。

- ファイルがディスク上で連続して配置されている(断片化が少ない)

- ファイル形式に明確なシグネチャがある(例:画像や一部の文書形式など)

- 上書きが少ない

逆に、DBファイルや大きなログ、仮想ディスク内のさらに仮想ディスクのような“巨大で断片化しやすいもの”は、カービング単独では苦戦しやすい傾向があります。

カービングの限界:ファイル名・パス・時刻情報は基本的に戻らない

カービングは「中身の断片」を拾うのが得意で、ファイルシステムが持っていた文脈(ファイル名、ディレクトリ、作成/更新時刻、アクセス権など)は基本的に復元できません。つまり、カービング結果だけで「これが目的のファイルだ」と断定するのは危険です。

実務的には、次のような使い方が現実的です。

- どうしても必要な“中身”を部分的にでも救う(例:設定断片、鍵ファイル候補、エラーログ断片)

- ファイルシステム側の復元やログ解析で補えないときの補助線にする

- 回収物の真正性・同一性を、別の証拠(ログ、ハッシュ、関連ファイル)で補強する

「やるべき順序」を間違えない:まずファイルシステム優先、その後にカービング

現場での失敗パターンは、最初からカービングに突っ込んで時間を消費し、結局“必要だったのは別パーティションの通常ファイルだった”というものです。だから順序は原則こうです。

- パーティション/ボリューム/暗号化の構造を確定する(第6章)

- 通常の抽出とメタデータ解析で拾えるものを拾う(第7章)

- それでも足りない部分を、カービングで補う(第8章)

この順番を守るだけで、作業の温度が下がり、ダメージコントロールが効きます。カービングは強力ですが万能ではないため、「使いどころ」を間違えないのが重要です。

次章では、ここまでの“抽出”を、報告や再現性のあるプロセスに落とし込む話に進みます。ハッシュ、採取ログ、手順の再現性は、技術として地味ですが、最終的に現場を守るストッパーになります。

伏線回収:ハッシュ、採取ログ、手順の再現性──「説明責任に耐える抽出」を設計する

ここまでで「構造を誤認しない」「差分を落とさない」「読み取り専用で抽出する」「メタデータ/カービングの限界を理解する」まで来ました。残る最後の壁は、技術そのものではなく説明責任です。

現場の心の会話は、だいたいこうです。

「抽出できた。でも、これを誰にどう説明する? “たまたま取れました”じゃ通らないよな……」

なぜ“説明責任”がここまで重要なのか

仮想マシンのディスクは、単なるファイルではなく「ある時点のシステム状態」です。そこから取り出したログやDBは、障害対応、インシデント対応、監査、法務、取引先説明など、複数の文脈で参照されます。文脈が増えるほど、「そのデータは本物か」「いつの状態か」「あなたの手順で変えていないか」が問われます。

ここで効くのが、地味だけど強いストッパー=「ログ」と「ハッシュ」と「手順の再現性」です。

最低限の“採取ログ”で、議論が過熱するのを防ぐ

採取ログは、豪華なフォレンジック台帳である必要はありません。重要なのは「第三者が読んでも追える」ことです。最低限、次の項目が揃うだけで、被害最小化と社内調整の両方が楽になります。

| 項目 | 内容(例) | 狙い |

|---|---|---|

| 受領情報 | 受領日時、受領者、受領経路(媒体/転送)、依頼目的 | 「いつ・誰が・何を」の起点を固定 |

| 入力一覧 | ファイル名、サイズ、更新日時、関連ファイル一式(差分含む) | 「落としていない」を説明できる |

| ハッシュ | SHA-256等(入力・作業用コピー・出力) | 同一性・改変疑義への防波堤 |

| 作業記録 | 実行したコマンド、ツール名/バージョン、実行時刻、エラー全文 | 再現性・原因切り分けを担保 |

| 抽出結果 | 抽出先、抽出対象、件数、容量、重要ファイルのハッシュ | 「何を渡したか」を明確化 |

このログがあるだけで、「それ本当に同じディスク?」「どの時点?」「作業で変えてない?」という典型的な疑義に対して、冷静に“歯止め”をかけられます。

ハッシュの運用は“計算する”より“運ぶ”が難しい

ハッシュは計算するだけなら簡単です。難しいのは、運用として破綻させないことです。例えば次の落とし穴があります。

- 入力のハッシュは取ったが、作業用コピーのハッシュを取っていない(コピー過程の疑義が残る)

- 差分ファイルの一部だけハッシュが漏れている(チェーン欠落の疑義が残る)

- 抽出物のハッシュが無く、提出後に「受領後に変わった/変わってない」論争になる

実務では、入力(原本)→作業用コピー→抽出物の三段でハッシュを揃えると、説明が一気に楽になります。「同一性の証明」は、技術というより対人の空気を落ち着かせる道具です。

再現性のコツ:“手順を固定する”のではなく“判断基準を固定する”

現場は毎回違います。VMwareかHyper-Vか、暗号化の有無、破損の有無、差分の有無、目的が抽出か解析か。手順を丸暗記しても破綻します。代わりに固定すべきは、判断基準です。

たとえば、次のような基準を文書化しておくと、誰がやってもブレにくくなります。

- 原本は触らない:作業はコピーで実施、原本は保管して再検証を担保

- 差分チェーンを確認してから前に進む:チェーン不明なら作業を止め、関係者に確認

- 読み取り専用を運用として徹底:自動修復・自動チェックを避ける設計にする

- 抽出は“開く”より“コピー”:まず抽出物へコピーし、確認は抽出物側で実施

- 不確実な推測はログに“仮説”として残す:断定しない、前提を明示する

ここまで整うと、「抽出できた/できない」だけでなく、「なぜそう言えるのか」を落ち着いて話せます。次章は、その伏線を回収して、抽出を“ワンショット”から“パイプライン”へ昇華させます。

帰結:抽出はワンショット作業ではなく“パイプライン”──再現可能な運用が現場を救う(迷ったら専門事業者へ)

仮想ディスクからのデータ抽出は、つい「目の前の1回」を乗り切る作業になりがちです。でも、現場の苦しさはそこじゃない。夜間対応、関係者説明、再発、監査、そして次の障害。1回の抽出が“次の火種”になると、チームの疲弊が加速します。

心の会話は、こうです。

「また同じことをやるのか……。誰かの属人芸じゃなくて、せめて“手順”にしたい」

パイプライン化の発想:入力→固定→抽出→検証→提出→保管

この領域で強いチームは、作業を「パイプライン」として設計します。個々のツールは違っても、流れはだいたい同じです。

- 入力の固定:受領物の一覧化、差分含む一式確認、ハッシュ算出

- 状態の確定:チェーン、時点、暗号化、ボリューム構成の把握

- 安全な抽出:読み取り専用、抽出物へコピー、抽出物側で確認

- 検証:抽出物ハッシュ、件数、重要ファイルの整合性

- 提出と記録:何を渡したか、どの前提で渡したかをログ化

- 保管:原本と作業用と抽出物を分離して保管(再検証の防波堤)

これを“毎回やる”のは大変に見えますが、長期的には逆です。属人化が減り、社内調整が減り、説明の温度が下がります。結果として、被害最小化が効きます。

導入前後のストーリー:現場の感情が変わる瞬間

導入前:「また新しいルール?どうせ運用が増えるだけじゃないのって、正直思いますよね。」

しかし、ある障害対応で「差分落ち」を早期に検知できたとき、状況が変わります。

導入後:「あれ、今回は“どの状態”のディスクか最初に確定してる。説明が一回で通った。夜間の議論が短い……」

この瞬間が、現場の“腹落ち”です。技術が勝つというより、無駄な揉め事が減ることが、実務の価値になります。

一般論の限界:ここから先は個別案件で条件が分岐する

ただし、ここが重要です。ここまで述べたのは、あくまで一般論の骨格です。実際の案件では、次のような条件で判断が大きく変わります。

- 暗号化(BitLocker/LUKS等)の有無と鍵の所在

- 差分チェーンの欠落や整合性不良

- ファイルシステム破損、論理ボリューム構成の複雑さ

- 目的が「復旧」なのか「不正調査」なのか(証拠性要件が変わる)

- 提出先(監査/法務/取引先)による求められる説明粒度

ここで無理に一般論だけで押し切ると、時間だけが溶けたり、後から「その抽出は適切だったのか」という議論が再燃したりします。だから終盤の結論としては、次になります。

判断に迷う局面(鍵が無い、差分が揃わない、破損が深い、説明責任が重い)では、被害最小化のために、株式会社情報工学研究所のような専門事業者に相談し、要件(証拠性/復旧/納期/提出形式)を整理した上で方針を決めるのが現実的です。

“自分たちでできる範囲”を明確化し、難所だけ専門家に繋ぐ。これが、現場エンジニア視点で一番疲弊しにくい進め方です。

付録:現在のプログラム言語各種で「仮想ディスク抽出ツール」を作る/運用する際の注意点

最後に、仮想ディスク(VMDK/VHD/VHDX)からの抽出や検証を自動化する際、言語ごとに“つまずきやすいポイント”を整理します。ここも一般論ですが、現場での事故を減らすストッパーになります。

C / C++:巨大ファイルとバイナリ解析は得意だが“安全設計”が難所

- オーバーフロー/境界:サイズ計算(オフセット+長さ)で桁あふれしやすい。特に64bitオフセット必須。

- エンディアン/アラインメント:ヘッダ解析で構造体キャストを安易にすると事故る。明示的に読み取る。

- 例外/エラー処理:途中失敗時にファイルハンドルが残りやすく、FD枯渇で二次障害になりがち。

- 依存ライブラリの脆弱性:パーサ系は入力が攻撃面になり得るため、更新とサンドボックス化が重要。

Go:実装速度と配布が強いが“IOの癖”に注意

- 巨大ファイルの扱い:読み込みをバッファリングしてストリーミングで処理し、全読み込みを避ける。

- 並列処理の暴走:goroutineを増やしすぎるとディスクI/O競合で遅くなる。ワーカー数を制限する。

- エラーの握りつぶし:戻り値エラーを雑に扱うと、欠落した抽出を“成功”扱いしてしまう。

Rust:安全性は高いが“実装の複雑さ”がコストになり得る

- 安全なバイナリ解析:境界チェックが効く反面、設計が複雑化しやすい。まずは小さなフォーマット単位で分割する。

- 所有権とライフタイム:メモリマップやバッファ参照で設計が詰まりやすい。抽象化し過ぎない。

- 依存クレート:フォーマット解析系は成熟度がまちまち。検証用テストデータ(壊れた入力)を必ず用意する。

Java:企業運用は強いが“メモリとI/O”が盲点になりやすい

- 巨大ファイルでのメモリ圧迫:Byte配列の全読み込みは避け、NIOでストリーム処理する。

- 例外設計:途中失敗時に「どこまで抽出できたか」が曖昧になりがち。進捗とチェックポイントを明示する。

- 文字コード/パス:Windowsパスや日本語ファイル名の扱いで差が出る。入出力境界は早めに固定する。

Python:試作は速いが“速度・メモリ・依存管理”が課題

- 速度:バイナリを純Pythonで舐めると遅い。必要ならC拡張/外部ツール併用の設計にする。

- 巨大データ:read()一発は避け、チャンク処理にする。メモリ不足は静かに失敗に繋がる。

- 依存の固定:解析系ライブラリはバージョン差で挙動が変わることがある。requirements固定と再現環境が重要。

- 例外で途中終了:抽出途中で落ちたときに“半端な出力”が残る。出力先のトランザクション設計(テンポラリ→リネーム)が有効。

JavaScript / Node.js:周辺連携は強いが“ファイルI/Oの前提”を誤りやすい

- バッファとストリーム:巨大ファイルは必ずストリームで。Buffer全読み込みはメモリを吹き飛ばす。

- 非同期の落とし穴:並列I/Oを増やしすぎるとスループットが落ちる。キュー制御が必要。

- ネイティブ依存:バイナリ解析でネイティブアドオンを使うと配布が難しくなる。運用形態を先に決める。

PHP:Web運用に載せやすいが“長時間処理”と“メモリ制限”に注意

- タイムアウト:Webリクエストで巨大ディスク処理は向かない。CLI/ジョブ化が前提。

- メモリ制限:デフォルト制限で落ちやすい。ストリーム処理、分割処理を設計する。

- 権限とパス:サンドボックス環境でファイルアクセスが制約される。設計段階で運用要件を固定する。

Ruby:記述性は高いが“性能と巨大I/O”で苦戦しやすい

- 大量データ:全読み込みを避け、EnumeratorやIOストリームで処理する。

- 例外処理:途中失敗時の後始末(テンポラリ削除、FDクローズ)を徹底しないと二次障害の火種になる。

C# / .NET:Windows親和性が高いが“クロスプラットフォーム差”に注意

- Windows特有機能:BitLocker関連やVHD操作はWindowsで強いが、Linux運用へ持ち込むと差が出る。

- ファイルロック:Windowsの共有モード設定を誤ると、読み取り専用のつもりがロック競合を起こす。

- 大容量I/O:Stream設計でバッファサイズと例外設計を固めると安定する。

Bash / PowerShell:現場の自動化に強いが“安全装置”が必要

- 破壊的コマンドの混入:パス解決ミスで上書き・削除が起きやすい。読み取り専用マウントと出力先分離を徹底する。

- エラーの見落とし:途中失敗でも後続が走ることがある。終了コード、set -e相当、ログ集約を必須にする。

- 再現性:環境差(ツールのバージョン差)を吸収しづらい。コンテナ化やバージョン固定が効く。

ここまで読んで「自分たちの環境だと、どの分岐が危ないか」「鍵や差分の扱いが不安」「提出先の説明責任が重い」と感じたなら、それは健全な疑いです。一般論には限界があり、個別案件では条件の組み合わせで最適解が変わります。

だからこそ、被害最小化と説明責任を両立させるために、株式会社情報工学研究所のような専門事業者へ相談し、状況に合わせた手順・抽出範囲・証拠性要件を一緒に設計することを検討してください。現場の負担を増やさずに進める道筋を作ることが、最終的に一番速い“ブレーキ”になります。

仮想マシンの仮想ディスク(VMDK/VHD)から安全にデータを抽出し、業務継続性を確保します。

フォレンジック手法を踏まえた法令・コンプライアンス遵守下での運用設計を支援します。

BCPに組み込むべき具体的プロセスと関係者間コンセンサスの取得方法を解説します。

仮想マシンフォレンジックの概要

この章では、仮想マシンフォレンジックの基本概念と物理ディスク解析との違いを解説します。

フォレンジックとは証拠保全を目的とし、データ抽出時にも証拠性を担保する技術的手法を指します。仮想ディスクではファイルシステムの論理構造だけでなく、スナップショットや差分ディスクの扱いが必要です。

特に、VMDK/VHDのフォーマット特性を理解し、安全な読み取り専用マウントを行うことが第一歩となります。

フォレンジック対象OS一覧| OS | サポート状況 |

|---|---|

| Windows | 対応 |

| Linux | 対応 |

| macOS | 限定対応 |

技術担当者自身が仮想ディスク特性を理解し、証拠保全を損なわない読み取り専用マウント手順を確実に実践する

フォレンジックの目的と仮想ディスク解析の流れを明示し、証拠性保持の手順が運用リスク低減に直結する点を強調してください

VMDK/VHDフォーマットの基礎知識

この章では、仮想ディスクファイルであるVMDKとVHDの内部構造を解説します。ヘッダー情報やパーティションテーブルの配置、スナップショット管理方式の違いを理解することで、抽出時の誤侵入を防止します。

2-1 VMDKの構造

VMDK(Virtual Machine Disk)は、VMware製品で利用される仮想ディスク形式です。メタデータ領域にディスクサイズやセクタ情報が格納され、差分ディスク(スナップショット)も別ファイルとして管理されます。

2-2 VHDの構造

VHD(Virtual Hard Disk)は、Microsoft製品で採用される形式です。ヘッダー部分にフッターを含む独自構造を持ち、動的拡張型と固定サイズ型があります。差分ディスクはチェーン形式でリンクされます。

表題:VMDKとVHDの主要構造比較| 項目 | VMDK | VHD |

|---|---|---|

| 標準用途 | VMware | Hyper-V |

| ヘッダー位置 | 先頭 | 先頭+末尾 |

| 差分方式 | ファイル分割 | チェーンリンク |

仮想ディスク形式の違いを正確に把握し、各フォーマット専用ツール選定時に誤った解析手順を取らないよう注意してください

VMDKとVHDの構造差異が抽出精度と時間効率に直結する点を共有し、専用ツール導入の根拠として説明してください

データ抽出準備とツール選定

この章では、仮想ディスクからのデータ抽出に先立ち必要な環境準備と、最適なツール選定基準を解説します。作業端末の要件、読み取り専用マウント環境の整備、そしてOSS/政府提供ツールと商用ツールの使い分けポイントを整理してください。

3-1 事前環境準備

まず、作業用端末には読み取り専用マウントが可能なLinux環境を推奨します。ディスクイメージを直接マウントするため、root権限の付与や必要カーネルモジュール(nbd、kvm対応)の有無を事前に確認してください。

3-2 ツール選定基準

抽出対象フォーマット別に以下の基準でツールを選定します。政府提供のOSSツールは信頼性が高く、サポート不要で導入コストを抑制できます。商用ツールは大規模障害時のサポート契約が可能ですが、コスト見合いを社内承認してから導入してください。

表題:ツール選定チェックリスト| 機能 | 政府提供OSS | 商用ツール | 備考 |

|---|---|---|---|

| 読み取りマウント | qemu-nbd(ipa.go.jp) | 製品A | OSSは無償 |

| ファイルシステム解析 | sleuthkit(ipa.go.jp) | 製品B | 商用はサポート付 |

| 差分チェーン管理 | libguestfs(ipa.go.jp) | 製品C | OSS最新版推奨 |

作業前チェックリストに従い、モジュール未導入時の手順を省略せず実行し、ツール選定基準で社内承認を速やかに進めてください

OSSと商用ツールのコスト・サポート比較を明示し、導入判断基準を経営層へ共有してください

イメージマウントと安全解析

この章では、仮想ディスクイメージの読み取り専用マウント手順と、その後に行う整合性チェック方法を解説します。誤って書き込みを行わないよう、必ずオプション設定を二重に確認してください。

4-1 読み取り専用マウント手順

Linuxホスト上でqemu-nbdやnbdモジュールを利用し、読み取り専用フラグを付与してマウントします。例えば、modprobe nbd max_part=16でカーネルモジュールを有効化し、qemu-nbd --read-only --connect=/dev/nbd0 Disk.vmdkを実行します。

4-2 整合性チェック方法

マウント後は必ずチェックサム検証を行います。ddコマンドでイメージを読み出し、sha256sumなどで元イメージと照合してください。異常があった場合はログファイルを確認し、マウントし直すかバックアップからの再抽出を検討します。

表題:マウントと整合性チェック手順| ステップ | コマンド例 | 備考 |

|---|---|---|

| モジュール有効化 | modprobe nbd max_part=16 | 一度のみ |

| 読み取り専用接続 | qemu-nbd --read-only --connect=/dev/nbd0 Disk.vmdk | 必須フラグ |

| マウント実行 | mount -o ro /dev/nbd0p1 /mnt/vm | –read-only |

| チェックサム検証 | sha256sum /mnt/vm/file | 元イメージと一致確認 |

読み取り専用フラグの漏れが致命的なので、モジュール設定とマウントオプションを必ず二重チェックしてください

読み取り専用マウントの意義とチェックサム照合の役割を明確にし、データ保全の確実性を経営層に示してください

ファイルシステム解析のポイント

この章では、仮想ディスク内のファイルシステム(NTFS、EXT4など)を解析する際の着眼点と留意点を解説します。ジャーナルやメタデータの活用方法を理解し、効率的かつ正確に失われたファイルを復旧する手順を示します。

5-1 ジャーナル活用とログ解析

NTFSやEXT4など多くのファイルシステムはジャーナル機能を持ち、不整合時の復旧情報を保持します。まずジャーナル領域を抽出し、変更履歴を洗い出すことで、削除済みファイルや直前の状態を特定できます。ログファイルのタイムスタンプやシーケンス番号を参照し、抽出対象ファイルの整合性を検証してください。

5-2 メタデータ解析とデータカーヴァー技術

ファイルシステムのメタデータ(inode、MFTレコード)にはファイル名、タイムスタンプ、サイズ情報が含まれます。これを解析し、データ領域からバイト単位でカーヴァー(復旧)を行う技術が有効です。特に断片化されたファイルでは、連続性チェックを行いながらセグメントを結合してください。

表題:主要ファイルシステム復旧機能一覧| ファイルシステム | ジャーナル有無 | メタデータ形式 | 推奨ツール |

|---|---|---|---|

| NTFS | あり | MFTレコード | sleuthkit |

| EXT4 | あり | inode構造 | extundelete |

| XFS | あり | AGヘッダー | xfs_repair |

ジャーナルとメタデータの両輪で解析を進め、断片化したデータ領域結合時にセグメント順序を誤らないよう注意してください

ジャーナルとメタデータ解析が復旧成功率を左右する点を強調し、ツール選定理由と手順の再現性を共有してください

法令・政府方針による影響

この章では、日本、米国、EUにおける法令・政府方針がデータ復旧・仮想マシンフォレンジック運用に与える影響を整理します。法令遵守は企業の信頼維持とリスク低減に不可欠ですので、最新動向を把握してください。

6-1 日本における要件

日本では電子帳簿保存法により、電子データの保存・取り扱い基準が定められています。不正競争防止法も関連し、業務データの不正コピーや持ち出しに対して社内規程の整備が必要です。フォレンジック操作時には操作ログを全件記録し、消去禁止措置を徹底してください。

6-2 米国における要件

米国ではCISA(Cybersecurity and Infrastructure Security Agency)によるガイドラインで、クリティカルインフラ運営者に対してフォレンジック対応プロセスの文書化が求められています。また、HIPAA(医療情報)やGLBA(金融情報)など業種別規制も考慮してください。

6-3 EUにおける要件

EUではGDPR(General Data Protection Regulation)に準じ、個人データの取得・処理に厳格な同意取得やアクセス記録保全が義務化されています。フォレンジック解析対象に個人情報が含まれる場合、事前にデータ保護責任者(DPO)への通知と同意手続きを完了してください。

表題:法令・規制対応要件比較| 地域 | 主な法令・方針 | 対応ポイント |

|---|---|---|

| 日本 | 電子帳簿保存法 不正競争防止法 | 操作ログ保存 消去禁止措置 |

| 米国 | CISAガイドライン HIPAA/GLBA | 文書化 業種別要件 |

| EU | GDPR | 同意取得 アクセス記録保全 |

各地域の要件差異を正確に押さえ、運用規定や社内手順書に反映しないと罰則リスクが生じる点に留意してください

法令対応の必須項目を整理し、地域別に運用手順を区分して経営層へ合意を得てください

コンプライアンス・資格・人材育成

この章ではフォレンジック運用に必要なコンプライアンス要件、関連資格、および担当者育成方法を解説します。組織内にスキルセットを持つ人材を揃え、継続的に教育プログラムを実施することが信頼性向上につながります。

7-1 必須コンプライアンス要件と規程整備

電子帳簿保存法や個人情報保護法の遵守に加え、不正競争防止法で定める情報管理規定を社内規程に落とし込みます。具体的にはフォレンジックログの保存期間、アクセス権限管理、証跡保全の責任範囲を明示してください。

7-2 関連資格取得と担当者要件

情報処理安全確保支援士(登録セキスペ)や公認情報システム監査人(CISA)など、国際的に認められる資格取得を推奨します。資格保有者は手順書作成や研修資料作成をリードし、社内周知を行ってください。

7-3 人材育成プログラムと演習

定期的なハンズオン演習を実施し、実際の仮想ディスクを使ったトレーニングを行います。演習後にはレビュー会を開き、改善点をフィードバック。教育記録を人事評価に組み込むことで動機付けを図ります。

表題:人材育成ロードマップ| フェーズ | 内容 | 期間 |

|---|---|---|

| 基礎研修 | フォレンジック基礎理論 | 1週間 |

| 実技演習 | 仮想ディスク解析実習 | 2週間 |

| 応用演習 | 複雑事例ハンズオン | 2週間 |

資格取得だけでなく定期的な実技演習とレビューを組み合わせ、実践的スキルを維持向上させる仕組みを運用してください

コンプライアンス規程と人材育成計画が連動することの重要性を示し、研修予算とスケジュールを承認してください

システム設計・運用・点検

この章では、仮想マシンフォレンジックを取り込んだシステム設計のポイントと、その後の運用・定期点検手順について解説します。適切な設計・運用管理により、障害発生時の対応力を大幅に向上できます。

8-1 冗長構成と設計原則

仮想ホスト環境は複数ノードで冗長化し、ディスクレスキューモードを想定して設計します。ストレージはRAID構成とし、スナップショット機能を活用したリストアポイントを定期的に作成してください。

8-2 運用手順とモニタリング

稼働中の仮想ホストは監視ツールでI/O遅延やエラー率をリアルタイム監視します。異常が検知された場合、即座にフォレンジック用のサンドボックス環境へディスクイメージを転送し、影響範囲を特定してください。

8-3 定期点検とログレビュー

月次で仮想ディスクの整合性チェックとフォレンジックログのレビューを実施します。ログは長期保存し、異常傾向を分析することで事前予防策に役立ててください。

表題:運用・点検スケジュール例| 頻度 | 項目 | 担当 |

|---|---|---|

| 日次 | I/Oエラーログ確認 | 運用チーム |

| 週次 | スナップショット動作確認 | システム管理者 |

| 月次 | 整合性チェック・ログレビュー | フォレンジック担当 |

定期点検を怠ると設計段階の想定外障害が発生しやすいため、チェックリストに沿ったレビュー体制を維持してください

定期点検の重要性とその結果を経営層へ報告するプロセスを明確にし、運用体制を承認してください

BCPへの組み込みと運用段階

この章では、仮想マシンフォレンジックをBCP(事業継続計画)に組み込む方法と、緊急時/無電化時/システム停止時の3段階運用オペレーションを解説します。特に大規模ユーザーの場合の計画細分化についても触れます。

9-1 データ3重化の基本設計

BCPではリモート・オンサイト・オフサイトの三拠点にデータを分散保存します。各拠点は地理的に分離し、ネットワーク冗長化と定期的な同期スケジュールを設けることが必須です。

9-2 緊急時オペレーション

障害発生時には自動フェイルオーバー機能をトリガーし、フォレンジック用サンドボックスへ即時ディスクイメージをバックアップします。担当者は復旧担当マニュアルに従い、最短復旧時間を目指してください。

9-3 無電化/システム停止時の段階運用

非常用電源(UPS/発電機)を起動し、最小限の仮想ホストを稼働させつつ、段階的にバックアップデータをオンサイトでマウントして解析します。システム停止時は安全手順に従い、オフライン解析モードに移行してください。

表題:BCP段階別オペレーション概要| 段階 | 主な作業 | 備考 |

|---|---|---|

| 平常時 | 定期同期・点検 | 自動化推奨 |

| 緊急時 | フェイルオーバー サンドボックス作成 | 即時実行 |

| 無電化時 | 非常電源起動 最小構成稼働 | 手順書必読 |

| システム停止 | オフライン解析 | 安全手順遵守 |

各段階の手順書と実行トリガーを明確化し、緊急時でも混乱なくBCPを発動できる体制を維持してください

BCPの三段階運用とフェイルオーバー手順が事業継続性を左右する点を経営層に合意してください

関係者への注意点と社内共有

この章では、フォレンジックおよびデータ復旧プロセスに関与する関係者を洗い出し、それぞれへの注意点と社内共有・コンセンサスの取り方を解説します。技術部門、法務部門、経営層など多様なステークホルダー間で情報を統一することが重要です。

10-1 関係者一覧と責任範囲

主要関係者は以下の通りです:

- 技術担当者:解析手順実行・レポート作成

- 法務担当者:法令遵守確認・証拠保全手続き

- 経営層:予算・リソース承認

- 情報セキュリティ責任者:ログ管理・アクセス権設定

10-2 社内共有のフレームワーク

情報共有は定例会議とメール配信ではなく、専用ワークスペースやドキュメント管理システムを活用してください。変更履歴が追跡可能な仕組みを用い、常に最新の手順書を関係者に提供します。

10-3 合意形成のポイント

重要な意思決定時には、合意形成用チェックリストを用い、各ステークホルダーの承認を文書化します。特に予算やツール選定などの経営判断項目は、経営層へのプレゼン資料に要件とリスクをまとめて提示してください。

表題:関係者共有・承認チェックリスト| 項目 | 技術 | 法務 | 経営 |

|---|---|---|---|

| 手順書承認 | 実施可 | 法令確認 | 予算承認 |

| ツール導入 | 適合性チェック | ライセンス確認 | コスト承認 |

| BCP更新 | 技術要件 | 法令要件 | 投資承認 |

各関係者の役割と承認プロセスを文書化し、属人的運用を排除してから作業を開始してください

関係者間で手順書とチェックリストの責任範囲を共有し、承認プロセスが遵守されるようにしてください

外部専門家へのエスカレーション

この章では、社内リソースで対応が困難な場合に備えた外部専門家へのエスカレーション方法を解説します。情報工学研究所(弊社)への相談フローを中心に、円滑な連携と迅速な対応を確保します。

11-1 エスカレーション判断基準

以下のいずれかに該当する場合は、外部専門家へのエスカレーションを検討してください:

- ファイルシステムが高度に断片化しており解析が長時間に及ぶ場合

- 法令遵守の観点で高度な証跡保全が必要な場合

- 緊急フェイルオーバー後の復旧成功率が低い場合

11-2 情報工学研究所への相談フロー

外部専門家として弊社にご相談いただく際は、本ページ最下部のお問い合わせフォームからご連絡ください。お問い合わせ内容には以下を記載してください:

- 解析対象の仮想ディスク形式およびサイズ

- 実施済みの解析手順と結果

- 緊急度および希望対応スケジュール

11-3 連携時の注意点

外部連携時には機密情報を含むため、NDA締結を事前に行い、データ転送手段は暗号化通信を必須としてください。連携後は進捗レポートを定期的に受領し、社内ステークホルダーへ共有してください。

表題:エスカレーションチェックリスト| 項目 | 実施状況 | 備考 |

|---|---|---|

| エスカレーション要件満たす | Yes/No | 判断基準照合 |

| NDA締結 | Yes/No | 事前必須 |

| 暗号化転送設定 | 設定済/未設定 | TLS必須 |

社内判断基準を遵守し、外部連携時のNDA・暗号化通信手順を確実に実行してください

外部専門家連携のコスト対効果とリスク低減効果を示し、弊社相談フロー承認を得てください

事例紹介(成功・失敗)

この章では実際の仮想マシンフォレンジック事例を匿名化して紹介します。成功事例と失敗事例から得られる教訓を示し、自社運用時の注意点を明確化します。

12-1 成功事例:断片化ファイルの完全復旧

大手製造業にて、断片化したVMDK内のログファイルをジャーナル解析とバイトカーヴァー技術で完全復旧。復旧後、重要証跡が揃い不正アクセス原因を特定し再発防止策を策定しました。

12-2 失敗事例:読み取り専用マウント漏れ

ある金融機関で読み取り専用オプションを付与せずマウントしたため、解析中にメタデータが更新されて証拠性が損なわれました。以降、二重チェックリストを導入し再発防止に成功しました。

| 事例 | 要因 | 結果 |

|---|---|---|

| 成功 | ジャーナル+カーヴァー | 完全復旧 |

| 失敗 | 読み取り専用漏れ | 証拠性損失 |

成功事例の手順と失敗要因を明確に把握し、自社運用フローに必ず反映してください

事例に基づき、手順書の必須チェックポイントと改善策を社内で承認してください

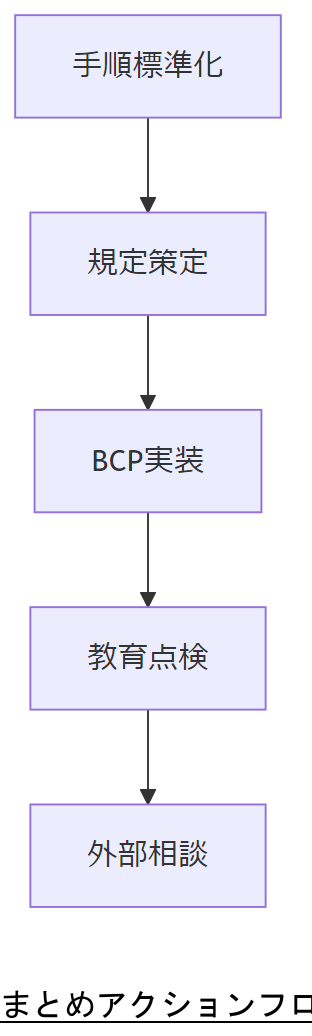

まとめと次のアクション

本記事で解説した手順とポイントを総括します。仮想マシンフォレンジック導入による事業継続性向上とリスク低減効果を踏まえ、次のアクションを明確に提示します。

- 読み取り専用マウントと整合性チェックを標準手順化

- 法令・政府方針に準拠した運用規定を策定

- BCPに組み込んだ三段階オペレーションを実装

- 継続的な教育プログラムと定期点検体制を維持

- 情報工学研究所(弊社)への相談フローを整備

本手順の標準化と継続的改善を繰り返し、仮想マシンフォレンジック運用の完成度を高めてください

まとめとアクションプランを経営層に共有し、次フェーズの予算・体制承認を得てください

はじめに

仮想マシンフォレンジックの重要性と目的 仮想マシンフォレンジックは、デジタル証拠の収集や解析を行うための重要な手法です。特に、VMDK(Virtual Machine Disk)やVHD(Virtual Hard Disk)ファイルからのデータ抽出は、サイバーセキュリティやデータ復旧の領域でますます重要性を増しています。これらのファイルは、仮想環境で動作するオペレーティングシステムやアプリケーションのデータを格納しており、システム障害や不正アクセスの際に、重要な証拠を提供する可能性があります。 仮想マシンフォレンジックの目的は、これらのデータを適切に抽出し、分析することで、問題の根本原因を特定することです。これにより、データの損失を防ぎ、企業のセキュリティ体制を強化することが可能になります。また、法的な観点からも、デジタル証拠の適切な収集と解析は、訴訟や内部調査において重要な役割を果たします。仮想マシンフォレンジックを通じて得られる情報は、企業が直面するリスクを軽減し、より安全なデジタル環境の構築に寄与します。

VMDKとVHDファイルの基本理解

VMDK(Virtual Machine Disk)ファイルとVHD(Virtual Hard Disk)ファイルは、仮想マシンのストレージとして広く利用されています。これらのファイルは、物理的なハードディスクの機能を仮想化し、複数のオペレーティングシステムやアプリケーションが同時に動作できる環境を提供します。VMDKは主にVMware製品で使用され、VHDはMicrosoftのHyper-V環境で一般的です。 これらのファイルは、データのバックアップや復元、テスト環境の構築など、さまざまな用途に役立ちます。VMDKファイルは、通常、仮想マシンのディスクイメージを格納し、ハードディスクのパーティションやファイルシステムの情報を含んでいます。一方、VHDファイルも同様の役割を果たしますが、Microsoftの環境に特化した形式です。 仮想マシンフォレンジックにおいて、これらのファイルの理解は不可欠です。なぜなら、データ抽出や解析を行う際に、ファイルの構造や特性を把握しておくことで、より効果的なアプローチが可能になるからです。特に、データの整合性を保ちながら、必要な情報を迅速に取り出すことが求められます。これにより、企業はセキュリティインシデントへの対応を迅速に行い、重要なデジタル証拠を確保することができます。

データ抽出のためのツールと技術

データ抽出のためのツールと技術は、仮想マシンフォレンジックにおいて非常に重要です。これらのツールは、VMDKやVHDファイルから必要なデータを安全かつ効率的に取り出すために設計されています。一般的に使用されるツールには、フォレンジックイメージングソフトウェアやデータ復旧ソリューションが含まれます。 例えば、フォレンジックイメージングツールは、仮想ディスクの内容を正確にコピーし、元のデータを変更することなく解析を行うことができます。このプロセスでは、データの整合性を保つためにハッシュ値を利用し、後の検証を容易にします。また、データ復旧ソフトウェアは、削除されたファイルや損傷したデータを復元するための機能を提供します。 さらに、オープンソースのツールも多く存在し、これらはコストを抑えつつも高い機能性を持っています。例えば、特定のスクリプトやコマンドラインツールを使用することで、VMDKやVHDファイルの解析を自動化し、効率的にデータを抽出することが可能です。このように、適切なツールを選定し活用することで、企業は迅速にデータを取得し、セキュリティインシデントへの対応を強化することができます。

実際のデータ抽出手順

実際のデータ抽出手順は、仮想マシンフォレンジックの成功に直結します。まず、VMDKやVHDファイルを安全に取得することが重要です。これには、仮想マシンが稼働していない状態で、適切なイメージングツールを使用してファイルをコピーすることが含まれます。この際、元のデータを変更しないよう、読み取り専用モードでのアクセスが推奨されます。 次に、取得したファイルを専用のフォレンジック分析ツールにインポートします。これにより、ファイルシステムの構造を解析し、必要なデータを特定することが可能になります。特に、削除されたファイルや隠されたデータを見つけ出すためには、ツールの高度な検索機能を活用することが有効です。 データ抽出の過程では、各ステップでハッシュ値を生成し、データの整合性を確認することが不可欠です。このプロセスにより、後からデータが改ざんされていないことを証明することができます。最後に、抽出したデータは適切な形式で保存し、必要に応じて報告書を作成します。この報告書には、抽出したデータの概要や解析結果をまとめ、関係者に提供することが求められます。これらの手順を踏むことで、企業は信頼性の高いデジタル証拠を確保し、セキュリティインシデントへの対応を強化することができます。

抽出データの分析と解釈

抽出したデータの分析と解釈は、仮想マシンフォレンジックの重要なステップです。このプロセスでは、取得したデータがどのように利用されるかを理解し、問題の根本原因を特定するための手がかりを探ります。まず、データの内容を詳細に確認し、ファイルシステムの構造や関連するメタデータを分析します。 具体的には、削除されたファイルの復元や、隠されたデータの発見に注力します。これには、データベースのログやユーザーの操作履歴を調査することが含まれ、これにより不正アクセスやデータ漏洩の痕跡を見つけることができます。また、データの整合性を保つために、ハッシュ値を再確認し、分析結果が信頼できるものであることを証明します。 さらに、得られた情報をもとに、企業のセキュリティポリシーや運用手順の見直しを行うことが重要です。分析結果に基づいて、脆弱性の特定や改善策の提案を行うことで、将来的なリスクを軽減することができます。このように、抽出データの分析と解釈は、ただの情報収集にとどまらず、企業全体のセキュリティ体制を強化するための基盤となります。

ケーススタディ:成功事例の紹介

ケーススタディとして、ある企業が仮想マシンフォレンジックを活用して成功を収めた事例を紹介します。この企業は、内部のデータ漏洩の疑いが持たれた際に、VMDKファイルからのデータ抽出を行うことにしました。まず、専門のフォレンジックチームが、仮想マシンを安全に停止させ、VMDKファイルを読み取り専用モードでコピーしました。この段階で、データの整合性を保つためにハッシュ値を生成しました。 次に、取得したVMDKファイルをフォレンジック分析ツールにインポートし、詳細な解析を実施しました。チームは、削除されたファイルや隠されたデータを特定するために、高度な検索機能を駆使しました。その結果、内部の不正アクセスの証拠となるデータが明らかになり、迅速な対応が可能となりました。 最終的に、企業はこの情報をもとに社内のセキュリティポリシーを見直し、再発防止策を講じることができました。この成功事例は、仮想マシンフォレンジックが企業のセキュリティ体制を強化する上で、いかに重要な役割を果たすかを示すものです。データ抽出とその後の分析が、問題解決の鍵となることを再認識させてくれます。

仮想マシンフォレンジックの実践的な意義

仮想マシンフォレンジックは、VMDKやVHDファイルからのデータ抽出を通じて、企業のセキュリティ体制を強化するための重要な手法です。このプロセスは、デジタル証拠の収集と解析を行うことで、問題の根本原因を特定し、迅速な対応を可能にします。特に、サイバーセキュリティの脅威が増加する中で、仮想環境におけるデータの保護はますます重要性を増しています。 適切なツールと手法を用いることで、企業はデータの整合性を保ちながら、必要な情報を迅速に抽出し、分析することができます。これにより、セキュリティインシデントへの対応が迅速化され、企業の信頼性も向上します。さらに、過去のデータを分析することで、将来的なリスクを軽減し、より安全なデジタル環境の構築に寄与します。 仮想マシンフォレンジックは、単なるデータ復旧の手段にとどまらず、企業のセキュリティ戦略の一環として位置づけるべき重要なプロセスです。今後もこの分野の技術や手法が進化する中で、企業はその重要性を再認識し、適切な対策を講じることが求められます。

さらなる学びのためのリソースとリンク

仮想マシンフォレンジックに関する知識を深めるためには、さまざまなリソースを活用することが重要です。まず、専門書やオンラインコースを通じて、仮想環境でのデータ抽出や分析手法について学ぶことができます。また、ウェビナーやセミナーに参加することで、最新の技術や業界の動向を把握することができ、他の専門家とのネットワークを築く良い機会にもなります。 さらに、フォレンジックツールの開発元が提供するドキュメントやチュートリアルも非常に有益です。これらのリソースを活用することで、実践的なスキルを身につけ、仮想マシンフォレンジックのプロセスをより効果的に実施することが可能になります。データの安全性を確保し、企業のセキュリティ体制を強化するために、ぜひこれらのリソースをチェックしてみてください。

データ抽出時の留意事項と倫理的考慮

データ抽出を行う際には、いくつかの重要な留意事項があります。まず第一に、データの整合性を確保することが不可欠です。これは、元のデータが変更されないように、常に読み取り専用モードでアクセスすることを意味します。また、データのコピー時には、必ずハッシュ値を生成し、後でデータが改ざんされていないことを確認できるようにしておくことが重要です。 次に、法律や倫理に関する考慮も欠かせません。データ抽出を行う際には、プライバシー保護やデータの取り扱いに関する法律を遵守する必要があります。特に、個人情報や機密情報が含まれる場合には、その取り扱いに慎重を期すべきです。適切な許可を得ずにデータを抽出することは、法的な問題を引き起こす可能性があります。 さらに、抽出したデータの取り扱いにおいても注意が必要です。データを保存する際には、アクセス制限を設け、無関係な第三者がアクセスできないようにすることが求められます。これにより、情報漏洩のリスクを軽減できます。以上の点を踏まえ、データ抽出を行う際には、慎重かつ倫理的なアプローチを心掛けることが重要です。

補足情報

※株式会社情報工学研究所は(以下、当社)は、細心の注意を払って当社ウェブサイトに情報を掲載しておりますが、この情報の正確性および完全性を保証するものではありません。当社は予告なしに、当社ウェブサイトに掲載されている情報を変更することがあります。当社およびその関連会社は、お客さまが当社ウェブサイトに含まれる情報もしくは内容をご利用されたことで直接・間接的に生じた損失に関し一切責任を負うものではありません。