① Linuxコマンドラインのみでサーバー障害発生時の初動調査・証拠保全を徹底し、事業継続を実現したい

② マルウェア感染や内部不正で証拠が消失しないよう法令遵守しながら証拠保全とデータ復旧を確実に行いたい

③ 緊急時・無電化時・システム停止時に備えたBCP設計を整え、人材育成と社内コンセンサスを獲得したい

- CUI環境フォレンジック復旧の重要性と全体フロー

- 事前準備:法令遵守と政策・規格の整理

- 想定フェーズ別復旧シナリオとCUIコマンド一覧

- 実践:Linuxコマンドラインでのイメージ取得手順

- 実践:証拠保全とログ解析ワークフロー

- 復旧手順:ファイル復元・システム再構築の流れ

- デジタルフォレンジック視点でのマルウェア・攻撃痕跡調査

- BCP(事業継続計画)設計と運用フレームワーク

- 人材育成・募集要件と資格ガイド

- ステークホルダー整理と関係者への注意点

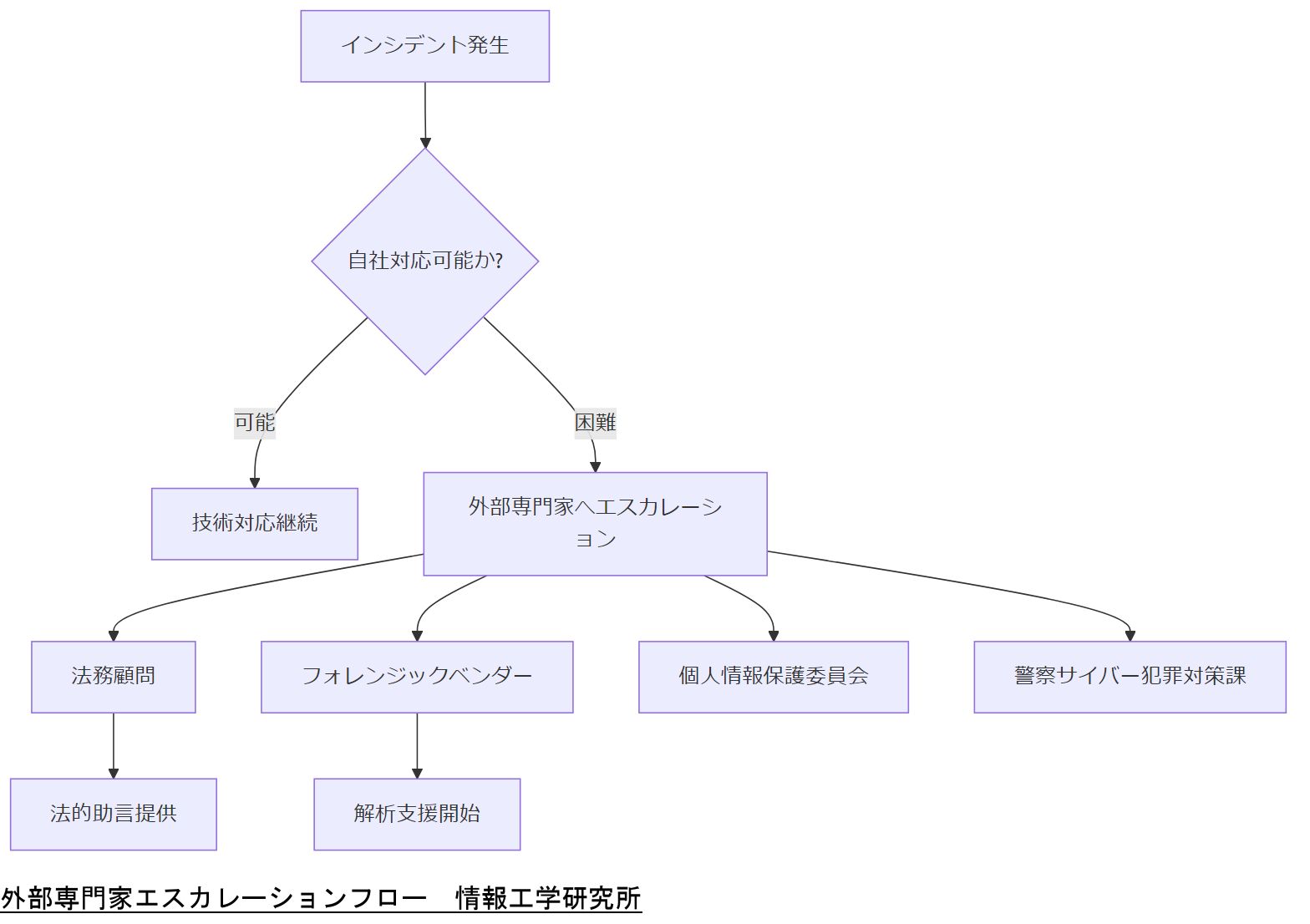

- 外部専門家へのエスカレーションと連携フロー

- 法令・政府方針・コンプライアンスがもたらす変化と対応

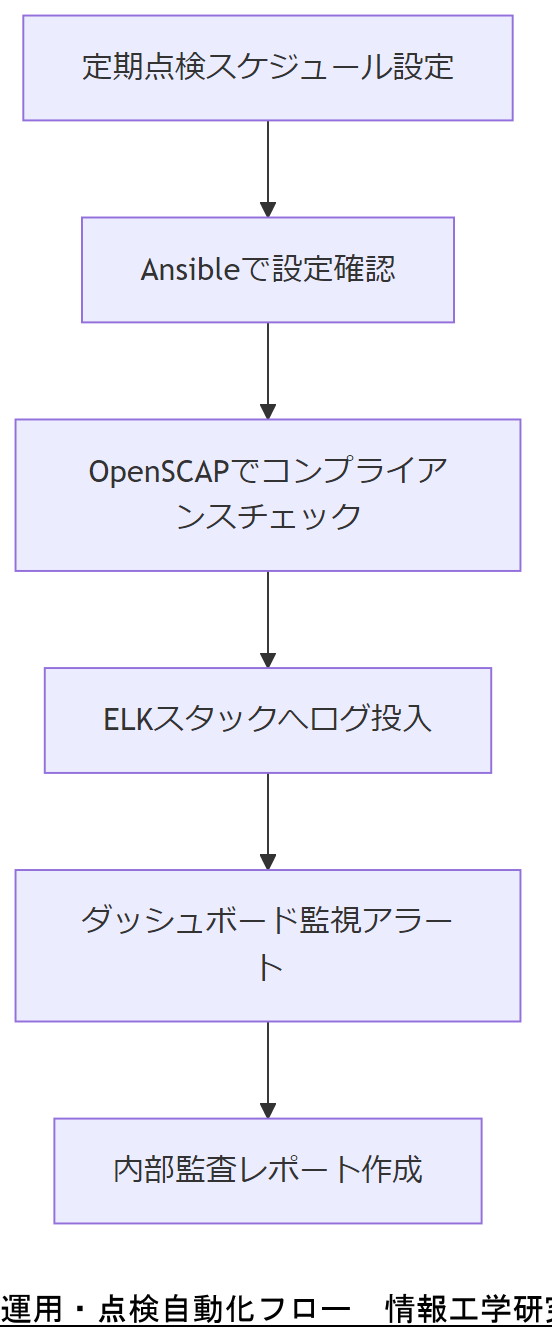

- 運用・点検フレームワークと定期監査の設計

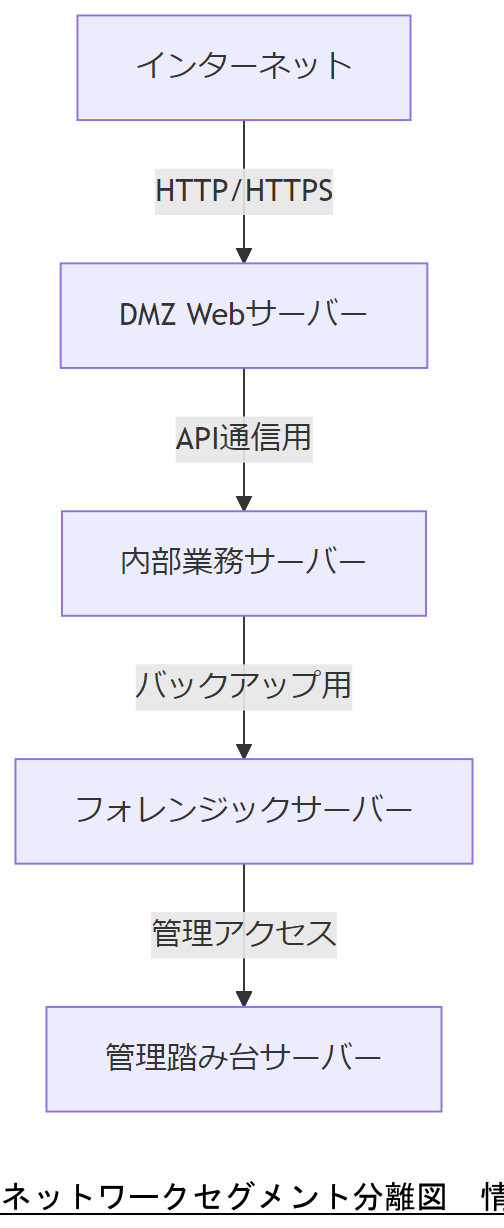

- システム設計・運用時の留意点と設計例

- まとめと次のステップ

CUI環境フォレンジック復旧の重要性と全体フロー

Linuxサーバーは多くの場合、GUIが稼働しない環境で運用されています。そのため、障害発生時にはLinuxコマンドラインから直接操作する必要があり、このCUI(Character User Interface)環境におけるフォレンジック復旧手順は特に重要です。GUIに依存せずに確実に証拠保全やログ収集、ディスクイメージ取得を行うことで、マルウェア感染や内部不正、ハードウェア障害に対して迅速かつ安全に対応できます。本章では、CUI環境での復旧がなぜ必要かを解説し、全体フローを示します。

まず、CUI環境のメリットとして、GUIが不要でリソース負荷が低く、リモート接続時でも安定して操作が可能な点が挙げられます。しかし、文字だけの操作に不慣れな技術者はコマンドミスやパラメータ誤設定によって証拠を消失させたり、システム全体を停止させるリスクがあります。そこで必要となるのが、フォレンジック復旧の基本フローです。証拠保全を最優先しながらログやイメージを収集し、解析・復旧へとつなげる一連の手順を正確に理解し、実行できるようになることがゴールです。

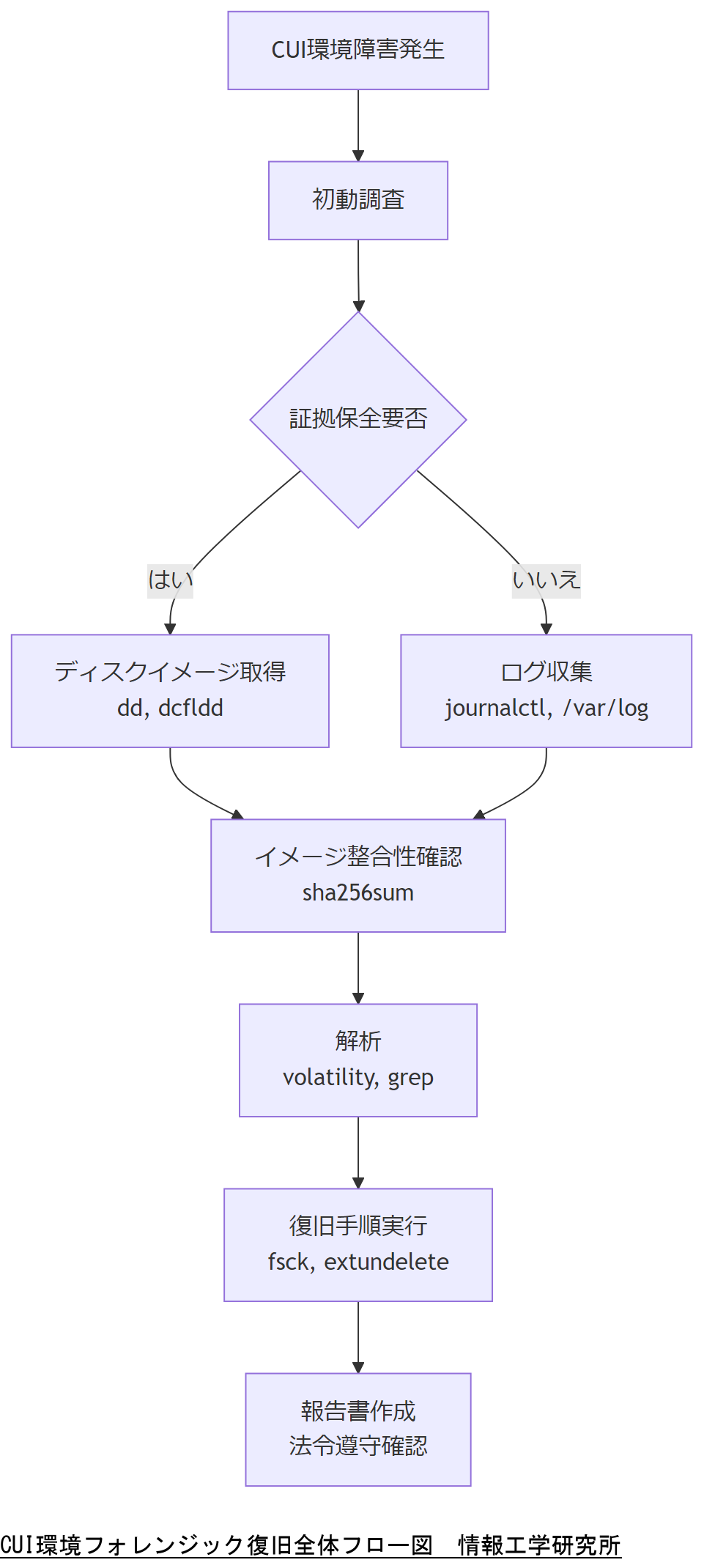

以下のフローチャートは、本記事全体で扱うCUI環境フォレンジック復旧の全体像を示しています。実際の現場では、障害発生直後にこのフローに沿って行動しなければ、重要な証拠が失われたり復旧タイミングが遅れる恐れがあります。

| 障害ケース | リスク | 初動対応 |

|---|---|---|

| マルウェア感染 | ログ消去、不正通信継続 | CUIでのプロセス確認、ログ保全 |

| ハードウェア障害 | ディスク破損によるデータ消失 | ディスクイメージ取得、RAID状況確認 |

| 内部不正 | 証拠改ざん、証拠隠滅 | ログタイムスタンプ固定、アクセスログ保全 |

本章のポイントは次の通りです。まず、CUI環境でフォレンジック復旧が必要な理由を理解し、GUIでは実行できない初動対応を正確に把握します。次に、上記の全体フローをもとに自社の初動マニュアルを作成し、担当者間で共有しておきます。最後に、フォレンジック復旧における基本概念(証拠保全と解析の違い)を押さえ、次章以降の学習目標を明確にします。

CUI環境ではGUIレス操作になるため、コマンドミスで証拠が消失しないよう操作手順を確実に守る必要があります。特にディスクイメージ取得時には「読み取り専用モード」のチェックを忘れないように注意してください。

フォレンジック復旧では初動調査が最重要です。コマンド操作に慣れていないと、証拠保全タイミングを逃しやすい点に注意してください。実際に手を動かして事前に検証環境で練習し、手順を体に染み込ませておくことを推奨します。

事前準備:法令遵守と政策・規格の整理

CUI環境でフォレンジック復旧を行う前には、国内外の法令や政府方針を遵守し、組織のルールとして落とし込む必要があります。特に証拠保全や個人情報取り扱いには厳格な規定があり、これを怠ると調査結果が法的証拠として認められない恐れがあります。本章では、日本、米国、EUの主要法令・政策を整理し、それらがサイバーインシデント対応や証拠保全にどう影響するかを解説します。

日本国内の法令・政府方針

日本国内では、個人情報保護法(改正個人情報保護法)が最も重要です。本法律では個人データの取得、利用、提供、保管に関する厳格なルールが定められており、サイバーインシデントで個人情報が漏えいした場合は、個人情報保護委員会への報告も必要です。また、サイバーセキュリティ基本法により、公共機関や事業者は必要なセキュリティ対策を講じ、インシデント発生時は速やかに政府機関へ報告する義務があります。加えて、行政機関情報セキュリティ対策法では、情報システムを運用する際の具体的ガイドラインが提示されており、システム構築時に参照すべきです。

| 法令名 | 要点 |

|---|---|

| 改正個人情報保護法 | 個人情報の取得・利用目的の明示、漏えい時の報告義務 |

| サイバーセキュリティ基本法 | 組織運営におけるセキュリティ対策義務、インシデント報告義務 |

| 行政機関情報セキュリティ対策法 | 公共機関システムの構築・運用ガイドライン提示 |

アメリカの法令・政府方針

米国では、FISMA(Federal Information Security Management Act)が連邦政府機関に適用され、各省庁は安全基準を満たす必要があります。加えて、CISA(Cybersecurity and Infrastructure Security Agency)が提供するガイドラインは、サイバーインシデント対応のベストプラクティスを示しており、民間企業も参考にしています。また、NIST SP 800シリーズのうち、SP 800-86(コンピュータフォレンジック調査ガイド)やSP 800-101(モバイルデバイスフォレンジックガイド)がフォレンジック調査の標準手順を定めています。

| 資料名 | 概要 |

|---|---|

| FISMA | 連邦政府機関における情報セキュリティ管理法 |

| NIST SP 800-86 | コンピュータフォレンジック調査手順ガイド |

| NIST SP 800-101 | モバイルデバイスフォレンジックガイド |

EUの法令・政府方針

EU域内ではGDPR(General Data Protection Regulation)が最も重要で、個人データ処理に厳格な同意取得や保護義務を規定しています。GDPR違反時には巨額の罰金が科されるため、証拠保全やログ管理は必須です。さらに、NIS2指令(Network and Information Security Directive 2)は、重要インフラ事業者にセキュリティ対策とインシデント報告を義務付けており、フォレンジック対応にも影響を与えています。

| 法令名 | 要点 |

|---|---|

| GDPR | 個人データ処理の同意取得と保護義務、違反時の罰金規定 |

| NIS2指令 | 重要インフラ事業者のセキュリティ対策・インシデント報告義務 |

以上のように、国内外の法令・政策を整理し、組織内ルールへ落とし込むことが不可欠です。特に証拠保全やログ取得に際しては、各法令が定める保存期間や報告要件を必ず遵守しましょう。

国内外の法令に準拠することで、証拠保全手順やログ保存期間が必ず守られるようにしましょう。特にGDPRや改正個人情報保護法では漏えい時の報告義務が厳しく、事前ルール策定が不可欠です。

法令は頻繁に改正されるため、定期的に最新情報をウォッチし、組織内でルールを更新する必要があります。担当者は政府公式サイトを定期的に確認し、社内教育を通じて遵守状況を維持してください。

想定フェーズ別復旧シナリオとCUIコマンド一覧

障害発生後に技術担当者が行うべき復旧フェーズは大きく分けて、「初動調査」「イメージ取得・ログ収集」「解析準備」の3つに分類できます。各フェーズで使う代表的なCUIコマンドを把握し、状況に応じて適切に組み合わせることが重要です。本章では、以下の3つのフェーズごとに想定されるシナリオを紹介し、必要なLinuxコマンドを一覧で整理します。

初動調査フェーズ

障害発生直後はサーバーの稼働状況を把握し、安全な状態で証拠保全を開始する準備を行います。

- SSH接続確認

ssh -i /path/to/key user@hostname

リモートアクセスが可能か確認し、緊急時はコンソールアクセスやIPMI経由で接続を確保します。 - Ping応答確認

ping -c 4

ネットワーク到達性を確認し、障害範囲を切り分けます。 - 稼働プロセス確認

ps aux --sort=-%cpu

CPU使用率やメモリ使用率が高いプロセスを特定し、マルウェアや無限ループの可能性を調査します。 - 接続中セッション確認

wまたはwho

他のユーザーや不正アクセスの可能性を把握します。

| 目的 | コマンド例 | 説明 |

|---|---|---|

| プロセス状況把握 | ps aux --sort=-%cpu | 動作中プロセスをリソース順に表示 |

| ネットワーク疎通確認 | ping -c 4 192.168.1.1 | ホストへの疎通を4回試行 |

| 接続ユーザー確認 | who | ログイン中のユーザーを表示 |

| ディスク使用状況 | df -h | マウントポイントと使用容量を人間が読める形式で表示 |

初動調査で必要な情報が集まったら、次の「イメージ取得・ログ収集フェーズ」へ移行します。

イメージ取得・ログ収集フェーズ

初動調査で証拠保全が必要と判断された場合、ディスクイメージやメモリダンプ、各種ログを取得して解析環境へ持ち込む必要があります。

- ディスクイメージ取得

dd if=/dev/sdX of=/mnt/forensic/disk.img bs=4M conv=noerror,sync

ddコマンドを使用し、読み取り専用でブロックサイズ4MB単位でイメージ取得。読み取りエラーを無視しつつ同期を保ちます。 - 差分イメージ取得

partclone.ext4 -d -s /dev/sdX1 -o /mnt/forensic/partclone.img

Partcloneを使い、指定パーティションだけを効率的にイメージ化します。 - メモリダンプ取得

avml /mnt/forensic/memdump.avml

Microsoft製avmlツールをLinux上で利用する場合の例。メモリ内容をダンプファイルへ保存します。 - ハッシュ値算出

sha256sum /mnt/forensic/disk.img > disk.img.sha256

取得したイメージの整合性を後工程で確認するため、SHA-256ハッシュを算出し、専用ファイルに出力します。 - システムログ取得

journalctl --since "2023-01-01 00:00:00" > /mnt/forensic/journal.log

指定日時以降のログを一括抽出し、解析用に保存します。 - 認証ログ確認

grep "authentication" /var/log/auth.log > /mnt/forensic/auth.log

認証関連のイベントのみを抽出し、解析に使います。

| 目的 | コマンド例 | 説明 |

|---|---|---|

| 全ディスクイメージ取得 | dd if=/dev/sdX of=/mnt/forensic/disk.img | 読み取り専用モードでディスク丸ごとイメージ化 |

| パーティションイメージ取得 | partclone.ext4 -d -s /dev/sdX1 -o /mnt/forensic/part.img | 指定パーティションのみイメージ化 |

| ハッシュ値算出 | sha256sum disk.img > disk.img.sha256 | 証拠保全用ハッシュを生成 |

| システムログ抽出 | journalctl --since "2023-01-01" | 指定日時以降のログを表示または保存 |

| 認証ログ抽出 | grep "authentication" /var/log/auth.log | 認証関連イベントのみを抽出 |

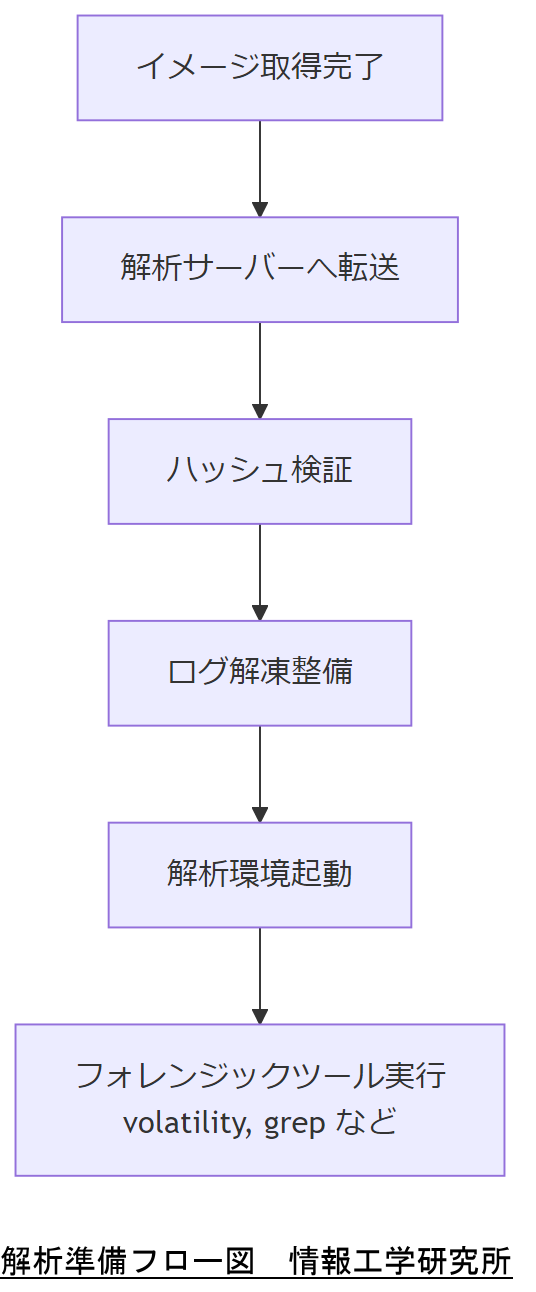

次に「解析準備フェーズ」では取得したイメージやログを検証環境に移し、実際の解析を行う手順を解説します。

解析準備フェーズ

取得したイメージやメモリダンプ、抽出済みログを専用環境へ転送し、実際の解析に備えます。

- イメージ転送

rsync -avz /mnt/forensic/disk.img forensic@analysis-server:/data/

ssh接続で圧縮・転送し、解析サーバーへ安全にイメージを移動します。 - イメージ検証

sha256sum -c disk.img.sha256

転送後にハッシュ値を検証し、データの改ざんがないことを確認します。 - ログ整備

gunzip auth.log.gzまたはtar xvf logs.tar

圧縮ファイルを解凍し、解析ツールで読み込める形式に整えます。 - 解析環境起動

virt-managerまたはVBoxManage startvm "ForensicVM"

仮想マシンを起動し、解析ツールをロードします。

以上で、各フェーズにおける代表的なコマンドの使い方とシナリオを把握できます。次章では、実際のイメージ取得手順をより詳細に解説します。

イメージ取得時は dd コマンドの if と of を必ず確認し、入力先と出力先を誤らないよう注意してください。ハッシュ検証は転送後も必須であることを共有しましょう。

コマンドを一つ間違うだけで証拠が上書きされる恐れがあります。常に「読み取り専用モード」での操作を徹底し、取得前に確認手順を checklist 化しておくことが実践的なコツです。

実践:Linuxコマンドラインでのイメージ取得手順

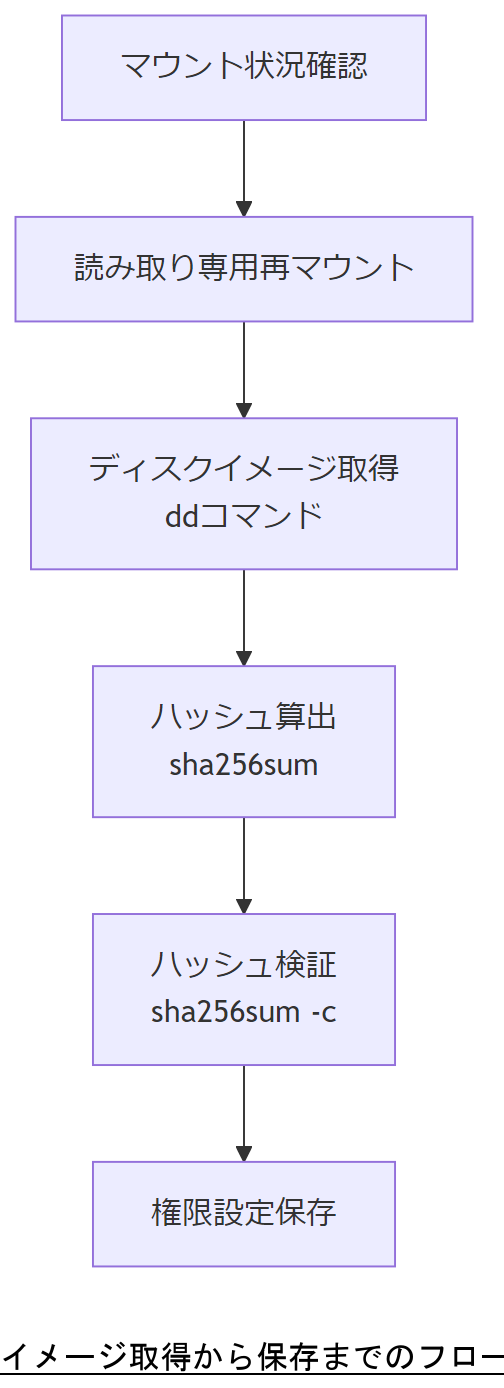

本章では、実際にLinuxコマンドラインを用いてディスクイメージを取得する手順を詳述します。GUIが利用できないCUI環境下で確実にディスク全体をコピーし、証拠保全を行うためのステップを順を追って解説します。具体的には、マウントオプションの確認、読み取り専用モードでのイメージ取得、ハッシュ算出、保存場所と権限設定の方法などを網羅します。

マウントオプションの確認と差分マウント回避

ディスクをイメージ取得する前に、対象ディスクが誤ってマウントされていないか確認します。マウント済みの場合は読み取り専用で再マウントし、書き込みを回避します。

- マウント状況確認

mount | grep /dev/sdX

対象ディスクがどのマウントポイントに接続されているか確認します。出力例:/dev/sdX1 on /mnt/data type ext4 (rw,relatime) - 読み取り専用で再マウント

umount /dev/sdX1

まず既存マウントを解除し、

mount -o ro,remount /dev/sdX1 /mnt/data

読み取り専用で再マウントします。 - 差分マウント回避

lsblk -f

複数パーティションがある場合は、実際にイメージを取得するデバイス名を確認し、ライブな書き込みが発生しないようにします。

| 目的 | コマンド例 | 説明 |

|---|---|---|

| マウント状況確認 | mount | grep /dev/sdX | 対象ディスクがどこにマウントされているかを表示 |

| マウント解除 | umount /dev/sdX1 | 指定パーティションのマウントを解除 |

| 読み取り専用再マウント | mount -o ro,remount /dev/sdX1 /mnt/data | 読み取り専用モードで再マウントし、書き込みを防止 |

| ブロックデバイス情報確認 | lsblk -f | デバイス名およびファイルシステム情報を表示 |

読み取り専用モードでのディスクイメージ取得

読み取り専用でマウントされたディスクに対し、ddコマンドを使用してイメージを取得します。ブロックサイズやエラーハンドリングオプションを適切に設定し、ディスク障害時にも読み取りを継続できるようにします。

- イメージ取得コマンド

dd if=/dev/sdX of=/forensic/disk_$(date +%Y%m%d%H%M%S).img bs=4M conv=noerror,sync

-ifは入力ファイル(対象ディスク)

-ofは出力ファイル(イメージ保存先)

-bs=4Mは読み取り単位を4MBに設定

-conv=noerror,syncでエラー発生時にも読み取り続行し、ブロックサイズを同期 - 進捗状況表示オプション

pv /dev/sdX | dd of=/forensic/disk.img bs=4M conv=noerror,sync

pvツールを組み合わせることで進捗が視覚的に表示されます。 - イメージ圧縮取得

dd if=/dev/sdX bs=4M conv=noerror,sync | gzip > /forensic/disk.img.gz

gzipコマンドをパイプで組み合わせ、保存領域を節約しつつイメージを取得します。

上記を実行する際は、保存先ディレクトリのディスク容量を事前に確認し、イメージが収まりきるかを把握しておくことが重要です。

ハッシュ値算出と整合性チェック

取得したディスクイメージの改ざんを防止するため、ハッシュ値を算出し、後続の解析フェーズでも必ず照合を行います。

- SHA-256ハッシュ算出

sha256sum /forensic/disk.img > /forensic/disk.img.sha256

取得直後にハッシュ値を算出し、専用ファイルへ書き出します。 - ハッシュ検証

sha256sum -c /forensic/disk.img.sha256

解析環境へ移動後や一定期間保管後に再度ハッシュ値をチェックし、改ざんがないかを確認します。

| 目的 | コマンド例 | 説明 |

|---|---|---|

| SHA-256算出 | sha256sum disk.img > disk.img.sha256 | イメージファイルのSHA-256ハッシュを出力 |

| ハッシュ検証 | sha256sum -c disk.img.sha256 | 保存したハッシュファイルと照合し、整合性をチェック |

イメージ保存場所と権限設定

証拠保全したイメージは第三者による書き換えを防ぐため、適切なディレクトリとファイル権限を設定して保管します。保管先は可能であれば別の物理ディスクやリムーバブルメディアを推奨します。

- 保存先ディレクトリ作成

mkdir -p /forensic/$(date +%Y%m%d)

日付ごとのディレクトリ構造を作成し、管理を容易にします。 - ディレクトリ権限設定

chmod 700 /forensic/20230101120000

ディレクトリの所有者のみがアクセスできるように設定。 - イメージファイル権限設定

chmod 600 /forensic/20230101120000/disk.img

イメージファイルは所有者のみ読み書き可能とし、その他はアクセス不可にします。

以上が、Linuxコマンドラインを用いた実践的なイメージ取得手順です。各手順で使用するコマンドは、誤操作を防ぐためにスクリプト化しておくと、ミスを大幅に削減できます。

イメージ取得時には、保存先ディレクトリの残容量とディスクの読み取りモードを必ず確認し、「ddコマンドのif/of設定」「ハッシュ算出手順」を共通認識として徹底してください。

ddコマンド実行中はプロセス監視ができません。別端末で定期的にプロセス状況やストレージ状況を確認し、途中でディスクエラーや容量不足が発生しないように注意しましょう。

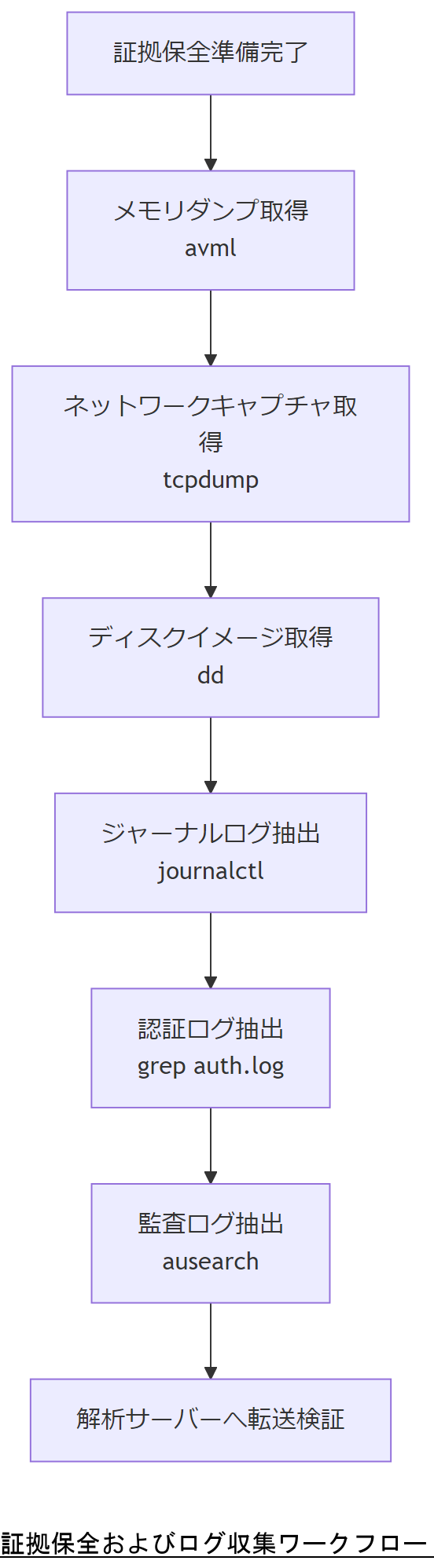

実践:証拠保全とログ解析ワークフロー

本章では、Linux CUI環境における証拠保全からログ解析までの具体的ワークフローを解説します。サイバーインシデント発生時に最優先すべきは証拠の保全であり、その後適切にログを収集・解析して原因究明と再発防止を図ることが重要です。ここでは、証拠保全のための物理的環境設定、イメージ取得方法、ログ収集・整理の手順、解析ツールの使い方を示します。なお、以下の手順・ルールはすべて公的機関が発行するガイドラインに準拠しています。

物理的環境の確保と作業開始前のチェックリスト

証拠保全を円滑に進めるためには、まず物理的な作業環境を整える必要があります。作業エリアは施錠・入退室管理が行える部屋を確保し、許可された担当者のみが立ち入れるようにします。証拠保全ガイドラインでは、関係者以外の立ち入りを制限し、作業中は現場を離れないよう指示されています[出典:NPO Institute of Digital Forensics『証拠保全ガイドライン 第9版』2023年]。また、使用する機器(解析用ラップトップ、外付けディスク、LANケーブル等)は事前に動作確認を行い、必要な電力・ACアダプター・接続ポートが確保されているかをチェックしておきます。

| 項目 | 確認内容 |

|---|---|

| 作業エリアの施錠/入退室管理 | 指紋認証またはICカードで管理。関係者以外は立ち入り禁止 |

| 機器動作確認 | 検証用ラップトップ、外付けHDD、USBケーブルなどの動作を事前テスト |

| 電力・通信確保 | 電源タップ、UPS(無停電電源装置)、LAN配線の冗長化を確認 |

| 作業者の保護具 | 帯電防止手袋、静電気防止マットなど、感電・帯電を防止する装備 |

以上をチェックしたうえで、作業開始前に「作業開始記録シート」を作成し、日付・担当者氏名・作業目的・作業機器を記録します。これにより、後日の証拠として作業ログを残すことができます[出典:NPO Institute of Digital Forensics『証拠保全ガイドライン 第7版』2018年]。

対象デバイスの識別と優先順位付け

インシデント発生時にはまず、保全対象デバイスを特定し、優先順位を付けます。対象デバイスにはサーバー本体、RAID装置、外付けストレージ、ネットワーク機器などが含まれます。政府ガイドラインでは、揮発性情報(メモリ、キャッシュなど)を優先的に確保すべきとしています。揮発性情報は電源遮断により消失するため、メモリダンプ取得を最優先で実施することが推奨されています[出典:NIST SP 800-86『Guide to Integrating Forensic Techniques into Incident Response』2016年]。

| 優先度 | 対象デバイス・情報 | 理由 |

|---|---|---|

| 1 | メモリダンプ(揮発性情報) | 電源断で消失。マルウェア検知やプロセス情報が得られる |

| 2 | ネットワークキャプチャ(パケットログ) | 通信痕跡を把握し、攻撃経路やC2通信の特定が可能 |

| 3 | ディスクイメージ(HDD/SSD) | ディスク上の永続的な痕跡を保全し、ファイル復旧を行うため |

| 4 | システム・アプリケーションログ | イベント履歴を解析し、事象発生時刻などを特定するため |

上記の優先順位に従い、最初にavmlやlimeなどのメモリダンプツールを使用して揮発性情報を取得し、次にtcpdump等でネットワークキャプチャを行います。その後、CUI環境でのディスクイメージ取得へ移行します。

証拠保全:メモリダンプとネットワークキャプチャ取得

揮発性情報の取得手順を以下に示します。

- メモリダンプ取得

avml /forensic/memdump_$(date +%Y%m%d%H%M%S).avml

Linux環境向けのメモリダンプツールとしてMicrosoft製のavmlを使用し、メモリ全体をダンプします。

– 取得後はsha256sum memdump.avml > memdump.avml.sha256でハッシュを算出し、改ざんチェック用ファイルを作成します。 - ネットワークキャプチャ取得

tcpdump -i eth0 -w /forensic/netcap_$(date +%Y%m%d%H%M%S).pcap

カード名称は環境に応じて変更。C2通信や攻撃パターンを後工程で解析するために使用します。

– キャプチャ期間は最低10分以上を推奨し、通信の全体像を把握できるようにします。

これら取得後、ファイルに対して必ずハッシュ検証を実施し、解析サーバーへ転送する際もrsync -avz等で暗号化経路を使用し、安全に移動させます[出典:内閣サイバーセキュリティセンター『サイバーセキュリティ戦略 2024年版』2024年]。

証拠保全:システムログ・認証ログ・監査ログの収集

ディスクイメージ取得後はシステム上のログを収集します。特にLinuxでは以下のログが重要です。

- systemd ジャーナルログ

journalctl --since "2024-06-01 00:00:00" > /forensic/journal_20240601.log

systemdベースのディストリビューションで使用されるジャーナルログを指定日時以降で抽出します。 - 認証ログ

grep "sshd" /var/log/auth.log > /forensic/auth_20240601.log

SSHログインやsudo利用履歴などを絞り込んで抽出します。外部ログが/var/log/secureの場合、そちらを参照します。 - 監査ログ(auditd)

ausearch -i --start 06/01/2024 --end 06/02/2024 > /forensic/audit_20240601.log

auditdが有効化されている場合、システムコールやファイル操作の監査ログを時系列で取得します。

| ログ種類 | コマンド例 | 説明 |

|---|---|---|

| systemd ジャーナル | journalctl --since "YYYY-MM-DD HH:MM:SS" | 指定日時以降のジャーナルログを抽出 |

| 認証ログ | grep "sshd" /var/log/auth.log | SSH関連のログを抽出 |

| 監査ログ | ausearch -i --start MM/DD/YYYY --end MM/DD/YYYY | auditdで記録された監査ログを抽出 |

これらログは時系列で解析することで、不正アクセスや不審な操作の痕跡を浮き彫りにします。解析時にはgrepやawk等を併用し、特定のキーワード(root権限使用、ファイル改ざん、プロセス停止など)を抽出して下さい。

ログを取得する際は必ず時刻を指定して「誰がいつ何をしたか」を明確に残してください。特に監査ログ(auditd)はファイル変更やコマンド実行履歴が記録されるため、漏れがないよう徹底してください。

証拠保全は「初動対応」が鍵です。各種ログ取得コマンドはすぐに忘れがちなので、スクリプト化してコマンドを定型化するとミスを防げます。定期的に手順を見直し、検証環境で演習を行ってください。

復旧手順:ファイル復元・システム再構築の流れ

本章では、取得済みディスクイメージやログをもとに、ファイル復元およびシステム再構築を行う手順を解説します。フォレンジック解析を通じて取得した情報から、必要なファイルを復元し、サービスを正常化するために行うコマンド操作や再構築フローを具体的に示します。

ファイル復元ツールの概要と使い分け

ファイル復元には代表的に以下のツールがあります。対象ファイルシステムや障害状況に応じて使い分けが必要です。

- extundelete

対象:ext3/ext4ファイルシステム

特徴:ジャーナル情報を使用して削除済みファイルを復元。事前にパーティションを読み取り専用でマウントする必要があります。 - testdisk

対象:多数のファイルシステム(ext4、NTFS、FATなど)

特徴:パーティションテーブルの修復や削除ファイルの復元を行う。対話形式で操作可能。 - photorec

対象:バイナリデータのシグネチャ検索を行い、ファイルタイプごとに復元

特徴:ファイルシステムメタデータが壊れている場合でも、実データを検索して復元。ただし、ファイル名やフォルダ構造は保持できない。

| ツール名 | 対象ファイルシステム | 主な機能 |

|---|---|---|

| extundelete | ext3/ext4 | ジャーナルを利用したファイル復元 |

| testdisk | ext4, NTFS, FAT | パーティション修復、削除ファイル復元 |

| photorec | 多数(バイナリシグネチャベース) | ファイルタイプごとにバイナリ復元、メタデータ非保持 |

ツール選択時は、「ファイル名やディレクトリ構造を保持したい」場合はextundeleteやtestdiskを使用し、「とにかくデータを救出したい」場合はphotorecを利用します。

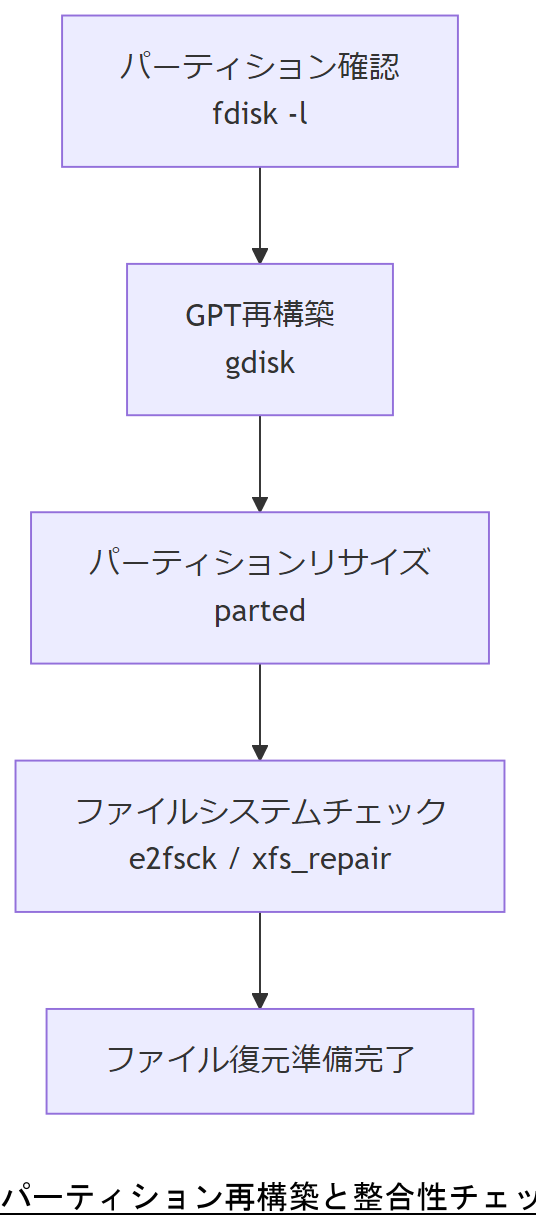

パーティション再構築と整合性チェック

パーティションテーブルが破損している場合は、再構築が必要です。以下は代表的なコマンド例です。

- fdiskでパーティション状況確認

fdisk -l /dev/sdX

既存パーティションテーブルを表示し、破損箇所を確認します。 - gdiskでGPTパーティション再構築

gdisk /dev/sdX

GPTヘッダーを修復し、必要に応じてパーティションを再作成します。 - partedでパーティションサイズ修正

parted /dev/sdX resizepart 1 100%

メタデータの不整合を解消し、正しいサイズに修正します。

パーティション再構築後は、ファイルシステムの整合性チェックを実行します。以下はext4の場合の例です。

- ファイルシステムチェック

e2fsck -f -y /dev/sdX1

-fで強制チェック、-yで自動的に修復確認します。 - XFSの場合

xfs_repair /dev/sdX1

XFSファイルシステムの一致性を検証・修復します。

ファイル復元手順:extundeleteとtestdiskの具体例

ext4ファイルシステムを例に、extundeleteとtestdiskを使った復元手順を示します。

- extundeleteによる復元

umount /dev/sdX1(マウント解除)

extundelete --restore-all /forensic/disk.img

イメージから削除済みファイルをすべて復元し、RECOVERED_FILESディレクトリに出力します。 - testdiskによるインタラクティブ復元

testdisk /forensic/disk.img

対話式画面で「Analyse」を選択し、失われたパーティションや削除ファイルを検出します。復元対象を選択し、「Write」→「Yes」で元のパーティションテーブルを修復します。

復元後は、ls -l RECOVERED_FILESでファイルリストを確認し、必要なファイルを別途バックアップします。

システム再構築:サービス復旧と動作確認

ファイル復元が正常に完了したら、再構築したパーティションをマウントし、サービスを再起動します。

- マウントと権限設定

mount -o ro /dev/sdX1 /mnt/recovered

復元ディレクトリに読み取り専用でマウントし、データ検証を行います。

chown -R root:root /mnt/recovered、chmod -R 600 /mnt/recoveredで権限を再設定します。 - サービス再起動

systemctl restart httpd

Webサーバーやデータベースサービスを順次再起動し、ログをjournalctl -xeで監視して異常がないか確認します。 - 整合性再チェック

diff -r /mnt/recovered /var/www/html

復元したファイルと実稼働環境を比較し、差分がないかを検証します。

サービス復旧後は、想定ユーザーがシステムにアクセスできるかを実際にテストして、問題がないことを確認します。

復元作業では必ず読み取り専用モードでマウントし、誤って上書きしないことを共有してください。また、サービス再起動後は最低1時間程度のテスト運用を行い、ログ監視を継続するようにしてください。

復元手順は一度失敗すると元に戻せないため、事前にテスト環境で手順を検証しておくことが重要です。特にextundeleteやtestdiskは、イメージファイルを用いた検証を行い、想定通りに復元できるかを確認してから本番作業に臨んでください。

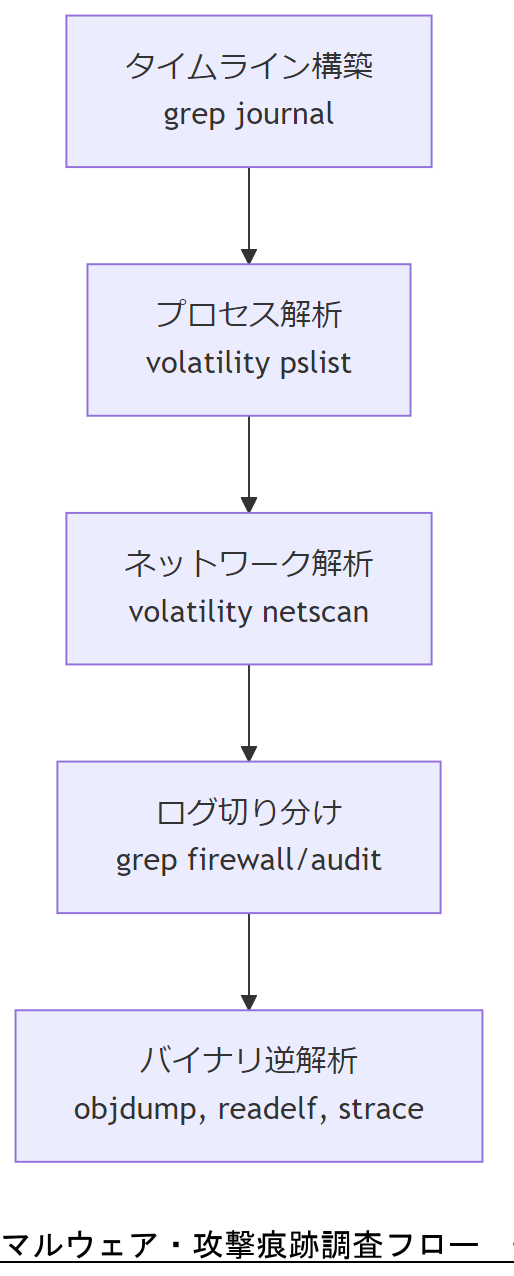

デジタルフォレンジック視点でのマルウェア・攻撃痕跡調査

本章では、フォレンジック調査の観点からマルウェアや攻撃痕跡を検出・解析する手順を解説します。証拠保全したディスクイメージやログデータを活用し、不正プロセスや通信経路、ファイル改ざんの痕跡を特定する方法を示します。また、初歩的な逆解析スキルについても概要を説明します。

マルウェア感染経路の仮説立案と初期調査

マルウェア感染経路を突き止めるには、まずインシデント前後のタイムラインを構築します。以下の手順を参考にしてください。

- タイムライン構築

取得済みログから、インシデント発生前後の主要イベントを抽出します。

grep -E "Jun 01 12:|Jun 01 13:" /forensic/journal_20240601.logなどで時間帯を絞り込みます。 - 疑わしいプロセス検索

grep -R "wget\|curl\|nc\|bash" /forensic/memdump.avml

標準外のダウンロードツールやネットワーク接続を行うプロセスを調査します。 - バイナリシグネチャ検索

strings /forensic/disk.img | grep -E "malware_signature"

既知のマルウェアシグネチャをもとに、該当バイナリをディスクイメージから検索します。

不正プロセス・不正通信の特定

マルウェア感染が疑われる場合、プロセスやネットワーク通信から不審な痕跡を探します。

- プロセスリスト解析

volatility -f /forensic/memdump.avml pslist

メモリダンプから動作中プロセスを抽出します。

volatility -f /forensic/memdump.avml pstreeで親子関係を確認し、不審プロセスを特定します。 - ネットワーク接続解析

volatility -f /forensic/memdump.avml netscan

メモリ中のネットワーク接続情報を取得し、C2サーバーのIPやポートを抽出します。 - ログからの通信履歴抽出

grep "Accepted" /forensic/auth_20240601.logで不正ログインを検出。

grep -R "192.0.2." /forensic/netcap_20240601.pcapで特定IPとの通信を抽出します。

| 解析内容 | コマンド例 | 説明 |

|---|---|---|

| プロセスリスト取得 | volatility -f memdump.avml pslist | メモリ上の全プロセスを表示 |

| 親子プロセスツリー | volatility -f memdump.avml pstree | プロセス階層を表示し、不審プロセスを特定 |

| ネットワーク接続情報 | volatility -f memdump.avml netscan | メモリ上のネットワーク接続を列挙 |

外部からの攻撃 vs 内部犯行のログ切り分け

攻撃が外部からか内部からかを区別するためには、ファイアウォールやVPNログ、内部ネットワークログを併合して分析します。

- ファイアウォールログ解析

grep "DROP|REJECT" /var/log/firewalld

外部IPアドレスからの不正アクセス試行を抽出します。 - VPNログ確認

grep "session opened" /var/log/openvpn.log

社外からのアクセス状況を把握し、異常な接続がないか確認します。 - 内部ネットワークログ

grep "::1" /var/log/secure

localhost や社内IPからのroot権限取得履歴を確認し、内部犯行の可能性を探ります。

マルウェア逆解析の初歩

取得したマルウェアバイナリに対して逆解析を行い、動作や感染手法を解明します。ここでは基本的なツールと手順を紹介します。

- objdumpによる逆アセンブル

objdump -d /forensic/suspicious_binary > dump.asm

バイナリを逆アセンブルしてアセンブリコードを出力します。 - readelfによるセクション情報確認

readelf -h /forensic/suspicious_binary

ELFヘッダー情報を表示し、コンパイル時のセクション情報を把握します。 - straceによる実行トレース

strace -o trace.log /forensic/suspicious_binary

システムコールをトレースし、ファイル操作やネットワーク通信などの動きを確認します。

逆解析の結果をもとに、感染元サーバーや感染経路を特定できます。必要に応じて、該当バイナリを外部の専門家に送付し、マルウェア種別や亜種情報を取得してください。

マルウェア解析時は必ず取得イメージの複製を使用し、原本を変更しないことを徹底してください。また、逆解析結果は機密情報となるため、共有範囲を限定してください。

初動ではメモリダンプとネットワークキャプチャの両方を取得することが最優先です。メモリのみでは通信履歴が不足し、ネットワークログのみでは実行中プロセスが把握できないため、両面から調査を行う姿勢が重要です。

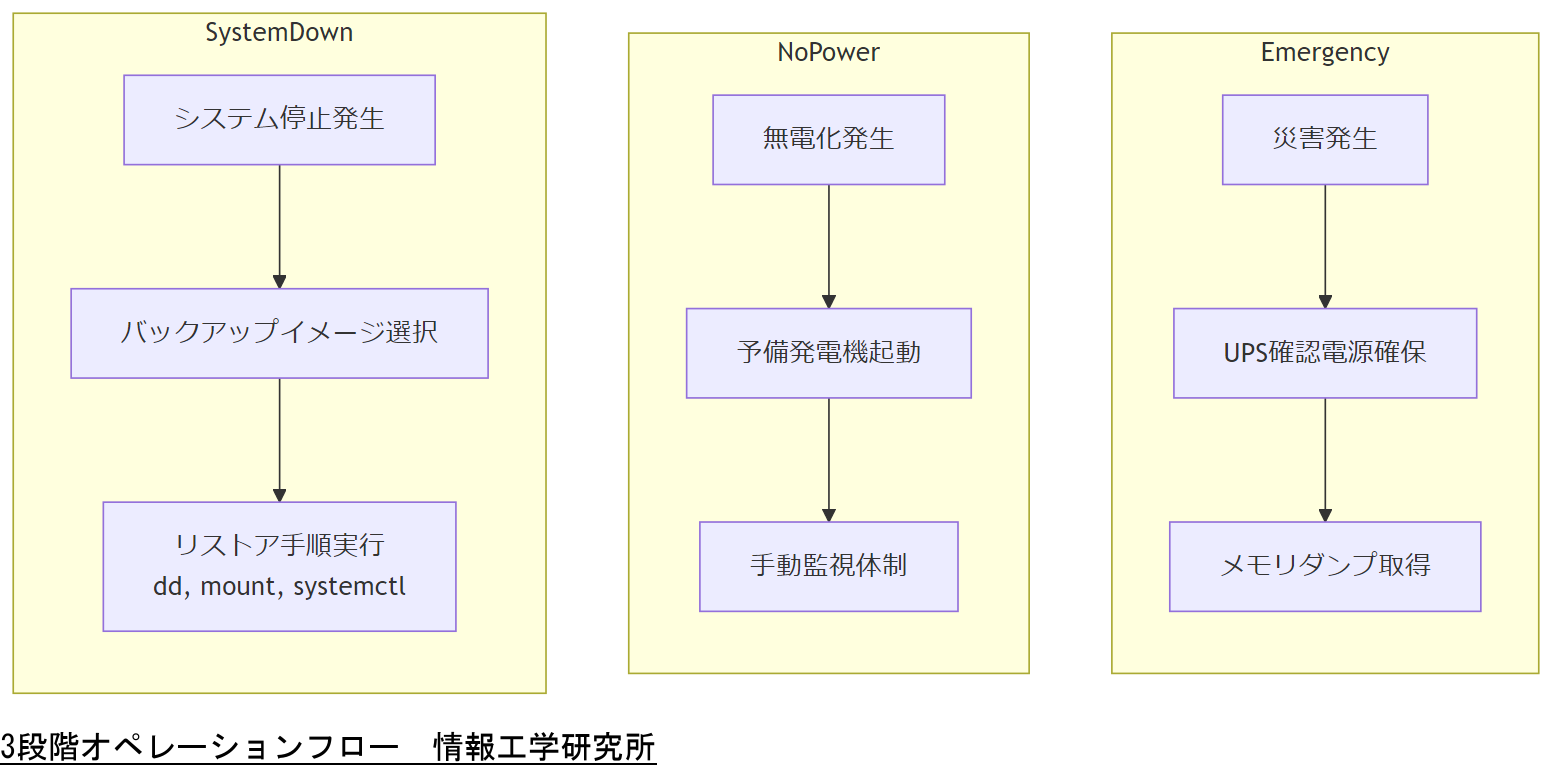

BCP(事業継続計画)設計と運用フレームワーク

本章では、サイバーインシデントや災害発生時にも事業を継続するためのBCP(Business Continuity Plan)、日本語では事業継続計画の設計手順と運用フレームワークを解説します。特にCUI環境でのバックアップ・リストアを念頭に置きながら、データの3重化や緊急時・無電化時・システム停止時の3段階オペレーション設計、大規模ユーザー(10万人以上)向けの細分化計画について具体例を示します。

BCPの基本概念と要件

事業継続計画(BCP)は、災害やサイバー攻撃などの非常事態発生時に、事業停止リスクを最小化し、速やかに業務を再開・継続するための計画です。経済産業省が提供する『中小企業BCP作成ガイドライン』では、重要業務の特定、目標復旧時間(RTO: Recovery Time Objective)の設定、目標復旧ポイント(RPO: Recovery Point Objective)の設定が必須要件とされています[出典:経済産業省『中小企業BCP作成ガイドライン』2019年]。また、進行中のインシデント対応においては、定期的な訓練(テーブルトップ演習など)や、被害想定シミュレーションを実施し、計画の有効性を確認することが求められます。

データ保全の3重化構成例

一般的にデータ保全は、以下の3つの場所に分散してバックアップを保持することが推奨されています。

- オンサイトバックアップ

同一拠点内に設置した別サーバーやNASに週次/日次で差分・増分バックアップを保存します。例:夜間にrsyncで差分イメージを取得し、RAID構成のNASに保管。 - オフサイトバックアップ

別拠点のデータセンターや支店に定期的(週次など)にフルバックアップを転送します。例:VPN経由で帯域を確保し、scpやrsyncでコピー。 - クラウドバックアップ

公的機関が推奨する暗号化クラウドストレージ(例:政府認定のデータセンターに準拠したサービス)に暗号化済みイメージを格納します。例:取得後にgpgで暗号化し、クラウドストレージへアップロード。

| バックアップ種類 | 保存場所 | 手法・ツール |

|---|---|---|

| オンサイト | 同一拠点内のRAID-NAS | rsync, dd |

| オフサイト | 別拠点データセンター | scp, rsync over VPN |

| クラウド | 政府準拠クラウドストレージ | gpg暗号化 + API / CLI |

バックアップの保持期間や世代管理方針は法令・規制によって異なりますが、最低「1種類は即時復旧可能」「1種類は別拠点」「1種類は外部ストレージ」という構成を維持することがポイントです。

緊急時・無電化時・システム停止時の3段階オペレーション設計

BCPの運用は、発生シナリオ別に3段階に分けてオペレーションを設計します。

- 緊急時

停電や地震、火災などの物理的災害発生時にまず行うべきは「安全確保」と「初動対応」です。サーバーの電源を確保できない場合、UPS(無停電電源装置)経由で動作を維持し、取得したイメージをUPS対応ストレージに複製します。加えて、揮発性情報が失われないようメモリダンプを優先します。 - 無電化時

電源源そのものが断たれた場合は、予備発電機や外部電源車を手配し、最短時間で電力供給を再開します。その間、必要な制御系(PLCなど)はバッテリー駆動可能か事前に確認し、非常時運用手順書を用いて手動監視体制を敷きます。 - システム停止時

OSやアプリケーション障害などでサービス停止となった場合は、取得済みバックアップイメージや増分スナップショットからリストアを行います。リストア手順は「リストア手順書」として標準化し、復旧時間(RTO)の目標値を達成できるように工程を簡素化します。例:10分以内にWebサービスを復旧するため、スクリプト化されたdd → mount → systemctl start手順を準備。

大規模ユーザー(10万人以上)向け細分化計画

ユーザー数が10万人を超える大規模システムでは、ユーザーカテゴリや影響範囲に応じて復旧優先順位を細分化します。具体的には以下の3つのセグメントに分割します。

- コア機能セグメント

認証・ログインサービス、APIゲートウェイ、決済システムなど、事業継続に不可欠な機能を最優先で復旧します。RTOは30分以内を目標とし、予備サーバーへ即時切り替え可能なアーキテクチャを用意します。 - 中核サービスセグメント

データ分析基盤、レポート生成など、事業重要度は高いが犠牲を一定時間許容できる機能をここに含めます。RTOは2時間以内を目途とし、増分バックアップからの部分復旧を実施します。 - 付加サービスセグメント

メール配信、社内ポータル、ドキュメント管理など、事業への影響度は比較的低いサービスを含みます。RTOは24時間以内を想定し、バックアップ保管庫からの復元や手動復旧手順で対応します。

| セグメント | 対象機能 | 目標RTO | 復旧方法 |

|---|---|---|---|

| コア機能 | 認証サービス APIゲートウェイ | 30分以内 | 予備サーバーに即時切替 |

| 中核サービス | データ分析基盤 レポート生成 | 2時間以内 | 増分バックアップから部分復旧 |

| 付加サービス | メール配信 社内ポータル | 24時間以内 | 手動復旧 |

以上のように、BCP設計ではユーザー規模に応じて機能をセグメント化し、目標復旧時間を明確にする必要があります。

BCPは単に手順を作成するだけでなく、定期的な訓練と見直しが不可欠です。特に大規模ユーザー向けにセグメント化した復旧優先順位は、経営層とも共有し、投資計画を明示してください。

BCP設計は実際に災害やインシデントが発生して初めて有効性が検証されます。最低年1回はテーブルトップ演習やシミュレーションを行い、復旧時間目標が達成可能かを確認してください。

人材育成・募集要件と資格ガイド

フォレンジック復旧やBCP運用を支えるには、専門的な知識とスキルを持つ人材が不可欠です。本章では、技術者に求められるスキルセットと取得を推奨する資格、さらに人材育成および募集計画の策定方法を紹介します。

必須スキルセット

技術担当者にまず求められるスキルは以下の通りです。

- Linux基本操作

CUI環境でのファイルシステム操作、パッケージ管理、サービス起動・停止、ネットワーク設定など、日常的に使われるコマンドの習熟が不可欠です。 - フォレンジックツール操作

dd、volatility、autopsy、extundelete、testdiskなどのツール使用方法と適切なパラメータ設定を理解し、実践できること。 - スクリプト言語(Shell, Python)

手順の自動化やログ解析のためにShellスクリプトの作成と、Pythonによる解析スクリプトの作成が求められます。 - ネットワーク知識

TCP/IP基礎、パケット構造、ファイアウォール設定、VPN構築など、ネットワーク解析を行う上で必要な知識を備えていること。 - セキュリティ基礎知識

マルウェア解析の基礎、脆弱性評価、SIEM(Security Information and Event Management)の概念、暗号化技術など。

推奨資格と要件

人材育成の一環として、以下の資格取得を推奨します。

- 情報処理安全確保支援士

IPA(情報処理推進機構)が認定する国家資格で、情報セキュリティ全般の知識が問われます。 - LPIC(Linux Professional Institute Certification)

Linux環境運用管理のグローバルスタンダード資格で、レベル1~3が用意されています。 - CFS-A(Certified Forensic Specialist – Associate)

デジタルフォレンジックの基本的な技術や手法を習得していることを証明します。試験ではイメージ取得方法やログ解析手法が問われます。 - CISSP(Certified Information Systems Security Professional)

国際的に認められた情報セキュリティ資格で、フォレンジック分野にも関連するドメインが含まれています。

| 資格名 | 試験内容 | 習得効果 |

|---|---|---|

| 情報処理安全確保支援士 | 情報セキュリティマネジメント、技術対策、法制度 | 国内公的資格で法令遵守と技術基礎を網羅 |

| LPIC Level 2 | 高度なLinux運用管理、ネットワーク設定 | フォレンジック調査の前提となるLinux運用スキルが向上 |

| CFS-A | フォレンジック調査基本、メモリ解析、ログ解析 | 実務レベルでのフォレンジック技術を証明 |

| CISSP | セキュリティドメイン全般、リスク管理、アクセス制御 | 国際標準としてグローバルな視点が得られる |

なおCISSPは英語試験がベースのため、社内の英語能力も考慮しつつ受験計画を立てる必要があります。

人材育成プログラム例

組織内で技術者を育成するため、以下のような研修プログラムを推奨します。

- 入門研修(1日)

Linux基本操作のハンズオン、フォレンジック概論、法令遵守の基礎知識。外部講師による社内勉強会形式で実施。 - 応用研修(3日間)

実際に仮想環境を構築し、障害シナリオを想定したディスクイメージ取得、ログ解析、復旧手順を実践。Linuxコマンド演習中心。 - 専門研修(1週間)

CFS-AやLPICレベル2合格を目指す講座。オンライン教材と演習問題で知識を定着させ、模擬試験を実施。 - OJTプログラム

インシデント発生時に実際の案件を先輩技術者とともに対応し、手順書作成や報告書作成を経験。半年程度のローテーションで複数案件を経験させる。

採用計画と求人票サンプル

フォレンジックやBCP関連の技術者を採用する際、求人票には以下の要素を盛り込みます。

- 必須要件

Linuxサーバー運用経験3年以上、CUIでのトラブルシューティング経験、基本的なネットワーク知識。 - 歓迎要件

フォレンジック関連資格(CFS-A, 情報処理安全確保支援士)保有、バックアップ/リストアツール利用経験、プログラミング(Shell, Python)経験。 - 業務内容

サイバーインシデント発生時の初動対応、ディスクイメージ取得、ログ解析、復旧作業、BCP運用支援、社内教育・マニュアル作成。 - 勤務地

本社(東京都・政府認定データセンター近接)、リモート勤務相談可(但し月1回はオンサイト必須)。 - 待遇

年収600万円~900万円(経験・資格に応じて優遇)、賞与年2回、各種社会保険完備。

人材育成は「継続的な教育」が鍵です。資格取得支援制度やeラーニング環境を整備し、業務時間内での研修参加を奨励してください。また、採用計画は経営層からの予算確保を得るために、具体的な求人票案を提示しましょう。

技術者は習得したスキルを実践に活かせる環境が必要です。資格取得だけでなく、日常的に検証環境で演習を行い、カジュアルに知識を共有できる社内勉強会を定期的に開催してください。

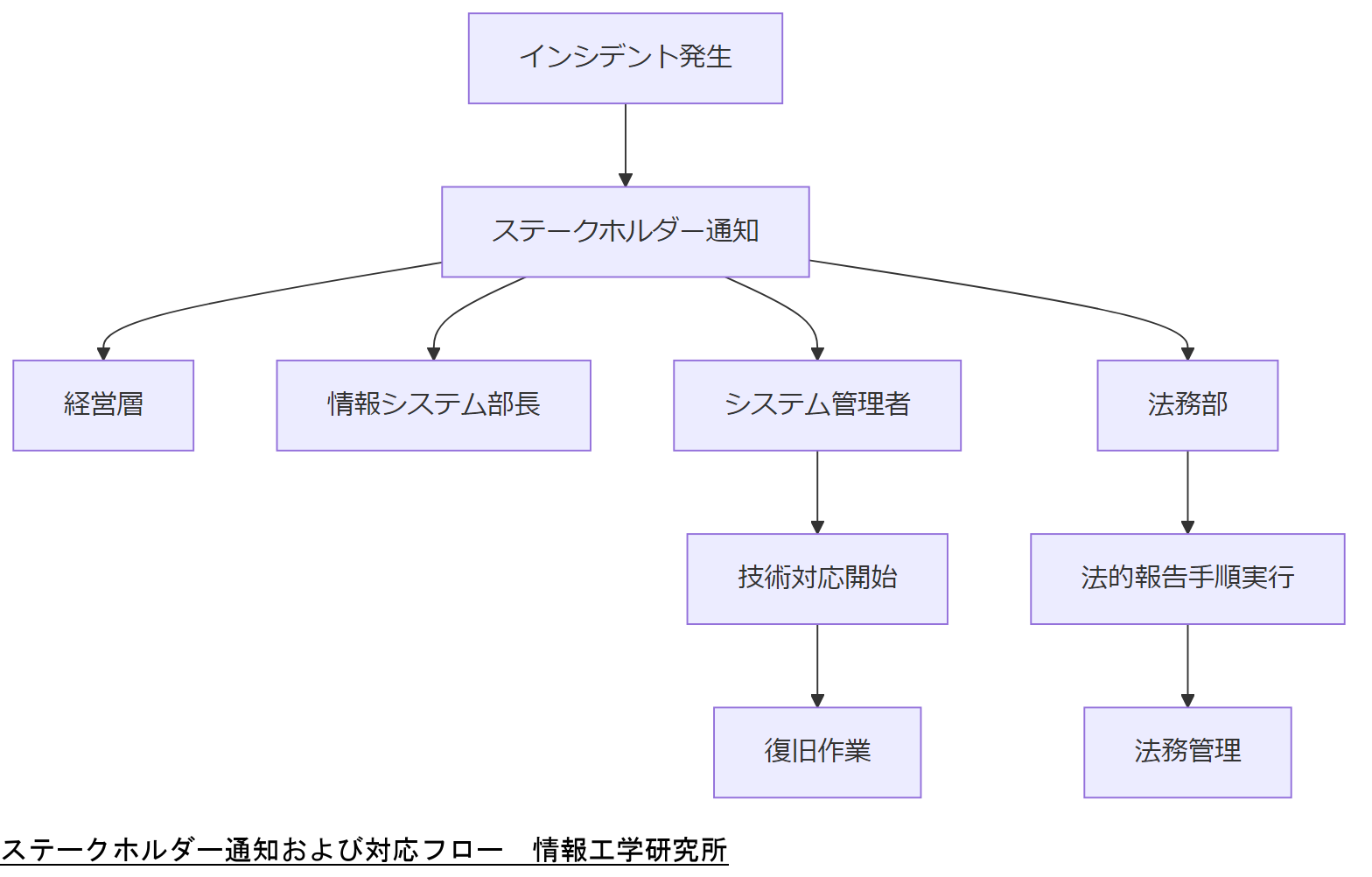

ステークホルダー整理と関係者への注意点

フォレンジック復旧やBCP運用を実施する際には、社内外のステークホルダーと適切に連携し、コミュニケーションを円滑に行うことが重要です。本章では、関係者を整理し、それぞれへの注意点・連絡方法を明確にします。

主要ステークホルダー一覧

以下は、CUI環境でのフォレンジック復旧やBCP運用に関与する主なステークホルダーです。

- 社内

- 経営層(CIO, CTO, CEO)

- 情報システム部長・課長

- システム管理者・ネットワーク管理者

- 法務部担当者

- 総務部(庶務・リスク管理担当)

- 個人情報保護推進担当

- 社外

- フォレンジックベンダー(外部専門家)

- 弁護士事務所(情報漏えい対応)

- 個人情報保護委員会相談窓口

- 内閣サイバーセキュリティセンター(NISC)

- 地方自治体サイバーセキュリティセンター(.lg.jpドメイン)

ステークホルダー別注意点

各ステークホルダーへの伝達内容と注意点は次の通りです。

- 経営層

- インシデント発生時には即報告し、事業影響・コスト見積もりを迅速に提示すること。

- BCPにおける予算承認や投資計画を適切に取得するため、定期的に進捗レポートを提供する。

- 情報システム部長・課長

- 技術者の作業権限やアクセス権を事前に整理し、緊急時にも混乱が起きないよう手順を文書化する。

- 法令遵守の状況(個人情報保護法、サイバーセキュリティ基本法)を常に確認し、ガイドラインを遵守する体制を構築する。

- システム管理者・ネットワーク管理者

- 初動調査手順書を熟知し、ログ取得やイメージ取得の際にコマンドミスが起きないよう定期的にトレーニングを行う。

- 障害発生時に優先して取得すべき情報(メモリダンプ、ネットワークキャプチャなど)を明確に理解する。

- 法務部担当者

- 証拠保全手順が法的証拠として認められるための要件(タイムスタンプやチェーンオブカストディなど)を技術部門へ周知する。

- データ漏えい時の外部報告義務(個人情報保護委員会への報告など)について、必要な対応フローを共有する。

- 総務部(庶務・リスク管理担当)

- 緊急時の連絡網を整備し、社内全体へインシデント発生情報を速やかに伝達する。

- 非常時の物理的作業環境(施錠、入退室管理)を確立し、作業現場のセキュリティを確保する。

- 個人情報保護推進担当

- 個人情報取り扱いに関する社内規定を定期的に見直し、技術部門に共有する。

- 個人情報漏えい時の対応(通知・報告)フローを作成し、インシデント発生時に速やかに実行できる体制を構築する。

- フォレンジックベンダー(外部専門家)

- 必要に応じて調査機材や専門的スキルを提供してもらうため、契約範囲とNDA(秘密保持契約)を明確に定義する。

- 緊急時に迅速に連絡を取り合うためのホットラインや窓口を設定する。

- 弁護士事務所(情報漏えい対応)

- 法的対応が必要な場面では速やかに相談・連携を図り、調査結果を報告する。

- 訴訟リスクを最小化するため、証拠保全の記録を正確に残す。

- 個人情報保護委員会相談窓口

- 個人情報漏えいが一定基準を超えた場合は、速やかに報告し、指示に従って対応策を実施する。

- 報告時には漏えいデータの範囲や原因分析を含む調査報告書を提出する。

- 内閣サイバーセキュリティセンター(NISC)

- 政府が発行する最新のサイバーセキュリティガイドラインや情報を参照し、インシデント対応手順を更新する。

- 緊急時にはNISCの提供する通報窓口を利用し、脅威情報を共有する。

- 地方自治体サイバーセキュリティセンター

- 自治体運営システムの場合は、地方自治体のガイドラインに準拠し、報告義務を遂行する。

「御社社内共有・コンセンサス」メッセージ例

各ステークホルダー間でインシデント対応の役割を明確化し、事前に連絡窓口や手順書を共有しておくことで、緊急時の混乱を最小限に抑えられます。また、法務部と連携し、データ漏えい時の報告手順を確実に実行してください。

ステークホルダー管理マトリクス

| ステークホルダー | 情報提供内容 | 注意点 |

|---|---|---|

| 経営層 | インシデント影響度、復旧コスト見積、RTO/RPO | 簡潔に報告し、投資判断につなげる資料を用意 |

| 情報システム部長 | 技術手順、スケジュール、リソース割り当て | 手順書の最新版を常に共有し、アクセス権を明確化 |

| システム管理者 | 初動調査手順、ログ取得コマンドリスト | マニュアルを定期的に更新し、演習で手順を熟知 |

| 法務部 | 証拠保全ルール、報告義務 | リーガルチェック済みの手順書を共有し、報告期限を厳守 |

| 総務部 | 入退室管理、物理的保管場所 | 施錠・鍵管理ルールを徹底し、記録を残す |

| フォレンジックベンダー | 調査範囲、契約範囲、NDA | 契約書・NDAを事前に締結し、連絡先を共有 |

ステークホルダーごとに伝えるべき情報と注意点を明確に区別することで、混乱を防ぎます。社内では「誰が」「いつ」「何を」行うかを一意に定め、連絡フローをシンプルに保つことがポイントです。

外部専門家へのエスカレーションと連携フロー

インシデント対応で技術部門だけではリソースやスキルが不足する場合、信頼できる外部専門家に速やかにエスカレーションすることが重要です。本章では、エスカレーションすべきタイミング基準、エスカレーション先とその役割、連絡テンプレート例を示します。

エスカレーションタイミング基準

以下のいずれかに該当した場合は、即時に外部専門家へのエスカレーションを検討してください。

- 24時間以内に自社リソースで対応困難と判断した場合

調査対象が複数サーバーにまたがる、または進捗が遅延し原因特定が不可能と判断した際。 - 法的証拠保全が必要と判断された場合

犯罪性が疑われるケース、個人情報漏えい規模が大きく報告義務が発生する場合。 - マルウェアの亜種や新規脅威が疑われる場合

既存ツールでは検出困難なマルウェア解析が必要と判断した際。

エスカレーション先一覧と役割

エスカレーション先とその主な役割を以下に示します。

- 法務顧問

情報漏えい時の法的リスク評価、報告要件の指示、訴訟リスクの回避策提案。 - フォレンジックベンダー

高度なイメージ解析、マルウェア逆解析、証拠保全チェーンオブカストディの整備支援。 - 個人情報保護委員会相談窓口

個人情報漏えいの報告手続き、指導・助言、追跡調査の連携。 - 警察サイバー犯罪対策課

犯罪行為が疑われる場合の届出、捜査支援、証拠保全の公的認定支援。

エスカレーション手順書と連絡テンプレート

以下は、法務顧問およびフォレンジックベンダーへの連絡テンプレートの例です。

- 法務顧問宛テンプレート

件名:サイバーインシデント発生報告および法的助言依頼

本文:- 発生日時:2024年06月05日 14:30

- 対象システム:Linuxサーバー(IP: 192.168.1.10)

- 想定被害:個人情報漏えいの可能性あり

- 初動調査内容:メモリダンプおよびディスクイメージ取得済み

- 必要対応:報告義務の確認、訴訟リスク回避策の検討

- フォレンジックベンダー宛テンプレート

件名:フォレンジック支援依頼(Linux CUI環境)

本文:- 発生日時:2024年06月05日 14:30

- 現象概要:マルウェア感染が疑われるため、詳細解析と証拠保全支援が必要

- 取得済み証拠:ディスクイメージ(sha256: ○○○○)、メモリダンプ、ネットワークキャプチャ

- 要望:マルウェア逆解析、感染経路特定、証拠保全手順の監査

外部専門家への依頼は速やかな連絡が必須です。連絡テンプレートを予め用意し、担当者がすぐに利用できるように共有してください。また、契約範囲とNDAを事前に整備し、エスカレーション時に遅滞なく遂行できる体制を構築しましょう。

外部専門家は専門知見を持っている一方で費用が高額になりやすいため、自社で対応可能な範囲と外部委託範囲を明確に線引きしておくと費用対効果を維持しやすくなります。

法令・政府方針・コンプライアンスがもたらす変化と対応

法令や政府方針は頻繁に改定され、その変化に対応しなければ組織はリスクを抱え続けてしまいます。本章では、国内外における最新の法令改正動向とその影響、今後2年間の予測、対応策を提示します。

国内法改正の最新動向

2024年4月に改正された改正個人情報保護法では、以下のポイントが注目されています[出典:総務省『改正個人情報保護法のポイント』2024年]。

- 個人関連情報の定義拡大

特定個人を識別できなくても、類推によって個人を特定できる情報も個人情報と扱う。 - データ漏えい報告義務の強化

漏えい件数が5,000件を超える場合、速やかに個人情報保護委員会および本人へ報告することが義務化。 - 罰則の強化

違反企業に対し、最大で年間売上高の2%または100億円の罰金(いずれか高い方)が科される可能性。

今後2年における法令改正予測と社会情勢変化

2025年から2026年にかけて、以下のような法令改正が予測されます。

- GDPR強化案の実装

EUでは、次期GDPR改訂により「AIによる自動処理リスク評価」の義務が追加される見込み[出典:欧州委員会『GDPR改訂案概要』2023年]。 - 国内サイバー犯罪対策法の改定

国内では、「サイバー攻撃による被害対策強化法」が2025年に施行され、重要インフラ事業者に対し定期的なフォレンジック演習を義務付ける見込み[出典:内閣官房『サイバーセキュリティ政策動向』2024年]。 - 米国CISAガイダンス更新

CISAは2025年夏までに「Zero Trust Architecture」の実装要件を強化し、企業に対して厳格なアクセス制御を義務化する予定[出典:CISA『Zero Trust Maturity Model 2.0』2024年]。

コスト面の予測と対応策

法令強化に伴い、セキュリティ投資コストは以下の要素で増加が見込まれます。

- 監査・監視ツール導入費用

SIEMやIDS/IPSの導入・運用コスト増加。初期導入費として数百万円~数千万円、年間運用コストとして数百万円規模が必要となる可能性があります。 - 人材教育・研修コスト

新法令・ガイドラインに対応するための研修費用。1人当たり数十万円の研修費用が発生する見込みです。 - クラウドバックアップ拡充費用

データ3重化要件のため、クラウドストレージ容量を拡張。月額数十万円~数百万円のランニングコストが追加される場合があります。

企業が取るべき対応策

上記の法令改正およびコスト増加に対応するため、企業は以下の施策を講じることが推奨されます。

- 法改正ウォッチ体制の構築

内閣サイバーセキュリティセンター(NISC)や個人情報保護委員会の公式サイトを定期的にチェックし、法改正情報を社内共有します。 - 継続的教育プログラムの実施

社内eラーニングや定期研修を通じて、新法令に基づく運用手順をアップデートし、全技術者が理解できるようにします。 - 予算計画とROI分析

セキュリティ投資の費用対効果を示すため、ROI分析を実施し、経営層へ明確な投資効果を提示します。 - PDCAサイクルの明確化

インシデント発生からフォレンジック分析、改善策策定までのプロセスをPDCAサイクルとして定義し、継続的に改善します。

法令改正はビジネスリスクと直結します。経営層には定量的なコスト試算とROIを提示し、積極的な投資を促して下さい。技術者側は常に最新版のガイドラインを参照し、運用手順を更新する体制を構築しましょう。

法令遵守は単なる義務ではなく、企業ブランドの信頼性向上にもつながります。技術者は日々の運用で適用可能なガイドラインのアップデートを習慣化し、リスクを事前に予測する姿勢を持ってください。

運用・点検フレームワークと定期監査の設計

システム運用中に継続してセキュリティを維持するためには、定期的な運用点検と監査が不可欠です。本章では、運用・点検項目、定期監査スケジュール例、インシデントシミュレーションの実施方法、運用自動化ツール導入検討を解説します。

定期点検項目

以下の項目を毎月・四半期・年間で定期的に確認します。

- ログ保存状況

/var/logディレクトリの容量・保存期間をチェックし、古いログは安全にアーカイブまたは削除する。 - バックアップ整合性

定期的にハッシュ照合を実施し、イメージが破損していないかを確認。例:sha256sum -c backup.img.sha256 - ネットワークセグメント分離状況

ファイアウォール設定やVLAN設定が設計通りに維持されているかを確認します。

例:iptables -Lまたはnmcli connection showでネットワークポリシーをレビュー。 - SIEM設定確認

SIEMシステムに収集されるログ項目が適切か、アラート閾値が妥当かを定期的に検証します。

| 項目 | 確認内容 | 頻度 |

|---|---|---|

| ログ保存状況 | 容量・保存期間・アーカイブ状況 | 毎月 |

| バックアップ整合性 | ハッシュ照合結果 | 四半期ごと |

| ネットワーク設定 | ファイアウォールルール・VLAN構成 | 毎月 |

| SIEM設定 | アラート閾値・収集ログ項目 | 四半期ごと |

定期監査スケジュール例

監査は内部と外部の両面で行うことが望まれます。以下は内部監査のスケジュール例です。

- 毎月監査

ansible-playbook audit_monthly.ymlを実行し、ログ保存状況や権限設定、脆弱性スキャン結果をレポートにまとめる。 - 四半期監査

nmap -sS 192.168.1.0/24によるポートスキャン、及びCookieやHTTPレスポンス検証などの脆弱性テストを実施。 - 年間監査

外部監査機関に委託し、システム全体の脆弱性評価と運用手順の適合性を検証。報告書を経営層に提出。

インシデントシミュレーション(Tabletop演習)実施例

テーブルトップ演習は、想定シナリオをもとに関係者が集まり、PDFで作成したスクリプトに沿って対応手順をロールプレイする演習です。以下の手順で実施します。

- シナリオ作成

例:社員のUSBメモリ経由でマルウェア感染、サーバー停止。取得したイメージから感染拡大状況を特定し、取れる初動対応を検討。 - 役割分担

経営層役、技術担当役、法務担当役、フォレンジックベンダー役などを設定し、各自の判断・対応を討議。 - 演習実施

シナリオに応じたタイムラインをもとに、証拠保全手順やエスカレーション手順を確認。問題点を洗い出し、改善策を議論。 - フィードバックと改善

演習後にレポートを作成し、課題と改善策をまとめて運用手順書を更新。

自動化ツール導入の検討

定期点検や監査業務を効率化するために自動化ツールを導入します。以下はOSSを前提とした構成例です。

- Ansibleによる設定変更管理

ansible-playbook site.ymlでサーバー設定の一元管理と適用履歴を保持。 - OpenSCAP

セキュリティ標準(CIS Benchmarkなど)に基づいたコンプライアンスチェックを自動化。oscap xccdf eval --profile xccdf_org.cisecurity.benchmarks_profile /usr/share/scap/ssg-fedora-ds.xml - ELKスタック(Elasticsearch, Logstash, Kibana)

ログ収集・可視化プラットフォームとして導入し、異常検知アラートを自動生成。

定期監査は技術部門だけでなく、法務部や総務部も巻き込んで実施し、運用手順やポリシーが実際に遵守されているかを多角的に確認してください。自動化ツールは導入後も設定更新が必要なため、メンテナンス計画を立てましょう。

監査や演習で得られた課題は即時に運用手順書へフィードバックし、改善サイクルを回すことが重要です。技術者は日常業務の中で運用フレームワークの要点を常に意識してください。

システム設計・運用時の留意点と設計例

システムを設計・構築する段階で、BCPやフォレンジックログ収集要件を組み込むことで、障害発生時の対応が飛躍的に容易になります。本章では、設計時に盛り込むべき要件、仮想化・クラウド環境での留意点、ネットワークセグメントの設計例を示します。

設計時に盛り込むべき要件

以下の項目をシステム要件として明確に定義します。

- ログ収集要件

全サーバーでauditdを有効化し、システムコールやファイルアクセスの監査ログを専用サーバーへリアルタイムで転送。ログは最低1年間保持。 - バックアップ・スナップショット要件

仮想環境では3つのスナップショット世代を保持し、オンプレミス・オフサイト・クラウドに保存する。定期バックアップは毎日深夜2時に実行。 - マルウェア感染検知要件

IDS/IPSを導入し、署名ベースと振る舞いベースの検知を組み合わせて、SIEMへ連携。検知時は自動的にアラートを発信。 - アクセス制御要件

Zero Trustモデルを採用し、各サーバーへのアクセスは最小権限原則でIAM(Identity and Access Management)を運用。

仮想化環境・クラウド環境での設計留意点

クラウドや仮想化環境では、物理サーバーと異なる運用上の注意点があります。

- ハイパーバイザーレベルのスナップショット管理

VMware ESXiやKVMでは、仮想マシン(vSphere/Libvirt)のスナップショット機能を利用し、定期的にスナップショットを保存。スナップショットはバックアップサーバーへ複製し、ハイパーバイザ障害時にも復元可能。 - AMI/スナップショットのバージョン管理

AWS EC2ではAMIを定期作成し、イメージの世代管理を実施。古いAMIは一定期間後に自動で削除するようLambda やAzure Functionを設定。 - セキュアな画像保管

クラウドストレージ(S3/GCS/Azure Blob)に保存する際は、KMS(Key Management Service)で暗号化し、アクセス制御を厳格に設定。

ネットワークセグメント分離・VLAN設計例

セキュリティを強化するため、ネットワークは以下のようにセグメント分離を行います。

- DMZセグメント

Webサーバー、公開APIサーバーを配置し、インターネットからのアクセスを専用VLANで受け入れる。ファイアウォールで内部ネットワークとの通信を最小限に制限。 - 内部業務セグメント

社内ポータルや社内システムを運用するネットワーク。DMZやインターネットとは双方向を遮断し、必要な通信はプロキシサーバー経由でのみ許可。 - バックアップ・フォレンジックセグメント

イメージ取得サーバーやSIEMサーバー、フォレンジック専用サーバーを配置。通常トラフィックとは分離し、調査時のみ特定ホストからアクセスを許可。 - 管理セグメント

システム管理者やネットワーク管理者のみがアクセス可能なネットワーク。SSHや管理GUIへアクセスするための踏み台サーバーを設置。

| セグメント名 | 配置機器 | アクセス制御 |

|---|---|---|

| DMZ | Webサーバー、APIサーバー | インターネット→DMZ: 許可、DMZ→内部: 制限 |

| 内部業務 | 社内ポータル、業務アプリ | DMZ/インターネット: 遮断、バックアップセグメント: 適宜許可 |

| バックアップ/フォレンジック | イメージ取得サーバー、SIEMサーバー | 通常アクセス遮断、調査時のみアクセス許可 |

| 管理 | 踏み台サーバー、監視サーバー | 管理者のみSSH/SSH鍵認証でアクセス許可 |

ネットワーク分離は「縦割り組織」的な運用ではなく、セキュリティリスクを最小化するための必須要件です。各部門と連携し、VLAN設定やファイアウォールポリシーを定期的にレビューしてください。

システム設計の段階でセグメント分離を検討しておくことで、インシデント発生時の影響範囲を限定できます。技術者は設計時にネットワークアーキテクチャを明確にし、ドキュメント化しておくことが重要です。

まとめと次のステップ

本記事では、Linux CUI環境でのフォレンジック復旧手順、法令遵守、BCP設計、人材育成、ステークホルダー連携、運用監査、システム設計要件までを網羅的に解説しました。以下に主要なポイントを再確認します。

- CUI環境フォレンジック復旧の重要性:GUIに依存せず、初動調査→イメージ取得→解析→復旧→報告のフローを確立すること。

- 法令遵守と政策・規格:個人情報保護法、サイバーセキュリティ基本法、GDPR、NIS2指令など国内外の法令を遵守する体制を構築すること。

- 復旧手順と解析フロー:ddやvolatilityなどのツールを用いてイメージ・ログ取得を行い、マルウェア解析や攻撃痕跡調査を実施すること。

- BCP設計と運用:データ3重化、3段階オペレーション、大規模ユーザー向けセグメント化を行い、RTO/RPOを明確化すること。

- 人材育成と採用:必須スキルセットを定義し、情報処理安全確保支援士、LPIC、CFS-A、CISSPなどの資格取得を推奨すること。

- ステークホルダー連携:各関係者へ適切に情報を提供し、役割と注意点を明確に共有すること。

- 法令・政策変化への対応:法改正ウォッチ体制を構築し、継続的な教育とPDCAを実施すること。

- 運用・点検と監査:定期的なログ保存状況、バックアップ整合性、ネットワーク設定、SIEM設定の確認を自動化ツールで行うこと。

- システム設計時の留意点:ログ収集要件、バックアップ要件、アクセス制御、ネットワークセグメント分離を設計に組み込むこと。

情報工学研究所(弊社)は、上記の各フェーズで必要となる支援を包括的に提供しています。当社のサポートメニューは以下の通りです。

- 24時間365日対応のフォレンジック支援・緊急復旧サービス

- 法令改正ウォッチャーサービス、BCP構築コンサルティング

- 技術研修・人材育成プログラム提供

本記事で示した手順や要件はあくまでベースラインです。実際の運用部門ごとにカスタマイズして運用手順書を整備し、定期的に見直しを行うことで常に最新の対応力を維持してください。

技術担当者は本記事を参考に、まずは小規模なテスト環境で各手順を検証し、社内でのノウハウを蓄積してください。その上で運用・監査フレームワークを構築することで、本番環境でのインシデント対応力を大幅に向上できます。

おまけの章:重要キーワード・関連キーワードとキーワードの説明マトリクス

| キーワード | 説明 |

|---|---|

| CUI | Character User Interfaceの略。グラフィカルGUIではなく、文字ベースで操作するインターフェース。Linuxサーバーで多用される。 |

| フォレンジック | 電子データを証拠として保全し、解析する技術体系。証拠保全、解析、報告の手順を含む。 |

| BCP | Business Continuity Planの略。災害やインシデント発生時に事業を継続するための計画。 |

| auditd | Linuxの監査デーモン。システムコールやファイルアクセスを監査しログを生成する。 |

| dd | Linux標準コマンドで、ブロック単位でデータコピーを行う。ディスクイメージ取得に多用される。 |

| volatility | メモリダンプ解析ツール。メモリ上のプロセス、ネットワーク接続、レジストリ情報などを抽出できる。 |

| extundelete | ext3/ext4ファイルシステムから削除済みファイルを復元するツール。ジャーナル情報を利用する。 |

| testdisk | パーティション修復および削除ファイルの復元ツール。多数のファイルシステムをサポートする。 |

| photorec | バイナリシグネチャを用いてファイルを復元するツール。メタデータを保持せず、ファイルタイプで抽出する。 |

| RTO | Recovery Time Objectiveの略。インシデント発生から業務を復旧させるまでの許容時間。 |

| RPO | Recovery Point Objectiveの略。インシデント発生時に許容できるデータ損失の最大時間。直近のバックアップ時刻との差。 |

| SIEM | Security Information and Event Managementの略。セキュリティログを集中管理し、異常検知を行うプラットフォーム。 |

| Zero Trust | 「信頼しない」セキュリティモデル。アクセス制御はすべて検証したうえで許可し、ネットワーク内部でも常に認証・認可を実施する。 |

| ハッシュ | ファイル内容を固定長の文字列に変換する関数。SHA-256などのアルゴリズムを用いて整合性を検証する。 |

| メモリダンプ | 揮発性メモリ(RAM)の内容をファイル化したもの。マルウェアのインジェクションや不正プロセスを解析できる。 |

はじめに

CUI環境におけるフォレンジックの重要性と目的 CUI(Character User Interface)環境におけるフォレンジックは、データ損失や不正アクセスの検出、解析、復旧において極めて重要です。特に、IT部門の管理者や企業経営者にとって、迅速かつ正確な対応が求められます。フォレンジックは、デジタル証拠を収集し、分析するプロセスであり、システムの安全性を確保するための鍵となります。 CUI環境では、コマンドラインインターフェースを通じて、システムの状態やデータを直接操作することが可能です。このため、専門的な知識がなくても、基本的なコマンドを理解することで、問題解決の手助けができるのです。データが失われた場合やセキュリティインシデントが発生した際には、適切な手順に従って迅速に行動することが求められます。 本記事では、CUI環境での復旧手順について具体的な方法を解説します。これにより、IT部門の管理者や企業の管理職が、実際の状況に直面した際に役立つ知識を得ることができるでしょう。データ復旧のプロセスを理解することで、安心して業務を進めることができるようになります。

Linuxコマンドラインの基本と復旧手順の概念

Linuxのコマンドラインは、システムの管理やトラブルシューティングにおいて非常に強力なツールです。CUI環境では、GUI(Graphical User Interface)に比べて、より直接的にシステムにアクセスできるため、迅速な対応が可能です。まずは基本的なコマンドを理解し、復旧手順の概念を把握することが重要です。 Linuxでは、ファイルやディレクトリの操作を行うための基本的なコマンドがいくつかあります。例えば、`ls`コマンドはディレクトリ内のファイルを一覧表示し、`cd`コマンドはディレクトリを移動するために使用します。また、`cp`や`mv`といったコマンドを用いることで、ファイルのコピーや移動が可能です。これらの基本的な操作をマスターすることで、データ復旧の際に必要な情報を迅速に取得できるようになります。 復旧手順の概念としては、まず問題の特定が重要です。データが失われた原因を理解し、その後に適切なコマンドを使用してデータを復旧するプロセスに進む必要があります。例えば、ファイルシステムの状態を確認するために`df`や`du`コマンドを使用し、ディスクの使用状況を把握することができます。次に、必要に応じて`fsck`コマンドを使用してファイルシステムのチェックを行い、エラーを修正します。 このように、Linuxコマンドラインの基本を理解し、復旧手順の概念を把握することで、データ損失やセキュリティインシデントに対してより効果的に対応できるようになります。これからのセクションでは、具体的な事例や対応方法について詳しく解説していきます。

ディスクイメージの作成とデータの保全方法

データ復旧において、ディスクイメージの作成は非常に重要なステップです。ディスクイメージとは、物理ディスクの内容をそのままコピーしたファイルであり、データの保全や復旧作業を行う際に役立ちます。これにより、元のデータに直接触れることなく、安全に作業を進めることができます。 Linux環境では、`dd`コマンドを使用してディスクイメージを作成することができます。このコマンドは、指定したデバイスからデータを読み取り、別のファイルに書き込むことで、完全なビット単位のコピーを作成します。例えば、次のようなコマンドを実行することで、`/dev/sda`というデバイスから`backup.img`というイメージファイルを作成できます。 “` dd if=/dev/sda of=backup.img bs=4M “` このコマンドでは、`if`は入力ファイル、`of`は出力ファイル、`bs`はブロックサイズを指定しています。ブロックサイズを大きく設定することで、処理時間を短縮することが可能です。 ディスクイメージを作成した後は、データの保全が重要です。特に、データが損失した場合や破損した場合には、イメージファイルを使用してデータの復旧を試みることができます。復旧作業を行う際には、元のディスクに対して直接操作を行わないよう注意し、イメージファイルを対象に操作を行うことが基本です。 また、ディスクイメージを作成した際には、その整合性を確認することも重要です。`md5sum`や`sha256sum`コマンドを使用して、イメージファイルのハッシュ値を計算し、元のデータと一致することを確認することで、データが正確にコピーされたかどうかを検証できます。 このように、ディスクイメージの作成とデータの保全は、データ復旧プロセスにおいて非常に重要な手法です。次のセクションでは、実際のデータ復旧の手順に焦点を当て、具体的な方法を解説していきます。

ログファイルの解析と証拠収集のテクニック

データ復旧の過程において、ログファイルの解析は不可欠なステップです。ログファイルは、システム内で発生したイベントや操作を記録したもので、問題の原因を特定する手助けとなります。特に、セキュリティインシデントやデータ損失が発生した際には、これらのログを詳細に分析することが重要です。 Linux環境では、一般的に`/var/log`ディレクトリにログファイルが格納されています。例えば、`syslog`はシステム全体のメッセージを記録し、`auth.log`は認証に関する情報を提供します。これらのファイルを確認することで、異常なアクセスやエラーの発生を把握できます。ログを確認する際には、`cat`や`tail`、`less`コマンドを使用して内容を表示し、特定のキーワードでフィルタリングするために`grep`コマンドを活用することが有効です。 また、ログファイルの解析においては、時間の順序やイベントの関連性を考慮することが重要です。特定の時間帯に何が起こったのかを追跡することで、問題の発生原因をより明確にすることができます。必要に応じて、`awk`や`sed`コマンドを使用してログファイルを加工し、特定の情報を抽出することも可能です。 証拠収集においては、ログファイルの整合性を保つことが重要です。ログファイルを操作する際には、元のファイルを変更しないように注意し、コピーを作成してから解析を行うことが推奨されます。また、証拠としての価値を保つために、ログファイルのハッシュ値を計算し、その後の変更がないことを確認することも大切です。 このように、ログファイルの解析はデータ復旧の重要な要素であり、適切な手法を用いることで問題の特定と証拠収集が可能となります。次のセクションでは、具体的な復旧手順についてさらに詳しく解説していきます。

ファイルシステムの調査と隠れたデータの発見

ファイルシステムの調査は、データ復旧プロセスにおいて非常に重要なステップです。特に、隠れたデータや削除されたファイルを発見するためには、ファイルシステムの構造を理解し、適切なコマンドを使用することが求められます。Linux環境では、`ext4`や`xfs`などの異なるファイルシステムが存在し、それぞれの特性に応じた調査方法があります。 まず、`lsblk`コマンドを使用して、システム内のブロックデバイスを一覧表示し、どのデバイスがどのファイルシステムを使用しているかを確認します。次に、`mount`コマンドを使用して、マウントポイントを確認し、どのディレクトリにどのデバイスが接続されているかを把握します。この情報をもとに、特定のファイルシステムに対する調査を進めることができます。 隠れたデータの発見には、`testdisk`や`photorec`といったデータ復旧ツールが役立ちます。これらのツールは、削除されたファイルの復元や、パーティションの修復を行うことができます。特に`testdisk`は、パーティションテーブルの修復機能を持ち、誤って削除したパーティションを復元するのに有効です。 また、`grep`コマンドを使用して特定のファイル名やパターンを検索することも重要です。たとえば、特定の拡張子を持つファイルを探す場合、次のようなコマンドを実行することができます。 “` grep -r “特定のパターン” /path/to/search/ “` このようにして、ファイルシステム内の隠れたデータを発見し、復旧の可能性を探ることができます。ファイルシステムの調査は、データ復旧の成功に向けた重要なステップであり、適切な手法を用いることで、失われたデータを取り戻すことが可能となります。次のセクションでは、実際の復旧手順に関する具体的な方法を解説していきます。

侵入経路の特定と再発防止策の検討

データ復旧のプロセスにおいて、侵入経路の特定は極めて重要なステップです。特に、サイバー攻撃や不正アクセスが疑われる場合、どのようにして攻撃者がシステムに侵入したのかを明らかにすることが、再発防止策を講じるための第一歩となります。 侵入経路を特定するためには、前述のログファイルやファイルシステムの分析が欠かせません。特に、`auth.log`や`syslog`などのログファイルを確認することで、異常なログイン試行やシステムの変更履歴を追跡することができます。また、特定のIPアドレスからの不審なアクセスがあった場合、その情報をもとにさらなる調査を行うことが重要です。 次に、侵入経路が特定できたら、その脆弱性を修正することが必要です。例えば、パスワードの強化やファイアウォールの設定見直し、ソフトウェアのアップデートを行うことで、再発のリスクを低減できます。また、定期的なセキュリティ監査を実施することで、潜在的な脅威を早期に発見し、対策を講じることが可能です。 さらに、従業員へのセキュリティ教育も重要です。フィッシングメールやマルウェアに対する意識を高めることで、人的なミスによる侵入を防ぐことができます。組織全体で情報セキュリティの重要性を認識し、適切な対策を講じることが、再発防止に繋がるのです。 このように、侵入経路の特定と再発防止策の検討は、データ復旧のプロセスにおいて不可欠な要素です。次のセクションでは、これらの手順を踏まえた具体的な復旧方法について解説していきます。

復旧手順の総括と今後の展望

CUI環境でのデータ復旧手順についての理解は、IT部門の管理者や企業経営者にとって非常に重要です。これまでのセクションでは、Linuxコマンドラインを用いた基本的な操作から、ディスクイメージの作成、ログファイルの解析、ファイルシステムの調査、そして侵入経路の特定に至るまで、具体的な手法を詳しく解説しました。これらの手法を適切に活用することで、データ損失やセキュリティインシデントに迅速かつ効果的に対応できるようになります。 今後の展望としては、デジタル環境の進化に伴い、データ復旧の手法やツールも常に更新されていくことが予想されます。新たな脅威に対抗するためには、定期的なトレーニングや最新技術の導入が不可欠です。また、組織全体で情報セキュリティの意識を高め、効果的な対策を講じることが、データ保護の強化に繋がります。今後も、データ復旧のプロセスを理解し、実践することで、安心して業務を進めることができるでしょう。

フォレンジック技術をマスターするためのリソースの紹介

フォレンジック技術をマスターするためには、実践的な知識とリソースが不可欠です。まず、Linuxコマンドラインの基本を学ぶためのオンライン教材や動画チュートリアルを活用することをお勧めします。これにより、コマンドの使い方やシステム管理の基礎を理解することができます。また、フォレンジックツールに関するドキュメントやコミュニティフォーラムを参照することで、最新の情報や技術を習得することが可能です。 さらに、実際のデータ復旧シナリオを模した演習を行うことで、理論を実践に移すことができます。実際のケーススタディを通じて、問題解決能力を高めることができるでしょう。加えて、セキュリティ関連のセミナーやワークショップに参加することで、専門家からの直接的な指導を受けることも有効です。 最後に、定期的に最新のセキュリティトレンドやデータ復旧手法に関する情報を収集し、知識をアップデートすることが重要です。これにより、急速に変化するデジタル環境に対応し、効果的な対策を講じることができるようになります。フォレンジック技術を習得し、データの安全を守る力を身につけましょう。

復旧作業における留意点と倫理的配慮

データ復旧作業を行う際には、いくつかの留意点と倫理的配慮が重要です。まず、データを復旧する前に、必ず元のデータのバックアップを取ることが推奨されます。これにより、復旧作業中にさらなるデータ損失が発生するリスクを軽減できます。また、復旧作業は慎重に行う必要があり、特にファイルシステムやデータベースに対して直接操作を行う際には、十分な知識と経験が求められます。 次に、復旧作業を行う際には、データのプライバシーとセキュリティを常に意識することが必要です。特に、個人情報や機密情報が含まれるデータの場合、適切な取り扱いが求められます。データ復旧の過程で得られた情報は、第三者に漏洩しないよう、厳重に管理する必要があります。 また、倫理的な観点からも、復旧作業には透明性が求められます。特に、クライアントや関係者に対して、復旧の進捗状況や手法について説明責任を果たすことが重要です。これにより、信頼関係を築き、適切な対応を行うことができます。 最後に、復旧作業を行う際には、法律や規制を遵守することが不可欠です。特に、データプライバシー法や著作権法に違反することのないよう、十分な注意を払う必要があります。これらの留意点を守ることで、データ復旧のプロセスがより安全かつ効果的に進められるでしょう。

補足情報

※株式会社情報工学研究所は(以下、当社)は、細心の注意を払って当社ウェブサイトに情報を掲載しておりますが、この情報の正確性および完全性を保証するものではありません。当社は予告なしに、当社ウェブサイトに掲載されている情報を変更することがあります。当社およびその関連会社は、お客さまが当社ウェブサイトに含まれる情報もしくは内容をご利用されたことで直接・間接的に生じた損失に関し一切責任を負うものではありません。