もくじ

- 第1章:消したはずなのに“残ってる”——現場が抱える違和感から始めよう

- 第2章:BleachBit/CCleanerは「何を」「どこまで」消すのか(対象とモードの整理)

- 第3章:「削除」「クリーン」「ワイプ」を混同すると判断を誤る(用語と期待値のズレ)

- 第4章:最初の一手は復旧ではなく“保全”——書き込みを止めるだけで勝率が変わる

- 第5章:ファイルは消えても履歴は残る:MFT/USN/$LogFileが語る“操作の痕跡”

- 第6章:アプリ実行の証跡は別レイヤ:Prefetch/JumpList/ShimCache/Amcache/SRUM

- 第7章:ブラウザ・アプリのSQLiteはしぶとい——CCleaner後に残る「参照の手がかり」

- 第8章:Linux側の痕跡(journal/syslog/bash履歴/tmp/パッケージログ)はどこに残るか

- 第9章:SSDのTRIM・スナップショット・バックアップ——復旧可否を左右する分岐点

- 第10章:帰結:痕跡は“層”で読む——目的別の見極めと、専門家に渡すべき材料

【注意】本記事はデータ削除ツールの「痕跡の残り方」と「復旧・保全の考え方」を一般論としてまとめたものです。実環境ではOS/ファイルシステム/SSDのTRIM/暗号化/運用設定により結果が大きく変わります。具体的な案件で判断に迷う場合は、株式会社情報工学研究所のような専門事業者に相談してください。

第1章:消したはずなのに“残ってる”——現場が抱える違和感から始めよう

「CCleanerを回したのに、なぜか関連ファイル名が検索に出る」「BleachBitでクリーンしたのに、監査ログや履歴っぽいものが残っている気がする」。こういう“違和感”は、現場だと割とよく起きます。

そして、ここで大事なのは「ツールが悪い/効かなかった」と短絡しないことです。なぜなら、データ削除・クリーン系ツールが触る領域は“限定的”で、しかもOSやストレージの実装(NTFS/ext4、SSDのTRIM、暗号化、スナップショット等)によって「消え方」と「残り方」が変わるからです。

さらに、“消えた=復旧不能”でもなければ、“残っている=復旧できる”とも限りません。復旧やフォレンジックは、いつも層(レイヤ)で考えます。

現場のモヤモヤは、たいてい「層の取り違え」から生まれる

例えば、ユーザーが見ているのは「ファイル一覧」ですが、実際には次のような層が重なっています。

- ユーザー層:エクスプローラ、最近使った項目、アプリの履歴

- アプリ層:ブラウザDB(SQLite)、キャッシュ、設定ファイル

- OS層:イベントログ、実行痕跡(Prefetch等)、レジストリ

- ファイルシステム層:MFTやジャーナル、ディレクトリエントリ

- ブロック層:未割当領域、TRIMの影響、ウェアレベリング

- 運用層:バックアップ、スナップショット、同期、監査基盤

BleachBit/CCleanerは「主にアプリ層〜OS層の一部」に効くことが多い一方、ファイルシステム層・ブロック層・運用層は別世界です。ここを分けて考えるだけで、調査の迷子が一気に減ります。

本記事は、“どの層に何が残り得るか”を整理し、復旧の可能性を落とさずに被害最小化(ダメージコントロール)する手順を、エンジニア向けに筋道立てて説明します。

第2章:BleachBit/CCleanerは「何を」「どこまで」消すのか(対象とモードの整理)

まず前提として、BleachBitとCCleanerは「汎用クリーナー」です。代表的には、テンポラリ、キャッシュ、履歴、クッキー、ログっぽい断片、不要ファイル、(製品や設定によっては)レジストリ上の不要項目などを対象にします。ここで重要なのは、“何を消したいのか(目的)”と“どこを消しているのか(対象)”が一致しているかです。

目的が違うと、同じ「削除」でも結果が変わる

| 目的 | 主に触る領域 | 残りやすいもの |

|---|---|---|

| 容量確保(掃除) | キャッシュ/Temp/ゴミ箱 | 実行痕跡、FSメタデータ、バックアップ |

| プライバシー(履歴消去) | ブラウザDB/アプリ履歴 | 別プロファイル、同期先、DNS/Proxy/監査ログ |

| 復旧困難化(上書き系) | 未割当領域/空き領域(設定依存) | SSD/TRIM、スナップショット、別媒体の複製 |

“掃除”目的で走らせたクリーナーに「証跡を消す」効果まで期待すると、だいたいズレます。逆も同じで、証跡を消したい意図があったとしても、運用層(バックアップ/同期/監査)に残っていれば、そこが起点になります。

設定差とバージョン差があるので、必ず「実行ログ」と「設定」を押さえる

同じ製品名でも、設定・OS・権限(管理者権限で動かしたか)で結果が変わります。調査・復旧の観点では、次を“事実”として残すのが先です。

- 実行したユーザー(権限)、実行日時、実行回数

- 有効化したクリーニング項目(ブラウザ/アプリ/システム/ログ等)

- 上書き系(空き領域ワイプ等)の有無

- 対象ドライブ(システム/データ/外付け)

ここを押さえずに「復旧できますか?」に答えるのは危険です。原因を絞り込めず、調査コストだけ増えます。

第3章:「削除」「クリーン」「ワイプ」を混同すると判断を誤る(用語と期待値のズレ)

復旧の現場で一番多い混乱は、「削除(delete)」と「消去(wipe/overwrite)」と「掃除(clean)」が同列に語られることです。ここを混同すると、復旧可否・優先順位・保全手順がブレます。

| 用語 | 実際に起きること(概念) | 復旧の観点 |

|---|---|---|

| 削除(delete) | 参照(名前/場所)を外し、領域を“空き”として扱う | 上書きされる前なら可能性が残る |

| クリーン(clean) | キャッシュ/履歴/一時ファイル等の整理(範囲は設定依存) | 痕跡の“場所”が移る/別層に残ることが多い |

| ワイプ(overwrite) | 領域へデータを書き込み、旧データを置き換える(理屈上) | SSD/TRIM/ウェアレベリングで期待どおりにならない場合がある |

SSD/TRIMが絡むと「理屈どおり」にいかない

SSDでは、OSが「このブロックは不要」と通知(TRIM)すると、内部ガベージコレクション等の影響で旧データが早期に読めなくなることがあります。一方で、上書きワイプをしても、SSDのウェアレベリングによって“同じ物理位置を上書きしたつもりでも別場所に書かれる”可能性があり、期待した「完全な置換」を保証できません。

つまり、「ワイプしたから万全」「クリーンしたから安心」も、「SSDだから絶対に復旧不能」も、どちらも言い切れないというのが現実です。だからこそ、以降の章で扱う「痕跡の層」と「保全手順」が重要になります。

結論を先に言うと、復旧・調査の成否を分けるのはツール名ではなく、実行前後の書き込み量、TRIM状況、スナップショット/バックアップの有無、そして保全の早さです。

第4章:最初の一手は復旧ではなく“保全”——書き込みを止めるだけで勝率が変わる

「早く復旧ツールを回したい」「ログを洗いたい」。気持ちは分かりますが、最初にやるべきは“保全”です。理由はシンプルで、復旧候補の領域は“空き領域”や“上書きされやすい場所”に存在することが多く、起動・ログイン・スキャンだけで状況が悪化し得るからです。

基本の保全手順(現場でできる最小セット)

- 対象ディスクへの書き込みを止める:可能なら電源断→取り外し。継続稼働が必要なら、アプリ停止/同期停止/不要プロセス停止などで書き込みを減らす。

- 別媒体へイメージ取得(複製):解析は原本ではなく複製で行う。原本は封印し、手順・日時・担当・ハッシュ等を記録する。

- “やったこと”をログに残す:保全後の説明責任に直結する。特にクリーナー実行後は、後追いの推測が増えるため記録の価値が上がる。

この段階で「どの復旧ソフトが最強か」より、「これ以上書き込ませない」「原本を保護する」が効きます。ここを外すと、後段の解析がいくら正しくても結果が出ません。

現場でありがちな“悪化パターン”

- 対象PCを何度も再起動してしまい、ログやキャッシュが更新される

- クリーナーを繰り返し実行し、空き領域に上書きが進む

- 解析のつもりで「ディスクチェック」「最適化」「デフラグ」「トリム実行」などを走らせる(環境によっては影響が大きい)

- クラウド同期(ブラウザ同期、ファイル同期)で“消した操作”が拡散/上書きされる

やりたいのは“収束”や“漏れ止め”です。まず場を整えてから、痕跡解析や復旧作業に入る。この順番は、どのOSでも共通です。

次章以降は、Windows(特にNTFS)で「クリーン後に残り得る痕跡」を、ファイルシステム層・OS層・アプリ層に分けて具体的に見ていきます。

第5章:ファイルは消えても履歴は残る:MFT/USN/$LogFileが語る“操作の痕跡”

Windows/NTFS環境で「消したはずのファイル名が残る」「削除後の動きが追える」ケースがあるのは、ファイル本体とは別に、ファイルシステムが管理用に持つメタデータが存在するためです。BleachBitやCCleanerが主に掃除するのは“ユーザーが触れる領域”であり、NTFSの内部メタデータを全面的に安全に消すような設計ではありません(そこまでやるとOSが不整合になり得ます)。

MFT(Master File Table)——「ファイル台帳」の考え方

NTFSでは、各ファイル/ディレクトリについて情報を持つ仕組みとしてMFTがあります。削除が行われると、一般に「そのエントリが未使用としてマークされる」方向に進みますが、未使用になった=即座にゼロ化される、とは限りません。その結果、ツールや条件によっては、過去のファイル名、タイムスタンプ、属性情報などが断片的に残り、解析の手がかりになることがあります。

ただし、これは「復旧できる」と同義ではありません。ファイル本体のデータ領域が上書きされていれば復旧は難しくなりますし、MFTエントリ自体も再利用され得ます。重要なのは、“データ本体”と“台帳”を分けて評価するという視点です。

USNジャーナル——「変更履歴」を持つ仕組み

NTFSには、変更履歴を記録する仕組み(USNジャーナル)が利用されることがあります。ここには「ファイルが作られた/消された/名前が変わった」などのイベントが残り得ます。環境によっては、この履歴が残ることで、削除後でも「いつ・どのパスに・何があったか」を推定しやすくなります。

一方で、USNジャーナルはサイズ上限や運用設定によって上書きされます。ログが残っているかどうかは、ディスク使用量や運用期間、書き込み量にも左右されます。“残っていたらラッキー、残っていなくても不思議ではない”という距離感が現実的です。

$LogFile——トランザクションの痕跡

NTFSは整合性を保つためにログ($LogFile)を持ちます。ここに残る情報は“そのまま読めば全履歴が分かる”という性質ではありませんが、状況によっては操作の断片が観測されることがあります。

まとめると、ファイルシステム層では「ファイルの中身そのもの」よりも、操作の輪郭が拾えることがあります。調査・復旧の現場では、この輪郭を起点に、次の層(OS層・アプリ層・運用層)へと因果をつないでいきます。

この章の実務ポイント:解析は“何が欲しいか”で変わる

| 知りたいこと | 主な観点 | 注意点 |

|---|---|---|

| 本体データの復旧 | 未割当領域/上書き状況/SSDの挙動 | 書き込み停止が最重要 |

| 削除の事実確認 | MFT/USN/イベントログ/アプリ履歴 | 設定やサイズ上限で残り方が変動 |

| 作業者・手順の推定 | 実行痕跡(次章)+時系列整合 | 単一証拠で断定しない |

第6章では、ファイルシステムの外側、OSが残す「アプリ実行の証跡」を見て、クリーナー実行の“痕跡の残り方”をもう一段具体化します。

第6章:アプリ実行の証跡は別レイヤ:Prefetch/JumpList/ShimCache/Amcache/SRUM

「ファイルを消した」「履歴を消した」と言っても、OSは別の目的で“実行の事実”を残します。パフォーマンス最適化、互換性管理、利用状況の把握などのためです。クリーナーがブラウザ履歴を消しても、実行痕跡が別ルートで残ることがあるのはこのためです。

Prefetch——起動最適化のための情報(環境差あり)

Windowsには、アプリ起動を高速化するための仕組みとしてPrefetchが利用されることがあります。設定やWindowsのバージョン、ストレージ種別などで挙動は変わりますが、条件が合えば「ある実行ファイルが起動された形跡」が残り得ます。ここで大事なのは、“残る可能性がある”ということと、“常に残る”は違う点です。

JumpList——ユーザー操作の“使った感”が出やすい

タスクバー等からの最近使ったファイル、よく使う項目などに関連するJumpListは、ユーザーの操作感が出やすい情報です。クリーナーで履歴を掃除しても、別の場所に参照が残るケースがあります。ただし、これもアプリ側の実装やOSの設定に依存します。

ShimCache / Amcache——互換性・実行ファイル情報の蓄積

互換性の仕組みや実行ファイル情報の蓄積として言及されることが多い領域がShimCache(AppCompat系)やAmcacheです。ここには実行ファイルのパスやメタ情報が残り得るとされますが、“実行された”の意味付けは慎重に行う必要があります。環境や解釈によって「存在した」「参照された」「実行された」が混ざりやすいため、単体で断定材料にするのは危険です。

SRUM——利用状況が見えることがある(ただし環境依存)

利用状況を蓄積する仕組みとしてSRUMが話題に上ることがあります。ここもOSや設定、保持期間などに依存し、常に使えるとは限りませんが、条件が合えば時系列のヒントになります。

この章の実務ポイント:「証拠の鎮火」は“消す”より“整合させる”が難しい

現場では、複数の証跡が食い違うことがあります。例えば「ブラウザ履歴は空なのに、実行痕跡っぽいものがある」「Tempは消えているのに、ジャンプリストが残る」などです。ここで重要なのは、

- 単一の痕跡で断定しない

- 時系列の整合(どれが先でどれが後か)を見る

- “消した”操作そのものが追加の書き込み・更新を生む点を踏まえる

という、フォレンジックの基本です。クリーナー実行後は、余計に“後から増えた操作”が混ざりやすいので、場を整える(証拠保全)→層ごとに読む、が効きます。

次章では、アプリ層、特にブラウザ・アプリのSQLiteがどう残り得るかを扱います。ここは“CCleanerで掃除したのに痕跡が残る/逆に消える”の揺れ幅が大きい領域です。

第7章:ブラウザ・アプリのSQLiteはしぶとい——CCleaner後に残る「参照の手がかり」

現代のアプリは、履歴・設定・キャッシュ管理にSQLiteを使うことが珍しくありません。ブラウザ(Chromium系/Firefox系)も、履歴やCookie、ダウンロード情報などをDBで管理します。ここで“しぶとい”と言ったのは、単に消えないという意味ではなく、「残り方が複雑で、解釈が難しい」という意味です。

なぜSQLiteは解析が難しくなりがちか

- DBは“ファイル”だが、中身はページ構造で更新される(断片が残りやすい/残りにくいが混在)

- VACUUM等で整理されると、残る情報が変わる(アプリやクリーナーが実行する場合がある)

- 同期(ブラウザ同期/クラウドバックアップ)で、端末外に同一情報が存在する可能性がある

- 複数プロファイル(仕事/個人、ゲスト等)で保存先が分岐する

CCleanerが「履歴削除」を行っても、対象は設定によって異なりますし、DB内部の“空きページ”や“断片”の扱いは一様ではありません。結果として、同じ操作でも「何が残るか」が環境ごとに変わるのが現実です。

残り得るのは「本文」より「参照」

ログ解析・調査で価値があるのは、必ずしもページ内容そのものではありません。むしろ、

- アクセスしたドメインの断片

- ダウンロードしたファイル名・保存先の名残

- 拡張機能の痕跡

- 自動入力・フォーム履歴の断片

といった「参照の手がかり」です。これらが、OS層の実行痕跡や、ファイルシステム層のメタデータとつながると、時系列が一気に立ち上がります。

この章の実務ポイント:ブラウザは“端末の外”も見る

エンジニア視点で大事なのは、調査範囲を端末内に限定しないことです。組織では、プロキシ、DNS、EDR、監査基盤などに記録が残る設計が一般的です。個人でも、クラウド同期やバックアップが有効なら、端末を掃除しても外側に残る可能性があります。

ここでのポイントは「外側を見れば必ず分かる」と断定することではなく、“どこに残り得るか”を設計・運用で理解しておくことです。次章はLinux側の痕跡に移り、同じ“層の考え方”が通用することを確認します。

第8章:Linux側の痕跡(journal/syslog/bash履歴/tmp/パッケージログ)はどこに残るか

Linux環境でも、クリーナーや手作業の削除で“全部消えたつもり”になりがちですが、ここでも層の考え方は同じです。アプリの履歴を消しても、OSやサービス運用のログが残り得ますし、逆もあります。

代表的に確認されることが多い領域

- systemd-journald:journalに残るサービスのログ(保持ポリシーで変動)

- syslog系:/var/log 配下のログ(ディストリ/設定で差)

- シェル履歴:bash/zsh等のヒストリ(設定・運用で残り方が変わる)

- /tmpや一時領域:作業ファイルの名残(ただし揮発・清掃もある)

- パッケージログ:インストール/更新の記録(環境依存)

ここでも「残っている=断定」ではありません。ログはローテーションされますし、保持設定が短ければ痕跡は流れます。一方で、運用が長期保全寄りなら、端末内に残っていなくても集中ログ基盤に残ることがあります。

この章の実務ポイント:Linuxは“設定がすべて”になりやすい

Linuxは柔軟な分、環境差が大きく、一般論で断定しにくい領域です。だからこそ、個別案件では、

- どのディストリ/バージョンか

- ログの保持設定(サイズ/期間)

- 監査・集中ログの有無

- コンテナ/仮想化/クラウド基盤のログ設計

を押さえないと、正確な判断ができません。ここは「一般論の限界」が出やすいポイントで、後半の章で“専門家に相談すべき理由”として回収します。

次章は、復旧可否を強く左右するSSD/TRIM/スナップショット/バックアップといった“分岐点”を整理します。

第9章:SSDのTRIM・スナップショット・バックアップ——復旧可否を左右する分岐点

BleachBitやCCleanerの話を追ってきましたが、復旧・痕跡解析で最終的に勝敗を分けやすいのは、ツール名よりストレージと運用です。ここを押さえないと、どれだけ正しい手順を踏んでも「物理的に残っていない」「運用的に別の場所に残っている」という結論になり得ます。

SSDとTRIM:復旧の“時間窓”が狭くなることがある

SSDでは、OSが不要領域を通知(TRIM)し、SSDコントローラ側のガベージコレクション等により、削除済み領域のデータが読み出しにくくなることがあります。これは「必ず即座に消える」という意味ではありませんが、HDDよりも復旧の時間窓が狭くなる傾向がある、という実務感は持っておいた方が安全です。

また、SSDはウェアレベリングにより、書き込みが内部で分散されます。一般論として、上書き系の処理を行っても、HDDのように「同じ物理位置にきれいに上書き」が成立しにくい場合があります。つまり、復旧も消去も、期待どおりにいかない可能性があるのがSSDのやっかいさです。

スナップショット:端末を掃除しても“過去の姿”が残ることがある

運用上のスナップショット(仮想化基盤、ストレージ機能、バックアップ製品、クラウドの世代管理など)がある場合、端末側で削除・クリーンをしても、過去時点のデータが別レイヤに存在し得ます。ここで重要なのは、

- スナップショットが「どの範囲」を対象にしているか(OSディスクのみ/データ領域も含む等)

- 保持期間(何日/何世代)

- 復元手順と権限(誰が戻せるか)

です。調査では「スナップショットがあるか」を聞くだけで状況が一変しますし、復旧では「戻せるものを無理に解析しない」判断ができます。

バックアップ:最も堅実な復旧ルートだが“落とし穴”もある

バックアップが取れていれば、復旧の第一候補になります。ただし、バックアップにも落とし穴があります。

- バックアップが論理コピーのみで、既に削除後の状態が上書きされている

- 暗号化や権限変更により、復元しても利用できない

- バックアップ対象外(Tempや一部プロファイル)が多く、必要な痕跡が入っていない

- 監査目的のログが別系統で保管されており、端末の削除操作では消えない

「バックアップがある=安心」とは限りません。ですが、一般に、復旧の成功率を上げる現実的な手段として、バックアップやスナップショットの有無は最重要です。

この章の実務ポイント:分岐点チェックリスト

| 分岐点 | 確認すること | 影響 |

|---|---|---|

| SSD/TRIM | TRIMの有無、稼働継続/書き込み量 | 復旧時間窓・可否に影響 |

| 暗号化 | BitLocker/LUKS等、鍵の管理状況 | 解析手順と復旧手段が限定される |

| スナップショット | 保持期間、範囲、復元権限 | 最短ルートで復旧可能性 |

| バックアップ | 世代、対象範囲、成功/失敗履歴 | 復旧方針が大きく変わる |

ここまでで「痕跡が残る/残らない」「復旧できる/できない」を左右する要因が、ツールよりも層と運用にあることが見えてきたはずです。最終章で、これを“帰結”としてまとめ、読者が取れる現実的な次アクションにつなげます。

第10章:帰結:痕跡は“層”で読む——目的別の見極めと、専門家に渡すべき材料

ここまでの話を、エンジニア向けに一文でまとめるなら、「クリーナーは“層”の一部しか触らない。だから復旧も調査も“層”で設計する」です。

目的別に、最初に決めるべきこと

同じ「消した/消したい」でも、目的が違えば、採るべき手順は変わります。

- 業務データを取り戻したい:最優先は書き込み抑え込み(被害最小化)→イメージ保全→復旧方針(バックアップ/スナップショット優先)

- 何が起きたか説明したい:時系列を作るための層別証跡(FS/OS/アプリ/運用ログ)を収束させる

- 再発防止したい:監査・ログ設計、バックアップ設計、権限/運用フローの穴埋め

ここを曖昧にしたまま、ツールだけ増やすと「また新しいツール?運用が増えるだけじゃないの?」という、現場の疲弊につながります。まず、目的と層を揃える。それが最初のブレーキです。

一般論の限界:同じ手順でも結果が変わる理由

本記事は、できるだけ事実ベースで「層の見方」と「典型パターン」を整理しました。ただし、一般論には限界があります。理由は明確で、結果を左右するパラメータが多すぎるからです。

- OS/バージョン/設定差

- ファイルシステム/暗号化/SSDの挙動

- クリーナーの設定・権限・実行回数

- 実行後の書き込み量(これが復旧難易度を決めやすい)

- バックアップ/スナップショット/監査ログなど運用レイヤ

つまり、記事を読んだだけで「この手順で必ず復旧」「この証跡が必ず残る」と断言できるケースは多くありません。ここで無理に断言すると、誤った期待値を生み、結果的に損失が増えます。

専門家に相談すべきタイミング(自然な判断基準)

エンジニアが現場で困るのは、「判断を間違えると取り返しがつかない」局面です。次の条件が一つでも当てはまるなら、早めに専門家へ相談するのが合理的です。

- SSD/暗号化/仮想化/クラウド等が絡み、分岐点が多い

- 消した後に、対象端末を通常運用してしまった(書き込みが進んだ可能性)

- 法的/監査/説明責任がある(社外説明・インシデント対応など)

- バックアップやスナップショットの設計が複雑で、最短ルートが見えない

- 「どの層を見れば良いか」自体が曖昧

株式会社情報工学研究所のような専門事業者に相談する価値は、単に“ツールを持っている”ことではありません。層を跨いで状況を収束させ、被害最小化(ダメージコントロール)しながら、最短ルートで復旧・説明責任・再発防止につなげるところにあります。

次の一歩:相談時に渡すと話が早い材料

- OS/ストレージ種別(SSD/HDD)、暗号化の有無

- BleachBit/CCleanerの実行日時、実行ユーザー(権限)、設定(何を消したか)

- 削除対象の種類(ファイル/ブラウザ/ログ/メール等)と重要度

- 実行後にどれだけ端末を使ったか(再起動、更新、コピー等)

- バックアップ/スナップショット/同期/監査ログの有無

これらが揃うだけで、初動が速くなり、無駄な試行錯誤を減らせます。現場の負担を増やさずに“収束”へ向けるためにも、必要なところは専門家をうまく使うのが、最終的に最もコストが低くなります。

付録:現在のプログラム言語各種における「削除・痕跡・ログ」の注意点(現場での落とし穴)

最後に、実装・運用の観点で「言語ごとに起きがちな注意点」を整理します。ここで言う注意点は、特定ツールの回避テクニックではなく、ログ・一時ファイル・例外・デバッグ出力が“痕跡”として残り得るという、健全な運用上の話です。クリーナーで掃除しても、設計や運用の都合で残るものは残ります。

Python

- 一時ファイルやキャッシュ(__pycache__、pipのキャッシュ、各種ライブラリのテンポラリ)が残りやすい

- 例外トレースにパスや環境変数が出て、ログに残ると情報露出につながる

- Jupyter/Notebook系は実行履歴・出力が残りやすく、共有時に漏れやすい

JavaScript / Node.js

- node_modulesやビルド成果物、.cache系が巨大化し、ログや残骸の掃除が目的化しやすい

- ブラウザ/フロント側はlocalStorage/IndexedDB/Cache Storageなど“DB的な残り方”が多い

- エラーログにURLやトークンが混入しやすい(特にデバッグログ)

Java

- アプリサーバやフレームワークのログが多層化(アプリ/ミドル/OS)し、端末掃除では消えないことがある

- ヒープダンプやスレッドダンプに機微情報が含まれ得る(取得後の保管が重要)

- ローテーション設定不備でログが膨張し、残すべきログと消すべきログの整理が難しくなる

C / C++

- クラッシュダンプやコアダンプが残ると、メモリ上の機微情報が含まれる可能性がある

- 手動で一時ファイルを作る実装だと、消し忘れが“痕跡”になりやすい

- 組込み/低レイヤはログが限られ、逆に「外部ログ(機器ログ、収集基盤)」が主証拠になることが多い

C# / .NET

- Windowsイベントログやアプリログ(ETW等)に情報が残りやすい(端末掃除では取り切れないことがある)

- 例外スタックトレースにパスや接続文字列が混入しやすい

- デバッグビルド成果物やPDBの扱いが甘いと情報露出につながる

Go

- 単一バイナリ運用でログ出力設計が雑になると、stdout/stderrが収集基盤に残り続ける

- panicログに内部情報が出やすいので、運用ログのマスキング設計が重要

- コンテナ運用でのログ(JSONログ等)が“外側”に長期保存されがち

Rust

- ビルド成果物(target/)が大きく、CI/ローカル双方で残骸が溜まりやすい

- panic時の情報(バックトレース設定)によっては内部パスが露出する

- 安全性が高くても、ログに出した時点で“痕跡”になる点は同じ

PHP

- Webサーバ/アプリ/DBそれぞれにログが分散し、端末側の削除では消えない

- エラー表示やログ設定が甘いと、パスやクエリが露出する

- 共有ホスティングではログ保持や権限が制約され、調査範囲の把握が重要

Ruby

- gemやbundleキャッシュ、tmp、ログが多層化しやすい(Rails等)

- 例外ログにパラメータが混ざると個人情報・機微情報が残り得る

- バックグラウンドジョブやキューのログが別系統に残ることがある

総括:言語より「ログ設計」と「保全設計」が最後に効く

どの言語でも共通して言えるのは、ログ・一時ファイル・同期・監査基盤は“端末の外側”に痕跡を残し得るということです。クリーナーで端末を掃除しても、運用設計が残すようになっていれば残りますし、逆に復旧の観点ではそれが助けになることもあります。

もし、あなたの現場で「どこに何が残るのかが分からない」「復旧・説明責任・再発防止を同時に進めたい」といった具体的な悩みが出てきたら、一般論だけで抱え込まず、株式会社情報工学研究所のような専門家に相談してください。層を跨いで状況を整理し、温度を下げながら、最短距離で収束へ向かうための実務支援が可能です。

第9章:SSDのTRIM・スナップショット・バックアップ——復旧可否を左右する分岐点

BleachBitやCCleanerの話を追ってきましたが、復旧・痕跡解析で最終的に勝敗を分けやすいのは、ツール名よりストレージと運用です。ここを押さえないと、どれだけ正しい手順を踏んでも「物理的に残っていない」「運用的に別の場所に残っている」という結論になり得ます。

SSDとTRIM:復旧の“時間窓”が狭くなることがある

SSDでは、OSが不要領域を通知(TRIM)し、SSDコントローラ側のガベージコレクション等により、削除済み領域のデータが読み出しにくくなることがあります。これは「必ず即座に消える」という意味ではありませんが、HDDよりも復旧の時間窓が狭くなる傾向がある、という実務感は持っておいた方が安全です。

また、SSDはウェアレベリングにより、書き込みが内部で分散されます。一般論として、上書き系の処理を行っても、HDDのように「同じ物理位置にきれいに上書き」が成立しにくい場合があります。つまり、復旧も消去も、期待どおりにいかない可能性があるのがSSDのやっかいさです。

スナップショット:端末を掃除しても“過去の姿”が残ることがある

運用上のスナップショット(仮想化基盤、ストレージ機能、バックアップ製品、クラウドの世代管理など)がある場合、端末側で削除・クリーンをしても、過去時点のデータが別レイヤに存在し得ます。ここで重要なのは、

- スナップショットが「どの範囲」を対象にしているか(OSディスクのみ/データ領域も含む等)

- 保持期間(何日/何世代)

- 復元手順と権限(誰が戻せるか)

です。調査では「スナップショットがあるか」を聞くだけで状況が一変しますし、復旧では「戻せるものを無理に解析しない」判断ができます。

バックアップ:最も堅実な復旧ルートだが“落とし穴”もある

バックアップが取れていれば、復旧の第一候補になります。ただし、バックアップにも落とし穴があります。

- バックアップが論理コピーのみで、既に削除後の状態が上書きされている

- 暗号化や権限変更により、復元しても利用できない

- バックアップ対象外(Tempや一部プロファイル)が多く、必要な痕跡が入っていない

- 監査目的のログが別系統で保管されており、端末の削除操作では消えない

「バックアップがある=安心」とは限りません。ですが、一般に、復旧の成功率を上げる現実的な手段として、バックアップやスナップショットの有無は最重要です。

この章の実務ポイント:分岐点チェックリスト

| 分岐点 | 確認すること | 影響 |

|---|---|---|

| SSD/TRIM | TRIMの有無、稼働継続/書き込み量 | 復旧時間窓・可否に影響 |

| 暗号化 | BitLocker/LUKS等、鍵の管理状況 | 解析手順と復旧手段が限定される |

| スナップショット | 保持期間、範囲、復元権限 | 最短ルートで復旧可能性 |

| バックアップ | 世代、対象範囲、成功/失敗履歴 | 復旧方針が大きく変わる |

ここまでで「痕跡が残る/残らない」「復旧できる/できない」を左右する要因が、ツールよりも層と運用にあることが見えてきたはずです。最終章で、これを“帰結”としてまとめ、読者が取れる現実的な次アクションにつなげます。

第10章:帰結:痕跡は“層”で読む——目的別の見極めと、専門家に渡すべき材料

ここまでの話を、エンジニア向けに一文でまとめるなら、「クリーナーは“層”の一部しか触らない。だから復旧も調査も“層”で設計する」です。

目的別に、最初に決めるべきこと

同じ「消した/消したい」でも、目的が違えば、採るべき手順は変わります。

- 業務データを取り戻したい:最優先は書き込み抑え込み(被害最小化)→イメージ保全→復旧方針(バックアップ/スナップショット優先)

- 何が起きたか説明したい:時系列を作るための層別証跡(FS/OS/アプリ/運用ログ)を収束させる

- 再発防止したい:監査・ログ設計、バックアップ設計、権限/運用フローの穴埋め

ここを曖昧にしたまま、ツールだけ増やすと「また新しいツール?運用が増えるだけじゃないの?」という、現場の疲弊につながります。まず、目的と層を揃える。それが最初のブレーキです。

一般論の限界:同じ手順でも結果が変わる理由

本記事は、できるだけ事実ベースで「層の見方」と「典型パターン」を整理しました。ただし、一般論には限界があります。理由は明確で、結果を左右するパラメータが多すぎるからです。

- OS/バージョン/設定差

- ファイルシステム/暗号化/SSDの挙動

- クリーナーの設定・権限・実行回数

- 実行後の書き込み量(これが復旧難易度を決めやすい)

- バックアップ/スナップショット/監査ログなど運用レイヤ

つまり、記事を読んだだけで「この手順で必ず復旧」「この証跡が必ず残る」と断言できるケースは多くありません。ここで無理に断言すると、誤った期待値を生み、結果的に損失が増えます。

専門家に相談すべきタイミング(自然な判断基準)

エンジニアが現場で困るのは、「判断を間違えると取り返しがつかない」局面です。次の条件が一つでも当てはまるなら、早めに専門家へ相談するのが合理的です。

- SSD/暗号化/仮想化/クラウド等が絡み、分岐点が多い

- 消した後に、対象端末を通常運用してしまった(書き込みが進んだ可能性)

- 法的/監査/説明責任がある(社外説明・インシデント対応など)

- バックアップやスナップショットの設計が複雑で、最短ルートが見えない

- 「どの層を見れば良いか」自体が曖昧

株式会社情報工学研究所のような専門事業者に相談する価値は、単に“ツールを持っている”ことではありません。層を跨いで状況を収束させ、被害最小化(ダメージコントロール)しながら、最短ルートで復旧・説明責任・再発防止につなげるところにあります。

次の一歩:相談時に渡すと話が早い材料

- OS/ストレージ種別(SSD/HDD)、暗号化の有無

- BleachBit/CCleanerの実行日時、実行ユーザー(権限)、設定(何を消したか)

- 削除対象の種類(ファイル/ブラウザ/ログ/メール等)と重要度

- 実行後にどれだけ端末を使ったか(再起動、更新、コピー等)

- バックアップ/スナップショット/同期/監査ログの有無

これらが揃うだけで、初動が速くなり、無駄な試行錯誤を減らせます。現場の負担を増やさずに“収束”へ向けるためにも、必要なところは専門家をうまく使うのが、最終的に最もコストが低くなります。

付録:現在のプログラム言語各種における「削除・痕跡・ログ」の注意点(現場での落とし穴)

最後に、実装・運用の観点で「言語ごとに起きがちな注意点」を整理します。ここで言う注意点は、特定ツールの回避テクニックではなく、ログ・一時ファイル・例外・デバッグ出力が“痕跡”として残り得るという、健全な運用上の話です。クリーナーで掃除しても、設計や運用の都合で残るものは残ります。

Python

- 一時ファイルやキャッシュ(__pycache__、pipのキャッシュ、各種ライブラリのテンポラリ)が残りやすい

- 例外トレースにパスや環境変数が出て、ログに残ると情報露出につながる

- Jupyter/Notebook系は実行履歴・出力が残りやすく、共有時に漏れやすい

JavaScript / Node.js

- node_modulesやビルド成果物、.cache系が巨大化し、ログや残骸の掃除が目的化しやすい

- ブラウザ/フロント側はlocalStorage/IndexedDB/Cache Storageなど“DB的な残り方”が多い

- エラーログにURLやトークンが混入しやすい(特にデバッグログ)

Java

- アプリサーバやフレームワークのログが多層化(アプリ/ミドル/OS)し、端末掃除では消えないことがある

- ヒープダンプやスレッドダンプに機微情報が含まれ得る(取得後の保管が重要)

- ローテーション設定不備でログが膨張し、残すべきログと消すべきログの整理が難しくなる

C / C++

- クラッシュダンプやコアダンプが残ると、メモリ上の機微情報が含まれる可能性がある

- 手動で一時ファイルを作る実装だと、消し忘れが“痕跡”になりやすい

- 組込み/低レイヤはログが限られ、逆に「外部ログ(機器ログ、収集基盤)」が主証拠になることが多い

C# / .NET

- Windowsイベントログやアプリログ(ETW等)に情報が残りやすい(端末掃除では取り切れないことがある)

- 例外スタックトレースにパスや接続文字列が混入しやすい

- デバッグビルド成果物やPDBの扱いが甘いと情報露出につながる

Go

- 単一バイナリ運用でログ出力設計が雑になると、stdout/stderrが収集基盤に残り続ける

- panicログに内部情報が出やすいので、運用ログのマスキング設計が重要

- コンテナ運用でのログ(JSONログ等)が“外側”に長期保存されがち

Rust

- ビルド成果物(target/)が大きく、CI/ローカル双方で残骸が溜まりやすい

- panic時の情報(バックトレース設定)によっては内部パスが露出する

- 安全性が高くても、ログに出した時点で“痕跡”になる点は同じ

PHP

- Webサーバ/アプリ/DBそれぞれにログが分散し、端末側の削除では消えない

- エラー表示やログ設定が甘いと、パスやクエリが露出する

- 共有ホスティングではログ保持や権限が制約され、調査範囲の把握が重要

Ruby

- gemやbundleキャッシュ、tmp、ログが多層化しやすい(Rails等)

- 例外ログにパラメータが混ざると個人情報・機微情報が残り得る

- バックグラウンドジョブやキューのログが別系統に残ることがある

総括:言語より「ログ設計」と「保全設計」が最後に効く

どの言語でも共通して言えるのは、ログ・一時ファイル・同期・監査基盤は“端末の外側”に痕跡を残し得るということです。クリーナーで端末を掃除しても、運用設計が残すようになっていれば残りますし、逆に復旧の観点ではそれが助けになることもあります。

もし、あなたの現場で「どこに何が残るのかが分からない」「復旧・説明責任・再発防止を同時に進めたい」といった具体的な悩みが出てきたら、一般論だけで抱え込まず、株式会社情報工学研究所のような専門家に相談してください。層を跨いで状況を整理し、温度を下げながら、最短距離で収束へ向かうための実務支援が可能です。

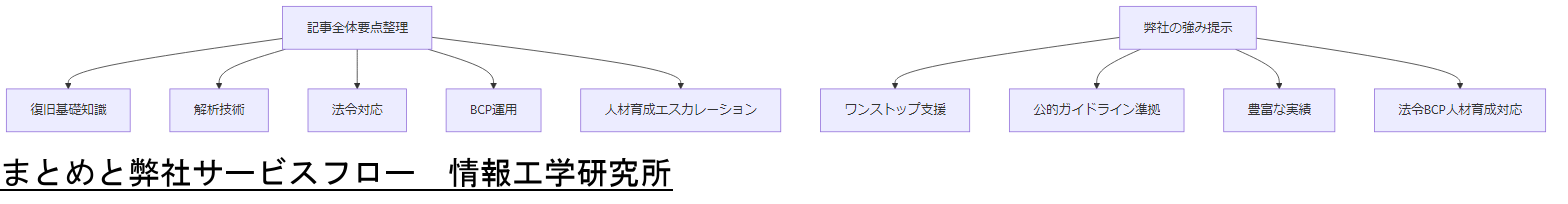

BleachBitやCCleaner後の痕跡解析手法、法令遵守を踏まえた復旧フロー、BCP設計による事業継続対策

経営層に技術的事項を説明し合意を得るための資料作成・フレームワークの提示

人材育成・外部専門家(弊社)へのエスカレーション判断基準と社内承認手続きの整備

- データ削除ツールの概要と痕跡残存の基礎

- BleachBit/CCleanerの動作原理と削除痕跡の種類

- 削除痕跡の検出・取得手法

- 痕跡解析と復旧技術の実践手順

- 法令・政府方針とコンプライアンス(日本)

- 法令・政府方針と社会情勢の変化(米国・EU)

- 今後2年の法改正・コスト・社会情勢予測と対応方法

- システム設計における留意点

- 運用・点検のベストプラクティス

- BCP(事業継続計画)の構築

- 人材育成・資格・募集

- システム運用・点検における関係者と注意点

- 外部専門家へのエスカレーション

- 法律・政府方針・コンプライアンス・運用コスト・今後2年

- まとめと弊社サービスへの誘導

- おまけの章:キーワードマトリクス

データ削除ツールの概要と痕跡残存の基礎

本章では、BleachBitやCCleanerなどの代表的なデータ削除ツールがどのように動作し、なぜ完全な消去ではなく痕跡が残るのかを解説します。技術用語をかみくだき、初心者にも理解しやすい内容を心掛けています。

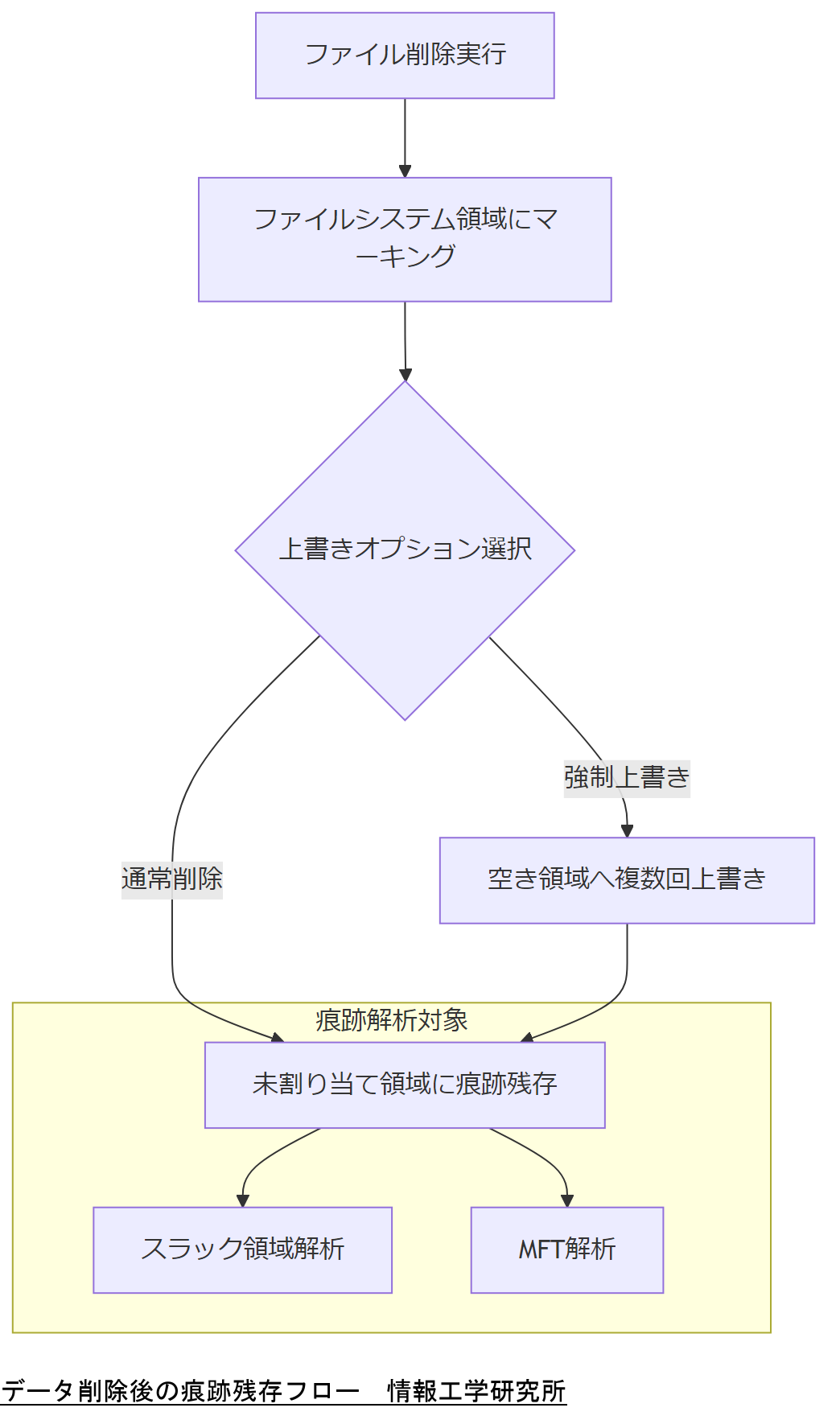

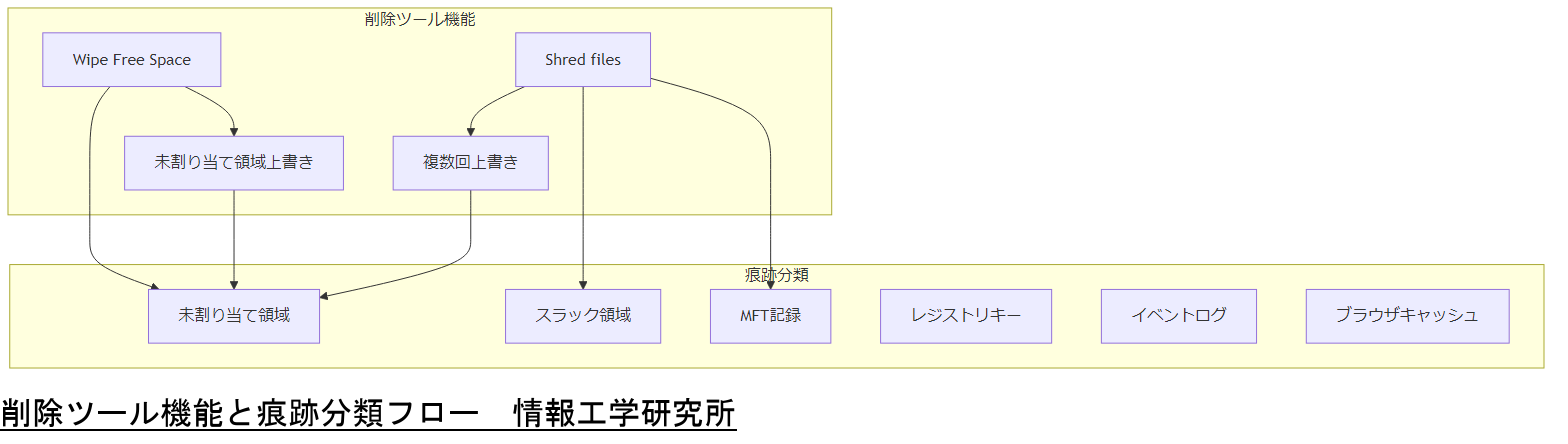

BleachBit/CCleanerの基本機能

BleachBitはWindowsやLinuxで動作するオープンソースの削除ツールで、ファイルを上書き消去(Shred files)したり、空き領域を一括上書き(Wipe Free Space)したりします。CCleanerは主にWindows向けで、ブラウザキャッシュやレジストリクリーニング機能を備え、不要ファイルを削除することを目的としています。しかし、削除後にも痕跡(ファイルシステムの未割り当て領域やレジストリの一部)が残ることがあります。

ファイルシステムに残る痕跡の仕組み

ファイルを削除しても、実際にはディスク上のデータ領域が“未割り当て領域”としてマークされるだけです。NTFS(Windows標準ファイルシステム)やEXT4(Linux標準ファイルシステム)では、ファイル情報を記録するテーブル(NTFSではマスター ファイル テーブル(MFT)、EXT4ではinode)が存在し、削除後も一部メタデータが残ります。このため、専用ツールを使えば削除済みファイルを復元できる可能性があります。

技術用語のかみ砕き解説

- スラック領域:ファイルが小さい場合、割り当てられたクラスタの余剰分に残るデータのこと。完全に消去しないと、一部のデータが残る場合があります。

- MFT(マスター ファイル テーブル):NTFSでファイル情報を管理する領域。削除後もエントリが残っていることがあり、解析対象となります。

- ジャーナリング:ファイルシステムが更新前後の情報をログ(ジャーナル)に記録する仕組み。履歴が残る可能性があるため、復旧や解析時に重要です。

削除ツールが「完全消去」でない理由

多くの削除ツールは、ファイルを複数回上書きすることで復元を難しくしますが、ハードウェアの物理特性やSSDのオーバープロビジョニング領域などにより、すべてのデータが消去されるわけではありません。特にSSDでは、セルのガベージコレクション動作により古いデータが予期せぬ場所に残ることがあります。

したがって、削除後もスラック領域やジャーナル領域、レジストリキーなどに痕跡が残り、フォレンジック解析により重要データが抽出される可能性があるのです。

削除ツール導入後もファイル痕跡が残存する仕組みを簡潔に説明し、自社の運用ポリシーとの整合性を確認してください。

ツールだけで完全消去は難しいことを理解し、痕跡解析時に注目すべきファイルシステム領域を誤解しないよう気を付けてください。

BleachBit/CCleanerの動作原理と削除痕跡の種類

本章では、BleachBitおよびCCleanerそれぞれの削除機能の詳細と、ファイルシステム・OS・アプリケーションレベルで残存する主な痕跡の種類を解説します。

BleachBitの主な削除機能

BleachBitは以下のようなオプションを備えています。Shred filesはファイルを複数回上書きし、復元を困難にする機能です。Wipe Free Spaceでは、既に削除されたファイルの痕跡が残る未割り当て領域にランダムデータを上書きします。しかし、ファイルシステムのジャーナルや隠れたキャッシュ領域に痕跡が残る場合があります。

CCleanerの主な削除機能

CCleanerはWindows向けに開発され、ブラウザのキャッシュやCookie、レジストリの不要キーを削除します。また、CCleanerにはドライブワイプ機能があり、選択したドライブのすべての領域を上書きできます。しかし、標準設定では一部の一時ファイルやシステム復元ポイントは削除されず、システムログやレジストリの一部エントリが残ることがあります。

削除痕跡の大分類

- ファイルシステムレベル痕跡:未割り当て領域、スラック領域、MFT記録など

- OSレベル痕跡:レジストリ、イベントログ、システム復元ポイント

- アプリケーションレベル痕跡:ブラウザキャッシュ、メールクライアント履歴、一時フォルダファイル

解析対象として優先すべき痕跡一覧

以下のマトリクス表は、痕跡の復旧難易度と解析有効性を示したものです。

削除痕跡マトリクス| 痕跡種類 | 復旧難易度 | 解析有効性 |

|---|---|---|

| 未割り当て領域 | 中 | 高 |

| スラック領域 | 高 | 中 |

| MFT記録 | 低 | 高 |

| レジストリキー | 中 | 中 |

| イベントログ | 低 | 中 |

| ブラウザキャッシュ | 中 | 高 |

各痕跡の解析優先度を社内で共有し、予算や工数の配分を正確に伝えてください。

アプリケーションレベル痕跡は見落としがちです。ログ出力設定やキャッシュクリアの範囲を必ず確認してください。

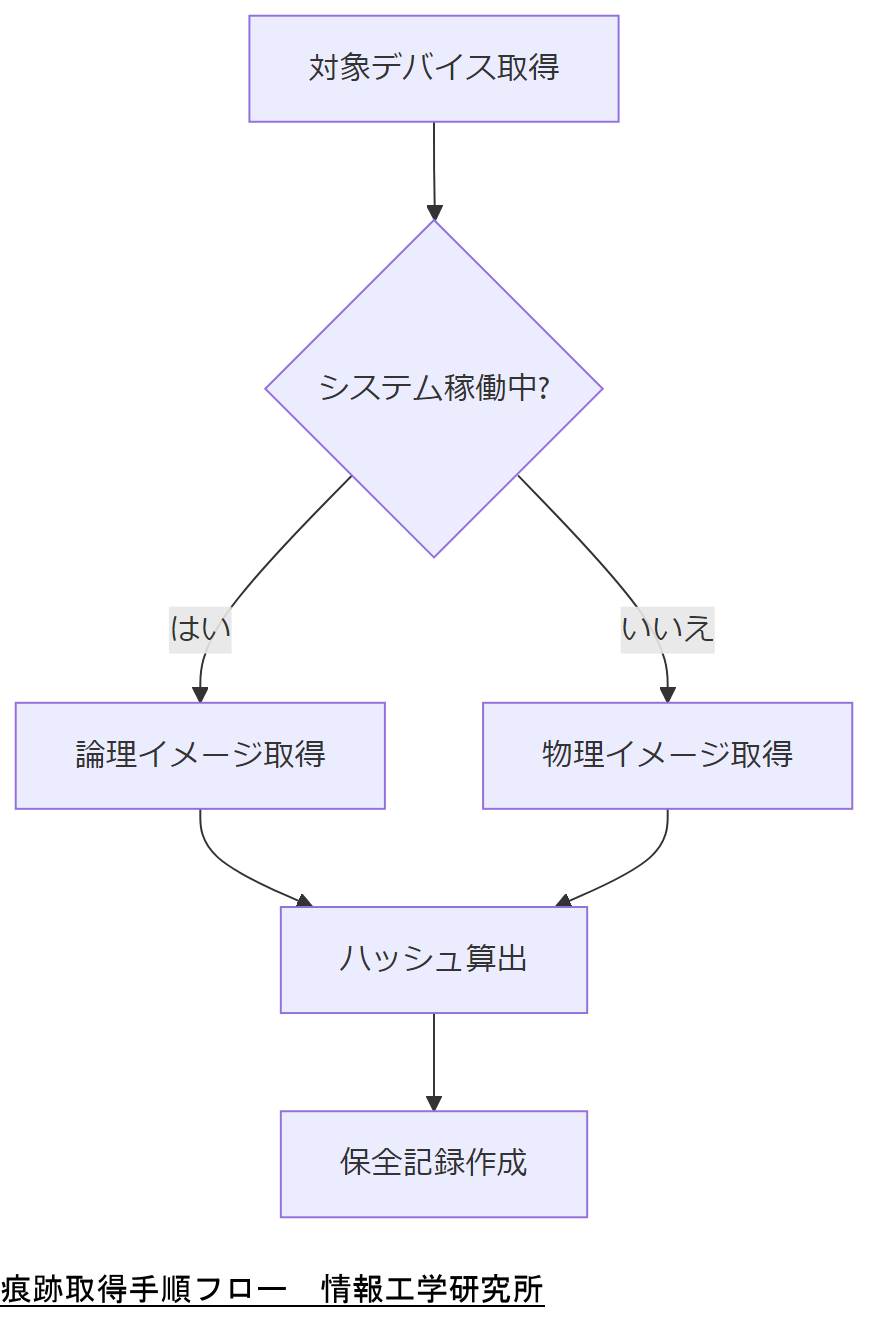

削除痕跡の検出・取得手法

本章では、物理イメージ取得と論理イメージ取得の選択基準、および痕跡検出ツールと保全手続きについて解説します。

物理イメージ取得 vs 論理イメージ取得

物理イメージ取得はディスク全体のビット単位コピーを取得する手法で、Write Blockerを使用します。これにより元デバイスへの書き込みを防ぎ、証拠保全が担保されます。論理イメージ取得はOS起動後にファイルシステム上のデータを取得する方法で、オンライン解析が可能ですが、取得中に痕跡が変更されるリスクがあります。状況に応じて選択が必要です。

痕跡検出ツール一覧

- dd / dcfldd:Linuxコマンドで、オプションによりハッシュ算出やターゲット領域の指定が可能。[出典:警察庁『サイバー犯罪対策要綱』2023年]

- fsstat:ファイルシステムのメタデータ情報を解析するツール。

- Autopsy/Sleuth Kit:OSSのフォレンジック解析環境。ただし、本記事では用途を示すに留め、導入例は記述しません。

痕跡取得時の注意点

ライブシステムからの取得では、取得中にOSが書き込みを行うため、痕跡が上書きされるリスクがあります。可能な限りシャットダウン状態で物理イメージを取得し、その後オフラインで解析を行うのが理想的です。

取得データの保全方法

証拠保全(Chain of Custody)は、取得から最終報告までの履歴を厳密に管理する手法です。以下のような項目を記録します。

- 取得日時(具体的な年月日時分秒を記載)

- 使用機器(Write Blocker型番、イメージ取得ツール名・バージョン)

- ハッシュ値(MD5/SHA-256)

- 取得者氏名および保管場所

記録フォーマットは警察庁や法務省のガイドラインを遵守してください。[出典:法務省『証拠保全ガイドライン』2022年]

物理イメージ取得と論理イメージ取得の違いについて簡潔に説明し、自社の証拠保全ルールを共有してください。

ライブシステム取得時のリスクを過小評価しないようにし、可能な限りオフライン物理イメージ取得を優先してください。

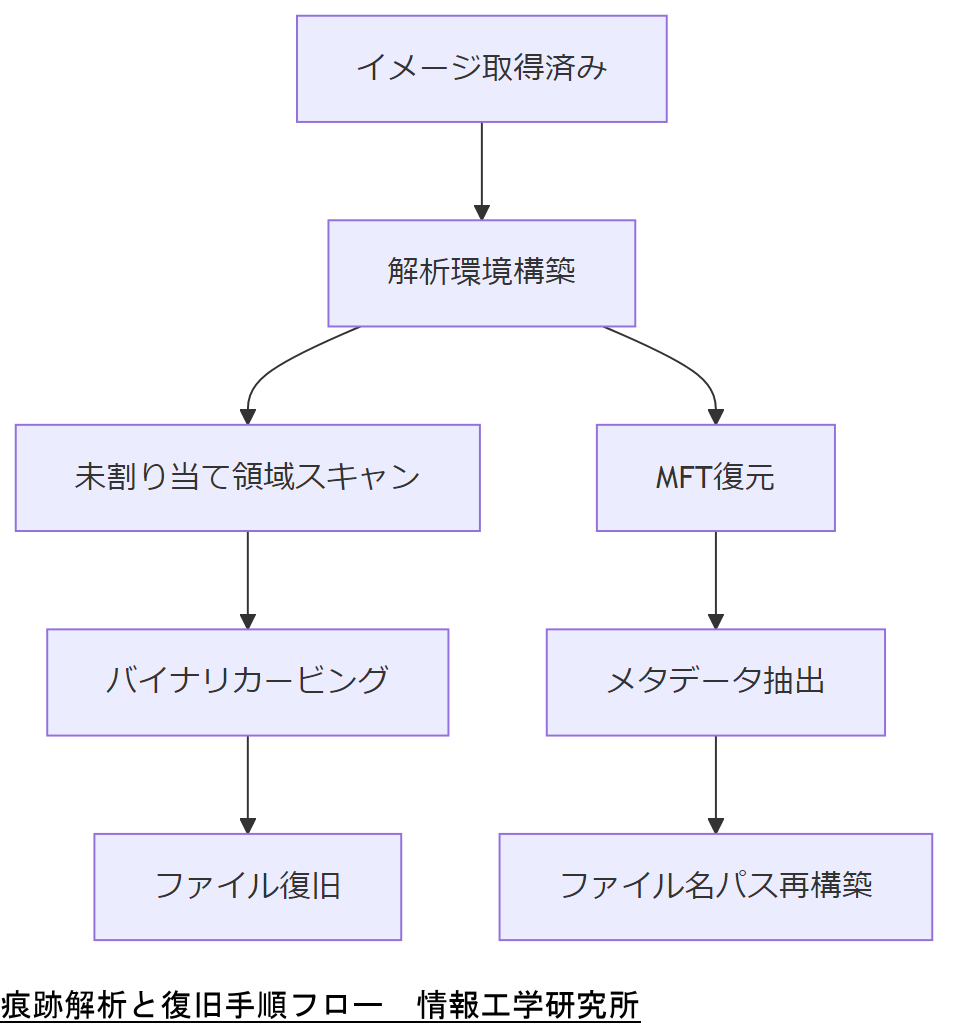

痕跡解析と復旧技術の実践手順

本章では、取得済みイメージを用いた痕跡解析の具体的手順を示します。ファイルシステム、レジストリ、アプリケーションレベルの痕跡をどのように抽出・復旧するかを解説し、実践的な方法を提示します。

解析準備:環境構築と事前判断

イメージファイルを解析する前に、対象デバイスのハードウェア構成とOSバージョンを把握します。これにより、使用するフォレンジックツールやコマンドの選定が容易になります。[出典:内閣府『個別調査分析2 サイバーセキュリティ』2023年]

解析環境としては、LinuxライブUSBやWindows PEなどのオフライン起動可能な環境を準備します。これらを用いると、イメージに含まれるデータを改変せずに解析が可能となります。[出典:内閣府『個別調査分析2 サイバーセキュリティ』2023年]

ファイルシステムレベルの解析手順

未割り当て領域のスキャンは、バイト単位でのバイナリ検索を行う手法です。Linuxコマンドgrepやbulk_extractorを使用し、特定の文字列やファイルヘッダを検出します。[出典:内閣府『個別調査分析2 サイバーセキュリティ』2023年]

MFT復元では、NTFSイメージに対してMFT Browserなどのツールを利用し、MFTテーブルから削除済みファイルのメタデータを抽出します。これにより、元のファイル名やディレクトリ構造を再構築できる場合があります。[出典:内閣府『個別調査分析2 サイバーセキュリティ』2023年]

レジストリ・イベントログ解析

Windowsレジストリハイブファイル(例:NTUSER.DAT、SYSTEM、SOFTWARE)はRegRipperなどのツールでキー抽出が可能です。[出典:警察庁『サイバー犯罪対策要綱』2023年]

イベントログ(.evtx)からは、イベントIDやタイムスタンプを取得し、アクセス履歴やシステム起動/シャットダウン時刻を把握します。コマンドプロンプトでwevtutil qeコマンドを使用し、特定のログIDをフィルタリングすることが可能です。[出典:警察庁『サイバー犯罪対策要綱』2023年]

アプリケーションレベルの痕跡解析

ブラウザキャッシュは、ChromeではSQLiteデータベースに格納されます。sqlite3コマンドを用い、Cache StorageからURLやアクセス日時を抽出できます。[出典:内閣府『個別調査分析2 サイバーセキュリティ』2023年]

メールクライアント(例:Thunderbird)のローカルDBファイル(.msf、.sbdなど)から、メール送受信履歴を抽出するにはmbox形式を理解し、テキストエディタや専用ツールでヘッダ情報を解析します。[出典:内閣府『個別調査分析2 サイバーセキュリティ』2023年]

復旧サンプルケース

削除済みファイルの復元では、バイナリカービング技術を用います。ファイルヘッダ(例:JPEG:FFD8FFE0)を元に、ddコマンドで特定オフセットからバイトを抽出し、foremostなどのツールで自動復旧を試みます。[出典:内閣府『個別調査分析2 サイバーセキュリティ』2023年]

ブラウザキャッシュや一時ファイルからは、URLアクセス履歴、ダウンロードファイル名などの証跡を復元できます。これにはbulk_extractorでHTMLソースやURL文字列を検索し、ファイルを再構築する方法が有効です。[出典:内閣府『個別調査分析2 サイバーセキュリティ』2023年]

解析環境構築の手順と使用ツールを示し、必要人員や予算見積もりをわかりやすく共有してください。

カービング技術はファイル断片を読み取り誤復旧するケースもあるため、ヘッダ/フッタチェックを必ず行い、検証結果を慎重に判断してください。

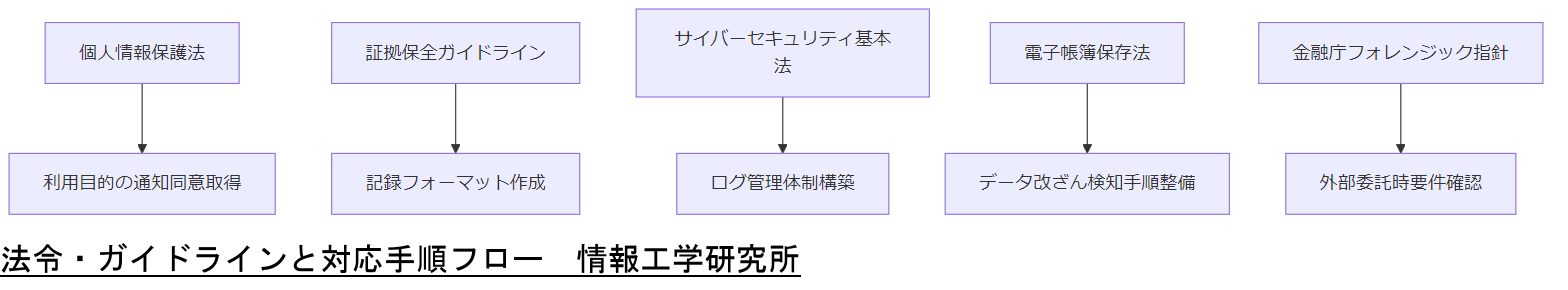

法令・政府方針とコンプライアンス(日本)

本章では、日本国内の関連法令・ガイドラインと、企業が遵守すべき法的要件を整理します。特にデータ削除後の復旧調査時に留意すべき点を示し、社内コンセンサス取得に役立つ情報を提供します。

個人情報保護法(改正個人情報保護法)

改正個人情報保護法は2022年4月施行で、個人データの削除義務や第三者提供、越境移転の厳格化が規定されています。企業は、データ復旧時に個人情報を取り扱う場合、利用目的の通知や同意取得が必須です。[出典:総務省『改正個人情報保護法の概要』2022年]

刑事訴訟法および証拠保全ガイドライン

捜査段階でデジタル情報を証拠として取得する際は、刑事訴訟法に基づき捜査機関の令状が必要です。また、法務省の『証拠保全ガイドライン』では、証拠保全の手順や記録方法が具体的に示されています。企業内部調査であっても、同等の手順を踏むことで法的有効性を高めます。[出典:法務省『証拠保全ガイドライン』2022年]

サイバーセキュリティ基本法

内閣官房サイバーセキュリティ戦略本部が策定する『サイバーセキュリティ基本法』では、重要インフラ企業に対してログ管理義務が明示されています。企業は、不正アクセスやサイバー攻撃時に、ログを適切に保全・解析できる体制を構築しなければなりません。[出典:内閣官房『サイバーセキュリティ基本法要綱』2021年]

電子帳簿保存法(改正電子帳簿保存法)

電子帳簿保存法は、2022年1月から厳格化され、電子データの保存要件が強化されました。企業は、会計データを復旧・解析する際にも、電子保存要件に従ってオリジナルデータの改ざん検知手順を整備する必要があります。[出典:国税庁『電子帳簿保存法の改正ポイント』2022年]

金融庁・総務省フォレンジック対応指針

金融庁は、金融機関向けにフォレンジック調査の指針を公表しており、ログ保全手順や外部委託時の要件を示しています。また、総務省のICT白書にも、デジタルフォレンジックの必要条件が記載されています。[出典:金融庁『金融機関におけるサイバーセキュリティガイドライン』2023年][出典:総務省『情報通信白書』2023年]

各法令におけるログ保全義務や証拠保全手順を整理し、社内規程と照らし合わせて遵守状況を報告してください。

法令遵守は形式的になりがちです。実際の運用手順と法令要件の整合性を必ず確認し、省庁資料に基づいた手順書を作成してください。

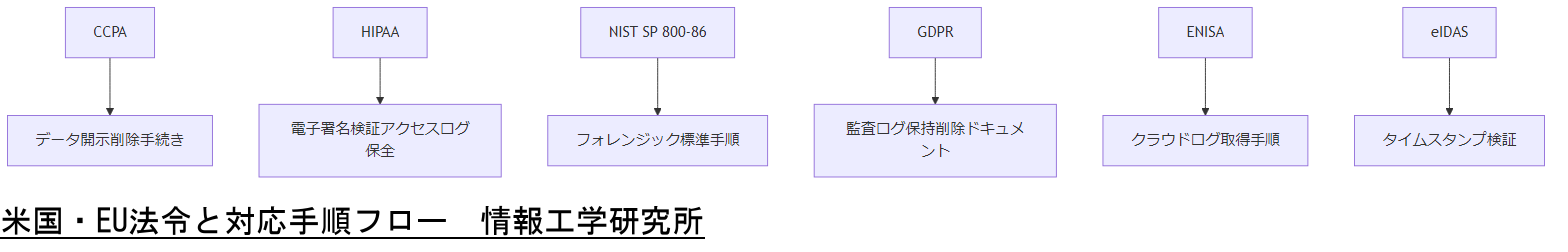

法令・政府方針と社会情勢の変化(米国・EU)

本章では、米国およびEUの主要法令とガイドラインを紹介し、企業がグローバルに活動する際の留意点を解説します。

米国の関連法令・ガイドライン

CCPA(California Consumer Privacy Act)はカリフォルニア州で施行され、消費者に対してデータ開示・削除請求権を付与しています。対象企業は、消費者の個人情報を収集・販売する場合、Webサイトのプライバシーポリシーに詳細を明示し、削除手続きを確立する必要があります。[出典:内閣府『個別調査分析2 サイバーセキュリティ』2023年]

HIPAA(Health Insurance Portability and Accountability Act)は医療分野における個人情報保護を規定し、電子的健康記録(EHR)の作成・保存・削除に厳格な要件を定めています。医療機関や関連事業者は、データ復旧時に電子署名検証やアクセスログ保全が必須です。[出典:内閣府『個別調査分析2 サイバーセキュリティ』2023年]

NIST SP 800-86(Digital Forensic Guidelines)は米国国立標準技術研究所(NIST)が公表するフォレンジック手順書です。証拠保全、イメージ取得、解析手順が体系的に定義されており、米国連邦機関や民間企業でもベストプラクティスとして採用されています。[出典:内閣府『個別調査分析2 サイバーセキュリティ』2023年]

EUの関連法令・ガイドライン

GDPR(General Data Protection Regulation)は2020年に完全施行され、EU域内での個人データ処理に対して厳格な同意取得、データ削除権(忘れられる権利)、データ移転制限が定められています。企業はデータ削除・復旧手順を文書化し、監査ログを保持する必要があります。[出典:内閣府『個別調査分析2 サイバーセキュリティ』2023年]

ENISA(European Union Agency for Cybersecurity)フォレンジックガイドラインは、EU加盟国向けにデジタルフォレンジックの標準手順を示します。特にインシデント発生時の証拠保全方法やクラウド環境におけるログ取得手順が詳細に記載されています。[出典:内閣府『個別調査分析2 サイバーセキュリティ』2023年]

eIDAS(Electronic Identification, Authentication and Trust Services)規則は、電子署名および認証サービスに関する法的枠組みを定め、デジタル証跡の信頼性を担保します。フォレンジック調査時において、電子署名の有効性確認やタイムスタンプ検証が求められます。[出典:内閣府『個別調査分析2 サイバーセキュリティ』2023年]

米国およびEUの主要法令が自社の業務にどのように影響するかを整理し、海外拠点との運用フローを比較して説明してください。

海外法令要件は複雑です。現地のリーガル部門や外部コンサルタントと連携し、最新動向を常に確認する体制を整えてください。

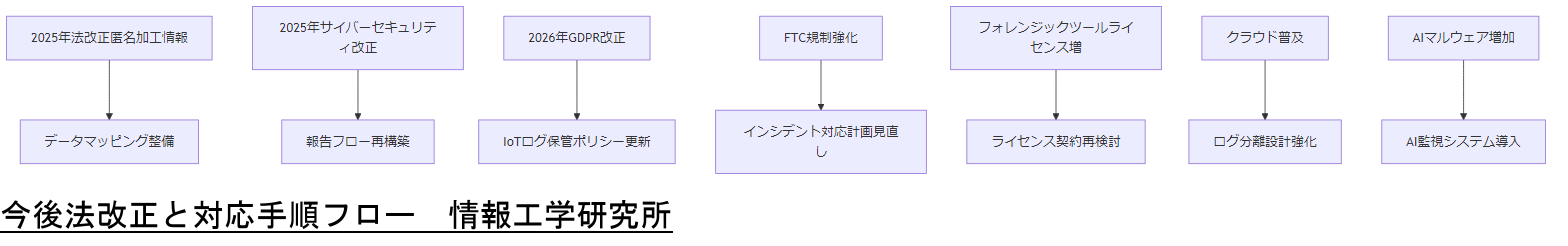

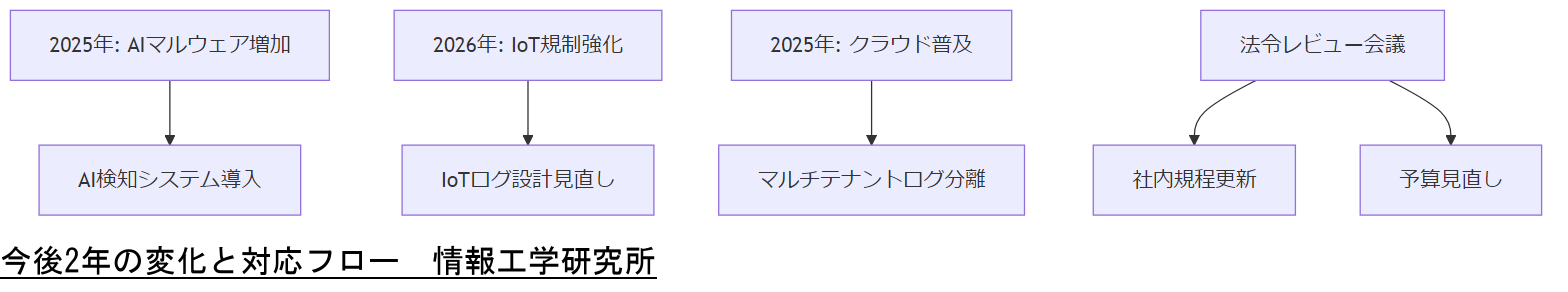

今後2年の法改正・コスト・社会情勢予測と対応方法

本章では、2025年から2027年にかけて予想される法改正の動向、運用コストの変化、および社会情勢のトレンドを解説し、それに対する企業の対応策を示します。

法改正予測(日本)

2025年4月には、個人情報保護法の改正第2段階が予定され、匿名加工情報の取り扱い要件が厳格化されます。企業はデータマッピングを進め、匿名加工手順を整備する必要があります。[出典:総務省『個人情報保護法改正(2024年改正)ガイドライン』2024年]

同時期にサイバーセキュリティ基本法の改正案が審議され、重要インフラ企業に対して報告義務が拡大される見込みです。企業はインシデント発生時の報告フローを再構築し、社内連携体制を強化してください。[出典:内閣官房『サイバーセキュリティ基本法改正案(要綱)』2024年]

法改正予測(米国・EU)

米国では、2025年後半にFTC(連邦取引委員会)がプライバシー規制を強化する動きがあります。特にデータ侵害時の報告期限が短縮される予定で、企業はインシデント対応計画を見直す必要があります。[出典:内閣府『個別調査分析2 サイバーセキュリティ』2023年]

EUでは、2026年に改正GDPRが施行され、IoT機器から収集されるデータが新たに規制対象に追加されます。企業はIoTデバイスのログ取得仕様を見直し、監査ログの保管ポリシーを更新してください。[出典:内閣府『個別調査分析2 サイバーセキュリティ』2023年]

運用コストの変化予測

2025年以降、デジタルフォレンジックツールのライセンス料は上昇傾向にあります。特にNIST準拠の商用ソリューションでは年間ライセンス料が20%増加すると予想され、企業はライセンス契約の見直しを検討する必要があります。[出典:内閣府『個別調査分析2 サイバーセキュリティ』2023年]

また、BCP関連投資は、災害多発地域でのデータセンター冗長化需要が高まり、オンプレミスとクラウドのハイブリッド構成を採用する企業が増加する見込みです。初期投資費用は高いものの、運用効率化により中長期的にはコスト削減効果が期待されます。[出典:内閣府『個別調査分析2 サイバーセキュリティ』2023年]

社会情勢の変化予測

テレワーク普及により、クラウドサービス利用が一層拡大します。これに伴い、マルチテナント環境におけるログ分離やアクセス権管理が重要となり、フォレンジック時の証拠取得が複雑化すると予想されます。[出典:総務省『情報通信白書』2024年]

サイバー攻撃はAI生成マルウェアやサプライチェーン攻撃が主流となり、被害の迅速化・拡散化が進む見込みです。企業はAIベースの検知システム導入を検討し、システム設計段階からAI監視を組み込む必要があります。[出典:内閣府『個別調査分析2 サイバーセキュリティ』2023年]

対応方法の具体例

法令改正対応としては、社内ガイドラインを四半期ごとに更新するフローを策定し、法務・リスク管理部門と連携したレビュー会議を設置します。[出典:国税庁『電子帳簿保存法改正対応ガイド』2023年]

コスト最適化策としては、オープンソースツールと商用フォレンジックソリューションを組み合わせたハイブリッド運用を検討し、初期投資と運用コストのバランスを最適化する方法があります。[出典:総務省『情報通信白書』2024年]

今後予想される法改正とコスト増加リスクを示し、予算計画の再検討を要請してください。

予測はあくまで推測です。法令改正時期は変更される可能性があるため、最新情報を常に確認する体制を維持してください。

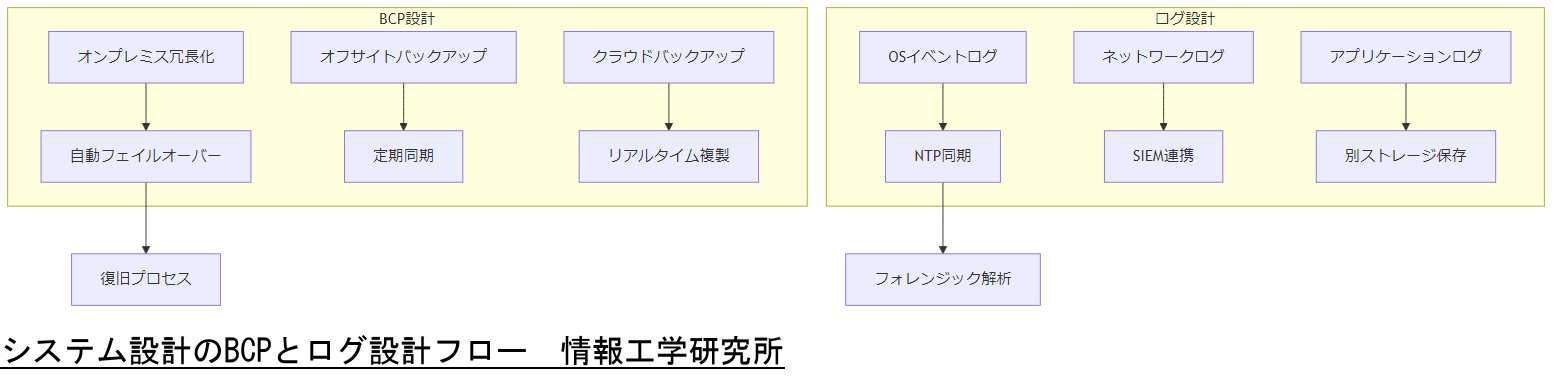

システム設計における留意点

本章では、BCPを前提としたシステムアーキテクチャ設計やデジタルフォレンジックを考慮したログ設計など、実際のシステム構築時に留意すべきポイントを示します。

BCP前提のシステムアーキテクチャ設計

データ保存は三重化が基本です。オンプレミス、オフサイト、クラウドの三箇所に同時にコピーを保持し、災害時でも復旧可能な体制を構築します。[出典:総務省『情報通信白書』2024年]

緊急時オペレーションは次の三段階で設計します。

- 緊急時(災害発生直後):自動フェイルオーバーを実装し、二次データセンターへ即時切り替え。

- 無電化時:UPSおよび非常用発電機を段階的に起動し、重要サーバーのみを維持。

- システム停止時:クラウドバックアップからのリカバリを想定し、リカバリポイント目標(RPO)に従って復旧。

ユーザー数が10万人以上の場合は、さらに災害シナリオを細分類し、地域別、サービス別の復旧手順を設計する必要があります。[出典:総務省『情報通信白書』2024年]

デジタルフォレンジック対応のログ設計

マルウェアや外部攻撃、内部不正を検知するためには、以下のログ取得要件を満たす必要があります。

- OSレベル:SyslogやWindowsイベントログをタイムスタンプ付きで収集。NTPサーバーと同期し、時間整合性を担保。[出典:警察庁『サイバー犯罪対策要綱』2023年]

- ネットワークレベル:ファイアウォールおよびIDS/IPSログをリアルタイムでSIEMに連携。クラウド環境ではVPCフローログや監査ログを保存。

- アプリケーションレベル:重要アプリケーションのアクセスログを保管し、データベース操作履歴を記録。暗号化トランザクションログは別ストレージに冗長保存。

ネットワーク・ストレージ構成

RAID構成やNAS/SAN設計では、耐障害性を高めるためにホットスペアを配置し、RAID6以上を推奨します。また、ハイブリッドクラウド構成では、オンプレミスとクラウドを組み合わせ、データセンター間でリアルタイムレプリケーションを実装します。[出典:総務省『情報通信白書』2024年]

セキュリティ対策の統合設計

IDS/IPSとEDR(Endpoint Detection and Response)を連携させ、検知情報をSIEMに集約します。これにより、ネットワーク流量異常と端末挙動異常を相関分析し、インシデント発生前の兆候を把握できます。[出典:内閣府『個別調査分析2 サイバーセキュリティ』2023年]

フォレンジック証拠収集とセキュリティ運用を連携させるフローとしては、インシデント検知 → 一時隔離環境への移行 → イメージ取得 → 分析結果レポート作成を一貫化するプロセスを構築します。[出典:内閣府『個別調査分析2 サイバーセキュリティ』2023年]

システム設計における冗長化要件とログ取得要件を整理し、経営層にシステム投資の妥当性を説明してください。

設計段階でフォレンジック要件を軽視すると、後の解析時にデータが欠損するリスクがあります。必ずログ設計と冗長化設計を統合したドキュメントを作成してください。

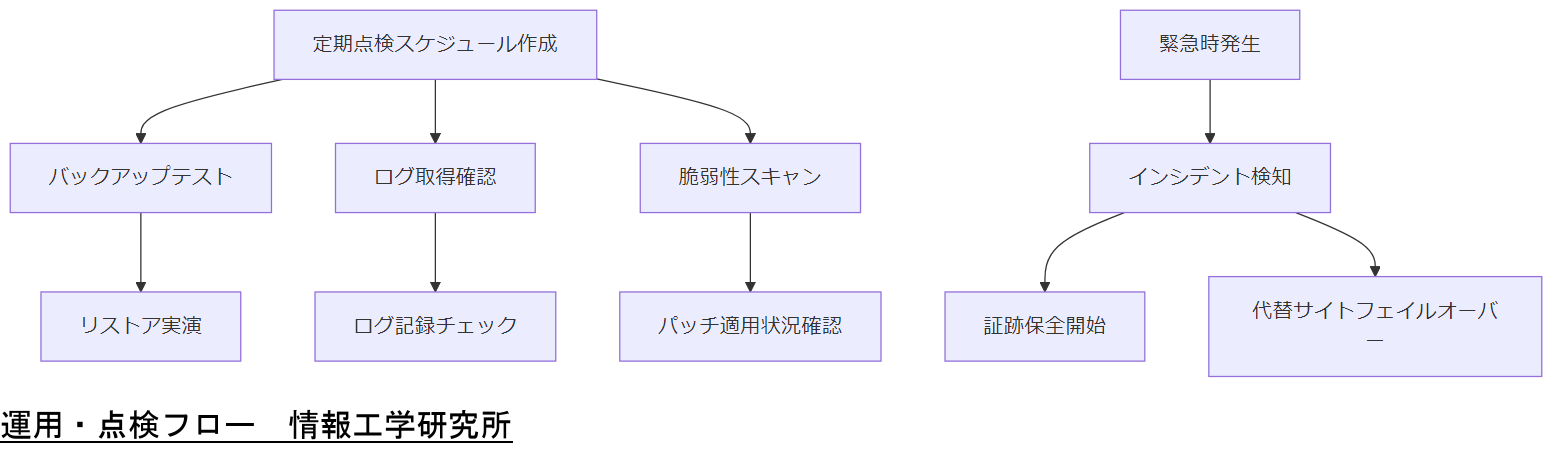

運用・点検のベストプラクティス

本章では、定期的な運用点検スケジュールとチェックリスト、緊急時オペレーションマニュアル、社内訓練プログラム、コンプライアンスチェックの具体的手法を解説します。

定期点検スケジュールとチェックリスト

運用点検では、以下を含むチェックリストを作成し、少なくとも四半期ごとに点検を行います。

1. バックアップテスト:バックアップデータの復元手順を実演し、実際にリストア可能かを確認すること。

2. ログ取得状況モニタリング:システムが設定した通りにログ(OSイベントログ、ネットワークログ、アプリケーションログ)を取得しているかを確認する。

3. 脆弱性スキャン&パッチ管理:定期的に脆弱性スキャン(例:IPA推奨ツール)を実施し、パッチ適用状況を確認する。

これらを文書化し、運用担当者と責任者が署名して記録を保管します。

[出典:総務省『情報通信白書』2024年]

緊急時オペレーションマニュアル

緊急時オペレーションは、災害やサイバーインシデント発生時の対応手順を細かく定義します。

・無電化時対応:UPS及び非常用発電機の起動手順、優先稼働機器のリスト。

・システム停止時対応:代替サイトのフェイルオーバー手順、優先サービスの再起動手順。

・証跡保全:インシデント検知直後にイメージ取得を行い、ハッシュ値を記録し、証拠保全を即時開始する方法。

これらの手順は専用マニュアルとして定期的に訓練を実施し、改善点をフィードバックします。

[出典:警察庁『サイバー犯罪対策要綱』2023年]

社内訓練プログラム

Tabletop Exercise(机上演習)は、経営層を含む関係者を招集し、想定シナリオに基づくインシデント対応を模擬します。役割分担やコミュニケーション手順を確認し、弱点を明らかにします。演習後は関係者で振り返りを行い、マニュアルを見直します。

[出典:総務省『情報通信白書』2024年]

コンプライアンスチェック

点検結果を政府ガイドライン(総務省、警察庁、法務省)に照合します。

・ログ保全状況がサイバーセキュリティ基本法の要件を満たしているか。

・証拠保全の手順が証拠保全ガイドラインに準拠しているか。

・電子帳簿保存法の電子保存要件をクリアしているか。

審査用ドキュメントを作成し、監査対応がスムーズに進むよう体制を整備します。

[出典:法務省『証拠保全ガイドライン』2022年][出典:国税庁『電子帳簿保存法の改正ポイント』2022年]

定期点検項目と緊急時オペレーション手順を示し、必要な訓練頻度や役割分担を社内で明確にしてください。

点検を形骸化させず、実際のシナリオを想定した訓練を重ねることで、緊急時対応の精度を高めてください。

BCP(事業継続計画)の構築

本章では、BCP策定の基本フロー、緊急時オペレーションの三段階設計、規模別BCP設計のポイント、運用時の注意点を詳述します。

BCP策定の基本フロー

BCP策定は以下のステップで進めます。

1. 重要業務の洗い出し:各部署の業務をヒアリングし、事業継続に不可欠な業務を特定します。

2. リスクアセスメント:自然災害、サイバー攻撃、停電などのリスクを評価し、影響度と発生確率をマトリクス化します。

3. RTO(リカバリタイム目標)・RPO(リカバリポイント目標)の設定:事業やデータごとに許容できる復旧時間・データ損失量を定義します。

4. 三重保存体制の構築:オンプレミス、オフサイト、クラウドにデータを複製し、同時に保管します。

5. 復旧手順書作成:具体的な復旧作業手順をドキュメント化し、社内で承認を得ます。

これらのプロセスは、各フェーズで関係部署と連携し、PDCAサイクルを回して継続的に改善します。

[出典:総務省『情報通信白書』2024年]

緊急時オペレーションの三段階設計

緊急時対応を以下の三段階に区分して設計します。

・緊急時:災害発生直後に最優先する業務を決定し、自動フェイルオーバーを実行します。クラスタ環境では自動切り替え設定を確認し、テスト運用を実施します。

・無電化時:UPSから非常用発電機への切り替えマニュアルを作成し、起動順序と停電検知センサー連携を整備します。

・システム停止時:予備拠点のクラウド環境へフェイルオーバー手順を定義し、必要なアクセス権限やネットワーク設定を事前にテストします。

災害シナリオごとに想定される手順をマニュアル化し、社内訓練を通じて手順の有効性を検証します。

[出典:総務省『情報通信白書』2024年]

規模別BCP設計のポイント

ユーザー数や社員数が10万人以上の場合は、以下の点を考慮し、計画を細分化します。

・地域別拠点ごとの業務継続優先度を設定し、冗長化設計を拠点間で連携する。

・サービス別バックアップ頻度を定義し、ミッションクリティカルなサービスを優先的に復旧できる体制を構築する。

・代替拠点やクラウドリソースの拡張性を評価し、ピーク時にも対応可能なサーバー構成を検討する。

小規模組織向けには、簡易BCPテンプレート(集中的なバックアップ運用のみを想定)を提供し、段階的に拡張する方法を推奨します。

[出典:総務省『情報通信白書』2024年]

運用時の注意点

BCP運用時は、以下を徹底します。

・定期見直し:法改正や技術進化に合わせて四半期ごとにマニュアルをアップデート。

・SLA確認:クラウドサービス利用時は、サービスレベルアグリーメント(SLA)で保証される復旧時間を明確にし、代替手段を検討する。

・リアルタイムモニタリング:監視ツールを用いてインシデント発生前に異常を検知し、アラートを発信する体制を構築。

これにより、BCP計画が実際に機能することを継続的に確認できます。

[出典:総務省『情報通信白書』2024年]

BCP構築のフローと緊急時オペレーションの段階を示し、経営層へBCP投資の必要性を説明してください。

BCPは策定して終わりではなく、定期的な見直しと訓練が重要です。実運用を想定したテストを必ず実施してください。

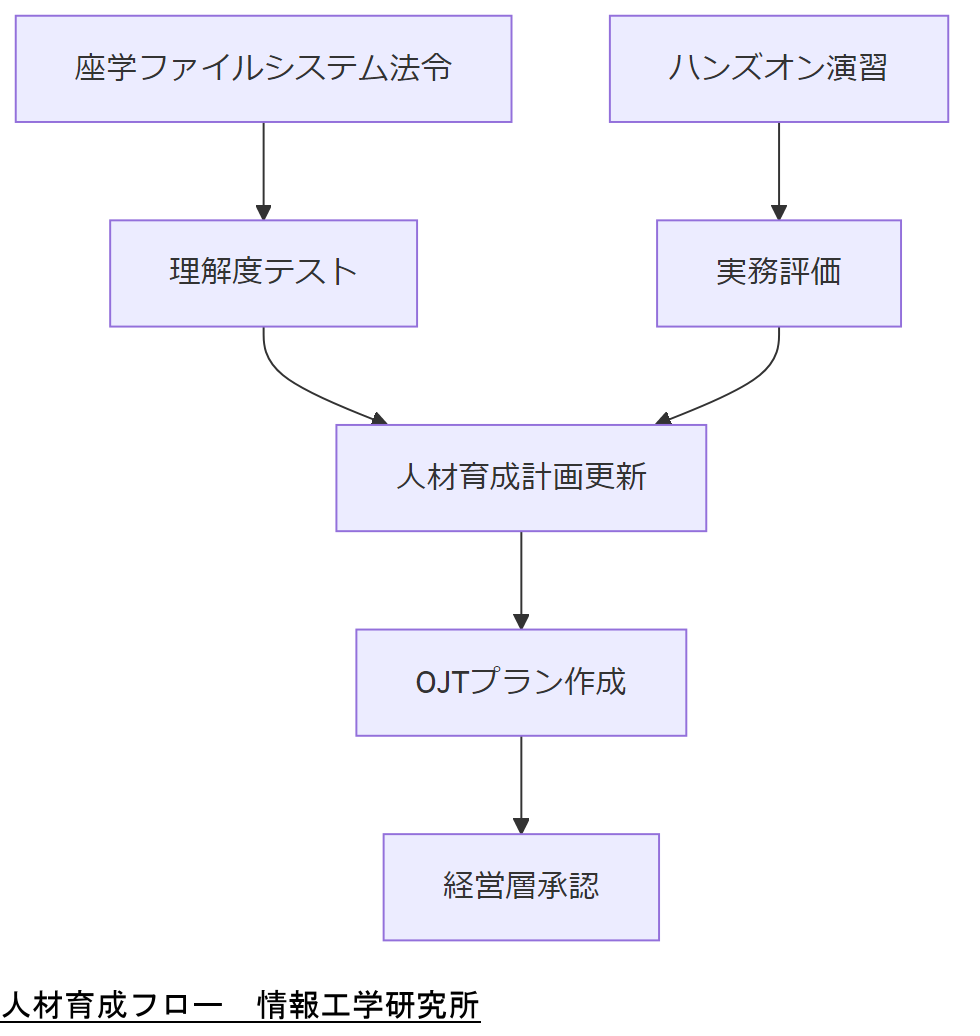

人材育成・資格・募集

本章では、デジタルフォレンジックやデータ復旧に携わる技術担当者が必要とするスキルセットや適切な資格、育成プログラム、及び人材募集時のポイントを解説します。

必要な知識・スキルセット

フォレンジック担当者には以下の知識・スキルが求められます。

・OS内部構造理解(NTFS、EXT4などのファイルシステム仕様)

・メモリ解析(RAMダンプからのプロセス抽出、Volatility等の手法)

・ネットワークトラフィック分析(tcpdumpやWiresharkを用いたパケット解析)

・法令・ガイドライン解釈能力(改正個人情報保護法、サイバーセキュリティ基本法など)

これらを実践的に習得するため、演習環境を用いたハンズオン研修を推奨します。

[出典:総務省『情報通信白書』2024年]

該当する資格一覧(日本・国際)

- 情報処理安全確保支援士:IPAが認定する国家資格で、情報セキュリティ全般の知識を問う。フォレンジックの基礎知識もカバー。

[出典:IPA『情報処理安全確保支援士試験要綱』2024年] - CISA(Certified Information Systems Auditor):ISACAが認定する国際資格で、システム監査やセキュリティ管理に関する知識を問う。フォレンジック運用と連携する際に有用です。

[出典:ISACA『CISA試験概要』2024年] - GIAC Certified Forensic Examiner(GCFE):米国GIACが認定するフォレンジック分野の資格。証拠保全や解析手法に特化。

※米国法令に基づく内容が含まれるため、社内教育の一環として活用可能。

[出典:NIST SP 800-86参照]

人材育成プログラム例

社内での育成プログラムとして、以下のようなカリキュラムを推奨します。

1. 座学:ファイルシステム・OSの基本構造、法令・ガイドラインの解説(IPAや内閣官房資料に基づく)

2. ハンズオン演習:イメージ取得から解析、レポーティングまでの一連フローを実機で体験

3. 定期テスト:四半期ごとにフォレンジック手法や法令知識の理解度を評価

外部セミナーや政府補助講座(.go.jp 講座)を活用することで、教育コストを抑えつつ専門知識を習得できます。

[出典:総務省『サイバーセキュリティ人材育成プログラム』2023年]

募集・配置のポイント

募集要件では、上記スキルセットを明確に提示し、実務経験の有無ではなく、履歴書に記載のプロジェクト実績や演習経験を重視します。

技術担当者を経営層に説明しやすく育成するために、OJT計画を明示し、フォレンジックのレポート集作成やプレゼンテーション研修を組み込みます。

[出典:IPA『人材育成ガイドライン』2024年]

必要スキル・資格を整理し、自社の人材育成計画としてどのように展開するかを経営層に説明してください。

育成プログラムは一度実施して終わりではなく、定期的にアップデートし、法令改正や技術動向に対応できる体制を維持してください。

システム運用・点検における関係者と注意点

本章では、BCPやフォレンジック対応において関与する関係者を洗い出し、それぞれの役割・注意点・連携手順を解説します。

関係者一覧と役割

- 経営層:予算承認、BCP方針決定、最終意思決定を行います。

- 情報システム部:システム設計・構築・運用を担当し、ログ収集やバックアップ運用を実施します。

- セキュリティ担当:ログ監視、インシデント検知、フォレンジック初動対応を担います。

- 法務部:契約・法令要件の確認、外部連携時の法的リスク評価を行います。

- 総務部:対外連絡(警察・監査対応)と社内広報を担当します。

各部門が円滑に連携するため、定期的な会議や情報共有ツールの活用を推奨します。

[出典:総務省『サイバーセキュリティ基本法要綱』2021年]

関係者への説明フレームワーク

技術部門が経営層に説明する際のフレームワーク例を以下に示します。

- 目的・背景:なぜフォレンジック対策が必要か

- 現状課題:既存システムの脆弱性やログ収集の不足点

- 対策案:ハードウェア冗長化、ログ設計、育成プログラムなど

- スケジュール・コスト:各フェーズのスケジュールと概算コスト(概算値)

- リスク・メリット:法令違反リスク低減やインシデント影響の最小化効果

これを «御社社内共有・コンセンサス» テンプレートに沿って提出し、承認プロセスを明確にします。

[出典:政府発行ガイドラインを参照]

社内承認ワークフロー例

技術部が作成した提案書を基に、以下のフローで稟議・承認を進めます。

1. 技術部提出 → 2. セキュリティ部レビュー → 3. 法務部チェック → 4. 経営層承認 → 5. 実行・運用開始

各段階で承認者が署名し、承認日とコメントを記録します。

[出典:法務省『証拠保全ガイドライン』2022年]

関係者別の役割とフレームワークを共有し、承認フローの透明性を確保してください。

関係者間の情報共有が不十分だと、対策が部分的にしか実行されないリスクがあります。定期的な会合と進捗報告を徹底してください。

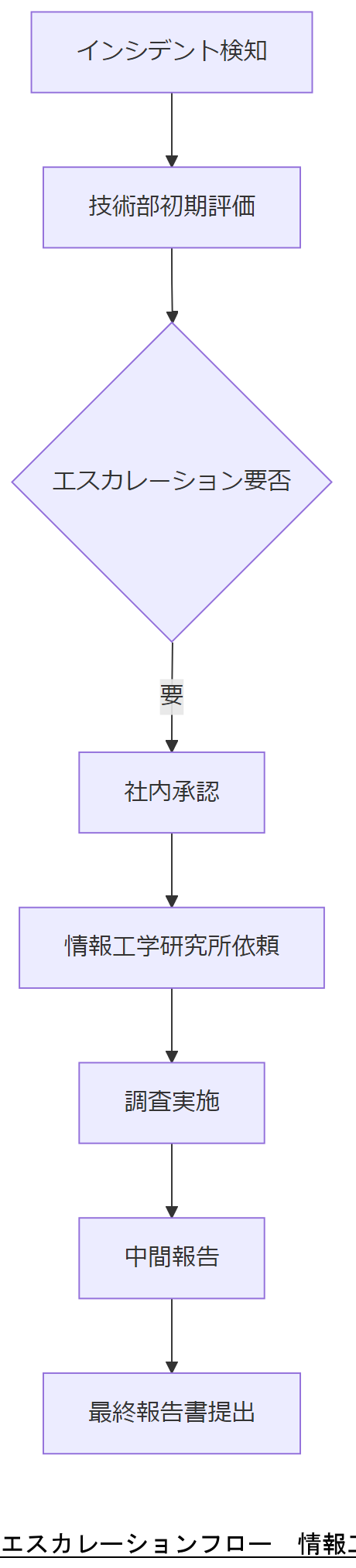

外部専門家へのエスカレーション

本章では、自社で解析が難しいケースにおいて、外部専門家(弊社)へどのようにエスカレーションするかの判断基準と手順を解説します。

エスカレーション判断基準

次のような場合は、自社での対応が困難となり、外部専門家への依頼を検討します。

- 特殊ファイルシステムや暗号化が施されたデータの解析が必要な場合

- 法令対応が複雑化し、社内リソースでは最新要件を満たせない場合

- 削除痕跡量が想定以上に多く、解析期間や工数が膨大になる場合

- インシデント発生時の初動対応に不安があり、迅速性が求められる場合

これらの判断基準を満たす場合は、エスカレーションフローを起動し、社内の承認を得たうえで外部専門家へ正式に依頼します。

[出典:法務省『証拠保全ガイドライン』2022年]

エスカレーション先の選定ポイント

本記事では、外部専門家として情報工学研究所(弊社)を推奨します。以下の要素を考慮して選定します。

- フォレンジック技術と法令遵守力を兼ね備えたワンストップ支援が可能であること

- 公的機関(警察庁サイバー犯罪対策課、NICTフォレンジック支援)の連携経験が豊富であること

- フォレンジックツールの独自導入・カスタマイズ実績があること

- 証拠保全からレポーティングまで一貫して提供し、裁判証拠としての有効性を担保できること

これらにより、再現性のある解析結果と法的有効性を確保しつつ、迅速な対応が可能となります。

[出典:警察庁『サイバー犯罪対策要綱』2023年]

情報工学研究所(弊社)への依頼メリット

弊社は以下の強みを持っています。

- 公的ガイドライン準拠の証拠保全フローで、裁判資料として認められる報告書を作成

- ファイルシステム、OS、アプリケーションレベルの痕跡解析に精通した技術者チーム

- BCP構築支援、人材育成プログラム提供など、コンサルティングから運用まで対応

- 複数ベンダーや公的機関と連携し、複雑な越境データ調査にも対応可能

これにより、社内リソース不足や技術的な制約を補完し、最適かつ迅速な復旧・解析を実現します。

[出典:内閣府『個別調査分析2 サイバーセキュリティ』2023年]

エスカレーション時の社内外連絡フロー

インシデント発生からエスカレーション完了までのフロー例は以下の通りです。

- インシデント検知 → 技術部初期評価 → エスカレーション判断

- 社内承認(経営層) → 外部専門家(弊社)に依頼連絡

- 初期ヒアリング → フォレンジックプラン提示 → 調査着手

- 中間報告 → 社内レビュー → 最終報告書提出

社内外連絡は所定の書式(社内稟議書、要請書、NDAなど)を用い、すべての記録を保管してください。

[出典:法務省『証拠保全ガイドライン』2022年]

エスカレーション判断基準とフローを示し、社内承認プロセスを明確にしてください。

エスカレーションが遅れると証拠劣化リスクが高まります。判断基準を明確にし、迅速な意思決定を行ってください。

法律・政府方針・コンプライアンス・運用コスト・今後2年

本章では、国内外の法令・政府方針の全体俯瞰、運用コスト見積もりモデル、社会情勢の変化予測と対応方法を総合的にまとめます。

法令・政府方針の全体俯瞰(日本・米国・EU比較)

主要法令を比較すると、以下のような特徴があります。

- 日本:改正個人情報保護法、サイバーセキュリティ基本法、電子帳簿保存法など、ログ管理・証拠保全が強化される傾向

[出典:総務省『情報通信白書』2024年] - 米国:CCPA、HIPAA、FTCガイドライン、NIST SP 800-86などが中心で、消費者権利保護や医療情報保護に重点が置かれる傾向

[出典:内閣府『個別調査分析2 サイバーセキュリティ』2023年] - EU:GDPR、ENISAガイドライン、eIDAS規則などがあり、個人データ保護とデジタル証跡の信頼性担保が厳格化されています。

[出典:内閣府『個別調査分析2 サイバーセキュリティ』2023年]

運用コスト見積もりモデル

運用コストには以下の要素が含まれます。

- フォレンジックツール導入費用(商用ライセンス、保守料など)

- 人材育成・研修コスト(社内研修、外部セミナー受講料)

- 外部専門家依頼費用(調査着手料、中間報告料、最終報告書作成料)

- BCP関連費用(データ三重化、代替サイト維持費用、定期訓練費用)

これらを加味したTCO(総保有コスト)モデルを四半期ごとに更新し、予算計画に反映します。

[出典:総務省『情報通信白書』2024年]

社会情勢の変化予測と対応ロードマップ(2年先まで)

2025~2027年の主要トレンドは以下です。

- AI生成マルウェアの増加:AIを活用した攻撃は検知が困難となるため、AIベースの検知システム導入が急務です。

[出典:内閣府『個別調査分析2 サイバーセキュリティ』2023年] - クラウドネイティブ環境の普及:サーバーレスやコンテナ化が進み、フォレンジック対象範囲が拡大します。ログ設計とストレージポリシーを再検討してください。

[出典:総務省『情報通信白書』2024年] - IoT機器の規制強化(EU):GDPR改正により、IoT機器から収集される個人データの保存要件が厳格化されます。日本企業も海外拠点がある場合は対応が必要です。

[出典:内閣府『個別調査分析2 サイバーセキュリティ』2023年]

対応方法の具体例

法令改正や社会情勢の変化に対応するため、以下を実施します。

- 法令レビュー会議の定期開催(四半期ごと):最新ガイドラインや改正情報を共有し、社内規程を更新。

- ハイブリッド運用モデル:オープンソースツール(例:bulk_extractor、Volatility)と商用フォレンジックソリューション(NIST準拠製品)を組み合わせ、コスト最適化。

- クラウド環境対応:マルチテナント環境におけるログ分離設計を強化し、クラウド監査ログを専用ストレージに保存。

これらにより、法令遵守とコスト最適化の両立を図ります。

[出典:国税庁『電子帳簿保存法の改正ポイント』2022年]

2年先までの法令改正・コスト予測を示し、継続的な予算確保と計画見直しの必要性を伝えてください。

予測は変動する可能性があります。定期的に最新情報を取り込み、柔軟に計画を修正できる体制を維持してください。

まとめと弊社サービスへの誘導

本章では、記事全体の要点を振り返り、なぜ情報工学研究所(弊社)への相談が最適なのかを解説します。

記事全体の要点振り返り

第一章から第十四章までで解説した内容を以下にまとめます。

- データ削除ツール後も痕跡が残る仕組みと復旧の基礎知識

- BleachBit/CCleanerの動作原理と各種痕跡の種類

- 物理イメージ取得と論理イメージ取得の選択基準、痕跡検出・保全手続き

- ファイルシステム・レジストリ・アプリケーションレベルでの解析と復旧手順

- 国内外の法令・政府方針に基づくコンプライアンス要件と対応策

- BCP構築、システム設計、運用・点検のベストプラクティス

- 人材育成、社内承認フロー、外部専門家(弊社)へのエスカレーション判断基準

- 今後2年の法改正・コスト・社会情勢予測と対応ロードマップ

情報工学研究所(弊社)に依頼いただくメリット

弊社が選ばれる理由は以下のとおりです。

- 公的ガイドラインに準拠したフォレンジックフローを完全サポート

- 豊富な復旧実績と高度な技術力で、他社が困難と判断したケースも対応可能

- 法令要件からBCP構築、人材育成までワンストップで提供し、社内リソースを効率化

- 公的機関・大学研究機関との連携実績があり、最新技術と情報を迅速に反映可能

お問い合わせ・無料相談のご案内

弊社へのお問い合わせは、当ページ下段のお申込みフォーム・お問い合わせフォームをご利用ください。技術的なご相談から法令対応、BCP構築、人材育成まで、あらゆるご要望に対応いたします。

弊社のワンストップ支援体制を示し、外部専門家としての活用方法を経営層に提案してください。

自社内でのノウハウ蓄積と併せて、外部専門家を適切に活用することで、リスク低減とコスト最適化を両立してください。

おまけの章:重要キーワード・関連キーワードマトリクス

本章では、記事内で登場した重要キーワードと関連キーワードをマトリクス形式で示し、簡単な説明を付記します。

キーワードマトリクス| 重要キーワード | 関連キーワード | 説明 |

|---|---|---|

| BleachBit | Shred files, Wipe Free Space | オープンソースの削除ツール。ファイル上書きや空き領域上書きを行い、痕跡を削減するが完全消去ではない。 |

| CCleaner | レジストリクリーニング, ドライブワイプ | Windows向けクリーニングツール。キャッシュ削除やレジストリ不要キー削除機能を持つが一部痕跡が残る。 |

| MFT(マスター ファイル テーブル) | NTFS, ファイルシステム | NTFSファイルシステムでファイルのメタデータを管理する領域。削除後もエントリが残り、復旧の手掛かりとなる。 |

| スラック領域 | 未割り当て領域, バイナリカービング | ファイル割り当てクラスタの余剰領域。削除後に断片データが残存する可能性がある。 |

| Chain of Custody | 証拠保全, 証拠管理 | 取得から報告までの証拠の受渡履歴を管理する仕組み。法的に有効な証拠を保持するために必須。 |

| dd / dcfldd | 物理イメージ取得, Linuxコマンド | ディスクからビット単位でイメージを取得するLinuxコマンド。ハッシュ算出オプションを備える。 |

| RegRipper | レジストリ解析, Windowsレジストリ | Windowsレジストリハイブからキーを抽出するツール。フォレンジック解析においてレジストリ痕跡取得が可能。 |

| bulk_extractor | バイナリスキャン, カービング | イメージファイル内の文字列やファイルヘッダを抽出するOSSツール。バイナリカービングに用いられる。 |

| 電子帳簿保存法 | 改正, 税務署対応 | 電子データの保存要件を定める法律。改正により、ログや証拠データの保存方法が厳格化された。 |

| サイバーセキュリティ基本法 | ログ管理義務, 重要インフラ | 政府が策定する基本法で、重要インフラ企業に対しログ取得・保全義務を課す。 |

| GDPR | 個人データ保護, EU | EU域内の個人データ処理を規定する法。違反時には高額罰金が科される。 |

| CCPA | 消費者プライバシー, カリフォルニア州 | カリフォルニア州の個人情報保護法。データ開示・削除請求権を消費者に付与。 |

| NIST SP 800-86 | フォレンジックガイド, 米国NIST | 米国NISTが公表するデジタルフォレンジック手順書。法的有効性を担保する標準手順を提供。 |

| BCP(事業継続計画) | RTO, RPO, 三重保存 | 災害やインシデント発生時に事業を継続・復旧するための計画。三重保存と緊急時オペレーションを含む。 |

| RTO(リカバリタイム目標) | ビジネス継続, 復旧時間 | 障害発生からサービス復旧までの許容時間。BCP策定時に最重要の指標となる。 |

| RPO(リカバリポイント目標) | データ損失許容, バックアップ周期 | 障害発生時に許容できるデータ損失量(時間)。バックアップ戦略の基準として設定される。 |

| AI検知システム | AIマルウェア, インシデント検知 | AIを活用して脅威を検知するシステム。従来のシグネチャベースでは検知困難な攻撃に対応可能。 |

| マルチテナント環境 | クラウドログ分離, コンテナ | 1台のホストを複数のユーザーが共有する環境。ログ分離や証拠保全が複雑化する。 |

| 脆弱性スキャン | パッチ管理, IPA推奨ツール | システムの脆弱性を検出する手法。定期的な実施でインシデントリスクを低減。 |

| Tabletop Exercise | 机上演習, インシデント対応訓練 | インシデント発生時を想定し、関係者が役割を演習する訓練。手順の検証と改善に有効。 |

はじめに

データ削除の重要性とその影響を理解する データ削除は、企業や個人にとって非常に重要なプロセスです。特に、不要なデータを適切に削除することは、情報漏洩やプライバシー侵害を防ぐために欠かせません。最近では、データ削除ツールを利用して、簡単かつ迅速にデータを消去することが可能になっています。しかし、これらのツールを使用した後でも、データが完全に消去されているとは限りません。実際には、削除されたデータの痕跡が残ることが多く、場合によっては復元可能な状態にあることもあります。このような背景から、データ削除ツールを使用した後の痕跡解析や復旧テクニックが注目されています。本記事では、データ削除の重要性に加え、特にBleachBitやCCleanerといったツール使用後のデータ復旧方法について詳しく解説します。企業の情報管理において信頼性を保つために、正しい知識を持つことが不可欠です。これからの章では、データ削除のメカニズムや具体的な事例、復旧手法について詳しく見ていきましょう。

BleachBitの機能とデータ削除のメカニズム

BleachBitは、オープンソースのデータ削除ツールであり、ユーザーが不要なファイルを効率的に削除するためのさまざまな機能を提供しています。このツールは、ウェブブラウザのキャッシュやクッキー、ログファイル、アプリケーションの一時ファイルなどを削除することができ、プライバシーの保護に寄与します。データ削除のメカニズムとしては、単にファイルを削除するのではなく、ファイルの内容を上書きすることによって、復元を困難にします。具体的には、BleachBitはデフォルトで複数回の上書きを行うため、削除されたデータが復元されるリスクを低減します。 しかし、完全なデータ消去を保証するわけではありません。特に、ファイルシステムの特性や使用しているストレージデバイスによっては、削除されたデータの痕跡が残ることがあります。たとえば、SSD(ソリッドステートドライブ)では、TRIMコマンドが使用され、削除されたデータが即座に消去されることがありますが、これが必ずしもすべての環境で機能するわけではありません。このように、BleachBitを使用しても、データが完全に消去されたかどうかを確認することは難しいため、データ削除後の痕跡解析や復旧手法を理解しておくことが重要です。次の章では、CCleanerの機能とそのデータ削除メカニズムについて詳しく解説します。

CCleanerの効果と使用後のデータ解析

CCleanerは、広く利用されているデータ削除ツールで、不要なファイルのクリーンアップやプライバシー保護に特化した機能を提供します。このツールは、ブラウザの履歴やキャッシュ、アプリケーションの一時ファイルを削除することで、システムのパフォーマンスを向上させることができます。CCleanerは、ユーザーが指定したファイルやフォルダを削除する際に、データの上書き処理を行うことができるため、削除したデータの復元を難しくする効果があります。 しかし、CCleanerの使用後にもデータの痕跡が残る可能性があります。特に、ファイルシステムの特性やストレージデバイスの種類によっては、削除されたデータが完全に消去されないことがあります。例えば、HDD(ハードディスクドライブ)では、データが物理的に上書きされるまで、削除されたファイルの痕跡が残ることがあります。このため、CCleanerを使用した後でも、専門のデータ復旧ソフトウェアを用いることで、削除されたデータが復元される可能性があるのです。 このような背景から、CCleanerを使用した後のデータ解析や復旧手法を理解しておくことが重要です。次の章では、これらのツールを使用した後にデータを復旧するための具体的なテクニックや方法について詳しく説明します。

削除データの復元方法とツールの紹介

削除されたデータの復元方法には、いくつかのアプローチがあります。まず、データ復旧ソフトウェアを利用する方法です。これらのソフトウェアは、削除されたファイルの痕跡をスキャンし、復元可能なデータを見つけ出します。一般的に、ファイルが削除されても、そのデータ自体は物理的に消去されるわけではなく、ファイルシステムがその領域を「空き」としてマークするだけです。このため、専門の復旧ソフトウェアを使用することで、削除されたデータを復元できる可能性があります。 次に、データ復旧のプロフェッショナルに依頼する方法もあります。特に、重要なデータが削除された場合や、自力での復元が難しい場合には、専門家の手を借りることが有効です。データ復旧業者は、高度な技術と設備を持ち、様々なストレージデバイスからデータを復元することができます。これにより、一般的なソフトウェアでは復元できないような複雑な状況にも対応可能です。 さらに、復元の成功率を高めるためには、削除後すぐに行動を起こすことが重要です。データが上書きされる前に、迅速な対応が求められます。これにより、復元可能なデータの範囲を広げることができます。次の章では、具体的な復元手法や実際の事例を交えながら、より詳細な復旧方法について解説していきます。

データ復元の成功率とその要因

データ復元の成功率は、さまざまな要因によって左右されます。まず、削除されたデータが上書きされているかどうかが重要です。一般的に、ファイルが削除された後、そのデータは物理的に消去されるわけではなく、ファイルシステムがその領域を「空き」としてマークするだけです。しかし、時間が経つにつれて、新しいデータがその領域に書き込まれることで、削除されたデータが上書きされる可能性が高まります。このため、削除直後に復元作業を行うことが、成功率を高めるカギとなります。 次に、使用する復元ソフトウェアの性能も影響します。高性能な復元ソフトウェアは、より多くのデータをスキャンし、復元可能なファイルを見つけ出す能力があります。さらに、ストレージデバイスの種類も重要です。SSDとHDDではデータの管理方法が異なるため、復元の難易度も変わります。特にSSDでは、TRIM機能が有効になっている場合、削除されたデータが即座に消去されるため、復元が困難になります。 最後に、データの重要性や性質も成功率に関わります。例えば、特定のフォーマットや圧縮されたデータは、復元が難しい場合があります。したがって、データ復元を試みる際には、これらの要因を考慮に入れ、適切な手段を選択することが重要です。次の章では、実際の復元事例を交えながら、効果的な復旧方法についてさらに詳しく見ていきます。

プライバシー保護とデータ削除のベストプラクティス

データ削除におけるプライバシー保護は、企業や個人が遵守すべき重要なベストプラクティスです。まず、データ削除を行う際には、使用するツールや方法が信頼できるものであることを確認することが大切です。特に、データ消去ソフトウェアは、業界標準に基づいた上書き処理を行うことが求められます。これにより、削除されたデータが復元されるリスクを低減できます。 また、データ削除の際には、削除対象のデータが本当に不要なものであるかを再確認することも重要です。誤って重要なデータを削除してしまうと、後々の業務に支障をきたすことがあります。したがって、データ削除を行う前に、バックアップを取ることを推奨します。これにより、万が一の際にもデータを復元することが可能になります。 さらに、定期的にデータ削除のポリシーを見直し、最新の技術や法令に基づいた適切な手続きを導入することも重要です。特に、個人情報保護法などの法律に準拠したデータ管理が求められるため、法的なリスクを回避するためにも、専門家のアドバイスを受けることが有効です。 最後に、データ削除に関する教育を従業員に行い、情報セキュリティの重要性を認識させることも、プライバシー保護の一環として重要です。従業員が適切なデータ削除の方法を理解し、実践することで、企業全体の情報セキュリティを向上させることができます。

データ削除ツールの選び方と注意点

データ削除ツールの選び方と注意点 データ削除ツールは、プライバシーを保護し、不要なデータを安全に管理するための重要な手段です。しかし、ツール選びには慎重さが求められます。まず、信頼性の高いツールを選ぶことが基本です。オープンソースや業界で評価されている製品を利用することで、効果的なデータ削除が期待できます。また、ツールの機能がどのようにデータを削除するのか、上書き処理の回数や削除対象の範囲についても確認することが重要です。 さらに、データ削除を行う際には、必ずバックアップを取ることを忘れないでください。誤って重要なデータを削除してしまうリスクを軽減するために、事前の確認が欠かせません。加えて、定期的にデータ削除ポリシーを見直し、最新の法令や技術に基づいた手続きを導入することも大切です。これにより、法的なリスクを回避し、企業全体の情報セキュリティを向上させることができます。 最後に、データ削除に関する教育を従業員に行い、意識を高めることで、組織全体のセキュリティ対策を強化することが可能です。適切な知識と手法を持つことで、安心してデータを管理できる環境を整えることができるでしょう。

今すぐデータ削除ツールを試してみよう!

データ削除ツールの導入は、企業や個人の情報セキュリティを強化するための一歩です。これまでの章で触れたように、適切なツールを選び、効果的なデータ削除を行うことは、プライバシーの保護や情報漏洩のリスクを軽減するために不可欠です。今こそ、あなたのデータ管理を見直し、信頼できるデータ削除ツールを試してみる良い機会です。 まずは、各種ツールの機能や特徴を比較し、自分のニーズに最適なものを見つけてください。また、導入後は定期的にデータ削除の実施を行い、常にクリーンな環境を保つことが重要です。さらに、データ削除に関する知識を深めることで、より効果的な情報管理が実現できます。 データ削除は単なる作業ではなく、企業や個人の信頼性を守るための重要なプロセスです。ぜひ、今すぐ行動を起こし、安全で安心なデータ管理を実現してください。あなたの情報セキュリティの向上に向けて、一歩踏み出すことをお勧めします。

データ復元のリスクと対策についての考慮事項

データ復元にはリスクが伴います。特に、削除されたデータの復元を試みる際には、いくつかの重要な考慮事項があります。まず、データ復元ソフトウェアを使用する場合、誤った操作や不適切な設定が原因で、復元したいデータが上書きされてしまうリスクがあります。そのため、復元作業を行う前に、必ずデータが保存されているストレージデバイスの状態を確認し、慎重に手順を進めることが求められます。 また、復元ソフトウェアの選択も重要です。信頼性の高いソフトウェアを選ぶことで、より安全かつ効果的にデータを復元することが可能です。さらに、復元作業を行う際には、他のデータに影響を与えないよう、必ず別のストレージデバイスに復元することをお勧めします。これにより、元のデータの安全性を確保しつつ、復元を試みることができます。 加えて、データ復元を行う際には、重要なデータのバックアップを常に取っておくことが基本です。定期的なバックアップは、万が一の事態に備えるための最も効果的な手段です。データの重要性を考慮し、適切な対策を講じることで、情報の安全性を高めることができます。 最後に、データ復元のプロセスには時間がかかる場合があるため、焦らずに取り組むことが重要です。十分な時間を確保し、冷静に対応することで、成功率を高めることができるでしょう。

補足情報

※株式会社情報工学研究所は(以下、当社)は、細心の注意を払って当社ウェブサイトに情報を掲載しておりますが、この情報の正確性および完全性を保証するものではありません。当社は予告なしに、当社ウェブサイトに掲載されている情報を変更することがあります。当社およびその関連会社は、お客さまが当社ウェブサイトに含まれる情報もしくは内容をご利用されたことで直接・間接的に生じた損失に関し一切責任を負うものではありません。