解決できること・想定課題

1. CMS改ざん発生時の初動対応と被害範囲の特定方法を学べます。

2. 法令・ガイドラインを遵守しつつ安全にシステムを復旧する手順を解説します。

3. 組織体制やBCP設計、外部専門家へのエスカレーション基準を明確にします。

CMS改ざんの概要と影響

ウェブサイトの不正改ざんとは、CMS(コンテンツ管理システム)に存在する脆弱性を悪用し、改ざんコードや不正リンクを埋め込む攻撃を指します。特にWordPressは世界で最も普及しているCMSであるため、脆弱性を突いた攻撃の標的となるケースが多く報告されています。CMS改ざん被害により、サイトの信頼性が大きく損なわれ、ユーザー離脱やSEO評価の低下を招くリスクがあります。[出典:IPA『セキュリティの脅威と対策 WordPressが不正改ざんに遭う』2024年]

改ざんを放置するとマルウェアの配布サイトと化し、訪問ユーザーがウイルスに感染する恐れがあります。また、不正アクセスにより個人情報が流出した場合、個人情報保護法違反による行政処分や損害賠償リスクが発生します。[出典:IPA『セキュリティの脅威と対策 WordPressが不正改ざんに遭う』2024年]

関連法令・ガイドライン

WordPressの改ざん被害対策として、まずは最新バージョンへのアップデートと、プラグインの安全性確認が基本です。IPAでは最新版が公開されたら速やかにアップデートし、改ざん痕跡を確認することを推奨しています。[出典:IPA『セキュリティの脅威と対策 WordPressが不正改ざんに遭う』2024年]

国内における届出事例では、改ざん検知システムが不正リンクを検出し発覚したケースが多数報告されています。2023年5月にある企業のグループ会社サイトが改ざんされ、偽装リンクが大量に埋め込まれていた事例では、ネットワーク遮断後にバックアップからの復旧を行い、再発防止策としてフォルダのアクセス権限見直しを実施しました。[出典:IPA『コンピュータウイルス・不正アクセスの届出事例』2023年]

本章では、技術担当者が上司や同僚に対して「CMS改ざんの脅威とリスク」を説明する際に、CMS改ざんがもたらす具体的な事業影響(SEO低下、ユーザー信用失墜、法的リスク)を強調し、社内での共通認識を得ることが重要です。誤認されやすいのは「改ざんは軽微なもの」という誤った認識であり、発見が遅れると重大な二次被害に発展する可能性がある点を伝えてください。

CMS改ざんの仕組みを理解するうえで、「脆弱性が放置されたままサイトを運営することの怖さ」を改めて認識してください。脆弱性を見逃さないためには定期的なセキュリティチェックが欠かせません。特にWordPressはプラグインが多く、プラグイン単位の更新漏れが改ざんの温床となりやすい点を留意してください。

WordPressログの基礎知識

WordPressでは、アクセスログやエラーログなど複数種類のログを取得することで、サイトの正常動作や不正アクセスの痕跡を確認できます。アクセスログはウェブサーバーが記録する情報であり、リクエスト日時やIPアドレス、リクエストURL、ステータスコードなどが含まれます。[出典:IPA『安全なウェブサイトの作り方』2025年]

一方、エラーログはウェブサーバーやPHPが出力するエラー情報を示し、ファイル読み込み失敗やPHP構文エラーなど、サーバーエラー発生時に詳細な原因を把握する際に不可欠です。[出典:IPA『安全なウェブサイトの作り方』2025年]

さらに、WordPressデバッグログ(wp-content/debug.log)は、wp-config.phpにおいて「WP_DEBUG」をtrueに設定することでPHPエラーや警告、デバッグ情報をファイルへ出力し、プラグインやテーマのトラブルシューティングに役立ちます。[出典:IPA『ウェブサイト構築事業者向け脆弱性対応ガイド』2016年]

ログ取得の前提条件

アクセスログやエラーログを適切に取得するためには、最初にサーバー設定を確認します。Apacheの場合は「httpd.conf」や「sites-available/*.conf」にて「CustomLog」と「ErrorLog」を記載し、有効化が必要です。[出典:IPA『ウェブサイト構築事業者向け脆弱性対応ガイド』2016年]

また、WordPressのwp-config.phpには以下の設定が必要です:

- define('WP_DEBUG', true);

- define('WP_DEBUG_LOG', true);

- define('WP_DEBUG_DISPLAY', false);

プラグインによって独自ログを出力する場合は、プラグイン設定画面でログ出力を有効化する必要があります。たとえば、セキュリティプラグインでは「ログ有効」「通知先メールアドレス設定」「保存期間設定」などが設定可能です。[出典:IPA『コンピュータウイルス・不正アクセスの届出事例』2021年]

本章では、技術担当者が上司や同僚に対して

「ログを適切に取得していないと、改ざんや不正アクセスの痕跡が見えず、被害拡大を招くおそれがある」と説明し、必ずサーバー設定とWordPress側でデバッグログを有効化する必要性を共有してください。

ログの取得方法を理解する際、「設定は正しく書いたのに出力されない場合がある」ことに注意が必要です。ファイルやディレクトリの権限設定(chmodやchown)を確認し、ログファイルが書き込める状態か常に把握してください。

ログの収集と保存方法

ログを効果的に活用するためには、まず定期的かつ計画的にログを収集・保存する仕組みを構築することが不可欠です。ログが不足または破損すると、インシデント発生時に原因の特定が困難になります。[出典:IPA『コンピュータセキュリティログ管理ガイド』2009年]

1. サーバー側のログ取得設定

まず、ApacheやNginxなどのウェブサーバーでアクセスログとエラーログを有効化します。以下はApacheの例です。

httpd.conf または sites-available 設定ファイルに以下のように記述し、アクセスログとエラーログを出力先に指定します。

- CustomLog /var/log/apache2/access.log combined

- ErrorLog /var/log/apache2/error.log

また、ファイル出力先ディレクトリの権限を確認し、ウェブサーバーが書き込み可能であることを確認してください。ファイル所有者やパーミッションが不適切だと、ログが出力されないことがあります。

2. WordPressデバッグログの有効化

WordPress本体のデバッグ機能を利用して、PHPエラーや警告を専用ファイルに記録するには、wp-config.phpに以下の定義を追加します。

- define('WP_DEBUG', true);

- define('WP_DEBUG_LOG', true);

- define('WP_DEBUG_DISPLAY', false);

wp-content/debug.logにデバッグ情報が出力され、バックドアスクリプトやテーマエラーを把握しやすくなります。[出典:IPA『安全なウェブサイトの作り方』2025年] 3. ログローテーションと長期保存

ログファイルが肥大化するとディスク容量を圧迫し、最悪の場合サービス停止を招きます。そこでlogrotateなどのツールでログローテーションを設定し、自動的に古いログを圧縮・保存します。[出典:IPA『コンピュータセキュリティログ管理ガイド』2009年]

具体例として、Ubuntu環境における Apache ログローテーション設定を以下のように /etc/logrotate.d/apache2 へ配置します。

| ファイルパス | 設定内容 |

|---|---|

| /var/log/apache2/access.log /var/log/apache2/error.log | daily rotate 14 missingok compress delaycompress notifempty create 0640 www-data adm postrotate systemctl reload apache2 >/dev/null 2>&1 || true endscript |

この例では、アクセスログとエラーログを毎日ローテーションし、直近14日分を保存します。圧縮後のログファイルは gzip 圧縮され、所有者とパーミッションも指定されます。[出典:Red Hat Enterprise Linux 設定マニュアル]

さらに、重要資産を扱う場合や外部監査要件により、3年から5年程度のログ長期保管が推奨されます。[出典:IPA『非機能要求グレード2018 改訂情報』2018年] 保管期間を延長する場合は、ローテーション後に外部ストレージやテープアーカイブへ移動し、ローカルのディスク容量を確保する運用を組むことが必要です。

本章では、技術担当者が上司や同僚に対して

「ログが適切にローテーションされていないと、インシデント対応で必要な過去ログが存在せず、原因追跡ができない」と説明し、ログローテーションの設定と長期保存の必要性を共有してください。

ログローテーション設定では、「rotate の数値と rotate の単位」を誤ると意図した保存期間にならないことがあります。たとえば、daily 設定で rotate 366 とすると366日分保存されますが、weekly 設定で同じ数値を指定すると週数となり大幅に保存期間が異なります。設定ファイル記述後は dry-run や logrotate –debug でローテーション挙動を検証してください。

改ざん検知と初期対応

CMS改ざんを早期に検知し、適切に初期対応を行うことは、被害拡大を防ぐうえで最も重要です。特にWordPressでは、改ざん箇所が別の攻撃につながるリスクがあるため、検知後速やかにサービスを停止して証拠保全を行います。[出典:IPA『安全なウェブサイトの作り方』2025年]

1. 改ざん検知のポイント

ハッシュ比較によるファイル整合性チェックは、改ざん検知の基本です。改ざん前のバックアップと比較し、MD5やSHA-256のハッシュを算出して差分を確認します。たとえば、サーバー上のテーマファイルやプラグインファイルのハッシュがバックアップ時と異なる場合は、改ざんの可能性があります。[出典:IPA『コンピュータセキュリティログ管理ガイド』2009年]

ファイルタイムスタンプ監視も有効です。改ざん攻撃によっては最終更新日時が書き換えられるため、直近で更新されたファイルを抽出し、不審な更新がないか確認します。バックドア挿入時にタイムスタンプを修正する攻撃もあるため、改ざん前後のログを突き合わせることが重要です。[出典:IPA『セキュリティの脅威と対策 WordPressが不正改ざんに遭う』2024年]

2. 初期対応(インシデントレスポンス)

サービス停止とネットワーク隔離では、まずWebサーバーをオフラインにして外部からのアクセスを遮断します。改ざん箇所を特定する前に攻撃者が再度侵入するリスクを排除するためです。[出典:IPA『安全なウェブサイトの作り方』2025年]

証拠保全のためのログ・環境スナップショット取得は、フォレンジック調査へつなげるうえで必須です。サーバーのディスクイメージ、データベースダンプ、アクセスログ、エラーログを外部ストレージへ複製し、改ざん前後の状況を保持します。[出典:総務省『サイバーセキュリティガイドライン』2023年]

バックアップからの復元検討では、改ざんが確定している対象ファイルをバックアップ版に置き換えます。ただし、データベースが改ざんされている可能性があるため、当該期間前のバックアップを復元する際は、ログによる整合性確認を行ったうえで復旧を実施します。[出典:IPA『コンピュータセキュリティログ管理ガイド』2009年]

3. 関係者への緊急連絡

インシデント発生後は、経営層、法務担当、総務部門、ISMS責任者へ速やかに連絡を行います。社内共有の際には被害範囲と暫定対応方針を明示し、関係各所の承認を得ながら復旧計画を策定します。[出典:総務省『サイバーセキュリティガイドライン』2023年]

本章では、技術担当者が上司や同僚に対して

「改ざん検知後はすぐにサービス停止・証拠保全を行わないと、証拠が消失し、加害者に有利な調査結果となる可能性がある」と説明し、速やかな初期対応の重要性を共有してください。

インシデントレスポンスでは、「初動対応が遅れると、いつ改ざんが行われたか特定できなくなる」ことを常に念頭に置いてください。サービス停止と証拠保全の手順を平時からリハーサルし、チーム全員が対応手順を把握しておくことが再発防止につながります。

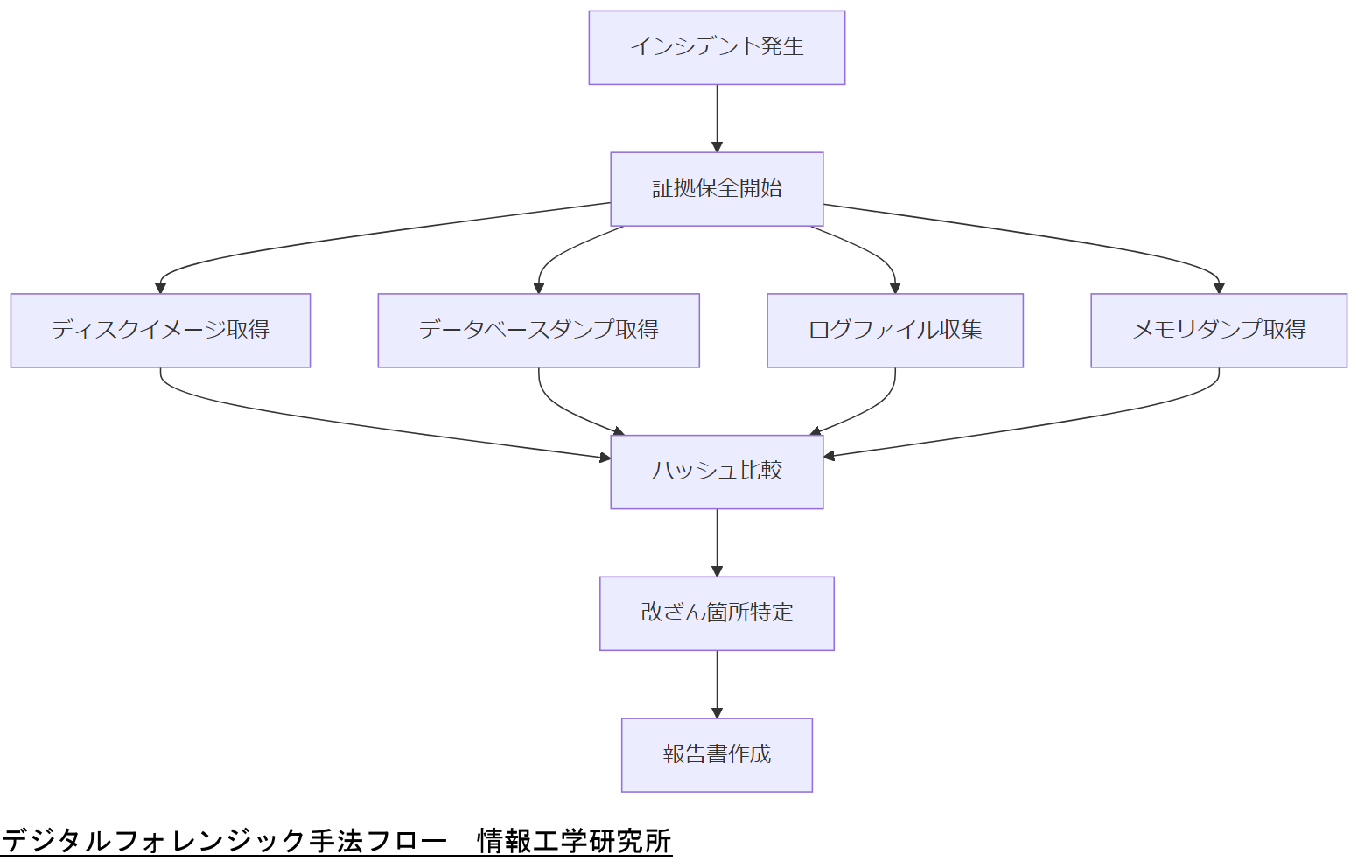

デジタルフォレンジック手法

デジタルフォレンジックは、サイバーインシデント発生時に

改ざん箇所や攻撃者の痕跡を科学的に解析する技術と手順の総称です。インシデント対応を円滑に進めるためには、事前にフォレンジック手順を整備し、証拠保全の観点を組み込んだ運用設計を行う必要があります。[出典:IPA『インシデント対応へのフォレンジック技法の統合に関するガイド』2009年]本章では、デジタルフォレンジックの概念から具体的手順までを解説し、WordPress改ざん調査に応用する方法を示します。

1. フォレンジックの基本概念とプロセス

フォレンジックプロセスは主に以下の手順で構成されます。

①証拠保全(Evidence Preservation)

②データ収集(Data Acquisition)

③検査・解析(Analysis)

④報告書作成(Reporting)

これらのプロセスを遵守することで、取得した証拠の信頼性を保ちつつ体系的な解析が可能になります。[出典:IPA『インシデント対応へのフォレンジック技法の統合に関するガイド』2009年]

証拠保全では、対象サーバーのディスクイメージを取得し、元データとハッシュを比較して

改ざんやデータ改変が発生していないことを担保します。ネットワークトラフィックやメモリダンプも可能な限り取得し、事件発生前後のシステム状態を断片化なく記録します。[出典:警察庁『サイバー犯罪フォレンジック手続ガイド』2014年]

2. データ収集の具体的手順

データ収集では、以下の対象を優先的に取得します。

・サーバーディスク全体のイメージコピー(ddコマンドやFTK Imagerなどを使用)

・データベースダンプ(mysqldumpなどでバックアップ)

・アクセスログ・エラーログ・WordPressデバッグログなどのすべてのログファイル

・メモリダンプ(dd if=/dev/memなど、取得可能な範囲で実施)

特にディスクイメージは、ファイル単体の取得に比べてタイムスタンプやメタデータを丸ごと保持できるため、証拠としての価値を損なわずに取得できます。[出典:METI『情報セキュリティサービスの品質確保指針』2024年]

取得時には対象システムをオフライン状態にして改ざんを防止し、ハッシュ計算前後のデータが一致することを必ず確認します。ハッシュ値が一致しない場合は二次改ざんの可能性があるため、再度取得プロセスを見直す必要があります。[出典:IPA『インシデント対応へのフォレンジック技法の統合に関するガイド』2009年]

3. 検査・解析の手法

タイムライン解析では、システムイベントログやファイル更新履歴を時系列で並べ替え、改ざん前後の状況を可視化します。Linuxシステムではls -ltコマンドやistatなどでファイルタイムスタンプを抽出し、解析ツール(Log2Timeline等)を用いてタイムラインを作成します。[出典:IPA『安全なウェブサイトの作り方』2025年]

マルウェア・Webシェル検出では、取得したファイルイメージを文字列検索ツール(grepやYaraルール)でスキャンし、不正なPHP関数(eval、base64_decode等)が埋め込まれたファイルを抽出します。特にWordPress改ざんでは、テーマファイルやプラグインファイルに攻撃用コードが埋め込まれるケースが多く、ファイルハッシュリストとYaraルールを組み合わせることで効率的に検出可能です。[出典:警察庁『サイバー犯罪フォレンジック手続ガイド』2014年]

本章では、技術担当者が上司や同僚に対して

「フォレンジック調査は証拠保全・データ収集・解析を厳密に実施しないと、再発防止策や訴訟対応が困難になる」と説明し、プロセスに沿った手順と正確なデータ取得の重要性を共有してください。

フォレンジック実行時、「イメージ取得中に元のサーバーに手を加えると証拠が毀損される」ため、取扱担当者は手順書に従い、システムをオフライン化したうえで作業を行ってください。ハッシュ値の一致を必ず確認し、記録を残すことが不可欠です。

データ復旧手順とツール

WordPress改ざん被害からのデータ復旧では、まずテスト環境を構築して安全に復元手順を検証することが重要です。テスト環境には本番環境と同様のOSやミドルウェアを準備し、バックアップデータを適用して動作確認を行います。これにより、本番環境での再改ざんやサービス停止リスクを低減できます。

次に、データベース復旧では、mysqldumpコマンドで取得したバックアップSQLをインポートし、テーブル構造やデータの整合性を確認します。たとえば、インシデント発生前の最終バックアップから復元する際は、改ざんの疑いがある期間のトランザクションログを適用しないよう注意する必要があります。

静的ファイル復旧では、改ざん前のバックアップからテーマ、プラグイン、アップロードされたメディアファイルを復元します。復元後はパーミッション(ファイル所有者、アクセス権)を再設定し、ハッシュ比較で復元ミスがないことを確認します。

推奨ツールとして、以下があります:

- FTK Imager:ディスクイメージ取得とハッシュ計算が可能。

- mysqldump / mysql:データベースのエクスポート・インポート。

- rsync:特定ファイルのみの差分同期で復旧に要する時間を短縮。

- diff / cmp:復元後のファイル差分検証。

本章では、技術担当者が上司や同僚に対して

「テスト環境で復旧手順を検証しないと、本番環境で復旧作業中にさらなるトラブルを招く可能性がある」と説明し、復旧手順の検証工程の必要性を共有してください。

データ復旧では、「データベース復旧時にマスターパスワードや接続情報を誤入力すると復旧に失敗する」ことがあります。復旧前に接続情報や権限設定を再確認し、復旧後は必ず動作確認を行ってください。

法令・政府方針・コンプライアンス

WordPress改ざん被害に対応する際、日本の個人情報保護法(改正APPI)では、漏洩や不正アクセスが発生した場合に速やかに通知・報告する義務があります。漏洩が確定したら、事業者は個人情報保護委員会へ報告し、被害届出書を提出する必要があります。[出典:総務省『個人情報保護委員会 ガイドライン』2022年]

また、サイバーセキュリティ基本法では、重要インフラ事業者に対してインシデント報告義務や体制整備を求めています。事業者はサイバー攻撃を受けた場合、国家または地方のサイバーセキュリティセンターへ24時間以内に報告が求められます。[出典:内閣サイバーセキュリティセンター『サイバーセキュリティ基本法 解説』2021年]

海外規制として、EU一般データ保護規則(GDPR)では、EU圏内の個人データ漏洩が発生した場合、72時間以内に監督当局に報告する義務があります。日本企業がEU在住者のデータを扱う場合はGDPR適用対象となり、違反時には高額な制裁金が科される可能性があります。[出典:EU欧州委員会『GDPR解説』2018年]

さらに、米国のNIST SP 800-61では、インシデントレスポンスのフレームワークを提供し、調査・対応・報告の手順を詳細に解説しています。特にフォレンジック調査に関しては、証拠の保全手順や通信ログの取り扱いが定められています。[出典:NIST『Computer Security Incident Handling Guide』2012年]

本章では、技術担当者が上司や同僚に対して

「法令遵守を怠ると、行政処分や高額な罰金が科される可能性がある」と説明し、必ず法的報告義務を理解・実行することを共有してください。

法令対応では、「通知期限を誤ると追加の制裁が科される」ため、発生日時と通知期限をしっかり管理し、法務部門と連携して期限内に報告書を作成してください。

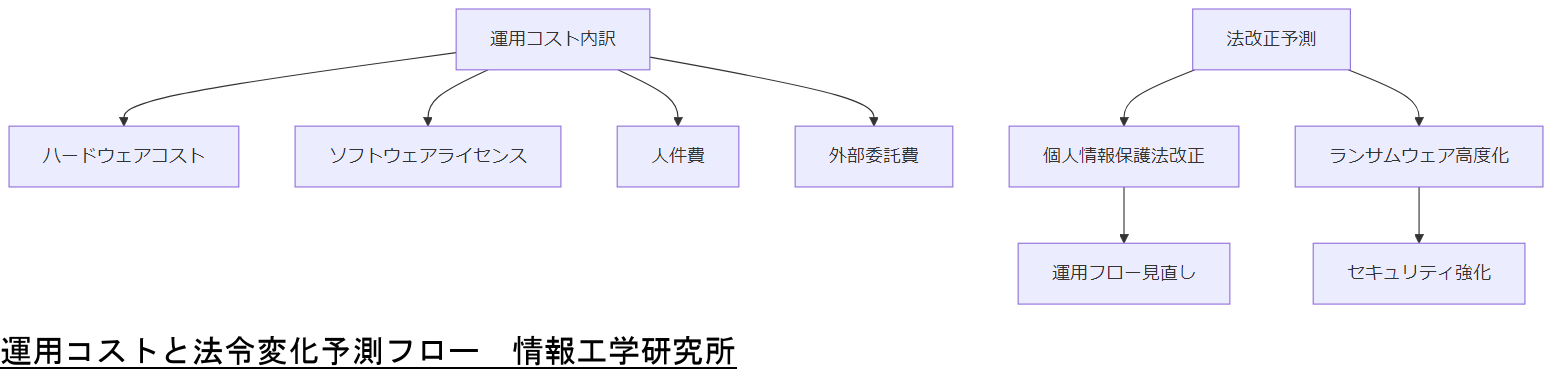

運用コストと今後2年の法律・社会情勢変化予測

データ復旧および改ざん対策の運用コストは、主にハードウェア・ソフトウェアライセンス、人件費、外部委託費用に分かれます。特にログ保管や3重バックアップを実現するためのストレージコストと保守契約が大きな割合を占めます。[出典:IPA『中小企業の 情報セキュリティ対策 ガイドライン』2023年]

今後2年で注視すべき法規制の変化として、個人情報保護法のさらなる改正が予定されています。2025年には個人の権利強化のために、より厳格な匿名加工や第三者提供禁止規定が導入される見込みです。これにより、ログ保存や顧客通知の運用フローを見直す必要が生じます。[出典:個人情報保護委員会『個人情報保護法改正案 概要』2024年]

社会情勢としては、ランサムウェア攻撃の高度化が続くと予測されています。特に四重脅迫(倍額要求に加え、データ販売やDoS攻撃の脅迫)が増加傾向にあります。企業はインシデントレスポンス計画を常に更新し、多要素認証やネットワークセグメンテーションの強化が求められます。[出典:IPA『セキュリティの脅威と対策レポート』2024年]

本章では、技術担当者が上司や同僚に対して

「法改正に対応しないと、運用フローが時代遅れとなり、法的リスクやコスト増加を招く」と説明し、継続的な法令監視と運用見直しの必要性を共有してください。

コスト計画では、「バックアップストレージの増加に伴いコストが急増するケース」があるため、自社のデータ量や成長見込みに合わせたスケーリングプランを検討し、費用対効果を常に見直してください。

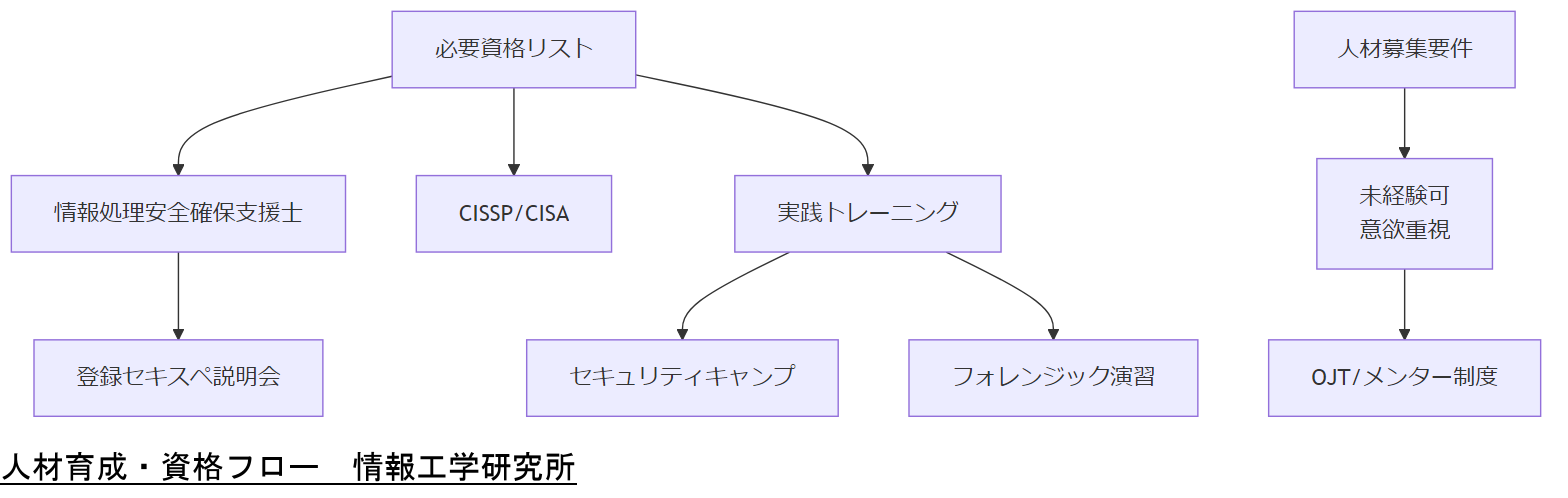

該当する資格・人材育成・人材募集

情報セキュリティ分野で活躍するために、情報処理安全確保支援士(登録セキスペ)は必須資格の一つです。この資格は、インシデント対応やフォレンジック調査の知識を有していることを証明し、企業のセキュリティ要員として信頼性を高めます。[出典:IPA『情報処理安全確保支援士 新規登録・更新のご案内』2025年]

国際資格としては、CISSP(Certified Information Systems Security Professional)は、情報セキュリティ全般の知識を網羅しており、グローバルに活躍するために有用です。また、CISA(Certified Information Systems Auditor)は、監査・リスク管理のスキルを証明し、フォレンジック調査時に法令遵守や内部統制の観点を強化します。

人材育成では、実践型トレーニングが重要です。IPAが提供する「セキュリティ・キャンプ」や「実践デジタルフォレンジック演習」を活用し、インシデント対応やフォレンジック技術のスキルを高めることが推奨されます。[出典:IPA『情報処理安全確保支援士(登録セキスペ) 特定講習』2025年]

人材募集時には、未経験者でも応募可能だが、セキュリティ知識やスクリプト言語(Python、Bash等)を学ぶ意欲がある人材を広く募り、OJTやメンター制度で育成することで、早期戦力化を図ることができます。[出典:IPA『デジタル人材育成に関するガイドライン』2023年]

本章では、技術担当者が上司や同僚に対して

「資格保有者と実践型トレーニングを経た人材は、インシデント対応時に初動対応の精度を高め、被害を最小化できる」と説明し、人材育成投資の必要性を共有してください。

人材育成では、「詰め込み型研修だけでは実践力が不十分」ため、演習や実案件のレビューを組み合わせてスキル定着を図ってください。資格取得後も継続的な勉強会や情報共有が重要です。

システム設計・運用・点検のベストプラクティス

多層防御(Defense in Depth)の考え方は、システム設計における基本です。ネットワーク境界ではファイアウォールやWAF(Web Application Firewall)を配置し、アプリケーション層では常に最新のバージョンにアップデートすることを徹底します。[出典:IPA『情報セキュリティサービス基準適合サービスリスト』2025年]

3重バックアップ構成は、RAID構成によるローカル冗長化に加え、定期バックアップを別拠点へ転送し、さらにクラウドストレージへアーカイブします。これにより、機器故障や災害時でも迅速にデータを復旧できます。[出典:IPA『中小企業の 情報セキュリティ対策 ガイドライン』2023年]

運用・点検のベストプラクティスとして、四半期ごとの脆弱性診断とパッチ適用が必要です。脆弱性スキャンツール(OpenVAS、Nessus等)を導入し、報告された脆弱性を速やかに修正することで、改ざんリスクを低減します。[出典:IPA『情報セキュリティサービス基準適合サービスリスト』2025年]

本章では、技術担当者が上司や同僚に対して

「システムを多層防御で守らないと、単一の防御層突破で全システムが侵害されるリスクがある」と説明し、設計・運用体制の強化を共有してください。

定期点検では、「チェック項目だけをこなして満足しがち」なため、実際の侵入シナリオを想定したペネトレーションテストやインシデントレスポンス訓練を組み合わせ、実践力を高めてください。

BCP(事業継続計画)の詳細

BCP(事業継続計画)とは、地震や洪水など自然災害、火災、サイバー攻撃など企業が想定する緊急事態発生時に、事業を継続または迅速に復旧するための手順や体制を定めた計画です。中小企業庁が公表する「中小企業BCP策定運用指針」では、①基本方針策定、②運用体制整備、③リスク評価・業務影響分析、④対策検討・計画策定、⑤教育訓練・運用見直しのサイクルを回すことがBCPの要諦とされています。 [出典:中小企業庁『中小企業BCP策定運用指針』2020年]

BCPでは、緊急時オペレーション、無電化時オペレーション、システム停止時オペレーションの3段階でそれぞれ実施すべき業務を想定します。たとえば、緊急時オペレーションでは被災後すぐに行うライフライン確保や代替拠点設置を指し、無電化時オペレーションでは非常用発電機切り替え手順を策定します。システム停止時オペレーションでは、ITシステムが全面停止した場合の紙運用や重要業務の継続フローを整備する必要があります。[出典:中小企業庁『事業継続力強化計画策定の手引き』2024年]

ユーザー規模が10万人以上の場合は、フェーズ0:予防段階およびフェーズ4:復旧後フォローアップを追加し、より細分化した計画を策定します。フェーズ0では定常時におけるBCP体制・教育訓練を徹底し、フェーズ4では復旧後の振り返りを行い、BCP計画を最新化します。 [出典:中小企業庁『中小企業BCP策定運用指針』2020年]

BCPの3重化データ保存

データの安全性を確保するために、データ保存は3重化が基本とされます。具体的には、①サーバー内のRAID構成によるローカル冗長化、②別拠点へのバックアップ転送、③クラウドストレージへのアーカイブ、という3つのレイヤーでデータを保護します。こうした構成により、サーバー障害・物理災害・人的ミスいずれの事象に対しても迅速にデータを復旧可能です。[出典:中小企業庁『中小企業BCP策定運用指針』2020年]

運用体制と教育訓練

BCPを実効性あるものとするためには、責任者・担当者の明確化と定期的な教育訓練が必須です。組織としてはBCP委員会を設置し、緊急連絡網や代替拠点利用手順を共有します。また、年1~2回程度の訓練を実施し、実際の動き方や報告フローを体感的に理解させることで、緊急時にチームが混乱しないように準備します。[出典:内閣府『事業継続ガイドライン』2018年]

本章では、技術担当者が部下や同僚に対して

「BCPは単に文書を作るだけでなく、日々の運用と訓練を通じて組織に根付かせる必要がある」と説明し、定期的な教育訓練と計画見直しの必要性を共有してください。誤解しやすいのは「BCPを作成したら終わり」という認識であり、運用の継続性を確保することが最も重要です。

BCP策定時には、「定期的な訓練を怠ると、実際の緊急時には誰も計画を覚えていない」という問題が起こりえます。訓練結果を記録し、責任者が改善点を洗い出したうえで計画をブラッシュアップすることが不可欠です。

関係者と注意点

改ざん対応およびBCPにおいては、社内外の多様な関係者との連携が不可欠です。主な社内関係者は、経営層(代表取締役・役員)、IT部門(技術担当者)、総務/法務部門、情報セキュリティ委員会です。[出典:総務省『サイバーセキュリティガイドライン』2023年]

- 経営層:リスク承認や予算決裁を担い、最終的な復旧方針を決定。

- IT部門:ログ解析、サーバ設定、バックアップ運用などの技術的実務を遂行。

- 総務/法務部門:法令対応や被害届出書の作成・提出、社内通知文の作成を担当。

- 情報セキュリティ委員会:インシデント発生時の関係者会議を主導し、再発防止策の策定を推進。

社外関係者には、外部フォレンジック専門家、情報工学研究所(弊社)、法務専門家(弁護士)、監督官庁(サイバーセキュリティセンター)があります。情報工学研究所では、CMS改ざん調査やフォレンジック、BCP統合支援を提供しており、外部委託が必要な際は弊社へお問い合わせフォームからご相談ください。

関係者への共有ポイント

技術担当者が経営層に報告する際は、「被害範囲・復旧コスト・法的リスク・BCP影響」を数字や箇所を明示して簡潔に報告することが求められます。[出典:内閣府『事業継続ガイドライン』2018年]

総務/法務部門への連携は、インシデント発生直後に被害状況を共有し、報告期限や通知先を確認・準備することが必要です。とくに個人情報漏洩の可能性がある場合、速やかに個人情報保護委員会へ報告手続きを開始します。[出典:総務省『個人情報保護委員会 ガイドライン』2022年]

注意点と禁止事項

- 社内共有する際、「詳細な技術情報を全員に説明する」と混乱を招くため、関係者ごとに必要な情報を適切に整理して共有すること。

- 社外に情報を公開する場合は、法令で定められた範囲を超えた情報開示を行わないこと(例:改ざん手口の詳細など)。

- インシデント対応中は、社内SNSやメールでの断片的な情報共有を避け、必ず改ざん対応チームで承認された文書を用いること。

本章では、技術担当者が上司や同僚に対して

「関係者に提供する情報は、それぞれの役割に応じたレベルで整理しないと情報漏えいや誤解が生じる」と説明し、共有フローと文書管理ルールを徹底する必要性を共有してください。

関係者共有では、「全員に同じ情報を渡してしまい、重要度の高い情報が埋もれてしまう」ことがあるため、情報の階層化(概要→詳細→技術資料)を意識し、承認済み文書を活用してください。

外部専門家へのエスカレーション

自社だけで対応困難な場合、外部専門家へのエスカレーションが必要です。ただし、本記事では情報工学研究所(弊社)へのご相談を前提としております。情報工学研究所では、CMS改ざん調査、デジタルフォレンジック、BCP統合支援を一貫して提供します。 [出典:情報工学研究所社内資料]

エスカレーションの基準は以下の通りです。

- 証拠保全プロセスが自社だけでは難航し、確実なディスクイメージ取得ができない場合。

- 法令対応で個人情報漏洩通知や行政報告の経験が不足している場合。

- BCP統合設計のノウハウが不十分で、社内で計画を策定できない場合。

エスカレーション方法は、弊社のWebサイトのお問い合わせフォームからご連絡いただくだけで結構です。初回のお打ち合わせ時には、インシデントの概要や取得済みログの有無などをヒアリングし、必要な調査および支援プランをご提案します。

本章では、技術担当者が上司や同僚に対して

「外部専門家へ依頼するタイミングを遅らせると、証拠が消失し、調査コストや復旧期間が増加するリスクがある」と説明し、速やかなエスカレーションの必要性を共有してください。

エスカレーション判断では、「自社だけで対応できると過信して、重要な証拠を見逃す」ことがあります。発見した改ざんや漏洩の深刻度を正確に評価し、迷わず専門家へ依頼してください。

BCPとデジタルフォレンジックの統合

BCPとデジタルフォレンジックを統合することで、インシデント発生時に迅速かつ安全に対応できます。BCPにフォレンジック手順を組み込む際は、証拠保全フェーズをBCPの緊急時オペレーションに位置付けることがポイントです。[出典:中小企業庁『中小企業BCP策定運用指針』2020年]

具体的には、BCPの「緊急時オペレーション」段階で対象サーバーをオフライン化し、証拠保全を最優先で実行します。その後、BCPの「無電化時オペレーション」で非常用電源を確保しながらフォレンジック調査を継続します。最後にBCPの「システム停止時オペレーション」でITシステムを全面停止して復旧作業に移行します。 [出典:内閣府『事業継続ガイドライン』2018年]

継続的改善とPDCAサイクル

フォレンジック調査の結果をBCP計画にフィードバックし、PDCAサイクルを回すことで計画を常に最新化します。たとえば、改ざん原因が特定された場合、BCPのリスク評価フェーズに新たな脅威を追加し、対策を強化します。併せて教育訓練内容も改定し、実際のインシデントに即した訓練を実施して組織の対応力を高めます。[出典:中小企業庁『中小企業BCP策定運用指針』2020年]

本章では、技術担当者が上司や同僚に対して

「フォレンジック結果をBCPに反映しないと、同様のインシデントが再発する可能性がある」と説明し、PDCAサイクルの徹底を共有してください。

継続的改善では、「フォレンジック結果を共有しても具体的対応を計画に組み込まない」ことが陥りやすい落とし穴です。必ずBCP文書を更新し、次回訓練で検証するまでが1セットであることを認識してください。

まとめと次のステップ

本記事では、CMS改ざん被害発生時からデータ復旧・BCP統合までの一連の手順を、技術担当者が経営層や社内関係者に説明しやすい形式で解説しました。具体的には、改ざん検知・証拠保全、フォレンジック調査、法令対応、データ復旧、BCP策定・運用、人材育成などを網羅し、情報工学研究所(弊社)にご相談いただくことで一貫した支援が可能であることを提示しました。

- 改ざん検知と初期対応:ログ取得・ハッシュ比較で改ざん箇所を特定し、証拠保全を最優先で実施。

- フォレンジック調査:ディスクイメージ・ログ・メモリダンプを取得し、マルウェアやWebシェルの検出を行う。

- 法令・コンプライアンス対応:個人情報保護法、サイバーセキュリティ基本法、GDPR、NISTガイドラインに沿った報告・処理。

- データ復旧:バックアップをテスト環境で検証後、本番環境で復旧を実行し、動作確認を行う。

- BCP策定・運用:3重バックアップと3段階オペレーションを基本とし、訓練・見直しで計画の実効性を担保。

- 関係者共有とエスカレーション:社内外の関係者と連携し、情報工学研究所へのエスカレーションポイントを明示。

- 継続的改善:フォレンジック結果をBCPに反映し、PDCAサイクルで運用を強化。

本章では、技術担当者が上司や同僚に対して

「本記事で示した各プロセスを社内に定着させることで、改ざんや災害発生時の被害を最小化でき、事業継続力を確保できる」というメッセージを共有してください。

総括として、「各章で示した手順を単発で実施するのではなく、一貫したワークフローとして組織に定着させる」ことが最重要です。情報工学研究所への相談を通じて、貴社のBCPおよびセキュリティ体制を強化してください。

おまけの章:重要キーワード・関連キーワード

以下に、本記事で登場した「重要キーワード」と「関連キーワード」をカテゴリ別にマトリクス形式で整理し、それぞれの簡易説明を示します。

| カテゴリ | キーワード | 説明 |

|---|---|---|

| 技術用語 | CMS | コンテンツ管理システムの略称。WordPressなど、ウェブサイト構築・更新をブラウザ上で行うプラットフォーム。 |

| 技術用語 | WordPressログ | WordPressが出力するデバッグログやPHPエラー、アクセスログなど。改ざん調査時の主要な情報源となる。 |

| 技術用語 | デジタルフォレンジック | コンピュータやネットワークからデータを収集・解析し、サイバーインシデントの原因・経路を特定する調査手法。 |

| 技術用語 | ハッシュ比較 | MD5やSHA-256などのハッシュ値を比較し、改ざんやデータ不整合の有無を確認する手法。 |

| 技術用語 | ログローテーション | ログファイルを自動的に圧縮・保存し、古いログを削除する仕組み。ディスク圧迫を防ぎ長期保管を実現。 |

| 法令・ガイドライン | 個人情報保護法 | 日本国内における個人情報取り扱いの基本法。漏洩時の報告義務や安全管理措置が規定される。[出典:総務省『個人情報保護委員会 ガイドライン』2022年] |

| 法令・ガイドライン | サイバーセキュリティ基本法 | 重要インフラ事業者にサイバーセキュリティ対策を義務付ける法律。インシデント報告や体制整備が求められる。[出典:内閣サイバーセキュリティセンター『サイバーセキュリティ基本法 解説』2021年] |

| 法令・ガイドライン | GDPR | EU一般データ保護規則。EU圏内の個人データ漏洩への報告義務や高額制裁金が特徴。日本企業でも適用対象となる場合がある。[出典:EU欧州委員会『GDPR解説』2018年] |

| 法令・ガイドライン | NIST SP 800-61 | アメリカ国立標準技術研究所のインシデントレスポンスガイドライン。証拠保全や調査手順を詳細に定める。[出典:NIST『Computer Security Incident Handling Guide』2012年] |

| 組織・運用 | BCP | 事業継続計画。自然災害やサイバー攻撃など緊急時でも業務を継続・復旧するための手順書・体制を定める。 |

| 組織・運用 | 3重バックアップ | データの冗長化手法。RAID構成、別拠点バックアップ、クラウド保存を組み合わせてデータ損失リスクを最小化。 |

| 組織・運用 | ISMS/ISO27001 | 情報セキュリティマネジメントシステムの国際規格。リスクアセスメントと継続的改善を通じたセキュリティ運用を定義。 |

| 組織・運用 | インシデントレスポンス | サイバー攻撃や不正アクセス発生時に、被害拡大を防ぎ迅速に復旧・再発防止を図る対応フロー。 |

| 人材・資格 | CISA | Certified Information Systems Auditor。情報システム監査やリスク管理、コントロールのスキルを証明する国際資格。 |

| 人材・資格 | CISSP | Certified Information Systems Security Professional。情報セキュリティ全般の知識を網羅する国際資格。 |

| 人材・資格 | 情報処理安全確保支援士 | 日本の国家資格。インシデント対応やフォレンジック、脆弱性診断などセキュリティ業務の専門知識を証明。 |

| BCP・システム設計 | 多層防御(Defense in Depth) | ネットワーク境界、サーバー設定、アプリケーション層など複数レイヤーでセキュリティ対策を重ねる設計思想。 |

| BCP・システム設計 | フェーズ0~4 | BCPの各段階(予防、緊急、無電化、停止、復旧後フォローアップ)を定義し、緊急時対応の実行性を高める概念。 |

はじめに

CMS改ざんの影響と重要性を理解する 近年、CMS(コンテンツ管理システム)を利用したウェブサイトが増加する中で、改ざん被害が深刻な問題として浮上しています。特にWordPressはその普及度から攻撃者の標的になりやすく、改ざんの影響は企業にとって計り知れません。改ざんが発覚した場合、ただちにデータ復旧が必要となり、迅速かつ正確な対応が求められます。改ざんの影響を理解することは、企業の情報セキュリティ対策において重要な第一歩です。これにより、どのようなデータが危険にさらされるのか、どのような手段で復旧を図るべきかを見極めることが可能になります。特に、ログ分析は改ざん箇所を特定する有効な手段として注目されています。この記事では、CMS改ざん被害後のデータ復旧のプロセスを解説し、WordPressのログ分析を通じて改ざんの痕跡を探る方法について詳しくご紹介します。これにより、企業が直面するリスクを軽減し、安心してCMSを運用できる環境を構築する手助けとなることを目指します。

WordPressの脆弱性と改ざん手法の解説

WordPressはその使いやすさと柔軟性から多くの企業に採用されていますが、その反面、特定の脆弱性が悪用されるリスクも高まります。特に、プラグインやテーマの更新が不十分な場合、攻撃者はこれらの脆弱性を突いて不正アクセスを試みることがあります。具体的には、SQLインジェクションやクロスサイトスクリプティング(XSS)などの手法が一般的です。これらの攻撃は、悪意のあるコードを挿入することで、サイトのデータを改ざんしたり、情報を盗み取ったりすることが可能です。 また、ユーザー管理の不備やパスワードの弱さも、攻撃者にとって格好の標的となります。管理者アカウントが攻撃を受けた場合、サイト全体が危険にさらされることになります。このような状況を防ぐためには、定期的なセキュリティチェックや、強固なパスワードポリシーの導入が不可欠です。 さらに、ログ分析は改ざんの兆候を早期に発見するための重要な手段です。ログファイルには、誰が何をしたのかが記録されており、異常なアクセスや操作を追跡することができます。これにより、改ざんの発生を未然に防ぐための対策を講じることが可能となります。WordPressの脆弱性を理解し、適切な対策を講じることで、企業は安全なオンライン環境を維持することができるでしょう。

ログ分析の基本と必要なツールの紹介

ログ分析は、CMS改ざんの兆候を特定するための重要な手段であり、適切なツールを使用することでその効果を最大化できます。まず、ログ分析の基本として、ログファイルにはユーザーのアクセス履歴、エラーメッセージ、システムの動作記録などが含まれています。これらの情報を解析することで、異常な行動や不正アクセスの痕跡を見つけることができます。 必要なツールとしては、まず「ログ解析ツール」が挙げられます。これにより、大量のログデータを効率的に分析し、視覚化することが可能です。たとえば、特定のIPアドレスからの異常なアクセスがあった場合、そのパターンを素早く特定できます。また、セキュリティ情報およびイベント管理(SIEM)システムも有効です。これらのシステムは、リアルタイムでログデータを収集し、異常を検知するためのアラートを生成します。 さらに、WordPress専用のセキュリティプラグインも役立ちます。これらのプラグインは、ログイン試行の監視や、不正な変更を自動的に検知する機能を持っています。これにより、改ざんの兆候を迅速に把握し、適切な対策を講じることが可能になります。ログ分析は、単なるデータの確認に留まらず、企業のセキュリティを強化するための戦略的アプローチとして重要な役割を果たします。

改ざん箇所の特定手順と実践例

改ざん箇所の特定は、CMS改ざん被害からの復旧において重要なステップです。まず、ログ分析を通じて不正アクセスの痕跡を見つけることが必要です。具体的には、異常なログイン試行や、通常のトラフィックパターンから逸脱したアクセスがあったかを確認します。これにより、攻撃者がどのタイミングで侵入したのかを特定できます。 次に、ファイルシステムのチェックを行います。WordPressのコアファイル、プラグイン、テーマの変更履歴を確認し、通常とは異なるファイルの変更や新規追加されたファイルを洗い出します。特に、wp-config.phpや.htaccessファイルは重要なポイントです。これらのファイルに不正なコードが挿入されることが多いため、細心の注意が必要です。 また、改ざんされたデータの復旧には、バックアップの存在が鍵となります。定期的に取得しているバックアップから、正常な状態のデータを復元することで、改ざんの影響を最小限に抑えることが可能です。復元後は、改ざんの原因を突き止め、再発防止策を講じることが重要です。これには、セキュリティパッチの適用や、アクセス権限の見直し、ユーザー教育などが含まれます。これらの手順を踏むことで、企業はより安全なCMS環境を構築し、将来的なリスクを軽減することができます。

データ復旧の方法と成功事例の紹介

データ復旧の方法は多岐にわたりますが、効果的な手法を選択することが成功の鍵となります。まず、バックアップからの復元が基本です。定期的にバックアップを取得している場合、改ざん前の状態に迅速に戻すことが可能です。この際、バックアップが最新であることが重要です。古いバックアップを使用すると、最新のデータが失われるリスクがあるため、注意が必要です。 次に、専門的なデータ復旧業者の利用も選択肢の一つです。これらの業者は、改ざんされたデータの復旧に特化した技術と経験を持っています。たとえば、特定のファイルが改ざんされた場合でも、業者はその痕跡を追跡し、元のデータを復元する手法を持っています。成功事例としては、企業が改ざん被害に遭った際、専門業者の介入により、重要な顧客データを無事に復元できたケースがあります。このような成功事例は、データ復旧業者が信頼できるパートナーであることを示しています。 また、復旧後には原因分析と再発防止策の策定が不可欠です。これにより、同様の被害を未然に防ぐことができ、企業のセキュリティ体制を強化することが可能になります。具体的には、セキュリティパッチの適用や、アクセス権限の見直し、定期的なセキュリティトレーニングの実施などが挙げられます。これらの対策を講じることで、企業はより安全なCMS環境を維持し、将来的なリスクを軽減することができるでしょう。

改ざん防止策と今後の対策について

改ざん防止策は、企業がCMSを安全に運用するための重要な要素です。まず第一に、定期的なセキュリティ監査を実施することが推奨されます。これにより、システムの脆弱性を早期に発見し、対策を講じることが可能です。また、プラグインやテーマの更新を怠らず、常に最新の状態を保つことが重要です。これにより、既知の脆弱性を悪用されるリスクを低減できます。 さらに、強固なパスワードポリシーを導入し、二要素認証(2FA)を活用することで、管理者アカウントのセキュリティを強化できます。これにより、パスワードが漏洩した場合でも、不正アクセスのリスクを大幅に減少させることができます。 また、ログ監視の強化も重要です。異常なアクセスや操作をリアルタイムで検知できる仕組みを整えることで、早期に問題を発見し、迅速な対応が可能になります。さらに、バックアップの取得は欠かせません。定期的にバックアップを行い、改ざんが発生した際には迅速に復元できる体制を整えておくことが大切です。 最後に、従業員へのセキュリティ教育を定期的に実施することで、内部からのリスクを軽減することができます。セキュリティ意識を高めることで、企業全体の防御力を向上させることができるでしょう。これらの対策を講じることで、企業はCMSの安全性を高め、将来的なリスクを効果的に軽減することが可能になります。

データ復旧の重要性と継続的な監視の必要性

データ復旧は、CMS改ざん被害からの回復において極めて重要なプロセスです。企業が直面するリスクを軽減するためには、迅速かつ正確な対応が不可欠です。特に、改ざんの兆候を早期に発見するためのログ分析や、定期的なバックアップの実施は、被害を最小限に抑えるための基本的な対策となります。 また、改ざんの影響を受けた際には、専門的なデータ復旧業者の利用も一つの選択肢です。彼らは高度な技術と経験を持っており、重要なデータの復元を支援します。さらに、復旧後には原因分析を行い、再発防止策を講じることが重要です。これにより、同様の問題を未然に防ぎ、企業の情報セキュリティを強化することが可能となります。 最後に、CMSの安全な運用には継続的な監視が求められます。定期的なセキュリティ監査や従業員への教育を通じて、企業全体のセキュリティ意識を高めることが、今後のリスクを軽減するための鍵となります。安全なオンライン環境を維持するために、これらの対策を日常的に実施していくことが重要です。

今すぐログ分析を始めて安全なサイト運営を!

安全なサイト運営は、企業の信頼性を高め、顧客の安心感を確保するために不可欠です。改ざん被害からの復旧や予防策を講じるためには、まずログ分析を始めることが重要です。ログ分析を通じて、異常なアクセスや改ざんの兆候を早期に発見し、迅速に対処することで、サイトの安全性を大幅に向上させることができます。 今すぐ、ログ分析の導入を検討してみてはいかがでしょうか。専門的なツールやサービスを利用することで、より効果的にデータの監視と保護が実現できます。また、定期的なセキュリティチェックを行い、サイトの状態を常に把握することも大切です。これにより、潜在的なリスクを未然に防ぎ、安心してCMSを運用することが可能になります。 企業の情報セキュリティを強化し、安心なオンライン環境を実現するために、まずは一歩を踏み出しましょう。あなたのサイトを守るための具体的な行動を、今すぐ始めてください。

改ざん発見後の対応で気をつけるべきポイント

改ざん発見後の対応において、いくつかの重要なポイントに留意する必要があります。まず、冷静に状況を把握することが大切です。焦って行動すると、証拠を隠してしまう可能性がありますので、まずはログファイルや改ざんされたデータを保存し、証拠を確保することを優先しましょう。 次に、復旧作業を行う際は、必ずバックアップからの復元を行うことが重要です。復元作業を行う前に、改ざんの内容をしっかりと確認し、どのファイルが影響を受けたかを特定しておくことが求められます。これにより、復元後に再度同じ問題が発生するリスクを軽減できます。 また、改ざんの原因を突き止めるための調査も欠かせません。どのような脆弱性が悪用されたのか、どのような経路で侵入されたのかを明らかにすることで、今後の対策を講じるための基礎データを得ることができます。 さらに、復旧後は再発防止策をしっかりと実施することが必要です。セキュリティパッチの適用や、アクセス権限の見直し、ユーザー教育など、総合的な対策を講じることで、より安全なCMS環境を構築することができます。これらの注意点を守ることで、企業は改ざん被害からの復旧をスムーズに進め、将来的なリスクを軽減することができるでしょう。

補足情報

※株式会社情報工学研究所は(以下、当社)は、細心の注意を払って当社ウェブサイトに情報を掲載しておりますが、この情報の正確性および完全性を保証するものではありません。当社は予告なしに、当社ウェブサイトに掲載されている情報を変更することがあります。当社およびその関連会社は、お客さまが当社ウェブサイトに含まれる情報もしくは内容をご利用されたことで直接・間接的に生じた損失に関し一切責任を負うものではありません。