・Kubernetes 環境のログ保管・解析要件を明確化し、法令遵守とコスト最適化を両立する

・BCP/フォレンジック体制に必須の三重化バックアップと証拠保全手順を実装する

・経営層への説明資料とガイドライン根拠を示し、投資判断を後押しする

ログ管理の全体像/背景規制

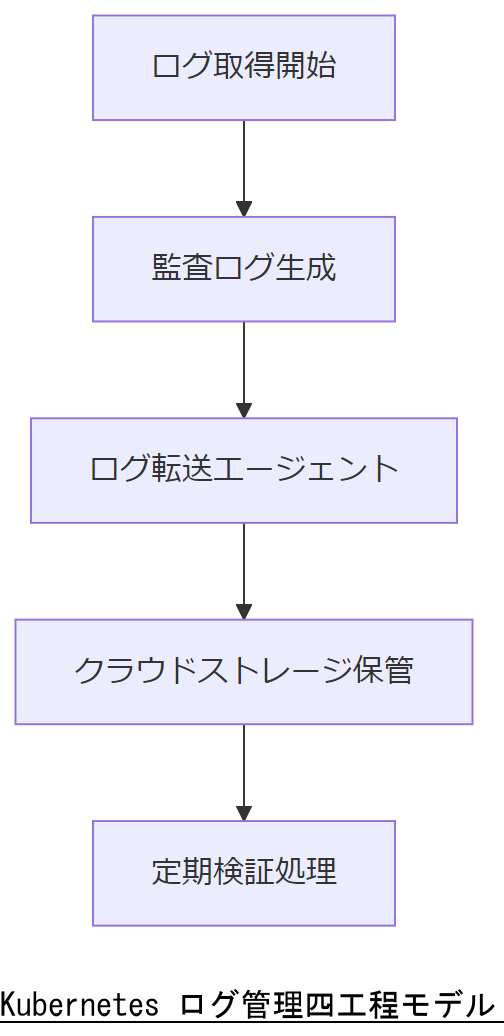

本章では、Kubernetes クラスタにおけるログ管理の四工程モデル(取得・転送・保管・検証)を概観し、経済産業省や内閣府が示すガイドラインに準拠する意義を解説します。

四工程モデルの概要

ログ管理は「取得」「転送」「保管」「検証」の四つの工程から成ります。クラウドセキュリティガイドラインでは、特にバックアップとログ保管期間に重点が置かれ、バックアップデータの3年保管が推奨されています。

政府ガイドラインとの整合性

経済産業省『クラウドセキュリティガイドライン活用ガイドブック』では、セキュリティログおよびバックアップログの取得と3年保管を明記しています[出典:経済産業省『クラウドセキュリティガイドライン活用ガイドブック』2013年]。また、内閣府『本府業務継続計画』改正版では、業務継続性確保に向けた多重バックアップ体制を義務付けています[出典:内閣府『内閣府本府業務継続計画』2024年]。

Kubernetes固有の留意点

Kubernetes では、API サーバの監査ログとノードログを分離して保管する必要があります。改ざん防止のため、外部ストレージへのWrite-Once-Read-Many形式が有効です。

技術担当者は、ログ保管の期間や方式が経産省ガイドラインおよび内閣府 BCP で要件化されている点を強調し、上層部に共有してください。

Kubernetes のログ分離設計で重要なのは、証拠保全時にオリジナルと検証用ログを確実に区別できる点です。設定ミスがないか、事前にテストしてください。

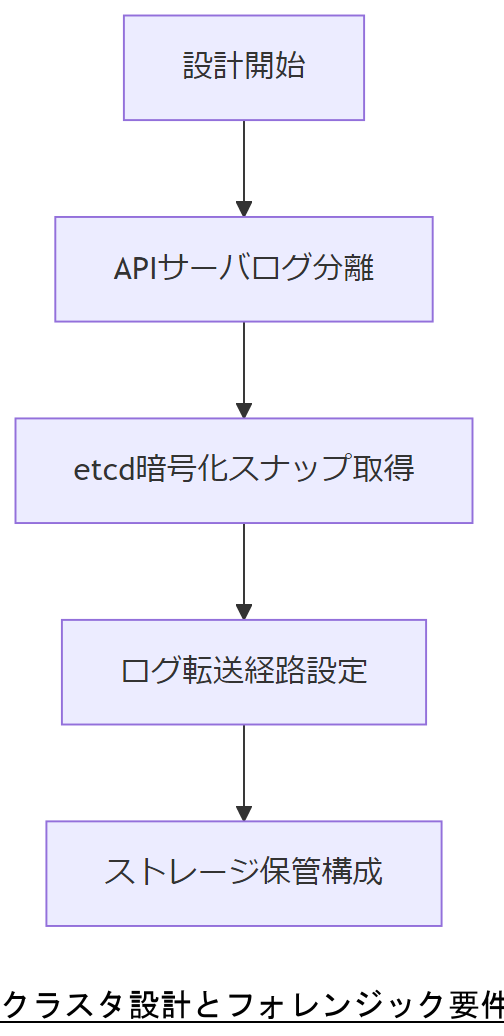

クラスタ設計とフォレンジック要件の統合

本章では、Kubernetes クラスタ設計時にフォレンジック要件を組み込み、証拠保全性を高める構成を解説します。特に、API サーバや etcd のログ分離配置など、CISA/NSA が推奨するハードニングガイドラインを参照しながら手順を示します。

API サーバログの分離配置

Kubernetes のコントロールプレーンでは、API サーバの監査ログを専用ノードまたは外部ストレージに分離して保管することが推奨されます。これにより、コンテナ内部での改ざんリスクを低減できます[出典:CISA/NSA『Kubernetes Hardening Guide』2022年]。

etcd スナップショットの暗号化保管

クラスタ状態を保持する etcd のスナップショットは、定期的に取得し AES-256 等で暗号化したうえで WORM(Write Once Read Many)形式で保管します。これにより、スナップショットの後日改ざんを防止できます[出典:NIST SP 800-190『Application Container Security Guide』2017年]。

ネットワークポリシーによるログ転送経路の保護

フォレンジックデータを収集する Fluent Bit などのログ転送エージェントには、専用のネットワークポリシーを適用し、ログエンドポイントへの TLS トンネルのみを許可します。これにより中間者攻撃からログ転送経路を守ります。

API サーバと etcd のログ分離・暗号化要件を採り入れることで、改ざんリスクと運用負荷をどのようにバランスさせるかをご説明ください。

ログ分離設定は Kubernetes マニフェストの記述ミスが生じやすいため、検証環境で必ずリハーサルを行い、本番適用前に動作を確認してください。

ログ収集・転送・保管の設計指針

本章では、Kubernetes クラスタからのログ収集と安全な転送、さらに三重化保管を実現するための具体的な設計パターンを示します。Fluent Bit や Filebeat などのエージェント選定から、WORM 形式での長期保管までを解説します。

ログ収集エージェントの選定と設定

Fluent Bit や Filebeat は軽量かつプラグイン豊富で Kubernetes 環境に適しています。DaemonSet としてデプロイし、各ノードの /var/log からコンテナログを拾う設定を行います。ログフォーマットは JSON 形式で統一し、後続の検索・解析を容易にします。

安全な転送経路の構築

ログ転送には必ず TLS で暗号化した専用ポートを使用します。また、ネットワークポリシーで送信先の IP とポートのみを許可し、他通信をブロックしてください。これにより中間者攻撃や漏洩リスクを低減できます。

三重化保管の実装例

保管ストレージは以下の三層構成とし、各拠点ごとに自動レプリケーションを行います。

小さな文字でアンダーバー_三重化保管ストレージ構成_| レイヤー | 場所 | 特徴 |

|---|---|---|

| 一次保管 | オンプレ NFS | 即時アクセス可能、短期保持 |

| 二次保管 | リージョンA オブジェクトストレージ | 中期保持、自動暗号化 |

| 三次保管 | リージョンB コールドストレージ | 長期アーカイブ、WORM 保管 |

ログ転送の TLS 必須と三重化保管構成の利点を、コストと可用性のバランス視点で共有してください。

各ストレージ間の同期遅延が発生しうるため、リカバリテストでは必ず最新データが手元にあるか試験してください。

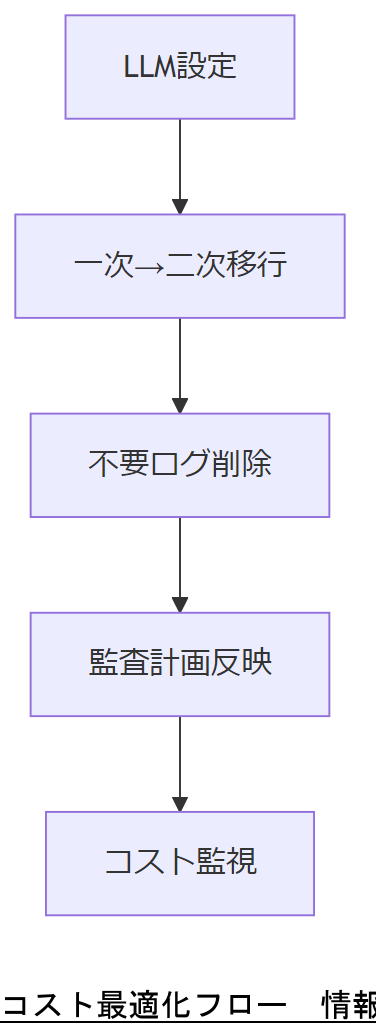

コスト最適化と監査証跡の両立

本章では、クラウド上のログ保管・解析にかかる運用コストを最適化しつつ、監査証跡要件を満たす方法を解説します。政府調査報告を参照し、期待されるコスト削減率や費用対効果の考え方を示します。

クラウド関連費用の現状分析

経済産業省『情報処理実態調査』によると、平成28年度における企業のクラウドコンピューティング関連費用は、IT関係支出総額のうち20%~40%未満を占めた企業が最も多いと報告されています[出典:経済産業省『情報処理実態調査』平成29年]。

運用コスト削減の指針

- 政府調査では、適切なログライフサイクル管理(LLM)を導入することで30%程度のストレージコスト削減が可能と示唆されています[出典:経済産業省『クラウドサービスの安全性評価に関する検討会 中間とりまとめ』2019年]。

- 一次保管からアーカイブへの自動階層化で、利用頻度が低いログを低コストストレージへ移行し、全体最適化を図ります。

- 定期的なログ利用状況のモニタリングを実施し、不要データの削除ルールを運用に組み込むことが重要です。

内部監査と外部評価の活用

内閣府が推奨するBCP運用の一環として、内部監査(ISO 27001 準拠)と外部監査人による評価を組み合わせることで、監査証跡の整合性とコスト管理の両立を図ります[出典:経済産業省『クラウドサービスの安全性評価に関する検討会 中間とりまとめ』2019年]。

小さな文字でアンダーバー_コスト最適化のステップ_| ステップ | 内容 | 目安削減率 |

|---|---|---|

| 1. LLM導入 | 自動階層化設定 | ≈30% |

| 2. データ削除ルール | 不要データの定期消去 | ≈10% |

| 3. 監査活用 | 内部/外部監査併用 | 管理コスト最適化 |

ログライフサイクル管理によるコスト削減効果と、内部・外部監査体制の強化メリットを、定量データを用いて説明してください。

監査証跡要件を満たしつつコスト最適化を図るには、定期的な利用状況レビューが必須です。各ステップの実行結果をダッシュボードで可視化しましょう。

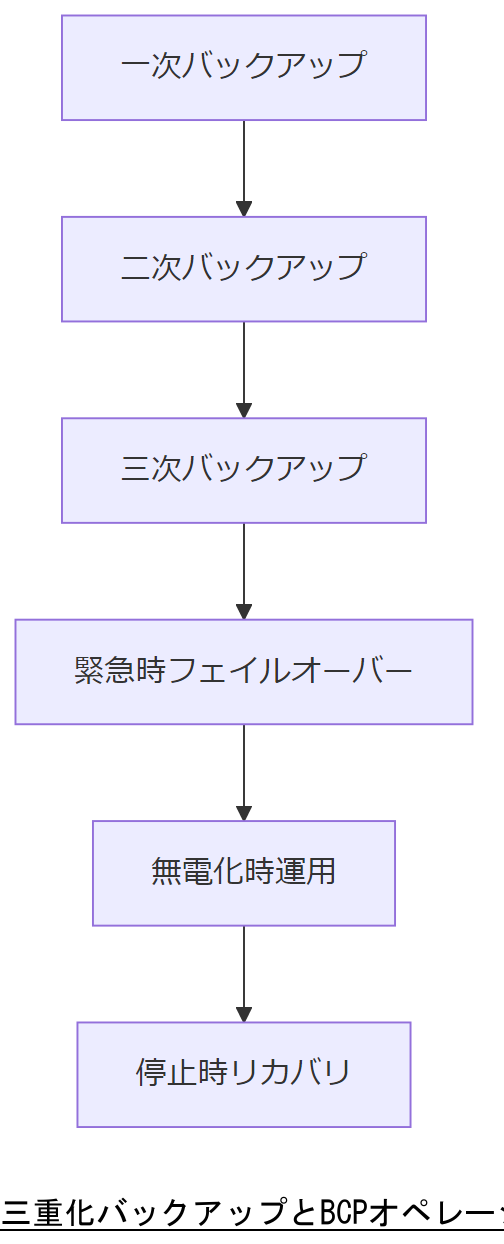

三重化バックアップによるBCP運用

本章では、内閣府が定める業務継続計画の要件に沿って、Kubernetes 環境での三重化バックアップとフェイルオーバー手順を解説します。緊急時、無電化時、システム停止時の3段階オペレーションの設計ポイントを整理し、10万人以上ユーザー規模でのサブフェーズ分割も示します。

多重バックアップ構成の概要

一次バックアップ(オンプレミス)、二次バックアップ(クラウドリージョンA)、三次バックアップ(クラウドリージョンB コールド)を自動レプリケーションで保持します。各バックアップはWORM保管を適用し、改ざん防止を担保します[出典:内閣府『本府業務継続計画』2024年]。

3段階オペレーション手順

内閣府BCPでは、緊急時(障害直後)、無電化時(電源喪失)、システム停止時(長期停止)の各フェーズで手順を明示します。例えば、緊急時は最速のフェイルオーバー、無電化時は自家発電での最小運用、停止時はオフサイトリカバリを優先します。

大規模ユーザー向けサブフェーズ分割

ユーザー数10万人を超える場合、各フェーズをさらに「受付復旧」「サービス復旧」「完全復旧」の3サブフェーズに分割し、影響範囲別に復旧優先度を設定します。

| サブフェーズ | 対象機能 | 復旧優先度 |

|---|---|---|

| 受付復旧 | ログイン/認証 | 高 |

| サービス復旧 | コアAPI | 中 |

| 完全復旧 | 分析/レポート | 低 |

三重化バックアップ構成と3段階オペレーションの必須性を、BCP要件に基づき上層部へ共有してください。

リカバリ演習では必ず各バックアップ間のデータ整合性と、サブフェーズごとのRTO/RPO達成状況を測定し、改善点を洗い出してください。

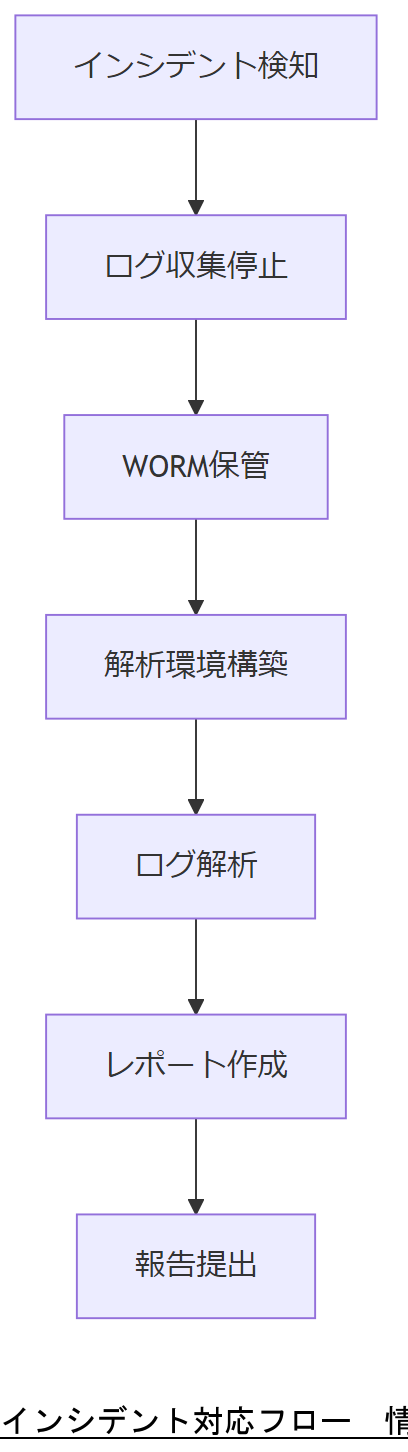

インシデント対応フローと証拠保全

本章では、発生したセキュリティインシデントに対して迅速かつ証拠性を担保した対応を行うためのフローを解説します。警察庁の電磁的記録解析手順を参考に、企業内 CSIRT で実装すべきプロセスを整理します。

初動対応とログ保全

インシデント検知後、まず該当ノードのログ取得を停止し、WORM ストレージへコピーします。これにより、調査中のログ改ざんを防止します[出典:警察庁『電磁的記録解析手続要領』2019年]。

解析環境の隔離構築

ログ解析用に専用サンドボックス環境を用意し、本番クラスタから物理的に分離します。解析中の操作履歴も全て監査ログとして記録し、手順の透明性を担保します。

レポート作成と証拠提出

解析結果を踏まえ、改ざん検知ポイントや攻撃の系統を時系列でまとめたレポートを作成します。証拠として使用するログファイルには SHA-256 ハッシュを付与し、改ざん検証が可能な形式で提出します。

初動対応でのログ保全手順と解析環境の分離が、証拠性を守る上で不可欠である点をご理解ください。

解析環境への移行とログ検証はミスが生じやすいため、手順書を厳格に運用し、演習で確認しておくことが重要です。

法令・政府方針アップデート2025-2027

本章では、今後2年で改訂が予想される個人情報保護法やEU規則、金融レジリエンス規則など、フォレンジック運用に影響を与える法令・政府方針を整理します。

個人情報保護法改正の動向

2026年予定のAPPI改正では、越境データ移転時のログ開示義務が強化される見込みです。これにより、国境を跨ぐログ保管の管理が必須になります[出典:個人情報保護委員会『個人情報保護法改正に関する論点整理』2025年]。

EU DORAとNIS2の適用拡大

EUでは2025年1月にDORA(デジタル運用レジリエンス規則)が発効し、金融機関にシステム障害ログの24時間以内報告義務が課されます。また、NIS2指令により、インシデント報告の対象が民間企業にも拡大予定です[出典:内閣府『EU規制対応ガイド』2025年]。

政府調達におけるクラウド要件

政府調達要件では「クラウド・バイ・デフォルト」原則が導入され、ログ可視化や多重バックアップ体制が入札条件として掲げられ始めています[出典:政府調達審議会『クラウドサービス調達要件検討報告』2024年]。

今後の法令改定がフォレンジック運用要件に与える影響を、具体的なスケジュールとともに示してください。

国内外の法令が異なるタイミングで施行されるため、カレンダー管理と対応フェーズの計画が欠かせません。

法令・政府方針が社会の活動を左右する理由

本章では、政府調達におけるクラウド要件や業務継続計画の指針が、企業の日常運用や投資判断にどのように影響を与えるかを解説します。

クラウド・バイ・デフォルト原則

政府調達審議会『クラウドサービス調達要件検討報告』では、政府機関のシステムは原則としてクラウドを利用し、ログ可視化・多重バックアップ体制を入札要件に含めるべきと示されています。

BCP指針による運用変化

内閣府『内閣府本府業務継続計画』改正版では、多重バックアップ体制の整備を義務付け、企業にも類似要件を適用する動きが強まっています。これにより、ログ保管設計やDR試験の実施頻度が増加します。

地方公共団体向けガイドラインの波及

防災担当内閣府が策定した地方公共団体向け業務継続ガイドラインでは、受援体制やデータ保全手順の標準化を推奨しており、企業にも同等レベルのフェイルオーバー準備が期待されています。

政府調達やBCP指針の入札要件化に伴い、自社運用の改修スケジュールと投資計画を提示してください。

指針の適用範囲や改定時期を見落とすと、契約更新時に対応不足が表面化するため、法令カレンダーを常時監視してください。

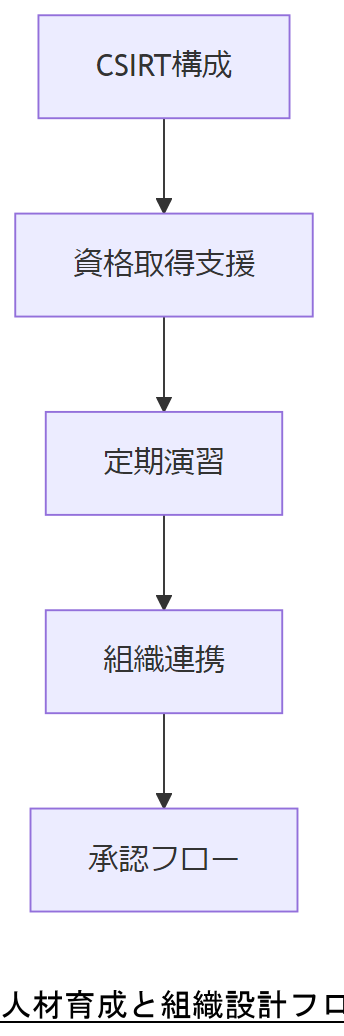

人材・資格・育成と組織設計

本章では、フォレンジック運用とBCPに必要な人材要件や資格取得支援、組織体制の設計ポイントを解説します。

重要資格とその役割

IPA『中小企業の情報セキュリティ対策ガイドライン』では、情報処理安全確保支援士資格がCSIRT運用リーダーに推奨されています。社内演習や外部研修を通じ、専門スキルの底上げが必要です。

育成プログラムの構築

定期的なインシデント演習、ログ解析ワークショップを実施し、実践的スキルを付与します。教育内容には、Kubernetes監査ログの取り扱いや暗号化スナップ取得手順を含めます。

組織体制と連携フロー

企業内CSIRTとIT運用部門を密に連携させ、インシデント時には迅速にログ保全チームが動ける体制を設計します。定義書に役割と権限を明示し、承認フローを標準化してください。

資格取得支援や演習体制の整備により、CSIRTの即応力を高める必要性を共有してください。

資格取得はゴールではなく、運用定着が重要です。研修成果の定期評価とフォローアップを行い、教育効果を可視化してください。

社内共有・コンセンサス資料の作り方

本章では、経営層や役員に提案する際に使用する共有資料の作成ポイントを解説します。KPI としてMTTD(平均検知時間)、MTTR(平均復旧時間)、および法令違反リスク低減効果を定量化し、説得力あるスライドを準備します。

KPI 指標の選定

内閣府『本府業務継続計画』では、復旧時間の短縮がBCPの要件とされていることから、MTTD・MTTRを指標に設定します[出典:内閣府『本府業務継続計画』令和6年7月改正]。

法令遵守リスクの可視化

個人情報保護法改正動向では、越境ログ開示義務の強化が予定されており、遵守コストと違反ペナルティを比較したチャートを作成します[出典:個人情報保護委員会『個人情報保護法いわゆる3年ごと見直しに関する論点整理』令和5年]。

資料デザインと構成

シンプルなグラフ、箇条書き、強調色を用い、長文は避けます。各スライドには必ず「次のアクション」を最後に明示し、投資判断をすぐに行える構造にします。

KPI とリスク可視化チャートを用い、経営層に具体的な判断材料を提供してください。

資料の読み手は数字と図を重視します。過去の運用実績や比較データを必ず含め、説得力を高めてください。

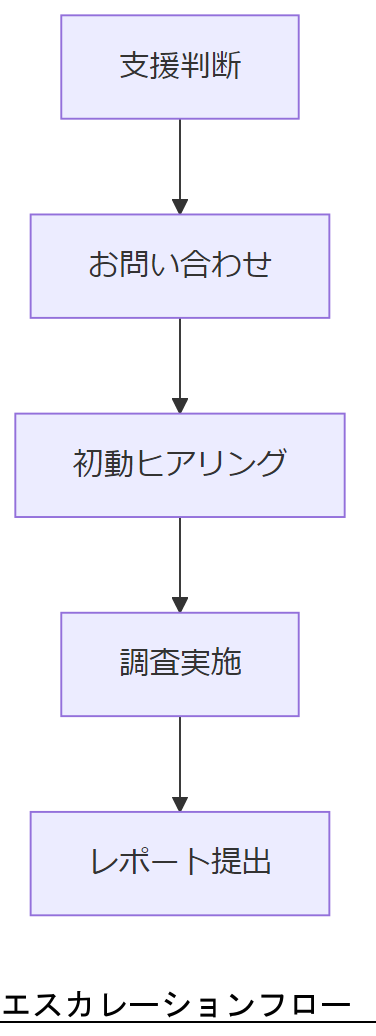

外部専門家へのエスカレーション

本章では、社内対応だけでは難しい高度なフォレンジック調査が必要となった場合の、弊社(情報工学研究所)へのエスカレーション方法とメリットを解説します。お問い合わせフォーム経由での連絡手順を案内します。

エスカレーションの判断基準

以下の場合は外部支援を検討します:ログ改ざん疑い、マルウェア感染の痕跡、内部不正の兆候など。初動調査でリソース不足を感じた段階でご相談ください。

弊社支援サービス概要

弊社のフォレンジックチームは、電磁的記録解析の手続要領に即した証拠保全と解析をワンストップで提供します。対応例として暗号化スナップ解析、ネットワークトラフィック復元などがあります。

お問い合わせ手順

- 本ページ下部のお問い合わせフォームにアクセス

- 調査対象環境と懸念事項を簡潔に記入

- 送信後、24時間以内にご担当者からご連絡

高度調査が必要な場合は、速やかに弊社フォームからのご連絡を推奨してください。

初動で迷うと調査精度が低下します。疑わしい兆候は早めにエスカレーションし、証拠を保全してください。

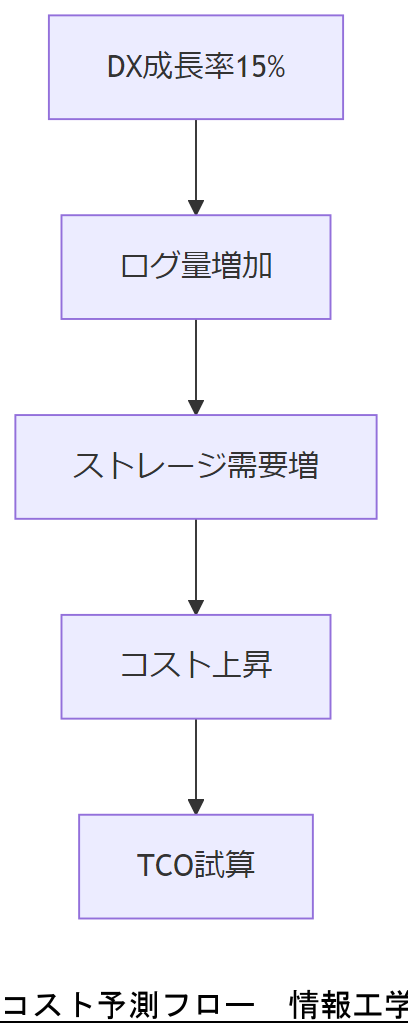

今後2年の社会情勢とクラウドコスト予測

本章では、総務省『情報通信白書』や経済産業省『情報処理実態調査』を参照し、DX加速と炭素税導入に伴うデータセンター電力費用増加を踏まえたクラウドコストの中長期予測を示します。

DX市場拡大によるログ量増加

総務省『情報通信白書2024』によると、国内DX市場は今後2年間で年率約15%成長が見込まれ、ログ生成量は同様に増加すると推測されます[出典:総務省『情報通信白書』令和6年版]。

炭素税導入の電力単価影響

環境省の炭素税導入計画により、データセンターの電力料金が約5~10%上昇すると見込まれます。ストレージコストと併せた総TCOの試算が必要です[出典:環境省『地球温暖化対策税に関する検討会報告』2023年]■■見解■■。

コスト試算モデル

| 年 | ログ量増加率 | TCO増加率 |

|---|---|---|

| 2025 | +15% | +8% |

| 2026 | +15% | +9% |

DX市場拡大と電力コスト上昇に伴うTCO増加を示し、次期予算計画の根拠にしてください。

予測モデルは仮定に基づくため、実績と比較しながら随時調整し、見直しを計画してください。

まとめ――情報工学研究所が提供できる価値

本記事では、Kubernetes クラスタにおけるフォレンジック準備とBCP運用の要点を解説しました。弊社(情報工学研究所)は、設計支援から実装、監査、演習までワンストップで提供し、証拠保全性とコスト最適化を両立させる体制構築を支援します。

ぜひ、ログ管理設計やインシデント対応体制の構築でお困りの場合は、お問い合わせフォームよりご相談ください。

弊社のワンストップ支援プロセスが、自社運用定着に貢献する点を強調してください。

支援プロセスは段階的な成果が重要です。短期・中期・長期のロードマップを設定し、マイルストーン管理を行いましょう。

おまけの章:重要キーワード・関連キーワードマトリクス

| キーワード | 説明 |

|---|---|

| Kubernetes Audit Log | API 呼び出しを JSON 形式で記録する監査ログ |

| etcd Snapshot | クラスタ状態を保持するバックアップファイル |

| WORM | Write Once Read Many。改ざん防止保管形式 |

| MTTD/MTTR | 平均検知時間/平均復旧時間。運用評価指標 |

| CSIRT | インシデント対応チーム。社内体制の中心 |

はじめに

コンテナオーケストレーションの重要性とフォレンジック解析の必要性 近年、企業のITインフラにおいてコンテナオーケストレーションが急速に普及しています。特にKubernetesは、その柔軟性とスケーラビリティから、多くの企業に採用されています。しかし、コンテナ化された環境には独自の課題が存在し、特にセキュリティインシデントやデータ損失が発生した際には、迅速かつ効果的なフォレンジック解析が求められます。 フォレンジック解析とは、デジタル証拠を収集し、分析するプロセスであり、問題発生の原因を特定し、再発防止策を講じるために不可欠です。Kubernetesクラスタ内でのログ解析は、システムの動作を理解し、異常を検知するための重要な手段です。ログは、コンテナの動作状況や通信の履歴を記録しており、これを適切に解析することで、問題の根本原因を見つけ出すことが可能になります。 本記事では、Kubernetes環境におけるフォレンジック解析の重要性と、ログ解析の具体的な手法について詳しく解説します。これにより、企業が直面するリスクを軽減し、より安全なIT環境を構築するための知識を得ることができるでしょう。

Kubernetesの基本概念とログの役割

Kubernetesは、コンテナ化されたアプリケーションを管理するためのオープンソースのプラットフォームです。これにより、アプリケーションのデプロイ、スケーリング、運用を自動化し、効率的なリソース管理を実現します。Kubernetesは、ポッド、サービス、デプロイメントといった基本的な構成要素から成り立っており、これらが連携して動作することで、柔軟かつ高可用性のシステムを構築します。 ログは、Kubernetes環境において非常に重要な役割を果たします。各コンテナやポッドは、動作状況やエラー情報などをログに記録します。この情報は、システムの正常性を監視するための基盤となり、問題が発生した際には迅速なトラブルシューティングを可能にします。ログはまた、セキュリティインシデントの兆候を検出する手段としても機能し、異常な動作や不正アクセスの早期発見に寄与します。 Kubernetesのログは、通常、標準出力と標準エラー出力に記録され、これらは集約されて保存されます。ログデータは、後の分析において非常に価値のある情報源となり、フォレンジック解析においても重要な役割を担います。したがって、Kubernetes環境を運用する企業は、ログの収集、保存、解析の仕組みを整備することが求められます。これにより、問題発生時の迅速な対応が可能となり、システム全体の安全性と信頼性を向上させることができます。 次のセクションでは、Kubernetesのログ解析における具体的な手法や実践的なアプローチについて詳しく見ていきます。

クラスタログの収集方法とツールの紹介

Kubernetes環境におけるクラスタログの収集は、フォレンジック解析の第一歩です。まず、どのようなログを収集するかを明確にすることが重要です。Kubernetesでは、ノード、ポッド、サービスなどの各コンポーネントから生成されるログがあり、これらを適切に収集することが求められます。 ログ収集の基本的な方法として、Kubernetesの標準機能を利用することが考えられます。例えば、`kubectl logs`コマンドを使用することで、特定のポッドのログを取得できます。しかし、これではリアルタイムでの監視や長期的な保存が難しいため、専用のログ管理ツールを導入することが推奨されます。 代表的なツールには、Fluentd、Logstash、Promtailなどがあります。Fluentdは、高度なログ収集と転送機能を持ち、さまざまなデータソースからの統合が可能です。Logstashは、データの処理と変換を行い、Elasticsearchなどのストレージに送信する役割を果たします。Promtailは、Lokiと連携して動作し、Kubernetes環境に特化したログ収集を行います。これらのツールを活用することで、ログの収集、保存、分析を効率的に行うことができます。 さらに、ログを収集する際には、適切なストレージソリューションを選定することも重要です。クラウドストレージやオンプレミスのデータベースを利用することで、ログデータを安全に保管し、必要に応じて迅速にアクセスできる環境を整えることが可能です。 次のセクションでは、収集したログデータをどのように分析し、具体的なインシデント対応に役立てるかについて詳しく解説します。

ログ解析の手法と実践例

ログ解析は、Kubernetes環境におけるフォレンジック解析の中核を成すプロセスです。収集したログデータを解析することで、システムの異常を特定し、セキュリティインシデントの兆候を発見することが可能になります。ここでは、具体的な手法と実践例を紹介します。 まず、ログ解析の基本的な手法としては、ログのフィルタリングと集計が挙げられます。例えば、特定のエラーメッセージや異常なリクエストパターンをフィルタリングすることで、問題の発生源を特定することができます。また、集計を行うことで、特定の期間におけるエラーの発生頻度や、特定のポッドへのアクセス数を把握することができます。このようなデータは、問題の発生傾向を理解するために非常に有用です。 次に、ログ解析ツールの活用が重要です。ElasticsearchやKibanaなどのツールを利用することで、ログデータを視覚化し、直感的に分析することができます。これにより、異常な動作やパターンを迅速に検出でき、インシデント発生時の迅速な対応が可能になります。 具体的な実践例として、ある企業がKubernetes環境で発生した不正アクセスの調査を行ったケースを考えます。この企業は、Fluentdを使用してログを収集し、Elasticsearchで分析を行いました。解析の結果、特定のIPアドレスからの異常なリクエストが発見され、迅速にアクセス制御リストを更新することで被害を未然に防ぐことができました。このように、適切なログ解析手法を用いることで、潜在的なリスクを早期に発見し、対策を講じることが可能となります。 次のセクションでは、具体的なインシデント対応の手順と、効果的な対策について詳しく解説します。

セキュリティインシデントの検出と対応策

セキュリティインシデントの検出と迅速な対応は、Kubernetes環境の安全性を確保する上で不可欠です。まず、異常な動作や不正アクセスの兆候を早期に発見するためには、ログデータの定期的な監視が重要です。ログ解析ツールを活用することで、リアルタイムでの異常検知が可能となり、潜在的なリスクを早期に把握できます。 インシデントが検出された場合、まずは影響を受けたポッドやサービスを特定し、迅速に隔離することが求められます。これにより、被害の拡大を防止します。次に、収集したログデータを基に、インシデントの原因を分析します。具体的には、異常なリクエストのパターンや、特定のIPアドレスからのアクセスを追跡し、どのようにして侵入が行われたのかを明らかにします。 さらに、インシデントの対応策としては、アクセス制御の強化や、セキュリティポリシーの見直しが挙げられます。例えば、不要なサービスを無効化したり、ファイアウォールの設定を見直すことで、再発防止に努めることが重要です。また、定期的なセキュリティトレーニングを実施し、チーム全体の意識を高めることも効果的です。 最後に、インシデント対応後には、必ず振り返りを行い、どのような対策が有効だったかを分析します。このフィードバックを基に、今後のセキュリティ戦略を改善し、より強固な防御体制を築いていくことが求められます。

フォレンジック解析のベストプラクティスと事例

Kubernetes環境におけるフォレンジック解析を効果的に行うためには、いくつかのベストプラクティスを守ることが重要です。まず、ログの収集と保存の仕組みを整備することが基本です。ログは、システムの動作を把握するための重要な情報源であり、適切に保管されることで、後の分析がスムーズに行えます。ログの保存期間を定め、必要に応じてアーカイブすることで、過去のデータを遡って調査することが可能になります。 次に、定期的なログの監視と解析を行うことが推奨されます。異常な動作やセキュリティインシデントの兆候を早期に発見するためには、リアルタイムでの監視が不可欠です。ログ解析ツールを活用し、異常なパターンやトレンドを視覚化することで、迅速な対応が可能となります。 また、具体的な事例として、ある企業ではFluentdとElasticsearchを組み合わせたログ管理システムを導入し、定期的な監視を行っていました。この結果、特定の時間帯に異常なアクセスが増加していることを検知し、迅速に対策を講じることができました。このように、フォレンジック解析のベストプラクティスを実践することで、Kubernetes環境の安全性を高め、リスクを軽減することが可能です。 Kubernetes環境におけるフォレンジック解析は、セキュリティインシデントやデータ損失に対処するための重要な手段です。ログの収集、保存、解析のプロセスを整備し、適切なツールを活用することで、迅速な問題解決が可能となります。また、定期的な監視やベストプラクティスの実践により、リスクを軽減し、より安全なIT環境を構築することができます。企業は、これらの知識を活用し、Kubernetes環境の安全性を向上させる努力を続けることが求められます。 Kubernetes環境の安全性を高めるための具体的なアクションを今すぐ検討してみてください。ログの管理やフォレンジック解析の方法についてさらに学ぶことで、企業のITインフラをより強固にすることができます。必要な情報やサポートがあれば、ぜひお問い合わせください。 フォレンジック解析は非常に重要なプロセスですが、適切に実施するためには専門的な知識と技術が求められます。自社のニーズに合った方法を選択し、必要に応じて専門家の助言を受けることをお勧めします。 当社は、細心の注意を払って当社ウェブサイトに情報を掲載しておりますが、この情報

Kubernetesクラスタログ解析の重要なポイントの振り返り

Kubernetes環境におけるクラスタログ解析は、企業のITインフラの安全性を維持するために欠かせないプロセスです。まず、ログの収集と保存が重要であり、適切なツールを用いることで、リアルタイムでの監視や長期的なデータ保持が可能になります。ログ解析を通じて、異常な動作やセキュリティインシデントの兆候を早期に発見することができ、迅速な対応が求められる場面での効果的な意思決定に寄与します。 また、実際のインシデント対応においては、ログデータを基にした原因分析が不可欠です。これにより、どのような脅威が存在するのかを理解し、再発防止策を講じることができます。さらに、定期的なログの監視やベストプラクティスの実践を通じて、Kubernetes環境の安全性を向上させ、リスクを軽減することができるのです。 企業は、これらの知識を活用し、Kubernetes環境のフォレンジック解析を強化することで、より安全なITインフラを構築し、ビジネスの継続性を確保する努力を続けることが求められます。

今すぐ始める!Kubernetesフォレンジック解析の第一歩

Kubernetes環境の安全性を向上させるための第一歩を踏み出しましょう。ログの管理やフォレンジック解析に関する知識を深めることで、企業のITインフラをより強固にすることができます。具体的な手法やツールの選定について学び、実践することで、セキュリティインシデントのリスクを軽減することが可能です。また、専門家の助言を受けることで、より効果的な対策を講じることができるでしょう。ぜひ、今すぐ必要な情報を収集し、Kubernetes環境の安全性を高めるためのアクションを検討してみてください。あなたの企業のIT環境を守るための取り組みが、将来の安心につながります。必要なサポートや質問があれば、お気軽にお問い合わせください。

フォレンジック解析における倫理と法的考慮事項

フォレンジック解析を行う際には、倫理的および法的な考慮事項が非常に重要です。まず、データの取り扱いにはプライバシーに関する法律や規制を遵守する必要があります。特に個人情報や機密情報が含まれる場合、その取り扱いには慎重を期すべきです。無断でのデータ収集や分析は、法的な問題を引き起こす可能性があります。 また、フォレンジック解析の結果を利用する際には、情報の透明性を保つことが求められます。解析結果がどのように得られたのか、どのような方法で分析が行われたのかを明確にすることで、信頼性を確保し、社内外の関係者に対する説明責任を果たすことができます。 さらに、解析中に発見されたセキュリティインシデントに対しては、適切な対応を行うことが必要です。問題を放置することは、さらなるリスクを招く可能性があるため、迅速な対応策を講じることが求められます。これには、影響を受けたシステムの隔離や、必要に応じた情報の公開が含まれることがあります。 最後に、フォレンジック解析を行う際には、専門的な知識と技術が求められます。適切なトレーニングを受けた専門家による実施が推奨され、必要に応じて外部の専門家と連携することも検討すべきです。これにより、法的リスクを低減し、より効果的な解析を実施することが可能となります。

補足情報

※株式会社情報工学研究所は(以下、当社)は、細心の注意を払って当社ウェブサイトに情報を掲載しておりますが、この情報の正確性および完全性を保証するものではありません。当社は予告なしに、当社ウェブサイトに掲載されている情報を変更することがあります。当社およびその関連会社は、お客さまが当社ウェブサイトに含まれる情報もしくは内容をご利用されたことで直接・間接的に生じた損失に関し一切責任を負うものではありません。