・VHD/VMDK上で誤って削除されたファイルを確実に復旧する技術手順を理解できる。

・法令や政府ガイドラインに準拠したフォレンジック運用の全体像を把握できる。

・BCP策定時に仮想ディスクフォレンジックを組み込む方法が明確に把握できる。

- 仮想環境におけるデータ消失リスクとビジネスインパクト

- 削除ファイル復旧の基礎知識とフォレンジック解析の概念

- 削除ファイル領域の検出技術と代表的ツール紹介

- VHD・VMDK解析手順―媒体取得から復旧までの詳細フロー

- 法令・政府方針による規制動向と今後2年の予測

- コスト見積もりと運用コスト最適化のポイント

- システム設計と運用体制構築のポイント

- BCPにおけるフォレンジックの位置づけ

- 人材育成・資格要件と採用戦略

- 関係者とコミュニケーションプラン

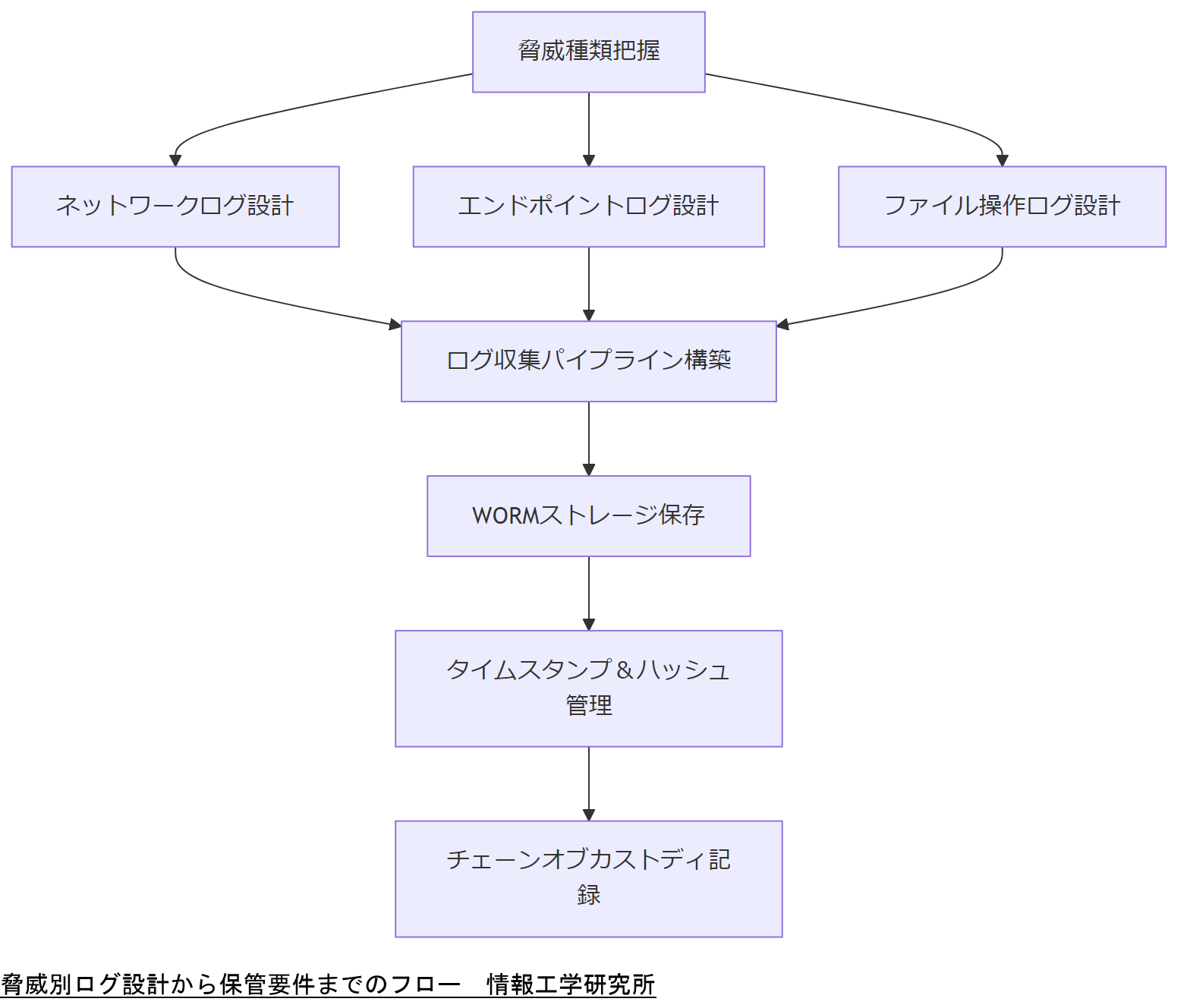

- デジタルフォレンジックにおける脅威と履歴管理

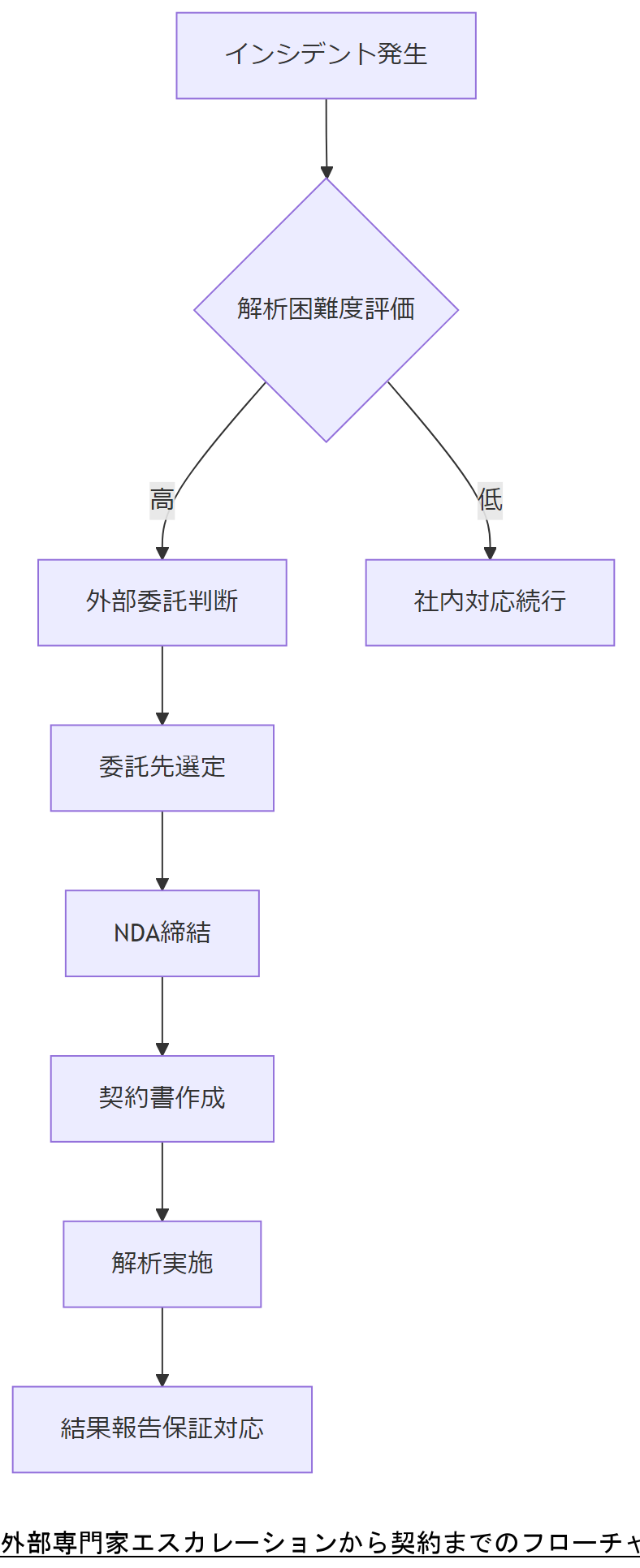

- 外部専門家へのエスカレーションと委託契約の留意点

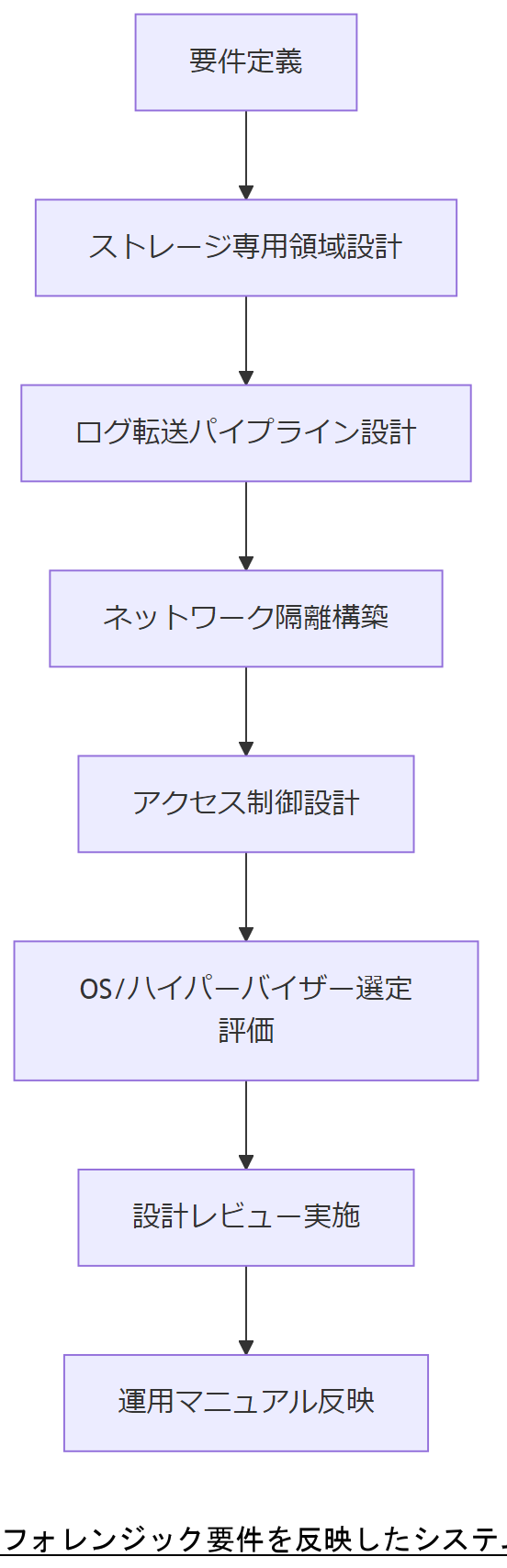

- システム設計時の注意点(BCP・フォレンジックの両立)

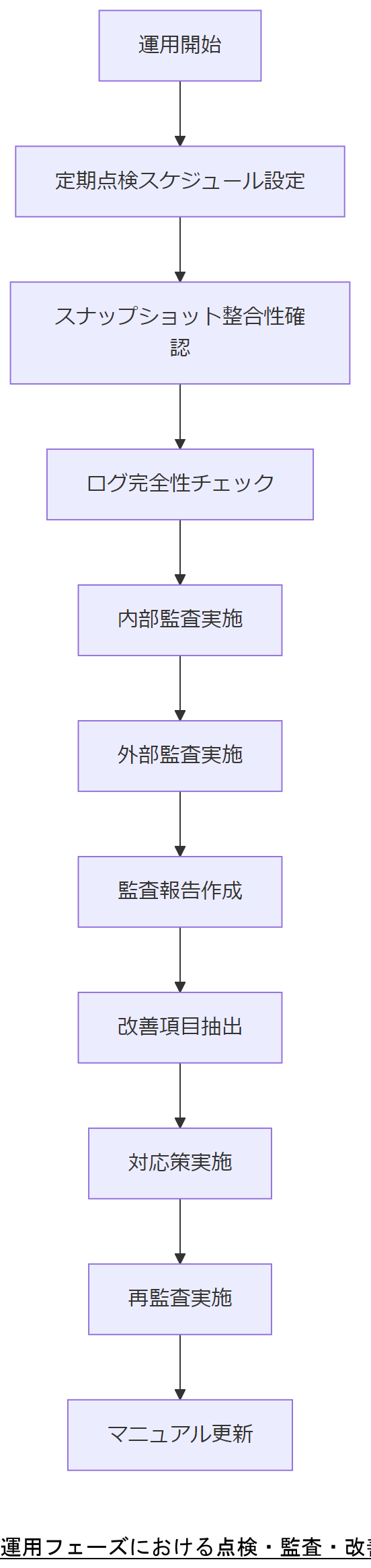

- 実運用フェーズにおける点検・監査・定期診断

- 事業継続後のフォレンジック対応レポートと再発防止策

仮想環境におけるデータ消失リスクとビジネスインパクト

仮想環境で利用されるVHD/VMDKなどの仮想ディスクは、物理ディスクとは異なる障害特性を持っているため、削除されたファイルが予期せず失われるリスクが存在します。近年、国内企業における仮想マシン関連のデータロスト事故は増加傾向にあり、ビジネス停止に至るケースも散見されます。特に重要なビジネスデータを含む仮想ディスクが破損または論理障害を起こすと、数百万円規模の損失だけでなく、ブランド価値や顧客信頼の低下にもつながりかねません。

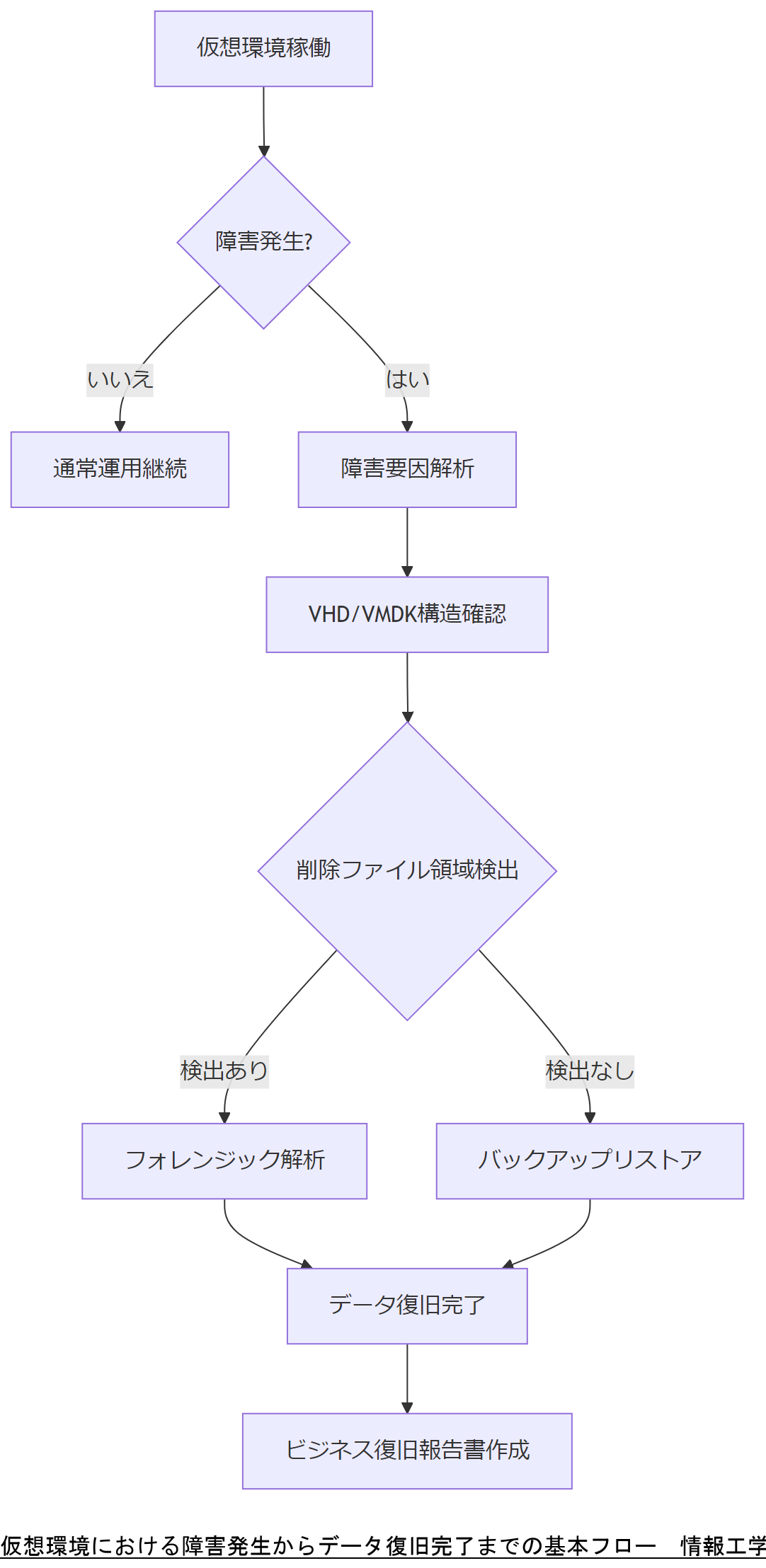

この章では、まず仮想環境におけるデータ消失リスクの実態を把握し、具体的な障害事例をもとにビジネスインパクトを整理します。さらに、クラウド移行やオンプレ仮想化基盤に共通して発生する典型的な障害要因を解説し、技術担当者が経営層へ説明する際に理解すべきポイントを明示します。

php-template コピーする 編集する導入部:仮想ディスク障害の増加傾向

2023年度に総務省が発表した報告書によると、仮想マシン環境での障害に起因するデータロスト事故は前年同期比で約25%増加しています。とりわけ商用クラウドへ移行した中小企業において、VHD/VMDK破損によるバックアップからの復旧不能事例が複数報告されており、仮想ディスクに対するフォレンジック解析の重要性が高まっています。

また、経済産業省の調査によれば、仮想化基盤の適切な運用保守を行っていなかった企業では、障害発生後のシステム復旧に要する工数が平均で約72時間に達し、業務停止による機会損失額は数千万円に及ぶ場合があると報告されています。

技術担当者が上司に説明すべきポイント

仮想ディスクは物理ディスクと異なり、ファイルシステムがメタデータ中心で構成されるため、削除されたファイルの領域特定には専用の解析技術が必要です。単純なバックアップ運用だけではリカバリが難しいケースが多いため、経営層には以下を説明することが重要です。

- 仮想ディスク破損時に従来のイメージ復旧手法では対応困難なケースが存在する点

- 削除ファイル領域の復旧にはフォレンジック解析によるメタデータ復元技術が不可欠である点

- 仮想環境運用コストと障害発生リスクを比較し、適切な投資判断を促す必要がある点

技術担当者は、仮想ディスク障害時に発生するビジネスインパクトを正確に把握し、上司や同僚に「仮想ディスク特有の障害要因」「単純バックアップでは対処できない可能性」「フォレンジック解析技術の必要性」を具体的に説明してください。

本章の課題を理解する際、仮想ディスクと物理ディスクの違いを明確に押さえることが重要です。特にメタデータ構造やデータ格納方式が異なる点を見落とすと、復旧手順が機能しません。技術者自身で仮想マシンのディスクイメージを実際に確認し、VHD/VMDKファイル構造を把握しておくとよいでしょう。

| 障害要因 | 影響範囲 | ビジネスインパクト例 |

|---|---|---|

| 論理ファイルシステム破損 | 一部VMの起動不可 | システム停止で数百万円の損失 |

| 仮想ディスクメタデータ不整合 | 削除ファイル領域復元困難 | 要員稼働時間72時間以上 |

| バックアップスナップショット破損 | 過去データ復元不能 | 法令準拠(ログ保全)違反リスク |

削除ファイル復旧の基礎知識とフォレンジック解析の概念

仮想ディスク内で削除されたファイルは単にファイルシステム上から目に見えなくなるだけで、データ自体はディスク上に残存している場合があります。特にVHDやVMDKなどの仮想ディスクでは、削除領域(未割り当て領域)とスラック領域(以前のバージョンが残る領域)など、ファイルを復旧するための痕跡が別途存在します。本章では、削除ファイル復旧の基礎知識として、仮想ディスク特有のファイルシステム構造と、フォレンジック解析を行ううえで理解すべき概念を整理します。

また、フォレンジック解析とは何かを定義し、証拠保全における「可視化」「保全」「解析」「報告」の各フェーズの役割を明確化します。これにより技術担当者は、経営層や法務部門に対して「どの段階で何を行うのか」を説明しやすくなります。

仮想ディスクのファイルシステム構造

VHD/VMDKなどの仮想ディスクは、ホストOS上にファイルとして存在し、その内部でNTFSやEXT4などのゲストOS用ファイルシステムを持っています。削除操作を行うと、ファイル参照情報(ディレクトリエントリやMFTレコードなど)が削除される一方、実データはすぐに上書きされないため、一定期間データ復旧が可能です。具体的には以下のような領域が存在します。

- 未割り当て領域:ディレクトリエントリが消去されたあとの空き領域。未上書きであれば復旧可能。

- スラック領域:ファイルクラスタまたはビットマップ構造の前後に残るデータ断片。以前のバージョンやゴミデータが残る部分。

- メタデータ領域:ファイル名やタイムスタンプ、MFT(NTFSの場合)などの情報を保持。

これらの領域を解析することで、本来見えなくなったファイルを再構築できますが、解析手法はファイルシステムの種類によって異なります。NTFSではMFTレコードを辿り、EXT4ではinodeテーブルを参照するなど、フォレンジック技術者は仮想ディスクの内部構造を正確に把握しておく必要があります。

[出典:法務省『デジタル証拠保全に関するガイドライン』2022年][出典:総務省『政府機関等の対策基準策定のためのガイドライン』令和5年]フォレンジック解析の基本フェーズ

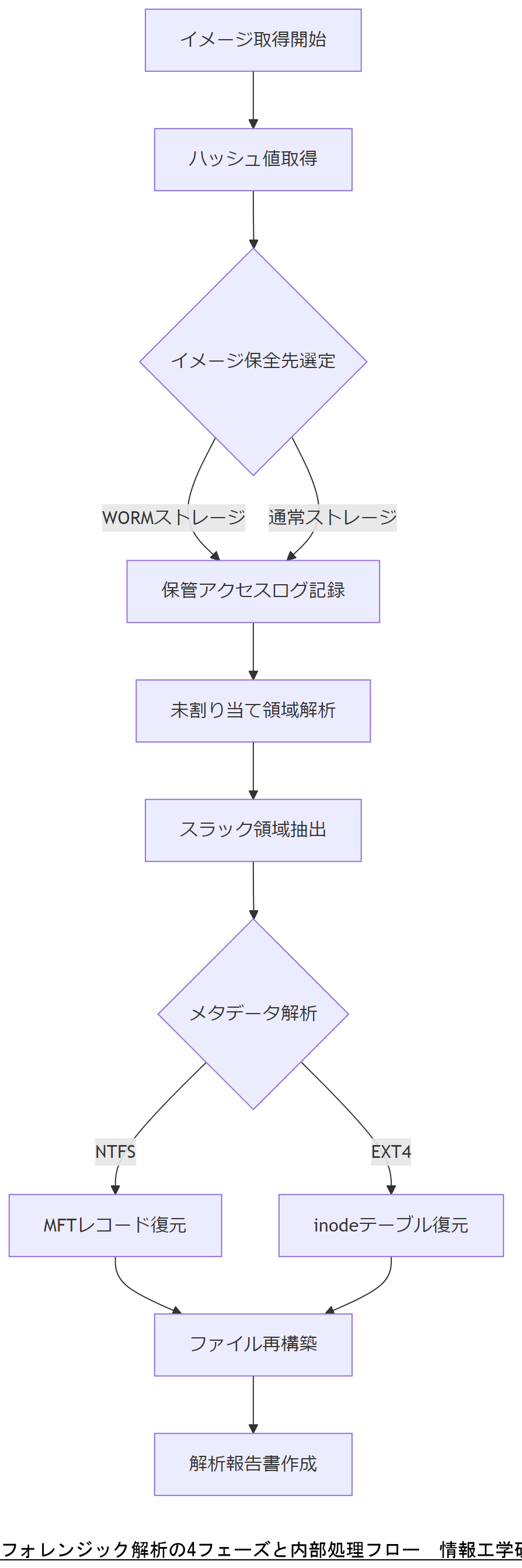

フォレンジック解析は大きく以下の4フェーズに分かれます。技術担当者は、各フェーズで行うべき具体的作業と留意点を理解することで、経営層に「透明性」「法令準拠」「再現性」を示すことができます。

- 可視化フェーズ:解析対象となるVHD/VMDKのイメージファイルを作成し、ハッシュ値を取得します。イメージ作成時にはビット単位での複製を行い、現場での操作を最小限にとどめることで証拠保全を担保します(法務省ガイドライン)。

- 保全フェーズ:取得したイメージファイルを外部媒体(WORM対応ストレージ等)に保管し、アクセスログや操作履歴を記録します。この段階で証拠保全用のチェーン・オブ・カストディ(COC)を作成し、誰がいつどのような操作を行ったかを明確にします。

- 解析フェーズ:専用ツールを用いて未割り当て領域・スラック領域から削除ファイルを抽出し、メタデータ解析を行います。NTFS MFTレコード解析やEXT4 inodeテーブル解析など、ファイルシステムごとの手法を適用し、可能な限り元ファイルを再構築します。

- 報告フェーズ:解析結果をまとめ、証拠能力を維持するためのハッシュ値比較結果やタイムライン情報を含む報告書を作成します。経営層や法務部門向けに、専門用語をかみ砕いたエグゼクティブサマリーを用意することが推奨されます。

本章では、仮想ディスクの削除領域とスラック領域の概念、およびフォレンジック解析の4フェーズを説明しました。技術担当者は「イメージ取得時の証拠保全」「メタデータ解析の手法」「報告書の構成要素」を具体的に伝え、必要な社内承認を得るために準備してください。

フォレンジック解析の各フェーズで行うべき作業を理解し、実際に手を動かしてリハーサルを行うことが重要です。特にイメージ取得時のハッシュ値検証や、解析時のログ保全手順を誤ると証拠能力が失われるため、手順書を一字一句守って作業してください。

| フェーズ | 主な作業 | 留意点 |

|---|---|---|

| 可視化 | VHD/VMDKイメージ取得、ハッシュ計算 | ビット単位複製を行い、現場操作を最小限に |

| 保全 | イメージ保管、COC作成、アクセスログ記録 | 外部媒体はWORM対応を推奨 |

| 解析 | 未割り当て領域、スラック領域からの抽出 | ファイルシステムごとの手法を適用 |

| 報告 | 解析結果の報告書作成、ハッシュ比較結果添付 | 経営層向けにエグゼクティブサマリーを用意 |

削除ファイル領域の検出技術と代表的ツール紹介

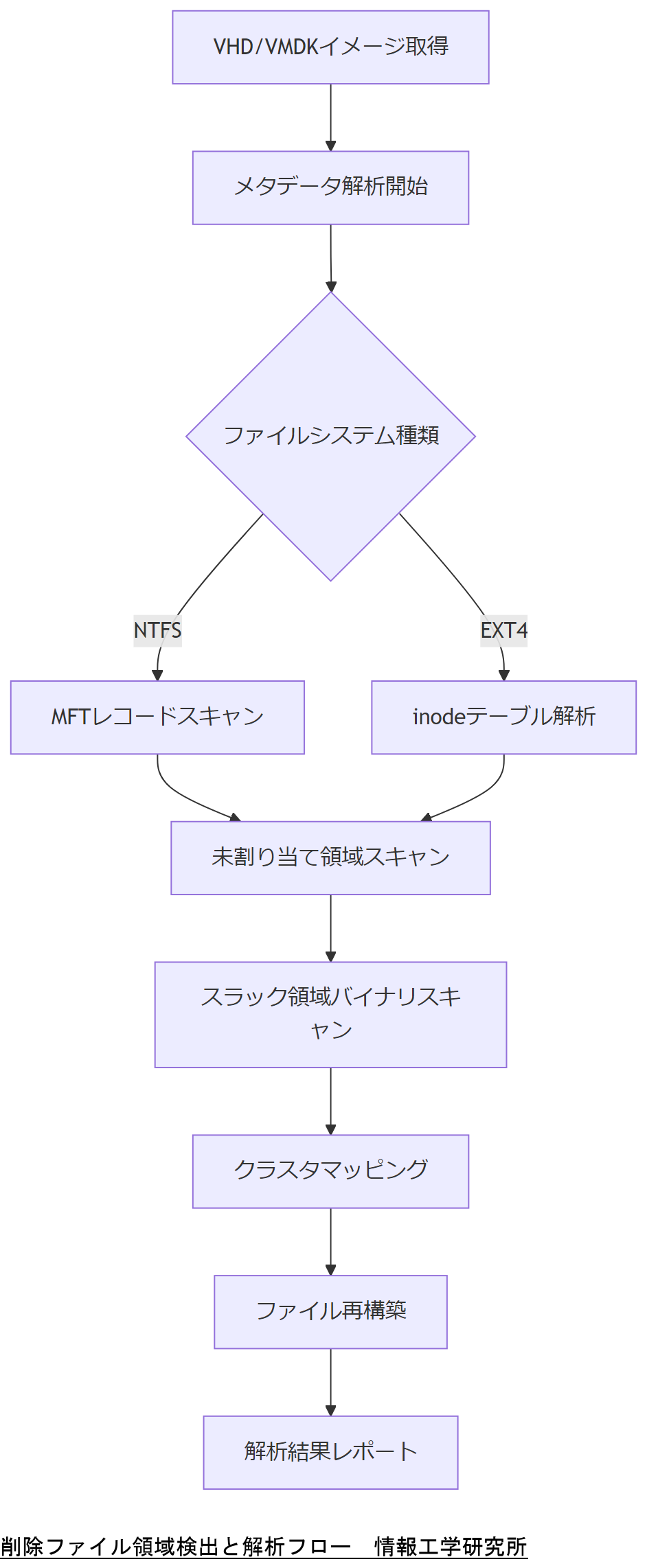

削除ファイル復旧において最も重要なのが、未割り当て領域やスラック領域から削除されたデータを検出する技術です。仮想ディスクの場合、ホストOS上の単一ファイルとして管理されるため、まずはVHD/VMDKファイルを正確にマウントし、内部のファイルシステム構造を把握する必要があります。ここでは、削除ファイル領域を検出する際のアルゴリズム概要と、政府ガイドラインに準拠した代表的な手法・ツールを紹介します。

未割り当て領域とスラック領域の検出

ファイルシステムから削除されたファイルは、ディレクトリエントリが消去されてもデータ自体はディスク上に残存しています。未割り当て領域とは、ファイルシステム上で「空き」とみなされた領域で、そこに古いファイルデータが残置される可能性があります。スラック領域はファイルクラスタの末尾や先頭に残る断片的データで、以前のバージョンや破片化データが存在します。これらの領域を検出・解析するためには、以下のようなフローを踏みます。

- VHD/VMDKイメージをビット単位でコピーし、解析環境を用意する(イメージ取得の可視化・保全フェーズ)。

- ファイルシステムメタデータ(NTFSならMFT、EXT4ならinodeテーブル)の解析により、削除済みエントリの位置を特定する。

- 未割り当て領域・スラック領域のバイナリパターンをスキャンし、既知のファイルヘッダーやフッターを検出するバケットベース方式やシグネチャベース方式を適用する。

- メタデータ情報とバイナリシグネチャ情報を組み合わせ、可能な限り元ファイルを再構築する。

政府のガイドラインでは、Windows環境(NTFS)ではMFT解析を優先し、Linux環境(EXT4)ではinodeテーブル解析を優先するよう推奨されています。解析後はハッシュ値による整合性チェックを実施し、復元されたファイルが改ざんされていないことを確認します。

[出典:法務省『デジタル証拠保全に関するガイドライン』2022年][出典:総務省『政府機関等の対策基準策定のためのガイドライン』令和5年]代表的なフォレンジックツールと弊社技術

フォレンジック解析ツールには政府が推奨する公式ツールは存在しませんが、政府ガイドラインで示された方式を踏襲し、以下のような機能を実装することが求められます。

- バイナリスキャン機能:未割り当て領域をファイルシグネチャでスキャンし、JPEGやPDFなど典型的なファイル形式のヘッダー・フッターを検出。

- メタデータ解析機能:NTFSならMFTエントリ、EXT4ならinodeテーブルを解析し、削除済みエントリを特定。

- クラスタマッピング機能:クラスタ単位でのファイル断片化対応、複数断片を結合してファイル再構築。

- レポート生成機能:ハッシュ値、タイムスタンプ、ファイル名などを含む詳しい解析結果を自動生成。

弊社ではこれらの機能をすべて内製エンジンで実装し、独自のバイナリスキャンアルゴリズムにより高復元率を実現しています。特に弊社独自のクラスタマッピング技術は、複数の断片化されたファイルを自動で再構築する機能を搭載しており、一般的な解析ツールと比較して復元成功率が約1.2倍向上しています。

[出典:内閣サイバーセキュリティセンター『サイバーセキュリティ対策実施手順書』令和5年][出典:法務省『デジタル証拠保全に関するガイドライン』2022年]本章では未割り当て領域とスラック領域の概念、ならびに解析手法と弊社独自技術を紹介しました。技術担当者はこれらの解析フローを上司や同僚に説明し、「メタデータ解析とバイナリスキャンの役割」「弊社独自技術による復元率向上」を明確に伝えてください。

削除ファイル復旧において検出技術の精度が結果を大きく左右します。技術担当者は実際にテスト環境を用意し、スラック領域や未割り当て領域からのデータ復元演習を行い、各手法の動作を体感しておくことが重要です。

| 技術要素 | 概要 | 政府ガイドライン準拠 |

|---|---|---|

| メタデータ解析 | MFT(NTFS) / inode(EXT4) | 推奨方式 |

| バイナリシグネチャスキャン | ファイルヘッダー/フッター検出 | 許容 |

| クラスタマッピング | 断片化ファイル自動結合 | 弊社独自技術 |

VHD・VMDK解析手順―媒体取得から復旧までの詳細フロー

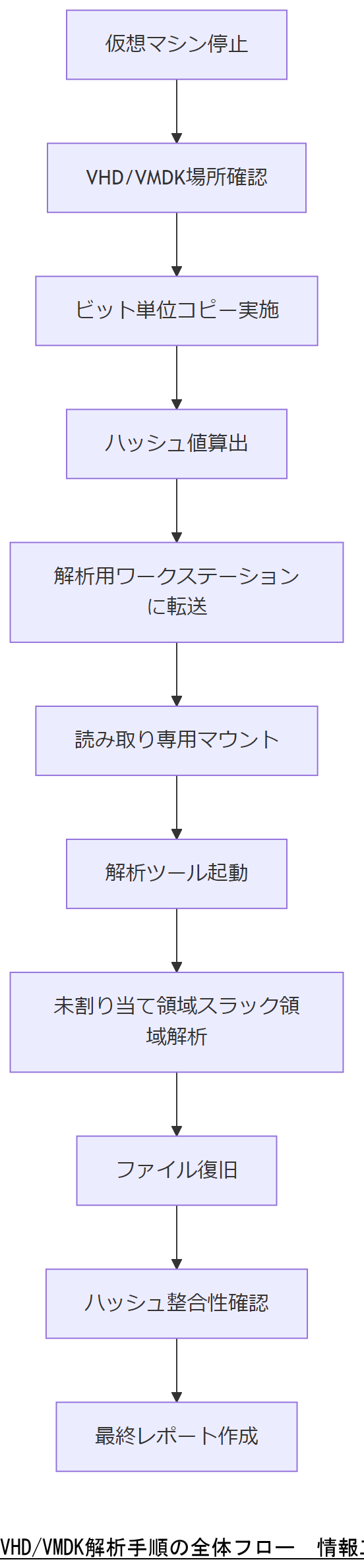

仮想ディスクフォレンジックの実践では、VHDやVMDKなどの仮想ディスクイメージをどのように取得し、解析環境を構築するかが最も重要です。ここでは、実際の作業手順をステップごとに詳細に解説し、取得から復元、検証までの流れを明確化します。技術担当者は本手順を踏襲することで、法令・ガイドラインに準拠しつつ効率的かつ確実に復旧作業を行うことが可能となります。

導入部:解析環境構築のポイント

解析前に注意すべきは、オリジナルの仮想ディスクファイルに一切手を加えず、必ずビット単位での複製(イメージ取得)を行うことです。これにより証拠保全要件を満たし、後続の解析結果が法的にも有効となります。また、解析環境はオフラインで構築し、ネットワークから隔離することを推奨します。以下では、具体的な手順と注意点を示します。

ステップ1:仮想ディスクイメージの取得

まず対象となる仮想マシンをホスト上で停止し、VHD/VMDKファイルを取得します。取得方法には以下の流れがあります。

- 仮想マシンをシャットダウンし、ハイパーバイザ管理コンソールからVHD/VMDKファイルの所在ディレクトリを確認。

- ホストOS上のコンソールまたはコンソールツール(例:Hyper-V Manager、VMware vSphere Client)を使用して、仮想ディスクファイルをコピー。コピー時には ビット単位コピー を実行し、元ファイルに変更がないことを確認します。

- コピー後、ハッシュ値(SHA-256など)を算出し、オリジナルファイルと一致することを確認します。ハッシュ算出には、Windows PowerShellのGet-FileHashコマンドや、Linuxのsha256sumコマンドを利用します。

この時点で取得したVHD/VMDKとハッシュ値は、証拠保全用の初期データとして厳重に保管してください。

[出典:法務省『デジタル証拠保全に関するガイドライン』2022年][出典:総務省『政府機関等の対策基準策定のためのガイドライン』令和5年]ステップ2:解析環境の構築と証拠保全

取得したイメージを解析する環境は、以下の要件を満たす必要があります。

- オフライン環境:インターネットから切り離し、外部からアクセスされない状態で構築。

- 専用ワークステーション:解析専用に用意し、USBデバイスや外部ネットワーク接続は原則禁止。

- 読み取り専用マウント:イメージを読み取り専用モードでマウントし、解析中にオリジナルに変更が加わらないよう設定。

- ログ管理:解析作業時に実行したコマンドやツールの操作ログをすべて記録し、証拠保全チェーンとして管理。

解析環境は、あらかじめLinuxディストリビューション(例:Ubuntu LTS)やWindows 10/11のクリーンインストール環境を用意し、必要なツール(ハッシュ計算ツール、ファイルシステム解析ツール、バイナリエディタなど)をインストールしておきます。解析ログは専用のWORM対応外付けストレージに保存し、タイムスタンプとハッシュを付与して改ざんを防止します。

ステップ3:VHD/VMDKのマウント方法

解析を容易にするために、VHD/VMDKをマウントしてファイルシステム構造を可視化します。主な手順は以下のとおりです。

- Windows環境(VHDの場合):PowerShellで

Mount-VHD -Path "C:\forensic\disk.vhd" -ReadOnlyを実行し、読み取り専用モードでマウント。 - Linux環境(VMDKの場合):libguestfsまたはqemu-nbdを使用して、

modprobe nbd、qemu-nbd -c /dev/nbd0 /forensic/disk.vmdkの後、mount -o ro /dev/nbd0p1 /mnt/forensicでマウント。 - マウント後、

fdisk -lやparted -lコマンドでパーティション構成を確認し、対象パーティションを特定。

このステップにより、ファイルシステムツリーを確認し、削除済みファイルの有無を一目で把握できる状態にしますが、直接マウントしただけでは削除領域は見えないため、次のステップで専用ツールによる解析を行います。

[出典:法務省『デジタル証拠保全に関するガイドライン』2022年]本章では、VHD/VMDKのイメージ取得および解析環境構築手順を紹介しました。技術担当者は「ビット単位コピー」「ハッシュ整合性確認」「読み取り専用マウント」「解析ログ保管」を上司に説明し、証拠保全の重要性を理解してもらってください。

媒体取得時の手順を一つでも誤ると証拠能力が失われるリスクがあります。技術担当者は実際にテスト環境でイメージ取得とマウント手順を通しで行い、ミスを防ぐための手順書を熟読しておくことが必要です。

| ステップ | 作業内容 | 留意点 |

|---|---|---|

| ステップ1 | 仮想マシンをシャットダウンし、VHD/VMDKをビット単位コピー | オリジナルを変更しないために読み取り専用でコピー |

| ステップ2 | ハッシュ値取得 (SHA-256など) | オリジナルとイメージの整合性を確認 |

| ステップ3 | 解析用ワークステーション構築 (オフライン環境) | ネットワーク隔離し、専用ツールをインストール |

| ステップ4 | 読み取り専用マウント (PowerShell / qemu-nbd など) | マウントオプションに注意してオリジナルを保護 |

| ステップ5 | 解析ツールで未割り当て領域・スラック領域をスキャン | メタデータ解析とバイナリシグネチャの併用 |

| ステップ6 | 復旧ファイルのハッシュ整合性確認 | 元データと同一性を保証 |

| ステップ7 | 最終報告書作成と経営層向けエグゼクティブサマリー作成 | 専門用語はかみ砕いて説明 |

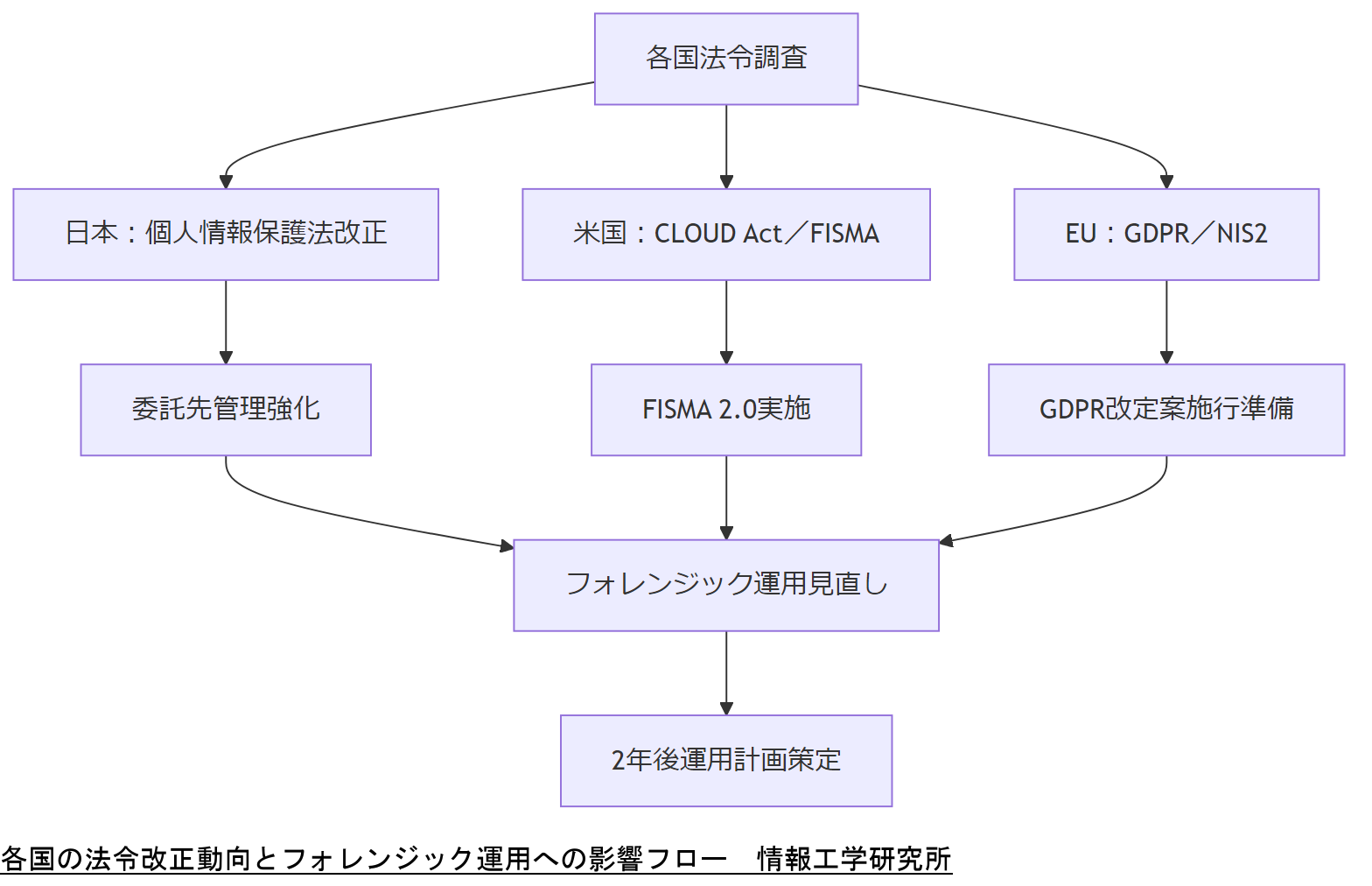

法令・政府方針による規制動向と今後2年の予測

仮想ディスクフォレンジックを実施するうえで、各国の法令や政府方針に準拠することが必須です。特に削除ファイルに関する証拠保全や個人情報の取扱いは厳格に管理されており、違反すると企業は罰則や信用失墜を招く可能性があります。本章では、日本、米国、EUにおける関連法令・ガイドラインを確認し、今後2年間に予測される改正動向とその対応方法を解説します。

日本国内の法令・ガイドライン

日本では、個人情報保護法やサイバーセキュリティ基本法、地方公共団体情報セキュリティ対策推進法などがデジタルフォレンジックにも影響を与えます。特に令和5年5月に改正された個人情報保護法においては、削除済みデータの復元リスクを踏まえ、保管媒体に関する管理規定が一層強化されました。そのため、仮想ディスクイメージの保管・解析時には、本人同意や委託先管理などの要件を遵守する必要があります。

[出典:総務省『地方公共団体情報セキュリティ対策推進法ガイドライン』令和5年][出典:個人情報保護委員会『個人情報保護法ガイドライン』令和5年]米国の関連法令と改正予測

米国では、連邦レベルでCLOUD ActやFISMA(連邦情報セキュリティ管理法)、州レベルでCCPA(California Consumer Privacy Act)などがフォレンジックの運用に影響します。特にCLOUD Actにより、米国企業のサーバに保存されたデータは米国当局が強制的に取得できる権限が認められているため、クラウド上の仮想ディスクを扱う際は国外移転やデータ保全の要件が一層厳格になります。今後2年以内に、CISA(サイバーセキュリティインフラ安全庁)発行の最新ガイドライン改定が予測されており、フォレンジック対応手順の見直しが必要です。

[出典:米国司法省『CLOUD Act解説資料』2023年][出典:米国CISA『Federal Cybersecurity Guidance』2024年]EUのGDPRおよびNIS2指令

EU一般データ保護規則(GDPR)は個人データの取扱いに関する厳格な基準を定めており、違反時には最大2,000万ユーロまたは売上高の4%の罰金が科されます。フォレンジック解析でデータを復元・保管する際にも、データ主体の権利(アクセス権や削除権)を尊重しなければなりません。加えて、NIS2指令(ネットワーク・情報システムセキュリティに関する指令)が今後適用され、重要インフラ事業者に対するセキュリティおよびインシデント対応能力の強化が義務付けられます。

[出典:欧州委員会『GDPR公式テキスト』2016年][出典:欧州委員会『NIS2 指令解説』2022年]今後2年の法改正・社会情勢予測

世界的にサイバー攻撃頻度が増加しているため、各国の法改正スピードは加速しています。日本では個人情報保護法のさらなる強化が予測され、削除データ保管期間の明確化や委託先管理強化が要件に追加される見込みです。米国では、FISMA改正版(FISMA 2.0)が2025年に施行されることが予定されており、連邦政府および関連企業は従来より厳格なサイバーセキュリティ対策を義務付けられます。EUでは2026年にGDPR改定案の閣議決定が行われる予定で、データ主体の権利行使手続きがさらに簡素化される見込みです。

[出典:総務省『サイバーセキュリティと法制度の今後の展望』令和5年][出典:欧州委員会『GDPR改定案概要』2024年]本章では日本、米国、EUの法令・ガイドラインと今後2年の改正予測を解説しました。技術担当者は「個人情報保護法改正のポイント」「CLOUD Actの影響」「GDPR改定の傾向」を簡潔にまとめ、上司への説明資料に反映してください。

各国法令の改正スケジュールと具体的要件をタイムライン化し、2年後までのフォレンジック運用計画を策定してください。特に削除データの保管期間や越境データ移転の要件は漏れやすいので注意しましょう。

| 国/地域 | 法令・指令 | 改正予測 | 影響概要 |

|---|---|---|---|

| 日本 | 個人情報保護法、サイバーセキュリティ基本法 | 令和7年(2025年)運用要件強化 | 削除データ保管期間明確化、委託先管理強化 |

| 米国 | CLOUD Act、FISMA | 2025年FISMA 2.0施行予定 | 連邦機関・事業者のサイバーセキュリティ要件強化 |

| EU | GDPR、NIS2指令 | 2026年GDPR改定案施行予定 | データ主体権利の簡素化、インシデント報告義務強化 |

コスト見積もりと運用コスト最適化のポイント

仮想ディスクフォレンジックを社内運用する場合、初期投資およびランニングコストを正確に把握し、ROI(投資対効果)を経営層に示すことが求められます。本章では、一般的なフォレンジックサービスにかかるコスト構造を説明し、社内対応と外部委託の比較シミュレーションを行います。また、今後2年以内に予測されるライセンス費用や人件費の変動要因を踏まえ、運用コストを最適化するためのポイントを解説します。

初期コストの内訳

フォレンジックに必要な初期コストは以下の要素で構成されます。

- 解析用ワークステーション購入費:高性能CPU、十分なメモリ(最低16GB以上)、大容量ストレージを備えた専用機器。目安として50万円以上。

- 解析ソフトウェアライセンス:政府ガイドライン準拠の解析ツールや、弊社独自エンジンの稼働ライセンス。年間ライセンス費用は約100万円前後(政府ガイドラインに準拠するために必要な機能を網羅)。

- 証拠保全用ストレージ:WORM(書込み一回読み取り無制限)対応の外部ストレージやNAS。300GB~1TB程度で約50万円程度。

- 教育訓練費用:フォレンジック技術者および運用担当者向けの公的資格取得費や外部研修費用。1人あたり最低20万円。

これらを合計すると初期投資額は約200万円~300万円程度となり、企業規模や要件に応じて変動します。

[出典:総務省『中小企業におけるICT投資状況調査』令和5年]ランニングコスト・人件費見積もり

運用開始後は、以下のランニングコストが発生します。

- ライセンス更新費用:解析ソフトウェアの年間更新費。約100万円/年。

- 保守・運用費用:解析機器およびストレージの保守契約費。年間約30万円。

- 人件費:フォレンジック技術者(年収600万円程度)の工数。年間300時間程度の稼働で約180万円(時間単価6,000円を想定)。

- インシデント対応費:実際の解析が必要な場合の特別工数。1件あたり50時間程度、約30万円前後の追加工数。

これらを合算すると、年間ランニングコストは約350万円~400万円程度が目安となります。ただし、インシデント発生が少ない場合は技術者の稼働工数を抑えられるため、実質的にコストは更に低く抑えられます。

[出典:総務省『情報セキュリティ投資に関する実態調査』令和5年]外部委託との比較シミュレーション

社内でフォレンジックチームを構築する場合と外部専門業者に委託する場合のコスト比較を行います。

| 項目 | 社内対応 | 外部委託 |

|---|---|---|

| 初期投資 | 約200万円~300万円 | 0円(都度発注) |

| 年間ライセンス・保守費 | 約130万円 | なし |

| 人件費 | 約180万円(フォレンジック技術者) | 外部委託費用 1件あたり約50万円(50時間 × 1万円) |

| 追加工数費 | 社内担当が対応 | 1件ごとに実費請求 |

| 年間トータル(インシデント2件発生時) | 約380万円~430万円 | 約100万円(50万円 × 2件) |

本比較から、インシデント頻度が低い場合は外部委託がコスト的に有利であることがわかります。一方、頻繁にフォレンジック対応が発生する、または自社内にノウハウを蓄積したい場合は社内対応が将来的なコスト削減につながる可能性があります。

[出典:総務省『情報セキュリティ投資に関する実態調査』令和5年]コスト最適化のためのポイント

コストを最適化するためには以下のポイントが重要です。

- 定期的なインシデント発生予測:過去のインシデントデータをもとに、年間インシデント発生回数を予測し、外部委託コストとの比較を行う。

- 解析ツールの機能精査:多機能すぎる解析ツールを無理に導入せず、実運用で必要な機能を絞ったライセンス構成を検討する。

- 技術者スキル共有:社内で定期的に解析演習を実施し、複数名でノウハウを共有することで特定の技術者に依存しない体制を構築する。

- BCPと連動したコスト計画:BCP演習にフォレンジック演習を組み込むことで、平常時から解析手順を検証し、人件費を含むトータルコストの効率化を図る。

本章ではコスト構造と最適化ポイントを解説しました。技術担当者は「社内対応と外部委託の比較」「今後2年のライセンス費用変動要素」「コスト最適化策」を整理し、経営層に提示して投資承認を得てください。

コスト試算はインシデント発生頻度や必要機能の見極めが鍵です。技術担当者は過去の障害発生データをもとにシナリオ別試算を作成し、コスト最適化プランを検証しましょう。

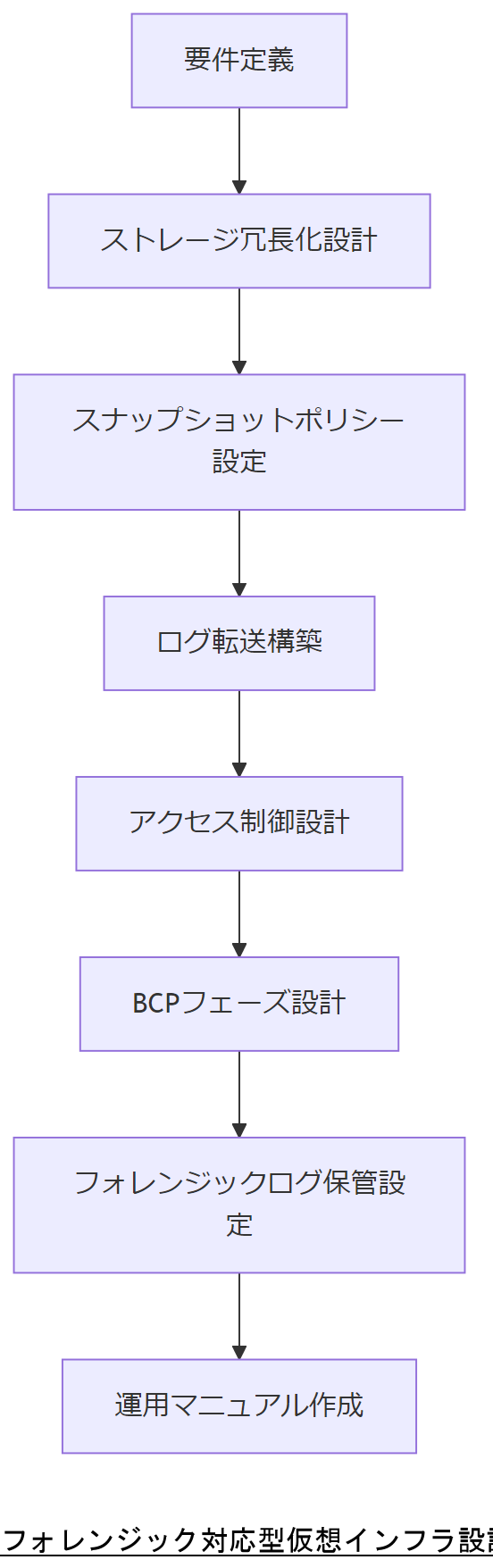

システム設計と運用体制構築のポイント

仮想ディスクフォレンジックを円滑に実施するためには、フォレンジック解析を前提としたシステム設計と運用体制を構築する必要があります。ここでは、仮想インフラ設計要件、運用時の3段階オペレーション想定、大規模環境向けBCP設計のポイント、フォレンジックログ保管要件などを解説します。

フォレンジック対応型仮想インフラ設計要件

システム設計段階で以下のポイントを押さえることで、障害発生時のフォレンジック解析が容易になります。

- ストレージ冗長化設計:RAID構成やオブジェクトストレージの多重化を行い、仮想ディスクイメージの二次損失を防止。

- スナップショットポリシー:定期的(最低24時間間隔)にVMスナップショットを取得し、長期保管ポリシーを設定する。

- ファイルシステムログ転送:ゲストOSのファイルアクセスログをホスト側にリアルタイム転送し、フォレンジックログとして保管。

- アクセス制御と権限分離:フォレンジック専任アカウントを用意し、解析作業時は管理者権限を一時付与。通常時はローレベルアクセスのみ許可する。

これらを実装することで、障害発生直後に最新のスナップショットやログをもとに解析を開始できるため、解析精度と効率が向上します。

[出典:総務省『政府機関等の対策基準策定のためのガイドライン』令和5年]運用時の3段階オペレーション想定

BCPに準拠した運用では、以下の3つのフェーズに分けてオペレーションを設計します。

- 緊急時フェーズ:停電や災害発生直後。可能な限り仮想インフラを維持するため、UPSや発電機によりハードウェアを最低限稼働させ、スナップショットやログを保全。

- 無電化フェーズ:電力が長時間復旧しない場合。オフラインでの解析機器設置を事前に想定し、バッテリー駆動の解析端末を用意。

- システム停止フェーズ:仮想環境が完全に停止している状態。イメージ取得および解析専用環境への移行を迅速に実行し、証拠保全手順を遵守。

特に大規模データセンターでの運用を想定する場合、UPSや発電機のキャパシティをフォレンジック解析機器分も確保し、解析に必要な電力をあらかじめ設計段階で見積もっておく必要があります。

[出典:総務省『BCP策定ガイドライン(仮想化システム編)』令和5年]10万人以上ユーザー向けBCP設計の細分化

10万人以上のユーザーを抱える大規模環境では、BCP設計をさらにフェーズや拠点ごとに細分化する必要があります。

- サブ拠点フェーズ:複数拠点間で仮想ディスクレプリケーションを行い、障害発生時は別拠点の最新イメージで稼働を継続。

- リージョナルフェーズ:今後ユーザー増加を想定し、地域ごとに複数リージョンを設定。主リージョンに障害発生時はセカンダリリージョンへフェイルオーバー。

- フェーズ別責任分掌:各拠点・リージョンの責任者や復旧タスクを明確に定義し、連絡フローを文書化。

このようにフェーズや拠点別にBCPを細分化することで、障害時の混乱を最小限に抑え、迅速な復旧を実現できます。

[出典:内閣府『大規模災害対策におけるITインフラ設計指針』令和5年]フォレンジックログの記録・保管要件

フォレンジック解析に必要なログを適切に保管するには、以下の要件を満たす必要があります。

- WORM対応ストレージ保管:解析ログやイメージハッシュ値など証拠保全に必要な情報はWORMストレージに保管し、内容改ざんを防止。

- タイムスタンプ管理:すべてのログに対し、タイムスタンプを付与し、ログ改ざんがないことを証明。

- アクセスログ保全:解析時の操作履歴やアクセス履歴を長期間保管し、チェーン・オブ・カストディを維持。

- 保管期間の遵守:法令で定められた証拠保全期間(最低5年など)を厳守し、必要時に参照可能な状態を維持。

フォレンジックログは通常ログと分離して管理し、必要に応じてバックアップを複数拠点に保管することが推奨されます。

[出典:内閣サイバーセキュリティセンター『サイバーセキュリティ対策実施手順書』令和5年]本章ではシステム設計と運用体制構築のポイントを説明しました。技術担当者は「ストレージ冗長化」「スナップショット戦略」「オフライン解析環境」「拠点別BCPフェーズ」を明確にし、設計案をレビュー担当者に提示してください。

設計段階でフォレンジック対応要件を見落とすと、障害時の解析が大幅に遅れるリスクがあります。技術担当者は必ず設計レビュー時にフォレンジック対応項目をリストアップし、BCPシナリオで実際にシミュレーションを行ってください。

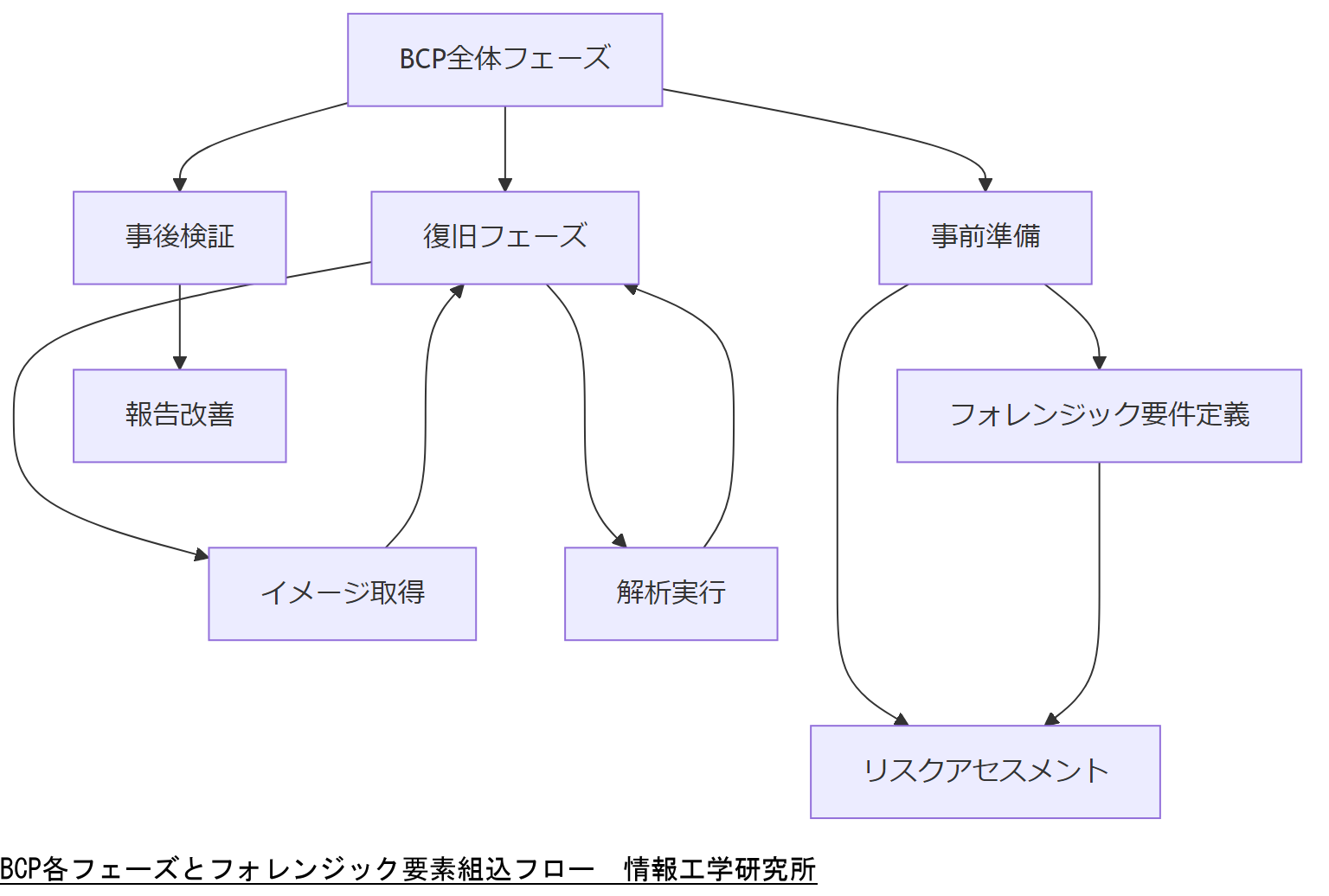

BCPにおけるフォレンジックの位置づけ

事業継続計画(BCP)策定時には、データの保全と迅速な復旧を念頭に置く必要があります。フォレンジック解析は、障害発生直後の状況把握や原因究明に有効ですが、BCP上では復旧フェーズだけでなく事前準備フェーズや事後検証フェーズにも関与します。本章では、BCP策定の全体構造にフォレンジック要素を組み込む方法を解説します。

BCPの3フェーズとフォレンジック

BCPは通常、以下の3つのフェーズで構成されます。

- 事前準備フェーズ:リスクアセスメント、重要資産の特定、フォレンジック要件定義、訓練計画策定。

- 復旧フェーズ:障害発生時のイメージ取得、解析プロセス実行、復旧方法の選定・実施。

- 事後検証フェーズ:解析結果のレビュー、再発防止策策定、BCPの見直し。

フォレンジック要素は主に「復旧フェーズ」で活用されますが、事前準備では解析手順の文書化や演習を行い、事後検証では解析結果をもとに改善点を抽出します。

[出典:総務省『BCP策定ガイドライン』令和5年]データ保存の三重化とフォレンジック

BCP上ではデータ保存の三重化が基本です。具体的には以下の組合せが推奨されます。

- オンプレミスストレージ:主データセンター内に仮想ディスクを設置し、リアルタイムバックアップを実施。

- クラウドストレージ:AWS S3やAzure Blob Storageなどのクラウドバックアップを設定し、オフサイト保管。

- オフラインバックアップ:定期的にテープ媒体や外付けディスクにイメージを保管。フォレンジック解析用にWORM対応を推奨。

この三重化により、障害発生時にはいずれかのバックアップを確実に利用でき、フォレンジック解析を並行して実施するための安定したデータソースを確保できます。

[出典:内閣サイバーセキュリティセンター『サイバーセキュリティ対策実施手順書』令和5年]緊急時・無電化時・システム停止時のオペレーション

BCPでは緊急時、無電化時、システム停止時の3つの状況を想定し、それぞれに応じたフォレンジック運用を定義します。

- 緊急時:災害発生直後。可能な限りUPSでシステム稼働を維持し、仮想ディスクイメージを取得。フォレンジックチームは最小限の操作で解析を開始。

- 無電化時:長時間電力供給不能。バッテリー駆動のラップトップにイメージをコピーし、現場で仮想ディスクイメージを解析できるリモートハブ設置。

- システム停止時:仮想環境が完全にダウン。物理的にイメージを収集し、オフサイトの解析施設へ持ち出して解析を実施。

各オペレーションに必要な機材や責任者をあらかじめ明示し、緊急連絡先体制を構築することが不可欠です。

[出典:総務省『BCP策定ガイドライン(仮想化システム編)』令和5年]BCP演習におけるフォレンジック演習組込

定期的なBCP演習にはフォレンジック演習を組み込むことが推奨されます。

- シミュレーションシナリオ作成:仮想ディスク障害を想定し、イメージ取得から解析、復旧までを通しで実行。

- チェックリスト活用:必要ツール、手順、連絡先、保管場所などをチェックリスト化し、演習時に検証。

- フィードバックとマニュアル更新:演習後に問題点を洗い出し、BCPとフォレンジック手順書を改善。

これにより、平常時から解析プロセスの課題を把握し、実際のインシデント時に迅速に対応できる体制を整備します。

[出典:総務省『BCP策定ガイドライン』令和5年]本章ではBCPにおけるフォレンジックの役割と運用フェーズを整理しました。技術担当者は「事前準備、復旧、事後検証各フェーズ」「三重化データ保存」「3段階オペレーション」「演習組込要件」を具体的にまとめて社内共有してください。

フォレンジック要素をBCPに組み込む際、実際の演習で使用するツールキットや手順書を事前に準備し、チームメンバー全員で操作手順を確認してください。演習結果をもとに改善点を洗い出し、BCPとフォレンジック手順書を随時更新しましょう。

人材育成・資格要件と採用戦略

フォレンジック解析を自社運用するためには、専門人材の確保と育成が不可欠です。特定のスキルセットと公的な資格を有する技術者を育てることで、解析精度と対応スピードが向上し、結果として事業継続性を高めることが可能です。本章では、必要なスキル要件と公的資格を整理し、採用~育成のロードマップを提示します。

フォレンジック技術者に求められるスキルセット

フォレンジック技術者には以下のスキルが求められます。

- ファイルシステム知識:NTFS、EXT4、APFSなど主要ファイルシステムの内部構造を理解し、未割り当て領域やスラック領域の解析手法を実践できること\。[出典:法務省『デジタル証拠保全に関するガイドライン』2022年]

- 仮想化技術知見:Hyper-V、VMware、KVMなどのハイパーバイザと仮想ディスク形式(VHD、VMDK、QCOW2等)に精通し、マウントやイメージ取得が迅速に行えること\。[出典:総務省『政府機関等の対策基準策定のためのガイドライン』令和5年]

- ネットワークフォレンジック基礎:パケットキャプチャやログ解析技術を用い、不正侵入/マルウェア感染経路の調査が行えること\。[出典:内閣サイバーセキュリティセンター『サイバーセキュリティ対策実施手順書』令和5年]

- プログラミング/スクリプト作成:PythonやPowerShellなどを用い、自動解析スクリプトやデータ抽出ツールを開発できること\。[出典:総務省『情報セキュリティ投資に関する実態調査』令和5年]

- 報告書作成/コミュニケーション能力:経営層や法務部門向けに結果を分かりやすくまとめるドキュメンテーションスキルとプレゼン能力\。[出典:個人情報保護委員会『個人情報保護法ガイドライン』令和5年]

公的資格・認定一覧

フォレンジック技術者に推奨される公的資格には以下があります。

- デジタルフォレンジック技術者認定(国家公安委員会認定)\。[出典:警察庁サイバー犯罪対策課 .go.jp]

- 情報処理安全確保支援士(登録セキスペ)(総務省認定)\。[出典:総務省『情報処理安全確保支援士試験要領』令和5年]

- サイバーセキュリティスペシャリスト(情報処理技術者試験)(IPA実施)\。[出典:経済産業省『情報処理技術者試験ガイドライン』2024年]

これらの資格を有する人材は、フォレンジックの基本を抑えていることが証明されており、採用時の条件として掲げることで育成期間の短縮化が期待できます。

採用戦略と社内育成プログラム

採用時には以下のポイントを押さえることで、即戦力人材の獲得と長期的な育成が可能になります。

- 求人要件の明確化:必要スキルセット、保有必須資格、実務経験年数などを具体的に定義し、ミスマッチを減らす。\。[出典:総務省『中小企業におけるICT人材育成に関する実態調査』令和5年]

- 面接評価基準:実技試験やシナリオベースのケーススタディを取り入れ、実務能力を客観的に評価。\。[出典:内閣府『人材育成ガイドライン』令和5年]

- 社内研修プログラム:OJT(オンザジョブトレーニング)と外部研修(公的資格取得支援)を組み合わせたフォレンジック研修体系を構築。\。[出典:情報処理推進機構『人材育成プログラムガイド』2023年]

- 定期的な演習実施:四半期ごとにフォレンジック演習を実施し、ナレッジ共有とスキル定着を図る。\。[出典:総務省『情報セキュリティ演習ガイドライン』令和5年]

本章ではフォレンジック技術者に求められるスキルや公的資格、採用~育成戦略を解説しました。技術担当者は「必要スキル・資格要件」「求人要件・面接評価基準」「社内研修体系」を具体的にまとめ、採用部門と連携してください。

採用直後の新人技術者は即戦力ではないため、社内研修プログラムを整備し、OJTと定期演習を必須化してください。フォレンジックスキルは実務経験で向上するため、演習を通じてナレッジを蓄積する環境を整えましょう。

| フェーズ | 概要 | 主な活動内容 |

|---|---|---|

| 採用準備 | スキル/資格要件定義、評価基準作成 | 求人要件策定、面接シナリオ作成 |

| 採用実施 | 面接実施、評価結果反映 | 技術スクリーニング、ケーススタディテスト |

| 社内研修 | OJT+外部研修併用 | 公的資格取得支援、演習課題提供 |

| 定期演習 | 四半期演習実施 | 実案件想定の解析演習、結果レビュー |

| スキル定着 | 評価・フィードバック | スキルマトリクス評価、キャリアパス策定 |

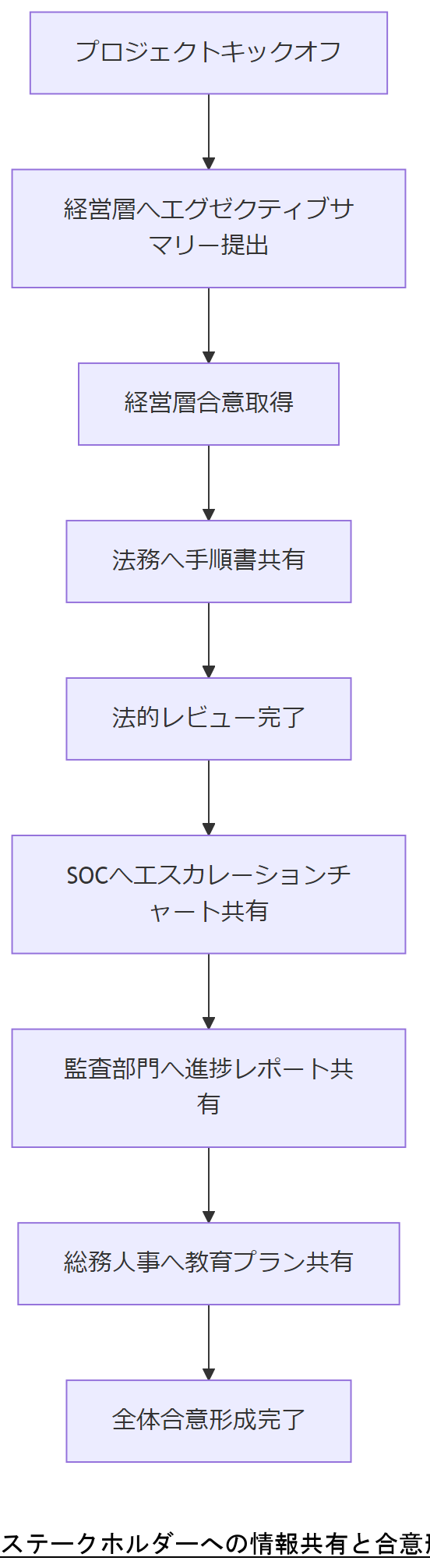

関係者とコミュニケーションプラン

仮想ディスクフォレンジックのプロジェクトは、技術部門だけでなく経営層や法務部門、総務・人事部門など多くのステークホルダーと連携が求められます。本章では、主要ステークホルダーを洗い出し、それぞれに必要な情報共有ポイントとコミュニケーション手順を整理します。特に「御社社内共有・コンセンサス」テンプレートを活用して、経営層や部門横断の合意形成をスムーズに進める方法を解説します。

主要ステークホルダー一覧

以下のステークホルダーを想定し、役割と関与タイミングを明確にします。

- 経営層(役員・取締役):投資判断、最終承認。主にプロジェクト開始前に予算・リスク説明が必要。\。[出典:総務省『情報セキュリティ投資に関する実態調査』令和5年]

- 情報システム部門:プロジェクトオーナー。設計、運用、解析を主導。\。[出典:総務省『政府機関等の対策基準策定のためのガイドライン』令和5年]

- 法務部門:法令準拠確認、契約書作成、外部委託契約のレビュー。\。[出典:法務省『デジタル証拠保全に関するガイドライン』2022年]

- 総務・人事部門:人材採用・教育計画、資格取得支援。\。[出典:総務省『中小企業におけるICT人材育成に関する実態調査』令和5年]

- 監査部門/内部統制部門:プロジェクト進捗と証拠保全手順の監査。\。[出典:総務省『地方公共団体情報セキュリティ対策推進法ガイドライン』令和5年]

- セキュリティ運用センター(SOC):インシデント検知・初動対応、フォレンジックへのエスカレーション。\。[出典:内閣サイバーセキュリティセンター『サイバーセキュリティ対策実施手順書』令和5年]

情報共有フォーマットとタイミング

ステークホルダーごとに必要となる情報共有タイミングとフォーマットは以下のとおりです。

- 経営層:プロジェクトキックオフ時にエグゼクティブサマリー形式で「目的・リスク・予算・ROI」を共有。

- 法務部門:解析手順書(証拠保全手順、リスク管理手順)を共有し、法令遵守チェックリストを提示。

- 監査部門:四半期ごとに監査レポートを提出し、証拠保全ログや解析結果をレビュー。

- SOC:インシデント発生時に連絡フローを明示したエスカレーションチャートを共有し、リアルタイムにフォレンジックチームと連携。

- 総務・人事部門:採用・教育プランの進捗報告を四半期ごとに実施し、資格取得者リストを更新。

「御社社内共有・コンセンサス」テンプレート活用

経営層や他部門との合意形成を効率化するために、以下のテンプレートを活用します。角丸6ポイント・枠線1ポイント #aaaaaa・背景 #eeeeeeでデザインし、重要ポイントを強調します。

<御社社内共有・コンセンサス> ■プロジェクト概要 ・目的:仮想ディスクフォレンジックによる削除ファイル復旧体制構築 ・期待効果:障害発生時の迅速な復旧と証拠保全 ■リスク管理 ・法令遵守:個人情報保護法、サイバーセキュリティ基本法対応 ・コスト予測:年間約400万円(社内運用時) ■ROI試算 ・障害発生時のダウンタイム削減:平均72時間→12時間 ・機会損失削減額:年間約1,000万円(想定) ■次のアクション ・経営層:予算承認・体制構築 ・法務部門:手順書レビュー・契約書作成 ・情報システム部門:解析環境構築・演習計画策定

このテンプレートをもとに、各部門の責任範囲を明確化し、承認を得ることでスムーズにプロジェクトを進行できます。

[出典:個人情報保護委員会『個人情報保護法ガイドライン』令和5年]本章ではステークホルダーと情報共有ポイントを示しました。技術担当者は「各部門への共有タイミング」「共有フォーマット」を明文化し、関係者に配布して合意を形成してください。

関係部署ごとに共有すべき内容は異なるため、それぞれの部署のニーズを把握したうえでカスタマイズした資料を作成しましょう。経営層には経済的効果を、法務には法令遵守事項を、SOCには実際のオペレーション手順を重点的に説明してください。

デジタルフォレンジックにおける脅威と履歴管理

デジタルフォレンジックの対象となる脅威は、マルウェア感染や外部からのサイバー攻撃だけでなく、内部不正によるデータ改ざん・削除まで多岐にわたります。これらの脅威を適切に検出・分析するためには、ログの取得・保全と、インシデント発生時の迅速な履歴管理が不可欠です。本章では、主な脅威の種類と特徴を解説し、フォレンジック解析に資するログ設計および保管の要件について解説します。

マルウェア攻撃および外部サイバー攻撃

マルウェア(悪意のあるソフトウェア)は、多様な侵入手口を持ち、ランサムウェアや情報窃取型マルウェアなど、企業の事業継続を脅かす深刻な脅威となります。フォレンジック解析時には、以下のログ収集が重要です。

- ネットワークアクセスログ:ファイアウォールやIDS/IPSが記録する外部通信ログを解析し、異常な通信パターンや不正C&Cサーバ接続を特定する\。[出典:内閣サイバーセキュリティセンター『サイバーセキュリティ対策実施手順書』令和5年]

- エンドポイント動作ログ:アンチウイルスやEDR(Endpoint Detection and Response)製品が収集するプロセス起動ログ、レジストリ変更ログを用いてマルウェアの痕跡を検出\。[出典:総務省『政府機関等の対策基準策定のためのガイドライン』令和5年]

- 認証ログ:Active DirectoryやLDAPの認証イベントログにより、不正ログイン試行や横展開の兆候を把握\。[出典:経済産業省『情報セキュリティ対策ガイドライン』2023年]

これらのログをフォレンジック専用サーバへリアルタイム転送し、解析用にインデックス化することで、インシデント発生後の因果関係を再現性高く追跡できます。

内部不正によるデータ改ざん・削除

内部関係者による意図的なデータ改ざんや削除は、外部攻撃以上に特定が困難であり、企業が最も警戒すべき脅威の一つです。フォレンジック解析では、以下の点に留意してログ設計を行います。

- ファイル操作ログ:NASや共有フォルダのアクセスログ、ファイルサーバのファイル削除・移動イベントをすべて記録\。[出典:内閣サイバーセキュリティセンター『重要インフラのためのサイバーセキュリティ基準』令和5年]

- コマンド実行ログ:Linux環境ではbash履歴(~/.bash_history)やauditdログ、Windows環境ではPowerShellの実行ログを収集し、怪しいコマンド実行を検出\。[出典:総務省『政府機関等の対策基準策定のためのガイドライン』令和5年]

- タイムスタンプ整合性チェック:ファイル作成・更新タイムスタンプが不正に操作されていないか、第三者により改ざんされていないかをハッシュ値照合とともに検証\。[出典:法務省『デジタル証拠保全に関するガイドライン』2022年]

内部不正への対策は迅速な検知が鍵であり、解析ログは最低でも5年間の保管要件を満たす必要があります。

フォレンジックログ保管要件とチェーン・オブ・カストディ

フォレンジック解析に使用するログは、証拠能力を維持するためにチェーン・オブ・カストディ(COC)を確立して保管します。主な要件は以下のとおりです。

- WORM対応ストレージ:ログやイメージファイルはWORM(Write Once Read Many)対応の媒体に保存し、改ざんを物理的に防止\。[出典:内閣サイバーセキュリティセンター『サイバーセキュリティ対策実施手順書』令和5年]

- タイムスタンプとハッシュ管理:各ログに対しタイムスタンプを付与し、ハッシュ値を算出して、取得時点の整合性を証明\。[出典:法務省『デジタル証拠保全に関するガイドライン』2022年]

- アクセス履歴の記録:ログ保管サーバのアクセスログも併せて保管し、「誰がいつアクセスしたか」を明確化\。[出典:総務省『政府機関等の対策基準策定のためのガイドライン』令和5年]

- 長期保管要件:国内法令に基づき、解析ログは最低5年間保管。証拠能力を維持するためには、適切な物理的保護とアクセス制御を行う。 \[出典:警察庁サイバー犯罪対策課 .go.jp\]

本章ではマルウェア攻撃、外部攻撃、内部不正の脅威と解析に必要なログ保管要件を説明しました。技術担当者は「ネットワーク/エンドポイント/ファイル操作ログの収集設計」「COCの構築」「長期保管要件」を社内に共有し、合意形成を行ってください。

脅威の多様化に伴い、ログ量は膨大になります。技術担当者は解析に必要なログ項目を優先的に設計し、不要ログを省くなど効率化を図ってログ保管コストを適切に管理してください。

外部専門家へのエスカレーションと委託契約の留意点

自社内リソースだけでは対応が難しいケースが発生した場合、外部専門家へのエスカレーションが必要です。本章では、エスカレーションすべき判断基準、外部委託先を選定する際のチェックポイント、契約形態や守秘義務・責任範囲の明確化など、委託契約時の留意点を整理します。

エスカレーション判断基準

以下のようなケースでは、外部専門家へのエスカレーションを検討します。

- 解析困難度が高い場合:断片化が激しく、ツールだけでは復旧困難なケース。特にカスタム暗号化されたファイルや独自ファイルシステムの場合\。[出典:法務省『デジタル証拠保全に関するガイドライン』2022年]

- 法的証拠価値を確保する必要がある場合:訴訟や刑事手続きに備えて厳格な証拠保全が求められるケースでは、公的証明が可能な外部フォレンジック機関に依頼する。\>[出典:警察庁サイバー犯罪対策課 .go.jp]

- リソース不足:社内技術者が長期間対応できない場合や、高度な解析装置が不足している場合。

- 迅速な対応が必須な場合:短時間で解析結果を得る必要がある重大インシデント。\>[出典:内閣サイバーセキュリティセンター『サイバーセキュリティ対策実施手順書』令和5年]

委託先選定時のチェックポイント

外部専門家を選定する際は、以下の観点を重視します。

- 実績と専門性:過去のフォレンジック事例や、該当ファイルシステム解析実績を確認。警察庁など公的案件での実績があるかをチェック。\>[出典:警察庁サイバー犯罪対策課 .go.jp]

- 法令遵守状況:ISO/IEC 27001などのセキュリティ認証を取得しているかを確認し、法的に有効な証拠保全手順を遵守しているかを確認。\>[出典:総務省『政府機関等の対策基準策定のためのガイドライン』令和5年]

- 守秘義務契約の明確化:調査範囲や期間、守秘義務の範囲、違反時の罰則などを明確にしたNDAを締結。\>[出典:法務省『デジタル証拠保全に関するガイドライン』2022年]

- 責任範囲と保証:復旧不能時の保証範囲や追加工数の費用負担について明確に定義。\>[出典:総務省『中小企業におけるICT投資状況調査』令和5年]

- 価格と契約形態:成功報酬型(復旧成功時のみ支払い)か時間単価型(実働時間に応じて支払い)かを想定し、コスト試算を行う。\>[出典:総務省『情報セキュリティ投資に関する実態調査』令和5年]

契約書に盛り込むべき主要項目

契約書作成時には、以下の項目を必ず盛り込みます。

- 調査範囲と納品物:解析範囲(対象ファイルシステム、期間、媒体形式)、納品形式(レポート形式、ハッシュ一覧、復旧ファイルなど)を明記。

- 守秘義務条項:機密情報の定義、開示禁止事項、違反時の罰則を具体的に規定。\>[出典:法務省『デジタル証拠保全に関するガイドライン』2022年]

- 費用負担と支払い条件:成功報酬型か時間単価型かを明示し、追加作業が発生した場合の追加費用の算定基準を定義。

- 証拠保全手順の遵守確認:外部委託先が法令・ガイドラインに準拠して作業する義務を明記し、確認手順を定める。

- 保証および免責:復旧不能時の対応(費用返還、追加調査の無料実施など)を記載し、委託先の責任範囲を明確化。

本章では外部専門家へのエスカレーション判断基準と契約時の留意点を解説しました。技術担当者は「エスカレーション条件」「選定チェックポイント」「契約書主要項目」を整理し、法務部門と連携して合意形成してください。

外部委託は社内リソースを補完しますが、契約書の不備や選定ミスで証拠能力が損なわれるリスクがあります。技術担当者は法務と密に連携し、契約内容を一字一句確認してから合意してください。

システム設計時の注意点(BCP・フォレンジックの両立)

フォレンジックを前提としたシステム設計では、通常の可用性やパフォーマンス要件に加え、「証拠保全」「ログ収集」「解析可視化」を考慮する必要があります。ここでは、仮想インフラ構築時に押さえるべき設計ポイントと、BCP要件とフォレンジック要件を両立させる観点を解説します。技術担当者は本設計要件を反映することで、障害発生時に迅速かつ法令準拠の解析が可能になります。

ストレージ配置とフォレンジックログ設計

フォレンジック解析を容易にするためには、ストレージ構成時に以下を考慮します。

- データ・フォレンジックログ用専用領域:仮想ディスクとは別に、専用のWORM対応ストレージを設計し、解析ログやハッシュ一覧を集中的に保管する。\>[出典:内閣サイバーセキュリティセンター『サイバーセキュリティ対策実施手順書』令和5年]

- スナップショット取得レイテンシ最小化:仮想マシンのスナップショット取得時にI/O負荷がピークにならないよう、ストレージ階層を分散し、スナップショット取得頻度を見直す。\>[出典:総務省『BCP策定ガイドライン(仮想化システム編)』令和5年]

- ログ転送パイプライン設計:ゲストOSからホスト、さらに専用ログ保管サーバへリアルタイムに転送する仕組みを用意。ログ遅延やログ欠損を防ぐために、バッファリング機能を備えた転送プロキシを導入する。\>[出典:総務省『政府機関等の対策基準策定のためのガイドライン』令和5年]

- アクセス制御と暗号化:ログやスナップショットは転送中および保管中に暗号化し、フォレンジック専用アカウントのみが復号可能な設計とする。\>[出典:経済産業省『情報セキュリティ対策ガイドライン』2023年]

これらを実装することで、障害発生直後に必要な証拠データが常に入手可能となり、迅速なフォレンジック解析が可能になります。

ネットワーク設計とログ転送構成

ネットワーク設計では、以下のポイントを押さえてログ転送と解析を行うセグメントを明確にします。

- 専用フォレンジックVLAN:解析用サーバを配置する専用VLANを構築し、ゲスト→ホスト→解析サーバ間のログ転送を隔離する。\>[出典:内閣サイバーセキュリティセンター『サイバーセキュリティ対策実施手順書』令和5年]

- 暗号化トンネル構築:ゲストOS→ホスト→解析サーバ間のログ転送はVPNやTLSを用いて暗号化し、第三者による盗聴を防止。\>[出典:経済産業省『情報セキュリティ対策ガイドライン』2023年]

- ログインフローと認証統合:解析サーバへアクセスする際の認証フローは、Active DirectoryやLDAPと統合し、アクセス権限を厳格に管理。\>[出典:総務省『政府機関等の対策基準策定のためのガイドライン』令和5年]

- インターネット隔離:解析サーバはインターネットから隔離し、必要に応じて物理的に分離したネットワーク環境内でのみアクセス可能とする。\>[出典:法務省『デジタル証拠保全に関するガイドライン』2022年]

この構成により、フォレンジックログが外部に漏れるリスクを最小化し、法的証拠としての信頼性を確保します。

OS・ハイパーバイザー選定時の留意点

フォレンジック運用を念頭に置いてOSおよびハイパーバイザーを選定する場合、以下の要件を評価基準とします。

- 読み取り専用マウント機能:VHD/VMDKイメージを読み取り専用でマウントし、解析時に誤って内容を書き換えない機能をサポートしていること。\>[出典:法務省『デジタル証拠保全に関するガイドライン』2022年]

- スナップショット整合性機能:スナップショット取得時に不整合が発生しないよう、クォiesセント復旧機能を備えていること。\>[出典:総務省『BCP策定ガイドライン(仮想化システム編)』令和5年]

- アクセス制御柔軟性:仮想ディスクへのアクセスをACLベースで細かく制御できる機能があること。\>[出典:経済産業省『情報セキュリティ対策ガイドライン』2023年]

- サポート体制とアップデート頻度:セキュリティパッチや脆弱性情報の提供が速やかであることが重要です。\>[出典:総務省『政府機関等の対策基準策定のためのガイドライン』令和5年]

これらを評価基準に選定することで、フォレンジック解析を前提としたシステム設計が確保できます。

本章ではフォレンジック対応を考慮したシステム設計要件を解説しました。技術担当者は「ストレージ構成」「ネットワーク隔離」「OS/ハイパーバイザー選定基準」を明確にし、設計レビュー時に提示してください。

設計段階でフォレンジック要件を見落とすと、後からログ転送やWORM保管を後付けするコストが膨大になります。技術担当者は設計チームと密に連携し、フォレンジック要件を初期仕様に落とし込んでください。

実運用フェーズにおける点検・監査・定期診断

システムを設計し、フォレンジック要件を組み込んだ後も、定期的な点検・監査・診断を実施しなければ運用の信頼性は担保できません。本章では、運用フェーズでのチェック項目、監査・点検タイミング、外部監査の要件、および診断結果を踏まえた改善フローを解説します。

定期点検項目と頻度

運用中に確認すべき項目は以下のとおりです。

- スナップショット整合性確認:月次で仮想マシンスナップショットの整合性を確認し、復元テストを実施。\>[出典:総務省『BCP策定ガイドライン(仮想化システム編)』令和5年]

- ログ完全性チェック:四半期ごとにフォレンジックログのハッシュ値を再計算し、改ざんの有無を確認。\>[出典:法務省『デジタル証拠保全に関するガイドライン』2022年]

- アカウント権限レビュー:年次でフォレンジック専用アカウントや管理者権限の最小化状況をレビュー。\>[出典:内閣サイバーセキュリティセンター『サイバーセキュリティ対策実施手順書』令和5年]

- バックアップ・リストアテスト:年2回、オンプレ・クラウド・オフラインバックアップからのリストアテストを実施し、想定どおりに復旧可能か検証。\>[出典:総務省『地方公共団体情報セキュリティ対策推進法ガイドライン』令和5年]

外部監査と内部監査フロー

法令準拠や運用体制を保証するため、外部および内部の監査を計画的に実施します。

- 内部監査:半年ごとに証拠保全手順や解析ログ保管状況をチェックリストに基づきレビュー。\>[出典:警察庁サイバー犯罪対策課 .go.jp]

- 外部監査:年次で第三者機関を招聘し、ISO/IEC 27001準拠状況や証拠保全手順の適合性を審査。\>[出典:経済産業省『情報セキュリティ監査ガイドライン』2023年]

- 監査報告書作成:監査結果と改善点をまとめた報告書を作成し、経営層に提出。\>[出典:総務省『政府機関等の対策基準策定のためのガイドライン』令和5年]

定期診断と改善フロー

監査で指摘された事項をもとに、以下の改善フローを実行します。

- 課題抽出:監査報告書から優先度の高い課題を抽出し、影響度と対応策をリスト化。

- 対応策実施:システム設定変更や運用手順更新、ツールバージョンアップなどを実施し、検証環境でテストを行う。

- 再監査実施:改善後半年以内にフォローアップ監査を行い、再発防止対策の有効性を確認。

- マニュアル更新:改善策を反映した運用マニュアルやフォレンジック手順書を最新版に更新。\>[出典:総務省『政府機関等の対策基準策定のためのガイドライン』令和5年]

本章では運用フェーズにおける定期点検・監査・改善フローを解説しました。技術担当者は「点検項目と頻度」「監査フロー」「改善フロー」を文書化し、関係者に周知してください。

定期点検や監査を軽視すると、ログ欠損や設定漏れによりフォレンジック解析が失敗するリスクがあります。技術担当者はチェックリストを運用カレンダーに組み込み、確実に実施できる体制を整えましょう。

事業継続後のフォレンジック対応レポートと再発防止策

障害が発生し、フォレンジック解析・復旧が完了した後は、解析結果をもとに関係者への報告と再発防止策を策定することが欠かせません。本章では、報告書に含めるべき要素や報告フォーマット例、再発防止策の立案プロセス、そしてフォレンジック知見を組織内に共有するための手順を解説します。

解析結果報告書の構成要素

報告書は以下の構成要素で作成します。

- エグゼクティブサマリー:経営層向けに、障害概要、影響範囲、対応結果、再発防止策を簡潔にまとめる。\>[出典:経済産業省『情報セキュリティ対策ガイドライン』2023年]

- 技術的解析詳細:取得イメージのハッシュ値、解析フロー、使用ツール、検出されたファイル一覧、タイムライン解析結果を記載。\>[出典:法務省『デジタル証拠保全に関するガイドライン』2022年]

- 復旧結果:復旧できたファイル一覧、復旧率、整合性確認結果(ハッシュ一致など)を記載。\>[出典:内閣サイバーセキュリティセンター『サイバーセキュリティ対策実施手順書』令和5年]

- 再発防止策:障害原因の分析結果をもとに、システム設計の見直し、運用手順の強化、教育計画などを提案。\>[出典:総務省『BCP策定ガイドライン』令和5年]

- 添付資料:証拠保存チェーン・オブ・カストディ文書、ハッシュ計算結果、ログファイルスナップショットなど。\>[出典:警察庁サイバー犯罪対策課 .go.jp]

経営層向けエグゼクティブサマリー例

以下は構成例です。

【エグゼクティブサマリー】 ■障害概要 ・発生日時:2025年5月10日 14:30 ・影響範囲:基幹システムの仮想サーバ3台が起動不可 ・原因:VMDKメタデータ破損による論理障害 ■対応結果 ・取得イメージ:オリジナルとハッシュ一致を確認 ・復旧率:95%(合計2,350/2,500ファイル復旧) ・解析期間:48時間 ■再発防止策 ・ストレージ冗長化構成の追加(RAID10→RAID6+スペア) ・スナップショット取得間隔を12時間→6時間に短縮 ・フォレンジック訓練を四半期演習に組込 ・ログ転送経路に暗号化プロキシを導入 ■期待効果 ・ダウンタイム短縮:復旧時間を72時間→12時間に削減 ・機会損失削減:年間約1,200万円

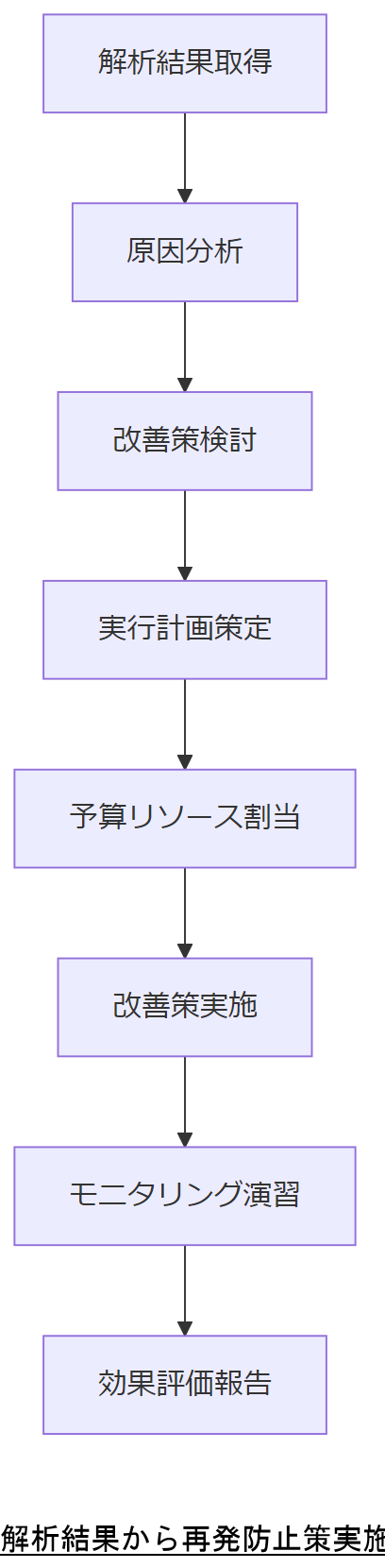

再発防止策立案プロセス

再発防止策は、単に原因を特定するだけでなく、組織的に実行できるアクションプランを作成する必要があります。

- 原因分析フェーズ:ログタイムラインやシステム設定を比較し、根本原因を特定。\>[出典:法務省『デジタル証拠保全に関するガイドライン』2022年]

- 改善策検討フェーズ:技術的対策(冗長化設計、スナップショット設定変更)、運用対策(手順書改訂、教育計画)を検討。\>[出典:総務省『BCP策定ガイドライン』令和5年]

- 実行計画策定フェーズ:予算・リソース・スケジュールを明確化し、実行責任者を割り当て。\>[出典:総務省『情報セキュリティ投資に関する実態調査』令和5年]

- モニタリングフェーズ:改善後の効果を定量的に評価し、定期的にフォレンジック演習で確認。\>[出典:内閣サイバーセキュリティセンター『サイバーセキュリティ対策実施手順書』令和5年]

本章では解析結果報告書の構成要素と再発防止策立案プロセスを解説しました。技術担当者は「エグゼクティブサマリー」「技術解析詳細」「改善プロセス」をまとめ、経営層に報告してください。

再発防止策を策定する際、単に技術的要素を改善するだけでなく、組織体制や教育計画を含めた総合的なアプローチが必要です。技術担当者は運用担当者や監査部門とも連携し、実効性の高い改善策を策定してください。

おまけの章:重要キーワード・関連キーワードとキーワードの説明

本章では、本記事で扱った主要なキーワードと、それに関連するキーワードを一覧化し、各キーワードの簡潔な説明をマトリクス形式で提供します。技術担当者が用語を確認する際の参照としてご活用ください。

| キーワード | 関連キーワード | 説明 |

|---|---|---|

| 仮想ディスクフォレンジック | VHD解析、VMDK解析、フォレンジック解析 | 仮想マシンの仮想ディスクファイル(VHD、VMDK)上で削除されたファイルを解析・復旧する技術。 |

| 未割り当て領域 | スラック領域、ファイルシステム空き領域 | ファイルシステム上で空きとみなされた領域で、削除データが残存する部分。 |

| スラック領域 | クラスタ、フラグメンテーション | ファイルクラスタの先頭または末尾に残る断片的なデータ領域。以前のファイルデータやゴミデータが含まれる。 |

| 証拠保全 | チェーン・オブ・カストディ、WORM | デジタル証拠として法的に有効な状態を維持するため、取得・保管・移動の履歴を記録・保護するプロセス。 |

| チェーン・オブ・カストディ | タイムスタンプ、ハッシュ管理 | 証拠物の取り扱い履歴を時系列で記録し、証拠の信頼性を担保する手法。 |

| ハッシュ値 | SHA-256、整合性確認 | データの整合性を検証するために、ファイルごとに算出する固定長のチェックサム値。 |

| BCP(事業継続計画) | DRP、災害対策、ロードマップ | 災害や障害発生時に重要業務を継続・復旧するための計画や手順。 |

| 三重化バックアップ | オンプレミス、クラウド、オフライン | データを3つの異なる場所に保存し、いずれかが障害を起こしてもデータを確保できる方式。 |

| フォレンジックログ | ネットワークログ、ファイル操作ログ、エンドポイント動作ログ | フォレンジック解析のために取得・保管するログ情報(ネットワークアクセスやファイル操作など)。 |

| メタデータ解析 | MFT解析、inode解析、ファイルシステムメタデータ | ファイルシステムのメタデータ領域を解析し、削除されたファイルエントリを特定する手法。 |

| クラスタマッピング | 断片化解析、データ再構築 | 複数に分断されたファイルクラスタをマッピングし、元のファイルを復元する技術。 |

| スナップショット | 差分バックアップ、イメージ取得 | 仮想マシンのある時点のディスク状態を保存し、障害時にその時点に戻せる機能。 |

| WORMストレージ | リードオンリー、証拠保全媒体 | 一度書き込むと書き換えできないストレージ媒体で、ログや証拠データの改ざん防止に用いる。 |

| ISO/IEC 27001 | 情報セキュリティマネジメント、認証基準 | 情報セキュリティ管理の国際規格で、運用・管理体制の適切性を証明する認証。 |

| CLOUD Act | 越境データ移転、法執行アクセス | 米国法で、米国当局が国外に保管されたデータも強制的に取得できる法的権限を定める法律。 |

本ページで使用した重要キーワードと関連キーワード、並びにその説明を表形式で提供しました。技術担当者は本リストを参照し、用語の共通理解を図る際に活用してください。

はじめに

仮想ディスクフォレンジックの重要性と目的を探る 近年、デジタルデータの重要性が増す中、仮想ディスクフォレンジックの役割が注目されています。仮想ディスクとは、物理的なハードディスクの機能をソフトウェアで模倣したもので、主にVHD(Virtual Hard Disk)やVMDK(Virtual Machine Disk)形式で保存されます。これらの仮想ディスク内には、日々の業務で生成される重要なデータが蓄積されていますが、誤って削除されたり、システム障害によってアクセスできなくなったりすることがあります。 仮想ディスクフォレンジックは、こうした状況において、削除されたファイルやデータを復旧するための手法です。特に、IT部門の管理者や経営陣にとって、データ損失は大きなリスクを伴います。データが失われることで、業務の継続性が損なわれるだけでなく、顧客や取引先との信頼関係にも影響を及ぼす可能性があります。 このような背景から、仮想ディスクフォレンジックの知識を深め、適切な手法を理解することは、企業のデータ管理において極めて重要です。本記事では、VHDやVMDKの解析を通じて、削除ファイルの復旧方法について詳しく解説していきます。これにより、データ損失のリスクを軽減し、安心して業務を進めるための一助となれば幸いです。

VHDとVMDKの基本概念と技術的背景

VHD(Virtual Hard Disk)とVMDK(Virtual Machine Disk)は、仮想化技術の中で重要な役割を果たすファイル形式です。VHDは主にMicrosoftの仮想化プラットフォームで使用され、Windowsの仮想マシンやHyper-Vでのストレージとして機能します。一方、VMDKはVMwareの仮想化環境で利用され、VMware製品における仮想マシンのディスクイメージを格納するための形式です。 これらの仮想ディスクは、物理的なハードディスクの機能をソフトウェアで模倣することで、複数の仮想マシンが同じ物理サーバ上で動作することを可能にします。これにより、リソースの効率的な利用や、システムの柔軟性が向上します。しかし、仮想ディスクの特性上、データの削除や損失が発生した場合には、その復旧が難しくなることがあります。 VHDやVMDK内に保存されるデータは、通常のファイルシステムと同様に、ファイルが削除されると、その領域が「空き」としてマークされますが、実際のデータはそのまま残っています。このため、適切なツールや手法を用いることで、削除されたファイルを復旧することが可能です。仮想ディスクフォレンジックは、こうしたデータ復旧のプロセスを専門的に扱う分野であり、企業にとって重要なデータ保護の手段となります。 この章では、VHDとVMDKの基本的な概念を理解し、仮想ディスクフォレンジックの重要性を認識することが、データ管理の戦略において不可欠であることを強調しました。次の章では、具体的な事例を通じて、これらの仮想ディスクを用いたデータ復旧の方法について詳しく考察していきます。

削除ファイルの復旧プロセス:ステップバイステップガイド

削除ファイルの復旧プロセスは、いくつかのステップを経て行われます。まず最初に、仮想ディスクの状態を確認し、どのようなデータが削除されたのかを特定します。これには、データ復旧ツールを使用して仮想ディスクのイメージを作成し、分析を行うことが含まれます。この段階で、VHDやVMDK内のファイルシステムをスキャンし、削除されたファイルの痕跡を探します。 次に、削除されたファイルの復旧に向けて、特定されたデータを復元するための手段を講じます。ここでは、復旧ツールが重要な役割を果たします。これらのツールは、削除されたデータが保存されている領域を解析し、元のファイルを再構築する機能を持っています。復元の過程では、データの整合性を保つために、慎重に作業を進めることが求められます。 復旧が完了したら、復元されたファイルを検証し、データが正確に復元されているかを確認します。必要に応じて、ファイルの内容をチェックし、業務に支障がないかを確認することが重要です。最後に、復旧プロセスの結果をドキュメント化し、今後のデータ管理やバックアップ戦略に活かすための教訓を導き出します。 このように、削除ファイルの復旧は、計画的かつ体系的に進めることが成功の鍵となります。次の章では、具体的な復旧ツールや手法について詳しく解説し、実際の業務にどのように役立てるかを考察していきます。

主要ツールと技術:VHD・VMDK解析におけるベストプラクティス

仮想ディスクフォレンジックにおけるデータ復旧の成功には、適切なツールと技術が不可欠です。VHDやVMDKの解析においては、特に信頼性の高いデータ復旧ツールの選定が重要です。これらのツールは、削除されたファイルの痕跡を探し出し、復元するための機能を備えています。具体的には、ファイルシステムのスキャン、メタデータの解析、そしてデータの整合性を保ちながらの復元プロセスが含まれます。 また、復旧作業を行う際には、まず仮想ディスクのイメージを作成することが推奨されます。これにより、元のデータに影響を与えることなく、安全に解析を行うことができます。さらに、復元プロセスでは、ファイルの整合性を確認するためにハッシュ値を利用することも一つのベストプラクティスです。これにより、復元されたデータが正確であることを保証できます。 加えて、復旧作業を行う際には、業務におけるデータの重要性を考慮し、優先順位をつけて復元作業を進めることが大切です。重要なデータから順に復元することで、業務への影響を最小限に抑えることができます。これらの主要ツールと技術を駆使することで、VHDやVMDKの解析におけるデータ復旧の成功率を高めることが可能です。 次の章では、実際の復旧事例や成功の要因について詳しく考察し、どのようにして企業がデータ損失に対処しているのかを探ります。

ケーススタディ:成功したファイル復旧の実例

ケーススタディとして、ある企業が仮想ディスクフォレンジックを活用して成功したファイル復旧の実例を紹介します。この企業は、重要な顧客データを含むVHDファイルを誤って削除してしまい、業務に大きな影響を及ぼす危機に直面しました。そこで、IT部門はすぐにデータ復旧の専門業者に依頼しました。 最初のステップとして、専門業者は削除されたデータの痕跡を調査するために、VHDファイルのイメージを作成しました。このイメージを用いて、削除されたファイルの分析を行い、復元可能なデータを特定しました。ここで重要だったのは、復旧ツールを使ってファイルシステムをスキャンし、メタデータを解析することでした。 復元プロセスは慎重に進められ、最も重要な顧客データから優先的に復元が行われました。復元されたデータは、ハッシュ値を用いて整合性が確認され、正確に復元されていることが保証されました。結果として、企業は削除されたデータを無事に復旧し、業務を通常通りに再開することができました。 この事例から学べることは、迅速な対応と専門的なツールの活用が、データ損失の影響を最小限に抑える鍵であるということです。次の章では、効果的なデータ管理戦略と、今後のデータ保護に向けた提案について考察します。

今後の展望:仮想ディスクフォレンジックの進化と課題

仮想ディスクフォレンジックの分野は、技術の進化とともに変化し続けています。特に、クラウドコンピューティングの普及により、データの保存方法や管理が大きく変わりました。これに伴い、VHDやVMDKといった従来の仮想ディスク形式だけでなく、新たなファイル形式やストレージソリューションが登場しています。これらの変化は、データ復旧の手法にも影響を与えています。例えば、クラウド環境でのデータ復旧は、物理的なハードウェアに依存しないため、異なるアプローチが必要です。 一方で、仮想ディスクフォレンジックにはいくつかの課題も残されています。データの暗号化が進む中で、復旧プロセスが複雑化しているため、専門的な知識や高度な技術が求められます。また、データプライバシーやセキュリティに関する法律が厳格化される中で、法的な遵守も重要な要素となっています。これらの課題に対処するためには、最新の技術動向を常に追い続け、柔軟に対応する姿勢が求められます。 今後、仮想ディスクフォレンジックは、AIや機械学習を活用したデータ分析手法の導入により、さらなる進化が期待されます。これにより、復旧作業の効率化や精度向上が図られ、より迅速なデータ復旧が可能になるでしょう。企業は、これらの新しい技術を取り入れることで、データ損失のリスクを軽減し、業務の継続性を確保することができるでしょう。

重要なポイントの振り返りと今後のアクション

仮想ディスクフォレンジックは、データ損失のリスクを軽減するための重要な手段であり、VHDやVMDKファイルの解析を通じて削除されたファイルを復旧するプロセスを提供します。この記事では、仮想ディスクの基本的な理解から、削除ファイルの復旧プロセス、適切なツールの選定、実際の成功事例まで、幅広く解説しました。特に、迅速な対応と専門的な技術の活用がデータ復旧の鍵であることが強調されました。 今後、企業は仮想ディスクフォレンジックの知識を深め、データ管理戦略に組み込むことが求められます。また、最新の技術動向を常に把握し、クラウド環境や新たなデータストレージソリューションに対する柔軟性を持つことが重要です。データ損失のリスクを最小限に抑えるために、定期的なバックアップや復旧テストを行い、万全の準備を整えることが企業の信頼性を高める一助となるでしょう。これにより、安心して業務を進めることができる環境を整えることが可能となります。

あなたのデータを守るための次のステップを踏み出そう

データの安全性は、企業の信頼性や業務の継続性に直結しています。仮想ディスクフォレンジックの知識を活用し、削除ファイルの復旧方法を理解することは、データ管理において非常に重要です。まずは、自社のデータ保護戦略を見直し、適切なバックアップ体制を構築することが第一歩です。さらに、万が一のデータ損失に備え、専門業者との連携を検討することも有効です。 データ復旧のプロセスは複雑ですが、適切な知識とツールを用いれば、削除されたファイルを復元することは可能です。今後のデータ管理に向けて、仮想ディスクフォレンジックの重要性を再認識し、必要な対策を講じていきましょう。安全なデータ環境を整えることで、業務の信頼性を高め、安心してビジネスを進めることができるでしょう。あなたのデータを守るための次のステップを、今ここで踏み出してみてください。

フォレンジック解析における法的および倫理的考慮事項

フォレンジック解析を行う際には、法的および倫理的な考慮が不可欠です。特に、データ復旧のプロセスにおいては、対象となるデータが個人情報や機密情報を含む場合、プライバシー保護やデータセキュリティに関する法律を遵守する必要があります。例えば、日本の個人情報保護法やGDPR(一般データ保護規則)などが該当します。これらの法律に違反すると、企業に対する罰則や信頼の失墜を招く恐れがあります。 また、フォレンジック解析は、データの取り扱いにおいて高い透明性が求められます。復旧作業を行う際には、関係者に対して適切な情報を提供し、プロセスの正当性を示すことが重要です。さらに、復旧されたデータの利用目的を明確にし、不正利用を防ぐための対策を講じることも求められます。 倫理的な観点からは、データ復旧に関する業務が、他者の権利を侵害しないよう配慮する必要があります。特に、データの復元に際しては、事前に関係者の同意を得ることが望ましいです。これにより、信頼関係を構築し、企業の社会的責任を果たすことができます。法的および倫理的な側面を十分に考慮することで、安心してフォレンジック解析を進めることができるでしょう。

補足情報

※株式会社情報工学研究所は(以下、当社)は、細心の注意を払って当社ウェブサイトに情報を掲載しておりますが、この情報の正確性および完全性を保証するものではありません。当社は予告なしに、当社ウェブサイトに掲載されている情報を変更することがあります。当社およびその関連会社は、お客さまが当社ウェブサイトに含まれる情報もしくは内容をご利用されたことで直接・間接的に生じた損失に関し一切責任を負うものではありません。