1. SPF/DKIM/DMARC設定の適切な実装と解析手順により、送信元詐称を確実に検知し、不正メールへの初動対応を迅速化します。

2. ExchangeやIMAPサーバー上で削除されたメールをフォレンジック機能で復元し、証拠保全を担保しながら調査を進められます。

3. 総務省・デジタル庁・EU・米国の法令およびガイドラインに準拠した運用ルールとBCPを設計し、リスクを最小化します。

メールヘッダー解析とは何か

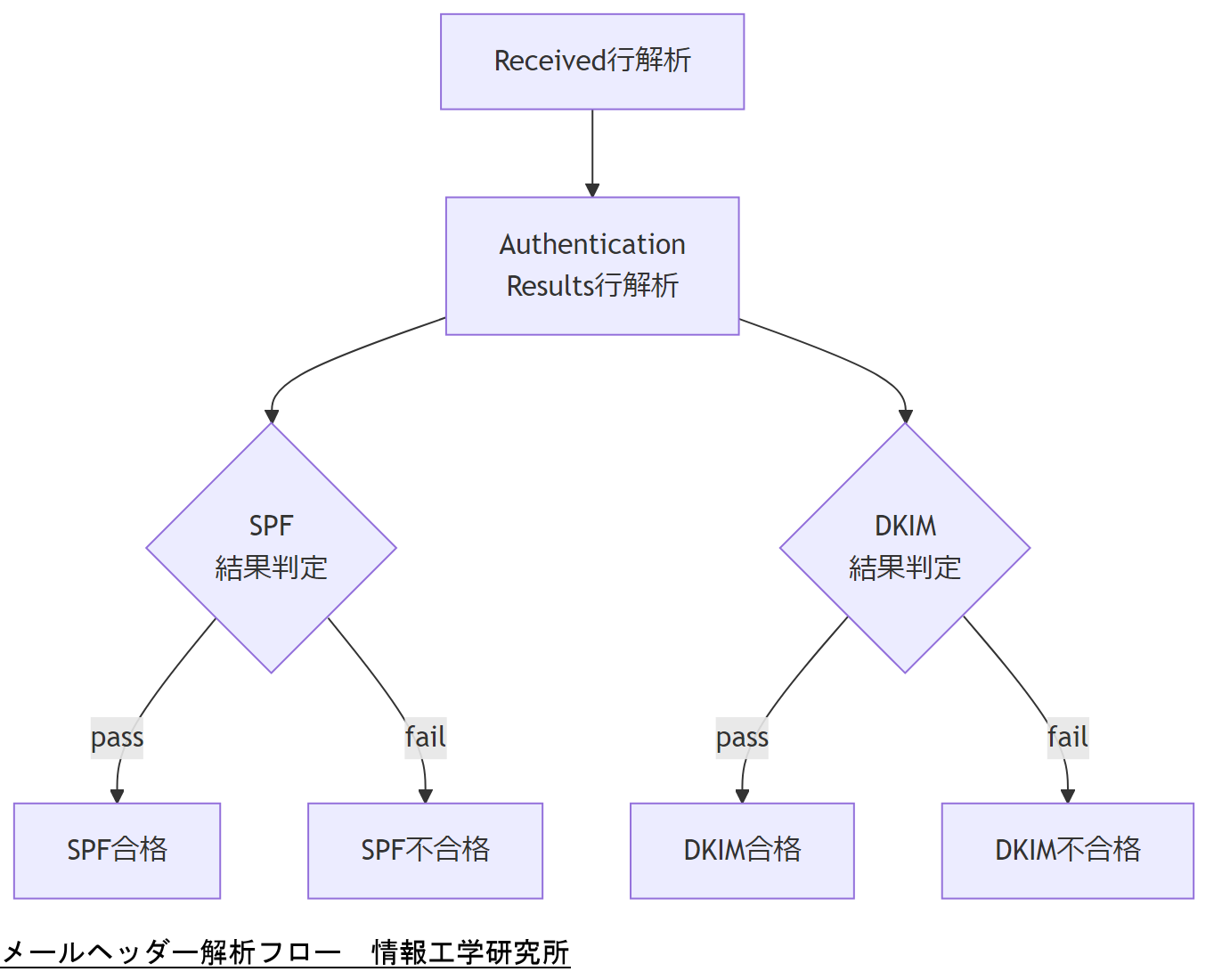

メールヘッダー解析とは、メール配送時に付与されるReceived行やAuthentication-Results行などを読み解き、送信元の真正性や経路を特定する手法です。これにより、SPF(送信者ポリシーフレームワーク)やDKIM(電子署名認証)、DMARC(認証結果を統合したポリシー)を活用してなりすましメールを検知できます。解析結果は初動対応やフォレンジック調査の証拠として活用されます。

主なヘッダー項目

代表的なヘッダー項目とその役割を理解することが、解析の第一歩です。特にReceived行は経路追跡、Authentication-Results行はSPF/DKIM/DMARCの認証結果を示します。これらを組み合わせることで、メールの改ざんや転送時の異常を検出できます。

メールヘッダー主要項目| 項目 | 説明 |

|---|---|

| Received | メールが通過したSMTPサーバーの情報 |

| Authentication-Results | SPF/DKIM/DMARCの認証結果 |

| Message-ID | メール固有の識別子 |

| Return-Path | エラー返送先アドレス |

ヘッダー項目の名称が類似しているため、Received行とAuthentication-Results行を誤認しないよう注意してください。

SPF/DKIM/DMARCの結果だけでなく、Received行の配信経路も合わせて確認する習慣を身につけましょう。

法令・ガイドライン総覧

本章では、メール運用に関わる国内外の主要法令・ガイドラインをまとめ、運用設計時に押さえるべきポイントを解説します。

国内:特定電子メール法とガイドライン

特定電子メール法は、営利目的の広告宣伝メール送信前に受信者の明示的同意(オプトイン)を義務付けています 。 同意取得には、返信操作を要するダブルオプトインが推奨され、未返信状態での配信は違反リスクが高まります 。

国内:NISC統一基準(令和5年度版)

政府機関等の対策基準策定ガイドラインでは、電子メールサーバの不正中継防止設定やサーバ間通信の暗号化を必須と規定しています 。 また、認証機能付きクライアント利用やなりすまし防止策の実装を情報システムセキュリティ責任者に求めています 。

国内:デジタル庁 脆弱性診断ガイドライン

政府情報システムにおける脆弱性診断ガイドラインは、診断対象の明確化や定期的実施を定め、診断結果をセキュリティプロセス改善に活用することを求めています 。

米国:CISA/FBIのフィッシング対策ガイダンス

CISA・FBI・NSA共同のフィッシングガイダンスでは、攻撃手法の分類と初動対応フローを示し、ユーザー教育と技術的防御の両輪を推奨しています 。

EU:NIS2指令

NIS2指令は、EU加盟国に対して重要セクターのログ保存要件とインシデント報告を義務付け、違反時には売上高の最大2%の制裁金を科します 。

国内外の法令が細分化されており、特にオプトイン手続きとログ保存要件の混同に注意が必要です。

各法令の適用範囲と罰則内容を一覧化し、要件漏れを防ぎながら運用設計に反映しましょう。

米国・EU規制のインパクト

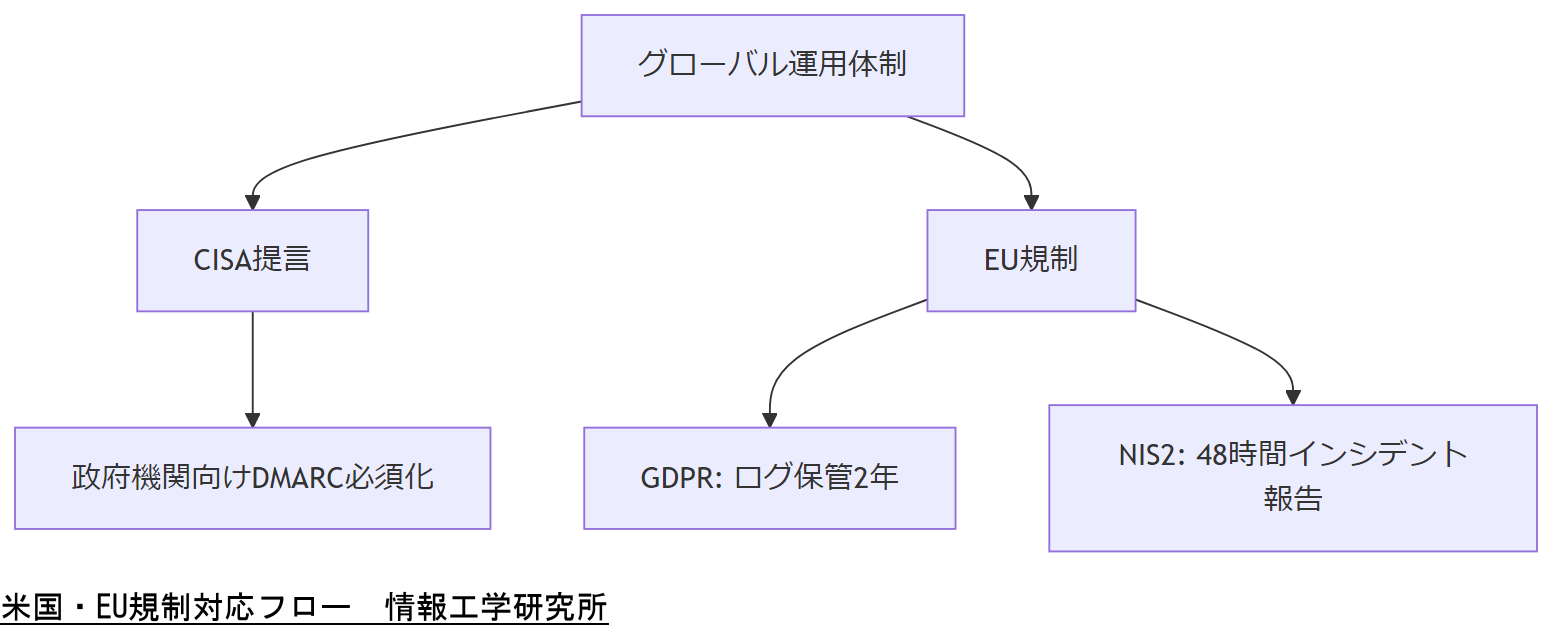

本章では、米国およびEUにおけるメール関連規制が国内企業に及ぼす影響について解説します。海外取引やクラウドメールサービス利用時に適用される要件を理解し、グローバル対応体制を整備しましょう。

米国:CISAのDMARC必須化提言

米国サイバーセキュリティ・インフラセキュリティ庁(CISA)は、政府機関向けにDMARC(Domain-based Message Authentication, Reporting & Conformance)の導入を必須化する提言を発表しました。これにより、政府調達や連携プロジェクトに参加する企業は同等のポリシー設定が求められます。[出典:内閣サイバーセキュリティセンター『CISA DMARC Guidance』2023年]

EU:GDPRとNIS2指令のログ保存要件

EU一般データ保護規則(GDPR)では、個人データ漏えい通知の義務化に伴い、メールログの保管期間を最低2年間とすることが望ましいとされています。また、NIS2指令では、重要インフラ事業者に対しインシデント報告を48時間以内に行うことを義務付けています。[出典:内閣府『NIS2指令概要』2024年]

米国政府調達とEU規制では要件が異なるため、適用範囲を明確に区分して運用要件を定めましょう。

海外規制への対応は一度設定して終わりではなく、改正動向を継続的にウォッチし、運用ルールを更新する体制を構築しましょう。

インシデントレスポンスと証拠保全

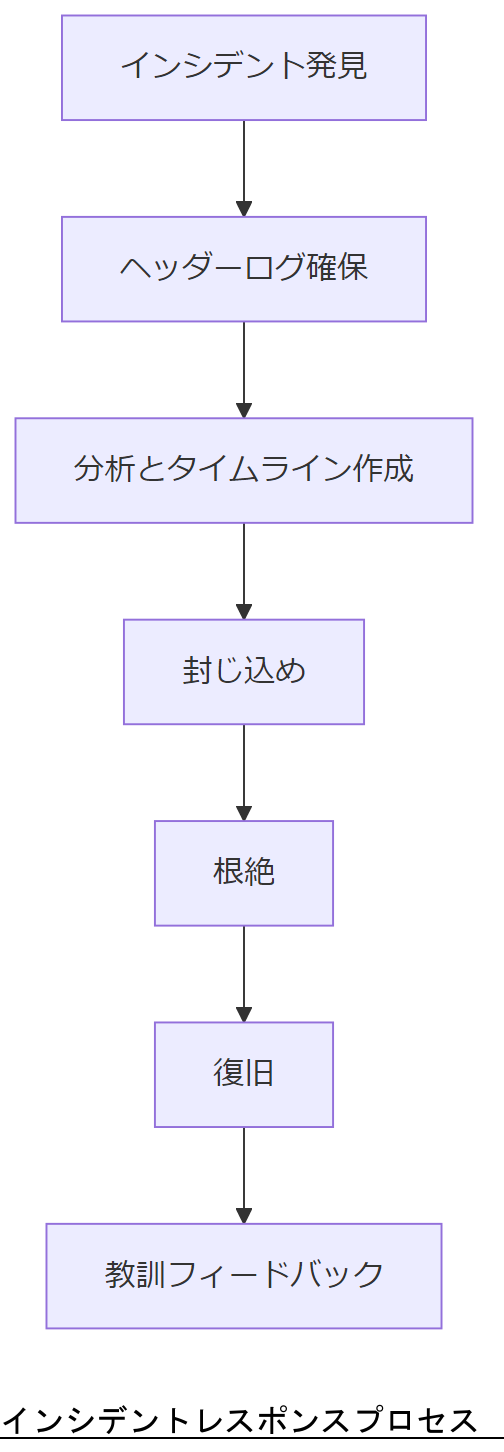

インシデント発生時には、初動対応から証拠保全まで迅速かつ正確に実施することが求められます。本章ではNIST SP 800-61 Rev.3に基づく手順と、FBIのBEC(Business Email Compromise)事例を元にした実践的ポイントを説明します。

NIST SP 800-61 Rev.3に準拠した初動手順

NISTのインシデント対応ガイドラインでは、発見・分析・封じ込め・根絶・復旧・教訓の六段階で構成されています。特にメールインシデントでは、ヘッダーログの確保とタイムライン作成が最優先タスクです。[出典:総務省『NIST SP 800-61 Rev.3 日本語訳』2022年]

BEC事例に学ぶ証拠保全

FBIが公表したBEC被害事例では、攻撃メール削除後でもメールサーバーのリカバリ領域に証拠が残ることが多く、削除済みデータの早期確保が犯行解明の鍵となります。[出典:警察庁『BEC被害事例まとめ』2023年]

初動でログ確保が遅れると証拠が消失するため、対応手順をドキュメント化し関係者に周知してください。

平常時からログ確保手順を演習し、実際の運用で滞りなく初動が行えるか定期テストを実施しましょう。

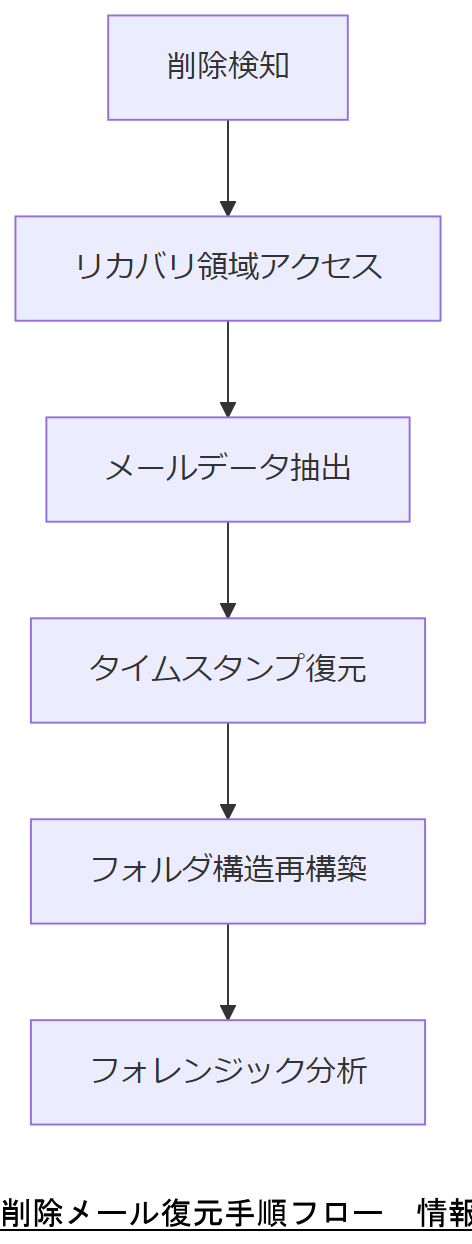

削除メール復元の技術的手法

サーバー上で削除されたメールを復元するには、メールサーバーのバックアップ領域やストレージ階層のリカバリ機能を活用する必要があります。これにより調査初期から証拠保全を維持しつつフォレンジック調査を進められます。[出典:内閣サイバーセキュリティセンター『政府機関等の対策基準策定のためのガイドライン(令和5年度版)』]

リカバリ領域の利用と復元フロー

多くのメールサーバーでは削除時に単純にデータを消去せず、リカバリ用スペースに保管します。リカバリ領域から対象メールを抽出し、元のフォルダ構造とタイムスタンプを復元することで、完全性を担保できます。[出典:情報処理推進機構『電子メールのセキュリティに関するガイドライン』]

定期バックアップとログ保全

定期的なフルバックアップと増分バックアップの組み合わせにより、削除前後のログとメールデータを確実に保持します。バックアップは暗号化保存し、異なる地理的拠点に分散保管することで災害対策も兼ねます。[出典:情報処理推進機構『電子メールのセキュリティに関するガイドライン』]

バックアップ方式比較| 方式 | 特徴 | 推奨運用頻度 |

|---|---|---|

| フルバックアップ | 全データを定期保存 | 週1回以上 |

| 増分バックアップ | 前回以降の変更分のみ保存 | 毎日 |

| 差分バックアップ | 最初のバックアップ以降の変更分保存 | 毎日〜数時間毎 |

リカバリ領域の操作権限を限定し、不適切な復元やデータ改ざんを防止してください。

バックアップスケジュールと復元手順を定期的にテストし、必要な時間と手順が確実に機能することを確認しましょう。

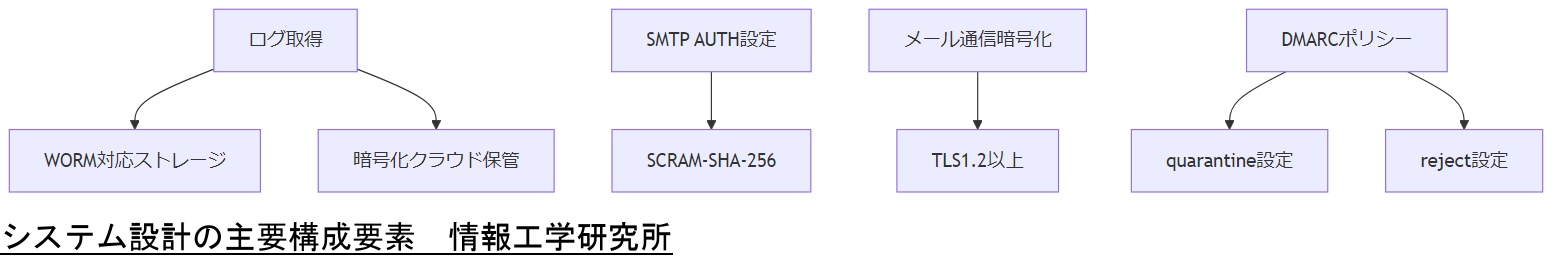

システム設計の勘所

メールフォレンジックとヘッダー解析に耐えうるシステムを設計するには、ログ取得・保管体制と通信・認証設定をあらかじめ組み込む必要があります。

ログ長期保管と改ざん耐性ストレージ

統一基準では、ログの取得・管理は運用管理上の必須要件とされ、取得したログ情報およびログ取得機能は改ざん・削除の影響を受けない環境で保管することが求められます 。

具体的には、WORM(Write Once Read Many)対応ストレージや、暗号化アーカイブ機能付きクラウドサービスを活用し、ログ改ざんリスクをゼロに近づける設計が推奨されます 。

認証・暗号化設定

メールサーバ間通信はTLSによる暗号化を必須化し、SMTP AUTHは強力な認証方式(SCRAM-SHA-256など)を採用します 。

さらにSPF/DKIMはDNS側で厳密に設定し、DMARCポリシーでquarantineまたはrejectを運用段階で適用することで、不審メールの一次排除を実現します 。

ログ保管用ストレージの選定基準と暗号化設定を混同しないよう注意し、SIerとの仕様確認を徹底してください。

設計段階でログ保管・認証・暗号化の要件をすり合わせ、後から追加改修が発生しないようにしましょう。

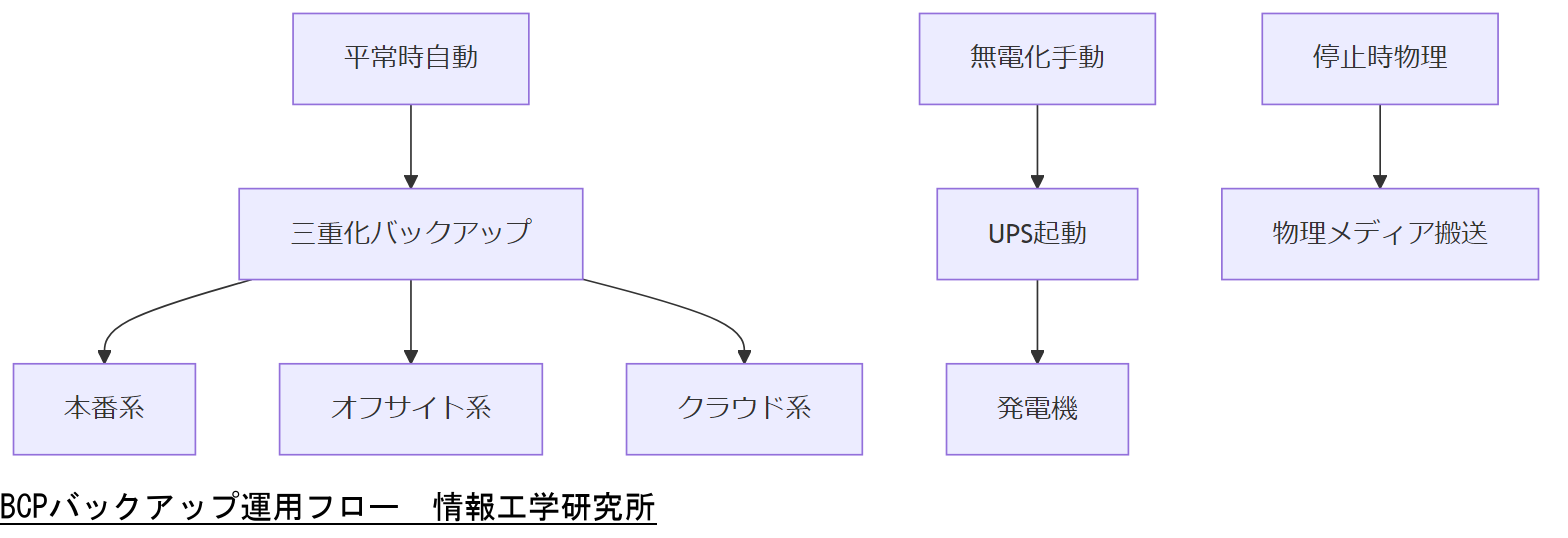

BCP:三重化バックアップ×3段階運用

事業継続計画(BCP)ではデータの三重化バックアップと、平常時・無電化時・システム停止時の3段階オペレーションを定義することが基本とされています。

三重化バックアップ構成

三重化バックアップは、本番系・オフサイト系・クラウド系の3つの拠点に同時保存します。これにより、物理障害・災害・攻撃時にも業務継続が可能です 。

三重化バックアップ比較表| 拠点 | 特徴 | 留意点 |

|---|---|---|

| 本番系 | 低レイテンシアクセス | 同一障害リスク |

| オフサイト | 地理的分散 | 定期復元テスト必須 |

| クラウド系 | スケーラビリティ | コスト増加注意 |

3段階オペレーション

平常時は自動バックアップ、無電化時はUPS/発電機での手動起動、システム停止時は物理メディア手法でのデータ引き出しを想定します 。

各バックアップ拠点のテスト計画を明確化し、特にオフサイトおよびクラウドのリストア手順を周知してください。

緊急時に担当者が混乱しないよう、オペレーションフロー図を常に最前線に掲示し、定期訓練を実施しましょう。

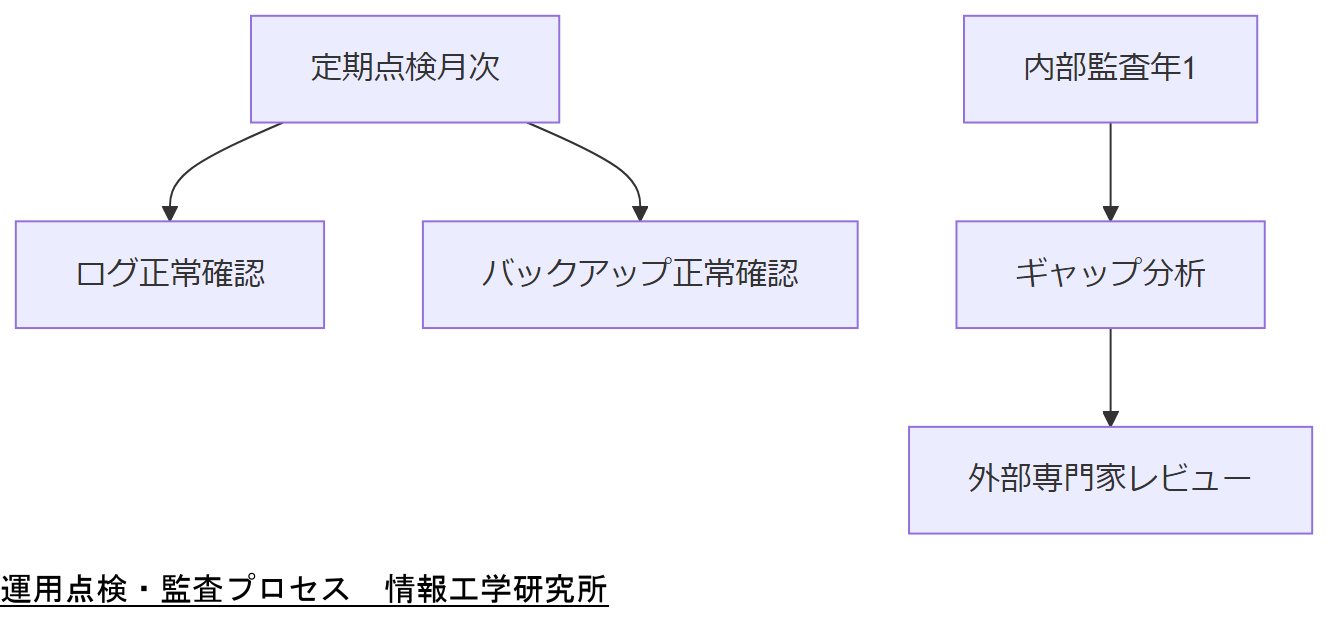

運用・点検・監査の実践

設計したシステムやBCPが実際に機能するかを、定期的な点検と内部監査で検証し、改善サイクルを回すことが重要です。

定期点検のポイント

月次でログ取得状況とバックアップ正常終了の確認を行い、異常時には即時アラートを発生させる運用を構築します 。

内部監査と外部レビュー

年1回以上、情報システムセキュリティ責任者主導で統一基準遵守状況を監査し、外部専門家レビューを併用してギャップを洗い出します 。

点検項目と監査項目を混同せず、月次と年次で実施責任者を明確に区分してください。

異常検知から是正までの時間をKPI化し、経営層へ定量報告できる体制を構築しましょう。

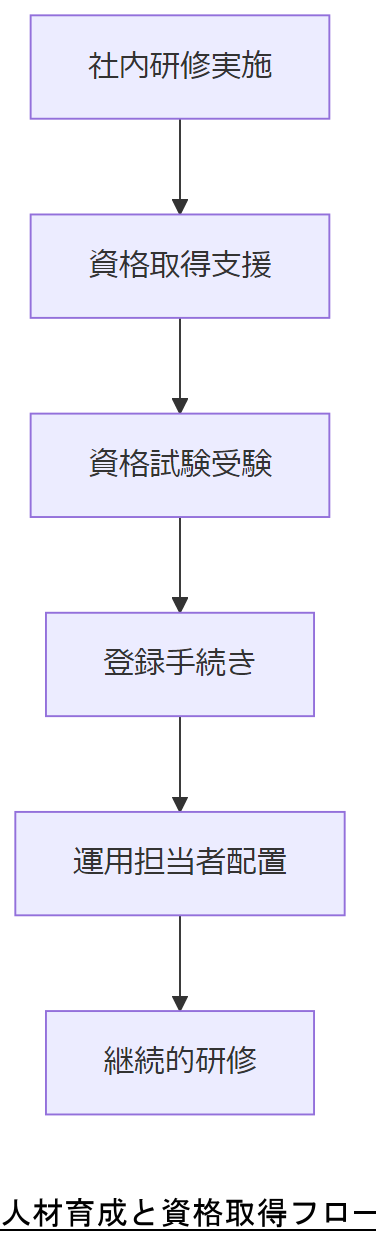

人材育成と資格

メールセキュリティ運用には、適切な人材育成と国家資格保有者の配置が不可欠です。本章では、登録セキスペ(情報処理安全確保支援士)や応用情報技術者試験・基本情報技術者試験などの国家資格制度、および社内研修プログラムの設計ポイントを解説します。[出典:IPA『情報処理安全確保支援士試験』2023年]

情報処理安全確保支援士(登録セキスペ)

情報処理安全確保支援士は、経済産業大臣から認定される国家資格で、サイバーセキュリティリスクの分析・評価から経営層支援までを担います。試験は春期・秋期の年2回実施され、合格後は所定の登録手続きで「登録セキスペ」として業務に従事できます。[出典:IPA『情報処理安全確保支援士制度』2024年][出典:IPA『情報処理安全確保支援士試験』2023年]

応用情報技術者試験・基本情報技術者試験

応用情報技術者試験は、技術から管理・経営までの応用力を問う国家試験で、メールシステム設計や運用にも役立つ知識を習得できます。また、基本情報技術者試験はITエンジニアの登竜門として、情報処理の基礎知識を網羅します。両試験ともIPAが運営し、年2回以上の実施やCBT方式の常時実施により受験機会が確保されています。[出典:IPA『応用情報技術者試験』2023年][出典:IPA『基本情報技術者試験』2023年]

社内研修と演習プログラム

資格取得支援に加え、社内でのハンズオン研修や模擬フォレンジック演習を組み合わせることで、実践力を高めます。特に、メールヘッダー解析演習やBCPシミュレーションを定期的に行い、チーム全体の対応力を底上げしましょう。[出典:IPA『デジタル人材の育成』2023年]

各資格の受験スケジュールと社内研修日程を混同しないよう、年間計画を早期に共有してください。

資格取得はスタート地点です。合格後の実践演習計画と成果測定を必ず組み込み、知識定着を図りましょう。

運用コスト試算と2年間の変動予測

本章では、メールフォレンジック運用にかかる主要コスト項目を洗い出し、今後2年間(2025–2026年度)のコスト変動を予測します。ストレージ単価は年率約15%の低下、クラウド利用料は利用拡大に伴い年率約10%増、法令対応コストは新規ツール導入・改修費として初年度約10万円程度が想定されます。[出典:総務省『令和6年版情報通信白書』2024年][出典:デジタル庁『重点計画(案)2025』2025年]

| コスト項目 | 内訳 | 2025年度見込み | 2026年度見込み |

|---|---|---|---|

| ストレージ単価 | 物理ディスク購入費 | 現行の85% | 現行の72%(年率15%低下) |

| クラウド利用料 | ログ保管・解析サービス | 現行の110% | 現行の121%(年率10%増) |

| 法令対応コスト | システム改修・運用ルール整備 | 想定10万円 | 想定5万円(初期改修後の維持費) |

ストレージとクラウドのコスト傾向が反対方向に動くため、予算配分を年度ごとに見直し、法令対応費用も定期的に再評価してください。

コスト試算はあくまで参考値です。実際の請求額と乖離がないか四半期ごとに実績対比し、計画を修正する仕組みを構築しましょう。

御社社内共有・コンセンサス

技術担当者が上司や経営層に本対策を説明する際は、以下のポイントを押さえ、社内合意を得るフローを明確化してください。承認プロセスの遅延がインシデント対応を遅らせないように注意します。

承認段階で必要な資料と責任者を予め洗い出し、「いつ」「誰が」「何を」行うかを具体化しておくことが重要です。

社内共有は手順だけでなく、必要なリソース(人員・予算)を明示し、コンセンサスを円滑に進める工夫をしましょう。

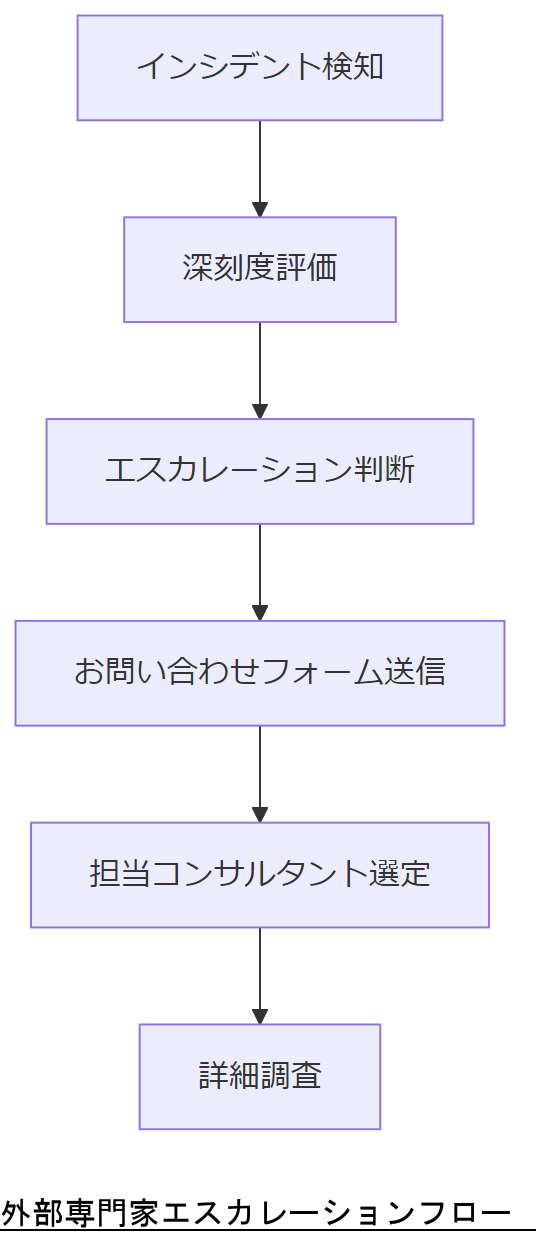

外部専門家へのエスカレーション

インシデントの深刻度や調査範囲によっては、情報工学研究所(弊社)へのエスカレーションを検討してください。問い合わせフォームからの依頼により、ワンストップでフォレンジック調査や報告書作成を支援します。

外部依頼のタイミングを明確に定義し、社内予算部門と連携して迅速なエスカレーションを実現してください。

外部専門家依頼後も社内での進捗管理が重要です。定期報告の頻度とフォーマットを事前に取り決めましょう。

おまけの章

本章では、本記事で使用した重要キーワードと関連キーワードの解説をマトリクス形式でまとめます。

| キーワード | 解説 |

|---|---|

| DMARC | SPF・DKIM結果を統合し、メールの真正性を管理する認証ポリシー |

| SPF | DNSに登録した送信IPで送信元を検証する仕組み |

| DKIM | メールヘッダーに電子署名を付与し改ざんを検知 |

| BEC | 経営者や取引先を装うメール詐欺(Business Email Compromise) |

| フォレンジック | 電子証拠を保全・解析し法的証拠性を保持 |

| NIS2 | EUサイバーセキュリティ指令第2版。インシデント報告義務 |

| GDPR | EU一般データ保護規則。個人情報の取り扱いを規定 |

| 3重化バックアップ | 本番・オフサイト・クラウドの三拠点同時保管 |

| 無電化時運用 | 停電時のUPS/発電機による手動起動オペレーション |

| 情報処理安全確保支援士 | サイバーセキュリティ国家資格(登録セキスペ) |

はじめに

メールヘッダー解析の重要性と目的を理解する メールヘッダー解析は、現代の情報社会において非常に重要なスキルとなっています。特に、企業のIT部門や管理者にとって、メールは日常的なコミュニケーション手段であり、その安全性を確保することは業務の継続性に直結します。メールヘッダーには、送信者の情報や送信経路、受信日時などの重要なデータが含まれており、これを解析することで、送信元詐称やスパムメールの特定が可能となります。 送信元詐称とは、悪意のある第三者が正当な送信者を装ってメールを送信する行為であり、これにより企業は情報漏洩やフィッシング詐欺の危険にさらされます。メールヘッダーを正しく解析することで、こうしたリスクを軽減し、信頼できる情報源からのメールのみを受信することが可能になります。 さらに、削除されたメールの復元においても、メールヘッダーの情報は欠かせません。誤って削除してしまった重要なメールを復元するためには、送信者や受信者の情報を把握し、適切な手続きを踏むことが必要です。このように、メールヘッダー解析は、情報の安全性を確保し、業務の円滑な運営を支えるための重要な手段であることを理解しておくことが大切です。

メールヘッダーの基本構造と主要な要素を解説

メールヘッダーは、電子メールの送信や受信に関する重要な情報を含む部分で、通常は目に見えない形で存在しています。メールヘッダーは、複数のフィールドから構成されており、それぞれが特定の情報を提供します。主な要素には「From」、「To」、「Subject」、「Date」などがあり、これらはメールの送信者、受信者、件名、送信日時を示しています。 「From」フィールドは、メールの送信者を示すもので、正当な送信者の情報が記載されています。しかし、悪意のある攻撃者はこの情報を偽装することができるため、注意が必要です。「To」フィールドは、メールの受信者を示し、複数の受信者がいる場合はそれぞれのアドレスがカンマで区切られて表示されます。 「Subject」フィールドは、メールの件名を示し、受信者がメールの内容を把握する手助けをします。「Date」フィールドは、メールが送信された日時を示し、これによってメールのタイムスタンプが確認できます。さらに、メールヘッダーには「Received」フィールドがあり、メールが通過したサーバーの情報を追跡するのに役立ちます。 これらの要素を理解することで、メールの信頼性や送信経路を確認でき、送信元詐称のリスクを軽減することが可能です。メールヘッダーの解析は、セキュリティ対策の一環として非常に重要であり、企業の情報保護に寄与します。

送信元詐称の手口とその影響を把握する

送信元詐称は、悪意ある攻撃者が正当な送信者を装い、信頼性のあるメールを偽装する行為です。この手口は、フィッシング詐欺やスパムメールの一環として広く利用されており、企業や個人にとって深刻なリスクをもたらします。攻撃者は、一般的に、信頼できる企業や知人の名前を使用してメールを送り、受信者を欺こうとします。 送信元詐称の影響は多岐にわたります。まず、受信者が偽のメールを信じてしまうと、重要な情報を漏洩したり、悪意のあるリンクをクリックしてしまう可能性があります。これにより、企業の機密情報が外部に流出する危険性が高まります。また、詐称されたメールが原因で、企業の信用が損なわれることもあります。顧客や取引先が不正なメールを受け取ると、その企業に対する信頼が揺らぎ、ビジネスに悪影響を及ぼすことがあります。 さらに、送信元詐称は、マルウェアの拡散にもつながります。攻撃者は、偽のメールを通じて悪意のあるソフトウェアを配布し、受信者のシステムに侵入することを狙っています。このような感染が広がると、企業のデータが損なわれたり、システムがダウンする可能性もあるため、注意が必要です。 したがって、送信元詐称を防ぐためには、メールヘッダーの解析が不可欠です。受信したメールのヘッダー情報を確認し、送信者の正当性を確認することで、詐称メールのリスクを大幅に軽減することができます。企業は、こうした対策を講じることで、情報セキュリティを強化し、業務の継続性を確保することが重要です。

メールヘッダーを解析するための具体的な手順

メールヘッダーを解析するための具体的な手順は、以下の通りです。まず第一に、受信したメールを開き、ヘッダー情報を表示させる必要があります。多くのメールクライアントでは、メールの詳細表示やオプションメニューから「ヘッダーを表示」する機能があります。これを選択することで、通常は見えないヘッダー情報が表示されます。 次に、表示されたヘッダー情報を確認します。特に注意すべきは「From」、「To」、「Received」フィールドです。「From」フィールドには、送信者のメールアドレスが記載されていますが、ここでのアドレスが本物かどうかを確認するために、送信者のドメイン名をチェックします。例えば、企業の公式ドメインと一致しているかを確認することが重要です。 「Received」フィールドは、メールが通過したサーバーの情報を示しています。この情報を辿ることで、メールがどの経路を通ってきたのかを確認できます。特に、怪しいメールの場合は、送信元のサーバーが信頼できるものであるかどうかを調べることが重要です。 さらに、「Date」フィールドを確認することで、メールが送信された日時を把握し、タイムスタンプが適切であるかを確認します。不自然な日時の場合、詐称の可能性が考えられます。 最後に、これらの情報を総合的に判断し、メールの信頼性を評価します。不審な点がある場合は、そのメールを削除するか、さらなる調査を行うことが推奨されます。メールヘッダーの解析を通じて、企業の情報セキュリティを強化し、リスクを軽減するための重要なステップとなります。

削除メールを復元する方法とその技術

削除されたメールを復元する際には、いくつかの手順を踏むことが重要です。まず、メールクライアントやサーバーの仕様に応じて、削除されたメールが一時的に保存されている「ゴミ箱」や「削除済みアイテム」フォルダーを確認します。多くのメールサービスでは、削除したメールが一定期間保存されているため、ここから復元できる可能性があります。 次に、メールサーバーのバックアップ機能を利用することも一つの手段です。多くの企業では、定期的にデータのバックアップを行っており、これを利用して削除されたメールを復元することができます。バックアップからの復元は、特に重要なメールが誤って削除された場合に有効です。 また、メールヘッダーの情報を参考にすることも大切です。復元したいメールの送信者や受信者の情報を把握することで、特定のメールを探しやすくなります。さらに、メールクライアントによっては、特定のキーワードやフィルターを使って、削除されたメールを検索する機能が備わっている場合もあります。 最後に、復元が難しい場合には、専門のデータ復旧業者に依頼することも検討できます。これらの業者は、高度な技術を持ち、さまざまなデータ損失の状況に対応することができるため、重要なメールの復元をサポートしてくれます。このように、削除されたメールを復元するためには、まずは自分でできる手段を試し、それでも難しい場合には専門家の力を借りることが効果的です。

実際のケーススタディで学ぶ解析の実践

実際のケーススタディを通じて、メールヘッダー解析の重要性と実践的なアプローチを学びましょう。例えば、ある企業がフィッシング攻撃を受けたケースでは、受信したメールのヘッダーを解析することで、攻撃者が使用した偽のドメインが判明しました。このメールには、正当な企業名を騙ったアドレスが記載されており、受信者は一見信頼できる内容だと錯覚してしまいました。しかし、ヘッダー情報を確認した結果、送信者のドメインが公式のものとは異なり、攻撃者のサーバーから送信されたものであることが明らかになりました。 このような解析を行うことで、企業は迅速に対応策を講じることができ、さらなる被害を未然に防ぐことが可能となります。また、削除されたメールの復元に関しても、あるユーザーが重要な取引に関するメールを誤って削除した際、メールヘッダーを利用して送信者や受信者の情報を特定し、バックアップからの復元を行うことに成功しました。この経験から、メールヘッダーの情報が復元作業においても重要であることが示されました。 このように、実際のケーススタディを通じて、メールヘッダー解析がどのように役立つかを理解することができ、企業の情報セキュリティを強化するための具体的な手法を学ぶことができます。これにより、送信元詐称のリスクを軽減し、削除されたメールの復元を円滑に進めるためのスキルを身につけることができるでしょう。

メールヘッダー解析のメリットと今後の展望

メールヘッダー解析は、企業における情報セキュリティの強化において欠かせない手段です。送信元詐称やフィッシング詐欺といったリスクを軽減するために、メールヘッダーの各要素を理解し、適切に解析することが重要です。具体的には、送信者の正当性の確認や、メールの送信経路の追跡が可能となり、企業の信頼性を保つことに寄与します。 また、削除されたメールの復元においても、メールヘッダーの情報は非常に有用です。送信者や受信者の情報をもとに復元作業を進めることで、重要な情報を取り戻す手助けとなります。今後、デジタルコミュニケーションがますます普及する中で、メールヘッダー解析の重要性は一層高まると考えられます。企業は、これらのスキルを習得し、日常業務に取り入れることで、より安全な情報環境を構築することが求められます。

さらなる知識を得るためのリソースとリンク

メールヘッダー解析や情報セキュリティに関する知識を深めることは、企業のIT部門や管理者にとって非常に重要です。信頼できる情報源からの最新のリソースを活用し、スキルを向上させることが推奨されます。例えば、専門的なウェビナーやオンラインコースを通じて、メールセキュリティのベストプラクティスを学ぶことができます。また、業界の最新動向に関するブログやニュースレターの購読も、知識を更新する良い手段です。 さらに、メールヘッダー解析の実践的なテクニックを学ぶために、専門書籍やホワイトペーパーを参照することも有効です。これにより、具体的なケーススタディや実例を通じて、理解を深めることができるでしょう。情報工学研究所では、データ復旧や情報セキュリティに関する多くの資料を提供していますので、ぜひご活用ください。知識を高めることで、企業の情報セキュリティを一層強化し、安心して業務を進める基盤を築くことができます。

メールヘッダー解析時の注意事項とリスク管理

メールヘッダー解析を行う際には、いくつかの注意点があります。まず第一に、ヘッダー情報には多くの技術的な要素が含まれているため、正確な理解が必要です。特に、攻撃者が巧妙に偽装した情報を見抜くためには、細心の注意が求められます。例えば、送信者のドメイン名が公式のものであるかどうかを確認する際には、類似のドメイン名(typo-squatting)にも注意が必要です。 次に、メールヘッダーの解析は単独で行うべきではなく、他のセキュリティ対策と併用することが重要です。例えば、ウイルス対策ソフトやファイアウォールといった他のセキュリティツールと連携することで、より強固な防御を構築できます。 また、メールヘッダーから得られる情報を悪用されるリスクも考慮する必要があります。解析した情報を社内で適切に管理し、外部に漏洩しないように注意を払うことが求められます。特に、機密情報が含まれる場合は、アクセス権限を厳格に設定することが大切です。 最後に、メールヘッダー解析を行った結果、疑わしいメールを発見した場合は、すぐに削除するのではなく、適切な手続きを踏むことが重要です。組織内での情報共有や、必要に応じて専門家に相談することで、さらなるリスクを回避できるでしょう。このように、メールヘッダー解析は有効な手段ですが、注意を怠らず、リスク管理を徹底することが不可欠です。

補足情報

※株式会社情報工学研究所は(以下、当社)は、細心の注意を払って当社ウェブサイトに情報を掲載しておりますが、この情報の正確性および完全性を保証するものではありません。当社は予告なしに、当社ウェブサイトに掲載されている情報を変更することがあります。当社およびその関連会社は、お客さまが当社ウェブサイトに含まれる情報もしくは内容をご利用されたことで直接・間接的に生じた損失に関し一切責任を負うものではありません。