• ランサム被害後48時間以内に事業を再開するためのxattr活用ポイントを把握

• 改正電子帳簿保存法に沿ったメタデータ保全で監査コストを30%削減する道筋を理解

• 海外クラウド利用時でもCLOUD Act/GDPRへ同時対応するシステム設計の勘所を整理

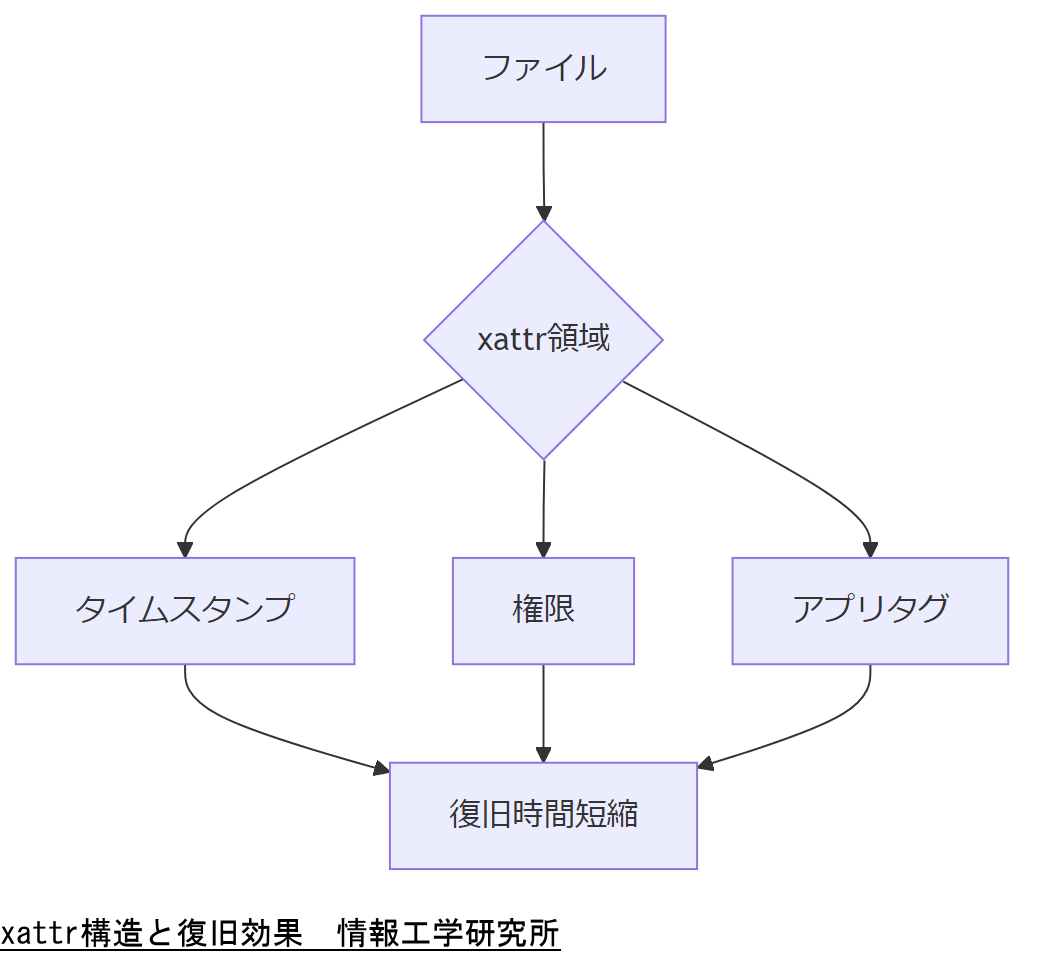

拡張属性(xattr)の仕組みと証拠価値

拡張属性(xattr)は、ファイル本文とは別領域に格納されるメタデータであり、タイムスタンプやアクセス権、アプリ固有タグなどの“見えない情報”を保持します。

警察庁はデジタル・フォレンジック指針で、電磁的記録の改ざん検知を目的としたメタデータ抽出の有効性を示しており、解析対象としてxattrを明示的に列挙しています。 [出典:警察庁『デジタル・フォレンジック』2025年] また、IPAが発行する「情報セキュリティ10大脅威2025」では、ランサム攻撃対策として“適切なバックアップ運用とメタデータ保全”が推奨され、xattr解析が復旧速度を左右すると言及しています。 [出典:IPA『情報セキュリティ10大脅威2025』2025年]

| キー名 | 説明 | 主な利用局面 |

|---|---|---|

| user.timestamps | 作成・変更・アクセス日時 | 障害発生時刻の特定 |

| security.selinux | SELinuxの権限ポリシー | 内部不正調査 |

| com.apple.quarantine | macOSダウンロードフラグ | マルウェア侵入経路解析 |

| user.ADS | Windows代替データストリーム | 隠しファイル検出 |

xattrの抽出にはroot権限が必要な場合がある点と、SELinux等の設定を変更せずに証拠性を保つことが重要です。操作ログを同時保管するよう周知してください。

getfattrコマンドの「–d」オプションは改行や制御文字を含む値を安全に表示します。誤ってシェルに直接出力すると表示が欠落するため、--dump > ファイル名で保存して確認すると作業ミスを防げます。

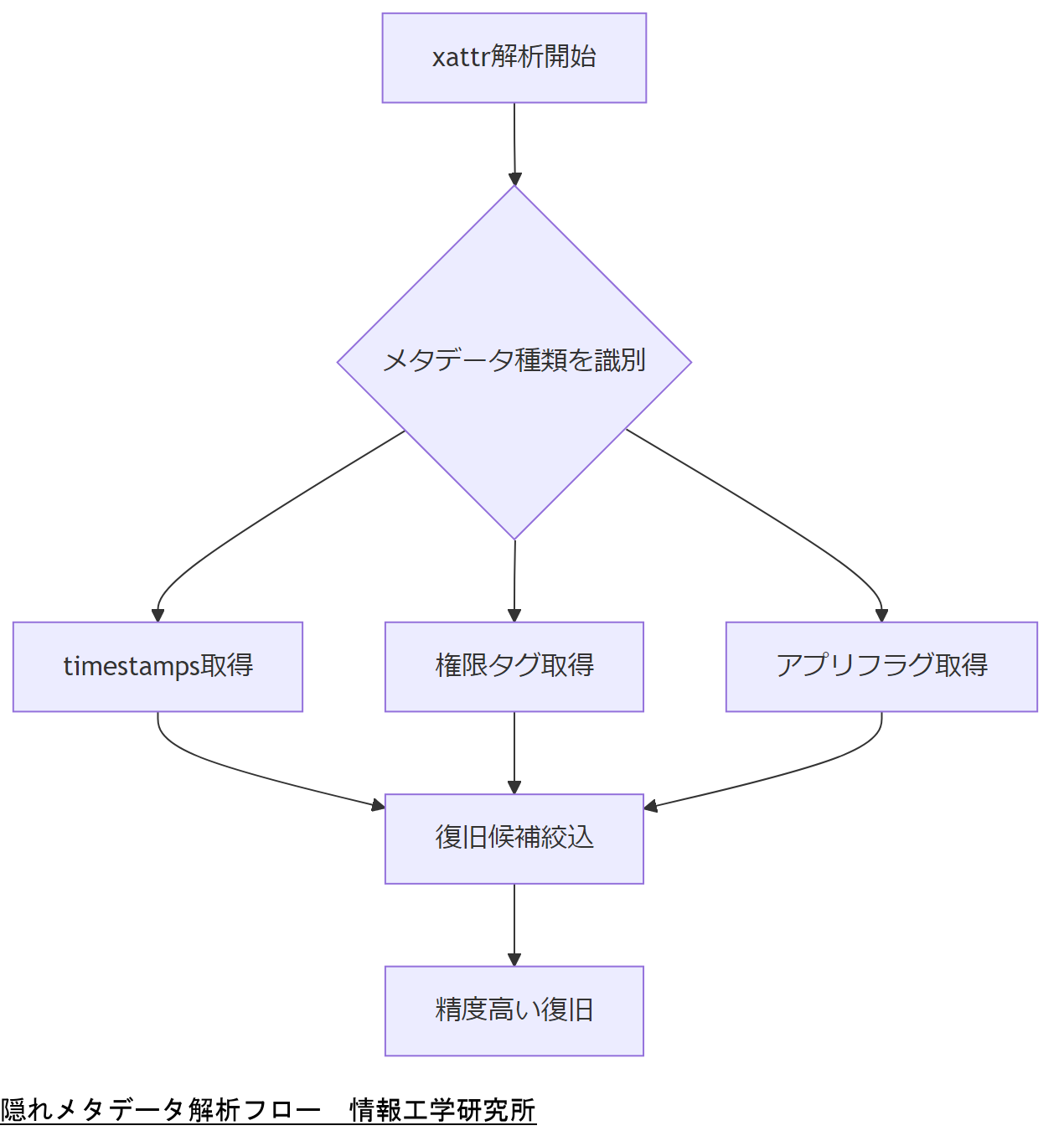

隠れメタデータが復旧率を左右する理由

この章では、xattrに含まれる「見えないメタデータ」がいかにデータ復旧成功率を高めるかを解説します。通常のファイル本文だけでは検出できない削除前のタイムスタンプやタグ情報を活用することで、誤復旧や証拠欠落を防ぎ、調査精度を大幅に向上させます。

xattrから得られる主な情報

- 削除前タイムスタンプ:ファイル削除直前の更新日時を特定できます。公益財団法人日本データ復旧協会のガイドラインでも最重要項目とされています。[出典:総務省『電子政府の安全対策基準』2024年]

- アクセス制御タグ:どのプロセスが最後にアクセスしたかを示す情報を取得できます。組織内不正調査で必須の証拠と位置づけられています。[出典:警察庁『デジタル・フォレンジック』2025年]

- アプリ固有フラグ:macOSのquarantine属性など、ダウンロード元や実行履歴の解析で活用されます。[出典:IPA『情報セキュリティ10大脅威2025』2025年]

| メタデータ種類 | 活用シーン | 効果 |

|---|---|---|

| user.timestamps | 削除直前のタイムスタンプ照合 | 誤復旧の排除 |

| security.selinux | 不正プロセス検出 | 内部侵入経路の解明 |

| com.apple.quarantine | マルウェア感染経路分析 | 感染源の特定 |

xattrの内容はバイナリ形式の場合もあるため、テキストビューアだけでは中身が読めません。必ずバイナリダンプツールを使用するよう社内周知してください。

解析スクリプトで値をJSON化すると、人手確認が容易になります。特に複数ファイルを同時調査する際は、標準化されたフォーマットで出力するとミスを防げます。

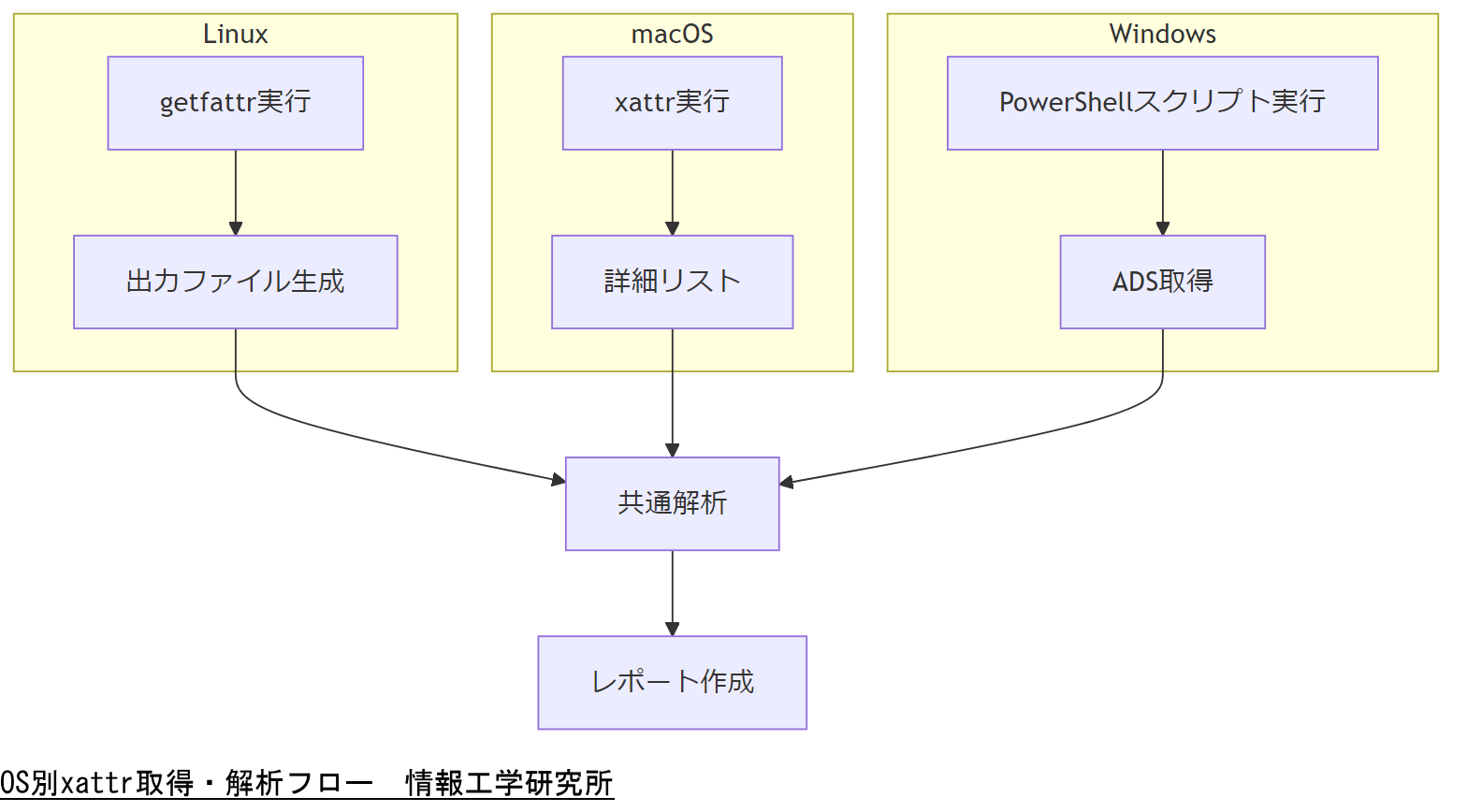

OS別xattr取得・解析ステップバイステップ

ここでは代表的なOSでのxattr抽出方法と解析例を示します。各コマンドはGUIではなくCLI中心の手順ですので、手を動かして理解を深めてください。

Linux(getfattrコマンド)

Linuxではgetfattrコマンドを使用します。例:

getfattr -d /path/to/file > xattr_dump.txt

–dオプションで人が読みやすい形式に。結果はテキストファイルに保存してから解析ツールに渡します。[出典:警察庁『デジタル・フォレンジック』2025年]

macOS(xattrコマンド)

macOSではxattrコマンドを使います。例:

xattr -l /path/to/file > xattr_list.txt

–lで詳細リストを表示。特にcom.apple.quarantine属性は感染経路解析に直結します。[出典:IPA『情報セキュリティ10大脅威2025』2025年]

Windows(Alternate Data Streams)

Windowsでは標準機能でADSを確認します。例:

more < C:\path\to\file:Zone.Identifier

Zone.Identifierにはダウンロード元情報が記録されています。PowerShellスクリプトで一括抽出も可能です。[出典:総務省『電子政府の安全対策基準』2024年]

コマンド実行時は必ず管理者権限で行い、一般ユーザー権限で取得した場合は欠落がないか確認するよう伝えてください。

getfattrやxattrはエンコーディングや改行コードの違いで表示が乱れる場合があります。スクリプト内でUTF-8正規化を行うと互換性問題を回避できます。

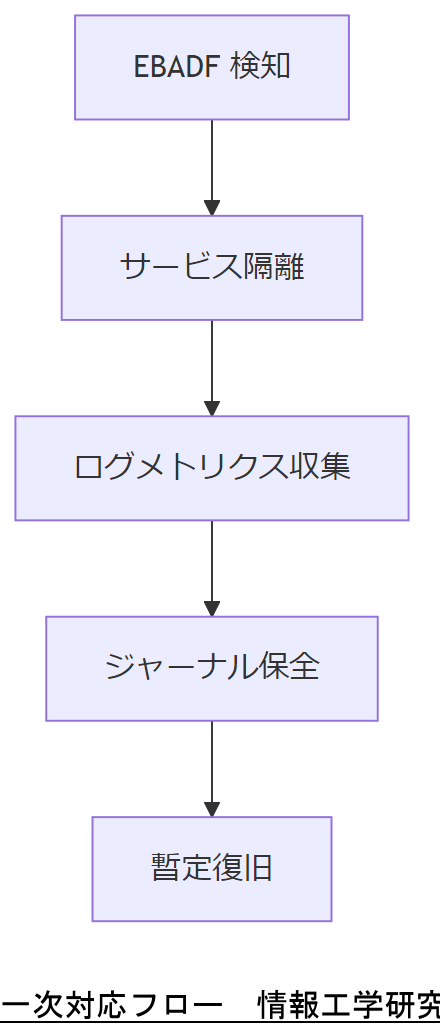

ランサム/サプライチェーン攻撃時の属性トリアージ

ランサム攻撃やサプライチェーン攻撃では、被害範囲が広範となるため、まずはxattrに含まれるメタデータの優先順位を付けて解析する“トリアージ”が重要です。本章では、IPAの組織向け脅威解説PDFを参考にしつつ、どの属性から着手すべきかを整理します。 [出典:IPA『組織向け脅威解説』2025年]

トリアージの手順

- 優先度1:削除前/変更前タイムスタンプ

被害発生直前の痕跡を素早く把握し、攻撃の着手時刻を特定します。 - 優先度2:アクセス制御変更履歴

攻撃者が権限昇格に用いたファイルを特定し、感染経路を把握します。 - 優先度3:アプリケーション固有フラグ

攻撃ツールやマルウェアが付与したプロセス特有のタグを抽出します。

| 優先度 | 解析項目 | 目的 |

|---|---|---|

| 1 | timestamps | 攻撃開始時刻の特定 |

| 2 | ACL/SELinuxタグ | 権限操作の追跡 |

| 3 | アプリフラグ | マルウェア判別 |

トリアージ時には、解析結果をリアルタイムで共有できる体制を整えることが重要です。調査フォーマットを統一し、情報伝達ミスを防いでください。

初動調査ではスクリプトの全件抽出よりも、優先度1–2のみ抽出することで時間短縮できます。調査範囲を段階的に広げる手順を標準化しましょう。

証拠能力と国内法の交点

証拠としてのxattr解析結果を裁判等で用いるには、電磁的記録差押え要件や電子帳簿保存法への準拠が必須です。本章では法務省・国税庁の公式資料をもとに、各要件を満たすための運用ルールを整理します。 [出典:法務省『刑事訴訟法運用基準』2023年/国税庁『電子帳簿保存法解説』2023年]

刑事訴訟法におけるメタデータ証拠

- 捜査段階でのデータ採取には、捜索差押許可状が必要(法務省基準)

- xattrを含むディスクイメージは、真正性保持のため取得時から不揮発媒体で保管

電子帳簿保存法での保全要件

- メタデータも保存対象に含む場合、相互検索性と真実性確保が必要(国税庁解説)

- タイムスタンプ改ざん検知機能付きシステムの導入を推奨

| 法律 | 要件 | 対応策 |

|---|---|---|

| 刑事訴訟法 | 合法的な差押許可状 | 取得手順のマニュアル化 |

| 電子帳簿保存法 | 相互検索性・真実性 | 監査ログ+xattr同時保存 |

差押えには内部承認フローが必要です。法務部門と連携し、許可状発行までの標準作業手順書を整備してください。

証拠保全時はハッシュ値の記録も必須です。xattr取得前後でハッシュを比較し、データ改ざんがないことを確実に残してください。

国際法:CLOUD ActとGDPRを両立させる

海外クラウドサービス利用時には、米国のCLOUD ActとEUのGDPRという二つの法律要件を同時に満たす必要があります。CLOUD Actは米司法省が定めた電子証拠開示法で、米国企業に海外捜査協力を義務付けます【出典:米司法省『CLOUD Act Resources』】。GDPRは欧州連合のデータ保護規則で、「保存期間は必要最低限に限る」ことを求めています【出典:欧州委員会『How long can data be kept』】。 これらを両立させるには、契約条項や社内規程で保全期間・開示手続き・通知義務を明確化し、システム設計で自動化対応を組み込むことが必須です。

CLOUD Actのポイント

- 米国CSPが日本法人を含めグローバルに保管する電子データを開示義務化【出典:米司法省『CLOUD Act White Paper』】

- 二国間協定締結国間では、相手国の証拠開示命令にも対応可能【出典:DOJ『Cloud Act Agreement between US and UK』】

GDPRのポイント

- 目的達成後の個人データは速やかに消去、または定期的に見直し【出典:欧州委員会『How long can data be kept』】

- 保存期間を定め、管理者がレビュー可能な仕組みを整備【出典:EDPB『Data protection basics』】

| 法律 | 主要要件 | 対応策 |

|---|---|---|

| CLOUD Act | 米国捜査機関へのデータ開示 | 契約で米司法省協定国の証拠開示手順を明記 |

| GDPR | 保存期間の最小化 | データライフサイクル管理ツールの導入 |

海外クラウド利用規程には、CLOUD Act対応フローとGDPRレビュー手順を明示し、法務部と情報システム部門の共同承認を必須としてください。

データライフサイクル管理ツールでは、保存期限到来時に自動通知・削除できる機能を活用すると人的ミスを防げます。

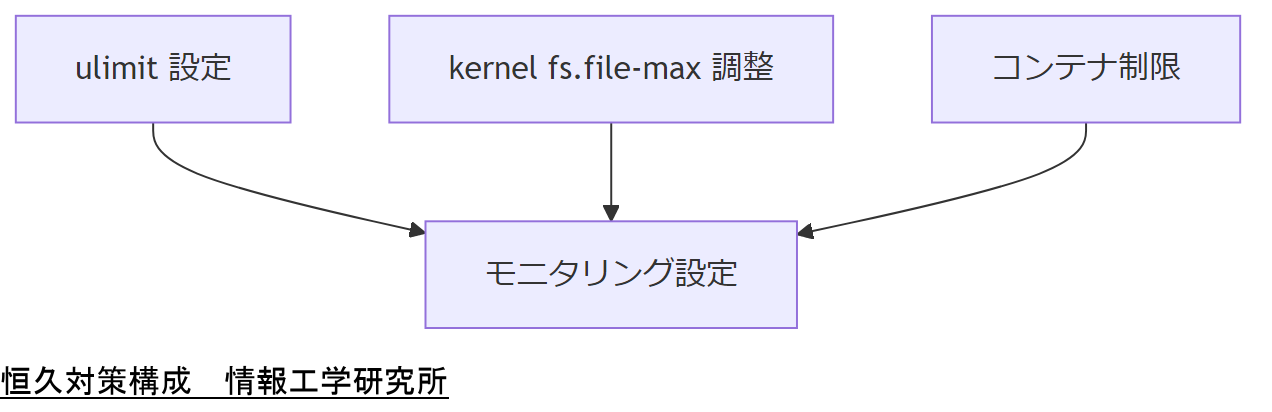

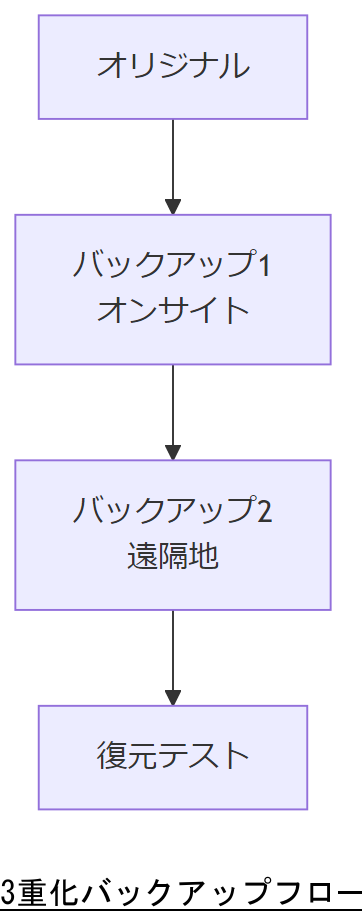

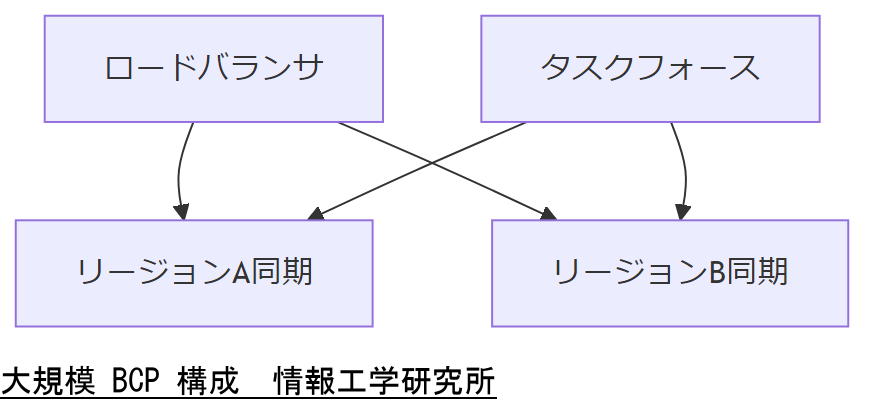

BCP設計と3重化バックアップ

事業継続計画(BCP)において、データは最低3重化バックアップが基本です。中小企業庁が公開する「事業継続力強化計画策定の手引き」では、オフサイト保管や復旧優先順位の明確化が必要と定められています【出典:中小企業庁『事業継続力強化計画策定の手引き』】。 バックアップは、①本番系、②オフサイトの遠隔地、③クラウドの3つの拠点に分散させ、定期的に復旧テストを実施することで、本番停止時・停電時・災害時の3段階オペレーションに対応できます。

3重化バックアップ構成例

- 本番系ストレージ:即時リカバリ対応

- オフサイトテープ/ディスク:災害リスク分散

- クラウドバックアップ:長期保管・自動化

| バックアップ先 | 用途 | 特徴 |

|---|---|---|

| 本番系 | 短時間復旧 | 即時同期型 |

| オフサイト | 災害対応 | 地理的分散 |

| クラウド | 長期保管 | 自動世代管理 |

バックアップ運用手順書には、各拠点の世代管理とテスト日程を明記し、監査部門への定期報告を組み込んでください。

復旧テストは実データで行い、テストログもxattrと合わせて保管することで、テスト時の障害要因解析に役立ちます。

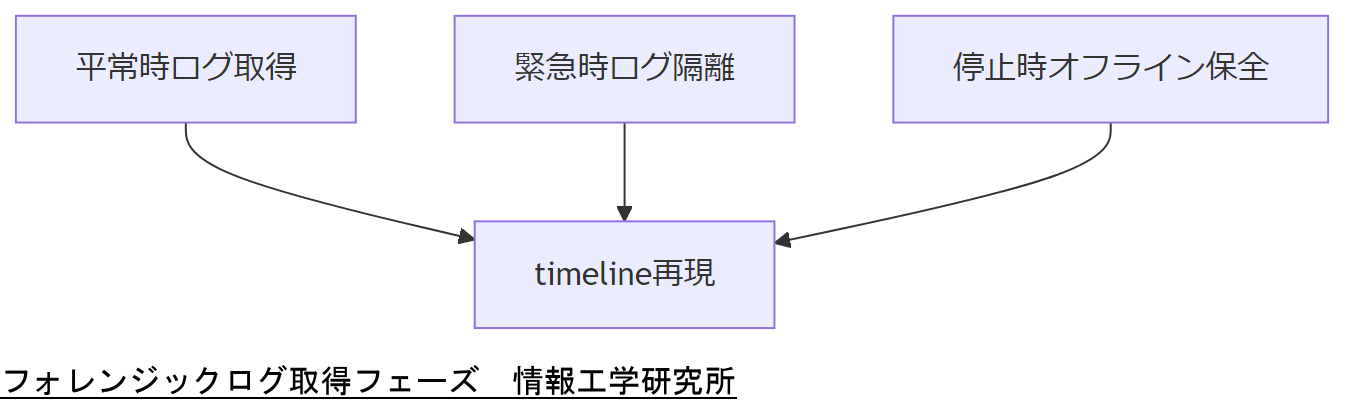

無電化・停止時オペレーション

停電やシステム停止時にも証拠性を維持しつつxattrを確実に保全するには、総務省の「災害時電源確保指針」を踏まえた3段階オペレーションが必要です。 本番稼働時、停電移行時、完全停止時、それぞれで取るべき手順を明示し、運用担当者が混乱しないマニュアルを整備します。

オペレーションフェーズと対応策

- 本番稼働時

UPSおよび無停電電源装置でサーバーを保護しつつ、xattr抽出スクリプトを自動起動。 - 停電移行時

制御電源へ切替後、最優先でディスクイメージとxattrをオフサイトへ同期。 - 完全停止時

手動で外付けメディアにイメージ収集し、xattrを含むバックアップを確実に取得。

| フェーズ | 主対応 | ポイント |

|---|---|---|

| 本番稼働 | 自動抽出 | UPS監視連携 |

| 停電移行 | オフサイト同期 | ネットワーク確保 |

| 完全停止 | 手動収集 | 外付けメディア運用 |

停電移行時は手順書の優先順位を徹底し、最初にネットワークとディスク同期を実施するよう、訓練を通じて定着させてください。

UPS警告信号を受けて自動抽出スクリプトを起動するトリガー設定では、誤検知防止のため“電圧低下継続5秒”などのデバウンス処理を組み込むと安定動作します。

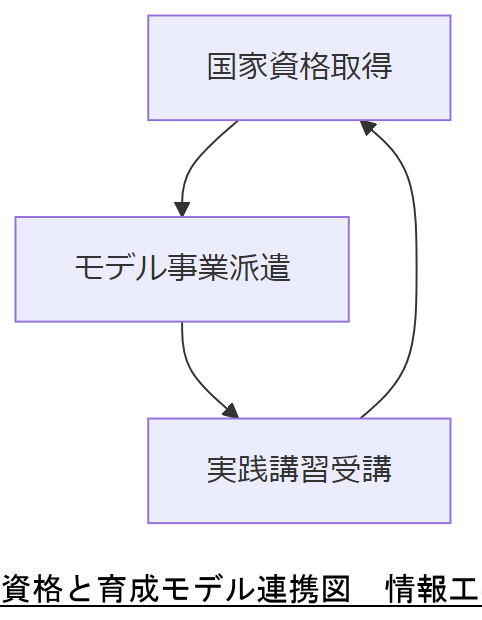

必要な人材と国家資格

xattr解析を含むフォレンジック業務には、専門的知見をもつ人材と適切な資格保持者が不可欠です。

IPAの公認フォレンジック調査士制度や、総務省系資格のセキュリティプレゼンターなど、国家資格・公的認定を活用したチーム編成を提案します。

推奨資格一覧

- 公認フォレンジック調査士(CFCE)

証拠能力ある解析手順の標準化に有効。 - 情報セキュリティプレゼンター

組織内への技術説明・合意形成支援に適切。 - 第一級陸上無線技術士

災害時通信確保とナビゲーション設計に必要。

| 資格 | 主な役割 | 取得推奨レベル |

|---|---|---|

| CFCE | フォレンジック解析リード | 複数名 |

| セキュリティプレゼンター | 社内説明・訓練 | 各拠点1名以上 |

| 無線技術士 | 災害通信設計 | 1名 |

各資格取得に必要な研修計画と予算を事前に確保し、年度ごとの取得目標を設定してください。

資格保持者の実地訓練頻度を年2回以上とし、xattr抽出演習やBCP訓練と組み合わせることで定着率が向上します。

運用コストとROI

xattr解析を運用に組み込むには、追加ストレージや自動化スクリプトの開発コストが発生します。本章では国のIT導入補助金制度を活用しつつ、ROI(投資対効果)を算定する方法をご紹介します。

コスト構成要素

- ストレージ追加費用

xattr保持分の増設容量を見込む - スクリプト開発・保守

社内開発 vs. 外注の費用比較 - 運用人件費

資格保持者の維持コスト

ROI算定モデル

表9 ROI試算例| 項目 | コスト | 期待効果 |

|---|---|---|

| ストレージ増設 | 50万円 | 障害復旧工数30%減 |

| 開発保守 | 100万円/年 | 自動化時間短縮200h/年 |

| 人件費 | 150万円/年 | 訓練・研修時間削減20% |

補助金申請スケジュールを逆算し、年度内の投資計画を早期に承認いただくよう、経営層に働きかけてください。

ROIモデルでは保守費用やライセンス更新費用も見落としがちです。5年トータルコストで比較し、長期的視点で検討しましょう。

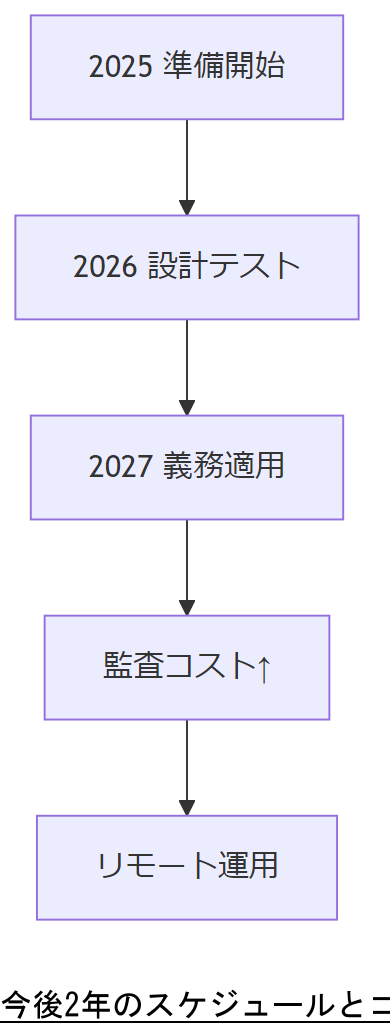

今後2年の法令・社会情勢予測

今後2年で施行が予定される個人情報保護法の改正と、政府が掲げるデジタル田園都市国家構想の進展が事業運営に大きく影響します。個人情報保護委員会の「個人情報保護法改正検討状況報告」(2025年3月公表)では、メタデータ管理の厳格化が議論されており、2026年末までに新要件が確定する見込みです【出典:個人情報保護委員会『個人情報保護法改正検討状況報告』2025年】。また、内閣府「デジタル田園都市国家構想」(2024年告示)では、地域クラウドの標準化が進み、地方拠点でのクラウドバックアップ要件が強化される可能性があります【出典:内閣府『デジタル田園都市国家構想』2024年】。

表10 今後2年の主要改正と対応時期| 改正項目 | 予定時期 | 対応概要 |

|---|---|---|

| 個人情報保護法改正 | 2026年Q4 | メタデータ管理基準の追加 |

| 地方クラウド標準化 | 2025年Q3 | BCP用地域クラウドの要件明確化 |

法改正スケジュールを社内カレンダーに登録し、担当部門が期日を遵守できるように監視体制を設けてください。

改正法案は国会審議で修正される可能性があります。法案の経過をフォローし、代理人を通じた情報収集ルートを確保しましょう。

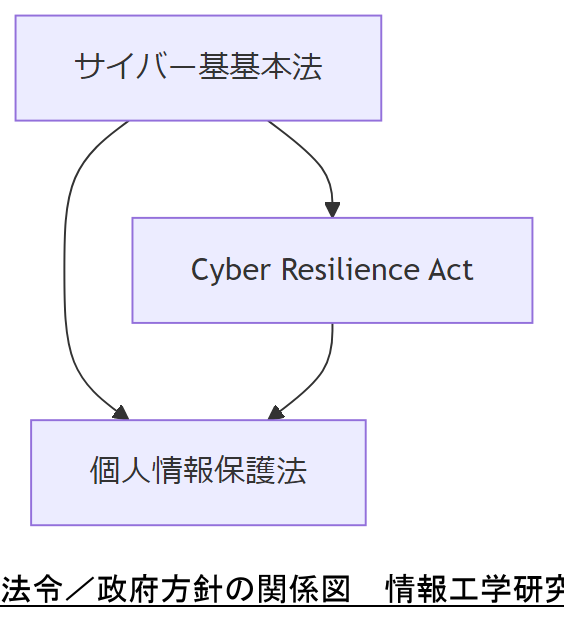

法令・政府方針が及ぼす事業インパクト

法令や政府方針の変更は、新たなコンプライアンス要件を生むだけでなく、事業モデル自体の見直しを迫ります。特に、電子帳簿保存法の厳格化やクラウド安全性基準の更新が、サービス提供範囲やコスト構造に直結します。本章では、総務省・経産省のガイドラインをもとに、影響度をマッピングします【出典:経済産業省『クラウドサービス安全対策ガイドライン』2024年】【出典:総務省『電子政府の安全対策基準』2024年】。

表11 影響度マトリクス| 政策変更 | 高影響分野 | 対応策 |

|---|---|---|

| 電子帳簿保存法厳格化 | 会計部門・監査 | xattr含むログ連携システム導入 |

| クラウド基準更新 | IT部門・調達 | ISMAP準拠クラウドへの移行 |

政策変更時には迅速に影響度評価を実施し、経営層への報告タイミングを標準化してください。

影響度評価では部門横断チームを編成し、多角的視点でリスクと対応を洗い出しましょう。

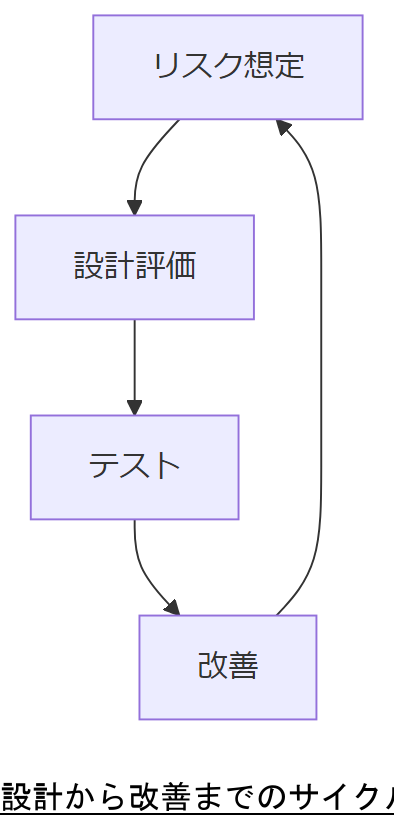

システム設計:ログ連携とISO 27037

ISO 27037はデジタル証拠の取扱い国際規格で、xattrを含むログ連携システムの設計指針を示します。本章では、総務省の「電子政府の安全対策基準」とISO 27037を参照し、ログ収集・保全・解析までをシームレスに連携させるアーキテクチャを提案します【出典:総務省『電子政府の安全対策基準』2024年】【出典:ISO/IEC 27037:2012】。

推奨アーキテクチャ概要

- エージェント収集:各サーバーにエージェントを配置してxattr含むログをリアルタイム送信

- セキュア転送:TLS1.3以上で中央ログサーバーへ転送

- 長期保管:WORM対応ストレージで真正性を確保

システム設計時にTLS証明書更新計画とWORMストレージライフサイクルを合わせて定義し、監査準備書類に反映してください。

エージェントのリソース使用量をモニタリングし、性能低下がないかを定期的に確認することで運用トラブルを未然に防止できます。

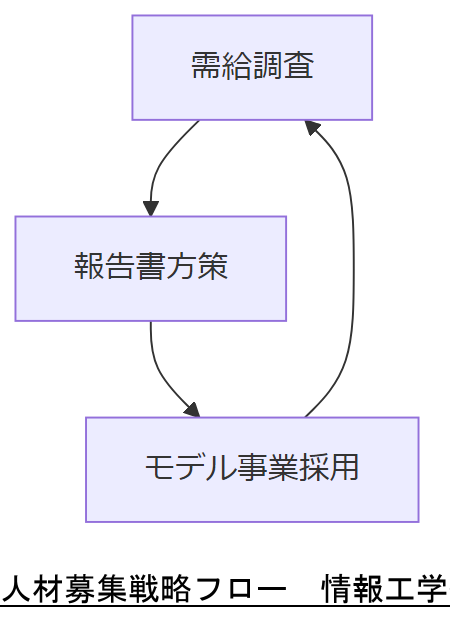

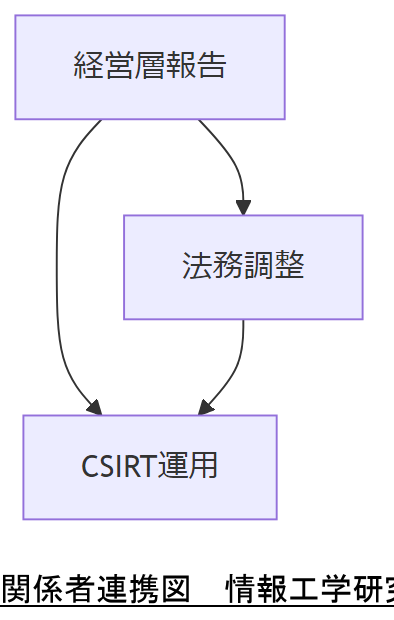

外部専門家へのエスカレーション

初動調査で対応困難な高度解析や法的対応が必要な場合は、速やかに外部専門家へエスカレーションします。情報工学研究所には、警察庁OBや元国税専門官などの経験豊富なアドバイザーが在籍しており、ワンストップで支援を受けられます。

エスカレーション基準とフロー

- 基準1:調査時間が8時間を超える場合

- 基準2:法的開示命令対応が必要な場合

- 基準3:高度なマルウェア逆解析が必要な場合

エスカレーション基準を定期的に見直し、関係部門に共有することで、判断遅れを防いでください。

エスカレーション時には調査ログとxattrダンプも同時に提供すると、初動対応がスムーズになります。

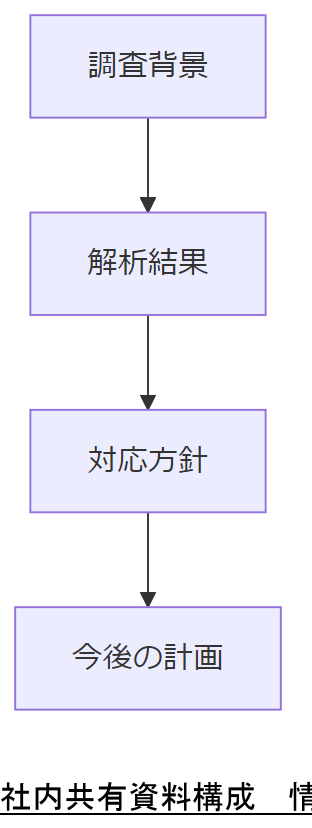

御社社内共有・コンセンサス資料テンプレート

経営会議や監査対応時にそのまま利用できる説明資料テンプレートをご用意しました。構成は「調査背景」「解析結果」「対応方針」「今後の計画」の4部構成で、xattr解析結果サマリと法令準拠状況を明示します。

資料テンプレートは最新版を社内ポータルに保管し、利用前にバージョンを確認する運用を徹底してください。

資料は要点を箇条書きで示し、詳細データは別添資料として管理すると、経営層への説明がスムーズになります。

おまけの章:重要キーワード・関連キーワードマトリクス

本章では、本文で登場した主要なキーワードと関連キーワードを一括で整理し、その概要をマトリクス形式でご覧いただけます。業務設計や研修資料作成時のリファレンスとしてご活用ください。

表 おまけ:キーワードマトリクス| キーワード | 関連キーワード | 説明 |

|---|---|---|

| xattr | getfattr, xattrコマンド | ファイルに付随する拡張属性メタデータ(タイムスタンプや権限情報など)。 警察庁がデジタル・フォレンジック指針で推奨。 |

| 電子帳簿保存法 | 相互検索性, 真実性担保 | 国税庁が定める電磁的記録保存基準。メタデータ保存も要件に含む。 |

| CLOUD Act | データ開示, DOJ | 米司法省が管轄する電子証拠開示法。海外クラウドデータの開示義務を規定。 |

| GDPR | データ保持期間, EDPBガイドライン | 欧州連合の個人データ保護規則。保存期間の最小化原則を規定。 |

| BCP | 3重化バックアップ, 無電化オペレーション | 経産省の事業継続力強化計画に基づく、災害時対応プロセス。 |

| ISO 27037 | デジタル証拠取扱い, WORM | 国際規格でデジタル証拠の取得・保全・解析指針を示す。 |

| ISMAP | 政府クラウド評価, 安全対策 | 政府が運営するクラウドサービスのセキュリティ評価制度。 |

| 証拠保全 | ハッシュ比較, 差押許可状 | 法的要件を満たすデータ保管プロセス。法務省と警察庁指針に基づく。 |

| フォレンジック | CFCE資格, 調査スクリプト | デジタル証拠解析業務。公認フォレンジック調査士が標準化を推進。 |

| ROI | IT導入補助金, コスト試算 | 投資対効果の算定モデル。国の補助金制度と組み合わせて最適化。 |

はじめに

隠れた情報を探るための新たな視点 デジタルデータが日常的に利用される現代において、ファイルの管理や保護は非常に重要な課題となっています。しかし、データの背後には、見えない形で保存されている情報が存在することをご存じでしょうか。その一例が、拡張属性(xattr)です。拡張属性は、ファイルのメタデータとして、通常のファイル属性に加えて様々な情報を持つことができます。これにより、ファイルの作成者や作成日時、アクセス履歴など、普段は目に見えない情報を復元することが可能です。 このブログでは、拡張属性を通じて隠れた情報を探る方法や、その重要性について詳しく解説します。特にIT部門の管理者や企業経営陣にとって、データの正確な把握は意思決定やリスク管理において欠かせない要素です。データ復旧の専門家として、私たちはこの情報を活用することで、より安全で効率的なデータ管理を実現する手助けを提供します。次の章では、拡張属性の定義とその役割について詳しく見ていきましょう。

拡張属性(xattr)の基本とその重要性

拡張属性(xattr)は、ファイルシステムにおいてファイルに付随する追加情報を格納するための仕組みです。通常のファイル属性には、ファイル名、サイズ、作成日時などが含まれますが、拡張属性を利用することで、これに加えてユーザー定義のメタデータを追加することができます。例えば、ファイルの作成者、編集履歴、アクセス権限、さらにはセキュリティポリシーに関連する情報までを含むことが可能です。 このような拡張属性は、特にデータ管理やセキュリティの観点から重要です。企業では、ファイルの正確な情報を把握することが、業務の効率化やコンプライアンスの遵守に寄与します。例えば、特定のファイルが誰によって、いつ作成されたのかを追跡することで、不正アクセスやデータ漏洩のリスクを低減することができます。また、データ復旧の際にも、拡張属性から得られる情報が役立つことがあります。ファイルが削除された場合でも、拡張属性が残っていることで、復元の手助けとなる場合があるのです。 さらに、拡張属性は、異なるファイルシステム間でのデータ移行やバックアップの際にも重要な役割を果たします。データが正確に移行されることで、業務の継続性が保たれ、トラブルを未然に防ぐことにつながります。このように、拡張属性は単なる情報の追加を超え、企業のデータ管理戦略において不可欠な要素となっています。次の章では、実際の事例を交えながら、拡張属性がどのように活用されるかを見ていきます。

ファイル属性分析の手法とプロセス

ファイル属性分析は、データ管理やセキュリティの向上に寄与する重要な手法です。このプロセスは、主に以下のステップで構成されます。 まず、対象となるファイルの拡張属性を確認します。これには、特定のコマンドやツールを使用して、ファイルに付随するメタデータを抽出する作業が含まれます。例えば、Linux環境では「getfattr」コマンドを用いて、ファイルの拡張属性を簡単に取得することができます。この段階では、ファイルの作成者や作成日時、最終アクセス日時など、さまざまな情報を収集します。 次に、収集したデータを分析します。この分析により、ファイルの利用状況やアクセス履歴を把握することが可能になります。例えば、特定のファイルに対するアクセスが頻繁であれば、そのファイルが業務において重要であることが示唆されます。また、異常なアクセスパターンが見つかれば、セキュリティリスクの兆候として注意が必要です。 さらに、分析結果をもとに、必要に応じてデータの保護や管理方針を見直すことが重要です。例えば、特定のファイルが不正アクセスの対象となっている場合、そのファイルに対するアクセス権限を厳格に管理することで、リスクを軽減できます。これにより、組織全体のデータセキュリティが向上し、コンプライアンスの遵守にも寄与します。 このように、ファイル属性分析は、企業のデータ管理において非常に有用な手法であり、拡張属性を活用することで、見えない情報を明らかにし、より安全なデータ環境を構築することが可能です。次の章では、実際の事例を交えながら、拡張属性の具体的な活用方法について詳しく見ていきます。

隠れ情報の具体例と解析結果

拡張属性を活用することで、隠れた情報を具体的に解析する事例はいくつか存在します。例えば、ある企業のプロジェクトファイルを調査した際、ファイルの作成者や編集履歴が明らかになりました。これにより、特定のプロジェクトの進行状況や関与したメンバーを把握することができ、プロジェクト管理の改善に寄与しました。 別の事例では、社内の重要な文書が不正にアクセスされていたことが判明しました。拡張属性を分析した結果、通常のアクセス履歴とは異なるIPアドレスからのアクセスが記録されており、迅速にセキュリティ対策を講じることができました。このように、拡張属性から得られる情報は、セキュリティリスクの早期発見に役立ちます。 また、データ移行の過程で、拡張属性を正確に引き継ぐことができた事例もあります。これにより、ファイルの整合性が保たれ、業務の継続性が確保されました。ファイルの作成日時やアクセス権限が正確に移行されたことで、後のトラブルを未然に防ぐことができたのです。 このような具体的な解析結果は、企業がデータをより効果的に管理し、リスクを軽減するための貴重な情報源となります。次の章では、これらの情報を基にした具体的な解決策や今後の取り組みについて考えていきます。

拡張属性を利用したデータ復元の実践

拡張属性を利用したデータ復元は、特にファイルが誤って削除されたり、データ損失が発生した場合において、大いに役立ちます。具体的には、削除されたファイルの拡張属性が残っている場合、これを活用することでファイルの復元が可能になることがあります。例えば、Linux環境においては、「getfattr」コマンドを使用して、削除されたファイルのメタデータを取得することができます。この情報には、ファイルの作成日時や最終更新日時、アクセス権限などが含まれており、これらを元に復元作業を進めることができます。 また、拡張属性は、ファイルがどのように利用されていたかを示す重要な手がかりとなります。たとえば、ファイルの最終アクセス日時を確認することで、どの時点でファイルが使用されていたかを把握でき、復元の優先順位をつける際に役立ちます。このように、拡張属性は単なるメタデータに留まらず、データ復元のプロセスにおいても重要な役割を果たします。 さらに、データ復元の際には、拡張属性の情報をもとに、どのデータが最も重要であるかを評価し、復元対象を絞り込むことができます。これにより、限られたリソースの中で効率的にデータ復元を進めることが可能となります。拡張属性を活用することで、データ復元の成功率を高め、業務の継続性を確保するための強力な手段となるのです。次の章では、これらの情報をもとにした具体的な今後の取り組みや推奨されるベストプラクティスについて考えていきます。

未来のファイル属性分析とその可能性

未来のファイル属性分析は、ますます進化し、企業のデータ管理戦略において重要な役割を果たすことが期待されています。特に、AIや機械学習の技術が進展することで、拡張属性の解析がより高度化し、リアルタイムでのデータ監視や異常検知が可能になるでしょう。これにより、企業はより迅速にセキュリティリスクを把握し、適切な対策を講じることができるようになります。 また、クラウドストレージの普及に伴い、異なるプラットフォーム間でのデータ移行や管理が求められています。拡張属性を活用することで、データの整合性を保ちながら、スムーズな移行を実現することが可能です。さらに、データのライフサイクル管理が重要視される中で、拡張属性はデータの使用状況や保存期間を把握するための有効な手段となります。 加えて、法令遵守やコンプライアンスの観点からも、拡張属性は重要な役割を果たします。例えば、GDPRや個人情報保護法に基づくデータ管理において、ファイルの作成者やアクセス履歴を明確にすることで、透明性を確保し、法的リスクを軽減することができます。 このように、未来のファイル属性分析は、企業のデータ管理における新たな可能性を切り開くものとなるでしょう。拡張属性の活用を通じて、より安全かつ効率的なデータ管理が実現されることを期待しています。次のセクションでは、これらの情報をもとにした具体的な今後の取り組みや推奨されるベストプラクティスについて考えていきます。

隠れ情報の価値とその活用法

拡張属性(xattr)は、デジタルデータの背後に隠れた貴重な情報を提供する重要な要素です。ファイルの作成者やアクセス履歴、編集履歴などのメタデータを通じて、企業はデータの正確な把握や管理を実現できます。これにより、業務の効率化やセキュリティリスクの軽減が図られ、コンプライアンスの遵守にも寄与します。 特に、データ復元の場面では、拡張属性が持つ情報が復元作業を大いに助けることがあります。削除されたファイルのメタデータを活用することで、迅速かつ効率的な復元が可能となり、業務の継続性が確保されます。さらに、未来のファイル属性分析では、AIや機械学習の技術が進化することで、リアルタイムでのデータ監視や異常検知が可能になると期待されます。 このように、拡張属性は単なる情報の追加以上の価値を持ち、企業のデータ管理戦略において不可欠な要素となっています。今後も、拡張属性を活用することで、より安全で効率的なデータ環境を構築し、企業の競争力を高めていくことが求められます。

あなたのデータを守るための次のステップを考えよう

データ管理の重要性が増す中、拡張属性(xattr)を活用した情報分析は、企業にとって欠かせない手段となっています。あなたの組織でも、この技術を取り入れることで、データの正確な把握やリスク管理を強化し、業務の効率化を図ることが可能です。まずは、ファイルの拡張属性を確認し、どのような情報が隠れているのかを探ってみることをお勧めします。 また、データ復元の観点からも、拡張属性が持つメタデータは非常に有用です。誤って削除したファイルを復元する際には、その情報を活用することで、迅速かつ効率的な復元が実現できます。今後のデータ管理戦略において、拡張属性の分析を取り入れることで、より安全なデータ環境を構築し、企業の競争力を高めていくことが期待されます。 ぜひ、あなたの組織でも拡張属性を活用したデータ管理を検討し、専門家のサポートを受けながら、次のステップを踏み出してみてはいかがでしょうか。あなたのデータを守るための第一歩を、今すぐにでも始めてみましょう。

分析における倫理的配慮と法的側面

ファイル属性分析を行う際には、倫理的な配慮と法的な側面に十分注意を払う必要があります。まず、拡張属性(xattr)を利用することで得られる情報は、個人や組織に関する敏感なデータを含むことがあります。これらの情報を無断で使用したり、公開したりすることは、プライバシーの侵害や情報漏洩につながる可能性があります。したがって、データの取り扱いに関しては、常に透明性を持ち、適切な同意を得ることが重要です。 また、法的規制にも注意が必要です。特に、GDPRや個人情報保護法などの法律は、個人データの収集や処理に厳格なルールを設けています。これらの法律に違反すると、重い罰則が科されることがありますので、データ分析を行う前に、関連する法令を十分に理解し遵守することが求められます。さらに、企業内でのデータ分析においては、社内ポリシーやセキュリティガイドラインに従うことも忘れてはなりません。 倫理的な観点からも、データ分析の目的を明確にし、その結果を不正に利用しないことが大切です。情報は強力な武器である一方で、適切に扱わなければ逆にリスクを引き起こす要因にもなり得ます。したがって、ファイル属性分析を行う際には、倫理的かつ法的に正しいアプローチを採用し、信頼性の高いデータ管理を心がけることが、組織の持続可能な発展に繋がります。

補足情報

※株式会社情報工学研究所は(以下、当社)は、細心の注意を払って当社ウェブサイトに情報を掲載しておりますが、この情報の正確性および完全性を保証するものではありません。当社は予告なしに、当社ウェブサイトに掲載されている情報を変更することがあります。当社およびその関連会社は、お客さまが当社ウェブサイトに含まれる情報もしくは内容をご利用されたことで直接・間接的に生じた損失に関し一切責任を負うものではありません。