- 画像内ステガノグラフィの自動検知機能を導入し、従来目視でしか発見できなかった隠蔽データを可視化します。[出典:IPA『インシデント対応へのフォレンジック技法の統合に関するガイド』2008年]

- BCPにおけるデータ三重化と無電化時オペレーションを標準化し、災害発生時でも事業継続性を確保します。[出典:中小企業庁『中小企業BCP策定運用指針』2023年]

- 法令遵守と運用コストのバランスを取り、最新の政府方針に即した2年先までのコスト試算モデルを提供します。[出典:中小企業庁『事業継続力強化計画策定の手引き』2025年]

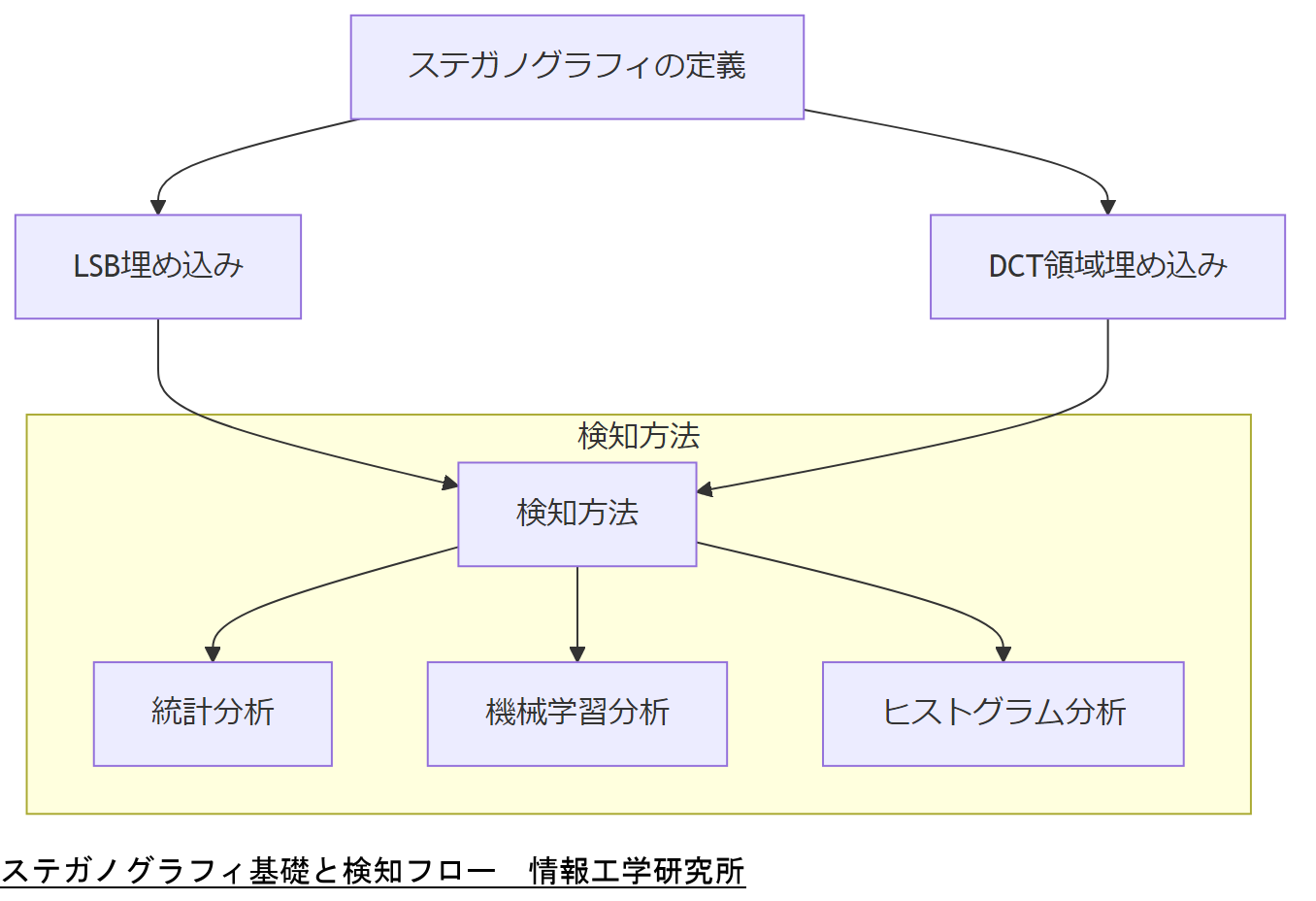

ステガノグラフィ基礎と脅威動向

ステガノグラフィは、画像データなどの可視情報の中に、秘密にしたいデータを他者に気付かれることなく埋め込む技術です。企業の情報漏えい対策において、新たな攻撃手法として注目されており、従来の暗号化だけでは検知できないリスクをもたらします。

ステガノグラフィの定義

ステガノグラフィは、画像や音声などのデータに、秘密情報を「隠す」技術です。最下位ビット(LSB)を差し替える手法などが代表的で、埋め込んだデータの存在そのものを秘匿します。セキュリティ試験でも繰り返し出題される基礎概念です。[出典:IPA 『情報セキュリティマネジメント試験 問題と解説』2019年]

暗号化との違い

暗号化はデータを難読化しますが、存在自体は明示されます。一方、ステガノグラフィは「見えない」ことを重視し、攻撃者も検知しにくい点が特徴です。近年ではマルウェアのペイロード隠蔽や機密ファイルの不正持ち出しに悪用される事例が増加しています。[出典:FBI 『An Overview of Steganography for the Computer Forensics Examiner』2004年]

最新の脅威動向

近年、企業ネットワークで画像コンテナを介したマルウェア配布や、SNS上で拡散されるステガノグラフィ入り画像が確認されています。特に深層学習モデルを使った自動埋め込み技術が進化し、従来の検知方法では対応が困難になりつつあります。[出典:IPA 『インシデント対応へのフォレンジック技法の統合に関するガイド』2008年]

技術担当者が上司、部下、同僚にステガノグラフィの定義や検知の必要性を説明する際、用語の相違や検知手法の複雑さで誤解が生じやすいため、図解や具体例を用意し、用語の統一を図るようお願いいたします。

検知手法として統計分析や機械学習を導入する際、アルゴリズムの設定やしきい値調整で誤検知が増える可能性があるため、検証データを用いて精度を定期的に評価してください。

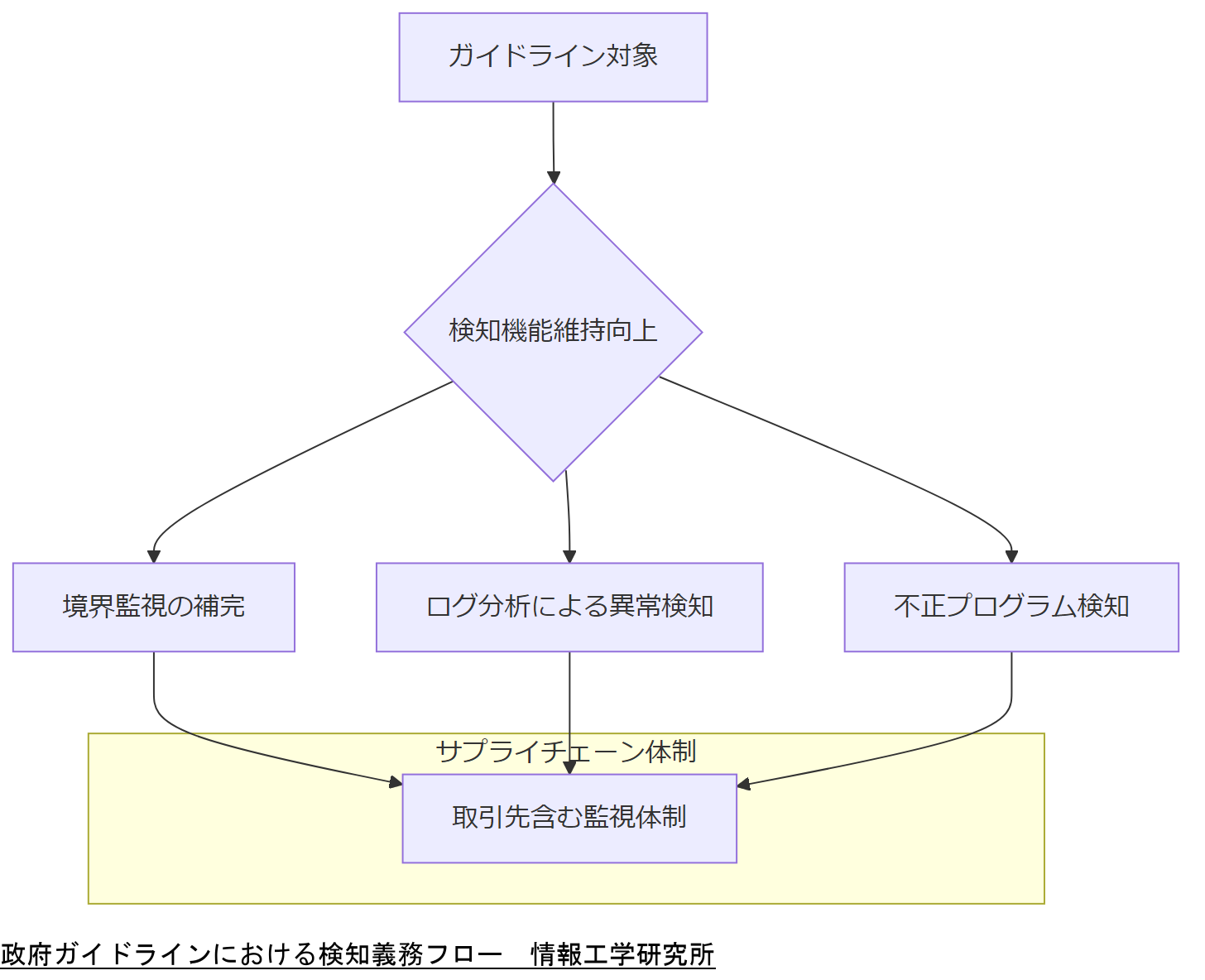

政府ガイドラインが示す検知義務

内閣サイバーセキュリティセンターが公表する「政府機関等の対策基準策定のためのガイドライン」(令和5年度版)では、情報セキュリティインシデントへの対処にあたり、検知機能の維持・向上が組織の責務として明記されています。[出典:内閣官房内閣サイバーセキュリティセンター『政府機関等の対策基準策定のためのガイドライン』令和5年]

検知機能の維持・向上

同ガイドライン第2部「情報セキュリティインシデントへの対処」では、暗号化通信の増加による境界監視の困難化を補うため、不正プログラムの検知機能やログ分析による異常検知を適切に導入し、継続的に見直すことが求められています。[出典:内閣官房内閣サイバーセキュリティセンター『政府機関等の対策基準策定のためのガイドライン』令和5年]

サプライチェーン全体の可視化

経済産業省「サイバーセキュリティ経営ガイドライン Ver.3.0」では、取引先を含むサプライチェーン全体を対象とした脅威監視体制の整備を経営責任として規定し、経営層が定期的に検知体制の有効性を確認することを義務付けています。[出典:経済産業省『サイバーセキュリティ経営ガイドライン Ver.3.0』令和3年]

技術担当者が上司・部下に検知機能の維持・向上要件を説明する際、ガイドラインの条文と現行運用を混同しやすいため、必ず要件箇所の抜粋を提示して合意を得るようお願いいたします。

検知機能の定期的な見直しでは、ログ容量や分析ツールの性能差から見落としが発生しやすいため、運用開始後もテスト計画を用意し、複数の手法で精度を検証してください。

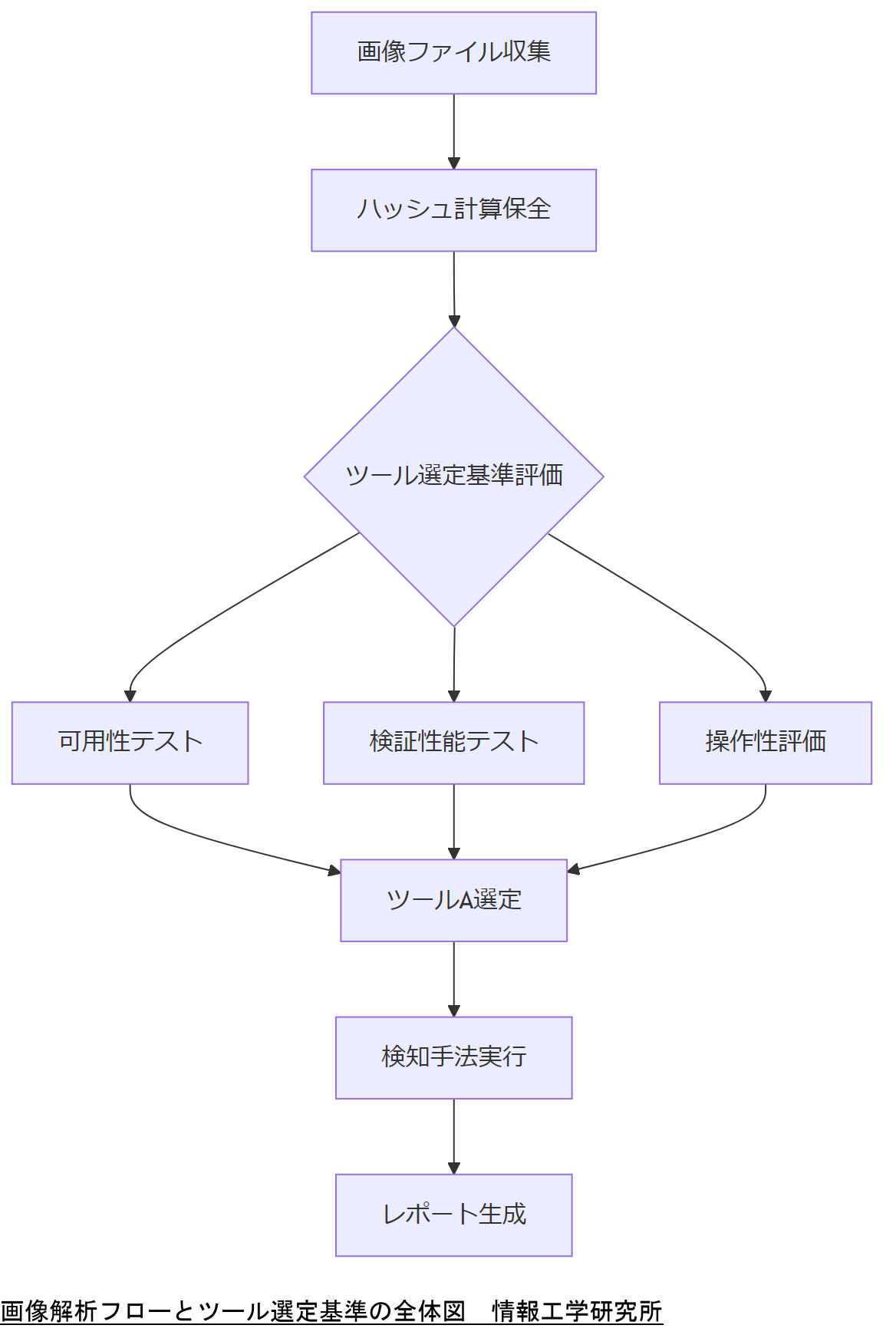

画像解析フローとツール選定基準

ステガノグラフィ検知においては、単にツールを導入するだけでなく、データ取得から解析、検証までの一連フローを理論的に設計し、各段階で最適なツールを選定することが重要です。[出典:IPA『インシデント対応へのフォレンジック技法の統合に関するガイド』2009年]

データ取得プロセス

まず、対象となる画像ファイルをネットワーク共有、メール添付、USBメディアなどから確実に収集します。フォレンジックツールを用いて、オリジナルのファイルの完全性を保ったまま取得し、ハッシュ値を記録することが必須です。[出典:IPA『インシデント対応へのフォレンジック技法の統合に関するガイド』2009年]

ツール選定の3要素

フォレンジックツールを選ぶ際には、

- 可用性:常時稼働・冗長化された環境で利用可能か

- 検証性能:LSB差替えやDCT領域埋め込みを含む多様なステガノ技法に対応しているか

- 操作性:インターフェイスやワークフローが現場に馴染むか

検知手法の種類

ステガノ検知で用いられる主な手法には、

- シグネチャ型:既知の埋め込みパターンを照合して検知する方法

- ルールベース(仕様ベース):予め定義した規則に基づき不正な改変を検出

- 振る舞い検知型:ファイル生成過程の異常を監視し検出

- 統計分析型:ヒストグラムや機械学習モデルで異常分布を検出

技術担当者が上司や同僚へ、データ取得からツール評価までの各ステップの目的と成果物を説明する際には、用語の定義を明確にし、評価基準表を共有すると合意形成がスムーズになります。

複数の検知手法を組み合わせる際、各手法の強みを活かせるよう検証シナリオを設計し、誤検知・検知漏れの傾向を定期的に分析・改善してください。

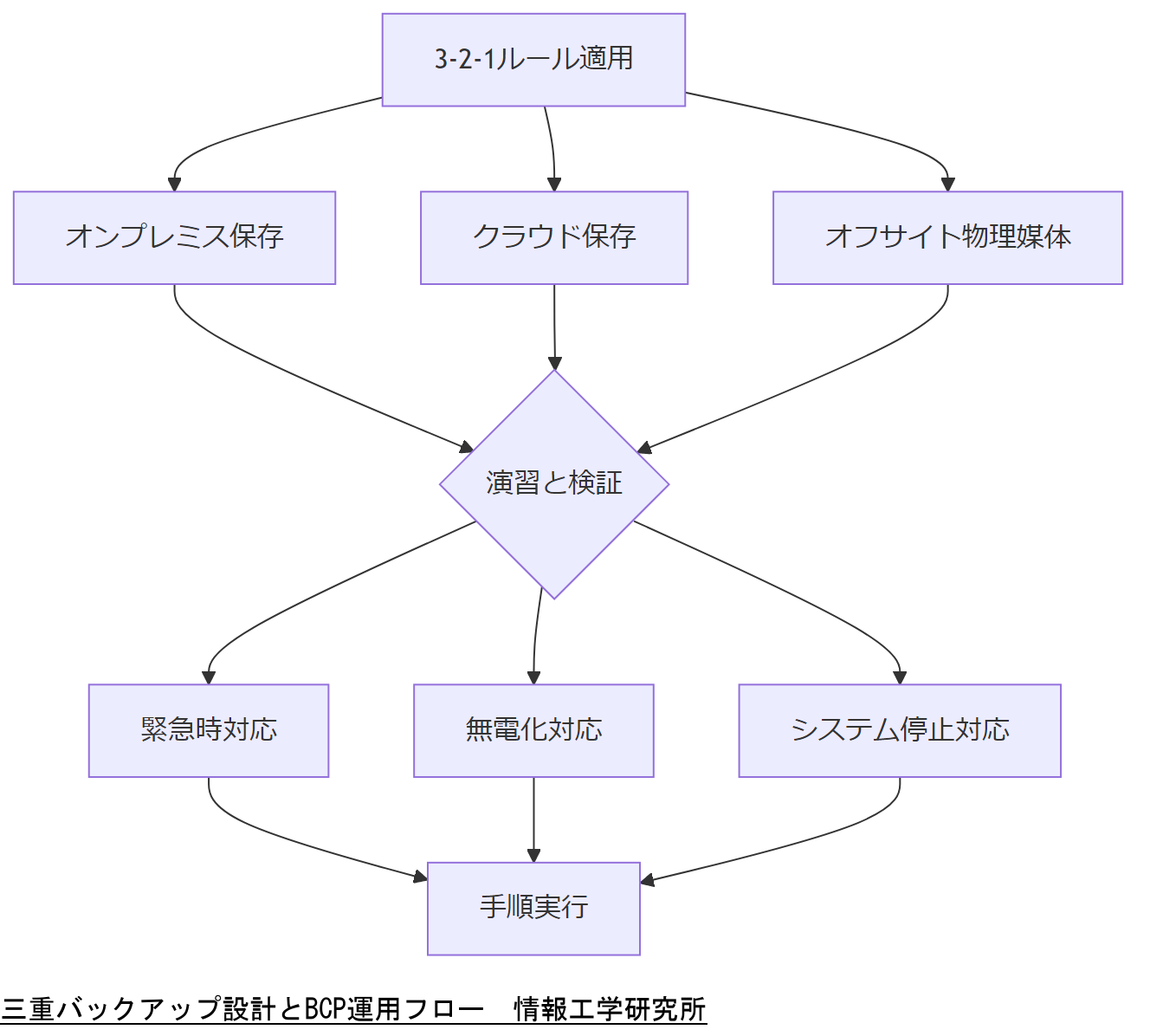

三重バックアップ設計とBCP

事業継続計画(BCP)においては、重要データを最低3箇所以上に保管し、かつ異なるメディアで保管する「3-2-1ルール」を採用することが基本とされています 。 この原則に従い、オンプレミス環境・クラウド環境・オフライン保管の三重化を設計することで、同時多発災害時にも事業継続性を確保します 。 さらに、政府機関等の情報システム運用継続計画ガイドラインでは、バックアップの復旧手順まで含めた定期的な検証が義務付けられており、設計後も演習を通じた見直しが推奨されています 。

三重バックアップの原則

「3-2-1ルール」は、①データコピーを最低3つ保持、②保存メディアは2種類以上、③うち1つは地理的に離れた場所にオフサイト保管という要件から成り立ちます 。 中小企業BCP策定運用指針では、災害発生時の拠点同時被災リスクを軽減するため、物理メディアとクラウド双方を活用した三重バックアップを推奨しています 。 また、ITサービス継続計画では、BCPサイト間のリアルタイムレプリケーションとオフラインコピーを組み合わせる事例が紹介されています 。

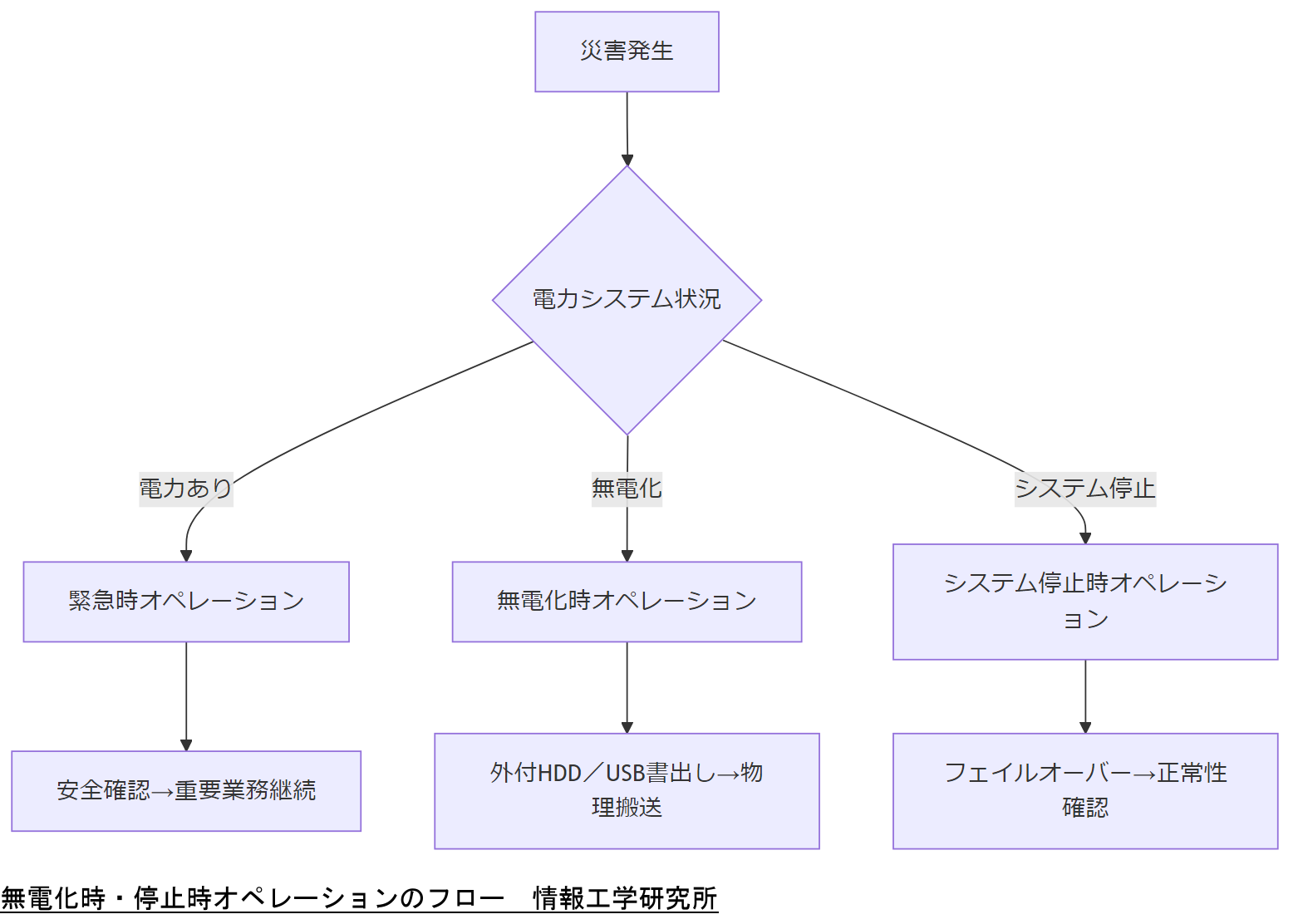

BCPの三段階オペレーション

BCP運用では、緊急時(災害直後)、無電化時(長期停電)、システム停止時(IT障害)という三つの段階を想定し、それぞれで異なる手順を定義します 。 例えば無電化時は、バッテリー駆動の外付けHDDやUSBメモリへの書き出しを優先し、防災拠点への物理搬送計画を併せて運用します 。 東日本大震災後の政府調査では、各段階の演習と手順見直しを1年に1回以上実施することが有効であると結論づけられています 。

技術担当者が上司や同僚へ三重バックアップの原則と各段階オペレーションの必要性を説明する際、用語の統一と保管場所の具体例を示し、合意形成を図ってください。

設計通りの運用を維持するには、バックアップ容量の増減や保管媒体の老朽化を定期的に確認し、演習結果をもとに手順書を更新することが重要です。

無電化時・停止時オペレーション

災害やインフラ障害により電力やシステムが利用できない場合でも、事業継続性を確保するためには、段階的なオペレーション手順を定義し、定期的に演習を行うことが不可欠です。[出典:内閣府防災情報『事業継続ガイドライン』2023年]

緊急時オペレーション

災害発生直後は、まず安全確認と共に、主要システムの稼働状況を把握します。次に緊急連絡網を用いて担当者を招集し、優先度の高い業務(顧客対応、重要データ保全)を手動または代替手段で継続します。[出典:内閣府防災情報『事業継続ガイドライン』2023年]

無電化時オペレーション

長期停電時には、バッテリー駆動可能な外付けHDDやUSBメモリへのデータ書き出しを実行し、オフライン媒体を活用した物理的保全を行います。また、復旧拠点間の物理搬送手順を事前に定め、移動経路の安全確認をセットで運用します。[出典:IPA『情報システム基盤の復旧に関する対策の調査報告書』2012年]

システム停止時オペレーション

システム障害発生時は、バックアップ環境(クラウド・オンプレミス)へのフェイルオーバーを速やかに実行し、DNS切替えやロードバランサ設定を手順書に従い自動化します。障害切替え後は、正常性確認テストを行い、復旧完了を関係者に通知します。[出典:NISC『政府機関等における情報システム運用継続計画ガイドライン』2013年]

技術担当者が上司やチームに各段階オペレーションの役割と切り替え条件を説明する際、手順のトリガーとなる災害種類や閾値を明確に示し、誤操作防止のための要点を共有してください。

演習では緊急時/無電化時/システム停止時それぞれの検証を別日程で実施し、手順書と実運用の差異を洗い出して継続的に改善してください。

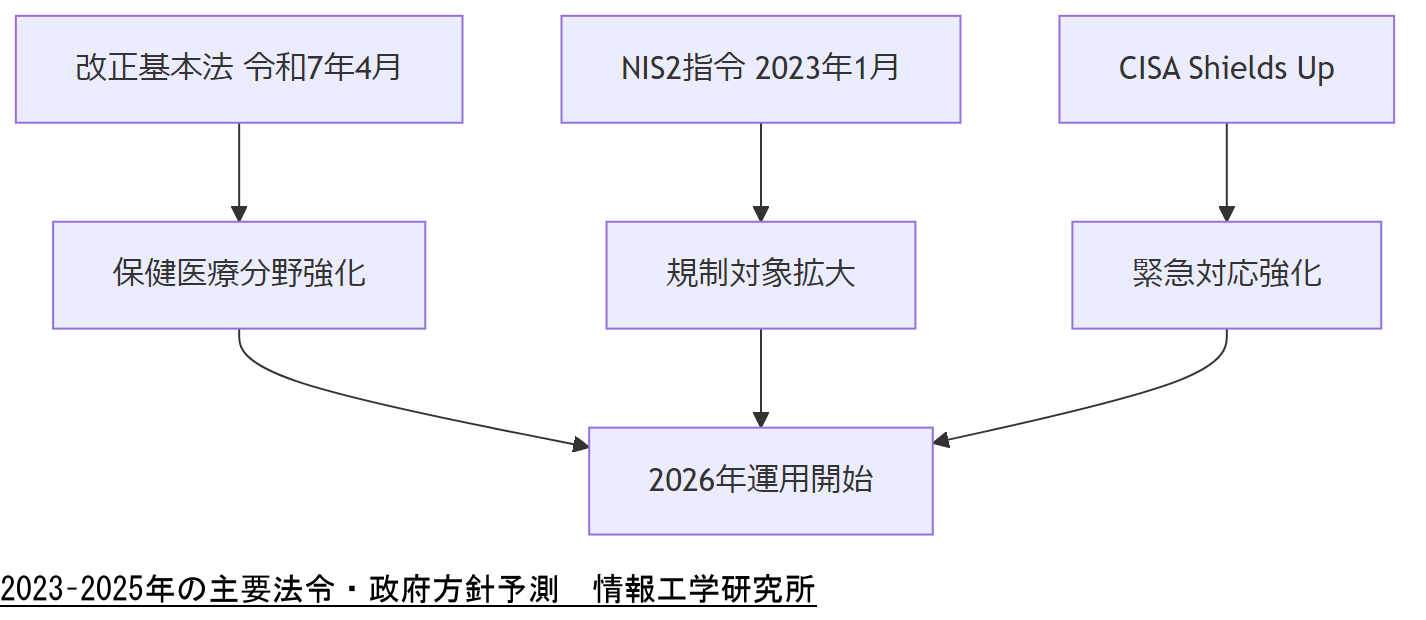

法令・政府方針の2年先予測

国内では令和7年4月に施行された「サイバーセキュリティ基本法」の一部改正により、国立健康危機管理研究機構が指定法人に加わり、ヘルスケア分野のサイバー対策強化が明確化されました。[出典:NISC『サイバーセキュリティ戦略本部第42回会合資料』令和7年]

欧州においては、2023年1月に発効したNIS2指令により、ネットワーク及び情報システム指令(旧NIS指令)が廃止され、下水道や医療機器製造など新たな事業者を規制対象に拡大しました。[出典:国立国会図書館『高度な共通水準のサイバーセキュリティ指令(NIS2指令)の制定』2023年]

米国ではCISA(Cybersecurity and Infrastructure Security Agency)が“Shields Up”キャンペーンを継続強化し、ランサムウェアを中心とした緊急事態対応チェックリストを医療機関向けにも公開しています。[出典:厚生労働省『SHIELDS UP 医療機関向けセキュリティ教育支援ポータル』2023年]

技術担当者が上司に法令改正の時期と影響範囲を説明する際、施行日や規制対象の拡大範囲を具体的に示し、準備スケジュールの合意をお願いいたします。

各法令の施行には猶予期間が設定されるため、組織横断で改正内容を精査し、段階的な対応計画を策定しておくことが重要です。

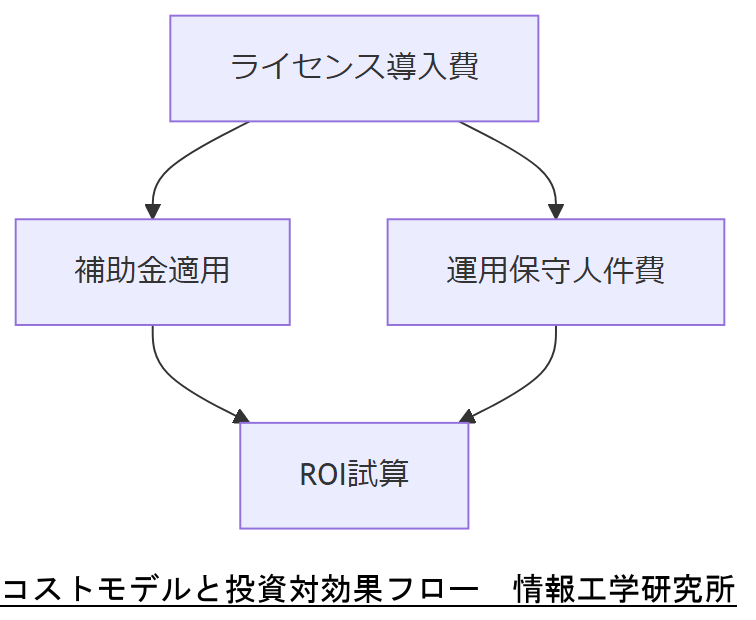

コストモデルと投資対効果

経済産業省「サイバーセキュリティ経営ガイドライン Ver.3.0」では、サイバー対策を企業価値維持のための投資と位置付け、CAPEX/OPEX両面の費用対効果分析を推奨しています。[出典:経済産業省『サイバーセキュリティ経営ガイドライン Ver.3.0』令和3年]

コストモデルは、初期導入費用(ハードウェア・ソフトウェアライセンス)と運用コスト(人件費・保守費用・外部委託費)に分け、2年間のライフサイクルコストを試算することが一般的です。[出典:中小企業庁『事業継続力強化計画策定の手引き』令和5年]

さらに政府系補助金や税制優遇の活用が可能であり、補助金適用後の実質導入コストを算出することで、ROI(投資利益率)のシナリオを複数比較検討できます。[出典:経済産業省『サイバーセキュリティ経営ガイドライン支援ツール』令和5年]

| 項目 | 1年目費用 | 2年目費用 |

|---|---|---|

| 初期導入(ライセンス) | ¥2,000,000 | – |

| 運用保守費 | ¥500,000 | ¥500,000 |

| 人件費(監視・分析) | ¥1,200,000 | ¥1,200,000 |

| 補助金適用後差引 | ¥-800,000 | ¥-400,000 |

技術担当者が経営層へコスト試算結果を報告する際、前提条件(補助金率・運用要員数)の明示と、複数シナリオ比較の資料を用意してご説明ください。

補助金は予算枠が限られるため、申請タイミングや適用要件を早期に確認し、試算モデルに反映しておくことがポイントです。

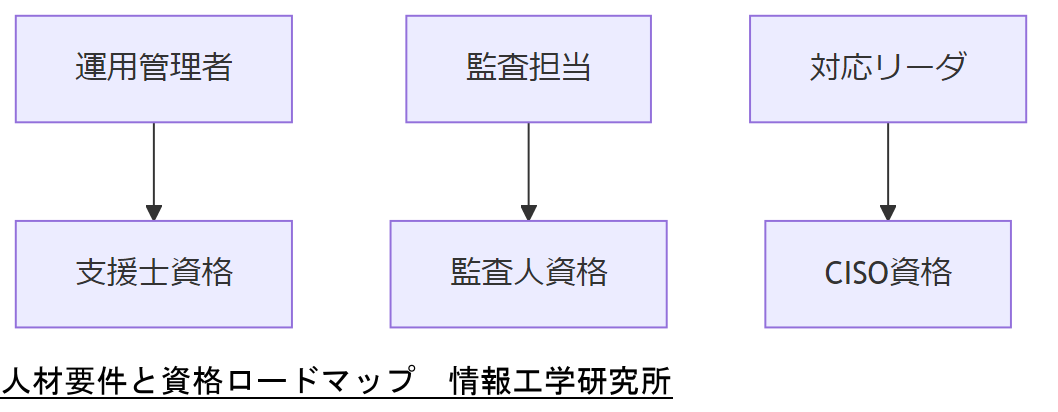

人材要件と資格ロードマップ

情報処理安全確保支援士や公認情報セキュリティ監査人などの国家資格保持者を中心に、セキュリティオペレーションを担える人材配置が望ましいとされています。[出典:IPA『情報処理安全確保支援士登録制度概要』令和5年]

主要な役割と推奨資格をまとめると下表の通りです。

| 役割 | 推奨資格 | 取得目安期間 |

|---|---|---|

| セキュリティ運用管理者 | 情報処理安全確保支援士 | 6ヶ月 |

| 監査・コンプライアンス担当 | 公認情報セキュリティ監査人 | 1年 |

| インシデント対応リーダー | C|CISO(Certified CISO)※想定 | 9ヶ月 |

技術担当者が人事部門と教育計画を共有する際、各資格取得の目安期間とコストを明示し、計画的な人材育成スケジュールを合意してください。

資格取得者が現場で抱える運用負荷を軽減するため、OJTや外部研修の組み合わせによるキャリアパスを検討してください。

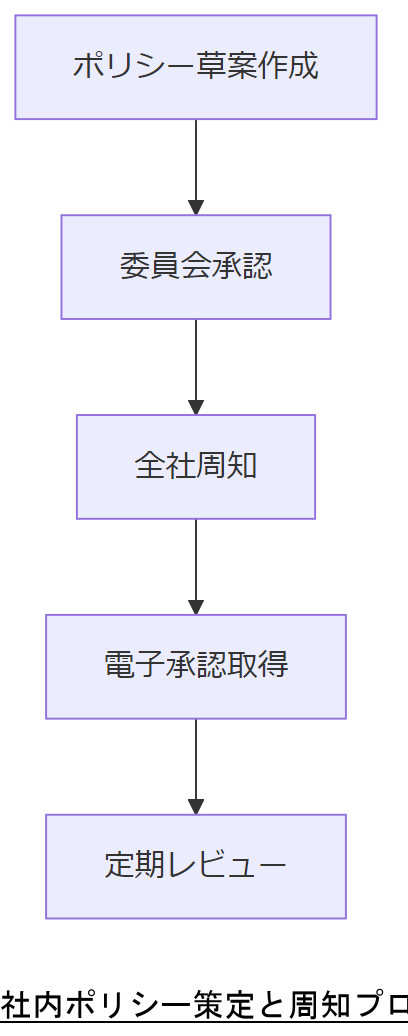

社内ポリシーと御社社内共有・コンセンサス

組織全体でステガノグラフィ検知を定着させるためには、情報セキュリティポリシーに検知要件を明記し、社内周知と合意形成を実施することが必須です。[出典:内閣官房内閣サイバーセキュリティセンター『政府機関等の対策基準策定のためのガイドライン』令和5年]

ポリシー策定のポイント

- 検知対象の定義(対象ファイル形式・ステガノ技法)を明示

- 役割と責任の明確化(運用担当・監査担当)

- 評価・見直し頻度の設定(四半期ごと推奨)

社内共有の手順

情報セキュリティ委員会や経営会議でポリシー案を承認後、イントラネットや定例ミーティングを通じて全社員に周知し、電子承認ログを取得することで合意を証跡化します。[出典:NISC『政府機関等のサイバーセキュリティ対策のための統一基準』令和5年]

技術担当者が上司へポリシー承認フローを説明する際、承認者・期日・証跡要件を具体的に示し、承認漏れを防止するようお願いいたします。

ポリシーの定期レビューでは、検知精度やインシデント事例をもとに対象範囲を適宜拡張し、運用負荷とのバランスを検討してください。

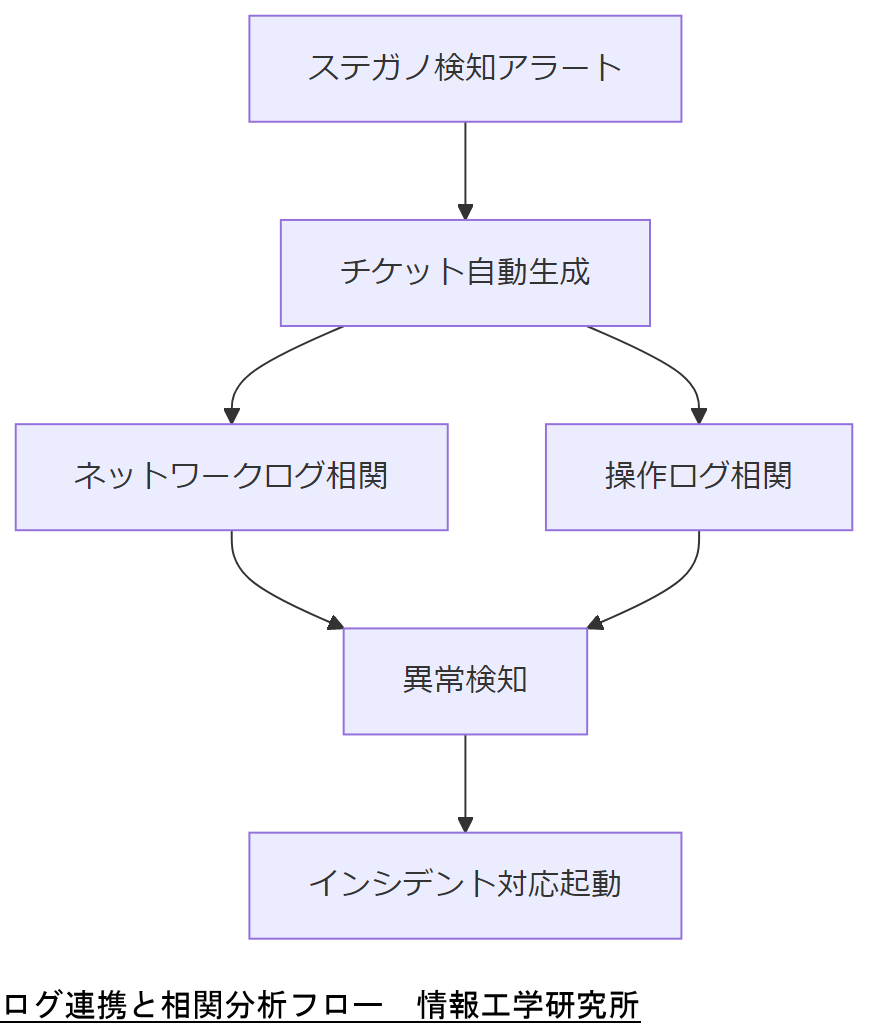

システム設計とログ連携

ステガノグラフィ検知結果を有効活用するためには、検知ツールとSIEM(セキュリティ情報・イベント管理)システムを連携し、リアルタイム監視と相関分析を実現するシステム設計が求められます。[出典:内閣サイバーセキュリティセンター『政府機関等のサイバーセキュリティ対策のための統一基準』令和5年]

ログ項目と保存要件

- 検知アラート(検知日時・対象ファイル・手法)

- ユーザー操作ログ(アップロード・ダウンロード)

- ネットワークトラフィックログ(HTTP/HTTPSヘッダ含む)

ログ保存期間は法令に準拠し、最低3年の保存が推奨されています。[出典:経済産業省『サイバーセキュリティ経営ガイドライン Ver.3.0』令和3年]

相関分析フロー

検知アラートをトリガーに、ネットワークログと操作ログを相関させ、疑わしいデータ流出の兆候を早期に発見します。異常検知時には自動でチケット発行し、インシデントレスポンスへ移行する設計が重要です。

技術担当者が設計部門や運用チームにログ連携要件を説明する際、必要ログ項目と保存期間を明確にし、運用負荷やストレージ要件を合わせて示してください。

相関分析ではログ量が膨大になるため、ログフィルタリングルールを定期的に見直し、重要データにフォーカスすることが鍵です。

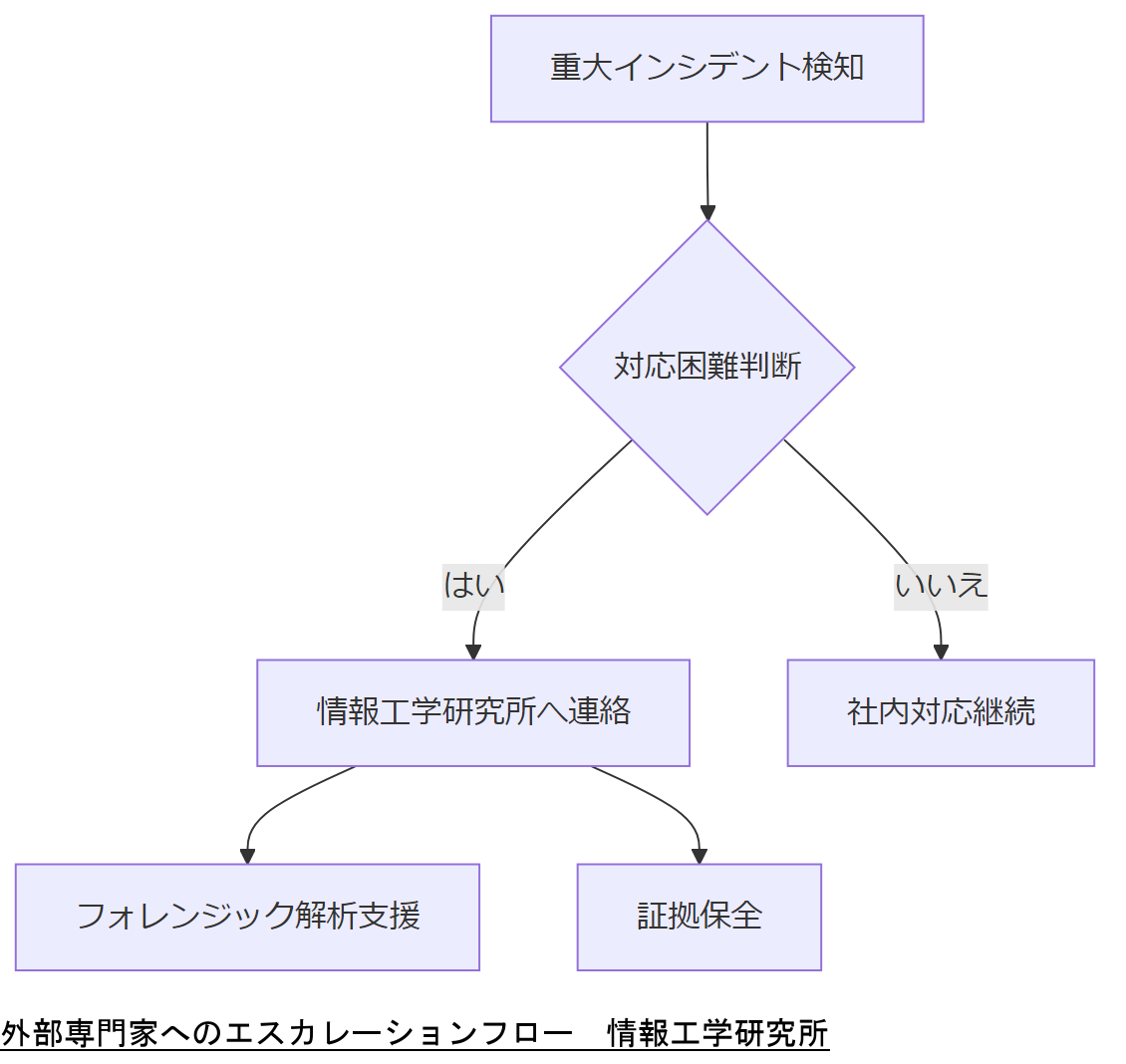

外部専門家へのエスカレーション

重大インシデント発生時には、情報工学研究所への早期エスカレーションを通じて、専門的なフォレンジック支援を受けることが推奨されます。弊社のお問い合わせフォームよりご連絡ください。

エスカレーション判断基準

- ステガノグラフィ疑いのあるデータ量が10件以上

- 外部への不正送信ログが確認された場合

- 自社リソースでの対応困難と判断した場合

情報工学研究所の支援内容

弊社では、高度フォレンジック解析・データ復旧支援・法的証拠保全までワンストップで対応可能です。

技術担当者が経営層へエスカレーション要件を説明する際、判断基準と問い合わせ手順を明文化し、緊急連絡網に登録するようお願いいたします。

エスカレーション後も初動分析結果を共有いただくことで、迅速かつ的確な支援体制を整えることが可能です。

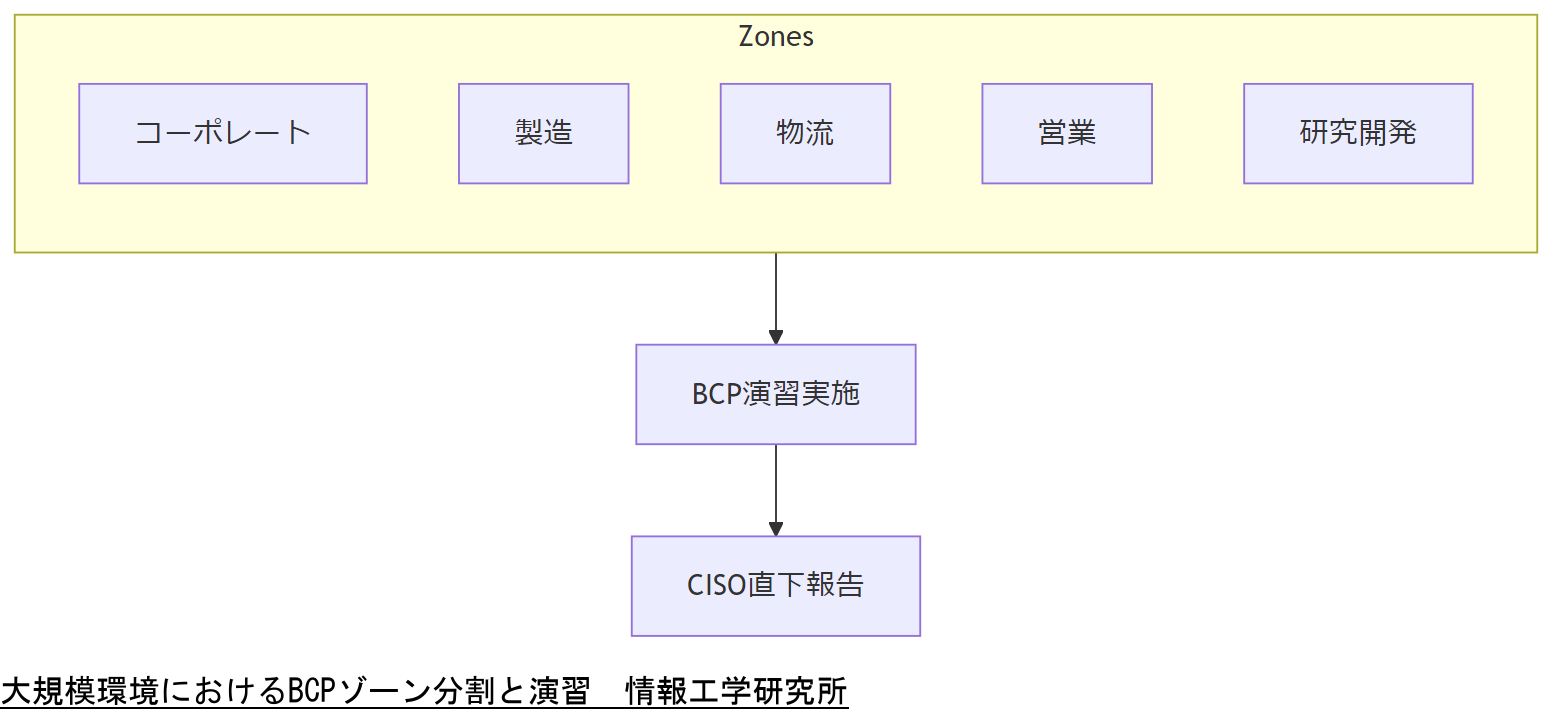

事例:10万人ユーザー環境での細分化BCP

10万人以上のユーザーを抱える大規模環境では、拠点やクラウドリージョンごとにBCPを細分化し、マルチゾーン・マルチリージョン構成を採用すると同時に、部門ごとに演習を分散実施する手法が有効です。[出典:政府機関等のサイバーセキュリティ対策のための統一基準(案)令和5年]

ゾーン分割と演習計画

ユーザー属性や業務重要度に応じて、5つのゾーン(コーポレート・製造・物流・営業・研究開発)に分割し、各ゾーンで年2回以上のBCP演習を行います。

ガバナンス体制

各ゾーンにBCP責任者を配置し、レポートラインをCISO直下に統一することで、意思決定の迅速化と統制強化を実現します。

技術担当者が経営層へゾーン分割と演習頻度を提示する際、各ゾーンのユーザー数や業務重要度に基づいた理由付けを明確にしてください。

大規模環境では演習の実施と評価が複雑になるため、共通テンプレートと自動化ツールを活用し、演習結果を統一フォーマットで収集してください。

おまけの章:重要キーワード・関連キーワードマトリクス

以下は、本記事で扱った主要概念と関連キーワードをまとめたマトリクスです。各キーワードの説明を併せてご確認ください。

| キーワード | 説明 | 関連章 |

|---|---|---|

| ステガノグラフィ | 画像や音声に秘密情報を埋め込む技術。検知難易度が高い。 | ステガノグラフィ基礎と脅威動向 |

| LSB埋め込み | 画像の最下位ビットを差し替えて情報を隠す手法。 | ステガノグラフィ基礎と脅威動向 |

| 3-2-1ルール | データを3箇所・2種類のメディア・1つはオフサイトで保管する原則。 | 三重バックアップ設計とBCP |

| BCP | 事業継続計画。災害時・無電化時・システム停止時の手順を定義。 | 三重バックアップ設計とBCP |

| フォレンジックツール | 証拠保全のためにデータを収集・解析する専門ツール。 | 画像解析フローとツール選定基準 |

| SIEM | セキュリティ情報・イベント管理システム。ログ相関分析に利用。 | システム設計とログ連携 |

| インシデントレスポンス | セキュリティインシデントへの対応手順。 | 外部専門家へのエスカレーション |

| 演習 | BCPや検知体制の有効性を確認するための定期テスト。 | 三重バックアップ設計とBCP 無電化時・停止時オペレーション |

| NIS2指令 | EUにおけるサイバーセキュリティ新指令。規制対象を拡大。 | 法令・政府方針の2年先予測 |

| 情報処理安全確保支援士 | 国家資格。セキュリティ運用管理者向け。 | 人材要件と資格ロードマップ |

はじめに

ステガノグラフィの基本とその重要性を理解する ステガノグラフィは、情報を隠す技術として古くから使用されており、特にデジタル画像においては、秘密のデータを無害な画像ファイルに埋め込む手法が広く知られています。この技術は、情報の秘匿性を高めるだけでなく、データの不正利用や盗難を防ぐための重要な手段ともなっています。しかし、企業や組織においては、ステガノグラフィを用いた不正行為のリスクも存在し、これに対する対策が求められています。特に、IT部門の管理者や経営陣は、データセキュリティを強化するために、ステガノグラフィツールの検知と秘密データの抽出に関する理解を深める必要があります。本記事では、ステガノグラフィの基本的な概念とその重要性、さらに企業が直面するリスクと対策について詳しく解説していきます。これにより、情報セキュリティの向上に寄与することを目指します。

画像コンテナの役割と秘密データの隠蔽方法

画像コンテナは、デジタル画像ファイルが持つ特性を利用して、秘密データを埋め込むための重要な媒体です。通常の画像ファイルは、ピクセルデータやメタデータから構成されていますが、これらの情報の中に隠密にデータを埋め込むことが可能です。この手法は、視覚的には変化がないため、隠された情報を発見することが難しくなります。 具体的な隠蔽方法としては、最も一般的な技術が「LSB(Least Significant Bit)法」です。この方法では、画像の各ピクセルの最下位ビットに秘密のデータを挿入します。たとえば、RGBカラーで表現されるピクセルの赤、緑、青の各値の最下位ビットを変更することで、元の画像の見た目をほとんど変えずに情報を埋め込むことができます。この方法は、データ容量が大きく、隠蔽率も高いという利点があります。 さらに、画像の圧縮形式も秘密データの隠蔽に影響を与える要素です。JPEG形式のような有損圧縮では、圧縮過程でデータが失われるため、注意が必要です。逆に、PNG形式のような無損圧縮であれば、隠されたデータが保持されやすく、より安全に情報を隠蔽することができます。 このように、画像コンテナは秘密データの隠蔽において非常に重要な役割を果たしており、企業においてはこの技術を理解し、適切に対策を講じることが求められます。

ステガノグラフィツールの種類と機能の比較

ステガノグラフィツールには、さまざまな種類が存在し、それぞれ異なる機能と特徴を持っています。まず、一般的なツールとしては、画像ファイルにデータを埋め込むための「埋め込みツール」と、埋め込まれたデータを検出・抽出するための「検出ツール」があります。埋め込みツールは、画像のピクセルにデータを隠すためのアルゴリズムを使用し、特にLSB法やDCT(離散コサイン変換)法などが多く用いられます。 一方、検出ツールは、隠されたデータを発見するための機能を備えており、画像の解析を行うことで、データの存在を確認します。これらのツールは、企業内での情報漏洩や不正利用を防ぐために、非常に重要です。 また、最近では、AIを活用した高度なステガノグラフィツールも登場しています。これらのツールは、従来の手法よりも精度が高く、隠されたデータをより効果的に検出することが可能です。さらに、ユーザーインターフェースが直感的で使いやすくなっているため、ITリテラシーの低いユーザーでも容易に操作できる点が魅力です。 企業がこれらのツールを選択する際には、機能性だけでなく、導入コストや運用の手間も考慮する必要があります。適切なツールを選定することで、情報セキュリティを強化し、企業のデータを守ることができます。

効果的な検知手法とその実践例

効果的なステガノグラフィツールの検知手法には、いくつかのアプローチがあります。まず、画像解析手法を用いたものが挙げられます。画像のピクセルやメタデータを詳細に分析することで、異常なパターンやデータの埋め込みを検出します。たとえば、ヒストグラム分析では、画像の明るさや色の分布を調査し、通常とは異なる分布を見つけることで、隠されたデータの存在を示唆します。 次に、統計的手法も重要です。この手法では、画像の通常の統計的特性を理解し、その特性から外れた場合に警告を発します。例えば、画像のエネルギー分布を測定し、異常な変化があればそれを検知することが可能です。 さらに、機械学習を活用した手法も注目されています。大量のデータを学習させることで、隠されたデータをより高精度で検出することができます。具体的には、ニューラルネットワークを用いて、正常な画像と不正な画像を分類し、隠された情報を見つけ出すことができます。 実践例としては、金融機関や政府機関がこれらの手法を導入しているケースが多く見られます。これらの機関では、情報漏洩やサイバー攻撃のリスクを最小限に抑えるため、定期的に画像ファイルを監視し、異常を検知するシステムを構築しています。これにより、企業はより安全なデータ環境を確保し、情報セキュリティを強化することができます。

画像解析技術の進化と今後の展望

画像解析技術は、ステガノグラフィにおける秘密データの検知と抽出において重要な役割を果たしています。近年、深層学習や人工知能(AI)の進化に伴い、画像解析技術は飛躍的に向上しています。これにより、従来の手法では見逃されがちだった微細な異常やパターンを高精度で検出できるようになりました。 特に、畳み込みニューラルネットワーク(CNN)は、画像データの解析において非常に効果的な手法として注目されています。CNNは、画像の特徴を自動的に学習し、隠されたデータが存在するかどうかを判断する能力に優れています。この技術を活用することで、企業はより迅速かつ正確に不正なデータ埋め込みを検知することが可能になります。 今後の展望としては、リアルタイムでの画像解析技術のさらなる向上が期待されます。これにより、企業は常に最新の情報セキュリティ対策を講じることができ、迅速な対応が可能になります。また、ビッグデータの活用が進む中で、膨大な画像データを効率的に分析し、潜在的なリスクを早期に発見するシステムの構築が求められています。 さらに、ステガノグラフィの技術自体も進化しており、より巧妙な手法が登場することが予想されます。これに対抗するためには、企業は最新の技術動向を常に把握し、適切な対策を講じる必要があります。情報セキュリティの強化には、技術の進化に対応した柔軟な思考と戦略が不可欠です。

ケーススタディ:成功した検知事例の紹介

企業におけるステガノグラフィの検知成功事例として、ある金融機関のケースを紹介します。この機関では、画像ファイルを介した情報漏洩のリスクを軽減するため、先進的な画像解析技術を導入しました。具体的には、機械学習を活用した画像解析システムを構築し、定期的に画像データをモニタリングする体制を整えました。 導入初期には、過去のデータを用いて正常な画像と異常な画像の特徴を学習させ、検知精度を向上させました。その結果、ある日、通常とは異なるヒストグラムのパターンを持つ画像が検出されました。詳しい解析を行ったところ、その画像には隠されたデータが埋め込まれていることが判明しました。この発見により、情報漏洩の危機を未然に防ぐことができました。 さらに、この成功事例を通じて、金融機関は他の部門にもこのシステムを展開し、全社的な情報セキュリティの強化に貢献しました。これにより、ステガノグラフィによる不正行為に対する警戒心が高まり、従業員の意識も向上しました。 このように、実際のケーススタディから学ぶことができるのは、技術の適切な導入と運用が情報セキュリティにおいてどれほど重要であるかということです。企業は、リスクに対する柔軟な対応策を講じることで、安全なデータ環境を確保することができるのです。

ステガノグラフィ検知の重要性と今後の課題

ステガノグラフィ検知の重要性は、情報セキュリティの強化においてますます高まっています。企業が直面するデータ漏洩や不正利用のリスクは、日々増加しており、これに対抗するためには、最新の検知技術を導入することが不可欠です。特に、AIや機械学習を活用した画像解析技術は、隠されたデータを迅速かつ正確に検知する能力を持ち、企業の情報セキュリティ戦略において重要な役割を果たします。 一方で、ステガノグラフィ技術自体も進化を続けており、より巧妙な手法が登場することが予想されます。これに対抗するためには、企業は常に最新の技術動向を把握し、柔軟な対応策を講じることが求められます。今後の課題としては、リアルタイムでの監視体制の構築や、従業員への意識啓発が挙げられます。情報セキュリティの強化は単なる技術の導入に留まらず、組織全体の文化として根付かせることが重要です。企業は、これらの課題に取り組むことで、より安全なデータ環境を確保し、信頼性の高い情報管理を実現することができるでしょう。

今すぐあなたの画像をチェックしてみましょう!

画像データのセキュリティを強化するためには、今すぐ行動を起こすことが重要です。企業の情報漏洩リスクを軽減し、ステガノグラフィによる不正行為を未然に防ぐために、まずは画像ファイルの検査を行いましょう。適切なツールを用いて、埋め込まれたデータの有無を確認することが、安心して業務を行うための第一歩となります。 また、社内の情報セキュリティ意識を高めるために、従業員への教育や研修を実施することも効果的です。ステガノグラフィのリスクについて理解を深めることで、全体的なセキュリティレベルの向上が期待できます。今後のデータ保護のために、信頼できる専門家のサポートを受けることも考慮してください。あなたの企業のデータを守るために、行動を起こす時が来ています。

ステガノグラフィ検知における倫理的考慮と法的側面

ステガノグラフィの検知においては、倫理的考慮と法的側面が非常に重要です。まず、ステガノグラフィ技術は情報の隠蔽に使用されるため、その検知行為にはプライバシーへの配慮が必要です。企業が従業員や顧客のデータを監視する際は、適切な手続きと透明性を持って行動することが求められます。無断で個人情報を収集・解析することは、法的な問題を引き起こす可能性があります。 また、情報セキュリティの対策を講じる際には、データプライバシー法や関連する規制を遵守することが不可欠です。特にGDPR(一般データ保護規則)などの厳格な法律が適用される場合、企業は個人データの取り扱いに関して細心の注意を払わなければなりません。違反があった場合、重い罰則が科せられることもあるため、法的なリスクを十分に理解することが重要です。 さらに、ステガノグラフィを利用した悪用行為に対しては、企業内での教育が不可欠です。従業員が不正行為のリスクを理解し、適切な行動を取ることができるようにすることで、企業全体の情報セキュリティを高めることができます。倫理的かつ法的に正しいアプローチを取ることで、企業は信頼を築き、持続可能な運営を実現することができるでしょう。

補足情報

※株式会社情報工学研究所は(以下、当社)は、細心の注意を払って当社ウェブサイトに情報を掲載しておりますが、この情報の正確性および完全性を保証するものではありません。当社は予告なしに、当社ウェブサイトに掲載されている情報を変更することがあります。当社およびその関連会社は、お客さまが当社ウェブサイトに含まれる情報もしくは内容をご利用されたことで直接・間接的に生じた損失に関し一切責任を負うものではありません。