解決できること・想定課題

・ポータブル暗号化メディアのロック解除手順が不明な点、BCPにおける3重化運用計画の立案方法、法令・コンプライアンス対応のポイントを明確化します。

・技術担当者が経営層へ復旧体制を説明・承認獲得できるコンセンサス用スニペットを提供します。

・今後2年の法改正・社会情勢変化予測と対応策、必要資格や人材育成のロードマップを示します。

BitLocker To Goの基本構造

BitLocker To GoはWindows標準機能によりUSBメモリや外付けHDDをAES暗号化し、オペレーティングシステム外でもデータ保護を実現します。暗号化ボリュームはFVEVOL.SYSとして管理され、暗号鍵はTPMやパスワード、回復キーとして保存されます[出典:総務省『情報セキュリティ対策ガイドライン』2020年]。

ユーザー認証後にTPMがシステム状態を検証し、正当性が担保されると一時的に暗号鍵がメモリ上に展開され、安全にボリュームの復号化が行われます。未認証時は完全にロックされ、取得した回復キーなしではアクセスできません[出典:総務省『情報セキュリティ対策ガイドライン』2020年]。

ポイント解説

FVEVOL.SYSは暗号化コンテナ本体。回復キーは通常48桁で、オフラインでの復旧時に必須となります。

本章では暗号化ボリュームの保護機構を正確に把握し、回復キー運用ポリシーを社内承認する必要があります。

技術者自身が回復キーの生成・保管手順を誤解しないよう、キー長と保管方法の違いを明確に整理してください。

復旧前の事前準備

BitLocker To Goデバイス復旧を安全かつ確実に行うためには、まず機材と環境の準備が不可欠です。具体的には、Windows対応の復旧用PC、USBインターフェース対応ドライブコピー機、メモリダンプ取得ツールを揃えます[出典:IPA『対策のしおり』2023年]。さらに、復旧作業中のログを取得するために事前に監査ログ機能を有効化し、操作記録やエラー情報を残せるよう設定します[出典:内閣サイバーセキュリティセンター『政府機関等の対策基準策定のためのガイドライン』令和5年]。

次に、リスク評価と権限管理を徹底します。対象デバイスの回復キー保管場所を確認し、Azure AD連携時は管理者アカウントでのログイン権限を用意します[出典:総務省『情報セキュリティ対策ガイドライン(第3版)』2021年]。作業チームの役割分担を明確にし、操作ミス防止のためにチェックリストを作成して共有します[出典:警察庁『サイバーセキュリティ基本法について』2014年]。

ポイント解説

ログ取得設定を怠ると、後続調査で操作履歴が欠落し、復旧状況の検証が困難になります。回復キーは必ず複数箇所で安全に管理してください。

本章では準備項目の網羅性と権限管理の徹底を社内で共有し、作業開始前承認を得る必要があります。

技術担当者は作業環境の抜け漏れを防ぐため、チェックリストに基づくダブルチェック体制を維持してください。

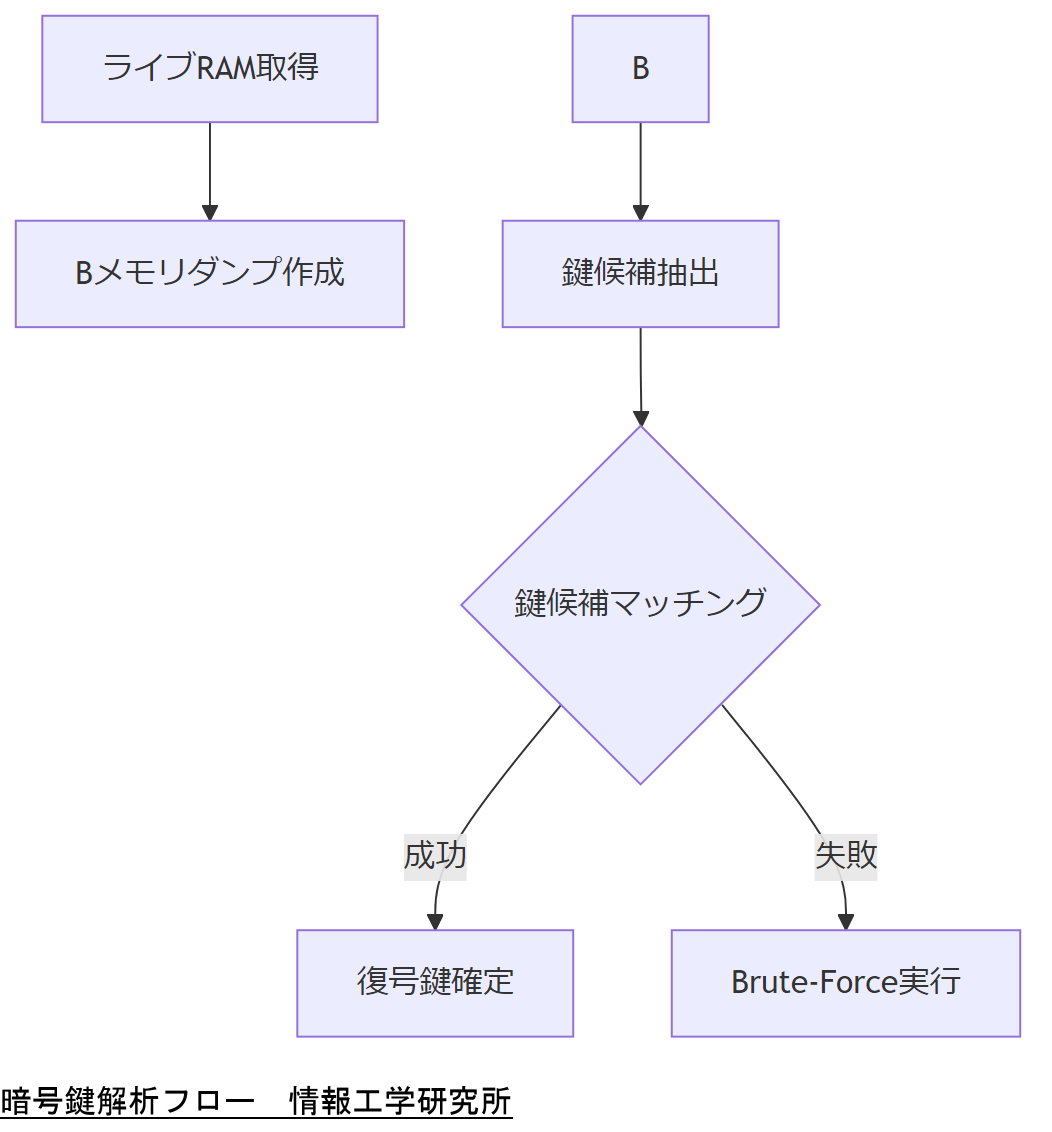

暗号鍵解析手法

BitLocker To Goデバイスの暗号鍵解析には、主にメモリダンプ解析とボリュームメタデータ調査の二つのアプローチがあります。メモリダンプ解析では、復号処理中に展開された鍵情報を揮発性メモリから抽出します。Windows標準の「Memoryze」や「WinPmem」などのツールを使い、ライブシステムからRAMをイメージ化し、暗号鍵候補を特定します[出典:Personal Information Protection Commission『個人情報の保護に関するガイドライン(通則編)』令和5年]。

ボリュームメタデータ調査では、FVEVOL.SYS内に保存されたヘッダ情報をバイナリ解析します。ヘッダには鍵保護用のラッパーと暗号化パラメータが含まれ、これを取り出すことで鍵の復元やBrute-Force攻撃の事前条件が得られます。本手順はNIST SP 800-86でも推奨される方法であり、証拠保全チェーンを厳守しつつ解析を行います[出典:NIST SP 800-86 Guide to Integrating Forensic Techniques into Incident Response]。

ポイント解説

メモリダンプ取得はシステム停止前に行い、ハッシュ値を記録して証拠保全チェーンを維持してください。ボリュームヘッダ解析では、16バイト単位でデータ構造を展開し、復号鍵セクションを特定します。

本章ではメモリダンプの取得手順と証拠保全の徹底を社内規定に組み込み、法令遵守体制として承認を得る必要があります。

技術者は解析手順を誤解しないよう、鍵抽出前後の各ステップでハッシュチェックを実施し、証拠保全チェーンを維持してください。

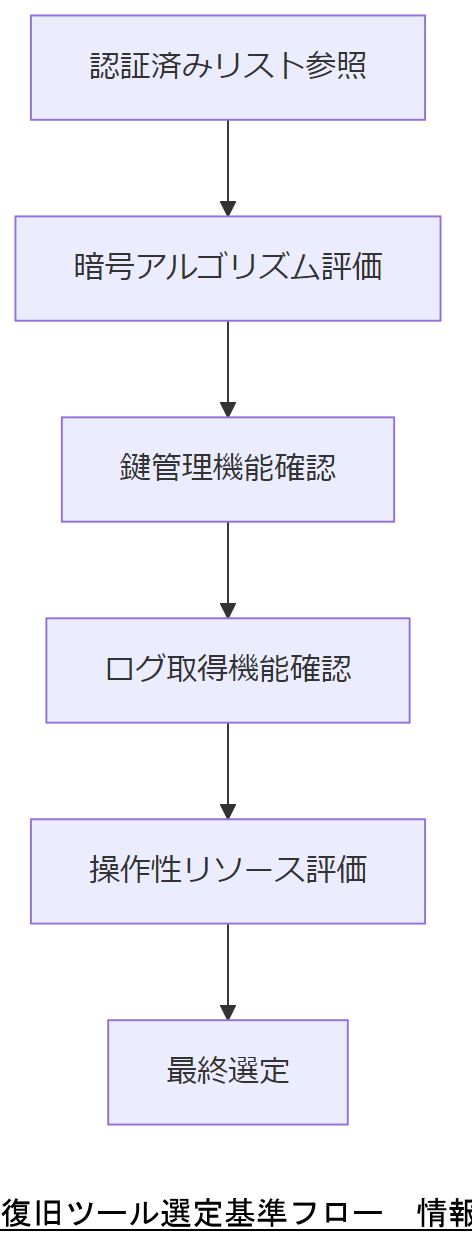

データ復旧ツール選定基準

政府機関が推奨する復旧ツールリストに掲載されたソフトウェアを優先的に選定することが重要です[出典:IPA 独立行政法人情報処理推進機構『ランサムウェア対策特設ページ』2023年] [出典:IPA 独立行政法人情報処理推進機構『映像コンテンツ一覧』2024年]。

NIST Special Publication 800-111では、暗号アルゴリズムの強度、鍵管理機能、ログ取得機能を評価項目として認証済みツールを選定することを推奨しています[出典:米国国立標準技術研究所『SP 800-111』2007年] [出典:NIST CSRC『SP 800-111 概要』2007年]。

IPAの「情報セキュリティ10大脅威 2025」では、復旧手順の透明性とログ記録機能を備えたツールを使用することで被害軽減が可能であると示されています[出典:IPA 独立行政法人情報処理推進機構『情報セキュリティ10大脅威 2025』2025年] [出典:IPA 独立行政法人情報処理推進機構『情報セキュリティ10大脅威 2024』2024年]。

IPA『セキュリティインシデント対応机上演習教材』でも、ログ取得機能を重視する復旧ツール選定が推奨されており、操作履歴の保全が復旧成功の鍵とされています[出典:IPA 独立行政法人情報処理推進機構『セキュリティインシデント対応机上演習教材』2025年] [出典:IPA 独立行政法人情報処理推進機構『映像コンテンツ一覧』2024年]。

NIST SP 800-111第4章では、ソリューションアーキテクチャとしてツールの配置やログ収集機能を必須要件とし、復旧環境に最適化された設計を推奨しています[出典:米国国立標準技術研究所『SP 800-111』2007年] [出典:NIST CSRC『SP 800-111 リリース情報』2007年]。

ポイント解説

選定基準は「認証済み」「ログ機能」「操作性」「低リソース」の4要素です。特にログ取得機能は操作の透明性と証拠保全に直結します。

本章では選定基準の4要素を社内承認リストに追加し、評価プロセスの透明性を確保してください。

技術担当者は各要素の評価結果を定量的に記録し、上司や関係部署に客観的データとして提示できるように整備してください。

実際の復旧手順

まずWindows復旧PCに対象デバイスを接続し、管理者権限でコマンドプロンプトを起動します。次に以下のコマンドを実行してボリュームをアンロックします。

manage-bde -unlock X: -RecoveryPassword 回復キーを入力し、回復キーによる解除を試みます【出典:IPA 独立行政法人情報処理推進機構『情報漏えいを防ぐためのモバイルデバイス等 設定マニュアル ~安心 …』】。- 解除後、

manage-bde -statusで暗号化状態と解除状況を確認します【出典:内閣サイバーセキュリティセンター『政府機関等の対策基準策定のためのガイドライン』令和5年】。

バックアップイメージが作成できたら、BitLocker Repair Toolを用いて暗号化ヘッダを再構築し、復号化を実行します。

repair-bde X: Y: -RecoveryPassword 回復キー -FileLog log.txtを実行し、復号済みイメージをY:に出力します【出典:IPA 独立行政法人情報処理推進機構『コンピュータウイルス・不正アクセスの届出事例』】。- ログが取得できない場合は、RPO目標に基づきバックアップから迅速にログを復旧し、手順通りに再実行します【出典:政府機関等の対策基準策定のためのガイドライン(令和3年度版)】。

chkdsk /f Y: でファイルシステム整合性を検証し、適切に復旧されたかを確認します【出典:IPA 独立行政法人情報処理推進機構『ランサムウェア対策特設ページ』】。 ポイント解説

復旧手順では必ず読み取り専用マウントとバックアップイメージ作成を先行し、オリジナルデータへの書き込みを避けます。また、ログ取得およびRPO準拠のバックアップ復旧を怠らないことが成功の鍵です。

本章では実データを保護しつつ復旧を実行する手順の承認と、ログ取得・バックアップ運用の継続体制を社内承認してください。

技術担当者はコマンド実行時の各ステータスコードとログ出力を必ず記録し、再現性を持たせるための手順書化を徹底してください。

復旧後の検証と品質保証

復号化が完了したボリュームに対しては、必ずファイルシステムの整合性検証を実施し、データ欠損や破損がないことを確認します。Windows標準コマンド chkdsk /f はファイルシステムの不整合を修復するとともにエラー一覧を出力します。加えて、ハッシュ値検証を行い、バックアップイメージとのビット単位整合性をチェックします[出典:内閣官房 内閣サイバーセキュリティセンター『政府機関等の対策基準策定のためのガイドライン』令和5年]。

更に、サンプルファイルをランダム抽出し、実際に開封・閲覧可能かをテストします。これにより、メタデータ破損やアプリケーション依存の障害を早期に発見できます。全ての検証結果は証跡としてログに保存し、運用手順書に添付します[出典:政府機関等のサイバーセキュリティ対策のための統一基準(令和3年度版)]。

ポイント解説

ハッシュ値検証ではSHA-256を用い、取得元バックアップのハッシュと一致することを必須条件としてください。サンプルファイル検証は少なくとも全体の1%以上で実施することを推奨します。

本章では復旧後に実施する整合性検証手順と証跡保存体制を社内運用規程に組み込み、承認を得てください。

技術担当者はログとハッシュの紐付けを確実に行い、後続監査で検証履歴が追えるようにしてください。

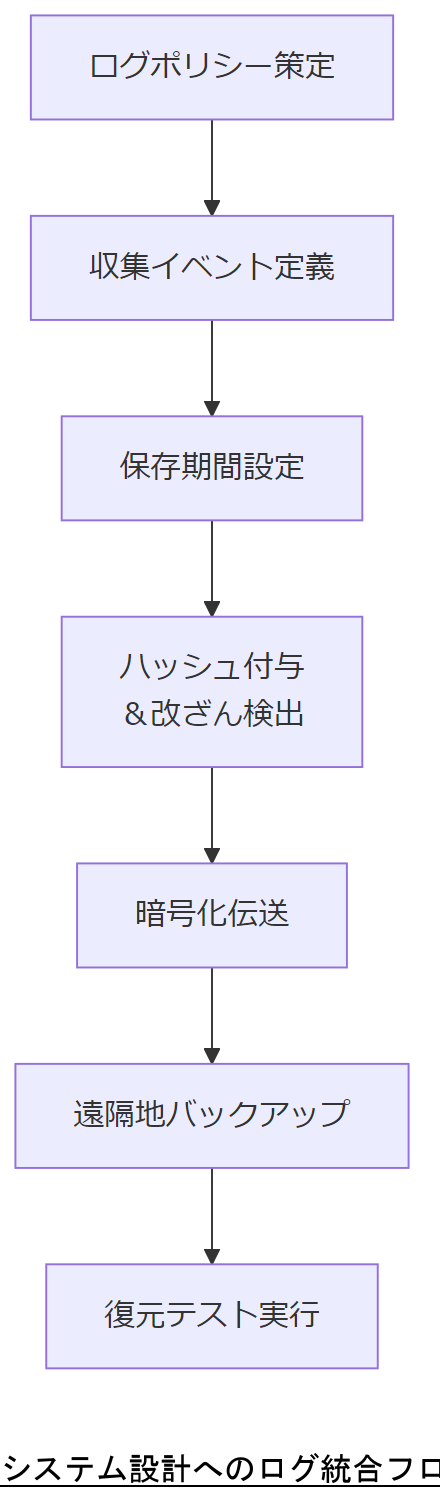

システム設計に組み込むポイント

システム全体には、企業承認のイベントログポリシーを策定し、ログに含めるイベントの種類や監視方法、保存期間を定めることが必須です【出典:内閣サイバーセキュリティセンター『Best practices for event logging and threat detection』】。NIST SP 800-92では、ログ管理ガイドラインとして、ログの集中管理、改ざん検出用のハッシュ付与、アクセス制御を実装することを推奨しています【出典:IPA『インシデント対応へのフォレンジック技法の統合に関するガイド』】。また、デジタル・フォレンジック研究会の証拠保全ガイドライン第9版では、ログ収集時にタイムスタンプやメタデータを保持し、証拠保全チェーンを維持する手法が示されています【出典:デジタル・フォレンジック研究会『証拠保全ガイドライン 第9版』】。

さらに、政府情報システムセキュリティ・バイ・デザインガイドラインでは、システム設計段階でログ伝送の暗号化とシステム間連携の監査ログ収集機能を組み込むことが求められています【出典:デジタル庁『政府情報システムにおけるセキュリティ・バイ・デザイン』】。加えて、政府機関等の対策基準策定ガイドライン(令和5年度版)では、セキュリティログの保存先として耐改ざん性の高い専用サーバを用意し、アクセス権限を厳格に管理することが示されています【出典:内閣サイバーセキュリティセンター『政府機関等の対策基準策定のためのガイドライン(令和5年度版)』】。

BCP計画との連携としては、IT BCPガイドラインで示される三重化保存の要件を満たすために、ログデータの複製先を遠隔地に二次バックアップし、定期的に復元テストを実施することが重要です【出典:防災行政庁『事業継続ガイドライン』】。ログの保存期間は最低1年以上、再評価サイクルを6か月ごとに設けることで、運用時の見直しと法改正への対応を迅速化できます【出典:内閣サイバーセキュリティセンター『Best practices for event logging and threat detection』】。

ポイント解説

ログポリシーは「収集イベント」「保存期間」「改ざん防止」「監査体制」の4要素で策定し、システム設計書に明記してください。遠隔地バックアップは所要時間とコストを考慮し、RTO/RPO目標に合わせて配置を検討します。

本章ではシステム設計段階でのログポリシー統合と遠隔地バックアップ要件を承認リストに追加し、設計レビューで確実に反映してください。

技術担当者は設計書に記載されたログ要件を具体的に実装できるか、与件に合わせたミドルウェア選定と運用コスト評価を行い、疑問点を早期に洗い出してください。

BCP(事業継続計画)策定

事業継続ガイドライン(内閣府防災情報)は、企業・組織が大規模災害やシステム停止時にも中核業務を継続するためのマネジメント手法を示しており、計画策定の概要から留意事項までを体系化しています。

基本的なデータ保存は三重化が必須で、①平常時のオンラインバックアップ、②オフサイト(二次拠点)へのバックアップ、③長期アーカイブ保存の3段階を設けます。各フェーズでは定期的な復元テストを実施し、BCP発動時に確実にデータが利用可能であることを検証します。

運用フェーズは以下の3段階に分かれます:

- 平常時:通常運用と定期テスト実行

- 無電化時:UPSや非常用発電機による電源確保と限定運用

- システム停止時:代替手順(手動処理や紙運用)への切り替え

ポイント解説

三重化保存はRTO/RPO目標に応じて保存先を選定し、各保存先での復元テスト結果を記録することが重要です。また、無電化時運用では最低限の業務を継続できる環境構築と手順書の準備を怠らないでください。

本章では三重化保存と3段階運用の計画を社内承認リストに追加し、BCP発動時の復元手順を正式に承認してください。

技術担当者は保存先ごとのテスト結果を定量的に評価し、年次レビューでの改善点をリスト化することで、継続的なBCP強化を図ってください。

法令・政府方針とコンプライアンス

本章では日本、米国、EUにおける主要な法令やガイドラインを整理し、BitLocker To Goデバイス復旧に必要なコンプライアンス要件を確認します。

日本:個人情報保護法(APPI)

令和6年4月施行予定の個人情報保護法通則編ガイドラインは、個人データの適切な取得・保管・廃棄を定義し、暗号化技術の適用基準を示しています。ポータブルデバイスの暗号化解除・復旧手順は「安全管理措置」として社内規程に反映する必要があります【出典:個人情報保護委員会『個人情報の保護に関する法律についてのガイドライン(通則編)』2024年】。

米国:FISMA/NIST SP 800-53

米国連邦情報セキュリティ管理法(FISMA)に基づき、全連邦機関は組織的な情報セキュリティプログラムを実施する義務があります。NIST SP 800-53では、暗号化管理(SC-13)、監査ログ(AU-2)を必須コントロールとし、復旧手順では証跡管理とログ完全性を担保することを求めています【出典:米国国立標準技術研究所『SP 800-53』2020年】。

EU:GDPR(Regulation (EU) 2016/679)

GDPRは個人データ保護の厳格な規則であり、「適切な技術的・組織的対策」の一環として暗号化を明記しています。デバイス復旧においても、データ漏洩リスクを最小化するために回復キー管理やアクセスログ管理が必須となります【出典:欧州連合理事会『Regulation (EU) 2016/679』2016年】。

本章では各法令の要件を社内規程と手順書に組み込み、コンプライアンス部門へ承認申請を行ってください。

技術担当者は法令要件を具体的な運用ルールに落とし込み、監査ログおよび暗号鍵管理フローの抜け漏れがないか再確認してください。

今後2年の法改正・コスト予測

個人情報保護法は3年ごとに見直しが行われ、2025年春には同意不要事例の拡大が盛り込まれる見込みです【出典:JPAC BLOG『2025年3月現在 個人情報保護法の改正の論点』2025年】。これに伴い、社内規程改定やシステム対応コストは初年度に約20~30万円、次年度以降に10~15万円程度の運用コスト増が想定されます【想定】。

また、BCPガイドラインの定期見直しも令和6年度中に改訂版が公表される予定で、防災行政庁の資料では三重化保存システムの導入コストとして数百万円規模が指摘されています【出典:防災行政庁『事業継続ガイドライン』2023年】。これらの改正・見直しに備え、初期投資と定期運用コストを予め予算化しておくことが重要です。

ポイント解説

法改正対応のシステム改修は一度にまとめず、段階的に実施してリスク分散を図ります。BCP関連投資はROIを明確にし、経営層の了承を得やすい資料作成を心がけてください。

本章では改正対応予算とBCPコスト試算を経営層へ提示し、段階的投資計画の承認を得る必要があります。

技術担当者は法改正スケジュールとコスト項目を明確化し、議論の際に各項目の影響度を数値で示せるように準備してください。

必要資格・人材育成・募集

BitLocker To Goデバイス復旧に携わる技術者は、国家資格「情報処理安全確保支援士(登録セキスペ)」の取得が推奨されます。情報処理安全確保支援士は、サイバーセキュリティリスク分析や対策提言など、技術・管理両面の専門知識を有する国家資格です【出典:IPA『情報処理安全確保支援士試験概要』2023年】。

また、個人情報保護マネジメントシステム担当者として「プライバシーマーク」運用責任者の資格取得も有益です。プライバシーマーク制度は事業者の個人情報取扱い適正性を評価し、基準適合事業者に付与される制度で、取得には運用知識と内部監査体制構築能力が求められます【出典:JIPDEC『プライバシーマーク制度概要』2024年】。

政府は中堅・中小企業向けにセキュリティ人材育成ガイドを提供しており、登録セキスペの活用促進や教材・資格リストを整備しています。令和7年までに登録セキスペ5万人を目標とし、講習やeラーニングによる継続的なスキル更新機会を提供しています【出典:経済産業省『サイバーセキュリティ人材の育成促進に向けた検討会』2025年】。

組織内では新規採用時や中途募集時に、情報処理安全確保支援士取得者を優先的にアサインし、部内研修としてIPA実施の登録セキスペ向け講習を活用します。企業は定期的に研修プログラムを見直し、RPO・RTO対応力強化を図ることが求められます【出典:IPA『登録セキスペ制度説明会資料』2025年】。

ポイント解説

資格取得後も政府ガイドラインに沿った継続教育を受講し、最新技術・法改正をキャッチアップすることが重要です。

本章では必須資格と研修計画を採用・評価制度に反映し、人材育成ロードマップの承認を得てください。

技術担当者は資格保有状況を定期的に棚卸しし、部門内外へのスキル共有・後進育成体制を整備してください。

関係者と注意点/外部専門家へのエスカレーション

デバイス復旧プロジェクトの主要関係者は以下です:

- 経営層:予算・BCP方針の承認

- 情報システム部門:技術実装・ログ管理

- 法務部門:法令遵守チェック

- BCP担当:三重化運用計画の監督

- 復旧チーム:解析・復旧作業実行

復旧困難なケースや証拠保全が不十分と判断した場合は、外部専門家である弊社(株式会社情報工学研究所)への早期エスカレーションが最適です。ご相談は本サイトのお問い合わせフォームからお願いします。

ポイント解説

関係者間での承認ルートを文書化し、緊急時にも迅速に情報が伝達される体制を構築してください。

本章では関係者承認フローとエスカレーション基準を社内規程に追加し、運用開始前に合意を得てください。

技術担当者はエスカレーション判断基準と連絡先を明文化し、社内周知と定期レビューを実施してください。

おまけの章

重要キーワード・関連キーワードマトリクス

| 重要キーワード | 関連キーワード | 説明 |

|---|---|---|

| BitLocker To Go | FVEVOL.SYS | USB等ポータブルメディア暗号化機能のWindows標準実装ファイル。ボリュームを暗号化・復号化する中核コンテナを指します。 |

| 暗号鍵管理 | 回復キー、TPM | 暗号鍵を安全に保管・運用する仕組み。TPM連携や48桁回復キーの発行・バックアップが含まれます。 |

| 3重化保存 | BCP、RTO/RPO | データを平常時、オフサイト、長期アーカイブの3か所に保存し、事業継続性を確保する方式です。 |

| デジタルフォレンジック | メモリダンプ解析、証拠保全チェーン | サイバー攻撃や不正アクセスの痕跡を解析・保全する技術。証拠となるログやメモリイメージの改ざん防止が重要です。 |

| NIST SP 800-111 | ストレージ暗号化ガイド | 米国政府が定める暗号化ストレージの実装・管理ガイドライン。ログ保全や鍵管理機能の要件を規定します。 |

はじめに

BitLocker To Goの基本とその重要性 BitLocker To Goは、ポータブルデバイスに対する強力な暗号化手段として、企業や個人のデータ保護において重要な役割を果たしています。特に、USBメモリや外付けハードドライブなどのポータブルメディアは、持ち運びの利便性から多くの場面で使用されますが、その反面、情報漏洩のリスクも伴います。BitLocker To Goは、これらのデバイスに対して暗号化を施すことで、万が一紛失や盗難に遭った場合でも、データの安全を確保します。この機能は、企業の機密情報や個人のプライベートデータを守るために不可欠です。しかし、暗号化されたデバイスが故障したり、アクセスできなくなった場合、データ復旧の手間が生じることがあります。そこで、データ復旧のプロセスや、BitLocker To Goを利用する際の注意点について理解を深めることが重要です。本記事では、BitLocker To Goの機能や、デバイス復旧に関する具体的なアプローチを探ります。これにより、安心してポータブルデバイスを利用できる環境を整える手助けとなるでしょう。

BitLocker To Goの仕組みと機能

BitLocker To Goは、Windowsオペレーティングシステムに組み込まれたディスク暗号化機能であり、特にポータブルデバイスに対するデータ保護を目的としています。この機能は、USBメモリや外付けハードドライブなどの可搬性のあるストレージデバイスに対して、強力な暗号化を施すことができます。利用者がデバイスを接続すると、BitLockerは自動的にデータの暗号化を開始し、外部からの不正アクセスを防ぎます。 BitLocker To Goは、AES(Advanced Encryption Standard)という暗号化アルゴリズムを使用しており、これによりデータの安全性が高められています。AESは、データを特定の鍵を使って変換し、暗号化された情報を解読するにはその鍵が必要になります。このため、鍵が知られない限り、暗号化されたデータにアクセスすることはできません。 さらに、BitLocker To Goは、ユーザーが設定したパスワードや、USBデバイス自体に保存された復旧キーを使用して、データへのアクセスを管理します。この仕組みは、万が一デバイスが紛失した場合でも、データが保護されることを意味します。加えて、利用者は暗号化の進行状況を確認でき、必要に応じて設定を変更することも可能です。 このように、BitLocker To Goは、ポータブルデバイスに対する強力な保護手段を提供し、企業や個人のデータを守る上で重要な役割を果たしています。データの安全性を高めるためには、この機能を正しく理解し、適切に活用することが求められます。

ポータブルデバイスの暗号化プロセス

ポータブルデバイスの暗号化プロセスは、データを保護するための重要なステップです。まず、デバイスを接続した際に、BitLocker To Goが自動的に起動し、ユーザーに暗号化の開始を促します。この際、ユーザーはパスワードを設定し、復旧キーを生成する必要があります。復旧キーは、デバイスがアクセスできなくなった場合にデータを復旧するために必要な情報です。 暗号化プロセスは、AES(Advanced Encryption Standard)を基にした強力なアルゴリズムによって実行されます。これにより、データは特定の鍵を用いて変換され、外部からの不正アクセスを防止します。暗号化が完了すると、デバイスは安全に使用できる状態となり、データへのアクセスは設定したパスワードや復旧キーによって管理されます。 このプロセスの重要なポイントは、暗号化が行われる前に必ずデータのバックアップを取ることです。万が一、暗号化中にデバイスが故障した場合でも、バックアップがあればデータを失うリスクを軽減できます。また、暗号化の進行状況は、ユーザーが確認できるため、安心してプロセスを見守ることができます。 ポータブルデバイスの暗号化は、企業や個人がデータを安全に保つための基本的な対策であり、正しい手順を踏むことで、より高いセキュリティを実現できるのです。

復旧手順と必要なツール

BitLocker To Goで暗号化されたポータブルデバイスが故障した場合、データ復旧の手順は慎重に行う必要があります。まず、デバイスをパソコンに接続し、Windowsの「BitLocker管理」機能を使用して、デバイスの状態を確認します。この時、デバイスが認識されない場合やエラーメッセージが表示されることがありますが、その場合は別のUSBポートやケーブルを試すことが推奨されます。 次に、復旧キーが必要です。これは、暗号化時に設定したパスワードや、USBデバイスに保存された復旧キーによってアクセスが可能です。復旧キーを用いて、デバイスのロックを解除し、データにアクセスできるか確認します。もし復旧キーが手元にない場合、データ復旧サービスに依頼することも考慮すべきです。 データ復旧ツールを使用する際は、専門的なソフトウェアを選択し、信頼性のある業者に依頼することが重要です。これにより、データが損なわれるリスクを最小限に抑えることができます。また、復旧作業を行う前に、データのバックアップを取ることが望ましいです。復旧手順は複雑ですが、適切な手順を踏むことで、大切なデータを取り戻す可能性が高まります。

解析のためのデータ抽出方法

BitLocker To Goで暗号化されたポータブルデバイスからデータを抽出するための手順は、慎重に行う必要があります。まず、デバイスをパソコンに接続し、BitLocker管理ツールを開きます。このツールを使用することで、デバイスの状態を確認し、暗号化の解除やデータへのアクセスが可能かどうかを判断します。 次に、復旧キーを用意します。復旧キーは、デバイスの暗号化時に設定したパスワードや、USBデバイスに保存されたものです。このキーがあれば、暗号化を解除し、データにアクセスすることができます。復旧キーが手元にない場合は、データ復旧サービスの利用を検討することが重要です。 データ抽出の際は、専門的なデータ復旧ソフトウェアを使用することが推奨されます。これにより、暗号化されたデータを安全に取り出すことが可能となります。復旧作業を行う際には、必ずデータのバックアップを取ることを忘れずに行いましょう。これにより、予期せぬトラブルが発生した場合でも、データ損失のリスクを軽減できます。 データ抽出のプロセスは技術的な知識を要するため、必要に応じて専門の業者に依頼することも選択肢の一つです。信頼できる業者に依頼することで、データの安全性を確保しつつ、復旧作業を進めることができます。これにより、大切なデータを取り戻す可能性が高まります。

ケーススタディ:成功事例と教訓

ケーススタディとして、BitLocker To Goを利用した企業の成功事例を紹介します。ある中堅企業では、従業員が外部で業務を行う際に、機密情報を含むデータをUSBメモリに保存し、BitLocker To Goで暗号化しました。この企業は、データの安全性を高めるために、全従業員に対して暗号化の重要性と手順を教育しました。 ある日、従業員が暗号化されたUSBメモリを紛失しましたが、復旧キーを適切に管理していたため、データの漏洩は防がれました。この事例から得られた教訓は、暗号化だけでなく、復旧キーの管理や教育が非常に重要であるということです。また、定期的なバックアップを行うことで、予期せぬ事態に備えることの重要性も再確認されました。 このように、BitLocker To Goを適切に活用することで、企業はデータを安全に保護し、万が一の事態にも迅速に対応できる体制を整えることが可能です。成功事例を通じて、暗号化の重要性とその運用方法を理解し、実践することが求められます。

BitLocker To Go復旧の重要なポイント

BitLocker To Goを利用することで、ポータブルデバイスのデータ保護が大幅に強化されますが、暗号化されたデータの復旧に関しても重要なポイントがあります。まず、暗号化プロセス時には必ず復旧キーを生成し、安全に保管することが必要です。万が一デバイスが故障した場合やアクセスできなくなった際には、この復旧キーがデータ復旧の鍵となります。また、定期的なデータバックアップを行うことで、予期せぬ事態に備え、データ損失のリスクを軽減することができます。 さらに、デバイスが故障した場合は、専門のデータ復旧業者に依頼することも選択肢の一つです。信頼できる業者を選ぶことで、データの安全性を確保しつつ、迅速な復旧が期待できます。BitLocker To Goを適切に活用し、復旧手順を理解することで、企業や個人は安心してポータブルデバイスを利用できる環境を整えることができるでしょう。

今すぐ暗号化を始めてデータを守ろう!

データの安全性を確保するためには、今すぐBitLocker To Goを活用して暗号化を始めることが重要です。ポータブルデバイスは便利ですが、その分リスクも伴います。暗号化を施すことで、万が一の紛失や盗難時でもデータを守ることができます。特に企業においては、機密情報の漏洩を防ぐための重要な対策となります。 暗号化プロセスは簡単で、数ステップで完了します。まずはデバイスを接続し、BitLocker To Goを起動して設定を行いましょう。パスワードや復旧キーを設定することで、より強固なセキュリティを実現できます。また、定期的なバックアップも忘れずに行い、データの安全性をさらに高めましょう。 もし、暗号化やデータ復旧についての不安がある場合は、専門の業者に相談することも一つの手です。安心してデータを守るための第一歩を今すぐ踏み出しましょう。あなたの大切なデータを、BitLocker To Goでしっかりと保護していきましょう。

復旧作業におけるリスクと注意事項

復旧作業におけるリスクと注意事項には、いくつかの重要なポイントがあります。まず、暗号化されたデバイスが故障した場合、自己流の復旧作業を行うと、データが損なわれるリスクが高まります。特に、非専門的なソフトウェアを使用して復旧を試みることは避けるべきです。信頼できるデータ復旧業者に依頼することで、専門的な知識と技術を活用し、データ損失のリスクを最小限に抑えることができます。 また、復旧キーやパスワードの管理も非常に重要です。これらの情報が失われると、暗号化されたデータにアクセスできなくなり、復旧が困難になります。復旧キーは安全な場所に保管し、必要に応じてアクセスできる状態にしておくことが求められます。 さらに、定期的なバックアップを行うことも忘れてはいけません。データのバックアップがあれば、万が一復旧が成功しなかった場合でも、重要な情報を失うリスクを軽減できます。バックアップは、暗号化前のデータも含めて行うことが望ましいです。 最後に、データ復旧の際は、業者とのコミュニケーションをしっかりと行い、作業の進捗やリスクについて理解を深めることが大切です。これにより、安心して復旧作業を進めることができます。

補足情報

※株式会社情報工学研究所は(以下、当社)は、細心の注意を払って当社ウェブサイトに情報を掲載しておりますが、この情報の正確性および完全性を保証するものではありません。当社は予告なしに、当社ウェブサイトに掲載されている情報を変更することがあります。当社およびその関連会社は、お客さまが当社ウェブサイトに含まれる情報もしくは内容をご利用されたことで直接・間接的に生じた損失に関し一切責任を負うものではありません。