- 事故後迅速に「誰がいつrmコマンドを操作したか」を特定したい。

- 改ざんされたサーバからでもBash履歴を保全・復元したい。

- 法令遵守しつつコストを抑えたログ保存およびBCP三重化を実現したい。

Bashヒストリ基礎

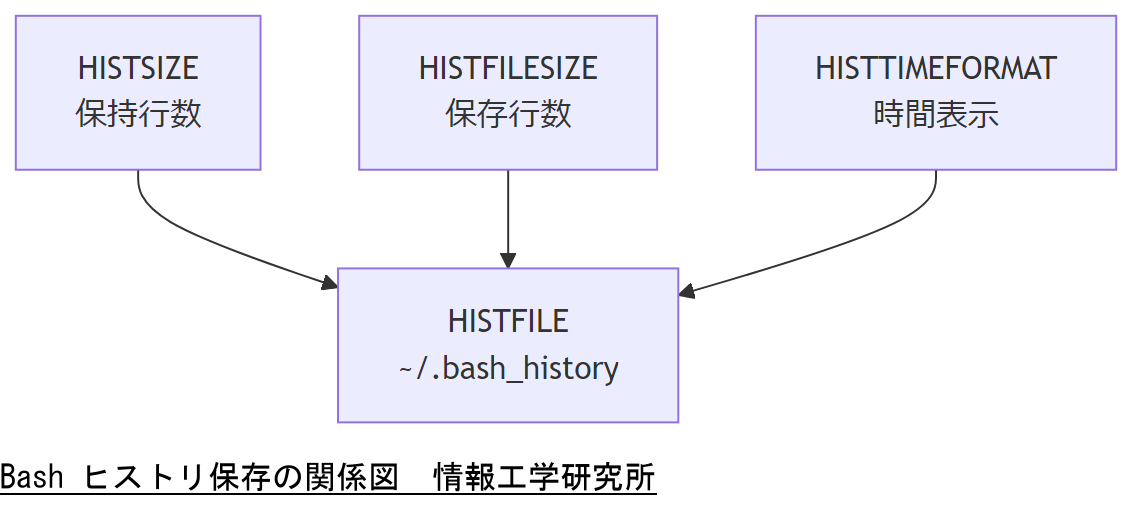

Bashヒストリは、ユーザが入力したコマンドを記録する仕組みで、代表的には「HISTFILE( ~/.bash_history )」に保存されます。Bash起動時に環境変数「HISTFILESIZE」や「HISTSIZE」で保存行数を制御し、「HISTTIMEFORMAT」を設定するとタイムスタンプを付与できます。ただしデフォルトでは実行日時は記録されず、環境変数設定が必須です。運用面では、改ざんや削除を防ぐためにファイル属性設定(chattr +i)やroot権限以外から履歴を編集できない対策を講じる必要があります。

Bashヒストリは、障害発生時の操作記録や不正操作を追跡するうえで最初の手がかりになります。特に「rm -rf」などの削除コマンド実行時に詳細なオプションやパラメータを確認するには、タイムスタンプ付きの記録を残すことが必須です。シェル起動ごとにヒストリを追記する「append」設定も併用すると、複数セッションでの履歴整合性を高められます。

Bashヒストリ環境設定の要点

Bashヒストリの環境設定は、障害対応やフォレンジックを目的にするなら「HISTFILESIZE」「HISTSIZE」「HISTTIMEFORMAT」を適切に設定することが重要です。特に「HISTTIMEFORMAT=’%F %T ’」と設定すると、実行日時を「YYYY-MM-DD HH:MM:SS」形式で履歴ファイルに残せます。また、履歴を即時反映させる「PROMPT_COMMAND='history -a'」の設定や、「shopt -s histappend」で複数セッションを統合管理する運用も推奨されます。これらを怠ると、履歴が古いまま上書きされ、操作ログの抜けが発生します。

表:Bashヒストリ関連環境変数| 変数名 | 役割 |

|---|---|

| HISTFILE | 履歴ファイルのパス(通常は ~/.bash_history) |

| HISTSIZE | メモリ上で保持する履歴行数 |

| HISTFILESIZE | ディスクに保存する履歴行数 |

| HISTTIMEFORMAT | 履歴にタイムスタンプを表示する書式 |

技術担当として、上司や同僚に「環境変数を未設定だと履歴の一部が欠落し、障害調査で証跡が不完全になる」点を共有し、設定の必要性を明確に伝えてください。

誤った環境変数の設定や設定忘れが多く見られます。Bashを叩く前提として、履歴設定の確認とテストを必ず実施してください。

ログ保全の法的義務

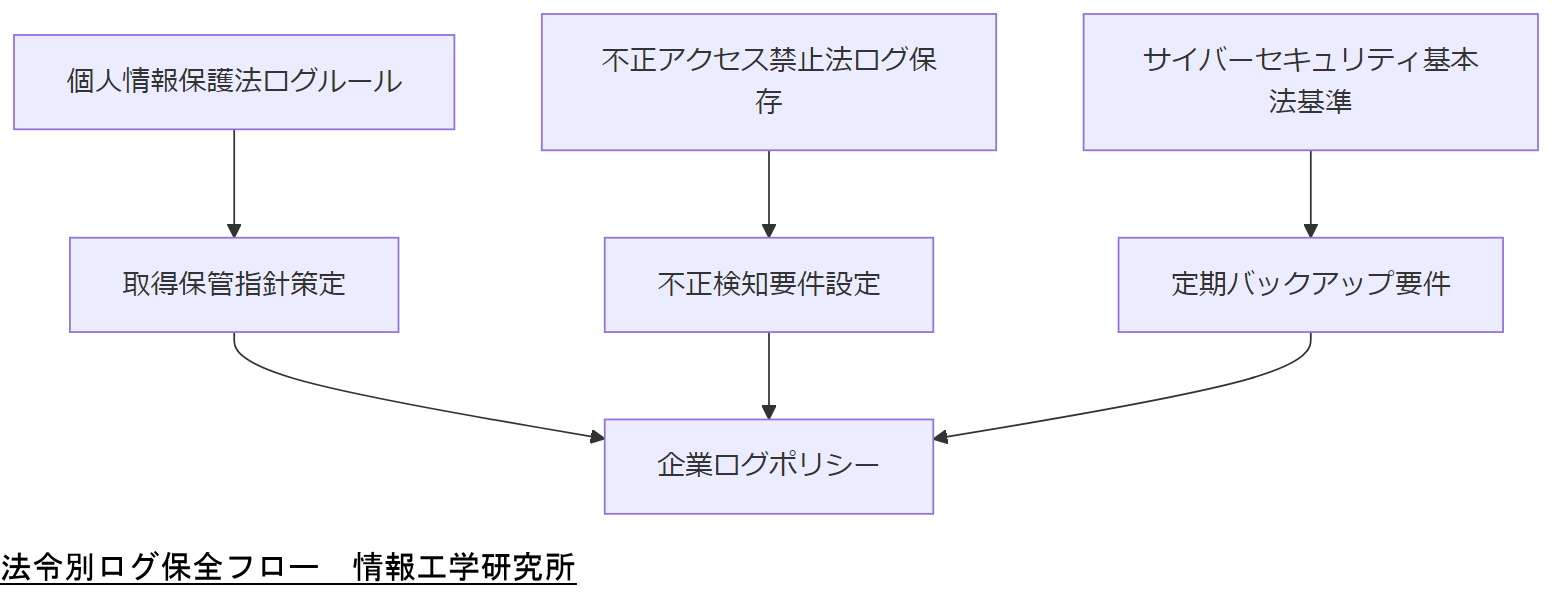

事業者は、個人情報保護法において本人の権利利益を適切に保護するため、アクセスログを含む個人情報を「安全管理措置」として取得・保管する義務があります【出典:総務省『個人情報保護法についてのガイドライン(通則編)』2021年】。

また、不正アクセス禁止法では、システム管理者に対し「不正アクセスを防止し、万一発生した場合には速やかに調査できるようにログを取得・保全する」ことを求めています【出典:警察庁『不正アクセス行為の禁止等に関する法律の解説』2020年】。

加えて、サイバーセキュリティ基本法では、各府省庁や行政機関にも「情報システムセキュリティ管理者によるログ取得と定期検査」が求められており、民間委託先を含めて「ログを用いて不正や障害発生を迅速に把握する体制構築」が義務付けられています【出典:内閣サイバーセキュリティセンター『政府機関等の対策基準策定のためのガイドライン』2023年】。

これらの法令により、ログを適切に保全しないと、企業は罰則や業務停止命令の対象となる可能性があります。たとえば、個人情報保護委員会は違反事例として「適切なログ保存を行わなかった事業者」を公表しており、行政指導を受けるケースがあります【出典:個人情報保護委員会『個人情報保護法違反事例集』2022年】。

法令別ログ保全ポイント

個人情報保護法では「取得目的に照らして必要最小限の範囲でログを管理」することが求められ、不必要に長期間保存すると不当な個人情報の蓄積とみなされます。一方、不正アクセス禁止法では「不正アクセス検知のためのネットワークログやOSログ」を対象に「最低でも1年間の保存」が推奨されています【出典:警察庁『不正アクセス行為の禁止等に関する法律の解説』2020年】。サイバーセキュリティ基本法に基づく統一基準では「サーバ管理ログを24時間以内にバックアップし、3か月間は容易に検索できる形で保持」することが明示されています【出典:内閣サイバーセキュリティセンター『政府機関等の対策基準策定のためのガイドライン』2023年】。これらの要件を満たすには、ログ保存ポリシーの明文化と、改ざん防止措置としてWORMストレージやリモートバックアップを組み合わせることが必須です。

表:法令別ログ保存期間要件| 法令 | 対象ログ | 保存期間 |

|---|---|---|

| 個人情報保護法 | 個人情報アクセスログ | 利用目的に応じ必要最小限 |

| 不正アクセス禁止法 | アクセス制御ログ | 1年以上(推奨) |

| サイバーセキュリティ基本法 | システム運用ログ(作業日、作業者、作業内容) | 3か月以上、24時間以内のバックアップ |

技術担当は「法令ごとにログ保存期間や目的が異なる」ことを整理し、上司へ「何をいつまで残すべきか」を簡潔に伝えてください。

法令の要件はしばしば変更されます。定期的に官公庁発表をチェックし、保存ポリシーを見直す体制を構築しましょう。

改ざん防止と取得設定

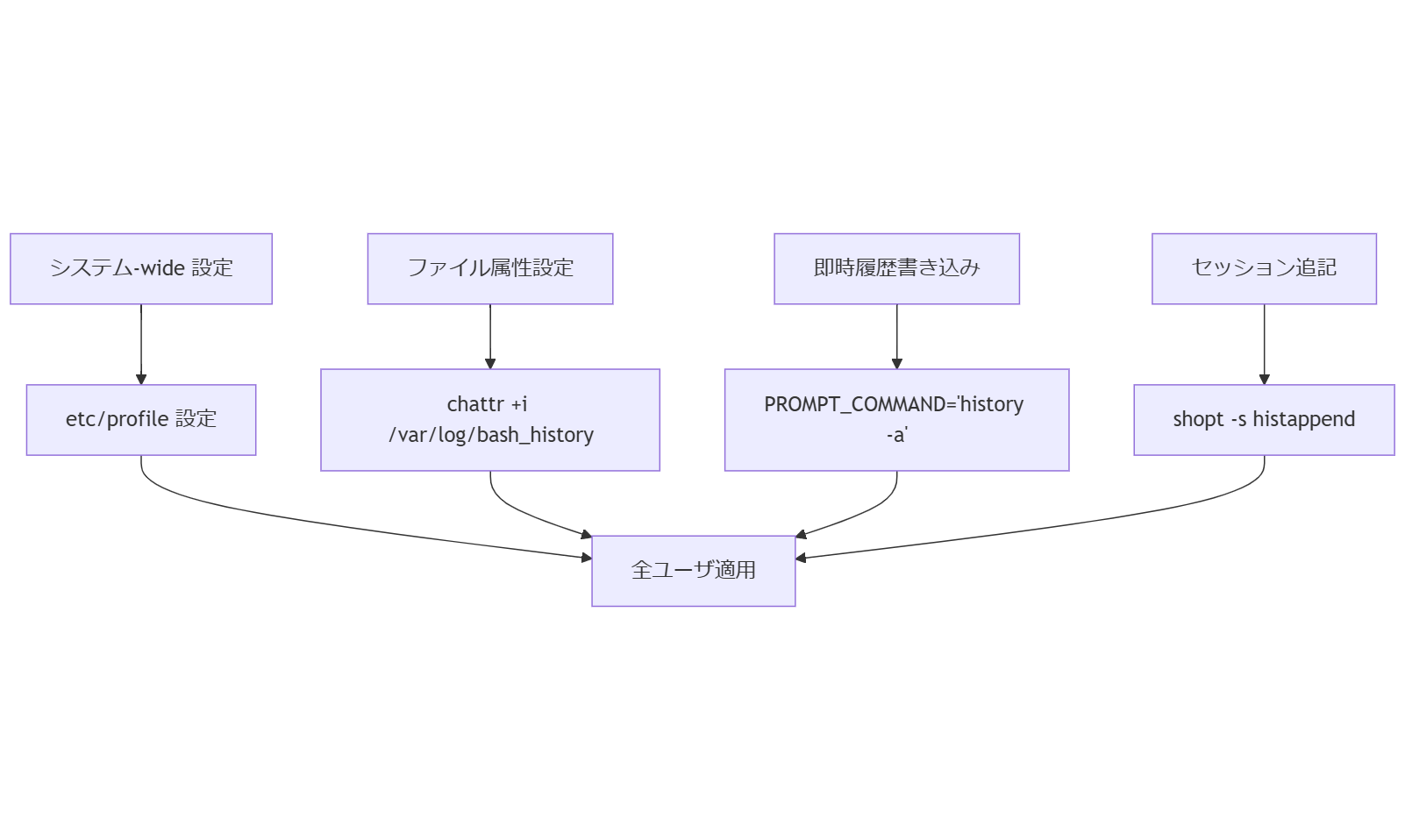

Bashヒストリを改ざんから守るためには、ファイル属性による不正書き込み防止と、履歴取得設定の強化が必要です。Linuxでは「chattr +i」でファイルを不変(immutable)化し、root権限でしか変更できない状態にできます。また、「HISTFILE=/var/log/bash_history」「chmod 600 /var/log/bash_history」のように、履歴ファイルの保存先とアクセス権を見直す運用も有効です。

さらに、履歴取得時のタイミングを制御する設定として「PROMPT_COMMAND='history -a'」を追加し、各コマンド実行後すぐに履歴をファイルへ書き込むようにします。これにより、クラッシュや強制終了時にも最新のコマンド履歴が保持されます。

また、複数ユーザ・複数ターミナルで同時に操作する環境では、「shopt -s histappend」を有効化して、セッション間で履歴を上書きせず追記する運用を推奨します。これにより、複数端末の操作記録を連続的に保管でき、履歴が欠落するリスクを低減できます。

政府のサイバーセキュリティ施策でも、ログの改ざん防止技術研究の重要性が指摘されており、研究開発の推進を進めています【出典:総務省『サイバーセキュリティ政策に係る年次報告(2014年度)』】。この背景を踏まえて、企業はOSレイヤーでの改ざん防止策やWORMストレージの検討を行うとともに、Bashヒストリに特化したファイル属性制御で証跡の信頼性を担保する必要があります。

設定のポイントと注意点

履歴ファイルを/var/log配下へ移動する際は、ログローテーション設定(/etc/logrotate.d/)で定期的にバックアップ・圧縮を行い、過去履歴を保持できるようにします。また、chattr +iを設定する前に、あらかじめ適切な所有者(root)と権限を設定しておくことが重要です。誤った設定をすると、ログが書き込めなくなり、履歴が一切残らない事態を招くリスクがあります。

さらに、環境変数変更の漏れを防ぐため、/etc/profileや/etc/bash.bashrcなどシステム全体設定ファイルへの設定追加を必須とし、ユーザの~/.bashrcのみではなくOS起動時から設定が有効化されるようにします。これにより、sudoでrootへ昇格した際にも、同じ設定が適用されます。

表:改ざん防止と履歴取得設定一覧| 対策 | 設定例 | 注意事項 |

|---|---|---|

| ファイル属性設定 | chattr +i /var/log/bash_history | 属性変更後はroot以外書き込み不可。ローテーション前に外す必要あり |

| 即時履歴書き込み | PROMPT_COMMAND='history -a' | 長いセッションで書き込み負荷が増加する可能性あり |

| セッション追記 | shopt -s histappend | 複数端末で同時書き込み時は競合注意 |

| システム-wide 設定 | /etc/profile に環境変数追加 | ユーザーベース設定だけでは漏れが発生する |

技術担当は、「ファイル属性を誤るとログ取得自体が停止する」可能性がある点を、上司へ具体的に説明してください。

chattr設定や環境変数設定は一度ミスすると復旧が困難です。テストサーバ環境で必ず動作検証を行い、本番適用を行ってください。

削除コマンドの特定手順

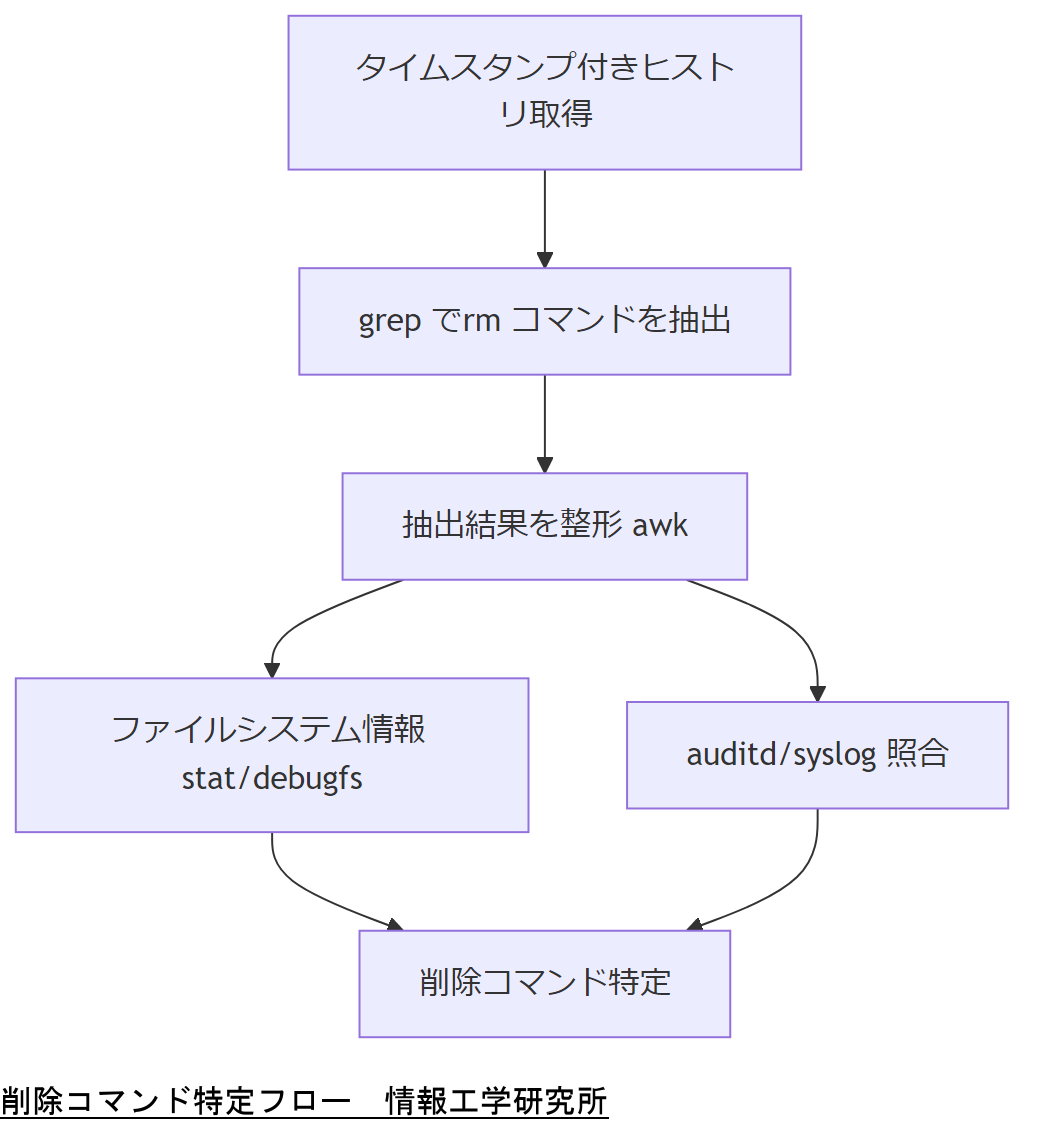

本章では、Bashヒストリから「削除コマンド」を抽出して実行者・実行時刻を特定する具体的手順を解説します。まずはタイムスタンプ付きヒストリを取得している前提とし、ログ保管先パス(例:/var/log/bash_history)からgrepやawkを用いて「rm」系コマンドを抽出します。例えば「grep '^ *[0-9]\\{4\\}-[0-9]\\{2\\}-[0-9]\\{2\\}' /var/log/bash_history | grep 'rm '」とすることで、実行日時とともに「rm 」を含む行が得られます。次に、該当行から対象ディレクトリやファイル名を抽出し、実行者とUIDの対応関係を照合します。

複数ユーザーが存在する環境では、各ユーザー毎にヒストリをカテゴリ分けし、「grep '^USER=username' /var/log/bash_history」などで個別抽出を行うことが重要です。管理者がsudo権限で実行した場合は、「sudo rm」といった文字列を検出する必要があります。要件として、不正利用の可能性もあるため、「sudo -u 」や「su - 」で他ユーザーへ切り替えた履歴も「rm」実行前後に存在するかを確認します。

抽出した削除コマンドの実行時刻と削除対象を突合するため、ファイルシステムのスナップショットやジャーナリングログ(ext4の場合はinode変更時刻、XFSの場合はb-treeジオメトリなど)を併用します。具体的には「stat」コマンドや「debugfs」を用いて、inodeの最終変更時刻(ctime)やデータブロックの割当状況を調査し、削除と同時刻の変更履歴と合わせて不正・誤操作を特定します。

抽出スクリプト例と注意点

以下は、削除コマンドを抽出する簡易スクリプト例です。

- grep '^ *[0-9]\\{4\\}-[0-9]\\{2\\}-[0-9]\\{2\\}' /var/log/bash_history | grep -E 'rm -rf|rm -r'

- | awk '{print $1 \" \" $2 \" \" $3}' > /tmp/deletion_list.txt

さらに、対象ホストにsyslogやauditdが稼働している場合は、/var/log/secureや/var/log/audit/audit.logから「rm」実行時のプロセスIDや親プロセス情報(PPID)が取得可能です。取得したPID/PPIDをpsや/var/run/utmp, /var/log/wtmpと組み合わせて、実行ユーザーと端末を特定します。これらを総合することで、「いつ・誰が・どの端末から・どのファイルを削除したか」の4要素を確実に把握できます。

表:削除コマンド抽出フロー| 手順 | コマンド例/操作 | 目的 |

|---|---|---|

| 1 | grep '^ *[0-9]\{4\}-[0-9]\{2\}-[0-9]\{2\}' /var/log/bash_history | タイムスタンプ付き行の抽出 |

| 2 | grep -E 'rm -rf|rm -r' | 削除コマンドのフィルタリング |

| 3 | awk '{print $1 \" \" $2 \" \" $3 \" \" $4}' | 日時・ユーザー・コマンド列の整形 |

| 4 | stat /path/to/target | 該当ファイルの最終変更時刻確認 |

| 5 | ausearch -ts yyyy-mm-dd hh:mm:ss -i -k delete | auditdログからの詳細確認 |

技術担当は「タイムスタンプ付きヒストリがなければ正確に削除時刻を把握できない」点を上司へ報告し、設定強化を要請してください。

抽出スクリプトを放置すると、ログの肥大化やタイミングによる漏れが発生する可能性があります。定期的なテスト運用を行い、精度を担保してください。

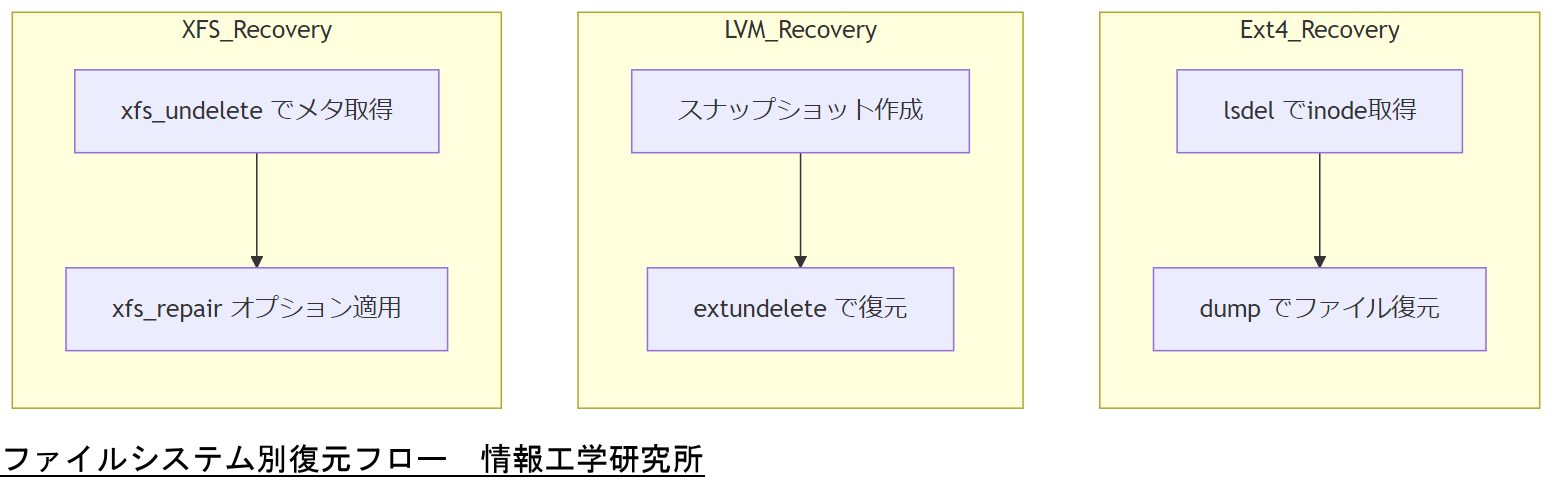

データ復元の実践

誤って削除されたファイルを復元するには、まず対象ファイルシステムの種類を確認し、適切な復元手法を選択する必要があります。Ext4の場合は「debugfs」コマンドを使用して削除済みinodeを復活させるアプローチがあります。具体的には「debugfs -R 'lsdel' /dev/sdX」 で削除されたファイル一覧を取得し、「dump

LVMを利用している場合は、「lvcreate -s -n snap /dev/vg/lv -L 1G」でスナップショットを作成し、スナップショット上で「extundelete」や「photorec」を実行すると、本番環境へ影響を与えずにデータを復元できます。なお、スナップショットは一時的なストレージを消費するため、予め管理者に空き容量を確認してもらう必要があります。

さらに、XFSファイルシステムでは「xfs_undelete」を用いて削除済みエントリのメタデータを取得し、「xfs_repair」オプションで復元を試みます。ただし、XFSはジャーナリングを重視するため、ジャーナルが上書きされると復元不可になるケースが多く、バックアップからの復元も含めた二段階対応が推奨されます。

また、バックアップソリューションと連携している場合は、定期的に取得されたバックアップイメージから削除前のファイルを抽出し、対象サーバへ再配置する手順を確立しておくと復旧時間を大幅に短縮できます。たとえば、毎日深夜にsnapshotsを取得している場合は、スクリプトでバックアップサーバから「rsync --compare-dest」を利用して削除ファイルを復元できます。

ファイルシステム別復元手法の留意点

Ext4では削除直後であればinodeの内容が残っている可能性がありますが、時間が経つとデータブロックが再利用され復元困難になります。LVMスナップショットは簡便ですが、スナップショット作成直後にファイル削除操作が行われた場合、復元対象がスナップショットに含まれないリスクがあります。XFSではジャーナルの特性上、ログ再生後は復元ができない場合があるため、リアルタイムで「xfs_logprint -t delete」などで削除トランザクションを把握し、速やかに復元作業を行うことが重要です。

表:ファイルシステム別復元ツール比較| ファイルシステム | 復元ツール | 注意事項 |

|---|---|---|

| Ext4 | debugfs, extundelete | ジャーナルが上書きされると復元率低下 |

| LVM | lvcreate(スナップショット), photorec | スナップショット容量の確保が必須 |

| XFS | xfs_undelete, xfs_repair | ジャーナル再生後は復元不可リスクあり |

| NTFS(想定Windowsサーバ) | ntfsundelete, ntfsfix | Linux環境での操作は慎重に行う |

技術担当は「各ファイルシステムで使える復元ツールが異なり、手順やタイミングを誤ると復元不能になる」点を分かりやすく説明してください。

復元作業は時間が経過するほど成功率が下がります。障害発生直後にスナップショット作成とデータ保全を実施し、手順書に沿って迅速に対応してください。

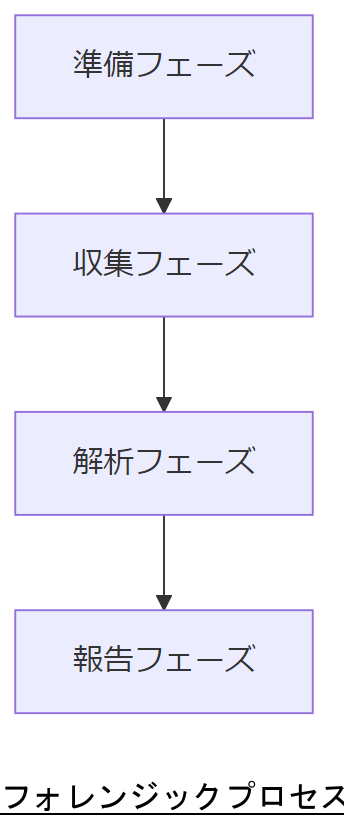

デジタルフォレンジック標準

デジタルフォレンジックは、事故調査や不正検知において欠かせない手法です。NIST SP 800-86『インシデント対応へのフォレンジック技法の統合に関するガイド』では、フォレンジック作業を「準備」「収集」「解析」「報告」の4フェーズで実行することが推奨されています【出典:IPA『インシデント対応へのフォレンジック技法の統合に関するガイド』2009年】。

日本国内では、警察庁が公開する「コンピュータセキュリティ インシデント対応ガイド」において、初動対応の一環として「ログ取得機器の時刻同期」「ログ保存ポリシーの策定」「証拠保全手順のマニュアル化」を明記しています【出典:警察庁『コンピュータセキュリティ インシデント対応ガイド』2009年】。これにより、企業内CSIRTはフォレンジックツールや手順を整備し、タイムスタンプの改ざんを防ぎながら証拠保全を可能とします。

また、IPAのガイドラインでは「証跡データの整合性確保」「証拠連鎖(Chain of Custody)管理」「調査レポートのフォーマット策定」が推奨されており、特にシェル履歴取得とディスクイメージ取得の両面から保存する手法が重要視されています【出典:IPA『コンピュータセキュリティログ管理ガイド』2009年】。企業は、調査開始前にDisk duplication(DD)による物理イメージを取得するとともに、Bashヒストリをコールドコピーし、証拠としての信頼性を担保する必要があります。

フォレンジック導入の要件と手順

フォレンジックを業務に導入する際は、以下の手順を標準化します。まず、調査チームのメンバーには「デジタルフォレンジック実務者研修(IPA認定)」受講を義務付け、証拠保全技術を習得させます。次に、対象システムの構成管理DB(CMDB)と連携し、インシデント発生時の対象情報を迅速に把握できるようにします。収集フェーズでは、ddやDC3DDを活用してファイルシステムのイメージを取得し、同時にBashヒストリを別ストレージへ転送して改ざんを防ぎます。解析フェーズでは、EnCaseやAutopsyといったツールで、タイムライン解析とキーワード検索を実行し、削除コマンド実行前後の操作履歴を明らかにします。

企業は、フォレンジック手順書を「文書化」し、関係者へ周知する必要があります。これには、「現場捜査キット(USBメモリ、Tahoe-LAFS対応暗号化ディスク、フォレンジックガイドブック)」を常備し、迅速に証拠収集できる体制整備が含まれます。さらに、定期的に模擬演習を実施し、フォレンジック手順の有効性を検証します。

表:フォレンジックプロセス概要| フェーズ | 内容 | 主要ツール・手法 |

|---|---|---|

| 準備 | チーム編成、手順書整備、証拠保存機材準備 | IPA認定研修、CMDB連携 |

| 収集 | ディスクイメージ取得、Bashヒストリ保全 | dd, DC3DD, cp |

| 解析 | タイムライン解析、ファイルシステム調査 | EnCase, Autopsy, debugfs |

| 報告 | 解析結果の文書化、証拠連鎖管理 | PDFレポート、チェーンオブカストディフォーム |

技術担当は「フォレンジック手順を文書化し、証拠保全機材を常備する必要がある」点を上司に提示し、予算承認を依頼してください。

手順書が未整備だと初動対応が遅れます。必ず演習を通じて手順を体得し、経験則を蓄積してください。

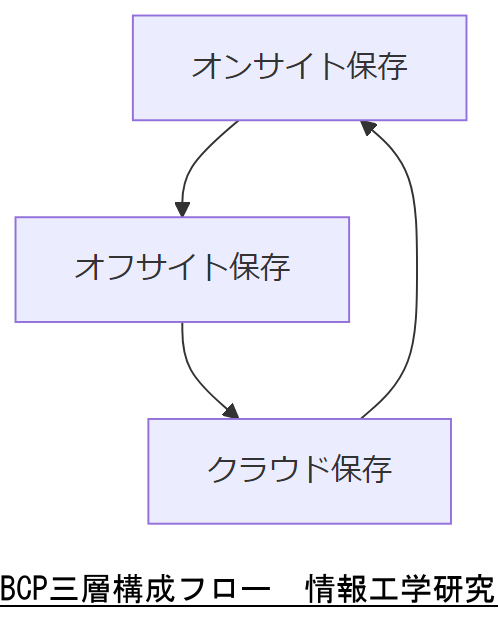

BCP三重化と無電化対応

事業継続計画(BCP)において、データ保存は三重化が基本とされます。内閣府の「情報セキュリティ政策に係る年次報告(2022年度)」では、政府機関向けに「一時保存領域(オンサイト)」「遠隔地バックアップ(オフサイト)」「クラウドストレージ(第三者保管)」の三層構造を推奨しています【出典:内閣府『情報セキュリティ政策に係る年次報告(2022年度)』2023年】。

BCPでは、通常運用・緊急運用・無電源運用の3段階を想定し、それぞれのフェーズでのオペレーションを定義します。緊急運用時はUPS(無停電電源装置)を活用し、ログサーバとバックアップサーバのみを稼働可能とするフェールオーバー設定を行います。無電源運用時は、ロータリーバッテリやソーラーパネル給電の小規模データセンターで最低限の記録取得を継続できる体制を整備します。

特に10万人以上のユーザを抱える大規模サービスでは、三層をさらに分割し、「地域別オフサイトバックアップ」「クロスリージョンレプリケーション」「エアギャップストレージ」を組み合わせることで、自然災害や大規模停電時でもデータ損失を防ぎます。オンプレミスとクラウドを組み合わせ、定期的にクロスチェックを行うことで整合性を担保します。

三重化構成と無電化フェーズ別要件

三重化の一層目は「オンサイト保存」で、オンプレミスのNASやログサーバにデータを蓄積します。二層目は「オフサイト保存」で、遠隔地に設置したデータセンターへ毎日夜間にスナップショットを転送します。三層目は「クラウド保存」で、政府認証を取得したISMAP対応クラウドを利用し、WORMストレージへ書き込みます。緊急運用フェーズでは、BashヒストリをUSBメモリへバックアップし、オンサイトへ搬送する手順を策定します。無電源フェーズでは、ロータリーバッテリからの給電で最低限のLinuxシステムを稼働させ、外部接続を遮断しつつ証拠保全を継続します。

表:BCP三重化構成比較| 層 | 保存先 | 特徴 | 無電化対応 |

|---|---|---|---|

| オンサイト | NFS/NAS/ログサーバ | 高速アクセスが可能 | UPS給電で一時稼働 |

| オフサイト | 遠隔地データセンター | 自然災害リスク低減 | バッテリバックアップ |

| クラウド | ISMAP対応クラウド | WORMストレージで改ざん防止 | クラウド側の冗長化対応 |

技術担当は「各層の保存先と無電化フェーズを明確にしないと、停電時に証拠保全が途絶える」点を説明し、BCP要件定義を提案してください。

一度BCPを策定しても、インフラ変更や環境変化で有効性が低下します。定期的に見直し演習を行い、実効性を担保してください。

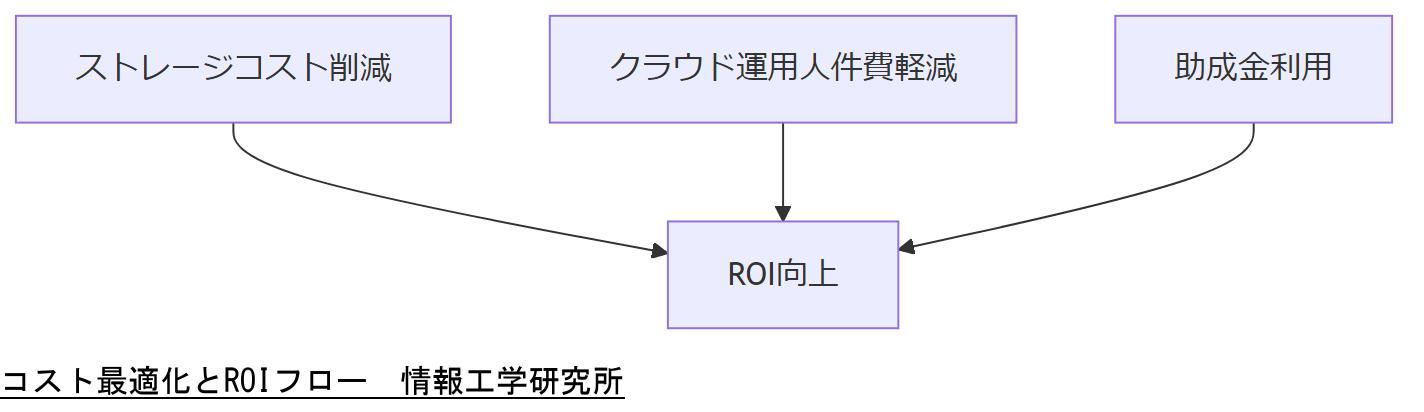

コスト最適化とROI

Bashヒストリ解析とログ保全体制の構築には、ハードウェアコスト、ストレージコスト、運用人件費などが発生します。一方で、誤操作や不正アクセスによるデータ損失を未然に防ぐことで被害規模を最小化し、事業中断のコストを削減できます。ROI(投資対効果)を最大化するためには、ログ保存ポリシーを明確化し、保存データのライフサイクル管理を徹底することが重要です。

まず、オンサイトおよびオフサイトのストレージ費用を抑えるために、古い履歴データは一定期間でアーカイブして圧縮保管し、再利用率の低いデータはWORM(Write Once Read Many)ストレージに移行します。政府も「ログデータのライフサイクル管理によりコスト削減可能」と示唆しており、企業は「ログ保存ポリシー」を定期的に見直すべきとされています【出典:総務省『サイバーセキュリティ月次報告(2023年10月)』】。

さらに、国内の助成制度を積極的に活用することで初期投資を抑えられます。中小企業庁が提供する「IT導入補助金」では、サイバーセキュリティ強化策の一環としてログ管理設備の導入費用を支援しています【出典:中小企業庁『IT導入補助金ガイドブック(2023年度)』】。これを活用してストレージやサーバの購入費用を軽減し、その浮いたコストを運用・人材育成に回すことがROI向上のポイントです。

また、クラウドサービスのISMAP認定プランを採用すると、導入費用はやや高くなるものの、運用保守はクラウド業者に委ねられるため、社内運用チームの負担を軽減し、人件費を最適化できます。政府が推奨するISMAP対応クラウドは「初年度からセキュリティ要件を満たしたログ管理が可能」とされており、長期的な視点でROIを評価すると有効です【出典:内閣官房IT総合戦略室『政府情報システム等の安全管理に関する共通評価基準(ISMAP)』2022年】。

コスト最適化の戦略と注意点

ログデータを肥大化させないために、保存期間と利用目的を明確化することが大前提です。無制限に保存するとストレージ増大によるコスト上昇を招きます。保存期間の見直しサイクルを半年ごとに設定し、利用頻度の低いデータはアーカイブや削除を検討しましょう。また、クラウドの従量課金モデルを活用する場合は、データ転送量に応じた課金が発生するため、転送頻度や同期方式を最適化する必要があります。

表:コスト最適化戦略比較| 項目 | 対策 | 効果 |

|---|---|---|

| データライフサイクル管理 | 古いデータのアーカイブと圧縮 | ストレージコスト削減 |

| クラウドISMAP活用 | クラウドベースのログ管理サービス導入 | 運用人件費の軽減 |

| 助成金利用 | IT導入補助金を申請 | 初期導入コスト軽減 |

技術担当は「クラウド利用や助成金申請を活用することで、初期投資と運用コストを抑えられる」点を説明し、経営層の合意を得てください。

コスト最適化は一度策定して終わりではなく、データ量や運用状況の変化に応じて見直しが必要です。定期的にKPIを設定し、改善サイクルを回してください。

人材要件と資格

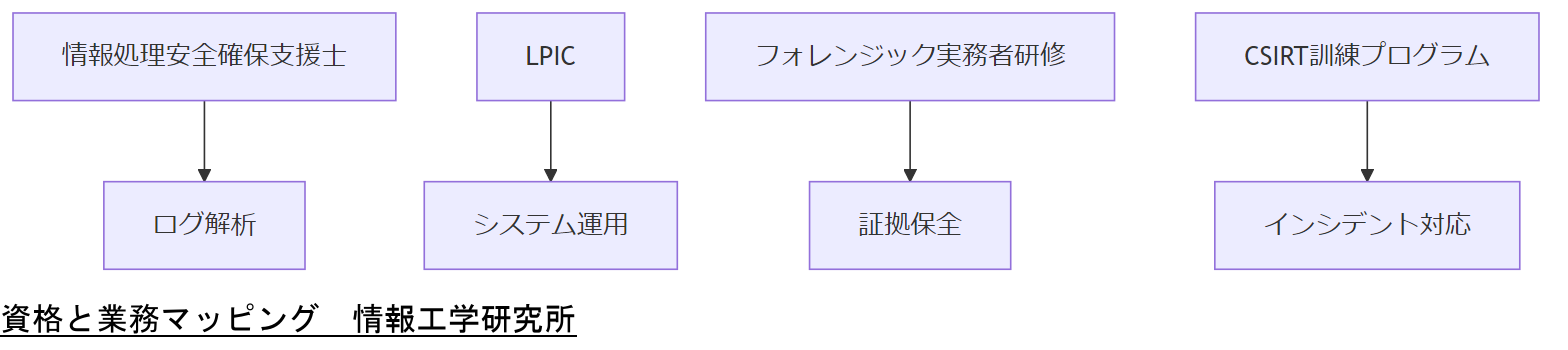

Bashヒストリ解析やフォレンジック対応を実務で遂行するには、専門知識を有する人材の育成が不可欠です。経済産業省が示す「サイバーセキュリティ人材育成ガイドライン」では、初級、中級、上級に分けて必要スキルを定義しており、初級は基本的なLinux操作とログ解析、中級はフォレンジックツールの使用、上級はインシデント対応リーダーとしてのマネジメント能力が求められます【出典:経済産業省『サイバーセキュリティ人材育成ガイドライン』2021年】。

具体的には、情報処理安全確保支援士(登録セキスペ)がBashヒストリ解析における基礎知識を保有し、IPAが認定する「デジタルフォレンジック実務者研修」を修了することで、フォレンジック手順書作成や証拠保全の実務スキルを身につけられます【出典:情報処理推進機構『デジタルフォレンジック実務者研修要綱』2020年】。さらに、Linuxシステムの運用管理を担う技術者には、LPIC(Linux Professional Institute Certification)の取得を推奨し、シェルスクリプトやファイル属性管理の知見を深めることが求められます【出典:総務省『情報処理人材育成に関する調査報告書』2022年】。

また、大規模組織や官公庁向けには、内閣サイバーセキュリティセンター(NISC)が策定した「CSIRT人材育成プログラム」を参考に、定期的に演習やOJTを組み込む体制整備を行う必要があります。これにより、インシデント発生時に複数チームが連携し、Bashヒストリ解析担当者、インシデントマネージャ、法務担当がそれぞれの役割を果たせるようになります【出典:内閣サイバーセキュリティセンター『CSIRT人材育成プログラムガイド』2021年】。

必要資格一覧と業務範囲

以下は、Bashヒストリ解析を行う上で推奨される資格とその業務範囲です。情報処理安全確保支援士は、サイバーセキュリティ全般の知識を担保し、企業横断的に脆弱性診断やログ解析を実行します。LPICはLinuxシステム運用全般をカバーし、Bash設定やファイル属性管理などの運用スキルを担保します。フォレンジック実務者研修修了者は、実際の証拠保全や解析レポート作成を遂行でき、警察や法務連携時にも信頼性が担保されます。

表:必要資格と業務範囲| 資格 | 発行機関 | 業務範囲 |

|---|---|---|

| 情報処理安全確保支援士 | 経済産業省(IPA) | サイバーセキュリティ全般、ログ解析、脆弱性診断 |

| LPIC | Linux Professional Institute | Linuxシステム運用管理、シェルスクリプト、ファイルシステム管理 |

| デジタルフォレンジック実務者研修修了 | 情報処理推進機構(IPA) | 証拠保全、タイムライン解析、レポート作成 |

| CSIRT訓練プログラム修了 | 内閣サイバーセキュリティセンター(NISC) | インシデント対応手順、チーム連携訓練 |

技術担当は「必要な資格取得により、初動対応の品質が向上する」ことを上司に示し、研修計画を提案してください。

資格取得だけでは実践力が不十分です。必ずOJTや訓練演習を通じて、実際のフォレンジック手順を体得してください。

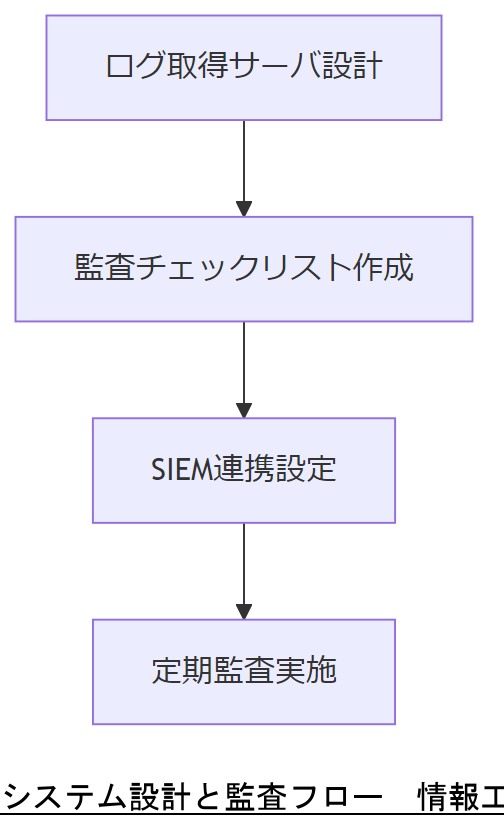

システム設計と監査

システム設計において、Bashヒストリ解析とログ保全を確実に機能させるには、設計段階から監査を意識したアーキテクチャを構築する必要があります。具体的には、ログ取得サーバを分離し、変更管理システムと連携させることで履歴の改ざんリスクを排除します。経済産業省が示す「システム監査基準」でも、ログ取得・保管場所が分散していると不正検知が困難になるため、「中央集約型ログサーバ構成」が推奨されています。

監査プロセスでは、定期的なアクセス権レビューやファイル属性の整合性チェックを実施します。政府のISMAPガイドラインでは「クラウド環境でも監査証跡を取得し、第三者機関による定期的な監査を受ける」ことが求められています。設計時に監査ログのフォーマット(JSON、CLEAN)を統一し、SIEM(Security Information and Event Management)へ転送することで、監査時に迅速に帳票を出力できる体制を整えます。

監査チェックリストの要点

監査チェックリストには、以下の項目を含めます:

- ログ取得サーバのアクセス権限管理状況

- 履歴ファイルの所有者および属性(chattr +i が設定されているか)

- ログファイルへのタイムスタンプ付き出力が有効か

- SIEM への転送設定と定期連携の実績

- ログローテーションおよびアーカイブ設定の確認

| 項目 | 確認内容 | 頻度 |

|---|---|---|

| ログサーバアクセス権限 | 所有者・グループ・パーミッション確認 | 月次 |

| ファイル属性設定 | chattr +i 設定状況の確認 | 月次 |

| タイムスタンプ出力 | HISTTIMEFORMAT 設定の有効性確認 | 月次 |

| SIEM連携 | ログ転送状況と整合性確認 | 四半期 |

| ログローテーション | アーカイブ先と保持期間の確認 | 四半期 |

技術担当は「監査チェックリストを運用せずに設計段階を省くと、後から不備が発覚し重大な穴が生まれる」点を共有し、設計仕様に監査要件を盛り込むよう提案してください。

監査チェックリストは作成して終わりではありません。実際の運用で課題が見つかったら即時に設計を修正し、運用プロセスも改善してください。

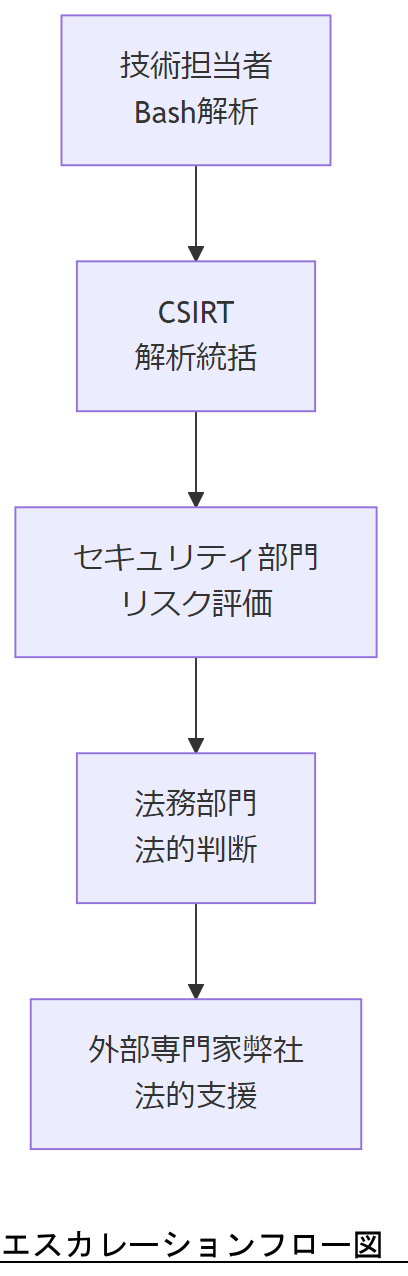

関係者とエスカレーション

Bashヒストリ解析や障害対応には、複数の関係者が関与します。まずは技術担当者(システム管理者)が現場でヒストリ解析を実施し、状況を把握します。次に、CSIRT(企業内インシデント対応チーム)が迅速に情報を共有し、セキュリティ部門や法務部門へエスカレーションを行います。情報処理安全確保支援士が法的要件を確認し、警察や外部専門家(弊社)への相談が必要かどうかを判断します。

経営層は、解析結果をもとにリスク評価を行い、報告書を公開するか社外秘とするかを判断します。法務部門は、必要に応じて行政報告や顧客への通知文書を作成します。CSIRTのインシデントマネージャは、「エスカレーションフロー」に従い、時間軸を守って各部門へ情報を伝達します。

エスカレーションフローと注意点

エスカレーションフローは以下のとおりです:

- 技術担当者 → CSIRT:初動報告と解析状況共有(15分以内)

- CSIRT → セキュリティ部門:リスク評価(30分以内)

- セキュリティ部門 → 法務部門・経営層:法令遵守と顧客対応検討(1時間以内)

- 必要時、法務部 → 警察・外部専門家(弊社)へ相談し、法的対応の判断(2時間以内)

| タイミング | 発信者 | 受信者 | 内容 |

|---|---|---|---|

| 15分以内 | 技術担当者 | CSIRT | 初動状況と削除コマンド解析結果 |

| 30分以内 | CSIRT | セキュリティ部門 | リスク評価とフォレンジック進捗 |

| 1時間以内 | セキュリティ部門 | 法務部門・経営層 | 法令対応と顧客通知方針 |

| 2時間以内 | 法務部門 | 警察・外部専門家(弊社) | 法的相談と証拠提示要請 |

技術担当は「エスカレーションタイミングと情報共有範囲を明確化しないと、初動が遅れたり漏えいリスクが高まる」ことを上司へ説明してください。

エスカレーション手順は理解していても、緊急時に実行されないことがあります。定期的な訓練やロールプレイを通じて、手順を身体で覚えてください。

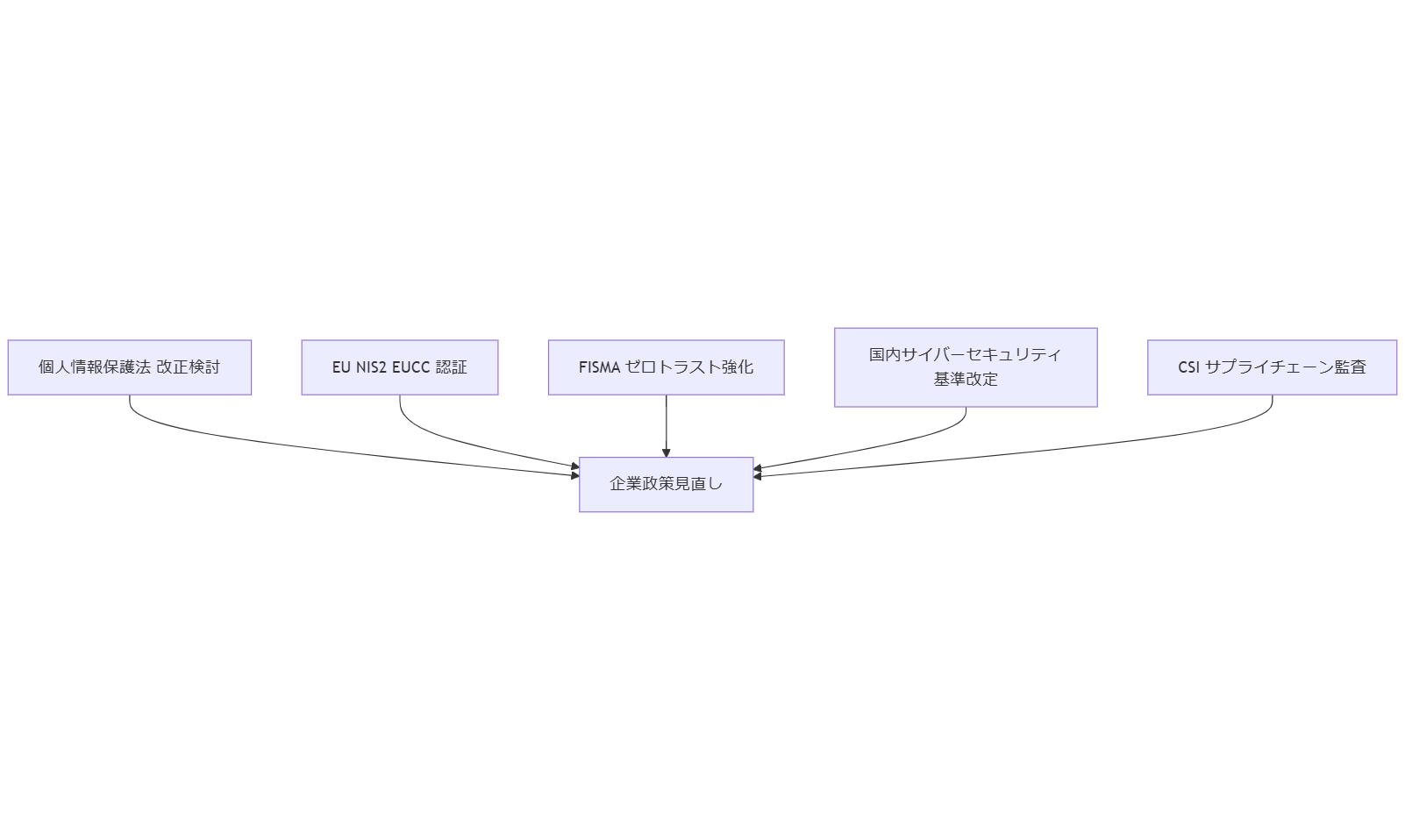

今後2年の法令・社会動向

2025年から2026年にかけて、国内外でサイバーセキュリティ関連法令や規制が大きく変化します。日本では個人情報保護法が3年ごとに見直される規定に従い、2024年4月に施行された改正に続き、2025年1月に「いわゆる3年ごと見直し」に関する検討事項が公表されました。これにより、個人情報保護委員会は、同意規制の適用範囲見直しや漏えい発生時の報告義務緩和などを検討しています【出典:個人情報保護委員会『個人情報保護法 いわゆる3年ごと見直しについて』2025年1月】。今後の改正によっては、Bashヒストリに含まれるシステムログも「個人情報」として取り扱われる可能性があるため、より厳格な取り扱いが求められるでしょう【出典:牛島総合法律事務所『改正個人情報保護法施行規則とガイドライン・Q&Aを解説』2024年】。

欧州では、NIS2指令(Directive (EU) 2022/2555)が2024年10月から各国で導入され、2025年2月27日からICT製品向けのネットワークセキュリティ認証(EUCC)が運用開始されます【出典:Trend Micro Japan『NIS2指令:EUで事業を展開する日本企業が知っておくべきこと』2025年5月】。NIS2指令は、エネルギー、運輸、金融など「重要」分野に加え、そのサプライチェーン全体に適用され、企業の取締役や役員にも法的責任を課します【出典:ESM China『千万欧元罚单、供应商连坐:欧盟NIS2指令重构企业合规红线』2025年4月】。日本企業がEUで事業を継続するためには、NIS2に準拠した体制整備やEUCC認証取得を早急に検討する必要があります【出典:Trend Micro Japan『NIS2指令:EUで事業を展開する日本企業が知っておくべきこと』2025年5月】。

米国では、2024年に改正されたFISMA(Federal Information Security Modernization Act of 2014)が2025年度の「FY 2025 FISMA CIO Metrics」に基づき、ゼロトラストセキュリティや多要素認証(MFA)などのセキュリティ要件を強化します【出典:CISA『FY 2025 CIO FISMA Metrics』2024年】。また、2025年1月に発行されたOMB通達「M-25-04」では、連邦政府機関に対し、ログ管理やインシデント報告の要件を厳格化することが示され、民間企業も間接的に影響を受ける可能性があります【出典:White House Archives『M-25-04-Fiscal-Year-2025-Guidance-on-Federal-Information-Security-and-Privacy-Management-Requirements』2025年1月】。州レベルではカリフォルニア州CCPAやバージニア州CDPAといったプライバシー法が施行され続け、連邦法未整備の状況下で、各企業は州ごとの規制も意識しながら運用設計を行う必要があります【出典:IPA『2025年プライバシー法改正徹底解説—今から備えるべき重要ポイント』2025年5月】。

国内では、サイバーセキュリティ基本法に基づく統一基準の改定検討も進行中で、2025年には官公庁向けの新たな「サイバーセキュリティ対策基準」が策定される予定です。この新基準には、ログ管理やインシデント対応手順の統一、外部委託先も含めた報告義務の見直しが盛り込まれる見込みであり、民間企業のBCP構築にも影響を及ぼします。また、IoTデバイスの増加にともない、製造業やインフラ分野向けに「工業制御システム(ICS)セキュリティ指針」の強化が予測されており、企業はBashヒストリを含む各種ログをICSログと連携させた統合監視体制を構築する必要があります。

改正対応と社会情勢の変化

今後2年間で検討・施行される改正法やガイドラインを踏まえ、企業は以下の対策を検討してください。

- 個人情報保護法の改正動向を継続的にフォローし、Bashヒストリを含むシステムログが「個人情報」に該当する可能性を考慮した安全管理措置を強化する。

- EU NIS2指令やEUCC認証への対応として、サプライチェーン全体のセキュリティリスクを評価し、調達先の認証状況や監査証跡を仕分けて管理する。

- 米国FISMAのゼロトラスト要件に基づき、MFAやSIEM連携を含むログ管理基盤をアップデートし、連邦政府基準準拠の運用体制を整備する。

- 国内のサイバーセキュリティ基準改定を見据え、官公庁案件やインフラ向けの制御システムログ統合を視野に入れたBCP設計を実施する。

| 時期 | 法令・ガイドライン | 主な変更点 |

|---|---|---|

| 2025年1月 | 個人情報保護法 3年ごと見直し検討 | 同意規制見直し、報告義務緩和など検討開始 |

| 2025年2月 | EUCC 認証運用開始 | ICT製品向けセキュリティ認証開始 |

| 2025年中 | FISMA ガイドライン更新 | ゼロトラスト要件強化、MFA義務化 |

| 2025年下半期 | 国内サイバーセキュリティ基準改定 | ICSセキュリティ強化、民間委託先報告義務見直し |

| 2026年初 | EU NIS2 適用強化 | サプライチェーン監査義務化、取締役責任明文化 |

技術担当は「各国の法改正時期を把握し、企業全体で対応計画を策定しないと、法令違反や取引停止リスクが高まる」ことを社内で共有してください。

法令改正は随時発表されます。常に官公庁の発表をウォッチし、計画を柔軟にアップデートする文化を組織に根付かせてください。

おまけの章:重要キーワードマトリクス

| キーワード | 説明 | 関連章 |

|---|---|---|

| Bashヒストリ | ユーザがシェルに入力したコマンドを記録する仕組み | 1,3,4 |

| HISTTIMEFORMAT | 履歴にタイムスタンプを付与する環境変数 | 1,3 |

| chattr +i | ファイルを不変(immutable)化し、改ざんを防ぐコマンド | 3 |

| debugfs | Ext4ファイルシステムの削除済みinodeを解析・復元するツール | 5 |

| NIS2指令 | EUの改正ネットワーク・情報システム指令。供給網も対象 | 12 |

| EUCC | EUのICT製品共通セキュリティ認証プログラム | 12 |

| FISMA | 米連邦政府機関向け情報セキュリティ管理法(改正済) | 12 |

| ゼロトラスト | ネットワーク内外を問わず常に検証を行うセキュリティ概念 | 12 |

| ISMAP | 政府クラウド調達向けセキュリティ評価制度 | 8,10 |

| BCP三重化 | データ三層バックアップ構成(オンサイト、オフサイト、クラウド) | 7 |

はじめに

Bashヒストリの重要性と目的を理解する Bashヒストリは、Unixシェルでの操作履歴を記録する重要な機能です。これにより、過去に実行したコマンドを簡単に再利用できるため、効率的な作業が可能になります。しかし、その一方で、誤って削除したコマンドや重要なデータを復元する必要が生じることもあります。本記事では、Bashヒストリを解析し、削除されたコマンドを特定し、その復元方法について詳しく解説します。特に、IT部門の管理者や企業経営陣にとって、システムの運用管理におけるデータ保全は欠かせないテーマです。正しい知識を持つことで、万が一の事態にも冷静に対処できるようになります。これから、Bashヒストリの基本的な理解から具体的な解析手法、復元方法までを順を追って説明していきます。データの安全性を確保するためにも、ぜひご一読ください。

Bashヒストリの基本:シェル操作の記録を知る

Bashヒストリは、Unixシェルにおいて実行されたコマンドの履歴を保存する機能です。このヒストリは、デフォルトでユーザーのホームディレクトリにある「.bash_history」というファイルに記録されます。Bashヒストリを利用することで、過去に入力したコマンドを簡単に呼び出し、再実行することが可能です。また、ヒストリは特定のコマンドを繰り返し実行する際や、複雑なコマンドを再入力する手間を省くために非常に便利です。 このヒストリ機能は、コマンドラインでの作業を効率化するだけでなく、トラブルシューティングやシステム管理においても重要な役割を果たします。たとえば、特定の操作を再現する必要がある場合や、誤ったコマンドを実行してしまった際の原因追及に役立ちます。 しかし、Bashヒストリにはいくつかの制限があります。例えば、ヒストリに保存されるコマンドの数は設定によって制限されており、古いコマンドは自動的に削除されることがあります。また、セキュリティ上の理由から、機密情報を含むコマンドはヒストリに記録しないことが推奨されています。これらの点を理解しておくことは、システム管理者にとって重要です。次の章では、具体的なヒストリの解析方法について詳しく探っていきます。

削除コマンドの特定:ヒストリから危険な操作を見抜く

削除されたコマンドを特定するためには、まずBashヒストリを解析する必要があります。ヒストリファイルには、過去に実行されたコマンドが時系列で記録されていますが、削除されたコマンドは通常、ファイル内からは見えません。しかし、いくつかの方法を用いることで、危険な操作や削除されたコマンドを見抜くことが可能です。 まず、ヒストリの設定を確認し、どの程度の履歴が保存されているかを把握します。デフォルトでは、Bashは最後の500コマンドを保存しますが、この数値は設定によって変更可能です。次に、ヒストリを表示するコマンド「history」を使用し、過去のコマンドを確認します。この際、特に注意が必要なのは、意図しない削除や変更を行うコマンドです。例えば、「rm」や「mv」といったファイル操作に関するコマンドは、誤って実行すると重要なデータを失う原因となります。 さらに、バックアップやログファイルの活用も重要です。システムの監査ログやバックアップから、過去の操作を確認することで、削除されたコマンドや危険な操作を特定する手助けになります。これにより、意図しないデータ損失を防ぎ、システムの安全性を高めることができます。次の章では、実際に削除されたコマンドの復元方法について詳しく解説します。

削除されたコマンドの復元方法:失われた情報を取り戻す

削除されたコマンドを復元するためには、いくつかの方法を検討する必要があります。まず、最も基本的な方法は、Bashヒストリファイルのバックアップを利用することです。多くのシステムでは、定期的にバックアップを取る設定がされているため、これを活用することで、削除されたコマンドを取り戻すことが可能です。特に、重要な操作を行う前には、手動でバックアップを作成しておくことが推奨されます。 次に、システムのログファイルを確認することも有効です。多くのUnixシステムでは、システム操作やユーザーのコマンド実行履歴がログとして記録されています。これらのログファイルを解析することで、削除されたコマンドの情報を再確認することができます。特に、監査ログやセキュリティログは、操作の詳細を提供してくれる場合があります。 また、データ復旧ソフトウェアの利用も一つの手段です。これらのツールは、削除されたデータを復元するための高度なアルゴリズムを使用しており、特にファイルシステムの構造を理解している場合に効果的です。ただし、これらのソフトウェアを使用する際には、信頼できる製品を選ぶことが重要です。不正なソフトウェアを使用すると、さらなるデータ損失やセキュリティリスクを招く可能性があります。 これらの方法を駆使することで、削除されたコマンドや情報を復元し、システムの安定性を保つことができます。次の章では、これらの復元方法を実践する際の注意点について解説します。

ヒストリの管理と最適化:効率的なシェル操作を実現する

Bashヒストリの管理と最適化は、効率的なシェル操作を実現するために重要な要素です。まず、ヒストリの設定を見直し、自分に合った履歴の保存数や保存期間を設定することが必要です。デフォルトでは、最後の500コマンドが保存されますが、これを増やすことで、より多くの操作履歴を保持することができます。設定は「~/.bashrc」ファイルを編集することで変更可能です。 次に、特定のコマンドをヒストリに記録しないように設定することも有効です。例えば、機密情報を含むコマンドや、頻繁に使用するが誤操作のリスクが高いコマンドは、ヒストリに残さない設定を行うことで、意図しない情報漏洩を防ぐことができます。これには、コマンドの先頭にスペースを入れる方法や、「HISTIGNORE」環境変数を利用する方法があります。 さらに、定期的にヒストリをクリーニングすることも効果的です。不要なコマンドや古い履歴を削除することで、ヒストリファイルのサイズを小さく保ち、管理しやすくなります。これにより、必要なコマンドを迅速に検索し、効率的に作業を進めることが可能になります。 最後に、ヒストリを活用したショートカットやエイリアスの設定も検討しましょう。よく使用するコマンドに対してエイリアスを設定することで、入力の手間を省き、作業効率を向上させることができます。これらの管理と最適化の手法を取り入れることで、Bashヒストリを最大限に活用し、より効率的なシェル操作を実現することができるでしょう。

実践例:具体的なケーススタディで学ぶ

実際のケーススタディを通じて、Bashヒストリの解析と復元の重要性を具体的に理解していきましょう。例えば、ある企業のIT管理者が、誤って重要なデータを削除してしまった事例を考えます。この管理者は、削除されたコマンドを迅速に特定し、復元する必要がありました。 まず、彼はBashヒストリファイルを確認し、どのコマンドが実行されたかを確認しました。ヒストリの解析を行うことで、誤って削除したコマンドが「rm -rf /重要なディレクトリ」というものであることが判明しました。このコマンドは、指定したディレクトリ内の全てのファイルを削除するもので、非常に危険な操作です。 次に、彼はバックアップシステムを利用して、削除されたデータを復元しました。幸運にも、定期的に取得していたバックアップから、重要なデータを無事に復元することができました。この経験を通じて、彼はBashヒストリの重要性と、バックアップの必要性を改めて認識しました。 このようなケーススタディから学べることは、Bashヒストリの解析が迅速な問題解決に繋がるだけでなく、日常的なバックアップの重要性を再確認する機会にもなるということです。システム管理者として、こうした実践的な知識を持つことは、データ保全の観点から非常に価値があります。

Bashヒストリ解析の総括と今後の活用法

Bashヒストリの解析と復元手法について、これまでの章で詳しく解説してきました。Bashヒストリは、Unixシェルにおける操作履歴を効率的に管理するための強力なツールであり、誤って削除したコマンドやデータを復元する際に非常に役立ちます。重要な点は、ヒストリの設定や管理を適切に行うことで、必要な情報を迅速に取り出せる環境を整えることです。 また、削除されたコマンドの特定や復元には、バックアップやログファイルの活用が不可欠であり、これによりデータ損失のリスクを軽減できます。実際のケーススタディを通じて、Bashヒストリの重要性と、日常的なバックアップの必要性が強調されました。今後は、Bashヒストリを活用した効率的な作業環境を構築し、システム管理の信頼性を高めることが求められます。適切な知識を持つことで、万が一の事態にも冷静に対応できる体制を整えましょう。

あなたもヒストリ解析を始めてみよう!

Bashヒストリの解析は、システム管理において非常に重要なスキルです。これを活用することで、過去の操作を振り返り、誤ったコマンドの特定やデータ復元が可能になります。特に、日々の業務においてデータの安全性を確保するためには、ヒストリの管理と解析を習慣化することが求められます。まずは、簡単なコマンドから始めて、自分のヒストリを確認してみましょう。どのようなコマンドが実行されているのかを把握することで、システムの運用状況をより良く理解できるようになります。さらに、定期的にバックアップを取ることや、ヒストリの設定を見直すことで、より安全な運用環境を構築する手助けになります。ぜひ、Bashヒストリの活用を通じて、あなたのシステム管理スキルを向上させてください。

ヒストリ解析のリスクと注意すべきポイント

Bashヒストリの解析には、いくつかのリスクと注意点があります。まず、ヒストリファイルには過去に実行されたコマンドがすべて記録されているため、機密情報やパスワードなどが含まれている場合があります。これらの情報が漏洩しないよう、ヒストリの管理には細心の注意が必要です。特に、共有環境での作業や、複数のユーザーが同じシステムを利用する場合は、ヒストリの内容が他のユーザーに見られることがあるため、情報の取り扱いには十分に注意しましょう。 また、ヒストリの設定を変更する際は、誤った設定がシステムの動作に影響を与える可能性があるため、事前に設定内容を確認し、バックアップを取ることをお勧めします。特に、ヒストリの保存数や期間を変更する場合は、必要な情報が失われないように注意が必要です。さらに、削除されたコマンドを復元する際には、信頼できるバックアップやログファイルを使用することが重要です。不正なソフトウェアを利用すると、さらなるデータ損失やセキュリティリスクを引き起こす可能性があるため、信頼性の高い方法を選択するよう心掛けましょう。 これらの注意点を理解し、適切に対処することで、Bashヒストリの解析を安全に行うことができます。

補足情報

※株式会社情報工学研究所は(以下、当社)は、細心の注意を払って当社ウェブサイトに情報を掲載しておりますが、この情報の正確性および完全性を保証するものではありません。当社は予告なしに、当社ウェブサイトに掲載されている情報を変更することがあります。当社およびその関連会社は、お客さまが当社ウェブサイトに含まれる情報もしくは内容をご利用されたことで直接・間接的に生じた損失に関し一切責任を負うものではありません。