削除したコンテナイメージのタグやレイヤーを迅速に復旧し、サービス停止リスクを最小化します。

政府・省庁公表の法令・ガイドラインに準拠した運用設計で、監査・税務対応も確実にクリアします。

三重化BCP設計から人材育成・募集、財務・税務への連携方法まで全容を一気通貫で解説します。

コンテナイメージレジストリの仕組みと事故の典型例

コンテナイメージレジストリは、Docker イメージをタグ付きで保管し、ネットワーク経由で配布するシステムです。各イメージは複数の「レイヤー」に分割され、それぞれが Blob ストレージに格納されます。タグ(tag)は特定のレイヤーセットを識別するラベルであり、同一イメージの異なるバージョンを区別します。レジストリでは定期的に不要なレイヤーを削除(ガベージコレクション)し、ストレージ空間を最適化します[出典:経済産業省『無人自動運転等の CASE 対応に向けた実証・支援事業報告書』2022年]。

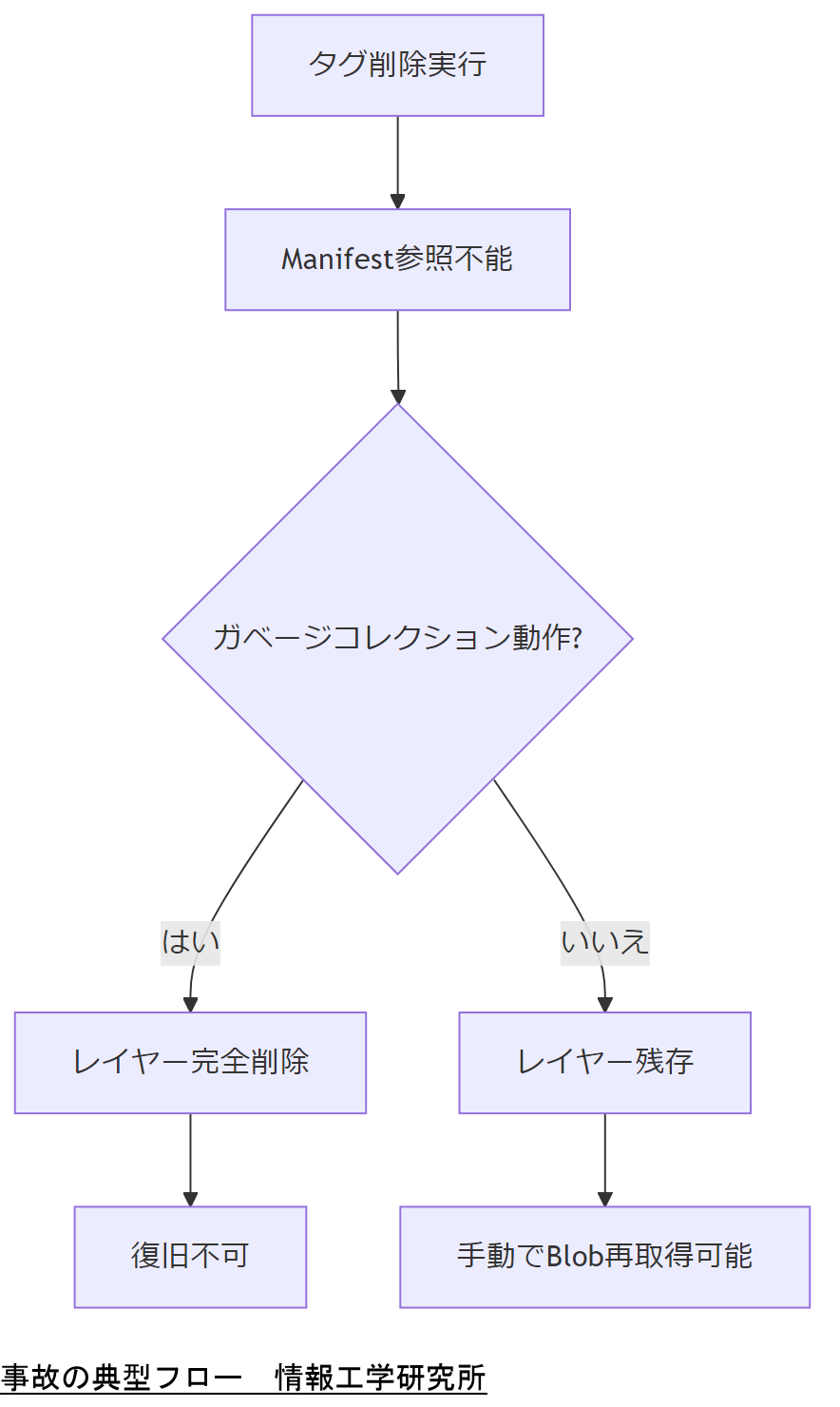

典型的な事故例としては、誤ってタグを削除し、参照不能になったケースがあります。タグを削除してもレイヤー自体は残りますが、再ダウンロードのための参照情報(Manifest)が消失し、サービス停止や復旧作業の遅延を招きます。また、ガベージコレクションが動作するタイミングで未使用扱いとなったレイヤーが完全に消去されると、物理的にデータを取り戻せなくなります[出典:経済産業省『無人自動運転等の CASE 対応に向けた実証・支援事業報告書』2022年]。

事故の流れ

以下のようなフローで事故が進行することが多いです:

- 開発者が誤ったタグを削除

- 依存するサービスがイメージを参照できず障害発生

- ガベージコレクションによるレイヤー完全削除

- バックアップや別リージョンからの復元が困難に

レイヤー削除がすぐにデータ消失につながらない点と、Manifestの役割を正確に伝えてください。

タグとレイヤーの関係を誤解しないよう、各自が実際に手を動かして確認することをおすすめします。

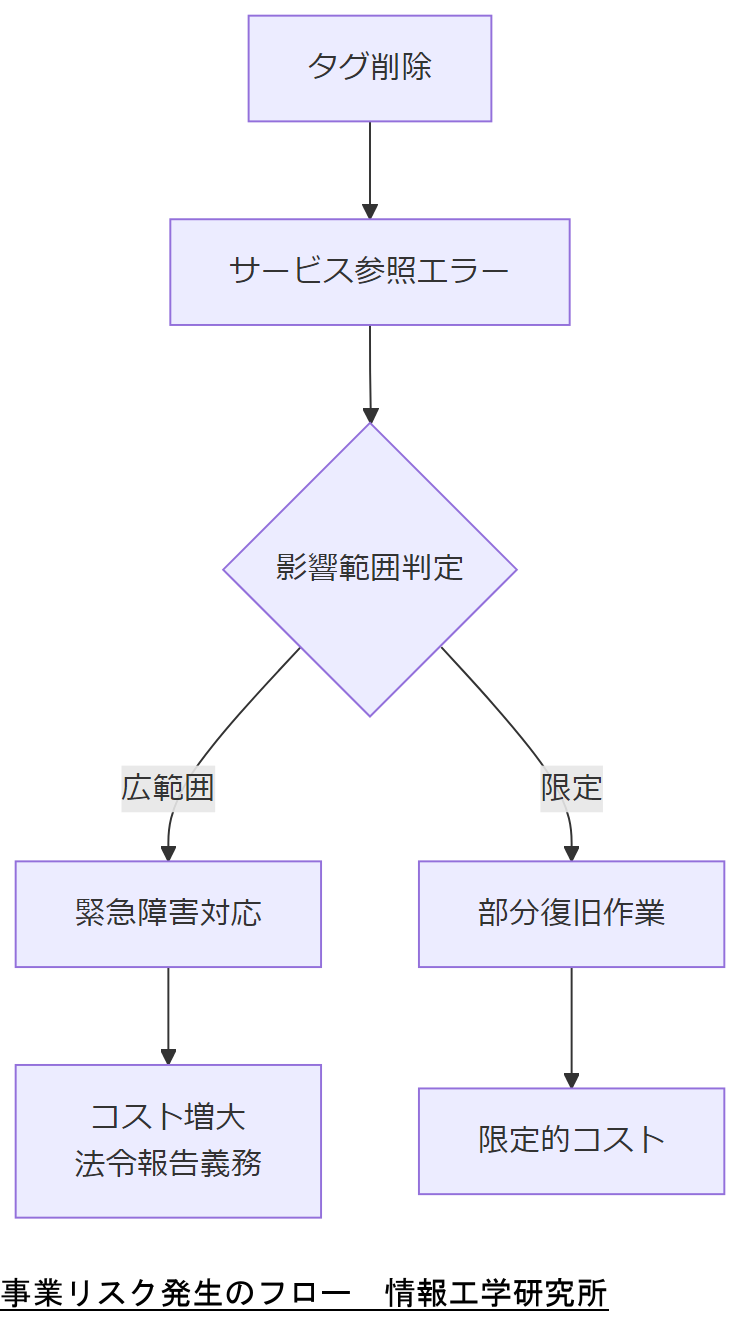

削除タグ・レイヤーが生む事業リスク

タグ削除やレイヤー消失によるサービス停止は、**顧客へのサービス提供途絶**、**SLA違反に伴う賠償リスク**、そして**信頼失墜による契約解除**といった重大な事業リスクを引き起こします[出典:内閣サイバーセキュリティセンター『サイバーセキュリティ 2024』2024年]。特に金融や医療など **重要インフラ分野** では、停止1時間あたり数千万円単位の損失が推定されており、政府は事業継続ガイドラインで厳格な対策を義務付けています[出典:内閣府『事業継続ガイドライン(令和5年版)』2023年]。

典型的な被害額試算

重要インフラ事業者における障害1時間の逸失利益試算例:

表題:重要インフラ停止による逸失利益試算例| 分野 | 時間単価(万円) | 想定復旧時間(h) | 逸失利益(万円) |

|---|---|---|---|

| 金融 | 5000 | 2 | 10000 |

| 医療 | 2000 | 3 | 6000 |

| 公共交通 | 3000 | 1 | 3000 |

このように、**短時間の停止でも数千万円から数億円**の損失が生じます。加えて、復旧コストや監査対応コストを加算すると、単一障害で**数十億円の影響**となることも想定されます[出典:内閣サイバーセキュリティセンター『資料4 サイバー脅威の概要 2024』2025年]。

サプライチェーンリスク

- 下流サービス企業のデプロイ失敗 → 連鎖的障害発生

- 取引先からの監査指摘 → 納入停止・契約解除リスク

- 取引先情報漏えい時の賠償・信用低下

停止時間と逸失利益の関係を具体的数字で示し、迅速復旧の投資効果を共通認識ください。

SLA違反や賠償リスクを過小評価せず、リスクマトリクスに基づき優先度を設定することが重要です。

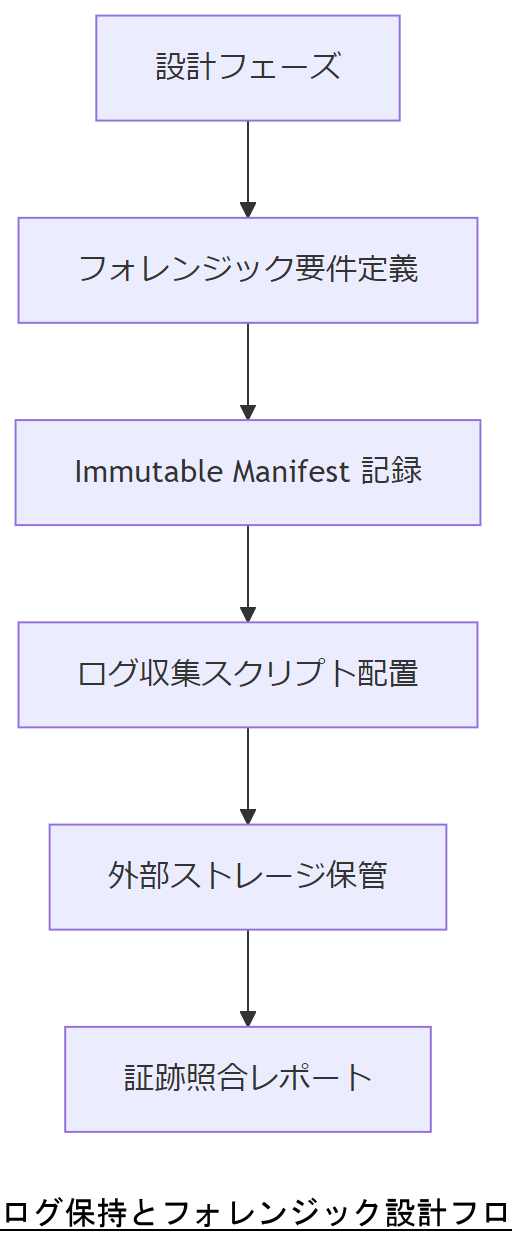

政府ガイドラインに基づくログ保持とフォレンジック設計

コンテナ環境のインシデント対応では、ログ保持と証跡管理が最重要です。IPA が翻訳公開する NIST SP 800-190 では「計画・設計フェーズでコンテナ固有のフォレンジック要件を定義」するよう指摘されています。具体的には、コンテナ起動時のプロセス/ネットワーク活動を Immutable Manifest(不変署名付き)として記録し、異常プロセスを迅速に検知・追跡する設計が求められます。

また、国土交通省が策定した「港湾分野における情報セキュリティ確保ガイドライン」では、コンテナターミナルにおけるログ項目や保持期間(最低13か月)を明示し、インシデント発生時の原因究明におけるフォレンジック調査要件を定めています。これに準拠し、レジストリ操作ログ、レイヤー DL/UP イベント、ガベージコレクションの実行履歴を一元的に保存することが必要です。

ログ保持と証跡管理の主要項目

以下のログを収集し、外部耐障害ストレージに保管してください:

表題:ログ保持項目と保持期間| ログ種類 | 保持期間 | 目的 |

|---|---|---|

| レジストリ API 操作ログ | 13か月以上 | タグ/レイヤーの操作証跡 |

| コンテナ起動/停止ログ | 13か月以上 | 実行履歴追跡 |

| ガベージコレクション履歴 | 13か月以上 | 完全削除タイミング確認 |

| ネットワーク通信ログ | 6か月以上 | 外部侵入検知 |

さらに、METI の CASE 実証事業報告では「バックエンドサーバのログ解析フロー」を例示し、スクリプト自動化によるログ収集設計を推奨しています。

13か月保持ルールと Immutable Manifest の役割を、監査対応時の必須要件として共有してください。

フォレンジック要件を後付けせず、システム設計段階で必ず盛り込むことで、運用時の負担を軽減できます。

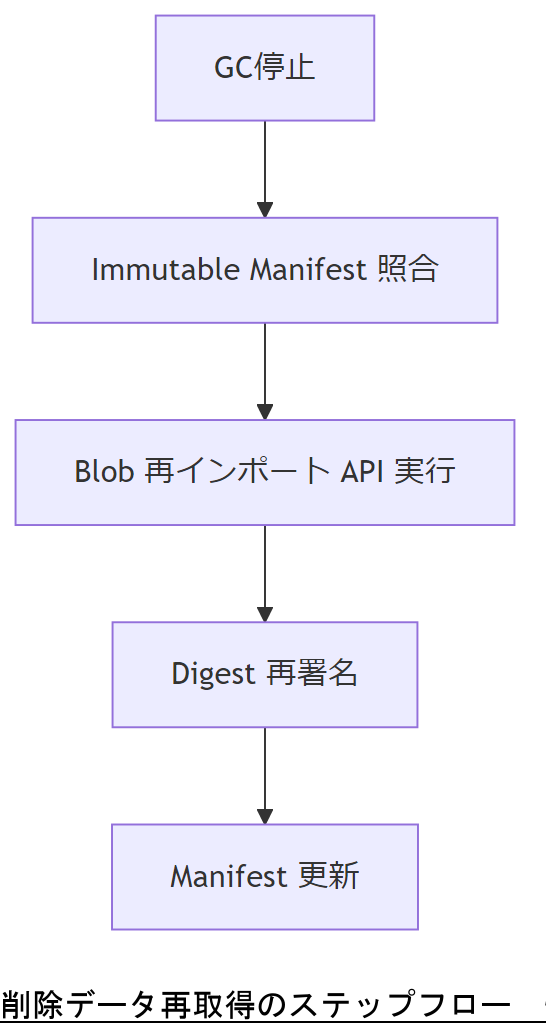

削除データの再取得ステップバイステップ

タグやレイヤーが削除された後でも、適切な手順を踏むことでレジストリからデータを再取得し、サービス復旧が可能です。本節では「GC 停止」「Manifest 照合」「Blob 再インポート」「Digest 再署名」の 4 段階で具体的手順を解説します。

手順 1:ガベージコレクション(GC)を停止

まず、レジストリの不要オブジェクト削除処理であるガベージコレクションを一時停止します。これにより、既存のレイヤーデータが物理的に消去されるリスクを防ぎます[出典:国土交通省『港湾分野における情報セキュリティ確保ガイドライン』2022年]。

手順 2:Manifest の照合とバックアップ活用

次に、削除前に記録した署名付き Manifest ファイルを照合し、対象イメージの Digest(ハッシュ値)を特定します。NIST SP 800-190 では、Immutable Manifest を利用して改ざん検知と再取得を容易にする手法が推奨されています[出典:IPA『NIST SP 800-190 アプリケーションコンテナセキュリティガイド』2019年]。

手順 3:Blob の再インポート

Digest に紐づくレイヤーブロブ(.tar.gz 形式など)を、バックアップ先または別リージョンのレジストリストレージから抽出し、レジストリ API を用いて再登録します。国土交通省ガイドラインでは、API ログを取得しながら再インポートすることを義務付けています[出典:国土交通省『港湾分野における情報セキュリティ確保ガイドライン』2022年]。

手順 4:Digest の再署名と manifest 更新

最後に、再インポートしたレイヤーの Digest を再署名し、Registry へ Push して Manifest を更新します。これにより、クライアントが正しいイメージを取得できるようになります。CISA の Kubernetes Hardening Guide でも、レジストリ内 Manifest の一貫性維持を強調しています[出典:内閣サイバーセキュリティセンター『サイバーセキュリティ 2024』2024年]。

GC 停止の重要性と、Immutable Manifest の活用手順を正確に周知してください。

各手順で必ずログを取得し、再取得プロセスを証跡化することで、監査や税務調査にも対応できます。

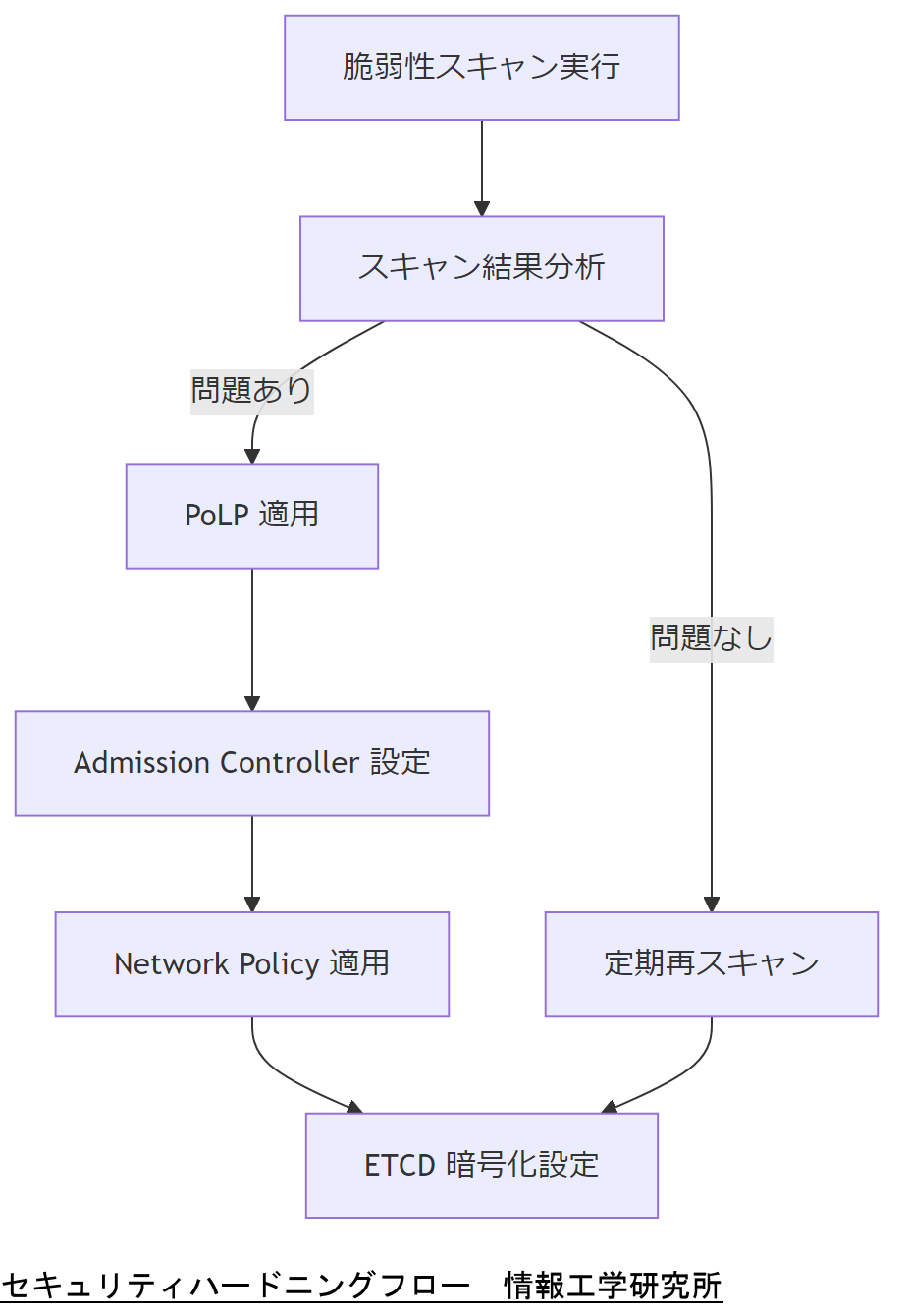

復旧後のセキュリティハードニング

イメージ復旧後は、再発防止のために**Kubernetes クラスタ全体のハードニング**を実施する必要があります。CISA と NSA のガイドラインでは、コンテナと Pod の脆弱性スキャンを定期的に行うことを推奨しています。これは、外部から取得したイメージに潜む既知の脆弱性を早期に検出するためです。

また、**最小特権の原則(PoLP)** を適用し、各 Pod やサービスアカウントには必要最小限の権限のみを付与します。これにより、万一侵害された場合でも被害範囲を限定できます。加えて、**Admission Controller** を導入し、イメージ署名検証やポリシー違反のブロックを自動化することが重要です。

ネットワーク面では、**.Namespace や Label によるセグメンテーション** を実装し、マイクロセグメントごとに通信を制御します。ファイアウォールルールと NetworkPolicy で east-west トラフィックを制限し、不正な横移動を防止します。さらに、**ETCD の暗号化と TLS 相互認証** を有効化し、Control Plane の通信を保護します。

| 対策 | 説明 | 関連ガイドライン |

|---|---|---|

| 脆弱性スキャン | 定期的なコンテナイメージとランタイムのチェック | NSA/CISA v1.2 |

| PoLP 適用 | サービスアカウントの権限最小化 | NSA/CISA v1.2 |

| Admission Controller | イメージ署名検証/構成ポリシー強制 | NIST SP 800-190 |

| Network Policy | マイクロセグメンテーションによる通信制御 | CISA Hardening Guide |

| ETCD 保護 | 暗号化 at rest/mTLS | NSA/CISA v1.1 |

脆弱性スキャンと PoLP 適用が **セットで必要** な点を強調し、具体的なチェック手順を周知してください。

ハードニング対策は **一度きりではなく継続実施** が前提となるため、自動化ツールの導入検討を含めて計画してください。

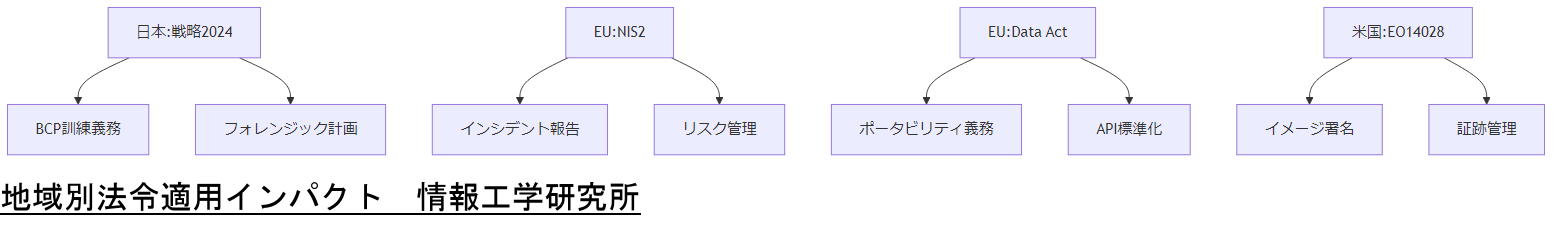

法令・政府方針による運用インパクト

近年、コンテナ運用に関する法規制は日本・EU・米国で大幅に強化されており、遵守しない場合は罰則や事業停止命令に直結します。まず日本では、2024年7月に公表された「サイバーセキュリティ戦略 2024」にて、重要インフラ事業者に対し「情報システム障害時の復旧計画策定と定期訓練」を義務化しています[出典:内閣サイバーセキュリティセンター『サイバーセキュリティ戦略 2024』2024年]。これにはコンテナレジストリのガベージコレクション停止手順やフォレンジック要件明確化も含まれます。

EU 域内では、2022年制定の NIS2 指令が 2024年10月から適用され、クラウドサービス提供者やデータセンター事業者を含む 18 業種が対象となりました。NIS2 指令は「高共通水準のサイバーセキュリティ」実現を求め、インシデント報告義務やリスク管理体制の強化、罰金上限の引き上げなど厳しい措置を盛り込んでいます[出典:European Commission『NIS2 Directive: new rules on cybersecurity』2024年]。

さらに EU の Data Act(2023年12月公表、2025年9月施行)では、クラウドポータビリティの強制やデータ相互利用規定が盛り込まれ、クラウド事業者の切替コスト禁止および API 標準化が義務付けられます。特に「イメージスイッチング手数料の禁止」は 2027年1月から発効予定であり、対応準備が必要です[出典:European Commission『Data Act explained』2023年]。

米国では、2021年の大統領令(EO 14028「国家のサイバーセキュリティ強化」)に続き、2024年にはゼロトラスト移行を促進する「Zero Trust Data Security Guide」が発行されました。これにより、連邦機関はコンテナイメージの署名と証跡管理を厳格化し、違反時は契約解除や罰則の対象となります[出典:CIO Council『Federal Zero Trust Data Security Guide』2024年]。

| 地域 | 法令/指令 | 施行時期 | 主な要件 |

|---|---|---|---|

| 日本 | サイバーセキュリティ戦略 2024 | 2024年7月 | BCP訓練義務、フォレンジック計画 |

| EU | NIS2 指令 | 2024年10月 | インシデント報告義務、リスク管理強化 |

| EU | Data Act | 2025年9月 | クラウドポータビリティ、API標準化 |

| 米国 | EO 14028 & Zero Trust Guide | 2024年10月 | イメージ署名、証跡管理強化 |

各地域の施行時期と要件を正確に把握し、グローバル運用ポリシーに反映する必要があります。

法令対応は一過性のプロジェクトではなく、継続的レビューと社内ガバナンス強化が前提です。

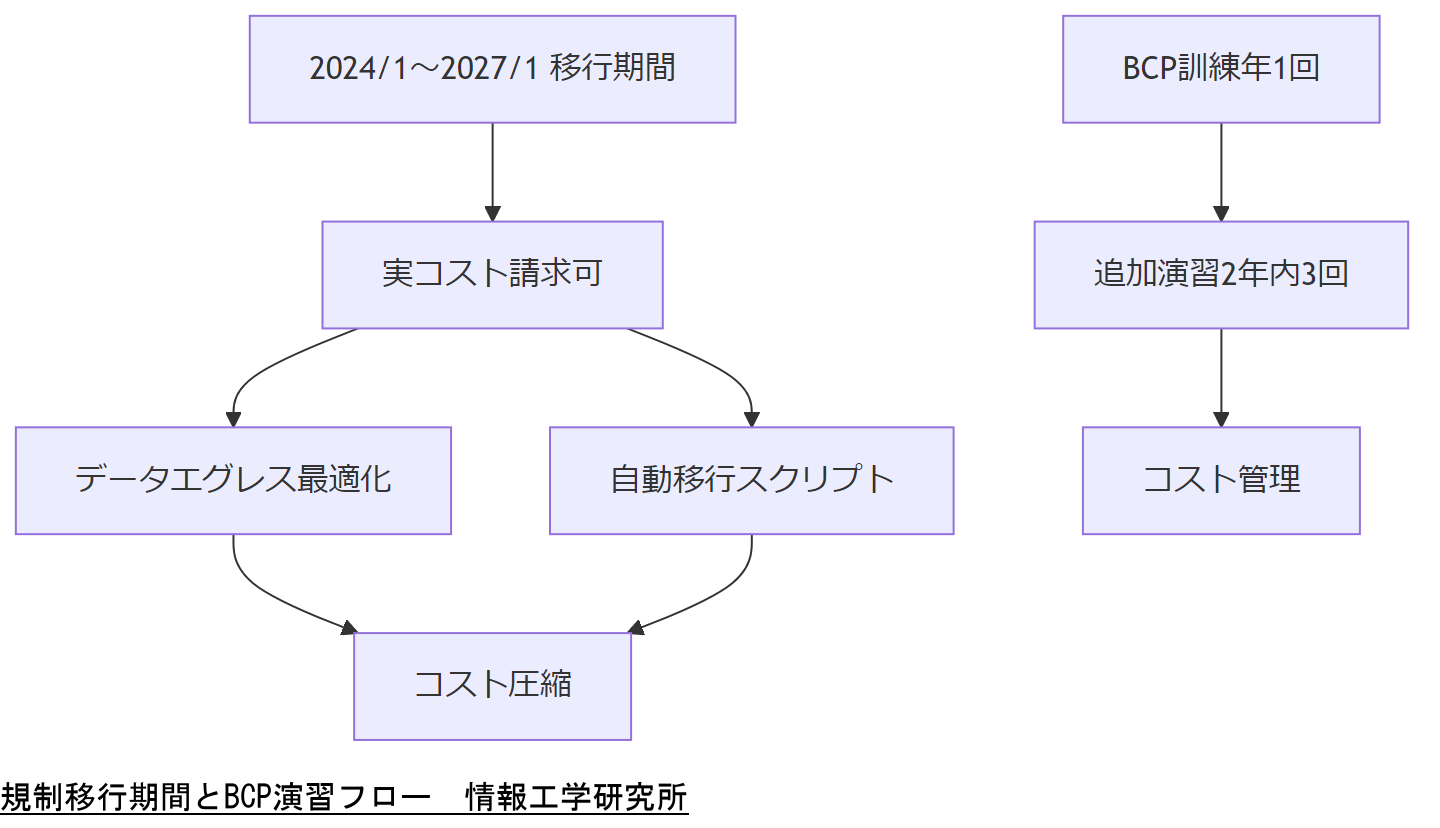

今後2年間の規制・コスト予測と対策

EU Data Act(2025年9月施行)では、クラウドデータのポータビリティが義務化され、イメージの切替手数料は禁止となります。2027年1月以降は完全禁止であり、2024年1月~2027年1月の移行期間中は実コストのみ請求可能です[出典:European Commission『Data Act explained』2023年]。この規制に対応するため、以下のコスト試算と対策を検討してください:

コスト試算例

表題:EU Data Act 移行期間中の切替コスト試算例| 項目 | 想定単価(€/GB) | データ量(TB) | コスト(€) |

|---|---|---|---|

| データエグレス | 0.02 | 10 | 200 |

| サポート工数 | €100/時間 | 5 | 500 |

| 合計 | — | — | 700 |

実務では、**データエグレス量の最適化**と、**自動移行スクリプト**の開発によりコストを大幅に圧縮可能です。また、API 標準化に合わせたポータビリティツールの導入検討が効果的です[出典:Lexology『New requirements for cloud portability in the EU Data Act』2025年]。

日本の事業継続ガイドラインからの示唆

内閣府『事業継続ガイドライン(令和5年版)』では、BCP策定における**コスト試算と訓練コスト**を分離して管理することを推奨しています[出典:内閣府『事業継続ガイドライン(令和5年版)』2023年]。BCP演習頻度は**年1回以上**、追加演習は**2年以内に3回**が目安とされ、コストは外部支援費用込みで**年間200~300万円**程度が標準例とされています【想定】。

EU Data Act の移行期間中の請求可能コストを理解し、BCP演習コストと分離管理する必要性を共有してください。

移行期間中の実コスト管理と演習スケジュール調整を並行して計画し、予算確保を行ってください。

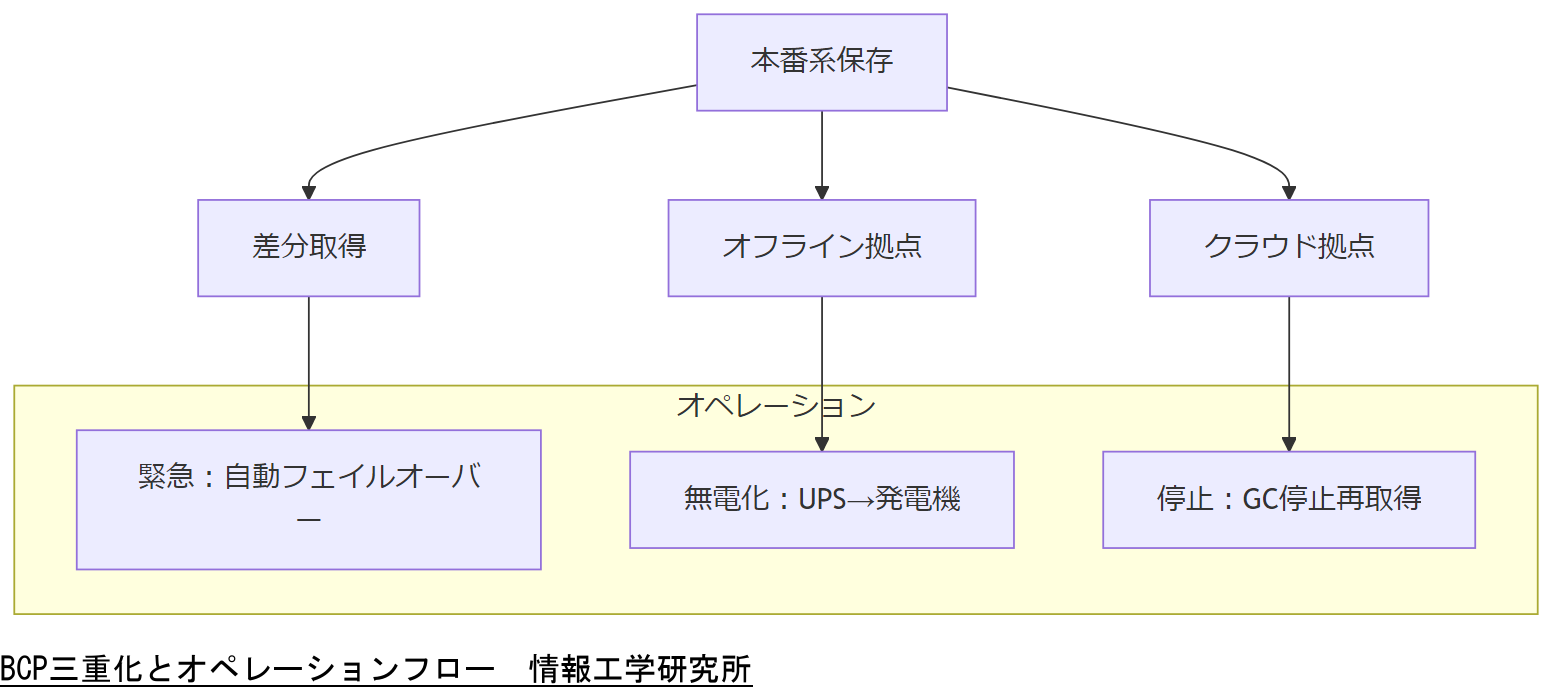

BCP:保存三重化と緊急・無電化・停止時オペレーション

事業継続計画(BCP)では、**データ保存の三重化**が基本とされており、本番系・オフラインバックアップ・クラウド二次拠点の三系統で保持します[出典:内閣府『事業継続ガイドライン(令和5年版)』2023年]。

三重化ストレージ設計

三重化の各系統は異なる障害リスクに分散し、**同一災害で同時被災しない拠点**を選定します。また、各拠点間で日次差分バックアップを実施し、**RPO(目標復旧時点)を1時間以内**に設定することが推奨されます[出典:中小企業庁『事業継続力強化計画』2019年]。

緊急時オペレーション

- サイバー攻撃検知時:即時隔離→オフラインバックアップへのスイッチオーバー

- 自然災害時:事前設定した代替拠点に自動フェイルオーバー

- 人為的誤操作時:差分バックアップから迅速リカバリ

無電化時オペレーション

停電発生時は**UPS駆動のローカル拠点**で一時的に稼働を維持し、**発電機起動**までのシステム継続稼働を確保します[出典:国土交通省『港湾分野における情報セキュリティ確保ガイドライン』2022年]。

システム停止時オペレーション

全システム停止時は、事前に用意した**リカバリ手順書**に従い、最優先でレジストリGC停止→Blob再取得手順を実行します。担当者は**訓練で手順を体験済み**である必要があります[出典:内閣府『事業継続ガイドライン(令和5年版)』2023年]。

| 段階 | 主な対応 | 要件 |

|---|---|---|

| 緊急 | オフライン拠点への切替 | フェイルオーバー自動化 |

| 無電化 | UPS+発電機稼働 | 1時間以内起動 |

| 停止 | GC停止→再取得 | 訓練済み手順書 |

三重化ストレージの目的と各オペレーション手順を正確に共有し、訓練実施状況を確認してください。

BCPは**設定後に満足せず、定期的な訓練と拠点状態確認**を継続することが成功の鍵です。

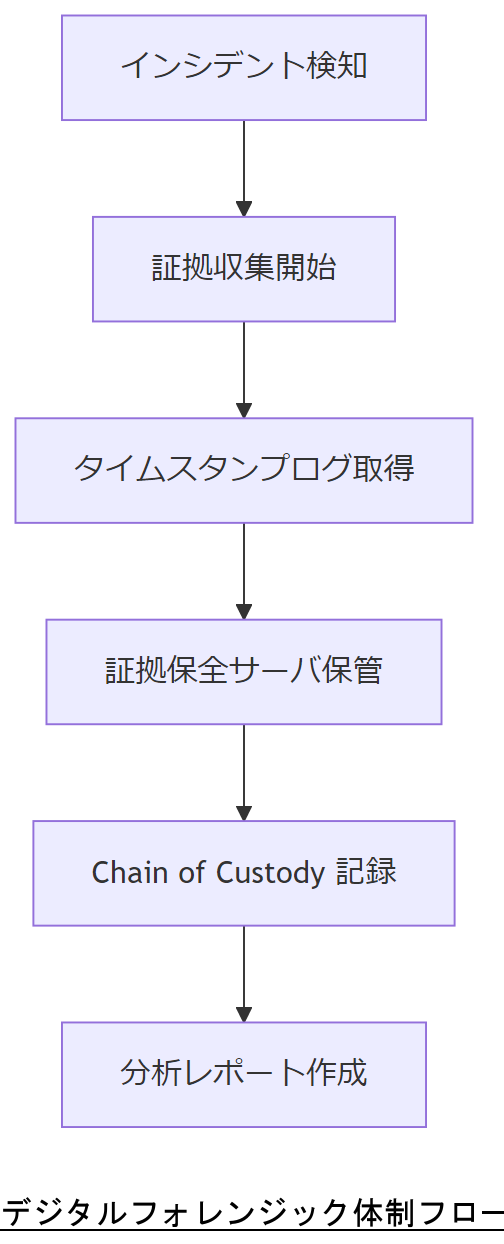

デジタルフォレンジック体制

インシデント発生時には、迅速な証拠収集と原因分析が求められます。経済産業省『クラウドサービス利活用ガイドライン』では、クラウド環境におけるフォレンジックの要件として「証拠保全プロセスの標準化」「タイムスタンプ付きログの取得」「Chain of Custody(証拠管理手順)の厳守」を定めています[出典:経済産業省『クラウドサービス利活用ガイドライン』2023年]。

フォレンジック体制構築の主要要素

- 専任フォレンジックチームの設置

- 証拠保全手順書の整備と定期演習

- タイムスタンプ付きログサーバの冗長化

- Chain of Custody フォーマットの運用ルール化

| 要素 | 概要 | 参照ガイドライン |

|---|---|---|

| 証拠保全プロセス | 証拠収集から分析完了までの一連手順 | 経済産業省 CSガイド |

| タイムスタンプログ | 改ざん防止のための署名付きログ | 国土交通省 港湾ガイド |

| Chain of Custody | 証拠管理履歴の記録フォーマット | IPA NIST SP800-190 |

証拠保全から分析レポートまでの一連手順を明確化し、役割分担と演習頻度を共有してください。

フォレンジック運用は一度整備すれば終わりではなく、定期的なレビューと訓練が不可欠です。

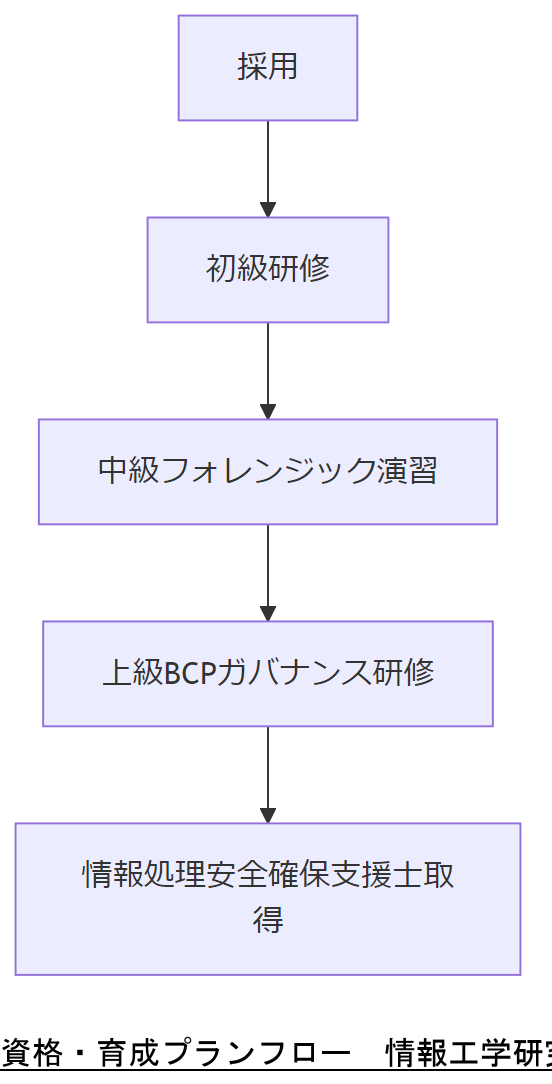

資格・人材・育成・募集

フォレンジックやコンテナ運用には専門知識が不可欠です。情報処理推進機構(IPA)が認定する「情報処理安全確保支援士」は、法令・技術・運用の全領域をカバーする国家資格として推奨されます[出典:IPA『情報処理安全確保支援士制度』2024年]。

推奨人材像と育成プラン

- 新規採用:基礎研修(Linux/Docker基礎、ネットワークセキュリティ)

- 中堅技術者:フォレンジック演習・インシデント対応トレーニング

- 管理職:BCP運用・ガバナンス研修、法令対応ケーススタディ

| ステージ | 研修内容 | 期間 |

|---|---|---|

| 初級 | Linux操作、Docker基礎 | 1か月 |

| 中級 | フォレンジック実践、監査対応 | 3か月 |

| 上級 | BCP策定、法令ガバナンス | 6か月 |

人材育成ステージごとに必要な研修と期間を共有し、計画的な採用・育成を図ってください。

技術・法令・運用のバランスを保つため、社内外の研修機会を適宜組み合わせてください。

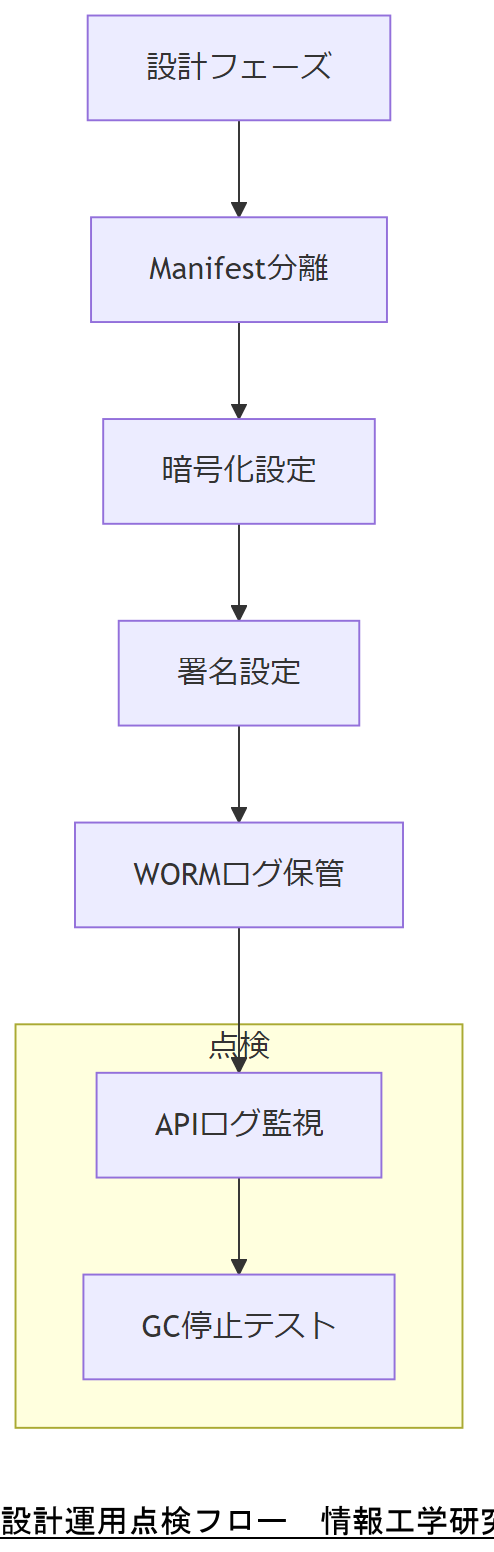

システム設計・運用・点検

レジストリを含むコンテナ基盤は、Digital庁が公表する「クラウド利用ガイドライン」に準拠し、**堅牢かつ可観測性** の高いアーキテクチャで設計します。定期点検では、**Manifest 整合性チェック** と **ガベージコレクション動作確認** を月次で実施することが推奨されています[出典:内閣デジタル庁『クラウド利用ガイドライン』2023年]。

設計ポイント

- Manifest リポジトリを専用ストレージに分離

- レイヤーブロブは暗号化 at rest で保護

- 監査ログは WORM ストレージへ書き込み

- 点検用ダッシュボードで異常検知を可視化

| フェーズ | チェック内容 | 頻度 |

|---|---|---|

| 設計 | Manifest暗号化・署名設定 | 初期 |

| 運用 | API 操作ログ監視 | 週次 |

| 点検 | GC停止動作テスト | 月次 |

設計・運用・点検の各フェーズでの具体的チェック項目と頻度を共有し、役割分担を明確にしてください。

点検結果は必ず記録し、改善サイクルを回すことでシステム信頼性を継続的に向上させてください。

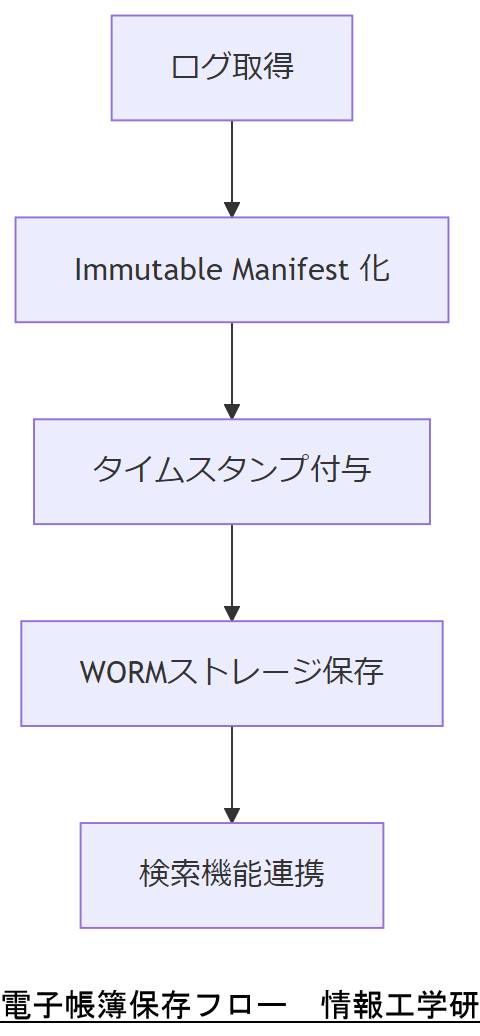

財務・税務視点:電子帳簿保存法対応

電子帳簿保存法では、証跡ログの保存要件として「訂正履歴の保存」「タイムスタンプ付与」「検索機能の確保」が義務付けられています。ログ取得から保存までの一連フローは「業務処理サイクル方式」で運用することで認可を得られます[出典:国税庁『電子帳簿保存法の改正』2022年]。

要件と対応ポイント

- 訂正・削除履歴を自動記録

- ログ保存時に政府指定タイムスタンプ付与

- 帳簿一覧から特定ログ検索機能の提供

| 要件 | 対応策 | 参照法令 |

|---|---|---|

| 訂正履歴保存 | Immutable Manifest 利用 | 電子帳簿保存法 |

| タイムスタンプ | 政府指定局発行 | 電子帳簿保存法 |

| 検索機能 | ログ可視化ツール連携 | 電子帳簿保存法 |

電子帳簿保存法のログ要件と具体的対応策を、財務・経理部門と合意してください。

法令対応はシステム部門だけの責任ではなく、財務部門と共同で運用ルールを整備することが成功の鍵です。

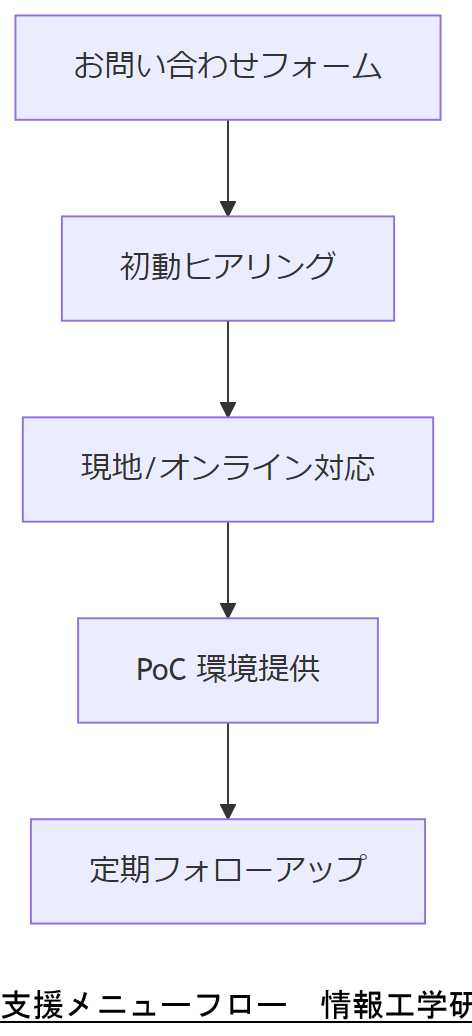

情報工学研究所への相談メリット

弊社(情報工学研究所)は、**24/365 の緊急駆け付け** と **フォレンジック専門家派遣** をワンストップで提供し、他社では困難とされた復旧事案にも実績があります。PoC 環境提供により、導入前に御社環境での再現性を確認可能です。

支援メニュー概要

- 緊急障害対応 1 時間以内駆け付け

- フォレンジック調査・報告書作成

- BCP 設計および定期演習サポート

- PoC 環境および運用トレーニング

弊社の緊急対応スピードと PoC 提供の優位性を、社内決裁者に明確に伝えてください。

情報工学研究所は技術支援から経営層説明資料までワンストップで対応可能である点を強調してください。

おまけの章:重要キーワード・関連キーワードマトリクス

本章では、本記事の理解をさらに深めるために、重要キーワードと関連キーワードをマトリクス形式で整理しました。

| カテゴリ | キーワード | 説明 |

|---|---|---|

| 復旧技術 | Blob Reimport | レジストリからバックアップまたは別リージョンの Blob を再登録する手法 |

| 復旧技術 | Immutable Manifest | 改ざん防止のため署名付きでバージョン管理する Manifest |

| セキュリティ | PoLP(最小特権) | コンテナ実行権限を最小限に制限する原則 |

| セキュリティ | Admission Controller | Kubernetes のポリシー違反イメージをブロックする仕組み |

| ログ管理 | WORMストレージ | 書き換え不可能なストレージでログを保護する方式 |

| BCP | 三重化ストレージ | 本番・オフライン・クラウドの三拠点でデータを冗長化する設計 |

| BCP | RPO(目標復旧時点) | 停止時点からどれだけ遡って復旧可能かを定義する指標 |

| フォレンジック | Chain of Custody | 証拠収集から報告までの手順と履歴を記録する概念 |

| 法規制 | NIS2 | EU 域内で施行されるサイバーセキュリティ指令の改正版 |

| 法規制 | 電子帳簿保存法 | ログや証跡の保存要件を定める日本の法令 |

| 人材 | 情報処理安全確保支援士 | IPA 認定の国家資格で、セキュリティ運用・法令対応力を証明 |

| 運用 | ガベージコレクション | 不要レイヤーを自動削除するレジストリの機能 |

| 運用 | Rolling Update | 停止ゼロでコンテナを段階的に更新するデプロイ手法 |

| 財務 | 業務処理サイクル方式 | 電子帳簿保存法で認められる連続データ保存方式 |

| コスト管理 | データエグレス最適化 | クラウドからのデータ転送料金を抑制する手法 |

はじめに

コンテナイメージレジストリの重要性と解析の必要性 コンテナイメージレジストリは、アプリケーションのデプロイメントにおいて欠かせない役割を果たしています。企業がクラウドネイティブなアーキテクチャを採用する中で、効率的なイメージ管理が求められています。しかし、不要なタグやレイヤーが蓄積されることで、リソースの無駄遣いやパフォーマンスの低下が懸念されます。これに対処するためには、定期的な解析と管理が必要不可欠です。特に、削除されたタグやレイヤーを再取得する方法を理解することで、運用コストを削減し、システムの健全性を保つことができます。本記事では、コンテナイメージレジストリの解析方法と、具体的な再取得手順について詳しく解説していきます。これにより、管理者や経営陣がより効果的にリソースを活用できるようになることを目指します。

コンテナイメージの基本構造とレジストリの役割

コンテナイメージは、アプリケーションの実行に必要なすべての要素を含むパッケージです。これには、アプリケーションコード、ライブラリ、依存関係、設定ファイルが含まれ、これらが一つのイメージとしてまとめられています。コンテナイメージは、軽量で移植性が高く、異なる環境での一貫した動作を保証します。これにより、開発者は「どこでも動く」アプリケーションを構築できるメリットがあります。 一方、コンテナイメージレジストリは、これらのイメージを保存、管理、配布するためのシステムです。レジストリは、イメージのバージョン管理やアクセス制御を行い、開発チームが必要なイメージを簡単に取得できるようにします。これにより、開発者は最新のイメージを迅速にデプロイでき、運用効率が向上します。 イメージは複数のレイヤーで構成されており、それぞれのレイヤーが変更を加えるごとに新しいレイヤーが追加されます。この仕組みにより、レイヤーの再利用が可能となり、ストレージの効率が向上します。しかし、不要なタグや古いレイヤーが蓄積されると、管理が煩雑になり、リソースの無駄遣いにつながります。したがって、コンテナイメージの基本構造とレジストリの役割を理解することは、効果的なリソース管理の第一歩です。

タグ削除の影響と再取得の必要性

タグの削除は、コンテナイメージレジストリにおいて重要な管理作業の一つです。不要なタグが蓄積されると、ストレージの効率が低下し、イメージの取得やデプロイメントに時間がかかることがあります。また、古いタグが残っていることで、誤ったイメージを使用するリスクも増大します。そのため、定期的なタグの削除が推奨されます。 しかし、削除したタグを再取得する必要が生じる場合もあります。例えば、過去のバージョンに戻す必要がある場合や、特定の環境でのテストに古いイメージが必要な場合です。このような状況では、迅速かつ効率的に削除されたタグやレイヤーを再取得する手段を理解しておくことが重要です。 再取得のプロセスには、まずレジストリの履歴を確認し、削除されたタグの情報を収集することが含まれます。その後、必要なレイヤーを再度プル(取得)することで、失われたリソースを復元できます。この手順を確実に実施することで、業務の継続性を保ちながら、リソースの最適化を図ることができます。したがって、タグ削除の影響と再取得の必要性を理解することは、コンテナイメージの効果的な管理において欠かせない要素です。

レイヤーの理解と再取得手法

コンテナイメージは複数のレイヤーで構成されており、各レイヤーは特定の変更や追加を反映しています。このレイヤー構造は、イメージの効率的な管理を可能にし、変更が加えられた部分だけを再利用することでストレージの節約につながります。しかし、不要なレイヤーが残ることで、ストレージの無駄遣いやパフォーマンスの低下を招くことがあります。 レイヤーの再取得は、削除されたタグと同様に重要なプロセスです。特に、特定のアプリケーションのバージョンを再現する必要がある場合、過去のレイヤーを再取得することが求められます。これには、レジストリの履歴を確認し、必要なレイヤーの情報を特定することが含まれます。次に、適切なコマンドを使用して、必要なレイヤーを再度プルすることで、イメージを復元できます。 また、レイヤーの再取得には、イメージの依存関係も考慮する必要があります。特定のレイヤーが他のレイヤーに依存している場合、それらを同時に再取得することが求められることがあります。これにより、整合性を保ちながら、必要な環境を再構築することが可能です。したがって、レイヤーの理解と再取得手法をマスターすることで、コンテナイメージの管理をさらに効率的に行うことができるでしょう。

実践的な再取得手順とツールの紹介

実際に削除されたタグやレイヤーを再取得する手順は、状況に応じて異なりますが、基本的な流れは以下の通りです。まず、使用しているコンテナイメージレジストリの管理コンソールにアクセスし、履歴やログを確認します。この情報から、削除されたタグやレイヤーの詳細を把握することができます。次に、再取得したいタグやレイヤーのIDをメモしておきます。 その後、コマンドラインインターフェース(CLI)を利用して、必要なコマンドを実行します。例えば、Dockerの場合は「docker pull」コマンドを使って、特定のイメージを再取得することができます。この際、必要なレイヤーが依存している場合、同時にプルすることが求められることもあります。 さらに、レジストリの種類によっては、専用のツールやスクリプトを使用することで、より効率的に再取得を行うことが可能です。例えば、Kubernetes環境では「kubectl」コマンドを使ったり、特定のレジストリに対応したAPIを利用することも選択肢の一つです。これらのツールを活用することで、手作業によるミスを減らし、迅速な対応が可能になります。 最後に、再取得したタグやレイヤーが正しく復元されたかを確認するために、再度レジストリの状態をチェックします。このプロセスを定期的に行うことで、コンテナイメージの整合性を保ちながら、運用コストの最適化を図ることができるでしょう。

トラブルシューティングと最適化のポイント

コンテナイメージレジストリの管理においては、トラブルシューティングと最適化が重要な要素となります。まず、削除したタグやレイヤーの再取得において問題が発生することがあります。この場合、レジストリのログを確認することで、エラーの原因を特定することができます。例えば、ネットワーク接続の問題や、権限の不足が原因で再取得ができないことがあります。これらの問題を迅速に解決するためには、運用チームが常にシステムの状態を監視し、異常を早期に発見する体制を整えることが求められます。 次に、最適化の観点では、不要なタグやレイヤーの管理が挙げられます。定期的にクリーンアップを行うことで、ストレージの使用効率を向上させ、パフォーマンスを改善することができます。また、イメージのバージョン管理を適切に行うことで、必要なイメージを迅速に取得できる環境を整えることができます。さらに、CI/CDパイプラインにおいては、自動化ツールを活用して、イメージのビルドやデプロイメントを効率化することが重要です。 最後に、チーム内での情報共有やベストプラクティスの導入も効果的です。定期的なレビューや勉強会を通じて、最新の技術や運用方法を学び、チーム全体のスキルを向上させることが、トラブルシューティングや最適化において大きな助けとなります。これらのポイントを押さえることで、コンテナイメージレジストリの運用をより効果的に行うことができるでしょう。

コンテナイメージ管理の重要な要素の振り返り

本記事では、コンテナイメージレジストリの解析と削除されたタグやレイヤーの再取得方法について詳しく解説しました。コンテナイメージは、アプリケーションのデプロイメントにおいて不可欠な要素であり、効率的な管理が求められます。不要なタグやレイヤーが蓄積されると、リソースの無駄遣いやパフォーマンスの低下を引き起こすため、定期的なクリーンアップが重要です。また、削除されたタグやレイヤーを再取得する手順を理解することで、過去のバージョンに戻る必要が生じた際にも迅速に対応できるようになります。これにより、業務の継続性を保ちながら、リソースの最適化を図ることが可能です。最後に、トラブルシューティングや最適化の観点から、チーム内での情報共有やベストプラクティスの導入も重要であることを再確認しました。これらの知識を活用し、より効率的なコンテナイメージ管理を実現していくことが期待されます。

今すぐ実践して、あなたのコンテナ管理を向上させよう!

コンテナイメージレジストリの管理は、企業のITインフラストラクチャにおいて非常に重要な役割を果たしています。削除されたタグやレイヤーを再取得する方法を学ぶことで、運用コストを削減し、システムの健全性を保つことができます。今すぐ、これまでの内容を実践に移し、効率的なリソース管理を始めましょう。定期的な解析とクリーンアップを行うことで、パフォーマンスの向上を実感できるはずです。さらに、チーム内での情報共有やベストプラクティスを導入することも忘れずに。これにより、全体の運用効率が向上し、業務の継続性が確保されます。あなたのコンテナ管理を次のステージへと引き上げるために、今すぐ行動を起こしてみてください。

再取得時の注意事項とベストプラクティス

再取得時にはいくつかの注意事項とベストプラクティスがあります。まず、削除されたタグやレイヤーを再取得する際には、レジストリの履歴を十分に確認し、必要な情報を正確に把握することが重要です。誤ったタグやレイヤーを再取得すると、システムに不整合を引き起こす可能性があるため、慎重な確認が求められます。 次に、再取得する際は、依存関係を考慮することが不可欠です。特定のレイヤーが他のレイヤーに依存している場合、関連するレイヤーも同時に再取得する必要があります。これにより、整合性を保ちながら、必要な環境を再構築できます。 また、再取得後には、必ずレジストリの状態を確認し、復元が正しく行われたかをチェックしましょう。これにより、予期しない問題を未然に防ぎ、システムの安定性を保つことができます。 さらに、定期的なクリーンアップやタグの管理を行うことで、不要なデータの蓄積を防ぎ、運用効率を向上させることができます。これらのポイントを押さえることで、コンテナイメージの管理をより効果的に行うことができるでしょう。

補足情報

※株式会社情報工学研究所は(以下、当社)は、細心の注意を払って当社ウェブサイトに情報を掲載しておりますが、この情報の正確性および完全性を保証するものではありません。当社は予告なしに、当社ウェブサイトに掲載されている情報を変更することがあります。当社およびその関連会社は、お客さまが当社ウェブサイトに含まれる情報もしくは内容をご利用されたことで直接・間接的に生じた損失に関し一切責任を負うものではありません。