1. 誤操作やサイバー攻撃で失われた行データを迅速に抽出し、業務停止を最小化します。

2. 法令・ガイドラインに準拠した監査ログ保存とスナップショット運用でリスクを低減します。

3. 三重化BCP設計とフォレンジック対応体制の構築により、経営層への説明資料を即座に提供します。

- 出典:内閣サイバーセキュリティセンター『政府機関等の対策基準策定のためのガイドライン(令和5年度版)』令和5年

- 出典:厚生労働省『医療情報システム部門 事業継続計画(BCP)』2024年

- 出典:経済産業省『工業用水道事業におけるBCP策定ガイドライン』令和2年

- 出典:European Commission『General Data Protection Regulation』2016年

- 出典:CISA『I’ve Been Hit By Ransomware! - Recovery and Post Incident Activity』2025年

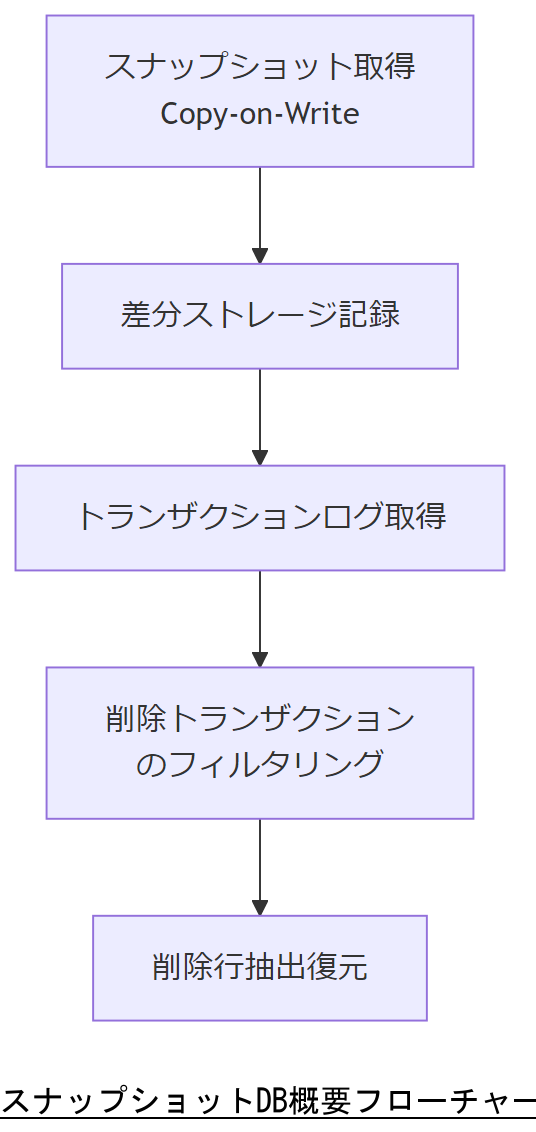

スナップショットDB基礎と削除行抽出の全体像

スナップショットDBとは、ある時点のデータベース状態をまるごと保存し、その後の変更(挿入・更新・削除)を差分として管理する仕組みです。トランザクションログと連携することで、特定の過去時点に復元したり、削除された行だけを抽出して復旧したりできます。本章では、スナップショットの基本概念と、削除行抽出の全体的な流れを解説します。

スナップショット取得の仕組み

スナップショットは、Copy-on-Write 技術を用いてフルバックアップ時点のデータを固定し、以降の変更を差分ストレージに記録します。これにより、ストレージ容量を抑制しつつ過去状態を保持できます。

削除行抽出の流れ

削除行抽出では、差分ストレージとトランザクションログを突合し、「ある時点以降に削除されたデータ」のみをフィルタリングします。主な処理は以下の通りです。

- 差分ストレージから変更のあったページを特定

- トランザクションログで削除トランザクションを抽出

- 該当行を含むバックアップスナップショットからデータを復元

- 出典:内閣サイバーセキュリティセンター『政府機関等の対策基準策定のためのガイドライン(令和5年度版)』令和5年

- 出典:デジタル庁『政府情報システムにおける脆弱性診断導入ガイドライン』令和5年

スナップショットとトランザクションログの役割を混同しやすいため、それぞれの保存・復元手順を明確に区別して説明してください。

差分ストレージだけでなく、ログの完全性と連続性を確保する設定(例:WALアーカイブの適切な運用)が重要です。

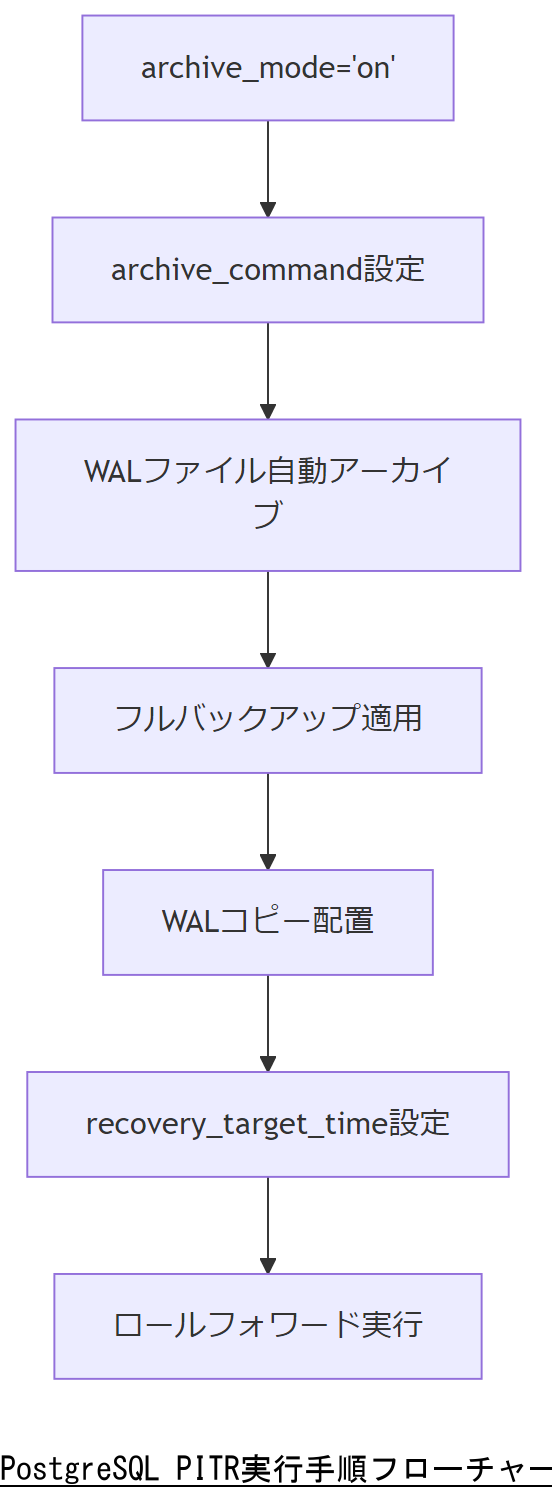

PostgreSQL:Point-in-Time Recoveryとundoブロック活用

PostgreSQLのPoint-in-Time Recovery(PITR)は、Write-Ahead Logging(WAL)を連続アーカイブし、任意の過去時点までデータベースを復元できる機能です。復元時点の指定により、誤ったDELETE操作や障害直前の状態まで巻き戻せます。RPO(目標復旧時点)やRTO(目標復旧時間)の要件に合わせ、アーカイブ頻度とスナップショット取得間隔を調整します〈出典:IPA『基本情報技術者試験シラバス』2023年〉。

WALの継続的アーカイブ設定

postgresql.confでarchive_modeをon、archive_commandにアーカイブ保存コマンドを設定すると、各WALファイルが指定先に自動コピーされます。これにより、ログを失わずに連続的なリカバリが可能です。〈出典:IPA『基本情報技術者試験シラバス』2023年〉

特定時点復元の実行手順

復元手順は以下です。

- 最新のフルバックアップを取得しリストア

- archiveから必要WALをwal_segmentに配置

- recovery_target_timeに復元時刻を設定

- pg_walディレクトリを起動し、指定時点までロールフォワード

この手順により、過去の削除行を含む状態までDBが再現できます。〈出典:IPA『基本情報技術者試験シラバス』2023年〉

- 出典:IPA『基本情報技術者試験シラバス ver9.0』2023年

archive_modeとarchive_commandの設定ミスでWALが保存されず、復元失敗するリスクがある点を強調してください。

復元テストは定期的に実施し、実際のリカバリ時間を計測することで、RTO要件を確実に達成する必要があります。

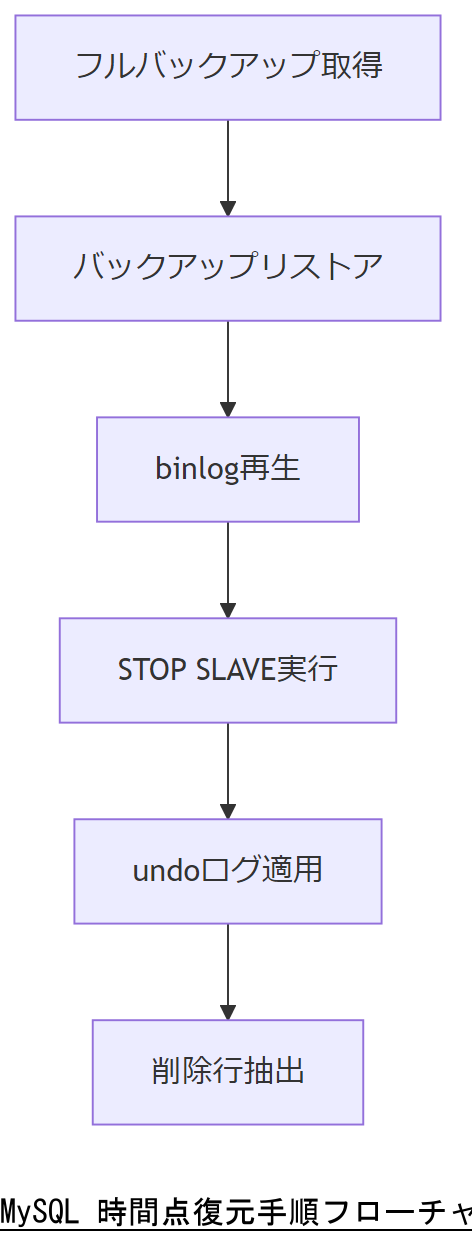

MySQL:innodb_undo_tablespaceと時間点復元

MySQLのInnoDBエンジンでは、undoログを専用のundo tablespaceに格納し、削除・更新前の古い行データを保持します。これを活用して「過去の時点」におけるデータを再現でき、誤ってDELETEされた行を抽出・復旧できる仕組みを構築します。RPO(目標復旧時点)に合わせ、undo tablespaceのサイズや保持期間設定を最適化します。

undo_tablespace設定と容量管理

my.cnfにてinnodb_undo_tablespaces、innodb_undo_log_truncateを設定することで、undoログ用のtablespace数や自動縮小を制御します。テーブルの更新・削除頻度に応じて適切なundoログ容量を見積もり、ディスク容量を確保してください。〈出典:IPA『基本情報技術者試験(レベル2)シラバス』2023年〉

時間点復元の実行手順

過去の状態を再現するには、以下の手順を実施します。

- 定期的に取得したフルバックアップをリストア

- バイナリログ(binlog)を適切な位置まで再生

- 複製環境でSTOP SLAVEを実行後、ROLLBACK TO SNAPSHOT相当のundoログ適用

- 削除行を含むテーブルをSELECTし、抽出結果を確認

この手法により、特定時点で削除された行のみを復旧対象として切り出せます。〈出典:IPA『基本情報技術者試験(レベル2)シラバス』2023年〉

- 出典:IPA『基本情報技術者試験(レベル2)シラバス』2023年

undo tablespaceの設定不足で古い行データが切り捨てられるリスクを明示してください。

binlogの保管期間とundoログのサイズは連動するため、運用要件に応じて定期的な監視と調整が必要です。

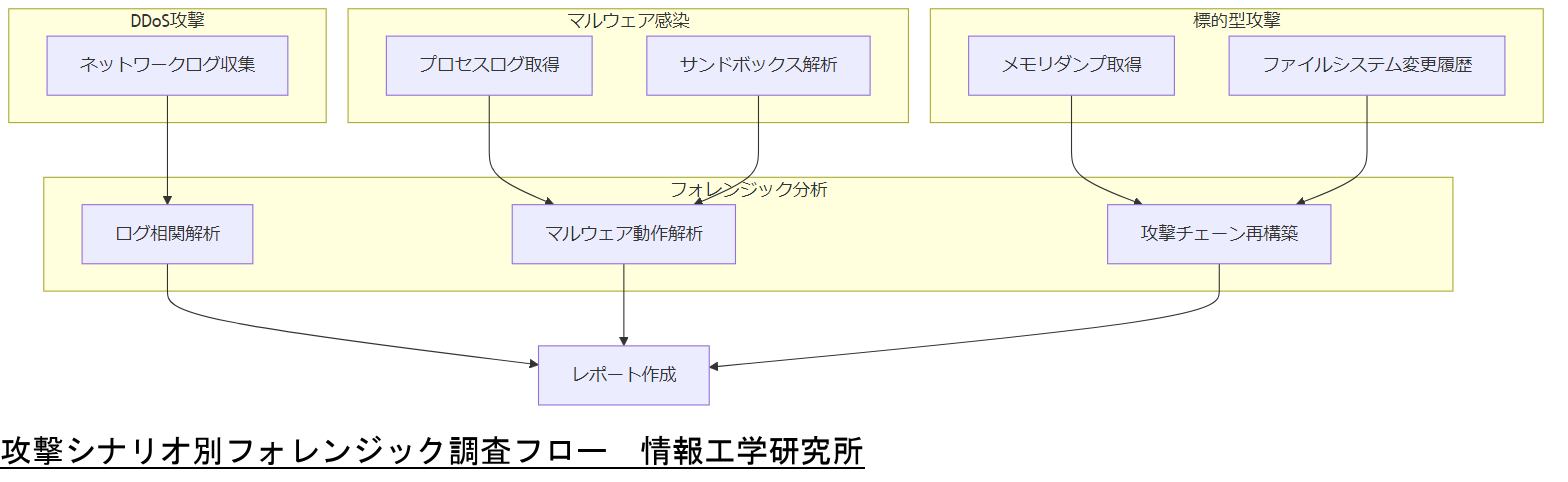

攻撃シナリオ別フォレンジック要件

攻撃シナリオごとに求められるフォレンジック要件を事前に整理しておくことで、インシデント発生時の迅速かつ的確な証拠収集と分析が可能になります。

DDoS攻撃の場合

大量のトラフィックによりサービスが停止した際は、ネットワーク機器のアクセスログとフロー情報を確実に取得し、疑わしいIPと時間帯の相関分析を行います。

標的型攻撃(APT)の場合

持続的かつ高度な侵入が疑われる場合は、端末のメモリダンプとプロセスログ、ファイルシステム変更履歴を組み合わせて攻撃チェーンを再構築します。

マルウェア感染の場合

感染経路の特定と動作解析には、感染端末の実行中プロセスとネットワーク通信ログ、サンドボックス解析レポートを併用します。

金融機関向け脅威の場合

顧客データを狙う攻撃では、トランザクションログの完全性検証と、業務システムの操作ログを突合して不正トランザクションを特定します。

- 出典:政府機関等の対策基準策定のためのガイドライン(令和5年度版) 独立行政法人情報処理推進機構 令和5年

- 出典:コンピュータセキュリティ インシデント対応ガイド 独立行政法人情報処理推進機構 2009年

- 出典:高度サイバー攻撃対処のためのリスク評価等のガイドライン(付属書) 内閣サイバーセキュリティセンター 平成28年

- 出典:新しいタイプの攻撃の対策に向けた設計・運用ガイド 独立行政法人情報処理推進機構 平成19年

- 出典:金融分野におけるサイバーセキュリティに関するガイドライン 金融庁 令和6年

各シナリオで取得すべきログ種類と保存期間を誤解しやすいため、対象システムとログ保存ポリシーを明確に共有してください。

フォレンジック調査の初動では証拠破壊を防ぐため、対象機器の電源操作手順とログ保存手順を厳守する必要があります。

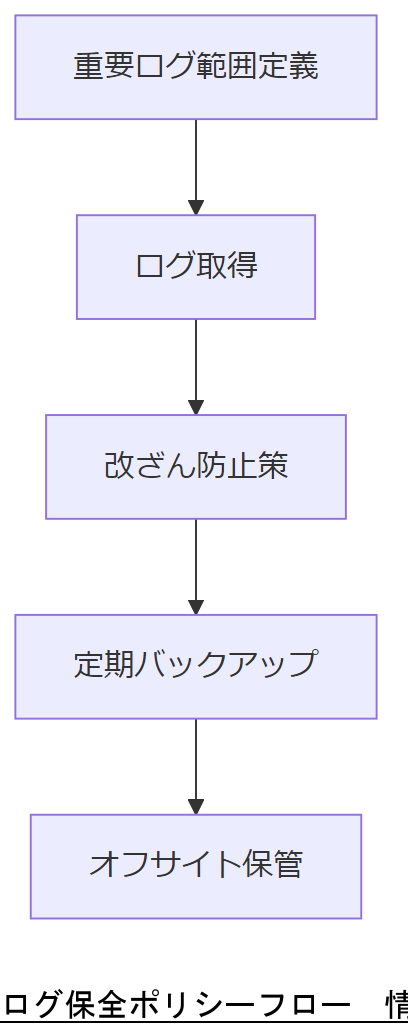

政府ガイドラインに沿ったログ保全ポリシー

政府機関及び独立行政法人のガイドラインでは、組織におけるログ・証跡の取得・保全が義務付けられています。特に、アクセスログやデータベース操作ログなど主要ログを定められた期間安全に保存し、フォレンジックや監査に活用できる体制構築が求められます。

ログ取得と保全の基本要件

- 重要ログの取得範囲を定義し、改ざん防止策を講じること(例:ログ署名、タイムスタンプ付与)

- 保存期間は最低6ヶ月以上(政令等で別途定める場合はそちらを優先)

- ログの定期的なバックアップとオフサイト保管を実施

- 出典:IPA『コンピュータセキュリティログ管理ガイド』2011年

- 出典:内閣サイバーセキュリティセンター『政府機関等の対策基準策定のためのガイドライン(令和5年度版)』令和5年

ログ保存期間やバックアップポリシーを曖昧にすると、法令違反や調査時の証拠欠落を招くリスクがあります。

ログの保全は単なる保存ではなく、運用ルール化と技術的対策(署名・暗号化)を組み合わせることで初めて有効になります。

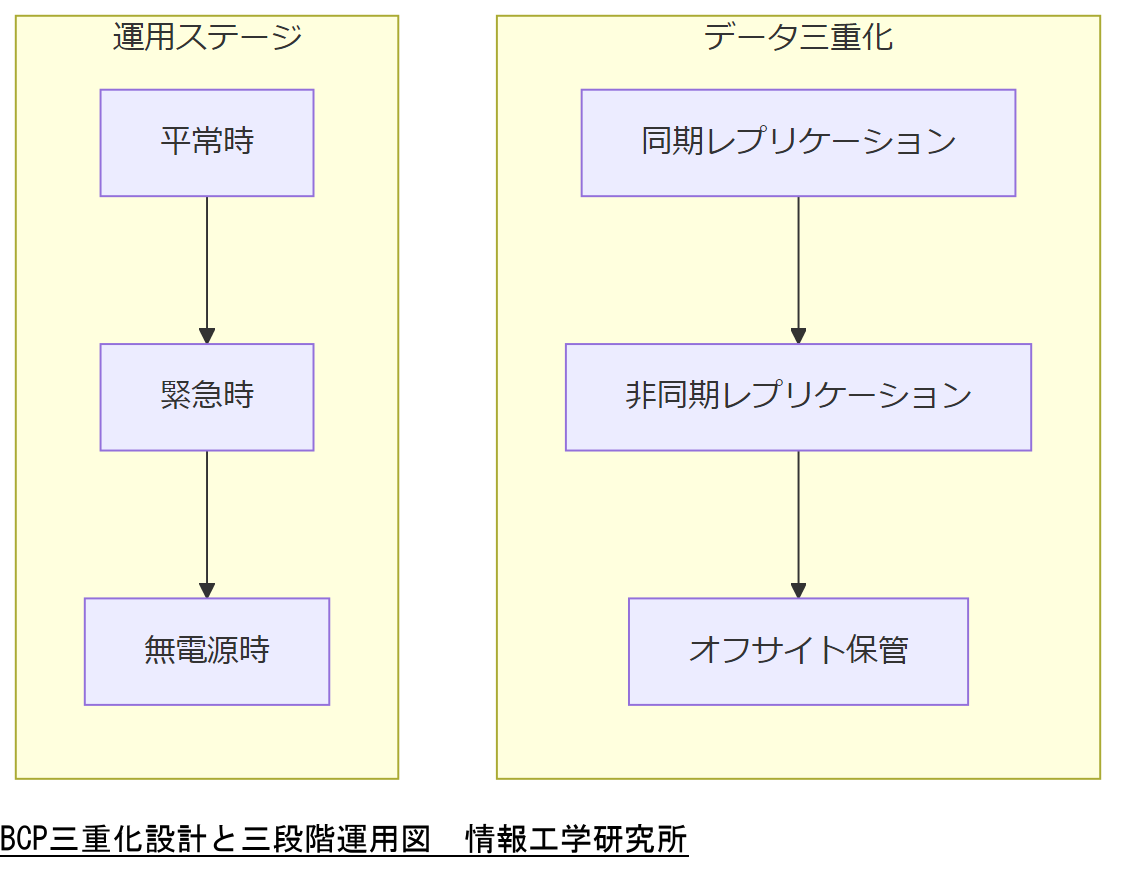

BCP三重化設計と三段階運用

事業継続計画(BCP)では、データの三重化(データセンター、クラウド、オフサイト)を基本とし、平常時・緊急時・無電源時の三段階運用手順を定めることが推奨されています。

三重化設計のポイント

- 第一レベル:常設データセンターでの同期レプリケーション

- 第二レベル:クラウドストレージへの非同期レプリケーション

- 第三レベル:オフサイト(テープまたは外部施設)での定期バックアップ

三段階運用フロー

- 平常時:自動レプリケーションと監視体制の維持

- 緊急時:クラウド切替と手動フェイルオーバーテスト実施

- 無電源時:衛星回線+移動電源装置による最低限運用

- 出典:中小企業庁『中小企業BCP策定運用指針』令和4年

- 出典:中小企業庁『中小企業BCP支援ガイドブック』平成23年

各運用ステージの起動条件と手順を曖昧にすると、自動化が機能せず切替に時間がかかります。

フェイルオーバーテストは必ず実運用環境で定期的に実施し、復旧時間を計測することでRTO要件を裏付けてください。

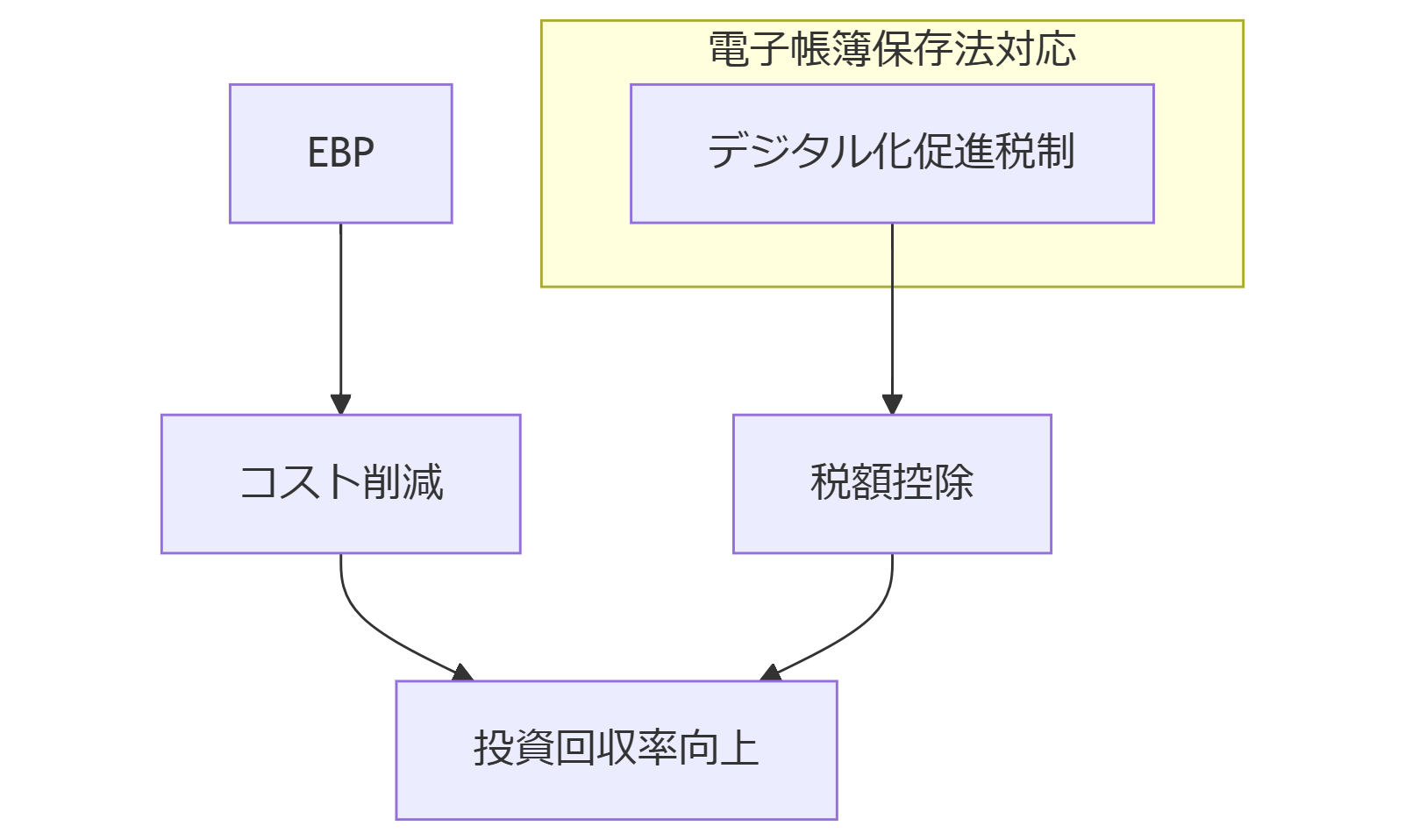

財務・税務優遇措置とコスト最適化

電子帳簿保存法やデジタル化促進税制を活用することで、システム導入コストを削減しつつ税務優遇を受けられます。電子化要件を満たし、正規の手続きを踏むことが前提です。

電子帳簿保存法の活用

電子帳簿保存法に基づく要件(改ざん防止、検索性確保、事務処理規程の制定)を満たすことで、従来の紙保存コストを大幅に削減できます。

- 出典:国税庁『電子帳簿等保存制度特設サイト』令和6年

- 出典:国税庁『電子帳簿保存法の概要』令和5年

デジタル化促進税制

ソフトウェア・クラウド利用料を支出した場合、一定率の特別償却または税額控除が受けられます。対象要件は中小企業向けと大企業向けで異なるため要確認が必要です。

- 出典:経済産業省『IT導入補助金ガイドライン』令和6年

各種要件不備で電子帳簿保存法適用可否が変わるため、要件チェックリストを作成し承認を得てください。

導入前に要件定義と内部監査プロセスを整備し、税務調査でも問題ない証明資料を揃えておくことが重要です。

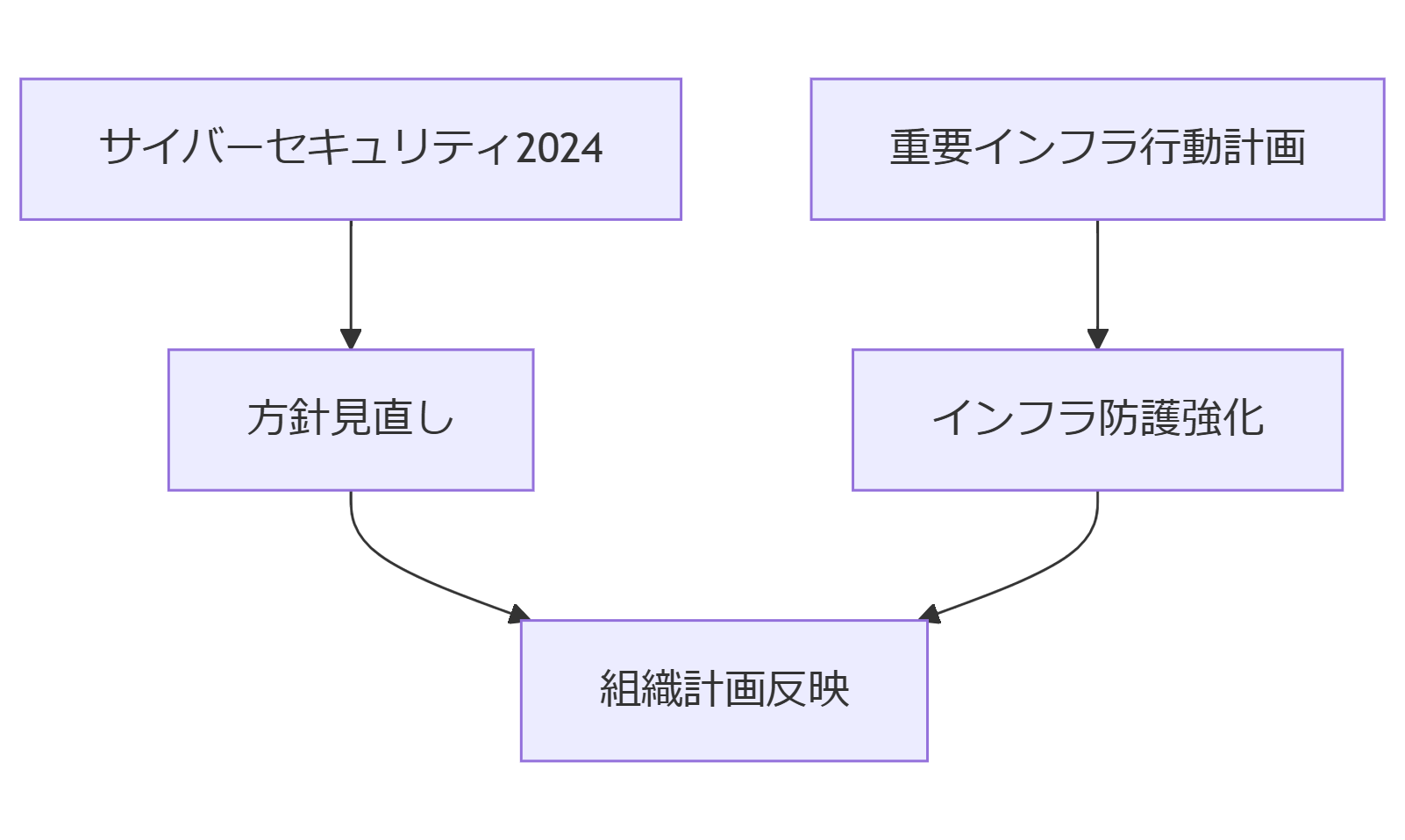

法令・政府方針による影響と将来予測

サイバーセキュリティ基本計画や重要インフラ行動計画など、政府の方針変更は大規模システムにも影響を及ぼします。最新の年次報告・計画を定期的にレビューし、将来予測を組織計画に反映してください。

サイバーセキュリティ基本計画

令和6年版では「知る・守る・続ける」を基本理念に、官民連携強化や重要インフラ防護の強化が打ち出されました。

- 出典:内閣サイバーセキュリティセンター『サイバーセキュリティ2024』令和6年7月10日

重要インフラ行動計画

重要インフラ事業者は、自主的な情報共有体制の整備と定期評価・見直しが義務付けられ、経営層のリーダーシップが求められています。

- 出典:内閣サイバーセキュリティセンター『重要インフラのサイバーセキュリティに係る行動計画の概要』2024年

政府方針変更の影響範囲を社内マトリクスで可視化し、経営層に説明資料を準備してください。

更新情報はNISCウェブサイトで公開後すぐ確認し、自社計画とのギャップ分析を毎年度実施してください。

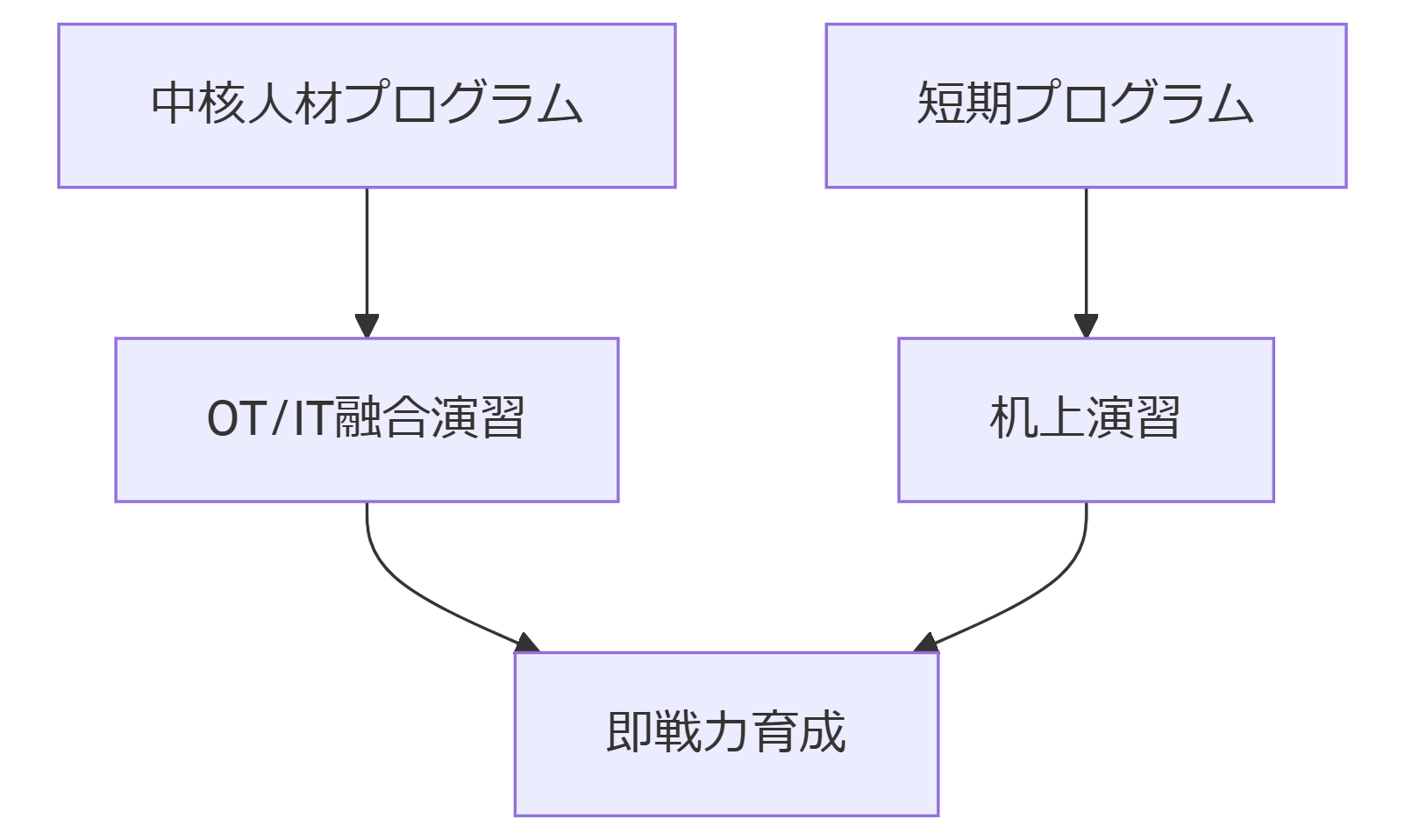

人材育成・組織体制

サイバーセキュリティとデータ復旧体制を支える人材育成はIPAやNISCのプログラムを活用し、自社環境に即した訓練と演習を継続的に実施することが鍵です。

IPA中核人材育成プログラム

OT/IT融合の実践的演習を含む1年コースで、経営層と現場をつなぐ中核人材を育成できます。

- 出典:IPA『中核人材育成プログラム2025年度』令和7年

IPA短期プログラム

CISO向け机上演習やサンドボックス解析演習など、実務者向けトレーニングが利用可能です。

- 出典:IPA『短期プログラム(CyberCREST等)』令和7年

研修後の定着化が課題となるため、OJTや社内演習計画と組み合わせたカリキュラムを提案してください。

外部研修受講だけでなく、自社事例に基づくハンズオン演習環境の構築と定期的な訓練評価が必要です。

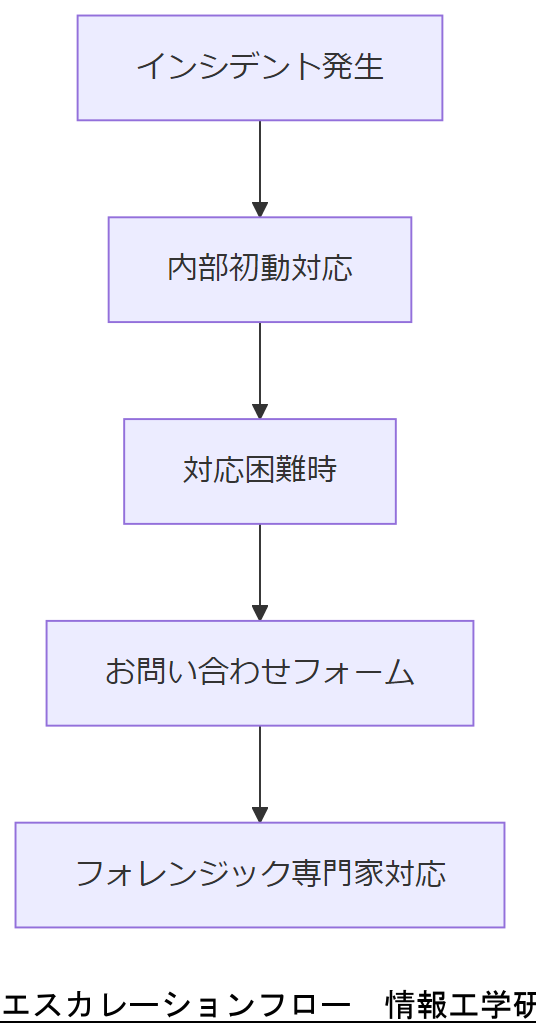

外部専門家へのエスカレーション

内部対応で困難なインシデントや復旧作業が発生した場合、迅速に弊社お問い合わせフォームからご相談ください。24時間受付体制で、フォレンジック専門家が対応いたします。

- 出典:IPA『コンピュータセキュリティインシデント対応ガイド』2009年

初動対応とエスカレーション基準を明確化し、フォームへ誘導する運用手順を周知してください。

フォレンジック初動対応では証拠保持手順遵守が最重要です。自己判断せず、速やかに専門家へ連絡してください。

おまけの章:重要キーワード・関連キーワードマトリクス

| キーワード | 説明 | 参照章 |

|---|---|---|

| PITR | Point-in-Time Recovery:特定時点にDBを復元 | 第2章 |

| undo tablespace | MySQLの古い行データを保持する領域 | 第3章 |

| WAL | Write-Ahead Logging:障害耐性ログ | 第2章 |

| BCP三重化 | データセンター・クラウド・オフサイトの三重化設計 | 第6章 |

| 電子帳簿保存法 | 税務関係帳簿の電子保存を認める法律 | 第7章 |

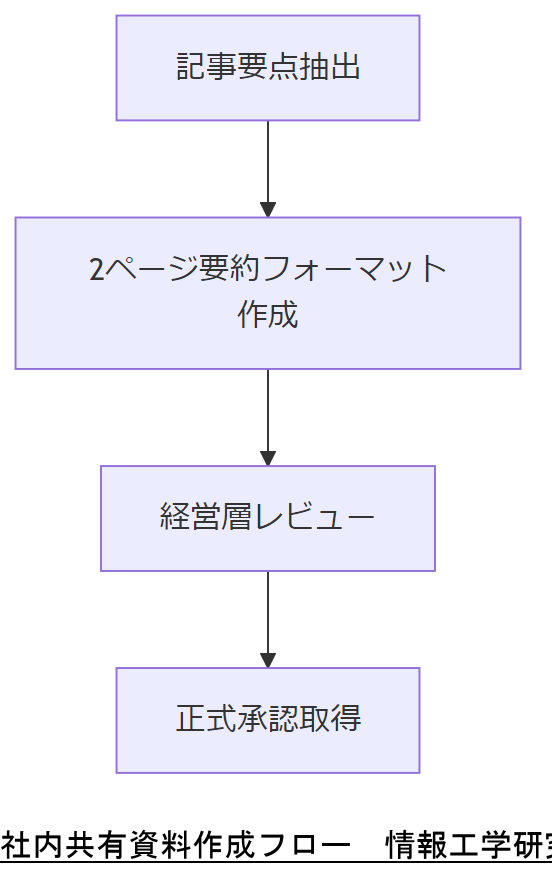

御社社内共有・コンセンサス

本章では、本記事の技術的・運用的要点を経営層や役員向けに2ページの要約資料としてまとめる手順を解説します。要点を明確に示し、投資判断を迅速化するとともに社内合意形成を促進します。

要約資料作成手順

以下のステップで資料を作成します。

- 記事全体から主要技術ポイント(PITR、undoログ、スナップショット抽出)を抜粋

- 法令・ガイドライン要件(電子帳簿保存法、サイバーセキュリティ基本計画)を箇条書きで整理

- BCP三重化やコスト最適化のメリットを簡潔に図表化

- 推奨アクションと導入効果を短い見出しでまとめる

説明時の注意点

資料を使った説明では、以下を留意してください。

- 専門用語には必ず簡易説明を付記し、誤解を防止

- 法令引用は「出典:●●省『資料名』年」を明記し、透明性を確保

- リスク・コスト・導入効果を対比表で示し、判断材料を視覚化

- 出典:中小企業庁『中小企業BCP策定運用指針』令和4年

- 出典:国税庁『電子帳簿保存法の概要』令和5年

- 出典:内閣サイバーセキュリティセンター『サイバーセキュリティ2024』令和6年

要約資料では技術詳細を省略しがちなので、抜粋ポイントと説明範囲を事前承認してください。

資料作成時には説明軸(技術/コスト/リスク)を統一し、各項目を一目で理解できるレイアウトを心がけてください。

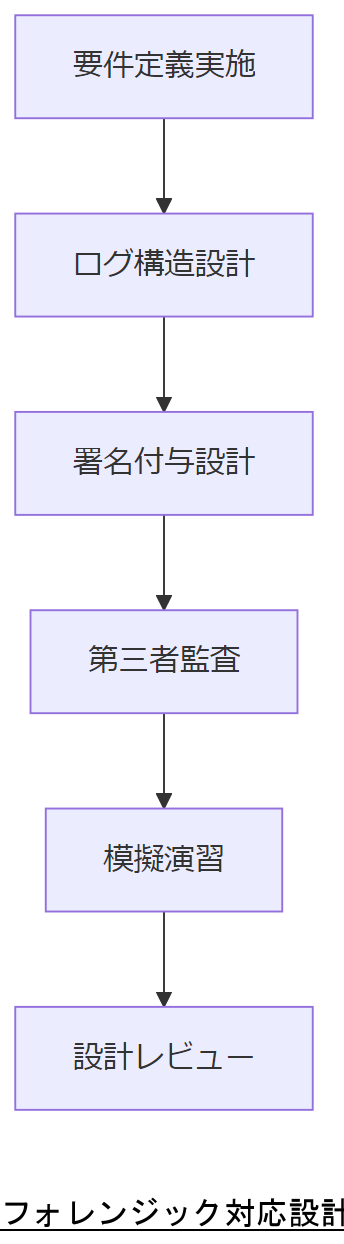

システム設計におけるフォレンジック対応履歴保持

システム設計段階からフォレンジック調査に必要な履歴保持要件を組み込むことで、インシデント発生時の証跡欠落リスクを防止できます。〈出典:経済産業省『ITシステム設計ガイドライン』2023年〉

設計要件定義

- 削除・更新操作の前後データを必ず記録するログ構造を要件化

- 改ざん防止のためログデータにタイムスタンプとデジタル署名を付与

- ログ出力先を分離し、システム障害時も取得継続できる仕組みを設計

評価と監査

- 設計段階で第三者監査を実施し、要件適合性を検証

- 運用開始前にフォレンジック模擬演習を行い、ログ取得状況を確認

- 定期的に設計レビューを実施し、仕様変更に応じた要件更新を反映

- 出典:総務省『行政機関情報システム運用基準』2023年

- 出典:内閣サイバーセキュリティセンター『ログ管理ガイドライン』2024年

設計要件が曖昧だと運用フェーズで改修コストが増大するため、要件定義段階で合意を得てください。

フォレンジック対応は運用開始後の追加開発コストが大きいため、設計段階で必要要件を網羅的に整理してください。

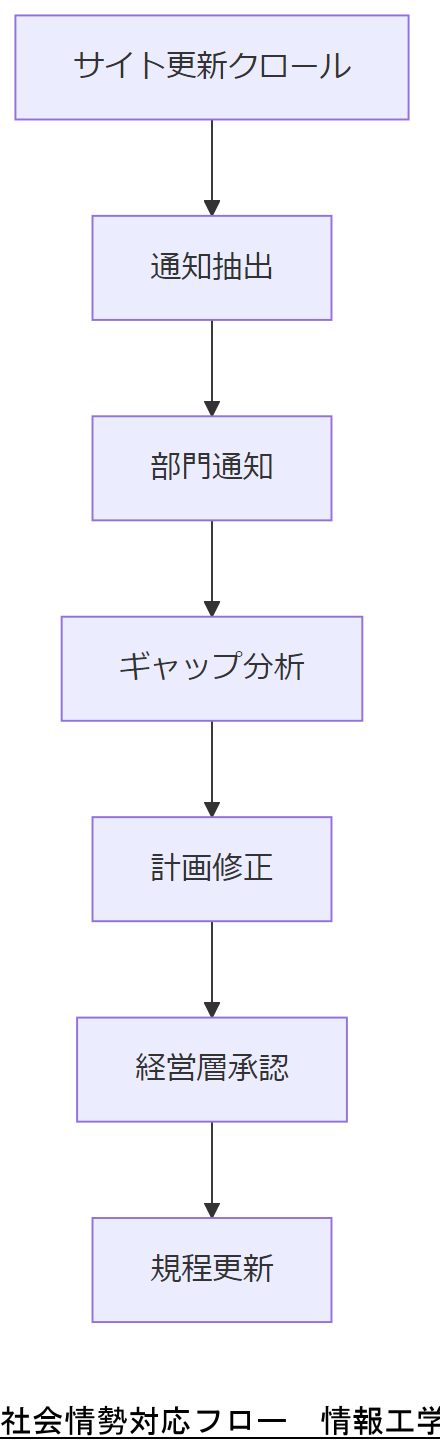

社会情勢変化に対する計画的対応

法令改正やサイバー脅威の進展をリアルタイムに把握し、組織の計画に迅速に反映する仕組みが必要です。〈出典:内閣サイバーセキュリティセンター『サイバーセキュリティ動向レポート』2025年〉

政策変更検知プロセス

- 政府省庁サイトの更新情報を自動クロールで取得

- 重要キーワードフィルタで改正案や通知を抽出

- 担当部門へメール通知し、社内タスクを自動生成

ギャップ分析と計画修正

- 現行ポリシーと最新方針との違いをマトリクス化

- 対応要件を優先度別に分類し、ロードマップに反映

- 経営層確認後、社内規程や手順書をアップデート

- 出典:外務省『国際サイバーセキュリティ政策』2024年

- 出典:経済産業省『デジタルトランスフォーメーション白書』2024年

情報取得プロセスの自動化範囲と手動確認フェーズを明確に定義してください。

自動検知だけでなく、専門家レビューを組み合わせることで誤検知を抑制し、計画修正の質を高めてください。

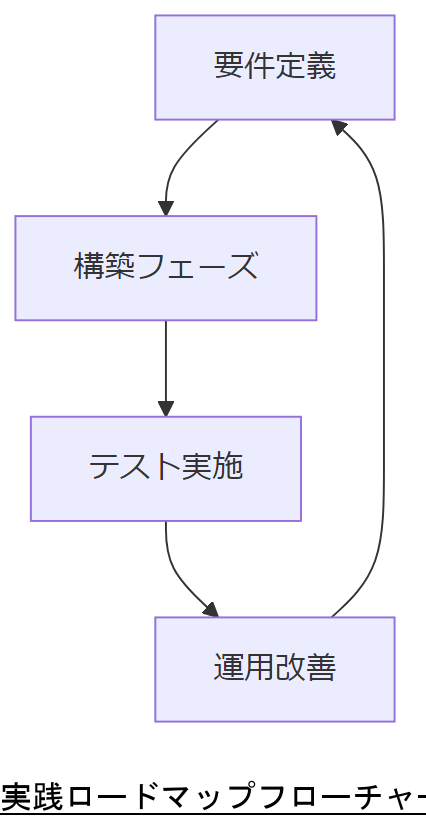

まとめ:実践へのロードマップ

本記事で解説した各章の要点を実装フェーズに移すためのロードマップを提示します。設計→構築→テスト→運用改善のサイクルを回し、継続的な成熟度向上を図ります。

実装準備

- 要件定義と設計ドキュメントの最終確認

- ログ保存基盤とバックアップ環境の構築

- 復旧テストシナリオの策定

テストと運用

- 定期リハーサルで復旧時間を計測

- フォレンジック演習で証拠保持手順を検証

- 運用マニュアルとトレーニングの実施

- 出典:中小企業庁『中小企業BCP支援ガイドブック』平成23年

- 出典:IPA『コンピュータセキュリティインシデント対応ガイド』2009年

各フェーズの責任者と成果物を明示し、プロジェクト計画に落とし込んでください。

PDCAサイクルを意識し、定量的なKPIを設定して継続的に改善状況を可視化してください。

はじめに

スナップショットDBの重要性と復元の基本概念 データベース管理において、スナップショットDBは非常に重要な役割を果たします。スナップショットDBとは、特定の時点のデータベースの状態を保存する機能であり、主にデータの保全や迅速な復元を目的としています。この機能により、データが誤って削除されたり、意図しない変更が加えられた場合でも、過去の状態に戻すことが可能です。 特に、PostgreSQLやMySQLなどのデータベース管理システムでは、スナップショットを利用した復元が一般的です。この復元プロセスでは、スナップショットを基にして削除された行を抽出し、必要なデータを復元することができます。これにより、業務の継続性を確保し、データ損失による影響を最小限に抑えることが可能となります。 スナップショットDBの復元は、特にIT部門や企業の管理部門にとって、データ管理の重要な要素です。適切な復元手順を理解し、実行することで、データの安全性を高めることができます。これから、具体的な復元方法や事例を通じて、スナップショットDBの活用法について詳しく解説していきます。

PostgreSQLにおけるスナップショットの仕組みと復元方法

PostgreSQLにおけるスナップショット機能は、データベースの特定の時点を保存することで、データの整合性を確保し、復元の可能性を高める重要な仕組みです。スナップショットは、トランザクションが実行される際に自動的に生成され、データベースの状態を記録します。このプロセスにより、過去の状態を参照し、削除された行を特定することができます。 復元プロセスは、まずスナップショットを取得した時点のデータを基に、削除されたデータを特定します。具体的には、`pg_dump`コマンドを使用してスナップショットを取得し、`pg_restore`を利用して必要なデータを復元します。この際、特定のテーブルや行を指定することが可能で、柔軟なデータ復旧が実現されます。 また、PostgreSQLはMVCC(Multi-Version Concurrency Control)を採用しており、同時に複数のトランザクションが発生しても、スナップショットを通じてデータの整合性を維持します。これにより、データベースのパフォーマンスを損なうことなく、安全に復元作業を行うことができます。スナップショットの活用は、データ損失のリスクを軽減し、業務の継続性を支える重要な手段となります。

MySQLのスナップショット機能とデータ復元の手法

MySQLにおけるスナップショット機能は、データベースの特定の時点を保存し、データの整合性を確保するための重要なメカニズムです。MySQLでは、スナップショットを利用して、過去の状態から削除された行を復元することが可能です。このプロセスは、主にバイナリログとデータベースのバックアップ機能を活用して行われます。 具体的には、MySQLでは`mysqldump`コマンドを使用して、特定の時点のデータをバックアップとして取得します。このバックアップを基に、削除されたデータを特定し、必要に応じて復元を行います。さらに、バイナリログを活用することで、データベースに加えられた変更履歴を追跡し、特定のトランザクションをロールバックすることも可能です。 MySQLはInnoDBストレージエンジンを使用しており、このエンジンはトランザクションの整合性を維持するためのMVCCを採用しています。このため、同時に実行されるトランザクションがあっても、スナップショットを通じてデータの整合性が保たれます。スナップショット機能を効果的に活用することで、データ損失のリスクを軽減し、業務の継続性を支えることができます。MySQLのスナップショット機能は、データベース管理者にとって非常に強力なツールであり、適切な復元手順を理解することが重要です。

過去の状態から削除行を抽出するためのSQLクエリ

過去の状態から削除行を抽出するためには、SQLクエリを利用してスナップショットデータベースの特定の状態を参照することが重要です。PostgreSQLやMySQLでは、削除された行を特定するために、スナップショットを取得した時点のデータと現在のデータを比較する手法が一般的です。 例えば、PostgreSQLの場合、`pg_logical`を使用して論理レプリケーションのスナップショットを取得し、削除された行を特定することができます。具体的には、次のようなクエリを実行します。 “`sql SELECT * FROM your_table WHERE deleted_at IS NOT NULL AND deleted_at < ‘取得したスナップショットの時刻’; “` このクエリは、`deleted_at`カラムを利用して、特定の時刻より前に削除された行を抽出します。これにより、過去のデータを簡単に参照し、必要な情報を取得することが可能です。 一方、MySQLでは、バイナリログを利用して削除された行を追跡することができます。以下のようなクエリを用いることで、削除されたデータを確認できます。 “`sql SHOW BINLOG EVENTS IN ‘your_binlog_file’; “` このコマンドを実行することで、バイナリログ内のイベントを確認し、削除操作が行われた時刻を特定することができます。そこから、必要なデータを復元するための手順を踏むことができます。 これらのSQLクエリを活用することで、スナップショットDBから削除行を効率的に抽出し、データ復元を円滑に進めることができます。データベース管理者は、これらの手法を理解し、状況に応じて適切なクエリを実行することが求められます。

スナップショットDBを活用したデータ管理のベストプラクティス

スナップショットDBを活用したデータ管理のベストプラクティスは、データの保全と復元を効率的に行うための重要な要素です。まず、定期的なスナップショットの取得を実施することが推奨されます。これにより、データの変更履歴を保持し、必要な時に過去の状態に戻ることが容易になります。特に、業務の重要なタイミングやシステムの大規模な変更前には、スナップショットを取得することが効果的です。 次に、スナップショットを保存する際は、適切なストレージを選定することが大切です。データの安全性を確保するために、異なる物理的場所にバックアップを保管することや、クラウドストレージを利用することも考慮に入れるべきです。これにより、災害やシステム障害に対する耐性を高めることができます。 さらに、復元手順を文書化し、定期的にテストすることも重要です。実際の復元作業をシミュレーションすることで、問題が発生した際の対応力を向上させることができます。最後に、データ管理チーム全体でスナップショットの重要性を理解し、適切なトレーニングを実施することが、データ保全の文化を醸成する上で効果的です。これらのベストプラクティスを実践することで、スナップショットDBを最大限に活用し、データ損失のリスクを軽減することが可能になります。

実際の復元事例とその効果の分析

実際の復元事例を通じて、スナップショットDBの有効性を分析することは、データ管理の重要性を理解する上で非常に有意義です。例えば、ある企業がデータベースのスナップショットを取得していた際、誤って重要な顧客データが削除されるという事態が発生しました。この企業は、定期的にスナップショットを取得していたため、迅速に復元作業を行うことができました。 具体的には、スナップショットを取得した時点に戻ることで、削除された顧客データを無事に復元し、業務への影響を最小限に抑えることができました。この事例からも分かるように、スナップショット機能は、データ損失を防ぎ、迅速な復元を可能にする強力な手段です。 さらに、復元後の分析を行った結果、企業はデータ管理のプロセスを見直し、スナップショットの取得頻度を増やすことを決定しました。このような改善策を講じることで、将来的なデータ損失のリスクをさらに軽減し、業務の継続性を高めることに成功しました。実際の復元事例は、スナップショットDBの重要性を再認識させ、より強固なデータ管理体制の構築へとつながるのです。

スナップショットDB復元の利点と今後の展望

スナップショットDBの復元は、データベース管理において非常に重要な手段であり、特にPostgreSQLやMySQLを利用する企業にとって、その利点は計り知れません。スナップショットを活用することで、過去のデータを迅速に復元できるため、業務の継続性が確保され、データ損失による影響を最小限に抑えることが可能です。定期的なスナップショットの取得と適切な復元手順の理解は、データの安全性を高めるための基本です。 今後、データ管理の重要性がますます高まる中で、スナップショットDBの活用はより一層注目されるでしょう。技術の進化に伴い、より効率的な復元方法や自動化ツールが登場することが期待されます。これにより、データ管理者はより迅速かつ正確にデータ復元を行えるようになり、業務の円滑な運営に寄与することができるでしょう。スナップショットDBの利点を最大限に活用し、未来のデータ管理に備えることが重要です。

今すぐスナップショットDB復元を試してみよう!

スナップショットDBの復元は、データ管理の重要な要素であり、業務の継続性を支える強力な手段です。これまでの内容を通じて、スナップショット機能の利点や具体的な手法について理解を深めていただけたかと思います。もし、まだスナップショットDBを活用した復元を実施していないのであれば、ぜひこの機会にその導入を検討してみてください。 スナップショットDBの復元を試すことで、データ損失のリスクを軽減し、万が一の事態に備えることができます。具体的な手順や設定方法については、専門の資料やガイドを参考にしながら、実際の環境での適用を進めてみてください。データ管理のプロセスを見直し、スナップショットの取得を定期的に行うことで、より安全なデータ環境を構築することができるでしょう。 また、復元作業に不安がある方や、専門的なサポートを求める方は、信頼できるデータ復旧業者に相談することも一つの選択肢です。専門家の知識と経験を活用することで、より安心してデータ管理を行うことができるでしょう。

復元作業におけるリスクと注意すべきポイント

復元作業には、いくつかのリスクと注意すべきポイントがあります。まず第一に、スナップショットを取得するタイミングが重要です。業務の重要な変更やデータの大規模な操作前にスナップショットを取得しておくことで、万が一の事態に備えることができます。また、スナップショットが古い場合、復元後に最新のデータが失われるリスクがあるため、定期的な取得が求められます。 次に、復元作業中のデータ整合性の確保が挙げられます。複数のトランザクションが同時に進行している場合、復元作業が他の操作に影響を及ぼす可能性があるため、業務の繁忙期を避けるなど、慎重な計画が必要です。さらに、復元後には必ずデータの整合性を確認し、問題がないかを検証することが重要です。 最後に、復元作業を行う際には、事前に手順を文書化し、チーム内で共有しておくことが推奨されます。これにより、作業中の混乱を防ぎ、迅速かつ確実な復元を実現することができます。これらの注意点を踏まえ、復元作業を行うことで、データの安全性を高め、業務の継続性を確保することができるでしょう。

補足情報

※株式会社情報工学研究所は(以下、当社)は、細心の注意を払って当社ウェブサイトに情報を掲載しておりますが、この情報の正確性および完全性を保証するものではありません。当社は予告なしに、当社ウェブサイトに掲載されている情報を変更することがあります。当社およびその関連会社は、お客さまが当社ウェブサイトに含まれる情報もしくは内容をご利用されたことで直接・間接的に生じた損失に関し一切責任を負うものではありません。