もくじ

- アラートは鳴った。でも「何が消されたか」が分からない夜

- 削除は“後処理”ではなく攻撃の本番:痕跡消し(Cover Tracks)の狙いを読む

- OSSEC/Wazuhで削除活動を拾う全体像:FIM・監査ログ・プロセス実行の3系統

- FIM(syscheck)で見る「消えた」:消失イベントの読み解きと見落としポイント

- auditd / Sysmon で見る「消した」:unlink/rename と実行ユーザーを結び付ける

- ログ消去・改ざんの検知:ログ収集点の設計と“監視するログ”の優先順位

- “いつも消える”を白にする:logrotate / tmpwatch / cron をノイズから外す作法

- 相関とタイムライン:点のアラートを「侵入ストーリー」に変えるルール設計

- アラート後の最短行動:隔離・証拠保全・復旧判断を並列に進めるチェックリスト

- 帰結:削除活動が見えると対応が速くなる—現場が回る運用へ落とし込む

【注意】本記事は、OSSEC/WazuhなどのHIDS(Host-based IDS)ログから「削除活動(痕跡消し・証拠隠滅を含む)」を検出するための一般的な考え方と実装観点を整理した情報提供です。実際の最適解は、OS・監査設定・権限設計・ログ収集経路・暗号化・仮想化・運用制約によって変わります。重要データや侵害の疑いがある場合は、判断を誤ると調査難易度や被害が拡大する可能性があるため、株式会社情報工学研究所のような専門事業者へ個別案件として相談してください。

第1章 アラートは鳴った。でも「何が消されたか」が分からない夜

現場でいちばん胃が重くなるのは、CPUもメモリも落ち着いているのに、なぜか“状況だけが悪い”ときです。Wazuh(またはOSSEC)から通知は来る。ログイン失敗が増えた、権限昇格っぽい、怪しいコマンド実行がある。けれど次の瞬間、肝心のログが薄い。ファイルが消えている。監査ログが途切れている。そういう夜、あります。

「また新しいセキュリティ運用? 正直、これ以上ダッシュボード増やしたくないんだけど…」

この感情は自然です。現場は“正しいこと”より先に、“回ること”が必要です。特に侵害対応は、対応手順が増えるほど遅くなります。だから本記事では、削除活動を“ダメージコントロール(被害最小化)”の観点で捉え直します。つまり、攻撃を完全に止める話よりも先に、「消された・消されたかもしれない」を素早く把握し、次の一手(隔離/証拠保全/復旧判断)に繋げるためのログ設計・解析の筋道を作ります。

削除活動が厄介なのは、単にファイルが消えるからではありません。攻撃者が消すのは“成果物”だけとは限らないからです。侵入の痕跡(ログ)、横展開の足跡(認証情報の痕)、バックドア(将来の再侵入経路)など、「調査と再発防止に必要な情報」そのものが削られます。ここで重要なのは、ログ解析を“犯人探し”に寄せすぎないことです。まずは、運用として再現性のある検出と、最短での初動を成立させることが目的になります。

この章の結論は単純です。削除活動は「侵害の終盤で起きる後片付け」ではなく、「攻撃を成立させ続けるための作業」です。だから“削除の検知”は、侵害対応を速くするレバーになります。

○ポイントまとめ

- 通知が来たのに情報が薄いとき、削除活動(痕跡消し)を疑うのは合理的

- 目的は「完全停止」より先に「状況把握を速める」=被害最小化の設計

- 削除の対象はファイルだけでなく、監査やログ自体になり得る

第2章 削除は“後処理”ではなく攻撃の本番:痕跡消しの狙いを読む

攻撃者が削除する理由は、大きく3つに整理できます。1つ目は、侵入経路や権限昇格の痕跡を消して、調査の手掛かりを減らすこと。2つ目は、復旧を難しくして、組織に選択肢(例えば身代金支払い)を迫ること。3つ目は、検知ルールの根拠となるログを消し、検知と対応を遅らせることです。

「でも、ログって他にも送ってるよね? 多少消されても…」

これも現場の本音として正しい疑いです。だからこそ“どこで何が消えると詰むか”を、設計で分ける必要があります。削除活動の検知には、次の2系統の視点が要ります。

- 結果(消えた):ファイルやディレクトリが消失した、ログが欠落した、設定が初期化された

- 原因(消した):誰が、いつ、どのプロセスで、どの権限で削除操作をしたか

“消えた”だけだと、誤検知が混ざります。logrotateで消える、tmpwatchで消える、CIの作業ディレクトリが消える、アプリのクリーンアップで消える。逆に“消した”だけだと、対象が重要かどうか判断が遅れます。ここが本記事の伏線です。後で説明するように、OSSEC/Wazuhはこの2系統を「ファイル整合性(FIM)」と「監査ログ(auditdやSysmon等)」で補完できます。さらに、相関(Correlation)で“点”を“線”にすると、現場の意思決定が一気に楽になります。

攻撃者がよく狙う削除対象には、傾向があります(環境により異なるので一般論として)。

- Linux:/var/log 配下、~/.bash_history、監査ログ、エージェント設定、バックアップやスナップショット管理の痕跡

- Windows:イベントログのクリア、セキュリティ製品のログ、RDP/認証の履歴、実行痕(Prefetchや最近使ったファイル等)

ただし“何が狙われるか”は、攻撃者というより「あなたのシステムが何で守られているか」で決まります。ログの保存先が単一なら単一を狙われる。収集経路が冗長なら冗長に迂回される。この差は、後半で触れる「一般論の限界」に直結します。

○ポイントまとめ

- 削除検知は「消えた(結果)」と「消した(原因)」を分けて設計する

- 誤検知を減らすには、正規の削除(運用)を先に理解して白に寄せる

- 最終的には相関で“線”にし、初動判断(隔離/証拠保全/復旧)を速める

第3章 OSSEC/Wazuhで削除活動を拾う全体像:FIM・監査ログ・プロセスの3系統

ここから技術の話に入ります。OSSEC/Wazuhは、単に「怪しいログを眺める」道具ではなく、複数ソースを同じ土俵に載せる枠組みとして使うのが効きます。削除活動の検出に限ると、主に3系統が中核です。

- FIM(File Integrity Monitoring):重要パス配下のファイルが作成/更新/削除された“結果”を捉える

- 監査ログ(Linux auditd / Windows Sysmon 等):unlink/rename などの削除系操作や、実行ユーザー・プロセスを捉える

- プロセス実行の観測:rm/shred/wevtutil 等の実行、権限昇格、スケジューラ経由の実行を捉える

この3系統は、役割が違います。FIMは「消えた」を確実に拾えますが、“誰が消したか”が弱くなりがちです。監査ログは“誰が消したか”を補えますが、監査設定が入っていないと何も取れません。プロセス観測は、削除操作そのものより広く拾える反面、ノイズも増えます。だから現場の設計としては「最低限のFIM + 要所の監査 + 相関で絞り込み」という順番が現実的です。

分かりやすいように、何が取れるかを整理します(詳細は環境・設定で変わります)。

| 観測系統 | 得意なこと | 弱点/注意 | 削除検知での使い所 |

|---|---|---|---|

| FIM | ファイルの消失・改変を“結果”として捕捉 | 誰が/どのプロセスかは単体では薄い。監視対象選定が甘いとノイズが増える | 重要設定/鍵/ログの“消えた”を確実に拾う |

| 監査ログ | ユーザー/プロセス/操作(unlink/rename等)を因果で捕捉 | 設定が無いと取れない。高頻度対象はログ量が膨れやすい | 「消した主体」を押さえ、FIMの結果と結び付ける |

| プロセス観測 | 削除コマンドやログクリア操作、権限昇格の前後を広く拾う | ノイズが多くなりやすい。正規運用の白化が必須 | “痕跡消しツール”の兆候を早めに捉える |

ここで大事なのは、ツールの名前より「ログがどの地点で確保されるか」です。攻撃者がホスト上のログを消すことは珍しくありません。だから、ホスト内で完結する検知だけに寄せると、最後に“空振り”になります。ログの転送先(SIEM/ログ基盤)や、改ざん困難な保存先(権限分離・WORM相当・分離ネットワーク等)をどう置くかが、設計の核心です。

この章の帰結(小さい結論)は、「削除は1つのログソースで捉え切ろうとしない」ことです。FIMで結果、監査で原因、プロセス観測で兆候。3つを組み合わせると、現場の説明責任(誰が・いつ・何を)まで到達しやすくなります。

○ポイントまとめ

- 削除検知は FIM(結果)+監査(原因)+プロセス(兆候)で組む

- ログ収集地点の設計(ホスト外保全)が、最後の詰みを防ぐ

- 単体の“正解設定”より、相関で判断できる形にするのが現実的

第4章 FIM(syscheck)で見る「消えた」:消失イベントの読み解きと見落としポイント

まず、いちばん取り回しが良いのがFIMです。Wazuhではファイル整合性監視として扱われ、重要パス配下の変更(作成・更新・削除)を検出できます。削除活動の入口としては、FIMが「何が消えたか」を最短で教えてくれる、という価値があります。

「でもFIMって、監視対象を増やすほどアラートが荒れて結局見なくなるやつでしょ?」

この疑いも正しいです。だからFIMは“全部見る”ではなく、“消えると困るものだけ見る”が基本です。具体的には、次のようなカテゴリに分けて設計します。

- 絶対に消えてほしくない:認証鍵、暗号鍵、重要設定、監査設定、エージェント設定

- 消えたら異常の可能性が高い:アプリの実行ファイル、サービス定義、起動スクリプト、永続化の痕跡が置かれやすい場所

- 消えても不自然ではないが“説明が必要”:アプリログ、操作ログ、重要ジョブの出力

FIMの見落としポイントは大きく3つあります。

(1)ログローテーション等の正規運用による削除

/var/log配下を雑に監視すると、logrotateやアプリのログロールで毎日アラートが鳴ります。すると現場は見なくなります。対策は2段階です。第一に監視対象を“ログそのもの”ではなく“ログ設定や監査の設定”に寄せる。第二に、ログを監視するなら「このログはどの運用で消えるか」を事前に把握し、白化(許容)するルールを作ることです。白化ができないなら、監視を増やさないほうが良い場合すらあります。

(2)攻撃者が“監視対象外”を消す

FIMは指定したパスしか見ません。攻撃者は、当然そこを外します。だから「一般的に重要そうなパス」だけでなく、あなたの環境での“重要パス”を入れないと意味が薄れます。たとえば、アプリが独自にログを吐く場所、CI/CDが成果物を置く場所、バックアップのメタデータ、構成管理のワークディレクトリなどです。この“環境依存”こそ、後半で述べる一般論の限界です。

(3)消された事実は分かるが、主体が分からない

FIM単体だと「消えた」は分かっても、「誰が消したか」は曖昧になりがちです。ここが次章以降の伏線で、監査ログ(Linuxならauditdのsyscall監査、WindowsならSysmon等)と結び付けることで、主体の特定や相関が可能になります。FIMは“結果のセンサー”として割り切り、原因追跡は別系統で補うのが筋が良いです。

FIMを削除検知に使う場合、運用上のコツは「アラートを減らす」のではなく「説明可能にする」ことです。たとえば“夜間に重要設定が消えた”は、原因が何であれインシデント級です。一方で“日次メンテでログが整理された”は説明できれば問題になりません。現場に必要なのは、この差を素早く判断できる材料です。

○ポイントまとめ

- FIMは「何が消えたか」を速く掴むための最初の手段として有効

- 監視対象は“消えると困るもの”に絞り、正規運用の削除は白化する

- 「誰が消したか」は次の監査ログ系統で補完する前提で設計する

第5章 auditd / Sysmonで見る「消した」:unlink/renameと実行ユーザーを結び付ける

前章までで「消えた(結果)」はFIMで拾える、という話をしました。次に必要なのは「誰が、何を、どうやって消したか(原因)」です。ここで効いてくるのが、Linuxならauditd、WindowsならSysmon(+イベントログ)といった監査ログです。Wazuh/OSSECは、これらのログを取り込み、ルールで検知し、相関させる役割を担えます。

「監査ログって重いし、入れたらログ量が爆発して運用が死ぬんじゃ…」

この不安は健全です。監査は“全部取る”とほぼ確実に破綻します。なので削除活動に絞るなら、まずは狙いを限定して「削除に直結するイベント」と「削除に付随する実行」を押さえ、必要最小限から始めるのが現実的です。

Linux:auditdで削除に近い操作を捉える考え方

Linuxのファイル削除は、ユーザーが rm を打ったかどうかよりも、最終的にはカーネルのシステムコール(例:unlink、unlinkat、rename、renameatなど)として表れます。rm は入口に過ぎず、アプリやスクリプトも同じsyscallを呼びます。つまり“削除行為”を押さえるなら、コマンド名よりsyscall監査が筋が良い、ということです。

ただし、auditdは設計を誤るとログ量が膨らみます。そこで削除検知の最初の一手としては、次のような段階設計が現場で成立しやすいです。

- 段階1:重要パス(例:設定、鍵、監査設定、エージェント設定)に対する削除系syscallだけを監査

- 段階2:対象を重要ログ・重要実行ファイルに広げる(ただし白化ルールとセット)

- 段階3:横展開や永続化の痕跡が置かれやすい領域を追加(環境依存)

段階1だけでも、「重要設定が消えた」「監査設定が書き換わった」「エージェントが無効化された」など、初動判断に直結する情報を得られます。攻撃者は“検知の目”を塞ぐことを優先することが多いので、ここにログ設計の優先順位を置くのは合理的です。

Windows:Sysmonとイベントログで“削除の周辺”を押さえる

Windowsでは、ファイル削除そのものの可観測性は、構成・監査ポリシー・Edr等の導入状況で差が出ます。ここでも重要なのは「全部を万能に取る」ではなく、削除活動に繋がりやすい周辺イベントを合わせて取ることです。

たとえばSysmonは、プロセス作成(誰が何を実行したか)や、特定の挙動(設定次第)を高精度に残せます。削除活動に関しては、次のような“痕跡消しに近い操作”が検知対象になりやすいです。

- ログクリアや監査無効化に使われやすい管理コマンドの実行(例:イベントログ関連、監査ポリシー変更など)

- スケジューラやサービス登録の変更(永続化やバッチ削除の準備)

- 不自然な権限でのプロセス実行(SYSTEM、管理者権限、横移動後の高権限)

ここでの狙いは、「削除操作の瞬間を100%撮る」よりも、「削除が起きる前後の主体と経路」を固めることです。削除は単体で起きるより、侵入→権限昇格→探索→持ち出し→痕跡消し、の流れの終盤で現れがちです。よって、プロセス作成ログと相関させるほど“線”が太くなります。

相関の前提:時刻・ユーザー・ホストIDの整合を取る

監査ログで「消した主体」を掴むには、ログの整合性が重要です。時刻ズレ(NTP不備)があるとタイムラインが崩れます。ユーザーIDの表記揺れ(UID、SID、ドメイン\ユーザーなど)があると相関が失敗します。ホスト名やエージェントIDが変わる運用(自動再構築、スケールアウト)でも追跡が難しくなります。ここは“ログ解析”の手前の話ですが、実際の現場ではここがボトルネックになりやすいので、先に潰す価値があります。

○ポイントまとめ

- 削除の原因追跡は、Linuxはsyscall監査(unlink/rename等)、Windowsはプロセス作成+周辺監査が現実的

- 監査は“段階導入”が基本:重要パスから始め、白化ルールとセットで広げる

- 相関の土台は時刻・ユーザー表記・ホスト識別の整合(ここが崩れると全部が弱くなる)

第6章 ログ消去・改ざんの検知:ログ収集点の設計と“監視するログ”の優先順位

削除活動の中でも、特に危険度が高いのが「ログそのものの消去・改ざん」です。なぜなら、調査の材料が消えるだけでなく、再発防止の精度も落ちるからです。さらに、組織内の説明責任(何が起きたか)にも直撃します。ここで重要なのは、検知ルールを増やすことより、ログの収集点と保全の設計です。

「ログって、転送してるから大丈夫じゃないの?」

転送しているなら、方向性は正しいです。ただし、転送の設計次第で“弱点”が残ります。例えば、ホスト上に一時的に溜めてから送る方式だと、そのバッファを消される可能性があります。転送先が同一権限ドメインにあると、横展開でまとめて消されるリスクがあります。攻撃者は「最後にログを消す」だけでなく、「ログが集まらない状態を作る」ことも狙います。

優先順位:まず“検知の目”を守る

削除検知の運用を被害最小化(ダメージコントロール)として成立させるには、監視対象の優先順位を明確にします。おすすめの整理は次の通りです。

| 優先度 | 守る対象 | 理由 | 代表例 |

|---|---|---|---|

| 高 | 監査・収集の設定 | ここを壊されると以後の検知と調査が成立しにくい | auditd設定、Sysmon設定、Wazuh/OSSECエージェント設定、転送設定 |

| 中 | 重要ログの欠落 | 欠落は痕跡消しの兆候になり得るが、運用由来もある | /var/log、アプリログ、イベントログ |

| 低〜中 | 一般ファイルの消失 | 環境依存が大きく、誤検知が混ざりやすい | 一時ファイル、キャッシュ、ビルド成果物 |

ログの欠落そのものをどう検知するか

ログ欠落の検知は、単純に「ログファイルが無い」だけだと誤検知が出ます。そこで実務では、次の複合条件で“怪しさ”を作ります。

- ログ収集が一定時間途切れた(送信されない)

- 同時期に権限昇格や不審プロセス実行がある

- 監査設定やエージェント設定の変更が検出された

つまり、欠落を単体アラートにしないで、相関の材料にするのがコツです。Wazuh/OSSECのルール運用は、こういう“点を線にする”用途で本領を発揮します。

改ざん耐性:ホスト外保全の設計

ここで「一般論の限界」が出ます。組織の制約(ネットワーク分離、クラウド利用可否、運用人員、監査要件)で、最適な保全設計は変わります。たとえば、ログ転送先を別権限ドメインに分ける、転送の認証を強くする、保存先を追記のみ(変更不可に近い)にする、などの方針は共通でも、実装は案件で変わります。現場が困るのはここです。「正しい設計」を知っても、「自社でどう落とすか」で詰まる。終盤で、このギャップを自然に埋める話に繋げます。

○ポイントまとめ

- 削除検知の最優先は“検知の目”を守る=監査/収集設定の変更を重く扱う

- ログ欠落は単体で断定しない。相関の材料として怪しさを積み上げる

- ホスト外保全は方針が同じでも実装が案件依存。ここが一般論の限界になりやすい

第7章 “いつも消える”を白にする:logrotate / tmpwatch / cronをノイズから外す作法

削除検知で運用が崩れる最大の原因は、誤検知ではなく“過検知”です。正規運用で発生する削除(ログローテ、テンポラリ掃除、デプロイの入れ替え)が大量に入ってくると、現場はアラートを見なくなります。これが一番まずい。だから本章は、削除検知を“収束”させて、運用が回る状態に整える話です。

「結局、ノイズが多くて捨てることになるなら、最初からやらない方が良くない?」

その判断も時に正しいです。ただし、やり方を変えると成立します。コツは、「ノイズを全部消す」ではなく、「正規運用を説明可能にする」ことです。

1) 正規削除の発生源を洗い出す

Linuxならlogrotate、tmpwatch/tmpreaper、systemd-tmpfiles、cron、アプリの独自ローテ。Windowsならタスクスケジューラ、メンテナンスジョブ、アップデート、ログ保持ポリシーなどです。まずは、削除が起きる“仕組み”を一覧化します。これをやらずに白化すると、後から「白化したせいで見逃した」が起きやすいです。

2) “場所”ではなく“意味”で白化する

例として /var/log を丸ごと白化すると危険です。代わりに、

- 特定のローテーションパターン(例:日次で .1 が増える)

- 特定の実行主体(rootのlogrotate、特定のサービスアカウント)

- 特定の時間帯(メンテウィンドウ)

のように、意味のある条件で白化します。これにより、同じ場所でも不自然な削除(夜間に別ユーザーが大量削除など)が浮かびやすくなります。

3) “白化”はルールではなくドキュメントにする

運用は人が変わります。担当が変わるたびに白化ルールの意図が失われると、次に事故が起きたときに説明できません。白化の根拠(どの運用で、なぜ消えるのか)を短くメモしておくと、現場の心理的負担が減ります。これは“現場が回る”ために重要です。

4) 白化しない領域を明確にする

ここが最後の防波堤です。監査設定、エージェント設定、認証鍵、重要サービス設定、バックアップ設定など、「消えたら即インシデント扱い」の領域は、白化しないと決めます。運用で消えるなら、そもそも運用設計を変えるべき対象です。

○ポイントまとめ

- 削除検知が失敗する主因は“過検知”。まず運用が回る状態に整える

- 白化は“場所”より“意味”(主体・時間・パターン)で行う

- 白化の根拠を短く残し、「白化しない領域」を防波堤として固定する

第8章 相関とタイムライン:点のアラートを「侵入ストーリー」に変えるルール設計

ここまでで、削除活動を「消えた(FIM)」と「消した(監査ログ)」で捉える話をしました。ただ、現場の苦しさは“ログがある/ない”よりも、「結局いま何が起きていて、何を優先すべきか分からない」ことにあります。そこで必要になるのが相関(Correlation)とタイムラインです。点のアラートを、意思決定できる線に変えます。

「相関って、ルール作りが大変で結局メンテが増えるやつでは…」

その懸念はもっともです。だから“万能の相関”は狙いません。削除活動にフォーカスした場合、相関の目的は次の2つに絞ると運用が回りやすいです。

- 目的A:「削除が“普通”か“危険”か」を素早く分ける(ノイズカット)

- 目的B:危険側に寄ったとき、初動(隔離/証拠保全/復旧判断)に必要な材料を揃える

相関の基本形:削除イベントを“前後”で挟む

削除は単体で起きるより、前後に兆候が出やすいです。たとえば、権限昇格の後に削除が来る、外部通信の後にログが欠落する、認証失敗が増えた直後に監査設定が変わる、などです。よって相関は「削除イベントを中心に、前後の条件で挟む」形がシンプルで強いです。

例として、削除活動の“危険度”を上げる代表的な前後条件を表にします(一般論であり、環境により調整が必要です)。

| 中心イベント(点) | 前後条件(線を太くする材料) | 現場の解釈 | 次アクション例 |

|---|---|---|---|

| 重要設定の削除(FIM) | 直前に権限昇格/新規管理者/不審なリモートログイン | 侵害の可能性が高い。まず隔離優先 | 通信遮断、証拠保全、影響範囲調査 |

| 監査/エージェント設定の変更 | 同時刻にログ欠落、特権プロセス実行、スケジューラ変更 | “検知の目”を潰しに来ている疑い | ログ基盤側で欠落範囲特定、保全設計の確認 |

| 大量削除(短時間で多数) | 普段と違うユーザー、普段と違う時間帯、普段と違うホスト | 自動処理か、意図的な痕跡消し/破壊の疑い | 正規ジョブ照合→合わなければ隔離寄り |

| ログ欠落(収集途切れ) | 直前に外部通信増、認証失敗増、設定変更、再起動 | 通信/収集経路の破壊か、侵害の副作用 | 転送先側で残存ログ確認、欠落時間を固定 |

タイムラインの作り方:5W1Hを“最小コスト”で揃える

相関の出口は、タイムライン(いつ、誰が、どこで、何を、どうした)です。ここで完璧なフォレンジックをやろうとすると、現場は止まります。だから削除検知の文脈では、まず“初動に必要な最低限の5W1H”を揃えるのが現実的です。

- When:削除(または欠落)が起きた時刻とその前後幅(例:前後30分)

- Who:ユーザー/UID/SID、権限種別(特権か)

- Where:ホスト、重要パス、ログ収集経路(どこまで届いたか)

- What:消えた対象(FIM)と、消す操作(監査ログ/プロセス)

- How:対話実行か、スケジューラ経由か、リモート経由か

これだけ揃うと、現場の会話が変わります。「よく分からないが怪しい」から、「この時間帯にこのユーザーがこのホストで監査設定に触っていて、直後にログが欠落している。いったん隔離しよう」に変わります。これが“ブレーキ”として効きます。

○ポイントまとめ

- 相関の目的は万能化ではなく「ノイズカット」と「初動材料の自動収集」に絞る

- 削除イベントを中心に、前後条件で線を太くする(権限昇格・欠落・不審実行など)

- タイムラインは完璧より先に、初動に必要な最小5W1Hを揃える

第9章 アラート後の最短行動:隔離・証拠保全・復旧判断を並列に進めるチェックリスト

削除活動が検出できたとして、現場が次に詰まるのは「で、今なにをする?」です。ここでの失敗は2つに分かれます。1つは、怖くて何もできず時間だけが過ぎる。もう1つは、焦ってログや証拠を壊してしまう。被害最小化(ダメージコントロール)の観点では、隔離・証拠保全・復旧判断を“並列”で進めるのが基本です。

「隔離したら業務が止まるし、でも放置したら広がるし…」

ここが現場のしんどいところです。だから判断を楽にするために、事前に“選択肢の型”を作っておきます。削除活動の検知は、その型を回すトリガーになります。

初動チェックリスト(一般論):迷いを減らす順番

次のチェックリストは、特定の環境を前提としない一般論です。実際には業務要件や監査要件で変わるため、最終的には個別設計が必要です(ここが一般論の限界です)。

| 並列レーン | 最初の5〜15分 | 次の30〜60分 | 目的 |

|---|---|---|---|

| 隔離(Containment) | 危険度が高い場合はネットワーク制限(最小権限で) | 影響範囲(同一資格情報/同一セグメント)に横展開の兆候がないか確認 | 被害拡大の歯止めをかける |

| 証拠保全(Preservation) | ログ基盤側で欠落時間と残存ログを固定、収集停止を避ける | ホスト側の揮発情報の扱い方針を決める(上書き回避) | 後から検証できる状態を残す |

| 復旧判断(Recovery) | 業務影響と復旧優先度を整理(止められないものを明確化) | 復旧手段(バックアップ/スナップショット/再構築)の安全性を評価 | 最短で業務を戻しつつ再侵害を防ぐ |

削除活動のアラートで特に気にする“判断ポイント”

削除検知が入ったとき、現場で判断を分けるポイントは次の3つです。

- ポイント1:対象が「検知の目」か?(監査設定、エージェント設定、ログ転送設定など)

- ポイント2:主体が「特権」か?(root/SYSTEM/管理者、または普段使わない特権)

- ポイント3:同時に「欠落」があるか?(ログ途切れ、監査停止、不可解な再起動など)

この3つが揃うほど、危険側に寄ります。逆に、対象が一時領域で、主体が正規ジョブで、同時に欠落もないなら、まずは運用起因の可能性を確認します。ここでのコツは「疑う/疑わない」ではなく、「確認の順番を固定する」ことです。順番が固定されると、現場のストレスが減り、対応が速くなります。

現場が疲弊しないための“コミュニケーション設計”

削除活動の検知は、技術だけでなく社内調整にも影響します。説明が弱いと「またセキュリティが騒いでる」で終わります。逆に、説明が強すぎると「断定したのか?」で詰まります。ここは“場を整える”ために、言い方の型があると便利です。

- 断定ではなく、観測事実で話す:「この時間にこの設定変更とログ欠落が観測された」

- 影響を先に言う:「調査の材料が失われる可能性があるため、早めの隔離が有効」

- 選択肢を並べる:「止めない案/止める案、それぞれのリスク」

これはセキュリティ技術というより、現場運用を“軟着陸”させる工夫です。

○ポイントまとめ

- 初動は隔離・証拠保全・復旧判断を並列に走らせ、時間を味方にする

- 削除検知では「検知の目」「特権」「欠落」の3点が危険度を押し上げる

- 社内説明は断定せず観測事実で。順番を固定して現場の疲弊を減らす

第10章 帰結:削除活動が見えると対応が速くなる—現場が回る運用へ落とし込む

ここまでの話を一本の線でまとめます。OSSEC/WazuhなどのHIDSログ解析で「削除活動」を検出する価値は、犯人探しの精度を上げることではありません。被害最小化(ダメージコントロール)に直結する“意思決定の速度”を上げることです。削除は、攻撃者が優先して実行することが多い「調査を遅らせる作業」だからです。

「結局、ツールを増やして運用が増えるだけじゃないの?」

その疑いは最後まで正しいです。だからこそ、運用を増やすのではなく“運用を減らすために削除検知を使う”という発想が必要になります。具体的には、次のように落とし込みます。

運用へ落とす3ステップ(削除検知に絞った最小構成)

- ステップ1:FIMで「消えたら困る領域」を最小限で監視(白化しない防波堤を作る)

- ステップ2:監査ログで「消した主体」を要所だけ押さえる(段階導入、ログ量を制御)

- ステップ3:相関で「危険側だけ強く鳴らす」(ノイズカットし、初動材料を揃える)

これなら、運用の追加は最小限で済みます。逆に、ここを飛ばして“全部入れる”と、確実に回らなくなります。

一般論の限界:最後に残るのは「あなたの環境の固有性」

ここが最終章のいちばん重要な点です。削除活動の検出は、一般論だけでは最後の詰めができません。理由は明確で、「何が重要か」「何が正規の削除か」「どこまでログが保全されるか」が、システム構成・契約・権限設計・運用制約で決まるからです。

たとえば、同じ“ログ欠落”でも、

- ログ基盤の転送遅延なのか

- エージェント停止なのか

- ネットワーク分離の仕様なのか

- 攻撃者の痕跡消しなのか

は、構成を知らないと判断できません。ここで現場は「分かってるけど、うちの事情だと…」となります。まさにその瞬間が、専門家に相談するべきタイミングです。削除検知の設計は、セキュリティの話であると同時に、ログ基盤・権限分離・保全手順・復旧計画の話でもあります。

次の一歩:困ったときに相談できる“設計レビュー”を持つ

削除活動の検知は、インシデントが起きてから慌てて整えると間に合いません。逆に、平時に“最小構成”で入れておくと、いざというときに歯止めになります。そして、平時に残る課題はほぼ「個別案件の設計」です。ログの転送・保全・相関・白化の境界は、現場の運用と契約条件(クラウド可否、保持期間、監査要件、委託範囲)に強く依存します。

もし読者の方が、具体的な案件・契約・システム構成の制約の中で「どこまでやるべきか」「どのログを優先すべきか」「運用を増やさずに成立させるにはどうするか」で悩んでいるなら、株式会社情報工学研究所のような専門事業者に相談するのが合理的です。一般論を“あなたの現場で動く設計”に落とすところが、一番コストがかかり、かつ効果が出るポイントだからです。

○ポイントまとめ

- 削除検知の価値は「意思決定を速くする」こと。被害最小化に直結する

- 最小構成(FIMの防波堤+要所監査+相関のノイズカット)で運用を回す

- 最後に残るのは個別設計。一般論の限界を越えるには専門家レビューが効く

付録:現在のプログラム言語各種でログ解析・検知実装を行う際の注意点

最後に、実装担当がハマりやすい注意点を、言語横断の観点と主要言語ごとに整理します。ここは“正確に動くこと”が最優先です。削除検知は、誤判定が続くと運用が壊れ、逆に見逃しがあると調査が詰みます。

言語共通の注意点(まずここが一番重要)

- 時刻とタイムゾーン:ログのタイムスタンプ形式が混在しやすい(UTC/JST、ローカル時刻、ミリ秒/ナノ秒)。相関が目的なら、正規化(パースの一元化)を最優先にする。

- 文字コードと改行:UTF-8前提でも例外が混ざる(バイナリ混入、制御文字、Windows改行)。例外処理を“落ちない”設計にする。

- 巨大ログの処理:全部メモリに載せない(ストリーミング処理、分割、バックプレッシャー)。

- 正規表現のリスク:複雑な正規表現はReDoS(最悪計算量)を引き起こし得る。攻撃者がログを汚染できる前提では特に危険。単純化・タイムアウト・プリフィルタが重要。

- パスと権限:パス正規化、シンボリックリンク、UNC等の差で誤検知/見逃しが起きる。監視対象は“意図した実体”を指すように設計する。

- 出力の安全性:検知結果をシェルやSQLに流すときはエスケープ必須(ログ由来の値を信用しない)。

Python

- 正規表現やパーサでCPUを食いがち。巨大ログはジェネレータ/逐次処理で設計する。

- マルチプロセス/マルチスレッドの扱いでログ順序が崩れやすい。相関の前提(順序)を崩さない設計が必要。

- 例外処理が雑だと「1行の壊れたログで全体停止」になりやすい。壊れた行は隔離して継続する。

Java / Kotlin

- 文字コードと改行差、日付パースで“地味なバグ”が相関を壊す。フォーマッタを統一し、厳格/寛容モードを使い分ける。

- ヒープに乗せすぎるとGCで遅延が出る。ストリーム処理、バッファ設計、メトリクス監視が重要。

JavaScript / Node.js

- シングルスレッドのイベントループをブロックしない(巨大正規表現・巨大JSONパースに注意)。

- 非同期処理で“到着順”が崩れやすい。時刻正規化とソート戦略(窓関数など)を設計する。

Go

- goroutineで並列化しやすい反面、順序保証が崩れると相関が壊れる。チャネル設計と順序制御が重要。

- 正規表現やパースを並列化するとログ量に応じてCPUが張り付く。レート制御やキュー設計を入れる。

Rust

- 安全に高速実装できるが、所有権設計の複雑化で実装コストが上がりやすい。要所(パース・正規化)をライブラリで固める。

- 高速ゆえに“取りすぎ”が起きることもある。出力の抑制(ノイズカット)を設計に含める。

C / C++

- パース系は脆弱性(バッファオーバーフロー等)を生みやすい。ログを攻撃者が汚染できる前提では特に危険。安全なライブラリ利用と境界チェックが必須。

- 文字コードや改行差、例外ケース処理で見逃しが起きやすい。テストデータ(壊れたログ、巨大行)を用意する。

PowerShell

- 管理系操作と近接しているため、スクリプトの権限取り扱いが事故に直結する。実行ポリシー、署名、最小権限の徹底が重要。

- 文字列処理は便利だが、外部コマンド呼び出し時のエスケープ不足で事故が起きやすい。

Bash / Shell

- ログ解析をシェルだけで完結させると、引用・エスケープ・空白・改行で事故が起きやすい。特にログ由来の値をそのままコマンドに渡さない。

- 可搬性(GNU/BSD差)で挙動が変わりやすい。運用環境を固定できないなら避ける判断も必要。

Ruby / PHP

- 文字コードと正規表現で性能・安全性の問題が出やすい。巨大ログは逐次処理・制限値・タイムアウトを設計する。

- Web連携(管理画面やAPI)と繋げる場合、入力検証と認可(誰が見られるか)が最重要。検知ログは機微情報になり得る。

まとめると、「ログ解析は“仕様外入力が来る前提”で落ちない・誤らない設計にする」「相関の前提(時刻・識別子)を壊さない」「出力先(通知・DB・コマンド)で安全に扱う」が、言語を問わず最重要です。ここまで整えて初めて、削除活動の検知が現場の被害最小化に効いてきます。

第8章 相関とタイムライン:点のアラートを「侵入ストーリー」に変えるルール設計

ここまでで、削除活動を「消えた(FIM)」と「消した(監査ログ)」で捉える話をしました。ただ、現場の苦しさは“ログがある/ない”よりも、「結局いま何が起きていて、何を優先すべきか分からない」ことにあります。そこで必要になるのが相関(Correlation)とタイムラインです。点のアラートを、意思決定できる線に変えます。

「相関って、ルール作りが大変で結局メンテが増えるやつでは…」

その懸念はもっともです。だから“万能の相関”は狙いません。削除活動にフォーカスした場合、相関の目的は次の2つに絞ると運用が回りやすいです。

- 目的A:「削除が“普通”か“危険”か」を素早く分ける(ノイズカット)

- 目的B:危険側に寄ったとき、初動(隔離/証拠保全/復旧判断)に必要な材料を揃える

相関の基本形:削除イベントを“前後”で挟む

削除は単体で起きるより、前後に兆候が出やすいです。たとえば、権限昇格の後に削除が来る、外部通信の後にログが欠落する、認証失敗が増えた直後に監査設定が変わる、などです。よって相関は「削除イベントを中心に、前後の条件で挟む」形がシンプルで強いです。

例として、削除活動の“危険度”を上げる代表的な前後条件を表にします(一般論であり、環境により調整が必要です)。

| 中心イベント(点) | 前後条件(線を太くする材料) | 現場の解釈 | 次アクション例 |

|---|---|---|---|

| 重要設定の削除(FIM) | 直前に権限昇格/新規管理者/不審なリモートログイン | 侵害の可能性が高い。まず隔離優先 | 通信遮断、証拠保全、影響範囲調査 |

| 監査/エージェント設定の変更 | 同時刻にログ欠落、特権プロセス実行、スケジューラ変更 | “検知の目”を潰しに来ている疑い | ログ基盤側で欠落範囲特定、保全設計の確認 |

| 大量削除(短時間で多数) | 普段と違うユーザー、普段と違う時間帯、普段と違うホスト | 自動処理か、意図的な痕跡消し/破壊の疑い | 正規ジョブ照合→合わなければ隔離寄り |

| ログ欠落(収集途切れ) | 直前に外部通信増、認証失敗増、設定変更、再起動 | 通信/収集経路の破壊か、侵害の副作用 | 転送先側で残存ログ確認、欠落時間を固定 |

タイムラインの作り方:5W1Hを“最小コスト”で揃える

相関の出口は、タイムライン(いつ、誰が、どこで、何を、どうした)です。ここで完璧なフォレンジックをやろうとすると、現場は止まります。だから削除検知の文脈では、まず“初動に必要な最低限の5W1H”を揃えるのが現実的です。

- When:削除(または欠落)が起きた時刻とその前後幅(例:前後30分)

- Who:ユーザー/UID/SID、権限種別(特権か)

- Where:ホスト、重要パス、ログ収集経路(どこまで届いたか)

- What:消えた対象(FIM)と、消す操作(監査ログ/プロセス)

- How:対話実行か、スケジューラ経由か、リモート経由か

これだけ揃うと、現場の会話が変わります。「よく分からないが怪しい」から、「この時間帯にこのユーザーがこのホストで監査設定に触っていて、直後にログが欠落している。いったん隔離しよう」に変わります。これが“ブレーキ”として効きます。

○ポイントまとめ

- 相関の目的は万能化ではなく「ノイズカット」と「初動材料の自動収集」に絞る

- 削除イベントを中心に、前後条件で線を太くする(権限昇格・欠落・不審実行など)

- タイムラインは完璧より先に、初動に必要な最小5W1Hを揃える

第9章 アラート後の最短行動:隔離・証拠保全・復旧判断を並列に進めるチェックリスト

削除活動が検出できたとして、現場が次に詰まるのは「で、今なにをする?」です。ここでの失敗は2つに分かれます。1つは、怖くて何もできず時間だけが過ぎる。もう1つは、焦ってログや証拠を壊してしまう。被害最小化(ダメージコントロール)の観点では、隔離・証拠保全・復旧判断を“並列”で進めるのが基本です。

「隔離したら業務が止まるし、でも放置したら広がるし…」

ここが現場のしんどいところです。だから判断を楽にするために、事前に“選択肢の型”を作っておきます。削除活動の検知は、その型を回すトリガーになります。

初動チェックリスト(一般論):迷いを減らす順番

次のチェックリストは、特定の環境を前提としない一般論です。実際には業務要件や監査要件で変わるため、最終的には個別設計が必要です(ここが一般論の限界です)。

| 並列レーン | 最初の5〜15分 | 次の30〜60分 | 目的 |

|---|---|---|---|

| 隔離(Containment) | 危険度が高い場合はネットワーク制限(最小権限で) | 影響範囲(同一資格情報/同一セグメント)に横展開の兆候がないか確認 | 被害拡大の歯止めをかける |

| 証拠保全(Preservation) | ログ基盤側で欠落時間と残存ログを固定、収集停止を避ける | ホスト側の揮発情報の扱い方針を決める(上書き回避) | 後から検証できる状態を残す |

| 復旧判断(Recovery) | 業務影響と復旧優先度を整理(止められないものを明確化) | 復旧手段(バックアップ/スナップショット/再構築)の安全性を評価 | 最短で業務を戻しつつ再侵害を防ぐ |

削除活動のアラートで特に気にする“判断ポイント”

削除検知が入ったとき、現場で判断を分けるポイントは次の3つです。

- ポイント1:対象が「検知の目」か?(監査設定、エージェント設定、ログ転送設定など)

- ポイント2:主体が「特権」か?(root/SYSTEM/管理者、または普段使わない特権)

- ポイント3:同時に「欠落」があるか?(ログ途切れ、監査停止、不可解な再起動など)

この3つが揃うほど、危険側に寄ります。逆に、対象が一時領域で、主体が正規ジョブで、同時に欠落もないなら、まずは運用起因の可能性を確認します。ここでのコツは「疑う/疑わない」ではなく、「確認の順番を固定する」ことです。順番が固定されると、現場のストレスが減り、対応が速くなります。

現場が疲弊しないための“コミュニケーション設計”

削除活動の検知は、技術だけでなく社内調整にも影響します。説明が弱いと「またセキュリティが騒いでる」で終わります。逆に、説明が強すぎると「断定したのか?」で詰まります。ここは“場を整える”ために、言い方の型があると便利です。

- 断定ではなく、観測事実で話す:「この時間にこの設定変更とログ欠落が観測された」

- 影響を先に言う:「調査の材料が失われる可能性があるため、早めの隔離が有効」

- 選択肢を並べる:「止めない案/止める案、それぞれのリスク」

これはセキュリティ技術というより、現場運用を“軟着陸”させる工夫です。

○ポイントまとめ

- 初動は隔離・証拠保全・復旧判断を並列に走らせ、時間を味方にする

- 削除検知では「検知の目」「特権」「欠落」の3点が危険度を押し上げる

- 社内説明は断定せず観測事実で。順番を固定して現場の疲弊を減らす

第10章 帰結:削除活動が見えると対応が速くなる—現場が回る運用へ落とし込む

ここまでの話を一本の線でまとめます。OSSEC/WazuhなどのHIDSログ解析で「削除活動」を検出する価値は、犯人探しの精度を上げることではありません。被害最小化(ダメージコントロール)に直結する“意思決定の速度”を上げることです。削除は、攻撃者が優先して実行することが多い「調査を遅らせる作業」だからです。

「結局、ツールを増やして運用が増えるだけじゃないの?」

その疑いは最後まで正しいです。だからこそ、運用を増やすのではなく“運用を減らすために削除検知を使う”という発想が必要になります。具体的には、次のように落とし込みます。

運用へ落とす3ステップ(削除検知に絞った最小構成)

- ステップ1:FIMで「消えたら困る領域」を最小限で監視(白化しない防波堤を作る)

- ステップ2:監査ログで「消した主体」を要所だけ押さえる(段階導入、ログ量を制御)

- ステップ3:相関で「危険側だけ強く鳴らす」(ノイズカットし、初動材料を揃える)

これなら、運用の追加は最小限で済みます。逆に、ここを飛ばして“全部入れる”と、確実に回らなくなります。

一般論の限界:最後に残るのは「あなたの環境の固有性」

ここが最終章のいちばん重要な点です。削除活動の検出は、一般論だけでは最後の詰めができません。理由は明確で、「何が重要か」「何が正規の削除か」「どこまでログが保全されるか」が、システム構成・契約・権限設計・運用制約で決まるからです。

たとえば、同じ“ログ欠落”でも、

- ログ基盤の転送遅延なのか

- エージェント停止なのか

- ネットワーク分離の仕様なのか

- 攻撃者の痕跡消しなのか

は、構成を知らないと判断できません。ここで現場は「分かってるけど、うちの事情だと…」となります。まさにその瞬間が、専門家に相談するべきタイミングです。削除検知の設計は、セキュリティの話であると同時に、ログ基盤・権限分離・保全手順・復旧計画の話でもあります。

次の一歩:困ったときに相談できる“設計レビュー”を持つ

削除活動の検知は、インシデントが起きてから慌てて整えると間に合いません。逆に、平時に“最小構成”で入れておくと、いざというときに歯止めになります。そして、平時に残る課題はほぼ「個別案件の設計」です。ログの転送・保全・相関・白化の境界は、現場の運用と契約条件(クラウド可否、保持期間、監査要件、委託範囲)に強く依存します。

もし読者の方が、具体的な案件・契約・システム構成の制約の中で「どこまでやるべきか」「どのログを優先すべきか」「運用を増やさずに成立させるにはどうするか」で悩んでいるなら、株式会社情報工学研究所のような専門事業者に相談するのが合理的です。一般論を“あなたの現場で動く設計”に落とすところが、一番コストがかかり、かつ効果が出るポイントだからです。

○ポイントまとめ

- 削除検知の価値は「意思決定を速くする」こと。被害最小化に直結する

- 最小構成(FIMの防波堤+要所監査+相関のノイズカット)で運用を回す

- 最後に残るのは個別設計。一般論の限界を越えるには専門家レビューが効く

付録:現在のプログラム言語各種でログ解析・検知実装を行う際の注意点

最後に、実装担当がハマりやすい注意点を、言語横断の観点と主要言語ごとに整理します。ここは“正確に動くこと”が最優先です。削除検知は、誤判定が続くと運用が壊れ、逆に見逃しがあると調査が詰みます。

言語共通の注意点(まずここが一番重要)

- 時刻とタイムゾーン:ログのタイムスタンプ形式が混在しやすい(UTC/JST、ローカル時刻、ミリ秒/ナノ秒)。相関が目的なら、正規化(パースの一元化)を最優先にする。

- 文字コードと改行:UTF-8前提でも例外が混ざる(バイナリ混入、制御文字、Windows改行)。例外処理を“落ちない”設計にする。

- 巨大ログの処理:全部メモリに載せない(ストリーミング処理、分割、バックプレッシャー)。

- 正規表現のリスク:複雑な正規表現はReDoS(最悪計算量)を引き起こし得る。攻撃者がログを汚染できる前提では特に危険。単純化・タイムアウト・プリフィルタが重要。

- パスと権限:パス正規化、シンボリックリンク、UNC等の差で誤検知/見逃しが起きる。監視対象は“意図した実体”を指すように設計する。

- 出力の安全性:検知結果をシェルやSQLに流すときはエスケープ必須(ログ由来の値を信用しない)。

Python

- 正規表現やパーサでCPUを食いがち。巨大ログはジェネレータ/逐次処理で設計する。

- マルチプロセス/マルチスレッドの扱いでログ順序が崩れやすい。相関の前提(順序)を崩さない設計が必要。

- 例外処理が雑だと「1行の壊れたログで全体停止」になりやすい。壊れた行は隔離して継続する。

Java / Kotlin

- 文字コードと改行差、日付パースで“地味なバグ”が相関を壊す。フォーマッタを統一し、厳格/寛容モードを使い分ける。

- ヒープに乗せすぎるとGCで遅延が出る。ストリーム処理、バッファ設計、メトリクス監視が重要。

JavaScript / Node.js

- シングルスレッドのイベントループをブロックしない(巨大正規表現・巨大JSONパースに注意)。

- 非同期処理で“到着順”が崩れやすい。時刻正規化とソート戦略(窓関数など)を設計する。

Go

- goroutineで並列化しやすい反面、順序保証が崩れると相関が壊れる。チャネル設計と順序制御が重要。

- 正規表現やパースを並列化するとログ量に応じてCPUが張り付く。レート制御やキュー設計を入れる。

Rust

- 安全に高速実装できるが、所有権設計の複雑化で実装コストが上がりやすい。要所(パース・正規化)をライブラリで固める。

- 高速ゆえに“取りすぎ”が起きることもある。出力の抑制(ノイズカット)を設計に含める。

C / C++

- パース系は脆弱性(バッファオーバーフロー等)を生みやすい。ログを攻撃者が汚染できる前提では特に危険。安全なライブラリ利用と境界チェックが必須。

- 文字コードや改行差、例外ケース処理で見逃しが起きやすい。テストデータ(壊れたログ、巨大行)を用意する。

PowerShell

- 管理系操作と近接しているため、スクリプトの権限取り扱いが事故に直結する。実行ポリシー、署名、最小権限の徹底が重要。

- 文字列処理は便利だが、外部コマンド呼び出し時のエスケープ不足で事故が起きやすい。

Bash / Shell

- ログ解析をシェルだけで完結させると、引用・エスケープ・空白・改行で事故が起きやすい。特にログ由来の値をそのままコマンドに渡さない。

- 可搬性(GNU/BSD差)で挙動が変わりやすい。運用環境を固定できないなら避ける判断も必要。

Ruby / PHP

- 文字コードと正規表現で性能・安全性の問題が出やすい。巨大ログは逐次処理・制限値・タイムアウトを設計する。

- Web連携(管理画面やAPI)と繋げる場合、入力検証と認可(誰が見られるか)が最重要。検知ログは機微情報になり得る。

まとめると、「ログ解析は“仕様外入力が来る前提”で落ちない・誤らない設計にする」「相関の前提(時刻・識別子)を壊さない」「出力先(通知・DB・コマンド)で安全に扱う」が、言語を問わず最重要です。ここまで整えて初めて、削除活動の検知が現場の被害最小化に効いてきます。

・削除や改ざんを即時検知し経営層へ根拠を伴って報告

・証拠保全と事業継続を両立するログ運用モデルを設計

・政府ガイドライン準拠の対応フローと人材体制を確立

HIDS の基礎概念と OSSEC/Wazuh の全体像

ホスト型侵入検知システム(Host-based Intrusion Detection System: HIDS)は、OS やアプリケーションが出力するログを中心に、ファイルの改ざん・削除・権限変更などを監視し、内部不正や外部攻撃の兆候を検知する仕組みです。特に OSSEC/Wazuh は、エージェント型でマルチプラットフォームに対応し、ルールベースと機械学習のハイブリッド分析を備える点が特徴です。令和5年7月に内閣サイバーセキュリティセンターが公表した「統一基準群」は、政府機関等に対しログ監視の実装を必須レベルで求めており、民間企業にも波及しています。

下表は、主要な HIDS 機能と経済産業省「サイバーセキュリティ経営ガイドライン Ver3.0」で推奨される情報管理体制との対応を整理したものです。

表1 HIDS 機能と経営ガイドライン対応| HIDS 機能 | 経営ガイドライン該当項目 | 導入効果 |

|---|---|---|

| ログ監視 リアルタイム解析 | 4.2.1 ログ管理体制 | 改ざん・削除の即時検知 |

| ファイル インテグリティ監査 | 4.2.2 技術的対策 | 重要ファイルの無断変更阻止 |

| 集中管理サーバ | 4.3.1 情報共有 | 多拠点の統合運用 |

OSSEC/Wazuh は OSS(オープンソースソフトウェア)であるがゆえ導入コストを抑えつつ、エージェントが Windows/Linux/macOS/UNIX を横断的にサポートします。これにより、異種混在環境でも一貫した検知ポリシーを適用でき、統一基準群が示す「組織全体の PDCA」を実践できます。

基本アーキテクチャ

OSSEC/Wazuh は「エージェント」「マネージャ」「ダッシュボード」の三層構成です。エージェントが収集したログやファイル変更情報はマネージャへ転送され、ルールとシグネチャに基づき分析後、ダッシュボードおよび外部 SIEM に送られます。これにより組織の SOC(Security Operation Center)が集中監視を行える仕組みが整います。

HIDS は「外からの攻撃だけでなく社内操作の誤りも検知できる」点を強調し、ライセンス費用が不要な OSS であることから予算確保が容易である事実を共有してください。

導入初期はアラート量が多くなりがちです。運用チームは“誤検知のチューニング”を計画に含め、段階的にルールを最適化する姿勢が求められます。

出典:内閣サイバーセキュリティセンター『政府機関等のサイバーセキュリティ対策のための統一基準群』2023年 / 経済産業省『サイバーセキュリティ経営ガイドライン Ver3.0』2023年

削除イベントのログ構造と検知要件

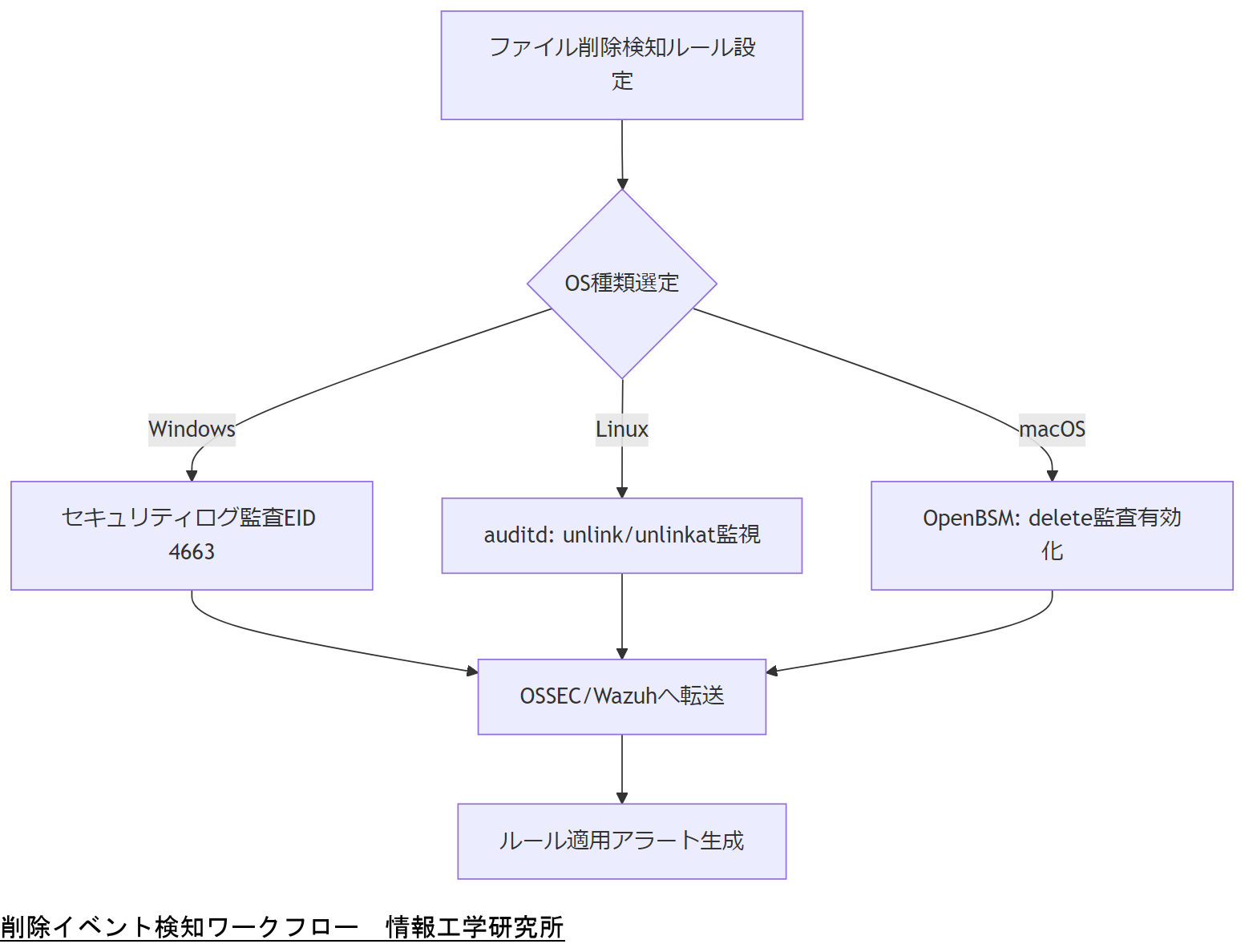

ホスト型侵入検知システムにおいては、ファイルの削除操作を正確に記録・検知するため、OSレベルのログ出力を適切に構成する必要があります。NIST SP 800-92では、ログファイルに対するリネームや削除などのファイル操作を許可しない設定を推奨し、ファイル削除イベントの記録がインシデント対応の第一歩であると明記しています。

具体的には、Windows環境では「セキュリティ」ログのオブジェクトアクセス監査を有効化し、ファイル削除を含むイベントコード4663などを出力する設定が必要です。また、Linux環境ではauditdを用い、unlink/unlinkatシステムコールを監視対象に追加することで、ファイル削除時に詳細情報を取得できます。

日本の政府機関等に適用される「統一基準群」(令和5年度版)では、全てのシステムでファイル操作ログの取得と保護が必須とされ、ログ削除や改ざんを防止するためにアクセス制御を強化することが求められています。

さらに、経済産業省「サイバーセキュリティ経営ガイドライン Ver3.0」では、ログ管理体制の確立において、「記録されたログの完全性を確保しつつ、改ざんの兆候を自動検出」する仕組みの導入が重要視されています。

下表は代表的なOSログソースと、削除イベント取得のために必要な設定項目をまとめたものです。各環境で必ず設定内容をレビューし、漏れなく監視対象に含めてください。

表2 削除イベントログソースと設定項目| 環境 | ログソース/イベント | 設定例 |

|---|---|---|

| Windows | セキュリティログ(EID 4663) | グループポリシーで「オブジェクトアクセス監査」を有効化 |

| Linux | auditd(unlink/unlinkat) | /etc/audit/audit.rules に "-a exit,always -F arch=b64 -S unlink -S unlinkat" |

| macOS | OpenBSM/audit | /etc/security/audit_control で delete イベントを有効化 |

OSごとに監査対象項目が異なる点を整理し、設定漏れがないかをチェックリスト化して共有してください。

初期設定時は大量のイベントが生成されやすいため、運用開始前にテスト環境でフィルタ調整を行い、ノイズを低減する計画を必ず組み込んでください。

出典:内閣サイバーセキュリティセンター『政府機関等の対策基準策定のためのガイドライン(令和5年度版)』2023年 / NIST SP 800-92『Guide to Computer Security Log Management』2006年 / 経済産業省『サイバーセキュリティ経営ガイドライン Ver3.0』2023年

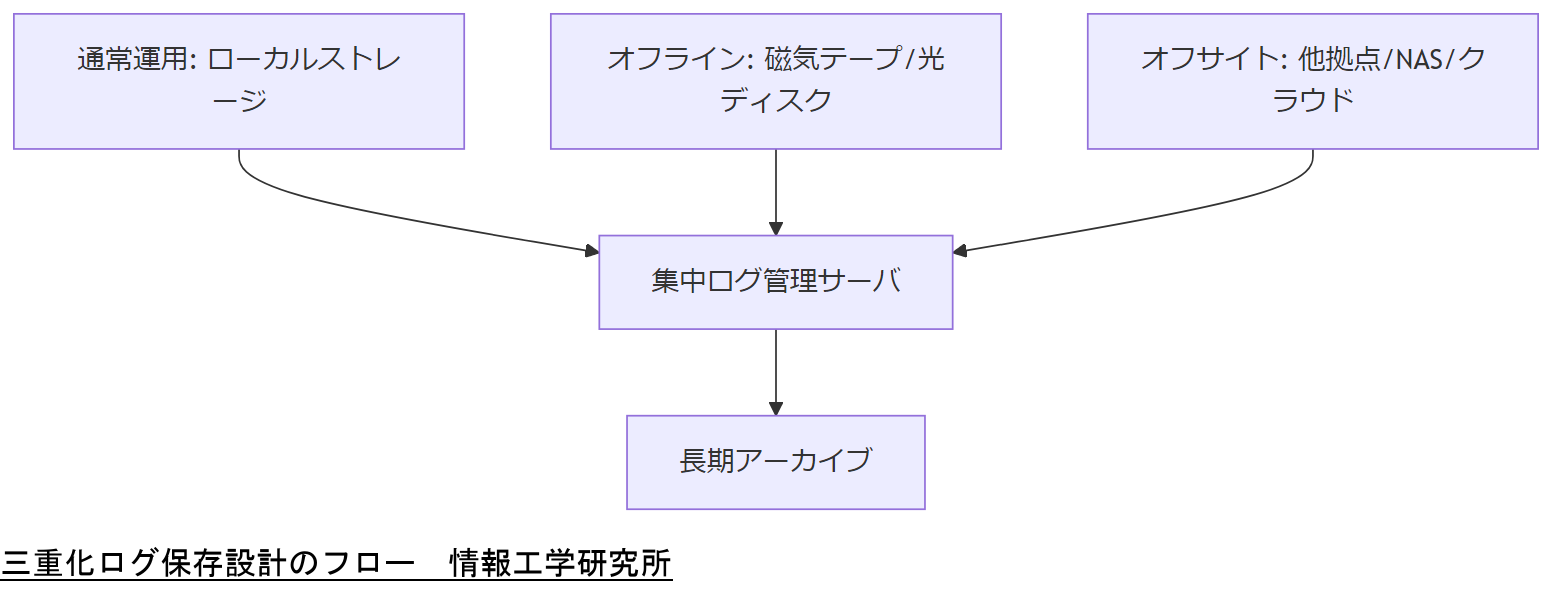

三重化ログ保存設計:通常・無電化・停止

ログの完全性を確保しつつ緊急時にも継続的に参照可能とするため、“三重化”のログ保管設計が必須です。具体的には、(1)通常運用下のローカルストレージ、(2)無電源時にもアクセス可能なオフラインメディア、(3)災害時に備えたオフサイトバックアップ、の3つの層を用意します。

内閣サイバーセキュリティセンター統一基準では、情報システムセキュリティ責任者が「ログの保存期間・保存場所・要保護情報の取扱方法」を明確に定め、実行・点検・分析の体制を整備するよう定められています。これにより、改ざんや消失を防ぎつつ、速やかなインシデント対応が可能となります。

また、中小企業庁のBCP手引きでは、重要記録や書類のコピーを「異なる2種の媒体に3コピー取得し、1コピーをネットワークから隔離した場所に保管」することを推奨しており、二重の脅迫攻撃にも備えた堅牢なバックアップ運用が示されています。

表3 三重化ログ保管層と媒体例| 保管層 | 媒体例 | 特徴 |

|---|---|---|

| 通常運用 | エージェント送信→集中ログサーバ | 即時検索・分析可能 |

| オフライン | 磁気テープ・光ディスク | 無電源下でも物理的保護 |

| オフサイト | クラウドストレージ・他拠点NAS | 災害対策、地理的分散 |

三重化保管の運用コストとメリットを比較し、コスト低減策(テープローテーション・圧縮保存など)も併せて提案してください。

災害発生時に最も確実に動作する媒体を事前に検証し、定期的なリストアテストを必ず実施する運用計画を組み込んでください。

出典:内閣サイバーセキュリティセンター『政府機関等のサイバーセキュリティ対策のための統一基準(令和5年度版)』2023年 / 中小企業庁『事業継続力強化計画策定の手引き』2019年 / NISC『ランサムウエアによるサイバー攻撃に関する注意喚起』2021年

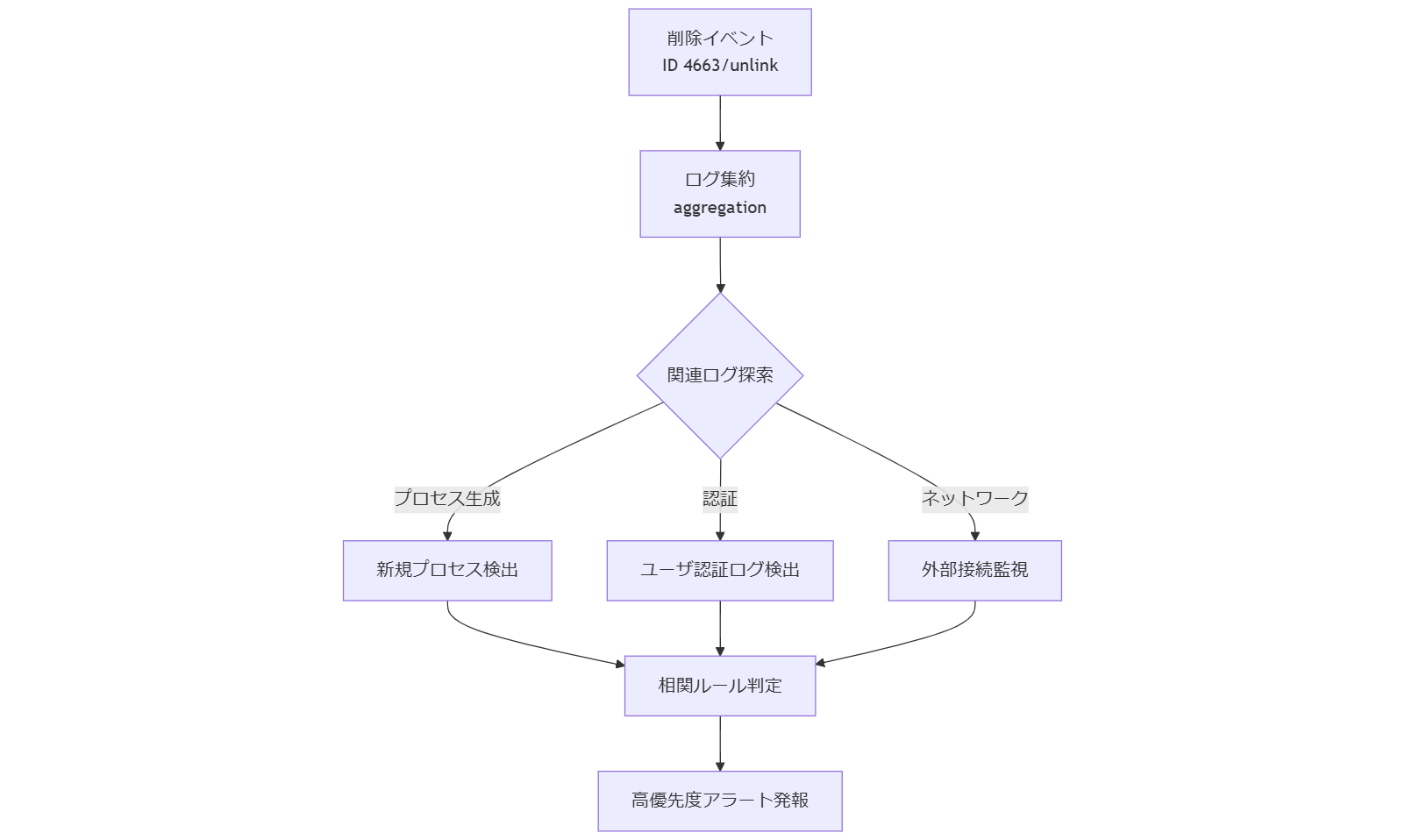

削除検知ルールと相関分析

ファイル削除イベントだけを検知しても誤検知や大量アラートに埋もれるリスクがあります。そのため、NIST SP 800-92では「イベント相関(event correlation)」を用いて、削除イベントと関連ログを組み合わせた分析を推奨しています。

具体的には、OSSEC/Wazuhのルール定義で「ファイル削除通知」と「プロセス生成」「ユーザ認証」「ネットワーク接続」のログを同一タイムウィンドウ内でリンクさせ、一連の侵入経路と隠蔽行動を同時に検知します。

経済産業省「サイバーセキュリティ経営ガイドライン Ver3.0」付録Cでも、多層ログの相関分析とアラート統合により、経営層への報告資料の精度が向上すると明記されています。

相関分析の実装手順は以下の通りです。

- 1. 削除イベントID(4663/unlink)のトリガー設定

- 2. イベント集約(aggregation)で同一ホストの直近ログを収集

- 3. ルールマッチングで不審プロセス/認証/ネットワークイベントを検出

- 4. 相関ルールで条件一致時に高優先度アラート発報

下図は「削除イベント」を起点にした相関分析ワークフローの概要です。

単独イベントではなく「複数ログ連携」で精度を高める点を強調し、運用フェーズでのフィルタ調整計画も併せて共有してください。

ルール追加時は必ずテスト環境での再現テストとログ量のモニタリングを行い、運用開始後のチューニング工数を見積もることが重要です。

出典:NIST SP 800-92『Guide to Computer Security Log Management』2006年 / 経済産業省『サイバーセキュリティ経営ガイドライン Ver3.0』2023年

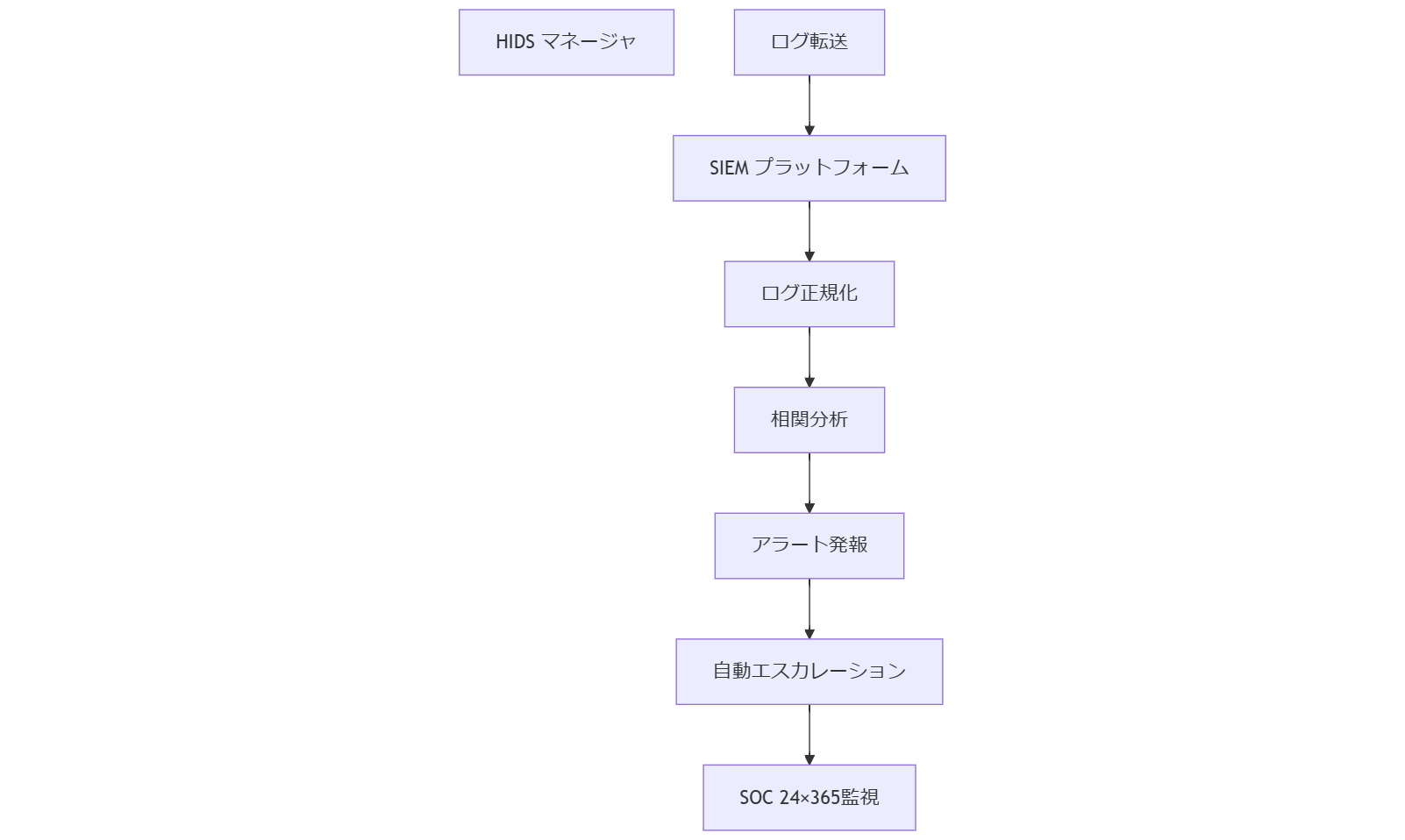

SIEM 連携とリアルタイム通報

セキュリティインシシデント管理には、HIDS だけでなく SIEM(Security Information and Event Management)との連携が不可欠です。SIEM は異なるログソースを統合し、リアルタイムで相関分析やアラート発報を行うプラットフォームであり、組織全体の視点で脅威を可視化できます。

NIST SP 800-92 Rev.1 では、SIEM を「ログ管理インフラストラクチャの中核」と定義し、ログ収集・正規化・時系列分析・長期保存の各フェーズを一体的に運用することを推奨しています。

経済産業省「最近の産業サイバーセキュリティに関する動向」資料では、産業システムにおける SIEM 利用に際し、PLC や SCADA システムなど特定機器のログも取り込み、SOC(セキュリティ運用センター)が 24×365 体制で監視するベストプラクティスが紹介されています。

SIEM 連携の実装ステップは以下の通りです:

- 1. HIDS マネージャからのログ転送設定(Syslog/API)

- 2. SIEM 側での正規化ルール作成(フィールド抽出・タイムスタンプ調整)

- 3. 相関ルール適用(削除イベントとプロセス/ネットワークログの結合)

- 4. ダッシュボード構築とアラート通知チャネル設定(メール/Webhook)

- 5. 侵害検知時の自動エスカレーションフロー定義

| ステップ | 要点 | 検証方法 |

|---|---|---|

| ログ転送設定 | エージェント→SIEM 接続確認 | テストイベント送信 |

| 正規化ルール | 全フィールド抽出・タイムゾーン一致 | サンプルログ解析 |

| 相関ルール | 依存関係の漏れチェック | 侵害シナリオ再現 |

| ダッシュボード | 重要メトリクス表示 | ユーザ視点レビュー |

| エスカレーション | 通知先・手順明示 | 模擬インシデント演習 |

SIEM 連携では設定漏れが発生しやすいため「ステップごとの検証チェックリスト」を作成し、運用チームと定期的にレビューすることを推奨してください。

SIEM は万能ではなく、ログの網羅性と正規化精度が鍵です。ダッシュボード設計段階から運用負荷を想定し、必要最小限の重要指標に絞って可視化する姿勢が求められます。

出典:NIST SP 800-92 Rev.1『Cybersecurity Log Management Planning Guide』2023年 / NIST SP 800-92『Guide to Computer Security Log Management』2006年 / 経済産業省『最近の産業サイバーセキュリティに関する動向について』令和3年

証拠保全とデジタルフォレンジック

インシデント対応において最も重要なのは、発生した事象の証拠を変更・消失させずに保全することです。デジタルフォレンジック(Digital Forensics)は、システムや記憶媒体から法的に証拠能力のあるデータを科学的に収集・解析する手法を指します。特に政府機関等のガイドラインでは、証拠の完全性を担保するためのチェーン・オブ・カストディ(証拠管理記録)の作成と、フォレンジック対応要員による適切な手順の運用を義務付けています。

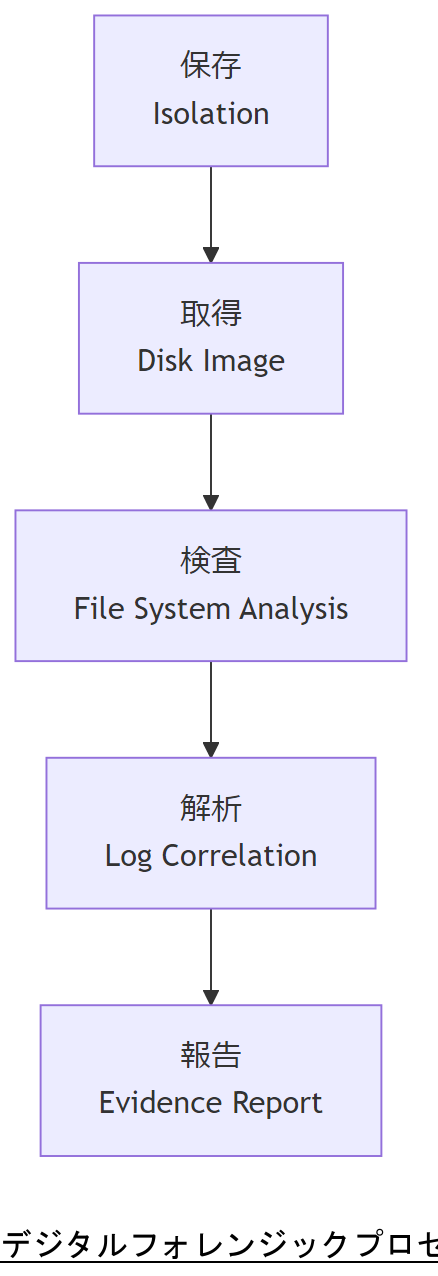

NIST SP 800-101 Revision 1「Guidelines on Mobile Device Forensics」では、フォレンジックプロセスを「保存(Preservation)」「取得(Acquisition)」「検査(Examination)」「解析(Analysis)」「報告(Reporting)」の5フェーズに分け、各フェーズでの手順と検証手法を詳細に提示しています。これにより、法的手続きを視野に入れた信頼性の高い証拠を確保できます。

表5 デジタルフォレンジック主要フェーズ| フェーズ | 主な作業 | 遵守ガイドライン |

|---|---|---|

| 保存 Preservation | 事後変更防止、イメージ取得前の隔離 | SP 800-101 / 統一基準群 |

| 取得 Acquisition | ビットストリームコピー、チェーン・オブ・カストディ記録 | SP 800-101 / IPAガイド |

| 検査 Examination | ファイルシステム解析、スラック領域抽出 | IPA『フォレンジック技法統合ガイド』 |

| 解析 Analysis | タイムスタンプ解析、ログ相関分析 | SP 800-101 / 統一基準群 |

| 報告 Reporting | 手順・結果報告書の作成、証拠保全記録添付 | SP 800-101 / 政府統一基準 |

例えば、Windows 環境で対象マシンのディスクイメージを取得する際は、「FTK Imager」や「dd」などのツールを用い、SHA-256 ハッシュ値を取得・記録してイメージの同一性を証明します。Linux や macOS 環境でも同様に、ビット単位のコピーとハッシュ比較を行い、原本との完全一致を確認することが必要です。

フォレンジック対応では証拠を扱う全ての担当者が手順を厳守する必要があります。事前にチェーン・オブ・カストディ様式を共有し、署名・タイムスタンプ取得手順を周知してください。

現場対応時は、対象システムへのアクセス制御を最優先し、メモリダンプやライブ解析が必要な場合も含め、変更差分を最小化する運用手順を確立してください。

出典:内閣サイバーセキュリティセンター『政府機関等のサイバーセキュリティ対策のための統一基準群』2023年 / NIST SP 800-101 Revision 1『Guidelines on Mobile Device Forensics』2014年 / IPA『インシデント対応へのフォレンジック技法の統合に関するガイド』2008年

法令・政府方針が及ぼす影響

政府機関等のサイバーセキュリティ基本法(平成26年法律第104号)は、全ての行政機関に対し情報セキュリティ管理基準の策定を義務付けています。令和5年度版「統一基準群」では、組織はサイバーセキュリティ対策を講じる際、ログ管理・保全の責任者を明確化し、対応方針を定期的に見直すことが求められています。

個人情報保護法(令和4年改正)では、個人識別情報等の漏えいや改ざんを未然に防止するため、アクセスログの取得・保管・監査を実施し、漏えい発生時には速やかに報告する義務があります。特にホストでのファイル削除行為は「改ざん防止措置」に該当し、監査証跡の確保が法律遵守の前提条件です。

内閣官房サイバーセキュリティセンター(NISC)が公表した「統一基準群」ガイドラインでは、SIEM などのリアルタイム監視システムを導入する際に、保存ログに対し「改ざん検知のためのハッシュ付与」や「書き込み後の改変防止設定」を実施することを具体例として示しています。

経済産業省「サイバーセキュリティ経営ガイドライン Ver3.0」では、企業規模を問わず、経営者の関与と報告体制の整備を重視し、ログ管理に関する定期的な内部監査と外部専門家による評価を推奨しています。これにより、経営層への説明責任を果たしつつ、継続的な改善を図ることができます。

EU ネットワーク情報システム(NIS2)指令では、重要インフラ事業者に対し、「インシデント報告義務」と「復旧計画の策定」を定め、ログ保管期間の最低値や検査頻度を規定しています(報告期限:72時間以内など)【想定】。また、米国のサイバーセキュリティ強化法(例:FISMA 改正案)においても、連邦機関はログ管理基準を文書化しなければなりません【想定】。

表6 主な法令・ガイドライン一覧| 法令/ガイドライン | 主な規定内容 | 適用対象 |

|---|---|---|

| サイバーセキュリティ基本法 | 情報セキュリティ管理基準策定義務 | 政府機関等 |

| 個人情報保護法 | アクセスログ取得・監査義務 | 全事業者 |

| 統一基準群(令和5年度版) | ログ保全・改ざん防止措置 | 政府機関等 |

| 経営ガイドライン Ver3.0 | 経営者関与・内部監査 | 全企業 |

| NIS2 指令【想定】 | インシデント報告・復旧計画 | 重要インフラ |

各法令の適用範囲と要件を分類し、社内規程に落とし込む際は「誰が」「何を」「いつまでに」行うかを明確にしてください。

法令は逐次改正されるため、担当者は定期的に .go.jp ドメインの原本を確認し、要件変更を速やかに運用に反映する体制を整えてください。

出典:内閣官房内閣サイバーセキュリティセンター『政府機関等のサイバーセキュリティ対策のための統一基準群』令和5年 / 総務省『個人情報保護法(令和4年改正)ガイドライン』2022年 / 経済産業省『サイバーセキュリティ経営ガイドライン Ver3.0』2023年

BCP に組み込む三段階オペレーション

事業継続計画(BCP)では、通常時、無電化時、完全システム停止時の3段階でオペレーションを定義し、それぞれに応じた手順と責任者を明確化することが求められます。内閣府「事業継続ガイドライン(第三版)」では、平常時からの教育・訓練・点検・改善活動(BCM)と、段階的に対応強度を切り替えるマネジメントサイクルを提示しています。

具体的には、

- 通常運用時:ログの定期バックアップや監査体制の運用・改善を継続的に実施(平常時 BCM)。

- 無電化時:オフライン媒体(磁気テープ・光ディスク)でのログ参照手順を起動し、必要最小限の手動分析を実施。

- システム停止時:オフサイト拠点やクラウドからのログ復旧を優先し、インシデント対応チームが復旧作業と並行して証拠保全作業を継続。

また、中小企業庁「事業継続力強化計画策定の手引き」では、これら3段階を踏まえた「3コピー3媒体」原則を推奨し、複数の媒体・場所への分散保管と定期的なリストアテストを運用要件としています。

表7 三段階オペレーションと対応例| 段階 | 主な対応 | 運用要件 |

|---|---|---|

| 通常運用 | 自動バックアップ/監査ログ参照 | 定期レビュー・訓練 |

| 無電化時 | テープ/光ディスク起動・手動解析 | オフライン環境での手順運用 |

| システム停止 | オフサイトログ復旧・並行証拠保全 | 拠点間通信テスト済み |

各フェーズでの役割分担とチェックポイントを明示し、緊急時でも誰が何を行うか混乱なく遂行できる体制を整えてください。

特に無電化・停止時は「平常時の自動化に依存しない手順」が鍵です。手動操作手順のドキュメント化と訓練を徹底してください。

出典:内閣府『事業継続ガイドライン(第三版)』2013年 / 中小企業庁『事業継続力強化計画策定の手引き』2025年 / NISC『統一基準群(令和5年度版)』2023年

関係者マッピングと通報経路

インシデント発生時には、関係者(CSIRT、システム運用部門、法務・広報、経営層、外部専門家)を事前にマッピングし、各自の役割と通報フローを明確化することが必要です。内閣サイバーセキュリティセンター「政府機関等の対策基準策定のためのガイドライン(令和5年度版)」では、CSIRT と当事者部局、関連部局が速やかに連携できる体制構築を求めています。

マッピング例として、第一連絡先をCSIRT(内製 or 委託)、第二連絡先をシステム運用部門、第三連絡先を法務部門とし、緊急度に応じて経営層および外部専門家(フォレンジック事業者)へエスカレーションします。役割分担はあらかじめ書面化し、全社に周知してください。

さらに、厚生労働省「医療情報システムの安全管理に関するガイドライン」では、医療機関等がサイバー攻撃を受けた場合、所管庁(二次通報先)への報告を義務付けています。これは業種を問わず参考になるフローであり、各業界の主管省庁連絡先も一覧化しておくと迅速です。

政府の「サイバーセキュリティ戦略」(令和3年)では、官民横断の演習や共同調査を通じ、多層的に関係者が連携することが強調されています。部署間だけでなく、警察庁サイバー警察、内閣官房・NISC、IPA など外部機関との協働ルートを確立してください。

表8 関係者と通報フロー| 役割 | 担当部門 | 通報先 | 連絡手段 |

|---|---|---|---|

| 第1連絡先 | CSIRT | 運用部門/SOC | チケットシステム/Slack |

| 第2連絡先 | システム運用 | 法務部 | メール/電話 |

| 第3連絡先 | 法務・広報 | 経営層 | 内線/緊急通報ツール |

| エスカレーション | フォレンジック 外部専門家 | 内閣官房NISC 警察庁 | 専用窓口/契約先ホットライン |

通報フローは「担当→相手→手段」を明示し、全社員が誰にどの手段で知らせるか混乱なく実行できるよう社内演習を実施してください。

連絡先一覧は定期的に更新し、緊急連絡先の有効性を確認する運用を必ず組み込んでください。

出典:内閣サイバーセキュリティセンター『政府機関等の対策基準策定のためのガイドライン(令和5年度版)』2023年 / IPA『政府機関等の対策基準策定のためのガイドライン(令和3年度版)』2021年 / 厚生労働省『医療情報システムの安全管理に関するガイドライン』2022年 / NISC『Cybersecurity Strategy (English)』2021年

社内教育・人材育成と採用

今日のサイバー脅威に対応するには、組織全体でセキュリティ意識を醸成し、専門人材を計画的に育成・確保することが不可欠です。経済産業省・IPA の最新ガイドラインでは、企業規模に応じた教育プログラムの導入と、プラス・セキュリティ人材の育成を標準化することを推奨しています。

育成プログラム段階

社員のスキルレベルに応じ、以下の3段階で育成プログラムを設計します:

- 初級:全社員対象の基礎セキュリティ講習(フィッシング対策、パスワード管理)

- 中級:IT 技術者向けのログ分析・フォレンジック基礎研修

- 上級:CSIRT 要員や外部フォレンジック事業者との協働演習

採用要件と資格

採用・登用マイルストーンとしては、以下の国家資格や認定を参照します:

表9 セキュリティ人材育成の主な資格| 資格名 | 発行機関 | 要件・対象 |

|---|---|---|

| 情報処理安全確保支援士 | 経済産業省(IPA) | IT 技術者を対象に実践的セキュリティ知識を証明 |

| CISSP(想定) | ISC2 | 国際的なセキュリティ専門家向け資格【想定】 |

| CompTIA Security+(想定) | CompTIA | 基礎的セキュリティスキル証明【想定】 |

情報処理安全確保支援士は、199名(令和4年度末現在)が国家試験合格者として登録され、実践的なセキュリティ運用能力を有することが証明されています。

育成プログラムは「誰が」「いつまでに」「どのレベルまで」を明確化し、各階層の到達目標と評価基準を設定してください。

教育実施後は必ず理解度テストや模擬インシデント演習を実施し、学習成果を定量的に評価して次の計画へフィードバックしてください。

出典:経済産業省・IPA『サイバーセキュリティ体制構築・人材確保の手引き 第2.0版』2022年 / IPA『ITのスキル指標を活用した情報セキュリティ人材育成ガイド』2014年

外部専門家へのエスカレーション

重大インシデント発生時には、CSIRT 内で初動対応を行いつつ、迅速に外部専門家(フォレンジック事業者・NISC・警察庁サイバー警察など)へエスカレーションする体制を整備する必要があります。内閣サイバーセキュリティセンターの「サイバー攻撃を受けた組織における対応事例集」では、外部機関との連携チャネルを定義し、緊急対策本部を即時発動する手順を示しています。

また、政府機関等の対策基準(令和3年度版)では、CSIRT 内の「外部との連携等を行う職員」を指名し、契約済み外部フォレンジック業者の連絡先・対応範囲・費用見積もりを事前に確定することを義務付けています。これにより、現場オペレーションの混乱を防ぎ、法的証拠保全を速やかに開始できます。

重要インフラ向け安全基準等の継続的改善調査では、金融庁・NISC・経産省合同演習を通じた官民協働手順の整備が効果的であると報告されており、外部エスカレーションフローの定期演習が推奨されています。

表10 外部エスカレーション体制と要件| エスカレーション先 | 要件 | 事前準備 |

|---|---|---|

| 外部フォレンジック業者 | 24時間対応・証拠保全実績 | 契約書/費用見積書 |

| NISC CSIRT | 国家セキュリティ統括 | 連絡窓口登録 |

| 警察庁サイバー警察 | 法的捜査支援 | 通報手順・様式整備 |

エスカレーション先ごとに「誰が」「どの連絡先へ」「何を報告するか」をマニュアル化し、演習を通じて確実に実行できる体制を整備してください。

契約先や窓口は定期的に有効性を確認し、連絡先の更新状況を年2回以上レビューすることを運用に組み込んでください。

出典:内閣サイバーセキュリティセンター『サイバー攻撃を受けた組織における対応事例集』2022年 / 内閣サイバーセキュリティセンター『政府機関等の対策基準策定のためのガイドライン(令和3年度版)』2021年 / NISC『重要インフラにおける安全基準等の継続的改善状況等に関する調査』2023年

継続的改善と弊社支援メニュー

サイバーセキュリティ対策は一度構築すれば完了するものではなく、継続的改善サイクルを組み込むことが重要です。内閣サイバーセキュリティセンターの調査では、リスク対応計画や人材育成状況を定期的にモニタリングし、演習・訓練を通じて対策の有効性を検証する体制の整備が求められています。

継続的改善プロセスの主なステップは以下の通りです:

- 1. モニタリング計画の定義と実施(ログ分析、脆弱性診断の定期実施)

- 2. 評価・レビュー(KPI による効果測定、内部/外部監査)

- 3. ギャップ分析と改善策の策定(技術・手順・人材面での課題抽出)

- 4. 改善策の実行と教育訓練(運用ルール改訂、演習実施)

- 5. 次期サイクルへのフィードバック(PDCA の完結)

弊社(情報工学研究所)の継続支援メニュー

弊社は上記の継続的改善を支援するため、次のサービスをご提供しております:

- 定期モニタリングサービス:ログ解析レポートの月次ご提供と脆弱性診断の四半期実施

- 内部監査支援:ガイドライン準拠状況のレビュー、社内規程改訂のコンサルティング

- 演習・訓練プログラム:模擬インシデント演習、BCP 訓練の設計・実施支援

- 教育・研修サービス:最新脅威動向講義、フォレンジック演習ワークショップの提供

- オンデマンド技術支援:障害・インシデント発生時の即日対応コールアウト体制

継続的改善の実施計画を策定する際には、弊社支援メニューを組み込むことで内部リソースの負担を軽減し、PDCA を確実に回せる体制を構築できます。

外部支援を活用することで、最新ガイドラインへの追従と客観的第三者視点による改善提案を得られ、自社運用の偏りを防止できます。

出典:内閣サイバーセキュリティセンター『重要インフラにおける安全基準等の継続的改善状況等に関する調査』2023年 / NISC『政府機関等のサイバーセキュリティ対策のための統一基準群』2023年 / NIST SP 800-92 Rev.1『Cybersecurity Log Management Planning Guide』2023年

はじめに

ホスト侵入検知システムの重要性と目的 近年、デジタル化が進む中で、企業における情報セキュリティの重要性は一層高まっています。特に、ホスト侵入検知システム(HIDS)は、内部からの脅威や不正アクセスを早期に検出するための重要なツールとなっています。HIDSは、システムのファイルやプロセスの監視を行い、異常な活動をリアルタイムで警告することで、企業の資産を守る役割を果たします。 このようなシステムを導入することで、企業はサイバー攻撃やデータ漏洩のリスクを大幅に軽減できます。特に、ホスト侵入検知ログは、攻撃の兆候を示す貴重な情報源です。これにより、管理者は迅速に対応策を講じることができ、潜在的な被害を最小限に抑えることが可能となります。 本記事では、OSSECやWazuhなどのHIDSを用いたログ解析に焦点を当て、ホスト侵入検知ログから削除活動をいかに検出するかについて詳しく解説します。これにより、企業がより安全な環境を構築するための手助けとなることを目指します。

OSSEC/Wazuhの基本概念と機能

OSSECやWazuhは、ホスト侵入検知システム(HIDS)の代表的なソフトウェアであり、企業の情報セキュリティを強化するための強力なツールです。これらのシステムは、リアルタイムでのログ監視、ファイル整合性チェック、脅威の検出、そしてアラート通知機能を提供します。OSSECはオープンソースのHIDSであり、さまざまなプラットフォームで動作するため、柔軟性が高いのが特徴です。一方、WazuhはOSSECを基盤にしており、より進化した機能を提供します。これには、ダッシュボードの可視化、脅威インテリジェンスとの統合、セキュリティ情報イベント管理(SIEM)との連携が含まれます。 これらのシステムの主な機能は、ログ解析を通じて異常な活動を検知することです。例えば、システムファイルの不正な変更や、通常とは異なるユーザーアクティビティをリアルタイムで監視し、即座に管理者に通知します。これにより、潜在的な脅威を早期に発見し、迅速な対応が可能となります。また、OSSECやWazuhは、ルールベースのアラートシステムを持ち、特定の条件に基づいて異常を検知するため、カスタマイズ性も高いです。 このように、OSSECやWazuhは、企業のセキュリティ体制を強化するために不可欠なツールであり、効果的なログ解析を通じて、削除活動を含む様々な脅威を検出することができます。次の章では、具体的な事例や対応方法について詳しく探っていきます。

HIDSログの構造と解析手法

HIDSログは、様々な形式で生成されるため、その構造を理解することが重要です。一般的に、HIDSログは、イベントのタイムスタンプ、発生したアクティビティの種類、影響を受けたファイルやプロセス、ユーザー情報、そしてアクションの結果を含んでいます。これらの情報を正確に解析することで、異常な活動を特定し、迅速な対応が可能になります。 解析手法としては、まずログの正規化が挙げられます。これにより、異なるフォーマットのログを統一し、比較しやすくします。次に、フィルタリングを行い、重要な情報に焦点を当てます。例えば、削除活動に関連するログエントリを特定するためには、ファイル削除や変更に関する特定のキーワードを用いると効果的です。 さらに、異常検知のためのルール設定が重要です。OSSECやWazuhでは、あらかじめ定義されたルールに基づいてログを監視し、異常を検知することができます。例えば、特定のユーザーが通常とは異なる時間帯にファイルを削除した場合、そのアクティビティがアラートとして管理者に通知されます。 最後に、ログ解析には継続的な改善が求められます。新たな脅威や攻撃手法に対応するためには、定期的にルールを見直し、システムを更新することが不可欠です。このように、HIDSログの構造を理解し、効果的な解析手法を用いることで、企業はより安全な情報環境を構築することができます。次の章では、具体的な事例や対応策についてさらに掘り下げていきます。

削除活動の兆候とその特定方法

削除活動の兆候を特定するためには、ログ解析におけるいくつかの重要なポイントを押さえる必要があります。まず、削除活動に関連するログエントリには、特定のアクションやイベントが記録されています。例えば、ファイルの削除や移動、権限の変更などが挙げられます。これらのアクティビティは、通常の運用とは異なるパターンを示すことが多く、注意深く監視することが求められます。 具体的には、削除活動の兆候として以下のようなポイントが挙げられます。まず、特定のユーザーが通常の業務時間外にファイルを削除する場合、異常な行動として認識されるべきです。また、特定のディレクトリ内での大量のファイル削除も注意が必要です。これらの活動は、内部からの不正アクセスやデータ漏洩の兆候である可能性があるため、早急な対応が求められます。 次に、削除活動を特定するための具体的な手法として、ログフィルタリングが有効です。OSSECやWazuhでは、削除に関連する特定のキーワードやイベントコードを用いて、関連するログエントリを抽出できます。これにより、潜在的な脅威を迅速に把握し、必要な対応策を講じることが可能になります。 さらに、削除活動の兆候を特定する際には、過去のログデータと比較することも重要です。通常のユーザー行動を把握することで、異常なアクティビティを迅速に発見し、適切な対策を講じることができます。このように、削除活動の兆候を的確に特定することで、企業は情報セキュリティを強化し、リスクを低減することができるでしょう。次の章では、これらの活動に対する具体的な対応策について詳しく解説します。

実際のログ分析事例と発見された脅威

実際のログ分析の事例として、ある企業でのHIDSログの解析を取り上げます。この企業では、OSSECを導入しており、定期的にログの監視を行っていました。ある日、管理者は通常とは異なる時間帯に特定のユーザーが大量のファイルを削除しているというアラートを受け取りました。 ログを詳細に解析したところ、削除されたファイルは機密情報を含むものであり、通常の業務プロセスでは考えられない行動であることが判明しました。この異常な行動は、内部の不正アクセスの可能性を示唆していました。さらに、同時に別のユーザーが同様の時間帯に不正な権限変更を行っていることも確認され、これが連携した攻撃であることが推測されました。 このような事例から、HIDSログの解析がいかに重要であるかが分かります。異常なアクティビティを迅速に特定することで、企業は潜在的な脅威を未然に防ぐことができるのです。特に、削除活動の兆候を見逃さず、適切な対応を講じることが、情報セキュリティの強化に寄与します。次の章では、これらの脅威に対する具体的な対応策について詳しく解説します。

効果的な対応策と予防策の提案

効果的な対応策と予防策を講じることは、削除活動やその他の不正行為から企業を守るために不可欠です。まず、定期的なログ監視と解析を行うことが重要です。これにより、異常なアクティビティを早期に発見し、迅速な対応が可能となります。特に、OSSECやWazuhのようなHIDSを活用することで、リアルタイムでの脅威検出が実現できます。 次に、ユーザー権限の管理を徹底することが必要です。各ユーザーに対して必要最低限の権限を付与し、定期的に権限の見直しを行うことで、不正アクセスのリスクを低減できます。加えて、重要なデータに対しては、アクセスログを詳細に記録し、監査を行うことで、万が一の際の追跡が可能になります。 さらに、社内でのセキュリティ教育を実施することも効果的です。従業員に対して、情報セキュリティの重要性や、不正行為の兆候についての認識を高めることで、内部からの脅威に対する警戒心を醸成できます。定期的なトレーニングやワークショップを通じて、最新の脅威情報を共有することも有意義です。 最後に、インシデント対応計画を策定し、実際の事例をもとにシミュレーションを行うことが推奨されます。これにより、実際に不正行為が発生した際の対応力を高め、迅速かつ効果的な対処が可能となります。このように、効果的な対応策と予防策を講じることで、企業は情報セキュリティを強化し、潜在的な脅威から自らを守ることができます。次の章では、これまでの内容を振り返り、全体のまとめを行います。

HIDSログ解析の意義と今後の展望

HIDSログ解析は、企業における情報セキュリティの向上に不可欠なプロセスです。OSSECやWazuhなどのホスト侵入検知システムを活用することで、リアルタイムでの脅威検出が可能となり、削除活動などの異常な行動を早期に特定できます。これにより、潜在的なリスクを未然に防ぎ、企業の資産を守ることができます。 今後もサイバー攻撃の手法は進化し続けるため、HIDSの導入やログ解析手法の改善は必須です。定期的なログ監視やユーザー権限の見直し、社内教育を通じた意識向上が、より強固なセキュリティ体制を築く鍵となります。企業は、これらの取り組みを通じて、情報セキュリティの確保とリスク管理を強化し、安全なデジタル環境の実現に向けて努力を続ける必要があります。 このように、HIDSログ解析は単なる技術的手段にとどまらず、企業全体のセキュリティ文化を育む重要な要素であると言えるでしょう。情報セキュリティの強化に向け、今後も継続的な改善と努力が求められます。 HIDSログ解析を行う際には、必ず法令や業界基準に従って適切にデータを扱うことが重要です。また、解析結果に基づいて行動する際には、十分な確認を行い、誤解を招くような判断を避けるよう心掛けましょう。企業の情報セキュリティは、全社員が関与するものであり、個々の意識が重要です。 ※当社は、細心の注意を払って当社ウェブサイトに情報を掲載しておりますが、この情報の正確性および完全性を保証するものではありません。当社は予告なしに、当社ウェブサイトに掲載されている情報を変更することがあります。当社およびその関連会社は、お客さまが当社ウェブサイトに含まれる情報もしくは内容をご利用されたことで直接・間接的に生じた損失に関し一切責任を負うものではありません。

さらなる学びのためのリソースとツールの紹介

情報セキュリティの強化は、企業にとって絶えず進化する課題です。HIDSログ解析を通じて、削除活動やその他の潜在的な脅威を早期に検出することが重要です。そこで、さらなる学びを深めるためのリソースやツールをご紹介します。 まず、OSSECやWazuhの公式ドキュメントを参照することで、最新の機能や設定方法を理解し、実践に役立てることができます。また、オンラインフォーラムやコミュニティに参加することで、他の専門家と情報交換を行い、実際の運用における知見を得ることが可能です。 さらに、セキュリティ関連のウェビナーやセミナーに参加することで、最新の脅威情報や対策について学ぶことができます。これらの機会を通じて、企業のセキュリティ体制を一層強化し、安心して業務を行うための基盤を築くことができるでしょう。 情報セキュリティは日々変化する分野であり、継続的な学びが求められます。ぜひ、これらのリソースを活用し、企業の安全性を高めるための一歩を踏み出してください。

ログ解析における注意事項とベストプラクティス

ログ解析を行う際には、いくつかの重要な注意事項を考慮することが不可欠です。まず、データの取り扱いに関しては、法令や業界基準を遵守することが求められます。特に、個人情報や機密情報を含むログデータの解析には、プライバシー保護に関する法律を理解し、適切に管理することが重要です。 また、解析結果に基づいて行動する際には、十分な確認を行うことが大切です。誤解を招くような判断を避けるために、複数の視点から情報を検証し、必要に応じて専門家の意見を仰ぐことも考慮すべきです。特に、異常なアクティビティを発見した場合は、慎重に対応策を検討し、誤った判断が企業に与える影響を最小限に抑えるよう努めましょう。 さらに、ログ解析は単独の作業ではなく、全社員が情報セキュリティに関与するプロセスであることを忘れてはいけません。社内での情報共有や教育を通じて、全体的な意識を高めることが、より安全な情報環境の構築に寄与します。このように、注意点を意識しながらログ解析を行うことで、企業の情報セキュリティを一層強化することができるでしょう。 ※当社は、細心の注意を払って当社ウェブサイトに情報を掲載しておりますが、この情報の正確性および完全性を保証するものではありません。当社は予告なしに、当社ウェブサイトに掲載されている情報を変更することがあります。当社およびその関連会社は、お客さまが当社ウェブサイトに含まれる情報もしくは内容をご利用されたことで直接・間接的に生じた損失に関し一切責任を負うものではありません。

補足情報

※株式会社情報工学研究所は(以下、当社)は、細心の注意を払って当社ウェブサイトに情報を掲載しておりますが、この情報の正確性および完全性を保証するものではありません。当社は予告なしに、当社ウェブサイトに掲載されている情報を変更することがあります。当社およびその関連会社は、お客さまが当社ウェブサイトに含まれる情報もしくは内容をご利用されたことで直接・間接的に生じた損失に関し一切責任を負うものではありません。