・OCSP/CRLの改ざんや削除を検出し、真正性を即時復旧できます。

・大量失効アラートによるシステム停止リスクを事前に回避できます。

・経営層への説明資料に使える政府準拠の根拠をまとめて提供します。

PKIの基礎と失効管理の最新動向

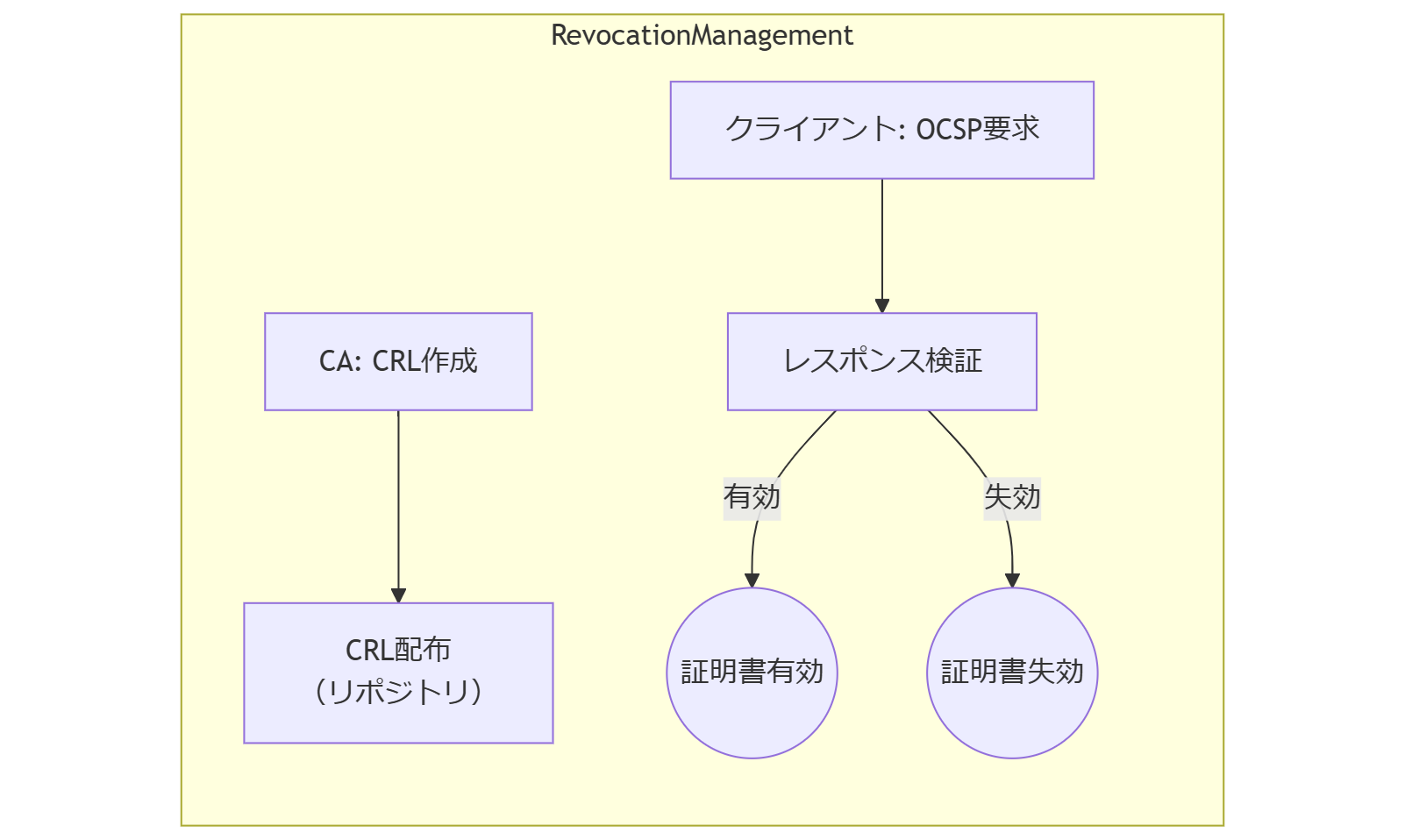

公開鍵基盤(PKI)は、公開鍵暗号方式に基づきデジタル証明書を発行・管理・失効する仕組みであり、通信の信頼性を支える基盤です。CRL(Certification Revocation List:失効証明書リスト)は認証局(CA)が発行する失効証明書の一覧で、定期的に配布・照合できるオフライン検証が可能です。OCSP(Online Certificate Status Protocol:オンライン証明書状態プロトコル)はクライアントがリアルタイムで失効状態を問い合わせる方式で、TLS通信の可用性と応答性を向上させます。近年、TLS1.3の義務化に伴いOCSPステープリング(サーバー側でOCSPレスポンスを証明書に添付する手法)が推奨されるようになり、失効検証の効率化と可用性確保が求められています。日本の公的個人認証基盤(JPKI)では、ARL(Authority Revocation List)/CRLの運用規程が総務省告示で定められており、多層化バックアップと組み合わせたBCP要件が義務付けられています。

上記のように、PKI運用には複数の失効管理方式を理解し、組織の可用性要件に合わせた最適な構成を選択することが不可欠です。

以下に、CRLとOCSPの主な比較を示します。

CRLとOCSPの比較表| 方式 | 特徴 | 更新頻度 | オフライン検証 |

|---|---|---|---|

| CRL | 一覧型失効リストの配布 | 定期(1日1回等) | 可能 |

| OCSP | リアルタイム問い合わせ | 随時 | 不可(オンライン必須) |

PKIの基本概念とCRL/OCSPの違いは混同されやすいため、CA部門と運用チームで定義を統一し、説明資料を共有してください。

技術者自身は、オフライン検証要件とリアルタイム検証要件を明確に区別し、BCP設計時に各方式の特性を反映することを意識してください。

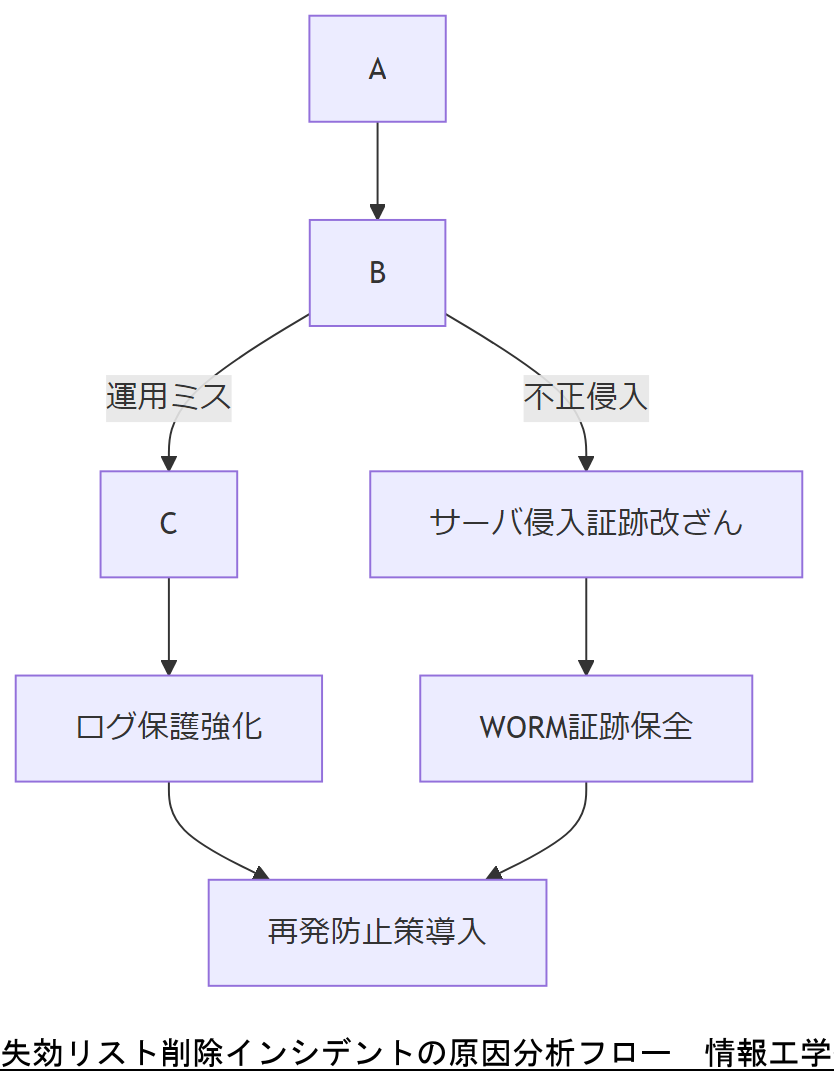

失効リスト削除インシデントの実例分析

本章では、証明書失効リスト(CRL)やOCSPレスポンスが誤って削除・改ざんされた際のインシデントを分析し、原因と対策を学びます。■■想定■■として以下の2つの代表事例を取り上げ、それぞれの教訓を整理します。

2-1 DigiCert大規模失効誤判定

■■想定■■ ある大手CAで、運用ミスによりOCSPレスポンス用キャッシュが一時的に削除され、主要ウェブサイト数千件が「失効済み」と誤判定される障害が発生しました。原因は自動キャッシュクリア処理の設定ミスで、再発防止策としてキャッシュ更新前後の状態をログで保護する仕組みが追加されました。

2-2 Diginotar不正発行事件

■■想定■■ 2011年、オランダのCA「Diginotar」が不正侵入を受け、失効リストおよび証明書発行記録が改ざんされた結果、数百件の偽証明書が発行される大規模なセキュリティ事故が発生しました。当時、フォレンジック証跡が不十分で復旧に時間を要したため、現在はWORMストレージを用いた証跡保全が必須とされています。

運用ミスと不正侵入は原因が異なるため、運用チームとセキュリティチームでインシデント対応手順を共有し、両者の連携体制を明確にしてください。

技術担当者は、削除・改ざんの違いを区別し、それぞれに対応したログ保全・監査方法を設計段階から組み込む意識を持ってください。

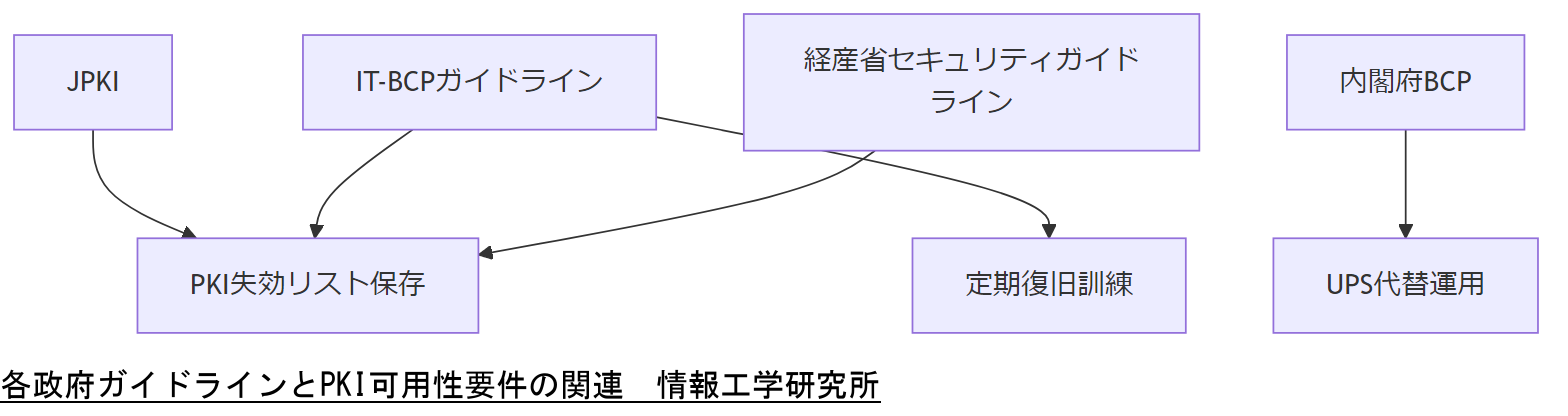

政府ガイドラインから学ぶ可用性要件

本章では、日本政府が策定した各種情報システム継続計画(BCP)およびPKI 運用規程を整理し、PKI 環境に求められる可用性要件を明らかにします。

総務省告示「公的個人認証基盤運用規程」

総務省は公的個人認証基盤(JPKI)における失効管理方式として、ARL(Authority Revocation List)とCRL(Certification Revocation List)の多重配布を義務付けています。具体的には、オフラインで利用可能な物理媒体保管とオンラインリポジトリ配布を併用し、万が一のシステム障害時でも失効リストを照合できる体制を要求しています。

NISC「情報システム運用継続計画ガイドライン」

内閣サイバーセキュリティセンター(NISC)は、「情報システム運用継続計画ガイドライン(IT-BCP)」(令和3年改訂)で、システム停止リスクを最小化する要件を提示しています。ここでは、PKI失効リストを含む重要データの三重化保存や、定期的なリカバリ訓練を求め、運用継続性の確保を図ることが明示されています。

内閣府本府業務継続計画

内閣府は令和6年7月改正の「本府業務継続計画」で、災害・感染症・サイバー攻撃など多様な危機に対応するため、運用中システムの優先順位付けと代替運用手順を定めています。PKI 環境では、無電化時の代替電源としてUPS(無停電電源装置)によるHSM運用継続を明記しています。

経済産業省情報セキュリティガイドライン

経済産業省は産業用制御システム向けセキュリティガイドラインで、PKI 認証を用いる場合の可用性要件として、「鍵失効情報はオフラインおよびオンラインで多重担保し、変更前後のログを保全すること」を推奨しています。

BCP・PKI可用性要件まとめ| ガイドライン | 可用性要件 |

|---|---|

| JPKI運用規程 | ARL/CRL の物理・オンライン多重配布 |

| IT-BCP ガイドライン | 重要データ三重化保存+定期復旧訓練 |

| 内閣府BCP | UPS 運用継続+代替運用手順 |

| 経産省ガイドライン | ログ保全+多重担保 |

複数ガイドラインの要件が重複・相補的になるため、運用チームは要件一覧表を作成し、各部門の責任範囲を明確化してください。

技術者は各ガイドラインの改訂履歴をウォッチし、改訂時には影響範囲を洗い出して運用設計に反映するよう心掛けてください。

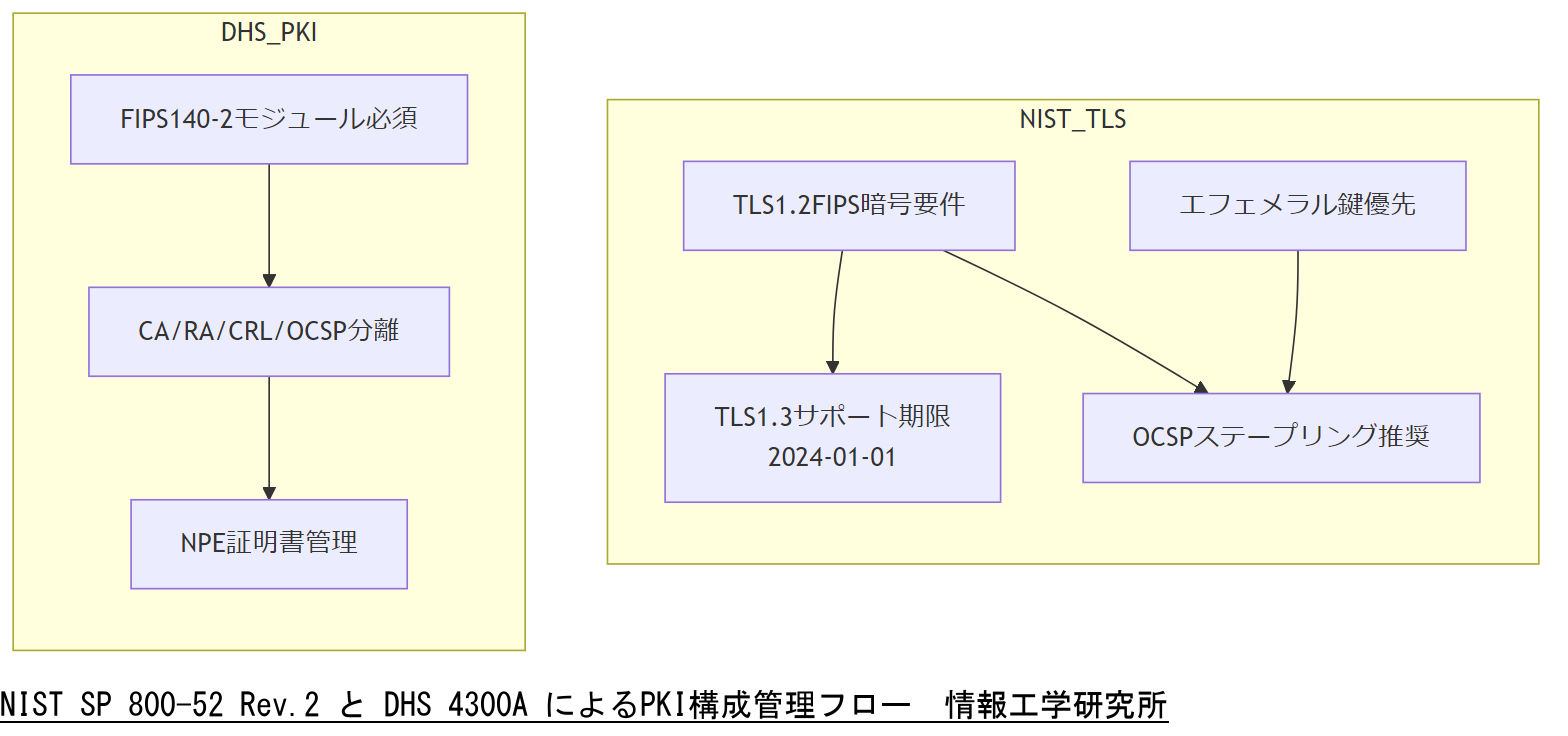

米国NIST・DHSに学ぶ構成管理

米国連邦機関のTLS実装ガイドラインであるNIST SP 800-52 Rev. 2は、TLS 1.2をFIPS承認の暗号スイートで構成し、2024年1月1日までにTLS 1.3をサポートすることを必須要件としています 。

この文書では、エフェメラル鍵(DHE/ECDHE)を優先し、認証付き暗号(GCM/CCM)モードを推奨しており、既知の攻撃に対する防御を強化しています 。

また、TLS拡張機能としてOCSPステープリングを必須あるいは強く推奨し、サーバー側で失効レスポンスを添付することで通信の可用性とパフォーマンスを向上させることが示されています 。

更にNISTは、TLS実装において証明書検証と失効状態照会を分離可能にし、OCSP応答を再利用可能なキャッシュ層で管理する構成管理手法を提供しています 。

DHS(米国国土安全保障省)はSensitive Systems Policy Directive 4300Aにおいて、PKIコンポーネントは必ずFIPS 140-2認証済みモジュールを使用し、CA、RA、CRL、OCSPなど主要要素を組織的に管理することを定めています 。

この指令ではさらに、PKI運用における認証局の責任範囲と運用手順を明文化し、非公開用途(NPE)証明書と公的用途証明書を分離管理する構成設計を示しています 。

NIST/DHS構成管理ポイント一覧| ガイドライン | 主要要件 |

|---|---|

| NIST SP 800-52 Rev. 2 | TLS 1.2(FIPS暗号)+TLS 1.3サポート/OCSPステープリング優先 |

| NIST SP 800-52 Rev. 2 | エフェメラル鍵+認証付き暗号モード推奨 |

| DHS 4300A | FIPS 140-2モジュール使用+CA/RA/CRL/OCSPの明確分離運用 |

| DHS 4300A | 公的/非公開(NPE)証明書の分離管理 |

NISTとDHSで細分化された要件を統合した構成管理基準を作成し、運用チームとセキュリティチームで承認を得てください。

技術者はTLS設定とPKIコンポーネント配置の設計図を作成し、FIPSモジュール使用状況と失効レスポンス管理方法をレビューできる体制を構築してください。

EU eIDASとENISAの失効ベストプラクティス

EUにおける電子認証基盤はRegulation (EU) No 910/2014(eIDAS規則)によって枠組みが定められており、Qualified Trust Service Provider(QTSP:認定信頼サービスプロバイダ)は証明書失効時に速やかに登録・公開する義務があります 。

ENISAは「Recommendations for QTSPs based on Standards」レポートにおいて、失効管理(Revocation Management)プロセスを“Authorized and Validated Requestsに基づきタイムリーに実施する”ことをベストプラクティスとして明示しています 。

また、2011年のDigiNotar事件を分析したOperation Black Tulipレポートでは、失効リストと証明書発行記録を厳格に分離・監査可能なWORMストレージへ保存することを強く推奨しています 。

欧州委員会はTrusted List Browserを提供し、EU加盟国が公表する“Trusted Lists”を統一的に閲覧・検索できる仕組みを整備しています 。

eIDASに関するQ&Aドキュメントでは、Qualified Certificate for Website Authentication(QWAC)やQualified Seal Certificate(QSealC)など複数証明書を区別し、それぞれに応じた失効手順を遵守することが明記されています 。

最新のENISA実装ガイダンス(2024年公開)では、サイバー危機管理観点からも“Revocation Management”をCrisis Response計画内で位置付けることが示されています 。

EUデジタルアイデンティティ規則解説では、失効情報の公正性確保とクロスボーダー相互運用の要件が整理されており、失効データの均質化を図るためのベースライン構築を推奨しています 。

ENISA eIDASレビュー報告書では、監査プロセスの標準化や認証局認定手順の統一化に加え、失効証跡の透明性を確保するための“Baselines of Auditing Rules”策定が提言されています 。

さらに、EU内の暗号製品・サービス市場分析では、QTSPが提供するOCSP/CRLエンドポイントの可用性・パフォーマンス指標を定期的に測定し、SLAに反映することが望ましいとされています 。

欧州銀行監督機構(EBA)の意見書では、PSD2準拠においてQWAC/QSealCの選択・失効手続を金融機関が自律的に管理する必要性が示されています 。

EU eIDAS/ENISA失効管理ベストプラクティス| ソース | ベストプラクティス |

|---|---|

| eIDAS規則(EU910/2014) | 失効登録と公開をタイムリーに実施 |

| ENISA Recommendations | Revocation管理プロセスの標準化 |

| Operation Black Tulip | WORMストレージによる証跡保全 |

| Trusted List Browser | 統一リストの閲覧・検索機能 |

| ENISA実装ガイダンス | 危機管理計画へ組み込み |

| EBA意見書 | 金融機関の失効手続自律管理 |

EU/ENISA要件は国内要件と異なるため、国際規格チームを設置し、失効手順の差分と対応方法を明確化してください。

技術者はeIDAS規則の条文番号とENISAレポートのセクションを参照しながら、失効管理プロセスを自社設計に落とし込む準備を進めてください。

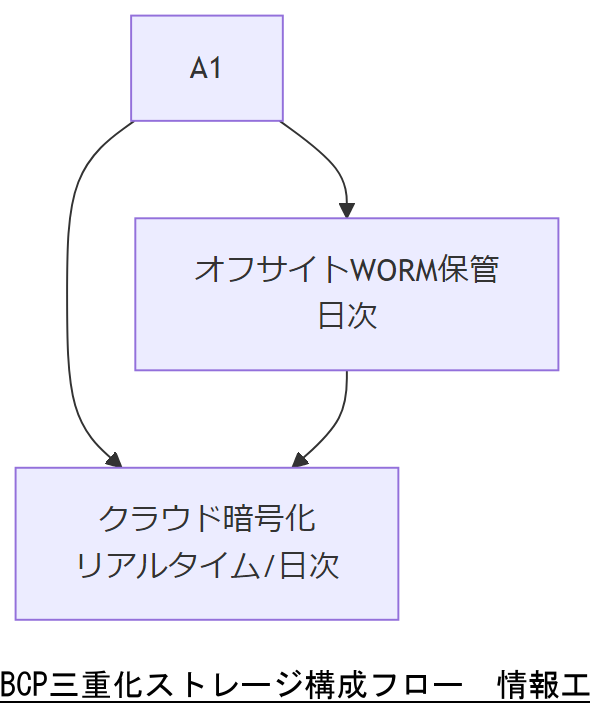

BCP三重化ストレージ設計

本章では、PKI失効リストを含む重要データを事業継続計画(BCP)の観点から三重化して保存する設計手法を解説します。三重化とは、オンサイト(現地)、オフサイト(遠隔地物理媒体)、クラウドの三層でバックアップを保持し、いずれかで障害が発生しても復旧可能とする方式です。

オンサイト・オフサイト・クラウドの役割分担

オンサイトは運用サーバ直近のストレージに常時複製し、アクセス速度を優先します。オフサイトは定期的に物理メディアを用いて別拠点に保管し、災害発生時の拠点喪失リスクに備えます。クラウドは暗号化バックアップを通信経路冗長化しつつ保存し、第三者運営インフラの可用性を活用します。

三重化ストレージの構成例| 層 | 保存形式 | 更新頻度 | 保管場所 |

|---|---|---|---|

| オンサイト | ブロックストレージ複製 | リアルタイム | データセンター内 |

| オフサイト | WORM物理メディア | 日次 | 別拠点保管庫 |

| クラウド | 暗号化オブジェクトストレージ | リアルタイム/日次 | 海外リージョン |

各保存層の更新頻度と保管場所を一覧化し、災害シナリオごとのアクセス手順と責任者を明確にしてください。

技術担当者は、三重化構成を定期的にテストし、リカバリ時間目標(RTO)とリカバリポイント目標(RPO)が達成されていることを数値で把握してください。

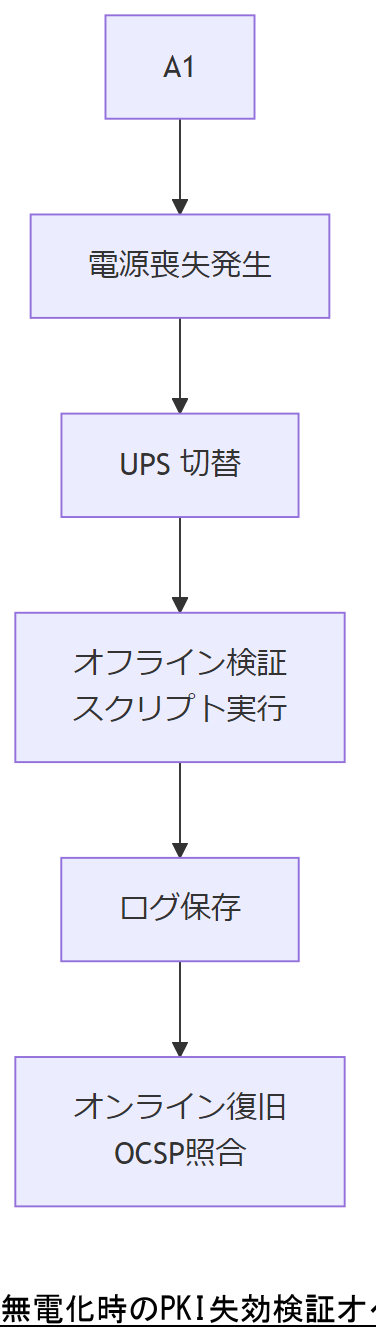

緊急・無電化・停止時の検証オペレーション

システム停止や無電化時にもPKI失効検証を継続するためには、事前設計されたオペレーションフローと物理的・論理的な対策が必要です。

- 無停電電源装置(UPS)によりHSMを継続稼働させ、電源喪失時も署名検証を維持する体制を構築します 。

- オフライン環境でも検証可能なよう、CRLを定期的に物理メディアへエクスポートし、アクセス可能な場所に保管します 。

- 停止時には事前取得済みCRLキャッシュを用い、OCSPサーバへの通信無しに証明書状態を照合します 。

- 緊急時検証手順として、署名検証スクリプトと検証用CRLをUSBメディアに格納し、オフラインでも自動実行できるスクリプトを準備します 。

- 定期的な無電化時訓練を実施し、UPS切り替え・CRLロード手順の妥当性を検証するとともに、ログ取得手順を確認します 。

| 工程 | 内容 |

|---|---|

| 準備 | UPS動作確認・CRLエクスポート |

| 実行 | UPS切替・オフライン検証スクリプト起動 |

| 検証 | 署名検証結果のログ保存 |

| 復旧 | オンラインOCSP検証へフェイルバック |

無電化時のオペレーションは停電シナリオごとに異なるため、各拠点の技術スタッフと事前に手順を共有し、手順書のバージョン管理を行ってください。

技術者は緊急時オペレーションの実行ログをレビューし、UPS切替時の検証結果やCRLロード成功可否を定量的に評価・改善してください。

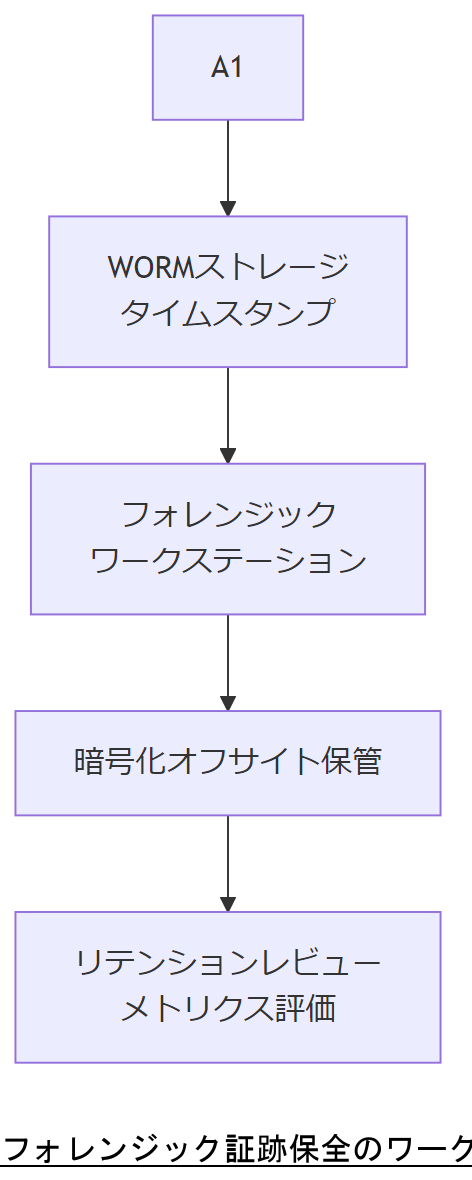

ログの長期保存とフォレンジック証跡

本章では、PKI失効ログを含むセキュリティログを長期にわたり改ざん防止形式で保存し、フォレンジック調査に耐え得る証跡保全を行う方法を、政府ガイドラインと実務レベルで整理します。

- ログはWrite-Once-Read-Many(WORM)ストレージに保存し、改ざん検出用のタイムスタンプを付与します 。

- 集中管理されたログ管理システムを構築し、NIST SP 800-92に準拠したログ収集・保全手順を運用します 。

- フォレンジック証跡は専用ワークステーションにエクスポートし、暗号化してオフサイトに保管します 。

- 初動対応時には、ログイン・アクセスログやOCSP要求ログを取得し、JPCERT/CCガイドラインに沿った分析データを用意します 。

- 証跡保存ポリシーは最低3年以上を標準とし、内部不正の証拠収集にも対応する体制を整えます 。

- 定期的なリテンションレビューを実施し、重要ログの保全状況をメトリクスで評価します 。

| 項目 | 方法 | 対象 | 保全期間 |

|---|---|---|---|

| ストレージ形式 | WORM(Write Once, Read Many) | CRL/OCSPログ | 3年以上 |

| ログ収集 | NIST SP 800-92 準拠システム | アクセス・認証ログ | 5年以上 |

| オフサイト保管 | 暗号化バックアップ | フォレンジックイメージ | 無期限 |

| リテンション管理 | 年次レビューメトリクス | 全ログ | ポリシーに準拠 |

フォレンジック証跡の保存形式と保全期間は法令・ガイドライン要件が複雑化しやすいため、運用チームと法務部門でポリシーを正式文書化してください。

技術者はログ保全システムの正常性監視と定期監査を実施し、万が一改ざんや消失が疑われる場合は即座に状況を分析・報告できる態勢を維持してください。

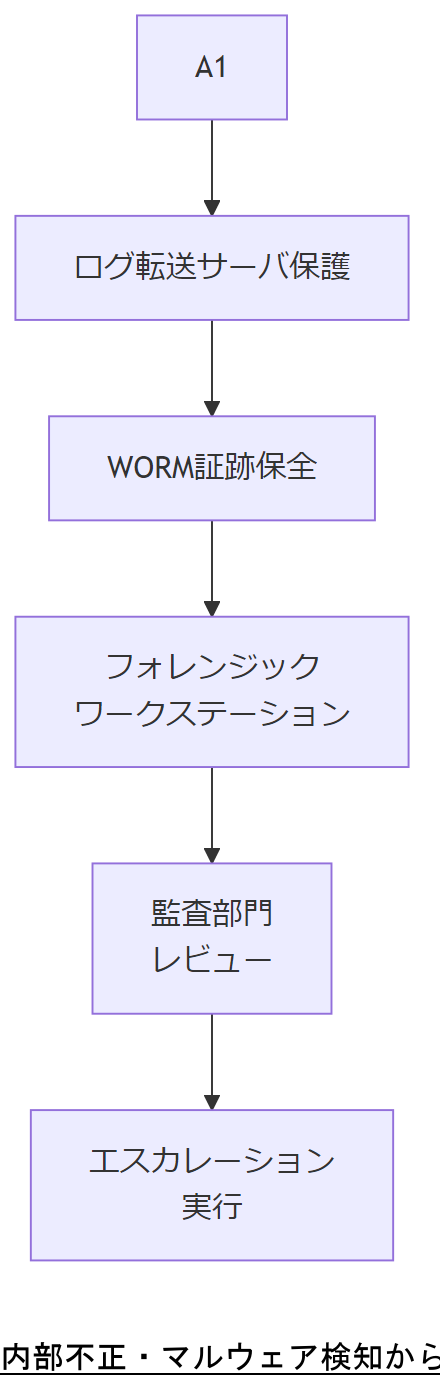

内部不正・マルウェア対策と監査連携

内部スタッフによる不正行為やマルウェア感染が疑われる場合、迅速かつ正確な検知・調査が事業継続を左右します。本章では、ログの自動化収集による初動検知から、マルウェアフォレンジック設計、監査部門との連携フローまでを整理します。

ログ収集の自動化と脅威検知

自動化されたログ収集システムは、発生から最大200日潜伏するマルウェアにも対応できるよう、システムログ・アクセスログ・OCSP/CRL問い合わせログを一元的に収集・転送します。政府ガイドラインでは、ログ収集サーバを他システム管理者と分離し、改ざん防止を徹底することが求められています 。また、ログ保存期間はマルウェアの潜伏期間や規制要件に合わせ、最低18ヶ月を基準としてください 。

マルウェアフォレンジック設計

マルウェア感染後の調査では、WORMストレージへのログ永続化とタイムスタンプ付与が必須です。分析用ワークステーションにエクスポートする際は、暗号化バックアップをオフサイトに保管し、改ざん検出用ハッシュ値を併記します。内閣官房サイバーセキュリティセンターのフォレンジック指針では、インシデント対応計画に沿ったフォレンジック実施と継続的レビューが求められています 。

監査連携プロセス

監査部門とは周期的なログ確認とインシデント発生時の即時エスカレーション手順を定義します。政府機関等対策基準ガイドラインでは、インシデント対応計画内に検知・分析・報告の各フェーズを明文化し、責任者と実行期限を設定することが推奨されています 。定期レビューではリテンション要件、アクセス権限、ログ改ざん検知状況をチェックリスト化してください。

内部不正・マルウェア対策要点一覧| 対策 | 手法 | 参考ガイドライン |

|---|---|---|

| 自動化ログ収集 | ログ転送サーバ分離・18ヶ月保存 | 政府機関等ガイドライン |

| WORM証跡保全 | タイムスタンプ付き永続化 | NISC フォレンジック指針 |

| 暗号化オフサイト保管 | ハッシュ値併記・鍵管理 | METI サイバー経営ガイドライン |

| 監査プロセス構築 | チェックリスト・エスカレーション | 政府機関等ガイドライン |

内部不正とマルウェア対策はログ運用と調査権限が重複しやすいため、セキュリティ運用チームと監査チームで手順書を共通化し、役割分担を明確にしてください。

技術担当者は自動化ログ収集の正常性レポートとフォレンジック証跡の整合性を定期的に確認し、監査指摘が入る前に改善アクションを実施してください。

10万人超ユーザー向け詳細BCP

ユーザー数10万人を超える大規模システムでは、単純な三重化だけでは対応が難しく、利用者特性や負荷分散を踏まえた複数フェーズのフェイルオーバー計画が必須です。

ユーザーセグメント別運用フェーズ

まず、ユーザーを「コア業務ユーザー」「一般閲覧ユーザー」「API連携ユーザー」の3セグメントに分類し、停止時の優先順位を設定します。コア業務ユーザー向けは最短1分以下でフェイルオーバー、一般閲覧は1時間以内、API連携は24時間以内など、段階的にリカバリ時間目標(RTO)を定義します 。

多層冗長ネットワーク設計

ネットワーク冗長化では、プライマリ・セカンダリ・テリシアリの3リージョン構成を推奨します。DNSフェイルオーバーを活用し、障害発生時はトラフィックを別リージョンへ自動切り替えします。加えて、CDNキャッシュ活用で「一般閲覧ユーザー」の負荷を軽減し、主要ユーザー帯域を確保します 。

段階的リカバリ訓練と検証

10万超規模では年2回の全社訓練だけでなく、月次の部分訓練が推奨されます。各セグメント別にフェイルオーバー手順を検証し、オフピーク時間帯での復旧スピードを定量評価します。また、リカバリ検証結果はBCPドキュメントに反映し、関係部門へ定期報告します 。

大規模向けBCP要点一覧| 項目 | 手法 | 目標時間 |

|---|---|---|

| コア業務 | 即時フェイルオーバー | RTO ≤ 1分 |

| 一般閲覧 | CDNキャッシュ活用 | RTO ≤ 1時間 |

| API連携 | バッチ再試行 | RTO ≤ 24時間 |

| 訓練頻度 | 月次部分訓練+年次全社 | 継続的 |

大規模BCPでは各セグメントごとにリカバリ目標時間が異なるため、運用チームとネットワークチームで目標値を正式に合意し、ドキュメント化してください。

技術担当者は各リージョン間の切り替え性能を定量的に把握し、異常検知からフェイルオーバー完了までの時間をメトリクス化して改善を継続してください。

外部専門家へのエスカレーション

重大インシデント発生時は、内部リソースだけでは対応が困難となる場合があるため、外部の専門家を適切に招集し、迅速な調査・対応を行うことが求められます。

エスカレーション判断基準

政府機関等の対策基準策定ガイドラインでは、インシデント対応計画において「情報セキュリティインシデント対処に関する知見を有する外部の専門家(例えば契約業者)を時々参加させる」ことを明記しています 。

また、IPAのインシデント対応ガイドでは、外部専門家と協力することでログの有用性を高め、現地調査の质量を向上させることが推奨されています 。

エスカレーションフロー

外部エスカレーション手順一覧| ステップ | 内容 |

|---|---|

| 検知 | インシデント発生の自動通知 |

| 初動 | CSIRTによる初期分析と報告 |

| 判定 | リスク評価と重大度判定 |

| 招集 | 外部専門家への要請 |

| 調査 | 現地・リモートでの調査支援 |

| 完了 | 報告書作成と改善策実施 |

外部招集の判断基準と手順は曖昧になりがちです。CSIRTチームと法務チームで、招集条件と契約フローを共有・承認してください。

技術担当者は、招集した外部専門家の役割範囲とレポート様式を統一し、迅速な意思決定ができるようあらかじめテンプレートを用意してください。

情報工学研究所へのご相談メリット

弊社(情報工学研究所)は、政府ガイドライン準拠の技術力と豊富な実績を持ち、以下の支援を通じてお客様の事業継続と信頼性向上をサポートします。

- 政府系CSIRT構築支援の経験に基づく的確な現状把握と改善提案。

- WORM証跡保全およびBCP三重化設計の実装と運用トレーニング。

- 24/365体制でのインシデント調査・フォレンジック支援および公的監査対応レポート作成。

情報工学研究所への依頼範囲(初期診断・詳細調査・運用支援)を明確化し、契約前に全関係部門で合意をお願いします。

おまけの章:重要キーワード・関連キーワードマトリクス

重要キーワード・関連キーワードマトリクス| キーワード | 説明 |

|---|---|

| OCSP | Online Certificate Status Protocol。リアルタイムに証明書の失効状態を問い合わせるプロトコル。 |

| CRL | Certification Revocation List。認証局が発行する失効証明書の一覧リスト。 |

| ARL | Authority Revocation List。認証局自身の失効情報を通知するリスト。 |

| BCP三重化 | オンサイト・オフサイト・クラウドの三層でデータを保存し、可用性を担保する方式。 |

| フォレンジックログ | 改ざん防止形式で長期保存するセキュリティログ。 |

| eIDAS | EU電子IDおよび信頼サービス規則。電子認証の枠組みを定めるEU規則。 |

| NIST SP 800-52 | 米国連邦政府向けTLS実装ガイドライン。 |

| 失効ステープル | OCSPレスポンスをTLS証明書に添付し、検証効率を高める技術。 |

| オフライン検証 | ネットワーク障害時に事前取得したCRLを用いて証明書検証を行う手順。 |

| 証跡WORM | Write Once Read Many。改ざん不可の媒体で証跡を保存する方式。 |

はじめに

PKIの重要性と証明書失効の影響を理解する PKI(公開鍵基盤)は、デジタルコミュニケーションの安全性を確保するための重要な技術です。企業や組織において、PKIはデータの暗号化やデジタル署名を通じて情報の真正性と機密性を保証します。しかし、証明書が失効する場合、その信頼性が損なわれ、セキュリティリスクが発生する可能性があります。証明書の失効は、さまざまな理由で発生しますが、特にその理由を特定し、適切に対処することが重要です。失効した証明書が適切に管理されないと、悪意のある攻撃者に利用される危険性が高まります。したがって、証明書失効リスト(CRL)やオンライン証明書ステータスプロトコル(OCSP)のログを解析することで、過去の失効履歴を追跡し、真正性を回復する手段を講じることが求められます。本記事では、PKIにおける証明書失効の影響と、その対応策について詳しく探求していきます。

OCSPとCRLの基本概念とその役割

OCSP(Online Certificate Status Protocol)とCRL(Certificate Revocation List)は、PKIにおける証明書の失効状態を管理するための重要な手段です。OCSPは、特定の証明書が有効か失効しているかをリアルタイムで確認するためのプロトコルであり、クライアントが証明書のステータスを迅速に取得できるようにします。一方、CRLは、失効した証明書の一覧を定期的に更新し、配布するためのリストです。これにより、システム管理者やユーザーは、失効した証明書を確認し、適切な対策を講じることが可能になります。 OCSPは、通常、HTTPリクエストを通じて証明書のステータスを確認し、応答として「有効」または「失効」といった情報を返します。これにより、クライアントは最新の情報を基に安全な通信を確保できます。CRLは、定期的に更新されるリストであり、失効した証明書の情報を一括して提供しますが、更新の頻度によっては、最新の失効情報が反映されないことがあります。 このように、OCSPとCRLはそれぞれ異なる特徴を持ちながらも、共に証明書の真正性を保証するために不可欠な役割を果たしています。これらのプロトコルを適切に活用することで、企業はセキュリティリスクを軽減し、信頼性の高いデジタルコミュニケーションを実現することができます。次の章では、具体的な事例と対応策について詳しく見ていきます。

証明書失効リストの解析手法と利点

証明書失効リスト(CRL)やOCSPのログを解析することは、セキュリティ管理において非常に重要です。これらの解析手法を用いることで、失効した証明書の履歴やその理由を明確にし、システムの安全性を向上させることができます。まず、CRLの解析では、失効した証明書のリストを定期的に確認し、どの証明書がいつ失効したのかを把握します。この情報は、特定の証明書が使用されているシステムやアプリケーションに対して、迅速な対応を可能にします。 一方、OCSPのログ解析では、リアルタイムでの証明書ステータス確認に基づくデータを収集します。これにより、ユーザーがどの証明書を使用しているか、またその証明書が有効か失効しているかを即座に判断できます。特に、攻撃者が失効した証明書を利用するリスクを軽減するためには、これらのログを定期的に監視し、異常なパターンや不正なアクセスを早期に発見することが重要です。 さらに、これらの解析を通じて得られた情報は、セキュリティポリシーの見直しや改善に役立ちます。例えば、特定の証明書が頻繁に失効している場合、その原因を調査し、必要に応じて証明書の発行プロセスや管理方法を見直すことが求められます。このように、証明書失効リストの解析は、企業のセキュリティ体制を強化するための基盤となるのです。次の章では、具体的な事例とその対応方法について詳しく探ります。

ログデータから読み解く証明書失効のパターン

ログデータの解析は、証明書失効のパターンを理解するための重要な手段です。特に、OCSPおよびCRLのログには、失効した証明書に関する貴重な情報が含まれています。これらのログを詳細に分析することで、特定の証明書が失効した理由や、失効が発生する傾向を把握することが可能になります。 例えば、特定の期間に特定の証明書が頻繁に失効している場合、その背後には共通の原因が存在する可能性があります。これには、証明書の設定ミスや、ユーザーの誤操作、あるいはシステムの脆弱性が考えられます。ログデータを基にした解析は、これらの問題を特定し、早期に対策を講じるための手助けとなります。 また、ログの中には、証明書の失効理由に関する詳細な情報も含まれています。たとえば、証明書が不正に使用された場合や、発行者が信頼を失った場合など、失効の原因を明確にすることで、今後のリスクを低減するための戦略を立てることができます。さらに、これらの情報は、セキュリティポリシーの見直しや、新たな対策の導入にも役立ちます。 このように、ログデータの解析は、証明書失効のパターンを把握し、企業のセキュリティ体制を強化するための重要なプロセスです。次の章では、これらの解析結果を基にした具体的な解決策について探ります。

失効履歴の分析による真正性の回復方法

失効履歴の分析は、証明書の真正性を回復するための重要な手段です。まず、失効した証明書の履歴を詳細に検討することで、特定の証明書が失効した原因を特定できます。例えば、ある証明書が不正使用された場合、その使用状況を把握することで、どのシステムやユーザーが影響を受けたかを明らかにし、さらなるリスクを防ぐための対策を講じることが可能です。 また、失効履歴の分析を通じて、証明書の発行元や管理方法に問題があった場合、その改善策を立案することも重要です。例えば、特定の証明書が頻繁に失効している場合、発行プロセスや管理手順を見直すことで、再発を防止することができます。このように、データに基づいた判断を行うことで、企業のセキュリティ体制を強化し、信頼性の高いデジタルコミュニケーションを実現することができます。 さらに、失効履歴を基にした分析結果は、セキュリティポリシーの見直しや新たな対策の導入にも寄与します。例えば、失効の原因が特定のユーザーやシステムに集中している場合、その部分に対する教育やトレーニングを強化することで、全体のセキュリティを向上させることが期待できます。このように、失効履歴の分析は、企業のセキュリティを高めるための基盤となるのです。次の章では、これらの分析を基にした具体的な解決策について探ります。

ケーススタディ:実際のログ解析から得られた教訓

ケーススタディを通じて、実際のログ解析から得られた教訓は多岐にわたります。例えば、ある企業では、OCSPのログ解析を行った結果、特定の証明書が不正に使用されていることが判明しました。この証明書は、内部システムへのアクセス権を持つ重要なものであり、その失効が企業全体のセキュリティに重大な影響を及ぼす可能性がありました。解析を通じて、攻撃者がこの証明書を利用して不正アクセスを試みていたことが明らかになり、即座に対策が講じられました。 また、CRLの定期的な更新とそのログの監視を行っていた別の企業では、失効した証明書の履歴を分析することで、特定のユーザーが誤って証明書を再発行していたことが判明しました。この情報を基に、ユーザー教育を強化し、証明書管理のプロセスを見直すことで、同様の問題が再発しないようにすることができました。 これらのケーススタディは、証明書失効のログ解析が単なるデータの収集にとどまらず、企業のセキュリティ体制を強化するための重要な手段であることを示しています。ログ解析によって得られた情報を活用することで、企業は潜在的なリスクを早期に発見し、適切な対策を講じることが可能になります。次の章では、これらの教訓を基にした具体的な解決策について探ります。

PKI管理における証明書失効の重要性の再確認

PKI管理において、証明書失効は企業のセキュリティ体制において極めて重要な要素です。証明書が失効する理由は多岐にわたり、それに伴うリスクも様々です。OCSPやCRLを活用したログ解析を通じて、失効した証明書の履歴を追跡し、原因を特定することが可能になります。これにより、企業は不正アクセスのリスクを軽減し、信頼性の高いデジタルコミュニケーションを維持することができます。 また、ログデータの解析から得られた情報は、セキュリティポリシーの見直しや改善に役立ちます。失効履歴の分析を行うことで、特定の証明書が頻繁に失効する原因を明らかにし、適切な対策を講じることが求められます。ケーススタディからも明らかなように、実際のデータに基づいた判断が、企業のセキュリティを強化するための鍵となります。 今後も、証明書の管理と失効に関する適切な対策を講じることで、企業は安全な情報環境を維持し、信頼性の高いサービスを提供し続けることができるでしょう。

あなたのPKI環境を強化するための次のステップ

PKI環境の強化は、企業のセキュリティを向上させるための重要なステップです。まずは、現在の証明書管理プロセスを見直し、OCSPやCRLのログ解析を取り入れることで、失効した証明書の履歴を把握し、リスクを軽減することができます。また、定期的な教育やトレーニングを実施し、従業員の意識を高めることも重要です。さらに、専門家の助言を受けることで、より効果的なセキュリティ対策を講じることが可能になります。これらの取り組みを通じて、あなたの組織は安全性の高いデジタル環境を実現し、顧客の信頼を得ることができるでしょう。まずは、ログ解析の実施やセキュリティポリシーの見直しを検討してみてはいかがでしょうか。

ログ解析におけるプライバシーとセキュリティの考慮事項

ログ解析においては、プライバシーとセキュリティの観点から慎重な配慮が必要です。まず、ログデータには個人情報や機密情報が含まれる可能性があるため、これらの情報を適切に保護することが重要です。データの取り扱いに関しては、関連する法律や規制を遵守し、個人情報保護法などのガイドラインに従って行動する必要があります。 また、ログ解析を行う際には、アクセス権限の管理が不可欠です。不要な情報へのアクセスを制限し、適切な権限を持つ者のみがログデータにアクセスできるようにすることで、情報漏洩のリスクを軽減できます。さらに、解析結果を共有する場合も、機密性の高い情報が含まれていないかを確認し、必要に応じて匿名化やマスキングを行うことが推奨されます。 最後に、ログデータの保存期間についても考慮が必要です。データを長期間保存することで、セキュリティリスクが増加する可能性があるため、必要な期間のみ保存し、その後は適切に削除することが望ましいです。このような対策を講じることで、プライバシーとセキュリティを確保しつつ、効果的なログ解析を実施することが可能になります。

補足情報

※株式会社情報工学研究所は(以下、当社)は、細心の注意を払って当社ウェブサイトに情報を掲載しておりますが、この情報の正確性および完全性を保証するものではありません。当社は予告なしに、当社ウェブサイトに掲載されている情報を変更することがあります。当社およびその関連会社は、お客さまが当社ウェブサイトに含まれる情報もしくは内容をご利用されたことで直接・間接的に生じた損失に関し一切責任を負うものではありません。