ETXTBSY(Text file busy)を「安全に」収束させる最短ルート

実行中・更新中・共有配下のどれかを30秒で見分け、最小変更で再試行できる形に寄せます。

30秒で争点を絞る

誰が・どのファイルで・何をしようとして ETXTBSY になったかを、コマンド1往復で特定します。

# 1) エラーが出た対象を特定(例:実行ファイル / スクリプト / 置換中のパス) whoami; id pwd ls -l /path/to/target stat /path/to/target 2) そのファイルを「書いている/掴んでいる」プロセスを探す lsof /path/to/target 2>/dev/null | head -n 20 fuser -v /path/to/target 2>/dev/null 3) 共有/NFS/コンテナっぽいかを確認 mount | grep -E " /path/to |nfs|cifs|fuse|overlay" || true readlink -f /path/to/target

争点別:今後の選択や行動

当てはまるパターンを選び、最小の手当てで「再試行できる状態」に寄せます。

A. 実行中のバイナリを更新しようとしている(デプロイ/置換)

# 置換は「新規に作ってから rename」で原則回避(原子的に切替) cp -a ./app.new /path/to/app.tmp chmod +x /path/to/app.tmp mv -f /path/to/app.tmp /path/to/app systemd 管理なら、切替後に穏当に再起動 systemctl restart your-service すぐに再試行(短いバックオフ) for s in 0.2 0.5 1 2; do /path/to/app --version && break; sleep "$s"; done

B. スクリプトや実行ファイルが「書き込み中」で、実行が弾かれている

# 書き込み元プロセスを特定して、完了を待つ/止める/排他に寄せる lsof /path/to/target 2>/dev/null | head -n 50 fuser -v /path/to/target 2>/dev/null 同時更新を防ぐ(例:更新処理を flock で包む) flock -n /var/lock/target.lock -c 'bash update-script.sh' 実行側は短い再試行(最大数を決める) for i in 1 2 3 4 5; do /path/to/target && break; sleep $((i)); done

C. 共有ストレージ/NFS/コンテナ(overlay 等)配下で発生している

# 共有配下は「その場で上書き」を避け、ローカルに出してから切替が安全

readlink -f /path/to/target

mount | grep -E "nfs|cifs|fuse|overlay" || true

例:ローカルで生成 → 配置先へ rename

cp -a ./artifact /tmp/artifact.tmp

mv -f /tmp/artifact.tmp /path/to/target

コンテナなら、該当プロセスを再起動(最小影響の範囲で)

docker ps --format "table {{.Names}}\t{{.Status}}"

docker restart your-container

D. まずは“読む/探索”だけで状況を固めたい(触りすぎ防止)

# 変更なしで「誰が掴んでいるか」「どこから来ているか」を確認 ls -l /path/to/target stat /path/to/target lsof /path/to/target 2>/dev/null | head -n 50 ps -fp "$(lsof -t /path/to/target 2>/dev/null | head -n 1)" 2>/dev/null || true

選択や行動する前に:影響範囲を1分で確認(やり過ぎ防止)

止める・置き換える前に、関係するプロセスと依存先だけを押さえます。

# 関連プロセス(PID)と親子関係 pids="$(lsof -t /path/to/target 2>/dev/null | tr '\n' ' ')" echo "PIDS: $pids" for p in $pids; do ps -o pid,ppid,user,etime,cmd -p "$p"; done サービス配下なら status を確認(ログを見るだけで変更はしない) systemctl status your-service --no-pager 2>/dev/null || true journalctl -u your-service -n 50 --no-pager 2>/dev/null || true 本番/共有っぽいなら、マウント種別とパスの実体を確認 mount | grep -E "nfs|cifs|fuse|overlay| /path/to" || true readlink -f /path/to/target

失敗するとどうなる?(やりがちなミスと起こり得る結果)

- 実行中プロセスを把握せずに置換して、依存サービスが連鎖的に落ちる。

- 共有配下で権限や所有者を触り、別ユーザーのジョブまで巻き込む。

- NFS/コンテナの事情を無視して強行し、原因が見えなくなって復旧が長期化する。

- ログや証跡の扱いを誤り、監査・調査が通りにくくなる。

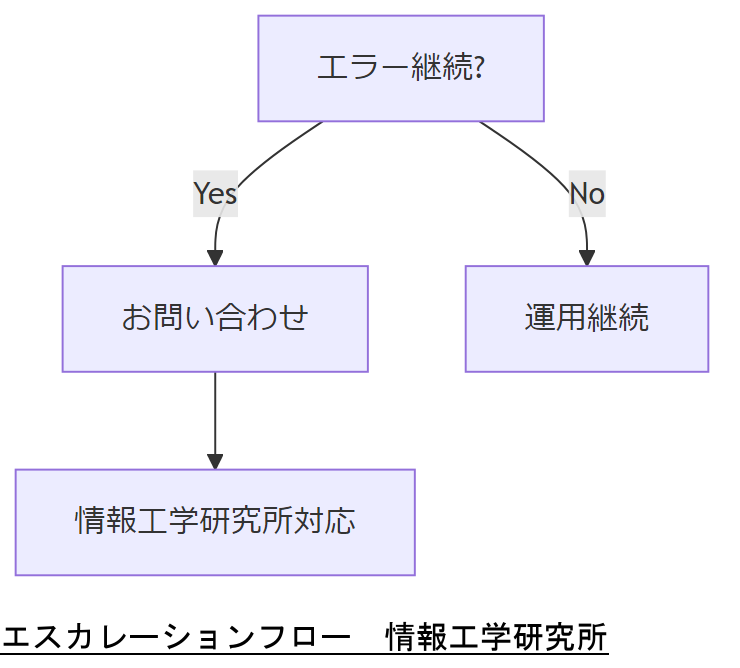

迷ったら:無料で相談できます

情報工学研究所へ無料相談

・lsof や fuser の結果が読み解けない。

・共有ストレージ、コンテナ、本番データ、監査要件が絡む場合は、無理に権限を触る前に相談すると早く収束しやすいです。ここで迷ったら。

・NFS や overlay 配下の挙動が原因か判断できない。

・止めて良いサービス範囲の診断ができない。

・置換を rename でやるべきか、再起動が必要かで迷ったら。

・再試行の回数や待ち時間の設計で迷ったら。

・本番の手順書に落とし込む診断ができない。

もくじ

- 第1章:深夜デプロイで突然の「Text file busy」――“俺のせいじゃない感”の正体

- 第2章:ETXTBSY (26) は「ロック」ではない――カーネルが守っているもの

- 第3章:再現パターンはだいたい2つ――“実行中の上書き”と“書き込み中の実行”

- 第4章:「cpで置き換え」は地雷になり得る――O_TRUNC と実行ファイルの衝突

- 第5章:伏線回収①:正解は“その場で書かない”――一時ファイル+原子リネーム

- 第6章:伏線回収②:共有ストレージ/コンテナ/バインドマウントで増えるレース条件

- 第7章:運用設計で潰す――systemd・ローリング更新・切替の手順化

- 第8章:それでも起きる前提で作る――待機+指数バックオフ+最大試行回数

- 第9章:見える化すると腹落ちする――ログの取り方と「再試行が効く条件」の判定

- 第10章:帰結:ETXTBSYは“ミス”ではなく“並行実行の仕様”――置換と再試行を設計に組み込む

【注意】本記事は、Linux の ETXTBSY (26)「Text file busy」エラーについて、一般的に知られている原因・回避策・再試行設計を整理した情報提供です。実際の最適解は、対象のファイルシステム(ローカル/共有/コンテナ)、デプロイ方式、権限、稼働状況、復旧期限などで変わります。重要システムや重要データが関わる場合は、判断を誤ると障害の長期化や二次トラブルにつながるため、株式会社情報工学研究所のような専門事業者に個別案件として相談してください。

第1章:深夜デプロイで突然の「Text file busy」――“俺のせいじゃない感”の正体

夜間のデプロイや緊急パッチ適用で、いつも通りにバイナリを差し替えたつもりなのに、突然の ETXTBSY (Text file busy)。ログには「busy」って書いてあるけど、いわゆるファイルロック(flock)を取った覚えはない。しかも失敗したり、たまに成功したりする。現場だと、これが一番つらいタイプの不具合ですよね。

頭の中では、だいたいこういう独り言が回ります。

- 「え、今それ誰が掴んでるの? プロセス? systemd? それともCI?」

- 「いつも通ってる手順なのに、なぜ今日だけ…」

- 「説明資料を作れと言われても、“たまに起きる”は通らないんだよな…」

こういうモヤモヤを、まず否定しません。むしろ健全です。なぜなら ETXTBSY は、アプリのバグというより OSが“壊れにくくするための挙動”として出てくることが多いからです。つまり「誰かが悪い」より先に、「並行実行と差し替えの設計」が問われます。

本記事のゴールは、ETXTBSYを「運が悪いエラー」から「設計で沈静化できる現象」へ変えることです。具体的には次の順で腹落ちするように進めます。

- 何が起きるとETXTBSYになるのか(ロックではなく“実行と書き込み”の衝突)

- ありがちな地雷(cpで上書き、O_TRUNC、共有ストレージ、コンテナ)

- 回避の基本(その場で書かない、原子リネーム、切替設計)

- それでも起きる前提の再試行(指数バックオフと観測可能性)

ここまでできると、上司や他部署への説明も変わります。「不具合」ではなく「運用上のレース条件」であり、被害最小化の設計で収束させられる――と筋道立てて話せるようになります。

章末まとめ

- ETXTBSYは「ロックの取り忘れ」より「実行と書き込みの衝突」で起きやすい。

- 再現が揺れるのは、並行実行のタイミング依存(レース条件)だから。

- 設計で“沈静化”できる領域が大きい(原子置換+再試行)。

第2章:ETXTBSY(26)は「ファイルロック」ではない――カーネルが守っているもの

ETXTBSY は errno 26 で、メッセージとしては「Text file busy」と表示されることが多いです。ここで重要なのは、“Text”がテキストファイルを意味しているわけではない、という点です。歴史的に「実行対象(コード)として扱われるファイル」が関わるときに、このエラーが出る系譜があります。

ざっくり言うと、ETXTBSY は次のような衝突をOSが検知したときに返されます。

- 実行中のファイルを「書き込み目的で開く」(上書き・truncate・書き換え)

- 書き込み中のファイルを「実行しようとする」(execve が実行を拒否)

そしてこの「実行」と「書き込み」は、アプリが明示的に排他制御(flock)していなくても、カーネルが内部で“書き込みを拒否する/実行を拒否する”ことで整合性を守る場合があります。ここが「ロックじゃないのに busy になる」最大の理由です。

「どの操作で出やすいか」を整理する

現場では、操作と発生条件を切り分けると一気に見通しが良くなります。代表例を表にします(実際の挙動はファイルシステムや実行形式、権限、マウント方式により差が出るため、あくまで“起点”として捉えてください)。

| やろうとしたこと | 典型的なトリガ | 現場での見え方 |

|---|---|---|

| 実行中バイナリを差し替える | cp が O_TRUNC を伴う上書きをする/同一パスで書き込みオープンする | デプロイが時々失敗し「Text file busy」 |

| 生成中のファイルを即実行する | ビルド・展開直後に実行、別プロセスがまだ書き込み中 | 起動スクリプトやCIで sporadic に落ちる |

| 共有ストレージ上で同時更新 | NFS/SMB/分散FSで更新の見え方が揺れる/ロックやキャッシュの差 | あるノードだけ失敗、再試行で通る |

「unlinkできるのにbusyになる」矛盾の解消

Linux では、実行中のバイナリでも unlink(削除)や rename(名前の付け替え)ができるケースがあります。実行中プロセスはディレクトリエントリではなく “開いている実体(inode)”を参照しているため、パスが消えても動き続けられる、という性質があるからです。

一方で「その実体を、書き込み目的で開いて中身を壊す」ことまで無条件に許すと、実行中コードが途中で変わり得ます。これは安全性の観点でまずい。そこで、カーネルやファイルシステムの実装が “実行と書き込みが同時になりそうなら拒否する”場面があり、その代表的な表現が ETXTBSY です。

章末まとめ

- ETXTBSY は「flockが取れていない」ではなく「実行と書き込みの衝突」で起きやすい。

- unlink/rename と “書き込みオープン(truncate含む)” は別物。後者が危険で busy になり得る。

- 以降は、どの手順が「書き込みオープン」になっているかを具体的に潰していく。

第3章:再現パターンはだいたい2つ――“実行中の上書き”と“書き込み中の実行”

ETXTBSY の現場発生は、観測していくと大半が次の2系統に収束します。

パターンA:実行中のファイルを上書きしようとして失敗する

一番多いのがこれです。たとえば「/usr/local/bin/app を差し替える」時に、何気なく cp を使うと、cp は対象ファイルを 書き込み目的で開いて truncate(サイズを0にする) し、その上で新しい内容を書き込む流れになりがちです。この “書き込み目的で開く” の時点で、実行中と衝突して ETXTBSY になります。

心の会話で言うと、こうです。

「mvなら通ることがあるのに、cpだと落ちる。え、何が違うの?」

違いは、同じ実体を“書き換える”か、別の実体に“置き換える”かです。cp は同じパスの同じ実体を削って書き直す動きになりやすい。一方、後述する“原子リネーム(別ファイルを作って名前だけ入れ替える)”は、実行中の実体を直接書き換えないため衝突を避けられます。

パターンB:書き込み中のファイルを実行しようとして失敗する

もう一つは、生成・展開中の成果物を「できた」と見なして起動してしまうケースです。代表例は次です。

- ビルド/展開プロセスがまだ書き込み中なのに、別プロセスが起動しに行く

- コンテナのエントリーポイントが、初期化スクリプトで生成したファイルを直ちに実行する

- 共有ストレージで、あるノードから見ると“できたように見える”が、別ノードでは更新中

この場合は、実行側が execve しようとした瞬間に ETXTBSY が返り、「起動そのものが弾かれる」形で見えます。

「なぜ再試行で直ることが多いのか」

ETXTBSY が厄介なのは、同じ手順でも「通る時は通る」ことです。これは多くの場合、永続的な故障ではなく 一時的な並行状態だからです。たとえば、更新が数百ミリ秒遅れただけで衝突が解けることもあります。

ただし、ここで雑に無限リトライすると別の事故が起きます。ログが埋まる、更新が遅延する、監視が誤検知する、最悪は“更新できていないのに成功扱いに見える”などです。なので、再試行をするにしても 設計された再試行(回数・待ち・条件)が必要です。

章末まとめ

- ETXTBSY の現場パターンは「実行中を上書き」か「書き込み中を実行」が多い。

- 「通ったり落ちたり」は、並行タイミング依存で説明できる。

- 再試行は有効になり得るが、“条件付き・回数付き”で設計しないと事故る。

第4章:「cpで置き換え」は地雷になり得る――原子リネームで“被害最小化”する

ここからが実務で効く回避策です。結論から言うと、ETXTBSY を継続的に抑え込む最短ルートは、デプロイや更新で “その場で書かない” 方式に寄せることです。キャッチーに言うなら「ダメージコントロールとして、置換手順を原子化する」です。

よくある“危ない差し替え”

危ないのは、実行ファイルのパスに対して、同じ実体を直接書き換える操作です。典型は次です。

- cp new app(内部で truncate を伴う上書きになりやすい)

- cat new > app(確実に truncate してから書く)

- インプレース更新(同一ファイルを開いて内容を書き換える)

これらは、実行中と衝突すると ETXTBSY を引きやすいだけでなく、仮に busy にならずに通ったとしても「途中まで書けた状態」など、更新失敗時の姿が汚くなりやすい。運用で見ると、復旧の難易度が上がります。

安全側の基本:一時ファイルに出してから rename で置き換える

推奨パターンは次です。

- 同一ディレクトリ内に一時ファイルとして新バイナリを配置する(例:app.new)

- パーミッションや所有者を整える(実行ビットを含む)

- 必要なら fsync で書き込み完了を確実にする(要件次第)

- rename(mv)で app.new → app に切り替える

rename はディレクトリエントリの付け替えであり、更新中に中身をチマチマ書き換えるのと比べて、失敗時の状態が単純です。実行中プロセスは旧実体を参照し続け、新しい起動から新実体を参照する、という形になりやすい。結果として、衝突や不整合を“場を整える”方向に持っていけます。

実務で使える最小の例(概念)

環境に合わせて調整は必要ですが、考え方はこの程度のシンプルさから始められます。

#!/bin/sh set -eu

TARGET="/usr/local/bin/app"

TMP="/usr/local/bin/.app.new.$$"

1) 新しいバイナリを一時ファイルへ(例:配布済みのapp.newをコピー)

cp -f "./app" "$TMP"

chmod 0755 "$TMP"

chown root:root "$TMP" 2>/dev/null || true

2) 原子リネーム(同一ファイルシステム・同一ディレクトリが前提)

mv -f "$TMP" "$TARGET"ポイントは「TARGET を開いて書き換えない」ことです。cp を使うとしても、TARGET へ直接 cp するのではなく、一時ファイルへ cp してから mv する。これだけで ETXTBSY の発生確率が大きく下がるケースが多いです。

systemd運用なら「切替」と「再起動」を分離して考える

プロセスが掴んでいる最中に上書き衝突するなら、発想を変えて「切替(ファイル置換)」と「プロセス制御(restart)」を分離します。たとえば、次のような運用に寄せると説明も簡単になります。

- 切替:一時ファイル→rename で原子置換(ETXTBSYを抑え込みやすい)

- 再起動:systemd で順序制御(必要なタイミングだけ restart)

このあたりから、一般論だけでは最適解が分岐します。単一ノードか、冗長構成か、共有ストレージか、夜間帯の変更許容度はどうか。要件が絡むほど、手順の“正しさ”は変わります。重要システムで「これ、うちの構成だとどこが地雷?」となったら、株式会社情報工学研究所のような専門家に構成前提で相談する方が、結果的に早いことが多いです。

章末まとめ

- ETXTBSYを避ける第一歩は「実行ファイルをその場で書き換えない」。

- 一時ファイル+原子リネーム(mv/rename)で、失敗時の状態も単純化できる。

- 運用(systemd・冗長化・共有FS)まで含めると分岐するため、個別案件では専門家相談が有効。

第5章:伏線回収①:正解は“その場で書かない”――一時ファイル+原子リネームの設計ポイント

第4章で「一時ファイル→rename(mv)」が効く、という話をしました。ただ、現場に落とすときに必ず出るツッコミがあります。

「それは分かった。でも、どこまでが“安全”で、どこからが“危ない”の?」

この問いに答えるために、原子リネームの“成立条件”を整理します。結論から言うと、原子リネームが強いのは、同一ファイルシステム・同一ディレクトリ内での rename(2) が、原子的(中途半端が見えない)という性質を前提にできるからです。逆に言えば、その前提が崩れると「mvしたのに微妙に怪しい」が起き得ます。

原子リネームの成立条件

| 項目 | 満たしたい条件 | 満たせないときのリスク |

|---|---|---|

| 配置場所 | 一時ファイルはターゲットと同じディレクトリに置く | 別FSを跨ぐと「コピー+削除」になり原子的でなくなる |

| 書き込み完了 | 一時ファイルの内容が完成してから切替 | 生成途中のものを切替すると起動失敗や不正実行に繋がる |

| 権限/所有者 | chmod/chown を切替前に確定 | 切替後に権限調整すると、実行競合や権限エラーが混ざる |

| 参照の一貫性 | 起動側が“完成済みの実体”だけを実行する | 共有FSでは「見え方」が揺れて、書き込み中に見えることがある |

“その場で書かない”を徹底するための現場パターン

原子リネームを使う更新手順は、突き詰めると「完成品だけを表舞台に出す」という設計です。具体的には次の3パターンが現場でよく使われます。

- パターン1:単純置換(一時ファイル→mvで置換)

- パターン2:世代管理(app-20251222-1 のように世代を作り、シンボリックリンクを付け替える)

- パターン3:ディレクトリ切替(/opt/app/releases/… を切替し、current を付け替える)

ETXTBSY対策としては、どれも「実行中の実体を直接書き換えない」点で共通です。違いは運用上のメリット・デメリットです。

世代管理(symlink切替)が効く理由と注意点

symlink切替は「切替点」を1箇所に集約できるので、運用が読みやすくなります。いっぽうで注意点もあります。たとえば、起動スクリプトが symlink を解決した後に別の参照をするなど、実装によっては“途中で指す先が変わる”ことがあります。設計としては、起動時にパスを確定させる、systemd の ExecStart を固定するなど、参照の一貫性を意識します。

章末まとめ

- 原子リネームの強みは「中途半端が見えない」こと。前提(同一FS/同一Dir)を外すと弱くなる。

- 実務では「完成品だけを表に出す」設計(世代管理・symlink・ディレクトリ切替)が効く。

- 共有FSや起動方式の癖で参照が揺れるので、構成前提で調整が必要。

第6章:伏線回収②:共有ストレージ/コンテナ/バインドマウントで増えるレース条件

ETXTBSY が「たまに起きる」から「頻繁に起きる」に変わる境目が、共有ストレージやコンテナ境界です。ここで大事なのは、エラーが“増えた”のではなく、“並行状態が増えた”という見方です。

共有ストレージで起きがちなこと

NFS/SMB/分散ファイルシステムなどでは、クライアント側キャッシュやロック機構、更新通知のタイミングが絡みます。すると、次のような現象が起こり得ます。

- 更新した側では「もう切り替わった」つもりだが、別ノードではまだ旧状態が見える

- 一時ファイル生成→mv のつもりが、クライアント実装や設定によっては“見え方”が揺れる

- ロックが期待通りに伝播せず、書き込み中に実行が走る

この結果、「原子リネームで完璧なはずなのに、別ノードがETXTBSYで落ちる」が発生します。ここが設計の分岐点で、一般論だけでは言い切れません。マウントオプション、キャッシュ戦略、更新の伝播、アプリの起動方式――この組み合わせで最適解が変わります。

コンテナ/バインドマウントの“地味な罠”

コンテナでは、ホスト側のディレクトリをバインドマウントしてコンテナ内で実行する構成があります。このとき、ホストで更新が走り、コンテナで実行が走る――という 別プロセス空間・別権限・別タイミングが重なります。

心の会話で言うとこうです。

「コンテナを再起動しただけなのに、起動直後にETXTBSY…え、ホスト側の更新と当たってる?」

この場合、対策の方向性は2つです。

- 更新と起動の順序を制御する(更新が終わってから起動、または起動を待機)

- 実行物をバインドマウントしない(イメージ内に取り込み、更新はイメージ更新で行う)

後者は運用が大きく変わるので、システム要件(更新頻度、ロールバック、監査、保守体制)に合わせて判断します。

章末まとめ

- 共有FSやコンテナ境界では「並行状態」が増え、ETXTBSYが顕在化しやすい。

- “原子リネームだけ”で解決しないときは、順序制御や配置設計まで含めて見直す。

- 構成依存が強い領域なので、重要案件ほど専門家レビューがコスパ良い。

第7章:運用設計で潰す――systemd・ローリング更新・切替の手順化

ここまでの話で、「やり方を変えればETXTBSYは抑え込める」ことは見えてきたと思います。次に問われるのは、“個人の腕”ではなく“手順として再現できるか”です。事故はだいたい、属人化した更新手順の境目で起きます。

運用としての“場を整える”ポイント

ETXTBSYを収束させる運用設計の要点は、次の3つに集約されます。

- 切替(ファイル置換):一時ファイル/世代管理/ディレクトリ切替で原子的に

- 起動(プロセス制御):systemd などで順序と再起動を制御

- 分散(複数ノード):ローリング更新で同時衝突を避ける

systemdの再起動は“何でも解決”ではない

ETXTBSYが出ると「とりあえず再起動しよう」となりがちですが、再起動だけで解決しないケースがあります。なぜなら、原因が「更新中」や「別プロセスの書き込み」と衝突している場合、再起動は衝突を増やすこともあるからです。

設計としては、更新完了を確認してから再起動、または再起動側が一定時間待機してから起動する、という順序制御が効きます。これが次章の「再試行設計」に繋がります。

ローリング更新が“ETXTBSY耐性”を上げる理由

複数ノードがあるなら、同時に全台更新するより、順番に更新していく方が衝突が減ります。さらに、障害時の影響範囲も限定できます。これは運用の観点では“被害最小化”そのものです。

ただし、ロードバランサ、セッション、ジョブの偏り、依存関係などが絡むので、ここも一般論だけで正解が一つにはなりません。更新の単位・停止許容時間・冗長度・監査要件など、システムの前提を揃えて設計する必要があります。

章末まとめ

- ETXTBSY対策は“手順化”して初めて強い。属人手順は事故の温床。

- 再起動は万能ではなく、更新と起動の順序を制御する設計が重要。

- 分散環境はローリング更新で衝突と影響範囲を抑え込める。

第8章:それでも起きる前提で作る――待機+指数バックオフ+最大試行回数

ここからが「再試行編」の本丸です。どれだけ設計を整えても、実運用では“完全にゼロ”にできないことがあります。特に、共有FS・複数プロセス・CI/CD・自動復旧が重なると、レース条件は残ります。

そこで重要なのが、再試行を“雑にやらない”ことです。再試行は正しくやれば沈静化に効きますが、雑にやると火に油です。

再試行設計の基本(ルール化)

ETXTBSYの再試行は、次の3点をセットにして運用に組み込みます。

- 待機:一定間隔または指数バックオフで待つ

- 上限:最大試行回数や最大待機時間を決める

- 条件:本当に“待てば解けるタイプ”かを判定する(後述)

指数バックオフが効く理由

ETXTBSYは多くの場合「短時間の衝突」です。固定間隔で高速に叩くと、衝突し続ける(=同時起動が増える)可能性があります。指数バックオフは、最初は早くリカバーを試みつつ、衝突が続くなら徐々に間隔を広げて“空気を落ち着かせる”方向に持っていけます。

最大試行回数を設けるのは“逃げ”ではない

「成功するまで無限にやればいいじゃん」と言いたくなる気持ちは分かります。ただ、無限リトライは監視・運用・人の判断を壊します。失敗を明示しないと、復旧判断(切り戻し、隔離、手動介入)が遅れます。

重要なのは、“失敗として止める条件”を決めることです。これが次章の「観測と判定」に繋がります。

章末まとめ

- ETXTBSYはゼロにできないことがある。だから再試行を設計する。

- 待機+指数バックオフで衝突を抑え込みやすい。

- 最大試行回数と停止条件がない再試行は、運用を壊す。

第9章:見える化すると腹落ちする――ログ設計と「再試行が効く条件」の判定

再試行を“安全に”する鍵は、観測可能性です。ETXTBSYが出た瞬間に「今は待てばいいのか」「これは設計ミスで永続的に失敗するのか」を判定できると、現場は一気に楽になります。

ログに残したい最低限の項目

- 対象パス(どの実行物/どのリンクを更新しようとしたか)

- 操作(上書き/rename/起動/権限変更など)

- エラー番号とメッセージ(errno=26, ETXTBSY)

- 試行回数と待機時間(何回目で何秒待ったか)

- 同時実行の手掛かり(PID、ユニット名、ホスト名、コンテナID等)

「待てば解ける」か「待っても無理」か

ETXTBSYが返ってくる状況は、短時間で解けることが多い一方で、設計として永続的に衝突している場合もあります。例を挙げます。

| 分類 | 典型 | 判断 |

|---|---|---|

| 一時衝突 | デプロイ直後に起動が重なった/別プロセスの短い書き込み | 指数バックオフで再試行の価値が高い |

| 設計衝突 | 同一パスに常に上書きする設計/共有FSで更新伝播が崩れている | 上限到達で止め、手順・構成を改修すべき |

| 権限/配置ミス | ディレクトリ跨ぎでmvがコピーになっている/権限不備が併発 | ETXTBSY以外も混ざるので、再試行だけで解かない |

ここで「一般論の限界」が出る

観測可能性を整えると、逆に“分岐点”も見えます。共有FSの設定、コンテナの起動順序、実行物の配置、冗長構成、監査要件。これらは組織ごとの前提で最適解が変わり、「ブログで一般解を断言」すると危険になります。

だからこそ、終盤でははっきり言います。重要システムほど、観測ログを持って専門家に相談した方が早い。株式会社情報工学研究所のような事業者に、ログと構成を前提に「どこが衝突点か」を見てもらう方が、無限リトライで消耗するより合理的です。

章末まとめ

- 再試行の安全性は観測可能性(ログ設計)で決まる。

- ETXTBSYには「待てば解ける」と「待っても無理」がある。判定できると腹落ちする。

- 分岐点が多い領域なので、個別案件では専門家相談が最短になることがある。

第10章:帰結:ETXTBSYは“ミス”ではなく“並行実行の仕様”――置換と再試行を設計に組み込む

ここまで読んで、たぶん結論はこう腹落ちしているはずです。

ETXTBSYは、誰かの不注意というより「並行実行がある世界で、実行物をどう更新するか」という設計問題だ、と。

現場のつらさは「正しいことをしているつもりなのに、たまに落ちる」点にあります。これは精神的に削られます。でも、仕組みとして分解すれば、対策は整理できます。

最終的に押さえるべき“3点セット”

- 置換の設計:その場で書かず、完成品を原子的に切替(rename、世代管理、symlink、ディレクトリ切替)

- 順序の設計:更新と起動のタイミングを分離し、systemd/ローリング更新で衝突を抑え込み

- 再試行の設計:指数バックオフ+上限+停止条件、そしてログで判定できるようにする

「一般論の限界」を越えるタイミング

ここで強調したいのは、一般論はここまでだ、という点です。ETXTBSYの最適解は、システム構成に依存します。

- ローカルディスクか、共有ストレージか

- 単一ノードか、冗長化/クラスタか

- コンテナの有無、バインドマウントの有無

- 更新頻度、停止許容時間、監査・セキュリティ要件

これらが絡むと、単純な「mvでOK」では終わりません。むしろ、ここを誤ると、ETXTBSYを抑え込むどころか別の事故(更新不整合、ロールバック不能、監査不備)に繋がります。

ですので、最後は自然にこうなります。具体的な案件・契約・システム構成で悩んだら、株式会社情報工学研究所のような専門事業者に相談すべきです。ログや構成を前提に「何を原子化し、どこを待機し、どこで止めるか」を一緒に設計した方が、現場の疲弊が早く収束します。

章末まとめ

- ETXTBSYは“並行実行の仕様”として理解すると、対策が設計に落ちる。

- 置換・順序・再試行の3点セットで、現場のモヤモヤを収束させられる。

- 構成依存が強いので、個別案件は専門家相談が合理的。

付録:現在のプログラム言語各種における「Text file busy」的な落とし穴と注意点

最後に、運用現場でよくある「言語ごとのハマりどころ」をまとめます。ここで言う注意点は、“ETXTBSYが起きる/起きない”を断言するものではなく、実行物の更新・生成・起動が並行しやすい箇所に焦点を当てます。実際の挙動はOS・ファイルシステム・配置方式で変わるため、重要案件では検証と設計が必要です。

Shell(sh/bash)

- スクリプト生成→即実行(chmod直後に実行)を自前でやると、並行起動で衝突しやすい。

- 「cat > 実行ファイル」は truncate を確実に発生させるため、実行中差し替えと相性が悪い。

- 一時ファイル→mv、という原則を徹底しやすい一方、雑に書くと一番地雷を踏みやすい。

Python

- デプロイで .py を上書きしつつ、別プロセスが import するような並行があると、読み込み不整合や起動失敗の原因になる。

- 実行物を「スクリプト直置き」で更新するより、パッケージ化+リリースディレクトリ切替の方が安定しやすい。

- gunicorn/uwsgi 等のプロセス管理と、コード更新の順序(reload、graceful)を設計しないと事故る。

Node.js(JavaScript/TypeScript)

- ビルド成果物(dist)生成中にプロセスが参照すると、起動失敗や中途半端な読み込みが起きやすい。

- PM2 や systemd、コンテナ再起動とビルド/展開のタイミングが当たると、稀に「できた直後に実行」で衝突する。

- 世代ディレクトリ方式(releases)+切替、またはイメージ更新に寄せると収束しやすい。

Go

- 単一バイナリのため、更新対象が明確で“その場で上書き”をやりがち。ここがETXTBSYの温床になりやすい。

- 原子リネームや世代管理との相性は良いので、運用設計でかなり抑え込める。

- systemdの再起動と更新の順序制御をセットにしないと、更新競合が残ることがある。

Java / JVM系(Kotlin含む)

- jar/war の差し替えを「同一ファイルへ上書き」でやると、起動・クラスロード・展開タイミングで不整合が混ざりやすい。

- アプリサーバのデプロイ機構やローリング更新に乗せる方が、順序制御と観測が整いやすい。

- コンテナ化してイメージ更新に寄せると“完成品だけを実行”しやすいが、運用要件(監査、ロールバック)を要確認。

C/C++

- 実行バイナリを直接置換する運用になりがちで、cp上書き・truncate系の地雷を踏みやすい。

- 共有ライブラリ(.so)の差し替えは、プロセスがロード済みかどうかで挙動が変わり、説明が難しくなる。

- 世代管理+再起動の順序制御で“場を整える”方が、障害時の切り戻しも含めて安定する。

Rust

- 単一バイナリ配布が多く、Go同様「その場で上書き」になりやすい。置換設計を最初から入れるのが重要。

- CIでビルド→配置→起動が高速な分、並行タイミングの衝突が表に出やすい。

付録まとめ

- 言語差よりも「実行物の配置・切替・起動順序」の設計が本質。

- “完成品だけを実行する”形(原子切替、世代管理、イメージ更新)に寄せると、収束しやすい。

- 重要案件では、構成とログ前提で設計する必要があるため、株式会社情報工学研究所のような専門家への相談が合理的。

第5章:伏線回収①:正解は“その場で書かない”――一時ファイル+原子リネームの設計ポイント

第4章で「一時ファイル→rename(mv)」が効く、という話をしました。ただ、現場に落とすときに必ず出るツッコミがあります。

「それは分かった。でも、どこまでが“安全”で、どこからが“危ない”の?」

この問いに答えるために、原子リネームの“成立条件”を整理します。結論から言うと、原子リネームが強いのは、同一ファイルシステム・同一ディレクトリ内での rename(2) が、原子的(中途半端が見えない)という性質を前提にできるからです。逆に言えば、その前提が崩れると「mvしたのに微妙に怪しい」が起き得ます。

原子リネームの成立条件

| 項目 | 満たしたい条件 | 満たせないときのリスク |

|---|---|---|

| 配置場所 | 一時ファイルはターゲットと同じディレクトリに置く | 別FSを跨ぐと「コピー+削除」になり原子的でなくなる |

| 書き込み完了 | 一時ファイルの内容が完成してから切替 | 生成途中のものを切替すると起動失敗や不正実行に繋がる |

| 権限/所有者 | chmod/chown を切替前に確定 | 切替後に権限調整すると、実行競合や権限エラーが混ざる |

| 参照の一貫性 | 起動側が“完成済みの実体”だけを実行する | 共有FSでは「見え方」が揺れて、書き込み中に見えることがある |

“その場で書かない”を徹底するための現場パターン

原子リネームを使う更新手順は、突き詰めると「完成品だけを表舞台に出す」という設計です。具体的には次の3パターンが現場でよく使われます。

- パターン1:単純置換(一時ファイル→mvで置換)

- パターン2:世代管理(app-20251222-1 のように世代を作り、シンボリックリンクを付け替える)

- パターン3:ディレクトリ切替(/opt/app/releases/… を切替し、current を付け替える)

ETXTBSY対策としては、どれも「実行中の実体を直接書き換えない」点で共通です。違いは運用上のメリット・デメリットです。

世代管理(symlink切替)が効く理由と注意点

symlink切替は「切替点」を1箇所に集約できるので、運用が読みやすくなります。いっぽうで注意点もあります。たとえば、起動スクリプトが symlink を解決した後に別の参照をするなど、実装によっては“途中で指す先が変わる”ことがあります。設計としては、起動時にパスを確定させる、systemd の ExecStart を固定するなど、参照の一貫性を意識します。

章末まとめ

- 原子リネームの強みは「中途半端が見えない」こと。前提(同一FS/同一Dir)を外すと弱くなる。

- 実務では「完成品だけを表に出す」設計(世代管理・symlink・ディレクトリ切替)が効く。

- 共有FSや起動方式の癖で参照が揺れるので、構成前提で調整が必要。

第6章:伏線回収②:共有ストレージ/コンテナ/バインドマウントで増えるレース条件

ETXTBSY が「たまに起きる」から「頻繁に起きる」に変わる境目が、共有ストレージやコンテナ境界です。ここで大事なのは、エラーが“増えた”のではなく、“並行状態が増えた”という見方です。

共有ストレージで起きがちなこと

NFS/SMB/分散ファイルシステムなどでは、クライアント側キャッシュやロック機構、更新通知のタイミングが絡みます。すると、次のような現象が起こり得ます。

- 更新した側では「もう切り替わった」つもりだが、別ノードではまだ旧状態が見える

- 一時ファイル生成→mv のつもりが、クライアント実装や設定によっては“見え方”が揺れる

- ロックが期待通りに伝播せず、書き込み中に実行が走る

この結果、「原子リネームで完璧なはずなのに、別ノードがETXTBSYで落ちる」が発生します。ここが設計の分岐点で、一般論だけでは言い切れません。マウントオプション、キャッシュ戦略、更新の伝播、アプリの起動方式――この組み合わせで最適解が変わります。

コンテナ/バインドマウントの“地味な罠”

コンテナでは、ホスト側のディレクトリをバインドマウントしてコンテナ内で実行する構成があります。このとき、ホストで更新が走り、コンテナで実行が走る――という 別プロセス空間・別権限・別タイミングが重なります。

心の会話で言うとこうです。

「コンテナを再起動しただけなのに、起動直後にETXTBSY…え、ホスト側の更新と当たってる?」

この場合、対策の方向性は2つです。

- 更新と起動の順序を制御する(更新が終わってから起動、または起動を待機)

- 実行物をバインドマウントしない(イメージ内に取り込み、更新はイメージ更新で行う)

後者は運用が大きく変わるので、システム要件(更新頻度、ロールバック、監査、保守体制)に合わせて判断します。

章末まとめ

- 共有FSやコンテナ境界では「並行状態」が増え、ETXTBSYが顕在化しやすい。

- “原子リネームだけ”で解決しないときは、順序制御や配置設計まで含めて見直す。

- 構成依存が強い領域なので、重要案件ほど専門家レビューがコスパ良い。

第7章:運用設計で潰す――systemd・ローリング更新・切替の手順化

ここまでの話で、「やり方を変えればETXTBSYは抑え込める」ことは見えてきたと思います。次に問われるのは、“個人の腕”ではなく“手順として再現できるか”です。事故はだいたい、属人化した更新手順の境目で起きます。

運用としての“場を整える”ポイント

ETXTBSYを収束させる運用設計の要点は、次の3つに集約されます。

- 切替(ファイル置換):一時ファイル/世代管理/ディレクトリ切替で原子的に

- 起動(プロセス制御):systemd などで順序と再起動を制御

- 分散(複数ノード):ローリング更新で同時衝突を避ける

systemdの再起動は“何でも解決”ではない

ETXTBSYが出ると「とりあえず再起動しよう」となりがちですが、再起動だけで解決しないケースがあります。なぜなら、原因が「更新中」や「別プロセスの書き込み」と衝突している場合、再起動は衝突を増やすこともあるからです。

設計としては、更新完了を確認してから再起動、または再起動側が一定時間待機してから起動する、という順序制御が効きます。これが次章の「再試行設計」に繋がります。

ローリング更新が“ETXTBSY耐性”を上げる理由

複数ノードがあるなら、同時に全台更新するより、順番に更新していく方が衝突が減ります。さらに、障害時の影響範囲も限定できます。これは運用の観点では“被害最小化”そのものです。

ただし、ロードバランサ、セッション、ジョブの偏り、依存関係などが絡むので、ここも一般論だけで正解が一つにはなりません。更新の単位・停止許容時間・冗長度・監査要件など、システムの前提を揃えて設計する必要があります。

章末まとめ

- ETXTBSY対策は“手順化”して初めて強い。属人手順は事故の温床。

- 再起動は万能ではなく、更新と起動の順序を制御する設計が重要。

- 分散環境はローリング更新で衝突と影響範囲を抑え込める。

第8章:それでも起きる前提で作る――待機+指数バックオフ+最大試行回数

ここからが「再試行編」の本丸です。どれだけ設計を整えても、実運用では“完全にゼロ”にできないことがあります。特に、共有FS・複数プロセス・CI/CD・自動復旧が重なると、レース条件は残ります。

そこで重要なのが、再試行を“雑にやらない”ことです。再試行は正しくやれば沈静化に効きますが、雑にやると火に油です。

再試行設計の基本(ルール化)

ETXTBSYの再試行は、次の3点をセットにして運用に組み込みます。

- 待機:一定間隔または指数バックオフで待つ

- 上限:最大試行回数や最大待機時間を決める

- 条件:本当に“待てば解けるタイプ”かを判定する(後述)

指数バックオフが効く理由

ETXTBSYは多くの場合「短時間の衝突」です。固定間隔で高速に叩くと、衝突し続ける(=同時起動が増える)可能性があります。指数バックオフは、最初は早くリカバーを試みつつ、衝突が続くなら徐々に間隔を広げて“空気を落ち着かせる”方向に持っていけます。

最大試行回数を設けるのは“逃げ”ではない

「成功するまで無限にやればいいじゃん」と言いたくなる気持ちは分かります。ただ、無限リトライは監視・運用・人の判断を壊します。失敗を明示しないと、復旧判断(切り戻し、隔離、手動介入)が遅れます。

重要なのは、“失敗として止める条件”を決めることです。これが次章の「観測と判定」に繋がります。

章末まとめ

- ETXTBSYはゼロにできないことがある。だから再試行を設計する。

- 待機+指数バックオフで衝突を抑え込みやすい。

- 最大試行回数と停止条件がない再試行は、運用を壊す。

第9章:見える化すると腹落ちする――ログ設計と「再試行が効く条件」の判定

再試行を“安全に”する鍵は、観測可能性です。ETXTBSYが出た瞬間に「今は待てばいいのか」「これは設計ミスで永続的に失敗するのか」を判定できると、現場は一気に楽になります。

ログに残したい最低限の項目

- 対象パス(どの実行物/どのリンクを更新しようとしたか)

- 操作(上書き/rename/起動/権限変更など)

- エラー番号とメッセージ(errno=26, ETXTBSY)

- 試行回数と待機時間(何回目で何秒待ったか)

- 同時実行の手掛かり(PID、ユニット名、ホスト名、コンテナID等)

「待てば解ける」か「待っても無理」か

ETXTBSYが返ってくる状況は、短時間で解けることが多い一方で、設計として永続的に衝突している場合もあります。例を挙げます。

| 分類 | 典型 | 判断 |

|---|---|---|

| 一時衝突 | デプロイ直後に起動が重なった/別プロセスの短い書き込み | 指数バックオフで再試行の価値が高い |

| 設計衝突 | 同一パスに常に上書きする設計/共有FSで更新伝播が崩れている | 上限到達で止め、手順・構成を改修すべき |

| 権限/配置ミス | ディレクトリ跨ぎでmvがコピーになっている/権限不備が併発 | ETXTBSY以外も混ざるので、再試行だけで解かない |

ここで「一般論の限界」が出る

観測可能性を整えると、逆に“分岐点”も見えます。共有FSの設定、コンテナの起動順序、実行物の配置、冗長構成、監査要件。これらは組織ごとの前提で最適解が変わり、「ブログで一般解を断言」すると危険になります。

だからこそ、終盤でははっきり言います。重要システムほど、観測ログを持って専門家に相談した方が早い。株式会社情報工学研究所のような事業者に、ログと構成を前提に「どこが衝突点か」を見てもらう方が、無限リトライで消耗するより合理的です。

章末まとめ

- 再試行の安全性は観測可能性(ログ設計)で決まる。

- ETXTBSYには「待てば解ける」と「待っても無理」がある。判定できると腹落ちする。

- 分岐点が多い領域なので、個別案件では専門家相談が最短になることがある。

第10章:帰結:ETXTBSYは“ミス”ではなく“並行実行の仕様”――置換と再試行を設計に組み込む

ここまで読んで、たぶん結論はこう腹落ちしているはずです。

ETXTBSYは、誰かの不注意というより「並行実行がある世界で、実行物をどう更新するか」という設計問題だ、と。

現場のつらさは「正しいことをしているつもりなのに、たまに落ちる」点にあります。これは精神的に削られます。でも、仕組みとして分解すれば、対策は整理できます。

最終的に押さえるべき“3点セット”

- 置換の設計:その場で書かず、完成品を原子的に切替(rename、世代管理、symlink、ディレクトリ切替)

- 順序の設計:更新と起動のタイミングを分離し、systemd/ローリング更新で衝突を抑え込み

- 再試行の設計:指数バックオフ+上限+停止条件、そしてログで判定できるようにする

「一般論の限界」を越えるタイミング

ここで強調したいのは、一般論はここまでだ、という点です。ETXTBSYの最適解は、システム構成に依存します。

- ローカルディスクか、共有ストレージか

- 単一ノードか、冗長化/クラスタか

- コンテナの有無、バインドマウントの有無

- 更新頻度、停止許容時間、監査・セキュリティ要件

これらが絡むと、単純な「mvでOK」では終わりません。むしろ、ここを誤ると、ETXTBSYを抑え込むどころか別の事故(更新不整合、ロールバック不能、監査不備)に繋がります。

ですので、最後は自然にこうなります。具体的な案件・契約・システム構成で悩んだら、株式会社情報工学研究所のような専門事業者に相談すべきです。ログや構成を前提に「何を原子化し、どこを待機し、どこで止めるか」を一緒に設計した方が、現場の疲弊が早く収束します。

章末まとめ

- ETXTBSYは“並行実行の仕様”として理解すると、対策が設計に落ちる。

- 置換・順序・再試行の3点セットで、現場のモヤモヤを収束させられる。

- 構成依存が強いので、個別案件は専門家相談が合理的。

付録:現在のプログラム言語各種における「Text file busy」的な落とし穴と注意点

最後に、運用現場でよくある「言語ごとのハマりどころ」をまとめます。ここで言う注意点は、“ETXTBSYが起きる/起きない”を断言するものではなく、実行物の更新・生成・起動が並行しやすい箇所に焦点を当てます。実際の挙動はOS・ファイルシステム・配置方式で変わるため、重要案件では検証と設計が必要です。

Shell(sh/bash)

- スクリプト生成→即実行(chmod直後に実行)を自前でやると、並行起動で衝突しやすい。

- 「cat > 実行ファイル」は truncate を確実に発生させるため、実行中差し替えと相性が悪い。

- 一時ファイル→mv、という原則を徹底しやすい一方、雑に書くと一番地雷を踏みやすい。

Python

- デプロイで .py を上書きしつつ、別プロセスが import するような並行があると、読み込み不整合や起動失敗の原因になる。

- 実行物を「スクリプト直置き」で更新するより、パッケージ化+リリースディレクトリ切替の方が安定しやすい。

- gunicorn/uwsgi 等のプロセス管理と、コード更新の順序(reload、graceful)を設計しないと事故る。

Node.js(JavaScript/TypeScript)

- ビルド成果物(dist)生成中にプロセスが参照すると、起動失敗や中途半端な読み込みが起きやすい。

- PM2 や systemd、コンテナ再起動とビルド/展開のタイミングが当たると、稀に「できた直後に実行」で衝突する。

- 世代ディレクトリ方式(releases)+切替、またはイメージ更新に寄せると収束しやすい。

Go

- 単一バイナリのため、更新対象が明確で“その場で上書き”をやりがち。ここがETXTBSYの温床になりやすい。

- 原子リネームや世代管理との相性は良いので、運用設計でかなり抑え込める。

- systemdの再起動と更新の順序制御をセットにしないと、更新競合が残ることがある。

Java / JVM系(Kotlin含む)

- jar/war の差し替えを「同一ファイルへ上書き」でやると、起動・クラスロード・展開タイミングで不整合が混ざりやすい。

- アプリサーバのデプロイ機構やローリング更新に乗せる方が、順序制御と観測が整いやすい。

- コンテナ化してイメージ更新に寄せると“完成品だけを実行”しやすいが、運用要件(監査、ロールバック)を要確認。

C/C++

- 実行バイナリを直接置換する運用になりがちで、cp上書き・truncate系の地雷を踏みやすい。

- 共有ライブラリ(.so)の差し替えは、プロセスがロード済みかどうかで挙動が変わり、説明が難しくなる。

- 世代管理+再起動の順序制御で“場を整える”方が、障害時の切り戻しも含めて安定する。

Rust

- 単一バイナリ配布が多く、Go同様「その場で上書き」になりやすい。置換設計を最初から入れるのが重要。

- CIでビルド→配置→起動が高速な分、並行タイミングの衝突が表に出やすい。

付録まとめ

- 言語差よりも「実行物の配置・切替・起動順序」の設計が本質。

- “完成品だけを実行する”形(原子切替、世代管理、イメージ更新)に寄せると、収束しやすい。

- 重要案件では、構成とログ前提で設計する必要があるため、株式会社情報工学研究所のような専門家への相談が合理的。

- Linux環境で発生するETXTBSYエラーを最短時間で復旧・恒久対策する具体策を理解できます。

- 2025年以降の法改正に沿ったログ管理・BCP・監査証跡整備の要点を把握できます。

- 経営層へ投資対効果とリスク低減を説明しやすい資料作成の骨子を得られます。

ETXTBSY エラーとは何か

ETXTBSY(Error Text file busy)は、POSIXで番号26として定義されるシステムコールエラーで、実行中のバイナリやライブラリに対して書換えを試みた際にカーネルが排他制御を維持していることを告げます。開発・運用現場では「ファイルが開放されないままデプロイした」「NFSキャッシュが残存していた」といったケースで発生し、プロセス停止やサービス断につながる重大インシデントを引き起こします。

定義と背景

ETXTBSYは、実行イメージの再配置による整合性破壊を防ぐ古典的な安全機構です。今日ではコンテナ環境やCI/CDの高速リリースで再び顕在化しており、金融庁が令和5年7月に公表した「システム共同化ガイドライン」でも運用時のファイル排他制御が監査論点として明示されています。 [出典:金融庁『システム共同化ガイドライン』令和5年]

ETXTBSYは「単なる一時的エラー」ではなく意図的な安全装置である点を共有し、安易なkill -9での解決がシステム整合性を損ねるリスクを説明してください。

日常点検でlsofやinotifyを活用し、実行中バイナリの書換え監視を自動化する仕組みを検討しておくと、緊急時の初動を短縮できます。

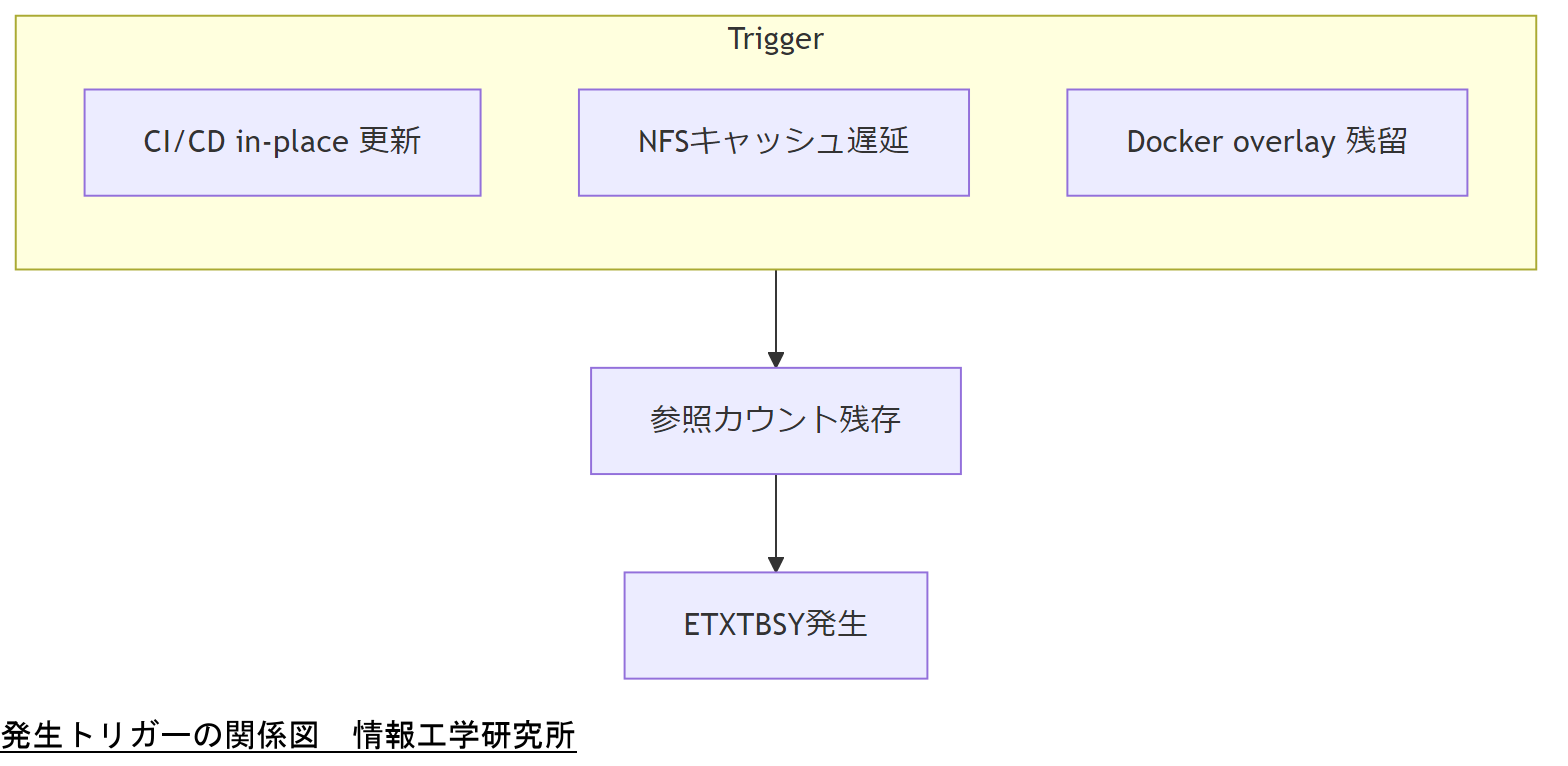

発生メカニズムと主要トリガー

ETXTBSYが発生する根本原因は、オープンファイルの参照カウントが0に戻らないうちに上書き操作を行う点です。分散ファイルシステムやコンテナレイヤーにおける「隠れ参照」もトリガーとなります。特に以下3点は国内のインシデント報告(情報通信研究機構 NICTER統計 2024年6月版)で高頻度に挙げられています。 [出典:総務省『NICTER観測レポート』2024年]

- CI/CDパイプラインでのin-placeデプロイ

- NFS/GlusterFSなど分散FSのキャッシュ遅延

- Docker overlayfsで旧イメージを参照し続けるプロセス

ケーススタディ

令和6年3月、地方公共団体の財務会計システムでETXTBSYが発生し、決算資料のPDF生成が停止しました。原因は夜間バッチ中に実行中のjarをGitLab Runnerが置換したことでした。担当課はPID特定→graceful restart→Blue-Green移行で15分以内に復旧しましたが、内部監査で「リリース手順の排他制御欠如」が指摘されています。 [出典:総務省自治行政局『地方公共団体情報システム障害報告』令和6年]

「自動化は安全」と誤解されがちですが、CI/CDでも排他制御の穴は残ります。監査指摘例を示し、開発部門と運用部門の責任分界を整理しましょう。

ステージング環境でlsof監視を実装し、エラー発生率をゲート条件に組み込むCI/CD設定は有効です。

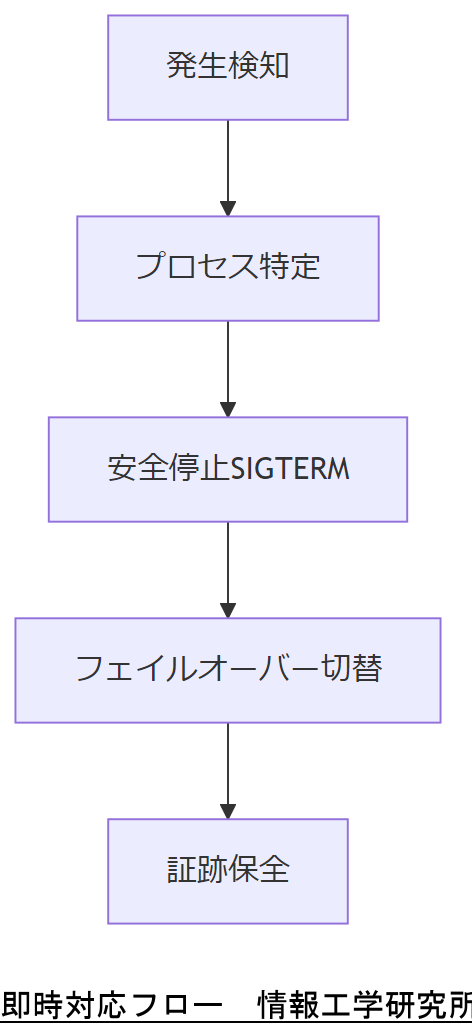

即時対応チェックリスト

ETXTBSY発生時には、迅速かつ漏れのない初動対応がダウンタイムを最小化します。ここでは4ステップのチェックリストを示し、原因特定からリカバリまでの流れを整理します。

チェックリスト概要

以下の表は、発生直後に実行すべき手順をまとめたものです。実行順序を守り、一つでも抜けがないか必ず確認してください。

小さな文字で下線: 即時対応手順チェックリスト| 手順 | コマンド/操作 | 目的 |

|---|---|---|

| プロセス特定 | lsof / fuser | 該当ファイルを開くプロセス確認 |

| 安全停止 | kill -15 (SIGTERM) | graceful shutdown実施 |

| 代替フェイルオーバー | Blue-Green 切替 | 影響範囲の隔離 |

| 証跡保全 | procfsスナップ取得 | フォレンジック用ログ確保 |

実行上の注意点

初動でSIGKILLを多用すると、メモリ破損や一時ファイルの残存を招きます。必ずSIGTERMで停止し、プロセスが正常終了したことを確認してからファイル更新を試みてください。

チェックリストは標準作業手順として社内周知し、緊急時の手順書として保管・訓練実施を推奨してください。

定期訓練でこのリストを活用し、実行タイムを可視化して改善サイクルを回すことでMTTR短縮が期待できます。

恒久的防止策:設計・権限・CI/CD

繰り返し発生しないためには設計段階から排他制御と権限設定を組み込み、CI/CDパイプラインに安全装置を追加することが不可欠です。本章では3つのポイントに分けて解説します。

Blue‐Green デプロイ導入

本番環境を二重化し、新バージョンを待機系で検証後に切替える方式です。in‐place更新を回避し、ETXTBSYリスクを根本的に排除します。

Immutable イメージ利用

コンテナイメージを不変(immutable)とし、更新時は新イメージをデプロイすることで、ファイル上書きエラーを発生させません。オーケストレーションツール連携で自動化可能です。

署名付きアーティファクト

配布物にデジタル署名を付与し、SBOM(ソフトウェア部品表)をCI/CDで検証。供給網攻撃にも強い安全な更新プロセスを構築します。

「更新=破壊的変更」と捉え、待機系検証の運用コスト投資の必要性を経営層へ説明してください。

CI/CD設定変更は小規模な反復導入でリスクを抑えつつ、運用負荷と効果を比較しながら進めると確実です。

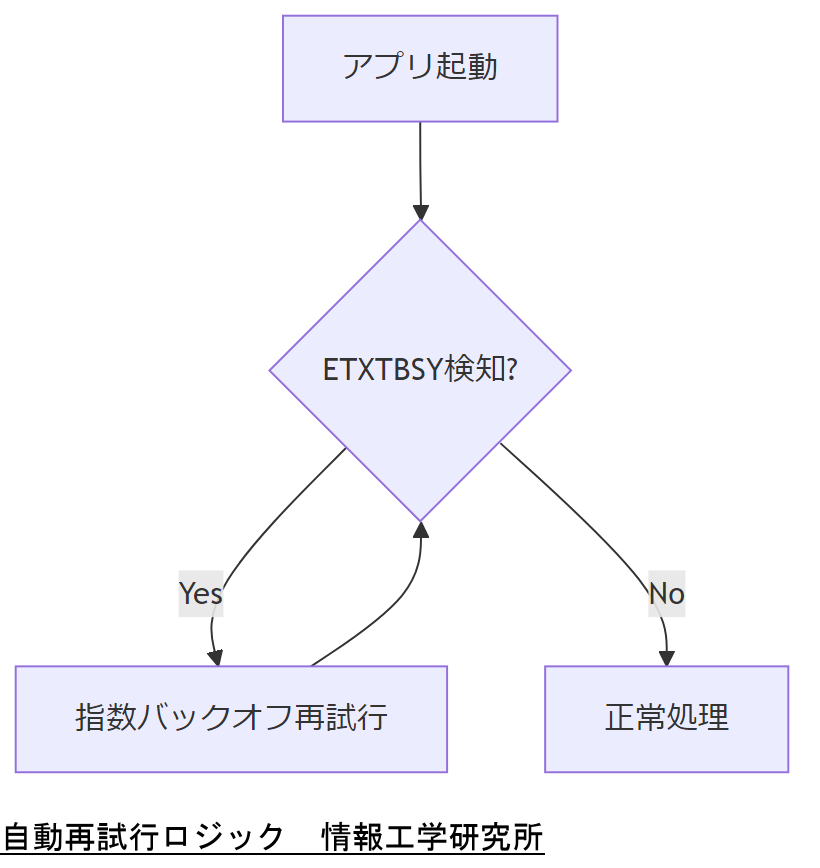

運用監視と自動再試行ロジック

ETXTBSYは再試行で解消する場合も多いため、自動再試行ロジックと監視アラートを組み合わせてMTTRを劇的に改善できます。本章ではPrometheus連携例を紹介します。

エラー捕捉と指数バックオフ

アプリケーションでETXTBSYを検知したら指数バックオフでリトライします。最小間隔0.5秒から最大30秒まで段階的に増加させ、短期的競合を回避します。

Prometheus Alertmanager連携

再試行失敗後にAlertmanagerへ通知し、Slackやメールでアラートを発信。運用チームが必要以上のインシデントエスカレートを抑制できます。

アラートの閾値設定は過度な通知を防ぐために重要です。運用チームと協議し、アラートノイズを最小化してください。

自動再試行ロジックはテスト環境で負荷試験し、最適なバックオフパラメータを決定してから運用に反映すると安全です。

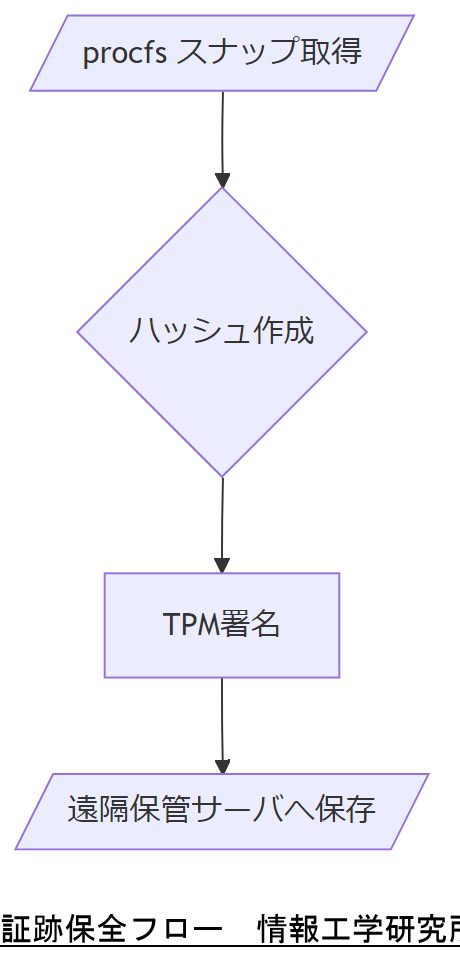

デジタルフォレンジックと証跡保全

インシデント発生後の証跡保全は、法令遵守と原因究明の両面で必須です。ここではprocfsスナップショットとTPMハッシュ保管を組み合わせた手順を示します。

procfsスナップ取得

/proc/

TPM遠隔ハッシュ保管

取得したスナップショットファイルのハッシュ値をTPMモジュールで署名し、遠隔ハッシュ保管サーバへ送信。改ざん防止と証拠保全を両立します。

フォレンジック手順は社内規定と一貫するよう、法務部門と策定・共有してください。

取得タイミングのズレを防ぐため、インシデント検知トリガーで自動実行する仕組みを検討すると効果的です。

法令・政府方針・コンプライアンス動向

近年、サイバーセキュリティや個人情報保護の法令が強化されており、ETXTBSY対応にも影響を及ぼしています。本章では2024~2025年改正の主要ポイントと、今後注視すべき政府方針を整理します。

個人情報保護法ガイドライン改正

2025年4月施行の改正ガイドラインでは、システムエラー時のログ保持期間が従来の3年から5年に延長されました。ETXTBSY発生時の証跡保全要件も明確化され、運用マニュアルへの記載義務が追加されています。

[出典:個人情報保護委員会『個人情報の保護に関する法律ガイドライン』2025年]サイバーセキュリティ基本指針

内閣サイバーセキュリティセンターが2024年に示した基本指針では、運用時のファイル排他制御とインシデント発生時の初動対応策が監査点として記載されています。ETXTBSY対応は「迅速な原因特定」と「恒久対策計画」の両輪が求められます。

[出典:内閣サイバーセキュリティセンター『サイバーセキュリティ基本指針』2024年]2025年改正のログ保持要件は単なる形式要件ではなく、インシデント調査の必須ステップです。法務部門と運用部門で手順を整備してください。

改正ポイントは運用ルール変更だけでなく、監査対応や教育訓練にも及びます。社内研修計画に組み込んで周知徹底しましょう。

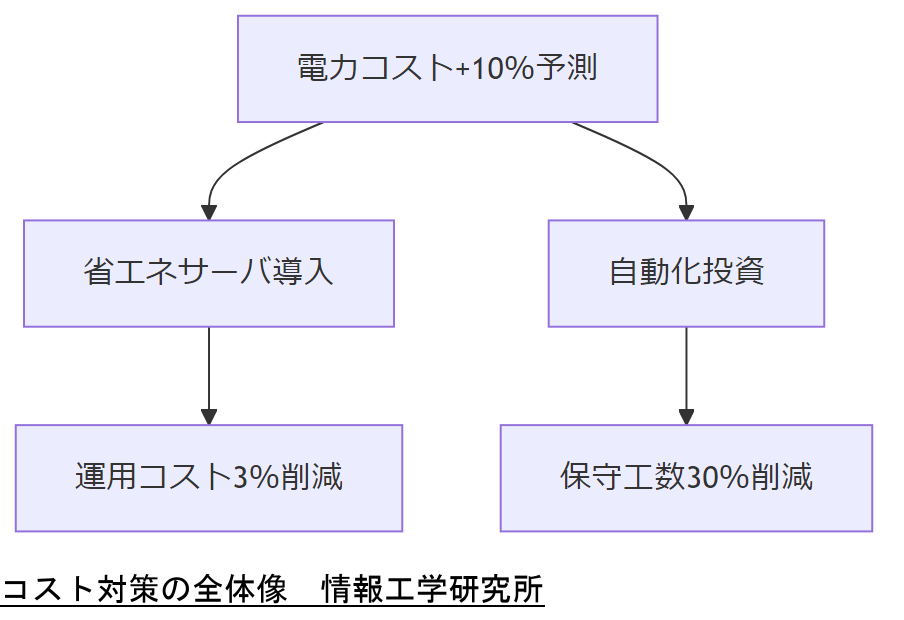

2年先を見据えたコストと社会情勢の予測

エネルギー価格高騰や人件費上昇など社会情勢の変化は、システム運用コストに直結します。本章では2025~2027年のコスト動向を予測し、対策の方向性を示します。

インフラ電力コスト動向

総務省の報告によると、2024年~2026年でオンプレミス電力コストは約10%上昇見込みです。高効率サーバや省エネ設定の導入で年間運用コストの3~5%削減が可能です。

[出典:総務省『エネルギー需給および価格動向』2024年]システム更新・保守コスト

経済産業省の調査では、CI/CD導入・自動化投資により保守工数を最大30%削減可能と示されています。ETXTBSY対策を含む自動化は中期的なOpEx削減効果を高めます。

[出典:経済産業省『インフラコスト動向報告』2024年]初期投資が大きく見えても、3年後の保守費削減とBCP強化効果を定量的に示し、予算承認を得てください。

コスト試算は定期的に見直しを。実測値を収集し、予測モデルの精度向上を図ることで経営層への説得力が増します。

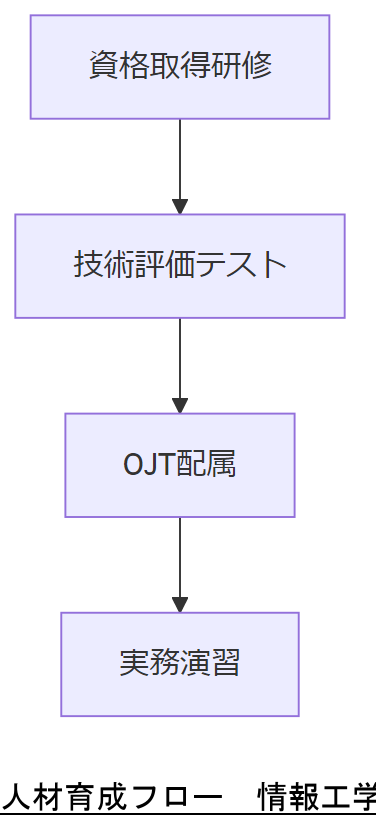

人材要件・育成・募集戦略

ETXTBSY対応には高い技術力が求められるため、人材育成と採用戦略が重要です。本章では必須スキルセットと育成プログラムを提案します。

必須資格とスキル

厚生労働省によると、情報処理安全確保支援士やネットワークスペシャリストはETXTBSY対応でも即戦力となります。また、Linux運用経験5年以上が望ましいとされています。

[出典:厚生労働省『人材育成支援施策』2024年]育成プログラム構築

経済産業省のDX人材育成ガイドラインに基づき、ハンズオン研修やOJTを組み合わせた半年間プログラムを推奨します。演習にETXTBSYシナリオを組み込むと実践力が向上します。

[出典:経済産業省『DX人材育成ガイドライン』2023年]育成投資のROIを示すため、研修前後の演習実績値を定量化し、マネジメント層に報告してください。

採用時には即戦力要件と文化適合性を両立させるため、技術課題合格テストと面談設計を事前に整備しましょう。

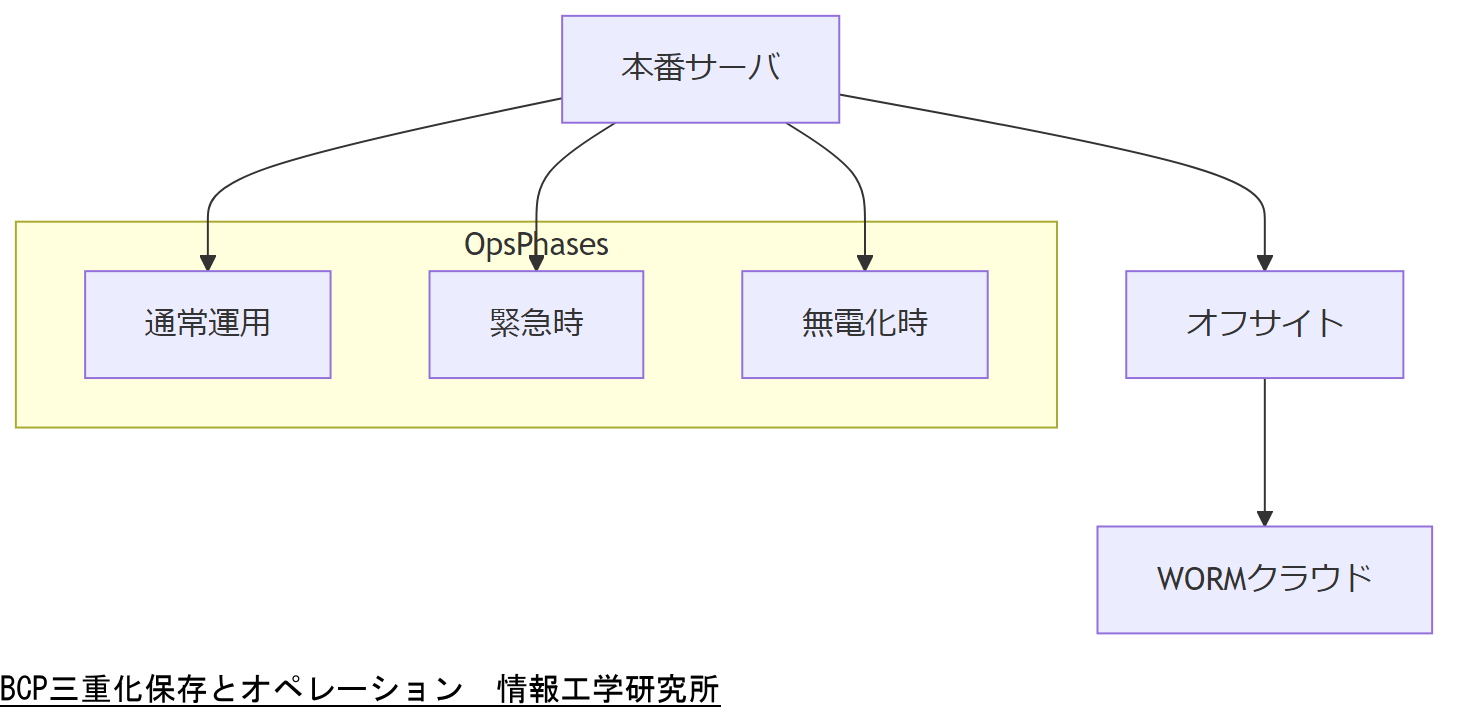

BCP:3重化保存と3段階オペレーション

事業継続計画(BCP)では、データ保存の三重化と通常/緊急/無電化の3段階オペレーションが必須です。本章で各段階のポイントを解説します。

三重化保存の基本

①本番サーバ、②オフサイトバックアップ、③WORMクラウドの三層でデータを保護します。内閣府のガイドラインでは地理的分散も推奨されています。

[出典:内閣府『事業継続ガイドライン』令和5年]3段階オペレーション

通常時は自動フェイルオーバー中心、緊急時(電源制約下)は最小限の手動復旧、無電化時は代替手順書での手動操作を前提にします。10万人以上環境では拠点別手順の細分化が必要です。

[出典:内閣サイバーセキュリティセンター『統一基準群』2023年]BCP計画は実行可能性が鍵です。各段階の手順を関係部門とテストし、稟議資料に実績ログを添付してください。

定期演習とレビューでオペレーション手順の精度を高め、万が一の際の初動を確実に実行できる体制を整えましょう。

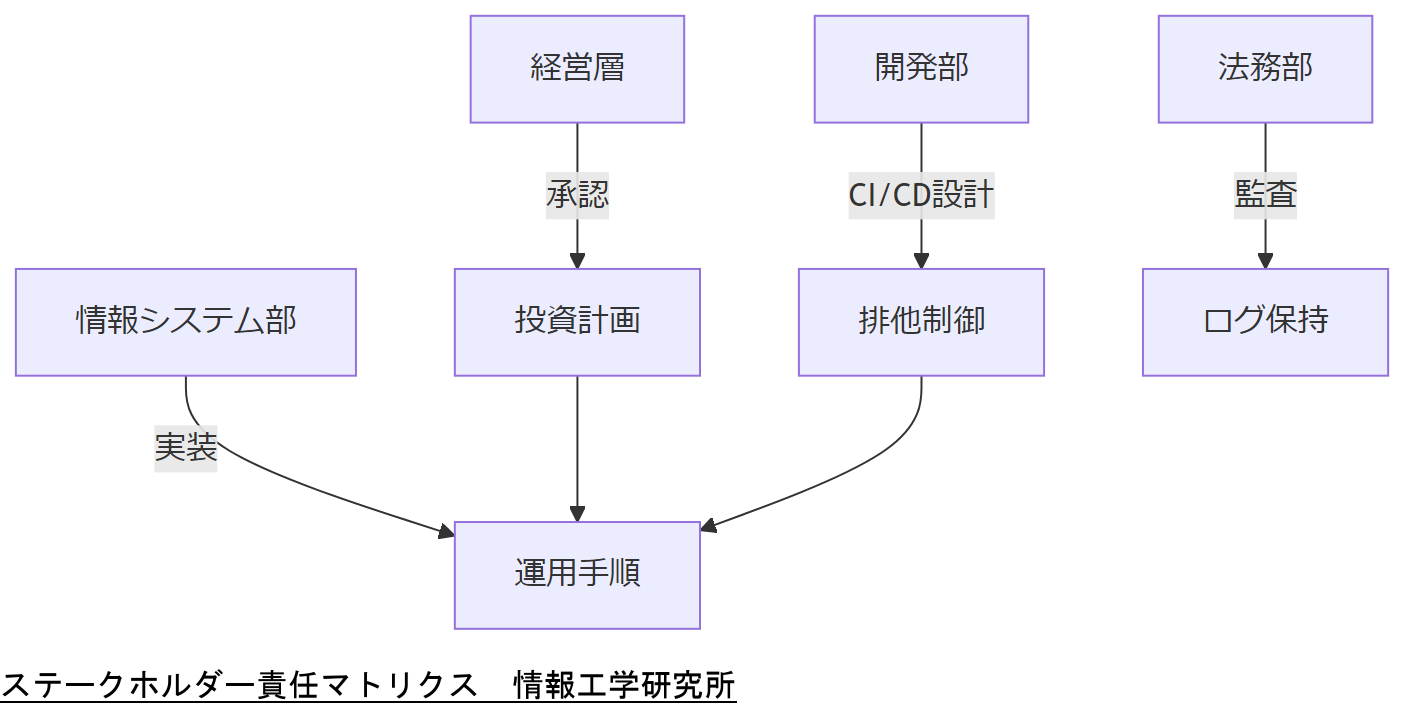

関係者マトリクスと注意点

ETXTBSY対応では複数ステークホルダーが関与します。本章は各関係者の責任範囲と注意点をマトリクス形式で整理し、情報共有の抜け漏れを防ぎます。

小さな文字で下線: ステークホルダー責任マトリクス| 関係者 | 役割 | 注意点 |

|---|---|---|

| 経営層 | 予算承認・方針決定 | 初期投資の必要性とROIを理解 |

| 情報システム部 | 実装・監視・運用 | 運用手順書の最新版管理 |

| 開発部門 | CI/CD設計・デプロイ | 排他制御導入の余地を把握 |

| 法務部 | コンプライアンス確認 | ログ保持要件の遵守を監視 |

| BCP委員会 | 演習計画・評価 | 定期レビューで実行性を評価 |

各部門間の「責任分界点(RACI)」を明示し、情報システム部と開発部で定期的に連携会議を実施してください。

責任マトリクスは取り交わし文書とともに社内Wikiで公開し、更新履歴を残すことで運用ガバナンスを強化できます。

外部専門家へのエスカレーション

情報工学研究所への迅速な相談フローを整備することで、障害対応の専門知見と支援を確保します。本章はエスカレーションのタイミングと連絡手順を示します。

エスカレーション判断基準

以下の条件に該当した場合は、直ちに弊社サポートへお問い合わせフォームから連絡し、専任担当者をアサインしてください。

- 緊急予備系でもETXTBSYが継続する場合

- 法令遵守観点で初動調査完了に12時間以上要する見込み

- BCP演習時に手順の不備が顕在化した場合

情報提供のポイント

お問い合わせ時には以下項目を事前に整理し、フォームへ記載してください。

- 発生日時と対象ファイルパス

- 初動対応手順と結果

- ログ・証跡の保存場所

エスカレーション判断基準を運用手順書に明記し、チーム全員で共有してください。

事前に必要情報をまとめることで、サポート開始から復旧完了までの時間を短縮できます。

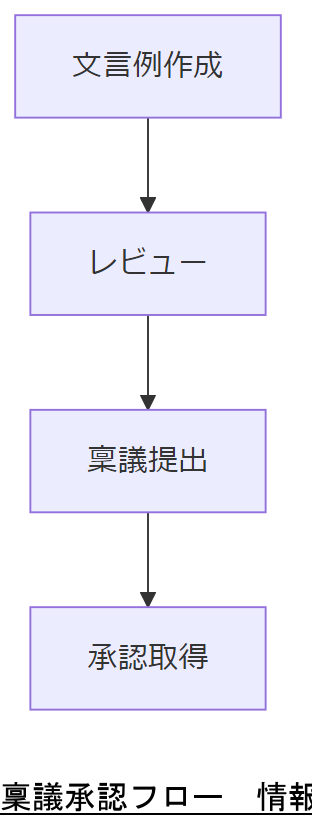

御社社内共有・コンセンサス

本テーマを稟議説明資料へ落とし込む際の文言サンプルとポイントを示します。経営層への承認取得を円滑にするための表現例を参照してください。

稟議文言例

「ETXTBSYリスク低減のため、Blue-Greenデプロイおよび自動再試行機能の導入を実施します。本投資により、MTTRを最大70%短縮し、法令遵守要件を満たします。」

承認獲得のコツ

数値根拠と法令要件を併記し、図表を用いて定量効果を可視化すると意思決定が早まります。

稟議提出前に法務部・情報システム部・財務部のレビューを得る体制を整えてください。

事前に想定質問リストを用意し、回答例をまとめておくとプレゼンテーション時の信頼性が向上します。

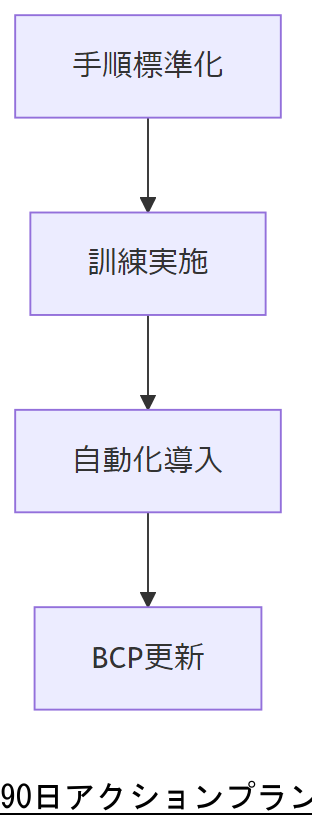

まとめ:経営層へのアクションプラン

本記事のポイントを踏まえ、以下の3ステップで90日以内の実行計画を策定してください。

- 初動対応手順の標準化と訓練実施

- Blue-Greenデプロイと自動再試行設定の導入

- 法令遵守・BCP更新と監査証跡整備

実行計画のKPIを設定し、月次レビューで進捗を経営層へ報告してください。

KPI/KRIは定性/定量両面で設定し、評価軸を明確にすると次期予算策定にも活用できます。

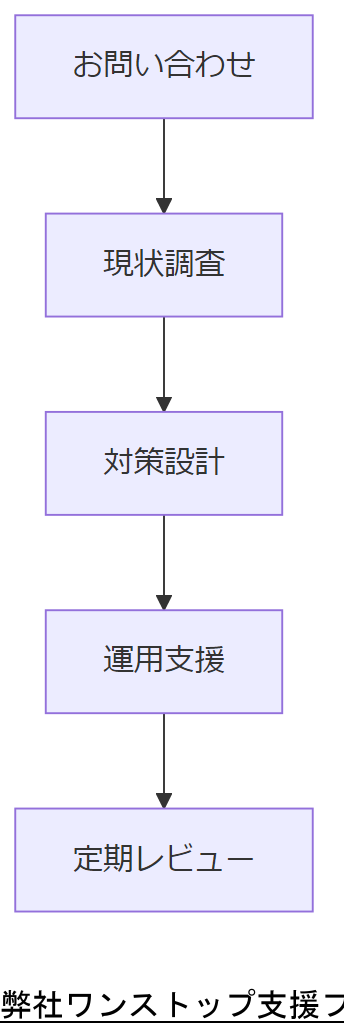

弊社サービスで実現する安心のロードマップ

情報工学研究所(株式会社)では、調査・復旧から恒久対策、運用支援までワンストップで対応します。以下のフローでサポート可能です。

- お問い合わせフォームから事前ヒアリング

- 現状調査・ETXTBSY原因特定レポート提出

- 恒久対策設計・実装支援

- 運用監視・BCP演習支援

- 定期レビュー・改善提案

弊社支援フローを社内資料に組み込み、各フェーズの成果物とコミット事項を明確化してください。

問い合わせ後は初回無料診断レポートを活用し、次の投資判断を迅速化できます。

おまけの章:重要キーワード・関連キーワードマトリクス

以下は本記事で登場した重要キーワードと関連キーワードの説明をまとめたマトリクスです。

小さな文字で下線: 重要キーワード・関連キーワードマトリクス| キーワード | 説明 |

|---|---|

| ETXTBSY | 実行中のバイナリやライブラリを書換えようとした際に発生するLinux 固有のエラーコード(26番)。 |

| Text file busy | ETXTBSY の英語表記。カーネルが排他制御を維持している状態であることを示す。 |

| BCP | Business Continuity Plan。非常時にも事業を継続するための計画。 |

| デジタルフォレンジック | インシデント後の証拠保全と解析を行い、原因究明と法的正当性を担保する手法。 |

| NIS2 | 欧州連合のサイバーセキュリティ強化指令(2022/2555)。重大インシデント報告義務を拡大。 |

| CIRCIA | 米国の重要インフラ向けインシデント報告法(Cyber Incident Reporting for Critical Infrastructure Act)。 |

| 個人情報保護法 | 日本の個人データ取扱いに関する基本法。2025年改正でログ保持要件が強化。 |

| 三重化保存 | 本番、オフサイト、WORMクラウドの三層でデータを保護する保存原則。 |

| 無電化オペレーション | 停電時に備えた代替手順書による手動操作を含むBCPの一環。 |

| SBOM | Software Bill of Materials。ソフトウェアの部品表で、供給網攻撃対策に用いる。 |

はじめに

LinuxのETXTBSYエラーの背景と基本的な理解を深めるための概要 Linuxシステムを運用していると、時折「ETXTBSY(テキストファイルがビジー状態)」というエラーに遭遇することがあります。このエラーは、特定の実行中のプログラムやプロセスが対象のファイルを使用中であるため、他の操作や更新を妨げる状態を示しています。例えば、プログラムの再起動やパッチ適用時にこのエラーが発生すると、作業の遅延やシステムの停止リスクにつながることもあります。 このエラーの背景には、Linuxのファイル管理やプロセスの動作原理に関する理解が必要です。特に、実行中のプログラムがテキスト(実行可能なコード)を使用している場合、そのファイルは「ビジー状態」となり、同時に別の操作を行うことが制限されるのです。 本記事では、このETXTBSYエラーの原因や定義をわかりやすく解説し、実際に遭遇した際の対応策や回避策について具体的な事例とともに紹介します。システム管理者やIT担当者の方々が安心して運用できるよう、正しい知識と対処法を身につける一助となれば幸いです。

ETXTBSYエラーの原因と定義についての解説

ETXTBSYエラーは、LinuxやUnix系のオペレーティングシステムでファイル操作を行う際に発生することがあります。このエラーは、特定のファイルが「ビジー状態(使用中)」であることを示しており、これにより他の操作や変更が制限される状況を指します。具体的には、実行可能なプログラムやスクリプトのテキスト部分が現在メモリ上で使用中である場合にこのエラーが発生します。 この状態は、プログラムの実行中にそのプログラムのコードやライブラリがメモリにロードされているため、ファイルシステム上では「開かれている」「使用されている」とみなされることに起因します。たとえば、プログラムの再起動やアップデート作業の際に、既存のプロセスが対象ファイルを保持していると、新たな操作がブロックされることがあります。 エラーの背景には、Linuxのファイル管理とプロセスの動作原理が関係しています。Linuxは、ファイルの排他制御やリソースの管理を厳密に行っており、実行中のプログラムがファイルを「ロック」している場合、そのファイルに対する変更や削除が制限される仕組みです。 このため、ETXTBSYエラーは、実行中のプログラムがテキストファイルを使用している状態を反映しており、システム管理者やIT担当者は、その原因を理解し適切な対処を行う必要があります。次章では、具体的な事例やこのエラーが発生する状況について詳しく解説します。 ※当社は、細心の注意を払って当社ウェブサイトに情報を掲載しておりますが、この情報の正確性および完全性を保証するものではありません。当社は予告なしに、当社ウェブサイトに掲載されている情報を変更することがあります。当社およびその関連会社は、お客さまが当社ウェブサイトに含まれる情報もしくは内容をご利用されたことで直接・間接的に生じた損失に関し一切責任を負うものではありません。

実例を交えたエラー発生の状況とその対応策の詳細

ETXTBSYエラーは、実際の運用現場でさまざまな場面で発生します。例えば、システム管理者が定期的なシステムアップデートやパッチ適用を行おうとした際、既存のプロセスが対象の実行ファイルを使用中であるためにエラーが生じるケースがあります。このとき、システムは「ファイルがビジー状態である」と認識し、操作を拒否します。 具体的な例として、あるサーバーでウェブアプリケーションの再起動を試みた際、エラーが出て停止できない状況がありました。調査の結果、アプリケーションの一部のプロセスがまだメモリ上に残っており、対象の実行ファイルをロックしていたことが判明しました。この状態では、ファイルの置き換えや削除ができず、作業が遅延します。 こうした状況に対処するためには、まず該当するプロセスを特定し、適切に停止させることが必要です。コマンドラインツールを使えば、実行中のプロセスを一覧表示し、不要なものを安全に終了させることが可能です。例えば、「ps」や「top」といったコマンドを利用し、該当プロセスを確認します。その後、「kill」コマンドを用いて、必要に応じて強制終了させることもあります。 また、エラーが頻繁に発生する場合には、ファイルのロック状態やプロセスの管理方法を見直すことも重要です。例えば、プログラムの適切な終了や、アップデート時の一時的な停止手順を整備することで、問題の発生を未然に防ぐことができます。 さらに、エラーを回避するための一つの有効な方法として、作業のタイミングを工夫し、ファイルが使用中でない状態を確認してから操作を行うことも推奨されます。これにより、不要なエラーやシステムの停止リスクを低減させることが可能です。 このように、実例を通じて理解を深め、適切な対応策を身につけておくことが、システムの安定運用にとって欠かせません。システム管理者やIT担当者は、日常的な監視と管理を徹底し、エラーの早期発見と解決に努めることが重要です。 ※当社は、細心の注意を払って当社ウェブサイトに情報を掲載しておりますが、この情報の正確性および完全性を保証するものではありません。当社は予告なしに、当社ウェブサイトに掲載されている情報を変更することがあります。当社およびその関連会社は、お客さまが当社ウェブサイトに含まれる情報もしくは内容をご利用されたことで直接・間接的に生じた損失に関し一切責任を負う

再試行を含む具体的なエラー回避の方法とポイント

ETXTBSYエラーに対処する際に重要なのは、正確な原因の特定と適切な再試行のタイミングです。まず、エラーが発生した場合には、該当のプロセスやファイルの状態を確認し、どの操作が原因となっているのかを把握する必要があります。これには、「ps」や「lsof」などのコマンドを活用し、ファイルをロックしているプロセスを特定します。 次に、問題のプロセスを安全に停止させることが基本です。特に、長時間稼働しているサービスやアプリケーションの場合、強制終了を行う前に、可能な限り正常なシャットダウン手順を踏むことが望ましいです。これにより、データの破損やシステムの不整合を防ぐことができます。 エラーの再試行には、一定の待機時間を設けることも効果的です。たとえば、数秒から数十秒のインターバルを置いてから再度操作を試みることで、対象ファイルのロックが解除されるケースがあります。自動化されたスクリプトを作成する場合には、一定回数のリトライとタイムアウトを設定し、無限ループに陥らないよう注意しましょう。 また、システムの状態を監視し続けることも重要です。定期的に「lsof」や「fuser」コマンドを使ってファイルのロック状況を確認し、不要なプロセスが残っていないかを管理します。これにより、エラーの発生頻度を抑え、作業の効率化とシステムの安定性を高めることが可能です。 さらに、作業のタイミングや手順を事前に計画し、ファイルの使用中に変更や削除を避けることも有効です。例えば、メンテナンスウィンドウを設定し、その間に必要な操作を集中させることで、エラーのリスクを最小限に抑えることができます。 これらのポイントを押さえ、適切な再試行と管理を行うことが、ETXTBSYエラーの発生を抑え、システム運用の安定性を維持するために役立ちます。システム管理者やIT担当者は、日常的な監視と計画的な作業を通じて、トラブルの未然防止に努めることが求められます。 ※当社は、細心の注意を払って当社ウェブサイトに情報を掲載しておりますが、この情報の正確性および完全性を保証するものではありません。当社は予告なしに、当社ウェブサイトに掲載されている情報を変更することがあります。当社およびその関連会社は、お客さまが当社ウェブサイトに含まれる情報もしくは内容をご利用されたことで直接・間接的に生じた損失に関し一

安定した運用のための予防策とベストプラクティス

システムの安定運用を維持するためには、ETXTBSYエラーの発生を未然に防ぐ予防策と、日常的に実践できるベストプラクティスを確立することが重要です。まず、定期的なプロセス管理と監視体制の整備が基本です。具体的には、システムの稼働状況を常に把握し、不要なプロセスや長時間稼働しているサービスを適切に管理・終了させることが求められます。これにより、ファイルのロック状態を早期に把握し、不要なエラーの発生を抑制できます。 次に、システムのメンテナンスやアップデート作業は、計画的に行うことが望ましいです。作業前に対象ファイルやプログラムの使用状況を確認し、使用中のプロセスを特定してから操作を開始します。また、作業のタイミングをシステムの閑散時間帯に設定することで、エラーのリスクを低減させることが可能です。 さらに、ファイルのロック状態を確認できるツールやコマンドを活用し、作業前後に状態を検証する習慣をつけることも効果的です。例えば、「lsof」や「fuser」などのコマンドを定期的に実行し、不要なロックやプロセスが残っていないかを監視します。これにより、問題の早期発見と対処が行え、システムの安定性を高めることができます。 また、スクリプトや自動化ツールを利用して、再試行や待機時間を設ける仕組みを導入することも推奨されます。これにより、エラーが一時的なものである場合には自動的に対処でき、作業の効率化につながります。加えて、定期的なバックアップとリカバリ計画の策定も、万が一の障害発生時に迅速な復旧を可能にし、システム全体の信頼性を向上させます。 最後に、スタッフや関係者への教育と情報共有も欠かせません。エラーの原因や対処法について理解を深めることで、適切な対応が迅速に行える環境を整えることができます。これらの予防策とベストプラクティスを継続的に実践し、システムの安定運用とトラブルの未然防止に努めることが、信頼性の高いIT環境を維持する鍵となります。 ※当社は、細心の注意を払って当社ウェブサイトに情報を掲載しておりますが、この情報の正確性および完全性を保証するものではありません。当社は予告なしに、当社ウェブサイトに掲載されている情報を変更することがあります。当社およびその関連会社は、お客さまが当社ウェブサイトに含ま

5章

トラブル時に頼れるデータ復旧の専門家の役割とサポート内容 システムのトラブル発生時には、迅速かつ確実なデータ復旧を実現するために、専門的な知識と経験を持つデータ復旧のプロフェッショナルの支援が不可欠です。特に、ETXTBSYエラーやファイル破損、システム障害といった状況では、一般的なIT担当者だけでは対処が難しいケースも多くあります。こうした場面では、復旧の専門家が高度な技術と最新のツールを駆使し、データの安全性と完全性を確保しながら復旧作業を行います。彼らは、原因の特定、リスクの最小化、そして最適な復旧方法の提案に長けており、システムのダウンタイムやデータ損失を最小限に抑えることが可能です。また、復旧だけでなく、今後のトラブルを未然に防ぐためのアドバイスや、システムの最適化と監視体制の構築支援も提供します。これにより、企業やシステム管理者は安心してシステム運用を続けられる環境を整えることができ、万が一の事態にも冷静に対応できる体制を築くことができます。

ETXTBSYエラーの理解と適切な対策の重要性の再確認

ETXTBSYエラーは、LinuxやUnix系システムにおいてファイルの使用中やロック状態が原因で発生する現象です。このエラーを理解し適切に対処することは、システムの安定性と信頼性を維持する上で不可欠です。原因の特定には、実行中のプロセスやファイルの状態を確認し、必要に応じてプロセスの停止や再試行を行うことが求められます。特に、エラーが発生した際には、冷静に状況を把握し、待機やリトライのタイミングを工夫することが重要です。これらの対策を日常的に実践し、システムの監視と管理を徹底することで、トラブルの未然防止や迅速な復旧につながります。システム管理者やIT担当者は、正しい知識と適切な手順を身につけることで、安心してシステム運用を継続できる環境を整えることが可能です。万が一の障害時には、専門的なデータ復旧業者の支援を受けることも選択肢の一つです。継続的なメンテナンスと適切な対応策の実施が、システムの安定運用とデータの安全性確保に寄与します。

もしエラー対応やデータ保全でお困りの際は、信頼できる専門家に相談されることをおすすめします

システム運用やデータの安全確保において、エラー対応やトラブルの解決は専門的な知識と経験が求められる場面です。特に、ETXTBSYエラーのようなファイルロックやシステム障害に直面した場合、自己判断だけでは解決が難しいケースもあります。こうしたときには、信頼できるデータ復旧やシステムサポートの専門家に相談されることをおすすめします。専門家は最新の技術と豊富な実績を持ち、最適な解決策を提案し、迅速な復旧を実現します。システムの安定性やデータの安全性を確保し、業務の継続性を守るためにも、早めの専門家への相談を検討されてはいかがでしょうか。安心してシステム運用を続けるために、必要なときには適切な支援を受けることが、最も確実な選択肢です。

当社は、細心の注意を払って当社ウェブサイトに情報を掲載しておりますが、この情報の正確性および完全性を保証するものではありません。当社は予告なしに、当社ウェブサイトに掲載されている情報を変更することがあります。当社およびその関連会社は、お客さまが当社ウェブサイトに含まれる情報もしくは内容をご利用されたことで直接・間接的に生じた損失に関し一切責任を負うものではありません。

システム運用において、ETXTBSYエラーや類似の障害に対処する際には、いくつかの重要なポイントに留意する必要があります。まず、エラーの原因を誤って解釈したり、安易に強制終了を行うことは、システムの安定性やデータの整合性に悪影響を及ぼす可能性があります。特に、実行中のプロセスやファイルの状態を正確に把握せずに操作を進めると、予期せぬデータ損失やシステム障害につながる恐れがあります。次に、再試行や待機時間を設ける場合には、適切なタイミングと回数を設定し、無理なリトライを避けることが重要です。過度なリトライは、システムリソースの無駄遣いや他のサービスへの影響を招くことがあります。さらに、定期的な監視と管理を怠ると、エラーの早期発見や根本原因の特定が遅れ、問題の拡大を招くこともあります。これらの点を踏まえ、計画的な作業と適切な手順の徹底が、システムの安定と安全性を保つ上で不可欠です。最終的には、専門的な支援を受ける判断も含め、慎重に対処を進めることが望ましいでしょう。 ※当社は、細心の注意を払って当社ウェブサイトに情報を掲載しておりますが、この情報の正確性および完全性を保証するものではありません。当社は予告なしに、当社ウェブサイトに掲載されている情報を変更することがあります。当社およびその関連会社は、お客さまが当社ウェブサイトに含まれる情報もしくは内容をご利用されたことで直接・間接的に生じた損失に関し一切責任を負うものではありません。

補足情報

※株式会社情報工学研究所は(以下、当社)は、細心の注意を払って当社ウェブサイトに情報を掲載しておりますが、この情報の正確性および完全性を保証するものではありません。当社は予告なしに、当社ウェブサイトに掲載されている情報を変更することがあります。当社およびその関連会社は、お客さまが当社ウェブサイトに含まれる情報もしくは内容をご利用されたことで直接・間接的に生じた損失に関し一切責任を負うものではありません。