1. 障害の事前予防から復旧まで一貫した指揮系統を構築し、エスカレーションを未然に防げます。

2. 三重化されたデータ保護と3段階運用で、長時間停止でも業務継続を確保できます。

3. 政府ガイドラインに準拠した体制整備により、法令改正や監査要求にも的確に対応できます。

エスカレーション防止の社会的インパクト

障害損失の実態と国内企業のBCP策定率

令和5年度に実施された内閣府の調査では、BCPを策定している企業は全体の46.5%にとどまっています。一方で、同ガイドラインでは主要システムが6時間停止すると、業種によっては日商の20%以上を失うリスクが示されています。市場競争が激化する現在、エスカレーションによる復旧遅延は企業価値を直接毀損します。

国土強靱化年次計画2025は、災害関連の経済損失を年間1.2兆円規模と試算し、BCPとICT基盤強化を国策として促進しています。つまり、障害を「技術課題」ではなく「経営課題」と再定義し、指揮系統を事前に整備することがレジリエント経営の第一歩です。

主要ガイドラインと発行年| 資料名 | 主管省庁 | 発行年 |

|---|---|---|

| 事業継続ガイドライン | 内閣府 | 2023 |

| システム管理基準 | 経済産業省 | 2023 |

| サイバーセキュリティ基本法改正概要 | NISC | 2024 |

経営層には売上損失と法的罰則の両面でリスクを示し、6時間以内復旧という具体的目標を共有しましょう。

技術指標(RPO/RTO)と財務指標(損失額)を紐づけて説明できるように整理しておくと理解が深まります。

[出典:内閣府『事業継続ガイドライン』2023年] [出典:内閣府『企業の事業継続及び防災の取組に関する実態調査』2024年] [出典:内閣官房『国土強靱化年次計画』2025年]

組織指揮系統の基本設計

RACIで責任と権限を可視化する

経済産業省のシステム管理基準は、統制環境を明確にするためにRACIマトリクス(Responsible、Accountable、Consulted、Informed)の導入を推奨しています。障害発生時の混乱を最小化するには、技術担当者から経営層までの責任分界点を文書化し、定期的に演習を実施することが不可欠です。

令和5年改訂版では、運用担当者・開発者・財務報告担当者が重複しないことを求めており、内部統制としても重要なポイントとなります。

RACIマトリクス例(障害対応)| タスク | R | A | C | I |

|---|---|---|---|---|

| 障害検知 | SOC | CSIRT統括 | 開発部門 | 経営層 |

| 初動対応 | CSIRT | CSIRT統括 | 法務 | 経営層 |

| 復旧判断 | 運用部門 | 経営層 | 法務 | 全社 |

責任の重複がある場合は監査指摘となる恐れがあります。部署横断でマトリクスを確認し、役割の齟齬を解消してください。

障害演習は年1回では不十分です。四半期ごとにシナリオを変えて実戦形式で実施すると改善点が見えやすくなります。

[出典:経済産業省『システム管理基準(追補版)』2024年]

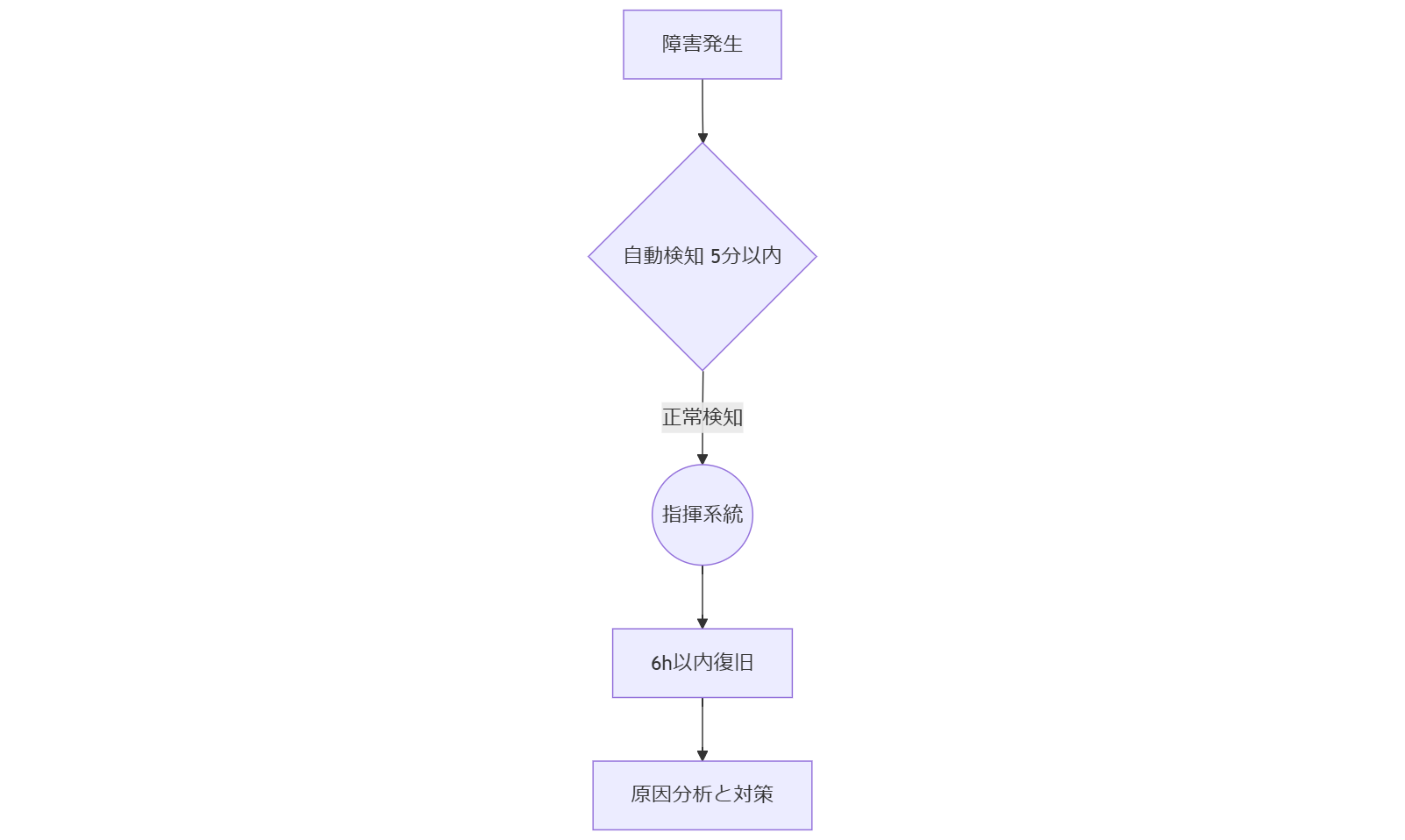

予防・検知レイヤー

24時間×365日の自動監視と閾値設定

NISC が 2024 年に公表したサイバーセキュリティ戦略では、「自動監視による5分以内の異常検知」を推奨しています。 同戦略は、組織規模を問わずセキュリティ運用センター(SOC)の導入を段階的に支援する方針を示し、IoT 含むすべてのログを集中管理することを求めています。

監視設計では、可用性(CPU・メモリ使用率、瞬断回数)、セキュリティ(IDS/IPS アラート数)、サービス品質(レスポンス時間)の三系統で閾値を定義し、障害前兆を早期に検知します。内閣府の事業継続ガイドラインは「障害予兆を把握した段階で初動を起動せよ」と定めています。

監視項目と推奨閾値例| 区分 | 監視項目 | 推奨閾値 | 通知先 |

|---|---|---|---|

| 可用性 | CPU使用率 | 85%超過5分継続 | SOC |

| セキュリティ | IDSアラート | 1分あたり50件 | CSIRT |

| 品質 | レスポンス遅延 | 2倍超過 | SRE |

経営層へは「5分以内検知・15分以内初動」の数値目標を提示し、投資効果を定量化してください。

API 攻撃やステルス型マルウェアは閾値ベースでは検出しづらい点を念頭に、振る舞い分析を併用する準備が必要です。

[出典:NISC『サイバーセキュリティ2024』2024年] [出典:内閣府『事業継続ガイドライン』2023年]

CSIRT/SOC の編成

24h 体制と経営直結ラインの確立

経済産業省は「サイバーセキュリティ体制構築・人材確保の手引き」で、CSIRT を社内組織と位置付け、取締役会へ直接報告するラインを求めています。 また、手引きは障害演習を通じた「机上訓練 × 技術訓練」の併用による成熟度向上モデルを提示しています。

国土強靱化年次計画2025は「地域を跨ぐサイバー事案」に対し、自治体 CSIRT と企業 CSIRT の連携を強化する方針を示しました。 弊社では自治体連携を含む統合 CSIRT 設計支援を提供しております。

演習スケジュールと目的| 時期 | 演習種別 | 対象 | 目的 |

|---|---|---|---|

| 4月 | 机上訓練 | 経営層 | 意思決定手順の確認 |

| 7月 | 技術訓練 | CSIRT | ツール操作の熟度向上 |

| 11月 | 統合訓練 | 全社 | 実戦形式の総合評価 |

取締役会と情報システム部門のコミュニケーションギャップを埋めるため、決裁権限と報告頻度を明確化してください。

演習で判明した課題は30日以内に是正計画を策定しないと改善効果が薄れます。期限管理を徹底しましょう。

[出典:経済産業省『サイバーセキュリティ体制構築・人材確保の手引き』2022年] [出典:内閣官房『国土強靱化年次計画2025』2025年]

データ保護:三重化戦略

異地・異クラウド・オフラインの3層防御

内閣府の事業継続ガイドラインは、「バックアップは3系列・2媒体・1体外保管」という 3-2-1 原則を示し、災害・サイバー両面での冗長化を推奨しています。 さらに中小企業庁の事業継続力強化計画では、クラウドサービス利用時も異なる CSP(クラウドサービスプロバイダ)間でデータを分散させることを推奨事項としています。

弊社では「オンプレミス+主要クラウド+オフライン磁気テープ」を組み合わせる三重化を基本とし、RPO(目標復旧点)15分以内、RTO(目標復旧時間)4時間以内を実現する設計事例が多数ございます。

三重化構成と復旧指標| 保管層 | 媒体 | 拠点 | RPO | RTO |

|---|---|---|---|---|

| 第1層 | SSD RAID | 本社 | リアルタイム | 30分 |

| 第2層 | オブジェクトストレージ | 主要クラウド | 5分 | 2時間 |

| 第3層 | LTO磁気テープ | 遠隔倉庫 | 15分 | 4時間 |

クラウドへの一本化はコスト削減に見えますが、クラウド障害時の同時損失リスクを経営層へ提示してください。

オフライン層の検証を疎かにしがちです。四半期ごとにリストアテストを行い、テープの劣化や手順漏れを確認しましょう。

[出典:内閣府『事業継続ガイドライン』2023年] [出典:中小企業庁『事業継続力強化計画』2024年]

BCP:緊急・無電化・停止時運用

3段階運用で業務を止めない設計

内閣府『事業継続ガイドライン』では、BCP運用における「緊急時」「無電化時」「システム停止時」の3段階を想定し、それぞれでの代替手順を定義することを求めています。

政府機関等の情報システム運用継続計画ガイドラインでは、システム停止時に備えた手作業処理手順をBCPに組み込むことが重要と定めています。

中小企業庁のBCP策定運用指針は、BCP運用を日常経営の一環として継続的に見直すことが、緊急時対応力の強化につながると示しています。

3段階運用の代替手順例| 段階 | 代替手順 | 主な備品・手段 |

|---|---|---|

| 緊急時 | 自動フェイルオーバー | 冗長サーバー |

| 無電化時 | モバイル回線切替 | 衛星電話・モバイルルーター |

| システム停止時 | 手作業処理 | 業務マニュアル・紙台帳 |

各段階での切替時間と必要資材を明確化し、経営層に対して投資対効果として示してください。

「無電化時」のモバイル接続は通信事業者依存のため、複数キャリアを事前に契約しテストしておくと安心です。

[出典:内閣府『事業継続ガイドライン』2023年] [出典:内閣官房情報セキュリティセンター『情報システム運用継続計画ガイドライン』2020年] [出典:中小企業庁『中小企業BCP策定運用指針』2010年]

国内法令・政府方針の最新動向

サイバーセキュリティ基本法改正と監査始動

内閣サイバーセキュリティセンター(NISC)は、2023年度の報告で地方公共団体の責務強化や重要インフラ事業者の演習義務化を明示しました。

同法改正により、重要インフラ分野では官民間情報共有体制の整備と連携演習の実施が法的責務となりました。

さらに、2024年度以降はサイバーセキュリティ基本法に基づく監査が開始され、対策基準の遵守状況が政府によって検証されます。

主な法令改正項目| 法令 | 改正内容 | 施行時期 |

|---|---|---|

| サイバーセキュリティ基本法 | 地方公共団体の責務強化・演習義務化 | 2023年度 |

| 同法関連監査 | 対策基準遵守状況の政府監査 | 2024年度より |

地方公共団体や重要インフラの範疇に該当するかを、法令通知で正式に確認してください。

監査項目は年々増加傾向にあります。監査準備チームと監査対応チームを分離する体制を検討しましょう。

[出典:NISC『サイバーセキュリティ2024概要』2024年] [出典:NISC『サイバーセキュリティ基本法の一部改正について(概要)』2023年]

米国・EU 法制の影響

Executive Order 14028 と NIS2

米国では2021年5月に発出されたExecutive Order 14028に基づき、連邦機関がソフトウェアサプライチェーンの強化を義務化しています。

2025年6月6日付の新大統領令では、量子暗号やIoTセキュリティ要件が追加され、連邦機関のセキュリティ基準が拡充されました。

欧州連合ではDirective (EU) 2022/2555(NIS2)が2024年10月18日から施行され、エネルギー・交通・ヘルスケア等の重要分野に厳格なリスク管理と事故報告義務を課しています。

NIS2は、サプライチェーン全体のレジリエンス向上を目指し、技術・組織・運用管理の統合的対策を求めています。

米国 vs EU の主要要件比較| 項目 | 米国(EO 14028) | EU(NIS2) |

|---|---|---|

| 対象組織 | 連邦機関 | 重要・重要インフラ事業者 |

| 対策重点 | サプライチェーン強化 | リスク管理全般 |

| 報告義務 | 重大インシデント即時報告 | 72時間以内報告 |

海外拠点がある場合、各国法制の影響範囲をWBS形式で整理し、リスク管理計画に反映してください。

米国とEUではインシデント定義や報告期限が異なります。運用マニュアルに国別要件を明記しておくと運用がスムーズです。

[出典:NIST『EO 14028ガイダンス』2021年] [出典:The White House『Sustaining Select Efforts to Strengthen the Nation’s Cybersecurity』2025年] [出典:EU議会『NIS2 Directive (EU) 2022/2555』2022年] [出典:ENISA『Network and Information Systems Directive (NIS2)』2024年]

コンプライアンス運用監査

内部監査と外部監査の連携

経済産業省『システム管理基準』では、内部監査や外部監査を通じたITガバナンス評価を義務付けています。

金融庁資料は、内部統制システムにおけるBCP運用の統制評価を監査によって確認する枠組みを示しています。

内閣府BCPガイドライン第7章では、PDCAサイクルに基づく事業継続マネジメントの点検評価を推奨しています。

監査項目と評価頻度| 監査項目 | 内部監査 | 外部監査 | 頻度 |

|---|---|---|---|

| BCP手順の妥当性 | 確認 | 確認 | 年1回 |

| 運用訓練結果 | レビュー | 評価 | 半期 |

| ドキュメント更新状況 | 点検 | 評価 | 四半期 |

内部監査で指摘された改善点は、外部監査前に必ず是正対応し、進捗を文書で報告してください。

監査結果を経営層への報告書にまとめ、次期計画に活かすことで継続的な改善が図れます。

[出典:経済産業省『システム管理基準(2023年版)』2023年] [出典:金融庁『監査の信頼性の確保に関する資料』2021年] [出典:内閣府『事業継続ガイドライン』2023年]

人材確保・資格マップ

登録セキスペを中心とした国家資格

経済産業省「サイバーセキュリティ人材の育成促進に向けた検討会最終取りまとめ」では、2030年までに情報処理安全確保支援士(登録セキスペ)登録者を5万人に増加させる目標を掲げています。

情報処理推進機構(IPA)によると、登録セキスペは毎年4月・10月に試験実施され、継続講習の受講義務により最新技術保持を担保しています。

さらに、中小企業向けには国が認定する「サイバーセキュリティお助け隊サービス」を活用し、外部セキスペ人材の活用を促進しています。

主なセキュリティ資格一覧| 資格名称 | 主管省庁 | 試験時期 | 主な要件 |

|---|---|---|---|

| 情報処理安全確保支援士 | 経済産業省 | 4月・10月 | 試験合格+登録 |

| 社内CISO研修認定 | 内閣官房 | 通年 | 研修修了 |

| BCPコーディネーター | 内閣府 | 通年 | 研修+演習 |

登録セキスペ取得計画を年度ごとに策定し、社内人材と外部活用のバランスを検討してください。

中長期的に見て、社内セキスペ育成と外部人材活用の両輪で体制を整えることが安定運用の鍵です。

[出典:経済産業省『サイバーセキュリティ人材の育成促進に向けた検討会最終取りまとめ』2025年] [出典:経済産業省『情報処理安全確保支援士制度概要』2024年] [出典:経済産業省『中小企業支援策(お助け隊サービス)』2025年]

財務・税務 & コスト最適化

税制優遇と補助金の活用

中小企業庁の事業継続力強化計画認定制度では、認定企業に対して中小企業防災・減災投資促進税制の優遇措置が適用され、設備投資額の最大10%が法人税から控除されます。

また、同庁は補助金の加点対象とし、持続化補助金やものづくり補助金の申請時に優位性を確保できます。これにより、BCP体制整備の初期コストを大幅に軽減可能です。

内閣府のガイドラインでは、BCP投資額に対して損金算入の明確化を推奨しており、資金繰り計画と合わせて税務部門と連携することが重要です。

主な財務支援制度| 制度 | 内容 | 優遇率/加点 |

|---|---|---|

| 防災・減災投資促進税制 | 設備投資額の控除 | 最大10%控除 |

| 持続化補助金 | BCP関連事業の補助 | 加点対象 |

| ものづくり補助金 | 技術革新支援 | 加点対象 |

経理部門と連携し、BCP投資額の損金算入方法と税務申告スケジュールを調整してください。

補助金申請の要件やスケジュールは年度ごとに変更されます。最新情報を常に確認し、計画策定を行いましょう。

[出典:中小企業庁『事業継続力強化計画』2024年] [出典:中小企業庁『中小企業防災・減災投資促進税制の優遇措置』2024年] [出典:内閣府『事業継続ガイドライン』2023年]

10万人超ユーザー向け細分化

セグメント別負荷分散とBCP細分化

内閣府「企業の事業継続及び防災の取組に関する実態調査」では、大規模利用者を抱える企業は拠点別・サービス別のBCPを策定することが求められています。

10万人を超えるユーザーが存在する場合、地理的セグメントごとにフェイルオーバー設計を行い、地域障害時の影響範囲を局所化することが推奨されています。

政府は「異常負荷時の自動スケールアウト」機能と業務系/顧客系のトラフィック分離をガイドラインで明記しており、マイクロサービス化による障害隔離が効果的です。

大規模ユーザー向け細分化例| セグメント | ユーザー数目安 | 冗長化方式 |

|---|---|---|

| 東京リージョン | 40万 | マルチAZクラスタ |

| 関西リージョン | 25万 | マルチAZクラスタ |

| その他リージョン | 35万 | コンテナオートスケール |

各リージョンごとの障害発生時コスト試算を行い、セグメント別予算配分を経営層に提案してください。

マイクロサービス間の依存関係を可視化し、フェイルオーバーテストを通じて設計の妥当性を確認しましょう。

[出典:内閣府『企業の事業継続及び防災の取組に関する実態調査』2024年] [出典:内閣府『BCP企業事例集』2023年] [出典:経済産業省『ITサービス継続ガイドライン』2005年]

デジタルフォレンジック設計

EDRログ保全と証跡管理

内閣官房NISCの「政府機関等の対策基準ガイドライン(令和5年度版)」は、ログ保全要件としてEDRツールでの連続記録とタイムスタンプ付き証跡を明確に規定しています。

証跡は改変防止のためWORMストレージ(書き込み一回のみ)で保管し、法令監査時の証拠として使用可能な形式でエクスポートできる設計が求められます。

また、マルウェア検体の隔離保管とネットワークパケットキャプチャによる追加情報を統合管理することで、総合的なフォレンジック分析基盤を構築します。

フォレンジック証跡保全要件| 項目 | 要件 |

|---|---|

| ログ保持期間 | 最低1年間 |

| 改変防止 | WORMストレージ |

| 証跡出力 | PDF/JSON/TXT |

フォレンジックログ保持ルールを規定し、監査要件に準拠した証跡出力手順を共有してください。

証跡データの保存先やアクセス権限を厳格に管理し、不正取得リスクを最小化しましょう。

[出典:内閣官房『政府機関等の対策基準ガイドライン(令和5年度版)』2024年] [出典:NISC『関係法令Q&Aハンドブック』2023年]

外部専門家へのエスカレーション

政府ガイドラインに基づく第三者評価

内閣官房NISCのガイドラインでは、年1回以上の第三者評価(外部専門家レビュー)を義務付けており、内部体制の客観的検証を推奨しています。

外部専門家には、政府認定のセキュリティ専門家や、登録セキスペ資格保有者が望ましく、契約時に守秘義務と責任範囲を明文化する必要があります。

評価結果は改善計画としてBCP文書に反映し、次年度監査での検証ポイントとします。このプロセスにより、体制強度の継続的向上を図ります。

第三者評価プロセス| ステップ | 内容 |

|---|---|

| 選定 | 登録セキスペ等の専門家 |

| レビュー | 文書・運用手順の評価 |

| 報告 | 是正計画の提示 |

評価契約書には守秘義務条項とスコープを明記し、評価結果を次年度計画に反映する体制を約束してください。

第三者評価はコストがかかりますが、ガイドライン遵守と改善提案を得られる投資と位置付け総務部門にも周知しましょう。

[出典:内閣官房『政府機関等の対策基準ガイドライン(令和5年度版)』2024年] [出典:NISC『関係法令Q&Aハンドブック』2023年]

2年間の社会情勢とロードマップ

災害対策予算とAI規制の動向

内閣府『国土強靱化年次計画』では、2025年度からの防災・減災予算が前年比5%増額され、大規模災害対策が重点化される見通しです。

デジタル庁「デジタル社会実現重点計画2024」で、生成AIの安全利用指針が2025年末までに策定予定とされ、情報システム運用にも新たなセキュリティ要件が追加されます。

EUや米国の規制動向も国内化し、サイバーセキュリティ法制の国際連携強化が促進されるため、2年間のロードマップを策定し、年次更新と演習強化を継続します。

2年ロードマップ例| 年度 | 重点項目 | アクション |

|---|---|---|

| 2025年度 | 防災予算増額 | 多拠点BCP演習 |

| 2026年度 | AI安全規制 | AI運用ポリシー策定 |

| 2027年度 | 国際連携 | EU・米法制対応 |

年度ごとの重点項目と必要予算を整理し、経営会議での承認を得られる資料を用意してください。

社会情勢の変化は急速です。半年ごとにロードマップを見直し、政府発表と事業計画をリンクさせましょう。

[出典:内閣官房『国土強靱化年次計画』2025年] [出典:デジタル庁『デジタル社会実現重点計画』2024年] [出典:中小企業庁『事業継続力強化計画』2024年]

おまけの章:重要キーワード・関連キーワードマトリクス

| キーワード | 説明 | 関連章 |

|---|---|---|

| エスカレーション | 障害対応が管理不能となり、上位層への報告が必要となる状況 | エスカレーション防止の社会的インパクト |

| RACIマトリクス | 責任・権限・連絡・報告の役割分担を可視化する表 | 組織指揮系統の基本設計 |

| SOC/CSIRT | 24時間体制の監視・対応組織 | CSIRT/SOC の編成 |

| 3-2-1原則 | バックアップの三系列・二媒体・一体外保管を意味する | データ保護:三重化戦略 |

| BCP3段階運用 | 緊急時・無電化時・停止時の代替手順設計 | BCP:緊急・無電化・停止時運用 |

| PDCAサイクル | 計画・実行・点検・改善の継続的運用管理 | コンプライアンス運用監査 |

| 登録セキスペ | 情報処理安全確保支援士の登録制度 | 人材確保・資格マップ |

| 税制優遇 | BCP投資額に対する税額控除制度 | 財務・税務 & コスト最適化 |

| セグメント細分化 | 大規模ユーザーを地域やサービスで分割する設計 | 10万人超ユーザー向け細分化 |

| EDR/WORM | 検知ログ保全と改変防止ストレージ技術 | デジタルフォレンジック設計 |

はじめに

システム故障の影響を最小限に抑えるための重要性 システム故障は、企業にとって深刻な影響を及ぼす可能性があります。特に、データの損失や業務の停滞は、顧客信頼の喪失や経済的損失につながるため、迅速かつ効果的な対応が求められます。そのためには、システム障害が発生した際の組織体制を整備し、エスカレーションを防ぐ仕組みを構築することが不可欠です。適切な組織体制があれば、問題の発生を早期に察知し、迅速な対応が可能となります。また、各部署間の連携を強化することで、情報の共有がスムーズに行われ、混乱を最小限に抑えることができます。これにより、システム故障による影響を軽減し、業務の継続性を確保することが可能です。本記事では、システム故障のエスカレーションを防ぐための具体的な組織体制や対応策について詳しく解説していきます。企業の安定した運営に向けて、ぜひご一読ください。

組織体制の基本構造と役割

システム故障を効果的に管理するためには、組織体制の基本構造とその役割を明確に理解することが重要です。まず、組織内には、障害発生時に迅速に対応できる専門のチームを設置することが推奨されます。このチームは、IT部門の技術者やシステム管理者から構成され、故障の原因分析や復旧作業を行います。さらに、各部署には障害報告の窓口を設け、利用者が問題を即座に報告できる体制を整えることが効果的です。 次に、組織内での情報共有が円滑に行えるよう、定期的なミーティングや報告書の作成を義務付けることが重要です。これにより、各チームが最新の情報を把握し、協力して問題解決に取り組むことが可能となります。また、エスカレーションの流れを明確にし、どの段階で上位の管理職に報告するかを定義しておくことで、迅速な意思決定が促進されます。 最後に、定期的な訓練やシミュレーションを実施し、組織全体での対応力を向上させることも忘れてはなりません。これにより、実際の障害発生時においても、冷静かつ迅速に対応できる体制が整います。組織体制の基本構造をしっかりと構築し、役割を明確にすることで、システム故障のエスカレーションを防ぎ、企業の安定した運営を支える基盤を築くことができるでしょう。

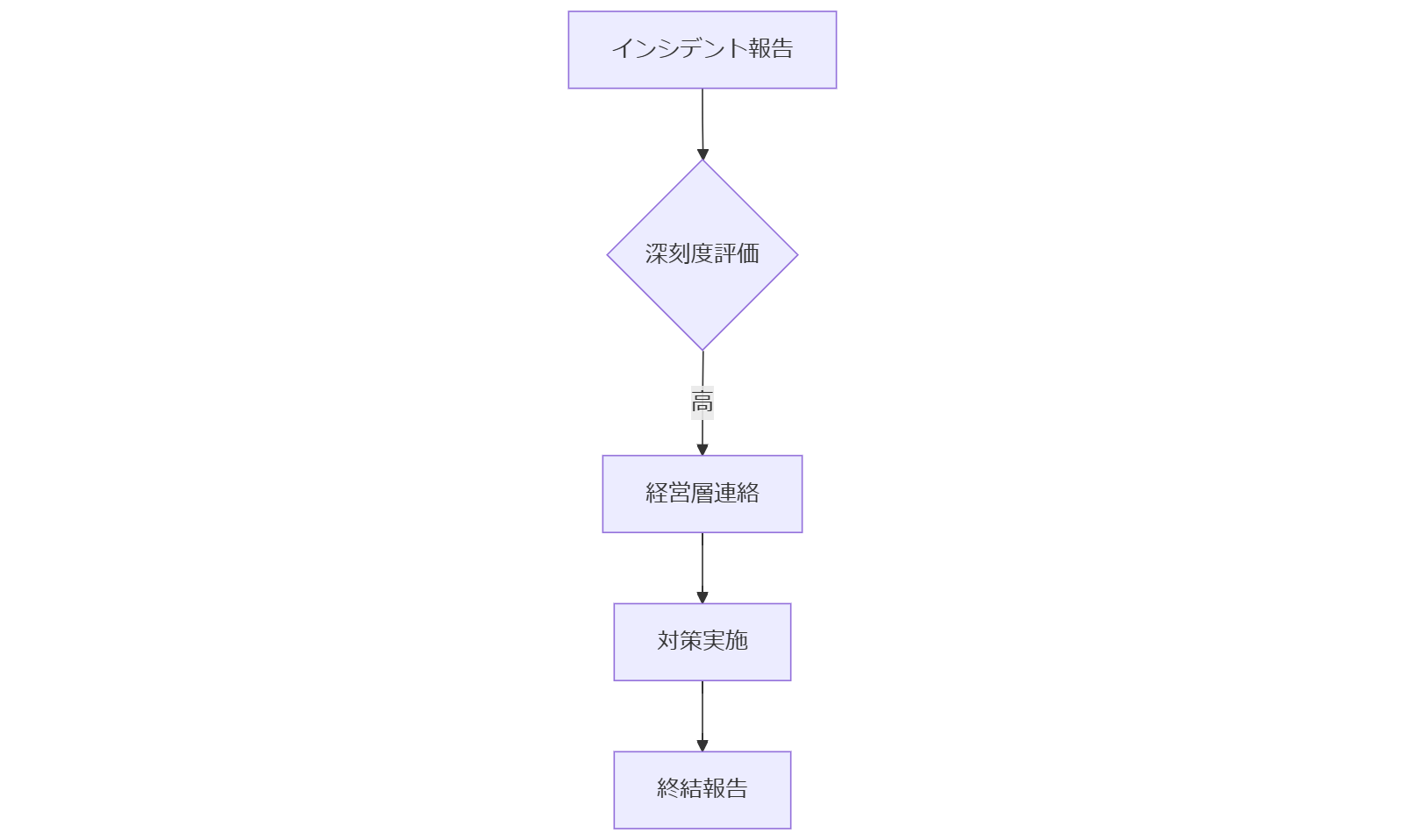

エスカレーションプロセスの明確化

エスカレーションプロセスの明確化は、システム故障時の混乱を最小限に抑えるために不可欠です。まず、エスカレーションの各段階を具体的に定義し、誰がどのタイミングで次のステップに進むべきかを明示することが重要です。これにより、問題が発生した際に、適切な担当者が迅速に対応できるようになります。 例えば、初期対応を行うチームが問題を把握した段階で、一定の基準に基づいてエスカレーションの必要性を判断します。その後、問題が解決できない場合、次のレベルの管理者に報告し、さらなる指示を仰ぐ流れを設けることが望ましいです。このプロセスを文書化し、全社員に周知することで、誰もが同じ理解を持つことができます。 また、エスカレーションプロセスには、情報のフィードバックループを組み込むことが効果的です。各段階での対応結果や教訓を記録し、次回の障害時に活用することで、組織全体の対応力を向上させることができます。このように、エスカレーションプロセスを明確にし、継続的な改善を行うことで、システム故障時の影響を最小限に抑えることができ、企業の業務継続性を確保することが可能となります。

コミュニケーションの強化と情報共有

システム故障時の混乱を最小限に抑えるためには、コミュニケーションの強化と情報共有が不可欠です。まず、各部署間の連携を強化するために、専用のコミュニケーションツールを導入することが推奨されます。これにより、リアルタイムでの情報交換が可能となり、問題発生時に迅速な対応が実現します。例えば、チャットツールやプロジェクト管理ツールを活用することで、障害の状況や進捗を即座に共有できます。 さらに、定期的な情報共有の場を設けることも重要です。例えば、週次や月次のミーティングを通じて、各部署の状況や障害対応の成果を報告し合うことで、全体の認識を統一することができます。このような取り組みは、組織全体の団結力を高め、システム故障時における対応の質を向上させる効果があります。 また、障害発生時には、初動対応の結果を速やかにフィードバックし、次のステップに活かすことが求められます。問題解決の過程や学びを記録し、後の改善に役立てることで、組織全体の知識が蓄積され、次回の障害時により迅速かつ効果的な対応が可能となります。このように、コミュニケーションの強化と情報共有は、システム故障のエスカレーションを防ぎ、業務の継続性を確保するための重要な要素です。

定期的なトレーニングとスキル向上

システム故障に対する備えとして、定期的なトレーニングとスキル向上は欠かせません。組織全体がシステム障害に迅速に対応できる体制を整えるためには、各メンバーが必要な知識と技術を持っていることが重要です。定期的なトレーニングを通じて、最新の技術や対応策を学ぶ機会を設けることで、各メンバーのスキルが向上し、実際の障害発生時に冷静に行動できるようになります。 具体的には、シミュレーションや演習を行い、実際の障害ケースを想定した訓練を実施することが効果的です。これにより、参加者は問題解決のプロセスを体験し、実践的なスキルを身につけることができます。また、トレーニングの内容は、組織の特性や業務内容に応じてカスタマイズし、必要な知識を的確に習得できるように工夫することも重要です。 さらに、トレーニング後にはフィードバックを行い、参加者が得た知識や経験を共有する場を設けることで、組織全体の学びを深めることができます。このように、定期的なトレーニングとスキル向上は、システム故障のエスカレーションを防ぎ、企業の安定した運営を支える基盤を築くための重要な要素となります。

フィードバックループの構築と改善策

フィードバックループの構築は、システム故障時の対応力を向上させるために非常に重要です。まず、各障害対応の結果を記録し、成功事例や失敗事例を分析することで、次回の障害発生時に活かすことができます。このプロセスは、組織全体の知識を蓄積し、より効果的な対応策を策定するための基盤となります。 具体的には、障害が発生した後に行うレビュー会議が効果的です。この会議では、障害の原因、対応の流れ、結果について議論し、何がうまくいったのか、何が改善すべきかを明確にします。参加者からの意見を集めることで、多角的な視点からの改善策を見出すことができ、組織の柔軟性を高めることが可能です。 また、フィードバックループを機能させるためには、情報共有の仕組みを整えることが必要です。例えば、障害対応の結果や教訓を社内のナレッジベースに記録し、全社員がアクセスできるようにすることで、知識の共有を促進します。このような取り組みは、組織全体の対応力を向上させ、システム故障のエスカレーションを防ぐための強力な武器となります。 フィードバックループを構築し、継続的な改善を行うことで、企業はシステム故障時の混乱を最小限に抑え、業務の安定性を確保することができるでしょう。これにより、組織全体が一体となり、より強固な運営体制を築くことが可能となります。

効果的な組織体制による故障防止の実現

システム故障のエスカレーションを防ぐためには、効果的な組織体制が不可欠です。まず、明確な役割分担と責任の定義が重要であり、専門のチームを設置することで迅速な対応が可能となります。また、エスカレーションプロセスを具体的に定義し、各段階での対応を文書化することで、全社員が同じ理解を持つことができます。さらに、コミュニケーションの強化や定期的な情報共有を実施することで、各部署間の連携が深まり、問題解決に向けた協力体制が整います。 加えて、定期的なトレーニングやフィードバックループの構築は、組織全体の対応力を向上させるための重要な要素です。これらの取り組みにより、システム故障時の混乱を最小限に抑え、業務の継続性を確保することが可能となります。効果的な組織体制を構築することで、企業はより安定した運営を実現し、顧客からの信頼を得ることができるでしょう。

今すぐ組織体制を見直し、エスカレーションを防ごう!

システム故障のエスカレーションを防ぐためには、今すぐ組織体制の見直しが必要です。適切な体制を整えることで、迅速な対応が可能となり、業務の継続性を確保できます。まずは、各部署の役割を明確にし、専門チームを設置することから始めましょう。また、エスカレーションプロセスを文書化し、全社員に周知することで、共通の理解を築くことが重要です。さらに、定期的なトレーニングやフィードバックループの構築により、組織全体の対応力を向上させることができます。これらの取り組みを通じて、システム故障時の混乱を最小限に抑え、顧客からの信頼を得るための基盤を築くことができるでしょう。ぜひ、今すぐ行動を起こし、安心して業務を進められる環境を整えてください。

組織文化の理解と適応が成功の鍵

システム故障のエスカレーションを防ぐためには、組織文化の理解と適応が成功の鍵となります。まず、組織内でのコミュニケーションスタイルや価値観を把握することが重要です。各部署やチームには、それぞれの特性や働き方があり、これを尊重することで、協力体制を強化できます。例えば、技術部門と経営層では、情報の受け取り方や優先順位が異なることがあります。これを理解し、適切な情報伝達を行うことで、スムーズな意思決定が可能となります。 また、エスカレーションプロセスの導入に際しては、全社員がその意義を理解し、受け入れることが不可欠です。新しいプロセスやルールに対する抵抗感を減らすために、教育やトレーニングを通じてその必要性を説明し、実際の事例を交えながら具体的なメリットを示すことが効果的です。 さらに、フィードバックを受け入れる文化を育むことも重要です。社員が自由に意見を述べられる環境を整えることで、問題点や改善策が自然と浮き彫りになり、組織全体の対応力が向上します。これらの要素を踏まえ、組織文化に合った柔軟な対応を心掛けることが、システム故障のエスカレーションを防ぐための重要なステップとなります。

補足情報

※株式会社情報工学研究所は(以下、当社)は、細心の注意を払って当社ウェブサイトに情報を掲載しておりますが、この情報の正確性および完全性を保証するものではありません。当社は予告なしに、当社ウェブサイトに掲載されている情報を変更することがあります。当社およびその関連会社は、お客さまが当社ウェブサイトに含まれる情報もしくは内容をご利用されたことで直接・間接的に生じた損失に関し一切責任を負うものではありません。