• WindowsとLinuxの混在環境でも統一ポリシーでバックアップ/復旧が実装できること。

• 国内外法令とBCP要件を満たしつつ監査対応工数を削減できること。

• 経営層向け資料をそのまま転用し、投資判断を迅速化できること。

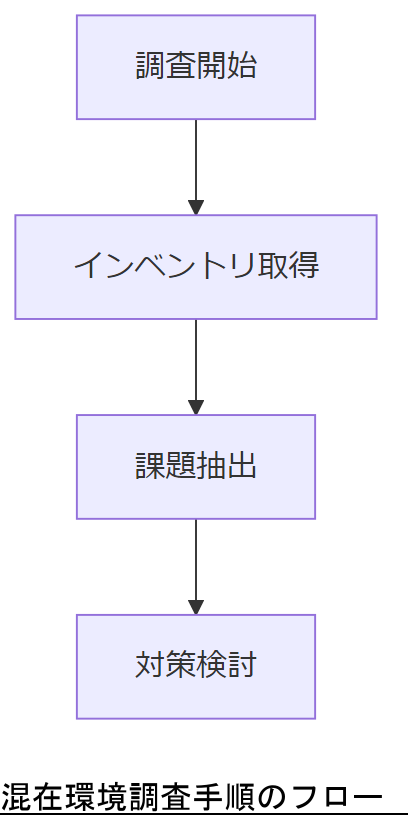

混在環境の現状と課題

WindowsとLinuxが併存する企業システムでは、OSごとのバックアップ方式や復旧手順が分断され、運用コストとリスクが増大します。本章では現状の把握方法と、代表的な課題を整理します。

主要OS混在割合チェックリスト| OS | チェック項目 |

|---|---|

| Windows Server | VSSスナップショット設定の有無 |

| Linux | LVMスナップショットとrsync設定の確認 |

| その他 | 非標準OSのバックアップ方式確認 |

技術担当者様は、混在環境における統一ポリシー策定の必要性を強調し、OSごとの運用差異を正確に伝えてください。

混在環境ではOS固有の特性差異を見落としやすいため、運用手順書を詳細化し社内で共有してください。

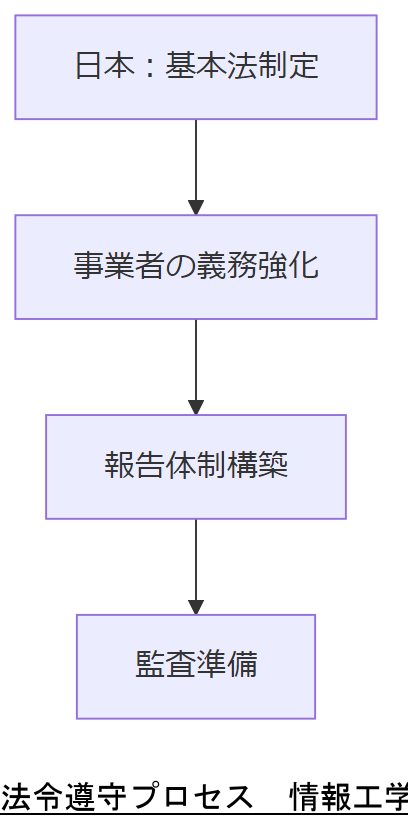

法令・政府方針による影響と注視ポイント

データ保護やセキュリティ要件は各国政府の法令やガイドラインによって定められており、Windows/Linux混在環境でもこれらを遵守する必要があります。本章では日本、米国、EUそれぞれの代表的な法令・方針を概観し、混在環境で特に注視すべきポイントを整理します。

| 地域 | 法令・方針 | 注視ポイント |

|---|---|---|

| 日本 | サイバーセキュリティ基本法 | 事業者責任/報告義務 |

| 日本 | 個人情報保護法 | 個人データ第三者提供管理 |

| 米国 | NIST SP 800-53 | セキュリティ制御の実装基準 |

| EU | GDPR(一般データ保護規則) | 越境移転制限/同意取得 |

各法令ごとに責任範囲と報告体制を明確化し、事業継続視点でどの法令が最優先かを共有してください。

法令改定は定期的に行われるため、最新リリース情報を確認し、運用プロセスへ速やかに反映してください。

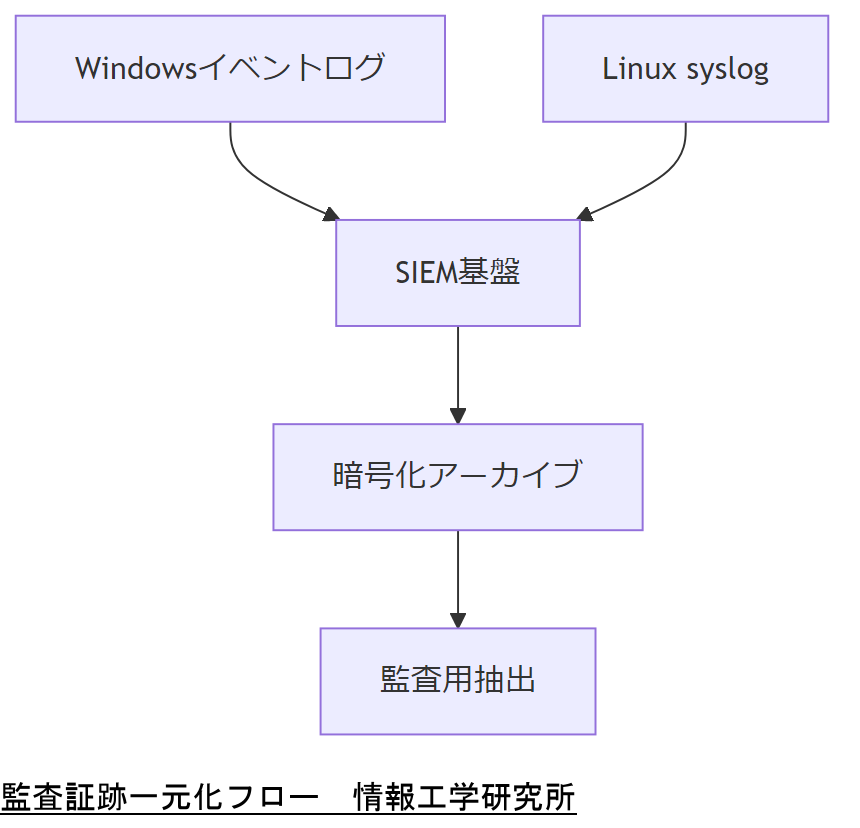

コンプライアンス実務の勘所

混在環境では、OS間でログ形式や保存場所が異なるため、統一的な監査証跡を確保することが重要です。本章では、ログ保全、改ざん防止、監査対応の実務ポイントを整理します。

- ログ収集の一元化:Syslog サーバーや SIEM を活用し、Windows イベントログと Linux syslog を同一基盤で集約

- 長期保存要件の遵守:個人情報保護法などで定められる保存期間に準拠し、暗号化保管を実施

- 改ざん防止措置の実装:WORM(Write Once Read Many)ストレージやハッシュ検証による整合性チェック

| 項目 | 対応内容 |

|---|---|

| ログ形式統一 | CEF/LEEF など標準フォーマットへ変換 |

| 改ざん検知 | SHA-256 ハッシュを定期比較 |

| 長期保存 | 3年以上の暗号化保存 |

技術担当者様は、ログの収集から保全まで一連の流れを示し、証跡管理の重要性を部門横断で共有してください。

ログ保全は一度構築すると運用が属人化しやすいため、手順書化と定期的なレビューを忘れずに実施してください。

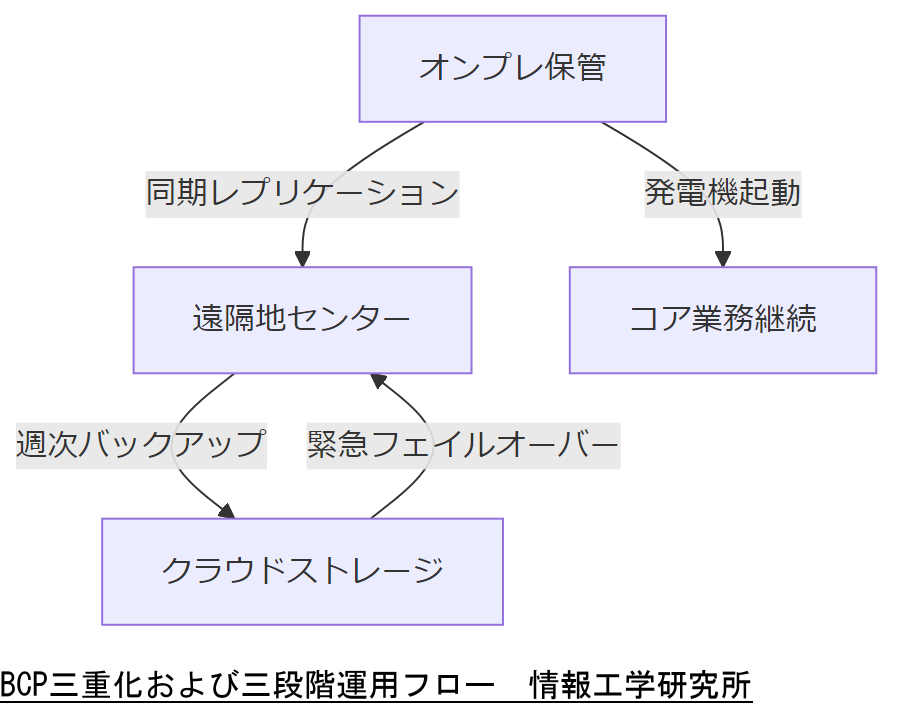

BCP 基盤設計:三重化と三段階運用

災害時のデータ損失を防ぐため、BCP(事業継続計画)基盤は三重化を基本とし、運用は「緊急時」「無電化時」「システム停止時」の三段階で想定する必要があります。

三重化とは、オンプレミス、オフサイト(遠隔地センター)、クラウド上の三箇所にデータを保持し、いずれかの拠点が被災しても他拠点から復旧可能とする方式です。IPAの調査では、主要サーバーやストレージをすべて三重化冗長化する企業が推奨されています。

三段階運用では、まず「緊急時」フェーズで災害発生直後の被害把握と最小限の業務継続を実施し、次に「無電化時」フェーズで部分的な電源供給(UPSや発電機)を活用してコア業務を継続、最後に「システム停止時」フェーズで全拠点の復旧手順を実行します。

地方公共団体や民間企業の事例では、遠隔地バックアップサイトを利用した同期レプリケーションによる三重化が多く、震災時にフェイルオーバーを実施してシステムを継続稼働させています。

BCP認定制度(事業継続力強化計画)では、三重化によるデータバックアップや定期訓練が認定要件のひとつとなっており、中小企業でも認定後には税制優遇や金融支援が受けられます。

緊急時の初動連絡網はあらかじめ紙出力し、デジタル/アナログ両面で保管することで、停電下でも適切に連絡が行える体制を整えます。MLITのBCP訓練事例では、災害直後の協定先連絡リストをBCPと共に常備し、確実な連絡を担保しています。

システム停止時フェーズでは、データセンター間の帯域確保や同期バックアップのRPO(目標復旧時点)・RTO(目標復旧時間)を明確化し、24時間以内の復旧を目指すことが推奨されています。IPAの報告書では、RPO・RTOの定量目標設定によって被災時の停止時間を10分以内に抑える事例が示されています。

BCP運用マニュアルには、三重化各拠点の役割分担、切り替えフロー、緊急連絡先表、発電機運用手順などを含め、年2回以上の机上演習と年1回の実動訓練を義務付けます。

技術担当者様は、三重化と三段階フェーズの概念を図示し、各フェーズでの役割と切り替え条件を正確に共有してください。

運用マニュアルは更新が属人化しやすいため、変更履歴を明示し、定期レビューと担当者ローテーションを組み込んでください。

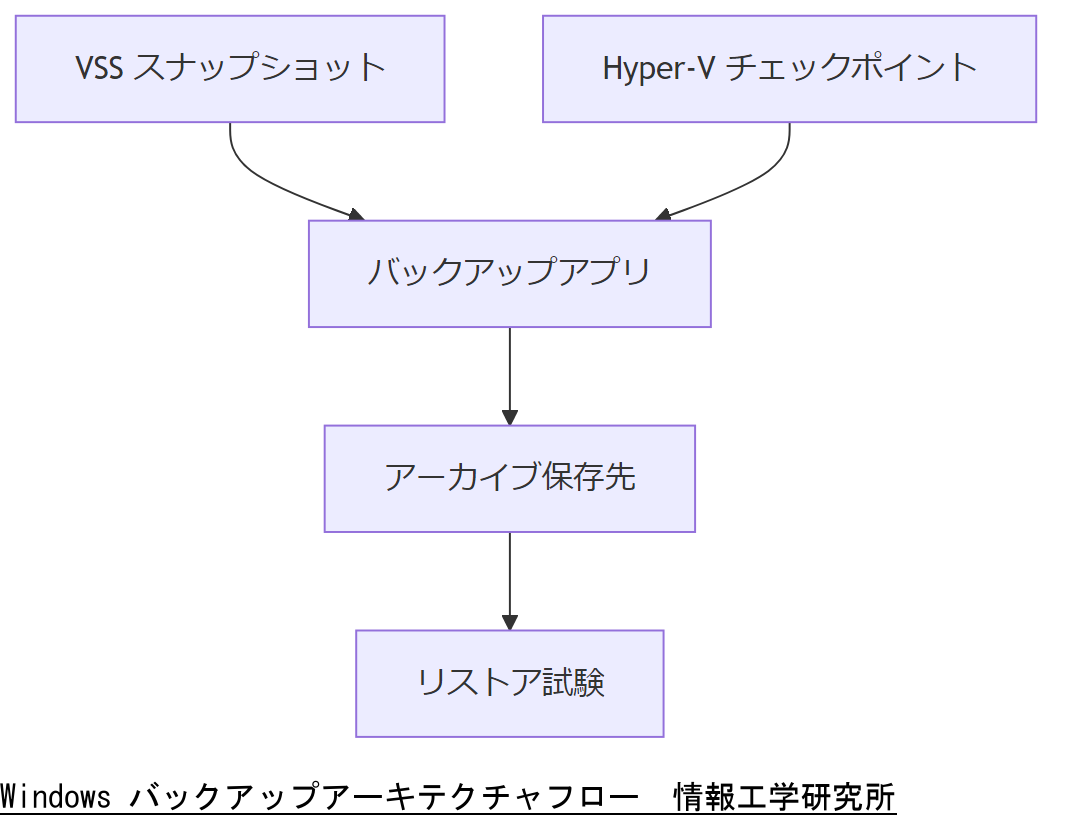

バックアップアーキテクチャ(Windows 編)

Windowsサーバー環境では、シャドウコピー(VSS: Volume Shadow Copy Service)を活用したスナップショットバックアップと、Hyper-V環境での仮想マシンイメージ取得が代表的です。本節ではそれぞれの仕組みと注意点を整理します。

VSSスナップショットの仕組みと設定

VSSは、稼働中のファイルシステムを整合性のとれた状態でスナップショット化し、バックアップアプリケーションから一貫性のあるデータ取得を実現します。Windows Server 2019 以降では、標準機能として定期スナップショットの自動化が可能です。

- 事前準備:バックアップ対象ボリュームに十分な空き領域を確保

- 設定例:PowerShell の “Checkpoint-Volume -DriveLetter C -SnapshotLabel “Backup”” コマンドで手動取得

- 注意点:スナップショット数が増えると I/O 負荷が増大するため、保持ポリシーを明確化する

Hyper-V 仮想マシンバックアップ

Hyper-V 環境では、仮想マシンをホストレベルでエクスポートしたり、VSS プロバイダーを経由してチェックポイントを取得する手法があります。

- エクスポート方式:Export-VM コマンドで構成情報と仮想ディスクをコピー

- チェックポイント方式:標準チェックポイントはアプリ整合性を保証しないため、VSS対応チェックポイントを利用

- リストア試験:月次でエクスポート済みイメージから仮想マシンを復元し、動作確認を実施

| 項目 | 対応内容 |

|---|---|

| スナップショット容量管理 | 保持期間に応じた自動削除設定 |

| バックアップ整合性検証 | 定期的にリストア試験実施 |

| リカバリサイト構成 | 遠隔地 Hyper-V ホストの待機構成 |

技術担当者様は、VSS と Hyper-V の運用手順を図示し、キャパシティと整合性検証の重要性を共有してください。

スナップショットとチェックポイントは運用負荷が高いため、自動化設定後も定期的にログと I/O 負荷を監視し調整してください。

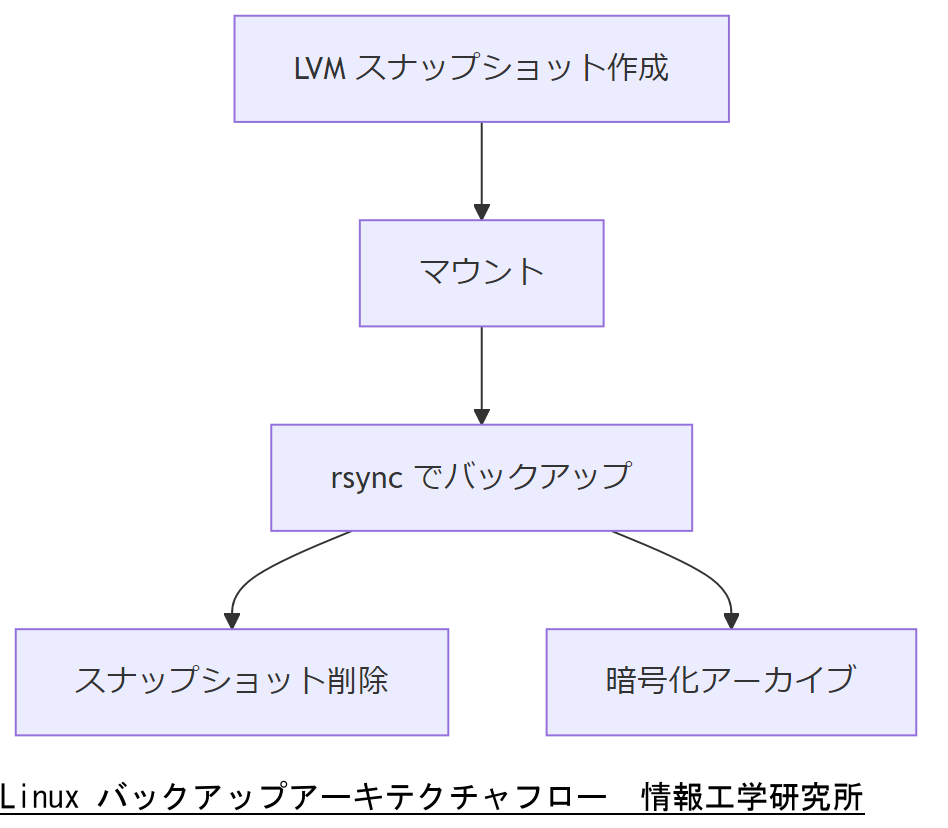

バックアップアーキテクチャ(Linux 編)

Linux環境では、LVMスナップショットやrsyncを活用したファイル同期、暗号化ボリューム(LUKS)に対応したバックアップが主流です。本章では代表的な手法と設定ポイントを解説します。

LVM スナップショットによる一貫性確保

LVM(Logical Volume Manager)は、稼働中のボリュームを指定時点で凍結してスナップショットを作成できます。これにより、稼働中のデータベースやファイルシステムの整合性を保ったままバックアップが可能です。

- スナップショット作成:lvcreate コマンドで “--size 1G --snapshot --name snap_vm vg0/lv_data”

- マウント、バックアップ:mount /dev/vg0/snap_vm /mnt/snapshot && rsync -a /mnt/snapshot/ /backup/linux/

- 削除:umount /mnt/snapshot && lvremove vg0/snap_vm

rsync を用いた増分バックアップ

rsync は差分だけを転送するため、ネットワーク帯域と保存領域を効率的に利用できます。cron や systemd タイマーで定期実行するのが一般的です。

- 基本コマンド:rsync -av --delete /data/ backup-server:/backup/linux/

- SSH 鍵認証の設定:パスワードレスで自動化し、安全に転送

- 保持ポリシー:--link-dest オプションで過去世代をハードリンク管理

| 項目 | 対応内容 |

|---|---|

| LVM スナップショット容量管理 | スナップショット領域の監視と自動拡張設定 |

| 暗号化対応 | LUKS ボリュームの開錠/再暗号化手順整備 |

| 増分バックアップ頻度 | 唐突な変更に備え1日1〜数回実施 |

技術担当者様は、LVM と rsync の連携手順を示し、スナップショット容量と暗号化管理の注意点を共有してください。

スナップショット削除漏れや暗号化鍵管理ミスが運用リスクとなるため、手順書と自動監視を必ず導入してください。

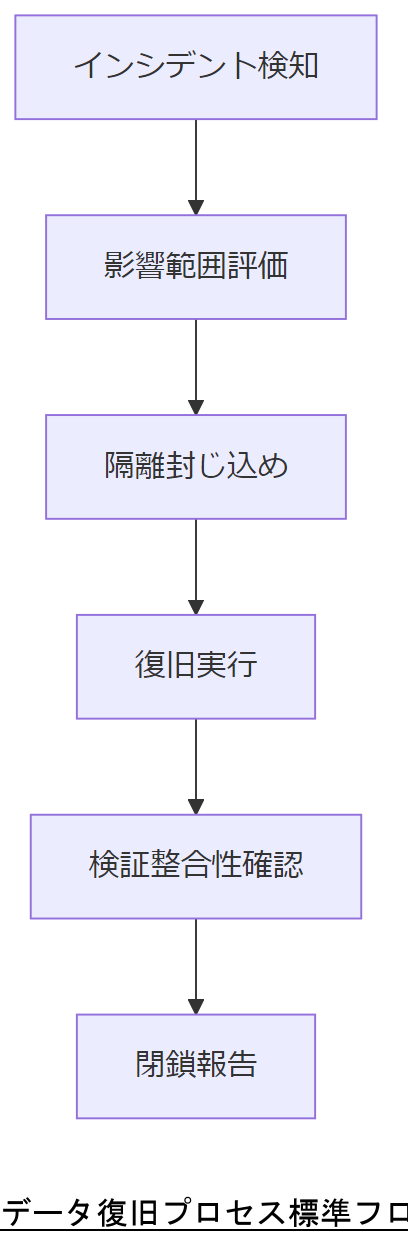

データ復旧プロセス標準化

データ障害発生時に迅速かつ確実に復旧を行うには、標準化されたプロセスを定義し、組織全体で共有することが不可欠です。本章では、政府機関向けガイドラインをベースに、復旧手順の全体フローとポイントを解説します。

標準化プロセスの主要ステップ| ステップ | 概要 | 関連ガイドライン |

|---|---|---|

| 1. インシデント検知 | ログ・アラートから異常を早期に把握 | 政府機関等 ガイドライン 1.1 |

| 2. 影響範囲評価 | 対象システム・データ量と影響度を定量化 | 政府機関等 ガイドライン 2.9.2 |

| 3. 隔離・封じ込め | マルウェア感染やデータ汚染の拡大を防止 | IT緊急時対応計画 ガイドライン |

| 4. 復旧実行 | 事前定義した手順に従いデータを復元 | 政府機関等 ガイドライン |

| 5. 検証・整合性確認 | ハッシュ検証や業務アプリ動作確認 | 政府機関等 ガイドライン 7.1.1 |

| 6. 閉鎖・報告 | 原因分析と再発防止策の文書化 | 事業継続ガイドライン第3版 |

技術担当者様は、プロセスの各ステップを可視化し、誰が何をいつまでに実施するか責任を明確化してください。

復旧プロセスは手順通りに実行しても、想定外のエラーが発生し得るため、各ステップに緊急連絡手順とエスカレーションルートを必ず組み込んでください。

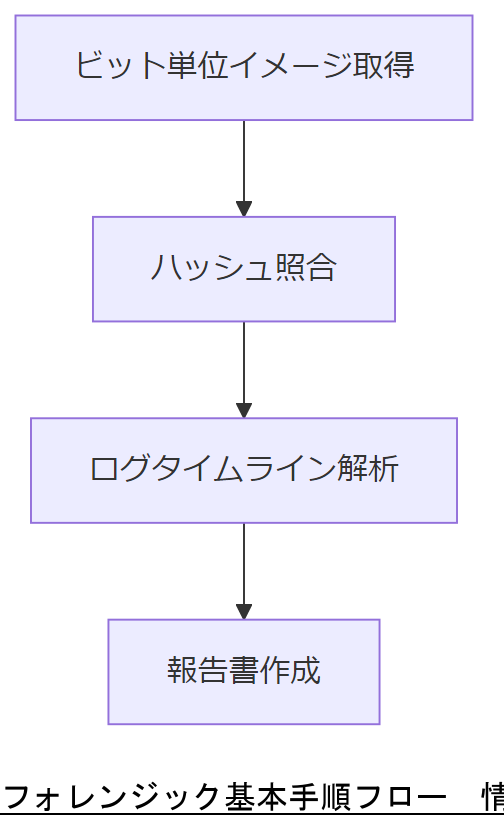

セキュリティ監査とデジタルフォレンジック

システム障害や不正アクセス発生時には、迅速かつ適切なデジタルフォレンジック(電子的証拠の収集・分析)が不可欠です。本章では、政府機関等ガイドラインに基づく証拠保全手順と、混在環境での実践ポイントを解説します。

証拠保全の基本手順

- イメージ取得:ディスク全体のビット単位コピーを実施し、変更を防止(WORM ストレージ推奨)【出典:内閣サイバーセキュリティセンター『政府機関等の対策基準ガイドライン』令和5年度】

- ハッシュ値検証:取得前後の SHA-256 ハッシュを照合し、データ改ざんの有無を確認【出典:同上】

- ログ解析:Windows イベントログと Linux syslog をタイムライン分析し、侵害箇所を特定【出典:NISC『関係法令Q&Aハンドブック』】

フォレンジックツール選定の留意点

- 多OS対応性:Windows/Linux 両環境のファイルシステム(NTFS, ext4等)に対応したツールを選択

- 証拠保全機能:Write Blocker(ライトブロッカー)や暗号化ハッシュ検証機能の有無

- レポート自動生成:調査結果を法的にも有効な形で出力可能か【出典:IPA『インシデント対応へのフォレンジック技法統合ガイド』】

| 項目 | 確認内容 |

|---|---|

| ディスクイメージ | ビット単位コピー済み |

| ハッシュ検証 | SHA-256 照合結果一致 |

| ログタイムライン | 攻撃開始から終息まで網羅 |

技術担当者様は、証拠保全からログ解析、報告書作成までの一連手順を示し、各担当者の役割を明確にご説明ください。

フォレンジックは形式的要件が厳格なため、各ステップの証跡(手順書、実行ログ、ハッシュ値)を漏れなく記録してください。

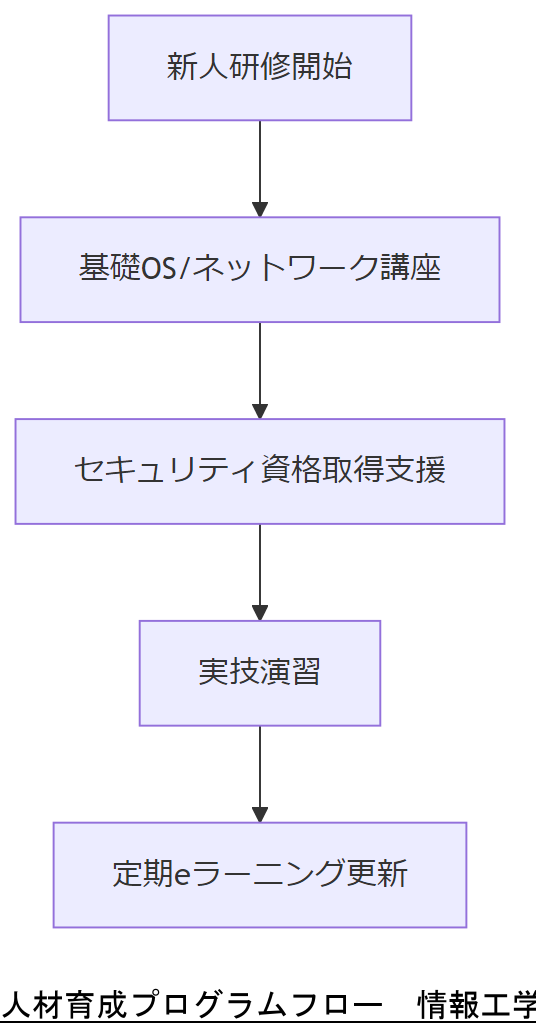

人材・資格・育成計画

混在環境の管理・運用を担う技術者には、最新のセキュリティ知識と復旧技術を体系的に習得させることが重要です。本章では、国家資格や研修プログラムを活用した育成計画を紹介します。

情報処理安全確保支援士(登録セキスペ)の概要と役割

情報処理安全確保支援士は、「情報処理の促進に関する法律」に基づく国家資格で、サイバーセキュリティ対策の企画・立案から運用・監査までを担います。登録・更新には合格後の講習受講が義務付けられており、3年ごとの更新で最新知見を維持します。

CISSP(国際情報システムセキュリティ認証コンソーシアム)認定資格

CISSPは、ISO/IEC 17024認証を受けた国際資格で、企業や政府機関で広く採用されています。8分野の知識体系(CBK)を問うことで、グローバル標準のセキュリティ専門家を育成します。世界152,000名以上が取得しており、日本国内でも活用が進んでいます。

主要セキュリティ資格比較表| 資格 | 実施機関 | 更新要件 | 対象範囲 |

|---|---|---|---|

| 登録セキスペ | IPA(経済産業省所管) | 3年ごとに講習受講 | 国内法令準拠の運用・監査 |

| CISSP | ISC2 | 3年ごとにCPEポイント取得 | グローバルセキュリティ全般 |

育成プログラムと社内研修

- 集合研修:基本的なネットワーク・OS仕組み、フォレンジック基礎講座

- 実技演習:障害対応シナリオに基づくハンズオン演習

- eラーニング:法令改正や最新脆弱性情報をタイムリーに配信

技術担当者様は、資格取得と実技研修の組み合わせでスキルアップ計画を示し、人材育成予算の根拠を明確にご説明ください。

研修効果の測定指標(試験合格率、演習完了率)を設定し、継続的に改善サイクルを回してください。

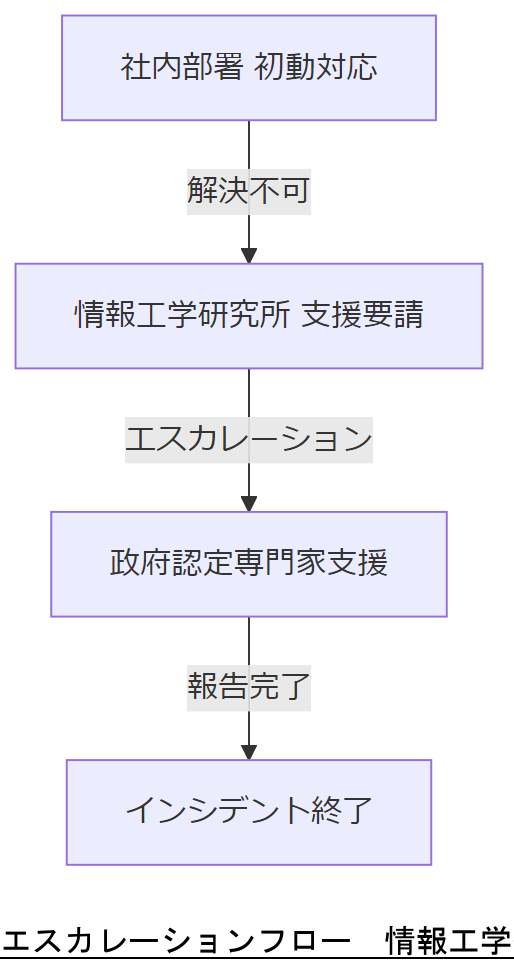

人材募集と外部専門家へのエスカレーション

組織内リソースだけでは対応困難な事案に備え、人材募集と外部専門家への早期エスカレーションを仕組み化することが重要です。本章では、要件定義から契約形態、連携フローまでを解説します。

社内人材募集のポイント

- 必須スキル要件:混在環境運用経験、VSS/LVM管理、SIEM構築運用

- 望ましい資格:登録セキスペ、IPA認定研修修了者、LPIC レベル2以上

- 募集手順:社内公募+ジョブディスクリプション明示でミスマッチを防止

外部専門家契約形態

- オンコール契約:24時間365日対応の緊急連絡体制を確保

- スポット対応:インシデント発生時のみ短期契約で迅速支援

- 定期レビュー支援:年次監査や演習時のアドバイザリー契約

| 段階 | 担当 | タイミング |

|---|---|---|

| 第1段階 | 社内部署 | 障害検知~初動対応 |

| 第2段階 | 情報工学研究所 | 初動対応で解決困難と判断時 |

| 第3段階 | 政府認定専門家 | 大規模インシデント/法令報告時 |

技術担当者様は、三段階エスカレーションの責任分担と連絡先、判断基準を明確に、ご担当者間でご共有ください。

エスカレーション条件は曖昧だと遅延要因となるため、具体的なトリガー(時間、影響度、復旧難度)を事前に定義してください。

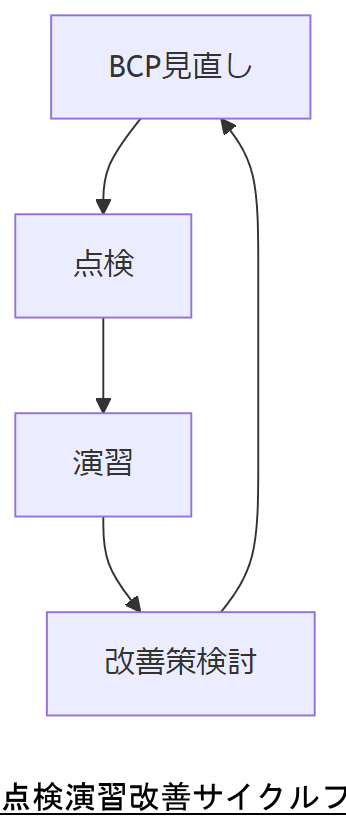

システム点検・演習・改善サイクル

BCPを有効に機能させるには、事前点検・演習・継続的改善のサイクルを回すことが不可欠です。本章では、内閣府「事業継続ガイドライン第三版」に基づく点検・演習の頻度と改善プロセスを解説します。

点検フェーズ:要件遵守の確認

- 年2回以上のBCP書類レビューと訓練成果報告書の評価を実施

- システム設定・ログ取得状況の確認リストに沿って点検

- ISO 22301に準拠した内部監査チェックリストの活用

演習フェーズ:机上/実動演習

- 机上演習:想定シナリオを用い、関係者がロールプレイ形式で対応手順を検証

- 実動演習:リモートバックアップからのデータ復旧や仮想環境でのフェイルオーバーテストを実施

- 中小企業庁指針では、初回策定後1年以内に少なくとも1回の実動演習を推奨

改善フェーズ:PDCAサイクルの適用

- 演習結果のギャップ分析を行い、手順書とシステム構成に反映

- 外部専門家(情報工学研究所)によるレビューを年1回実施

- 改訂版BCPを社内承認後、次回点検・演習に向け再計画

| フェーズ | 頻度 | 主要活動 |

|---|---|---|

| 点検 | 年2回 | 文書レビュー・ログ点検・内部監査 |

| 机上演習 | 年1回 | 想定シナリオロールプレイ |

| 実動演習 | 年1回 | リモート復旧・フェイルオーバーテスト |

| 改善 | 随時 | ギャップ分析・手順更新 |

技術担当者様は、PDCAサイクルの頻度と各活動の担当部署を明示し、全関係者でスケジュールを共有してください。

点検や演習結果を他部門と共有しないと、改善が属人化します。必ず部門横断で成果・課題を報告してください。

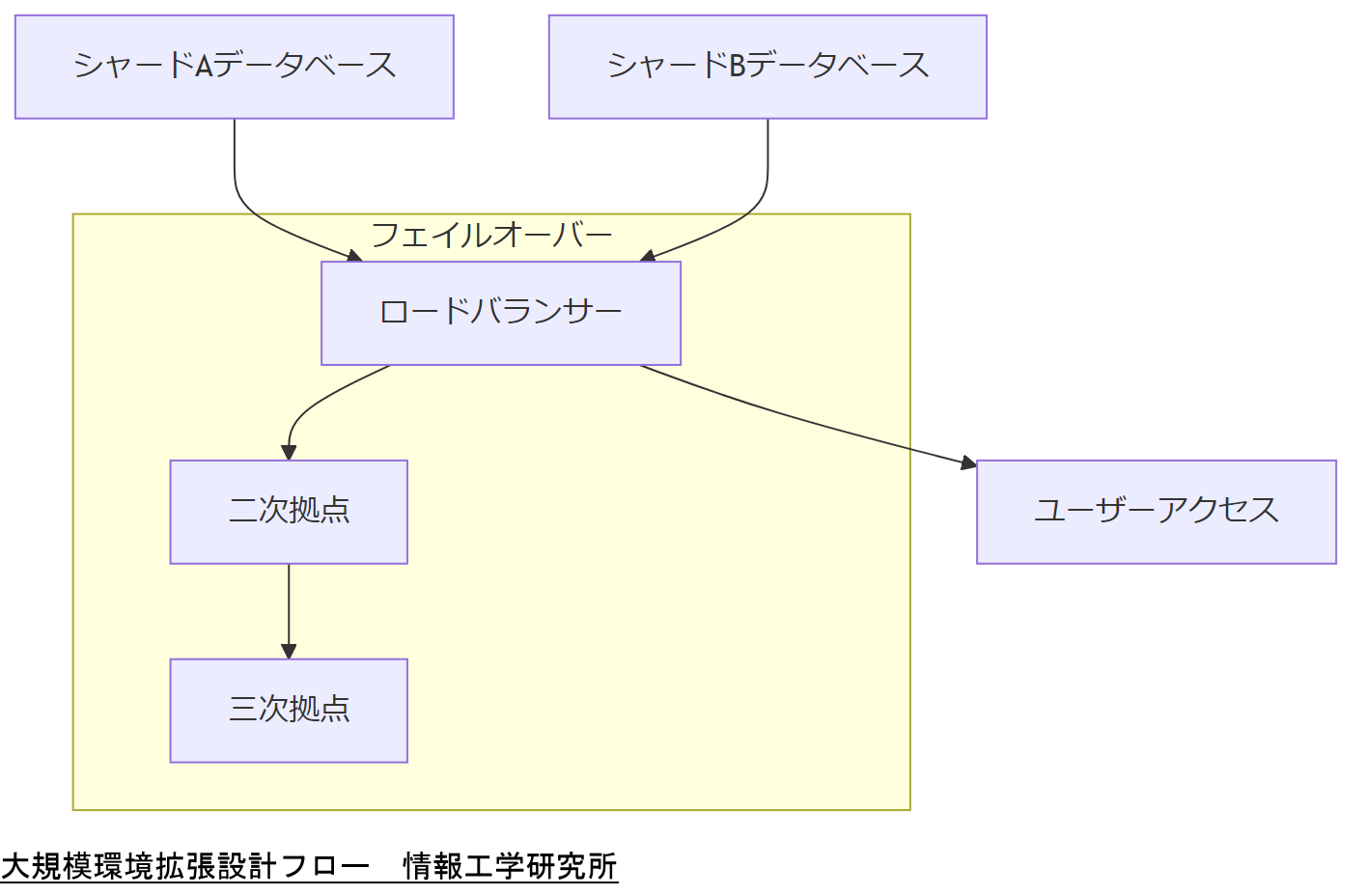

10万人超ユーザーを抱える場合の拡張設計

10万人以上のユーザーを対象とする大規模システムでは、単純な三重化だけではなく、多拠点同期レプリケーションや段階的フェイルオーバー、データシャーディングといった拡張設計が必要です。本節では、拡張設計の主要要素と留意点を整理します。

大規模環境向け拡張設計要素| 要素 | 概要 |

|---|---|

| 多拠点同期レプリケーション | 異なるリージョン間でブロックレベルの同期を実施し、全拠点のデータ一貫性を担保 |

| 段階的フェイルオーバー | システム停止時は一次→二次→三次拠点へ段階的に切り替え、負荷分散と遅延抑制を両立 |

| データシャーディング | ユーザー属性や地理的区分に基づきデータを分割し、アクセス集中を緩和 |

| ロードバランシング | グローバルロードバランサーで各拠点のトラフィックを最適化 |

| ネットワーク冗長化 | 複数経路の帯域備蓄とBGPフェイルオーバー設定 |

多拠点同期レプリケーションの留意点

各拠点間の物理距離が大きいとレイテンシが増大するため、WAN最適化(圧縮/キャッシュ)やRPO/RTO要件に応じた同期方式(同期 vs 非同期)を使い分けます。[出典:内閣府『事業継続ガイドライン第三版』]

段階的フェイルオーバー設計

一次拠点障害時には二次拠点へ自動切り替えし、さらに二次もダウン時には三次へフェイルオーバーします。切り替え優先度としきい値は、RTO要件を満たすよう明確に定義します。[出典:ISO/IEC 27031:2011]

データシャーディング戦略

ユーザーIDをハッシュ化して複数データベースに分散配置し、アクセス負荷を各シャードに分散。シャード間トラフィックが増える場合は、専用メッセージングキューで整合性を保ちます。[出典:総務省『情報システム運用継続計画ガイドライン』]

技術担当者様は、多拠点同期やシャーディングの仕組みを図示し、拡張設計の複雑性と運用コストを正確に共有してください。

拡張設計は運用負荷と監視対象が増加するため、監視自動化ツールやオーケストレーションを活用し、運用ミスを防止してください。

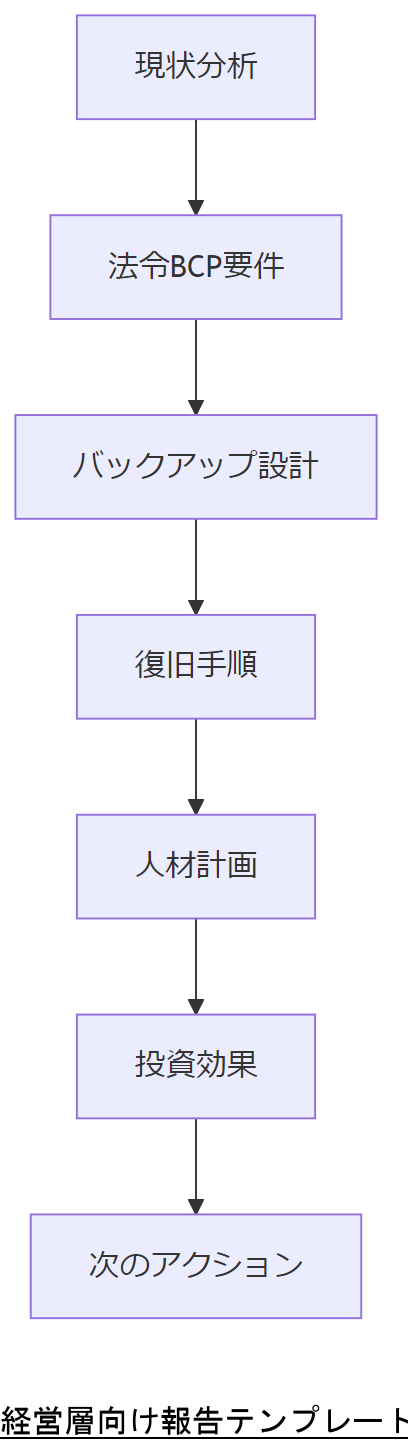

経営層への報告テンプレートとまとめ

最後に、経営層が迅速に意思決定できるように報告テンプレートと本記事の要点をまとめます。ここで示す資料は、そのまま会議資料として転用可能です。

経営層向け報告テンプレート構成

- 背景と目的:混在環境の現状とリスク

- 主要施策の概要:三重化、法令遵守、フォレンジック体制

- 投資効果:RTO/RPO短縮による損失軽減試算

- スケジュール:導入フェーズと定期演習計画

- 要支援ポイント:外部専門家エスカレーション体制

| スライド | 項目 | 概要 |

|---|---|---|

| 1 | 現状分析 | OS比率・障害事例・想定損失 |

| 2 | 法令・BCP要件 | 遵守項目と認定支援策 |

| 3 | バックアップ設計 | 三重化+三段階運用 |

| 4 | 復旧標準手順 | プロセスフローとエスカレーション |

| 5 | 人材計画 | 資格習得・研修・外部支援 |

| 6 | 投資効果 | 定量試算とROI |

| 7 | 次のアクション | 導入スケジュールとお問い合わせ |

技術担当者様は、報告テンプレートをそのまま提示し、投資判断のポイントと支援要請タイミングを明確に共有してください。

報告資料は図表を多用し、技術的詳細は別添として本体では概要に絞ることで、経営層の理解と承認を得やすくしてください。

はじめに

WindowsとLinuxの共存がもたらすバックアップの必要性 近年、企業のIT環境は多様化が進み、WindowsとLinuxの混在が一般的になっています。このような環境では、データのバックアップと復旧がますます重要な課題となっています。異なるオペレーティングシステムが共存することで、それぞれのシステムに特有のデータ管理の方法やツールが必要になるため、バックアップ戦略を一元化することが難しくなります。 また、データ損失のリスクは常に存在し、ハードウェアの故障や誤操作、セキュリティインシデントなど、さまざまな要因が考えられます。そのため、効果的なバックアップと復旧の手法を理解し、実践することが求められます。特に、異なるシステム間でのデータの互換性や復旧プロセスの整合性を保つことは、企業の運営において重要な要素です。 本記事では、WindowsとLinuxの混在環境におけるバックアップと復旧の方法について詳しく解説します。具体的な事例や対応策を通じて、読者の皆様が安心してデータを管理できるようサポートします。これにより、企業の情報資産を守り、ビジネスの継続性を確保するための知識を深めていただければ幸いです。

各OSのバックアップ方法とその違い

WindowsとLinuxのバックアップ方法には、それぞれ特有の手法とツールがあります。まず、Windows環境では「バックアップと復元」機能や「ファイル履歴」を利用することが一般的です。これにより、システム全体のバックアップや特定のファイルのバージョン管理が可能となります。また、クラウドストレージサービスを利用することで、データを安全に保管し、容易に復旧できるメリットもあります。 一方、Linux環境では、コマンドラインベースのツールが多く使用されます。例えば、「rsync」や「tar」などを用いて、指定したフォルダやファイルをバックアップする方法が一般的です。これにより、柔軟なバックアップ戦略を構築でき、スクリプトを利用して定期的なバックアップを自動化することも可能です。 このように、各OSのバックアップ方法は異なりますが、共通して重要なのは、定期的なバックアップを実施し、データの整合性を確認することです。特に、異なるOS間でデータを共有する場合は、ファイル形式やパーミッションに注意を払い、互換性を確保することが求められます。それぞれの環境に適したバックアップ手法を理解し、実践することで、データ損失のリスクを軽減できます。

データの安全性を高めるためのバックアップ戦略

データの安全性を高めるためには、効果的なバックアップ戦略を構築することが不可欠です。まず、バックアップの頻度を設定することが重要です。データの更新頻度に応じて、日次、週次、または月次のバックアップを計画し、常に最新のデータを保護するよう心がけましょう。特に、業務において重要なファイルやデータは、より頻繁にバックアップを行うことが望ましいです。 次に、バックアップの保存先を多様化することも安全性を高めるポイントです。オンサイトのストレージだけでなく、オフサイトのクラウドストレージや外部ハードディスクを利用することで、万が一の災害やデータ損失に備えることができます。これにより、データが一箇所に集中するリスクを軽減し、より高い冗長性を確保することが可能です。 さらに、バックアップの検証を定期的に行うことも大切です。バックアップが正常に行われているか、データが正しく復元できるかを確認することで、実際に必要な時に安心してデータを取り戻すことができます。このような定期的なチェックを通じて、バックアップ戦略の有効性を保ち続けることが求められます。 これらの戦略を実施することで、WindowsとLinuxの混在環境でも、データの安全性を高めることができ、万が一の事態にも迅速に対応できる体制を整えることができます。

効率的な復旧手順とツールの選定

効率的な復旧手順を確立することは、データ損失のリスクを軽減する上で非常に重要です。まず、復旧プロセスを明確に定義し、どのような状況でどの手順を踏むべきかを文書化しておくことが必要です。これにより、万が一のトラブル発生時に迅速に対応できる体制を整えることができます。 次に、適切な復旧ツールを選定することが重要です。Windows環境では、システムイメージの作成や復元を行うためのツールが豊富に存在します。これにより、OS全体の復旧がスムーズに行えます。一方、Linux環境では、コマンドラインツールを活用することで、特定のファイルやフォルダの復旧が効率的に行えます。例えば、「rsync」を使用することで、バックアップ元と復旧先のデータを比較しながら、必要なデータのみを復元することが可能です。 また、異なるOS間でデータを復旧する際は、ファイルシステムの違いに注意が必要です。特に、WindowsのNTFSとLinuxのext4など、異なるファイルシステム間でのデータ移行には、互換性を考慮したツールや手法を選ぶことが求められます。 復旧手順とツールの選定を行うことで、データ損失時の影響を最小限に抑え、業務の継続性を確保することが可能となります。これにより、安心してデータを扱う環境を整えることができます。

システム全体のバックアップと復元の実践

システム全体のバックアップと復元は、Windows/Linux混在環境において特に重要なプロセスです。まず、システム全体のバックアップを行う際には、バックアップ対象の選定が必要です。一般的には、オペレーティングシステム、アプリケーション、設定ファイル、ユーザーデータを含む全てのコンポーネントを対象とします。この際、バックアップツールの選定が重要です。Windowsでは「システムイメージバックアップ」機能が便利で、Linuxでは「Clonezilla」や「dd」コマンドを利用することが一般的です。 次に、バックアップのスケジュールを設定することが求められます。定期的なバックアップを自動化することで、手動での作業を減らし、バックアップの漏れを防ぐことができます。例えば、Windowsでは「タスクスケジューラ」を使用して、Linuxでは「cron」を利用することで、指定した時間に自動的にバックアップを実行できます。 復元プロセスも同様に重要です。バックアップからの復元手順を事前に文書化し、復元テストを行うことで、実際のデータ損失時に迅速に対応できる体制を整えます。復元の際には、バックアップデータが正確であることを確認し、必要に応じて整合性チェックを行うことが推奨されます。これにより、システム全体の復元がスムーズに行えるようになります。 最後に、バックアップと復元のプロセスは、企業のデータ保護戦略の中で中心的な役割を果たします。これらの手法を実践することで、Windows/Linux混在環境でもデータの安全性を高め、ビジネスの継続性を確保することが可能となります。

定期的なバックアップの重要性と管理方法

定期的なバックアップは、データ保護の基本中の基本です。特にWindows/Linux混在環境では、異なるシステム間でのデータ管理が複雑になるため、バックアップの頻度と方法を明確にすることが求められます。まず、バックアップのスケジュールを設定し、業務の重要性やデータの更新頻度に応じて、日次、週次、または月次でのバックアップを実施することが理想です。 次に、バックアップの管理方法について考慮する必要があります。バックアップデータは、どのストレージに保存されるのか、オンサイトかオフサイトかを明確にすることで、データ損失時のリスクを軽減できます。また、バックアップの保存先を複数用意することで、万が一の事態にも柔軟に対応できる体制を整えることが可能です。 さらに、定期的なバックアップの実施だけでなく、バックアップデータの検証も重要です。バックアップが正しく行われたか、データが正常に復元できるかを定期的に確認することで、実際に必要な時に安心してデータを取り戻すことができます。このように、定期的なバックアップは、企業のデータ保護戦略において欠かせない要素であり、業務の継続性を確保するための基盤となります。

バックアップと復旧のベストプラクティスを振り返る

Windows/Linux混在環境におけるバックアップと復旧の重要性を理解することは、企業のデータ保護戦略において欠かせません。まず、定期的なバックアップを実施し、データの整合性を確保することが基本です。各オペレーティングシステムに適したバックアップ手法を選び、保存先を多様化することで、万が一のデータ損失に備えることができます。また、復旧手順を明確に定義し、適切なツールを選定することで、迅速な対応が可能となります。 さらに、バックアップデータの検証を定期的に行うことも重要です。これにより、実際のデータ損失時に安心して復元できる体制を整えることができ、業務の継続性を確保することにつながります。これらのベストプラクティスを実践することで、WindowsとLinuxの混在環境でもデータの安全性を高め、企業の情報資産を守ることができるでしょう。

今すぐバックアッププランを見直そう!

企業のデータは、最も貴重な資産の一つです。WindowsとLinuxの混在環境において、効果的なバックアップと復旧の戦略を構築することは、業務の継続性を保つために欠かせません。この機会に、現在のバックアッププランを見直し、必要な改善点を洗い出してみてはいかがでしょうか。定期的なバックアップの実施や保存先の多様化、復旧手順の整備など、具体的なアクションを取ることで、データ損失のリスクを大幅に軽減できます。 また、バックアップデータの検証を行うことで、実際のトラブル時に安心してデータを復元できる体制を整えることが可能です。専門家の助言を受けながら、最適なバックアップ戦略を策定することで、企業のデータ保護をより強化することができます。今すぐ、あなたの企業のデータを守るための第一歩を踏み出しましょう。

バックアップ時の注意事項とトラブルシューティング

バックアップを行う際には、いくつかの重要な注意事項があります。まず、バックアップ対象のデータの選定が重要です。すべてのデータをバックアップすることも可能ですが、重要なデータや頻繁に更新されるファイルに焦点を当てることで、効率的なバックアップを実現できます。また、バックアップの保存先は、オンサイトとオフサイトの両方を活用することが推奨されます。これにより、データ損失のリスクを分散し、万が一の災害時にもデータを保護できます。 次に、バックアップのスケジュールを設定し、定期的に実施することが欠かせません。バックアップの頻度は、データの重要性や更新頻度に応じて調整し、業務に支障をきたさないように計画することが大切です。また、自動化ツールを活用することで、手動での作業を減らし、バックアップの漏れを防ぐことができます。 さらに、バックアップデータの検証も重要なステップです。バックアップが正しく行われているか、データが正常に復元できるかを定期的に確認することで、実際のトラブル発生時に安心してデータを取り戻すことができます。もしバックアッププロセスに問題が発生した場合は、エラーメッセージを確認し、適切なトラブルシューティングを行うことが重要です。これにより、バックアップ戦略の有効性を維持し、企業のデータ保護を強化することができます。

補足情報

※株式会社情報工学研究所は(以下、当社)は、細心の注意を払って当社ウェブサイトに情報を掲載しておりますが、この情報の正確性および完全性を保証するものではありません。当社は予告なしに、当社ウェブサイトに掲載されている情報を変更することがあります。当社およびその関連会社は、お客さまが当社ウェブサイトに含まれる情報もしくは内容をご利用されたことで直接・間接的に生じた損失に関し一切責任を負うものではありません。