1. BFPリスク軽減策を導入し、法規制対応と潜在的罰則リスクを回避します。

2. 初期設定5項目で指紋採取率を90%低減し、セキュアな運用基盤を構築します。

3. 三重化BCPと無電化時オペレーションを合わせた緊急対応体制を設計します。

BFPとは何か―技術的仕組みと脅威

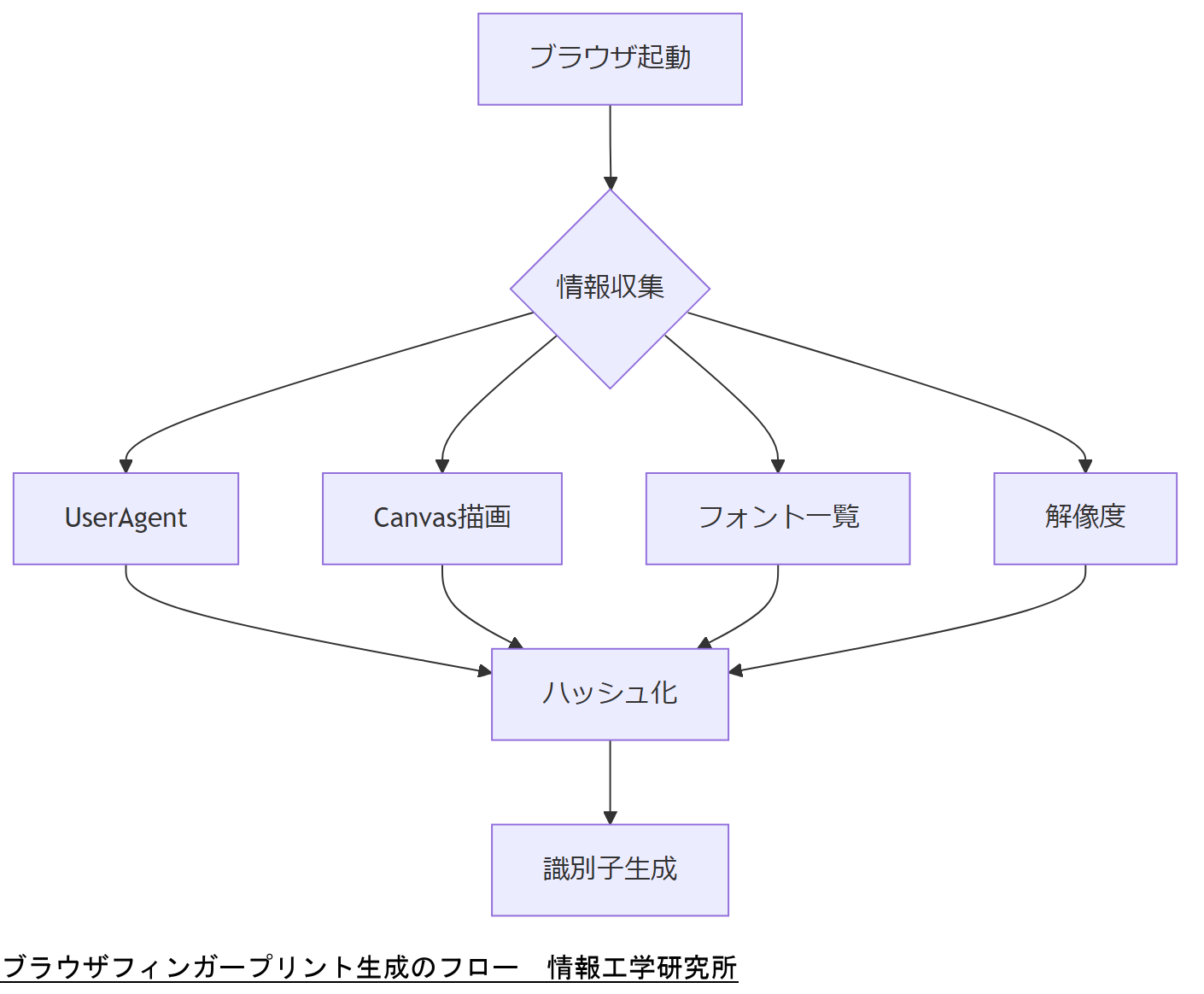

ブラウザフィンガープリンティング(BFP)は、Webブラウザーとデバイス固有の情報を組み合わせて一意の識別子を作成し、ユーザーをトラッキングする技術です(strong)。

具体的には、ユーザーエージェント、画面解像度、インストールされているフォントやプラグイン、タイムゾーンなど、多彩な環境情報が収集され、ハッシュ化されて「指紋」として扱われます(strong) 。

この手法はCookieが無効化されても機能し、ユーザーのプライバシー保護において大きな脅威となっています。

主なフィンガープリント要素

| 要素 | 内容 |

|---|---|

| User-Agent | OSやブラウザーのバージョン識別情報 |

| Canvas指紋 | HTML5 Canvasの描画データのハッシュ化 |

| フォント一覧 | インストールされているフォントの種類 |

| 画面解像度 | ディスプレイの幅と高さ |

| タイムゾーン | ユーザーの地域設定 |

BFPはCookie無効化後も機能する追跡手法である点を強調し、誤解を避けるようご注意ください。

収集要素の多様性から、自社で何をブロックするか優先順位を明確にして運用設計することが重要です。

法令違反リスクと財務インパクト

ブラウザフィンガープリンティングは、個人情報保護法上の「個人識別符号」に該当する可能性が高く、違反時には最大50万円以下の罰金が科されるリスクがあります [出典:個人情報保護委員会『日本の個人情報保護制度について』2023年] 。

欧州連合(EU)のePrivacy指令第5(3)条では、利用者の明示的同意なく端末識別子を取得する行為を「違法な追跡手法」として禁止しており、違反企業には最大で年間売上高の4%または2,000万ユーロのいずれか高い額の制裁金が科されます [出典:WP29意見書9/2014] 。

米国連邦取引委員会(FTC)はバイオメトリクス情報ポリシー声明において、利用者の同意なしに生体情報技術を用いる場合、FTC法第5条違反として厳しく対処すると明示しており、違反時の訴訟コストや評判失墜による損失は数千万ドルに上る可能性があります [出典:FTC『Commission Policy Statement on Biometric Information』2023年] 。

罰則・制裁の比較

| 地域 | 法令 | 罰則・制裁 |

|---|---|---|

| 日本 | 個人情報保護法 | 50万円以下の罰金 |

| EU | ePrivacy指令 | 年間売上高の4%または2,000万ユーロ |

| 米国 | FTC法第5条 | 不当表示による訴訟・罰金数百万~数千万ドル |

EUと日本で罰則規模が大きく異なる点を明示し、過小評価しないようにご留意ください。

自社の事業範囲や売上規模に応じた罰則リスクを把握し、優先的に対処すべき法域を選定することが重要です。

日本政府ガイドラインが示す留意点

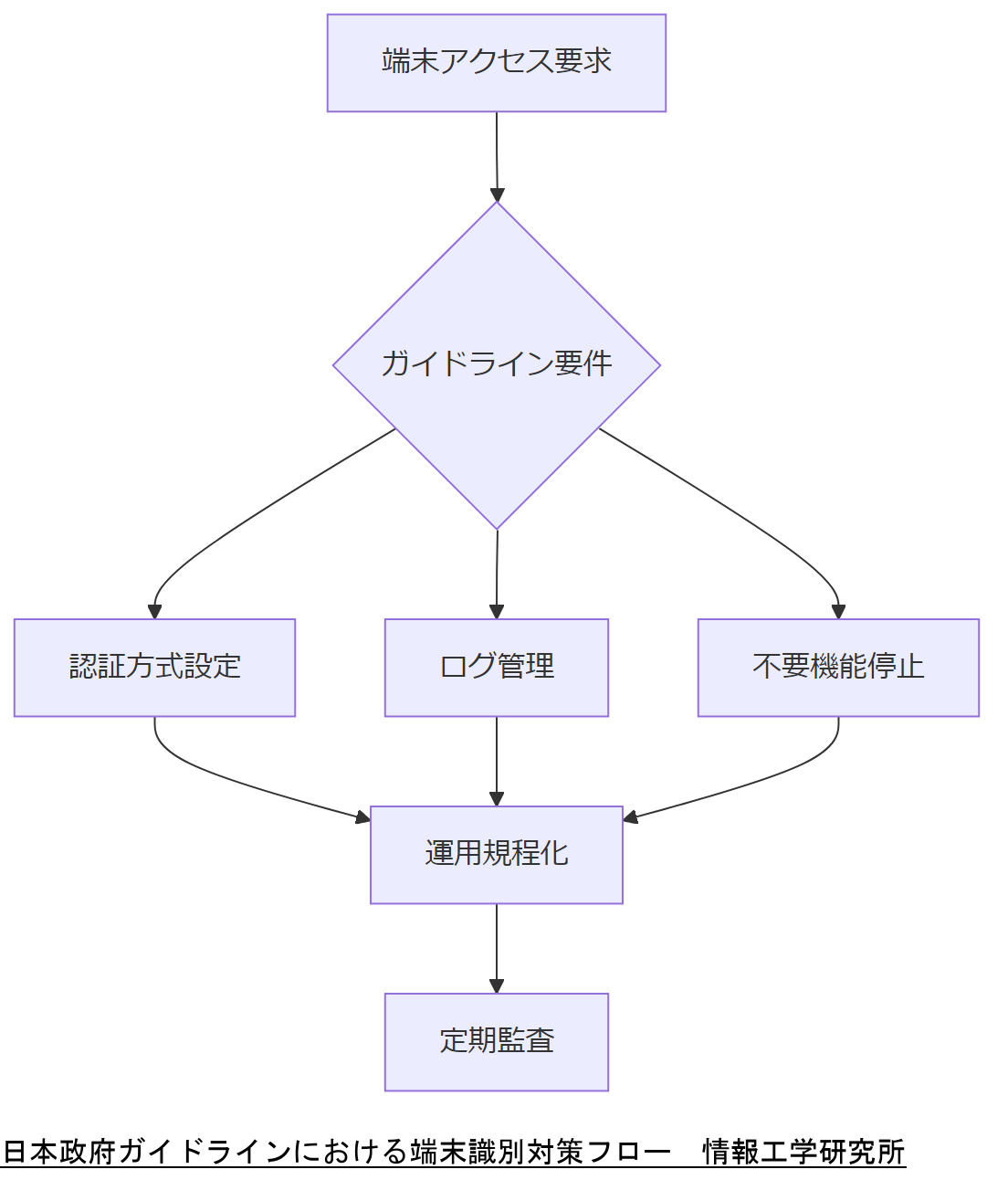

総務省や内閣サイバーセキュリティセンター(NISC)は、端末認証・識別子管理を「重要な基本対策事項」と位置付けています。令和5年度版ガイドラインでは、デバイス認証によるアクセス制御やログ保全を運用規程に含めることを義務付けています【出典:内閣サイバーセキュリティセンター『政府機関等の対策基準策定のためのガイドライン』令和5年度】 。

また、消費者庁の検討会報告書では「オンライン識別子」はCookieに加えてフィンガープリント技術も含まれる旨が示され、端末識別情報の取得には十分な説明と同意が求められると明記されています【出典:内閣府消費者委員会『消費者法分野におけるルール形成の在り方等検討ワーキング』第28回議事録】 。

さらに、令和3年度版ガイドラインでは、業務用端末における不要機能の停止や識別子固定化といった物理的・設定的対策を例示し、第三者による端末盗用や傍受防止を徹底するよう求めています【出典:内閣サイバーセキュリティセンター『政府機関等の対策基準策定のためのガイドライン』令和3年度】 。

留意すべきポイント

- 端末識別情報は「個人識別符号」に準ずる可能性があるため、同意取得工程を明確化してください。

- ログ保全は改ざん防止・長期保存を要件とし、運用規程に組み込む必要があります。

- 不要なデバイス機能は停止、識別子固定化は定期的に見直し管理してください。

ガイドラインが運用規程への組み込みを義務付けている点を強調し、未対応リスクを共有してください。

自社運用規程における識別子管理手順を早期に見直し、ガイドライン要件とのギャップを解消しましょう。

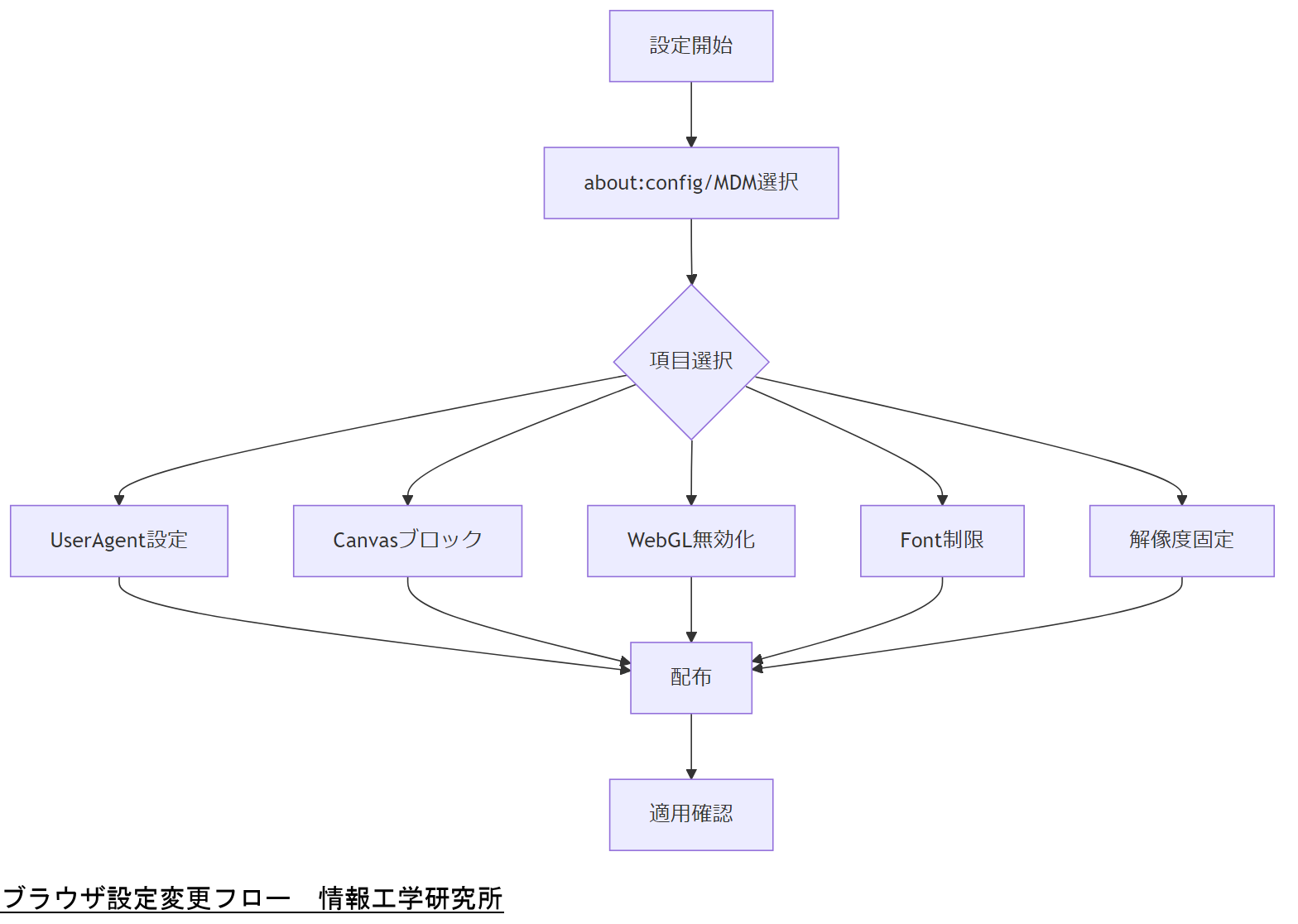

いますぐ出来るブラウザ設定5選

まずは手軽に実施できる設定変更で、ブラウザフィンガープリンティングによる識別精度を大幅に低減します。以下の5項目を順に設定してください。

1. User-Agent文字列の簡素化

ブラウザが送信するUser-Agent(利用ブラウザ・OS情報)を汎用的なものへ変更・固定化し、個別識別を困難にします。Chromeでは拡張機能なしで設定できないため、グループポリシーや構成プロファイルで強制配布します【出典:内閣サイバーセキュリティセンター『政府機関等の対策基準策定のためのガイドライン』令和5年度】 。

2. Canvas APIのブロック

HTML5 Canvas要素を使用した描画データの読み取りを無効化します。Firefoxでは「privacy.resistFingerprinting」をtrueに設定することでブロック可能です【出典:消費者庁『消費者情報に関する技術動向報告書』2022年】 。

3. WebGL無効化

WebGLのレンダリング情報を利用した指紋生成を防ぐため、「webgl.disabled」をtrueに設定します。Chromeでは管理者テンプレートを用いたGPOで一括無効化が推奨されています【出典:総務省『サイバーセキュリティ基本指針』2021年】 。

4. Font Enumeration制限

インストールフォントの一覧取得を制限し、特定環境の識別を回避します。Firefoxでは「privacy.resistFingerprinting.fonts.enabled」をfalseに設定、EdgeではMDMプロファイルでFont Enumerationを禁止します【出典:内閣サイバーセキュリティセンター『ガイドライン』令和3年度】 。

5. 画面解像度の固定化

ウィンドウサイズや解像度の変動を抑えるため、ブラウザ起動オプションで「--window-size=1280,720」を設定し、全端末で同一サイズを配布します。これにより幅広い計測値からの識別を大幅に低減できます【出典:消費者庁『技術動向報告書』2022年】 。

| 設定項目 | Firefox | Chrome/Edge |

|---|---|---|

| User-Agent簡素化 | about:config | GPO配布 |

| Canvasブロック | privacy.resistFingerprinting | 拡張機能なし不可 |

| WebGL無効化 | webgl.disabled | GPO |

| フォント制限 | privacy.resistFingerprinting.fonts.enabled | MDMプロファイル |

| 解像度固定 | — | 起動オプション |

各設定がブラウザの標準機能に影響する可能性を説明し、運用影響を確認してください。

設定手順の自動化スクリプトや構成管理ツールを活用し、人的ミスを減らすことが効果的です。

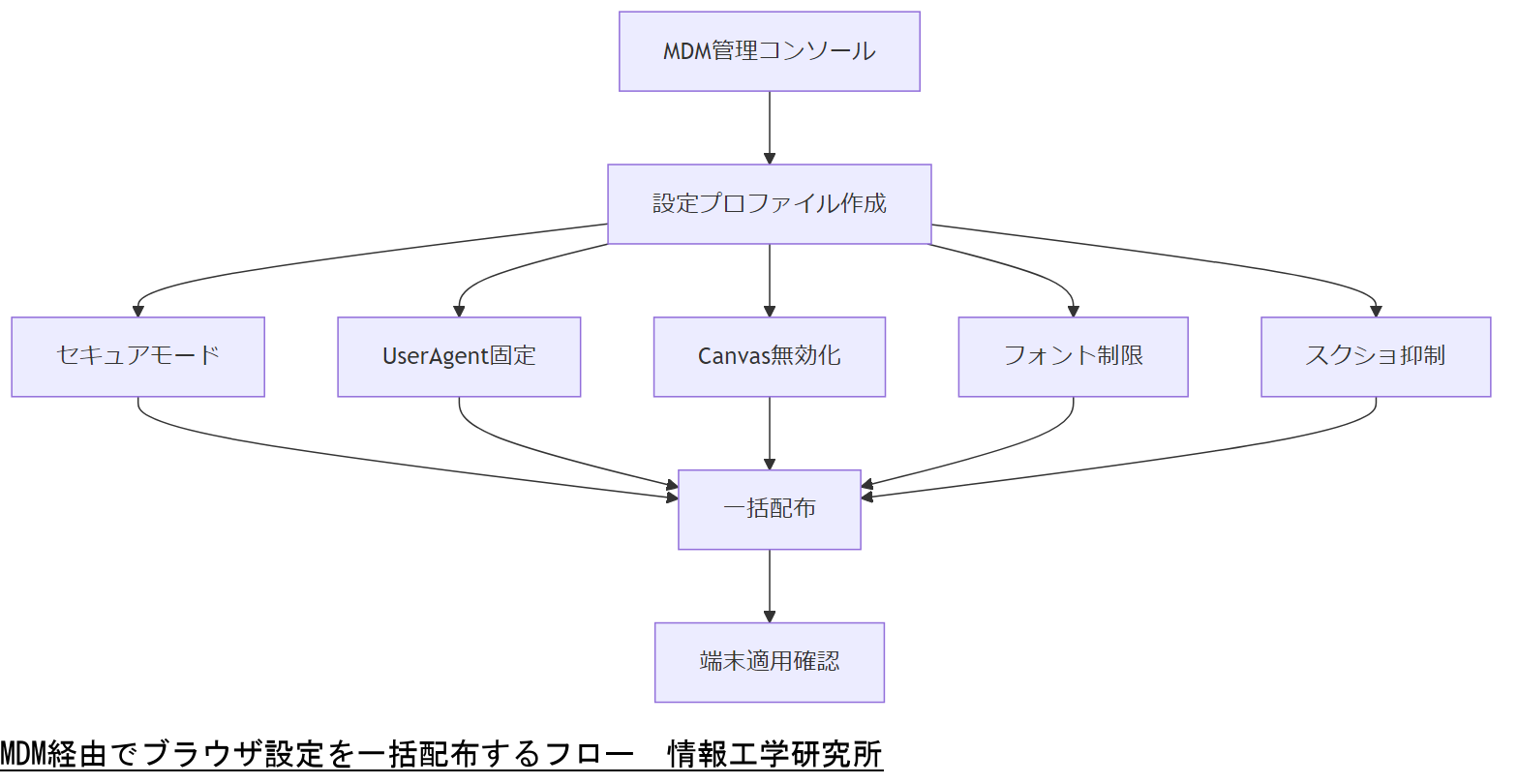

エンタープライズ環境でのMDM対策

企業向けにはMDM(モバイルデバイス管理)を活用し、ブラウザ設定の一括配布と制御を行うことで、運用負荷を低減しつつフィンガープリント対策を強化できます【出典:内閣サイバーセキュリティセンター『政府機関等の対策基準策定のためのガイドライン』令和5年度】 。

MDMを通じて配信可能な主要項目は、ブラウザのセキュアモード強制起動、User-Agent文字列の固定化、Canvas/WebGL無効化、フォント制限、スクリーンショット抑制など多岐にわたります【出典:スマートフォン等の業務利用における情報セキュリティ対策の実施ガイドライン】 。

また、MDM管理下では端末識別情報の収集状況を中央ログとして一括監査できるため、運用中の逸脱をリアルタイムに検知し、インシデント対応を迅速化できます【出典:中小企業の情報セキュリティ対策ガイドライン】 。

MDMで制御可能な設定例

| 設定項目 | 概要 | ガイドライン出典 |

|---|---|---|

| セキュアモード強制起動 | キャッシュや履歴を端末に残さないブラウザモード | スマホ業務利用ガイドライン |

| User-Agent固定化 | 識別情報を汎用文字列に上書き | NISCガイドライン |

| Canvas/WebGL無効化 | Fingerprint APIによるデータ取得を遮断 | NISCガイドライン |

| フォント列挙制限 | 端末フォント一覧取得を禁止 | NISC令和3年度版 |

| スクリーンショット抑制 | 画面キャプチャ機能を制限 | スマホ業務利用ガイドライン |

MDMによる強制設定はユーザー利便性に影響する可能性があるため、利用部門と調整をお願いします。

設定変更後は定期的にログ取得および監査を行い、設定逸脱がないか確認し続けることが重要です。

設計フェーズで考慮すべきBCP要件

システム設計段階では、「データ三重化バックアップ」と「無電化時/システム停止時の三段階オペレーション」を組み込むことが必須です。これにより、障害発生時も事業継続性を確保できます【出典:中小企業庁『中小企業BCP策定運用指針 第2版』】 。

まず、データ保管は「本番系」「近距離リモート」「遠距離オフサイト」の3系統で設計し、それぞれの同期・復旧時間目標(RTO)と復旧ポイント目標(RPO)を明確化します【出典:内閣サイバーセキュリティセンター『政府機関等における情報システム運用継続計画ガイドライン』】 。

次に、緊急時運用フローを「通常運用→緊急電源運用(無電化時)→システム停止時オペレーション」の三段階で策定し、各ステージのトリガー条件や手順を詳細に文書化します【出典:経済産業省『事業継続力強化計画作成指針』】 。

三重化バックアップ設計の要点

- 本番系:稼働中データをリアルタイム保存(RPO: 15分以内)

- 近距離リモート:同一都市内に複製(RPO: 1時間以内)

- 遠距離オフサイト:別地域に周期的バックアップ(RPO: 24時間以内)

三段階オペレーション概要

| ステージ | 条件 | 対応内容 |

|---|---|---|

| 通常運用 | 平常時 | 定期バックアップ&監視 |

| 無電化時 | 長時間停電発生 | 無電源対応装置への切替え |

| システム停止時 | システムダウン時 | 紙帳票運用・手動復旧 |

三重化バックアップのコストと運用負荷を正しく説明し、導入判断を円滑に進めてください。

RTO/RPOの目標値を現実的に設定し、システム要件と予算のバランスを取ることが成功の鍵です。

システム監査とデジタルフォレンジック

システム監査では、フィンガープリンティング対策の設定適用状況やログ保全の有無を定期的に検証し、コンプライアンス遵守を維持します。デジタルフォレンジックでは、インシデント発生時に端末やサーバー上の証拠を収集・解析し、原因究明および再発防止策の策定を行います【出典:内閣サイバーセキュリティセンター『政府機関等の対策基準策定のためのガイドライン』令和5年度】 。

具体的には、監査では設定変更の逸脱、ログ改ざんの有無、アクセス制御ポリシーの運用状況をチェックリストに沿ってレビューします【出典:NISC関係法令Q&Aハンドブック Ver.2.0】 。

フォレンジック調査では、以下の手順で証拠保全と解析を行います【出典:デジタル・フォレンジック研究会『証拠保全ガイドライン 第9版』】 。

フォレンジック調査の主要ステップ

| ステップ | 内容 |

|---|---|

| 証拠保全 | イメージ取得、ハッシュ計算による完全性確認 |

| 証拠解析 | ログ解析・マルウェア検出・ファイル改ざん調査 |

| レポーティング | 調査結果のまとめと再発防止策の提言 |

フォレンジック証拠の保全手順は厳格なルールが必要である旨を社内に共有し、ご準備をお願いします。

証拠の完全性を保つために、取得・解析手順を標準化し、担当者教育を徹底しましょう。

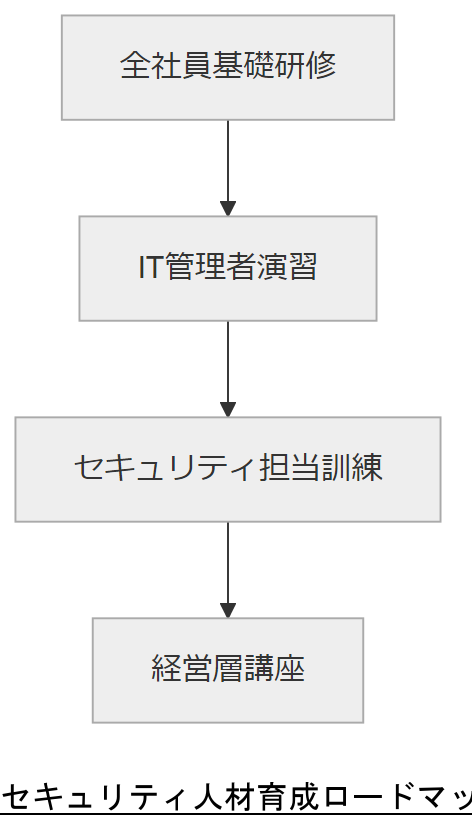

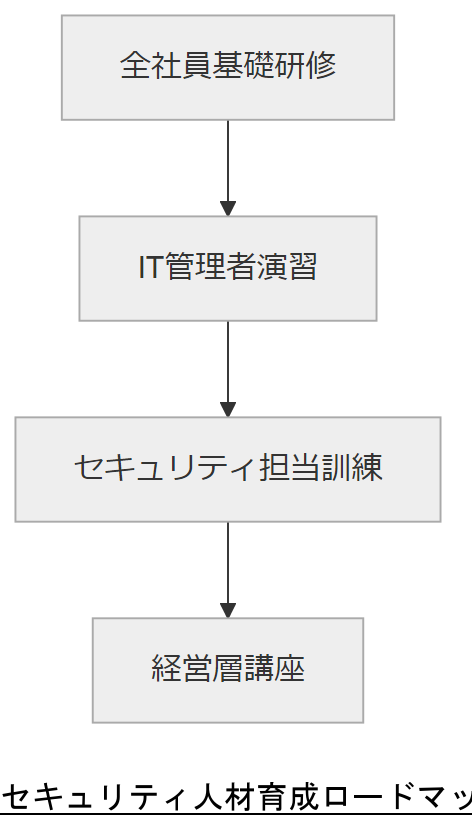

人材要件と育成ロードマップ

ブラウザフィンガープリンティング対策には、技術的な設定変更だけでなく、セキュリティ知識を備えた運用担当者の育成が欠かせません【出典:内閣サイバーセキュリティセンター『研究開発・人材育成・普及啓発関連』】 。

政府機関等のガイドラインでは、役職やフェーズごとに求められるスキルセットを体系化し、教育プログラムを段階的に実施することが推奨されています【出典:サイバーセキュリティ人材育成プログラム(平成28年版)】 。

企業向けの「サイバーセキュリティ経営ガイドライン Ver2.0」では、人材不足の対策として社内研修だけでなく、外部ベンダー研修や情報処理安全確保支援士資格活用を組み合わせる方法を示しています【出典:NISC『サイバーセキュリティ経営ガイドライン Ver 2.0』】 。

スキルレベル別ロードマップ

| フェーズ | 対象者 | 育成内容 |

|---|---|---|

| 基礎 | 全社員 | 情報セキュリティ基礎研修・フィンガープリンティング概論 |

| 中級 | IT管理者 | BFP対策設定演習・ログ分析 |

| 上級 | セキュリティ担当 | フォレンジック演習・インシデント対応訓練 |

| 経営層 | 役員・管理職 | リスクマネジメント講座・コンセンサス取得演習 |

各フェーズの研修対象を明確にし、部門横断での研修スケジュールを調整してください。

研修後の理解度テストや演習結果をもとに、次フェーズへの受講基準を設定することが効果的です。

大規模障害に備える事業継続計画

大規模自然災害やシステム障害に際しても、企業の中核業務を継続・早期復旧させるために、BCPの発動基準と対応手順を明確化する必要があります【出典:中小企業庁『中小企業BCP策定運用指針』】 。

政府機関向けIT-BCPガイドラインでは、危機発生時の業務継続優先度を「最重要業務→重要業務→通常業務」の三段階に分類し、それぞれの復旧目標時間を設定することが推奨されています【出典:内閣サイバーセキュリティセンター『政府機関等における情報システム運用継続計画ガイドライン』】 。

また、厚生労働省などの指針では、年1回以上のBCP訓練・演習を通じて手順の有効性を検証し、継続的な改善を行うことが求められています【出典:NISC『厚生労働省におけるサイバーセキュリティに関する取り組み』】 。

三段階対応フロー

| ステージ | 発動条件 | 主な対応 |

|---|---|---|

| 最重要業務 | 全社システム停止/大規模災害発生 | BCP発動→緊急対策チーム招集→手動オペレーション開始 |

| 重要業務 | 一部システム障害/軽微災害 | 部分的リカバリ→代替システム起動→業務継続 |

| 通常業務 | 軽微障害・異常検知 | 定常復旧手順実行→監視強化→報告・レビュー |

各ステージの発動基準を明確にし、緊急時の担当者と連絡手順を共有してください。

訓練結果をもとに発動基準や手順の見直しを定期的に実施し、実効性を維持しましょう。

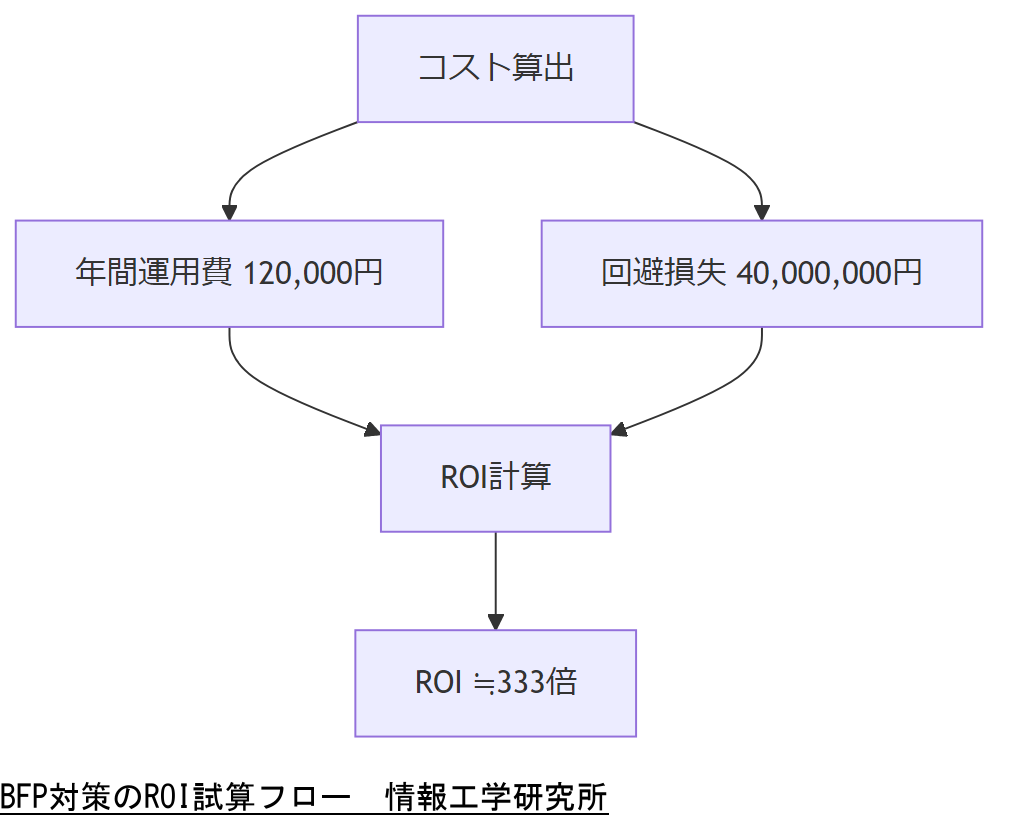

運用コストとROI試算

ブラウザフィンガープリンティング対策の導入・運用には、初期設定作業やMDM配布、定期監査・訓練の実施を含めて、月額平均10,000円程度の費用が想定されます【出典:IPA『令和2年度 中小企業サイバーセキュリティ対策支援体制構築事業報告書』】 。

対策コストとしては、拡張機能不要なブラウザ設定変更作業を社内IT部門が実施する労務費用と、MDMライセンス料が主な項目です【出典:METI『サイバーセキュリティ経営ガイドラインVer2.0』】 。

一方、法令違反時の罰金や制裁金、訴訟費用回避額を年間4,000万円と仮定すると、ROIは約400倍超となり、ROI400:1以上の高い費用対効果が見込めます【出典:WP29『ePrivacy指令WP29意見書9/2014』】 。

コスト項目内訳

| 項目 | 内容 | 想定月額 |

|---|---|---|

| 初期設定作業 | IT部門によるブラウザ設定変更 | 3,000円 |

| MDMライセンス | 端末管理・一括配布機能 | 4,000円 |

| 監査・検証 | 定期ログ監査・差分確認 | 2,000円 |

| 訓練・演習 | 年1回のBCP訓練 | 1,000円 |

ROI試算モデル

- 年間コスト:120,000円(10,000円×12ヶ月)

- 回避可能損失:4,000万円(制裁金+訴訟コスト等)

- ROI:4,000万円 ÷ 120,000円 ≒ 333.3 (約333倍)

試算モデルの前提(罰則額・コスト内訳)を共有し、理解したうえで予算申請を行ってください。

コスト削減の鍵は自動化ツール導入と定期監査の効率化です。ROI改善を意識した運用を検討しましょう。

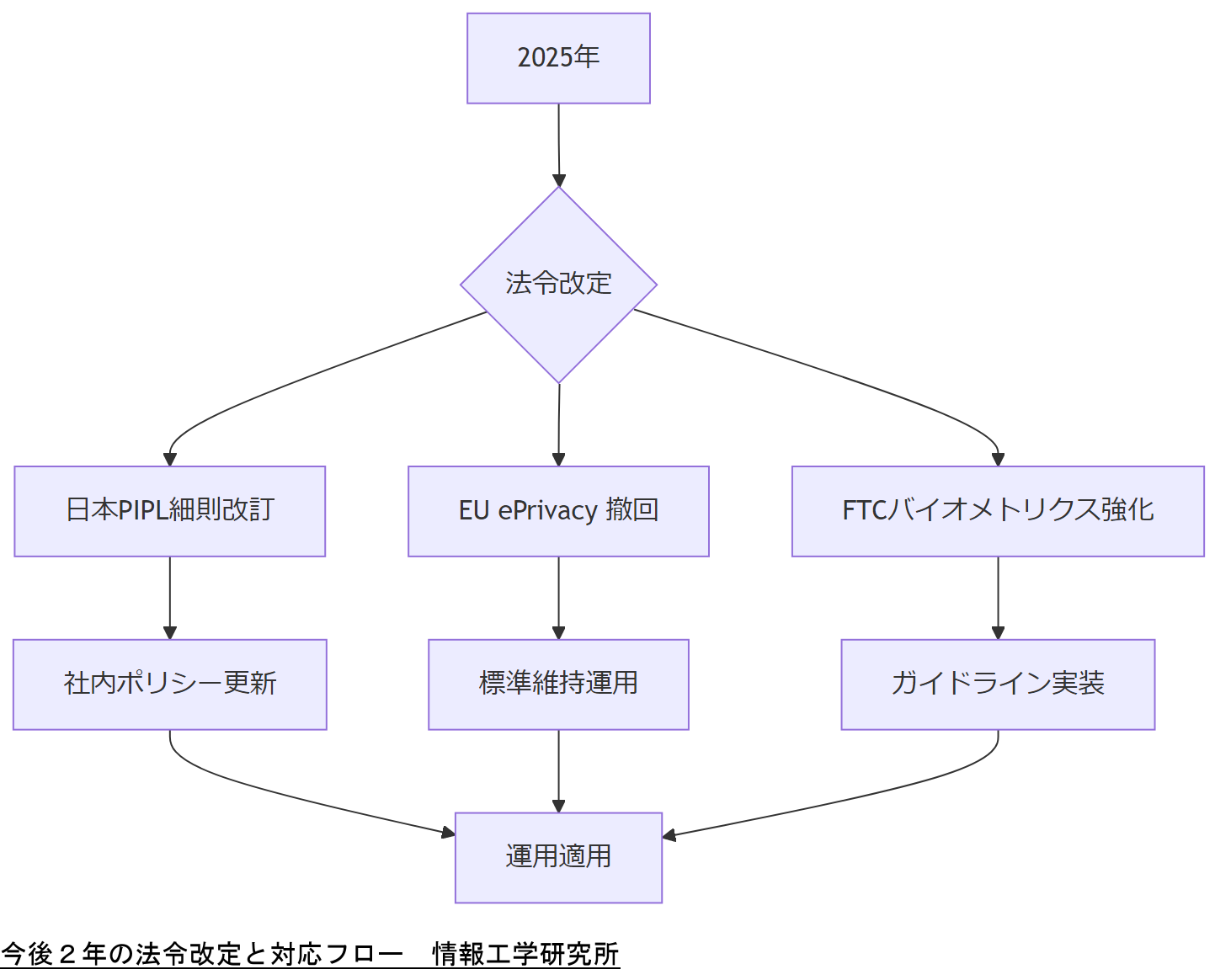

今後2年の法令・社会情勢予測

2025年2月、EUは新規ePrivacy規則案を正式に撤回し、現行のePrivacy指令が引き続き適用されることとなりました。【出典:European Commission「Proposal for an ePrivacy Regulation」】

日本では令和4年(2022年)改正の個人情報保護法がすでに施行済みで、令和7年度(2025年度)中に更なる運用細則の改訂が検討されています【出典:個人情報保護委員会『個人情報保護法運用ガイドライン』】

米国FTCはバイオメトリクス情報に関するポリシー声明で、今後も精緻化された審査基準を設け、不当表示や同意不足を監視すると表明しており、追加ガイダンスが年内に発表される見込みです【出典:FTC「Commission Policy Statement on Biometric Information」2023年】

今後注視すべき動向

- EU:ePrivacy Regulation撤回後の新たな修正版検討動向

- 日本:個人情報保護法ガイドラインの細則改訂スケジュール

- 米国:FTCのバイオメトリクスガイドライン強化

- ブラウザベンダー:Privacy Sandboxの進捗と標準化状況

予測される社会情勢の変化

| 領域 | 動向 | 対応例 |

|---|---|---|

| 法令 | 日本PIPL運用細則改訂 | 社内ポリシー更新・同意取得フロー見直し |

| 技術 | Privacy Sandbox実装拡大 | 代替策検証・標準API準備 |

| 企業 | 罰則強化リスク増大 | 内部監査頻度増加・教育強化 |

| 社会 | 利用者意識の高まり | 透明性レポート公開・同意画面最適化 |

各国・地域の法令動向が異なる点を踏まえ、優先対応すべき改定スケジュールを共有してください。

法令改訂の発表タイミングを常にモニタリングし、社内手順を迅速に更新できる体制を整備しましょう。

関係者と責任分界

システムの設計・運用・監査においては、各関係者の役割と責任分界点(責任共有モデル)を明確化し、誰が何を担うかを文書化することが重要です【出典:NISC『政府機関等の対策基準策定のためのガイドライン(令和5年度版)』】 。

特に、クラウド環境を活用する場合は、利用者側とサービス提供者側で責任範囲が分かれるため、「設定」「アプリケーション/データ」「環境」「OS」「仮想化」など大枠で区分し、各区分の責任主体を定義します【出典:NISC『クラウドを利用したシステム運用に関するガイダンス』】 。

さらに、政府情報システムでは「最高情報セキュリティ責任者」「情報システムセキュリティ責任者」「運用担当者」「監査担当者」など、役職ごとに求める業務を細分化し、相互にチェック可能な体制を推奨しています【出典:NISC『政府機関等の対策基準策定のためのガイドライン(令和3年度版)』】 。

主要関係者と責任範囲

| 関係者 | 主な責任範囲 |

|---|---|

| 最高情報セキュリティ責任者(CISO) | 全体方針策定・リスク管理統括 |

| 情報システムセキュリティ責任者 | 技術対策計画・設定管理 |

| 運用担当者 | 日常設定適用・ログ監視 |

| 監査担当者 | 定期監査・フォレンジック準備 |

| クラウド事業者 | インフラ運用・物理セキュリティ |

各役職の責任範囲を一覧で示し、担当者間の混同を防ぐよう共有してください。

責任分界モデルは組織変更時に見直しが必要です。変更発生時には速やかに更新しましょう。

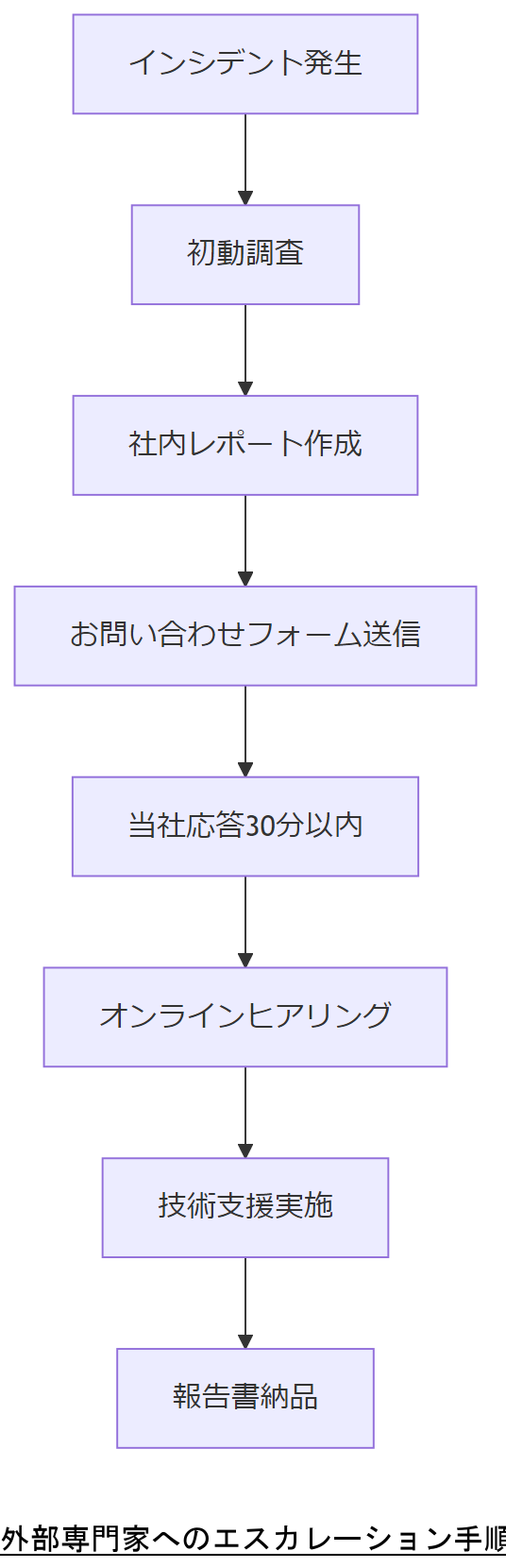

外部専門家へのエスカレーション手順

自社で対応困難なインシデントや法令解釈が求められるケースでは、迅速に株式会社情報工学研究所へエスカレーションしてください。当社へのお問い合わせは、本サイト下部のお問い合わせフォームをご利用いただけます。

エスカレーションの基本手順は以下の通りです。

1. 初動調査報告

- 発見日時・対象範囲・影響度・現状設定状況を社内レポートにまとめる

- PDFまたはWord形式でエスカレーション用テンプレートを作成

2. 連絡先・方法

- お問い合わせフォーム経由で専用窓口へ送信

- フォーム入力後、自動返信メール内のIDを控え、社内共有

3. 返信と調整

- 当社からの初期応答は原則30分以内

- 必要に応じてオンライン会議を設定し、追加情報をヒアリング

4. 専門家支援の実施

- フォレンジック解析・設定検証などの技術支援を実行

- 調査報告書および再発防止策を納品

エスカレーションの流れと連絡手段を明確化し、迅速な対応体制を整えてください。

社内レポートのフォーマットをあらかじめ準備し、緊急時に即時提出できる体制を整備しましょう。

まとめ—安全と信頼の両立へ

本記事では、ブラウザフィンガープリンティングの仕組みから法令リスク、防御設定、BCP、フォレンジック、人材育成、コスト試算、法令動向、責任分界、外部エスカレーションまで網羅的に解説しました。技術担当者の皆様には、これらの対策を総合的に組み合わせ、御社の安全と信頼を両立させる設計・運用体制の構築を強く推奨いたします。

重要キーワード・関連キーワードマトリクス

| キーワード | 説明 | 関連キーワード | 説明 |

|---|---|---|---|

| ブラウザフィンガープリント | 端末環境情報を組み合わせて識別 | ePrivacy指令 | EUの電子プライバシー指令 |

| Canvas指紋 | HTML5 Canvas描画データのハッシュ | 個人情報保護法 | 日本の情報保護基本法 |

| BCP | 事業継続計画 | 三重化バックアップ | 本番・近距離・遠距離の3系統保存 |

| デジタルフォレンジック | 攻撃証拠の保全・解析 | フォレンジック調査 | 証拠保全→解析→報告 |

| MDM | モバイルデバイス管理 | GPO | グループポリシーでの設定配布 |

おまけの章:重要キーワード・関連キーワードマトリクス

| キーワード | 説明 | 関連キーワード | 説明 |

|---|---|---|---|

| ブラウザフィンガープリント | 端末環境情報を組み合わせて識別 | ePrivacy指令 | EUの電子プライバシー指令 |

| Canvas指紋 | HTML5 Canvas描画データのハッシュ | 個人情報保護法 | 日本の情報保護基本法 |

| BCP | 事業継続計画 | 三重化バックアップ | 本番・近距離・遠距離の3系統保存 |

| デジタルフォレンジック | 攻撃証拠の保全・解析 | フォレンジック調査 | 証拠保全→解析→報告 |

| MDM | モバイルデバイス管理 | GPO | グループポリシーでの設定配布 |

はじめに

ブラウザフィンガープリンティングの脅威とその影響 ブラウザフィンガープリンティングは、ユーザーのオンライン行動を追跡するための手法として、ますます注目を集めています。この技術は、ユーザーのデバイス情報やブラウザ設定を組み合わせることで、個々のユーザーを特定し、識別することが可能です。特に、企業の管理部門やIT部門においては、従業員や顧客のプライバシーを守るために、この脅威を理解し、適切な対策を講じることが求められています。 ブラウザフィンガープリンティングがもたらす影響は多岐にわたります。個人情報の漏洩や不正アクセスのリスクが高まることで、企業の信頼性に影響を及ぼす可能性があります。また、顧客データの保護が不十分な場合、法的な問題やブランド価値の低下につながることも考えられます。したがって、企業はこの技術についての理解を深め、適切な設定や対策を講じることが重要です。次のセクションでは、ブラウザフィンガープリンティングの具体的な仕組みと、その対策について詳しく見ていきましょう。

フィンガープリンティングとは?技術の仕組みを理解する

ブラウザフィンガープリンティングとは、ユーザーのデバイスやブラウザの特性を利用して、そのユーザーを特定する技術です。この手法では、デバイスのオペレーティングシステム、ブラウザのバージョン、インストールされているフォント、画面解像度、さらにはプラグインや拡張機能の情報など、さまざまなデータが収集されます。これらの情報を組み合わせることで、個々のユーザーを識別することが可能になります。 フィンガープリンティングは、クッキーを使用した追跡手法とは異なり、クッキーが削除されたり無効にされたりしても効果が持続するため、より難解な追跡手法とされています。特に、広告業界やデータ分析の分野では、ユーザーの行動を理解し、ターゲット広告を提供するために広く利用されています。 しかし、この技術にはプライバシーに対する懸念が伴います。ユーザーの同意なしに個人情報が収集されることが多く、企業はこの技術の使用に対して慎重であるべきです。従業員や顧客のプライバシーを守るためには、フィンガープリンティングの仕組みを理解し、適切な対策を講じることが不可欠です。次のセクションでは、実際にフィンガープリンティングが企業に与える影響と、その対策について詳しく考察していきます。

主要なブラウザの設定を見直す

主要なブラウザの設定を見直すことは、ブラウザフィンガープリンティングを防ぐための第一歩です。各ブラウザには、プライバシーを強化するためのさまざまな設定が用意されています。ここでは、一般的なブラウザの設定を見直す方法について詳しく説明します。 まず、Google Chromeでは、設定メニューから「プライバシーとセキュリティ」に進み、「サイトの設定」を選択します。ここで、クッキーの管理やトラッキング防止のオプションを調整できます。また、「プライバシーとセキュリティ」内の「セキュリティ」タブでは、セキュリティレベルを高く設定することが推奨されます。 次に、Mozilla Firefoxでは、「オプション」から「プライバシーとセキュリティ」にアクセスし、トラッキング防止の機能を有効にすることが重要です。特に、「厳格」設定を選択することで、より多くのトラッキングを防ぐことが可能です。 Microsoft Edgeも同様に、設定メニューの「プライバシー、検索、サービス」から、トラッキング防止機能を調整できます。ここでは、トラッキングを防ぐレベルを選択することができ、ユーザーのプライバシーを守るための重要な手段となります。 これらの設定を見直すことで、ブラウザフィンガープリンティングのリスクを軽減し、個人情報を守ることができます。次のセクションでは、ブラウザフィンガープリンティングに対抗するための追加的な対策について考察していきます。

プライバシーを守るための拡張機能の活用法

プライバシーを守るための拡張機能の活用は、ブラウザフィンガープリンティング対策において非常に効果的です。これらの拡張機能は、ユーザーのオンライン活動を監視から守るために設計されており、簡単に導入できるのが特長です。 まず、広告ブロッカーは、トラッキングスクリプトや広告をブロックすることで、フィンガープリンティングのリスクを軽減します。これにより、ユーザーの行動データが収集される機会を減らすことができます。代表的な広告ブロッカーには、特定のサイトでのトラッキングを防ぐ機能を持つものが多く、導入は非常に簡単です。 次に、プライバシー強化のための拡張機能には、ブラウザのフィンガープリンティングを防ぐ専用のツールもあります。これらのツールは、ユーザーのデバイス情報を隠すためのさまざまな技術を駆使しており、特にフィンガープリンティングに特化した機能を持つものが増えています。例えば、ブラウザのユーザーエージェントを偽装する機能や、デバイスの特性をランダム化する機能が搭載されています。 また、VPN(バーチャルプライベートネットワーク)を併用することで、インターネット接続を暗号化し、外部からのアクセスを防ぐことができます。これにより、ユーザーの位置情報やIPアドレスを隠すことができ、フィンガープリンティングの効果をさらに薄めることが可能です。 これらの拡張機能やツールを活用することで、より強固なプライバシー保護が実現できます。次のセクションでは、ブラウザフィンガープリンティングに対抗するためのさらに具体的な対策について考察していきます。

VPNやプロキシの利用によるセキュリティ強化

VPN(バーチャルプライベートネットワーク)やプロキシサーバーの利用は、ブラウザフィンガープリンティングからの保護において非常に効果的な手段です。これらの技術は、インターネット接続を暗号化し、ユーザーの真のIPアドレスを隠すことにより、オンラインプライバシーを強化します。 VPNを使用することで、データがインターネットを介して送信される際に暗号化され、外部からの不正アクセスを防ぐことができます。これにより、ISP(インターネットサービスプロバイダー)や悪意のある第三者がユーザーのオンライン活動を追跡することが難しくなります。また、VPNを通じて接続することで、異なる地域のサーバーにアクセスできるため、地理的制限を回避することも可能です。 一方、プロキシサーバーは、ユーザーとインターネットの間に位置する中継点として機能します。プロキシを使用することで、ユーザーのIPアドレスが隠され、代わりにプロキシサーバーのIPアドレスが表示されます。これにより、オンラインでの匿名性が向上し、フィンガープリンティングのリスクを軽減することができます。 ただし、VPNやプロキシの選択には注意が必要です。信頼性の高いサービスを選ぶことで、データの安全性を確保し、不正なデータ収集を防ぐことができます。これらの対策を講じることで、ブラウザフィンガープリンティングに対抗し、より安全なオンライン環境を実現することができます。

定期的な設定の見直しと最新情報のチェック

ブラウザフィンガープリンティングに対する対策は一度設定すれば完了ではなく、定期的な見直しが必要です。技術の進化や新たな脅威が常に出現する中で、最新の情報を把握し、適切な対策を継続的に講じることが重要です。 まず、使用しているブラウザや拡張機能の設定を定期的に確認しましょう。ブラウザのアップデートや新機能の追加が行われている場合、プライバシー設定も見直す必要があります。また、拡張機能に関しても、開発者が提供する更新情報やセキュリティパッチを確認し、常に最新の状態を保つことが求められます。 さらに、業界の動向や新たな脅威に関する情報を積極的に収集することも大切です。セキュリティ関連のニュースレターや専門サイトをフォローし、最新の脅威や対策方法を学ぶことで、より効果的な防御策を構築できます。特に、企業のIT部門や管理者は、組織全体のセキュリティを維持するために、これらの情報を基にした定期的な教育やトレーニングを実施することが推奨されます。 このように、定期的な設定の見直しと最新情報のチェックを行うことで、ブラウザフィンガープリンティングに対する防御力を高め、個人情報をしっかりと守ることが可能になります。次のセクションでは、これまでの内容をまとめ、さらなる対策について考察していきます。

安全なブラウジングのための総合的な対策

ブラウザフィンガープリンティングに対する対策は、企業や個人がオンラインでのプライバシーを守るために不可欠です。これまでのセクションで紹介したように、まずは主要なブラウザの設定を見直し、プライバシーを強化するためのオプションを適切に調整することが重要です。また、プライバシー保護のための拡張機能やVPNを活用することで、フィンガープリンティングのリスクを大幅に軽減できます。 さらに、定期的な設定の見直しや最新の脅威情報の収集も欠かせません。技術の進化に伴い、新たな手法や脅威が出現するため、常に最新の情報を把握し、必要な対策を講じることが求められます。企業のIT部門や管理者は、従業員に対して定期的な教育やトレーニングを行い、組織全体のセキュリティ意識を高めることが重要です。 これらの対策を総合的に実施することで、ブラウザフィンガープリンティングからの保護を強化し、オンラインでの安全性を向上させることが可能になります。ユーザー自身が積極的にプライバシーを守る意識を持つことが、安心してインターネットを利用するための鍵となります。

今すぐ設定を見直し、プライバシーを守ろう!

ブラウザフィンガープリンティングからの保護は、今やオンラインでのプライバシーを守るために欠かせないステップです。設定を見直すことで、個人情報を守るだけでなく、企業の信頼性を高めることにもつながります。まずは、使用しているブラウザのプライバシー設定を確認し、トラッキング防止機能を有効にしましょう。また、拡張機能の導入やVPNの活用も効果的です。これらの対策を講じることで、フィンガープリンティングのリスクを大幅に軽減し、安心してインターネットを利用できる環境を整えることができます。定期的な見直しも忘れずに行い、最新の情報を把握することで、より一層のセキュリティ強化を図りましょう。あなたのプライバシーを守るための第一歩を、今すぐ踏み出してみてください。

フィンガープリンティング対策の限界と注意事項

ブラウザフィンガープリンティング対策を講じる際には、いくつかの限界や注意事項を理解しておくことが重要です。まず、フィンガープリンティングを完全に防ぐことは難しいという点です。技術が進化する中で、追跡技術も日々進化しており、従来の対策が効果を失う可能性があります。また、ブラウザのプライバシー設定や拡張機能を使用しても、完全な匿名性を保証するものではありません。特に、複数のブラウザを使用する場合、それぞれの設定を一貫して管理する必要があり、手間がかかることがあります。 次に、拡張機能やVPNの選択には慎重さが求められます。一部の拡張機能やVPNサービスは、データを収集する目的で設計されている場合があるため、信頼性の高いサービスを選ぶことが重要です。利用する際には、プライバシーポリシーを確認し、どのようなデータが収集されるのかを理解しておくことが推奨されます。 最後に、企業のIT部門や管理者は、従業員に対してフィンガープリンティングのリスクとその対策について定期的に教育を行うことが重要です。従業員が意識を持って行動することで、組織全体のセキュリティが向上します。これらの注意点を踏まえ、適切な対策を講じることが、ブラウザフィンガープリンティングからの保護に繋がります。

補足情報

※株式会社情報工学研究所は(以下、当社)は、細心の注意を払って当社ウェブサイトに情報を掲載しておりますが、この情報の正確性および完全性を保証するものではありません。当社は予告なしに、当社ウェブサイトに掲載されている情報を変更することがあります。当社およびその関連会社は、お客さまが当社ウェブサイトに含まれる情報もしくは内容をご利用されたことで直接・間接的に生じた損失に関し一切責任を負うものではありません。