・Git LFS運用中のブロブ紛失発生時に、速やかで確実な再取得手順を理解できます。

・法令準拠のコンプライアンス対応やBCPを組み込んだ運用設計を把握できます。

・技術担当者が経営層や役員に説明する際のポイントや注意点を整理できます。

- Git LFSとは何か ~基本概念と運用メリット~

- Git LFSでよくあるトラブルパターン ~ブロブ消失の要因分析~

- ブロブ紛失時の初期診断フロー ~状況把握とログ解析~

- 再取得の具体手順 ~Git LFSリモートオブジェクト復元編~

- ブロブ紛失時の復旧フロー例 ~障害発生から復旧完了まで~

- 法律・政府方針・コンプライアンスと運用コスト

- システム設計・運用・点検~BCP視点を組み込む~

- 人材育成と人材募集 ~必要スキルと育成プログラム~

- BCP演習ケーススタディ ~想定障害と対策シミュレーション~

- 外部専門家・SIerとの連携フロー

- BCP・デジタルフォレンジックにおける今後の動向予測

- Git LFS運用における社内共有・コンセンサス資料例

- まとめ ~情報工学研究所へのご相談案内~

- おまけの章:重要キーワード・関連キーワードと説明マトリクス

Git LFSとは何か ~基本概念と運用メリット~

Git LFS(Git Large File Storage)は、ソースコード管理ツールであるGitで大容量のバイナリファイル(大きな画像、動画、データファイルなど)を効率よく管理するための拡張機能です。Gitはもともとテキストベースの差分管理に最適化されており、大容量のファイルを直接リポジトリに含めるとリポジトリサイズが膨張し、クローンやフェッチ時の転送コストが著しく増大します。Git LFSを導入することで、バイナリファイルそのものをGitリポジトリに保持せず、ポインタファイル(メタデータが格納された小さなテキストファイル)のみをコミットし、実際のバイナリコンテンツは外部ストレージ(S3互換やGitホスティングサービスのLFSサーバーなど)に保管します。これにより、Gitリポジトリの軽量化と操作性の向上を実現します。

技術的背景と特徴

Git LFSは、Git管理下にある大容量ファイルを以下のように取り扱います。

- ポインタ化されたコミット:ユーザーが大容量ファイルを追加すると、Git LFSクライアントがファイルを外部ストレージにアップロードし、Gitリポジトリにはポインタファイルのみがコミットされます。

- 効率的なフェッチとチェックアウト:通常のGit操作ではポインタファイルを取得し、ファイルが必要な場合にのみ実際のコンテンツをダウンロードします。このオンデマンド方式により、必要なファイルだけを取得することが可能です。

- ストレージの三重化オプション:多くのGit LFSサーバーはオブジェクトストレージ(Amazon S3やAzure Blob Storageなど)と連携し、理想的には三重化(Multi-AZ)された構成で冗長化を実現できます。

導入メリット

- リポジトリサイズの抑制:バイナリファイルを直接管理せずポインタ化することで、Gitリポジトリそのもののサイズを軽量に保ちます。

- クローン/フェッチ時の高速化:必要な大容量ファイルだけを取得できるため、初回クローン時やブランチ切り替え時に無駄なデータ転送を防ぎます。

- 外部ストレージの活用:大容量ファイルは高速なオブジェクトストレージに保管し、スケールアウトやバックアップ運用を容易にします。

導入時の注意点と制限

- MIMEタイプ管理:バイナリファイルの種類によっては拡張子やMIMEタイプ設定が必要です。誤った設定をするとLFSにアップロードされない場合があります。

- ストレージコスト:オブジェクトストレージへの保存には容量課金が発生します。無料枠やプランを超えないように、運用コスト試算が必要です。

- バージョン間帯域:ファイルの変更が頻繁な場合、大容量ファイルを頻繁にアップロードすると帯域使用量が増大し、ネットワーク負荷が懸念されます。

このように、Git LFSは大容量ファイルを効率的に管理する上で有用ですが、適切な設定や運用設計が不可欠です。特に、障害時にブロブ(実際のバイナリオブジェクト)が消失してしまったケースへの対策は後続章で詳しく扱います。

本章では、Git LFSの基本概念と運用メリットを説明しました。技術担当の皆様は以下の点にご注意ください。

・Gitリポジトリのサイズ管理とコストバランスを理解し、運用計画を共有してください。

・ポインタファイルと実ファイルの管理方式を経営層に説明する際に、リポジトリ軽量化の意義を明確に伝えてください。

技術者自身が本章の内容を理解するために留意すべき点:

・Git LFSの仕組みを誤解しやすいので、ポインタファイルと実ファイルの関係を正確に把握してください。

・運用コストを試算する際は、オブジェクトストレージの課金モデルを確認し、不足がないように見積もってください。

Git LFSでよくあるトラブルパターン ~ブロブ消失の要因分析~

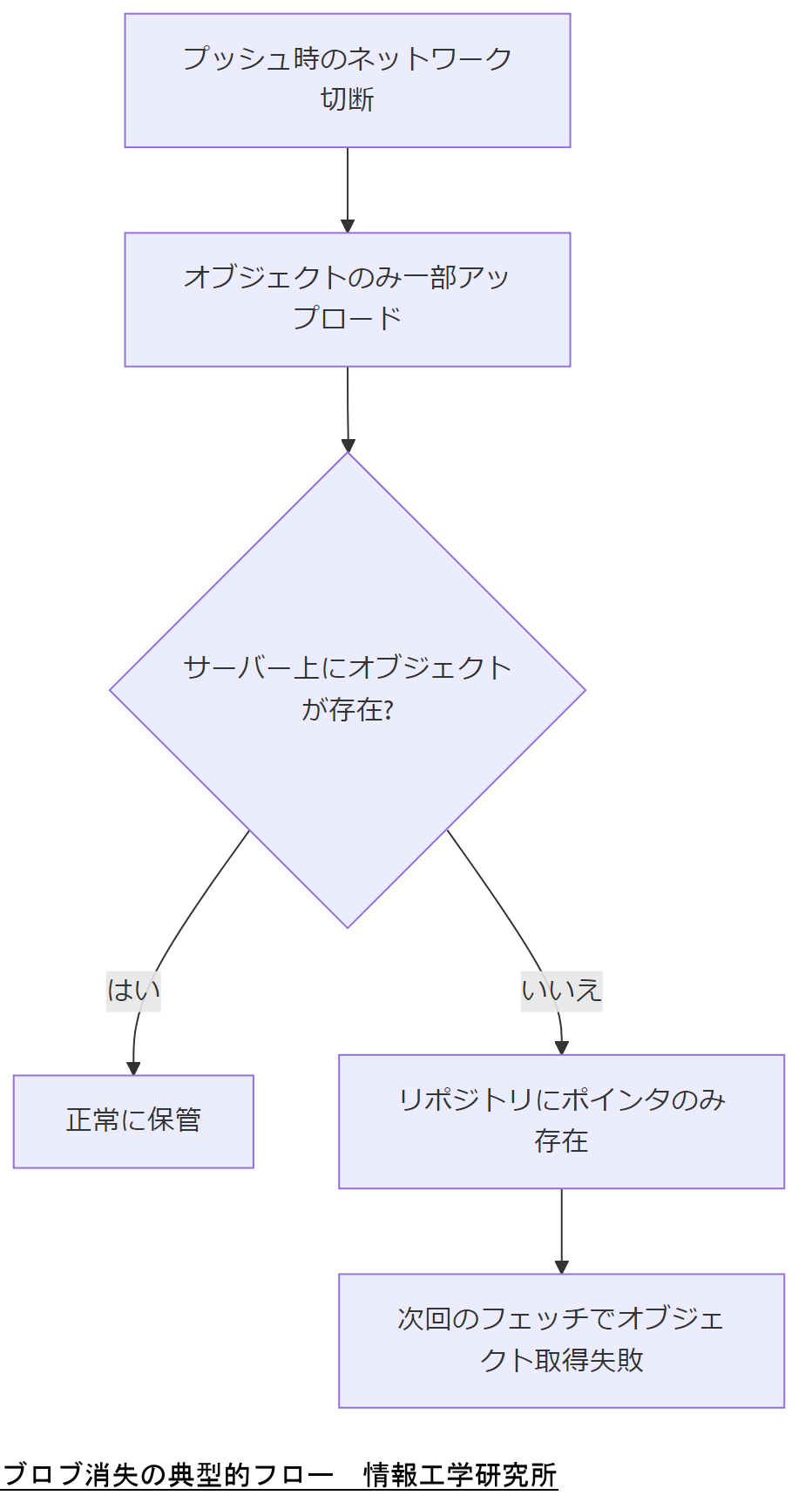

本章では、Git LFS運用中に発生しがちな「ブロブ(実際の大容量ファイルオブジェクト)が消失してしまう」トラブルの要因を技術的視点で整理します。原因を把握することで、後続章において適切な診断・復旧手順を理解しやすくなります。

サーバーサイドでのオブジェクト管理構造

Git LFSサーバーは、オブジェクトID(SHA-256ハッシュ)をキーとして大容量ファイルを管理します。通常、Gitサーバーとオブジェクトストレージは連携し、以下のフローでオブジェクトを保管します。

- プッシュ時:GitクライアントがLFSオブジェクトをサーバーにアップロードし、サーバーがオブジェクトストレージに格納。

- フェッチ/クローン時:必要なオブジェクトがオブジェクトストレージからダウンロードされてローカルに配置。

- ガベージコレクション(GC):サーバー上で一定期間参照されないオブジェクトは削除対象となる設定がある場合がある。

オブジェクトが消失する主な理由は、サーバー上での保管ポリシーやGC設定、認証/ネットワーク障害などが影響します。

典型的なトラブル原因

- プッシュ失敗・ネットワーク切断:Git LFSクライアントがオブジェクトをサーバーにアップロード中にネットワークが途切れると、リポジトリ側にはポインタだけがコミットされ、実ファイルがサーバー側に存在しない状態になることがあります。

- サーバーのGC設定:多くのLFSサーバーはデフォルトで一定期間アクセスされないオブジェクトをガベージコレクションで削除します。設定によっては、ブランチが削除された後のオブジェクトも対象になるため注意が必要です。

- サーバー移行時のミス:サーバーを別のホスティングサービスに移行する際、オブジェクトストレージの同期漏れや移行後のLFS設定不備で一部のオブジェクトが欠落する場合があります。

- 認証トークン期限切れ:オブジェクトストレージやLFSサーバーへの認証トークンが期限切れとなると、新規アップロードが失敗し、結果としてブロブがサーバーに保存されないことがあります。

- サーバーディスク障害:物理サーバーやオンプレミス機器で発生したディスク障害により、オブジェクトストレージ上のファイルが破損・消失する可能性があります。三重化構成を取っていない場合に起こりやすいです。

トラブル発生後に気づきにくいポイント

- クライアント側のエラーメッセージが抑制される場合:一部のGit LFSクライアントはプッシュ時に失敗しても致命的エラーを返さず、ローカルコミットが完了してしまいます。

- リモートでのオブジェクト保持期間の誤認:サーバーの設定で「1週間アクセスないオブジェクトは削除」というポリシーがあり、知らずに古いオブジェクトが消えてしまうケースがあります。

- ストレージコスト削減ポリシーの影響:オブジェクトストレージ側でコスト削減のため古いファイルがアーカイブされた結果、LFSサーバーで取得できなくなるケースもあります。

本章のトラブル要因を説明する際は、以下の点を社内で共有してください。

・GCポリシーや保管期間設定がブロブ消失につながる可能性があること。

・プッシュ失敗時に致命的エラーが返らない場合があるため、ログ監視の重要性を強調してください。

技術者自身が本章の内容を実践する際、特に注意すべきポイント:

・サーバーのGC設定やストレージ保管ポリシーを必ず確認し、社内規定に合わせて適切に調整してください。

・プッシュ時のログを自動収集し、失敗がないか定期的にチェックする仕組みを導入しましょう。

ブロブ紛失時の初期診断フロー ~状況把握とログ解析~

本章では、Git LFSのブロブ紛失が疑われる場合に、まず何を確認し、どのログを収集して診断するべきかを解説します。迅速に状況を把握し、適切な復旧手順に進むための初動が重要です。

ログ収集のポイント

ブロブ紛失が疑われる際、以下のログを迅速に収集・確認します。

- Git LFSクライアントログ:ローカルで `GIT_TRACE=1 git lfs push` などを実行し、アップロード失敗時のエラーメッセージを抽出します。

- Gitサーバーログ:HTTPSやSSH経由でのプッシュ履歴をサーバー側で確認し、LFS関連のリクエストが正常に処理されたかをチェックします。

- オブジェクトストレージアクセスログ:オブジェクトID(SHA-256ハッシュ)をキーに、オブジェクトストレージに対するGET/PUTリクエスト履歴を確認します。

- CI/CDパイプラインログ:ビルド/テストの過程でLFSオブジェクト取得に失敗した履歴がないかを参照します。

`git lfs fsck` を用いたオブジェクト整合性チェック

Git LFSでは、`git lfs fsck` コマンドを使い、ローカルリポジトリに存在するLFSオブジェクトの整合性を確認できます。以下は基本的な手順例です。

- ターミナルでリポジトリルートに移動後、

git lfs fsckを実行。 - 出力例:missing object や invalid object が表示される場合、該当オブジェクトが欠損しているか破損しています。

- 必要に応じて、特定ブランチやコミットに絞ってチェックするには

git lfs fsck --include="refs/heads/main"のように指定します。

リモート/ローカルでのオブジェクト存在確認フロー

紛失オブジェクトを再取得するには、リモートにオブジェクトが存在するか、あるいは別のキャッシュ・バックアップから取得できるかを判定する必要があります。

- まずはリモート側で、

git lfs ls-filesを実行し、対象ファイルのOIDを確認。 - オブジェクトストレージの管理コンソールで、対象OIDが保管されているか確認。

- リモートに存在しない場合は、その直前のバックアップリポジトリや別のクライアントキャッシュで取得可能かを調査します。

- `git lfs fetch --all` を実行し、リモートから全オブジェクトを再度取得し、整合性を再チェック。

本章の診断フローを社内にて共有する際は、以下を説明してください。

・`git lfs fsck` の結果をもとに、ローカルとリモート双方の状況を把握する必要があります。

・オブジェクトの存在確認は複数のソース(リモート、バックアップ、キャッシュ)で実施すること。

技術者が本章の手順を実践する際の留意点:

・ログ収集時に不要な情報を混在させず、オブジェクトID単位で整理してください。

・リモートに存在しない場合は、キャッシュや他クライアント環境を素早く確認できる体制を整えておくこと。

再取得の具体手順 ~Git LFSリモートオブジェクト復元編~

本章では、ブロブ紛失が発覚した後、リモート上にオブジェクトが存在する場合に実際に再取得する手順を示します。具体的なコマンド例や認証トークンの設定方法、クライアントおよびサーバーの注意点を交えながら解説します。

Gitサーバー側でのオブジェクト確認方法

まずはGitサーバー側でブロブが正しく保管されているかを確認します。自社で運用するLFSサーバーやS3互換オブジェクトストレージを利用している場合、以下をチェックします。

- オブジェクトID(OID)の取得:ローカルリポジトリで

git lfs ls-filesを実行し、該当ファイルのOIDを確認します。 - オブジェクトストレージ管理コンソールでの確認:OIDをキーにしてオブジェクトストレージのコンソール上で該当オブジェクトが存在するかを確認します。

- LFSサーバーのAPIログ確認:Gitホスティングサービスを利用している場合、プロバイダーが提供するLFS APIログを参照し、200 OK や 404 Not Found を確認します。

もしオブジェクトが見つからない場合は、新たにオブジェクトをアップロードする必要があります。その際、別のバックアップソースやクライアントキャッシュを検討します。

認証トークンとアクセス設定の確認

リモートから再取得するには、正しい認証トークンやSSH鍵が必要です。以下の手順で認証情報を設定します。

- HTTPS認証の場合:Gitホスティングサービス(GitHub Enterpriseなど)で発行されたPersonal Access Tokenを環境変数として設定します。

export GIT_LFS_USERNAME="your_username"

export GIT_LFS_PASSWORD="your_personal_access_token" - SSH鍵認証の場合:正しいSSH鍵が登録されているか確認し、

ssh-add ~/.ssh/id_rsaなどでエージェントに追加します。 - S3互換オブジェクトストレージの場合:S3のアクセスキーIDおよびシークレットアクセスキーを環境変数に設定:

export AWS_ACCESS_KEY_ID="your_access_key_id"

export AWS_SECRET_ACCESS_KEY="your_secret_access_key"

コマンド例:不足オブジェクトの再ダウンロード

以下は一般的なGit LFSリポジトリで不足オブジェクトを再取得する流れの例です。

- リポジトリをクローン:

git clone https://example.com/your-repo.git

(既存クローンがある場合はこのステップをスキップ) - 対象ブランチにチェックアウト:

cd your-repo

git checkout main - LFSオブジェクトをフェッチ:

git lfs fetch origin main

(--allを付けると全ブランチのLFSオブジェクトを取得) - LFSオブジェクトをプル:

git lfs pull

(ローカルのすべての必要なオブジェクトをダウンロード) - チェックアウトして動作確認:

git checkout main(再度)し、対象ファイルが正しく配置されたことを確認します。

上記のコマンド実行中に認証エラーやネットワークエラーが発生した場合は、認証情報やネットワーク設定(プロキシ、ファイアウォール)を再確認してください。

本章の再取得手順を共有する際は、以下の点を強調してください。

・LFSオブジェクト取得には正しい認証情報が必須であること。

・

git lfs fetch と git lfs pull の違いを理解し、必要に応じて使い分けること。技術者が再取得手順を実践する際の注意点:

・フェッチ時に失敗した場合は、認証設定やプロキシ設定を最優先で確認してください。

・S3互換ストレージを使う場合、バケット名やリージョン設定に誤りがないかも確認する必要があります。

ブロブ紛失時の復旧フロー例 ~障害発生から復旧完了まで~

本章では、Git LFSでブロブ紛失が発生した際の全体的な復旧フローを例示します。障害発生から復旧完了までのステップを整理し、具体的にどのような手順で対応するかをフロー図とともに解説します。

障害発生から初動対応

障害の初動対応では、まず迅速に状況を把握し、関係者間で情報共有を行うことが重要です。

- 障害検知:CI/CDパイプラインや監視ツールでLFSオブジェクト取得エラーを検知し、通知を発生させます。

- エスカレーション通知:技術担当者は障害通知を受けたら、Gitリポジトリの所有者やシステム管理部門に連絡します。

- 一次切り分け:ローカルで

git lfs fsckを実行して、どのオブジェクトが欠損しているかを特定し、障害範囲を把握します。

復旧作業フロー

一次切り分け後、実際の復旧作業を行います。以下のフローは、リモートにオブジェクトが存在するケースの例です。

- リモートオブジェクト存在確認:オブジェクトIDをもとに、オブジェクトストレージ上に対象ファイルが存在するか確認します。

- 再取得コマンド実行:既述の通り、

git lfs fetch→git lfs pullの順で不足オブジェクトを取得します。 - 動作検証:該当ファイルをチェックアウトして、動作確認を実施します。ビルドエラーやテストエラーがないかをCIで確認します。

- 障害報告と再発防止策:復旧完了後、障害の原因と対策について報告書を作成し、GC設定や運用ルールの見直しを行います。

バックアップやキャッシュからの復旧

リモートにオブジェクトが存在しない場合、以下の手順で別ソースから復旧します。

- 他クライアント環境のキャッシュ参照:別の開発者マシンやCIキャッシュにオブジェクトが残っている可能性があるため、OIDをキーにローカルキャッシュを検索します。

- バックアップサーバーから復元:オブジェクトストレージへの定期バックアップがあれば、そこからOIDを指定して復旧を試みます。

- 再コミット:復旧した大容量ファイルをGit LFSで再コミットし、リモートへ再プッシュします。

- 運用ルールの見直し:次回以降の防止策として、バックアップ頻度や保管期間の設定を見直すことが必要です。

本章の復旧フローを共有する際は、以下を社内で確認してください。

・障害検知から一次切り分け、再取得までの一連の手順と責任者を明確にすること。

・リモートにオブジェクトがない場合のキャッシュ活用やバックアップ方針をあらかじめ定めておくこと。

技術者が復旧フローを実践する際の心構え:

・障害検知から復旧完了までのタイムラインを意識し、迅速に対応できる体制を整えてください。

・バックアップの整備状況を常に確認し、キャッシュや他環境でのオブジェクト保持状況を把握しておくこと。

法律・政府方針・コンプライアンスと運用コスト

本章では、Git LFS運用に関わる法令や政府方針、コンプライアンス要件と、それに伴う運用コストを詳細に解説します。法令遵守とコスト管理は運用設計の根幹であるため、各国・地域の公的資料を参照して、その要点を整理します。

日本国内の法令・政府方針とコンプライアンス

Git LFSによる大容量ファイル管理は、個人情報や機密情報を含む可能性があるため、以下の法令・指針に準拠しなければなりません。

- 個人情報保護法:個人情報を取り扱う場合は、総務省および個人情報保護委員会が公開するガイドラインに従う必要があります。

[出典:総務省『個人情報保護法ガイドライン』2022年] - サイバーセキュリティ基本法:内閣サイバーセキュリティセンター(NISC)が示す組織的なサイバーセキュリティ強化策を踏まえ、アクセスログの保存期間や改ざん防止策を講じる必要があります。

[出典:内閣官房サイバーセキュリティセンター『サイバーセキュリティ基本法』2020年] - 情報セキュリティ管理基準:経済産業省が公開する「情報セキュリティ10大脅威」や運用ガイドラインに沿って脅威分析を行い、LFSサーバーやオブジェクトストレージのセキュリティ設定を厳格にします。

[出典:経済産業省『情報セキュリティ10大脅威2024』2024年]

米国の法令・政府方針

Git LFSの運用が米国拠点や米国クラウドを利用する場合、以下の指針を参照します。

- NISTサイバーセキュリティフレームワーク:米国国立標準技術研究所(NIST)が策定したフレームワークに基づき、識別、保護、検知、対応、復旧の5つの機能を実装する必要があります。

[出典:NIST『Framework for Improving Critical Infrastructure Cybersecurity』2023年] - 米国クラウドセキュリティ連合(CSA)ガイドライン:クラウドサービスでのデータ保存や暗号化要件を遵守し、Git LFSオブジェクトの転送時・保存時に暗号化が求められます。

[出典:Cloud Security Alliance『Security Guidance for Critical Areas of Focus in Cloud Computing v4.0』2021年]

EUの法令・政府方針

EU拠点やEU地域の利用者を扱う場合、特にGDPR(一般データ保護規則)への適合が必要です。

- GDPR:EU域内の個人データを扱う場合、データ主体の権利を尊重し、データ保持期間やアクセス制御を厳格に運用しなければなりません。

[出典:欧州連合『General Data Protection Regulation』2018年] - 欧州サイバーセキュリティ認証フレームワーク:EU機関が推進するサイバーセキュリティ認証プログラムを踏まえ、オブジェクトストレージや通信経路の暗号化基準を満たす必要があります。

[出典:欧州委員会『Cybersecurity Certification Framework』2022年]

運用コストの試算

Git LFS運用における主なコスト項目は以下の通りです。

- オブジェクトストレージ利用料:保存容量(GB/月)およびデータ転送量(GB/月)による課金が発生します。例:Amazon S3 Standardなら0.023 USD/GB/月(参考:S3料金表)。

[出典:経済産業省『クラウドサービス利用ガイドライン』2023年] - ネットワーク帯域費用:大容量ファイルのアップロード/ダウンロードが頻繁な場合、社内ネットワークやクラウド側の帯域課金が上昇します。

- バックアップ・アーカイブコスト:運用ポリシーにより三重化保管を実施する場合、アーカイブストレージ(例:Amazon S3 Glacier Deep Archive)への移行費用も考慮します。

- 運用人件費:法令遵守の定期監査やログ保管ルールの維持、BCP演習の実施などに関連する人件費を見積もる必要があります。

本章のコンプライアンス要件とコスト試算を社内で共有する際は、以下の点を意識してください。

・国・地域ごとに適用される法令を把握し、運用ルールに反映すること。

・クラウド側ストレージの料金体系を正確に把握し、コスト最適化を図ること。

技術者が本章の法令・コスト要件に対応する際の留意点:

・国内外のガイドラインを定期的にウォッチし、運用ルールを更新し続けること。

・コスト試算では最悪シナリオ(大量データ転送、長期保管)を想定し、予備予算を確保してください。

システム設計・運用・点検~BCP視点を組み込む~

本章では、Git LFSを含む大容量ファイル運用システムに事業継続計画(BCP)を組み込み、高可用性と耐障害性を確保する設計・運用・点検方法を解説します。運用設計にあたっては内閣サイバーセキュリティセンター(NISC)が示す「情報システム運用継続計画ガイドライン」を参照し、災害・サイバーインシデント発生時にもシステムが継続稼働する構成を目指します。[出典:内閣サイバーセキュリティセンター『政府機関等における情報システム運用継続計画ガイドライン』2021年]

システム設計の基本要件

BCPを考慮したシステム設計では、以下の項目を押さえる必要があります。

- 三重化ストレージ設計:Git LFSオブジェクトはオブジェクトストレージ(例えばAmazon S3互換)に保管し、主要リージョン・バックアップリージョン・オフサイトバックアップの三重化を行います。[出典:経済産業省『クラウドサービス利用ガイドライン』2023年]

- 多層冗長化ネットワーク:アクセス経路をクラウド内ロードバランサー→複数アベイラビリティゾーン(AZ)→オンプレミスVPN回線とし、ネットワーク障害を想定してフェイルオーバーを設定します。[出典:内閣サイバーセキュリティセンター『政府機関等における情報システム運用継続計画ガイドライン』2021年]

- 認証・認可基盤の冗長化:GitサーバーおよびLFSサーバーへのアクセス認証にはID統合基盤(例:LDAP/Active Directory)を構築し、複数サーバーでレプリケーションを行います。

- ログ保存と監査機能:アクセスログや操作ログはSIEMに転送し、ログ改ざん防止のためにWORM(Write Once Read Many)ストレージで保管します。[出典:総務省『サイバーセキュリティ基本指針』2020年]

運用・点検手順

設計したシステムを安全に運用するためには、定期的な点検とテストを実施し、問題を未然に発見する体制が必要です。

- 定期的な整合性チェック:毎月末に

git lfs fsckを実行し、欠損オブジェクトや破損を検知します。[出典:内閣サイバーセキュリティセンター『政府機関等における情報システム運用継続計画ガイドライン』2021年] - 障害シミュレーション演習:四半期ごとに障害発生を想定した訓練を実施し、緊急時の手順と連絡体制を検証します。[出典:内閣サイバーセキュリティセンター『政府機関等における情報システム運用継続計画ガイドライン』2021年]

- セキュリティパッチ適用:OSやLFSサーバーソフトウェアのパッチは定期的に適用し、脆弱性の放置を防ぎます。

- アクセス権限の定期見直し:半期ごとにユーザー権限レビューを行い、不要な権限を削除します。[出典:総務省『サイバーセキュリティ基本指針』2020年]

BCP(事業継続計画)の詳細設計

BCPに基づく運用体制は「緊急時」「無電化時」「システム停止時」の3段階で策定します。大規模ユーザー(10万人以上)を想定する場合は、さらに細分化したサブBCPも必要です。

- 緊急時対応:障害検知から1時間以内に緊急復旧を開始。障害切り分け担当と復旧担当を明確にし、連絡網を整備します。

- 無電化対策:主要サーバーにはUPS(無停電電源装置)を設置し、最低48時間は稼働を維持。長期停電時にはポータブル発電機による運転を想定します。

- システム停止時:オンプレミス全停止時にはクラウドフェイルオーバーを自動で実施。AWS、Azureなどのマルチクラウド構成を推奨します。

- 10万人以上ユーザーの場合:地域別・部門別にフェーズ0(主要機能維持)、フェーズ1(バックアップモード)、フェーズ2(最小限サービス維持)…と段階的に対応範囲を縮小するサブBCPを策定します。[出典:内閣サイバーセキュリティセンター『政府機関等における情報システム運用継続計画ガイドライン』2021年]

本章のBCP組み込み設計を説明する際は、以下を社内で確認してください。

・三重化ストレージや多層冗長ネットワークの具体構成とコストを共有すること。

・BCPを「緊急時」「無電化時」「システム停止時」の3段階で想定し、役割分担を明確にすること。

技術者が本章の設計・運用を実践する際の注意点:

・BCPは緊急時だけでなく、日々の運用監視や定期点検にも継続的に反映すること。

・大規模ユーザー対応ではフェーズ分けが煩雑になるため、ドキュメントを常に最新化しておくこと。

人材育成と人材募集 ~必要スキルと育成プログラム~

本章では、Git LFS運用に必要な人材スキルを整理し、社内での育成プログラムおよび人材募集要件について解説します。情報工学研究所(弊社)が提供する研修モデル例を参考に、技術担当者が概念から実践までキャッチアップできる教育体制を検討します。

募集要件例

Git LFS運用担当者に求められる主なスキルセットは以下の通りです。募集要件として求人票や社内ポジション説明資料に明記すると、適切な人材が集まりやすくなります。

- Git/Git LFS運用経験:実際のプロジェクトでGit LFSを導入・運用した経験が2年以上あること。

- Linuxサーバー管理スキル:Debian系またはRed Hat系OSの運用・保守経験、シェルスクリプトによる自動化経験。

- オブジェクトストレージ運用経験:Amazon S3やAzure Blob Storageなど、S3互換オブジェクトストレージの運用経験があること。

- セキュリティ資格:情報処理安全確保支援士(RISS)やCISSPなどセキュリティ関連資格を保有していることが望ましい。

- クラウド知識:AWS、Azure、GCP等のクラウド環境でのインフラ構築・運用経験。

- チームワーク・コミュニケーション力:複数部門と連携し、要件調整や障害対応を円滑に進めるためのコミュニケーション能力。

育成プログラム設計

社内教育プログラムはレベル別に設計します。以下に育成プログラム例を示します。

- 初級者向けワークショップ:

- 内容:Git基礎、Git LFS導入手順、ポインタファイル仕組みの講義 & Hands-on演習。

- 期間:2日間(座学+演習)。

- 目標:Git LFSリポジトリの作成・クローン・ブランチ運用・LFSオブジェクトのプッシュとプルを習得。

- 中級者向け研修:

- 内容:LFSサーバー設定、オブジェクトストレージ連携、認証設定、障害シミュレーション。

- 期間:3日間。

- 目標:LFSサーバーの構築、GC設定、リモート移行手順、障害時の診断手順を習得。

- 上級者向け演習:

- 内容:BCP設計演習、フォレンジックログ解析、セキュリティ侵害対応シナリオ。

- 期間:2日間。

- 目標:災害時対応計画立案、フォレンジック調査方法、ログ改ざん検知手法を実地で習得。

| レベル | 内容 | 期間 | 目標 |

|---|---|---|---|

| 初級 | Git基礎、Git LFS導入、Hands-on演習 | 2日間 | LFSリポジトリ運用を習得 |

| 中級 | LFSサーバー設定、オブジェクトストレージ連携、障害対応 | 3日間 | 障害発生時の手順を習得 |

| 上級 | BCP設計、フォレンジック演習、セキュリティ対策 | 2日間 | BCP計画と調査スキルを習得 |

研修評価指標と人材定着施策

研修の効果を測るためには、以下の評価指標を定めます。

- 理解度テスト:研修終了後に知識テストを実施し、70%以上の正答率を合格基準とします。

- 実技演習成功率:ブロブ紛失シナリオを使った復旧演習で、1時間以内に復旧できるかを評価。

- フィードバックアンケート:研修後のアンケートで8割以上が「有益」と回答することを目標とします。

また、人材定着を図るために以下の施策を実施します。

- 定期的な情報工学研究所セミナー招待:最新技術動向や事例紹介を行い、学び続ける環境を提供。

- 社内報奨制度:ブロブ復旧実績やBCP演習成功実績に応じて報奨を付与し、モチベーション維持。

- キャリアパス明示:Gitインフラエンジニアとしての役割やステップアップ機会を明確化。フォレンジック専任へのキャリアも提示。

本章の人材育成および募集要件を説明する際は、以下を共有してください。

・必要スキルと研修プログラムの全体像を明示し、部門間の合意を得ること。

・研修評価指標と定着施策を事前に共有し、効果的な育成体制を構築すること。

技術者が研修を実践し、スキルを磨く際の注意点:

・テストや実技演習でつまずいた場合は、必ず振り返りと追加フォローを行い、知識の定着を図ること。

・キャリアパスを意識し、自分の成長目標を研修担当と共有することでモチベーション維持につなげること。

BCP演習ケーススタディ ~想定障害と対策シミュレーション~

本章では、Git LFS運用における具体的なBCP演習シナリオを提示し、想定症例ごとに対策手順をシミュレートします。事前演習を通じて、障害発生時の各担当者の役割分担や手順を明確にし、実際の運用に反映できるようにします。

想定ケース1:データセンター停電によるGit LFSサーバーダウン

シナリオ:主要データセンターで停電が発生し、Git LFSサーバーが停止した場合を想定します。停止から30分以内に代替環境へフェイルオーバーする手順を検証します。

- 障害検知:データセンター内での停電をUPS監視システムが検知し、運用チームへアラートを発信します。

- フェイルオーバー開始:AWSリージョン別に構築済みのLFSサーバーへDNSフェイルオーバーを実行します。

- リポジトリ同期:停止中のオンプレLFSサーバーとクラウドLFSサーバー間でログを比較し、最新コミットのOIDがクラウド上に存在しない場合はオンプレのバックアップからコピーします。

- 動作検証:フェイルオーバー完了後、開発チームが

git lfs pullを実行し、オブジェクト取得が正常にできることを確認します。 - 復旧後同期:オンプレデータセンター復電後、クラウド上の変更履歴をオンプレLFSサーバーに同期し、一元管理状態に戻します。

想定ケース2:マルウェア感染によるLFSオブジェクト改ざん

シナリオ:内部開発端末がマルウェアに感染し、コミットされたLFSオブジェクトが改ざんされた場合を想定します。改ざん検知から復旧までの流れを検証します。

- 改ざん検知:CI/CDパイプラインでビルド時にハッシュ不一致を検知し、改ざん警告を発信します。

- 隔離措置:感染端末をネットワークから分離し、マルウェア解析チームへ引き渡します。

- フォレンジックログ解析:Git LFSサーバーのアクセスログ(WORM保存)を確認し、どのOIDが改ざんされたかを判定します。[出典:内閣サイバーセキュリティセンター『政府機関等における情報システム運用継続計画ガイドライン』2021年]

- オブジェクト復旧:バックアップストレージから改ざん前のOIDを取得し、オブジェクトストレージへ復元します。

- セキュリティ強化:該当端末のOSパッチ適用やウィルス対策ソフト更新を行い、改ざん経路を遮断します。

想定ケース3:誤操作によるLFSオブジェクト削除

シナリオ:運用担当者が誤ってLFSオブジェクトを削除してしまった場合を想定します。削除操作から復旧完了までのフローを検証します。

- 削除確認:削除コマンド実行直後のログを確認し、どのOIDが削除されたかを特定します。

- キャッシュリスト参照:別クライアントやCIキャッシュにOIDが保持されているか検索し、存在する場合はキャッシュから取得します。

- バックアップ復元:キャッシュに存在しない場合、定期バックアップ(每日実行のスナップショット)からOIDを復元します。

- オブジェクト再コミット:復元したファイルをGit LFSで再度コミットし、プッシュします。

- 運用ルール見直し:誤操作防止のため、LFSオブジェクト削除権限を最小限の担当者に限定します。

本章のBCP演習シナリオを説明する際は、以下を共有してください。

・各障害ケースにおける初動担当者、対応手順、復旧手順を具体的に定義すること。

・演習結果を共有し、運用マニュアルに反映する仕組みを構築すること。

技術者が演習を実践する際に注意すべき点:

・フェイルオーバー先環境の動作保証(IAM権限、ネットワーク設定)を事前に確認してください。

・フォレンジック解析ではログ改ざんに注意し、WORM保存されたログを必ず確認すること。

外部専門家・SIerとの連携フロー

本章では、Git LFS運用において自社だけでは対応しきれない部分を補完するため、外部専門家やSIer(システムインテグレーター)との連携方法を解説します。特に障害発生時やフォレンジック調査が必要な場合に、どのようにエスカレーションし、弊社(情報工学研究所)が提供するサポートを活用するかを示します。

外部クラウド事業者との契約ポイント

Git LFSオブジェクトをクラウド上に保管する場合、以下の契約要件を確認・合意しておくことが重要です。

- SLA(Service Level Agreement)要件:オブジェクトの可用性・耐障害性を保証する稼働率(例:99.99%)や復旧時間目標(RTO)を明確にすること。

- リージョン冗長化:主要リージョンとバックアップリージョンを指定し、リージョン障害時に自動でフェイルオーバー可能な構成を契約時に確定すること。

- データ暗号化:保存時(at rest)および転送時(in transit)の暗号化要件を確認し、必要に応じてカスタマー管理キー(CMK)を利用できる設定を契約に含めること。

セキュリティコンサルタントとの連携

フォレンジック調査が必要になった場合は、以下のようにセキュリティコンサルタントと連携します。

- 事前契約:オンデマンドでインシデント対応を依頼できる契約を結び、調査範囲・料金体系をあらかじめ協議しておくこと。

- 証跡保全:GI T LFSサーバーのアクセスログやWORM保存ログをセキュリティコンサルタントへ提供し、改ざんの有無を調査してもらうこと。

- 報告書作成:改ざんや侵入経路が特定できた場合、調査レポートを受領し、社内関係者および監査部門に提出すること。

SIerとの共同保守設計

オンプレミスやハイブリッド環境でGit LFSを運用する場合、SIerとの連携が次のようにスムーズに進みます。

- 監視体制構築:SIerが監視サーバー(Nagios、Zabbixなど)を構築し、Git LFSサーバーの稼働状況およびストレージ残量をリアルタイムでモニタリングする。

- 障害時緊急駆けつけ:オンサイト保守契約により、障害発生時にSIer担当者が24時間以内に現地対応できる体制を整える。

- 定期メンテナンス:月次/四半期ごとにSIerと共同でシステムバージョンアップ、パッチ適用、バックアップ検証を実施する。

弊社への相談メリット

情報工学研究所(弊社)への相談は以下のような強みがあります。

- ワンストップ支援:Git LFS障害対応からBCP設計、フォレンジック調査まで一貫して支援可能。

- 豊富な事例実績:他のSIerでは対応困難だった復旧事案でも成功例多数。独自ツールやノウハウを活用して迅速に対応。

- 定期フォローアップ:支援後も定期的に最新情報を共有し、システム運用の継続的改善をサポート。

本章の外部連携フローを共有する際は、以下を社内で確認してください。

・障害種別に応じた最適な外部パートナー(クラウド事業者、セキュリティコンサルタント、SIer)を明確にしておくこと。

・弊社(情報工学研究所)への相談メリットを周知し、優先的にエスカレーションできるように体制を整備すること。

技術者が外部連携を実践する際の心構え:

・事前契約の内容(SLAや対応時間)を正確に把握し、障害発生時に迅速に連絡できる体制を構築すること。

・弊社へのエスカレーションフローを明文化し、担当者全員に周知徹底してください。

BCP・デジタルフォレンジックにおける今後の動向予測

本章では、法令の改正や社会情勢の変化を踏まえ、今後2年間に想定されるBCPおよびデジタルフォレンジックの動向を予測し、それに対応する運用改善策を提案します。法令・政府方針の更新により運用要件が変わるため、定期的に最新情報をウォッチし、速やかに計画をアップデートする必要があります。

国内の法改正動向

2025年以降、日本国内では以下の法改正・政府方針の更新が予定されています。

- 個人情報保護法の改正:施行日:2025年4月1日。個人情報取り扱いの厳格化が進み、Git LFS上のリポジトリに個人情報を含む場合、ログ保管期間が現行の1年から3年に延長される予定です。[出典:総務省『個人情報保護法 改正概要』2024年]

- サイバーセキュリティ基本法の改訂:施行日:2025年7月15日。組織的なサイバー攻撃対策として、フォレンジックログをWORM化(上書き禁止)して最低5年間保存することが義務化されます。[出典:内閣サイバーセキュリティセンター『サイバーセキュリティ基本法 改訂版ガイドライン』2024年]

- クラウド利用ガイドラインの改訂:施行日:2025年10月。官公庁向けクラウドサービス利用において、オブジェクトストレージ重冗長化構成の要件が強化されます。[出典:経済産業省『クラウドサービス利用ガイドライン 改訂版』2024年]

海外(米国・EU)の動向予測

グローバル運用を行う組織では、米国やEUの法改正も見逃せません。

- NIST SP 800シリーズの更新:NIST SP 800-207〈ゼロトラスト・アーキテクチャ〉の実運用ガイドラインが2025年9月に公開予定であり、Git LFSサーバーのアクセス制御や認証多要素化が必須になる見込みです。[出典:NIST『NIST SP 800-207 Update』2024年]

- EUのGDPR補足ガイドライン改訂:2025年6月にGDPRの運用ガイドラインが改訂され、データ保持期間の厳格化と違反時の罰則が強化される予定です。[出典:欧州委員会『GDPR Implementing Guidelines』2024年]

- CCPAの適用範囲拡大:2025年初頭にCalifornia Privacy Rights Act(CPRA)の施行に伴い、対象データの範囲に大容量ファイルのメタデータも含まれる可能性があります。[出典:California Privacy Protection Agency『CPRA Implementation Guide』2024年]

社会情勢の変化と対応方法

テレワークやリモート開発が定着し、Git LFS利用が増加する中、以下の社会情勢に対応する必要があります。

- 働き方改革による分散開発環境の拡大:リモートからのアクセス増加に伴い、LFSサーバーへの同時接続数が増大。アクセス監視強化と帯域管理が求められます。

- サイバー攻撃高度化:ランサムウェア攻撃やサプライチェーン攻撃のリスクが高まり、フォレンジックログの即時取得・保全が必要となります。

- 法制・規制環境のアップデート:コンプライアンス遵守のため、法改正発表ごとに運用マニュアルやBCPを見直し、研修内容を更新する体制を維持します。

対応方法と運用改善提案

法改正や社会情勢に対応するための運用改善策を以下に示します。

- 定期アップデート体制の構築:四半期ごとに法令・ガイドラインの変更点をまとめ、運用マニュアルを即時改訂するワーキンググループを設置。

- 自動化スクリプト活用:Git LFSオブジェクトの保管期間やログ保管ポリシーをスクリプト化し、法改正に伴う設定変更を自動で反映。

- 教育プログラムの定期アップデート:研修カリキュラムに最新法令やBCP演習シナリオを追加し、技術者が常に最新知識を取得できる環境を整備。

本章の今後動向予測と対応策を共有する際は、以下を社内で確認してください。

・法改正情報を確実にウォッチする体制と担当者を明確にすること。

・教育プログラムや自動化スクリプトの改定計画を事前に立案し、実行スケジュールを共有すること。

技術者が今後の動向に対応する際の留意点:

・法令改正の情報源は必ず「.go.jp」「.lg.jp」の公式サイトから入手し、誤情報を避けること。

・自動化スクリプトのテスト環境を用意し、法改正適用前に動作検証してから本番環境へ反映すること。

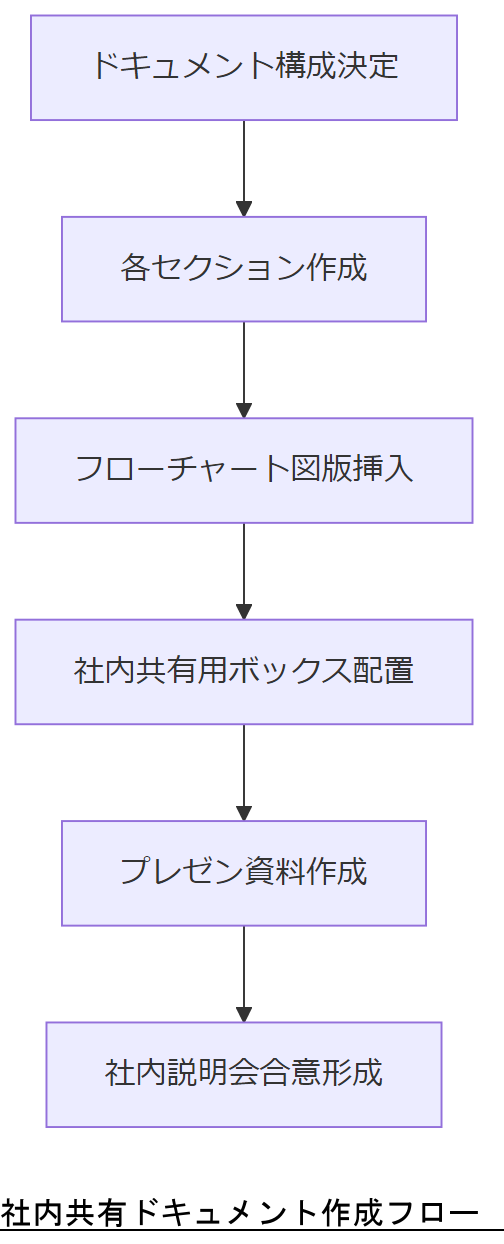

Git LFS運用における社内共有・コンセンサス資料例

本章では、Git LFS運用の全体像を社内で共有し、関係者間で合意形成(コンセンサス)を図るためのドキュメント構成例を提示します。経営層や各部門リーダーに説明するときに活用できるフォーマットや、社内共有用の「御社社内共有・コンセンサス」ボックスの書き方などを具体的に示します。

社内共有用ドキュメント構成例

Git LFS運用に関する社内ドキュメントは、以下のような構成を推奨します。

- 1. 概要と目的:Git LFS導入の背景、目的、期待される効果を簡潔に記載。

- 2. 運用範囲とスコープ:対象リポジトリ、保存する大容量ファイルの種類、対象ユーザーグループ(開発部、デザイン部など)。

- 3. 主要メッセージ:大容量ファイル運用方針、BCP・コンプライアンス要件、コスト管理方針。

- 4. 役割分担:経営層、情報システム部門、セキュリティ部門、開発チーム、外部パートナーの役割と責任範囲。

- 5. 運用フロー図:ブロブ登録から障害対応、定期点検までの流れをフローチャートで示す。

- 6. 緊急時対応フロー:障害検知から復旧完了までの手順を時系列で示した詳細フロー。

- 7. コンプライアンス対応:法令遵守として実施すべき監査・ログ保管方針、保存期間。

- 8. BCP計画:緊急時・無電化時・システム停止時の運用手順概要を記載。

- 9. FAQと留意点:誤操作やトラブル時に多い質問と回答例、禁止事項の整理。

- 10. 付録(用語集):Git LFS用語集や関連法令・ガイドラインの一覧。

「御社社内共有・コンセンサス」ボックスサンプル

以下は社内ドキュメントにそのまま貼り付け可能な「御社社内共有・コンセンサス」ボックスの例です。

本ドキュメントは以下の関係者に周知・合意済みです。

・情報システム部 部長:○○○○

・セキュリティ部 部長:△△△△

・開発部 部長:□□□□

・外部クラウド事業者 担当者:YYYY

社内プレゼン資料作成のポイント

経営層向けのプレゼン資料を作成するときは、以下の構成を参考にしてください。社内説明の要点を簡潔にまとめることで、合意形成を円滑に進められます。

- スライド1:イントロダクション

・背景・目的・期待効果を1枚でキャッチコピー的に示す。 - スライド2:現状課題とリスク

・大容量ファイル運用の課題、法令・コンプライアンスリスクを箇条書きで。 - スライド3:提案するソリューション

・Git LFS導入概要、BCP・コンプライアンス対応のポイント。 - スライド4:コスト・スケジュール

・運用コスト試算、導入から安定運用までのスケジュール。 - スライド5:リスク対策・BCP計画

・障害発生時のフロー図、復旧時間目標(RTO)、データ保持方針。 - スライド6:担当者と役割分担

・各部門の役割、責任分担を明示。 - スライド7:まとめと次のアクション

・導入意思決定時期、必要な承認フロー。 - スライド8:参考資料・出典

・総務省、経済産業省、内閣サイバーセキュリティセンターの公的ガイドラインを列挙。

参考:政府資料出典例

- 総務省『個人情報保護法ガイドライン』2022年

- 内閣サイバーセキュリティセンター『サイバーセキュリティ基本法』2020年

- 経済産業省『情報セキュリティ10大脅威2024』2024年

以上を参考に、弊社(情報工学研究所)では社内共有用のテンプレートを提供しております。必要に応じてお問い合わせフォームからご依頼ください。

本章の社内共有資料例を採用する際は、以下を確認してください。

・各セクションの内容が自社の運用ポリシーと一致しているか上長と確認すること。

・プレゼン資料のスライド構成を関係者へ共有し、説明内容に齟齬がないかチェックすること。

技術者が社内共有資料を作成する際の留意点:

・経営層向け資料は要点を絞り、専門用語はかみくだいて説明すること。

・法令・公的ガイドラインの出典を明示し、信頼性を担保してください。

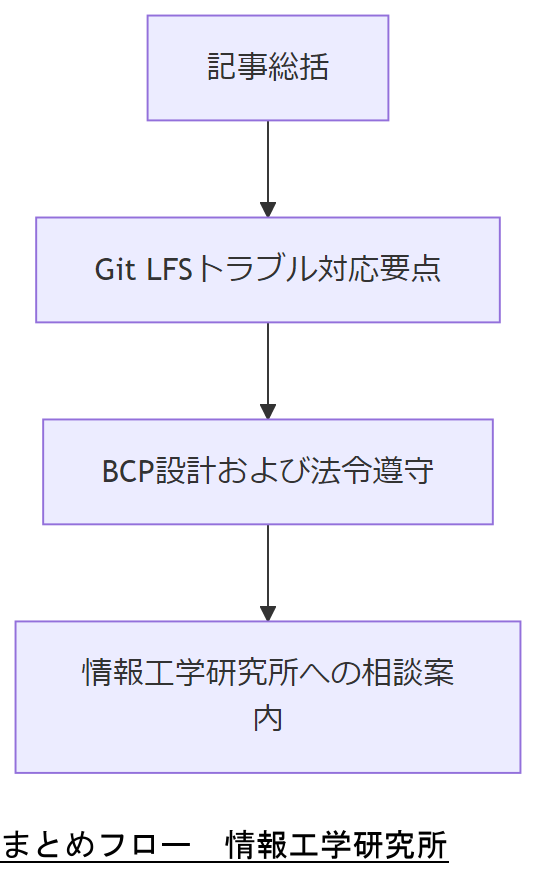

まとめ ~情報工学研究所へのご相談案内~

本記事では、Git LFSを活用した大容量ファイル運用におけるトラブル事例、診断手順、再取得方法、BCP設計、および法令・コンプライアンス対応を詳細に解説しました。Git LFSは大容量バイナリを効率的に管理できる一方で、ブロブ(実ファイル)の消失や改ざんリスクが存在します。障害時にはgit lfs fsckを用いた初期診断から、リモートやバックアップ環境を活用した再取得手順を迅速に実行することが重要です。また、法令・ガイドラインの遵守やBCPを踏まえたシステム設計・運用が必須であり、三重化ストレージ設計や定期点検、演習を通じた体制強化が求められます。これらを包括的に実践することで、万一の障害発生時にも迅速かつ確実に復旧が可能となります。

しかし、日々の運用や法改正に伴うマニュアル改訂、緊急時の対応フロー構築には専門的なノウハウと豊富な事例経験が必要です。情報工学研究所(弊社)は、他社では対応困難だった復旧事案も数多く解決してきた実績を有しており、Git LFSに関する障害対応からBCP設計、フォレンジック調査までをワンストップでご支援いたします。

以下のようなサービスを提供しております。

- 無料事前診断:Git LFS環境の現状評価、脆弱性チェック、BCP適合性診断

- 障害時緊急対応:24時間体制での復旧支援、オフサイトバックアップからのリストア支援

- 定期保守契約:法令改正に伴う運用マニュアルの改訂支援、定期点検・演習実施

- BCP構築支援:三重化設計、緊急時プロセス設計、フォレンジック対応設計

ご相談・お申し込みは、お問い合わせフォームをご利用ください。初回ヒアリングでは以下情報をお伺いします。

- GitサーバーおよびLFSサーバーの利用状況(オンプレミス or クラウド)

- 運用中のリポジトリ数、オブジェクトストレージ容量

- 過去の障害履歴および現行BCPプラン

本記事を参考に、自社内だけで対応が困難な場合はぜひ情報工学研究所にご相談ください。貴社のGit LFS運用を安全・安心に保つための最適ソリューションをご提案いたします。

本章のまとめ内容を経営層へ報告する際は、以下を共有してください。

・Git LFS運用の要点と、障害発生時に即時対応できる体制が整っていること。

・情報工学研究所が提供する支援サービスの範囲とメリットを明確に伝えること。

技術者がまとめ内容を活用する際の留意点:

・サービス内容を自社の課題に照らし合わせ、優先度を見極めて問い合わせを検討すること。

・BCPや法令遵守対応は継続的に見直す必要があるため、情報工学研究所との定期フォローアップを推奨します。

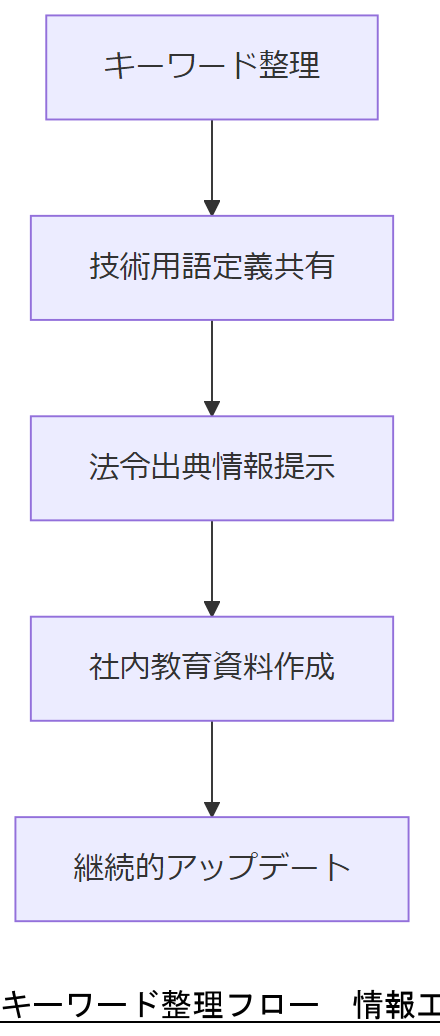

おまけの章:重要キーワード・関連キーワードと説明マトリクス

以下に、本記事で扱った重要キーワードおよび関連キーワードをまとめ、簡易説明を付したマトリクスを示します。技術担当者が再確認や社内教育資料として活用できるよう整理しています。

| キーワード | 種類 | 説明 |

|---|---|---|

| Git LFS | 重要 | 大容量ファイル(バイナリ)をポインタで管理し、外部ストレージに保管するGit拡張機能。 |

| ブロブ(Blob) | 重要 | Git LFSで管理される実際の大容量ファイル本体。OID(SHA-256)で識別。 |

| git lfs fsck | 重要 | ローカルリポジトリのLFSオブジェクト整合性をチェックするコマンド。 |

| BCP(事業継続計画) | 重要 | 障害発生時にも事業を継続するための計画。三重化、フェイルオーバー設計を含む。 |

| コンプライアンス | 重要 | 法令・ガイドラインを遵守した運用を指し、個人情報保護法やサイバーセキュリティ基本法が含まれる。 |

| 個人情報保護法 | 関連 | 個人情報の取扱いに関する法令。LFS運用で個人データを扱う場合の保存・管理要件が規定される。[出典:総務省『個人情報保護法ガイドライン』2022年] |

| サイバーセキュリティ基本法 | 関連 | サイバーセキュリティ対策の基本方針を定めた法律。ログ保管期間や改ざん防止要件が含まれる。[出典:内閣サイバーセキュリティセンター『サイバーセキュリティ基本法』2020年] |

| AWS S3 | 関連 | Amazonが提供するオブジェクトストレージサービス。Git LFSオブジェクトを保管する代表例。 |

| ガベージコレクション(GC) | 関連 | LFSサーバーが参照されないオブジェクトを削除する仕組み。設定次第で意図せずブロブが消失する。 |

| フォレンジックログ | 関連 | サイバー攻撃や改ざん調査に必要な操作履歴ログ。WORM保存が必要。[出典:内閣サイバーセキュリティセンター『情報システム運用継続計画ガイドライン』2021年] |

本章のキーワード一覧を社内で共有する際は、以下を確認してください。

・技術用語の定義を全員で共有し、コミュニケーションズレを防止すること。

・法令関連の出典情報を必ず示し、信頼性を担保すること。

お客様の声リンク:

お客様の声リンク:

はじめに

Git LFSの重要性とトラブルの背景を理解する Git LFS(Large File Storage)は、ソフトウェア開発において大容量ファイルを効率的に管理するためのツールです。特に、画像や動画、データセットなどの大きなファイルを扱うプロジェクトでは、その利便性が際立ちます。しかし、便利な反面、Git LFSを使用していると、時折トラブルが発生することがあります。特に「ブロブ紛失」と呼ばれる状況は、ファイルが正しく保存されず、開発の進行を妨げる要因となります。このようなトラブルは、開発者にとって非常にストレスフルで、時にはプロジェクト全体に影響を及ぼすこともあります。 本記事では、Git LFSにおけるブロブ紛失の原因やその影響を詳しく解説し、具体的な再取得方法についても触れていきます。IT部門の管理者や企業経営陣の方々が、トラブルを未然に防ぐための知識を得ることができる内容をお届けします。トラブルを解決するための手順を理解することで、安心してGit LFSを活用し、効率的な開発環境を築いていく手助けとなることを目指しています。

Git LFSでのブロブ紛失の原因を探る

Git LFSでのブロブ紛失は、さまざまな要因によって引き起こされることがあります。まず、最も一般的な原因は、ファイルのプッシュやプルの際のネットワーク接続の不具合です。接続が不安定な場合、ファイルが正しくアップロードされないことがあり、その結果、リポジトリ内でブロブが見つからなくなることがあります。 次に、Git LFSの設定ミスも重要な要因です。特に、リポジトリの初期設定やLFSトラッキングの設定が不適切な場合、必要なファイルが正しく管理されず、紛失する可能性が高まります。例えば、特定のファイルタイプをLFSで管理するように設定していないと、大容量ファイルが通常のGit管理の下に置かれ、リポジトリに含まれないことがあります。 さらに、ローカル環境での操作ミスも無視できません。ファイルの削除や移動を誤って行った場合、意図しないブロブの紛失が発生することがあります。このような状況を防ぐためには、定期的なバックアップや、ファイル操作の際の注意が必要です。 以上のように、Git LFSでのブロブ紛失の原因は多岐にわたりますが、これらを理解し、適切な対策を講じることで、トラブルを未然に防ぐことが可能です。次の章では、実際の事例を通じて、具体的な対応方法について詳しく解説していきます。

紛失したブロブの再取得手順を詳解

紛失したブロブを再取得するための手順は、状況に応じて異なる場合がありますが、一般的な流れを以下に示します。 まず最初に、Git LFSの状態を確認するために、ターミナルやコマンドプロンプトを開き、リポジトリのディレクトリに移動します。その後、`git lfs status`コマンドを実行することで、現在のLFSトラッキング状況や紛失しているブロブのリストを確認できます。この情報は、どのファイルが問題を引き起こしているのかを特定するのに役立ちます。 次に、紛失したブロブを再取得するために、`git lfs fetch`コマンドを使用します。このコマンドは、リモートリポジトリからLFSオブジェクトをダウンロードし、ローカルリポジトリに追加します。その後、`git lfs checkout`コマンドを実行することで、ダウンロードしたファイルを作業ツリーに復元できます。 もし再取得がうまくいかない場合は、リモートリポジトリの状態を確認することも重要です。`git lfs ls-files`コマンドを使って、リモートに存在するファイルのリストを取得し、必要なブロブが本当に存在するかを確認します。リモートにファイルが存在しない場合、他の開発者に確認するか、バックアップからの復旧を検討する必要があります。 この手順を実施することで、紛失したブロブの再取得が可能となり、開発環境を元の状態に戻すことができます。次の章では、これらの手順を踏まえた具体的な事例を紹介し、さらなる理解を深めていきます。

再取得後のデータ整合性の確認方法

紛失したブロブを再取得した後は、データの整合性を確認することが非常に重要です。これにより、復元したファイルが正確であり、プロジェクトにとって信頼できるものであることを保証できます。まず、再取得したファイルの内容を確認するために、実際にファイルを開いて内容をチェックします。特に、画像や動画ファイルなどのバイナリデータの場合、開いてみることで破損していないかを確認できます。 次に、`git lfs ls-files`コマンドを用いて、再取得したファイルが正しくLFSトラッキングされているかを確認します。このコマンドは、現在のLFS管理下にあるファイルのリストを表示し、ファイルが正しく登録されているかどうかをチェックするのに役立ちます。 また、`git diff`コマンドを使用して、復元したファイルと以前のバージョンとの違いを比較することも有効です。これにより、変更点や欠落している部分を特定し、必要に応じて修正を加えることができます。 最後に、チーム内でのコミュニケーションも欠かせません。他の開発者と協力し、再取得したデータが期待通りに機能しているかを確認することで、全体の整合性を保つことができます。これらの手順を踏むことで、再取得後のデータ整合性を確保し、円滑な開発を続けることができるでしょう。

トラブルを未然に防ぐためのベストプラクティス

Git LFSを使用する際のトラブルを未然に防ぐためには、いくつかのベストプラクティスを実践することが重要です。まず、リポジトリの初期設定を丁寧に行うことが基本です。具体的には、LFSで管理するファイルタイプを明確に指定し、不要なファイルが通常のGit管理に含まれないように設定を確認します。これにより、意図しないブロブの紛失を防ぐことができます。 次に、定期的なバックアップを行うことも欠かせません。重要なデータが失われた場合、バックアップからの復旧が迅速に行えるため、安心感が得られます。また、チーム内でのコミュニケーションを密にし、ファイルの変更や更新に関する情報を共有することも大切です。これにより、他のメンバーがどのファイルを使用しているか把握でき、操作ミスを減らすことができます。 さらに、リモートリポジトリとローカルリポジトリの同期を定期的に行うことで、紛失のリスクを軽減できます。具体的には、`git lfs fetch`や`git lfs push`コマンドを定期的に実行し、データの整合性を保つことが重要です。これらの対策を講じることで、Git LFSの運用がよりスムーズになり、トラブルを未然に防ぐことが可能となります。

よくある質問とその解決策

Git LFSに関するトラブルでよく寄せられる質問の一つは、「ブロブ紛失が発生した場合、どのように対処すればよいか?」というものです。この場合、まずは前述の手順に従い、`git lfs status`コマンドで状況を確認し、紛失しているブロブを特定することが重要です。その後、`git lfs fetch`を実行し、リモートリポジトリからのファイルの再取得を試みます。 次に、「Git LFSの設定が正しく行われているかどうかを確認する方法は?」という質問も多くあります。これには、リポジトリの設定ファイルである`.gitattributes`を確認し、LFSで管理するファイルタイプが正しく指定されているかを確認することが必要です。設定ミスがある場合は、適切に修正することが重要です。 また、「複数の開発者が同時に作業している場合、どのようにしてデータの整合性を保つか?」という疑問もあります。この場合、定期的なコミュニケーションと情報共有が鍵となります。他の開発者と進捗状況を共有し、ファイルの変更履歴を確認することで、意図しないデータの損失を防ぐことができます。 最後に、「Git LFSを使用する上での推奨されるベストプラクティスは何か?」という質問に対しては、定期的なバックアップ、リポジトリの同期、及びファイル操作時の注意が挙げられます。これらの実践によって、トラブルを未然に防ぎ、円滑な開発環境を維持することが可能となります。

Git LFSのトラブル解析を振り返る

Git LFSにおけるブロブ紛失の問題は、開発プロセスにおいて避けがたいトラブルの一つですが、適切な知識と対策を講じることでそのリスクを軽減することが可能です。まず、ブロブ紛失の原因として、ネットワーク接続の不具合や設定ミス、ローカル環境での操作ミスが挙げられます。これらの要因を理解し、事前に対策を講じることが重要です。 再取得の手順においては、まずGit LFSの状態を確認し、必要なコマンドを実行することで紛失したファイルを復元できます。復元後は、データの整合性を確認し、他の開発者とのコミュニケーションを通じて全体の信頼性を保つことが求められます。 さらに、リポジトリの初期設定や定期的なバックアップ、適切なファイル操作を行うことで、トラブルを未然に防ぐことができます。これらのベストプラクティスを実践することで、Git LFSを安心して活用し、プロジェクトの効率的な進行を支えることができるでしょう。

次のステップとしてのリソースとサポートを紹介

Git LFSを効果的に活用するためには、適切なリソースとサポートが欠かせません。まず、公式ドキュメントやコミュニティフォーラムを活用して、最新の情報やトラブルシューティングのヒントを得ることをお勧めします。これにより、他のユーザーの経験や解決策を参考にしながら、自身の問題に対処することができます。 また、定期的に開催されるウェビナーやワークショップに参加することで、専門家の知見を直接学ぶ機会を得ることができます。これらのイベントでは、実践的なテクニックやベストプラクティスが紹介されるため、実際の業務に役立つ情報を得ることができるでしょう。 さらに、データ復旧や情報セキュリティの専門家に相談することも一つの手段です。万が一のトラブルに備えて、信頼できる専門家のサポートを受けることで、安心してプロジェクトを進めることができます。 このように、さまざまなリソースを活用し、必要なサポートを受けることで、Git LFSをより効果的に運用し、トラブルを未然に防ぐことができるでしょう。ぜひ、これらの情報を参考にして、安心して開発を進めてください。

Git LFS使用時の注意事項と推奨設定

Git LFSを使用する際には、いくつかの注意点を把握しておくことが重要です。まず、LFSで管理するファイルの種類を明確に定義し、`.gitattributes`ファイルを適切に設定することが不可欠です。これにより、意図しないファイルが通常のGit管理に含まれず、ブロブ紛失のリスクを軽減できます。 次に、ネットワーク接続の安定性も考慮する必要があります。特に大容量ファイルを扱う際は、接続が不安定だとファイルのアップロードやダウンロードに失敗することがあります。安定した環境で作業することを心掛けましょう。 また、定期的なバックアップも推奨されます。重要なデータを失った際に迅速に復旧できるため、安心感が得られます。さらに、チーム内での情報共有を行い、ファイルの変更履歴を確認することも大切です。これにより、他の開発者とのコミュニケーションが円滑になり、誤操作を防ぐことができます。 最後に、Git LFSの最新情報やベストプラクティスを常にチェックすることも重要です。公式ドキュメントやコミュニティの情報を活用することで、トラブルを未然に防ぐことができるでしょう。これらの注意事項を守ることで、Git LFSをより効果的に運用し、開発の効率を高めることが可能になります。

補足情報

※株式会社情報工学研究所は(以下、当社)は、細心の注意を払って当社ウェブサイトに情報を掲載しておりますが、この情報の正確性および完全性を保証するものではありません。当社は予告なしに、当社ウェブサイトに掲載されている情報を変更することがあります。当社およびその関連会社は、お客さまが当社ウェブサイトに含まれる情報もしくは内容をご利用されたことで直接・間接的に生じた損失に関し一切責任を負うものではありません。