仮想マシン統合ドライバのログ解析手順を理解し、迅速な障害原因特定と証拠保全を実現できます。

BCPの3段階運用モデル(緊急時・無電化時・全停止時)を仮想環境に適用し、事業継続性を確保できます。

2025–2027年の法令改正と運用コスト変動を予測し、最適なシステム設計・予算計画を立案できます。

統合ドライバログとは何か

【想定】VMware Toolsの統合ドライバログは、ゲストOSとホスト間の各種操作(時刻同期、ファイル転送、ハートビートなど)を記録します。

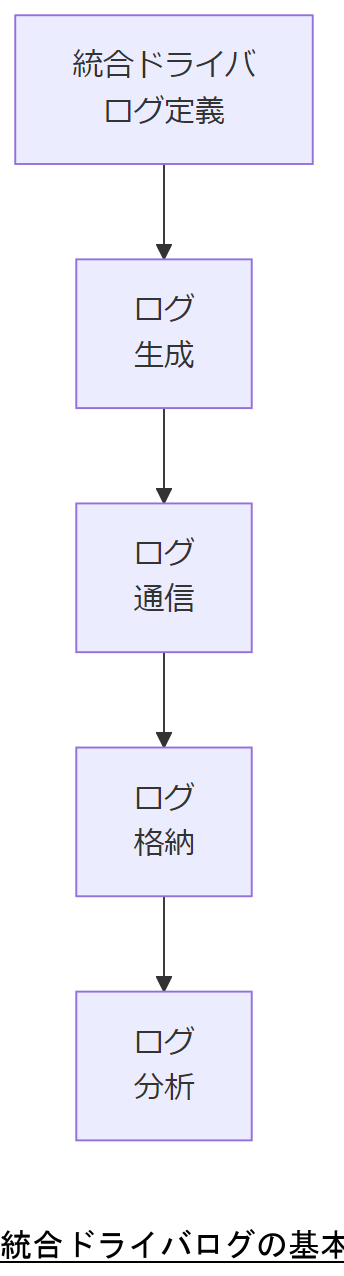

IPAの「コンピュータセキュリティログ管理ガイド」では、ログは生成、通信、格納、分析、廃棄の一連プロセスで厳格に管理すべきと定められています。

NISCの「政府機関における情報システムのログ取得・管理の在り方調査報告書」では、政府機関システムのログ取得と保存方法を示しています。

SP800-92は、ログ管理のベストプラクティスとしてハッシュ処理とタイムスタンプ付与を推奨し、証拠保全に必要な要件を定義しています。

SP800-86は、インシデント対応へのフォレンジック技法統合を解説し、ログを初動調査での主要証拠源と位置づけています。

IPAの脆弱性対策動向報告では、追加費用なしのセキュリティログ自動生成機能を推奨しています。

IPAの情報セキュリティ白書2024では、組織横断のログ分析がインシデント予防と早期検知に必須と強調されています。

IPAの情報セキュリティ関連ガイドでは、運用保守の観点からログ管理の20項目を列挙し、日常的な監視を推奨しています。

IT-BCPガイドラインでは、ログ管理を運用継続計画の一環と規定し、非常時でも証跡を確保する重要性を示しています。

この章では、統合ドライバログの基本的な定義と管理プロセスを説明しました。上司へは「ログ管理の全体像をまず押さえること」が重要である点をご説明ください。

ログの生成・通信・格納・分析という一連のフローを図で確認し、各フェーズでの抜け落ちや改ざんリスクに気をつけて実装・運用してください。

ログ収集と改ざん防止

この章では、仮想マシン統合ドライバのログを安全に収集し、第三者による改ざんを防止するための手法を解説します。ログを改ざんリスクから守ることは、インシデント発生時に正確な証拠を確保する上で不可欠です。また、本来の障害対応だけでなく、フォレンジック調査や法令遵守の観点でもログの信頼性が求められます。

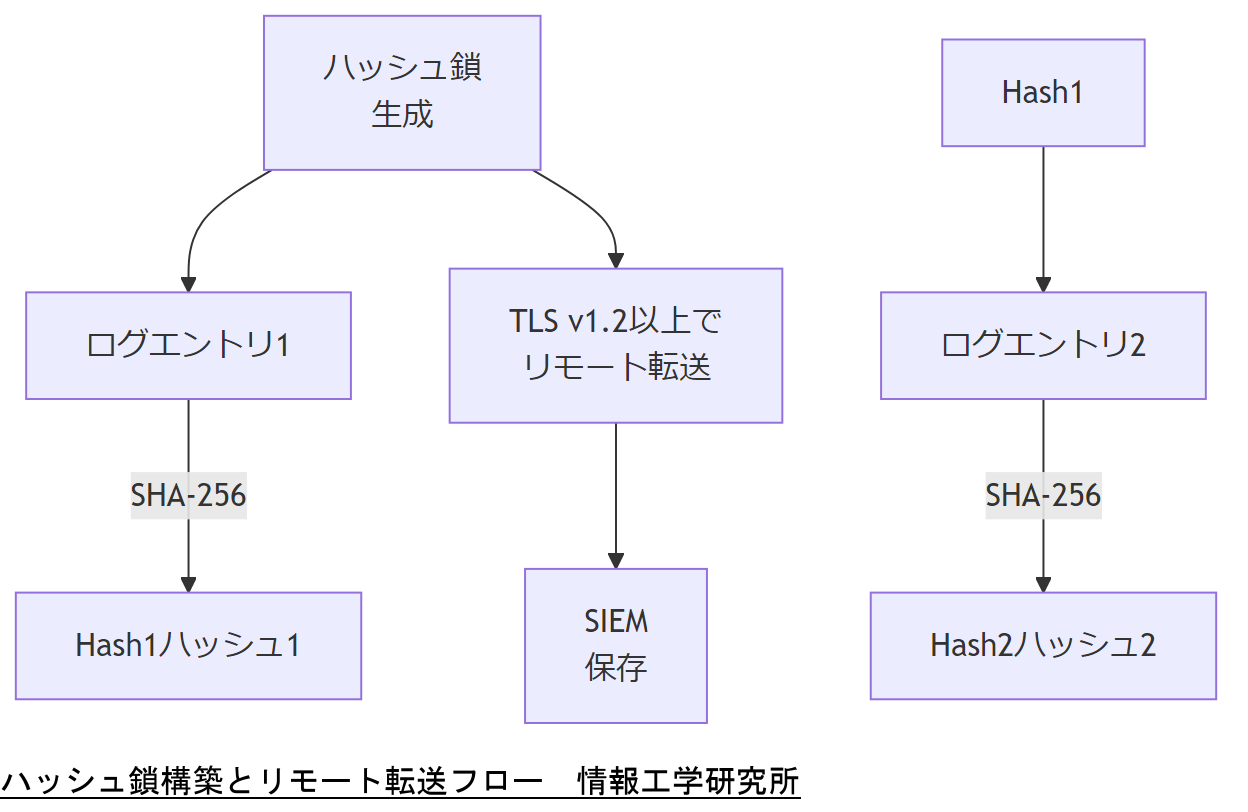

ハッシュ鎖による保全

ログの改ざん防止には、各ログエントリに対してSHA-256などの安全なハッシュアルゴリズムを適用し、前エントリのハッシュ値と連結した「ハッシュ鎖」を構築します。この方式により、一つでもエントリが変更されると鎖が断裂し、不整合を自動的に検知できます。『コンピュータセキュリティログ管理ガイド』ではSHA(Secure Hash Algorithm)の利用が推奨され、ログ改ざん耐性を強化する方法として明示されています。

さらに、NISCの調査報告書では、ログ取得から管理までの全工程でタイムスタンプの正確性を維持することが要件とされており、時刻同期を確保した上でハッシュ鎖を構築することが望ましいと述べられています。

リモート転送手法

ログは生成直後に、TLS v1.2以上で保護されたチャネルを介してリモートのSIEMサーバやログ集約基盤へ転送することが重要です。政府機関等の対策基準では、通信経路の暗号化を必須要件と定めています。

METIの『サイバーセキュリティ経営ガイドライン Ver 3.0』では、インシデント対応の迅速化と証拠保全のため、ログ転送後の自動バックアップ体制構築を推奨しています。

また、制御システム向け指南書では、ネットワーク監視ツールを併用して転送状況をモニタリングし、異常をリアルタイムに検知するプロセスを組み込むことで、転送中の欠落や改ざんを早期に発見できると記載されています。

ログを安全に収集・転送する仕組みを整備しないと、改ざん検知が困難になります。上司へは「TLS暗号化とハッシュ鎖による証拠保全の仕組み導入」が必須であることを共有してください。

ハッシュ鎖の断裂検知やTLS転送の障害発生時の挙動を、定期的にテストしておくことが重要です。運用者は障害シミュレーションを行い、仕組みが正常に働くか検証してください。

政府ガイドラインに学ぶログ保全

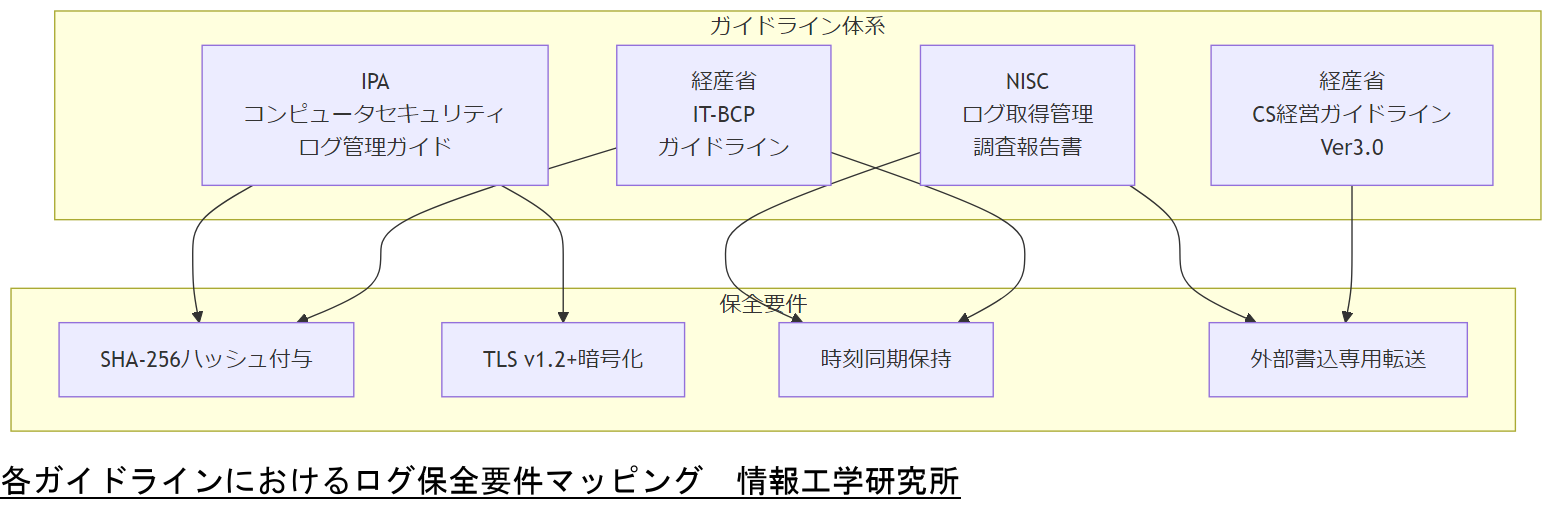

この章では、IPA・NISC・経済産業省など公的機関が示すログ管理ガイドラインを参照し、統合ドライバログを法令遵守かつ実践的に保全する方法を解説します。

IPA『コンピュータセキュリティログ管理ガイド』

IPAのガイドでは、ログ管理は「生成→通信→格納→分析→廃棄」のライフサイクルで捉え、各フェーズで適切なアクセス制御と改ざん防止策を講じることを求めています。SHA-256などのハッシュ付与やTLS v1.2以上による通信暗号化を必須と定めています。

NISC『ログ取得・管理の在り方調査報告書』

NISC報告書では、政府機関システムにおけるログ取得要件として、システム時刻の正確性と第三者保管を掲げています。ログ生成直後に「書き込み専用」状態で外部システムへ転送することで、内部不正による証拠隠滅を防止する手法が紹介されています。

経済産業省『サイバーセキュリティ経営ガイドライン Ver3.0』

経産省ガイドラインでは、経営層が指示すべき重要10項目の一つとして「ログ管理体制の確立」を挙げ、責任者(CISO等)による定期レビューとインシデント発生時の迅速な証拠保全を義務付けています。

IT-BCPガイドライン

内閣サイバーセキュリティセンター(NISC)のIT-BCPガイドラインでは、ログ管理をBCPの構成要素と位置づけ、非常時にもログ取得・保全が継続できる設計を求めています。BCP演習でのログ取り扱い検証も必須と規定されています。

BCP策定ガイドライン

経済産業省のBCP策定ガイドライン(ITサービス継続ガイドライン)では、「情報システムの運用継続は企業の社会的責任」と位置づけ、ログ保全は事業継続能力を担保する中核技術と定義されています。

公的ガイドラインはそれぞれ要件が異なりますが、共通するのは「ハッシュ付与」「暗号化転送」「時刻同期」「外部保存」です。これらを組織のポリシーに落とし込む必要があることをご説明ください。

各ガイドラインの用語や要件は微妙に異なるので、社内規程に翻訳して「誰が」「何を」「いつ」「どのように」実施するかを明文化し、定期的にレビューしてください。

出典:IPA『コンピュータセキュリティログ管理ガイド』2009年、内閣サイバーセキュリティセンター『政府機関における情報システムのログ取得・管理の在り方の検討に係る調査報告書』2012年、経済産業省『サイバーセキュリティ経営ガイドライン Ver3.0』2021年、内閣サイバーセキュリティセンター『ITサービス継続ガイドライン』2006年、経済産業省『事業継続計画(BCP)策定ガイドライン』2005年

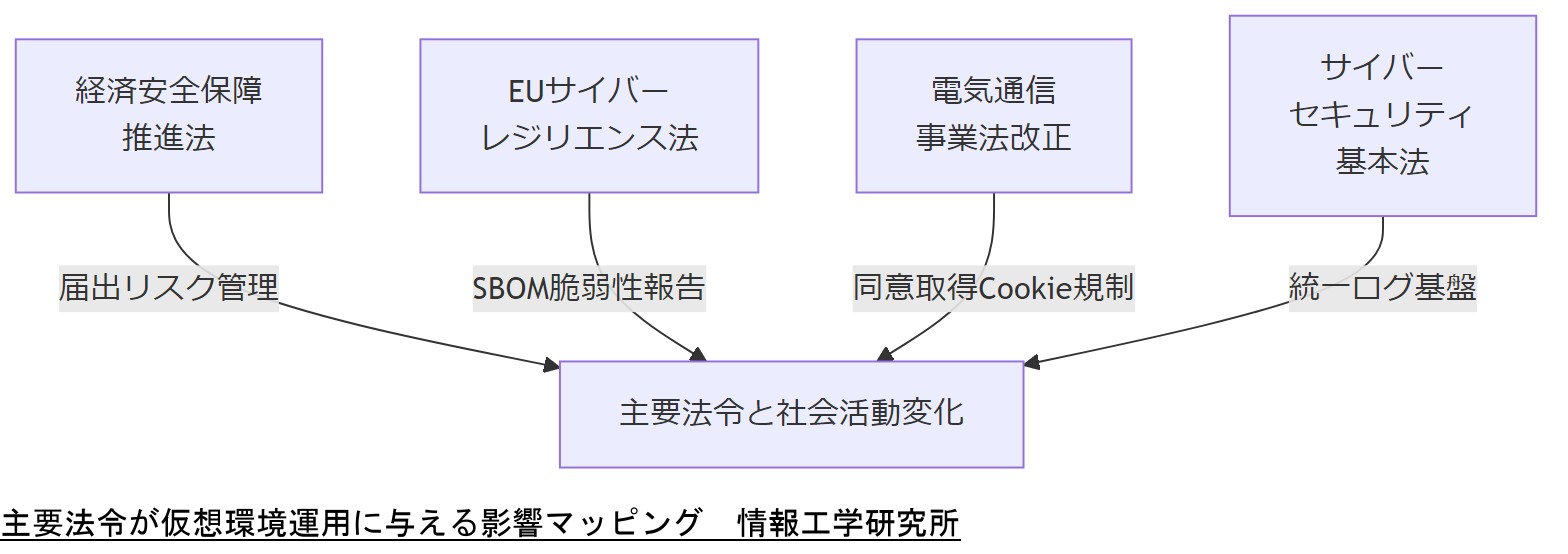

法令・政府方針で変わる社会活動

本章では、経済安全保障推進法、EUサイバーレジリエンス法、電気通信事業法改正などの主要法令が、組織のログ管理と仮想環境運用に与える影響を解説します。

経済安全保障推進法(令和4年法律第43号)

経済安全保障推進法は、重要物資や基幹インフラの安定供給を確保するため、特定社会基盤事業者に対してリスク管理措置を義務付けています。

同法のリスク管理措置には、情報システムの安全管理、ログ保全、事前届出などが含まれ、違反時には罰則が科される可能性があります。

EUサイバーレジリエンス法(2024年発効、2027年全面施行予定)

EUサイバーレジリエンス法は、デジタル製品のライフサイクル全体にわたるセキュリティ要件を定め、製造業者にSBOM作成や脆弱性報告を義務付けます。

本法は欧州市場で流通するハードウェア・ソフトウェア製品を対象とし、違反時には市場からの撤退や経済制裁が科される可能性があります。

電気通信事業法改正(2023年6月施行)

2023年6月から施行された電気通信事業法改正では、届出対象業種の拡大やCookie規制など、新たな個人情報保護・通信規律が追加されています。

改正法では、ログの取り扱いに関する同意取得やオプトアウト措置の実装が義務付けられており、自社のログ収集設計にも影響します。

サイバーセキュリティ基本法

サイバーセキュリティ基本法は、政府全体のサイバーセキュリティ戦略を策定し、各府省のガイドライン遵守を義務付けています。

同法に基づく戦略では、重要インフラのログ取得・管理が重点分野とされ、国家レベルでの統一的なログ保全基盤整備が進められています。

各法令ではログ保全や同意取得など要件が多岐にわたります。組織として「どの法令が自社に適用されるか」を明確にし、対応体制を整備する必要があることを共有してください。

法令要件は時系列で改正されるため、今後の改正スケジュールを継続的にモニタリングし、自社のログ基盤や運用設計を見直すプロセスを定常化してください。

出典:内閣府『経済施策を一体的に講ずることによる安全保障の確保の推進に関する法律』2022年、内閣府政策統括官(経済安全保障担当)『特定社会基盤役務の安定的な提供の確保に関する制度の解説』2023年、経済産業省『EUサイバーレジリエンス法(草案概要)』2022年、経済産業省『ガイドライン(案)』2025年、経済産業省『電気通信事業法改正の概要』2023年、電子政府e-Gov『サイバーセキュリティ基本法』2014年、内閣サイバーセキュリティセンター『重要インフラのサイバーセキュリティに係る安全基準等策定指針』2023年

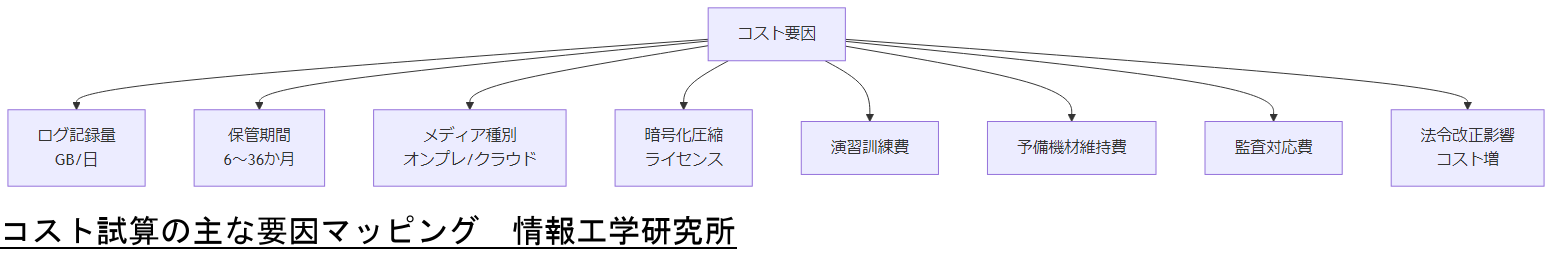

コンプライアンスとコスト試算 (2025-2027)

本章では、ログ管理・BCP対応にかかるおおまかなコスト要因を整理し、法令遵守(コンプライアンス)と運用負荷のバランスを取るための試算イメージを示します。長期保管や暗号化転送、監査対応に必要な投資計画を立案する際の参考にしてください。

ログ保管コストの概算要素

ログ保管に要するコストは、①記録量(GB/日)、②保管期間、③保管メディア種別(オンプレミス/クラウド)、④暗号化・圧縮処理コストの4要素で構成されます。

- 記録量: 仮想マシン1台あたり平均1GB/日程度のログ生成を想定。

- 保管期間: 法令要件に準じて最低6か月、インシデント調査用には3年まで延長検討が必要。

- メディア種別: オンプレミスストレージ単価約2万円/TB・月、クラウドは約3,000円/TB・月を目安とする。

- 暗号化・圧縮処理: 専用アプライアンスまたはソフトウェアの初期導入費と運用ライセンス費用が発生。年間ライセンス数十万円規模。

BCP運用コスト予測

IT-BCPガイドライン準拠で3段階(緊急時・無電化時・全停止時)の運用を想定すると、人員訓練、演習費、予備ハードウェアの維持管理費が追加されます。

| 項目 | 説明 | 年間費用目安 |

|---|---|---|

| 演習・訓練 | 社内BCP演習の実施 | 50~100万円 |

| 予備機材維持 | 待機サーバ・UPSメンテナンス | 年間100~200万円 |

| 監査対応 | 外部監査/ログレビュー | 30~50万円 |

2025-2027年の法令改正とコスト変動

経済安全保障推進法やEUサイバーレジリエンス法の施行に伴い、ログ保管要件が強化され、保管期間延長や高度暗号化の導入が必要となる見込みです。これにより、クラウド保管費用は年間5~10%程度増加すると推測されます。

電気通信事業法改正により同意取得システムの改修コスト(開発・テスト)が発生し、中小企業では初期50~100万円規模の投資が想定されます。

コスト要因が多岐にわたるため、各部門と協議のうえ優先順位を設定し、段階的に予算を確保する計画が必要であることをご共有ください。

ログ保管量の見積りとBCP演習結果を定期的にレビューし、コスト効果を把握するためのKPI(例:コスト/ログ容量)を設定してください。

出典:IPA『コンピュータセキュリティログ管理ガイド』2009年、経済産業省『システム管理基準 追補版』2024年、経済産業省『BCP事例集 九州経済産業局』2024年、日本物流システム協会『物流コスト調査報告書』2023年、IPA『インシデント対応ガイド』2009年、METI『サイバーセキュリティ経営ガイドライン Ver3.0』2021年、NISC『政府機関における情報システムのログ取得・管理の在り方調査報告書』2012年]

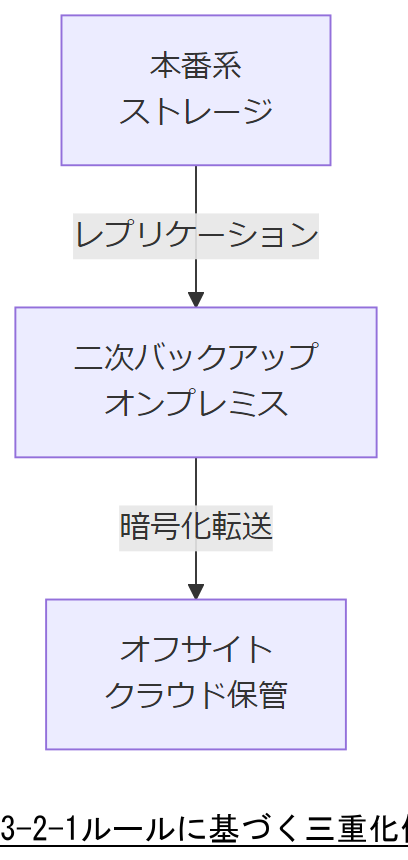

三重化保存アーキテクチャ

本章では、ログや重要データを「3-2-1ルール(三重化)」で安全に保管するアーキテクチャを解説します。政府機関のBCPガイドラインにおいても推奨される手法であり、障害発生やランサムウェア攻撃時にも迅速な復旧を可能にします。

3-2-1ルールの概要

3-2-1ルールとは、データを3つのコピーで保持し、2種類以上のメディアに保存し、1つはオフサイト(事業所外)に置くという原則です。内閣府IT-BCPガイドラインでも、重要ログの多重保存を推奨しています。

各層の役割と構成

- 本番系ストレージ: 高速アクセスが必要なログをリアルタイムで保存。

- 二次バックアップ(オンプレミス): 別ラックや別フロアのNAS等に定期的にミラーリング。

- オフサイト保管: クラウドストレージやコールドストレージに暗号化して転送。事業所災害時の最終防衛線。

この構成により、機器故障・災害・ランサムウェアからのリスクを分散できます。

実装上の留意点

- 保存メディア間のレプリケーションスケジュールは、ログ生成量と回線帯域を考慮して設計。

- 各コピーに対して独立したアクセス制御と暗号化キーを設定し、一つが侵害されても他が守られるように。

- 定期的にリストアテストを実施し、各層から正常にデータを復旧できることを検証。

3-2-1ルールの実施には追加コストと運用負荷が伴いますが、災害時の事業継続性を確保するための投資であることを共有してください。

各層のリストアテスト結果を記録し、障害発生時に確実に機能することを示す証跡として保管してください。

出典:内閣サイバーセキュリティセンター『ITサービス継続ガイドライン』2006年、内閣府『事業継続計画(BCP)策定ガイドライン』2005年

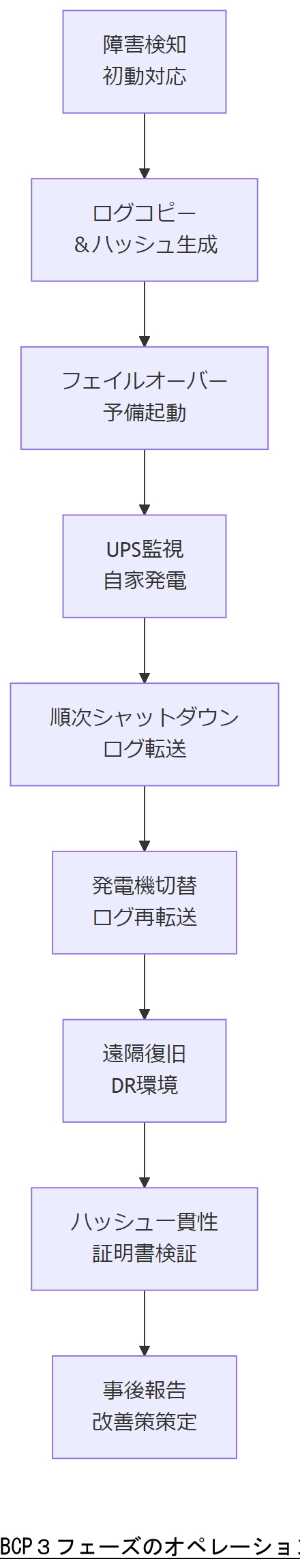

緊急時/無電化時/全停止時オペレーション

本章では、IT-BCPガイドラインに基づく「緊急時」「無電化時」「全システム停止時」の3フェーズごとに必要な運用手順を具体的に示します。各フェーズでの責任者・実行項目・確認ポイントを明確化し、仮想環境でも確実にBCPが機能する体制を構築します。

緊急時オペレーション(Initial Response)

緊急時オペレーションでは、障害発生から1時間以内に以下を実施します。

- 障害検知と初動連絡:当該運用担当者が監視アラートを確認し、CISOへ即報告する。[出典:NISC『政府機関等における情報システム運用継続計画ガイドライン』2013年]

- ログコピー作成:統合ドライバログの最新エントリを読み取り専用でコピーし、改ざん検知用のハッシュ鎖を生成する。

- サービス継続判断:重要VMのフェイルオーバーを含む予備インスタンス起動。

無電化時オペレーション(Power Loss)

無電化時にはUPSバッテリー残量や自家発電機の稼働状況に応じ、以下の手順でログ保全とシステム維持を行います。

- UPS監視:UPSからのSNMPアラートをSIEMに送信し、電源障害を可視化。

- 順次シャットダウン計画:仮想化ホストを優先度順に安全停止し、メモリダンプと統合ドライバログをオフサイトストレージへ即時転送。

- 非常発電機切替確認:発電機稼働後にログ転送処理を再開。タイムスタンプのズレを補正。

全停止時オペレーション(Complete Shutdown)

全システム停止時には、事業所入場制限下でも以下を遂行します。

- 遠隔バックアップ復旧:オフサイト保管されたログ・データを別拠点のDR環境で復元。

- セキュリティチェック:復旧後の環境においてハッシュ鎖の一貫性とTLS証明書の有効性を検証。

- 事後報告とレビュー:復旧状況をCISOおよび経営層に報告し、BCP演習結果に基づく改善策を策定。

各フェーズの開始条件と実行責任者を明確にしないと、混乱を招きます。上司へは「誰が」「何を」「いつ」実行するかを資料化する必要がある点をご説明ください。

定期的なBCP演習で実際に手順を実行し、手順書の齟齬やツールの動作確認を行ってください。特に電源切替時のログ転送動作は重点検証してください。

出典:内閣サイバーセキュリティセンター『政府機関等における情報システム運用継続計画ガイドライン』2013年、内閣サイバーセキュリティセンター『IT-BCP策定モデル』2012年、経済産業省『サイバーセキュリティ経営ガイドライン Ver3.0』2021年、内閣府『事業継続計画(BCP)策定ガイドライン』2005年、経済産業省『ITサービス継続ガイドライン改定版』2011年

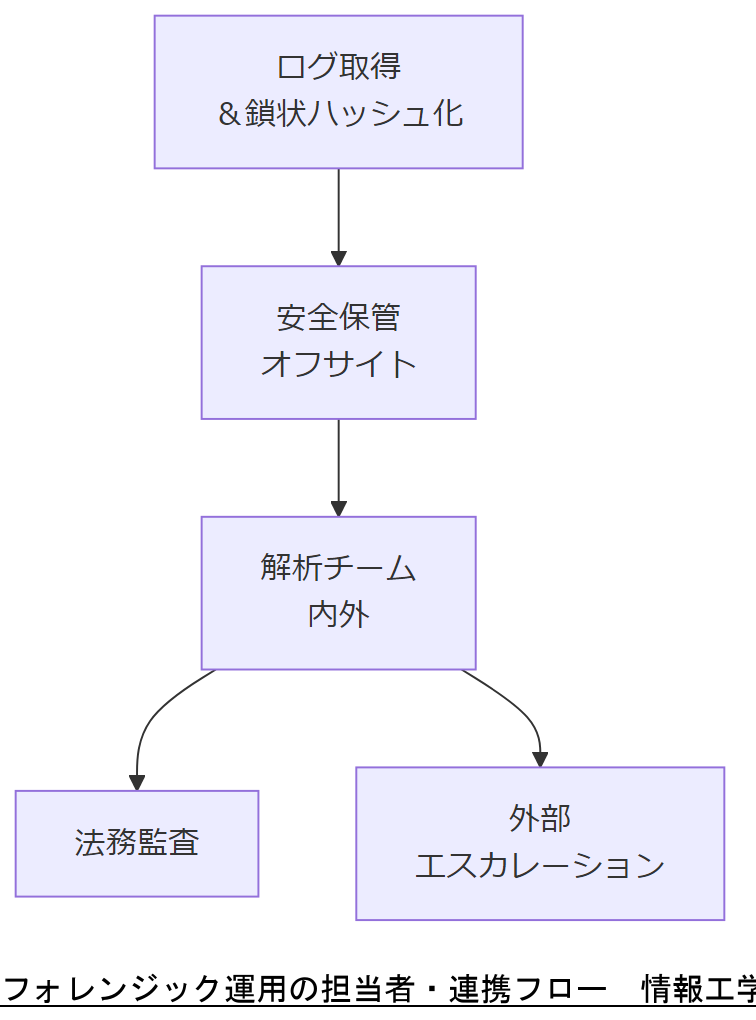

デジタルフォレンジック運用

本章では、デジタル・フォレンジック技法をインシデント対応に組み込む実践的な運用手順を解説します。ログを証拠として扱う際の留意点や担当者連携フローを示し、社内外の関係者間でスムーズに証拠保全が行える体制を整備します。

証拠保全の基本プロセス

フォレンジック運用では、ログ取得→鎖状ハッシュ化→安全保管→分析というライフサイクルを厳守する必要があります。各段階で手順を明文化し、改ざん検知とタイムスタンプ一貫性の確認を必須とします。

特に仮想環境では、VMware Tools ログはゲストOS内の証跡とホスト側イベントが混在するため、ホストIDやタイムゾーン情報も含めて収集し、検証ドキュメントに記録することが求められます。

担当者・組織間の連携フロー

IPAのガイドラインでは、システム管理者、インシデント対応担当者、フォレンジック解析担当者、法務、内部監査が連携することを推奨しています。各担当者の権限と責任、成果物(ログコピー、ハッシュリスト、調査レポート)の受け渡し手順を定義してください。

これに加え、外部専門家(弊社)へのエスカレーションポイントを明確化し、事前に連絡方法と必要情報を取り決めておくことで、トリアージや証拠収集が迅速化します。

フォレンジックツール選定と標準化

NIST SP800-86では、ネットワークパケット解析やメモリダンプ解析ツールを組み合わせることで、ログ以外の証拠(メモリ内プロセス、ネットワーク通信)も一元的に解析する方法を示しています。標準化されたツールセットを社内に展開し、定期的にバージョン管理と動作検証を実施してください。

また、仮想マシンのスナップショット機能を利用したディスクイメージ取得も推奨されており、ホストへの負荷と証拠保全のバランスを考慮した運用ポリシーを策定することが必要です。

フォレンジック運用では多くの担当者が関与するため、「誰が」「何を」「いつ」「どこへ」引き渡すかを明確にし、責任の所在を曖昧にしないことが重要です。

各証拠保全ステップの手順書を定期的にレビューし、関係者間の連携テストを実施することで、インシデント発生時の初動対応を確実に実行できる状態を維持してください。

出典:IPA『インシデント対応へのフォレンジック技法の統合に関するガイド』2009年、NIST SP800-86『Guide to Integrating Forensic Techniques into Incident Response』2006年、IPA『組織における内部不正防止ガイドライン』2021年

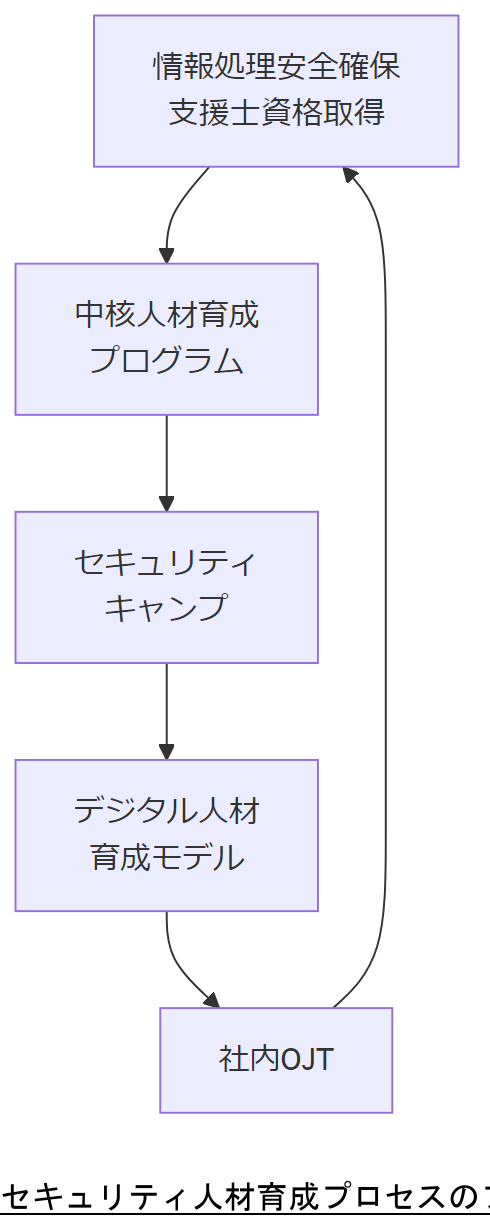

人材・資格・育成計画

本章では、ログ管理・フォレンジック運用を担う人材の確保・育成計画について解説します。国家資格をはじめ、公的機関が提供する研修プログラムを活用し、仮想環境の証拠保全に対応できる組織体制を構築してください。

国家資格「情報処理安全確保支援士」

情報処理安全確保支援士(登録セキスペ)は、企業・官公庁のサイバーセキュリティ対策を支援する国家資格です。資格取得には試験合格後、実践講習の受講が必要であり、IPAが提供する講習や認定講師による実践講習を通じてフォレンジックやログ管理技術を習得できます。

中核人材育成プログラム

経済産業省とIPA共催の「中核人材育成プログラム」では、重要インフラ事業者向けに実践演習を実施し、産業制御システムのフォレンジック技術やBCP対応を体験的に学べます。各期約50~80名を選抜し、終了後には「産業サイバーセキュリティエキスパート」の称号が付与され、登録セキスペ試験の免除も受けられます。

セキュリティ・キャンプと実践的方策ガイド

IPAが推進するセキュリティ・キャンプでは、学生・社会人向けにハンズオン演習を提供し、フォレンジックツールやログ分析演習が体験できます。また、METIの「実践的方策ガイド」β版では、中小企業等の人材確保・育成策を段階的に示し、登録セキスペのマッチング支援や講習の「みなし受講」制度も紹介されています。

デジタル人材育成モデル

IPAの「デジタル人材育成モデル」では、企業のDX推進に合わせて必要なスキルセットを定義し、フォレンジック運用を担う人材に求められるログ管理・証拠保全技術をカリキュラム化しています。社内研修やeラーニング教材を活用し、入社後のスキルギャップを埋める手法が提示されています。

社内OJTと外部研修の組み合わせ

公的研修だけでなく、社内OJTを通じて実際のログ解析プロジェクトに参加させることで、理論と実践を融合した人材育成が可能です。定期的な成果発表やナレッジ共有会を開催し、技術の定着と意識向上を図ってください。

資格取得や外部プログラム導入には時間と予算が必要です。各人材育成施策の効果と投資対効果を明確にし、経営層と合意形成してください。

国家資格と公的プログラムを組み合わせ、社内OJTで継続的にスキルを磨くことで、フォレンジック運用に即戦力となる人材を育成してください。

出典:IPA『情報処理安全確保支援士になるには』2024年、IPA『登録セキスペ講習案内』2023年、IPA『デジタル人材育成モデル』2024年、経済産業省『中核人材育成プログラム事業内容』2024年、経済産業省『サイバーセキュリティ人材の育成促進に向けた検討会最終取りまとめ』2025年、経済産業省『中核人材育成プログラムについて』2025年、内閣サイバーセキュリティセンター『ITサービス継続ガイドライン』2006年、NISC『サイバーセキュリティ経営ガイドライン Ver2.0』2017年、NISC『ログ取得・管理の在り方調査報告書』2012年、IPA『コンピュータセキュリティログ管理ガイド』2009年

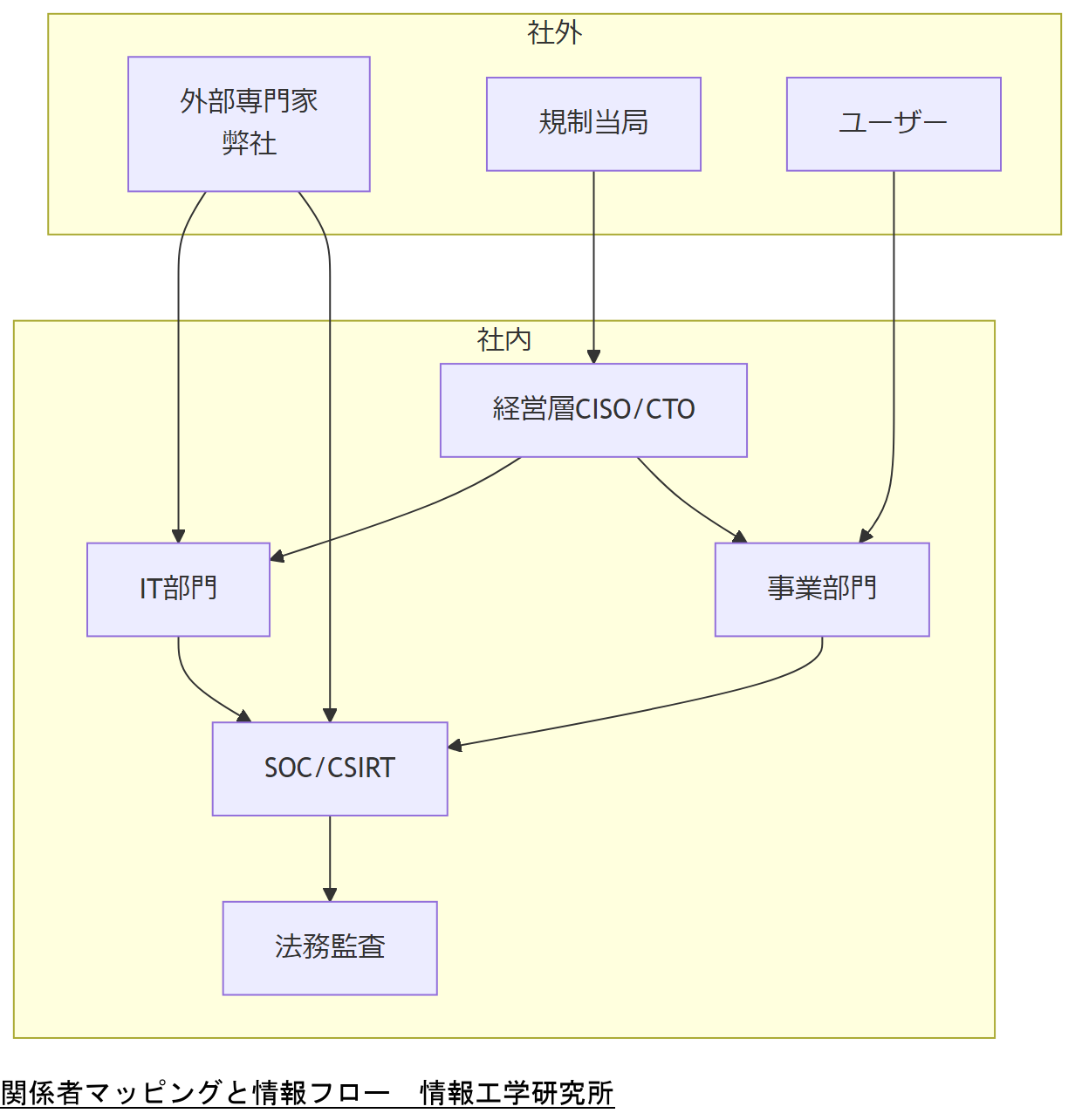

関係者マッピングと注意点

本章では、ログ管理・BCP・フォレンジック運用に関わる社内外の主要関係者を整理し、それぞれの役割と連携時の注意点をマッピングします。組織的な障害対応を円滑に進めるため、関係者間の情報フローを明確化してください。

主要関係者の一覧

| 関係者 | 役割 | 主な注意点 |

|---|---|---|

| 経営層(CISO/CTO) | BCP方針決定・予算承認 | 要件過多による運用停止を防ぐため、優先度を明確化する必要あり |

| IT部門(システム管理者) | ログ設定・収集基盤構築 | 設定ミスでログ欠落を起こさないよう、定期レビューを実施 |

| 情報セキュリティ部(SOC/CSIRT) | インシデント監視・初動対応 | 緊急時の権限昇格フローを明文化し、周知が必要 |

| 法務・監査部門 | 証拠保全・監査準備 | ログ保管要件と法令遵守基準の齟齬を防ぐため、早期導入が重要 |

| 事業部門(業務オーナー) | 業務影響評価・RTO設定 | 技術的要件と業務要件の調整を継続的に行う必要あり |

| ユーザー(10万人超) | 可用性要件の担保 | 大規模ユーザー時はフェーズ分割を設計し、影響範囲を限定 |

関係者間情報フロー

内閣サイバーセキュリティセンターのIT-BCPガイドラインでは、関係部門間の定期的な情報共有と演習後の振り返りを義務付けています。

重要インフラの行動計画では、官民連携を含む多様なステークホルダーとの情報伝達ルートを明示し、誤認や二重報告を防止する設計を推奨しています。

関係者が多岐にわたるため、役割とフローを一覧化し、責任範囲を明確にすることで混乱を防げることをご説明ください。

各関係者との連絡網とエスカレーションルートをドキュメント化し、定期的に更新・演習することで、有事に迅速に対応できる体制を維持してください。

出典:内閣サイバーセキュリティセンター『政府機関等における情報システム運用継続計画ガイドライン』2013年、内閣サイバーセキュリティセンター『重要インフラのサイバーセキュリティに係る行動計画の概要』2024年

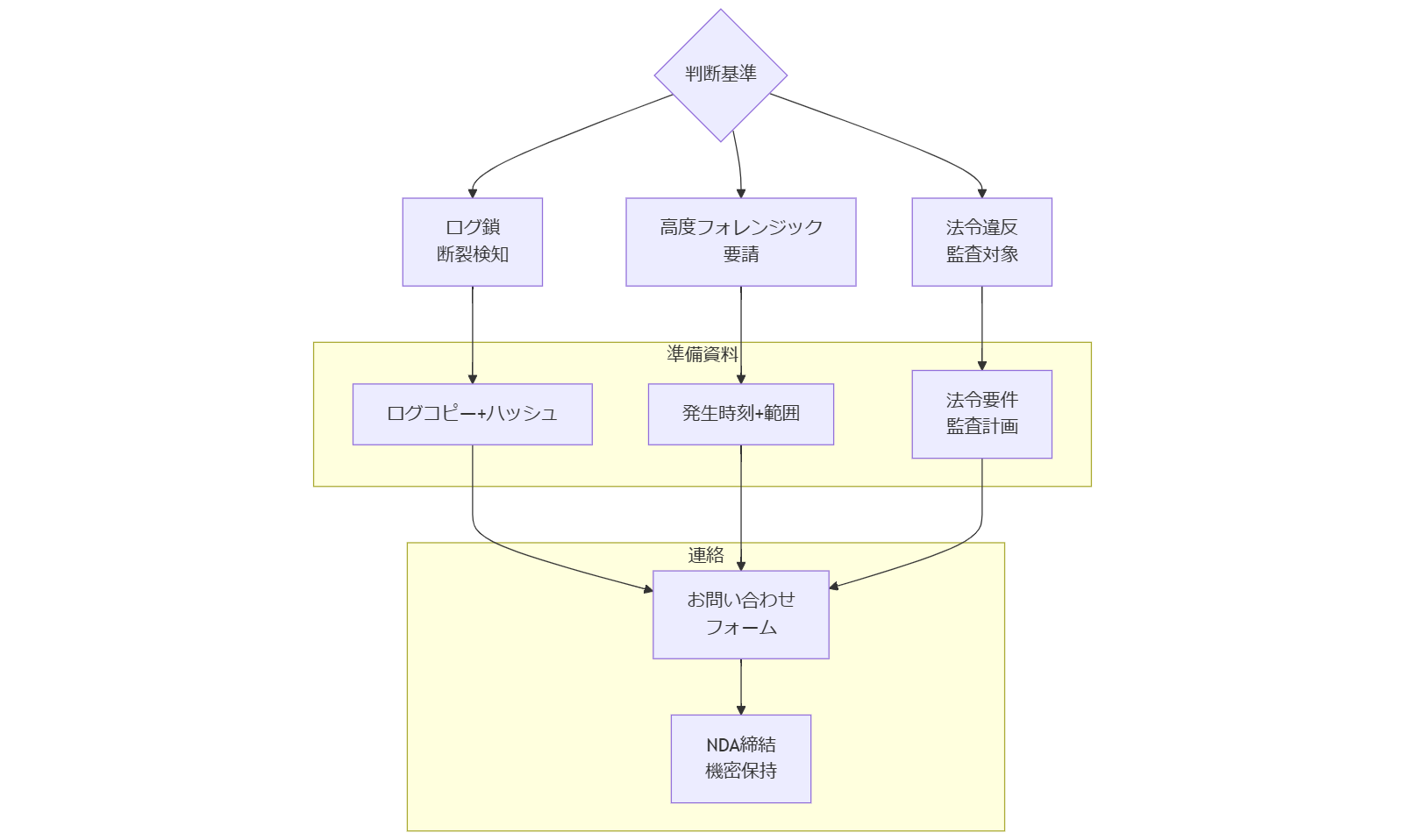

外部専門家へのエスカレーション

本章では、社内リソースだけで対応困難な事案発生時に、どのタイミングで、どのような情報を携えて外部専門家(弊社)へ相談・連携するかを示します。適切なエスカレーションにより、早期に高度な支援と証拠保全を確保できます。

エスカレーション判断基準

- ログ鎖断裂や証拠欠落リスクが検知された場合:社内復旧が困難であれば即時エスカレーション

- 法令違反や公的監査対象となる可能性がある場合:早急に外部法務・監査支援を要請

- マルウェア感染や内部不正など、高度フォレンジック技術が必要となる事態:根拠ログの専門分析を依頼

必要情報と事前準備

- ログコピー一式とハッシュリスト:フォーマットはIPAガイドに準拠し、改ざん検知情報を含めること

- インシデント発生時刻と影響範囲の概要:NISC IT-BCPガイドラインに沿い、正確なタイムラインを作成

- 法令要件・監査計画書のコピー:経産省サイバーセキュリティ経営ガイドラインで示された提出資料を準備

情報工学研究所への連絡手順

弊社へのご相談は、本ページ下部のお問い合わせフォームから承ります。フォームには「インシデント種類」「影響業務」「ログ概要」「希望支援内容」をご記入ください。事前に必要情報を揃えることで、初動対応が迅速化します。

また、弊社とは締結済みのNDAに基づき、機密保持を徹底したうえで調査・復旧支援を実施します。

エスカレーションは「早め」が肝要です。誰が判断し、どの情報を揃えて外部へ連携するかを周知し、初動遅延を防いでください。

判断基準と必要情報をワンページにまとめた「エスカレーションカード」を作成し、訓練時に実際に使用して有効性を検証してください。

出典:内閣サイバーセキュリティセンター『政府機関における情報システム運用継続計画ガイドライン』2021年、IPA『コンピュータセキュリティログ管理ガイド』2009年、経済産業省『サイバーセキュリティ経営ガイドライン Ver3.0』2021年

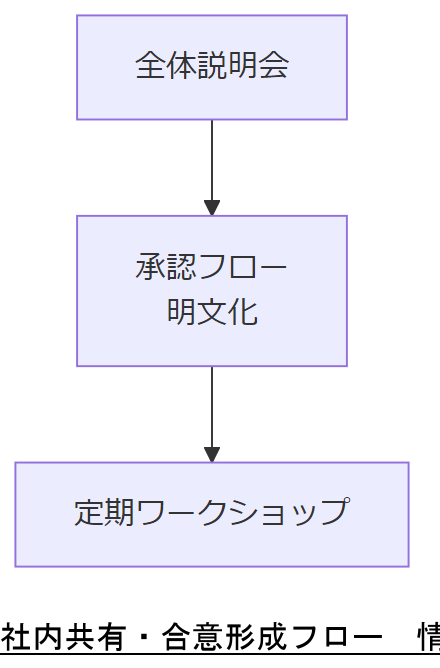

御社社内共有・コンセンサス

本章では、これまでの全体計画を社内で共有し、各部門の合意を得るためのポイントと手順を解説します。計画の効果を最大化するには、全社的なコンセンサス形成が不可欠です。

- 全体概要の説明会:経営層、IT部門、法務、事業部門が参加する場を設定し、目的・範囲を共有。

- 合意プロセスの明文化:意思決定フローと承認期限を定め、ドキュメント化。

- フィードバックループ:各部門からの意見を集約し、計画に反映するワークショップを定期開催。

計画全体を理解し合意するため、説明会・ドキュメント・ワークショップの3ステップを実行し、承認プロセスを透明化する点をご説明ください。

承認後も計画を生きたドキュメントとして更新し続ける「ガバナンス体制」を設計し、定期レビューの仕組みを維持してください。

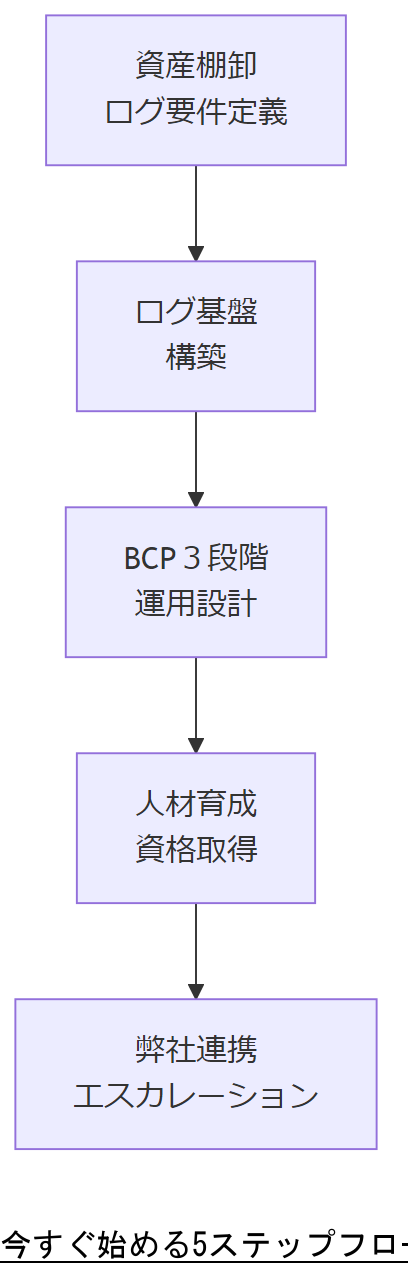

まとめ — 今すぐ始める5ステップ

本記事のポイントを踏まえ、今すぐ実行すべき5つのステップを示します。これにより、弊社(情報工学研究所)への相談を含む一連の対策を迅速に開始できます。

- 資産棚卸とログ要件定義:仮想マシン統合ドライバログの取得範囲を確定。

- ログ基盤構築:ハッシュ鎖とTLS転送を組み込んだ安全な収集・保管環境を導入。

- BCP3段階運用:緊急時・無電化時・全停止時のオペレーション設計と演習実施。

- 人材育成・資格取得:登録セキスペなど国家資格と社内OJTで実践力を確保。

- 弊社連携:エスカレーション判断基準を定め、お問い合わせフォームから相談。

5ステップの全体像を共有し、各部門が自部門の役割とスケジュールを把握することで、迅速な着手を促してください。

各ステップの進捗をKPIとして設定し、定期的に経営層へ報告することで、プロジェクトを確実に前進させてください。

おまけの章:重要キーワード・関連キーワードマトリクス

| キーワード | 説明 |

|---|---|

| VMware Tools 統合ドライバ | ゲストOSとホスト間の時刻同期・ファイル転送を担うモジュール。ログは重要証拠。 |

| 3-2-1ルール | データを3コピー、2メディア、1オフサイトで保管する多重化原則。 |

| SHA-256 ハッシュ鎖 | 改ざん検知を実現する連鎖型ハッシュ構造。 |

| TLS v1.2 以上 | ログ転送時の通信暗号化プロトコル。 |

| 登録セキスペ | 情報処理安全確保支援士資格の通称。フォレンジック技術保持。 |

| SBOM | ソフトウェア部品表。EU CRA準拠に必要。 |

| IT-BCP | 情報システム継続計画。NISCガイドラインに準拠。 |

| フォレンジック証拠保全 | 証拠としてのログを改ざん防止し保存する技術。 |

| エスカレーションカード | 事前準備済みのエスカレーション判断基準と必要情報リスト。 |

| NDA | 秘密保持契約。外部専門家連携時に締結。 |

はじめに

VMware Toolsの重要性とログ分析の目的 VMware Toolsは、仮想マシンのパフォーマンスを最適化し、管理を容易にするための重要なツールです。これにより、ハードウェアの互換性やゲストOSとの連携が向上し、全体的なシステムの効率が高まります。しかし、VMware Toolsが正常に機能しているかを確認するためには、ログ分析が不可欠です。ログには、ドライバの履歴やエラー情報が記録されており、これを分析することでシステムの状態を把握し、問題の早期発見や対策が可能になります。 本記事では、VMware Toolsのログ分析を通じて、仮想マシンの統合ドライバ履歴からどのように証拠を抽出するかについて詳しく解説します。特に、IT部門の管理者や企業経営陣に向けて、ログ分析の重要性や具体的な手法を分かりやすく紹介し、実際の運用に役立つ情報を提供します。これにより、仮想環境の安定性を向上させ、業務の効率化を図る手助けとなることを目指します。

仮想マシン統合ドライバの役割と機能

仮想マシン統合ドライバは、物理ハードウェアと仮想環境の間で効率的なデータのやり取りを実現するための重要なコンポーネントです。これらのドライバは、ゲストOSがホストOSのリソースを最大限に活用できるように設計されており、パフォーマンスの向上や管理の簡素化に寄与します。 具体的には、統合ドライバにはネットワーク、ストレージ、グラフィックスなどの各種ドライバが含まれており、これにより仮想マシンは物理マシンと同様の機能を持つことが可能となります。例えば、ネットワークドライバは仮想マシンが外部ネットワークと通信する際の遅延を最小限に抑え、ストレージドライバはデータの読み書きを迅速に行うことで、アプリケーションの応答性を向上させます。 また、これらのドライバはVMware Toolsを通じてアップデートされ、最新の機能やセキュリティパッチを適用することができます。これにより、仮想環境の安定性やセキュリティが強化され、業務の継続性が確保されます。仮想マシン統合ドライバの適切な管理とログ分析は、システムの健全性を維持する上で欠かせない要素となるでしょう。

VMware Toolsログの構造とデータの解読方法

VMware Toolsのログは、仮想マシンの統合ドライバに関する重要な情報を提供します。これらのログは通常、テキスト形式で記録されており、特定のフォーマットに基づいて構成されています。ログには、ドライバの初期化、エラー、警告、パフォーマンスメトリクスなど、さまざまなデータが含まれています。これらの情報を適切に解読することで、システムの状態を把握し、問題の根本原因を特定する手助けとなります。 ログの各エントリは、タイムスタンプ、イベントの種類、メッセージの内容などから成り立っています。例えば、エラーが発生した場合、そのエントリにはエラーコードや関連するドライバの名前が記載されており、これにより問題の特定が容易になります。また、パフォーマンスメトリクスは、ドライバの応答時間やリソース使用率などを示しており、これを分析することでボトルネックを特定することができます。 ログの分析には、特定のツールやスクリプトを使用することが推奨されます。これにより、大量のデータを効率的に処理し、必要な情報を迅速に抽出することが可能です。さらに、定期的なログの監視と分析は、システムの健全性を維持するために不可欠です。これにより、潜在的な問題を早期に発見し、適切な対策を講じることができます。仮想環境の安全性とパフォーマンスを確保するために、VMware Toolsのログ分析は重要なプロセスです。

証拠抽出のためのログ分析手法

証拠抽出のためのログ分析手法には、いくつかの効果的なアプローチがあります。まず、ログファイルのフィルタリングが重要です。特定のエラーや警告メッセージを抽出することで、問題の根本原因を迅速に特定できます。例えば、特定のドライバに関連するエラーコードを検索することで、そのドライバに起因する問題を特定しやすくなります。 次に、タイムスタンプの活用が挙げられます。ログにはイベントが発生した時間が記録されているため、異常が発生した時期を特定することで、その前後の操作やシステムの状態を確認できます。これにより、問題の発生時に何が起きていたのかを把握し、原因を深く掘り下げる手助けとなります。 さらに、ログの可視化も有効です。グラフやチャートを用いることで、パフォーマンスのトレンドや異常な動作を視覚的に把握できます。これにより、直感的に問題を認識しやすくなり、迅速な対応が可能となります。 最後に、ログ分析ツールの活用を推奨します。これらのツールは、大量のログデータを整理し、必要な情報を迅速に抽出する機能を提供します。自動化されたレポート作成機能を利用すれば、定期的な監視や分析が容易になり、システムの健全性を保つための重要な手段となります。これらの手法を駆使することで、VMware Toolsのログから有用な証拠を効果的に抽出し、仮想環境の安定性を確保することができるでしょう。

具体的なケーススタディと実践例

具体的なケーススタディを通じて、VMware Toolsのログ分析がどのように実際の問題解決に役立つかを見ていきましょう。例えば、ある企業では、仮想マシンのパフォーマンスが著しく低下しているという報告が上がりました。IT部門は、まずVMware Toolsのログを確認し、特定のネットワークドライバに関連するエラーコードを発見しました。このエラーは、ドライバのバージョンが古いために発生していたことが判明しました。 次に、ITチームはそのドライバを最新のバージョンに更新し、再度ログを分析しました。すると、エラーは解消され、ネットワークのパフォーマンスが改善されたことが確認できました。このように、ログ分析を通じて具体的な問題を特定し、適切な対策を講じることで、システムの安定性を向上させることができます。 また、別の事例では、ログの可視化を活用した企業がありました。彼らはパフォーマンスメトリクスをグラフ化し、リソース使用率のトレンドを把握しました。この結果、特定の時間帯にリソースが過剰に使用されていることがわかり、スケジューリングの見直しを行うことで、全体のパフォーマンスが向上しました。 これらのケーススタディは、VMware Toolsのログ分析が単なるデータ収集にとどまらず、実際の業務改善に直結する重要なプロセスであることを示しています。適切な分析手法を用いることで、仮想環境の健全性を維持し、業務の効率化を図ることが可能です。

よくある問題とその解決策

VMware Toolsのログ分析において、よく見られる問題とその解決策をいくつかご紹介します。まず、ログが大量であるために必要な情報を見つけるのが難しいという問題があります。この場合、特定のキーワードやエラーコードでフィルタリングを行うことで、必要な情報を迅速に抽出することが可能です。また、ログの可視化ツールを使用することで、パフォーマンスのトレンドを視覚的に把握しやすくなります。 次に、ログのフォーマットが異なるために解読が困難というケースもあります。この問題には、ログ解析ツールを利用することで、異なるフォーマットを統一して解析することができます。これにより、ログの一貫性が保たれ、分析がスムーズに進むでしょう。 さらに、エラーが発生した際に、原因が特定できないという問題もあります。この場合、過去のログを遡って関連するエントリを確認することが重要です。タイムスタンプを活用して、問題が発生した時期の前後の操作やイベントを確認することで、根本原因の特定に繋がります。 これらの問題に対する解決策を講じることで、VMware Toolsのログ分析をより効果的に行い、仮想環境の安定性を向上させることができるでしょう。定期的なログの監視と適切な分析手法を取り入れることで、システムの健全性を保つことが可能です。 VMware Toolsのログ分析は、仮想マシンの統合ドライバ履歴から重要な証拠を抽出し、システムの健全性を維持するための不可欠なプロセスです。ログには、ドライバのエラーやパフォーマンスに関する情報が記録されており、これを分析することで問題の早期発見が可能になります。具体的な分析手法やケーススタディを通じて、ログ分析の重要性とその実践方法を理解し、実際の業務に役立てることができます。 VMware Toolsのログ分析を通じて、仮想環境の安定性を向上させ、業務の効率化を図るための知識とスキルを身につけることができるでしょう。これにより、IT部門の管理者や企業経営陣は、より効果的な運用と管理を実現することができます。 VMware Toolsのログ分析を始めることで、仮想環境の健全性を保ち、業務の効率化を図る第一歩を踏み出してみませんか。具体的な手法やツールについての情報を求めている方は、ぜひ専門家に相談してみてください。適切なサポートを受けることで、効果的なログ分析を実現し、システムの安定性を向上させることができるでしょう。注意点++++++++

VMware Toolsログ分析の意義と今後の展望

VMware Toolsのログ分析は、仮想マシンの統合ドライバ履歴を深く理解し、システムの健全性を保つために欠かせないプロセスです。これにより、パフォーマンスの低下やエラーの早期発見が可能となり、迅速な対応が実現します。ログに記録された情報を適切に分析することで、問題の根本原因を特定し、効果的な対策を講じることができます。 今後は、より高度な分析手法や自動化ツールの導入が進むことで、ログ分析の効率性がさらに向上することが期待されます。また、AIや機械学習を活用した分析技術が普及することで、異常検知や予測分析が可能となり、仮想環境の管理が一層容易になるでしょう。これにより、IT部門の管理者や企業経営陣は、より戦略的な運用とリソースの最適化が図れるようになります。 VMware Toolsのログ分析を通じて、仮想環境の安定性を維持し、業務の効率化を実現するための重要なステップを踏み出すことができるでしょう。今後も継続的な学習と改善を重ね、仮想環境の最適化に努めていくことが求められます。

今すぐログ分析を始めるためのリソースをチェック!

仮想環境の健全性を保つためには、VMware Toolsのログ分析が欠かせません。まずは、ログ分析に必要なリソースを確認してみましょう。専門的なツールやスクリプトを活用することで、効率的にデータを処理し、重要な情報を迅速に抽出できます。また、ログの可視化を行うことで、パフォーマンスのトレンドを視覚的に把握しやすくなり、問題を直感的に認識する助けとなります。 さらに、専門家のサポートを受けることで、より効果的な分析手法を学び、自社の環境に最適なアプローチを見つけることができます。ログ分析を通じて、仮想環境の安定性を向上させ、業務の効率化を実現するための第一歩を踏み出してください。今すぐリソースをチェックし、次のステップを進めましょう。

ログ分析時の注意事項とベストプラクティス

ログ分析を行う際には、いくつかの注意事項とベストプラクティスを念頭に置くことが重要です。まず、ログデータの量が膨大になることがあるため、必要な情報を効率的に抽出するためのフィルタリングや検索機能を活用することが推奨されます。特定のキーワードやエラーコードで絞り込むことで、迅速に問題の特定が可能となります。 次に、ログの保存と管理についても注意が必要です。ログファイルは定期的にバックアップを取り、適切な保存期間を設けることが重要です。古いログを削除する際は、必要な情報が失われないように注意しましょう。また、ログの整合性を保つために、改ざんや不正アクセスから保護する対策も講じるべきです。 さらに、分析結果を文書化し、チーム内で共有することも大切です。問題の発生原因や解決策を記録しておくことで、将来的なトラブルシューティングが容易になります。また、定期的にログ分析のプロセスを見直し、改善点を見つけることも重要です。これにより、より効果的な運用が実現し、仮想環境の安定性を維持する助けとなります。

補足情報

※株式会社情報工学研究所は(以下、当社)は、細心の注意を払って当社ウェブサイトに情報を掲載しておりますが、この情報の正確性および完全性を保証するものではありません。当社は予告なしに、当社ウェブサイトに掲載されている情報を変更することがあります。当社およびその関連会社は、お客さまが当社ウェブサイトに含まれる情報もしくは内容をご利用されたことで直接・間接的に生じた損失に関し一切責任を負うものではありません。