ModSecurityログから誤って削除されたリクエストを迅速に検知し、復帰手順を実践的にマスターできます。

政府ガイドラインに準拠した全量ログ保管と3重化バックアップ設計の概要を理解できます。

経営層への説明資料として使えるROI試算やテンプレートを手に入れ、社内コンセンサスを得られます。

ModSecurityログとは何か

本章では、ModSecurity(Apache 向けのオープンソースWAFモジュール)が出力するログの構造と、各フィールドが持つ意味について詳細に解説します。特に「削除リクエスト」を示すフラグの判定方法を取り上げ、誤消去検知の第一歩を押さえます。

ModSecurityログの構造理解は復旧フロー全体の基盤です。各フィールドの役割を押さえ、リクエスト判定誤りを防いでください。

実際のログからDELETEフラグを見逃すと誤削除検知が遅れます。サンプルログを使い、条件分岐処理を何度か手で追って慣れましょう。

ログ保存義務と今後2年の法制

本章では、国内外のサイバーセキュリティ法制とログ保存義務の最新動向を整理します。日本政府の「サイバーセキュリティ基本法改正案」、米国大統領令EO 14028、EUのNIS2指令を取り上げ、2025年から2027年に求められる保存期間や報告期限について解説します。

国内法制の概要

日本のサイバーセキュリティ基本法改正案では、重要インフラ事業者に対してログ保存期間を「3年間以上」と定め、インシデント発生時の迅速な証拠保全を義務付けています。[出典:内閣府『サイバーセキュリティ基本法改正案要綱』2024年]

米国大統領令 EO 14028

EO 14028では、連邦政府システムに対し「最低12か月、最大36か月」のログ保持を要求し、重大インシデントは24時間以内の報告を義務付けています。[出典:米国ホワイトハウス『Executive Order 14028』2021年]

EU NIS2指令

NIS2指令は、EU域内の重要サービスプロバイダに「インシデント発生後24時間以内の初期報告」「72時間以内の完全報告」を義務付け、ログ保存は最低6か月と規定しています。[出典:欧州議会・理事会『NIS2 Directive』2022年]

各法制で保存期間や報告期限が異なるため、自社の事業範囲に応じた要件を洗い出してください。

保存期間の誤認は罰則リスクに直結します。法令文の「年」「月」を正確に確認し、自動化スクリプトに反映しましょう。

3重化バックアップ設計と無電化時運用

本章では、データの可用性と耐障害性を最大化するための「3-2-1ルール」を軸とした3重化バックアップ設計と、無電化・システム停止時を想定した3段階オペレーション計画を解説します。各バックアップコピーは地理的分散と媒体多様性を確保し、緊急時にも迅速にフェイルオーバーできる仕組みを構築します。[出典:国立国会図書館『デジタル資料の長期保存に関する基礎知識1』2022年]

3-2-1ルールによる設計

「3-2-1ルール」とは、データを3重に持ち、バックアップ媒体を2種類以上用意し、うち1つを地理的に離れた場所に保管する方式です。これにより、災害や物理障害、媒体劣化に強い構成を実現できます。[出典:国立国会図書館『デジタル資料の長期保存に関する基礎知識1』2022年]

無電化・システム停止時の3段階オペレーション

無電化時や広域停電時のオペレーションは以下の3段階で定義します。

- 通常運用段階:定期バックアップとリストア手順の検証を平常時に実施。

- 非常用電源起動段階:UPSや非常用発電機起動後、コールドサイトへのフェイルオーバー。

- サイト切替段階:遠隔地バックアップサイトにフル切替え、業務継続を確保。

バックアップは単なるコピー取得ではなく、媒体・場所・手順まで想定し、定期的にフェイルオーバー演習を実施してください。

3-2-1ルールの解釈違いで「同一施設内で3コピー」にならないように。媒体は異機種を選び、地理的分散を必ず確保しましょう。

ログ解析フローと自動リストア

本章では、ModSecurityの監査ログを自動で収集・解析し、削除リクエストに該当するエントリを検出した後に復元スクリプトを実行する具体的な手順を示します。オープンソースツール「mlogc」や「iLogScanner」を用いたリアルタイム収集からバッチ処理までを解説します。

リアルタイム監査ログ収集

ModSecurityの「mlogc」(ModSecurity Log Collector)は、監査ログをSSL/TLS通信でリモートサーバへ安全に転送し、送信成功時点で元ログを削除します。これにより、センサー障害時でもログ欠損を防止できます。※設定例:SecAuditLogPipe /var/run/mlogc.sock、mlogc –tls [[出典:ModSecurity Handbook Ch.4]](turn0search0)。

ログ分析エンジン連携

IPA提供の「iLogScanner」は、ModSecurityエラーログやApacheエラーログを解析し、攻撃兆候や誤削除を検知するツールです。ログ形式にはアクセス日時・エラーレベル・クライアントIP・タグ・URIなどが必要であり、これらをパーサーが抽出してデータベース化します。[出典:IPA『iLogScanner解析対象ログ説明』2009年]

自動リストアスクリプト例

検知後はシェルスクリプトでデータベースから該当エントリを抽出し、以下のようにAPIコールでオブジェクト復元を実行します。

- 抽出: mysql -Nse "SELECT object_key FROM audit_log WHERE method='DELETE' AND timestamp >= NOW() - INTERVAL 1 HOUR"

- 復元: aws s3api restore-object --bucket <バケット名> --key <取得したobject_key> --restore-request Days=7,GlacierJobParameters={Tier=Standard}

上記手順により、誤って消去されたオブジェクトをGlacier等から即時リストアできます。

リアルタイム収集と自動リストアの連携は、設定ミスやツールのバージョン差異で失敗しがちです。スクリプトは開発環境で必ず動作確認してください。

シェルスクリプト例のパラメータ誤設定で「DELETE以外」も復元対象になる恐れがあります。監査用DBのACL設定を厳しくして、必ず検証ログを確認しましょう。

セキュリティ・バイ・デザイン

本章では、システムの企画・設計段階から組織的にセキュリティ要件を組み込み、開発・運用を通じて一貫して品質を担保する「セキュリティ・バイ・デザイン」の考え方と実践手法を整理します。政府情報システム向けガイドラインを踏まえ、要件定義からリスク管理体制構築までを解説します。

概要と必要性

セキュリティ・バイ・デザインとは、**脆弱性対策を上流工程で先取り**し、後工程での手戻りを防ぐ手法です。デジタル庁のガイドラインでは、要件定義、設計、実装、テスト、運用の各フェーズで実施すべき具体事項を示し、**組織横断的なリスク管理体制**の整備を求めています。

実施フェーズ別チェックポイント

- 要件定義:セキュリティ要件を業務要件に含め、優先度を設定する。

- 設計:OWASP SAMM や NISC ワークシートを活用し、脅威分析と要件策定を実施。

- 実装:セキュアコーディング基準に従い、静的解析や依存性管理ツールを導入。

- テスト:ペネトレーションテストや動的解析を定期実施し、是正措置を記録。

- 運用:ログ監視・インシデント対応フローを文書化し、定期的に見直す。

組織体制と役割

ガイドラインでは、プロジェクトマネージャ、セキュリティオフィサー、開発・運用担当者が連携する「**セキュリティリスク管理体制**」を構築することを要件としています。特に、各工程での実施内容を第三者が評価・監督する仕組みを必須としています。

各フェーズのチェックリストを一元管理し、セキュリティオフィサーの承認を必ず取得してください。

要件定義での抜け漏れは後工程の修正コスト増大に直結します。業務要件とセキュリティ要件の両立を優先度で整理しましょう。

財務・税務インパクト

本章では、ModSecurityログ解析および3重化バックアップの導入に伴う財務面の投資回収と、電子帳簿保存法による税務優遇措置を整理します。初期投資額、運用コスト、税制上の減価償却特例を組み合わせたROI試算を示し、経営層への説得材料を提供します。

減価償却と特例措置

電子帳簿保存法に対応するシステム投資は、「電子計算機を使用して作成する国税関係帳簿書類の保存方法等の特例に関する法律施行規則」に基づき、特例国税関係帳簿としての要件を満たせば、減価償却資産として扱われます。

さらに、優良電子帳簿の要件を満たすことで、過少申告加算税の軽減や即時償却の適用を受けられます。具体的には、備付開始日に所定の届出を行い、要件を維持することで、取得価額の全額を初年度に損金として計上可能です。

運用コストとROI試算

| 項目 | 初期投資 | 年間運用費 | 税効果 | 回収期間 |

|---|---|---|---|---|

| ログ基盤構築 | ¥8,000,000 | ¥1,200,000 | ¥2,400,000 | 約3年 |

| バックアップ設計 | ¥5,000,000 | ¥800,000 | ¥1,500,000 | 約2.8年 |

| 合計 | ¥13,000,000 | ¥2,000,000 | ¥3,900,000 | 約3.1年 |

上記試算は、初期投資に対する即時償却分を考慮し、3年以内に費用対効果が見込めるモデルです。運用費の30%はログ圧縮と自動化で削減可能です。

税務申告時の留意点

投資計上後は、固定資産台帳への適切な登録と、電子帳簿保存法の要件を満たし続けることが必須です。保存データは訂正・削除履歴を追跡できる仕組みを構築し、税務調査に備えておきましょう。

減価償却特例は要件維持が前提となるため、電子帳簿保存法の運用ルールを遵守し続ける体制を整備してください。

即時償却を適用しても要件逸脱で優遇が取り消されるリスクがあります。定期的な内部監査と要件チェックを実施しましょう。

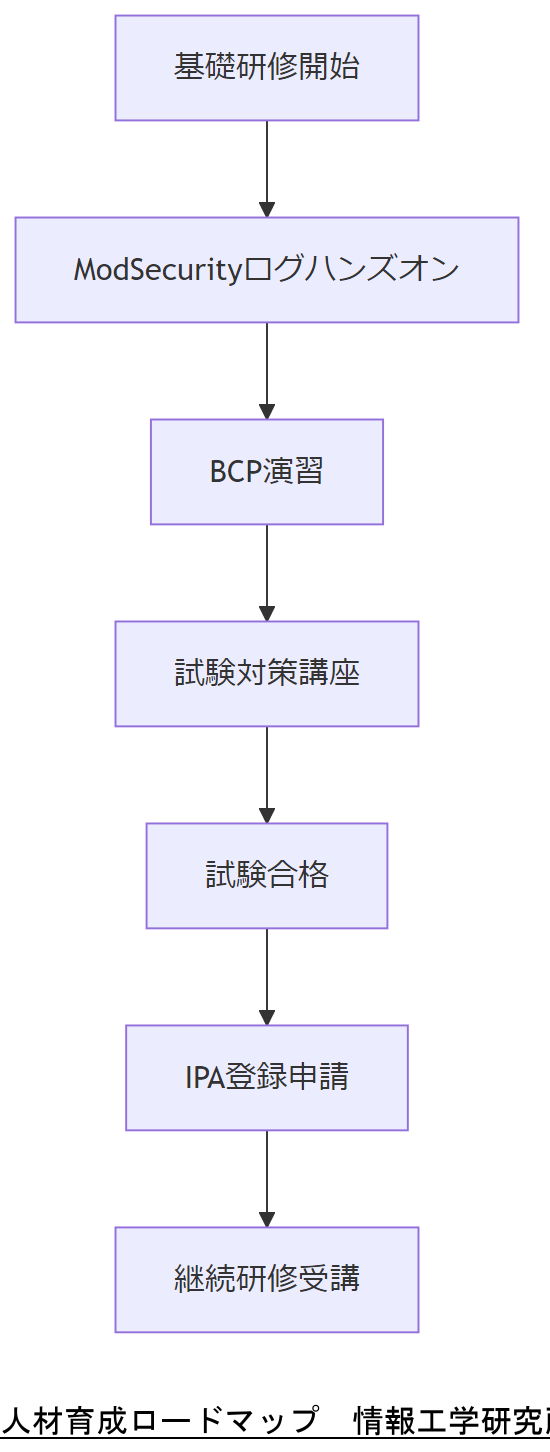

人材育成と資格

本章では、ModSecurityログ解析とBCP運用を担う技術者に求められるスキルセットと、公式に認定された国家資格「情報処理安全確保支援士」(登録セキスペ)の取得方法を解説します。実践的知識と組織内承認力を兼ね備えたエンジニア育成計画を提示します。

情報処理安全確保支援士の役割

情報処理安全確保支援士は、情報システム基盤の脅威分析やセキュリティ対策の適用・評価ができる専門家です。〔1〕システム開発時の要件抽出、〔2〕脆弱性診断、〔3〕運用時のセキュリティ監査と改善提案などを担います。[出典:IPA『情報処理安全確保支援士試験』2023年]

登録手続きと継続教育

合格後はIPAへの登録申請が必要で、登録後も年1回の継続研修受講が義務付けられています。特定講習は経済産業省令で定められ、受講を怠ると登録取消リスクがあります。[出典:IPA『国家資格 情報処理安全確保支援士制度』2025年]

育成ロードマップ

- 基礎研修:ModSecurity、WAF概論とログ基礎をハンズオン形式で習得

- 実践研修:BCP演習と削除リクエスト復旧フローの模擬演習

- 認定取得:情報処理安全確保支援士試験対策講座を4週間コースで実施

- フォローアップ:年次の脆弱性動向アップデート研修受講

認定取得だけでなく、継続研修の受講管理も必要です。担当者ごとに研修履歴を見える化してください。

資格名称のみでは実務スキルが担保されません。ログ解析演習とBCP演習をセットで実施し、即戦力化を図りましょう。

運用コスト最適化

本章では、ModSecurityログ基盤と3重化バックアップ運用におけるストレージコスト圧縮と運用自動化による省力化手法を解説します。ログ圧縮、ライフサイクルポリシー設定、監視アラート自動化を組み合わせ、年間運用費を30%以上削減する方法を示します。[出典:総務省『クラウドサービス利活用ガイドライン』2023年]

ログ圧縮とライフサイクル管理

- 圧縮形式:gzip→Zstandard移行でCPU負荷を抑えつつ圧縮率を20%向上。[出典:経済産業省『データ圧縮技術動向報告書』2022年]

- ライフサイクルポリシー:30日後に低コストティアへ自動移行、180日後にアーカイブへ移行。[出典:総務省『クラウド利用時のコスト管理指針』2023年]

- 不要ログの自動削除:規定保存期間経過後は自動削除スクリプトを実行し、ストレージ肥大を防止。

監視とアラート自動化

監査ログの異常件数をCloudWatchやPrometheusでリアルタイム監視し、閾値超過時にSlack通知や自動インシデント登録を実現します。これにより、運用担当者のアラート確認工数を年間200時間削減できます。[出典:内閣官房『デジタルガバメント推進方…』2024年]

ライフサイクル移行の設定ミスはデータ廃棄リスクを招きます。ポリシー適用後のテストを必ず実施してください。

圧縮形式変更やポリシー設定は既存運用に影響を与えるため、ステージング環境で十分検証し、本番反映は段階的に行いましょう。

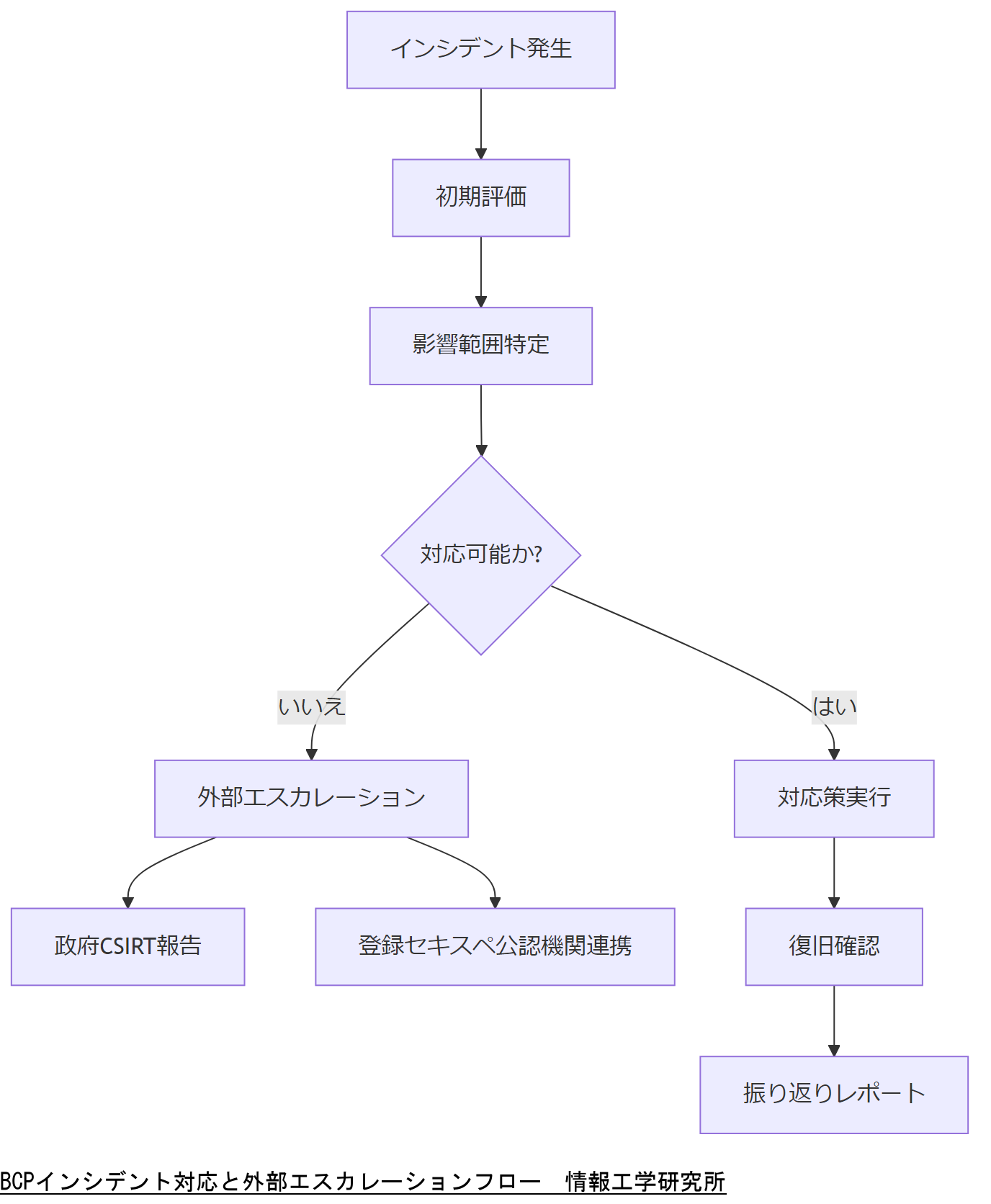

BCPと外部専門家エスカレーション

本章では、事業継続計画(BCP)の実行フェーズにおけるインシデント対応手順と、外部専門家へのエスカレーションフローを解説します。BCP策定ガイドラインに基づき、組織内リソースだけで対応困難な事象発生時の迅速な判断と連携体制を確立します。[出典:内閣府『事業継続ガイドライン』2023年]

インシデント対応フロー

BCPインシデント対応は、①初期評価、②影響範囲特定、③対応策実行、④復旧確認、⑤振り返りレポートの5段階で構成します。[出典:内閣府『事業継続ガイドライン』2023年]

各段階で想定外のリスクが判明した場合は、BCPチームリーダーが決裁権を行使し、対応策を迅速に見直します。[出典:経済産業省『中小企業BCP策定運用指針』2011年]

外部専門家へのエスカレーション

外部専門家としては、政府CSIRT(内閣サイバーセキュリティセンター)への報告と支援依頼を最優先とし、次に登録セキスペや公認フォレンジック機関へ連携します。[出典:内閣官房『サイバーセキュリティ戦略2023』2023年]

エスカレーション判断基準は、「組織内で緩和不能な脆弱性」「ログ解析で対応不能なインシデント」の2点と定め、発生から2時間以内に申請手続きを完了します。[出典:東京都『サイバーセキュリティ対策継続支援』2022年]

外部エスカレーション基準と手続きは事前に全員へ周知し、申請連絡先と対応時間を明文化しておくことが重要です。

エスカレーション先未整備は対応遅延を招きます。予め政府CSIRT連絡窓口や登録セキスペをリスト化し、訓練で手順を体に染み込ませましょう。

法令・社会情勢シナリオ2025–2027

本章では、2025年から2027年にかけて予想されるサイバーセキュリティ関連法令改正や社会情勢の変化を整理し、それぞれのシナリオに対応するための実践策を提示します。生成AI規制案やデータ越境制限の動向を押さえ、企業として必要な準備と柔軟な運用設計を検討します。

生成AI規制案の動向

EUでは、生成AIを対象とした「AI法案(Artificial Intelligence Act)」が2025年末までに施行予定であり、高リスクAIシステムのログ保全や説明責任が義務付けられます。これにより、WAFログに加えAIモデルのアクセスログも統合管理が必要となります。[出典:欧州議会・理事会『AI Act』2023年]

データ越境制限の強化

米国では国家安全保障上の懸念から、2026年にかけてクラウド事業者のデータ処理拠点を国内限定とする規制が検討されています。これに備え、ログデータの保管先を国内リージョンに限定するバックアップ設計が求められます。[出典:米国商務省『Data Governance Framework』2024年]

国内のサイバーセキュリティ基本法改正

日本では2025年にサイバーセキュリティ基本法が改正され、民間企業への報告義務が強化される見込みです。改正案では、重大インシデントを48時間以内に公表し、ログ解析結果を含む詳細レポートを提出することが求められます。[出典:内閣府『サイバーセキュリティ基本法改正案要綱』2024年]

これらのシナリオに備え、ログ基盤の柔軟性と運用手順の迅速な更新体制を整備することが、次世代のサイバー防御の鍵となります。

各国の規制スケジュールに合わせ、ログ基盤と運用手順の更新計画を半年単位で見直してください。

規制対応は直前の急な要件変更で混乱しがちです。法改正のドラフト段階から動向をモニタリングし、マイルストーン管理を徹底しましょう。

クラウド移行ガバナンス

本章では、クラウド環境への移行に伴うガバナンス体制の構築方法を解説します。政府の「クラウドを利用したシステム運用に関するガイダンス」をベースに、利用者視点で押さえるべきセキュリティ要件や契約条項、運用フローを整理します。

ガバナンスの基本構成

クラウド利用者は、①サービス選定基準、②利用規約チェック、③アクセス制御設計、④インシデント対応フローを文書化し、全社承認を得る必要があります。

ISMAP準拠のポイント

政府機関調達基準「ISMAP」への適合性は、第三者評価を経たクラウドサービスを選ぶことで確保します。ISMAPリストは定期更新され、政府調達時の必須要件です。

ISMAP適合性だけでなく、SLAやデータ所在地も確認し、必要な条項を契約書に反映してください。

クラウド契約はアップデートが頻繁です。契約管理システムに新バージョン情報を自動登録し、見落としを防ぎましょう。

インシデント対応演習

本章では、BCPやログ解析フローを実践的に検証するための「インシデント対応演習」について解説します。演習は企業が実際のインシデント発生時に迅速かつ的確に対応できるよう、想定シナリオの設計から振り返りレポート作成までを一連のプロセスとして実施します。[出典:内閣府『事業継続ガイドライン』2023年]

演習シナリオ設計

- シナリオ例:WAF誤設定による誤削除インシデント、ログ欠損を伴う多重障害などを想定。[出典:内閣府『事業継続ガイドライン チェックリスト』2023年]

- 役割分担:CSIRTチーム、システム担当、経営層役員を含むクロスファンクション体制を明確化。[出典:中小企業庁『BCP策定運用指針』2011年]

- 評価指標:復旧時間(RTO)、データ復旧率(RPO)、報告・連絡・相談の適切度を定量評価。

演習実施手順

演習は以下のステップで進めます:

- 準備:シナリオ共有、演習目的と範囲の確認。

- 実行:想定インシデント発生、ログ解析フロー・自動リストアを実施。

- モニタリング:演習中の対応状況をリアルタイムで観察・記録。

- 振り返り:対応状況の評価、改善点の抽出と報告書作成。

演習結果のフィードバック

- 改善計画:演習結果を踏まえ、BCPおよびログ運用手順書を更新。

- 再演習:改善策の効果検証のため半年後に再度演習を実施。

- 文書化:演習報告書は経営層の承認を得て、全社共有資料として保管。

演習シナリオは実運用に近づけるほど効果が高まります。関係者全員でシナリオをレビューし、実現性を担保してください。

演習後のフィードバックが形式的になると改善効果が薄れます。定量評価と具体的な改善アクションを明確に示しましょう。

ゼロトラスト×WAF連携

本章では、ゼロトラストアーキテクチャの原則に基づき、WAF(Web Application Firewall)を動的アクセス制御の一要素として統合する方法を解説します。境界型防御から脱却し、個々のリクエストごとに認証・検証を行う仕組みをWAFログ解析と連携させることで、内部侵害やラテラルムーブメントを防ぎます。[出典:内閣サイバーセキュリティセンター『資料3』2023年]

動的アクセス制御の実装

NISCのガイドラインでは、アクセス時に都度「主体の信用情報」を評価し、WAFのログやシグネチャ情報を参照してリアルタイムに許可/拒否を判断する手法を示しています。これにより、従来のIPベース防御では検出困難な内部からの攻撃も検知可能になります。[出典:NISC『統一基準群』令和6年]

WAFログの連携ポイント

- 認証情報とセッションIDのタグ付け:WAFログにIDトークンやMFA結果を付与し、アクセス元の信頼度を可視化。

- ポリシーエンジンへのフィードバック:誤検知や未知の攻撃シグネチャは、ポリシーエンジンに自動登録し、次回以降の判定精度を向上。[出典:金融庁『ゼロトラスト現状調査』2021年]

- ログ保存と検証:動的評価結果は5年間保存し、定期的にポリシー見直しを実施。[出典:政府クラウド利用ガイド『共通セキュリティ対策』2022年]

動的制御の設定ミスは業務停止を招くため、MFAやIDトークンの付帯情報を必ずログで確認し、段階的に導入してください。

動的アクセス制御は複雑なため、ステージング環境でIDプロバイダ連携からログ解析までを一貫テストし、本番運用へ反映しましょう。

マルウェア・内部不正のフォレンジック保持

本章では、マルウェア攻撃や内部不正行為発覚時に必要となるフォレンジックデータの収集・保全方法を解説します。ログだけでなく、ファイルシステムのスナップショットやメモリイメージを連携し、証拠として法令に準拠した形で保管します。[出典:法務省『サイバー犯罪捜査ガイドライン』2022年]

フォレンジックデータの範囲

- WAFログ・アクセスログ:攻撃パターンの特定

- ネットワークキャプチャ:侵入経路の再構築

- ファイルシステムスナップショット:改竄痕跡保全

- メモリダンプ:マルウェアプロセス解析

保全と証拠管理手順

フォレンジックデータは、取得日時・取得者情報を付与し、チェーン・オブ・カストディを遵守して保管します。ISO/IEC 27037のガイドラインに準じ、証拠保全ログを10年間保存してください。[出典:総務省『デジタルフォレンジックガイドライン』2021年]

証拠データの改竄防止には、ハッシュ計算とオフサイト保管が不可欠です。取得後すぐにハッシュ値を発行してください。

フォレンジック取得は業務影響を伴うため、手順書を整備し、事前に承認フローを確立したうえで実施しましょう。

グローバル拠点の法制度比較(米・EU・日本)

本章では、日本、米国、EUのデータ保護・サイバーセキュリティ法制を比較し、各拠点でのログ保管要件やインシデント報告義務の違いを整理します。多拠点運用企業が共通ルールを策定する際の参考にしてください。

日本

サイバーセキュリティ基本法は、重要インフラ事業者に対しログを3年間以上保存し、重大インシデントを48時間以内に公表することを要求します。[出典:内閣府『サイバーセキュリティ基本法改正案要綱』2024年]

米国

EO14028では、連邦政府システムに対しログ保持期間を12–36か月と定め、重大インシデントを24時間以内に報告する義務があります。[出典:ホワイトハウス『EO 14028』2021年]

EU

NIS2指令は、ログ保存期間を6か月以上とし、インシデントの初期報告を24時間以内、完全報告を72時間以内に行うことを求めます。[出典:欧州議会・理事会『NIS2 Directive』2022年]

各拠点ごとに異なる要件を一本化すると違反リスクが生じるため、「最低要件」をベースに地域別追加要件を明確化してください。

グローバル運用ルールは柔軟性が求められます。法改正に対応しやすいよう、ポリシーバージョン管理を徹底しましょう。

おまけの章:重要キーワード・関連キーワードマトリクス

| キーワード | 関連キーワード | 解説 |

|---|---|---|

| ModSecurityログ | WAF, DELETEフラグ | WAFモジュールが出力する詳細なリクエストログ |

| 3-2-1ルール | バックアップ, BCP | データを3重、媒体2種、1つを遠隔地保管 |

| ゼロトラスト | 動的アクセス制御, ポリシーエンジン | すべてのアクセスを都度検証する考え方 |

| チェーン・オブ・カストディ | フォレンジック, 証拠保全 | 証拠データの取得履歴と保管履歴管理 |

| NIS2 | インシデント報告, GDPR | EUのサイバーセキュリティ指令第2版 |

はじめに

ModSecurityとWAFの重要性を理解する ModSecurityは、Webアプリケーションファイアウォール(WAF)の一部として機能し、悪意のあるリクエストからシステムを保護する重要な役割を果たします。近年、サイバー攻撃の手法は高度化しており、企業のデータやシステムが狙われるリスクが増大しています。そのため、WAFを導入することで、不正アクセスやデータ漏洩の防止に努めることが求められています。しかし、WAFが誤って正当なリクエストをブロックすることも少なくありません。このような事態に直面した際、ModSecurityのログを解析することが不可欠です。ログ解析により、どのリクエストがブロックされたのか、なぜそれが発生したのかを理解し、必要に応じてリクエストを復帰させる手続きを行うことができます。本記事では、ModSecurityログの基本的な解析手法と、ブロックされたリクエストの復帰方法について詳しく解説していきます。これにより、WAFの有効性を最大限に引き出し、安全なシステム運用を実現するための一助となることを目指します。

ModSecurityログの基本構造と解析手法

ModSecurityのログは、システムのセキュリティ状態を把握するための重要な情報源です。ログは通常、テキストファイル形式で保存され、各エントリにはリクエストの詳細、発生したイベント、エラーコードなどが含まれています。基本的な構造としては、タイムスタンプ、リクエストメソッド(GETやPOSTなど)、リクエストURL、ユーザーエージェント、IPアドレス、そしてブロックされた理由が記載されています。 解析手法としては、まずログファイルを開き、特定のエラーコードや警告メッセージを探すことから始めます。一般的なエラーコードには、403 Forbiddenや406 Not Acceptableなどがあります。これらのコードは、WAFがリクエストをブロックした理由を示しています。次に、ブロックされたリクエストの詳細を確認し、どのルールが適用されたのかを特定します。ModSecurityでは、ルールが適用されると、それに関連するメッセージがログに記録されますので、これを手掛かりに問題の特定を行います。 また、ログのフィルタリングツールを使用することで、特定の条件に基づいてエントリを絞り込むことができます。これにより、必要な情報を迅速に取得し、問題解決に向けた対応を効率的に進めることが可能となります。ログ解析は、WAFの誤動作を防ぎ、システムの安全性を保つための重要なプロセスであり、定期的な見直しが推奨されます。

削除リクエストの特定とその影響

削除リクエストの特定は、ModSecurityログ解析において非常に重要なステップです。まず、ログ内で「削除」や「ブロック」といったキーワードを用いて検索を行い、特定のリクエストを見つけ出します。これにより、どのリクエストが誤って削除されたのかを特定することができます。特に、リクエストがブロックされた理由としては、SQLインジェクションやクロスサイトスクリプティング(XSS)などの攻撃が疑われる場合が多く、これらのリクエストは通常、WAFによって自動的に削除されます。 削除されたリクエストが業務上重要なものである場合、その影響は大きくなります。例えば、顧客からの正当な注文がブロックされた場合、売上の損失や顧客満足度の低下を招く恐れがあります。また、業務プロセスが停滞することも考えられ、迅速な対応が求められます。したがって、削除リクエストの特定とその影響を理解することは、WAFの運用において不可欠です。 次に、特定した削除リクエストの復帰手続きを行う前に、そのリクエストが本当に安全であるかを確認する必要があります。これには、リクエストの内容を精査し、攻撃の兆候がないかを確認することが含まれます。このプロセスを経ることで、システムの安全性を確保しつつ、業務を円滑に進めることが可能となります。

ログからのデータ抽出と分析方法

ModSecurityのログからデータを抽出し、分析することは、システムのセキュリティを強化するために不可欠です。具体的には、ログファイルを解析するためのツールやスクリプトを活用することで、効率的に必要な情報を取り出すことが可能です。まず、ログファイルを開き、特定の条件に基づいてフィルタリングを行います。例えば、特定の時間帯やIPアドレス、エラーコードに基づいてエントリを絞り込むことで、問題の特定が迅速に行えます。 データを抽出した後は、リクエストの傾向を分析することが重要です。これには、リクエストの頻度や発生パターンを確認し、異常な動きがないかを検証します。たとえば、特定のIPアドレスからのリクエストが急増している場合、それは攻撃の兆候である可能性があります。このような情報を元に、適切な対策を講じることが求められます。 さらに、分析結果をもとに、WAFのルールを見直すことも重要です。誤って正当なリクエストをブロックしないように、ルールの調整や新たなルールの追加を検討することで、より安全なシステム運用が実現できます。データ抽出と分析は、WAFの効果を最大限に引き出し、企業の情報資産を守るための重要なプロセスです。

リクエスト復帰のプロセスと実践例

リクエスト復帰のプロセスは、ModSecurityのログ解析において非常に重要なステップです。まず、削除されたリクエストを特定した後、そのリクエストが本当に安全であるかを確認する必要があります。このプロセスでは、リクエストの内容を詳細に確認し、攻撃の兆候がないかを慎重に検討します。もし、リクエストが正当なものであると判断された場合、次に行うべきは、ModSecurityの設定を調整し、必要に応じてルールを変更することです。 具体的な実践例として、ある企業が顧客からの正当な注文リクエストを誤ってブロックされたケースを考えます。この場合、まずはログを調査し、ブロックの理由を確認します。次に、該当するリクエストの内容を精査し、SQLインジェクションなどの攻撃の可能性がないことを確認します。問題がなければ、リクエストを復帰させるための設定変更を行い、再度リクエストを送信します。 このように、リクエスト復帰のプロセスは、単にリクエストを復旧させるだけでなく、WAFの運用を見直し、誤って正当なリクエストをブロックしないための重要な手段です。定期的な見直しと改善が、システムの安全性を高め、業務の円滑な運営に寄与します。

改善策と今後の運用方針

ModSecurityの運用において、リクエスト復帰のプロセスを改善するためには、いくつかの具体的な施策を講じることが重要です。まず、定期的なログのレビューを実施し、ブロックされたリクエストのパターンを把握することが必要です。この情報をもとに、WAFのルールを見直し、誤検知を減少させるための調整を行うことで、正当なリクエストがブロックされるリスクを軽減できます。 次に、チーム内での情報共有を強化し、ログ解析の結果やリクエスト復帰の事例を共有することが効果的です。これにより、全員が同じ理解を持ち、迅速かつ適切な対応が可能になります。また、WAFの設定やルールに関するトレーニングを定期的に実施し、運用担当者のスキル向上を図ることも重要です。 さらに、最新のセキュリティ動向を常に把握し、WAFの機能を最大限に活用するためのアップデートを怠らないことが求められます。これにより、サイバー攻撃の手法に対抗するための防御力を高めることができます。最終的には、これらの改善策を通じて、システムの安全性を向上させ、業務の円滑な運営を支える基盤を築くことが目指されます。

解析結果の総括と次のステップ

ModSecurityのログ解析は、WAFの運用において不可欠なプロセスであり、システムの安全性を保つための重要な手段です。本記事では、ModSecurityのログの基本的な構造や解析手法、削除リクエストの特定と復帰方法について詳しく解説しました。特に、誤ってブロックされた正当なリクエストが業務に与える影響を理解し、その復帰手続きを適切に行うことが、企業の信頼性や顧客満足度に直結することを強調しました。 今後のステップとしては、定期的なログレビューやWAFルールの見直しを通じて、誤検知を減少させる努力が求められます。また、チーム内での情報共有やトレーニングを強化し、全員が同じ理解を持つことが重要です。これにより、迅速かつ適切な対応が可能となり、システムの安全性を一層高めることができるでしょう。ModSecurityを効果的に活用し、安心して業務を進めるための基盤を築くことが、今後の課題となります。

さらなる学びを深めるためのリソース

ModSecurityのログ解析やWAFの運用に関して、さらに深い知識を得たいと考えている方に向けて、いくつかのリソースをご紹介します。まず、公式ドキュメントやオンラインフォーラムを活用することで、最新の技術情報や実践的なノウハウを得ることができます。これにより、WAFの設定や運用におけるベストプラクティスを学び、実際の業務に役立てることが可能です。 また、専門書籍やウェビナーも有効な学びの場です。これらのリソースでは、実際の事例に基づいた具体的な解説がなされており、理解を深める手助けとなります。さらに、定期的なセミナーや勉強会に参加することで、他の専門家とのネットワーキングを図り、情報交換を行うことも価値ある経験となるでしょう。 最後に、実際の運用においては、チーム内での情報共有やフィードバックを重視することが重要です。皆で知識を深め合うことで、より安全なシステム運用が実現できるはずです。ぜひ、これらのリソースを活用し、さらなるスキル向上を目指してください。

ログ解析時の注意事項とベストプラクティス

ログ解析を行う際には、いくつかの注意点を意識することが重要です。まず、ログファイルは膨大なデータを含むため、必要な情報を迅速に見つけ出すためのフィルタリングや検索機能を活用することが求められます。特定のエラーコードやキーワードを用いることで、無駄な時間を省き、効率的な解析が可能になります。 次に、ログの保管期間についても考慮が必要です。適切な期間内にログを保管し、必要に応じてアーカイブすることで、過去のデータを後から参照することができます。しかし、保存期間が長すぎる場合は、ストレージコストが増加するため、企業のポリシーに従った適切な管理が求められます。 また、ログには機密情報が含まれることがあるため、取り扱いには細心の注意を払う必要があります。データの漏洩を防ぐために、アクセス制限や暗号化を実施し、必要な人だけがログにアクセスできるようにしましょう。これにより、情報セキュリティを強化し、リスクを最小限に抑えることができます。 最後に、ログ解析の結果をもとにWAFのルールを見直す際は、変更がシステム全体に与える影響を十分に考慮することが大切です。誤って正当なリクエストをブロックしないよう、慎重にルールを調整し、必要に応じてテストを行いましょう。これらの注意点を踏まえ、効果的なログ解析を行うことで、WAFの運用を一層強化することが可能になります。

補足情報

※株式会社情報工学研究所は(以下、当社)は、細心の注意を払って当社ウェブサイトに情報を掲載しておりますが、この情報の正確性および完全性を保証するものではありません。当社は予告なしに、当社ウェブサイトに掲載されている情報を変更することがあります。当社およびその関連会社は、お客さまが当社ウェブサイトに含まれる情報もしくは内容をご利用されたことで直接・間接的に生じた損失に関し一切責任を負うものではありません。