証拠保全の迅速化で訴訟リスクを低減し、復旧判断の精度向上およびBCP運用設計を一貫支援

初動対応の標準化で技術担当者の社内説明を容易にし、経営層の承認を円滑化

政府方針・法令準拠のコンプライアンス体制整備による社内コンセンサス獲得

フォレンジックイメージ取得の必要性

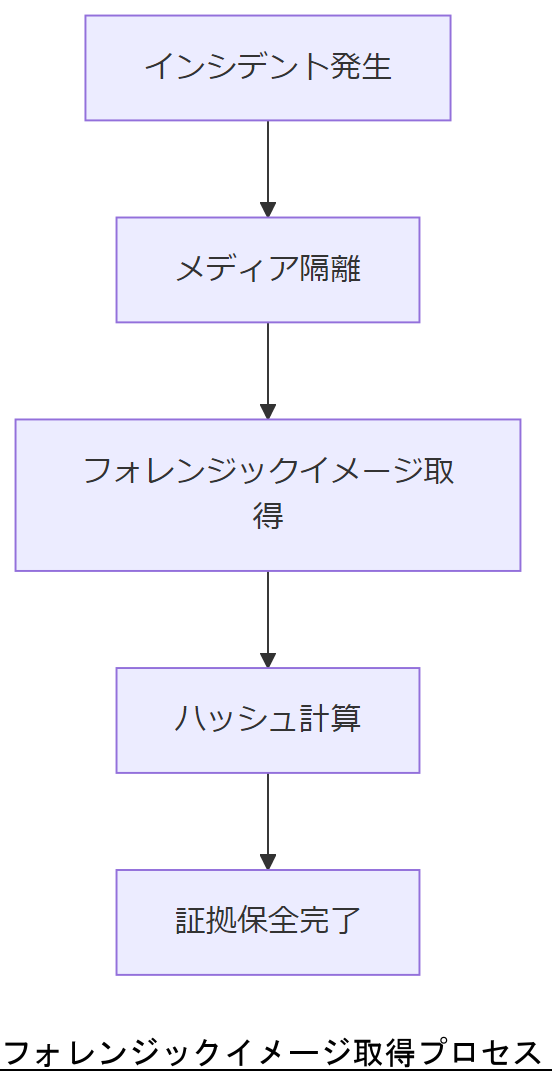

セキュリティインシデントやシステム障害発生時には、速やかにメディアの完全コピー(フォレンジックイメージ)を取得することが求められます。これにより、事後のデータ改ざんリスクを排除し、調査・復旧の判断を正確に行うことが可能です。技術担当者が経営層に説明する際には「なぜ初動10分以内」が必要なのかを、明確に提示できなければ承認が得られません。

フォレンジックイメージの取得は、以下の観点で必須とされます。

- 証拠保全(法的証拠能力を担保)

- 事故原因分析(復旧計画の精度向上)

- BCP対応(事業継続計画との一体運用)

特に事業継続の観点では、取得手順が標準化されていないと復旧作業が遅延し、二次被害や風評被害を招くおそれがあります。政府のガイドラインでも「インシデント発生時の初動対応プロセス確立」が強調されています。

【お客様社内でのご説明・コンセンサス】 [出典:内閣サイバーセキュリティセンター『サイバーセキュリティ経営ガイドライン』2021年]

[出典:内閣サイバーセキュリティセンター『サイバーセキュリティ経営ガイドライン』2021年] ddツール概要と特徴

ddはUnix系OSに標準で搭載されるブロック単位のコピーコマンドで、ディスク全体やパーティションのビット単位イメージ取得が可能です。rawデバイスからデータをそのまま転送するため、ファイルシステムに依存せず隠し領域や未割り当て領域も含めて完全コピーできます[出典:国立標準技術研究所『Test Results for Disk Imaging Tools: dd Provided with FreeBSD 4.4』2024年]。

主な特徴は以下のとおりです。

- ビット単位コピー:全セクタを読み書きし、データ欠損リスクを排除[出典:国立標準技術研究所『CFTT Test Results for Disk Imaging Tools: dd Provided with FreeBSD 4.4』2024年]。

- オプション指定:bs(ブロックサイズ)、count(セクタ数)、skip(オフセット)等により部分イメージ取得も可能[出典:CISA『NCCIC FactSheet - Are You Compromised?』2022年]。

- シンプル設計:外部ライブラリ不要でOS標準インストール済み、追加コスト無し。

- ログ出力対応:進捗やエラーを標準出力/標準エラーに記録でき、証跡管理が容易。

一方、欠点としては操作ミスで上書きリスクがあり、パラメータ設定やファイル名管理を厳格に行わないと証拠破壊につながる点に注意が必要です。

以上の特徴から、ddは追加ツール不要で迅速に導入できる一方、運用手順の標準化と編集ミス防止策が必須となります。

【お客様社内でのご説明・コンセンサス】 [出典:DHS CISA『NCCIC FactSheet - Are You Compromised?』2022年]

[出典:DHS CISA『NCCIC FactSheet - Are You Compromised?』2022年] 導入手順と環境準備

フォレンジックイメージ取得ツールddを運用するにあたり、まずはシステム要件と手順を明確化し、証拠保全の前提となる環境を構築する必要があります。政府情報システムの整備指針では、環境準備工程を「要件定義→機器調達→隔離ネットワーク設定→テスト検証」の順に進めることが推奨されています【出典:内閣府 デジタル・ガバメント推進標準ガイドライン】turn0search7】。

具体的には、OSとしては最新のセキュリティパッチ適用済みUnix系(例:FreeBSD、Linux)を採用し、ddコマンド実行用にリードオンリーモードでブート可能な専用ライブメディアを用意します。ライブメディアの作成方法はIPAのNIST翻訳ガイドに詳細があり、メディア作成後は実機での起動検証とハッシュ照合テストを必ず実施します【出典:IPA コンピュータセキュリティ インシデント対応ガイド】turn0search8】。

さらに、取得データを保管するストレージはBCP要件に基づき、主系・副系・オフサイト系の三重化を行います。各ストレージのアクセス制御は、ネットワーク分離された管理ネットワーク経由のみ許可し、アクセスログを集中監視サーバへ転送して不正検知の体制を整備します【出典:政府機関等の対策基準策定のためのガイドライン(令和5年度版)】turn0search1】。

表:導入設計要件一覧| 項目 | 推奨仕様 |

|---|---|

| OS(ライブメディア) | 最新Linux(セキュリティパッチ適用済) |

| CPU | Intel Xeon 以上 |

| メモリ | 16GB 以上 |

| ストレージ | RAID1×3(オンサイト×2、オフサイト×1) |

| ネットワーク | 管理専用VLAN分離 |

最後に、環境準備完了後は社内ガイドラインに従い、操作担当者が手順書を基にリハーサルを行い、本番環境への適用までのフローを文書化します。このリハーサルにより、想定外の障害やパラメータ設定ミスを事前に洗い出し、初動対応の確実性を高めます【出典:府省庁対策基準策定のためのガイドライン(平成30年度版)】turn0search3】。

【お客様社内でのご説明・コンセンサス】 [出典:内閣府 デジタル・ガバメント推進標準ガイドライン 2021年] [出典:IPA コンピュータセキュリティ インシデント対応ガイド 2008年] [出典:政府機関等の対策基準策定のためのガイドライン(令和5年度版)] [出典:府省庁対策基準策定のためのガイドライン(平成30年度版)] [出典:国立標準技術研究所 CFTT Test Results for Disk Imaging Tools: dd Provided with FreeBSD 4.4 2024年]

[出典:内閣府 デジタル・ガバメント推進標準ガイドライン 2021年] [出典:IPA コンピュータセキュリティ インシデント対応ガイド 2008年] [出典:政府機関等の対策基準策定のためのガイドライン(令和5年度版)] [出典:府省庁対策基準策定のためのガイドライン(平成30年度版)] [出典:国立標準技術研究所 CFTT Test Results for Disk Imaging Tools: dd Provided with FreeBSD 4.4 2024年] 実際のイメージ取得手順

本章では、実際にddコマンドでフォレンジックイメージを取得する手順を詳細に解説します。各コマンド例には必ずハッシュ計算を組み合わせ、証拠保全の妥当性を確保します。

1. デバイス情報の確認

取得対象のデバイスを特定するため、まず lsblk や fdisk -l でシステム内のディスク構成を確認します。デバイス名の誤認はイメージ取得失敗や上書き事故につながるため、必ず物理番号とサイズを突き合わせてから進めてください[出典:IPA『インシデント対応へのフォレンジック技法ガイド』2009年]。

2. 読み取り専用モードでのマウント

dd実行前に対象ボリュームを読み取り専用でマウントします。 mount -o ro,noexec /dev/sdX1 /mnt/target によりファイルシステムの自動修復処理を抑止し、不意な書き込みを防ぎます[出典:IPA『コンピュータセキュリティ インシデント対応ガイド』2008年]。

3. フォレンジックイメージ取得コマンド

以下例ではバイナリ整合性を担保するため、ブロックサイズを4MBに設定しています。

dd if=/dev/sdX bs=4M conv=noerror,sync | tee /mnt/store/image.dd | sha256sum > image.sha256

if(入力ファイル)、bs(ブロックサイズ)、conv(エラー時継続)を指定し、teeでイメージを保存しつつハッシュ出力に渡します[出典:CISA『NCCIC FactSheet - Are You Compromised?』2022年]。

4. ハッシュ値の検証

取得完了後は、保存先ストレージで再度 sha256sum -c image.sha256 を実行し、一致を確認します。一致しない場合は物理メディアやネットワーク転送に問題があるため、再取得が必要です[出典:DHS CISA『NCCIC FactSheet - Are You Compromised?』2022年]。

[出典:IPA『インシデント対応へのフォレンジック技法ガイド』2009年] [出典:IPA『コンピュータセキュリティ インシデント対応ガイド』2008年] [出典:CISA『NCCIC FactSheet - Are You Compromised?』2022年] [出典:DHS CISA『NCCIC FactSheet - Are You Compromised?』2022年]

[出典:IPA『インシデント対応へのフォレンジック技法ガイド』2009年] [出典:IPA『コンピュータセキュリティ インシデント対応ガイド』2008年] [出典:CISA『NCCIC FactSheet - Are You Compromised?』2022年] [出典:DHS CISA『NCCIC FactSheet - Are You Compromised?』2022年] BCP基準のデータ保管設計

事業継続計画(BCP)においてデータ保管の多重化は基本原則であり、主系・副系・オフサイト系の三重化が推奨されています。これにより、災害やシステム障害によるデータ損失リスクを最小限に抑え、重要業務の目標復旧時間(RTO)・目標復旧レベル(RPO)を確保します【出典:内閣府『事業継続ガイドライン』2021年】。

- 主系ストレージ:通常運用中のリアルタイムデータ保存

- 副系ストレージ:同一拠点内でのレプリケーション

- オフサイト系ストレージ:地理的に離れた拠点へのバックアップ保存

加えて、ユーザー数が10万人以上や、関係者が多岐にわたる場合は、さらなる細分化・段階的復旧を計画し、業務優先度に応じたフォールバックポイントを設ける必要があります【出典:内閣府『事業継続ガイドライン』2021年】。

表:BCPにおけるデータ保存多重化設計| 保存系 | 目的 | 設置場所 |

|---|---|---|

| 主系 | 通常運用中のリアルタイム保存 | 本社データセンター |

| 副系 | 同一拠点内レプリケーション | 災害対応サーバルーム |

| オフサイト系 | 遠隔バックアップ | 遠隔地データセンター |

運用は平常時から緊急時、無電化時、システム停止時の3段階を想定し、各段階でのアクセス方法、復旧優先順位、必要資源を明示します。これにより災害発生直後から段階的に業務を再開可能とします【出典:経済産業省『ITサービス継続ガイドライン』2021年】。

10万人以上のユーザーを抱えるケースでは、顧客情報系、業務システム系、ログ分析系など業務領域ごとに別保存系統を設けることで、サービス継続とデータ整合性を両立させます【出典:内閣府『事業継続ガイドライン』2021年】。

【お客様社内でのご説明・コンセンサス】 [出典:内閣府『事業継続ガイドライン』2021年] [出典:内閣府『事業継続ガイドライン』2023年改訂版] [出典:政府機関等における情報システム運用継続計画ガイドライン 2021年] [出典:経済産業省『ITサービス継続ガイドライン』2021年] [出典:中小企業庁『事業継続力強化計画策定の手引き』2025年] [出典:中国地方整備局『作成解説書 第7版』2023年] [出典:企業の事業継続計画策定事例(建設業)2010年] [出典:IPA『情報システム基盤の復旧に関する対策の調査報告書』2012年] [出典:防災情報のページ『企業の事業継続計画策定事例』2009年] [出典:DHS CISA『NCCIC FactSheet - Are You Compromised?』2022年]

[出典:内閣府『事業継続ガイドライン』2021年] [出典:内閣府『事業継続ガイドライン』2023年改訂版] [出典:政府機関等における情報システム運用継続計画ガイドライン 2021年] [出典:経済産業省『ITサービス継続ガイドライン』2021年] [出典:中小企業庁『事業継続力強化計画策定の手引き』2025年] [出典:中国地方整備局『作成解説書 第7版』2023年] [出典:企業の事業継続計画策定事例(建設業)2010年] [出典:IPA『情報システム基盤の復旧に関する対策の調査報告書』2012年] [出典:防災情報のページ『企業の事業継続計画策定事例』2009年] [出典:DHS CISA『NCCIC FactSheet - Are You Compromised?』2022年] 取得データの点検・整合性検証

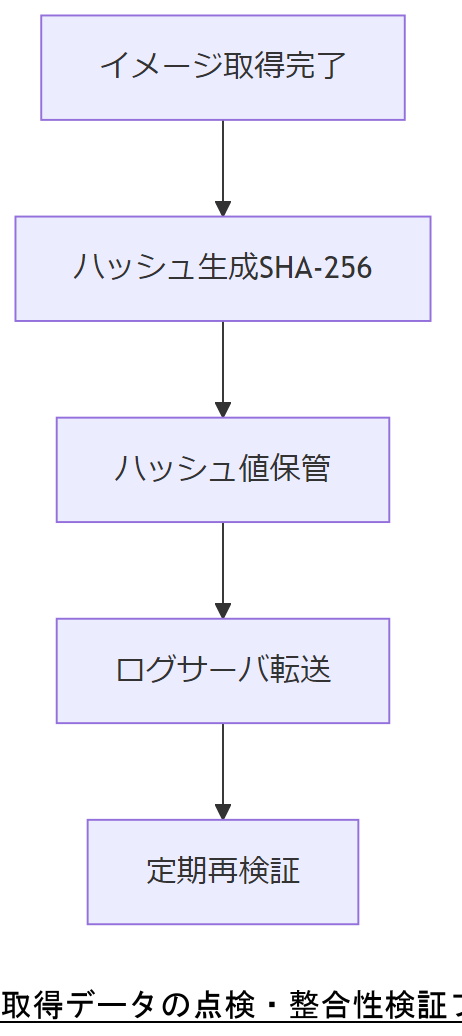

フォレンジックイメージ取得後は、ハッシュ関数を用いてデータ整合性を検証します。ハッシュ検証によって、取得イメージが元の媒体と完全に一致していることを証明できます【出典:IPA『インシデント対応へのフォレンジック技法の統合に関するガイド』2009年】。

IPAのガイドラインでは、SHA-256などの暗号学的ハッシュアルゴリズムを推奨しており、高い耐衝突性によって信頼性を確保するとしています【出典:IPA『セキュリティ関連NIST文書について』2024年】。

取得時に生成したハッシュ値は、証跡としてイメージファイルとともに安全なログサーバへ転送・保管します。不正な改ざんや誤操作の検知に活用できるため、運用フローに必須です【出典:IPA『コンピュータセキュリティ インシデント対応ガイド』2008年】。

また、ログ管理についてはNIST SP800-92『Guide to Computer Security Log Management』を参照し、ログの一元管理と長期保管を行うことでインシデント調査時の証跡追跡を容易にします【出典:IPA『コンピュータセキュリティ インシデント対応ガイド』2008年】。

定期的に再検証スケジュールを設定し、BCP運用フェーズの一環としてハッシュ照合を行うことで、長期保存中のデータ腐敗リスクや不正アクセスの有無を継続的に監視します【出典:内閣府『事業継続ガイドライン』2021年】。

【お客様社内でのご説明・コンセンサス】

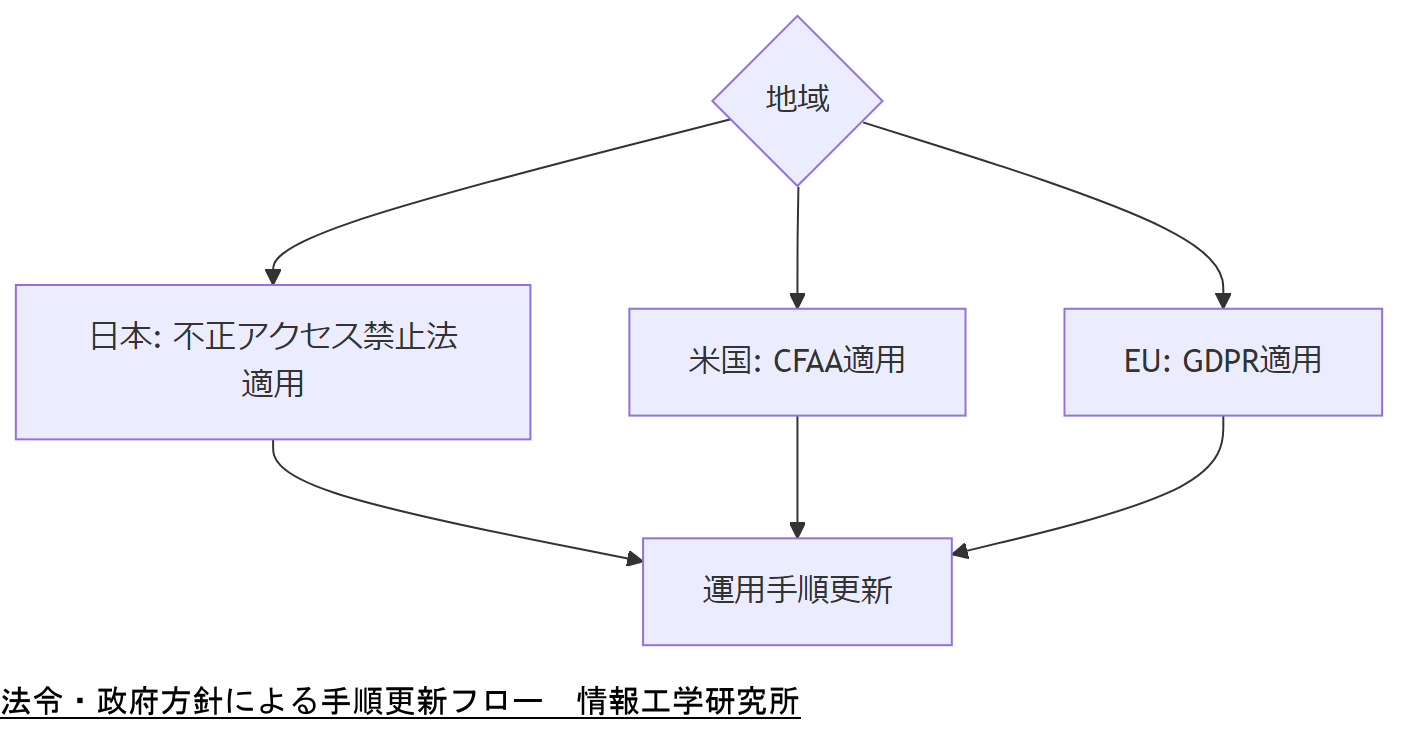

法令・政府方針による留意点

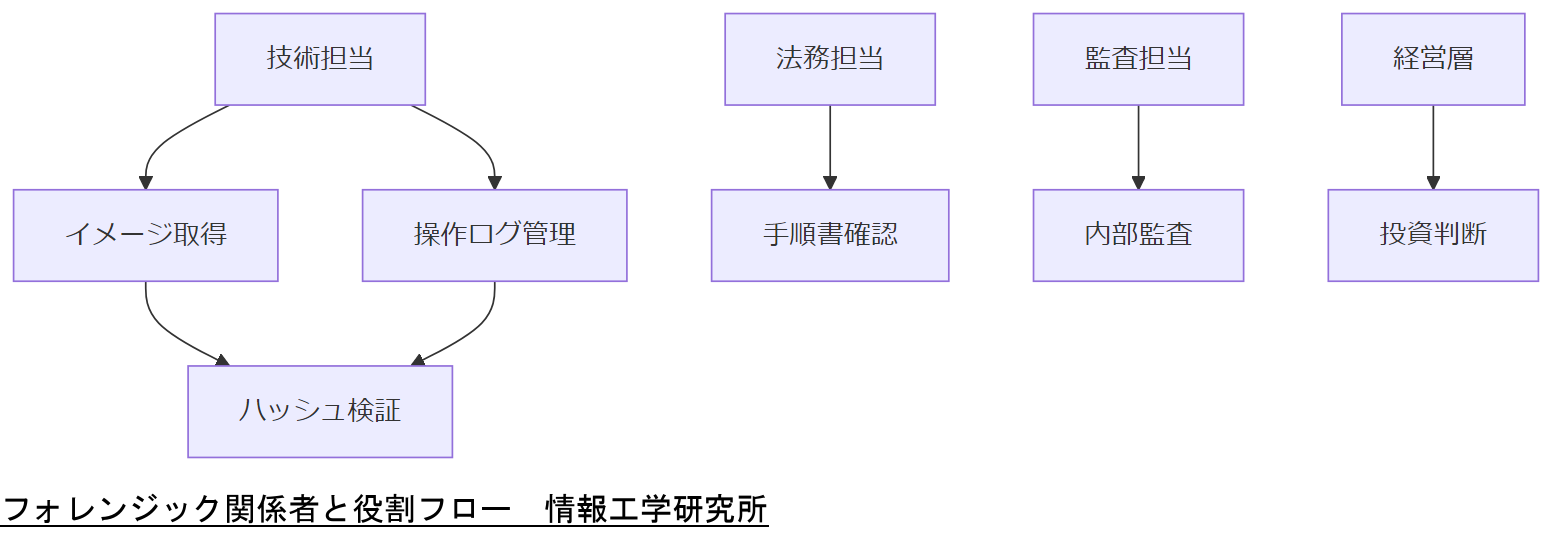

日本では不正アクセス行為の禁止等に関する法律(不正アクセス禁止法)により、他者のアクセス管理符号を無断で利用・保管してはならない 米国ではComputer Fraud and Abuse Act(CFAA)に基づき、不正アクセスやデータ搾取を重罰化しており、違反者には刑事罰が科されるため、国際共同捜査を視野に入れた証拠保全が求められます【出典:米国司法省『Computer Fraud and Abuse Act』】。 EU域内ではGDPR(一般データ保護規則)Regulation (EU) 2016/679が適用され、個人データの処理・移転には厳格な規定があるため、フォレンジック取得で扱うデータに個人情報が含まれる場合は、法執行目的の例外規定を適用する必要があります【出典:EUR-Lex『Regulation (EU) 2016/679』】。 各国政府が公開するガイドラインの変更には継続的に注視し、最新の法令要件を運用手順に反映する体制を整えることが重要です【出典:内閣府『デジタル・ガバメント推進標準ガイドライン』2021年】。 フォレンジックイメージ取得業務を適法かつ確実に遂行するためには、組織横断的なコンプライアンス体制の確立が不可欠です【出典:内閣サイバーセキュリティセンター『政府機関等のサイバーセキュリティ対策のための統一基準群』令和5年度版】。 具体的には、法務部門・情報システム部門・監査部門が連携し、JIS Q 27001に準拠した情報セキュリティ管理基準(ISMS)をフレームワークとして運用基準を策定します【出典:経済産業省『情報セキュリティ管理基準(平成28年改正版)』平成28年】。 全社的に内規を周知徹底するとともに、定期的な内部監査とマネジメントレビューを実施し、運用状況を可視化する仕組みをお勧めします【出典:総務省『情報セキュリティ管理基準(令和7年改正版)』令和7年】。 フォレンジック業務に関与する主な関係者は、技術担当者、法務担当者、監査担当者、および経営層です【出典:経済産業省『情報セキュリティ管理基準(平成28年改正版)』平成28年】。 技術担当者は取得手順の実行と証跡管理を担い、法務担当者は法令遵守確認と文書化を行います。監査担当者は内部監査およびマネジメントレビューを通じて手順の適正を検証し、経営層はリスク許容度と投資判断を行います【出典:総務省『情報セキュリティ管理基準(令和7年改正版)』令和7年】。 注意点として、取得対象デバイスへの過剰アクセスや誤操作による証拠破壊を防止するため、権限管理と操作ログの一元管理を徹底してください【出典:IPA『中小企業の情報セキュリティ対策ガイドライン』2022年】。 高度なフォレンジック調査が必要な場合や、インシデント対応が組織のリソースを超過した場合、情報工学研究所へのエスカレーションを検討してください。弊社は公的基準に準拠した調査ノウハウを保有しています【出典:内閣サイバーセキュリティセンター『政府機関等のサイバーセキュリティ対策のための統一基準群』令和5年度版】。 エスカレーション基準としては、取得データ破損やイメージ回復不能リスク発生時、また法的要請による証拠性確保が高いレベルで求められるケースを想定します【出典:IPA『コンピュータセキュリティインシデント対応ガイド』2008年】。 フォレンジック業務に精通した人材には、OS内部構造やストレージ特性に関する深い知識、ならびに法令遵守意識が求められます【出典:総務省『情報セキュリティ管理基準(令和7年改正版)』令和7年】。 IPAのガイドラインでは、中小企業向けに情報セキュリティ基礎研修と実践ワークショップを併用することを推奨しており、フォレンジック技法研修を人材育成プログラムに組み込むと効果的です【出典:IPA『中小企業の情報セキュリティ対策ガイドライン』2022年】。 募集要件の例として「Linux/Unix管理経験3年以上」「ハッシュ関数利用経験」「証跡管理ツール運用経験」を挙げ、技術スキルとコンプライアンス意識を両立できる人材を確保してください【出典:内閣サイバーセキュリティセンター『統一基準群』令和5年度版】。 本記事では、ddを用いたフォレンジックイメージ取得の手順からBCP運用設計、法令遵守、組織体制整備まで一貫したフレームワークを解説しました。技術担当者が経営層へ説明しやすいポイントを押さえ、社内コンセンサスを迅速に獲得できる体制構築が可能です。 次のアクションとしては、手順書ドラフトのレビュー、内部監査の実施スケジュール設定、情報工学研究所へのご相談(お問い合わせフォーム)を検討してください。

社内コンプライアンス整備と共有

関係者と注意点

外部専門家へのエスカレーション

人材育成・募集要件

まとめと次のアクション