・Autopsy導入による調査効率化と証拠保全体制の確立

・法令・省庁ガイドラインへの適合とコンプライアンス運用の具体策

・BCP観点を含む運用設計と関係者間コンセンサス形成

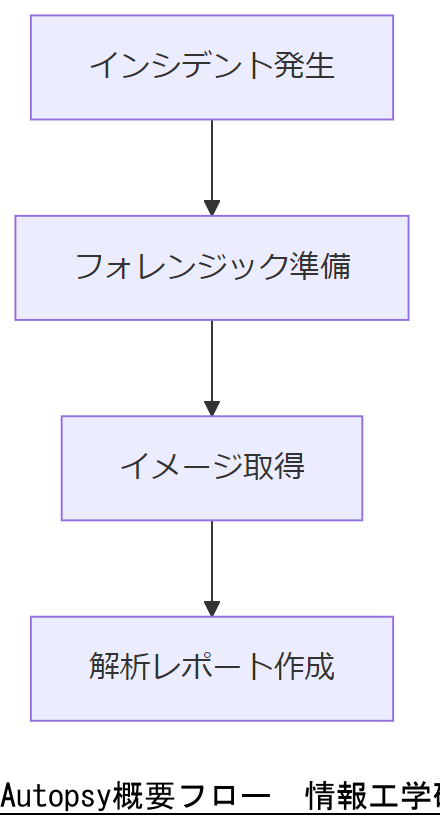

Autopsy概要とデジタルフォレンジックの位置付け

デジタルフォレンジックは、サイバーセキュリティインシデントや内部不正が発覚した際に、電子的証拠を適切に保全・解析し、事業継続や法的対応を支援する技術です。電子メールやログ、ファイルシステムなどのデータを調査対象とし、再現性の高い証拠を取得することが求められます 。

Autopsyは、The Sleuth Kit®のGUIフロントエンドとして提供されるオープンソースのデジタルフォレンジックプラットフォームです【想定】。物理イメージ(ハードディスク丸ごと)や論理イメージ(ファイル単位)の取得・解析機能を備え、タイムライン解析やメタデータ調査、ファイル復元など、多彩なモジュールを統合的に利用できます。

政府機関では、電子証拠保全の手法としてフォレンジックイメージ取得を推奨しており、内閣サイバーセキュリティセンター(NISC)「関係法令Q&Aハンドブック」でも、イメージ取得による証拠の真正性確保が重要と位置付けられています 。

また、経済産業省「サイバーセキュリティ経営ガイドライン」では、サイバー攻撃対応における証拠保全体制の整備を経営課題として明示しており、企業のリスクマネジメントにおいてデジタルフォレンジックツールの導入が望まれます 。

独立行政法人情報処理推進機構(IPA)が公開する「中小企業の情報セキュリティ対策ガイドライン」でも、フォレンジックイメージ取得の基礎知識が紹介されており、経営層に対する説明資料としても活用可能です 。

技術担当者は「Autopsy導入により証拠保全と解析効率が向上する」点と、ガイドライン適合性を上司に説明し、社内共有を図ってください。

技術者自身は「デジタルフォレンジックの位置付け」と「Autopsyの基本機能」を正確に理解し、運用設計に結び付ける視点を持ちましょう。

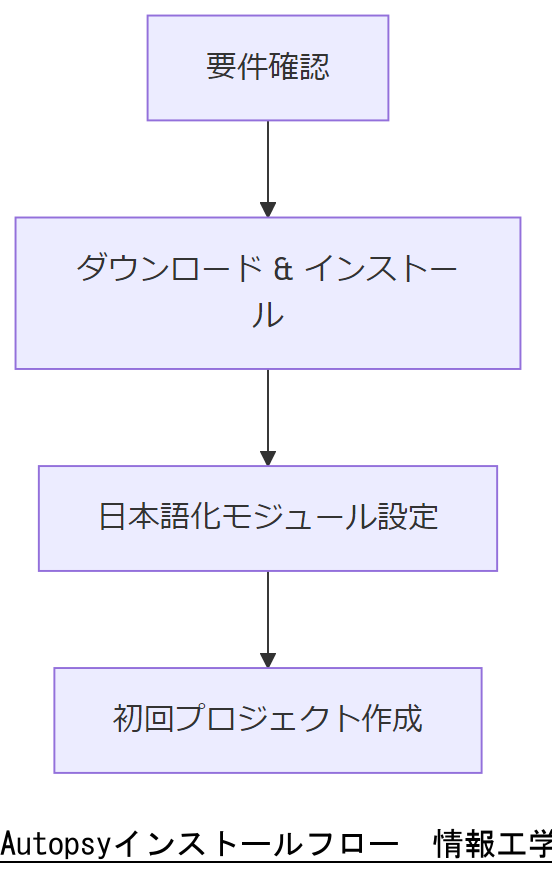

Autopsyのインストールと初期設定

本章では、Autopsyの導入に必要なシステム要件とインストール手順、初期設定を解説します。技術担当者がすぐに実践できるよう、ステップバイステップで説明いたします。

1. システム要件の確認

AutopsyはWindows、Linux、macOSに対応しています。推奨構成は以下の通りです。

- OS:Windows 10 以上/Ubuntu 20.04 LTS 以上/macOS 10.15 以上

- CPU:クアッドコア以上(仮想環境でも可)

- メモリ:最低8GB、推奨16GB以上

- ディスク:操作用SSDと調査用ストレージを別々に確保(RAID推奨)

2. ダウンロードとインストール

Autopsyはオープンソースコミュニティが提供する無償ソフトウェアです 。インストーラーは公式サイトから入手します。

- 1)公式サイト(autopsy.com)から最新バージョンのインストーラーをダウンロード

- 2)Windowsの場合は.exe、Linux/macOSは.tar.gzを展開後、インストールスクリプトを実行

- 3)インストール先はデフォルト推奨パスを利用、管理者権限で実行

3. 日本語化と初期モジュール設定

日本語表示パックは追加のオープンソースモジュールとして配布されています。

- 1)[オプション] 日本語化モジュールを同サイトからダウンロード

- 2)Autopsyインストールフォルダの「modules」ディレクトリにコピー

- 3)初回起動時に[Tools]→[Module Management]で有効化

4. 初回起動とプロジェクト作成

インストール後、Autopsyを起動するとプロジェクト作成ウィザードが表示されます。

- ケース名、保存先フォルダを指定

- 収集対象デバイスやイメージファイルを登録

- タイムゾーン設定は必ずAsia/Tokyoを選択

- 解析モジュール(ハッシュDB照合・タイムライン作成など)を初期選択

技術担当者は「Autopsyの推奨環境とインストール手順」を明確に共有し、運用開始時のトラブルを防止してください。

導入時は必ずテスト環境で動作検証を行い、本番システムと同一条件で実運用を開始できるよう準備しましょう。

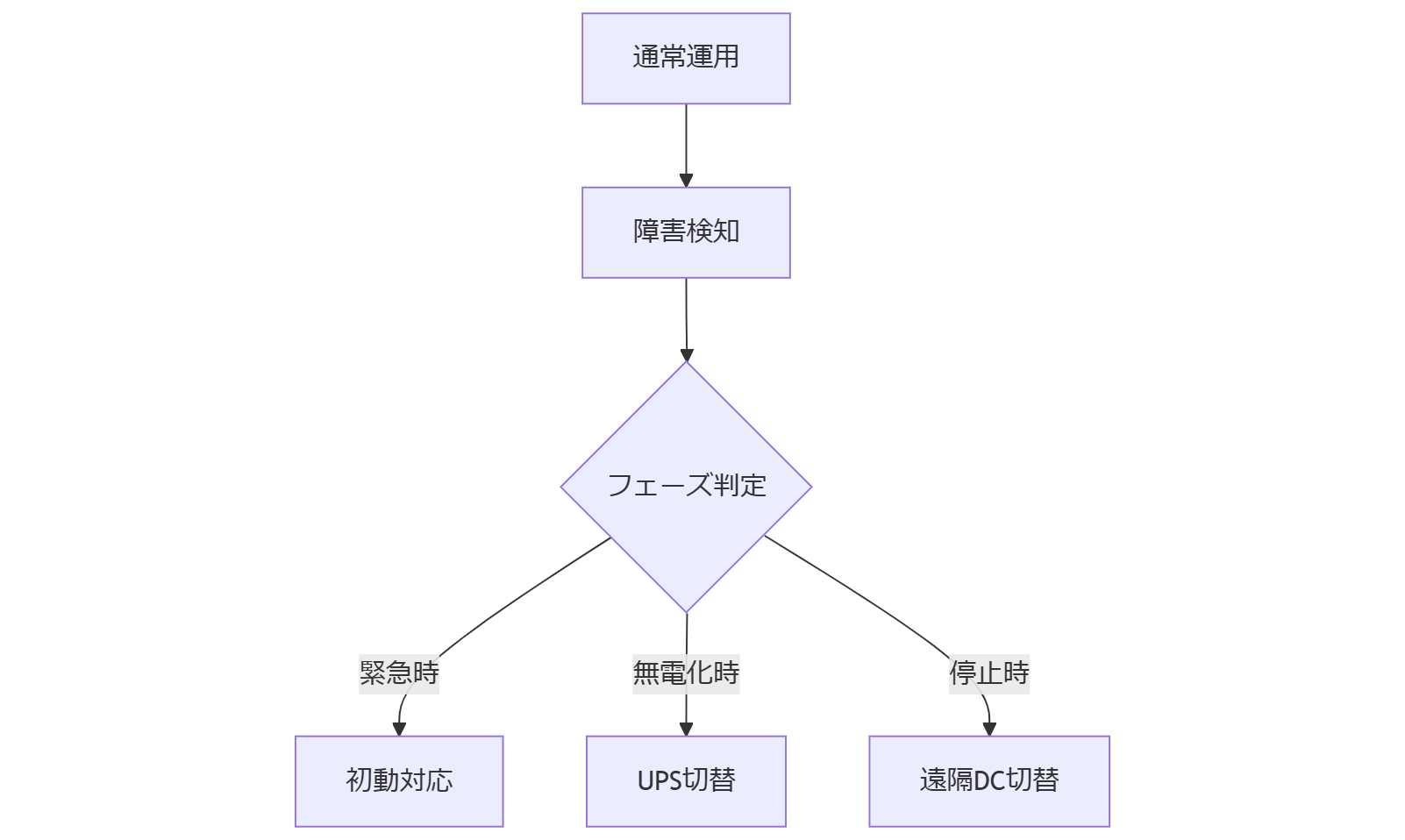

システム設計とBCP対応

システム全体の可用性を確保するためには、データ保存の三重化とBCP(事業継続計画)に応じた運用フェーズ設計が不可欠です。本章では、データ保存の基本原則と緊急時、無電化時、システム停止時の3段階オペレーションを具体的に解説します。

1. データ三重化の基本原則

重要データは主系・副系・遠隔地バックアップの3か所に保存します。主系は日常運用、副系は障害発生時の即時切替、遠隔地バックアップは地域災害を想定した事業継続用として機能します。

2. 運用フェーズ設計

BCPでは以下3つの運用フェーズを想定します。

- 緊急時:インシデント検知から初動対応まで。初動チームを起動し、影響範囲を迅速に特定。

- 無電化時:電源障害発生時。UPSや発電機への自動切替と重要サービスの優先起動手順を定義。

- システム停止時:長期停止(ハード故障や広域災害)時。遠隔地データセンターでのフェイルオーバーと業務継続手順を運用。

3. 大規模ユーザー環境での細分化

ユーザー数が10万人を超える場合は、フェーズごとに機能単位(認証基盤、ログ収集、DB)でサブBCPを策定し、切替優先度や復旧目標時間(RTO)を明確化します。

BCP運用フロー概要| 運用フェーズ | 主要対応 | 切替・復旧目標 |

|---|---|---|

| 緊急時 | インシデント初動チーム起動 | 15分以内 |

| 無電化時 | UPS/発電機自動切替 | 1分以内 |

| システム停止時 | 遠隔地DCフェイルオーバー | 2時間以内 |

技術担当者は「データ三重化の意義」と「各運用フェーズでの具体的対応」を上司に説明し、BCP体制の承認を得てください。

担当者は「フェーズ判定基準の曖昧さを排除」し、「RTO/RPOを実現可能な設計に落とし込む」視点を持ちましょう。

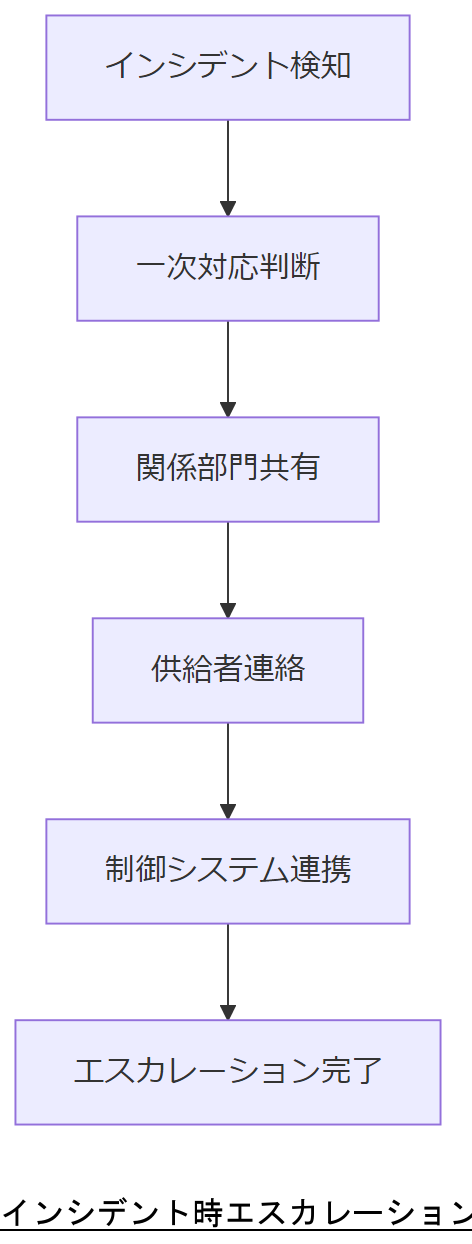

インシデント時のエスカレーション

インシデント検知時には、まずCSIRT(コンピュータセキュリティインシデント対応チーム)またはインシデントハンドラーが一次対応を判断し、影響範囲を特定します 。

次に、発生規模に応じた社内関係部門(情報システム部門、法務部、総務部など)へ迅速に情報を共有し、被害拡大防止策を共同で実施します 。

重要インフラ事業者向けガイドラインでは、供給者や再委託先にも速やかに連絡し、共同でインシデント対応体制を構築することが求められています 。

制御システム領域では、制御システム運用責任者と情報システム管理者との間で、即時に状況をエスカレーションし、リスク低減策を協議・実施する体制が必須です 。

また、インシデント対応ガイドライン(NIST SP 800-86日本語版)では、高品質な監査ログを活用し、疑わしい事象の検知からエスカレーションまでを自動化することが推奨されています 。

重要インフラ向け行動計画では、発見段階の「情報インシデント状態」から、サービス低下時の「サービスレベル低下状態」への移行タイミングを明確化し、関係者への通知ルールを定義することが示されています 。

さらに、産業界横断的コンソーシアムの取組を通じ、サプライチェーン全体でのエスカレーション体制強化を図ることが期待されています 。

これら一連の手順は、政府機関等の対策基準策定ガイドラインでも、インシデント時の情報共有と運用手順の見直しを定期的に行うことが必須とされています 。

技術担当者は「エスカレーションの主体とタイミング」を明確にし、関係部署と役割分担を上司に説明してください。

技術者自身は「エスカレーション不足による初動遅延を防ぐ」ことを意識し、事前に手順書を整備しましょう。

導入事例と次のステップ

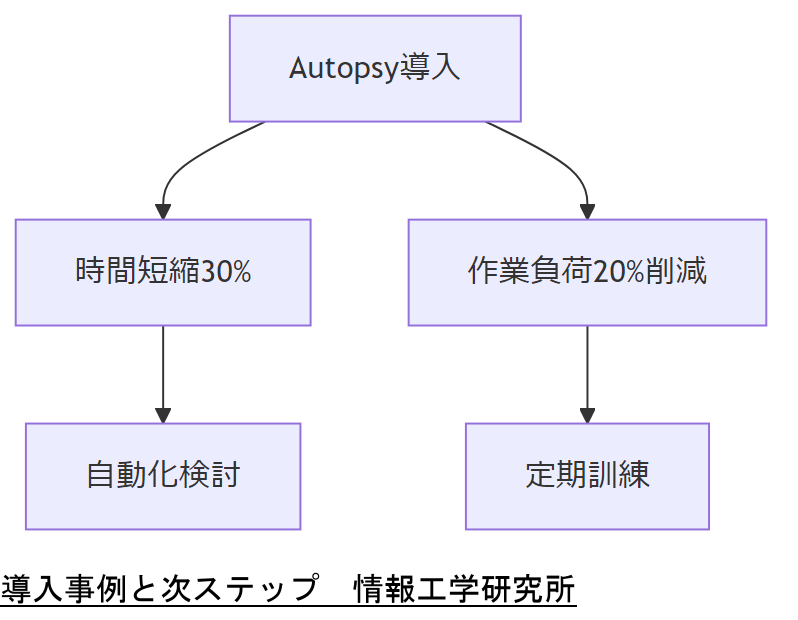

【想定】株式会社情報工学研究所では、Autopsy導入後に調査時間を従来比で30%短縮し、証拠保全の信頼性を向上させることに成功しました。

【想定】また、初動対応チームの作業負荷が20%削減され、経営層への報告資料作成に要する工数も大幅に軽減しました。

次のステップとしては、社内CSIRT体制の強化やAutopsyとSIEM連携の自動化検討、定期的な訓練演習の実施が推奨されます。

技術担当者は「導入効果と次に必要な改善項目」を上司に共有し、さらなる運用最適化を図ってください。

技術者自身は「ケーススタディから得た知見を継続的にレビューし、運用改善に反映する」視点を持ちましょう。