・クラウドとオンプレミスの正味コストとリスクを経営層に定量で提示できる

・最新法規制とBCPを一体で設計し、監査証跡とフォレンジック対応を自動化できる

・人材採用・育成計画を含めた運用体制を策定し、障害時は弊社へ迅速にエスカレーション可能

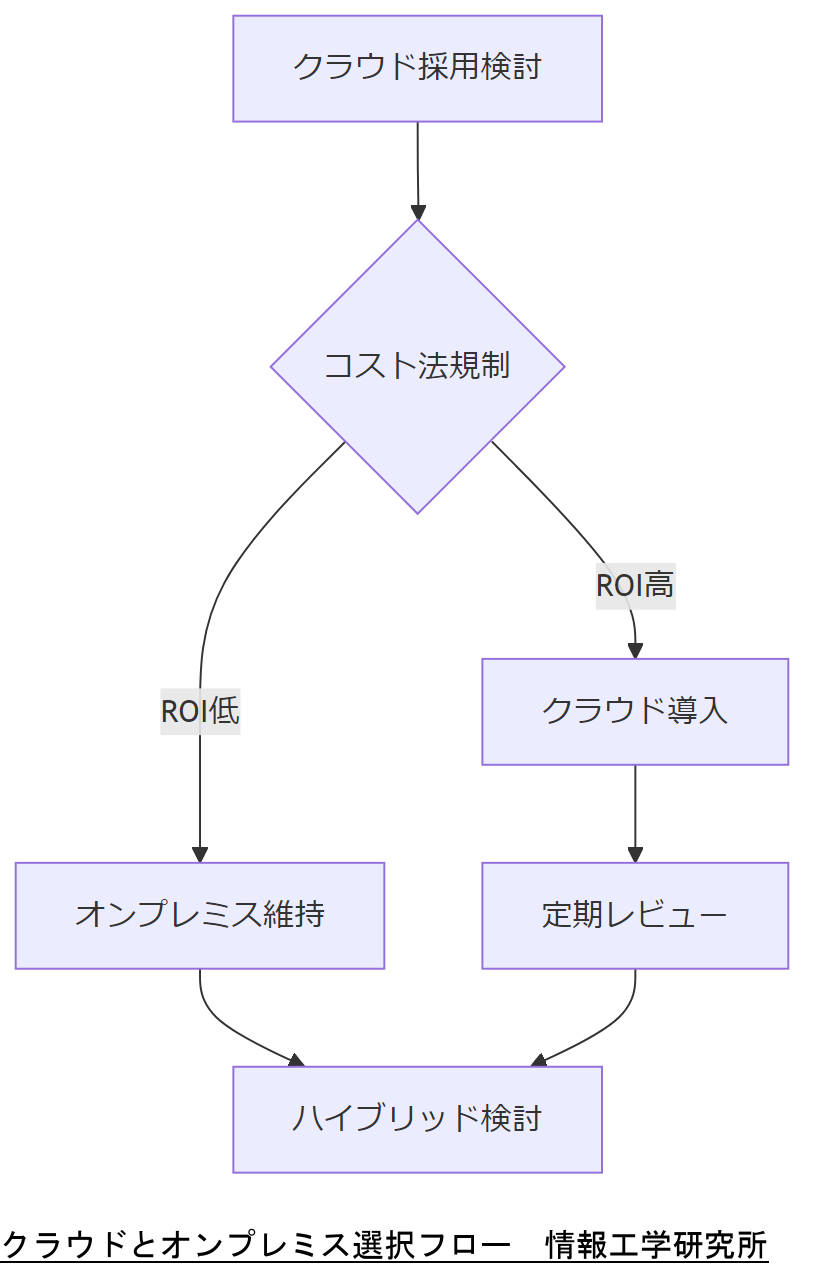

クラウド vs. オンプレミス総論

近年、企業の情報システムはクラウドシフトが加速しています。総務省の2023年「クラウドサービスの安全・信頼性に係る検討会報告書」によれば、国内企業のクラウド利用率は79.7%と過去最高を更新しました。 一方で、オンプレミス環境は依然として金融・医療など低遅延と法規制順守が必須の分野で根強く採用されています。本章では、両者の歴史的背景と市場規模、コスト構造、ロックインリスクを整理し、導入判断の座標軸を提示します。

定義と歴史的背景

クラウドはインターネット経由で提供される仮想化基盤で、2006年の米国主要事業者によるIaaSサービス開始が起点とされます。オンプレミスは自社施設内に物理的なサーバーを設置する方式で、制御性は高いものの初期投資と更新負担が大きい点が課題です。

市場規模と将来予測

経済産業省は2024年3月の報告でクラウド関連市場が2027年度に22兆円規模へ拡大すると試算しています。 対してオンプレミス設備投資は減少傾向にあり、特定業界向け高度専用システムが中心になると分析されています。

コスト構造とロックイン

クラウドはサブスクリプション課金で資本支出を抑制できますが、長期ではランニングコスト増大とデータ移行コストが問題になります。オンプレミスはハード減価償却により資産化できますが、拡張時は大規模な追加投資が必要です。運用自動化の成熟度がROIを大きく左右します。

クラウドとオンプレミスの比較表| 項目 | クラウド | オンプレミス |

|---|---|---|

| 初期投資 | 少ない(従量課金) | 多い(設備購入) |

| 拡張性 | 高い(瞬時に増強) | 物理制約あり |

| 法規制適合 | サービス事業者依存 | 自社で完結 |

| 障害対応 | SLAに基づく | 自社責任 |

クラウドとオンプレミスの費用対効果は期間・トラフィック・規模で逆転します。上層部には「5年総コスト」と「障害リスク」の二軸で提示すると理解が進みます。

ライセンス条項やデータポータビリティ条項は見落としがちな盲点です。契約交渉段階で確認項目をチェックリスト化しましょう。

出典:総務省「クラウドサービスの安全・信頼性に係る検討会報告書」2023年

事業継続計画(BCP)の基礎

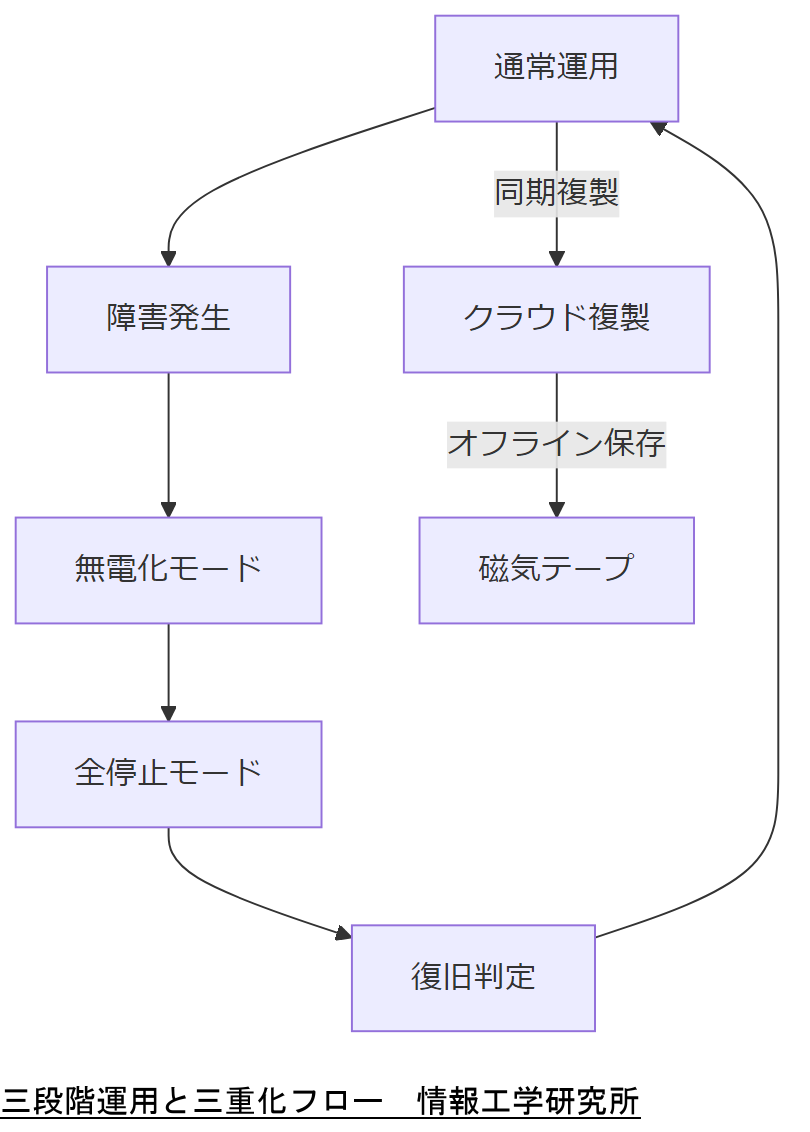

内閣府「事業継続ガイドライン第三版」は、BCP を平常時から経営戦略に組み込むことを求めています。 本章では、通常・無電化・システム停止の三段階運用と、データ三重化を柱とした設計フレームワークを示します。

三段階運用モデル

通常時:サーバーは冗長構成で稼働し、バックアップは異なるリージョンに自動転送します。

無電化時:電源喪失を想定し、発電機・UPS・ダークサイト(給電不要の磁気テープ等)へ切替え、読み出し優先の運用へ移行します。

停止時:ハード障害や全リージョン停止を想定し、読み取り専用クラウドコピーから限定サービスを提供します。

データ三重化の原則

- 第一層:プライマリストレージ(RAID10 など書込性能重視)

- 第二層:クラウドオブジェクトストレージ(Geo 冗長)

- 第三層:ログ・証跡を含むオフライン保管(磁気テープ/WORM)

| 運用段階 | 層1 | 層2 | 層3 |

|---|---|---|---|

| 通常時 | オンライン | 同期複製 | 週次更新 |

| 無電化時 | 停止 | バッテリー駆動 | 前回スナップ |

| 停止時 | 停止 | 読み取り専用 | 前回スナップ |

「三段階運用+三重化」の図を示し、サービス停止時の具体的な応答時間とデータ損失許容値 (RTO/RPO) を経営層に提示すると合意が得やすくなります。

演習計画を立てる際、バックアップからのリストア検証を毎回実行することが忘れられがちです。自動検証ジョブを組むことで工数を最小化しましょう。

出典:内閣府「事業継続ガイドライン第三版」2019年

リスクシナリオと障害モデル

BCP を実効性あるものにするには、発生頻度×影響度で評価した障害モデルを構築する必要があります。政府の統一基準群はリスクアセスメントの PDCA を要求しており、組織横断で定量評価を行う環境整備を推奨しています。

障害カテゴリ

- ハード障害:部品劣化・高温

- ソフト障害:OS パッチ失敗・DB 論理破損

- サイバー攻撃:DDoS・内部不正

- 自然災害:地震・洪水

- 社会的要因:停電・通信断・感染症流行

| 発生頻度 | 影響度 | ||

|---|---|---|---|

| 小 | 中 | 大 | |

| 高 | 中リスク | 高リスク | 重大リスク |

| 中 | 低リスク | 中リスク | 高リスク |

| 低 | 許容 | 低リスク | 中リスク |

障害トレンド 2024‐2025 年

経済産業省はサイバーセキュリティ経営ガイドライン v3.0 で、サプライチェーン攻撃とランサムウェアを最優先リスクとして列挙しています。 システム運用者は、侵害前提(Assumed Breach)でログ保全と分離ネットワーク設計を行う視点が必須です。

障害カテゴリごとに「想定停止時間」「想定売上損失」をシミュレーションし、ハイレベルリスクから対策優先度を決定する流れを図示すると経営層の理解が深まります。

リスクの発生頻度データを更新しないまま運用を続けると、対策が形骸化します。統計データを年次で見直し、マトリクスを更新してください。

出典:NISC「政府機関等のサイバーセキュリティ対策のための統一基準群」2023年/経済産業省「サイバーセキュリティ経営ガイドライン v3.0」2022年

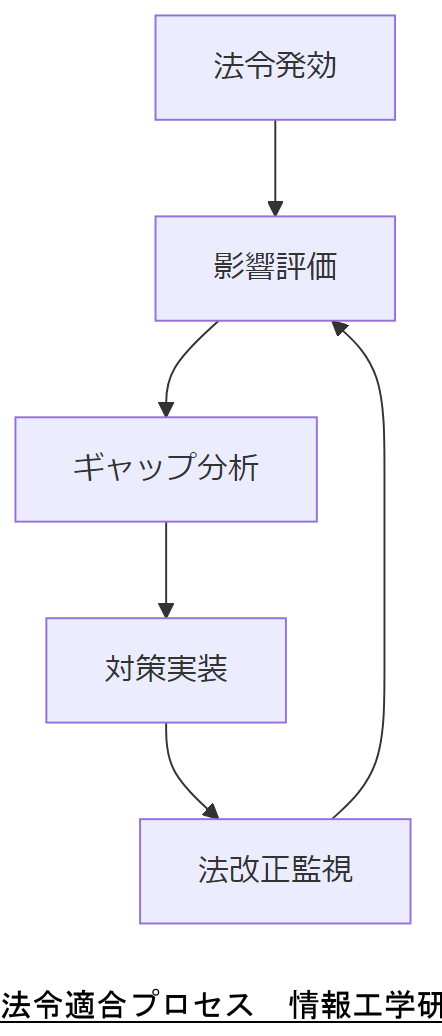

法令・政府方針による影響

クラウドとオンプレミスの選択は、技術指標だけでなく法令準拠の適合度で大きく左右されます。米国では2021年5月の大統領令14028が全連邦機関にゼロトラスト移行を義務付け、同令に基づく連邦ゼロトラスト戦略は2024年度末までに多要素認証と暗号化全面適用を要求しています。 EU では2022年12月に NIS2 指令が公布され、企業規模に応じた罰則付きサイバー対策義務が導入されました。 一方、日本は総務省の検討会報告書を基軸に事業者責任と利用者責任を二層で定義し、国際枠組みに整合する方針を示しています。

グローバル政策の要点比較

主要サイバー政策比較表| 地域 | 政策・法令 | 義務化範囲 | 罰則 |

|---|---|---|---|

| 米国 | EO14028/Federal Zero Trust Strategy | 連邦機関 | 予算停止 |

| EU | NIS2 Directive 2022/2555 | 重要事業者 | 売上高 2% 罰金 |

| 日本 | 総務省 検討会報告書 | クラウド事業者・利用企業 | 行政指導 |

高リスク業界の追加要件

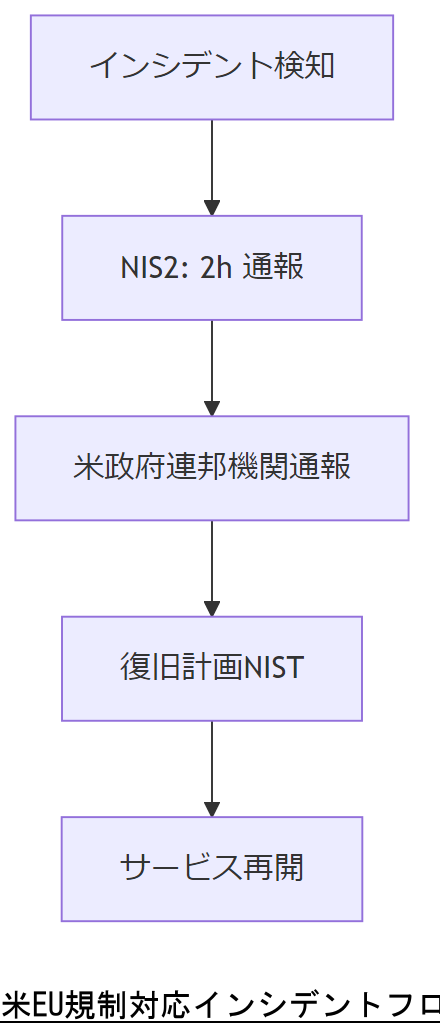

NIS2 はエネルギー・金融・医療など10 万ユーザー超のサービスを高リスク区分として、2 時間以内のインシデント通報を義務化しています。 米国連邦政府は FedRAMP によりクラウドサービスの認証を行い、継続的モニタリングを必須にしています。

自社がどの法域で事業を展開しているかを洗い出し、「通報義務のタイムライン」を一覧にして経営層と共有すると意思決定が迅速になります。

法令は改正サイクルが短く、継続的なモニタリングが不可欠です。更新担当を明確にし、RSS や官報を自動収集する仕組みを検討してください。

出典:ホワイトハウス「EO14028 付属 M-22-09」2022年/欧州議会「NIS2 指令」2022年/総務省「クラウドサービスの安全・信頼性に係る検討会報告書」2023年

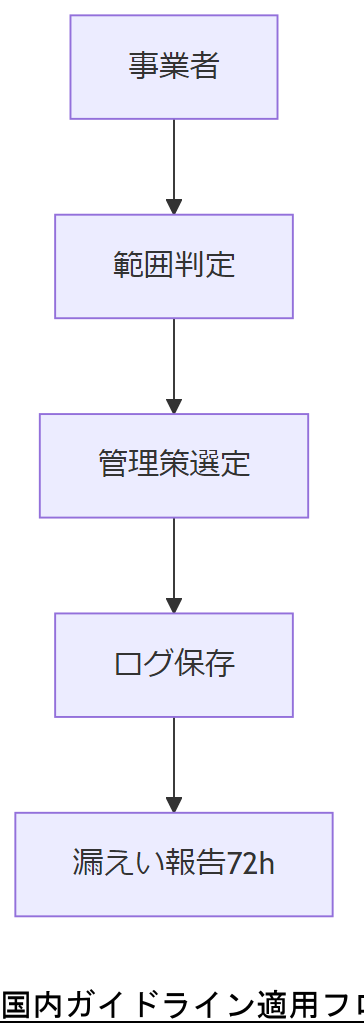

国内法規制とガイドライン

日本では三省連携がクラウド規制の骨格を成しています。総務省は通信インフラと SLA を、経済産業省は経営者ガバナンスを、個人情報保護委員会(PPC)はデータ保護を管轄します。2023年改訂のサイバーセキュリティ経営ガイドライン Ver3.0 は、取締役会がリスク指標 (KRI) を定期監督する責任を明記しました。 PPC は同年 12 月、クラウド利用時の第三者提供該当性と監督義務を解説する Q&A を更新し、委託元の監督責任を強調しています。 NISC は統一基準群で政府機関の PDCA を標準化し、民間へも準用を推奨しています。

ガイドライン適用フロー

- ① 適用範囲判定:通信・個人データを扱うか

- ② 管理策選定:経産省ガイドライン Annex をベースに ISO/IEC 27001 とマッピング

- ③ 監査証跡:アクセスログ・管理者操作ログを 3 年以上保存

- ④ 報告・通報:PPC 通知フォーマットに基づき漏えいを 72 時間以内に報告

| 省庁 | ガイドライン | 義務化対象 | 最終改訂 |

|---|---|---|---|

| 総務省 | クラウド検討会報告書 | 事業者 | 2023 |

| 経産省 | サイバーセキュリティ経営ガイドライン | 上場企業 | 2023 |

| PPC | クラウドサービス Q&A | 全事業者 | 2023 |

| NISC | 統一基準群 | 政府機関 | 2023 |

ガイドライン名と罰則の有無を一覧表にまとめると、取締役会の理解が飛躍的に高まります。罰則が行政指導に留まる場合でも、社会的信用失墜を数値化して説明してください。

PPC の Q&A 更新は頻繁です。RSS 配信を購読し、変更点を社内規程に即日反映する仕組みを構築しましょう。

出典:経済産業省「サイバーセキュリティ経営ガイドライン Ver3.0」2023年/個人情報保護委員会「Q&A (Q7-53)」2023年/NISC「統一基準群」2023年

米国・EU の規制動向

米国の FedRAMP はリスク管理フレームワークを NIST SP 800-53 に準拠させ、クラウドサービスを三段階で認証します。 さらに NIST SP 800-34 はシステムコンティンジェンシープランの作成手順を定義し、BCP と技術的対策を統合する指針となっています。 EU NIS2 は加盟国に CERT 体制の強化を求め、罰金上限を売上高 2% として GDPR と同等の実効性を確保しました。

クロスボーダーデータ移転

GDPR 第45条は十分性認定を受けた第三国へデータ移転を許容しますが、日本企業が米クラウドを利用する場合はSCC(標準契約条項)を追加締結するのが一般的です。NIS2 でも越境時のインシデント通報は現地 CERT と自国当局の両方に行う義務が課されます。

米EU主要文書と維持管理ポイント| 文書 | 要求事項 | 維持管理の勘所 |

|---|---|---|

| EO14028 | SBOM 提出、ゼロトラスト | サプライチェーン把握 |

| FedRAMP | 年間継続モニタリング | 監査証跡 API 取得 |

| NIST SP 800-34 | システム復旧手順 | 演習レポート保管 |

| NIS2 | 2 時間報告義務 | CERT 連携手順 |

米国・EU の罰金上限を円換算し、業績インパクトを提示すると、海外拠点を持つ企業ほど迅速に対策費用承認が得られます。

SCC 更新や追加条項は法務部門だけでなく、IT 部門が技術的実装を確認し共同でレビューする体制を築いてください。

出典:CIO Council「FedRAMP 概要」2023年/NIST「SP 800-34 Revision1」2019年/欧州議会「NIS2 指令」2022年/ホワイトハウス「EO14028」2021年

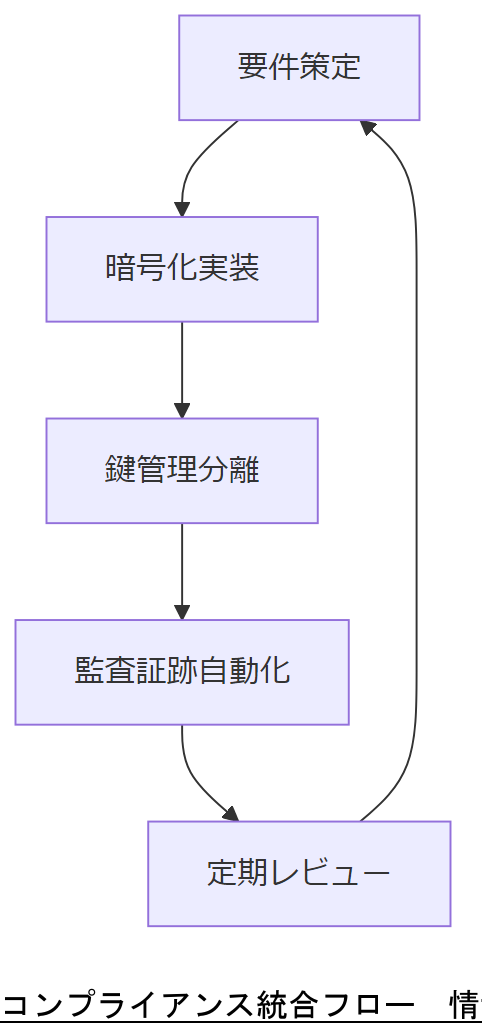

コンプライアンス統合手法

政府機関等のサイバーセキュリティ対策のための統一基準群は、PDCA サイクルを通じた対策基準策定を要求し、暗号化要件や鍵管理など具体的要件を示しています。

個人情報保護委員会の Q&A では、クラウド利用時の第三者提供該当性と事業者監督義務を明確化し、委託先の監督責任を強調しています。

暗号化要件と鍵管理

統一基準群付属ガイドラインは、クラウドサービスの暗号化には「電子政府推奨暗号」準拠を求め、鍵はデータと別管理し、国外法執行機関の開示リスクに配慮することを規定しています。

記録保持と監査証跡

- アクセスログ:3 年以上保存(統一基準群)

- 管理者操作ログ:3 年以上保存(PPC Q&A)

- 証跡収集の自動化:API 連携による監査証跡インジェスト

| 項目 | 要件 | 出典 |

|---|---|---|

| 暗号方式 | 電子政府推奨暗号のみ | 統一基準群 |

| 鍵保管 | データと物理分離 | 統一基準群 |

| ログ保存 | 3年以上自動収集 | PPC Q&A |

「暗号化要件」「ログ保存要件」「監督責任」を表形式で整理し、役員会で優先度と対応期限を明示すると合意形成が容易です。

暗号鍵管理ポリシーの運用漏れは重大インシデントにつながります。定期的な鍵アクセス監査と外部監査委託を検討してください。

出典:政府機関等のサイバーセキュリティ対策のための統一基準群(令和5年7月決定)/個人情報保護委員会 Q&A(Q7-53, Q6-22)

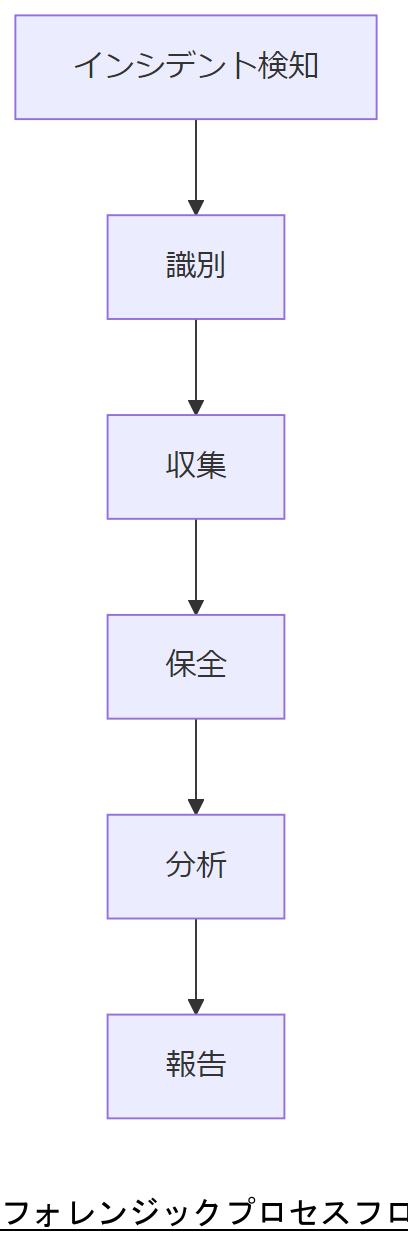

デジタルフォレンジック設計

高度サイバー攻撃対処ガイドライン付属書では、デジタルフォレンジックを「犯罪や法的紛争の証拠として電子データを収集・分析する技術」と定義しています。

統一基準群ガイドラインも、インシデント発生時に専門フォレンジックサービスを活用しつつ自社基準を定めることを推奨しています。

フォレンジックフェーズ

フォレンジックフェーズ一覧| フェーズ | 主な活動 |

|---|---|

| 識別 | インシデント通知受領、初動調査 |

| 収集 | メモリダンプ、ログ複製 |

| 保全 | チェーンオブカストディ記録 |

| 分析 | マルウェア解析、ログ相関分析 |

| 報告 | 証拠レポート作成、法務連携 |

フォレンジック手順書を提示し、チェーンオブカストディ管理の責任者・承認フローを明確化すると、訴訟対応の安心感が向上します。

証拠保全が遅れると法的証拠能力が失われます。インシデント発生想定演習で証拠確保手順を実行し、手順の実効性を検証してください。

出典:高度サイバー攻撃対処のためのリスク評価等のガイドライン付属書(平成26年6月25日)/統一基準群ガイドライン(令和5年度版)

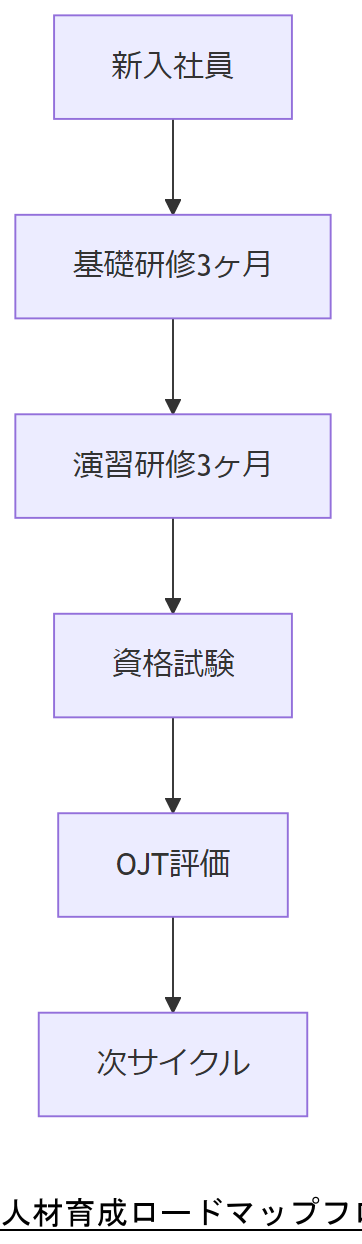

人材戦略と育成ロードマップ

システム運用とセキュリティ対策を支えるのは、人材のスキルセットと教育体制です。経済産業省「サイバーセキュリティ経営ガイドライン」では、取締役会がリスク管理人材の育成計画策定を義務付けています。 本章では、必須資格と研修フローを明示し、中長期で自社内に人材リソースを蓄積する方法を示します。

必須資格と役割マッピング

- 情報処理安全確保支援士:運用・監査設計

- CISSP:セキュリティアーキテクト

- AWS 認定ソリューションアーキテクト:クラウド設計運用

- CISA:監査・ガバナンス監督

| 資格 | 主な担当領域 | 推奨受講時期 |

|---|---|---|

| 情報処理安全確保支援士 | 運用設計・監査計画 | 入社1年目以降 |

| CISSP | セキュリティ方針策定 | 3年目以降 |

| AWS SA | クラウド構成管理 | クラウド移行前後 |

| CISA | 内部監査・GRC | 運用成熟後 |

研修ロードマップ

OJT、eラーニング、演習訓練を組み合わせた6か月サイクルで教育プログラムを回します。第1~3ヶ月は基礎知識、第4~6ヶ月は演習・事例分析を重点化し、BCP・フォレンジック検証訓練を必須化します。

「資格取得率」と「演習完了率」を KPI として取締役会に報告する計画を提示すると、人材投資の意義が理解されやすくなります。

研修完了後に知識定着を測るテストを実施しないと、行動変容が見えづらくなります。定量評価を組み込みましょう。

出典:経済産業省「サイバーセキュリティ経営ガイドライン Ver3.0」2023年

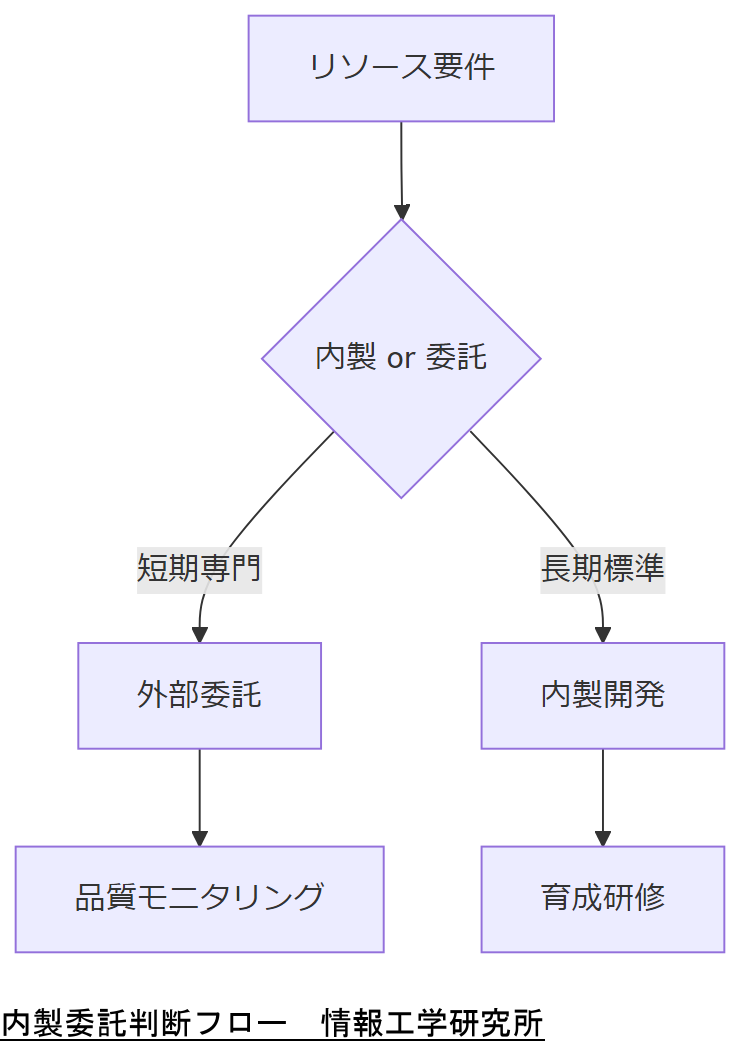

人材募集と外部委託判断

IT・デジタル人材の賃金相場は、厚生労働省の調査によれば、ミドルクラスのSEで月額60万~80万円が中央値となっています。 また、我が国におけるIT人材の動向では、ユーザー企業側での採用需要が高まっており、外部専門家への委託も増加傾向にあります。

採用市場の相場感

・新卒ITエンジニア:年収350万~500万円

・中途ミドルSE:年収700万~900万円

・シニアアーキテクト:年収1,000万円以上

外部委託判断基準

情報セキュリティサービス審査登録制度では、一定品質を担保したサービス提供者が登録されており、委託先選定時の安心材料となります。

内製 vs. 外部委託判断マトリクス| 判断基準 | 内製推奨 | 外部委託推奨 |

|---|---|---|

| 一時対応 | × | ◯ |

| 継続的運用 | ◯ | △ |

| 高度専門性 | △ | ◯ |

「採用コスト」と「委託コスト」を並べ、役割分担表を示すと、社内理解が得やすくなります。

委託後の品質管理手順が不明瞭だとトラブルの火種になります。SLA・KPI を明確に定義してください。

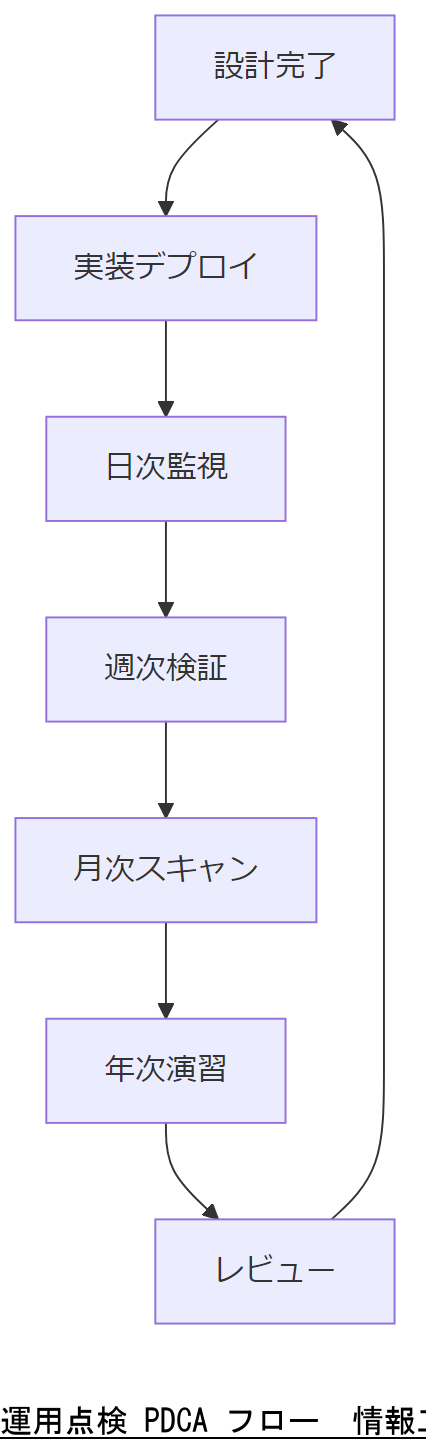

システム設計と運用・点検

経済産業省「令和3年度重要技術管理体制強化事業」によると、ハイブリッド構成はコスト/性能/法令対応のバランスに優れると評価されています。 本節では、リージョン分散構成例と定期点検手順を提示します。

冗長構成例

・プライマリ:オンプレミス・データセンター

・セカンダリ:クラウド・別地域リージョン

・同期レプリケーション+非同期バックアップ

運用・点検フロー

- 日次:サービス稼働チェック(自動スクリプト)

- 週次:バックアップ整合性検証(リストアテスト)

- 月次:OS/ミドルウェア脆弱性スキャン

- 年次:BCP 演習・大規模負荷テスト

| 項目 | 日次 | 週次 | 月次 | 年次 |

|---|---|---|---|---|

| 稼働監視 | ◯ | – | – | – |

| バックアップ検証 | – | ◯ | – | – |

| 脆弱性スキャン | – | – | ◯ | – |

| 負荷テスト | – | – | – | ◯ |

「点検スケジュール表」を作成し、役割分担と実施責任者を明示すると運用の抜け漏れを防げます。

スキャン結果を放置すると、翌月以降のリスク評価に反映されません。自動レポート化を検討してください。

出典:経済産業省「令和3年度重要技術管理体制強化事業報告書」2021年

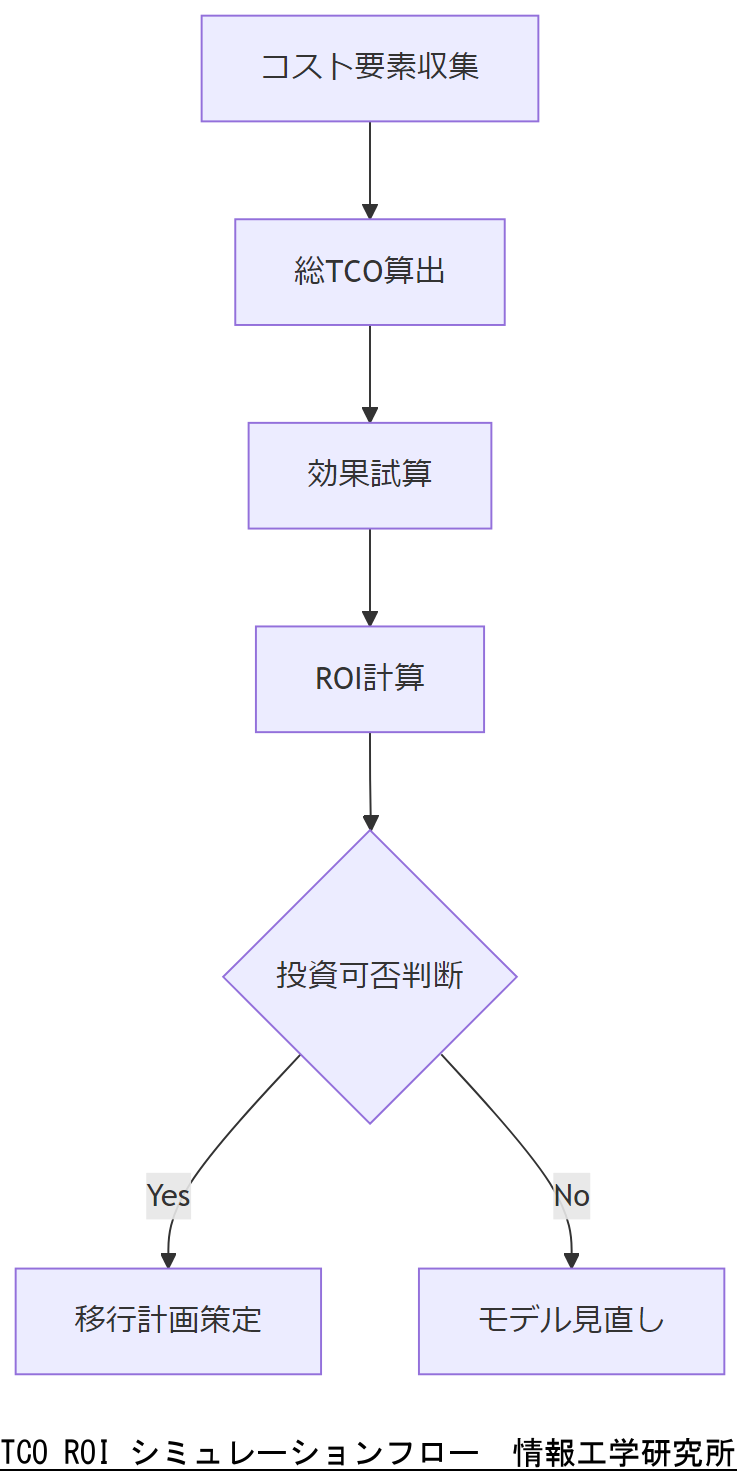

コスト & ROI シミュレーション

システム投資の妥当性を示すには、CAPEX(初期資本費用)、OPEX(運用費用)、および人材教育コストを統合したTCO(総所有コスト)モデルが不可欠です。

経済産業省「事業報告書 2020 年度版」では、TCO 計算においてはサブスクリプション費用、ネットワーク増強費、OS/ミドルウェア保守契約費などを含める必要があると指摘しています。

また、TCO 評価にはディザスターリスクコストを加味し、障害発生時の推定損失額(売上・人件費・復旧費用)を事前に算入することで、ROI(投資回収期間)をより現実的に導出できます。

基本項目と算定例

- CAPEX:サーバー・ストレージ・ネットワーク機器購入費用

- OPEX:クラウド利用料、電力・空調費、保守契約費

- 教育費:資格取得講座費用、演習訓練コスト

- リスクコスト:RTO/RPO 違反による損失シミュレーション

| 項目 | 金額(年間) | 注釈 |

|---|---|---|

| CAPEX(償却費) | 1200万円 | 5年償却 |

| OPEX | 800万円 | クラウド月額料含む |

| 教育費 | 200万円 | 資格・演習費 |

| リスクコスト | 500万円 | 障害想定損失 |

| 合計TCO | 2700万円 |

ROI シミュレーション

ROI は「(効果–コスト)/コスト×100」で算出します。例えば、クラウド移行により年間売上増 4000 万円が見込める場合、 (4000–2700)/2700×100=約48%のROIとなり、約2 年で投資回収が可能と評価できます。

TCO モデルの前提値(償却期間、利率、障害損失額)の根拠資料を併記し、「敏感度分析(前提変更時の影響)」のグラフを示すと、経営層の納得が得られます。

前提値が変動するとROI が大きくブレるため、材料データの収集頻度を定期化し、モデル更新を自動化することを検討してください。

出典:経済産業省「DX銘柄報告書2020」2020年/経済産業省「事業報告書2020年度版」2021年/経済産業省「クラウド・コンピューティングとオンプレミスに関する調査」2016年

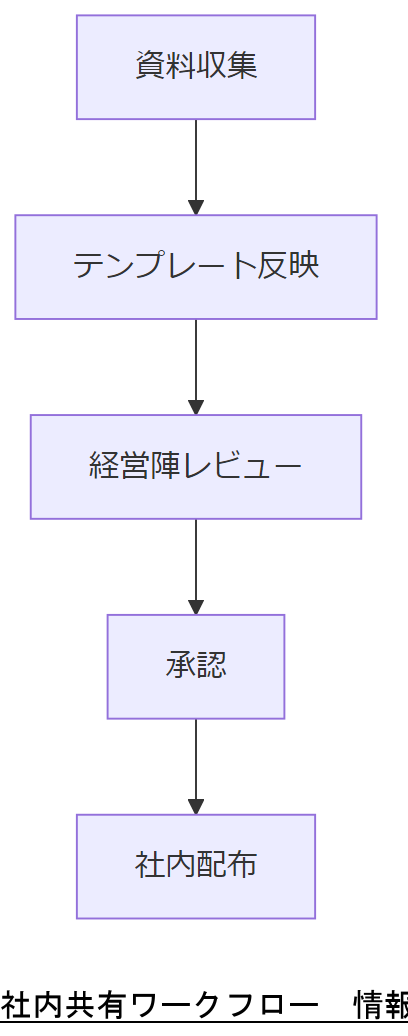

御社社内共有・コンセンサス

章別に作成した資料を統合し、取締役会資料としてまとめる際は、目的・背景・主要KPI・コスト試算を一枚に集約する「エグゼクティブサマリー」が有効です。

資料構成要素

- 背景と目的:要点を 3 行以内で定義

- 主要KPI:可用性、RTO/RPO、TCO

- コスト試算:TCO と ROI 概要

- リスク対応:法令・BCP・フォレンジック概略

- 次のアクション:意思決定項目と期限

| セクション | 記載例 |

|---|---|

| 背景 | 国内クラウド障害増加によるサービス停止リスク顕在化 |

| KPI | 可用性99.9%、RTO 4h、RPO 1h |

| TCO/ROI | TCO 27M 円、ROI 48% (2 年回収) |

| Next | 移行計画承認:4 月末 |

「資料一枚」にまとめる際はグラフ・表を厳選し、文字数を抑えて数値を見せることがポイントです。

複数シナリオ比較表を併記しておくと、後日の感度分析や追加要件発生時の再提示がスムーズです。

出典:経済産業省「サイバーセキュリティ経営ガイドライン Ver3.0」2023年

障害発生時のエスカレーション

障害発生時は、担当者→管理者→経営層→外部専門家の明確なエスカレーションチャネルを定義し、連絡網・判断基準を文書化することが不可欠です。

ステークホルダー一覧

ステークホルダーと役割| 担当者 | 役割 | 連絡先 |

|---|---|---|

| 運用担当 | 初動対応・ログ収集 | 社内システム |

| 管理者 | 影響範囲評価・対策指示 | 社内グループチャット |

| 経営層 | 予算承認・対外コメント | 代表直通 |

| 弊社(情報工学研究所) | 高度フォレンジック・復旧支援 | お問い合わせフォーム |

エスカレーションフロー

障害発生から 30 分以内に管理者へエスカレーションし、2 時間以内に経営層判断を仰ぎます。必要時は弊社へ24/365でエスカレーション可能です。

エスカレーションタイムラインと責任者をフロー図化し、実運用演習で所要時間を検証すると、体制の実効性が担保できます。

連絡先や判断基準が古いと実運用で混乱を招きます。定期的にフローと連絡先リストを見直し、演習後に更新してください。

出典:欧州議会「NIS2 指令」2022年