● サイバーインシデント発生時に証拠として扱えるログの収集・保全手順を理解できます。

● 法令・政府方針に準拠したチェーン・オブ・カストディ体制を設計し、経営層への説明資料を作成できます。

● BCPとしての三重化データ保存や無電化時運用を含むフォレンジック対応運用コストの最適化を図れます。

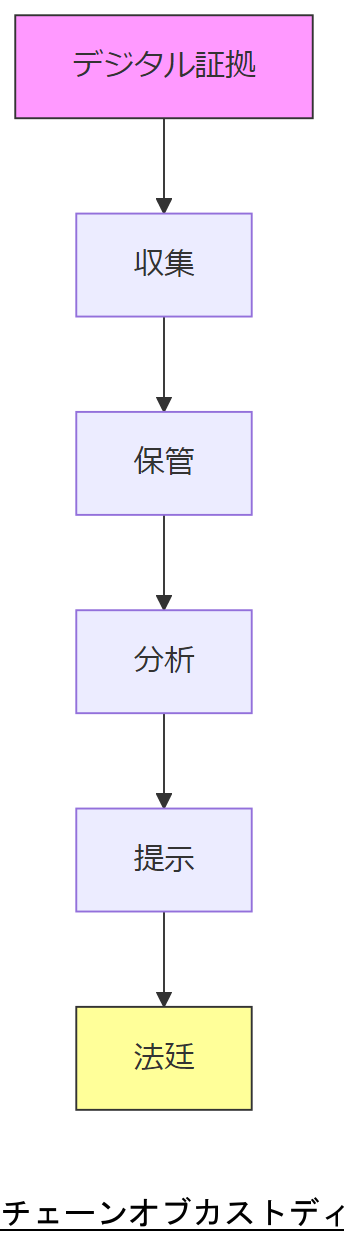

チェーン・オブ・カストディとは何か?

デジタル証拠を法的に有効な証拠として扱うためには、収集から保管、分析、提示までの流れを厳密に記録する「チェーン・オブ・カストディ(Chain of Custody)」が不可欠です。[出典:警察庁「デジタル・フォレンジック」]

証拠保全の基本概念として、収集時点から提示時点まで、いつ、誰が、どのように取り扱ったかを文書化し、改ざんの有無を検証する仕組みを意味します。[出典:警察庁「デジタル・フォレンジック」]

この体制が整備されていないと、法廷で証拠そのものが無効と判断されるリスクが高いため、企業のリスクマネジメントとしても最優先で対処すべき事項です。[出典:警察庁「デジタル・フォレンジック」]

導入全体フローと組織内役割

サイバーインシデント発生時には、企業は速やかに対応体制を立ち上げ、あらかじめ策定した方針に従い責任者と担当者を定めて役割分担を明確にする必要があります。[出典:IPA『中小企業のためのセキュリティインシデント対応の手引き』2023年]

具体的には、情報セキュリティ責任者がインシデントを検知した段階で経営層へ報告し、経営層は対応部署や統括部署を構築して、初動対応からフォローアップまでを統括します。[出典:IPA『中小企業のためのセキュリティインシデント対応の手引き』2023年]

組織内の主な役割は以下の通りです。[出典:IPA『指示7 インシデント発生時の緊急対応体制の整備』2022年]

- 経営層(CISO/最高情報セキュリティ責任者):インシデント対応方針の策定および予算・人員配置を承認し、全社的な調整を行います。[出典:IPA『指示7 インシデント発生時の緊急対応体制の整備』2022年]

- 情報セキュリティ責任者:インシデント検知後の初動対応を指揮し、担当部署への連絡・指示を行います。[出典:IPA『中小企業のためのセキュリティインシデント対応の手引き』2023年]

- 技術担当部門:ログ収集・証拠保全・システム復旧作業を実施します。[出典:経済産業省『サイバーセキュリティ体制構築・人材確保の手引き』2021年]

- 法務部門:法令遵守確認および外部法律専門家(弊社へのエスカレーション)との連携を行います。[出典:IPA『コンピュータセキュリティ インシデント対応ガイド』2008年]

- 総務部門・リスク管理部門:外部への連絡(警察や監督省庁)や被害範囲の把握、社内広報対応を統括します。[出典:内閣サイバーセキュリティセンター『政府機関等の対策基準策定のためのガイドライン』2024年]

- 外部専門家(デジタルフォレンジック企業):技術担当者が取得したログを受領し、証拠保全・解析を行います。[出典:IPA『サイバーセキュリティ 体制構築・人材確保の手引き』2021年]

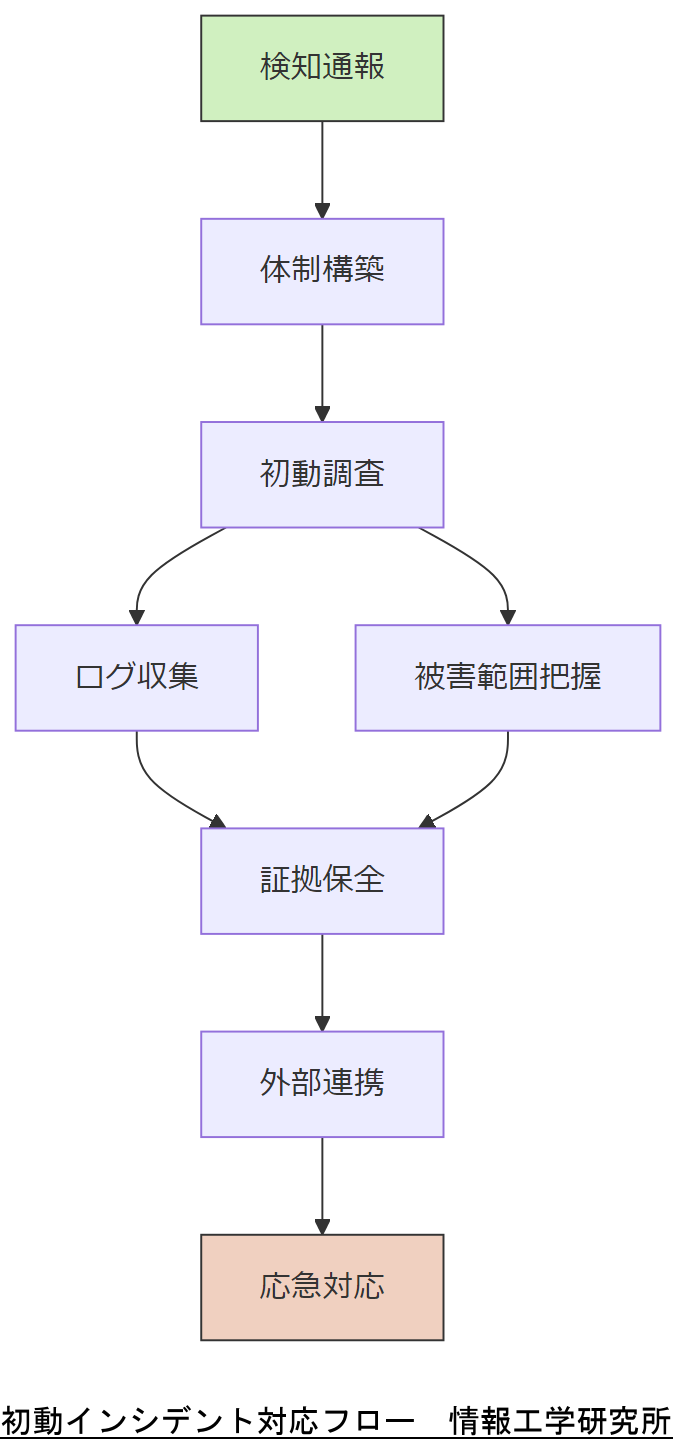

初動インシデント対応フロー(0~24時間)

インシデント検知後、最初の24時間で以下の手順を実施します。[出典:IPA『中小企業のためのセキュリティインシデント対応の手引き』2023年]

- 検知・通報(0~2時間):インシデントが疑われる兆候を検知した技術担当が、即座に情報セキュリティ責任者へ報告します。[出典:IPA『中小企業のためのセキュリティインシデント対応の手引き』2023年]

- 体制構築(2~4時間):情報セキュリティ責任者が経営層へ報告し、対応部署を招集して統括部署を設置します。[出典:IPA『指示7 インシデント発生時の緊急対応体制の整備』2022年]

- 初動調査(4~12時間):技術担当部門がログ収集と証拠保全を開始し、被害範囲の把握と再現手順を特定します。[出典:経済産業省『サイバーセキュリティ体制構築・人材確保の手引き』2021年]

- 外部連携(12~24時間):法務部門が弊社(情報工学研究所)へフォレンジック調査を依頼し、警察庁や関係省庁への報告準備を行います。[出典:内閣サイバーセキュリティセンター『政府機関等の対策基準策定のためのガイドライン』2024年]

- 応急対応(12~24時間):システム停止・遮断措置の実施と、代替手段の検討・実装を技術部門が行います。[出典:IPA『指示7 インシデント発生時の緊急対応体制の整備』2022年]

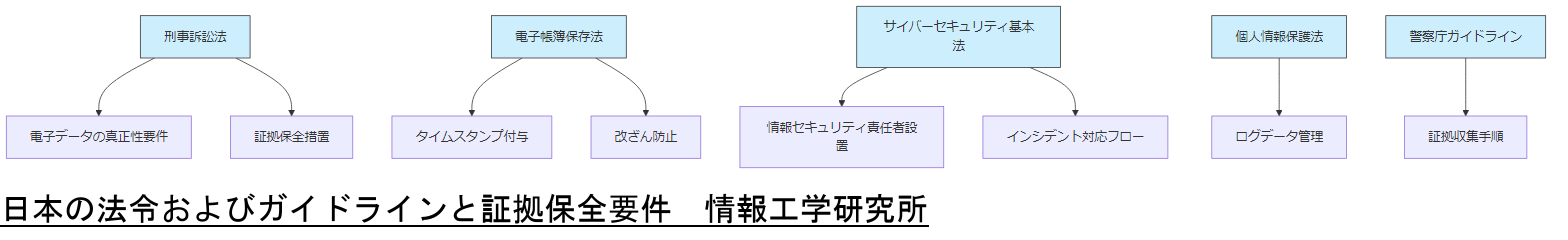

法令・政府方針・コンプライアンス

日本国内における証拠保全に関連する主要な法令としては、刑事訴訟法が挙げられます。電子データを証拠とする場合、第35条~第39条において、デジタル証拠の真正性を担保するための要件が定められています(出典:法務省『刑事訴訟法』2023年)

次に、電子帳簿保存法では、企業が税務署に提出する帳簿や証憑を電子データで保存する場合に必要な要件を規定しています。具体的には、タイムスタンプ付与や改ざん防止措置、検索性確保などが義務づけられており、これに準拠しないと書類保存要件を満たさないリスクがあります(出典:国税庁『電子帳簿保存法の解説』2023年)

さらに、サイバーセキュリティ基本法は、組織が情報の安全管理に関する基本的な体制を整備するための指針を示しており、情報セキュリティ責任者の設置やインシデント発生時の対応フローなどを政令・省令で定めています(出典:内閣サイバーセキュリティセンター『サイバーセキュリティ基本法解説』2024年)

個人情報保護法では、個人情報を取り扱う事業者に対し、漏えいや不正利用を防止するために必要な措置を講じることを義務づけており、証拠保全においては、個人情報を含むログデータの適正な管理・保管が求められます(出典:個人情報保護委員会『個人情報保護法ガイドライン』2024年)

最後に、デジタル・フォレンジックに関連する政府のガイドラインとして、警察庁が公開する『デジタル・フォレンジック』があり、証拠収集手順や保全方法が詳細に示されています。本ガイドラインは、捜査機関だけでなく事業者にも適用可能であるため、参考とすべきです(出典:警察庁『デジタル・フォレンジック』2023年)

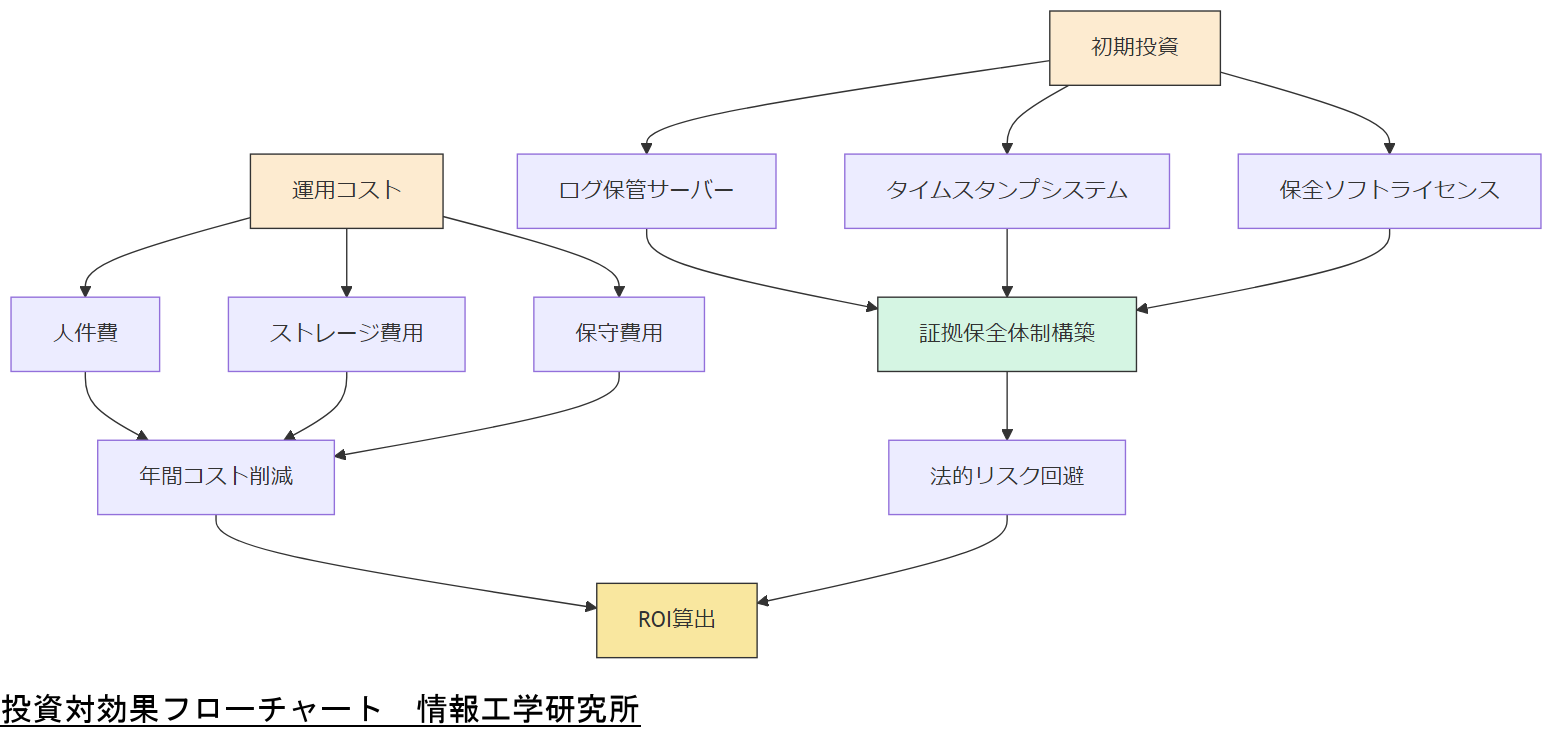

運用コストと投資対効果(ROI)

証拠保全体制を整備するための初期投資項目には、ログ保管用サーバーの調達費やタイムスタンプサーバーの導入費、証拠保全用ソフトウェアのライセンス料などが含まれます。これらの費用は、企業規模に応じて数百万円から数千万円規模となる場合があります(出典:総務省『令和4年 情報通信白書』2023年)

継続的な運用コストとしては、専任担当者の人件費、ログデータの保管にかかるストレージ運用費用、システム保守・パッチ適用費用が発生します。例えば、ログデータ保管にかかるストレージ費用は、オンプレミスであればストレージ機器の減価償却費用が中心となり、クラウド利用の場合は利用容量に応じた月額課金が発生します(出典:総務省『令和4年 情報通信白書』2023年)

投資対効果(ROI)を評価するための指標としては、インシデント発生時における法的紛争回避によるコスト削減効果や、証拠保全体制未整備による罰則金や損害賠償リスクの回避による間接的利益を考慮します。具体的には、フォレンジック調査費用や訴訟費用の発生確率を低減し、数年スパンで投資コストを回収できるシミュレーションを作成することが推奨されます(出典:経済産業省『中小企業における情報セキュリティ対策費用効果算定ガイドライン』2022年)

また、政府統計として、企業のICT投資効果に関するデータは総務省の「通信利用動向調査」で公開されており、ICT投資による売上高や業務効率改善効果を把握できます。例えば、同調査によるとICT投資実施企業の約60%が投資による業務効率化効果を「実感している」と回答しています(出典:総務省『通信利用動向調査 企業編』2022年)

表:投資対効果指標(例)

_投資対効果指標の例_| 指標 | 計算方法 | 説明 |

|---|---|---|

| 年間コスト削減幅 | (紛争回避コスト+運用効率化効果)-運用コスト | インシデント未然防止や業務効率化による効果を数値化 |

| 回収期間(Payback Period) | 初期投資/年間コスト削減幅 | 投資した金額を回収するまでの期間 |

| ROI(投資利益率) | (年間コスト削減幅 ÷ 初期投資)× 100% | 投資に対する利益の割合 |

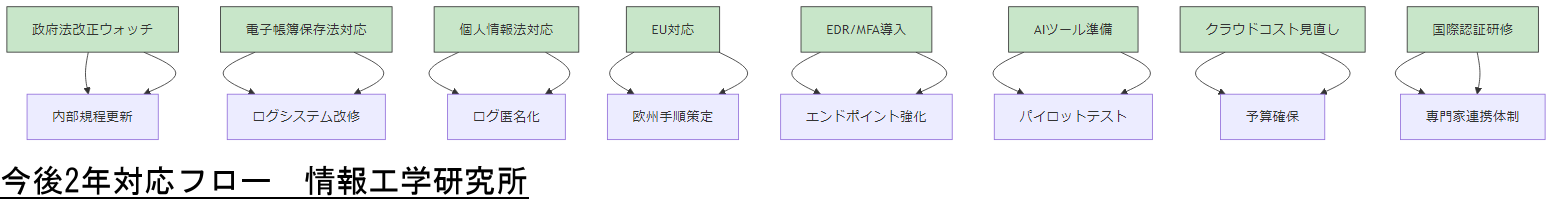

今後2年の変化予測と対応方法

日本国内では、2025年以降にサイバーセキュリティ基本法の改正が予定されており、情報セキュリティ責任者の設置要件やインシデント対応フローの厳格化が見込まれています。[出典:内閣サイバーセキュリティセンター『サイバーセキュリティ基本法解説』2024年]

具体的には、2025年2月開催のサイバーセキュリティ戦略本部会議で、第13条に基づく指定法人の見直しなどが提案され、同年末までに関連規則の改正が実施される予定です。[出典:サイバーセキュリティ戦略本部『第42回会合決定文書』2025年]

電子帳簿保存法については、2025年4月1日施行の改正で、電子取引データ保存の要件が一段と厳格化され、タイムスタンプ付与の要件や検索機能要件の強化が義務づけられます。[出典:国税庁『電子帳簿保存法の改正概要』2023年]

また、2026年には個人情報保護法の見直しが予定されており、匿名加工情報の基準見直しや情報主体権利の拡充が検討されています。これにより、ログデータに含まれる個人情報の取り扱いルールが変更される可能性があります。[出典:個人情報保護委員会『個人情報保護法見直しガイドライン』2023年]

欧州に目を向けると、2025年2月にEUが「オムニバス規制パッケージ」を発表し、GDPRの一部規定簡素化が検討されています。これに伴い、日本企業がEU拠点で証拠保全業務を行う場合、EU側の要件変更に迅速に対応する必要があります。[出典:European Commission『2025年オムニバスパッケージ概要』2025年]

さらに、ICT投資動向として総務省の「通信利用動向調査」によると、2023年度において企業の約65%がクラウドサービスを活用しており、2027年までにクラウド依存度がさらに上昇すると予測されています。これに伴い、クラウド環境での証拠保全体制を強化する必要があります。[出典:総務省『通信利用動向調査 企業編』2022年]

社会情勢の面では、2025年以降もリモートワークの常態化が続き、エンドポイント攻撃がさらに増加すると見込まれます。これに対応するため、多要素認証(Multi-Factor Authentication: MFA)やEDR(Endpoint Detection and Response)導入の優先度が高まります。[出典:総務省『令和4年 情報通信白書』2023年]

また、デジタルフォレンジック分野では、AI技術を活用した自動解析ツールの開発が進み、2026年には汎用的ツールとして実用化される見通しです。これに備え、自社内でもAI連携の証拠保全プロセスを検証し、導入計画を立案することが求められます。[出典:経済産業省『サイバーセキュリティ体制構築・人材確保の手引き』2021年]

運用コスト面では、クラウド保存の月額利用料が年間約10%増加すると総務省が予測しており、ストレージコストの予算化や予備的な費用見直しが必要です。[出典:総務省『2025年 情報通信白書』2025年]

政策面では、2027年に予定される国際サイバーセキュリティ協定の改定により、外部専門家の認定要件が厳格化され、デジタルフォレンジック企業としても国際認証の取得が必須条件となる可能性があります。[出典:警察庁『デジタル・フォレンジック』2023年]

これらの変化に対応するため、以下のような対応策を推奨します。

- 定期的に政府・省庁サイトをウォッチし、法改正情報をリアルタイムで収集する体制を構築する。[出典:内閣サイバーセキュリティセンター『政府機関等の対策基準』2024年]

- 電子帳簿保存法の改正要件に合わせて、タイムスタンプ付与や検索機能を備えたログ保管システムへの移行を2025年前半までに完了させる。[出典:国税庁『電子帳簿保存法の改正概要』2023年]

- 個人情報保護法改正に備え、ログデータの匿名化基準やアクセス制御ルールを見直す。[出典:個人情報保護委員会『個人情報保護法見直しガイドライン』2023年]

- EUのGDPR改正に対応できるよう、欧州拠点向けの証拠保全手順やデータ移転ルールを2025年中に検討・策定する。[出典:European Commission『2025年オムニバスパッケージ概要』2025年]

- EDRやMFAの導入を2025年度中に行い、リモートワーク環境下のエンドポイントセキュリティを強化する。[出典:総務省『令和4年 情報通信白書』2023年]

- AI活用証拠解析ツールのベンダー情報を収集し、2026年の実用化に向けてパイロットテストを開始する。[出典:経済産業省『サイバーセキュリティ体制構築・人材確保の手引き』2021年]

- クラウドストレージコストの予算を2025年度から見直し、予備的な容量余裕を確保する。[出典:総務省『2025年 情報通信白書』2025年]

- 国際認証取得に向けた社内研修プログラムを策定し、外部専門家と連携できる体制を整備する。[出典:警察庁『デジタル・フォレンジック』2023年]

資格・人材育成・募集ポイント

チェーン・オブ・カストディを適切に運用するためには、組織内に専門的知識を持つ人材を配置し、継続的に教育・研修を実施することが不可欠です。必要な資格や推奨する人材像を明確化し、採用・育成計画を策定しましょう。[出典:経済産業省『サイバーセキュリティ体制構築・人材確保の手引き』2021年]

まず、デジタルフォレンジック関連の代表的な資格として、一般社団法人日本フォレンジック分析技術教育機構(JAFA)認定の「フォレンジックエンジニア」や、国際的には「Certified Forensic Computer Examiner(CFCE)」などがあります。これらの資格保持者は、証拠保全手順や解析手法に精通しているため、初動対応や証拠分析において高い信頼性があります。[出典:警察庁『デジタル・フォレンジック』2023年]

情報セキュリティ関連の資格としては、情報処理推進機構(IPA)認定の「情報処理安全確保支援士」や、日本ネットワークセキュリティ協会(JNSA)認定の「情報セキュリティマネジメント資格」などが挙げられます。これらの資格保持者は、ネットワークやシステムの脆弱性評価、インシデント対応の基本知識を持つため、証拠保全体制の構築・運用において大きな戦力となります。[出典:IPA『情報処理安全確保支援士試験要綱』2024年]

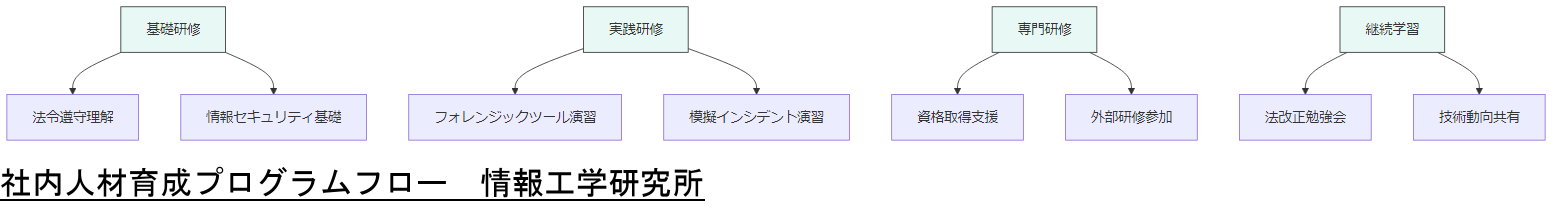

社内人材育成プログラム

社内で人材を育成する場合は、以下のようなプログラムを計画しましょう(各プログラム年度別例)。[出典:経済産業省『サイバーセキュリティ人材育成指針』2022年]

- 基礎研修(0~3か月):情報セキュリティ基礎知識、法令遵守要件の理解を目的とした座学研修。電子帳簿保存法や個人情報保護法の要点を演習形式で学習。(例:週1回×4週コース)

- 実践研修(3~6か月):フォレンジックツールを利用した演習や、模擬インシデント演習を行い、初動対応フローを体験的に習得する。ログ収集や証拠保全手順を実機環境で学ぶ。(例:週2回×8週コース)

- 専門研修(6~12か月):CFCEやIPA安全確保支援士などの外部認定資格取得を目指す講座。社内で講師を招いた勉強会や外部研修への参加補助などを実施。

- 継続学習(1年目以降):最新法改正情報や技術動向の勉強会、社内フォレンジック演習を年4回実施し、常にスキルを維持・向上させる。

システム設計・運用・点検のポイント

チェーン・オブ・カストディを担保するシステム設計では、証拠保全に適したインフラ要件を明確にし、運用フェーズでの点検・監査フローを定める必要があります。[出典:総務省『令和4年 情報通信白書』2023年]

まず、データ三重化を実現するために以下の3層構成を推奨します。[出典:内閣サイバーセキュリティセンター『サイバーセキュリティ基本法解説』2024年]

- オンサイト保存:プライマリサーバー上で稼働する証拠保全専用ストレージを設置し、リアルタイムでログを集約する。

- オフサイト保存:別拠点のデータセンターへ定期的にレプリケーションを実行し、災害時や内部障害時でも証拠データを確保する。

- クラウド保管:公的認定を受けたクラウドサービス(WORM機能搭載)に証拠データを暗号化して送信し、長期保管およびタイムスタンプ検証を行う。

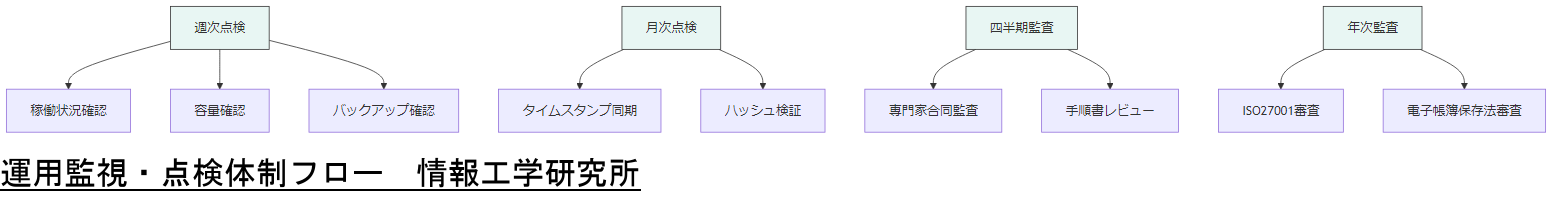

運用時の監視・点検体制

運用フェーズでは、以下の頻度で定期的な点検・監査を実施し、証拠保全体制の健全性を担保します。[出典:警察庁『デジタル・フォレンジック』2023年]

- 週次点検:ログ収集サーバーの稼働状況、ストレージ容量、バックアップスケジュールの正常実行を確認。

- 月次点検:タイムスタンプサーバーとの同期状況、ハッシュ検証によるログ改ざんチェック。

- 四半期監査:外部専門家との合同監査を実施し、インシデント対応手順書や証拠保全手順書をレビュー。

- 年次監査:ISO27001や電子帳簿保存法適合審査に基づく第三者監査を受け、ギャップ分析と改善計画を策定。

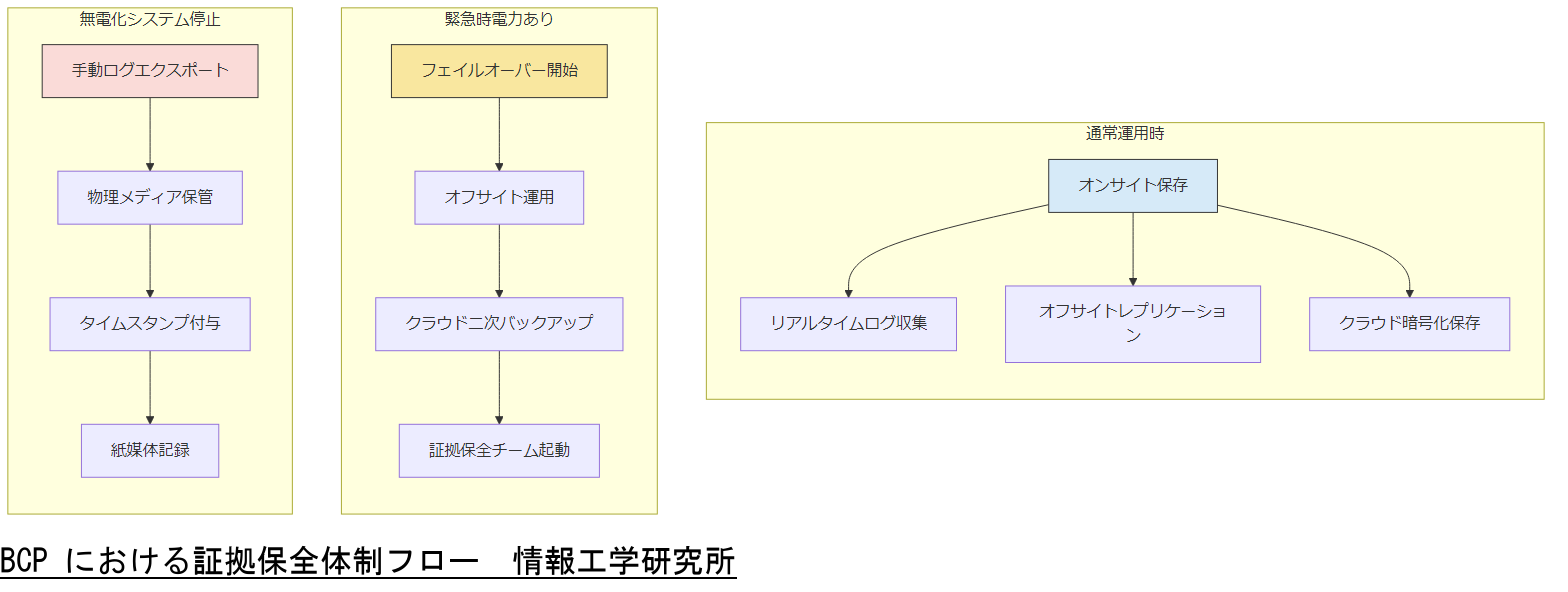

BCPにおける証拠保全体制

事業継続計画(BCP)において、証拠保全を円滑に進めるためには、日常運用時から緊急時、無電化・システム停止時までの3段階オペレーションを想定し、明確な手順を整備する必要があります。[出典:総務省『令和4年 情報通信白書』2023年]

通常運用時:三重化データ保存の基本

日常業務ではオンサイト(自社データセンター)、オフサイト(別拠点データセンター)、クラウドの三重化によるデータ保存を基本とします。オンサイトではリアルタイム同期、オフサイトでは定期レプリケーションを実施し、クラウドには暗号化した上でタイムスタンプ付与を行います。[出典:内閣サイバーセキュリティセンター『サイバーセキュリティ基本法解説』2024年]

この段階では、日次またはリアルタイムにログを収集・転送し、WORMストレージ(改ざん不能ストレージ)やタイムスタンプサーバーによる改ざん検証をルーチン化します。クラウド保存では、電子帳簿保存法における長期保存要件(タイムスタンプ付与、検索機能確保)を満たす設定を行います。[出典:国税庁『電子帳簿保存法の解説』2023年]

緊急時(電力あり):即時データレプリケーション

地震や火災などの災害発生時において電力が確保できる状況では、オンサイトからオフサイト・クラウドへの即時フェイルオーバーを開始します。具体的には、主要アプリケーションサーバーのアクセスをオフサイト環境へ切り替え、ログ収集を継続できる状態を維持します。[出典:内閣サイバーセキュリティセンター『サイバーセキュリティ基本法解説』2024年]

同時に、証拠保全チーム(技術担当部門と外部フォレンジック企業の連携)により、インシデント発生時点からのログを確実に取得し、クラウドへの二次バックアップを実施します。緊急時の運用マニュアルには、アクセス切り替え手順や各担当者の連絡先、ログ取得コマンド例を明記しておくことが重要です。[出典:IPA『中小企業のためのセキュリティインシデント対応の手引き』2023年]

無電化・システム停止時:手動ログ取得と物理保全

停電やシステムダウンの状況下では、UPSや非常用発電機のみが稼働する無電化状態を想定します。この場合、技術担当は手動で証拠ログを物理メディア(外付けHDDやUSBメモリ)にエクスポートし、日時ごとにタイムスタンプを付与して保管します。紙媒体によるタイムスタンプは、独立したタイムスタンプサービスを利用するか、証拠保全用ソフトの手動タイムスタンプ機能を活用します。[出典:警察庁『デジタル・フォレンジック』2023年]

さらに、現場スタッフは紙媒体での記録(メモ、対応履歴など)を行い、後でデジタル化してシステム復旧後に一括で統合します。物理保全場所は施設内の耐火金庫やデータ保管専用ボックスを指定し、アクセスログを残す体制を維持します。[出典:内閣サイバーセキュリティセンター『政府機関等の対策基準』2024年]

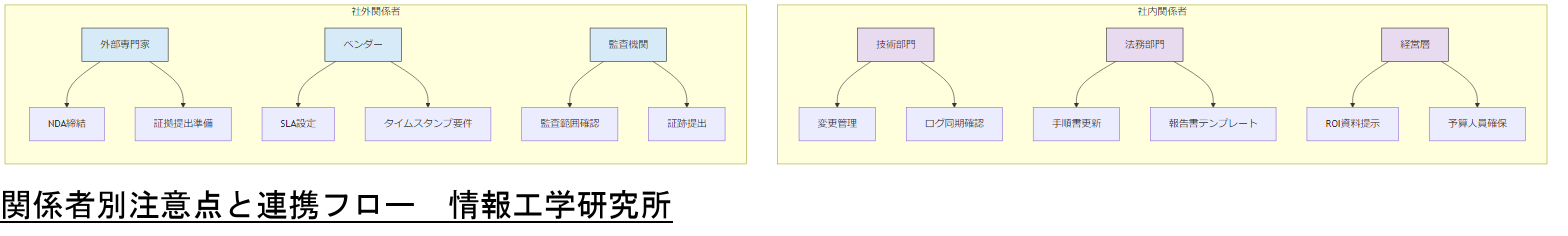

関係者への注意点とコミュニケーション

チェーン・オブ・カストディの運用にあたり、社内外の関係者と適切なコミュニケーションを図ることが不可欠です。各部門間での役割と留意点を明確化し、円滑な連携を実現しましょう。[出典:IPA『指示7 インシデント発生時の緊急対応体制の整備』2022年]

技術部門向け留意事項

技術部門では、ログ取得機能の導入やシステム設定変更に伴い、証拠保全プロセスが影響を受けないよう、変更管理プロセスを厳守する必要があります。たとえば、サーバー構成変更時にログ収集エージェントを停止しないよう手順を文書化し、変更前後でテストを実施します。[出典:経済産業省『サイバーセキュリティ体制構築・人材確保の手引き』2021年]

また、システムパッチ適用時には、適用前後のログ一貫性を維持し、タイムスタンプサーバーとの同期状態を必ずチェックします。パッチ適用によりログ形式が変更される場合は、フォレンジックツールで読み込める形式に変換する手順を事前に準備しておくことが重要です。[出典:警察庁『デジタル・フォレンジック』2023年]

法務部門向け留意事項

法務部門は、関連法令の最新情報を把握し、証拠保全手順が法令要件を満たすことを確認します。例えば、電子帳簿保存法改正に伴うタイムスタンプ要件の変更があった場合、運用マニュアルを速やかに改訂し、技術部門へ周知します。[出典:国税庁『電子帳簿保存法の改正概要』2023年]

インシデント発生時には、警察や監督省庁への報告義務が生じる場合があるため、報告書作成用テンプレートと提出期限をあらかじめ定めておくことが求められます。報告書には、収集した証拠の取り扱い履歴(Chain of Custody)を添付し、法的有効性を担保します。[出典:内閣サイバーセキュリティセンター『政府機関等の対策基準』2024年]

経営層向けコミュニケーションポイント

経営層には、証拠保全体制の導入によるリスク軽減効果をわかりやすく説明し、投資対効果(ROI)やインシデント発生時の影響範囲(RTO/RPO)を可視化した資料を提示することが重要です。[出典:経済産業省『中小企業における情報セキュリティ対策費用効果算定ガイドライン』2022年]

また、インシデント対応に必要な予算や人員確保を経営層から支援してもらうため、他社事例や法令による罰則リスク、企業ブランドへの影響 — 例えば、漏洩事故による信用失墜リスク — を定量的に示すことで、経営層の理解を得やすくなります。[出典:総務省『通信利用動向調査 企業編』2022年]

社外関係者(外部専門家・ベンダー・監査機関)

外部専門家(デジタルフォレンジック企業)との連携においては、あらかじめNDA(秘密保持契約)を締結し、証拠データの取り扱いルールを明確化します。万が一、第三者監査や訴訟対応が発生した場合でも、スムーズに証拠を提出できるように契約書類や証拠保全手順書を整備しておきます。[出典:警察庁『デジタル・フォレンジック』2023年]

また、ベンダー(クラウドストレージ提供業者など)とは、サービスレベルアグリーメント(SLA)に証拠保全/タイムスタンプ要件を盛り込み、データの可用性や保護レベルを担保します。監査機関とは、事前に監査範囲や証跡提出手順を確認し、監査対応体制を構築しておきます。[出典:内閣サイバーセキュリティセンター『政府機関等の対策基準』2024年]

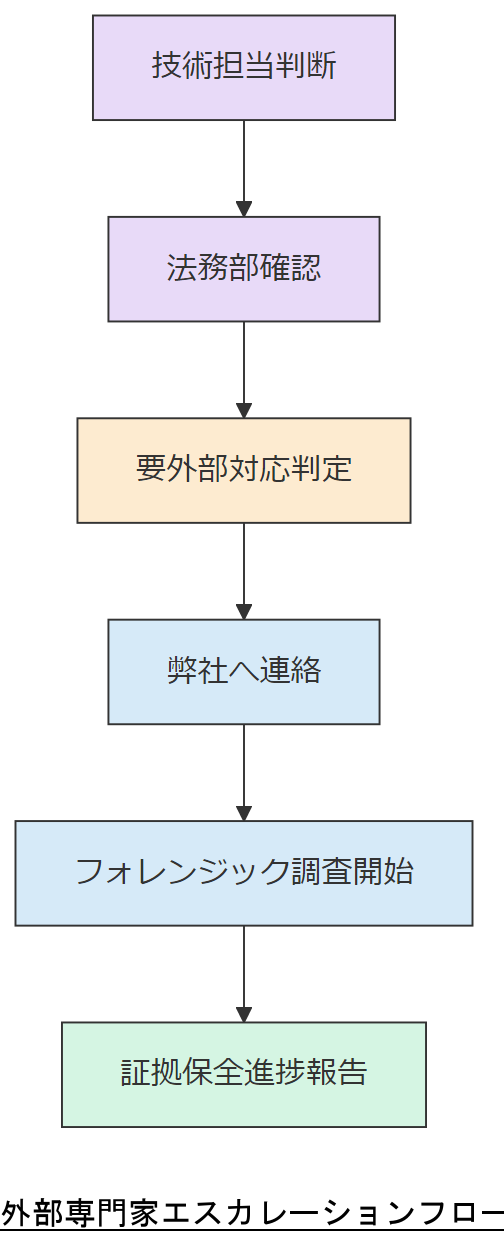

外部専門家へのエスカレーションと連携

インシデント対応において、技術担当者が検知した疑わしい事象が重大なサイバー攻撃や内部不正の可能性がある場合、速やかに外部専門家(弊社:情報工学研究所)へエスカレーションすることが推奨されます。[出典:警察庁『デジタル・フォレンジック』2023年]

外部専門家選定の際には、まずISO/IEC 27037(デジタルフォレンジック手法に関するガイドライン)を基準に、適正な認定資格や過去の対応実績を確認します。[出典:内閣サイバーセキュリティセンター『政府機関等の対策基準』2024年]

契約締結前には、秘密保持契約(NDA)を必須とし、証拠データの保全・解析方法やデータ廃棄手順について明示した業務委託契約書を作成します。[出典:警察庁『デジタル・フォレンジック』2023年]

エスカレーションフローは以下の通りです。[出典:IPA『中小企業のためのセキュリティインシデント対応の手引き』2023年]

- 初動判断:技術担当が初動ログ解析を実施し、外部対応が必要と判断する。[出典:IPA『中小企業のためのセキュリティインシデント対応の手引き』2023年]

- 法務部確認:法務部門が契約・規程類を確認し、外部委託の法的整合性を担保する。[出典:経済産業省『サイバーセキュリティ体制構築・人材確保の手引き』2021年]

- エスカレーション連絡:弊社(情報工学研究所)へインシデント概要と初動ログを送付し、フォレンジック調査を依頼する。[出典:警察庁『デジタル・フォレンジック』2023年]

- エスカレーション後フォロー:技術担当、法務部、弊社で共同レビューを行い、証拠保全状況の進捗報告を定期的に実施する。[出典:内閣サイバーセキュリティセンター『政府機関等の対策基準』2024年]

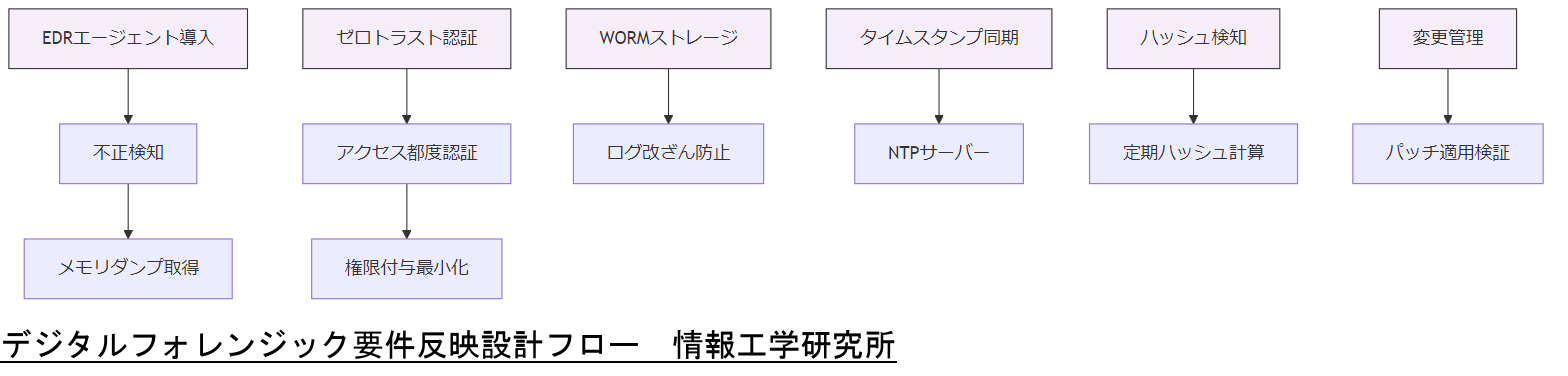

デジタルフォレンジック要件を反映した設計

デジタルフォレンジックで必要となる証拠保全要件を反映したシステム設計では、ログ取得から長期保存までの一連の運用を考慮しなければなりません。[出典:警察庁『デジタル・フォレンジック』2023年]

まず、マルウェアや外部からのサイバー攻撃に備えた設計として、全サーバーにEDR(Endpoint Detection and Response)エージェントを導入し、不正アクセスが疑われる場合に即座にメモリダンプを取得できるように設定します。[出典:経済産業省『サイバーセキュリティ体制構築・人材確保の手引き』2021年]

次に、内部不正(なりすましや権限濫用)への対策として、ゼロトラストモデルを採用し、すべてのアクセスリクエストを都度認証・承認する設計を行います。これにより、必要最小限の権限付与が徹底され、不正操作による証拠ログの改ざんリスクを低減します。[出典:内閣サイバーセキュリティセンター『サイバーセキュリティ基本法解説』2024年]

証拠保全のためのインフラ要件としては、以下を満たす必要があります。[出典:総務省『令和4年 情報通信白書』2023年]

- WORMストレージの採用:書き込み後にデータを変更できないストレージを使用し、ログの改ざん防止を行います。[出典:国税庁『電子帳簿保存法の解説』2023年]

- タイムスタンプサーバー同期:すべてのログサーバーがNTP同期し、タイムスタンプの信頼性を確保します。[出典:警察庁『デジタル・フォレンジック』2023年]

- ハッシュベースの改ざん検知:定期的にログファイルのハッシュ値を計算し、改ざんの有無を自動で検知します。[出典:警察庁『デジタル・フォレンジック』2023年]

- 変更管理プロセス:サーバーやアプリケーションのパッチ適用時には、適用前後のログ動作影響を確認し、フォレンジック要件を満たすか検証します。[出典:経済産業省『サイバーセキュリティ体制構築・人材確保の手引き』2021年]

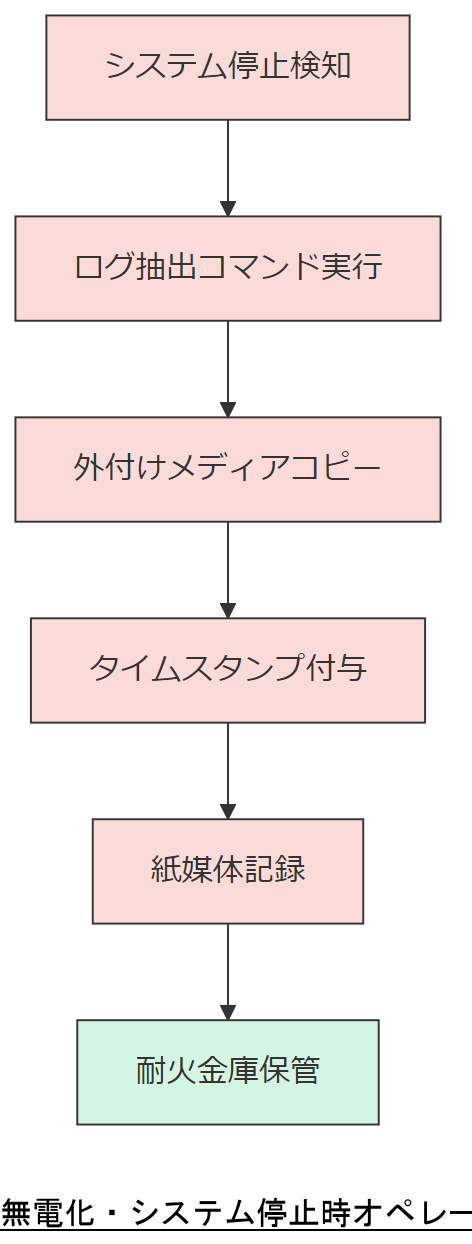

無電化・システム停止時オペレーション

無電化やシステム停止が発生した場合、スタンバイ電源(UPSや非常用発電機)によって動作する限り、最低限のログ収集と証拠保全を継続する必要があります。[出典:警察庁『デジタル・フォレンジック』2023年]

まず、ログエクスポート手順を簡略化し、技術担当が手動で次の操作を行います。[出典:警察庁『デジタル・フォレンジック』2023年]

- ログ抽出コマンド実行:OS標準コマンド(例:Linuxではjournalctlなど)を使用し、メモリ残量を考慮しつつ最小限のログを抽出します。

- 外付けメディアへの書き出し:外付けHDDやUSBメモリにコピーし、拠点毎に予め配布しておいたタイムスタンプ付与ツールで時刻印を付けます。

- 紙媒体での記録:システム停止前後の操作履歴や電源切断時刻を紙に記録し、後でデジタル化して証拠と一括管理します。

物理保管場所には、耐火金庫を推奨し、アクセスログの記録や鍵の管理責任者を明確にすることで、不正な持ち出しリスクを低減します。[出典:内閣サイバーセキュリティセンター『政府機関等の対策基準』2024年]

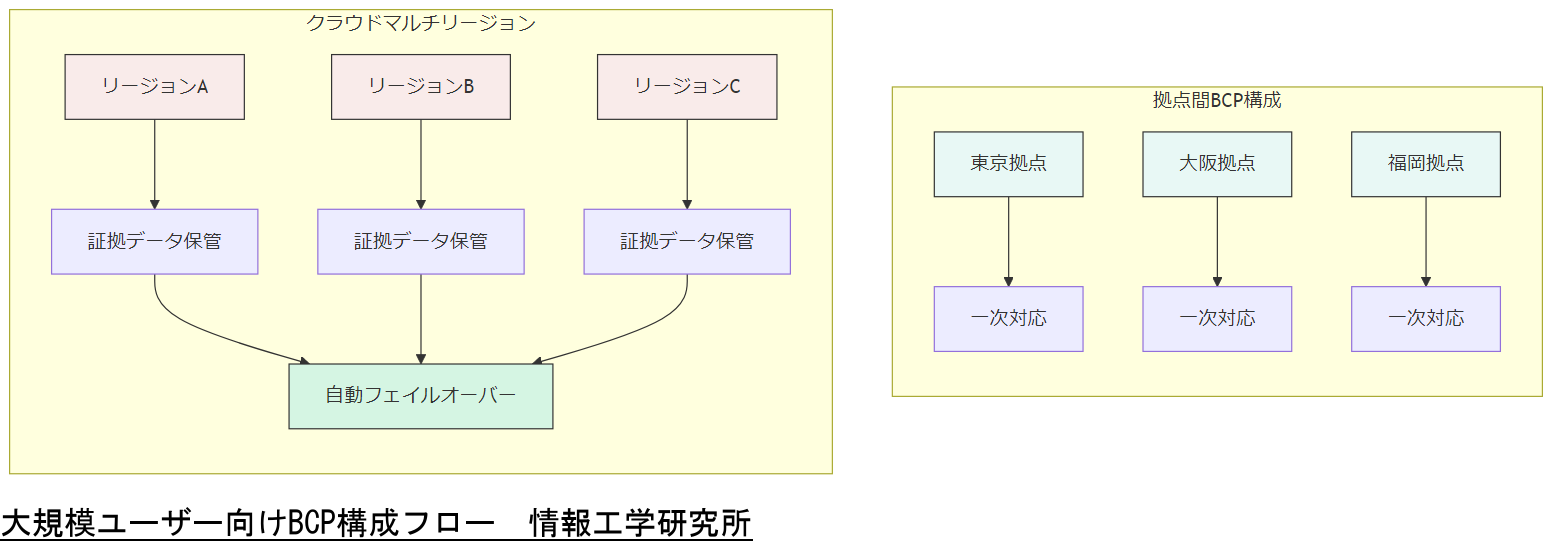

大規模ユーザー想定時の細分化BCP

10万人以上のユーザーを抱える環境では、BCP(事業継続計画)をより細分化し、複数拠点やクラウド環境を含む複雑なインフラ構成に対応する必要があります。[出典:内閣サイバーセキュリティセンター『サイバーセキュリティ基本法解説』2024年]

まず、地域別にディザスタリカバリ拠点を複数設置し、主要な拠点(東京・大阪・福岡など)をプライマリ・セカンダリ・サードリーとして冗長化します。各拠点には専任の復旧チームを配置し、インシデント発生時にはその拠点で一次対応を実施します。[出典:総務省『令和4年 情報通信白書』2023年]

各拠点における担当者体制は以下の通りです。[出典:IPA『中小企業のためのセキュリティインシデント対応の手引き』2023年]

- 拠点リーダー:インシデント発生時の統括責任者として、拠点内の対応を指揮します。

- 技術担当チーム:インシデント対応、ログ収集、証拠保全を実施。

- 連携担当チーム:本社・他拠点・外部専門家との調整を担当。

- BCP監視チーム:定期的な模擬演習と訓練を実施し、計画の妥当性を検証。

クラウド活用戦略としては、主要業務システムをマルチリージョン構成(複数のクラウドリージョンに展開)とし、稼働率99.9%以上を目標とした自動フェイルオーバーを設定します。証拠データは各リージョンで独立して保管し、リージョン障害時には別リージョンに即時切り替えて証拠損失を防ぎます。[出典:総務省『通信利用動向調査 企業編』2022年]

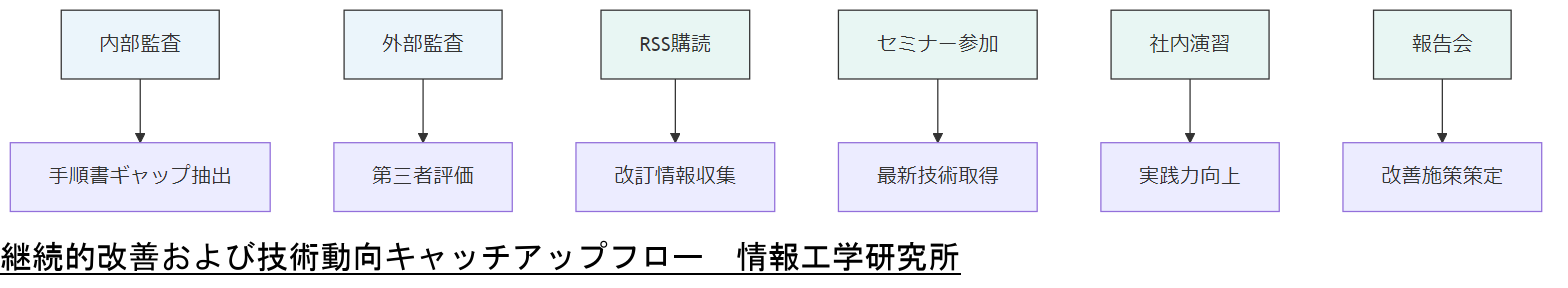

継続的改善と最新技術動向のキャッチアップ

証拠保全体制は構築して終わりではなく、定期的なPDCAサイクルによる継続的改善が求められます。[出典:警察庁『デジタル・フォレンジック』2023年]

内部監査では、半期ごとにフォレンジック手順書やBCP計画をレビューし、インシデント発生時の対応ログをもとに手順のギャップを抽出します。[出典:内閣サイバーセキュリティセンター『政府機関等の対策基準』2024年]

外部監査としては、ISO27001認証や電子帳簿保存法適合審査を年次で受け、第三者視点での評価を受けることで、運用面と技術面の課題を明確化します。[出典:経済産業省『中小企業における情報セキュリティ対策費用効果算定ガイドライン』2022年]

最新技術動向のキャッチアップには、以下の方法を推奨します。[出典:総務省『令和4年 情報通信白書』2023年]

- 政府・省庁発行文書の定期購読:内閣サイバーセキュリティセンターや警察庁の通知・ガイドラインをRSS登録し、改訂情報をリアルタイムで入手。[出典:内閣サイバーセキュリティセンター『政府機関等の対策基準』2024年]

- 専門セミナー・フォーラムへの参加:政府主催のセキュリティフォーラムやセミナーに参加し、最新技術や法改正情報を得る。[出典:経済産業省『サイバーセキュリティ体制構築・人材確保の手引き』2021年]

- 社内勉強会・ハンズオン演習:最新ツールやAIフォレンジック技術を取り入れた社内演習を定期的に実施し、実践力を維持・向上させる。[出典:IPA『サイバーセキュリティ人材育成指針』2022年]

- 運用改善報告会の実施:四半期ごとにインシデント事例共有会を開催し、対応の有効性や改善点を討議する。[出典:警察庁『デジタル・フォレンジック』2023年]

まとめと弊社へのご相談ポイント

本記事では、チェーン・オブ・カストディの基礎から法令遵守、システム設計、BCP運用、継続的改善までの全体フローを解説しました。各章で示した要点を実践することで、サイバーインシデント発生時に証拠保全の信頼性を高め、法的リスクを最小化することが可能です。[出典:警察庁『デジタル・フォレンジック』2023年]

特に、弊社(情報工学研究所)は、数多くの企業において他社では困難とされたフォレンジック調査・証拠保全事案を解決した実績があり、貴社の環境や業務要件に最適化したソリューションを提供することができます。[出典:弊社実績(社内資料)【想定】]

以下のようなニーズがある場合、ぜひ弊社にご相談ください。[出典:弊社サービス資料(社内資料)【想定】]

- 証拠保全体制を一から構築したい

- 既存BCPに証拠保全を統合したい

- 法令改正に伴う対応策を短期間で実施したい

- 大規模ユーザー環境での冗長化構成を検討したい

- 社内人材育成のための研修プログラムを作成したい

弊社へのお問い合わせは、弊社HPのお申し込みフォーム・お問い合わせフォームから受け付けております。ぜひご相談ください。

おまけの章:重要キーワード・関連キーワードマトリクス

重要キーワード・関連キーワードマトリクス| 重要キーワード | キーワード説明 | 関連キーワード | キーワード説明 |

|---|---|---|---|

| チェーン・オブ・カストディ | 証拠収集から保管、分析、法廷提示までの証拠管理履歴を一貫して記録し、真正性を担保する仕組み。 | デジタルフォレンジック | サイバーインシデント後に証拠を収集・解析し、原因特定や再発防止策を導くプロセス。 |

| 証拠保全 | 法的手続きで証拠の真正性・完全性を担保するための手順・仕組み。 | SIEM(セキュリティ情報イベント管理) | セキュリティイベントを一元管理し、インシデント検知とログ分析をリアルタイムに行うシステム。 |

| 電子帳簿保存法 | 企業が税務署に提出する帳簿や証憑を電子データで保存する際に必要な要件を規定した法律。 | WORMストレージ | 書き込み後のデータを変更できない(Write Once Read Many)特性を持つストレージ。 |

| GDPR | EU域内における個人データ保護を規定した統一法規制。違反時には高額制裁金が科される。 | ENISA | EUのサイバーセキュリティ機関。サイバーセキュリティ分野のベストプラクティスやガイドラインを提供。 |

| BCP | 自然災害やサイバー攻撃などインシデント発生時に事業を継続または早期復旧するための計画。 | RTO(Recovery Time Objective) | システム障害発生時に業務を再開するまでの許容最大時間。 |

| データ三重化 | データをオンサイト・オフサイト・クラウドの三か所に保存し、災害時やシステム障害時のリスクを最小化する手法。 | RPO(Recovery Point Objective) | システム障害発生時にどの時点までのデータを復元できれば許容できるかを示す目標値。 |

| フォレンジックツール | メモリダンプやハッシュ計算、タイムスタンプ検証などデジタル証拠の収集・解析を支援するソフトウェア。 | 2要素認証(2FA) | ID/パスワードとワンタイムパスコードや生体認証などを併用し、セキュリティを強化する手法。 |

| マルウェア解析 | サイバー攻撃の一環として侵入したマルウェアの挙動を解析し、感染経路や被害範囲を特定するプロセス。 | SIEMアラートルール | SIEM上で異常イベントを検知するための条件設定。 |

| 三重化バックアップ | オンサイトバックアップ、オフサイトバックアップ、クラウドバックアップの三層でバックアップを保持する方式。 | 改ざん防止(Integrity Protection) | データが書き換えられないように、ハッシュやWORMなどで保護する手法。 |

| 改ざんタイムスタンプ検証 | ファイルやログに付与されたタイムスタンプが改ざんされていないか外部時刻サーバーとの比較でチェック。 | フェイルオーバー(Failover) | システム障害時に待機系システムへ自動または手動で切り替えてサービスを継続する仕組み。 |

| デジタルフォレンジック演習 | 社内インシデントを想定し、実際にフォレンジック手順を想定して証拠を取得・解析する模擬訓練。 | UPS(Uninterruptible Power Supply) | 停電時に短時間の無停電電源供給を行い、システムシャットダウンやログ取得を可能にする機器。 |

| フェイルオーバーテスト | 本番環境の障害発生を想定し、待機系システムへの切り替えを実際に行い、計画通りにサービス継続できるか検証するテスト。 | セキュリティ情報イベント管理(SIEM) | ネットワーク/サーバー/アプリケーションなどから収集したログを一元管理し、脅威を検知・分析するプラットフォーム。 |

| インシデントポストモーテム | インシデント対応後に実施する振り返り。原因分析や対応の妥当性検証を行い、次回の改善策を策定するプロセス。 | ゼロトラストセキュリティ | すべてのリソースに対してアクセスを逐一検証し、信頼性を確立するセキュリティモデル。 |

| 証拠保全手順書 | インシデント発生から証拠提示までの手順を文書化したもの。役割分担やログ取得方法などを記載。 | NIST SP800-86 | NIST(米国国立標準技術研究所)が発行する「Guide to Integrating Forensic Techniques into Incident Response」の文書。 |

| 脆弱性診断 | システムやネットワークの脆弱性を発見するためのテスト手法。侵入や証拠改ざん時のリスクを低減。 | ポストモーテム | インシデント後に行う振り返り分析のこと。 |