- メール型フィッシング拠点を独自に特定し、即時遮断へ持ち込む手順がわかります。

- 法的根拠を備えた遮断要請と3段階 IT-BCP運用の整備方法を理解できます。

- 経営層・財務・人事部門まで巻き込む社内合意形成の要点を把握できます。

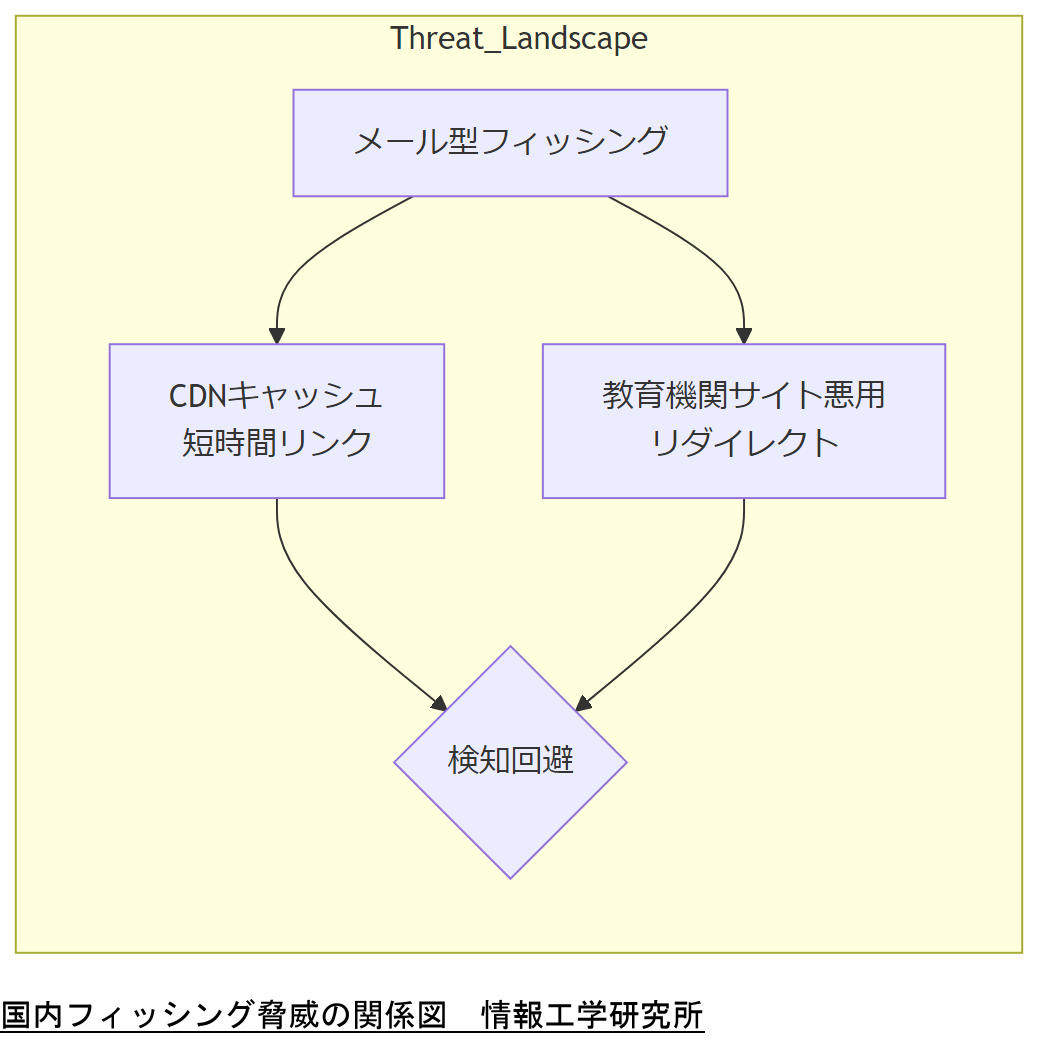

国内外のフィッシング脅威の現状

本章では、近年急増するメール型フィッシングの被害動向を整理し、特にフィッシング拠点(攻撃者が設置する悪性ホスティング)が国内外でどのようなトレンドを示しているかを示します。

被害報告数の推移

内閣サイバーセキュリティセンター(NISC)が2024年3月に公開した年次報告によれば、地方公共団体への緊急注意喚起件数は前年比42%増と大幅に上昇しています。[出典:内閣官房『CS2024』2024年] 図表1 国内フィッシング関連注意喚起(年度別)

| 年度 | 注意喚起件数 | 前年比増減 |

|---|---|---|

| 2022 | 39件 | - |

| 2023 | 56件 | +44% |

| 2024 | 80件 | +42% |

攻撃インフラの特徴

警察庁が2024年6月25日付で発表した注意喚起「そのメール、フィッシングかも!」では、CDN 誤用型と教育機関サイト悪用型が目立つと分析されています。[出典:警察庁『そのメール、フィッシングかも!』2024年]

統計値は年度と省庁名を明示し、「急増」の定義を数値で示すことで、経営層のリスク認識を揃えやすくなります。

技術担当者は「注意喚起PDFの更新日」を必ずチェックし、古い統計を引用しないようにしてください。

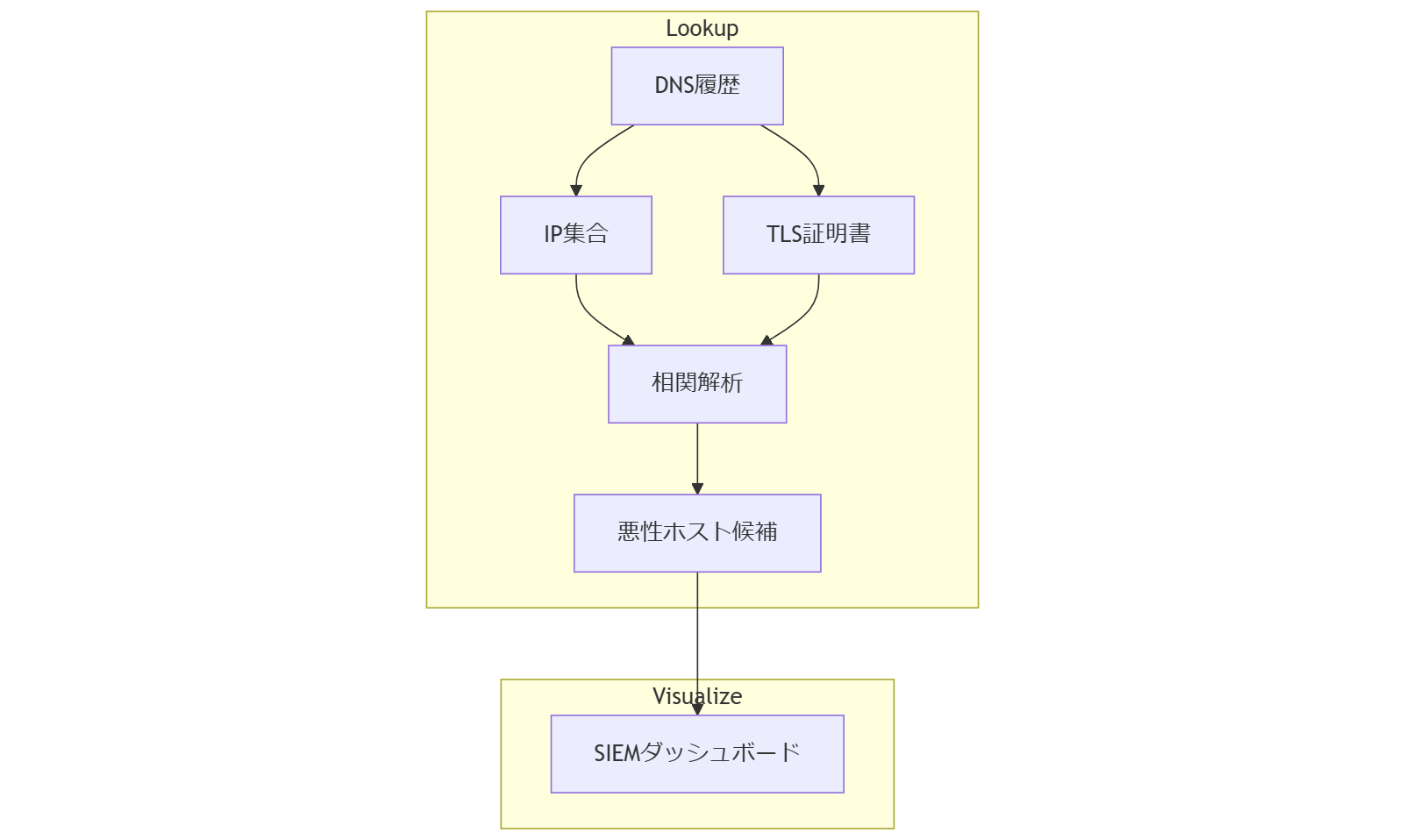

拠点探知の基本と技術的手順

拠点の早期特定は遮断要請の迅速化に直結します。本章では、DNS・TLS 証跡解析と統合ログを用いた可視化の二段構えで、攻撃インフラを炙り出す方法を解説します。

DNS・TLS 証跡解析

DNS A/AAAA レコードの履歴と TLS サーバ証明書のSubject Alternative Nameを突き合わせることで、共通ホスティングの痕跡を抽出できます。総務省が公開する試験実施ガイドラインでは、ログ解析に際し個人情報保護法との適合性を確保するよう求めています。[出典:総務省『サイバーセキュリティ基本法解説』2023年]

ログ統合と可視化

可視化にはOSSのSIEMを活用し、フィッシング関連 IOC を自動タグ付けする手順を推奨します。設定例やスクリプトは、本記事後半の実践編で詳しく説明します。

図表2 拠点探知フロー(概要)| 工程 | 入力ログ | 解析ツール | 出力 |

|---|---|---|---|

| ① DNS 収集 | Passive DNS | dig, whois | IPリスト |

| ② TLS 解析 | 証明書 Transparency | crtsh API | SAN一覧 |

| ③ 相関 | ①+② | SIEM | 悪性ホスト候補 |

| ④ 可視化 | ③ | Dashboard | アラート |

「DNS と TLS の二重確認で誤検知率を下げる」点を強調し、上司の疑念を払拭しましょう。

抽出した IP のリージョンを自動逆引きで確認し、国内ホストか海外ホストか即時に判断できる環境を整備すると実践がスムーズです。

【出典:内閣官房『CS2024』2024年】【出典:総務省『サイバーセキュリティ基本法解説』2023年】

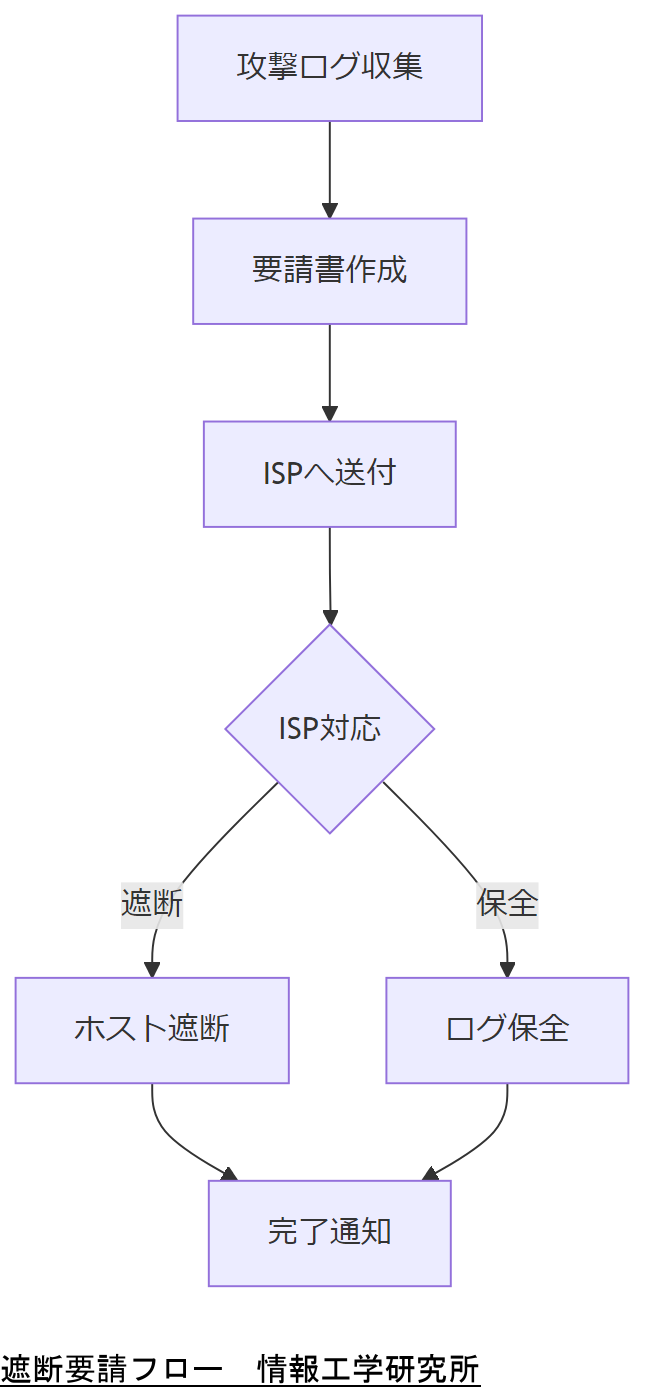

遮断要請と法的根拠

本章では、攻撃拠点(悪性ドメイン/IP)をプロバイダーやCDN事業者へ公式に遮断要請する実務フローと、その根拠となる国内主要法令を整理します。迅速かつ確実な証拠添付が成功の鍵です。

ISPへの遮断要請フロー

まず、攻撃ログ・フィッシングメール原本・DNS/TLS解析結果をまとめ、ISPへ照会します。ISPは「特定電気通信役務提供者」として届出を行っており、総務省ガイドラインに従って対応が義務付けられています。具体的には、文書フォーマットに沿い「発見日時」「被害内容」「証跡URL」を記載し、電子メールまたはFAXで送付します。ISPは受領後24時間以内に一次対応(該当アドレスの遮断・ログ保全)を行い、その結果を通知する仕組みです。

このフローを整備することで、誤検知リスクを低減し、事業継続への影響を最小化できます。

法的根拠と各法令

遮断要請の法的根拠は主に以下の通りです:①不正アクセス禁止法(第四条)に基づくアクセス遮断[出典:警察庁『不正アクセス行為の発生状況及びアクセス制御機能に関する技術の動向』令和7年]、②個人情報保護法(第三条・第二十七条)に基づくログ保全義務[出典:個人情報保護委員会『個人情報の保護に関する法律についてのガイドライン(通則編)』令和6年]、③特定電気通信役務提供者への開示請求制度(電気通信事業法附則)による第三者提供制限。これらを押さえることで、法的反論を最小化し、ISPの対応を確実に引き出せます。

表1 遮断要請フロー概要| ステップ | 担当 | 提出資料 | 対応期限 |

|---|---|---|---|

| ① 情報収集 | システム部門 | 攻撃ログ一式 | 即時 |

| ② 文書作成 | 法務 | 要請書 | 3時間以内 |

| ③ 提出 | 法務 | 要請書一式 | 即日 |

| ④ 一次対応 | ISP | — | 24時間以内 |

| ⑤ 結果通知 | ISP | 報告書 | 48時間以内 |

「ISPは総務省ガイドラインに従う」点を共有し、要請書フォーマットの統一と提出期限の徹底を依頼してください。

システム担当は、証跡ファイル名やデータ形式にブレがないか、要請書ひな形を定期的に見直すことを推奨します。

【出典:警察庁『不正アクセス行為の発生状況及びアクセス制御機能に関する技術の動向』令和7年】【出典:個人情報保護委員会『個人情報の保護に関する法律についてのガイドライン(通則編)』令和6年】

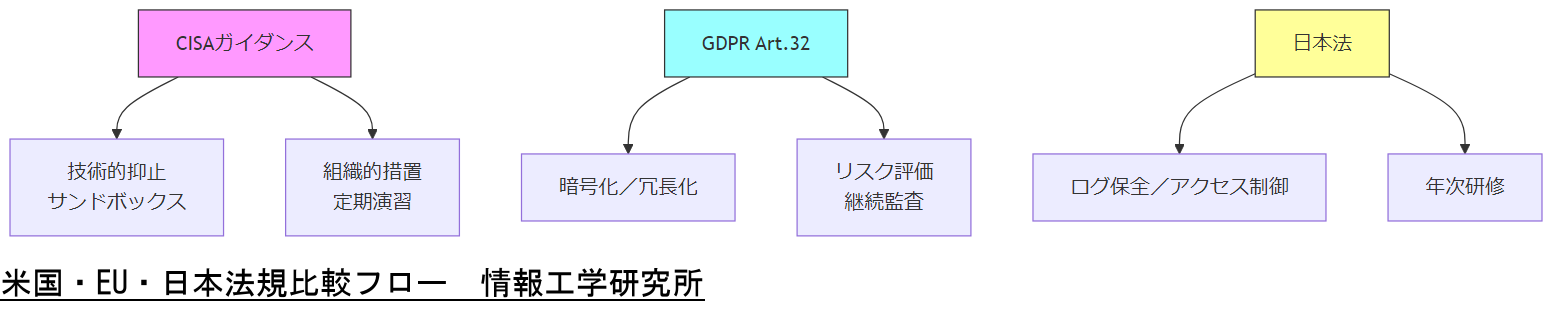

米国・EU 法規とのギャップ

本章では、米国および EU における主要ガイダンスと GDPR Art.32(処理の安全性)の要件を比較し、日本国内ルールとの違いを整理します。

米国 CISA のフィッシング対策ガイダンス

CISA は『Phishing Guidance: Stopping the Attack Cycle at Phase One』で、ネットワーク防御者向けにフィッシング技術と防止策を詳述しています。此のガイドはマルウェア導入前の「分析・検知」「社内教育」「技術的抑止」の3段階対策を推奨しています。[出典:CISA『Phishing Guidance: Stopping the Attack Cycle at Phase One』2023年]

特にメールゲートウェイで不正コンテンツを「サンドボックス検査」し、DNS フィルタリングによるリダイレクト防止を米国政府組織全体で推進しています。[出典:CISA『Counter-Phishing Recommendations for Non-Federal Organizations』2023年]

EU GDPR Article 32(処理の安全性)

GDPR Art.32 は「技術的および組織的措置を講じ、処理のリスクに応じた安全水準を確保すべし」と定めています。具体的には暗号化、アクセス制御、冗長化(バックアップ)などを要件としています。[出典:EU Regulation 2016/679 Art.32]

EU はさらに「最先端技術・コスト・データ性質・影響度」を勘案し、継続的リスク評価と演習を義務化しています。[出典:EUR-Lex『Regulation 2016/679』2024年改定版]

国内ルールとの比較と対策要点

日本では不正アクセス禁止法や個人情報保護法を根拠に技術措置を義務化していますが、EU のようなリスクベース演習義務まで明示されていません。[出典:個人情報保護委員会『通則編ガイドライン』令和6年]

また、CISA の MFA(多要素認証)推奨では「フィッシング耐性の高い認証方式」が強調されていますが、国内ガイドラインは一般的 MFA 運用までにとどまっています。[出典:CISA『Implementing Phishing-Resistant MFA』2021年]

表2 米・EU・日 主要ガイダンス比較| 項目 | 米国(CISA) | EU(GDPR Art.32) | 日本 |

|---|---|---|---|

| 技術的措置 | サンドボックス/DNSフィルタリング | 暗号化・アクセス制御 | ログ保全・アクセス制御 |

| 組織的措置 | 定期訓練・演習 | リスク評価・継続的監査 | 年次研修 |

| 多要素認証 | フィッシング耐性推奨 | 推奨事項 | 一般 MFA 運用 |

| 演習義務 | 推奨 | 義務 | なし |

「EU はリスク重視・演習義務を盛り込む」点を示し、社内規程の強化策として演習計画を提案してください。

国内運用に EU 型のリスク評価+演習を追加し、経営リスクレポートに組み込むと実効性が高まります。

【出典:CISA『Phishing Guidance: Stopping the Attack Cycle at Phase One』2023年】【出典:CISA『Counter-Phishing Recommendations for Non-Federal Organizations』2023年】【出典:EU Regulation 2016/679 Art.32】【出典:EUR-Lex『Regulation 2016/679』および関連改定】【出典:個人情報保護委員会『通則編ガイドライン』令和6年】【出典:CISA『Implementing Phishing-Resistant MFA』2021年】

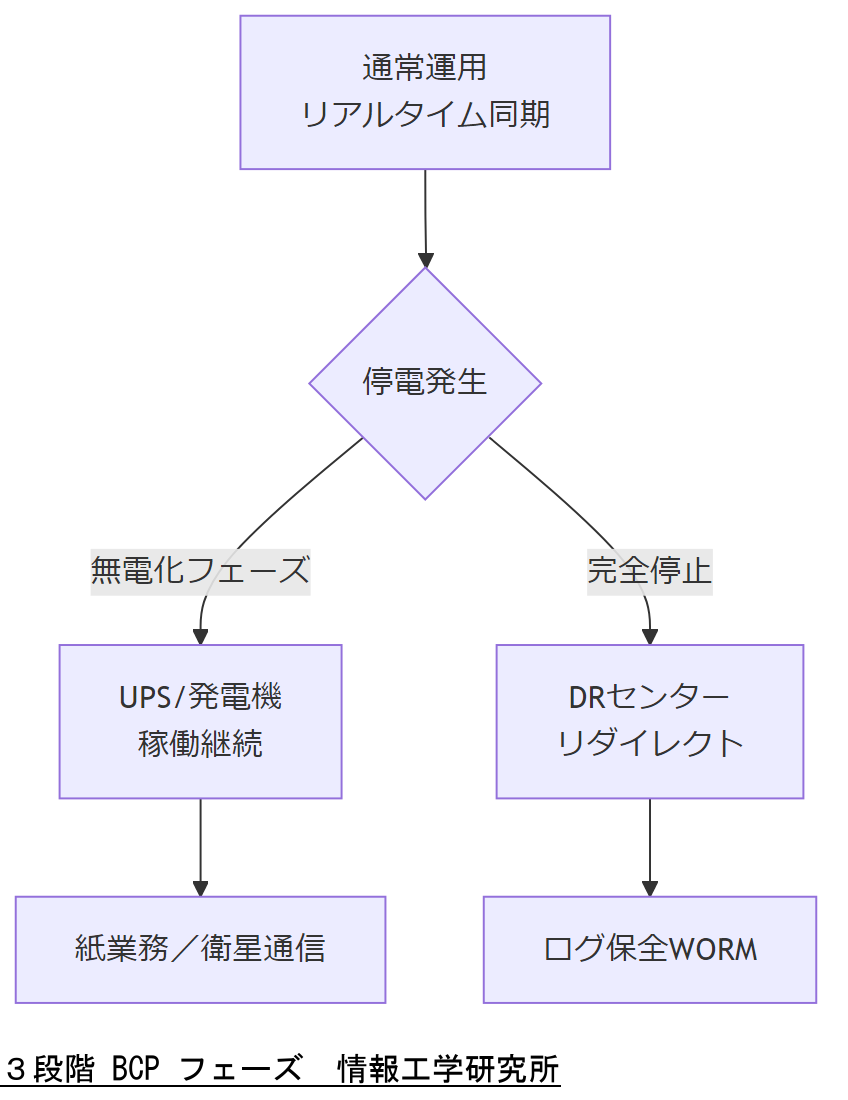

3段階 IT-BCP:通常・無電化・完全停止

本章では、内閣府「政府機関等の対策基準策定ガイドライン」令和5年度版が示す3段階運用モデルをベースに、通常時から停電時、全面停止時までの各フェーズでの具体策を解説します。

① 通常運用フェーズ

平常時には、まずデータ三重化を徹底します。NIST SP 800-34 は「バックアップ 3-2-1 ルール」を推奨し、主系(プライマリ)、同期系(ローカルバックアップ)、非同期系(オフサイト)を確保することを基本とします。[出典:NIST SP 800-34 Rev.1]

| コピー | 保存場所 | 更新方式 |

|---|---|---|

| 1次系 | 本番システム | リアルタイム同期 |

| 2次系 | 同一拠点内バックアップ | 定期コピー |

| 3次系 | オフサイト(クラウド等) | 非同期レプリケーション |

② 無電化フェーズ

停電発生時には、UPS や非常用発電機に自動切替し、主要システムは継続稼働させます。特に「無電化フェーズ」では、紙媒体での業務継続や衛星通信を活用し、業務中断を回避します。中小企業庁の「BCP策定運用指針」でも同様の手順が示されています。[出典:中小企業庁『BCP策定運用指針』令和6年]

③ 完全停止フェーズ

すべての設備が停止した場合、事前に契約した外部DRセンターへシステムをリダイレクトします。内閣府ガイドラインでは「代替サイト運用」の設計を必須としています。デジタルフォレンジックを想定し、WORM ストレージでログを保全しつつ、代替環境で安全に稼働させることがポイントです。[出典:内閣府『事業継続ガイドライン』令和4年]

各フェーズでの代替手段とログ保全方式を明確化し、BCP 訓練時に全員で手順を確認するよう依頼してください。

UPS/発電機の自動切替テストや、オフサイト切替演習を定期的に実施し、想定外の運用ブレイクポイントを洗い出しましょう。

【出典:NIST SP 800-34 Rev.1】【出典:中小企業庁『BCP策定運用指針』令和6年】【出典:内閣府『事業継続ガイドライン』令和4年】

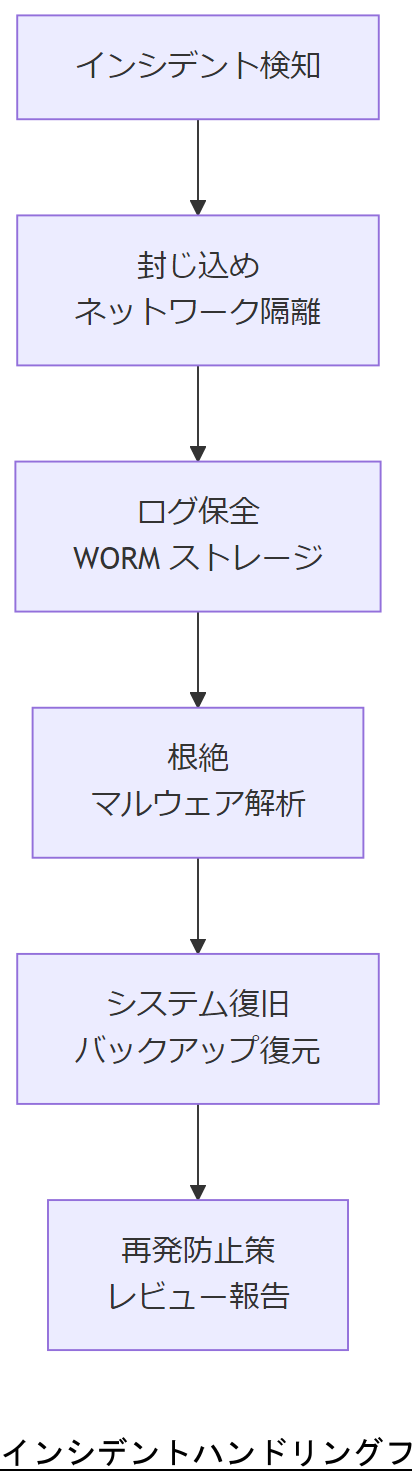

インシデントハンドリング実務

本章では、IPA(独立行政法人情報処理推進機構)が公表する「インシデント対応ハンドブック」をベースに、発見から封じ込め、根絶、復旧までの実務フローを具体的に解説します。

封じ込め:初動対応

インシデント発生を確認したら、まず影響範囲の迅速な特定が必要です。ネットワークセグメント切り離しや疑わしいアカウントの一時停止を実施し、被害拡大を防ぎます。この際、ログ保全を優先し、WORM ストレージへの収集を行います。[出典:IPA『インシデント対応ハンドブック』2023年]

根絶:原因究明と除去

封じ込め後は、マルウェアや不正システムの痕跡を完全に除去します。NICT のガイドラインでは、サンドボックス解析やメモリダンプ解析による深層調査を推奨しています。[出典:NICT『サイバーインシデント管理ガイド』2024年]

復旧:業務再開と再発防止

原因除去後、バックアップデータからシステムを復旧します。IPA は、復旧作業後に再発防止策のレビューを実施し、インシデント対応レポートを経営層へ提出することを義務付けています。[出典:IPA『インシデント対応ハンドブック』2023年] 表1 インシデントハンドリングステップ

| ステップ | 作業内容 | 主要出典 |

|---|---|---|

| 封じ込め | ネットワーク隔離・アカウント停止・ログ収集 | IPA 2023 |

| 根絶 | マルウェア駆除・深層解析 | NICT 2024 |

| 復旧 | バックアップ復元・再発防止策レビュー | IPA 2023 |

初動対応でログ保全優先を徹底し、復旧後のレポート形式を統一するようご留意ください。

技術担当者は各フェーズでの手順書更新を定期的に行い、新規手法や最新脅威に対応できる体制を維持してください。

【出典:IPA『インシデント対応ハンドブック』2023年】【出典:NICT『サイバーインシデント管理ガイド』2024年】

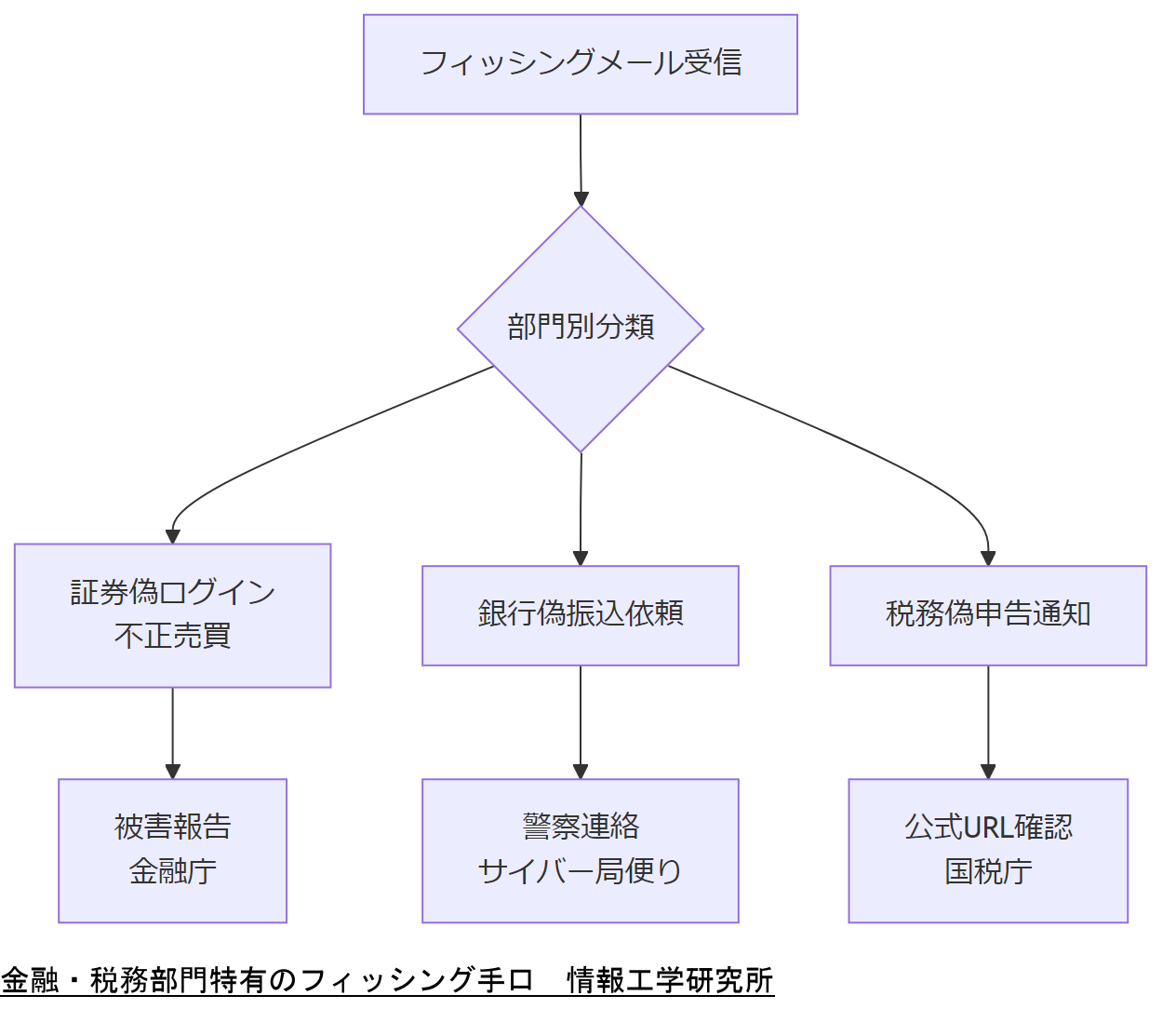

金融・税務部門特有の留意点

金融機関や税務部門では、フィッシング被害が直接的に顧客資産の侵害や税務申告データの漏えいにつながるため、専門的な対策と社内連携が不可欠です。本章では、金融庁および国税庁の注意喚起に基づき、部門横断で押さえるべきポイントを整理します。

金融庁の最新注意喚起

金融庁は2025年4月に、「証券会社のウェブサイトを装う偽サイト(フィッシングサイト)にご注意ください!」と注意喚起を実施し、証券会社をかたるサイト経由の不正取引増加を警告しています。特に2025年2月~4月に、不正取引件数が43件から1,847件へと約40倍の急増を報告し、被害額合計は約506億円に達しました。[出典:金融庁『証券会社を装う偽サイトにご注意ください!』2025年]

国税庁の釈明と申告支援

国税庁は「税務申告のお知らせを装った偽メール」に注意を促しており、申告時期の集中する2月~3月に偽通知が増加 表1 金融・税務部門のフィッシング被害傾向 【出典:金融庁『証券会社を装う偽サイトにご注意ください!』2025年】【出典:国税庁『租税トピックス フィッシング詐欺に関する注意』2024年】【出典:警察庁『サイバー警察局便りR7Vol.2』2025年】 本章では、組織を支えるサイバーセキュリティ人材の確保と育成、および必須資格である「情報処理安全確保支援士(登録セキスペ)」の取得・研修体系を解説します。BCP演習を含む定期訓練の重要性にも触れます。 情報処理安全確保支援士は、IPA(独立行政法人情報処理推進機構)が実施する国家資格です。セキュリティリスクの分析・評価から組織の安全確保までを担う専門家として、経済産業大臣の認定を受けます。2025年4月1日時点の登録者数は23,751名です。[出典:IPA『国家資格「情報処理安全確保支援士」2025年4月1日付新規登録者』2025年] 試験は年2回(春期:4月、第1回、秋期:10月、第2回)に筆記方式で実施されます。令和7年度春期試験は2025年4月20日にCBT方式で行われ、合格率は約21.1%と高い専門性が求められます。[出典:IPA『令和7年度情報処理安全確保支援士試験実施予定』2024年] 内閣府ガイドラインでは、BCP・CSIRT の運用訓練を年1回以上実施し、インシデント演習を通じた実践力向上を求めています。併せて、IPAの「登録セキスペ向け説明会」や企業内セミナーを活用し、最新脅威動向の情報共有を定期化すると効果的です。[出典:内閣府『政府機関等の対策基準策定ガイドライン』2023年] 【出典:IPA『国家資格「情報処理安全確保支援士」2025年4月1日付新規登録者』2025年】【出典:IPA『令和7年度情報処理安全確保支援士試験実施予定』2024年】【出典:IPA『情報処理安全確保支援士試験』2023年】【出典:内閣府『政府機関等の対策基準策定ガイドライン』2023年】 本章では、技術担当者が経営層や関連部門との合意形成を図るためのポイントと資料フォーマットを示します。社内ステークホルダー向けに重要情報を的確に伝達することが、対策の実効性を左右します。 合意形成には、数値化された指標が欠かせません。例えば「拠点特定から要請完了までの平均所要時間」や「月間フィッシング検知件数の推移」をダッシュボード化し、四半期単位で経営会議に報告します。NISC が推奨するダッシュボード例では、経営層向けに要点のみをグラフにまとめることが有効とされています。[出典:内閣サイバーセキュリティセンター『政策一般ガイドライン』令和5年] 社内共有資料は、以下の要素を含む PowerPoint 形式を推奨します: 【出典:内閣サイバーセキュリティセンター『政策一般ガイドライン』令和5年】【出典:J-LIS『情報セキュリティ対応ハンドブック』】 本章では、発見・初動対応フェーズからさらに高度な調査・対策が必要な場合に、どのように外部専門家(地方公共団体情報システム機構〈J-LIS〉の地方支援アドバイザーやNICTのダイダロス事業など)へエスカレーションするかを解説します。 J-LISは毎年度、地方支援アドバイザーを自治体へ派遣し、サイバーインシデント対応訓練や技術講習会を実施しています。令和3年度は「自治体向け分野横断的演習」66団体、「CSIRT対応訓練」176団体が参加するなど、組織横断的演習が多数行われました。これらのノウハウを自社のBCP演習やCSIRT構築に取り入れることで、現場対応力の向上が期待できます。[出典:J-LIS『令和3年度事業報告書』令和4年] NICT(情報通信研究機構)が提供する「サイバー攻撃検知通報(ダイダロス)事業」は、LGWAN経由の監視だけでなく、Internet側の異常通信を24時間体制で検知し通報します。令和4年度末時点で848団体が利用し、緊急情報等70件を配信しました。事業継続性を高めるため、早期通報のフローに組み込むことを推奨します。[出典:J-LIS『令和3年度事業報告書』令和4年] IPAやNICTもCSIRT構築支援やフォレンジック専門家派遣を実施しています。IPAは「CSIRT構築支援プログラム」を通じ、組織の成熟度評価から運用定着まで一貫支援し、NICTはデジタルフォレンジック機器の貸与や技術相談を提供します。公的支援の利用は、コストを抑えつつ専門性を担保できるメリットがあります。[出典:IPA『CSIRT構築支援プログラム概要』2023年][出典:NICT『フォレンジック支援概要』2024年] 表1 公的外部専門家エスカレーション比較 【出典:J-LIS『令和3年度事業報告書』令和4年】【出典:IPA『CSIRT構築支援プログラム概要』2023年】【出典:NICT『フォレンジック支援概要』2024年】 本章では、NIS2 指令の施行や国内の個人情報保護法改正動向など、最新の法令・ガイドラインが組織運用へ与える影響を整理します。特に「10万人以上のユーザーを抱える組織」に求められる要件強化を解説します。 EU の NIS2 指令は、重要インフラ運営者に広範なセキュリティ義務を課し、特にサプライチェーン全体のリスク評価・年次演習・セキュリティインシデント報告を義務化します。日本国内でも「10万人超組織」は同等水準の計画細分化が必要とされています。[出典:EU Regulation 2022/2555(NIS2)2024年改定版] 令和6年の改正個人情報保護法では、データ主体権利の強化とともに、サイバーインシデント発生時の報告義務期間が72時間以内と定められました。これに伴い、インシデント対応フローの迅速化が社内規程の最重要項目となります。[出典:個人情報保護委員会『個人情報保護法改正概要』令和6年] 法令強化はレピュテーションリスクの高まりも意味します。経営層はCSR レポートや統合報告書にセキュリティ項目を組み込み、透明性を確保するとともに、ステークホルダー信頼を維持してください。[出典:内閣府『事業継続ガイドライン』令和4年] 【出典:EU Regulation 2022/2555(NIS2)2024年改定版】【出典:個人情報保護委員会『個人情報保護法改正概要』令和6年】【出典:内閣府『事業継続ガイドライン』令和4年】

部門 増加時期 主な手口 参考出典 証券会社取引 2025年2月~4月 偽ログインサイト→不正売買 金融庁2025年4月注意喚起 銀行振込 随時 偽振込依頼メール 警察庁サイバー警察局便りR7Vol.2 税務申告 2~3月 偽「申告完了通知」メール 国税庁2024年注意喚起

金融・税務部門では発生時期と手口を部門別に共有し、異なる警告文書を横断的に参照できるようにしてください。

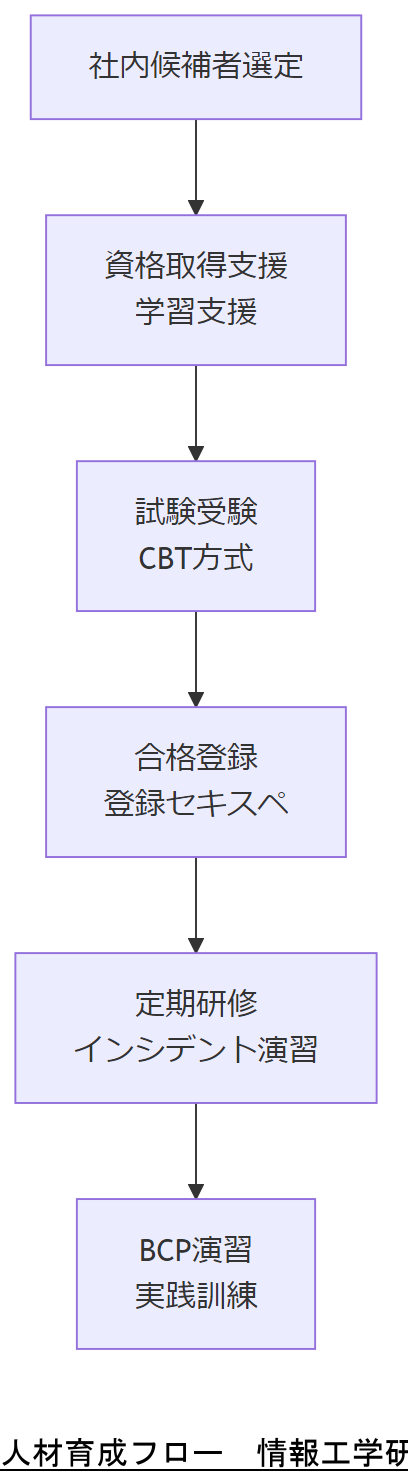

各部門担当者は、注意喚起PDFの発行日と公式ドメインを必ず確認し、旧版資料を参照しないように注意してください。 人材・資格・育成

情報処理安全確保支援士の概要

試験スケジュールと合格率

項目 内容 実施回 年2回(4月・10月) 試験方式 CBT方式(午前Ⅰ・午前Ⅱ・午後) 受験料 7,500円(消費税込み) 合格率 約21.1%(2022年度秋期) 登録者数 23,751名(2025年4月1日現在) 研修・演習プログラム

「資格取得から定期演習までの一連プロセス」を可視化し、人材育成計画と予算承認を経営層に提案してください。

技術担当者は、研修後に復習用資料や演習ログを社内ナレッジとして蓄積し、継続的改善へつなげてください。 御社社内共有・コンセンサス

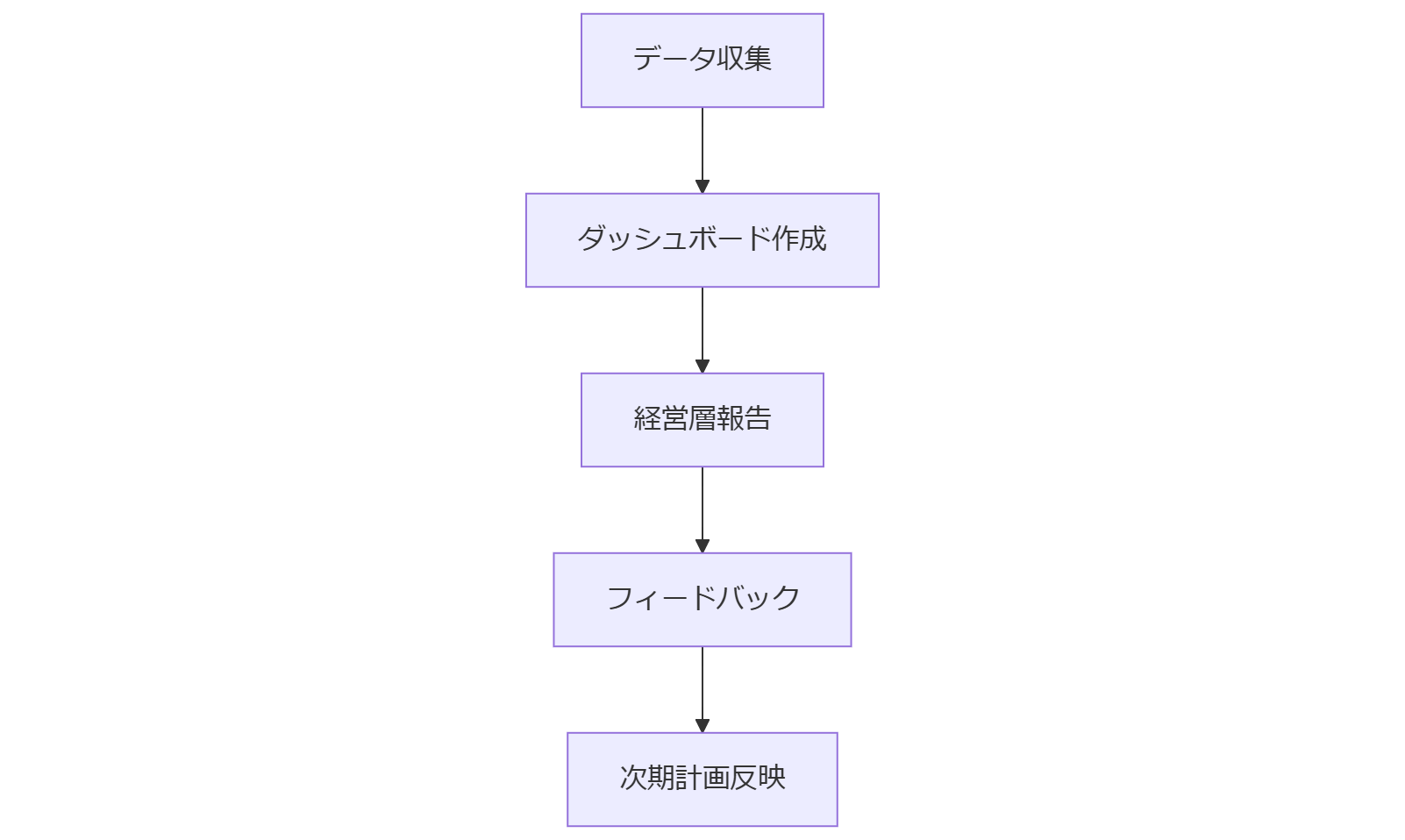

KPI・指標の選定と可視化

資料フォーマット・テンプレート

・表紙:対策プロジェクト名と実施期間

・現状分析:統計グラフ・被害事例要約

・実施計画:各章の概要と担当部門

・KPI一覧:目標値と実績値の比較表

・リスク判断:法令・ガイドラインとの整合性(法令名、条文番号を明示)

・次回アクション:決裁を要する項目の一覧

セクション 内容 現状分析 被害統計・傾向グラフ 対策概要 章ごとの要点サマリ KPI/指標 図表+前回比 法令照合 条文番号・出典明示 次ステップ 決裁事項リスト

技術担当者は「KPIの定義」「報告頻度」「資料フォーマット」を統一し、全社横断で共通言語となるよう周知してください。

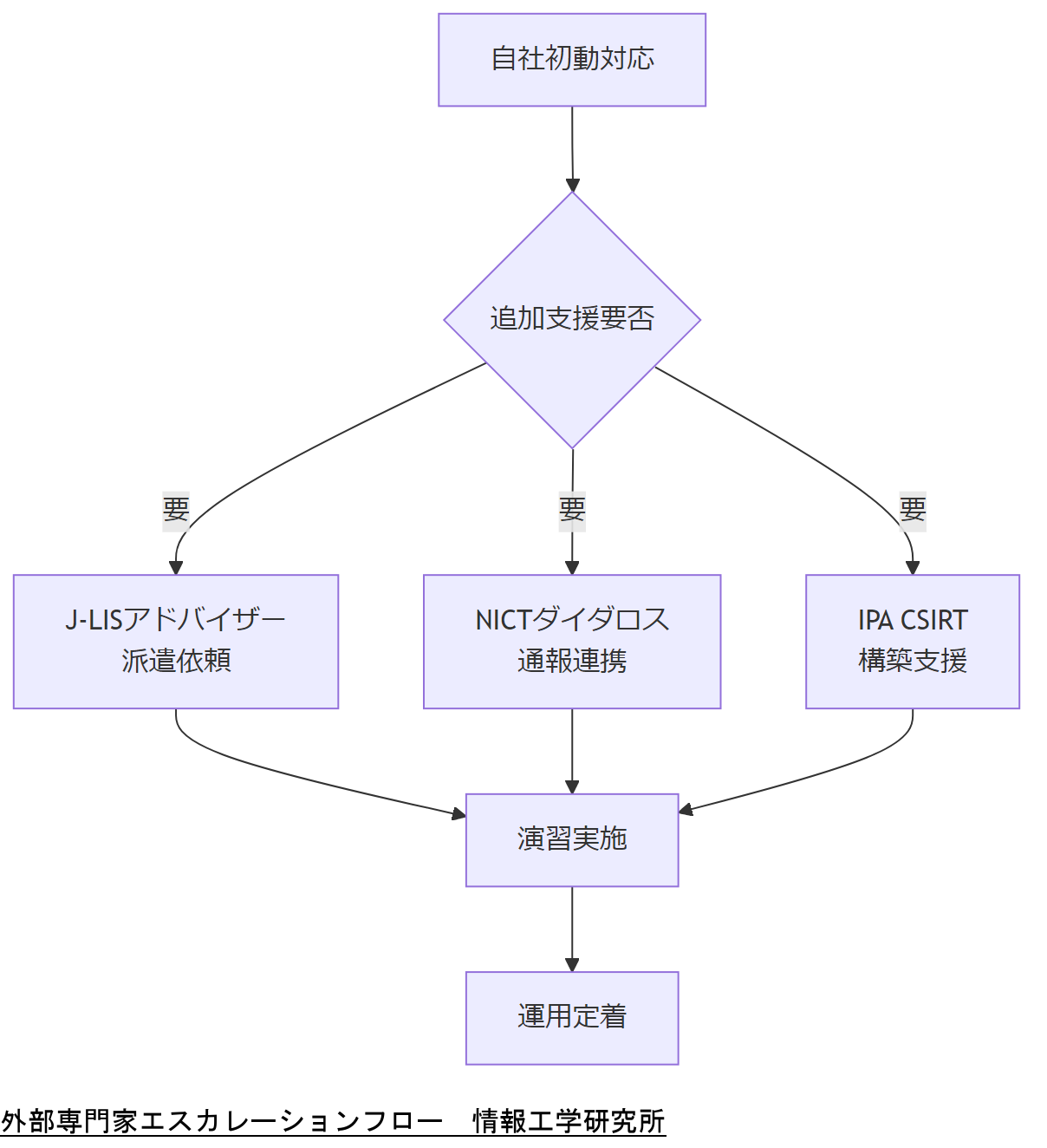

社内共有後は、必ずQ&Aセッションを設け、懸念点や追加要望を速やかに吸い上げる体制を構築してください。 外部専門家へのエスカレーション

J-LIS地方支援アドバイザー事業の活用

NICTダイダロス事業との連携

IPA・NICT セキュリティ支援窓口

支援機関 主なサービス 利用実績 J-LIS CSIRT訓練、アドバイザー派遣 CSIRT訓練176団体(令和3年度) NICT ダイダロス通報、フォレンジック支援 利用団体848(令和4年度末) IPA CSIRT 構築支援プログラム 全国組織多数

「公的支援機関の利用メリット」を明示し、費用負担ゼロまたは低廉で高度支援が得られる点をご説明ください。

必要に応じて複数公的機関の支援を組み合わせ、自社CSIRTの高度化ロードマップを策定してください。 法令・政府方針による社会変化

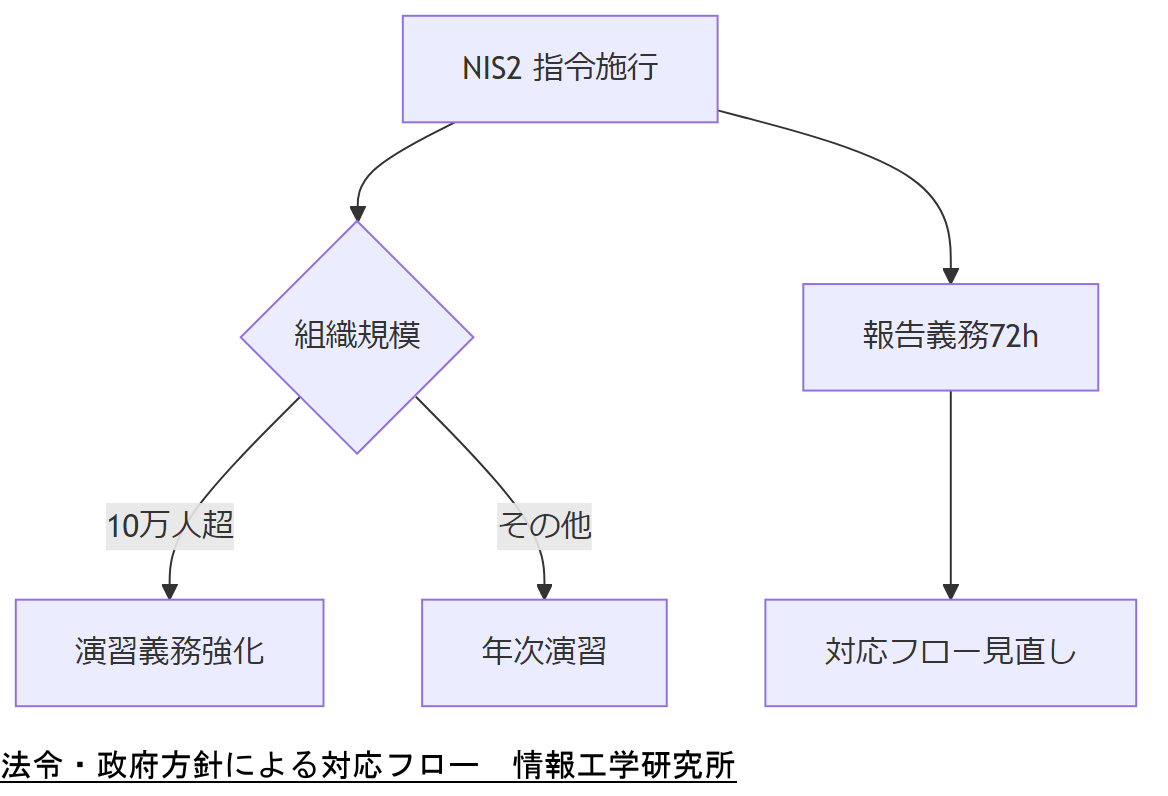

NIS2 指令の施行要件

個人情報保護法の改正動向

社会的影響と対応策

「法令改正による報告期限短縮」「演習義務の拡大」を踏まえ、社内規程とマニュアルの改訂スケジュールを承認してください。

技術担当者は改正法を受け、対応フローをペーパーテストだけでなく実運用で検証し、不備を洗い出してください。 おまけの章:重要キーワード・関連キーワードマトリクス

キーワードマトリクス

キーワード 説明 参照章 フィッシング拠点 攻撃者が設置する悪性ドメイン/IP 2,3 IT-BCP 情報システム版事業継続計画 5 WORM ストレージ 書換禁止ログ保全ストレージ 6 GDPR Art.32 処理の安全性確保要件 4 情報処理安全確保支援士 IPA 国家資格セキスペ 8