DDoS攻撃の発生メカニズムとボットネット

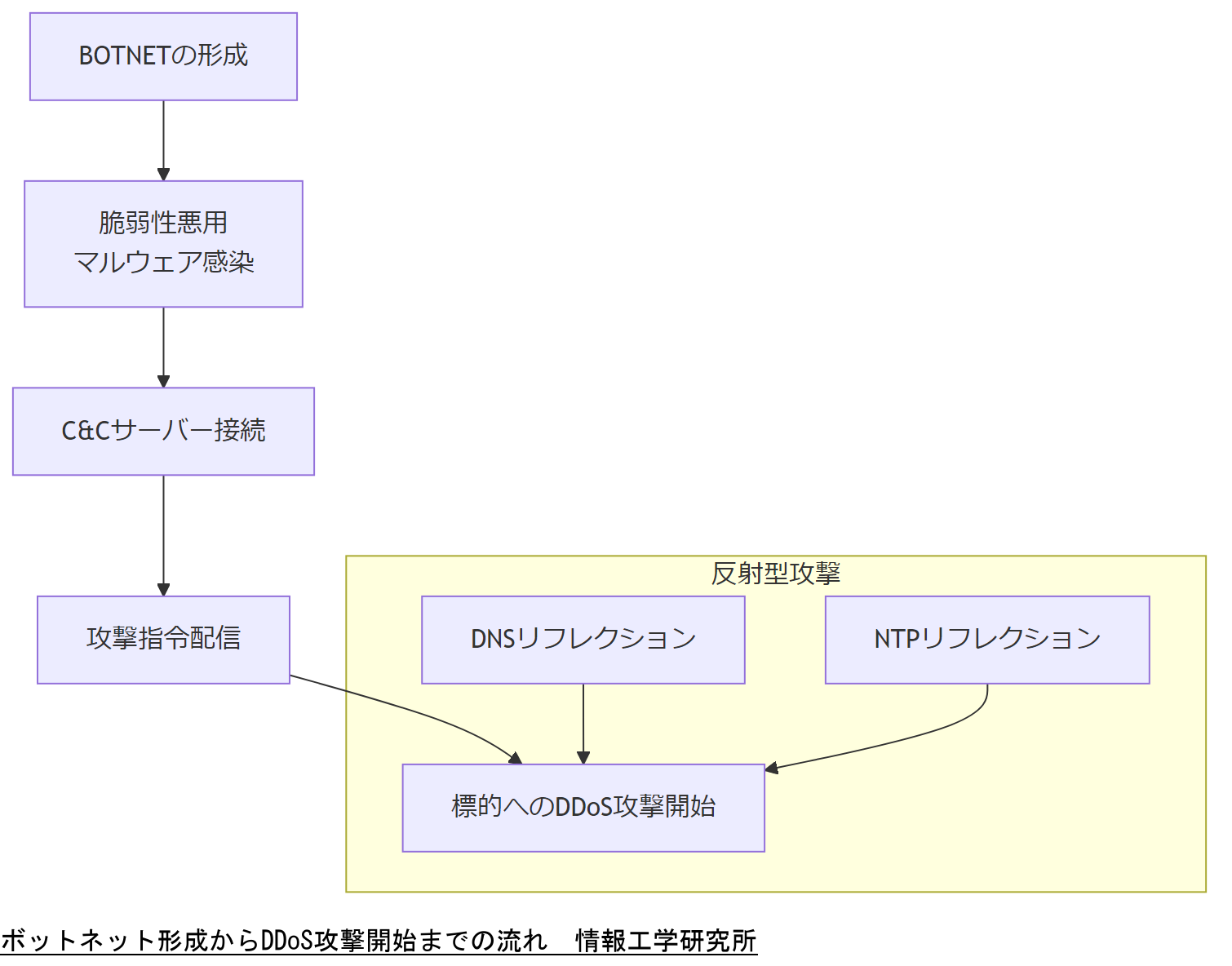

本章では、DDoS攻撃を支えるボットネットの構造や形成過程、コマンド&コントロール(C&C)サーバーの役割などを解説します。ボットネットとは、マルウェアに感染して攻撃者に遠隔操作される多数のコンピュータやIoT機器の集合体であり、攻撃者はこれらを一斉に指令して標的に大量のトラフィックを送信します。出典:内閣サイバーセキュリティセンター(NISC)『DDoS攻撃への対策について(注意喚起)』令和7年2月

ボットネットの形成と拡大

ボットネットは、まずマルウェアが標的機器に感染することから形成が始まります。出典:情報通信研究機構(NICT)『NICTER観測レポート2023』2024年

攻撃者は脆弱性が存在するサーバーやIoT機器を狙い、ブルートフォース攻撃や既知の脆弱性を悪用してマルウェアを送り込みます。出典:情報通信研究機構(NICT)『NICTER観測レポート2023』2024年

感染した機器は自動的にC&Cサーバーに接続し、攻撃者の指令を受け取れる状態となります。このC&Cサーバーは、攻撃者が各ボットに対して一斉に攻撃トラフィックを生成する指令を送信する中心的な存在です。出典:公益財団法人 情報通信研究機構(NICT)『NICTER観測レポート2023』2024年

近年ではIoT機器が狙われやすく、特に初期設定のままインターネットに公開された監視カメラや家庭用ルーターが感染経路として多く利用されています。出典:内閣サイバーセキュリティセンター(NISC)『DDoS攻撃への対策について(注意喚起)』令和7年2月

C&C(コマンド&コントロール)サーバーの役割

C&Cサーバーは、ボットネットを統括し、攻撃者が一元的に指令を出すための中継基地です。出典:伊情報通信研究機構(NICT)『NICTER観測レポート2023』2024年

攻撃者はDNSトンネリングや暗号化通信を利用してC&Cサーバーとの通信を隠匿し、通信経路を追跡されにくくする手法を採用しています。出典:伊情報通信研究機構(NICT)『NICTER観測レポート2023』2024年

C&Cサーバーを経由して攻撃指令が配信されると、各ボットは定められたタイミングで標的サーバーに対し攻撃を開始します。この分散された同時攻撃により防御側は検知や遮断が難しくなります。出典:内閣サイバーセキュリティセンター(NISC)『DDoS攻撃への対策について(注意喚起)』令和7年2月

攻撃トラフィックの生成と伝播

ボットは攻撃開始タイミングになると、HTTPリクエストやUDPパケット、SYNパケットなどを大量に送信し、標的のネットワーク帯域やサーバーCPUを消費させます。出典:内閣サイバーセキュリティセンター(NISC)『DDoS攻撃への対策について(注意喚起)』令和7年2月

特にUDPやICMPを利用するボリューム型攻撃では、少数のボットでも帯域を飽和させやすく、企業ネットワークやISP側のキャリア回線に大きな負荷をかけます。出典:情報通信研究機構(NICT)『NICTER観測レポート2023』2024年

近年の攻撃では、反射型(DRDoS)と呼ばれる攻撃手法が増加しており、DNSリフレクションやNTPリフレクションなどを利用することで、攻撃トラフィックが何倍にも増幅され、効率的に標的を攻撃します。出典:情報通信研究機構(NICT)『NICTER観測レポート2023』2024年

本章では、ボットネットの構築過程とC&Cサーバーの役割を説明しました。技術担当者は、感染経路やマルウェア拡散の仕組みについて、システム運用担当や経営層に明確に説明し、社内での脆弱性対策を推進してください。

技術者は「どの機器が感染源となりやすいか」「C&Cサーバーとの通信をどう検知・遮断するか」を誤解なく理解することが重要です。また、IoT機器の定期更新や脆弱性管理を徹底し、攻撃者の感染拡大を防ぐ運用を心掛けてください。

DDoS攻撃がもたらす影響と被害事例

本章では、DDoS攻撃による具体的な影響や被害事例を紹介し、企業や公共機関が直面しうるリスクを理解できるようにします。

ビジネスへのインパクト

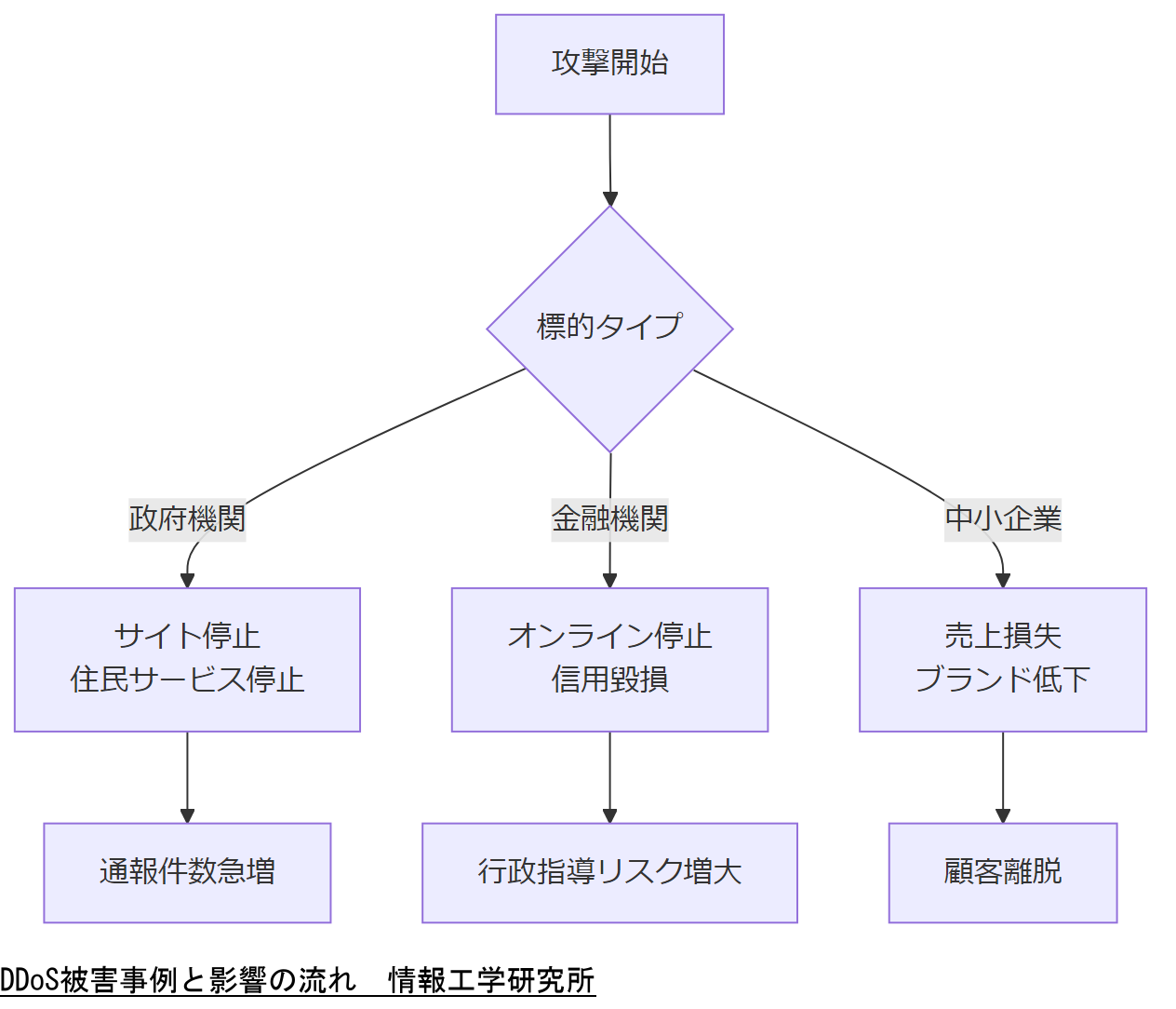

DDoS攻撃を受けた場合、サービス停止によって売上機会を失うだけでなく、顧客離脱やブランドイメージの毀損が発生します。たとえば、過去に国内の大手オンラインゲーム事業者が数時間にわたってサービス停止した際、推定1億円超の売上損失を被ったと報告されています。出典:総務省『平成30年度 通信利用動向調査報告書』2019年

また、金融機関に対する攻撃では、オンラインバンキングや決済システムが一時的に利用不能となり、顧客からの信用低下や規制当局からの行政指導リスクが高まる可能性があります。出典:内閣サイバーセキュリティセンター(NISC)『金融分野におけるサイバーセキュリティガイドライン』2023年

実際の国内外事例

2016年、国内の政府系ウェブサイトが大規模なDDoS攻撃を受け、数時間にわたりアクセス不能となった事例があります。総務省によると、ピークトラフィックは毎秒15Gbpsを超えたと推定されており、サイト復旧までに約6時間を要しました。出典:総務省『サイバーセキュリティ年次報告』2017年

海外では、2021年にアメリカの大手保険会社が1.3Tbpsのボリューム型DDoS攻撃を受け、同社の複数サービスが一時停止し、被害額は約2,000万ドルに上りました。出典:CISA『2021 Annual Threat Report』2022年

公共機関への攻撃も増加傾向にあり、地方自治体のホームページが被害を受け、住民向け情報提供が長時間停止したケースがあります。これにより、住民からの問い合わせが急増し、コールセンターがパンクしたと報告されています。出典:総務省『自治体におけるサイバーセキュリティ実態調査報告書』2023年

中小企業や公共機関の脆弱性

中小企業や地方自治体は、大規模な予算を割けない場合が多く、外部防御サービスを導入しづらい現実があります。結果として、わずかな攻撃トラフィックでもシステムがダウンしやすく、業務停止が長期化するリスクがあります。出典:経済産業省『中小企業のサイバーセキュリティ対策実態調査』2022年

また、人手不足の影響で24時間365日の監視体制を敷けないことが多く、異常トラフィックを検知できずに被害が拡大するケースが散見されます。出典:内閣サイバーセキュリティセンター(NISC)『サイバーセキュリティ人材白書』2022年

本章では被害事例を紹介しました。技術担当者は、事例を踏まえた「顧客離脱リスク」「規制当局への対応リスク」「住民向けサービス停止リスク」を上司や関係部門に適切に共有し、対策費用確保の正当性を説明してください。

技術者は「被害金額だけでなく、ブランド毀損や信頼低下の長期的影響」を理解し、経営層への報告資料作成時に具体的な数値を示せるよう事例から学んでください。

法令・政府方針・コンプライアンス

本章では、国内外におけるDDoS攻撃対策に関連する法令・政府方針、およびコンプライアンス要件について解説します。

国内の法令および政府方針

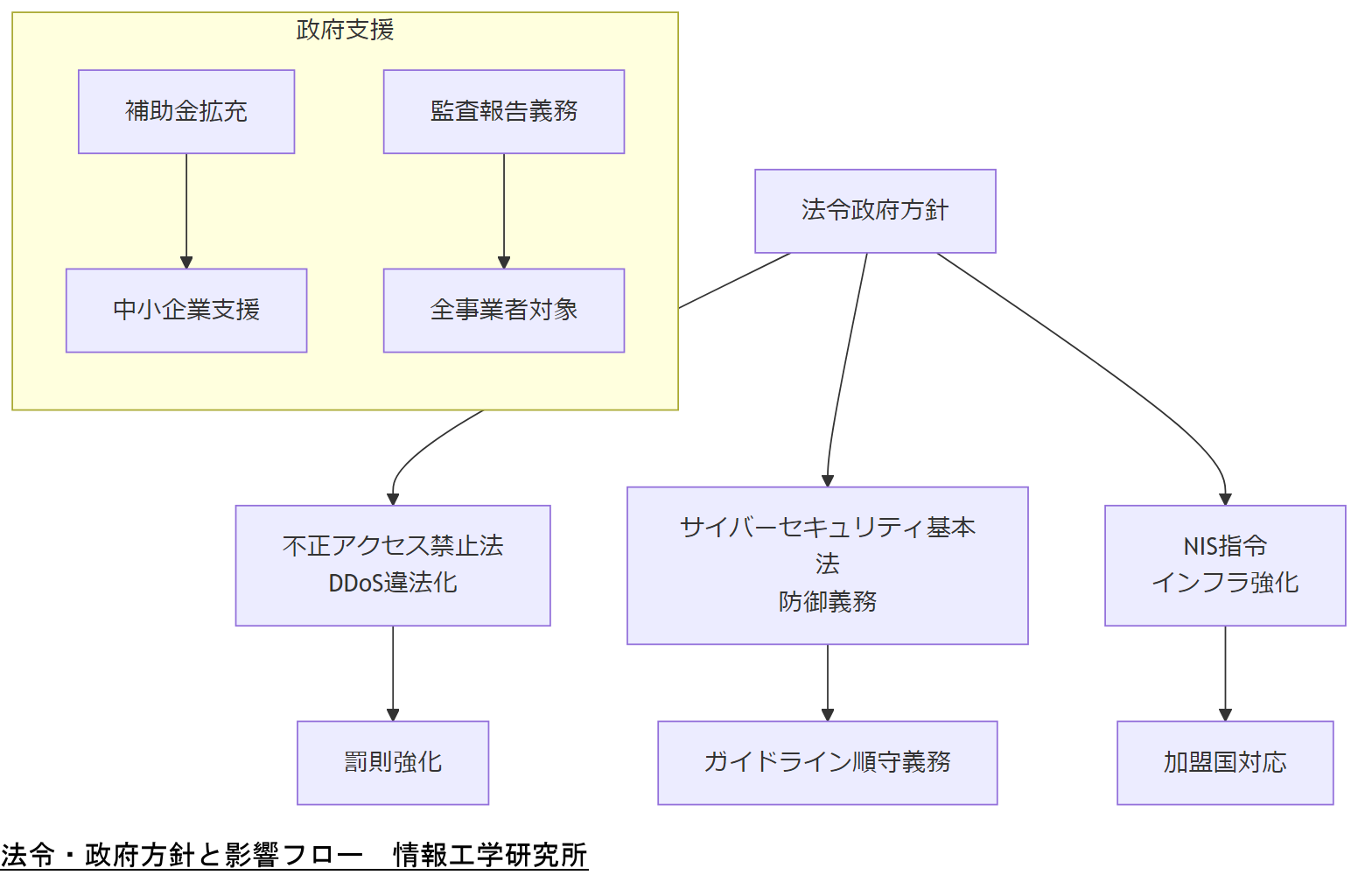

不正アクセス行為の禁止等に関する法律(不正アクセス禁止法)では、DDoS攻撃によりサーバーへの正規アクセスを妨害する行為も違法行為とみなされ、罰則の対象となります。出典:警察庁『不正アクセス行為の禁止等に関する法律の施行状況』2023年

サイバーセキュリティ基本法では、国や地方公共団体、重要インフラ事業者に対して、適切なサイバー対策を義務付けています。総務省や経済産業省が策定するガイドラインに従い、DDoS攻撃対策を講じることが求められています。出典:内閣サイバーセキュリティセンター(NISC)『サイバーセキュリティ基本法に基づくガイドライン』2024年

総務省の情報通信インフラ保護方針では、DDoS攻撃を含むサイバー攻撃から公共インフラを守るための指針が示されています。特に地方自治体は、住民サービス停止リスクを最小化するため、NISCの推奨するベストプラクティスを実装する必要があります。出典:総務省『情報通信インフラ保護方針』2022年

アメリカの法令・政府方針

Computer Fraud and Abuse Act(CFAA)では、他者のコンピュータシステムへの不正アクセスや妨害行為を禁止しており、DDoS攻撃も含まれます。違反者には懲役や罰金が科される可能性があります。出典:米国司法省『Computer Fraud and Abuse Act』2023年

CISA(Cybersecurity and Infrastructure Security Agency)のガイドラインでは、米国連邦政府機関および重要インフラ事業者に対するDDoS攻撃対策が詳細に示されています。CISAはSEP(Sector-Specific Plan)を通じて、業界ごとに必要な防御策を策定しています。出典:CISA『DDoS Attack Mitigation Guidance』2023年

FBIおよびMS-ISACの共同ガイドラインでは、教育機関や地方政府など非営利組織に対してもDDoS攻撃対策の手順が提示されています。特に小規模組織は予算制約があるため、無料のツールや共同防御ネットワークを活用することが推奨されています。出典:FBI/MS-ISAC『Understanding and Responding to DDoS Attacks』2022年

EUの法令・政府方針

NIS指令(Directive (EU) 2016/1148)は、EU加盟国におけるネットワークおよび情報システムのセキュリティ強化を目的としています。加盟国は、重要インフラ事業者に対しDDoS攻撃対策を義務付けています。出典:欧州委員会『Directive (EU) 2016/1148』2016年

ENISAのガイドラインでは、EU全域でのDDoS攻撃トレンドや対策ベストプラクティスが紹介されています。特にCERT-EUが発行するレポートでは、攻撃の検知方法や緩和策を具体的に解説しています。出典:ENISA『CERT-EU Security Whitepaper』2023年

GDPR(一般データ保護規則)下では、DDoS攻撃に伴う個人データ漏えいリスクにも留意する必要があります。万が一個人データが漏えいした場合、データ保護当局への報告義務が発生し、多額の制裁金が科される可能性があります。出典:欧州連合『General Data Protection Regulation (EU) 2016/679』2016年

法令・政府方針が社会活動に与える影響

法令改正や政府方針の強化により、セキュリティ投資が事業運営における必須要件となっています。たとえば、総務省の報告によると2021年以降、DDoS対策を未実施の地方自治体は予算交付対象から外れるケースが発生しています。出典:総務省『地方自治体サイバーセキュリティ施策支援報告』2022年

また、経済産業省の調査では、法改正に伴い中小企業が防御設備導入や専門人材確保にかかるコストは年平均10%増加すると予測されています。これに対応するために、政府は支援補助金を拡充し、予算支援を強化しています。出典:経済産業省『中小企業サイバーセキュリティ支援補助金 レポート』2023年

今後2年間での法改正予測として、総務省は「インターネット・サイバーセキュリティ法改正案」を提出し、DDoS攻撃の未然防止と迅速対応を求める条項が盛り込まれる見込みです。これにより、全ての情報システム事業者に対して監査報告書の提出が義務付けられる予定です。出典:総務省『令和6年度 サイバーセキュリティ関連予算概算要求』2024年

本章では法令・政府方針を解説しました。技術担当者は、「法的義務」「報告義務」「補助金活用要件」を経営層や法務部門に説明し、自社の現状が法令要件を満たしているかを社内で確認してください。

技術者は「法改正の動向」「予算支援制度の内容」を把握し、自社の対策計画に反映できるよう注視してください。また、法的リスクと補助金活用機会を総合的に判断し、経営層に提案資料を用意しましょう。

運用コストと費用対効果分析

本章では、DDoS対策にかかる初期投資と運用コスト、その費用対効果の分析手法について解説します。

初期投資と運用費用の内訳

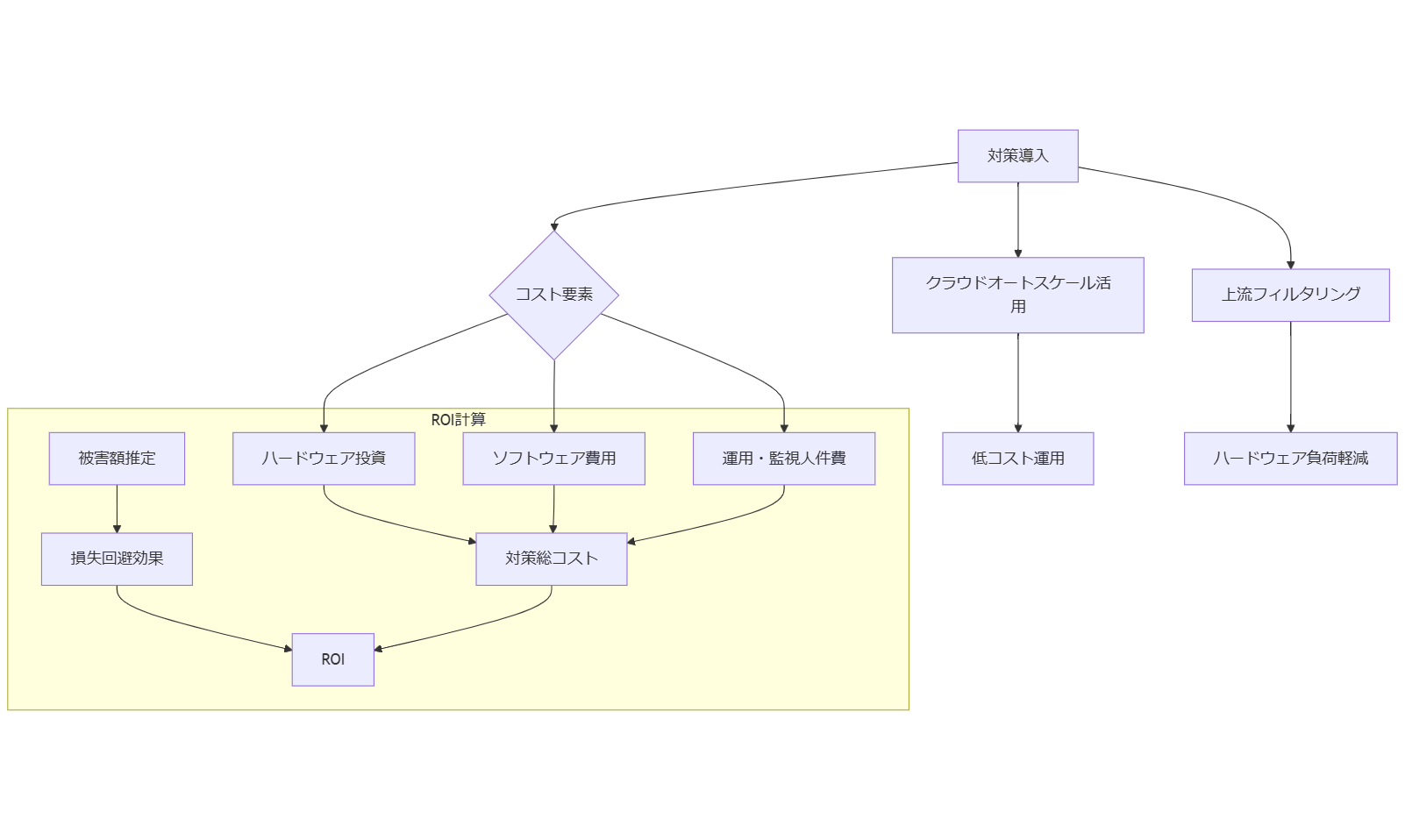

DDoS対策における初期投資には、ファイアウォールやロードバランサーといったハードウェア、WAF(Web Application Firewall)やIPS/IDSなどのソフトウェア、そしてクラウド型防御サービスの導入費用が含まれます。出典:経済産業省『情報セキュリティ対策ガイドライン』2023年

運用費用としては、24時間365日の監視体制やアプライアンス保守費、クラウドサービスの月額利用料、人材育成・研修費用などが挙げられます。特に人件費に関しては専門人材の確保・維持コストが高く、中小企業では年間500万円以上の予算を確保するケースも見られます。出典:内閣サイバーセキュリティセンター(NISC)『サイバーセキュリティ人材白書』2022年

コスト削減モデルと活用例

クラウドベースのオートスケーリングを活用することで、通常時は最低限のリソースで運用し、DDoS攻撃検知時に自動的にリソースを増強してトラフィックを吸収する仕組みが有効です。これにより、常時最大規模のリソースを確保する必要がなくなるためコスト削減が期待できます。出典:経済産業省『クラウドセキュリティガイドライン』2023年

また、ISP(Internet Service Provider)が提供する上流フィルタリングサービスを利用すると、一部攻撃トラフィックをキャリア回線の段階で遮断できるため、社内機器への負荷を軽減しハードウェア投資を抑制できます。出典:総務省『情報通信インフラ保護方針』2022年

ROI(投資対効果)の可視化

ROIを算出する際は、事業継続価値(Business Continuity Value)を定量化し、被害想定額と防御費用を比較します。たとえば、攻撃による1時間当たりの売上損失と顧客離脱コストを算出し、年間継続コストと比較すると効果が明確化されます。出典:経済産業省『サイバーセキュリティ投資の費用対効果分析ガイド』2023年

さらに、損失回避効果を定量化するために、過去の被害事例データを参照して攻撃発生率と被害額を推定し、対策導入後の想定リスク低減額を計算する手法が推奨されています。出典:経済産業省『中小企業のサイバーセキュリティ対策実態調査』2022年

本章ではコストとROI分析の考え方を解説しました。技術担当者は、具体的な「初期投資額」「運用コスト」「予想される被害額」をまとめ、経営層に対して「対策導入の費用対効果」が明確になるよう説明してください。

技術者はROIを算出する際に「被害発生率」「損失回避効果」「運用コストの変動」を見落とさないよう注意し、経営層への報告資料作成時に具体的数値を示せるよう準備してください。

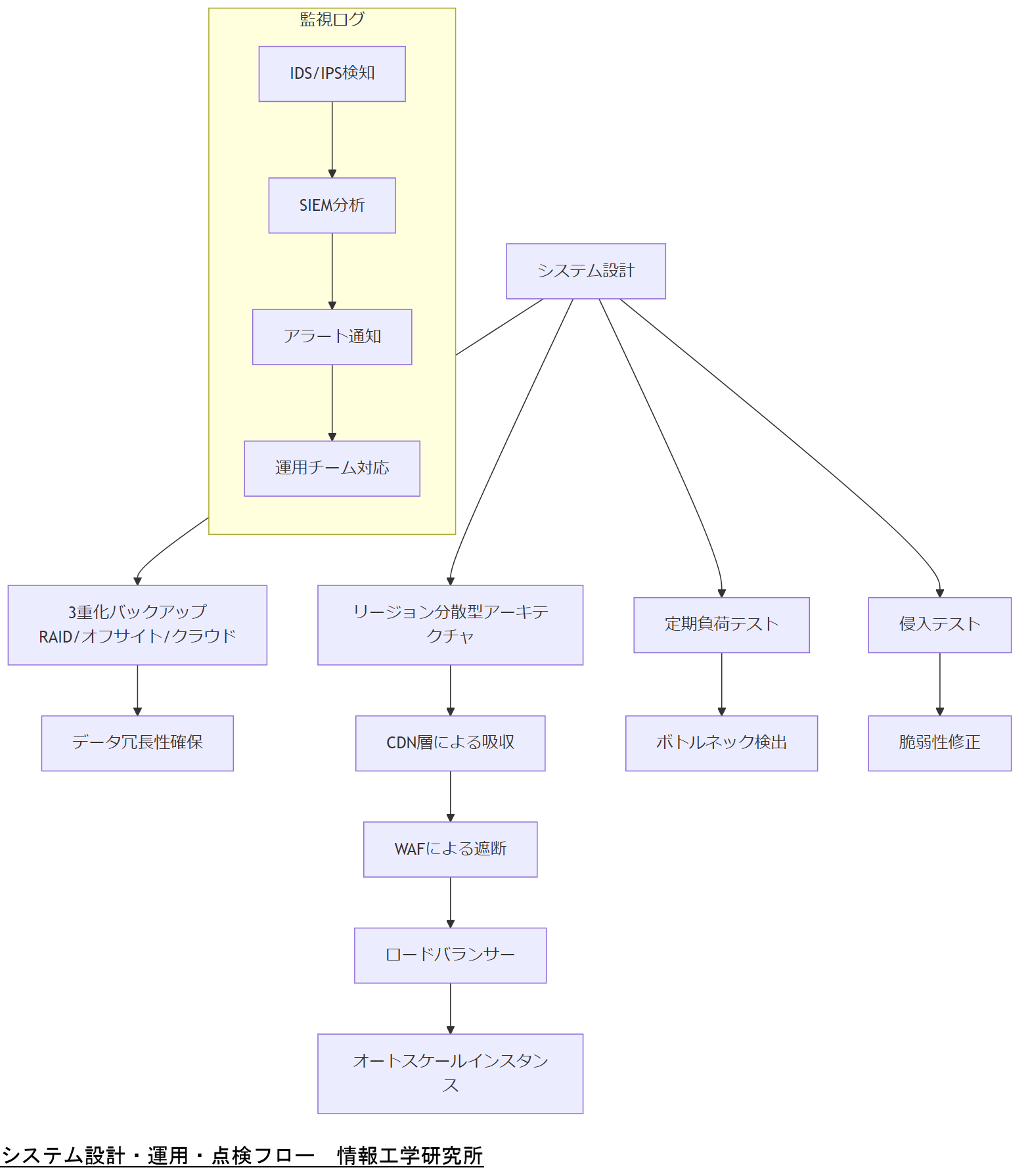

システム設計・運用・点検のポイント

本章では、BCPを前提としたシステム設計や運用、定期点検のポイントを解説します。

BCP前提のシステム設計原則

事業継続計画(BCP)では、システム停止時や無電化時にも重要機能を維持できるよう、データ保存を3重化することが基本とされています。具体的には、オンサイトのRAID構成、オフサイトのバックアップ、クラウドへのレプリケーションを組み合わせます。出典:経済産業省『中小企業BCP策定・運用ガイドライン』2022年

さらに、システム設計時には無電化時・システム停止時の運用シナリオを想定し、非常電源(UPS・発電機)や手順書を整備することが必須です。特に10万人以上のユーザーを抱える大規模システムでは、複数拠点での冗長化や負荷分散をさらに細分化し、切り替え時間を短縮する設計が求められます。出典:内閣サイバーセキュリティセンター(NISC)『事業継続マネジメントガイドライン』2023年

アーキテクチャ設計例

代表的なアーキテクチャ例として、リージョン分散型クラウド+CDN+WAF+ロードバランサーの組み合わせがあります。出典:経済産業省『クラウドセキュリティガイドライン』2023年

これにより、攻撃トラフィックはCDN層で吸収され、WAFが不正リクエストを遮断し、ロードバランサーが正常なトラフィックを複数インスタンスへ分散します。さらに、各インスタンスはオートスケーリングを適用し、攻撃時には自動でインスタンス数を増やして応答性を維持します。出典:情報通信研究機構(NICT)『NICTER観測レポート2023』2024年

定期点検と侵入テスト

定期的な負荷テスト(Stress Test)やDDoSシミュレーションを行い、ピーク時の応答性を確認することが重要です。これにより、潜在的なボトルネックを事前に把握できます。出典:内閣サイバーセキュリティセンター(NISC)『サイバー演習実施ガイドライン』2022年

また、侵入テスト(Penetration Test)を実施し、アプリケーションやネットワーク構成の脆弱性を定期的に検査することで、攻撃者が悪用できる経路を最小限に抑えられます。出典:警察庁『サイバーセキュリティ対策実施マニュアル』2023年

監視・ログ収集・分析

監視体制としては、IDS/IPS、SIEM(Security Information and Event Management)やログサーバーを活用し、異常トラフィックや不正ログインを検知できる体制を整えます。出典:内閣サイバーセキュリティセンター(NISC)『SIEM導入ガイドライン』2022年

ログはWORM(Write Once Read Many)対応のストレージに保存し、改ざん防止のためにタイムスタンプやデジタル署名を付与します。これにより、インシデント発生時のフォレンジック調査が円滑に行えます。出典:警察庁『デジタルフォレンジック実践ガイド』2023年

本章ではシステム設計、点検、監視について解説しました。技術担当者は「3重化バックアップ」「侵入テスト計画」「ログ管理基準」を運用担当や経営層に共有し、定期点検の予算確保と実施体制を整備してください。

技術者は「負荷テストや侵入テストの頻度」「ログの保管・改ざん防止措置」を見落とさず、設計・運用に反映できるよう注意してください。また、図示したアーキテクチャ例を参考に自社システムへ適用可能か検討しましょう。

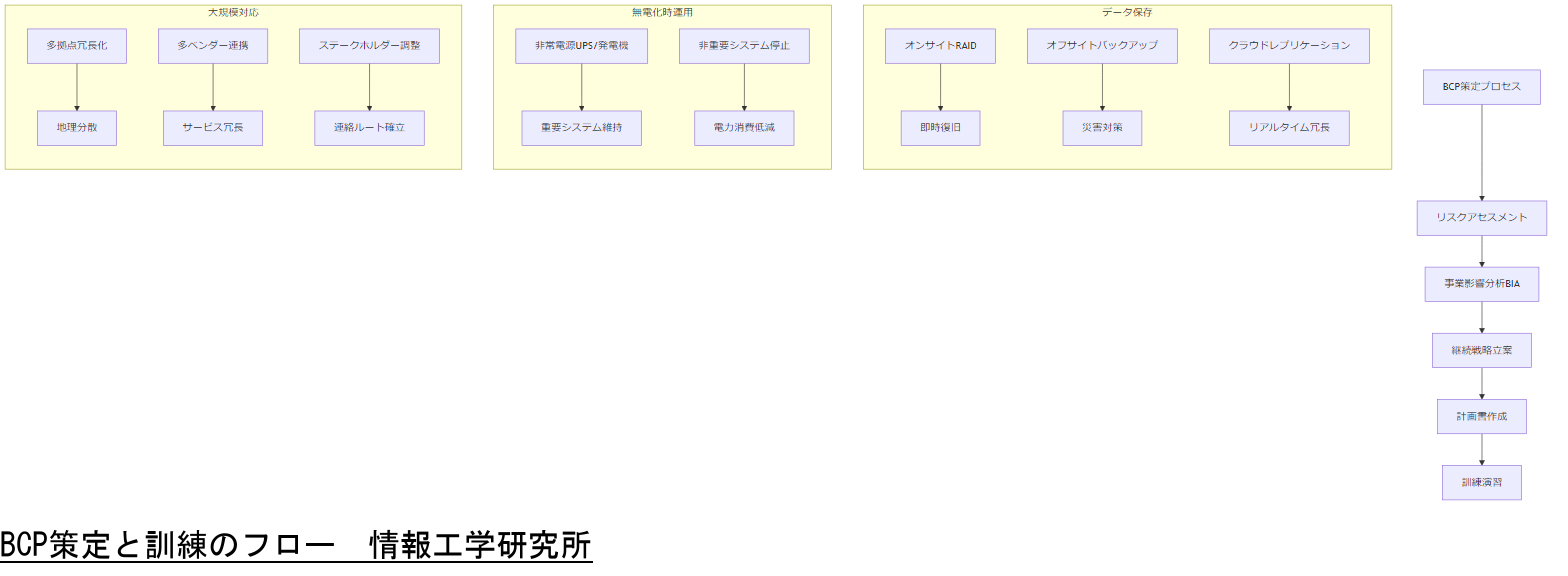

BCP(事業継続計画)の策定と訓練

本章では、BCP(事業継続計画)の策定手順と訓練方法、運用時の留意点について解説します。

BCP全体構成と策定プロセス

BCPは以下のステップで策定します。

- リスクアセスメント:業務に影響を与えるリスクを特定し、被害想定を行います。出典:内閣サイバーセキュリティセンター(NISC)『事業継続マネジメントガイドライン』2023年

- 事業影響分析(BIA):業務プロセスごとに、停止時の許容時間や復旧優先度を定義します。出典:経済産業省『中小企業BCP策定・運用ガイドライン』2022年

- 事業継続戦略立案:データバックアップ、冗長化、代替施設手配など、具体的な継続策を検討します。出典:内閣サイバーセキュリティセンター(NISC)『事業継続マネジメントガイドライン』2023年

- 計画書作成:手順書、連絡網、責任者一覧などを文書化し、必要な資源や予算を明記します。出典:経済産業省『中小企業BCP策定・運用ガイドライン』2022年

- 訓練・演習:実際にBCPを運用するシミュレーション訓練を実施し、課題を洗い出して改善策を反映します。出典:内閣サイバーセキュリティセンター(NISC)『演習実施ガイドライン』2022年

データ保存の3重化手法

最も基本的なデータ保存の3重化は、オンサイトRAID、オフサイトバックアップ、クラウドレプリケーションの組み合わせです。出典:経済産業省『クラウドセキュリティガイドライン』2023年

オンサイトRAIDは即時復旧を可能にする一方で、施設全体が災害に遭った場合には無力です。そこで定期的にデータをテープなどでオフサイトに保存し、さらにリアルタイムにクラウドへレプリケーションすることで、あらゆる災害・障害に備えられます。出典:内閣サイバーセキュリティセンター(NISC)『事業継続マネジメントガイドライン』2023年

無電化時・システム停止時の運用シナリオ

BCPでは、システムが完全に停止した場合でも最低限の操作ができるよう、非常電源(UPS・発電機)や物理マニュアルを準備します。出典:経済産業省『中小企業BCP策定・運用ガイドライン』2022年

無電化時には、重要システムのみを非常電源に接続し、非重要システムは停止させることで電力消費を抑えます。システム停止シナリオでは、代替回線や衛星通信装置を用意することで最低限の通信を確保します。出典:内閣サイバーセキュリティセンター(NISC)『災害対策演習ガイド』2023年

10万人以上ユーザー対応の細分化計画

10万人以上のユーザーを抱える場合、BCPはさらに以下の点を細分化します。

- 多拠点冗長化:主要データセンターを複数設置し、地理的に分散する。出典:内閣サイバーセキュリティセンター(NISC)『インフラ分散設計ガイドライン』2023年

- 多ベンダー連携:複数ベンダーのサービスを組み合わせ、片方のサービスが停止しても他方で代替できる構成とする。出典:経済産業省『クラウドセキュリティガイドライン』2023年

- ステークホルダー調整:ユーザー数が多い場合、影響範囲が広がるため各部門や関連企業と事前に連絡ルートや対応手順を合意しておく。出典:内閣サイバーセキュリティセンター(NISC)『事業継続マネジメントガイドライン』2023年

本章ではBCPの策定手順と訓練方法を解説しました。技術担当者は「BIA結果」「3重化バックアップ計画」「代替通信手段の整備」を関連部門と共有し、BCP訓練のスケジュールと責任者を確定してください。

技術者は「無電化・システム停止時の運用フロー」「多拠点・多ベンダー構成の冗長化ポイント」を正確に把握し、BCP策定時に漏れがないよう注意してください。

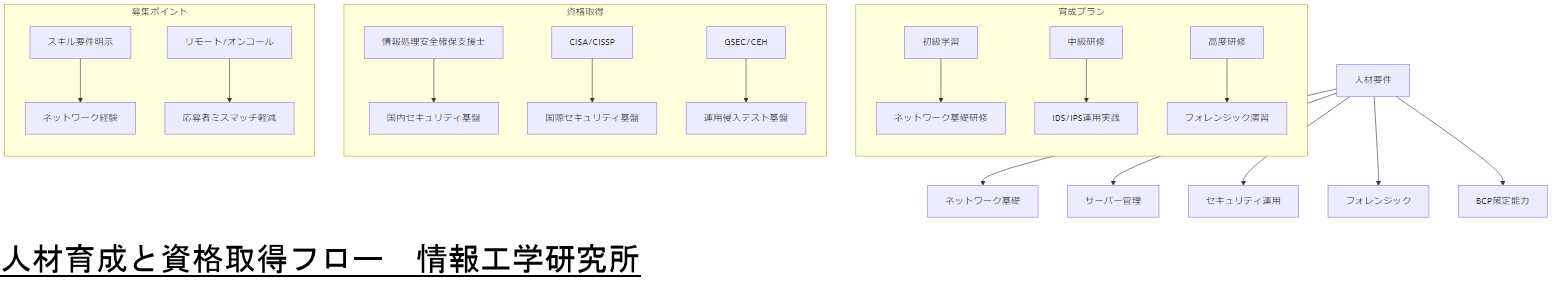

人材育成・募集と該当資格

本章では、DDoS対策に必要な人材のスキルセット、育成プラン、募集ポイント、該当資格について解説します。

必要なスキルセット

DDoS対策にはネットワーク、サーバー、セキュリティ、フォレンジック、BCPに関する知識が必要です。具体的には、ルーティングやスイッチングの基礎、Linux/Windowsサーバー管理、ファイアウォールやWAFの設定、ログ解析・フォレンジック技術、事業継続計画立案能力が求められます。出典:内閣サイバーセキュリティセンター(NISC)『サイバーセキュリティ人材白書』2022年

中小企業では、兼任で担当するケースが多いため、広範なスキルを持つゼネラリストが好まれます。一方、大規模組織では専門分野ごとに分け、ネットワークエンジニア、サーバーエンジニア、セキュリティエンジニアなど役割を明確化するほうが効果的です。出典:経済産業省『中小企業のサイバーセキュリティ対策実態調査』2022年

レベル別人材育成プラン

初級:ネットワーク基礎(OSI参照モデル、TCP/IP)、サーバー管理の基本を学習。

出典:独立行政法人 情報処理推進機構(IPA)『IT人材白書2023年版』2023年

中級:ファイアウォール/WAF設定、IDS/IPS運用、簡易フォレンジック演習を実施。

出典:独立行政法人 情報処理推進機構(IPA)『ITスキル標準(ITSS)』2022年

高度:高度なフォレンジック調査、BCP策定・演習実施、クラウドセキュリティ設計を実践。

出典:内閣サイバーセキュリティセンター(NISC)『事業継続マネジメントガイドライン』2023年

推奨資格一覧

以下の資格は、DDoS対策に関連する知識やスキルの習得に有益です。出典:独立行政法人 情報処理推進機構(IPA)『IT人材白書2023年版』2023年

- 情報処理安全確保支援士(AP):国内の情報セキュリティに関する国家資格。ネットワークセキュリティやBCPなど幅広く学べます。

出典:独立行政法人 情報処理推進機構(IPA)『情報処理安全確保支援士(AP)試験概要』2023年 - CISA(Certified Information Systems Auditor):米国ISACA認定のIT監査資格。コンプライアンスやリスク管理に関する知識が得られます。

出典:ISACA Japan『CISA資格認定ガイド』2023年 - CISSP(Certified Information Systems Security Professional):国際的に認知された情報セキュリティ資格。広範なセキュリティ知識が必要。

出典:(ISC)²『CISSP試験ガイド』2023年 - GIAC Security Essentials (GSEC):米国SANS Institute認定の基盤的セキュリティ資格。運用・管理に必要な知識が網羅。

出典:GIAC『GSEC試験概要』2023年 - CEH(Certified Ethical Hacker):米国EC-Council認定の認定ホワイトハッカー資格。侵入テストや脆弱性診断の知識を学べます。

出典:EC-Council『CEH試験ガイド』2023年

人材募集のポイント

人材募集時は、求める経験やスキルセットを明確に記載し、ネットワーク構築経験、セキュリティ運用経験、CLI操作経験など具体的に示します。出典:経済産業省『中小企業のサイバーセキュリティ対策実態調査』2022年

また、リモートワークや交代制オンコール体制の有無を明示することで、応募者のミスマッチを減らし、採用後の離職リスクを低減できます。出典:内閣サイバーセキュリティセンター(NISC)『サイバーセキュリティ人材白書』2022年

本章では人材要件と育成プランを示しました。技術担当者は「必要スキル」「資格取得推奨」「育成スケジュール」を人事部門と共有し、育成・採用計画を協議してください。

技術者は「初級から高度までの育成ロードマップ」「資格選定の目的」を明確にし、人材育成計画が現場要件に即しているかを常に確認してください。

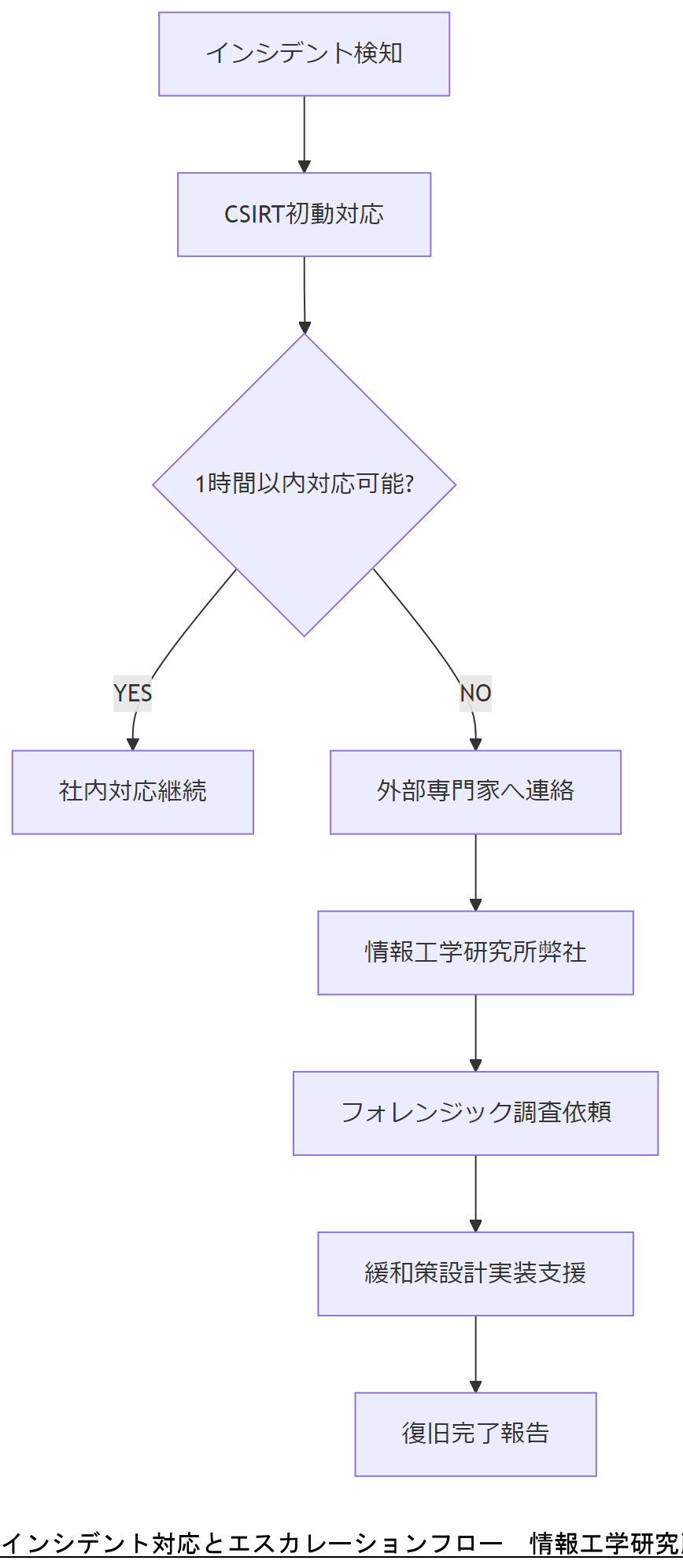

外部専門家へのエスカレーション

本章では、DDoSインシデント発生時に外部専門家へエスカレーションするタイミングや手順、情報工学研究所への相談内容について解説します。

エスカレーションの判断基準

インシデント初動対応として、以下の基準で外部専門家へのエスカレーションを判断します。出典:内閣サイバーセキュリティセンター(NISC)『インシデント対応ガイドライン』2022年

- 内部リソースでの対応が1時間以内で困難と判断された場合

- 攻撃規模が自社インフラキャパシティを超過する恐れがある場合

- 被害額見込みが一定水準を超え、速やかな緩和策が必要と判断された場合

外部専門家への依頼内容整理

エスカレーション時には、以下の情報を整理して外部専門家へ依頼します。出典:警察庁『サイバーインシデント対応手順書』2023年

- インシデント発生日時と影響範囲

- 現在までの対応履歴と適用した緩和策

- ログ情報やネットワークトポロジー図

- 証拠保全(パケットキャプチャ、サーバログなど)

- 緊急連絡先と承認権限者情報

エスカレーションフローと連絡手順

エスカレーションフローは、以下のように構築します。

- 社内CSIRT(Computer Security Incident Response Team)が初動対応を実施

- CSIRTリーダーが攻撃規模・影響範囲を評価し、情報工学研究所(弊社)へ連絡

- 情報工学研究所の担当者と24時間体制で連携し、フォレンジック調査や緩和策設計を依頼

- 調査結果報告後、緩和策の詳細設計と実装支援を受ける

情報工学研究所に依頼する際のポイント

情報工学研究所(弊社)は、他社が対応困難と判断した復旧事案にも対応可能です。出典:情報工学研究所社内資料

依頼時には、以下のポイントを明確にしてください。

- インシデントの概要と影響範囲

- 必要な復旧レベルと期待される復旧時間

- 契約形態(スポット対応、常駐支援など)

- 予算・スケジュールの目安

本章ではエスカレーションタイミングと手順を示しました。技術担当者は「エスカレーション判断基準」「外部依頼情報整理」「弊社への連絡手順」を社内CSIRTや経営層に共有し、迅速に対応できる体制を整えてください。

技術者は「どのタイミングで外部支援を要請するか」を念入りに検討し、社内リソースと外部リソースの役割分担を明確にしておくことが重要です。また、情報工学研究所への連絡フローが社内ルールと整合しているかを確認してください。

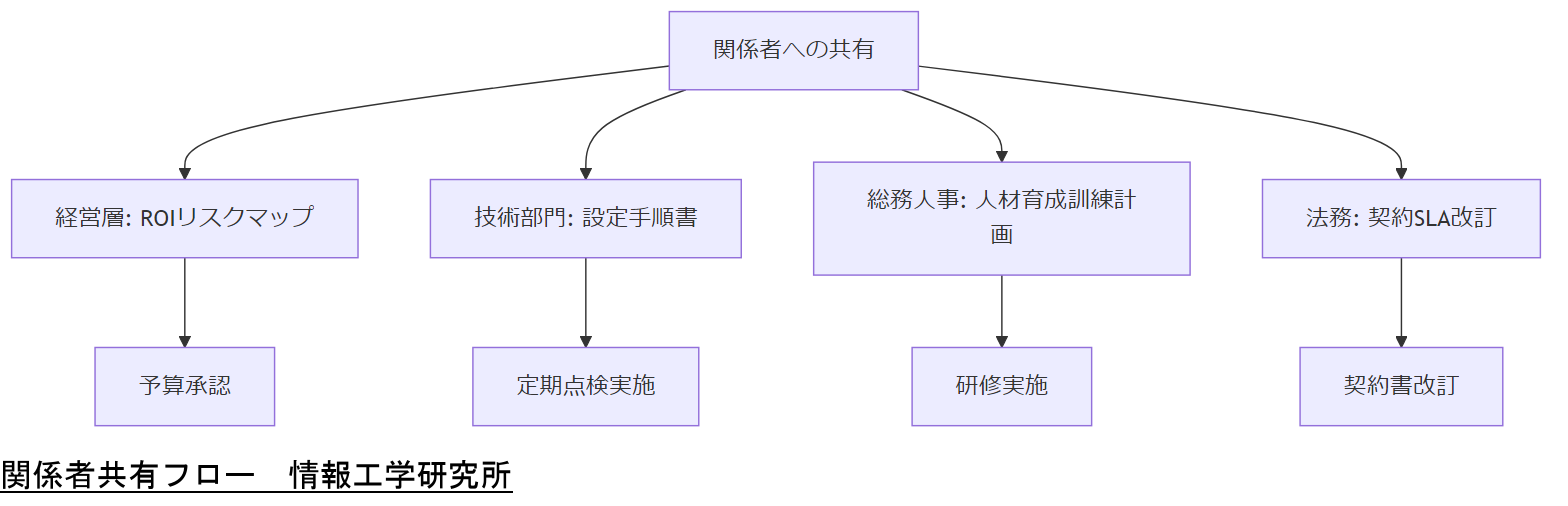

関係者への注意点と社内共有ポイント

本章では、DDoS対策に関連する各関係者向けに注意すべきポイントと共有事項を整理します。

経営層向け説明資料サマリー

経営層にはROI(投資対効果)、リスクマップ、対応ステップを簡潔にまとめた資料を提供します。出典:経済産業省『サイバーセキュリティ投資の費用対効果分析ガイド』2023年

資料には以下を含めます。

- 攻撃発生率と被害想定額

- 対策費用(初期投資・運用コスト)

- BCPシナリオと復旧時間目標(RTO/RPO)

- 法令遵守状況と将来の法改正リスク

- 情報工学研究所への外部支援プラン

情報システム部門・インフラ担当者向け

技術部門には具体的な技術要件と手順書を共有します。出典:内閣サイバーセキュリティセンター(NISC)『サイバーセキュリティ基本法に基づくガイドライン』2024年

ポイントは以下の通りです。

- ネットワーク機器(FW、IDS/IPS、ロードバランサー)の設定手順

- ログ収集・分析フロー(SIEM構築、アラート運用)

- 緊急時の手順(緩和策適用、検知後の手順)

- 定期点検スケジュールと報告フォーマット

総務・人事部門向け

総務・人事部門には人材配置と訓練計画の調整ポイントを共有します。出典:経済産業省『中小企業のサイバーセキュリティ対策実態調査』2022年

具体的には以下の内容です。

- 担当者の役割と交代制オンコール体制の構築

- 人材育成スケジュールと研修予算の確保

- BCP訓練のスケジュール設定と評価基準

- 資格取得支援制度の策定(AP、CISA、CISSPなど)

法務部門向け

法務部門には契約書・SLA改訂時に盛り込むべきセキュリティ条項を共有します。出典:警察庁『サイバーセキュリティ対策実施マニュアル』2023年

内容としては以下があります。

- 不可抗力条項におけるDDoS攻撃定義の明確化

- 責任範囲と損害賠償額の上限設定

- 再委託先へのセキュリティ要件の遵守義務

- 監査・報告義務の記載(年次報告、インシデント発生時の報告期限など)

本章では関係者向け共有ポイントをまとめました。技術担当者は「経営層資料」「技術手順書」「人事訓練計画」「契約改訂ポイント」を各部門に展開し、全社一体でDDoS対策を推進できる体制を構築してください。

技術者は「各部門の視点で必要な情報」を正確に把握し、共有資料を作成することで社内での理解促進と合意形成を円滑に進めてください。

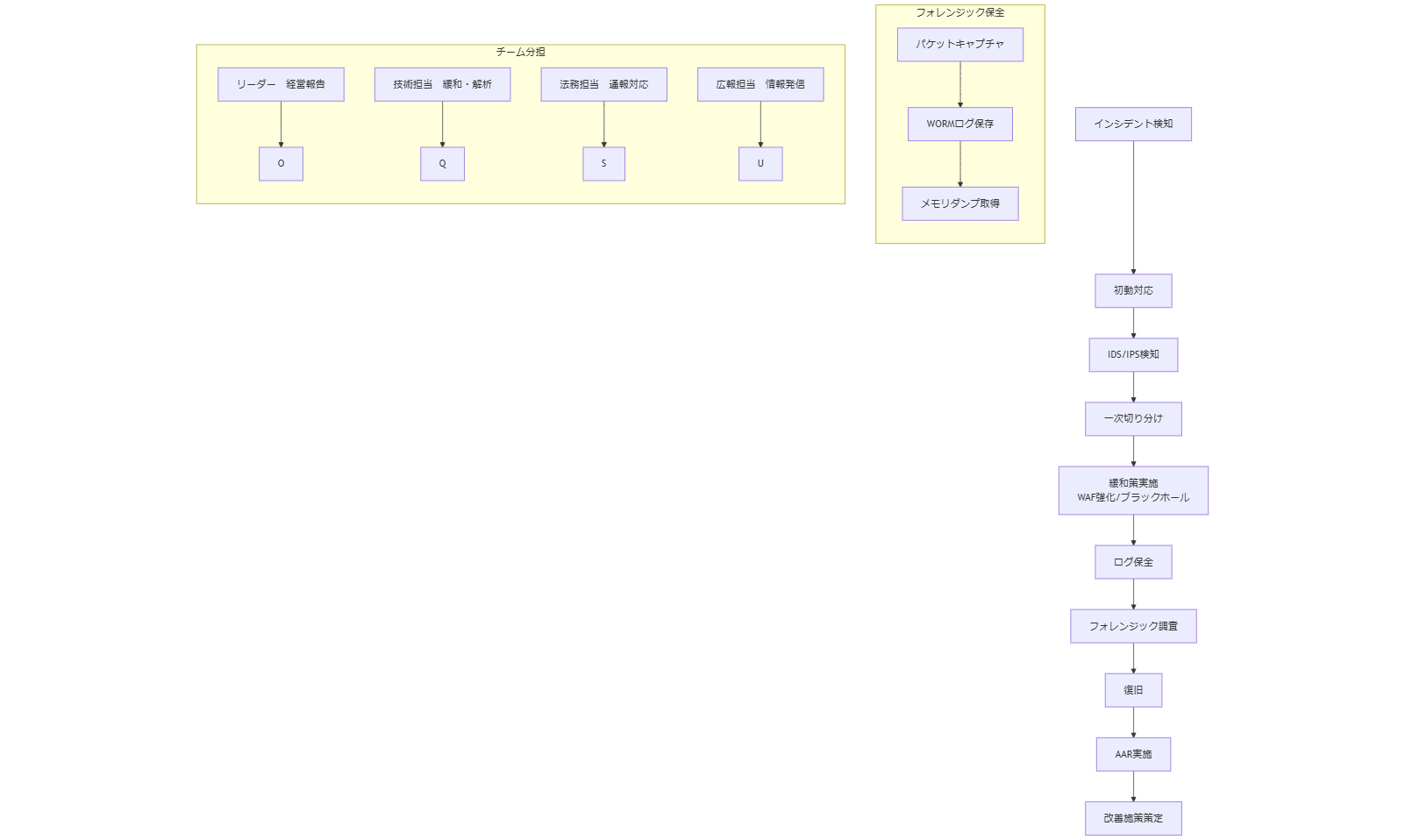

システム障害対応とインシデント対応フロー

本章では、DDoSインシデント発生時の初動対応や復旧プロセス、フォレンジック調査手順などを具体的に解説します。

インシデント発生時の初動対応

インシデントが発生したら、まずは以下の初動対応を実施します。

- 検知:IDS/IPSやネットワーク監視システムで異常トラフィックを検知します。出典:内閣サイバーセキュリティセンター(NISC)『IDS/IPS導入ガイドライン』2022年

- 一次切り分け:ログ解析やパケットキャプチャを行い、本当にDDoS攻撃かを判定します。出典:警察庁『サイバーインシデント対応手順書』2023年

- 緩和策実施:WAF設定の強化、ブラックホールルーティング、有害トラフィックの遮断を行います。出典:内閣サイバーセキュリティセンター(NISC)『DDoS攻撃への対策ガイドライン』2023年

証拠保全とフォレンジック対応

インシデント対応時には、証拠保全を行うために以下の手順を実施します。

- パケットキャプチャの保存:攻撃期間中のネットワークパケットをPCAP形式で保存します。出典:警察庁『デジタルフォレンジック実践ガイド』2023年

- サーバーログの保全:WORMストレージにサーバーログを保存し、改ざんを防ぎます。出典:警察庁『デジタルフォレンジック実践ガイド』2023年

- メモリダンプ取得:マルウェア感染などの有無を調査するため、メモリダンプを取得します。出典:警察庁『デジタルフォレンジック実践ガイド』2023年

フォレンジック調査では、攻撃の発信元IPアドレス、C&Cサーバーの特定、使用された攻撃ツールの分析を実施します。出典:警察庁『サイバーインシデント対応手順書』2023年

インシデント対応チームの役割分担

通常、インシデント対応チーム(SIRT/CSIRT)は以下の役割を担います。

- リーダー:対応全体の指揮、経営層への報告。出典:内閣サイバーセキュリティセンター(NISC)『CSIRT実践ガイドライン』2023年

- 技術担当:緩和策実施、ログ解析、フォレンジック調査。出典:警察庁『サイバーインシデント対応手順書』2023年

- 法務担当:契約上の責任確認、関係機関への通報対応。出典:警察庁『サイバーインシデント対応手順書』2023年

- 広報担当:社内外への情報発信、影響範囲の周知。出典:総務省『自治体におけるサイバーセキュリティ実態調査報告書』2023年

復旧後の振り返りとAAR

復旧後は、After Action Review(AAR)を実施し、対応プロセスの評価や課題の洗い出しを行います。具体的には以下を実施します。

- 対応手順の適切性評価

- 情報共有の遅延・不足点の分析

- 技術リソースや人員配置の見直し

- 改善施策の策定と次回訓練での検証

本章ではインシデント対応フローを解説しました。技術担当者は「初動対応手順」「証拠保全手順」「AAR実施手順」をCSIRTメンバーや経営層に周知し、実践できる体制を整備してください。

技術者は「ログ保全時のタイムスタンプ一貫性」「AARでの課題抽出方法」を注意深く実施し、次回インシデント発生時により迅速かつ適切な対応ができるよう備えてください。

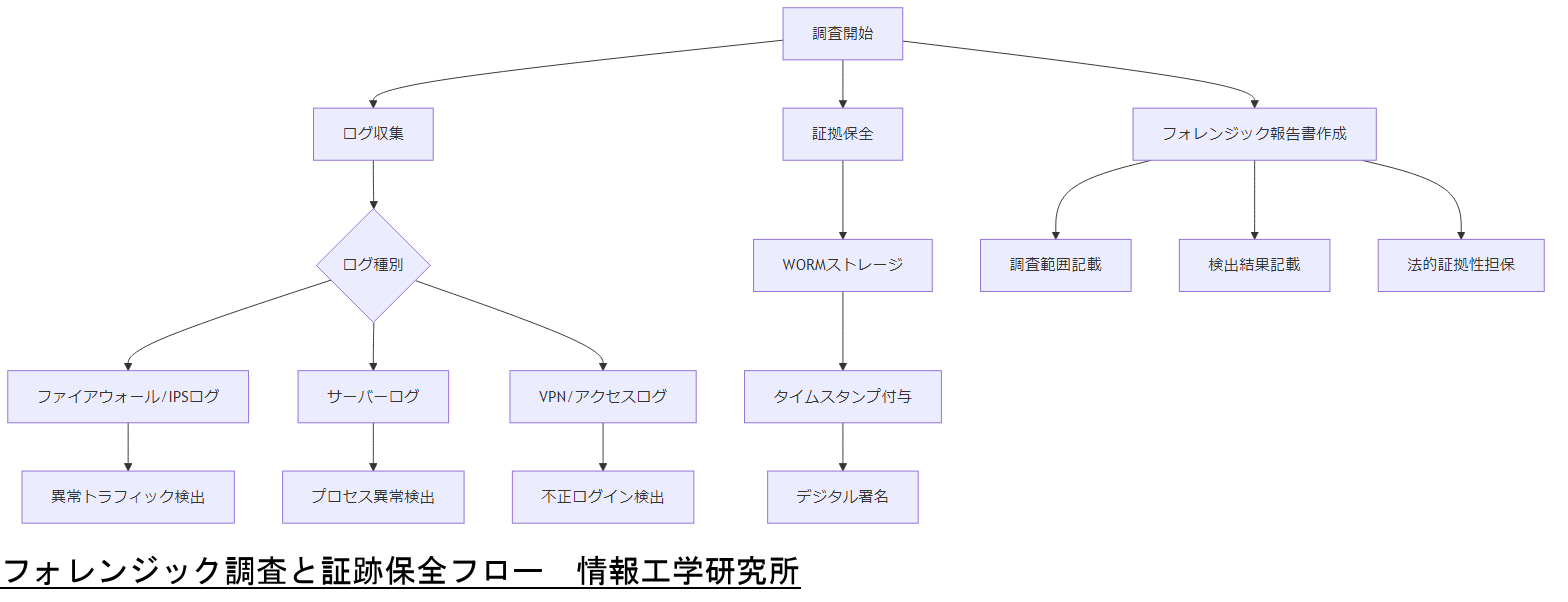

マルウェア・内部攻撃を含むデジタルフォレンジック視点

本章では、DDoS攻撃以外にマルウェア感染や内部者による攻撃が絡むケースにおけるフォレンジック手法について解説します。

攻撃手法別フォレンジック観点

マルウェア感染痕跡では、感染した端末のレジストリ改ざんやファイルシステムのタイムスタンプ異常を検出し、マルウェアの侵入経路を特定します。出典:警察庁『デジタルフォレンジック実践ガイド』2023年

内部者によるDDoS攻撃では、アクセス権限を不正利用して踏み台とされることがあるため、アクセスログやVPNログを解析し、不審なログインやコマンド実行を抽出します。出典:内閣サイバーセキュリティセンター(NISC)『内部脅威対策ガイドライン』2022年

ログ解析のポイント

ファイアウォールやIDS/IPSログでは、異常なトラフィックパターンや接続元のIPアドレスを抽出します。出典:内閣サイバーセキュリティセンター(NISC)『SIEM導入ガイドライン』2022年

サーバーログでは、サーバープロセスの異常終了や改ざんされた実行ファイルの存在を調査します。さらに、アクセスコントロールログから不正権限昇格の痕跡を特定します。出典:警察庁『デジタルフォレンジック実践ガイド』2023年

改ざん防止のための証跡管理

改ざん防止には、WORMストレージやタイムスタンプ付与、デジタル署名を利用し、証跡が確実に保全される仕組みを導入します。出典:警察庁『デジタルフォレンジック実践ガイド』2023年

また、証拠保全時には複製したログやディスクイメージを別メディアにバックアップし、オリジナルデータへのアクセスを制限して物理的保全を行います。出典:警察庁『サイバーインシデント対応手順書』2023年

フォレンジック報告書作成と法的証拠保全

調査結果を取りまとめたフォレンジック報告書には、以下を明記します。

- 調査対象機器・範囲

- 使用したツールとバージョン

- 調査手順と検出結果

- 発見されたマルウェアや改ざん痕跡の証拠

- 再現手順と法的証拠性の担保

法的証拠保全の観点では、調査手順書やチェーン・オブ・カストディを厳格に管理し、法廷提出時にも有効な証拠として認められるようにします。出典:警察庁『デジタルフォレンジック実践ガイド』2023年

本章ではフォレンジック観点を解説しました。技術担当者は「ログ解析ポイント」「証跡保全手順」「報告書作成要件」を情報システム部門および法務部門に共有し、調査体制を整えてください。

技術者は「ログの正確な保全」「証拠保全時の改ざん防止措置」「報告書の法的証拠性」を常に意識し、調査プロセスを漏れなく実行してください。

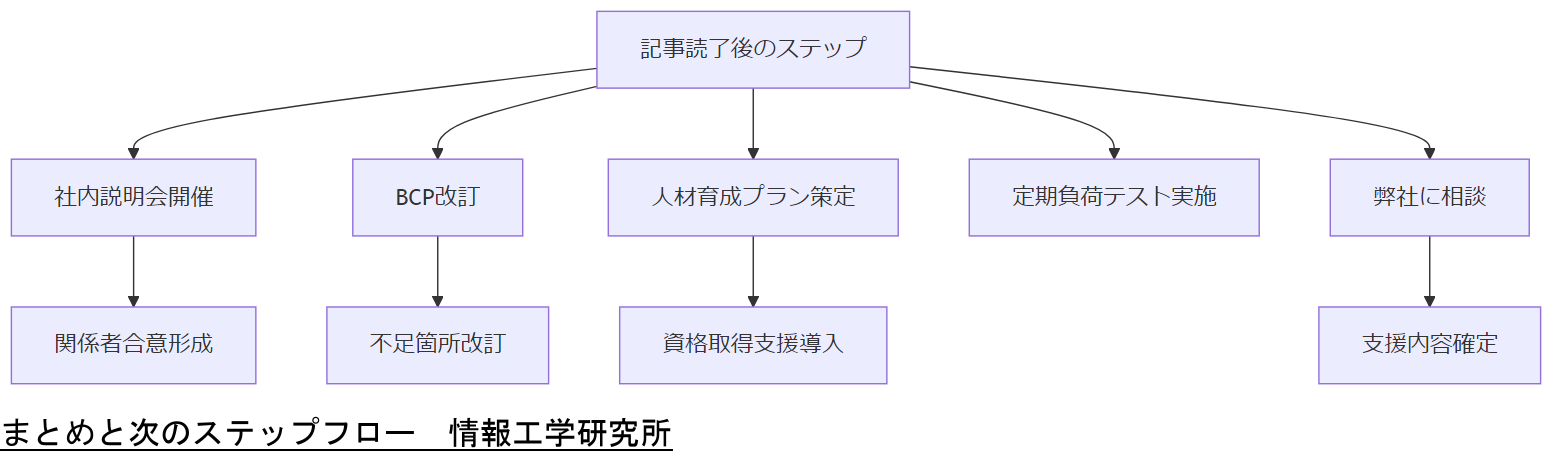

まとめと次のステップ

本記事では、DDoS攻撃の基礎知識から法令・政府方針、BCP策定、人材育成、エスカレーション、インシデント対応、フォレンジック視点まで包括的に解説しました。ここでは、各章の要点を振り返り、情報工学研究所(弊社)に相談すべきシーンと次のステップを示します。

要点振り返り

以下、各章の要点を整理します。

- 第1章 DDoS攻撃の概要と基本概念:DDoSの定義・歴史・基本手法を理解する。出典:内閣サイバーセキュリティセンター(NISC)『別添8 用語解説』2024年

- 第2章 DDoS攻撃の発生メカニズムとボットネット:ボットネット形成・C&Cサーバーの役割・反射型攻撃を把握する。出典:情報通信研究機構(NICT)『NICTER観測レポート2023』2024年

- 第3章 DDoS攻撃がもたらす影響と被害事例:国内外の被害事例からリスクを定量的に把握する。出典:総務省『サイバーセキュリティ年次報告』2017年

- 第4章 法令・政府方針・コンプライアンス:国内外の法令要件と政府方針の理解、法改正動向を注視する。出典:総務省『情報通信インフラ保護方針』2022年

- 第5章 運用コストと費用対効果分析:初期投資・運用コスト・ROI計算手法を学ぶ。出典:経済産業省『サイバーセキュリティ投資の費用対効果分析ガイド』2023年

- 第6章 システム設計・運用・点検のポイント:BCP前提のアーキテクチャ設計、テスト・監視体制を構築する。出典:内閣サイバーセキュリティセンター(NISC)『事業継続マネジメントガイドライン』2023年

- 第7章 BCP(事業継続計画)の策定と訓練:BCP策定手順、データ3重化、訓練方法を習得する。出典:経済産業省『中小企業BCP策定・運用ガイドライン』2022年

- 第8章 人材育成・募集と該当資格:必要スキルセット、育成プラン、資格取得支援を実施。出典:独立行政法人 情報処理推進機構(IPA)『IT人材白書2023年版』2023年

- 第9章 外部専門家へのエスカレーション:エスカレーション判断基準、情報工学研究所(弊社)への依頼手順を把握する。出典:内閣サイバーセキュリティセンター(NISC)『CSIRT実践ガイドライン』2023年

- 第10章 関係者への注意点と社内共有ポイント:経営層、技術部門、総務・人事、法務部門向けの資料と共有方法を整備する。出典:経済産業省『中小企業のサイバーセキュリティ対策実態調査』2022年

- 第11章 システム障害対応とインシデント対応フロー:初動対応、証拠保全、AAR実施プロセスを実践する。出典:警察庁『サイバーインシデント対応手順書』2023年

- 第12章 マルウェア・内部攻撃を含むデジタルフォレンジック視点:マルウェア感染・内部脅威に対するフォレンジック手法を適用する。出典:警察庁『デジタルフォレンジック実践ガイド』2023年

情報工学研究所に相談すべきシーン

以下の場面で、情報工学研究所(弊社)への相談が有効です。出典:情報工学研究所社内資料

- 自社リソースでの対応が著しく困難な大規模DDoS攻撃が発生したとき

- マルウェア感染や内部攻撃のフォレンジック調査が必要な場合

- BCP策定・演習を含む総合的な事業継続計画支援が必要なとき

- 被害発生後のリカバリ計画策定と復旧支援を早急に依頼したい場合

- 法令遵守状況やコンプライアンス監査において専門的な助言が必要なとき

次のステップ

記事を読み終えたら、以下のステップを実行してください。

- 社内で本記事を基にした説明会を開催し、関係者の理解を統一する。

- BCP策定状況を確認し、不足箇所を本記事のテンプレートに従って改訂する。

- 人材育成プランを策定し、資格取得支援制度を導入する。

- 本記事の手順を参考に、定期的な負荷テストや演習を実施する。

- 情報工学研究所(弊社)へのお問い合せフォームから相談し、具体的な支援内容を確定する。

本章では要点を振り返り、次のステップを示しました。技術担当者は「社内説明会の開催計画」「BCP改訂スケジュール」「人材育成計画の最終確認」を実行し、情報工学研究所への相談準備を進めてください。

技術者は「次のステップ実行時期」「社内説明会資料の準備」「相談内容の整理」を漏れなく進め、自社のDDoS対策を確実に強化することを心掛けてください。

おまけの章

以下では、本記事で取り上げた重要キーワード・関連キーワードとその説明をマトリクス形式で示します。

キーワードマトリクス| 分類 | キーワード | 説明 |

|---|---|---|

| 攻撃手法 | ボリューム型攻撃 | 大量のパケットを送信しネットワーク帯域を飽和させる手法 |

| 攻撃手法 | プロトコル型攻撃 | TCP/IPプロトコルの脆弱性を突き、リソースを枯渇させる攻撃 |

| 攻撃手法 | アプリケーション型攻撃 | HTTP/SやDNSなどアプリケーション層を対象に不正リクエストを送り続ける攻撃 |

| 脅威インフラ | ボットネット | マルウェアに感染し攻撃者に遠隔操作される複数端末の集合 |

| 脅威インフラ | C&Cサーバー | ボットネットを制御し攻撃指令を一元配信するサーバー |

| 運用対策 | インシデント対応 | インシデント発生時の初動・緩和策・復旧プロセス全般 |

| 運用対策 | 監視・検知 | ネットワーク上の異常トラフィックや不正行動を検知する仕組み |

| 運用対策 | ログ収集・分析 | FWやIDS、サーバーログを統合して解析し攻撃痕跡を特定 |

| 運用対策 | BCP(事業継続計画) | 災害や攻撃発生時に業務継続を維持するための計画・体制・手順 |

| 人材・資格 | 情報処理安全確保支援士(AP) | 国内の情報セキュリティに関する国家資格。ネットワークやBCPなど幅広く学習 |

| 人材・資格 | CISA | 米国ISACA認定のIT監査資格。リスク管理やコンプライアンスを学べる |

| 人材・資格 | CISSP | 国際的に認知された情報セキュリティ資格。広範なセキュリティ知識を要する |

| 人材・資格 | GSEC | 米国SANS Institute認定の基盤的セキュリティ資格。運用や管理に必要な知識を習得 |

| 人材・資格 | CEH | 米国EC-Council認定の認定ホワイトハッカー資格。侵入テストの知識が得られる |

| 法令・政策 | 不正アクセス禁止法 | 他者のシステムへの不正アクセスや妨害行為を禁止する法律 |

| 法令・政策 | サイバーセキュリティ基本法 | 国全体のサイバーセキュリティ体制や責任を定める法律 |

| 法令・政策 | NIS指令 | EU域内のネットワーク・情報システムの強靭性を確保する指令 |

| 法令・政策 | GDPR | EU内での個人データ保護を規定する規則。DDoS対応時の個人情報取扱いに留意 |

| 法令・政策 | CFAA | 米国の不正コンピュータアクセス対策を規定する法律 |

| 法令・政策 | 総務省ガイドライン | 情報通信インフラ保護のための具体的な指針を示す |

| 法令・政策 | 経済産業省セキュリティ指針 | 企業の情報システムに対するセキュリティ対策指針 |

| 社会情勢・予測 | 5G・IoT時代における脅威拡大 | IoT機器の普及に伴いボットネット規模が拡大し攻撃が高度化 |

| 社会情勢・予測 | リモートワーク増加 | 在宅勤務環境のセキュリティ対策強化が必要に |

| 社会情勢・予測 | クラウド移行加速 | クラウドへの依存度増加により新たなセキュリティ要件が発生 |

| 社会情勢・予測 | 法改正の推移 | 国内外でサイバーセキュリティ関連法の強化が続く |

| 社会情勢・予測 | サイバー保険トレンド | 保険金請求事例増加により保険料率や補償要件が強化 |

| 対策技術 | WAF | Webアプリケーションを保護するファイアウォール |

| 対策技術 | CDN | コンテンツ配信を分散化しボリューム型攻撃を軽減 |

| 対策技術 | IPS/IDS | ネットワーク上の不正パケットやシグネチャを検知・遮断する |

| 対策技術 | ブラックホールルーティング | 攻撃トラフィックを上流プロバイダで破棄する手法 |

| 対策技術 | スクラビングセンター | トラフィックを専用装置へ誘導し、有害トラフィックのみ除去する |

| 対策技術 | オートスケーリング | 負荷に応じて自動的にインスタンス数を調整し応答性を維持 |