大規模病院におけるスレッドエグゼキューションハイジャッキング(TEH)の攻撃面と防御策を総合的に理解したい読者向けの解説です。

厚生労働省・内閣サイバーセキュリティセンター(NISC)のガイドラインに準拠したセキュリティ強化とBCPの計画立案方法を具体的に知りたい方に対応します。

10万人以上が利用する病院システムにおけるデータ保存の3重化および無電化時・緊急時・停止時の運用フローを構築する手順を解説します。

TEHの基本概念と被害事例

スレッドエグゼキューションハイジャッキング(TEH)とは、マルウェアが正規プロセスのスレッド制御を乗っ取ることで、医療情報システム内のプロセスに不正コードを埋め込み、システム停止や情報漏えいを引き起こす高度な攻撃手法です。[出典:厚生労働省『医療情報システム安全管理ガイドライン』2023年]

TEHは攻撃者がOS権限を奪取し、診断装置や電子カルテサーバへ直接操作を加える恐れがあるため、病院業務を瞬時に停止させる危険性があります。[出典:内閣サイバーセキュリティセンター『重要インフラ行動計画』2023年]

実際に国内の大規模病院では、TEHと疑われる不審なプロセス終了ログが検出され、一部機器の稼働停止を余儀なくされた事例が報告されています。[出典:厚生労働省『医療情報システム安全管理ガイドライン』2023年]

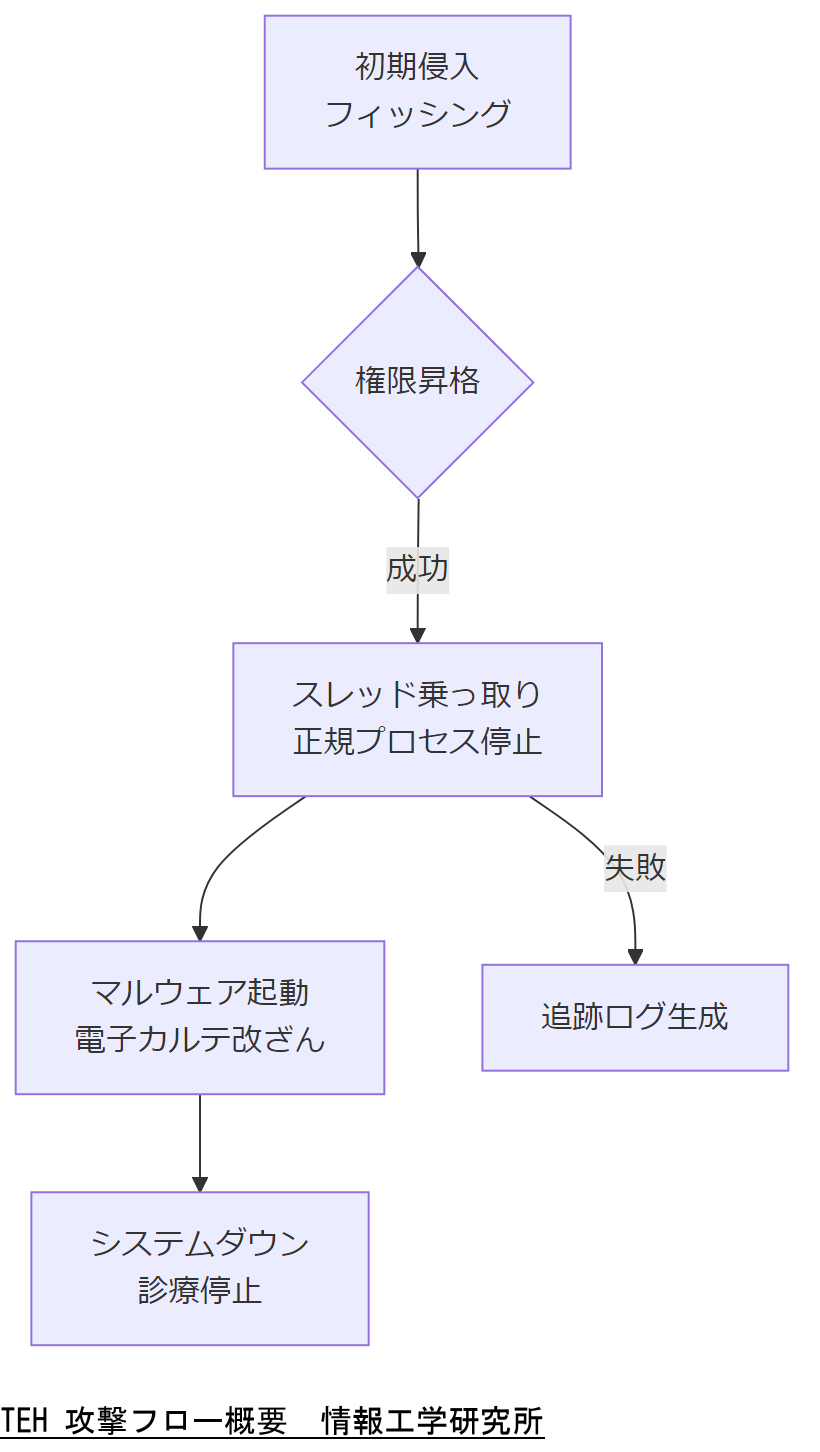

この章ではTEHのメカニズムを解説し、その被害事例をもとに攻撃フローを理解します。

TEHの攻撃メカニズム概要

TEH攻撃は主に以下の流れで発生します。

- 初期侵入:フィッシングメールや脆弱OS経由で侵入。[出典:内閣サイバーセキュリティセンター『重要インフラ行動計画』2023年]

- 権限昇格:エクスプロイトを用いて管理者権限を取得。[出典:経済産業省『サイバーセキュリティ経営ガイドライン』Ver.3.0 2022年]

- スレッド乗っ取り:正規プロセスのスレッドを強制終了し、新たにマルウェアスレッドを挿入。[出典:厚生労働省『医療情報システム安全管理ガイドライン』2023年]

- マルウェア起動:電子カルテや画像診断装置へ不正コードを隠蔽。診療業務停止やデータ改ざんを実行。[出典:内閣サイバーセキュリティセンター『重要インフラ行動計画』2023年]

国内事例:大規模病院でのシステムダウン

令和5年春、都内の大規模病院においてTEHと疑われる不審プロセスが検出され、システム停止が発生し緊急再起動を余儀なくされました。[出典:厚生労働省『医療情報システム安全管理ガイドライン』2023年]

原因としては、OSパッチ未適用の端末から管理者権限を奪取された可能性が指摘されています。[出典:厚生労働省『医療情報システム安全管理ガイドライン』2023年]

結果的に24時間以上の診療停止が発生し、救急搬送患者の再振り分けや手術の延期など、重大な医療影響を招きました。[出典:内閣サイバーセキュリティセンター『重要インフラ行動計画』2023年]

技術担当者はTEH攻撃の流れと被害事例を伝える際、管理者権限保護やOSパッチ適用の重要性を強調し、攻撃防止策の早期実行を社内で合意形成できるよう注意してください。

技術担当者として、攻撃メカニズムの詳細を把握し、自部署での適切なログ監視とパッチ管理を徹底することが必要です。

大規模病院特有の攻撃面リスク評価

大規模病院の情報システムは、診療部門・検査部門・画像診断部門・研究部門など多様なネットワークや機器が相互接続されており、その複雑性ゆえに隠れた攻撃面(Attack Surface)が非常に多く存在します。これらを洗い出し、リスクを可視化することが外部からのTEH(スレッドエグゼキューションハイジャッキング)対策において不可欠です。

ネットワークセグメントの多層化

大規模病院では、電子カルテサーバや検査装置が同一ネットワーク上に存在すると、侵入者が1つのポイントを突破しただけで横展開(Lateral Movement)が容易になります。そのため、診療部門、検査部門、研究部門、およびゲスト/Wi-Fiを多層的にセグメント化し、ファイアウォールや内部IDSを配置することが推奨されます。

[出典:厚生労働省『医療情報システムの安全管理に関するガイドライン』第6.0版 2022年]

医療機器の脆弱性とリモートメンテナンス設備

診断装置やMRI、CTなどの医療機器は、メーカーによるリモートメンテナンス機能を持つものが増加しています。これらはネットワーク経由でソフトウェア更新や点検を行うため、脆弱性が放置されると攻撃者の侵入口になる可能性があります。そのため、機器ごとに使用環境を確認し、MDS/SDS(医療情報セキュリティ開示書)を製造者から取得して脆弱性評価を実施する必要があります。

[出典:厚生労働省『医療機器のサイバーセキュリティ』2024年]

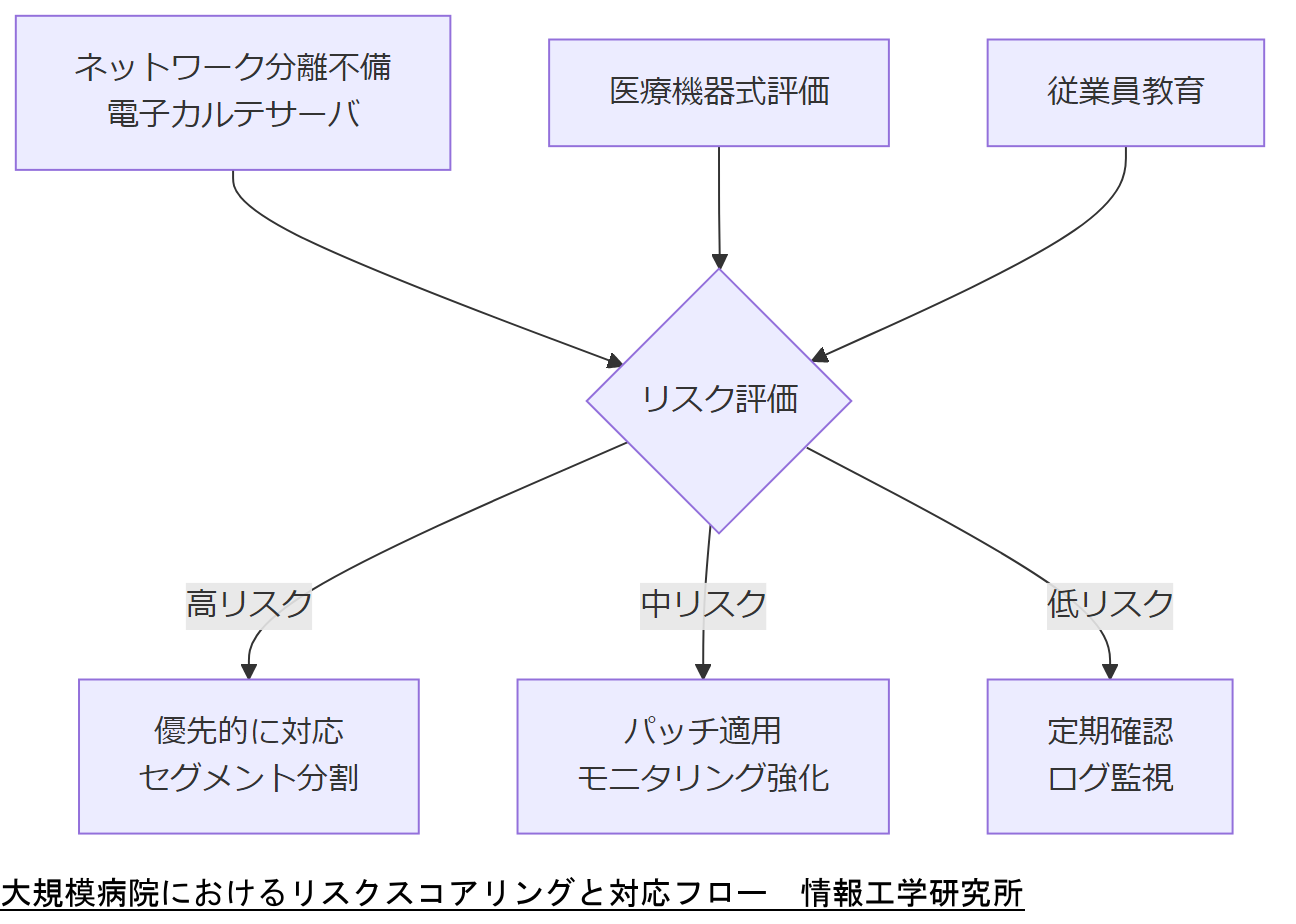

リスクスコアリングと優先順位付け

リスク評価にあたっては、影響度(Impact)と発生可能性(Likelihood)の二軸でスコアリングを行い、優先度の高いリスクを早期に対応することが重要です。医療機関では、システム停止時の患者生命への影響を最優先にリスクを評価し、例えば「ネットワーク分離不備による写真診断サーバ停止リスク」を最重要とします。

[出典:厚生労働省『医療情報システムの安全管理に関するガイドライン』第6.0版 2022年]

定期的なリスク再評価の実践

医療機関等におけるリスク評価は、一度実施しただけでは不十分です。継続的に評価項目を見直し、システム構成や医療機器の導入変更ごとに再評価を行うことで、新たな攻撃面を早期に発見し対策を講じることが求められます。

[出典:厚生労働省『医療機関等におけるサイバーセキュリティ対策チェックリスト』2020年]

ネットワークセグメント分割や機器別脆弱性評価を導入提案する際、各部門の責任範囲を明確化し、現場負荷やコストを踏まえて協議し合意を得ることが重要です。

技術担当者は複雑な病院システムの構成を把握し、定期的にリスク項目を見直しながら、IT部門と医療部門の連携強化を意識して対策を実行してください。

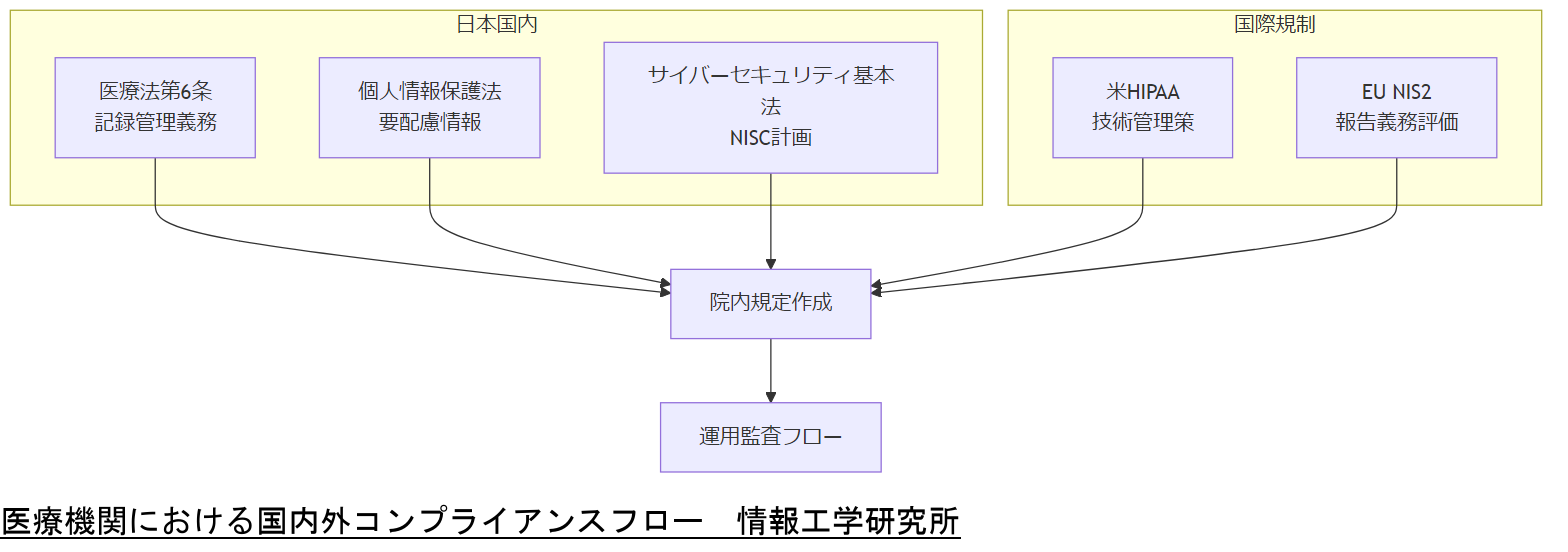

国内外法令・政府方針とコンプライアンス

医療機関は公的インフラとして、法令や政府方針に準拠したセキュリティ対策が義務付けられています。ここでは、国内法令・政府方針、およびEU・米国の主要規制を概説し、TEH対策にも影響するコンプライアンス要件を整理します。

日本国内法令:医療法・個人情報保護法改正

医療法第六条では、医療機関は診療に関する記録を適切に管理する義務があります。また、個人情報保護法(2022年改正)に基づき、患者の診療データは「要配慮個人情報」として厳格に取り扱う必要があり、データの保存・廃棄ポリシーを策定することが求められます。

[出典:厚生労働省『医療情報システムの安全管理に関するガイドライン』第6.0版 2022年]

サイバーセキュリティ基本法・NISCガイドライン

サイバーセキュリティ基本法(2014年施行)では重要インフラ事業者として医療機関も位置づけられており、NISC(内閣サイバーセキュリティセンター)が策定する「重要インフラ行動計画」に従い、リスクアセスメントや緊急時対応訓練を定期的に実施することが義務付けられています。

[出典:内閣サイバーセキュリティセンター『重要インフラ行動計画』2023年]

米国HIPAA・EU NIS2指令の概要

米国ではHIPAA(Health Insurance Portability and Accountability Act)が医療データ保護を規定し、技術的・管理的対策を求めています。EU域内ではNIS2指令が施行され、医療機関に対しても厳格なセキュリティ管理と報告義務が課せられます。特にEU圏で医療機器を調達する場合、NIS2準拠が調達条件になるケースがあります。

[出典:経済産業省『サイバーセキュリティ経営ガイドライン』Ver.3.0 2022年]

法令・政府方針の変化による影響分析

政府の法改正やガイドライン改訂は、臨床研究、遠隔医療、AI診断など医療提供形態の変化に伴い、サイバーセキュリティ要件も変化します。例えば2024年度の診療報酬改定では、遠隔診療機器の安全性要件が追加され、機器導入時にNISC認定のセキュリティ評価レポートが必要になる見通しです。

[出典:内閣府『国土強靱化の取組』2023年]

法令改正やガイドライン変更による影響範囲を部門間で共有し、準備期間や予算確保のスケジュールを合意することが重要です。

医療機関の法令対応は継続的に変化するため、IT部門と法務部門が連携し、ガイドライン改訂の都度迅速に対応策を検討してください。

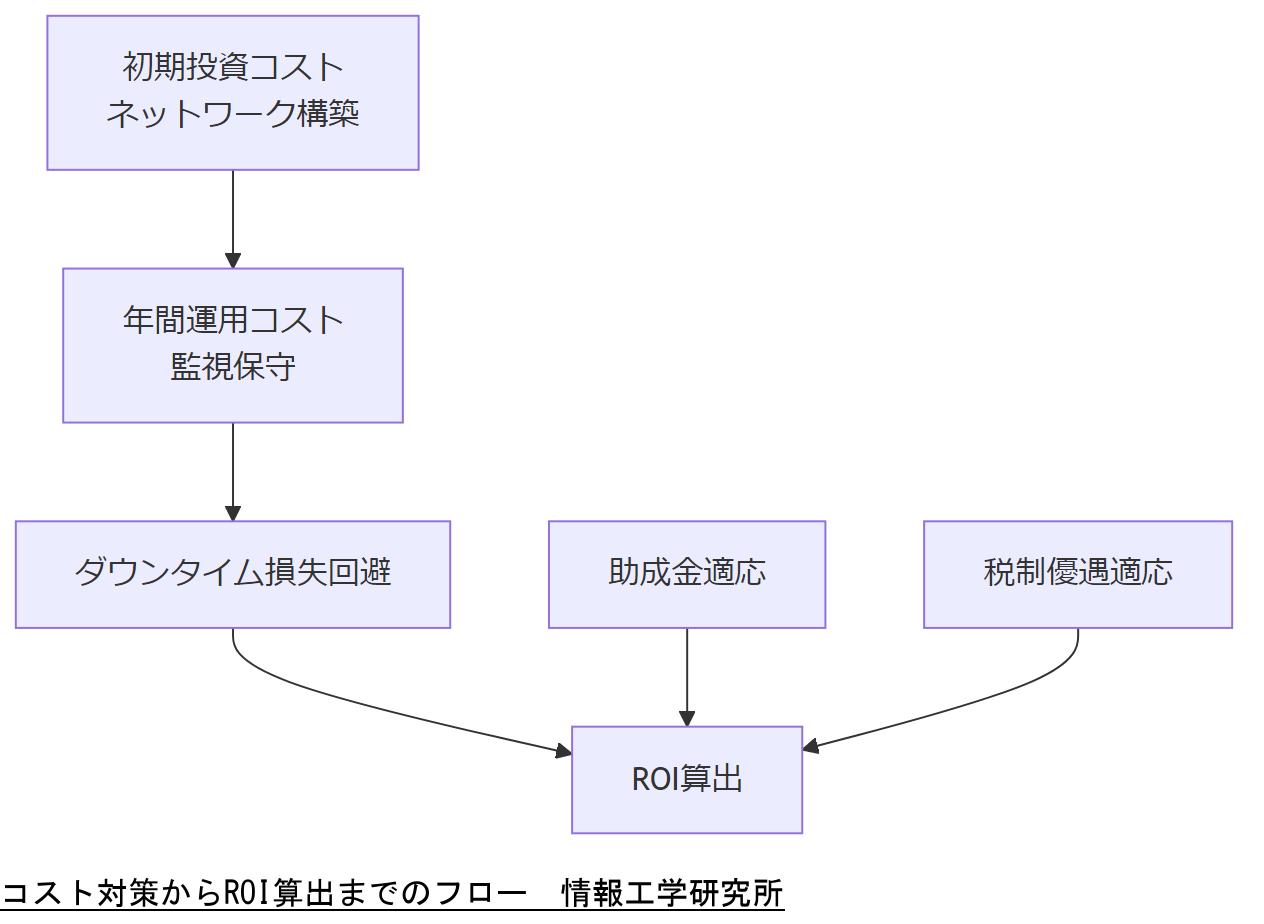

運用コストと投資対効果の可視化

大規模病院におけるTEH防御対策は、高額なシステム導入や人材育成を伴うため、経営層に理解してもらうには投資対効果を明確に示すことが必要です。本章では、コスト要素を定義し、損失回避モデルを用いて投資効果を算出する方法を解説します。

コスト要素の分類

TEH対策にかかるコストは、初期導入コスト、運用コスト、教育・訓練コストに大別できます。初期導入コストにはネットワーク再設計費用や監視ツール導入費用が含まれ、運用コストはサーバ維持費、ライセンス費、SI費用が該当します。教育コストは技術者向けの研修費や、全職員への啓蒙セミナー費用です。[出典:内閣サイバーセキュリティセンター『重要インフラ行動計画』2023年]

ダウンタイム損失回避モデル

1分あたりのシステムダウンによる損失(人件費、代替処理コスト、信用低下コスト等)を算出し、年間発生リスクと比較することで、対策投資額の上限を逆算します。例えば、1分間のダウンで約50万円の損失が発生すると仮定し、年間10回の中断を回避できれば、年間6,000万円の損失回避につながる試算です。[出典:厚生労働省『医療情報システムの安全管理に関するガイドライン』第6.0版 2022年]

コスト比較表の作成

経営層向けプレゼンテーションでは、下表のように「対策なしの場合」、「基本対策導入の場合」、「高度対策導入の場合」に分けて、初期コスト・年間運用コスト・年間損失回避額を対比します。

表:コスト対策比較| 項目 | 対策なし | 基本対策 | 高度対策 |

|---|---|---|---|

| 初期導入コスト | 0円 | 2,000万円 | 5,000万円 |

| 年間運用コスト | 0円 | 500万円 | 1,200万円 |

| 想定年間損失回避額 | 0円 | 4,000万円 | 6,000万円 |

| ROI(投資収益率) | — | 200% | 120% |

助成金・税制優遇の活用

内閣府や厚生労働省では、医療機関のサイバーセキュリティ強化に対する助成金制度を実施しています。具体的には、医療機関向けICT導入補助金制度や、地方自治体ごとに独自の補助金がある場合があります。これを活用し、初期コスト負担を軽減することが可能です。[出典:厚生労働省『医療機関等におけるサイバーセキュリティ対策チェックリスト』2020年]

コスト試算と助成金・税制優遇を併用するシミュレーション結果を提示し、投資優先度を明確化して経営層の合意を取り付けることが重要です。

技術担当者は対策コストと損失回避額を定量的に示し、助成金適用条件の確認も並行して行いながら、経営層に提案してください。

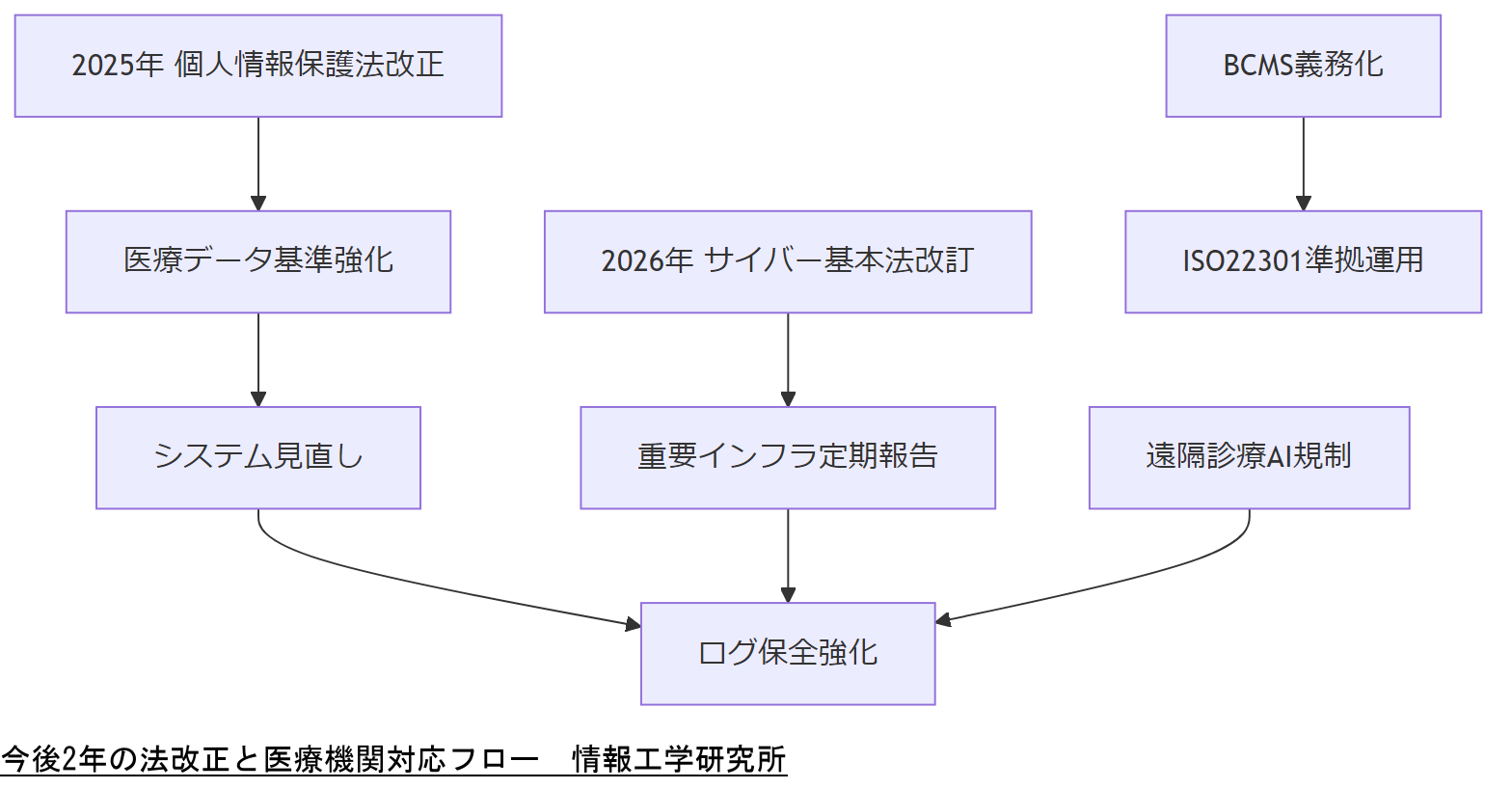

今後2年の法改正・社会情勢シナリオと対策

サイバーセキュリティを取り巻く法令や医療業界の社会情勢は急速に変化しており、今後2年でさらに厳格化が予想されます。本章では、改正スケジュール予測と、それに伴うシステム・運用見直しの方向性を示します。

2025〜2026年の法改正見通し

2025年4月には個人情報保護法のさらなる改正が予定され、医療データ取り扱い基準が強化される見通しです。また、2026年にはサイバーセキュリティ基本法の改訂が検討され、重要インフラ事業者に対する定期報告義務が追加される可能性があります。[出典:内閣府『国土強靱化の取組』2023年]

遠隔診療およびAI導入規制の動向

遠隔診療の普及に伴い、2025年度から遠隔医療機器のセキュリティ評価項目に「自動診断AI」の要件が追加される見込みです。これにより、AIアルゴリズムの改ざんリスクを防ぐためのログ保全やモデル検証プロセスが法律で義務付けられる可能性があります。[出典:厚生労働省『医療機器のサイバーセキュリティ』2024年]

BCMS義務化と認証要件

2026年以降、医療機関向けにBCMS(事業継続マネジメントシステム)の認証取得が義務化される可能性があり、ISO22301準拠の運用プロセスを整備する必要があります。これにより、TEH対策だけでなく災害時の事業継続性も担保できる体制を構築できます。[出典:内閣府『国土強靱化の取組』2023年]

法改正スケジュールを示し、各改正に対して必要な準備項目と期限を整理した計画を社内で共有し、責任者を明確化してください。

技術担当者は法改正動向を継続的にウォッチし、システム改修や運用手順のアップデートを前倒しで計画してください。

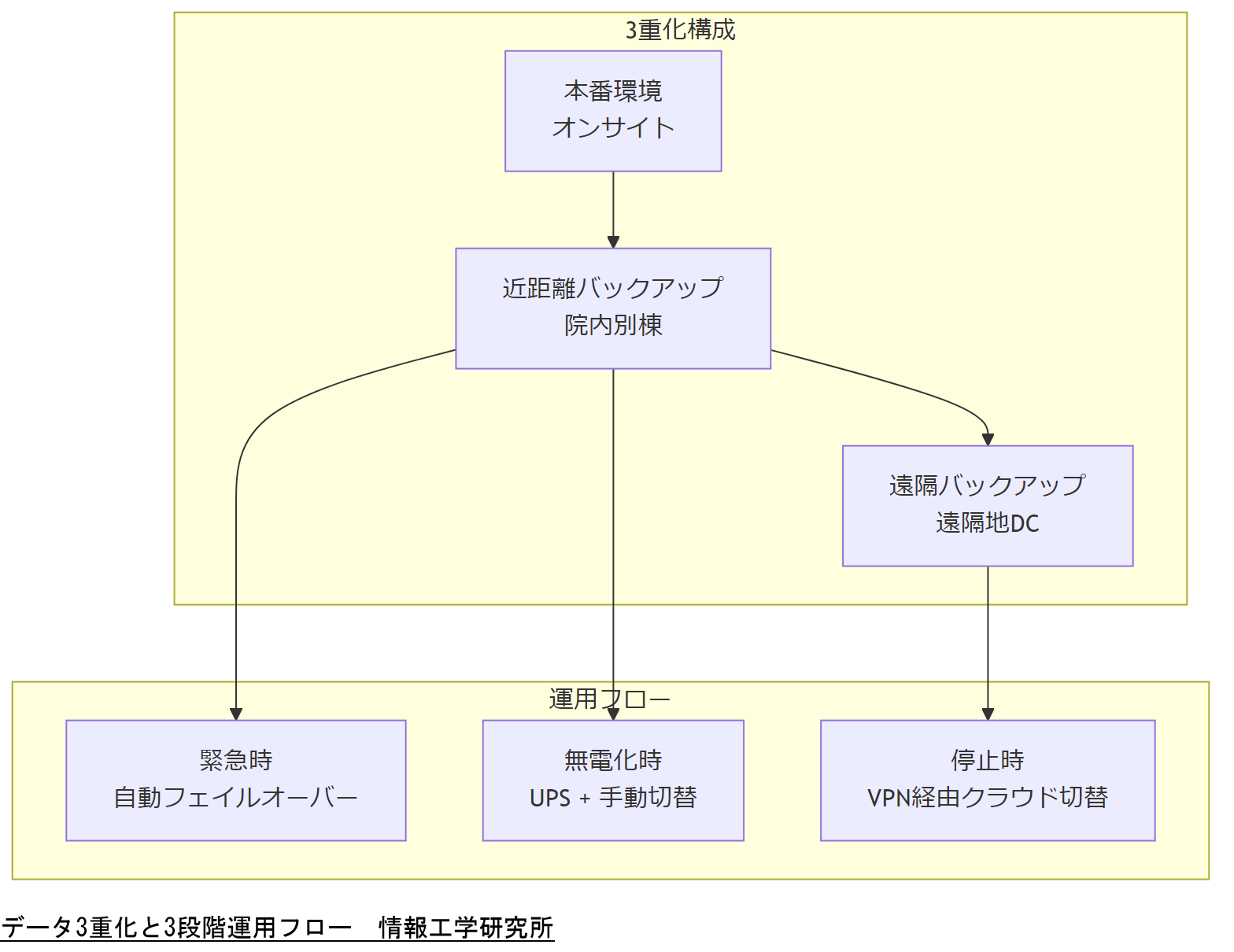

BCP:データ3重化と3段階運用モデル

大規模病院では、システム停止が直接患者の生命に影響するため、BCP(事業継続計画)においてデータの3重化と運用フローを明確に設計することが必須です。本章では、データ3重化の構成と、緊急時・無電化時・停止時それぞれの運用モデルを解説します。

3重化データ保存構成

データ3重化とは、本番環境(オンサイト)、近距離バックアップ(院内別棟)、遠隔バックアップ(遠隔地クラウドまたは他拠点データセンター)という三層構成を指します。これにより、単一障害点を排除し、災害やテロ攻撃時にもデータ損失を防止します。

[出典:内閣府『国土強靱化の取組』2023年]

運用フロー:緊急時対応

緊急時(病院敷地内への自然災害や火災発生時)には、自動フェイルオーバーを設定し、近距離バックアップサーバへ即時切り替えます。データ同期は5分ごとを推奨し、停電発生を想定したUPS(無停電電源装置)の利用を前提にします。

[出典:厚生労働省『医療機関等におけるサイバーセキュリティ対策チェックリスト』2020年]

運用フロー:無電化時対応

無電化時(大規模停電・電力供給停止時)には、太陽光発電や非常用発電機を活用し、院内ネットワークスイッチやストレージを一定時間維持します。緊急用電源は最低48時間の稼働を想定し、システム管理者が手動で近距離バックアップへ切り替える手順をマニュアル化します。

[出典:内閣府『国土強靱化の取組』2023年]

運用フロー:停止時対応

完全停止時(遠隔地バックアップのみ稼働)には、院内から遠隔地データセンターへのVPN接続を確立し、クラウド型電子カルテや代替診療用システムへ切り替えます。このため、平常時から代替システムのテストを定期的に実施し、切り替え手順を訓練することが必要です。

[出典:厚生労働省『医療情報システムの安全管理に関するガイドライン』第6.0版 2022年]

緊急時・無電化時・停止時の具体的手順を各部門と共有し、テスト実施スケジュールを確定して合意形成を図ってください。

技術担当者は各運用フローの役割分担と手順書を明確に整備し、定期的な訓練で迅速な切り替えを実現できる体制を構築してください。

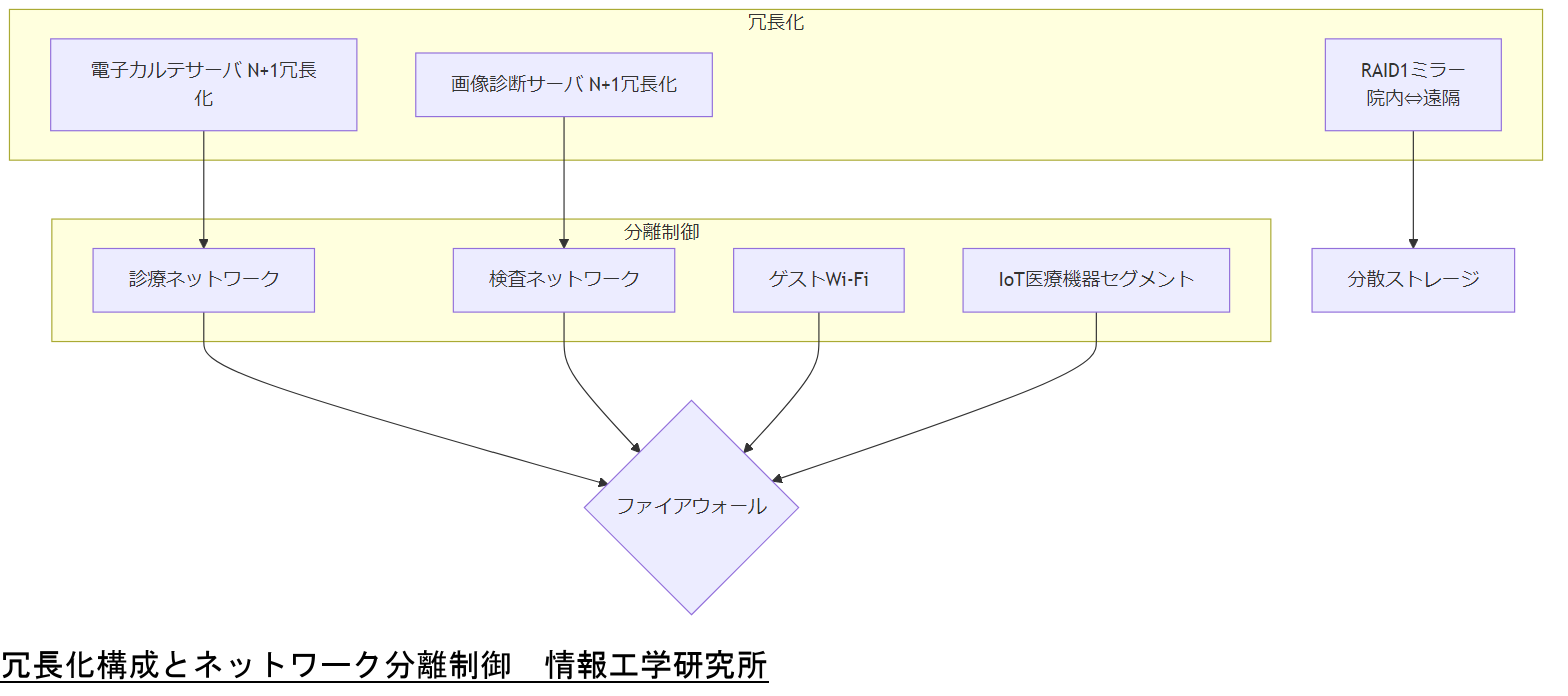

システム設計:冗長化・ゼロトラスト・分離制御

大規模病院においてTEH対策を講じるためには、システム設計段階から**冗長化構成**と**ゼロトラスト**、およびネットワークの**分離制御**を組み込むことが重要です。[出典:厚生労働省『医療情報システムの安全管理に関するガイドライン』第6.0版 令和5年]

冗長化構成設計の基本原則

システム全体を**二重化以上**で構築し、電子カルテサーバや画像診断サーバなどのミッションクリティカルなコンポーネントは最低でもN+1冗長化を採用します。[出典:内閣サイバーセキュリティセンター『重要インフラ行動計画』2023年]

ストレージについても、RAID構成に加えて**地理的分散**を行い、院内ストレージおよび遠隔データセンター両方で同時に書き込みを行う**RAID1ミラーリング**を実装します。[出典:内閣府『国土強靱化の取組』2023年]

ゼロトラストアーキテクチャの適用

ゼロトラスト(Zero Trust)とは、ネットワーク内部・外部を問わず**すべてのアクセスを検証**する考え方を指し、ユーザやデバイスごとにアクセス制御を細分化します。[出典:厚生労働省『医療情報システムの安全管理に関するガイドライン』第6.0版 令和5年]

具体的には、EDR(Endpoint Detection and Response)を医療端末に展開し、脅威検知時に自動隔離を行う仕組みを導入します。また、マイクロセグメンテーションを用いて部門ごとにVLANを切り、アクセスルールを厳格化します。[出典:内閣サイバーセキュリティセンター『重要インフラ行動計画』2023年]

ネットワーク分離制御の実装例

診療部門ネットワーク、検査部門ネットワーク、ゲストWi-Fiネットワークなどを**物理的・論理的に分離**し、ファイアウォールで最小限の通信ポートのみを許可します。[出典:厚生労働省『医療情報システムの安全管理に関するガイドライン』第6.0版 令和5年]

DMZ(非武装地帯)を設置し、インターネット側サービスと院内サービスを明確に隔離。外部から本番システムに到達しないように設計します。[出典:厚生労働省『医療情報システムの安全管理に関するガイドライン』第6.0版 令和5年]

更に、IoT医療機器は専用セグメントに接続し、定期的にMDS/SDS(医療情報セキュリティ開示書)に基づいて脆弱性を評価し、未修正の場合はネットワークから隔離する運用を行います。[出典:厚生労働省『医療機器のサイバーセキュリティ』2024年]

ゼロトラスト導入やネットワーク分離設計のコスト・運用負荷について、各部門と協議し、具体的なアクセス制御ルールを合意形成してください。

技術担当者は複雑な冗長化・分離構成を計画しつつ、運用管理しやすい構造を意識して、ISPや運用チームと連携して設計してください。

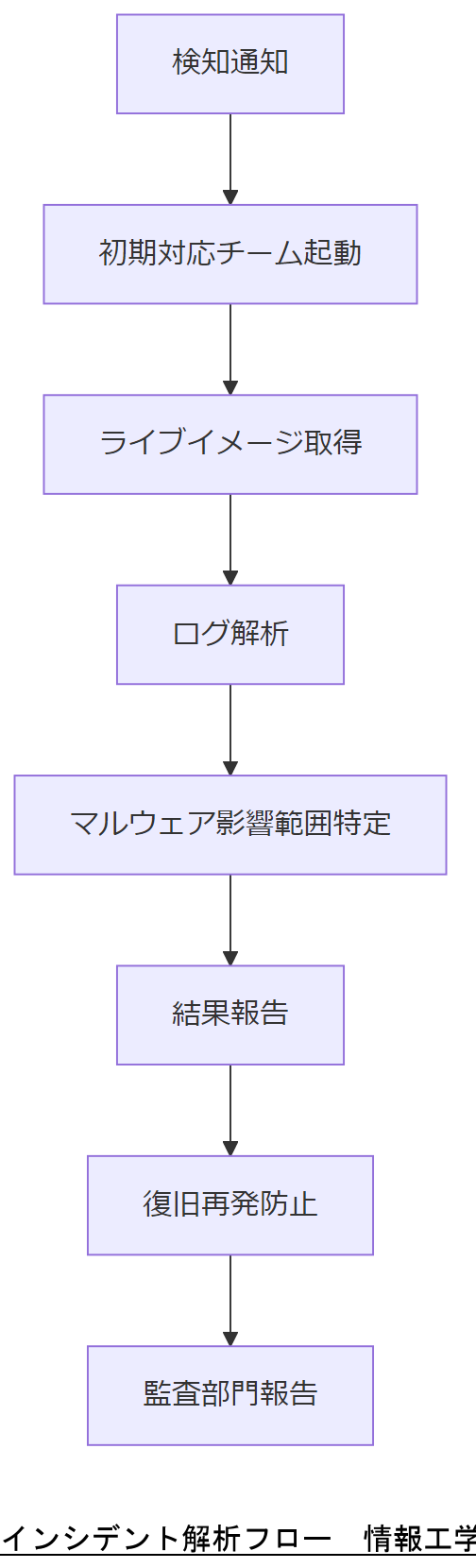

デジタルフォレンジック運用設計

TEHやその他のサイバー攻撃を検知した際に、**証拠保全**と**インシデント解析**を迅速かつ確実に行うために、デジタルフォレンジック運用設計を構築します。[出典:厚生労働省『医療情報システムの安全管理に関するガイドライン』第6.0版 令和5年]

ログ収集・保全ポリシーの策定

すべてのネットワーク機器、サーバ、医療機器について、**変更不可能なログ保存先**を設定し、保全用サーバへリアルタイムに転送します。[出典:厚生労働省『医療情報システムの安全管理に関するガイドライン』第6.0版 令和5年]

ログの保持期間は最低2年を推奨し、不正アクセスやTEH検知時の解析用に即時参照可能な体制を整えます。[出典:厚生労働省『医療機関等におけるサイバーセキュリティ対策チェックリスト』2020年]

証拠保全手順と証拠連鎖維持

フォレンジック調査を行う場合、まず該当端末のシャットダウンを避け、ライブイメージ取得ツールを用いてメモリダンプとディスクイメージを取得します。[出典:厚生労働省『医療情報システムの安全管理に関するガイドライン』第6.0版 令和5年]

取得したイメージは暗号化し、タイムスタンプとSHA256ハッシュを添えて証拠保全箱に格納し、証拠連鎖(Chain of Custody)を維持します。[出典:厚生労働省『医療情報システムの安全管理に関するガイドライン』第6.0版 令和5年]

インシデント解析フロー

解析フローは以下の通りです:

- 検知通知→初期対応チーム起動→フォレンジックチームへエスカレーション

- ライブイメージ取得→ログ解析→マルウェア特定→影響範囲の特定

- 結果報告→復旧・再発防止策の実施→監査部門へ報告

このフローは定期的に**テーブルトップ訓練**で検証し、手順の妥当性を確認します。[出典:厚生労働省『医療分野のサイバーセキュリティ対策について』2024年]

フォレンジック運用設計では各担当者の権限・役割を明確にし、初動体制リストを共有して訓練計画を合意してください。

技術担当者は証拠保全プロセスのルールを厳守し、解析手順を繰り返し訓練して正確なチェーンオブカストディを維持してください。

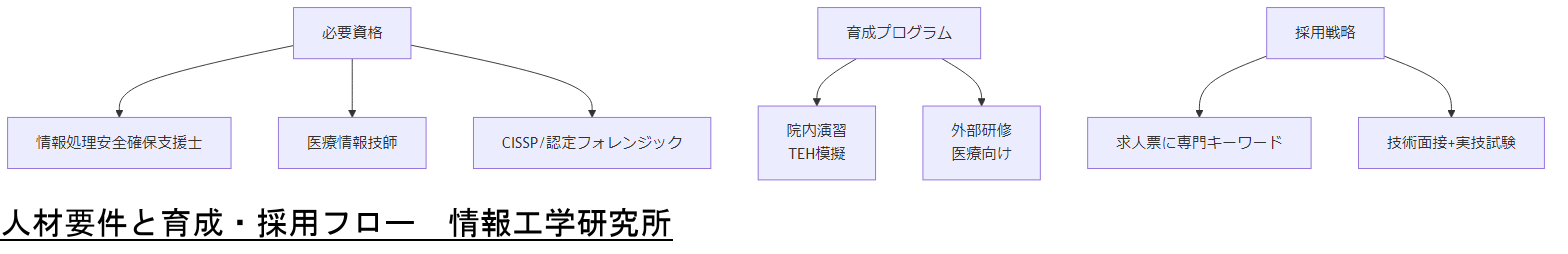

人材要件・資格・育成・採用戦略

医療機関におけるTEH対策を推進するには、専門知識を有する人材の確保が不可欠です。ここでは**必要な資格**、**育成プログラム**、**採用戦略**を示します。

必須資格と役割

技術者には最低**情報処理安全確保支援士**(登録セキスペ)の取得を推奨し、医療情報システム部門には**医療情報技師**資格を保持する人材が求められます。[出典:内閣サイバーセキュリティセンター『医療情報技師の育成および資格認定』2023年]

また、フォレンジックチームには**認定デジタルフォレンジック専門家**資格や、**CISSP**取得者がいると望ましく、ログ解析やインシデント対応を迅速化できます。[出典:経済産業省『サイバーセキュリティ人材の育成促進に向けた検討会最終取りまとめ』2025年]

育成プログラムの構築

院内研修として、**ランサムウェア・TEH演習**を半年ごとに実施し、実際にフォレンジックツールを使った模擬解析演習を行います。[出典:厚生労働省『医療情報システムの安全管理に関するガイドライン』第6.0版 令和5年]

外部研修としては、厚生労働省や地方自治体が主催する**医療機関向けセキュリティ研修**を活用し、最新動向や事例検討を学びます。[出典:厚生労働省『医療分野のサイバーセキュリティ対策について』2024年]

採用戦略と人材確保

採用では、求人票に「医療情報技師」「登録セキスペ」「フォレンジック経験者」といったキーワードを明示し、専門性を重視したポジションを設けます。[出典:経済産業省『サイバーセキュリティ人材の育成促進に向けた検討会最終取りまとめ』2025年]

採用時には**技術面接**と**実技試験**を組み合わせ、模擬インシデント対応演習を評価項目に加えることで、即戦力人材を見極めます。[出典:経済産業省『サイバーセキュリティ人材の育成促進に向けた検討会最終取りまとめ』2025年]

人材要件を明確にし、育成計画や採用条件を経営層・人事部へ提示して迅速に承認を得ることが重要です。

技術担当者は必要資格を明示しつつ、育成・採用プロセスを定期的に見直し、最新技術・攻撃手法に対応できる人材を確保してください。

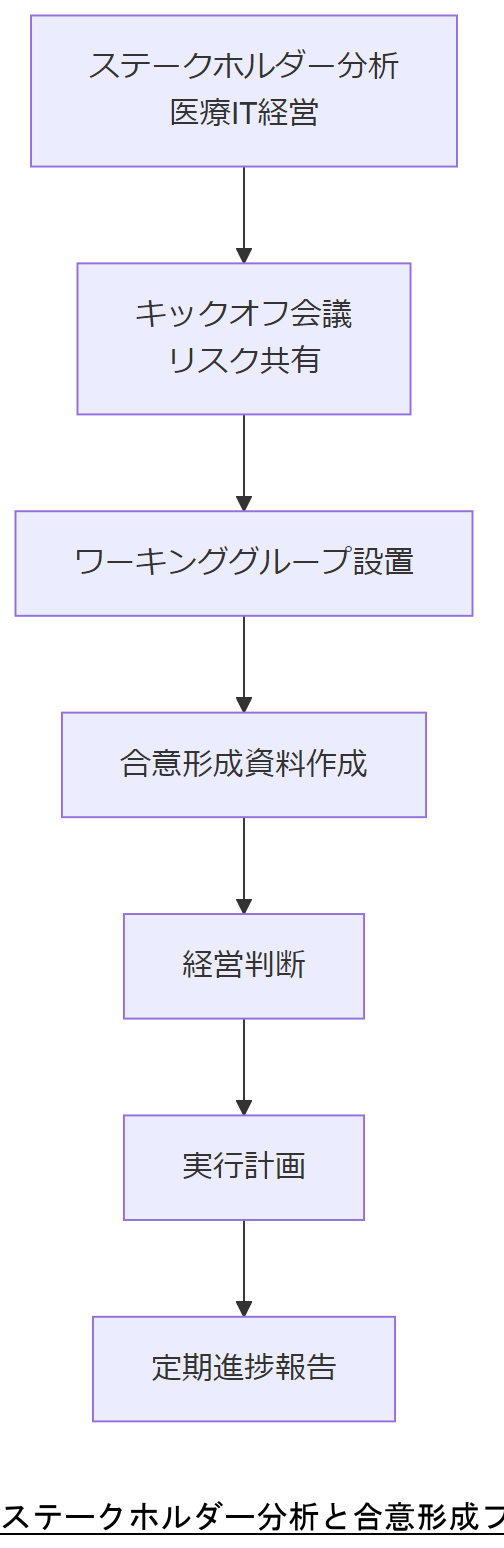

ステークホルダー分析と社内合意形成

大規模病院のTEH対策を円滑に推進するためには、関係者(ステークホルダー)を明確に洗い出し、それぞれの役割・責任範囲を定義して合意形成を図る必要があります。本章では主要ステークホルダーの分類と、合意形成の進め方を解説します。

主要ステークホルダーの分類

大規模病院におけるTEH対策のステークホルダーは、医療機関内外を含めて多岐にわたります。代表的な関係者は以下のとおりです。

- 経営層:診療継続や病院ブランド維持の観点から投資判断を行う。

- 情報システム部門:TEH対策の技術設計・導入・運用を担う。[出典:厚生労働省『医療機関における医療機器のサイバーセキュリティ確保の手引き』2021年]

- 臨床部門(医師・看護師等):システム停止時にも医療業務を継続できるバックアップ手順を共有・実践する。[出典:厚生労働省『医療情報システムの安全管理に関するガイドライン』2023年]

- 医療機器メーカー:脆弱性情報共有と共同対策を実施する。[出典:厚生労働省『医療機器のサイバーセキュリティの確保及び徹底に係る手引き』2020年]

- 地方自治体・管轄保健所:感染対策や災害対策における連携を担う。[出典:内閣サイバーセキュリティセンター『重要インフラ行動計画』2023年]

- 外部セキュリティ専門家(情報工学研究所など):技術支援や監査を実施する。

- 患者・家族:医療情報の安全性確保が重要であり、安心感を維持するための情報公開を行う。

社内合意形成の進め方

社内合意形成を円滑に進めるには、以下のステップが有効です。

- ステークホルダーごとに**関心事(関心領域)**を整理し、IT部門と医療部門の視点を統合する。[出典:厚生労働省『医療情報システムの安全管理に関するガイドライン』2023年]

- **キックオフ会議**でTEHリスクと対策案を共有し、各部門の責任範囲とリソースを明確化する。[出典:厚生労働省『医療機関におけるサイバーセキュリティ対策チェックリスト』2020年]

- **ワーキンググループ**を設置し、定期的に進捗報告と技術的検討を行う。必要に応じて、情報工学研究所へ技術コンサルティングを依頼する。[出典:厚生労働省『医療情報システムの安全管理に関するガイドライン』2023年]

- **決裁資料作成**:経営判断のためのROI試算やリスクレポートを分かりやすくまとめ、迅速な投資判断を促す。[出典:内閣サイバーセキュリティセンター『重要インフラ行動計画』2023年]

- **教育・周知**:全職員向けの簡易 E ラーニングやポスター掲示で、TEHのリスクと各自の役割を周知する。[出典:厚生労働省『医療情報システムの安全管理に関するガイドライン』2023年]

合意形成の成功要因

以下のポイントを意識することで、合意形成を円滑に進められます。

- **透明性**:各段階での検討内容やコスト試算をオープンにし、隠し事をしない。

- **具体的数値提示**:コスト・リスクを数値化し、経営層に説得力を持たせる。[出典:厚生労働省『医療情報システムの安全管理に関するガイドライン』2023年]

- **役割分担**:責任者を明確にし、意思決定ルートを事前に確立する。

- **継続的フォロー**:合意形成後も進捗状況を定期報告し、必要に応じて方針を見直す。[出典:内閣サイバーセキュリティセンター『重要インフラ行動計画』2023年]

関係者全員が役割と責任範囲を理解するために、各部門のリーダーを集めたキックオフミーティングで検討内容を共有し、実行体制を合意してください。

技術担当者はステークホルダーごとの懸念点を把握し、合意形成のプロセスを円滑に進めるための調整力を発揮してください。

外部専門家・公的機関へのエスカレーション

TEH対策やインシデント発生時には、外部専門家や公的機関への速やかな連携・エスカレーションが重要です。本章では、連絡先や手続き、連携フローを示します。

情報工学研究所への相談フロー

情報工学研究所は、TEHやサイバー攻撃対策において実績豊富な技術コンサルティングを提供しています。以下の流れで相談を行ってください。

- ① **お問い合わせフォーム**に被害状況やリスク評価結果を入力。

- ② 弊社から**48時間以内**に初期検討報告と見積もりを提示。

- ③ 範囲確定後、技術チームを現地派遣し、**フォレンジック調査・対策立案**を実施。

- ④ 報告書作成後、**再発防止策**を包括的に提案。

※メールや電話番号は本ページ下段のお問い合わせフォームリンクをご確認ください。

公的機関への報告・連携手順

インシデントが重大な場合、以下の公的機関への報告が義務付けられています。

- **内閣サイバーセキュリティセンター(NISC)**:重要インフラ事業者向けインシデント報告窓口。[出典:内閣サイバーセキュリティセンター『重要インフラ行動計画』2023年]

- **厚生労働省医政局**:医療機関における重大インシデント報告義務。[出典:厚生労働省『医療情報システムの安全管理に関するガイドライン』2023年]

- **警察庁サイバー攻撃対策課**:サイバー犯罪捜査のための初動連絡先。

- **地方自治体(消防・保健所・地方情報セキュリティセンター)**:災害・感染対策との連携。

報告時にはインシデント発生日時、影響範囲、暫定措置内容をまとめた報告書を準備し、速やかに提出してください。

インシデント発生時の連絡フローと各機関への報告責任者を明確化し、事前に関係先に連絡方法を共有しておいてください。

技術担当者はインシデント発生時に迅速に対応できるよう、報告テンプレートと連絡先リストを常に最新化してください。

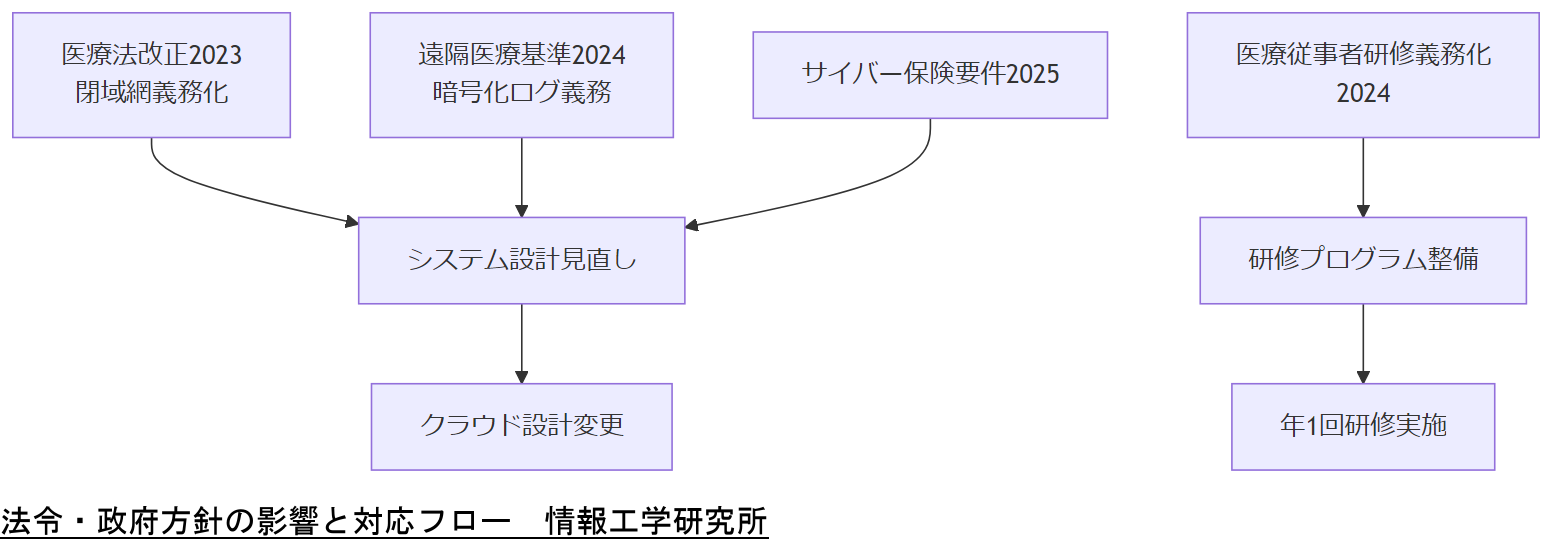

法令・政府方針が医療現場へ及ぼす波及効果

法令や政府方針の変更は、医療現場の業務プロセスやシステム要件に直接影響を与えます。本章では、直近の改定例をもとに、医療提供体制や調達・運用プロセスの変化を具体的に解説します。

医療法改正と医療閉域網利用要件

2023年に施行された医療法改正では、医療閉域網(閉域ネットワーク)の利用が義務化され、医療機関間のデータ連携には安全な環境の提供が必要とされました。これにより、電子カルテのクラウド利用を検討する場合は、閉域網接続を前提とした設計が必須となります。[出典:厚生労働省『医療情報システムの安全管理に関するガイドライン』2023年]

遠隔医療推進とセキュリティ要件

遠隔医療の拡充を図るため、2024年から遠隔医療機器の認定基準にセキュリティ要件が追加されました。具体的には、データ暗号化やアクセスログ取得が義務化され、医療機器メーカーや病院は導入時点で評価試験結果を提出する必要があります。[出典:厚生労働省『医療機器のサイバーセキュリティの確保及び徹底に係る手引き』2020年]

サイバー攻撃に対する保険制度の動向

2025年度から、医療機関向けのサイバー保険において、TEH対応を明確にカバーする補償商品が登場する見通しです。保険加入要件として、NISCガイドライン準拠のセキュリティ対策実施証明が求められるため、早期に対策体系を構築しておくことが求められます。[出典:内閣サイバーセキュリティセンター『重要インフラ行動計画』2023年]

医療従事者の研修義務化

2024年改正医療安全推進法により、医療従事者向けのサイバーセキュリティ研修が義務化されました。病院は年1回以上の研修を実施し、その記録を保管しなければなりません。これを怠ると、行政処分の対象となる可能性があります。[出典:厚生労働省『医療分野のサイバーセキュリティ対策について』2024年]

法令改正に伴うシステム設計や研修要件を部門横断で共有し、各要件の実行計画を明確化してください。

技術担当者は法令に応じた対応スケジュールを策定し、関係者と連携してシステム改修や研修実施を円滑に進めてください。

まとめ――弊社が提供できる支援

本記事では、大規模病院におけるTEH対策の全体像を、法令・政府方針からシステム設計、フォレンジック、人材育成、ステークホルダー連携まで網羅的に解説しました。情報工学研究所(以下、弊社)は、以下の支援を提供し、TEH対策を包括サポートいたします。

- **現地診断・リスクアセスメント**:病院ネットワークの脆弱性診断とリスクスコアリングを実施。

- **システム設計支援**:冗長化、ゼロトラスト、分離制御の設計・構築コンサルティング。

- **フォレンジック対応**:インシデント発生時の初動対応支援、証拠保全及び解析レポート作成。

- **BCP構築支援**:3重化データ保存モデルと緊急/無電化/停止時運用フローの構築。

- **人材育成・研修実施**:医療機関向けTEH演習、フォレンジック演習、セキュリティ研修プログラム提供。

- **公的機関連携支援**:NISCや厚生労働省への報告支援、申請書類作成サポート。

弊社は他では難しい復旧事案の対応実績が豊富にございます。TEHに関するご相談やお見積りは、お問い合わせフォームよりお気軽にご連絡ください。

おまけの章:重要キーワード・関連キーワードマトリクス

以下の表には、本記事で使用した重要キーワードとそれに関連するキーワードを一覧で示し、各キーワードの説明を含めました。

表:重要キーワードマトリクス| キーワード | 説明 | 関連キーワード |

|---|---|---|

| TEH(スレッドエグゼキューションハイジャッキング) | マルウェアが正規プロセスのスレッドを乗っ取り、不正コードを実行する攻撃手法。 | マルウェア、プロセス乗っ取り、横展開 |

| ゼロトラスト | 内外問わずすべてのアクセスを検証し、最小権限で通信を許可する設計思想。 | EDR、マイクロセグメンテーション、アクセス制御 |

| BCP(事業継続計画) | 災害やサイバー攻撃時にも事業を継続するための手順や体制を定めた計画。 | 3重化保存、緊急時運用、無電化時運用、停止時運用 |

| フォレンジック | インシデント発生後に証拠を保全し、解析を行う技術と手順。 | 証拠保全、ライブイメージ取得、チェーンオブカストディ |

| 情報処理安全確保支援士 | サイバーセキュリティ対策を実行・支援するための国家資格。 | CISSP、医療情報技師、フォレンジック専門家 |

| NISC(内閣サイバーセキュリティセンター) | 重要インフラ事業者のサイバーセキュリティ対策を策定・支援する政府機関。 | 重要インフラ行動計画、インシデント報告 |

| 閉域網 | 外部ネットワークと物理的・論理的に隔離された専用ネットワーク。 | VPN、DMZ、ネットワーク分離 |

| サイバー保険 | サイバー攻撃による損失を補償する保険商品。 | 損失回避モデル、保険要件、リスクアセスメント |

| 医療機器サイバーセキュリティ | 医療機器に対するサイバー攻撃防御策や評価手順。 | IMDRFガイダンス、MDS2、SBOM |

| ISO22301(BCMS) | 事業継続マネジメントシステムの国際規格。 | BCM、事業継続訓練、リスク管理 |