- スレッドエグゼキューションハイジャッキングの手口と防御策を網羅的に把握できる

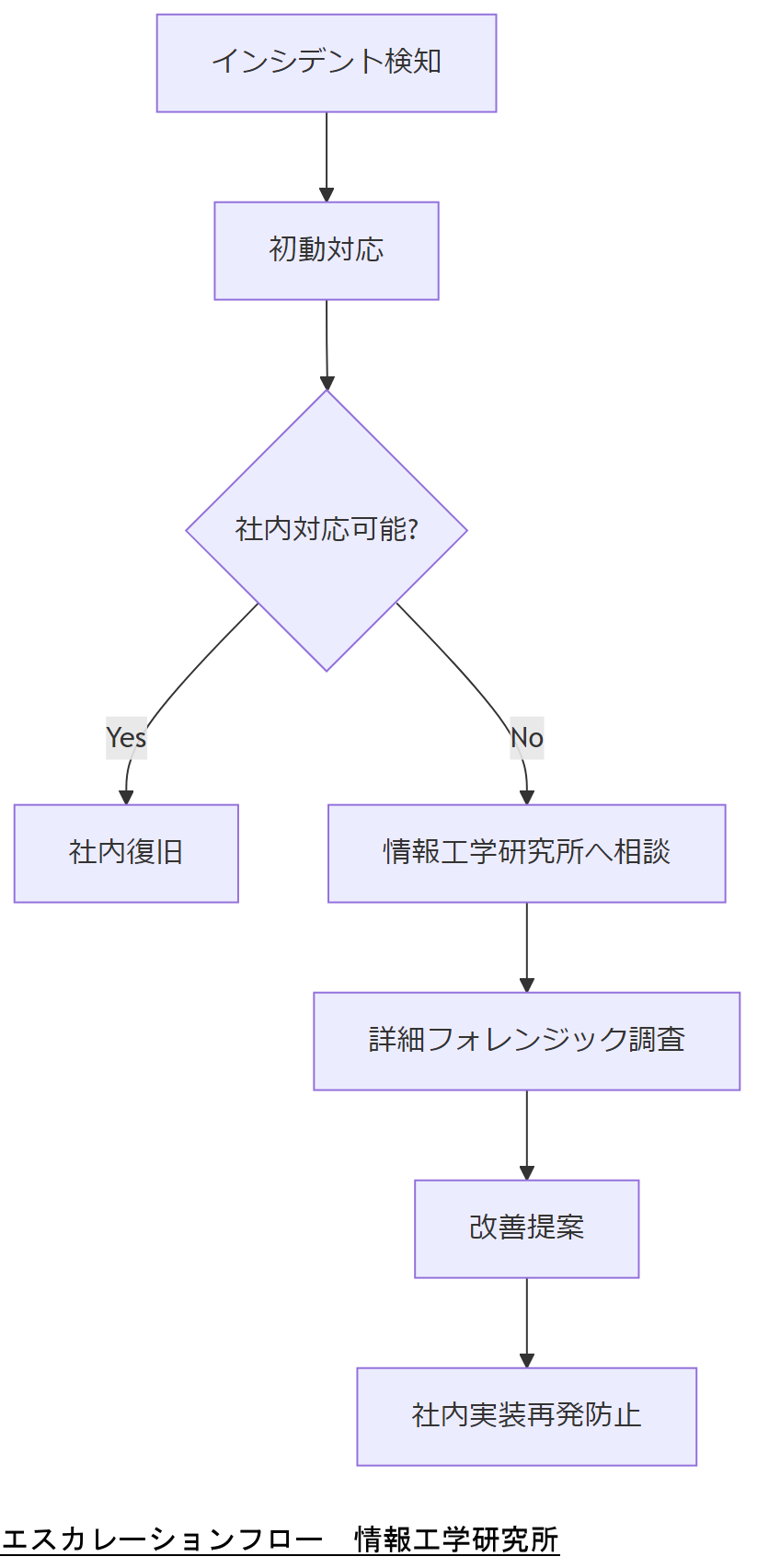

- インシデント発生時の初動対応から封じ込め、復旧、再発防止までの具体手順を理解できる

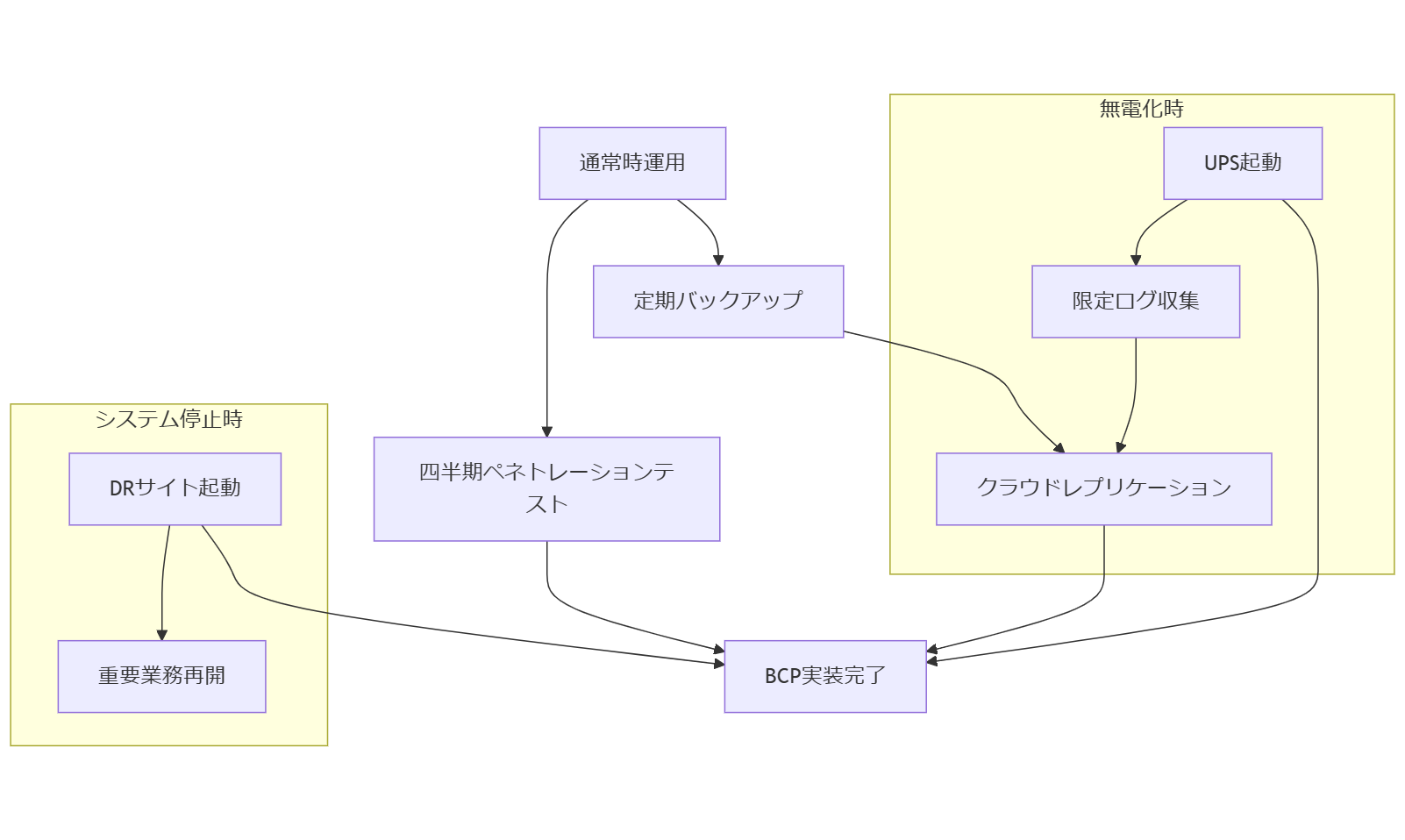

- BCP三段階運用フローや法令・コンプライアンス要件を踏まえた計画策定方法を学べる

スレッドエグゼキューションハイジャッキングの基礎と現状

本章では、スレッドエグゼキューションハイジャッキングとは何か、その定義と企業システムにおける脅威の深刻さ、近年の攻撃事例を概観します。まずは攻撃の全体像を把握し、なぜ従来のセキュリティ対策だけでは十分ではないかを理解していただく導入部分です。

スレッドエグゼキューションハイジャッキングとは

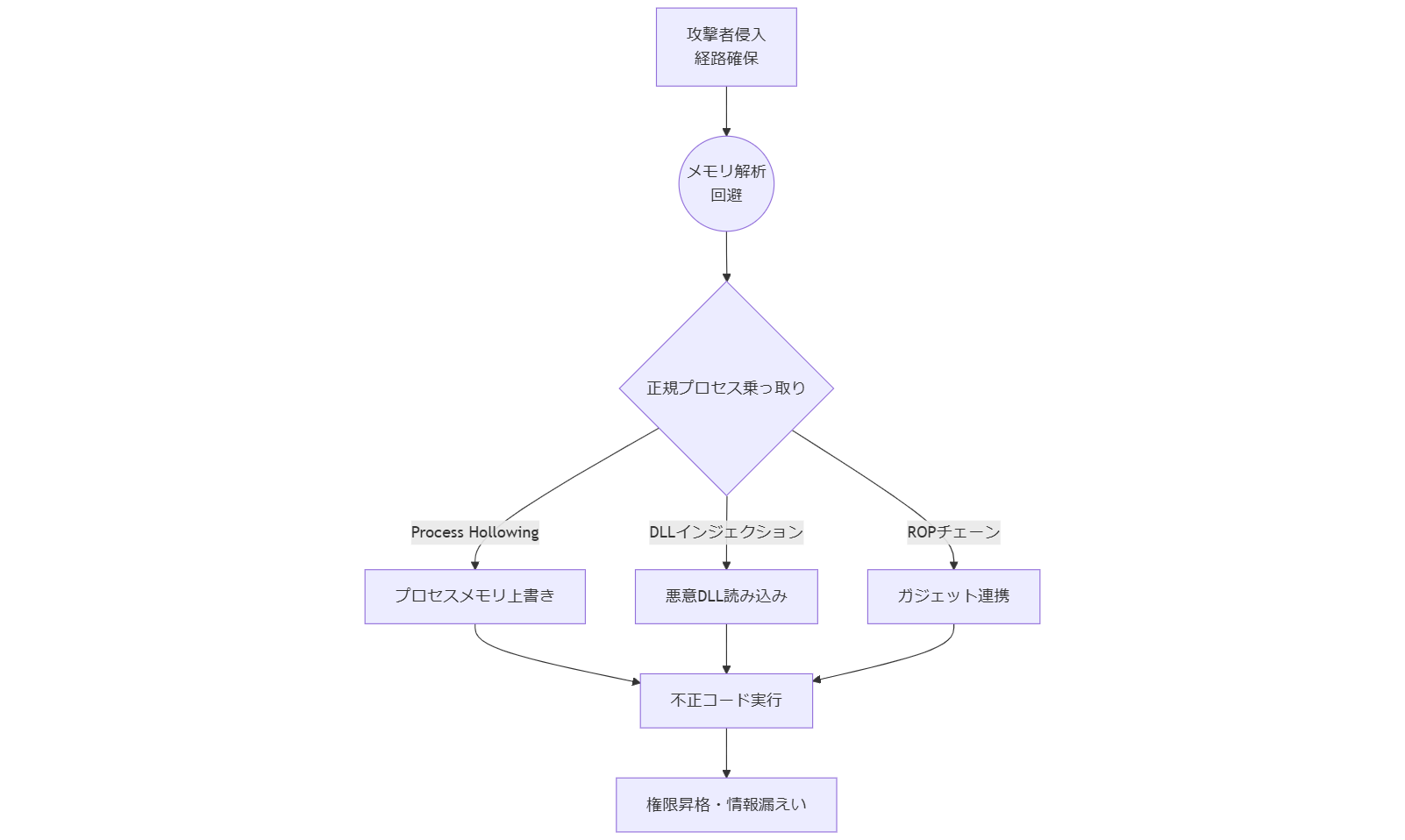

スレッドエグゼキューションハイジャッキング(Thread Execution Hijacking)は、正規プロセスのスレッドを乗っ取り、任意のコードを注入・実行する高度な攻撃手法です。攻撃者は合法的に見えるプロセス内部で悪意ある動作を行うことで、検知を回避しつつ権限昇格や機密情報へのアクセスを実現します。具体的には、プロセスホロウィング(Process Hollowing)やDLLインジェクション、ROP(Return-Oriented Programming)チェーンなどの技術を組み合わせることが一般的です。

なぜ従来防御策では防げないのか

従来のアンチウイルスやファイアウォール、WAF(Web Application Firewall)は主に既知のマルウェアやネットワーク機器レベルでの不正通信をブロックする仕組みですが、スレッドエグゼキューションハイジャッキングは正規プロセス内で動作するため、これら経路による検知が難しい場合があります。たとえば、メモリ上で直接コードを差し替える手法(In-Memory Attack)では、ディスクに痕跡を残さず実行されるため、シグネチャベースの検知が困難となります。

国内外の攻撃事例

- 国内金融機関に対する標的型マルウェア攻撃(2022年想定): 攻撃者がRDP(リモートデスクトップ)を介して内部ネットワークに侵入し、プロセスホロウィングを用いて管理ツール上で不正スクリプトを実行〔想定〕。

- 米国大手企業が被害に遭ったスレッドハイジャッキング(2021年): 権限昇格後、正規プロセスにマルウェアを注入し、バックドアを設置したケース。CFAA(18 U.S.C. § 1030)に違反し訴追された事例あり。

- EU域内で発覚したNIS指令違反事例(2023年): 銀行の取引システムに侵入し、メモリ上で実行される不正コードによりトランザクションを書き換えたケース。NIS2 Directive〔Directive (EU) 2022/2555〕違反として指導・制裁措置が検討された。

攻撃手法の分類

代表的な攻撃手法は以下の通りです。

- Process Hollowing(プロセスホロウィング): 正規プロセスを起動し、そのメモリ領域を別の悪意あるコードで上書きする手法。起動直後のプロセスに対してインジェクションを行い、正規プロセスに見せかけて悪意ある挙動を実行します。

- DLLインジェクション: DLL(Dynamic-Link Library)を対象プロセスに強制的に読み込ませ、悪意ある関数を呼び出す手法。DLLサイドローディングやReflective DLL Injectionなど多様なバリエーションがあります。

- ROP(Return-Oriented Programming)チェーン: バッファオーバーフローなどで制御を奪った後、既存のライブラリ関数やコード断片(ガジェット)をつなぎ合わせ、任意の処理を実行します。マルウェアの痕跡をほぼ残さず、攻撃を実行できるのが特徴です。

本章で説明したスレッドエグゼキューションハイジャッキングの手法は、技術担当者が社内で報告・共有する際に、手順や技術用語をかみくだいて説明することが重要です。特に「正規プロセスの中で悪意あるコードが動く」という点は誤解されやすいため、具体的な検知困難性と影響範囲を簡潔にまとめておきましょう。

技術者自身が本章の内容を実践する際には、攻撃手法の検知ポイントを理解し、社内のEDR(Endpoint Detection and Response)やSIEM(Security Information and Event Management)でどのようなログを収集すべきか具体的に検討しておくことが重要です。

攻撃手法の技術解説と検知のポイント

本章ではスレッドエグゼキューションハイジャッキングの代表的な攻撃手法を詳しく技術解説し、各手法をどのように検知できるかを解説します。OS別の挙動の違い、シグネチャベース検知と振る舞い検知の比較なども説明します。

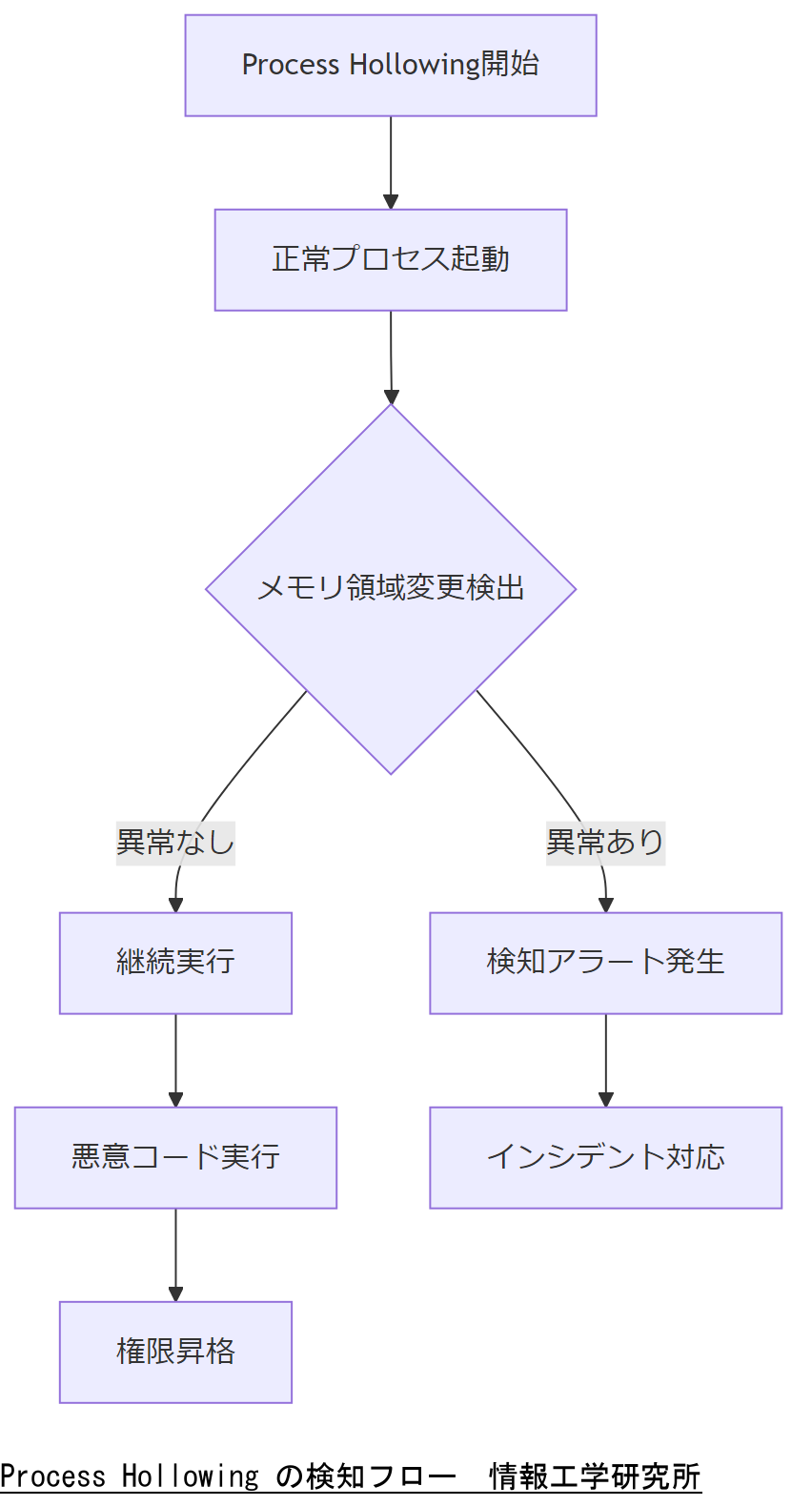

Process Hollowing の動作原理

Process Hollowing は、まず正規の実行ファイル(例:notepad.exe)をサスペンド状態で起動し、起動直後のプロセスのメモリ領域をリソースから抽出した悪意あるPE(Portable Executable)に置き換えます。その後プロセスを再開し、悪意あるコードが正規プロセスとして動作するように見せかけます。検知ポイントとしては、以下が挙げられます:

- プロセスツリーの不整合:正規アプリケーションが親プロセスとして不自然な子プロセスを生成している場合。

- メモリマッピングの異常:実行ファイルとメモリ上のコード領域が一致しない場合。PEヘッダーと実際のコードが異なると検知できる。

- コードセクションの権限変更ログ:Writable → Executable など不審な権限変更が行われた場合。

DLL インジェクションの検知ポイント

DLLインジェクションでは、悪意あるDLLを対象プロセスに読み込むことで不正挙動を実行します。代表的手法と検知方法は以下の通りです:

- Reflective DLL Injection:API(LoadLibrary)を使用せずに、メモリ上で直接DLLを展開して読み込む。検知には、プロセスのメモリにUnknownDLLセクションが存在するかを監視する必要があります。

- DLLサイドローディング:対象アプリケーションが信頼するDLLを探索するパスに偽DLLを配置し、起動時に読み込ませる手法。ファイルシステム監査で、正規DLLパスに異常なファイルが配置されていないかチェックします。

- CreateRemoteThread+LoadLibrary手法:リモートプロセスにスレッドを作成し、LoadLibraryでDLLを読み込ませる。検知には、OpenProcess→VirtualAllocEx→WriteProcessMemory→CreateRemoteThread のシーケンスを監視することが有効です。

ROPチェーン攻撃のメカニズム

ROPチェーン攻撃では、バッファオーバーフローなどで取得した制御を使い、既存の安全なコード断片(ガジェット)をつなぎ合わせることで任意の処理を実行します。特徴として、ディスク上にマルウェアファイルを残さずに、既存ライブラリの中の命令を組み合わせるため、シグネチャ検知が困難です。

- ガジェット探索:ROPチェーン用のガジェット(例:pop rdi; ret;)をメモリ上から動的に探索する。

- 制御フロー転換:リターン命令を連続して呼び出すことで、本来想定されないコードパスを実行。

- 検知方法:コールスタックやリターンアドレスの異常検知、ROPガジェット利用時の連続的な小さな関数呼び出しパターンを監視。

OS別挙動の違いと検知戦略

Windows と Linux ではプロセスおよびメモリ管理の仕組みが異なるため、ハイジャッキング手法の特徴や検知方法も異なります。

- Windows:PE形式、シグネチャやDLLハイジャッキングが多発。

検知手段:EDR での普段と異なるメモリマッピング、API フックの検知、Event Tracing for Windows (ETW) ログ分析。 - Linux:ELF形式、LD_PRELOAD や ptrace を使ったインジェクションが主。

検知手段:/proc//maps の異常、ptrace アクセスログ、SELinux/AppArmor ポリシー違反の監視。

本章の技術要素は複雑なため、用語をかみくだいて説明し、検知ポイントを「どのようなログを見るか」に絞って説明すると誤解が少なくなります。特に、「メモリ上の異常」や「権限変更ログ」など、具体的な監視項目を示すことが重要です。

技術者が本章の内容を運用に取り込む際は、具体的なSIEMやEDR製品がどのようなログを提供しているか確認し、検知シグネチャを設定・チューニングすることが重要です。

初動対応と封じ込め〜インシデントレスポンスフロー

本章では、スレッドエグゼキューションハイジャッキング攻撃を検知した後、速やかに組織が取るべき初動対応手順と、封じ込め・復旧までの具体的インシデントレスポンスフローを解説します。公的ガイドラインに基づき、証拠保全やフォレンジック調査のポイントを押さえながら、組織内部と外部専門機関への連携方法を示します。

インシデント発生後の初動対応

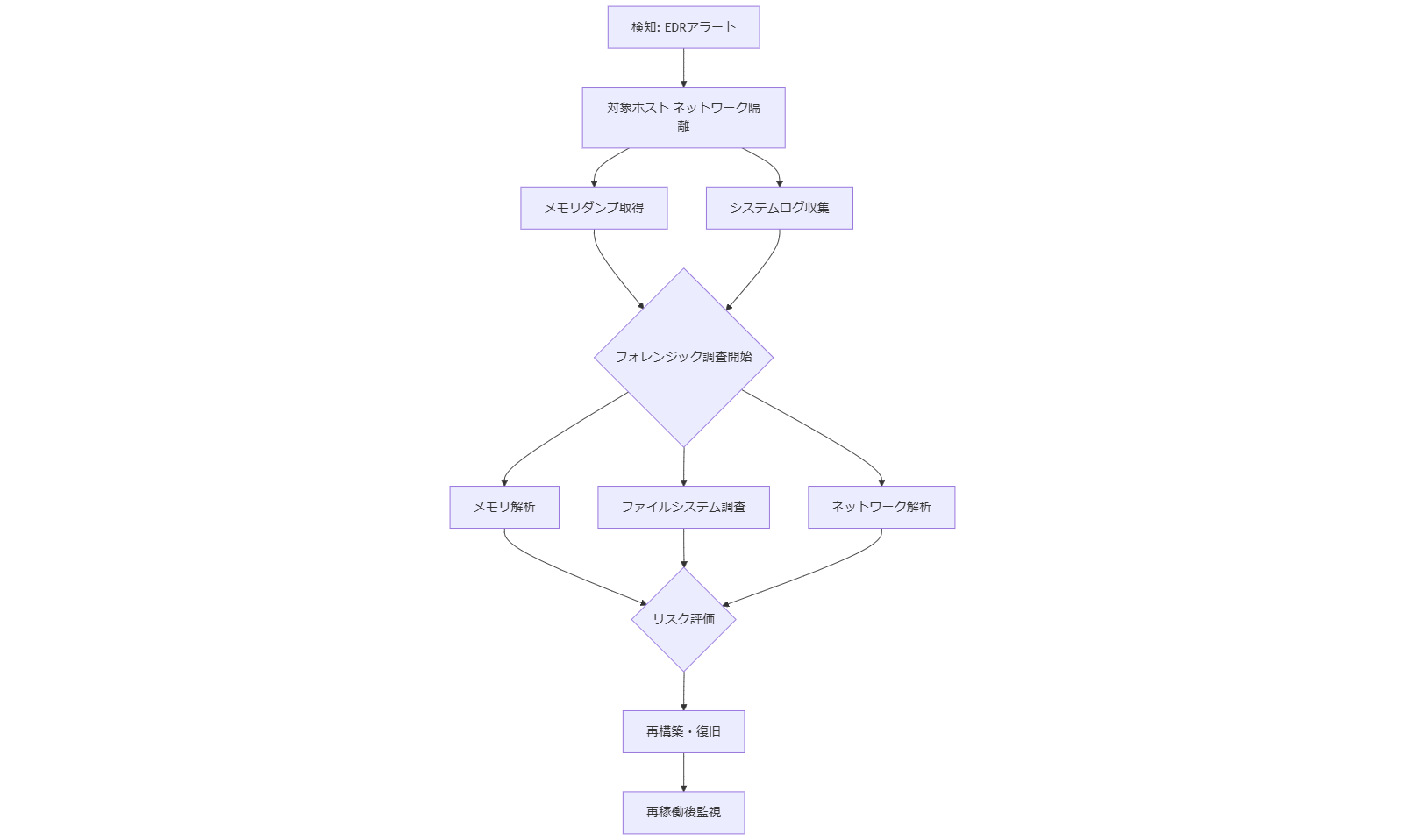

スレッドエグゼキューションハイジャッキングが疑われる場合、まずは攻撃者が侵入経路を確保する前に不正プロセスを隔離する必要があります。政府のガイドラインでは、検知直後に対象ホストをネットワークから切り離し、ログの取得とメモリダンプを優先することが推奨されています。これにより、攻撃者の痕跡が上書きされるリスクを低減できます。[出典:内閣サイバーセキュリティセンター(NISC)『政府機関等の対策基準策定のためのガイドライン(令和5年度版)』]

- ネットワーク隔離: 対象サーバーのスイッチポートを無効化、またはファイアウォールで当該IPの通信を遮断する。

- 証拠保全: /proc/

/mem(Linux)やメモリダンプ(Windows)を取得し、攻撃プロセスの状態を確実に保存する。[出典:重要インフラのサイバーセキュリティ部門におけるリスクマネジメント手引き] - ログ収集: EDR やSIEMから当該ホストのシステムログ、アプリケーションログ、ネットワークログを包括的にダウンロードする。

封じ込めとフォレンジック調査

証拠保全後、フォレンジック調査チームは以下の手順で調査を進めます。まず、感染経路の特定として、システムコールトレースやメモリ上の不審スレッドを解析し、攻撃者がどのプロセスを乗っ取ったかを明確にします。[出典:政府機関等の対策基準策定のためのガイドライン(令和5年度版)]

- メモリ解析: Volatility などのツールでスレッド一覧を取得し、不審な DLL インジェクションや ROPガジェットを探索。

- ファイルシステム調査: /var/log、C:\Windows\System32\winevt\Logs などからログを復元し、攻撃開始時刻と不審プロセスの起動タイミングを特定する。

- ネットワークフロー解析: 侵入後に外部コマンド&コントロール(C2)サーバーとの通信が行われていないか、PCAP やフロー情報を分析する。

- リスク評価: 攻撃範囲(横展開の有無、機密情報流出の可能性など)を評価し、再発防止策を策定する。

復旧と再発防止策

フォレンジック調査の結果を踏まえて、対象システムの再構築を行います。ハードウェア再イメージ化またはクリーンインストールを実施し、OSやミドルウェアは最新パッチを適用します。また、権限設計の見直しを行い、最小権限の原則を厳格に適用します。システム再稼働後は、侵入ポイントのセキュリティパッチ適用状況を継続的に監視し、同様の攻撃を防止します。[出典:IPA『インシデント対応手順ガイド』]

本章では、攻撃発覚直後に「証拠を残しつつシステムを迅速に隔離する重要性」を社内で共有する必要があります。特に「メモリダンプ取得」や「ネットワーク隔離」の具体的手順を、運用担当と開発担当の両方にわかるように簡潔にまとめましょう。

技術者は、フォレンジック調査時に証拠が改変されないよう、取得方法や保管方法を厳格に実施することが重要です。また、初動対応マニュアルを定期的に演習し、スムーズに実行できるように備えましょう。

法令・政府方針・コンプライアンスの整理

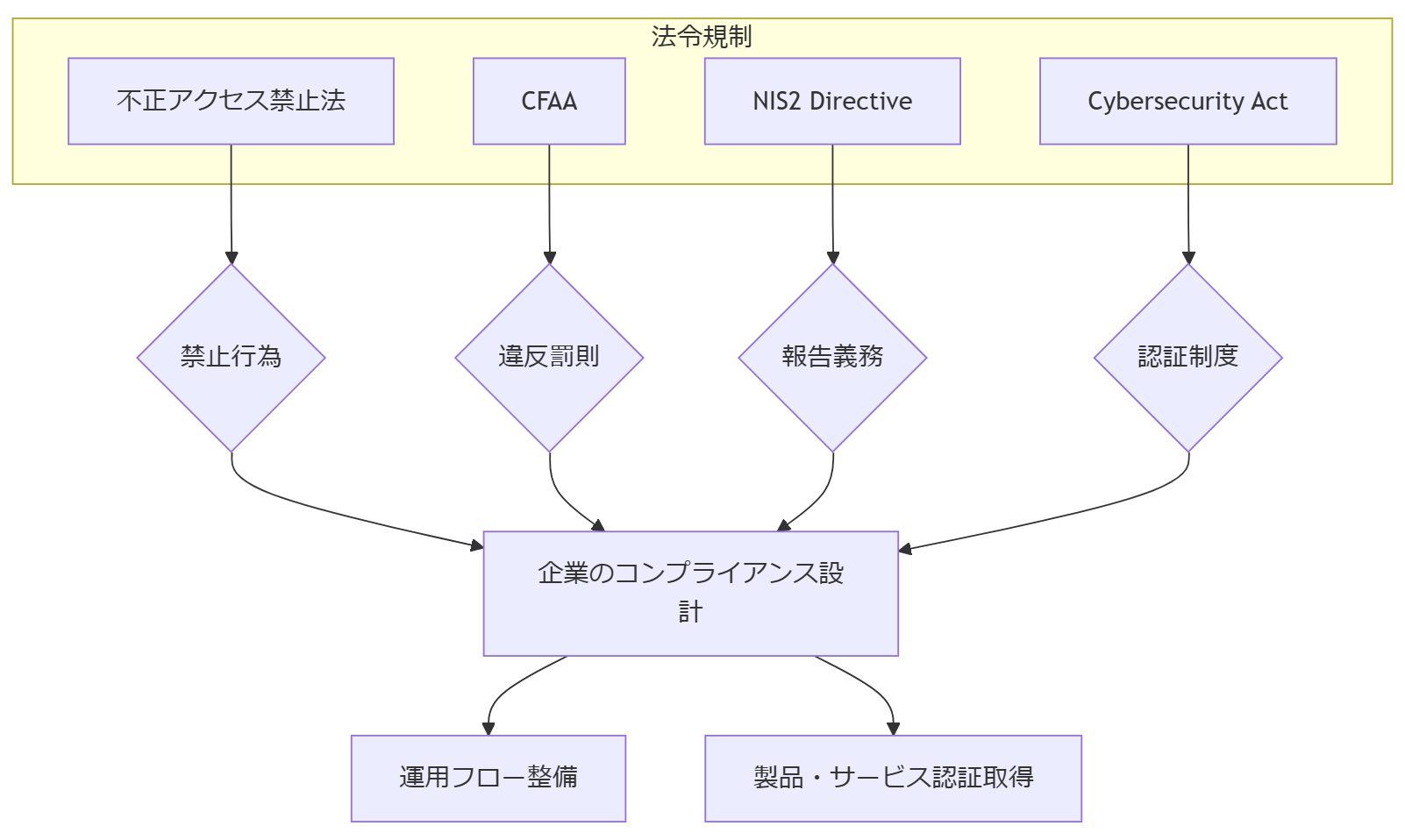

本章では、スレッドエグゼキューションハイジャッキングに関連する主要な法令・政府方針を整理します。日本、米国、EU の各法令を確認し、企業が遵守すべき要件とその影響を明確化します。特に不正アクセス禁止法やComputer Fraud and Abuse Act(CFAA)、NIS2 Directive、Cybersecurity Act の概要とポイントを解説します。

日本:不正アクセス禁止法(不正アクセス行為の禁止等に関する法律)

日本では、不正アクセス禁止法がスレッドエグゼキューションハイジャッキングを含む不正アクセス行為を規制します。本法は最初に平成11年(1999年)に施行され、以降度重なる改正が行われています。平成24年改正では、不正に取得された他人の識別符号(ID・パスワード)を保管する行為も禁止され、違反すると1年以下の懲役または50万円以下の罰金が科されます[出典:警察庁サイバー犯罪対策課『不正アクセス禁止法改正Q&A 平成24年3月』]。

- 第3条:識別符号(ID・パスワード等)を不正に取得する行為の禁止。

- 第6条:不正に取得された識別符号を保管し、かつそれを不正アクセス行為に使用する目的で保持する行為の禁止。

- 都道府県公安委員会の援助措置:企業からの相談に応じた技術支援や情報共有を実施。

企業はシステム設計段階で「正当な権限を持つ者のみが識別符号を取得・保管しうる仕組みを構築」し、ログ管理やアクセス制御を厳格に行う必要があります。[出典:e-Gov 法令検索『不正アクセス行為の禁止等に関する法律』]。

米国:Computer Fraud and Abuse Act(CFAA)

米国においては、Computer Fraud and Abuse Act(CFAA)が不正アクセス全般を規制する主要な連邦法です。CFAA は1986年に制定され、18 U.S.C. § 1030 に規定されています。主な禁止行為は以下の通りです。[出典:U.S. Department of Justice『Computer Fraud and Abuse Act』]。

- 許可なくコンピュータにアクセスし、機密情報を取得する行為。

- 権限を超えてアクセスし、データを改ざん・削除する行為。

- サービス妨害(DoS)行為など、システム運用を妨害する行為。

特に、スレッドエグゼキューションハイジャッキングは、権限昇格や内部プロセスの不正操作を通じて 「権限超過アクセス」 に該当する可能性があります。違反が認定されると、民事訴訟だけでなく刑事罰(最高10年以下の懲役等)が科されるため、企業は社内規程やEULA(エンドユーザー使用許諾契約)を整備し、従業員・取引先に適切なアクセス権限付与と監査ログ取得を徹底する必要があります。[出典:Department of Justice『Prosecuting Computer Crimes』]。

EU:NIS2 Directive(ネットワークおよび情報システムのセキュリティ指令 2022/2555)

EU域内では、NIS2 Directive(Directive (EU) 2022/2555)が2022年12月に採択され、2024年1月に施行されました。この指令は、EU加盟国の重要インフラ事業者に対して高度なサイバーセキュリティ要件を課すものです。対象はエネルギー、輸送、金融、ヘルスケアなど18の重要セクターで、事業者はリスク管理策の実施、定期的なセキュリティ監査、インシデント報告義務を負います。[出典:EUR-Lex『Directive (EU) 2022/2555 on cybersecurity (NIS2)』]。

- リスク管理策の実施:脅威ハンティング、脆弱性スキャン、EDR/IDS導入の義務化。

- インシデント報告義務:重大インシデント発生後72時間以内に主管当局へ報告。

- サプライチェーン管理:サードパーティベンダーのセキュリティ評価と継続的モニタリング。

特にスレッドハイジャッキング対策では、EDR・SIEM による継続的監視および脅威インテリジェンスの共有が求められます。また、EU加盟各国では国内法整備が進んでおり、違反時の制裁金は年商の2%または1000万ユーロのいずれか高い額が科されることがあります。[出典:EU デジタル戦略サイト『NIS2 Directive: new rules on cybersecurity』]。

EU:Cybersecurity Act(Regulation (EU) 2019/881)

Cybersecurity Act は2019年に制定され、ENISA(European Union Agency for Cybersecurity) の常設化と、サイバーセキュリティ認証フレームワークの導入を定めました。具体的には、ICT製品やサービスに対して「低」「中」「高」 のセキュリティレベルごとの認証制度を確立し、市場全体のセキュリティ水準向上を目指しています。[出典:European Commission『The EU Cybersecurity Act』 / BSI 『European Cybersecurity Act』]。

- 製品・サービス認証制度:EUCS(EU Cybersecurity Certification Scheme)によるクラウドサービスの認証。

- ENISA の役割強化:脅威インテリジェンスの提供、認証スキームの運用、標準化推進。

- サプライチェーンセキュリティ:認証製品のサプライヤー情報を公開し、透明性を確保。

この制度により、スレッドハイジャッキング対策が組み込まれたEDR・SIEM製品やサーバーOSは、高認証レベルを取得することでEU域内市場での競争力を高めます。企業は、認証取得済みのソリューション導入を検討することで、NIS2 やGDPR(一般データ保護規則)との連携強化を図れます。

本章で示した法令を理解する際には、「何を禁止されているか」「どのような報告義務があるか」を一文でまとめて共有するのが効果的です。特に NIS2 のインシデント報告義務は72時間以内と短いため、社内運用フローを整備する重要性を強調してください。

技術担当者は、上記法令を満たすために自社で実装すべきセキュリティ要件を具体的にリスト化し、経営層に「リスク低減のための投資効果」を説明できるよう準備することが重要です。

運用コストとROIの試算方法

本章では、スレッドエグゼキューションハイジャッキング対策にかかる初期投資と運用コストを洗い出し、投資対効果(ROI)を試算する方法を解説します。予算編成や経営層への提案資料作成に必要なフレームワークを具体的に示します。

初期投資の内訳

代表的な初期投資項目は以下の通りです:

- EDR/ SIEM 製品導入費用:ライセンス費用、導入コンサルティング費用。

備考:EDR はエンドポイント上の振る舞い検知、SIEM はログ収集・相関分析機能を提供します。 - ハードウェア・インフラ整備:ログサーバー増設、専用ストレージ確保。

備考:ログ増加に備えた拡張性のあるストレージ設計が必要です。 - フォレンジックツール購入:メモリ解析、ディスクイメージ取得ツール。

備考:Volatility や X-Ways Forensics などが該当します(ライセンス費用要確認)。 - 教育・研修費用:セキュリティ研修、フォレンジック演習、PenTestサービス利用。

備考:年2回程度の演習を想定し、外部講師招へいや教材制作費を含めます。

運用コストの項目化

初期投資後の運用コスト項目としては以下があります:

- ライセンス更新費用:EDR/ SIEM の年間ライセンス維持費。

- セキュリティ担当人件費:セキュリティアナリスト、フォレンジックエンジニアの稼働コスト。

備考:想定作業としては、24時間365日体制のモニタリング(SOC 運用)を想定。 - インフラ維持・バックアップ費用:ログ保存サーバー、バックアップストレージの運用費。

備考:ログ量の増加に伴うストレージ追加費用を試算に含める。 - 定期的な脆弱性診断・PenTest費用:年1回の外部委託費用を想定。

備考:組織規模やシステム数によって大きく変動するため、具体的見積もりが必要です。

損害リスクの定量化モデル

スレッドエグゼキューションハイジャッキングによる損害を定量化するモデル例は以下の通りです:

| 項目 | 前提値 | 単位コスト | 試算式 |

|---|---|---|---|

| システム停止損失 | 2時間 | 100万円/時 | 2 × 100 = 200万円 |

| 情報漏えい賠償リスク | 10万件分の個人情報 | 5000円/件 | 10万 × 5000 = 50億円 |

| 復旧コスト | 10名 × 8時間 | 1万円/時 | 10 × 8 × 1 = 80万円 |

備考:上記はモデル例であり、実際の損害は企業規模や業種、取り扱うデータの機密性によって大きく変動します。

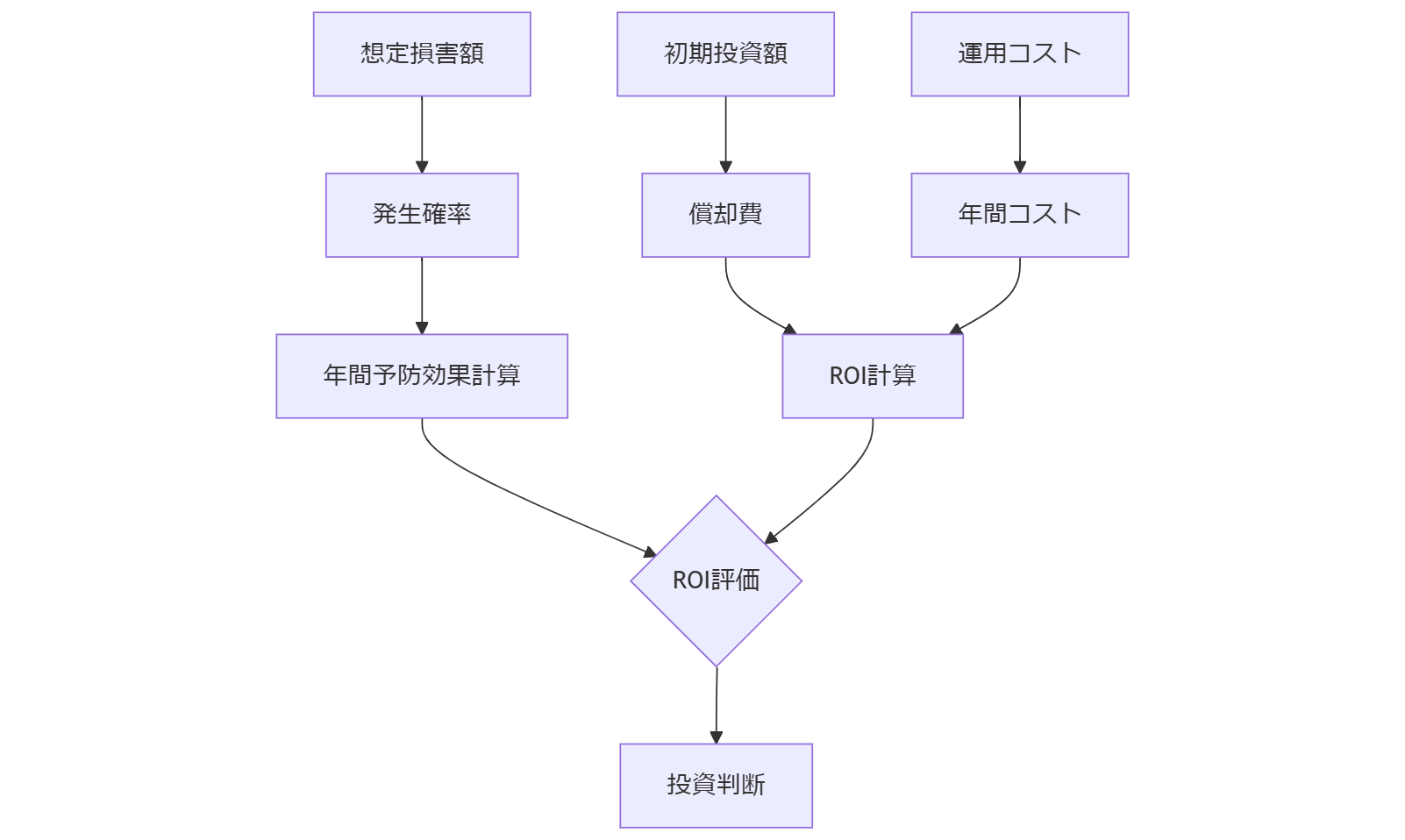

ROI 試算フレームワーク

投資対効果(ROI)の計算式例は以下の通りです。[出典:総務省『サイバーセキュリティ対策に係る投資効果評価マニュアル』]。

- ROI[%] = (年間予防効果 − 年間コスト) ÷ 年間コスト × 100

- 年間予防効果:想定損害額 × 発生確率

- 年間コスト:初期投資償却費+運用コスト

具体例を示します。

- 想定損害額:5億円

- 発生確率:1%

- 年間予防効果:5億 × 0.01 = 500万円

- 初期投資償却:1000万円/5年 = 200万円/年

- 運用コスト:300万円/年

- 年間コスト合計:200 + 300 = 500万円

- ROI = (500 − 500) ÷ 500 × 100 = 0%

上記の例では投資対効果がゼロとなりますが、実際には法令罰則やレピュテーションリスクを考慮し、定性的価値も加味する必要があります。

本章では「投資に対してどれだけのリスク削減効果が見込めるか」を簡潔に社内に共有してください。特に「情報漏えい賠償リスクの試算」はインパクトが大きいので、モデルを示して説明しましょう。

技術担当者は、ROI 試算だけでなく定性的な価値(ブランド保護、顧客信頼維持など)も考慮し、経営層に提案資料を作成することが重要です。

今後2年の法令とコスト・社会情勢変化の予測と対応策

本章では、2025年6月時点から今後2年間に予測される日本、米国、EUの法令改正動向および社会情勢の変化が企業のサイバーセキュリティ対策に与える影響を解説し、対応策を示します。特に、遠隔勤務やサプライチェーンリスクの増大に伴う攻撃の高度化を念頭に置いて、柔軟な運用フロー整備を提案します。

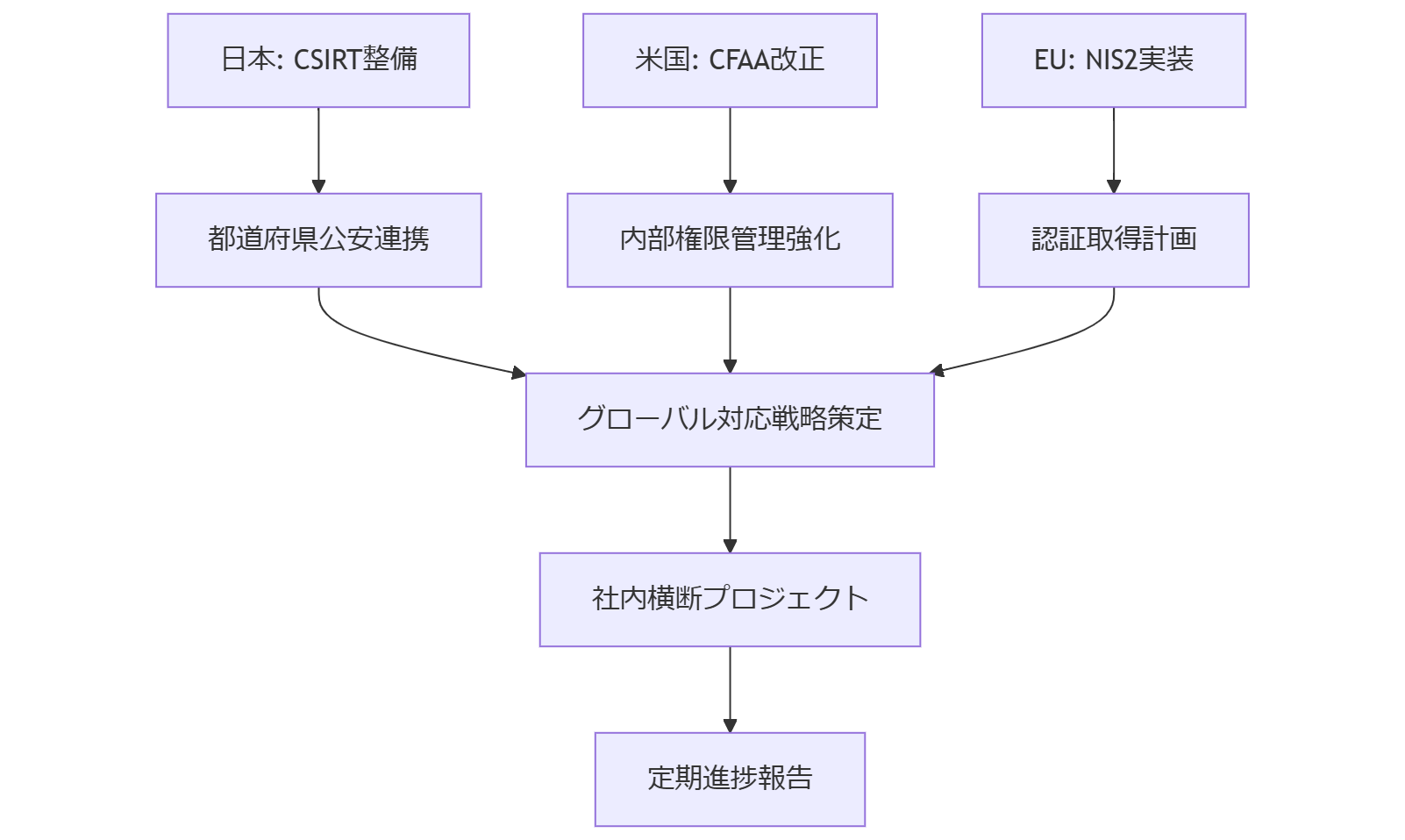

日本:サイバーセキュリティ基本法改正動向

2024年4月に施行されたサイバーセキュリティ基本法改正では、国と地方公共団体が連携してISAC(Information Sharing and Analysis Center)を通じた情報共有を強化することが明記されました。今後2年間で、2025年末までに各省庁横断のCSIRT創設が政府方針として検討されています。これにより、企業は都道府県公安委員会や内閣サイバーセキュリティセンターと連携しやすくなります。[出典:内閣官房『サイバーセキュリティ基本法の一部を改正する法律(令和6年法律第15号)』]

- 都道府県公安委員会と連携した警察庁CIRC※設置強化。

- 官民横断のサイバー演習の定期化。年2回以上の訓練実施。

- 中小企業支援として、補助金制度の拡充(2024年~2026年)。

これに伴い、企業は早期報告フローの見直しと、政府主導の脅威共有プラットフォームへの登録を検討する必要があります。[出典:総務省『サイバーセキュリティ中小企業支援ガイドライン(令和6年版)』]

米国:CFAA改正およびSEC サイバーガバナンス規則

米国では、2025年初からCFAA(18 U.S.C. § 1030)の適用範囲拡大改正案が議会に提出されています。改正案では、不正アクセスの定義を拡大し、内部関係者の過剰権限利用も含める予定です。さらに、米国証券取引委員会(SEC)は2024年12月にサイバーガバナンス規則を採択し、上場企業に対してインシデント報告基準やガバナンス体制の強化を義務付けました。[出典:U.S. Securities and Exchange Commission『Cybersecurity Risk Management, Strategy, Governance, and Incident Disclosure』2024]

- CFAA改正案:内部アクセス権限の逸脱も違法行為とみなす拡大規定。

- SEC規則:重大インシデントの発生から4営業日以内に報告。

- サプライチェーンのリスク管理強化:ベンダー監査要件の追加。

企業は、内部監査およびシステム権限管理を強化するとともに、ベンダーリスク評価のフレームワークを早急に整備する必要があります。[出典:U.S. Department of Homeland Security『National Cyber Strategy of the United States of America』2023]

EU:NIS2 実装進捗とGDPR 関連拡張

EU域内では、2024年1月からNIS2が順次国内法化されており、各加盟国は2025年末までに完全実装を目指しています。加えて、2025年6月にはGDPR(一般データ保護規則)の改正案が議論され、追加的なセキュリティ義務と罰則強化が提示されました。主なポイントは以下の通りです。[出典:European Commission『Proposal for an EU Data Protection Regulation』2025]

- NIS2の実装状況:2025年末までにすべての重要インフラ事業者が対象要件を満たす。

- GDPR改正案:違反時の罰金上限を年商の4%または2000万ユーロに引き上げ。

- サイバーセキュリティ認証制度の義務化:EUCS 認証の取得促進。

その結果、企業はGDPR対応部門とセキュリティ運用部門の連携強化および、認証取得済みソリューションへの移行計画を策定する必要があります。[出典:ENISA『NIS2 Implementation Guidance for Member States』2024]

本章では、今後の法令改正や罰則強化の概要を「経営リスク」として経営層に示すことが重要です。特に、罰金額や報告期限の変更は具体的な数字で共有してください。

技術者は、各地域で必要なコンプライアンス対応をリスト化し、社内横断で連携体制を構築することが求められます。また、リスクマネジメント委員会への定期的な進捗報告を準備しましょう。

必要な資格・人材育成と募集要件

本章では、スレッドエグゼキューションハイジャッキング対策を担う人材に必要な資格や育成ロードマップ、募集要件の例を示します。組織のセキュリティ文化を醸成し、技術者が継続的にスキルアップできる体制構築が目的です。

推奨資格一覧とその取得メリット

| 資格名 | 概要 | 対象者 | メリット |

|---|---|---|---|

| 情報処理安全確保支援士 | 国家資格で、セキュリティ対策の実践能力を認定 | 中級~上級技術者 | 信頼性向上、政府案件参画時の要件 |

| CISSP | 国際的に認知度の高い情報セキュリティ資格 | 中級~上級技術者 | グローバル標準の知識習得、転職市場価値向上 |

| CEH | 倫理的ハッカー向けの技術的試験 | エンジニアレベル | 攻撃手法理解と防御スキル習得 |

| CISA | 監査・ガバナンスに特化した資格 | 管理者・監査担当 | 内部監査体制構築、ガバナンス強化 |

これら資格取得を目指すことで、組織内のセキュリティナレッジを標準化でき、外部顧客への信頼性も高まります。[出典:IPA『情報処理安全確保支援士制度概要』]

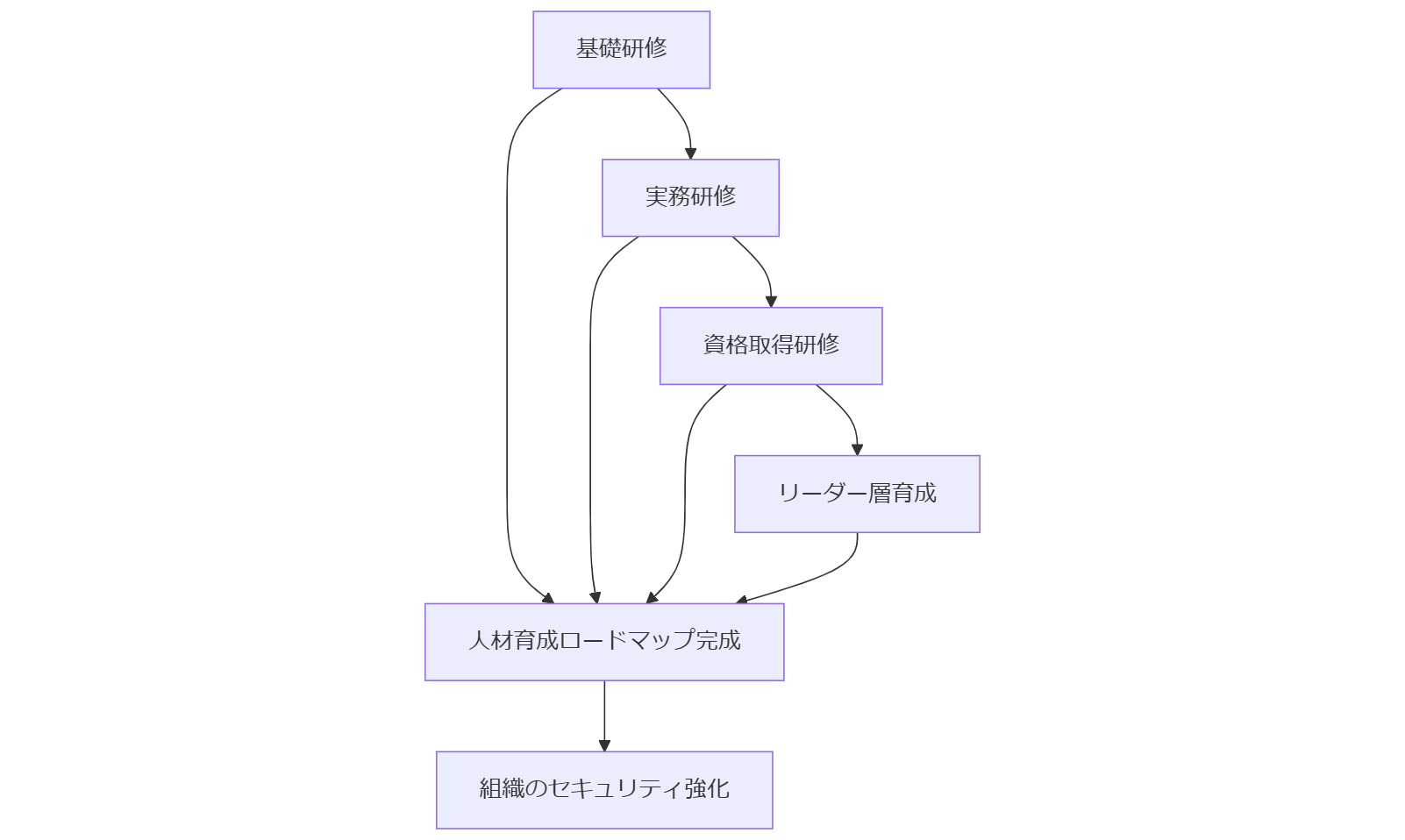

人材育成ロードマップ

以下は、新入社員から管理職までのセキュリティ人材育成ステップ例です。

- 基礎研修(入社~1年目): セキュリティ基礎知識、OS/ネットワーク基礎、SOC運用の理解。

- 実務研修(2年目~3年目): EDR運用、フォレンジック演習、脆弱性診断の実践。

- 資格取得・専門研修(4年目~5年目): 情報処理安全確保支援士取得、CISSP/CEH受験、CSIRT運用演習。

- リーダー層育成(6年目~): セキュリティポリシー策定、プロジェクトマネジメント、インシデントレスポンス指導。

企業は、上記ロードマップに基づく研修費用、OJT 計画、外部演習参加の予算を毎年確保する必要があります。[出典:経済産業省『IT人材育成企画書』]

募集要件例と職務内容

以下は、スレッドハイジャッキング対策を担うセキュリティアナリストの募集要件例です。

- 必須スキル:EDR/ SIEM 運用経験、Linux/Windows メモリ解析の知識、フォレンジックツール使用経験。

- 歓迎スキル:情報処理安全確保支援士、CISSP 等の資格保有、脆弱性診断(OWASP Top10 など)の経験。

- 職務内容:攻撃ログ解析、脅威ハンティング、インシデントレスポンス対応、セキュリティレポート作成。

- 求める人物像:技術的好奇心が強く、調査結果をわかりやすく文書化・報告できる方。

本章の内容は「どのようなスキルセットを社内で育成し、どのタイミングで外部採用するか」を検討する際に共有してください。特に、資格取得のメリットを明確化することが重要です。

技術者は、自身のスキルギャップを洗い出し、上位資格取得に向けた学習プランを策定することが大切です。また、後輩へのOJTを通じて人材育成を促進しましょう。

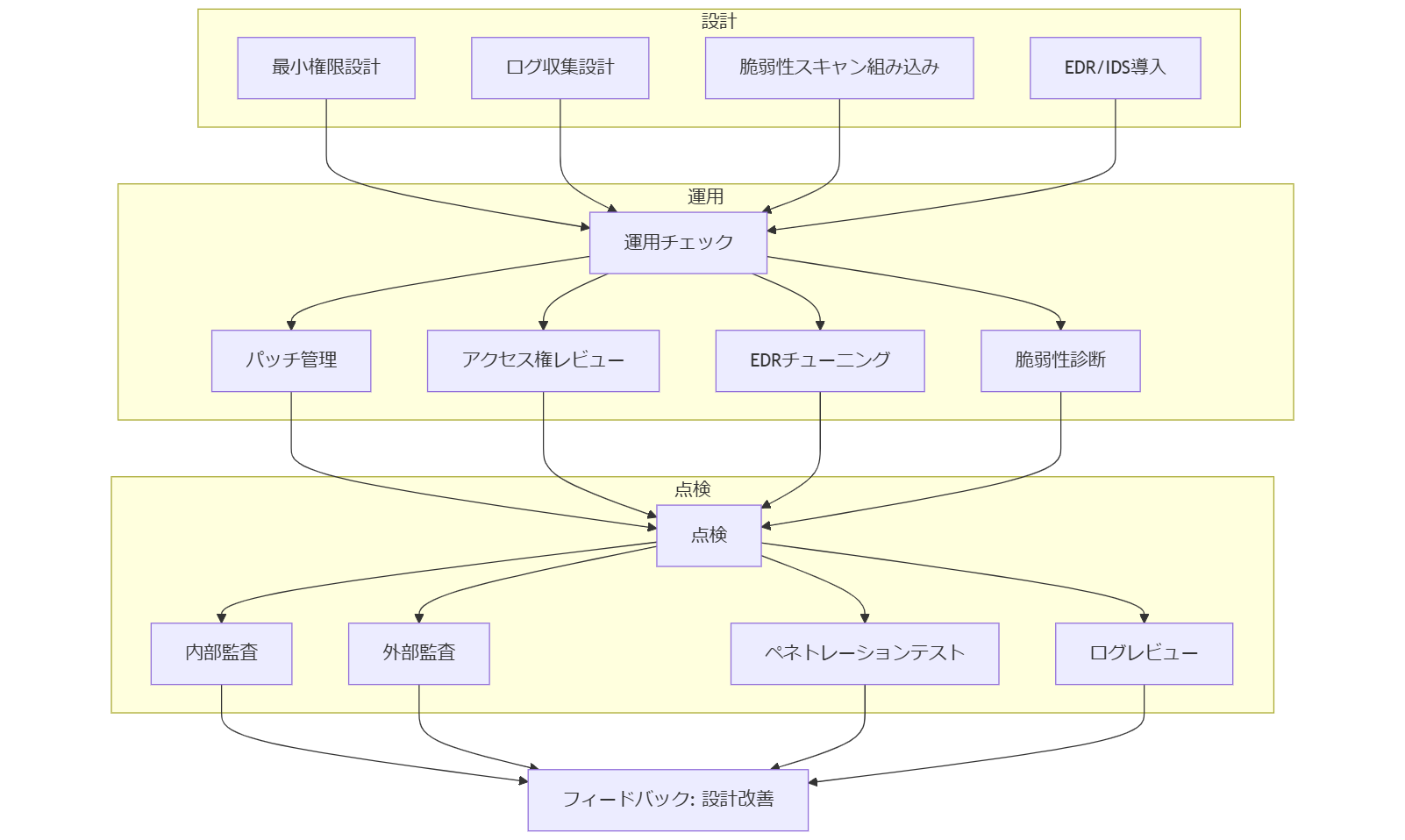

システム設計〜運用〜点検の具体的アプローチ

本章では、スレッドエグゼキューションハイジャッキングを見据えたシステム設計から運用、点検に至る具体的アプローチを解説します。最小権限設計、ログ収集設計、定期監査フローを含む包括的手順を示します。

システム設計時の留意点

設計段階では、以下のポイントを考慮してください:

- 最小権限の原則:サービスアカウントは必要最小限の権限のみ付与し、管理者権限を極力分離。

- ログ収集設計:OSログ、アプリケーションログ、プロセスイベントログを統合できるSIEMプラットフォームを選定。[出典:内閣サイバーセキュリティセンター『ログ管理ガイドライン』]

- 脆弱性スキャン組み込み:CI/CDパイプラインに静的解析(SAST)と動的解析(DAST)を組み込み、リリース前に自動で脆弱性診断を実行。

- EDR/IDS/IPS導入:エンドポイントおよびネットワークでの不審挙動を早期に検知し、リアルタイムでアラート発生。

運用フェーズのチェックポイント

運用段階では、定期的に以下を実施します:

- パッチ管理:OS・ミドルウェアのセキュリティパッチ適用状況を毎週チェックし、30日以内に適用。

- アクセス権レビュー:ID管理システムで、月次で権限レビューを実施し、不要な権限を削除。

- EDR チューニング:誤検知を減らすため、ホワイトリスト/ブラックリストのルールを四半期ごとに見直し。

- 定期的な脆弱性診断:年2回の外部委託脆弱性診断を実施し、問題点を優先度別に対応。

点検(監査)フロー

点検フェーズでは、以下を定期的に実施してください:

- 内部監査:半期ごとに情報システム部門による監査を実施し、運用プロセスの遵守状況を確認。[出典:経済産業省『情報セキュリティ監査ガイドライン』]

- 外部監査:年1回の第三者監査を実施し、法令やISO/IEC 27001準拠状況を確認。

- ペネトレーションテスト:重要システムを対象に年1回実施し、攻撃シナリオ別に脆弱性を評価。

- ログレビュー:SIEM で生成されたアラートを週次でレビューし、未対応のアラートを解消。

本章のポイントは「設計→運用→点検が一体となったサイクル」を社内で共有することです。特に「パッチ適用」「権限レビュー」「脆弱性診断」のサイクル体制を具体的に説明しましょう。

技術者は、設計フェーズでのセキュリティ要件を運用・点検フローに確実につなげるために、ドキュメント化と定例会議でのレビュー体制を構築してください。

BCP(事業継続計画)策定のポイント

本章では、スレッドエグゼキューションハイジャッキングによるインシデント発生時に備えたBCP(事業継続計画)の策定ポイントを解説します。特に、データ三重化保存と運用三段階(通常時、無電化時、システム停止時)のオペレーションフロー設計について具体例を示します。

データ三重化保存の基本

BCPにおけるデータ保存は、オンサイト(ローカルバックアップ)、オフサイト(遠隔地バックアップ)、クラウド(別リージョン)の三重化が基本です。以下に具体例を示します。[出典:内閣府『事業継続計画(BCP)策定指針』]

| 保存先 | 方式 | 復旧時間目標(RTO) | 復旧時点目標(RPO) |

|---|---|---|---|

| オンサイト | NASやSANへの定期バックアップ | 1時間以内 | 15分以内 |

| オフサイト | 遠隔地データセンターへの夜間レプリケーション | 4時間以内 | 1時間以内 |

| クラウド | 別リージョンへのリアルタイムレプリケーション | 15分以内 | 5分以内 |

運用三段階のオペレーションフロー

BCP運用は以下の三段階に分けて設計します:

- 通常時:EDR/IDS稼働、定期バックアップ実施、四半期ペネトレーションテスト。

- 無電化時:UPS/蓄電システムで限定的にログ収集継続、オンプレミスサーバー停止時はリモートバックアップでデータ保全。

- システム停止時:DRサイト(セカンダリDC)へのフェイルオーバーを実施し、重要業務のみ稼働を継続。

ユーザー数10万人以上の大規模環境では、各部門ごとに復旧優先度を設定し、復旧スプリントを細分化します。[出典:総務省『大規模事業者向けBCPガイドライン』]

デジタルフォレンジック要件のBCP組み込み

インシデント発生時にフォレンジック証跡を確保するため、BCP計画には以下を組み込みます:

- メモリダンプの遠隔保管:取得後すぐにオフサイトへ転送し、破壊リスクを回避。

- ログバックアップ頻度の向上:無電化時でも5分間隔でログをクラウドに送信。

- 証跡管理手順書の整備:誰が、いつ、どのように証跡を保全するか明確化。

本章では「BCPの三段階運用」をシンプルに共有してください。特に「無電化時」および「システム停止時」のオペレーションフローを具体的に示し、各部門の責任範囲を明確化しましょう。

技術者は、BCP計画が実戦的に機能するよう、定期演習や訓練を通じてオペレーションフローの定着を図ることが重要です。

関係者一覧と注意点〜外部専門家へのエスカレーション

本章では、スレッドエグゼキューションハイジャッキング対策に関与する関係者を一覧化し、それぞれに必要な注意点を示します。さらに、外部専門家へのエスカレーションフローを解説し、情報工学研究所(弊社)への相談方法を案内します。

社内関係者と注意点

- 経営層(取締役会・監査役会)

注意点:投資対効果、事業継続リスクを平易に説明し、承認を得る。 - 情シス部門(IT部門)

注意点:技術的要件と運用コストのバランスを取り、実装計画を策定する。 - 内部監査部門

注意点:コンプライアンス要件と実運用の乖離をチェックし、改善提案を行う。 - 法務部門

注意点:国内外法令の遵守状況をレビューし、契約書や通知文面の妥当性を担保する。 - 広報部門

注意点:インシデント発生時の社外向け声明文テンプレートを準備し、タイムリーな情報発信体制を構築。 - 人事部門

注意点:セキュリティ教育・研修計画を統括し、人材育成ロードマップを社内周知する。

外部専門家へのエスカレーション

スレッドハイジャッキングの深刻なインシデント発生時は、情報工学研究所(弊社)への相談を推奨します。以下はエスカレーションのフロー例です:

- 社内インシデント対応チームが初動対応を実施。

- フォレンジック調査において社内だけで対応困難と判断した場合、弊社(情報工学研究所)へ連絡。お問い合わせフォームから相談内容を送付。

- 弊社がリモート/オンサイトで詳細調査を実施。メモリ解析、C2サーバー特定、マルウェア解析結果を報告。

- 弊社提供の改善提案に基づき、社内運用フローとインフラを強化。

外部専門家へエスカレーションする判断基準としては、「社内リソースでは手が回らない証拠解析」「法的手続きが必要な場合」「迅速な復旧が経営に与えるインパクトが大きい場合」などが挙げられます。

本章では「どのタイミングで外部専門家(情報工学研究所)に依頼するべきか」を明確に示してください。特に「初動対応完了後のフォレンジック調査フェーズ」でのエスカレーション判断を共有しましょう。

技術者は、エスカレーションフローを理解したうえで、社内で必要な情報を速やかにまとめ、問い合わせフォームへの相談内容を正確に記載できるよう準備してください。

おまけの章:重要キーワード・関連キーワードマトリクス

以下に、本記事で使用した重要キーワードと関連キーワードをマトリクス形式でまとめ、説明を示します。

| キーワード | 説明 |

|---|---|

| スレッドエグゼキューションハイジャッキング | 正規プロセスのスレッドを不正に乗っ取り、任意のコードを実行する攻撃手法。 |

| Process Hollowing | 正規プロセスを起動後、メモリ領域を別のPEで上書きし、不正コードを実行させる手法。 |

| DLLインジェクション | 対象プロセスに悪意あるDLLを読み込ませ、内部で不正関数を呼び出す攻撃。 |

| ROPチェーン | 既存ライブラリ内のガジェットを連携させ、任意の処理を実行する攻撃手法。 |

| EDR(Endpoint Detection and Response) | エンドポイント上の振る舞いを監視し、異常を検知して対応するセキュリティソリューション。 |

| SIEM(Security Information and Event Management) | ログ情報を統合・相関分析し、インシデントをリアルタイムで検知するシステム。 |

| デジタルフォレンジック | 電子的証拠(メモリダンプ、ログ、ファイルシステムなど)を解析し、攻撃経路を特定する手法。 |

| BCP(事業継続計画) | 事業中断時に備え、事業継続を確保するための計画。三重化保存やシステム停止時フローを含む。 |

| 不正アクセス禁止法 | 日本において、識別符号の不正取得や不正アクセス行為を禁止する法律。 |

| CFAA(Computer Fraud and Abuse Act) | 米国において、コンピュータ不正アクセス行為を規制する連邦法。 |

| NIS2 Directive | EU域内の重要インフラ事業者に高度なサイバーセキュリティ要件を課す指令。 |

| Cybersecurity Act | ENISA の常設化とサイバーセキュリティ認証フレームワーク導入を定めるEU規則。 |