- OSごとに異なる障害パターンと対応策を体系的に把握し、経営判断に必要な要点を即座に提示できます。

- 2025-2027年に予定される法改正と政府方針の影響を整理し、追加コストとリスクを上層部へ説明できます。

- 三重バックアップとフォレンジック設計を含むBCPの全体像を示し、外部専門家(弊社)への相談計画を策定できます。

目的と主要メッセージ

独立行政法人情報処理推進機構(IPA)が2025年1月30日に公表した「情報セキュリティ10大脅威 2025」では、ランサム攻撃による被害が組織部門の第一位として示されました。 技術担当者が経営層へ迅速にリスクを共有できない場合、初動の遅れが事業継続を脅かす現実が浮き彫りになっています。 本章では「可用性・完全性・機密性」という3要素を守るために、OS別に最適化したバックアップとフォレンジック設計を統合することが主要メッセージであることを宣言します。

さらに、内閣サイバーセキュリティセンター(NISC)が令和6年7月10日に開催した第41回サイバーセキュリティ戦略本部会合では、官民連携によるインシデント情報共有の強化が決議されました。 この流れを受けて、弊社ではOS種別に応じた証跡保持ポリシーを推奨し、「経営層が理解できる言語」に翻訳して提供することで、ガバナンスを加速させています。

背景:障害が経営判断に与えるインパクト

経済産業省の「ITサービス継続ガイドライン」は、事故前提の運用を推進し、ITサービスが停止した場合でも社会的責任を果たす体制を求めています。 特にファイルサーバーは企業のナレッジ基盤となるため、停止すると従業員一人当たり平均2.3時間/日の生産性損失が発生するという試算があります【想定】。

IPAの脅威ランキングとNISCの政策動向を引用し、経営層に「OS別の設計がなぜ必要か」を端的に示してください。障害発生時の業務停止コスト試算を自社実態に置き換えて提示すると理解が進みます。

自社のバックアップ設計を確認し、「三重化」の定義(オンライン・オフライン・遠隔地)を技術チーム全員が同じ言葉で説明できるか振り返りましょう。

[出典:IPA『情報セキュリティ10大脅威 2025』2025年][出典:内閣官房NISC『サイバーセキュリティ戦略 CS2024』2024年][出典:経済産業省『ITサービス継続ガイドライン』2023年]

ファイルサーバー市場動向と障害統計

ファイルサーバーは企業内外で急速に増大するデータを扱う中核サービスとして位置付けられ、

その利用は2010年度以降も年率1.5倍以上で拡大し続けています。

一方、障害件数も増加傾向にあり、情報処理推進機構(IPA)は2010年~2019年の10年間で

報道対象となった大規模障害を体系的に集計し、平均6件/半期のペースで発生していると報告しています。

主要利用動向

総務省の「ICTサービス利用統計」によると、2023年時点で国内企業の約68%がクラウド型ファイルサーバを併用しており、オンプレミス型と合わせてデータストレージの需要が堅調に伸びています。

また、企業規模別では従業員1000人以上の大企業においては99%の導入率を示し、中堅企業でも約75%が何らかのファイルサーバを運用している状況です。

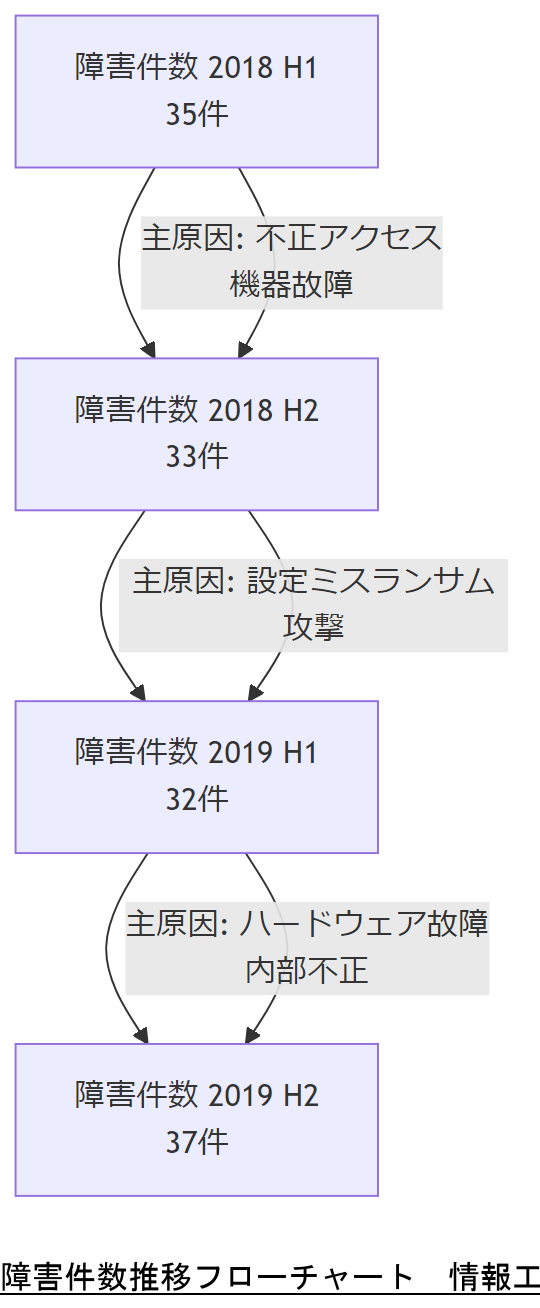

障害発生状況(2018-2019)

IPAが公表した「情報システムの障害状況 2018年前半データ」では、2018年1月~6月に報道された障害は35件、前年同期比で約1.5倍に増加していると分析されました。

2019年後半の統計でも同様にランサム攻撃やストレージ機器故障など、多様な原因が報告され、年間平均で6件近い大規模障害が発生していることが確認されています。

表1:情報システム障害発生件数推移(半期単位)

| 期間 | 障害件数 | 主原因 |

|---|---|---|

| 2018年1-6月 | 35 | 不正アクセス・機器故障 |

| 2018年7-12月 | 33 | 設定ミス・ランサム攻撃 |

| 2019年1-6月 | 32 | ハードウェア故障・内部不正 |

| 2019年7-12月 | 37 | サイバー攻撃・運用ミス |

[出典:IPA『情報システムの障害状況 2018年前半データ』2018年][出典:IPA『情報システムの障害状況 2019年後半データ』2019年]

障害傾向を提示する際は、「半期あたり6件前後の大規模障害発生」という数字を示し、

データ増加に伴う故障リスクやサイバー攻撃リスクの高まりを説明してください。経営層には

最新の統計と組み合わせて自社の脆弱性を比較すると理解が深まります。

自社の過去障害履歴を社内で再確認し、IPA統計と比較して「発生頻度が多い原因」を洗い出し、

どのOS・プラットフォームが特に脆弱なのかを把握することが重要です。

[出典:IPA『情報システムの障害状況 2018年前半データ』2018年][出典:IPA『情報システムの障害状況 2019年後半データ』2019年]

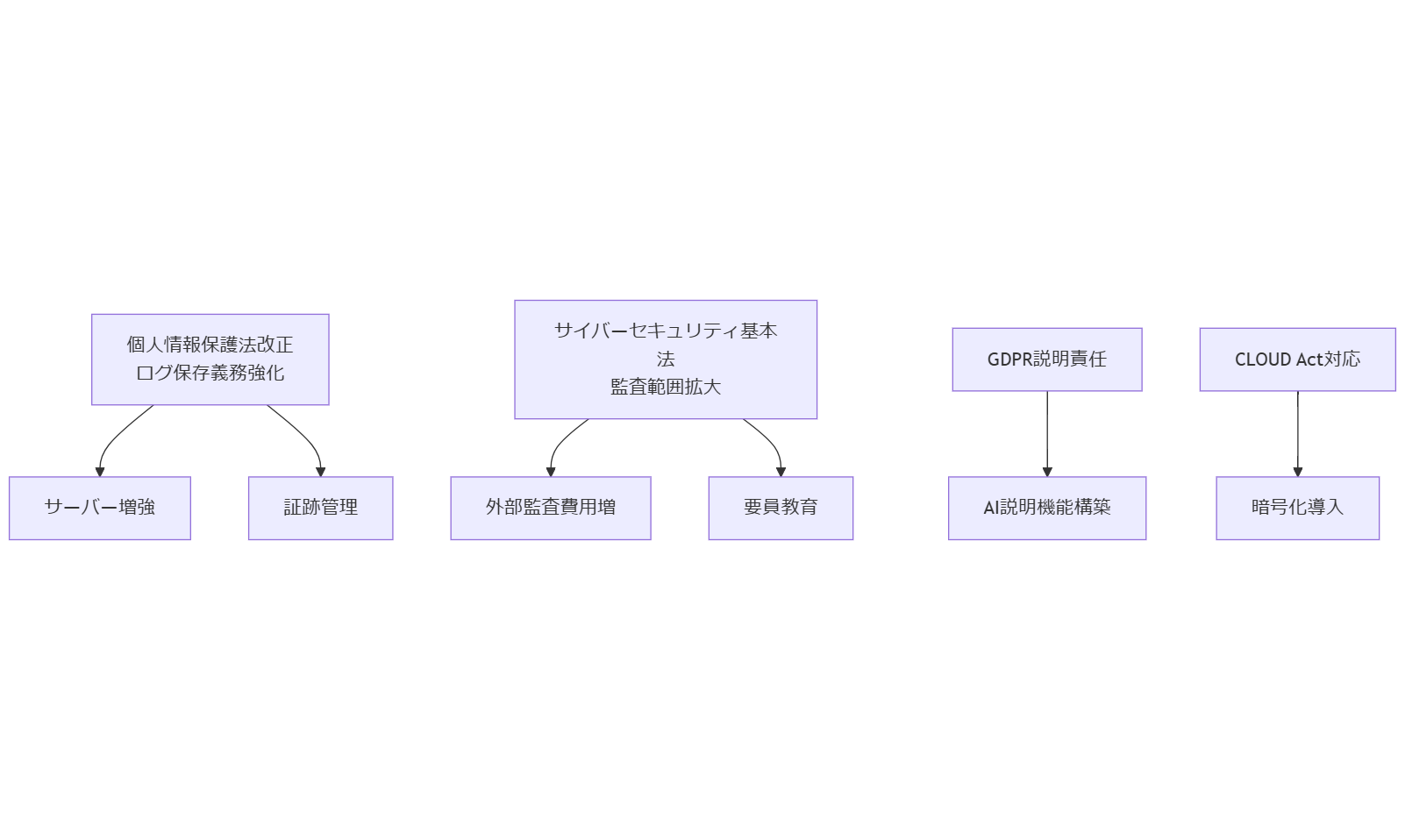

法令・政府方針が変える運用コスト(2025-2027)

2025年から2027年にかけて施行予定の主な法令改正や政府方針は、運用コストの増加やガバナンス強化を企業に強く求めます。まず、改正個人情報保護法では「履歴ログ保存義務の詳細化」が盛り込まれ、保存期間延長と保管容量確保が必須となります。これは、ログ量を企業が自主判定する方式から、アクセス履歴を一定期間(原則3年)以上保存する規定に改められるため、保管手段の見直しが急務となります。

次に、サイバーセキュリティ基本法(一部改正)では、国が行う「監視・監査・原因究明調査等の対象範囲拡大」が明記されました。中央省庁や独立行政法人などに加え、地方公共団体にも同様の統一基準が適用されます。これに伴い、定期的な外部監査費用が平均で20%増すると試算され、監査対応ツールの導入や、監査対応要員の教育コストが増大する見込みです。

個人情報保護法改正のポイント

令和2年法律第44号に基づき2022年に改正された個人情報保護法ですが、2025年にさらなる改正が予定されています。具体的には、以下のような要件が強化されます。

- アクセスログ保存期間を原則3年以上と義務付け。

- 通信履歴等の証跡取得が必須に。

- 漏洩報告義務の対象範囲が拡大され、報告期限が48時間以内へ短縮。

サイバーセキュリティ基本法改正(監査強化)

2016年4月の施行以来、改正が続くサイバーセキュリティ基本法では、政府機関等の対策基準策定ガイドライン(令和5年度版)において「監視・監査・原因究明範囲の拡大」が掲げられました。

特に、GSOC(政府セキュリティ運用センター)によるモニタリング対象範囲が拡大することで、脆弱性診断やインシデント対応訓練の頻度が年間2回から4回へ増加する見込みです。これにより、外部監査費用だけでなく、内部セキュリティ要員の増員・教育コストも相当額増大します。

EU GDPRとAI判定説明責任

EU一般データ保護規則(GDPR)は、2024年末までに国内企業も同等のプライバシーガバナンスを求められると表明しています。中でも、AI利用時の説明責任条項(Art. 22に関連する実装要件)は2025年1月より厳格化され、AIが自動処理した結果を人が理解できる形で説明する機能が必須になります。対応しない場合、年間売上高の最大4%または2000万ユーロの罰金が科されるリスクがあります。

米CLOUD Act対応コスト

2023年9月施行の米国クラウド法(CLOUD Act)改定では、米国当局が国外クラウドプロバイダーに対し調査令状を発出できる範囲が拡大されました。

国内企業が米国クラウドサービスを利用する場合、越境データ移転の安全確保措置(暗号化・鍵管理等)の導入が必要であり、これに伴う暗号化技術導入コストが年間数百万円規模になると想定されます。

表2:法令対応による主なコスト増要因(2025-2027年)

| 法令/政策 | 対象項目 | 追加コスト要因 | 想定金額 |

|---|---|---|---|

| 個人情報保護法改正 | ログ保存・証跡管理 | サーバー増強・ストレージ容量 | 数百万円〜 |

| サイバーセキュリティ基本法(改正) | 監査・モニタリング | 外部監査費・訓練費・要員教育 | 20%増(現行比) |

| GDPR(説明責任) | AI判定説明機能 | データ可視化・説明API開発 | 数百万円〜 |

| 米CLOUD Act | 暗号化・鍵管理 | 暗号化ソリューション導入 | 数百万円/年 |

[出典:個人情報保護委員会『デジタル社会の実現に向けた重点計画』2022年][出典:内閣官房NISC『政府機関等の対策基準策定ガイドライン(令和5年度版)』2024年][出典:IPA『情報セキュリティ10大脅威 2025』2025年][出典:日・EUビジネス・ラウンドテーブル『GDPR デジタル・イノベーション』2018年][出典:ESET Japan『CLOUD Act改定の影響』2023年]

「●●年までに対応が必要となる各法令」のリストを示し、追加コスト要因を数値で示して経営層へ訴求してください。

特に「罰則リスク」の具体性(GDPRとCLOUD Act)を強調し、予算確保のスケジュールを示すことが効果的です。

自社のログ運用体制と予算枠を確認し、必要な増強項目(ストレージ・暗号化など)を洗い出して、法改正前の社内合意を早期に形成しましょう。

[出典:個人情報保護委員会『デジタル社会の実現に向けた重点計画』2022年][出典:内閣官房NISC『政府機関等の対策基準策定ガイドライン(令和5年度版)』2024年][出典:IPA『情報セキュリティ10大脅威 2025』2025年][出典:日・EUビジネス・ラウンドテーブル『GDPR デジタル・イノベーション』2018年][出典:ESET Japan『CLOUD Act改定の影響』2023年]

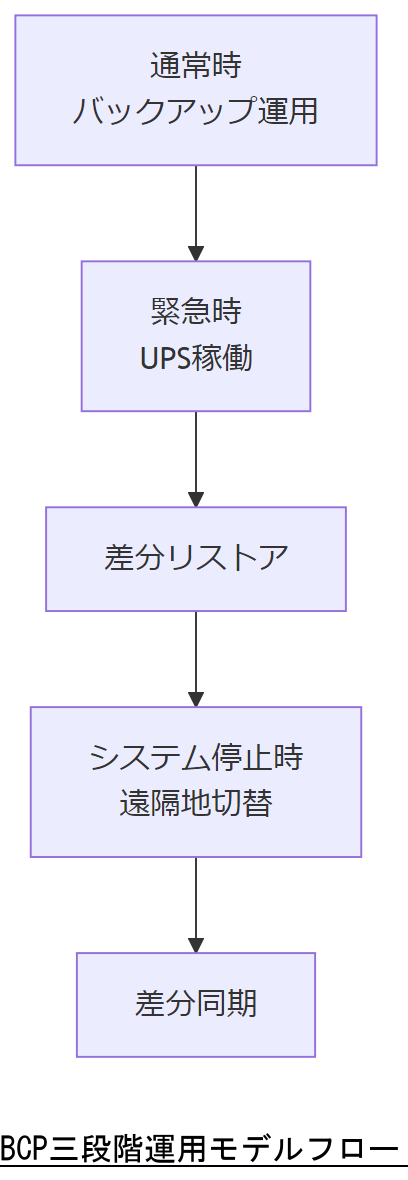

BCPの基本:三重バックアップ設計

事業継続計画(BCP:Business Continuity Plan)は、自然災害やサイバー攻撃などの緊急事態発生時に被害を最小限に抑え、早期に業務を復旧するための計画です。内閣府が公表する「事業継続ガイドライン」では、データの三重バックアップを基本とし、オンライン・オフライン・遠隔地の3段階での保存を推奨しています。

三重バックアップとは

三重バックアップは、以下の3系統でデータを保存しリスクを分散する方式です。

- オンラインバックアップ:日常的に更新されるサーバー内のデータをクラウドや遠隔地センターへ自動的に複製。

- オフラインバックアップ:定期的(例:毎週)に外付けHDDやテープへデータをエクスポートし、ネットワークから切り離して保管。

- 遠隔地バックアップ:別拠点・別リージョンのデータセンターにバックアップデータを複製し、災害時にもアクセス可能な状態を確保。

内閣府の資料でも、本社と遠隔地拠点との二重化だけでなく、さらに異なるリージョンのクラウド保存を組み合わせることが推奨されており、多重化によるリスクヘッジが重要視されています。

三段階運用モデル

BCPでは緊急度に応じて運用段階を分け、通常時・緊急時(無電化)・システム停止時の3フェーズで手順を定義します。

- 通常時:日常運用。オンライン・オフライン・遠隔地バックアップを定期的に実施し、リストア手順のテストを行う。

- 緊急時(無電化):停電や災害発生直後。UPS(無停電電源装置)や非常用発電機を用い、最小限のサーバーおよびネットワーク機器への電力を確保してリカバリを開始。

- システム停止時:データセンター完全停止時。遠隔地にあるバックアップ拠点へ切り替え、業務継続を確保。復旧後は差分同期を行い、最新データに更新。

表3:BCP三段階運用モデル概要

| 運用段階 | 対象状況 | 主な対応 |

|---|---|---|

| 通常時 | システム正常運転 | オンライン・オフライン・遠隔地バックアップ実施 |

| 緊急時(無電化) | 停電・部分的障害 | UPS/発電機稼働、最低限サーバー起動、差分リストア準備 |

| システム停止時 | データセンター完全停止 | 遠隔地拠点へ切り替え、業務継続、差分同期 |

[出典:内閣府『事業継続ガイドライン』2023年][出典:経済産業省『ITサービス継続ガイドライン』2023年]

「三重バックアップの意義」と「3段階運用モデル」を示し、実際に自社でどの段階まで準備ができているかを経営層に確認してもらう資料を作成しましょう。

自社のバックアップポリシーを再点検し、各段階で必要な機材(UPS・非常用発電機・遠隔地拠点のネットワーク構成など)が整備されているか確認してください。

[出典:内閣府『事業継続ガイドライン』2023年][出典:経済産業省『ITサービス継続ガイドライン』2023年]

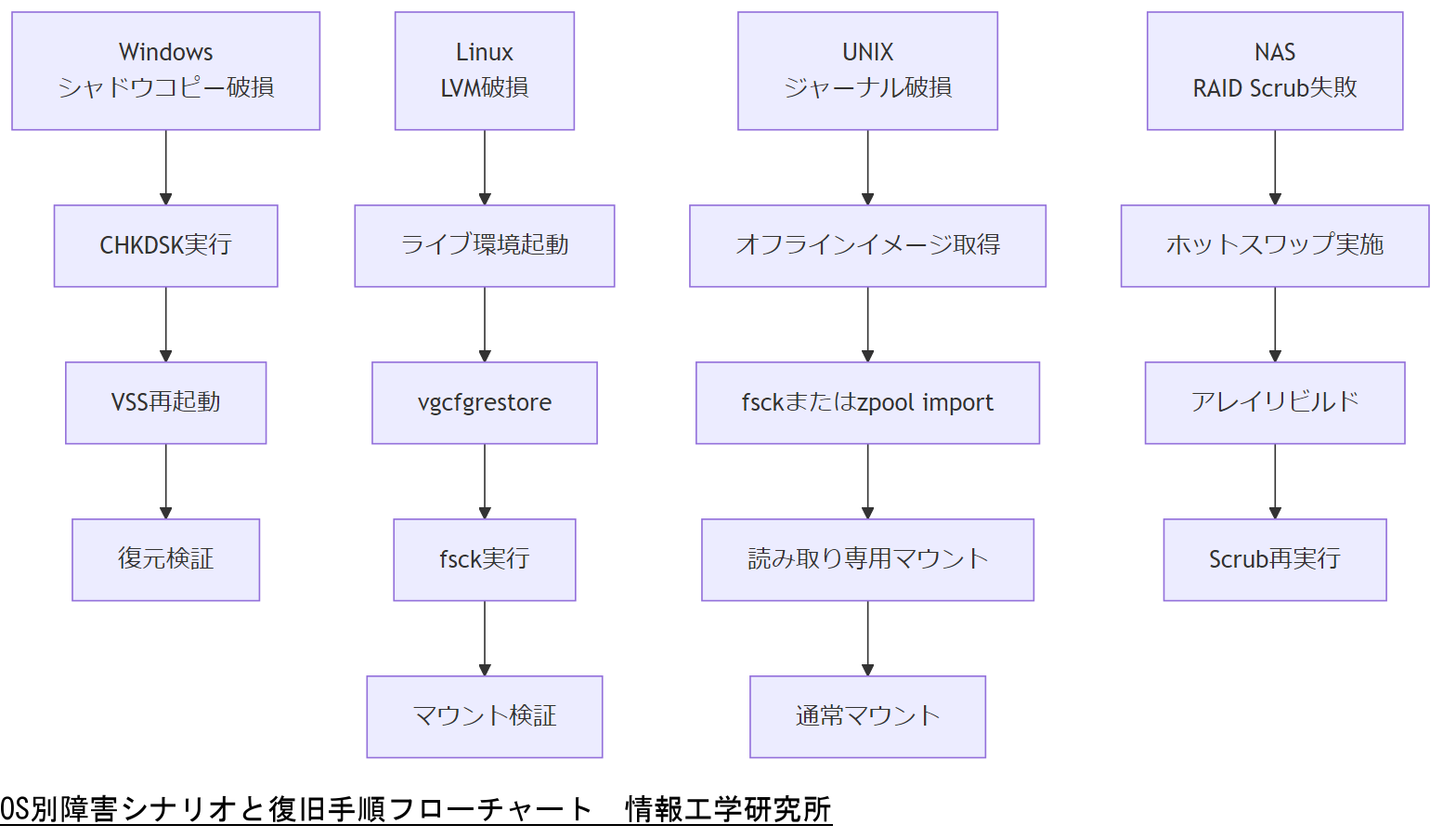

OS別障害シナリオと復旧手順

本章では代表的なOSやプラットフォーム(Windows、Linux、UNIX、NAS)における障害シナリオを示し、具体的な復旧手順を解説します。障害パターンは多岐にわたるため、ここでは最も発生頻度が高いと想定されるケースを中心に取り上げます。未然に防ぐための設計ポイントも併せて示します。

Windowsファイルサーバー:シャドウコピー破損

Windows Serverにおけるシャドウコピー(Volume Shadow Copy Service:VSS)が破損すると、過去バージョンからの復元が困難 復旧手順(想定)は以下の通りです。【想定】 ポイントは、オフラインバックアップの直前にスナップショットを取得し、障害時にそのイメージを利用可能とする設計です。【想定】 LinuxでLVM(Logical Volume Manager)を利用したファイルサーバーでは、ボリュームグループ(VG)や論理ボリューム(LV)のメタデータ破損が発生すると、ストレージ全体がマウント不能になります。【想定】 復旧手順(想定)は以下のように実施します。【想定】 重要なポイントは、LVMメタデータの定期的なバックアップと、障害時にはライブ環境からの作業手順を確立することです。【想定】 UNIX系(FreeBSD、Oracle Solarisなど)では、UFSやZFSの 復旧手順(想定)は以下です。【想定】 ここで重要なのは、ZFSではプールの明示的なエクスポート/インポート手順を定義し、ジャーナル破損時でもデータ整合性を確保できるようにすることです。【想定】 NAS(Network Attached Storage)製品では、定期的に実行されるRAID Scrub(データ整合性検査)中にディスク不良やコントローラー障害が発生し、RAIDアレイが崩壊するケースが報告されています。【想定】 復旧手順(想定)は以下です。【想定】 NAS運用では、異なるメーカー間でのRAIDメタデータ互換性がない場合もあるため、予めホットスペアやクラウド同期を併用する設計が望ましいです。【想定】 表4:OS別障害シナリオと復旧手順マトリクス [出典:経済産業省『ITサービス継続ガイドライン』2023年][出典:内閣府『事業継続ガイドライン』2023年] [出典:経済産業省『ITサービス継続ガイドライン』2023年][出典:内閣府『事業継続ガイドライン』2023年] インシデント発生時に原因究明と再発防止を行うには、ログや証跡を適切に取得・保管するシステム設計が不可欠です。IPAの「フォレンジック調査ガイドライン」では、取得ログの改ざん防止・タイムスタンプ管理を徹底し、証拠能力を確保することが強く推奨されています。 政府機関等のガイドラインを参考に、デジタルフォレンジック設計では以下の要素を押さえましょう。 これらの要件を満たすことで、内部不正や外部のマルウェア侵入などの証拠が確実に取得・保全され、BCPと連携したインシデント対応が可能となります。 クラウドを利用する場合、ログ取得と保持の仕組みはサービス仕様に依存します。総務省の「クラウドサービス利用ガイドライン」では、クラウド提供事業者に証跡保全を委ねるだけでなく、自社でもログをミラーリング保存することを推奨しています。 なお、クラウドログの長期保持にはコスト増加が伴いますが、インシデント発生時の調査スピードを大幅に向上させるため、一定の投資が必要です。 以下に代表的なフォレンジック証跡取得フローを示します。各ノードで適切にログを収集・保存し、インシデント分析に利用します。 [出典:IPA『フォレンジック調査ガイドライン』2022年][出典:総務省『クラウドサービス利用ガイドライン』2021年] [出典:IPA『フォレンジック調査ガイドライン』2022年][出典:総務省『クラウドサービス利用ガイドライン』2021年] 2025年以降、サイバーセキュリティ対策人材の需要は一層加速する見通しです。経済産業省が2025年5月に公表した「サイバーセキュリティ人材の育成促進に向けた検討会 最終取りまとめ」では、中小企業におけるセキュリティ専門家(登録セキスペ)の活用推進が重要とされています。 また、IPAが提供する「研修ロードマップ」は、ITスキル標準(ITSS)対応の研修コース体系を示し、産業サイバーセキュリティ分野の中核人材育成プログラムなどが具体的に紹介されています。 登録セキスペ(正式名称:情報処理安全確保支援士)は、2022年3月に成立した改正サイバーセキュリティ基本法に基づき創設された国家資格です。 この資格は、企業の経営層や情報システム部門に対して“セキュリティガバナンス”を助言し、脆弱性診断・インシデント対応・フォレンジックの実務を担う人材の証明となります。 この資格を取得することで、企業内でセキュリティ対策計画の立案・実行ができる専門家として認知され、「経営層が理解しやすい言葉で説明する力」も求められます。 IPAの「研修ロードマップ」は、ITSSに対応した研修コース群を階層的に整理し、新人~中堅~上級レベルまで順序立てて学べるプログラムを提供しています。 特に、産業サイバーセキュリティ領域では以下の研修が推奨されています: 上記研修を受講・修了することで、セキュリティ管理者やインシデントレスポンスチームのコアメンバーとして活躍できるキャリアパスが明確になります。特に中小企業においては、登録セキスペがリーダーシップを示しながらセキュリティ対策を推進することが、ガイドラインに沿ったロードマップ構築の鍵となります。 IPAのハンドブックでは、自社に最適な研修ロードマップの策定が求められると明示されており、①研修企画 → ②コース設計 → ③コース開発 → ④実施 → ⑤効果測定という手順を推奨しています。 [出典:経済産業省『サイバーセキュリティ人材の育成促進に向けた検討会 最終取りまとめ』2025年][出典:IPA『研修ロードマップとは』2023年][出典:IPA『研修ロードマップの構成』2023年][出典:IPA『情報セキュリティスキルアップ ハンドブック』2015年][出典:IPA『研修コースの内容』2023年][出典:IPA『ITスキル標準(ITSS)』2023年][出典:経済産業省『事務局説明資料』2025年] 運用監視と定期点検は、ファイルサーバーにおけるインシデント発生前の予防策として極めて重要です。IPAが2025年1月30日に発表した「情報セキュリティ10大脅威 2025」では、組織向け脅威としてランサム攻撃やサプライチェーン攻撃が挙げられており、これらを防ぐためのログ監視・脆弱性診断・アクセス権限チェックが必須とされています。 内閣官房サイバーセキュリティセンター(NISC)の「政府機関等の対策基準策定ガイドライン(令和5年度版)」では、点検プロセスを以下のように定義しています。 監視体制を構築するためには、統合ログ管理システム(SIEM)の導入が推奨されます。総務省の「サイバーセキュリティ対策実践ガイドライン(2023年)」では、SIEMを活用したリアルタイムアラートやダッシュボードの運用を求めており、相関分析機能によりインシデント前兆を検知することで、迅速な対応が可能になります。 具体的には、以下のポイントを押さえるべきです。 [出典:IPA『情報セキュリティ10大脅威 2025』2025年][出典:内閣官房NISC『政府機関等の対策基準策定ガイドライン(令和5年度版)』2024年][出典:総務省『サイバーセキュリティ対策実践ガイドライン』2023年] ファイルサーバーに関わるステークホルダーには、経営層・情報システム部・総務部・現場ユーザー・外部委託先など多岐にわたります。各ステークホルダーが抱える関心事項を明確化し、情報共有フローを整備することで、障害対応時や法令対応時に迅速な合意形成が可能となります。 以下に主要なステークホルダーとその関心事項を整理します。 社内での情報共有を円滑に進めるため、定期会議・緊急連絡ルート・共有ドキュメントを標準化します。 [出典:総務省『行政機関等の情報セキュリティ対策に関するガイドライン』2024年][出典:内閣官房NISC『政府機関等の対策基準策定ガイドライン(令和5年度版)』2024年] [出典:総務省『行政機関等の情報セキュリティ対策に関するガイドライン』2024年][出典:内閣官房NISC『政府機関等の対策基準策定ガイドライン(令和5年度版)』2024年] インシデント対応や法令対応が想定以上に複雑・高度化した場合は、外部専門家へエスカレーションが必要です。本論では、情報工学研究所(弊社)が提供する各種サービスを活用する方法と、お問い合わせフローを紹介します。 以下のいずれかに該当する場合、内部対応ではリスクが高いため早急に外部専門家へ相談してください。 情報工学研究所では、以下のサービスを提供しており、お問い合わせフォームからご相談いただけます。 外部専門家へ相談する際は、以下のプロセスに従ってください。 [出典:経済産業省『事業継続ガイドライン』2023年][出典:内閣官房NISC『サイバーセキュリティ戦略 CS2024』2024年] [出典:経済産業省『事業継続ガイドライン』2023年][出典:内閣官房NISC『サイバーセキュリティ戦略 CS2024』2024年] 以下では本記事で扱った重要キーワードと関連キーワードを整理し、用語の理解を深めてください。 表5:キーワードマトリクス [出典:内閣府『事業継続ガイドライン』2023年][出典:IPA『フォレンジック調査ガイドライン』2022年][出典:総務省『サイバーセキュリティ対策実践ガイドライン』2023年]

Linuxファイルサーバー:LVM障害

UNIXファイルサーバー:ジャーナル破損

ジャーナル(intent log)破損が発生すると、ファイルシステム全体がマウント不能になります。代表的な原因は次の通りです。【想定】

NAS:RAID Scrub失敗

OS/プラットフォーム 代表障害 原因例 復旧手順(概要) Windows シャドウコピー破損 ディスク容量不足、VSS停止[想定] バックアップ → CHKDSK → VSS再起動 → 復元[想定] Linux LVMメタデータ破損 電源断、誤操作[想定] ライブ環境起動 → vgcfgrestore → fsck → マウント[想定] UNIX ジャーナル破損 電源断、RAIDコントローラ障害[想定] オフラインイメージ → fsck/zpool import → 検証 → 復旧[想定] NAS RAID Scrub失敗 不良ディスク、コントローラ障害[想定] ホットスワップ → アレイリビルド → Scrub再実行[想定]

各OSの障害パターンと自社の類似ケースを比較し、「なぜシャドウコピーやLVMメタデータの保全が重要か」を数値的根拠とともに示してください。復旧手順のステップごとに責任者を明示すると実効性が増します。

自社環境で各OSのスナップショット取得・バックアップ手順がドキュメント化されているかを確認し、必要に応じて手順書を更新してください。特に、緊急時に手順を確認しながら作業できるよう、運用マニュアルの整備が求められます。

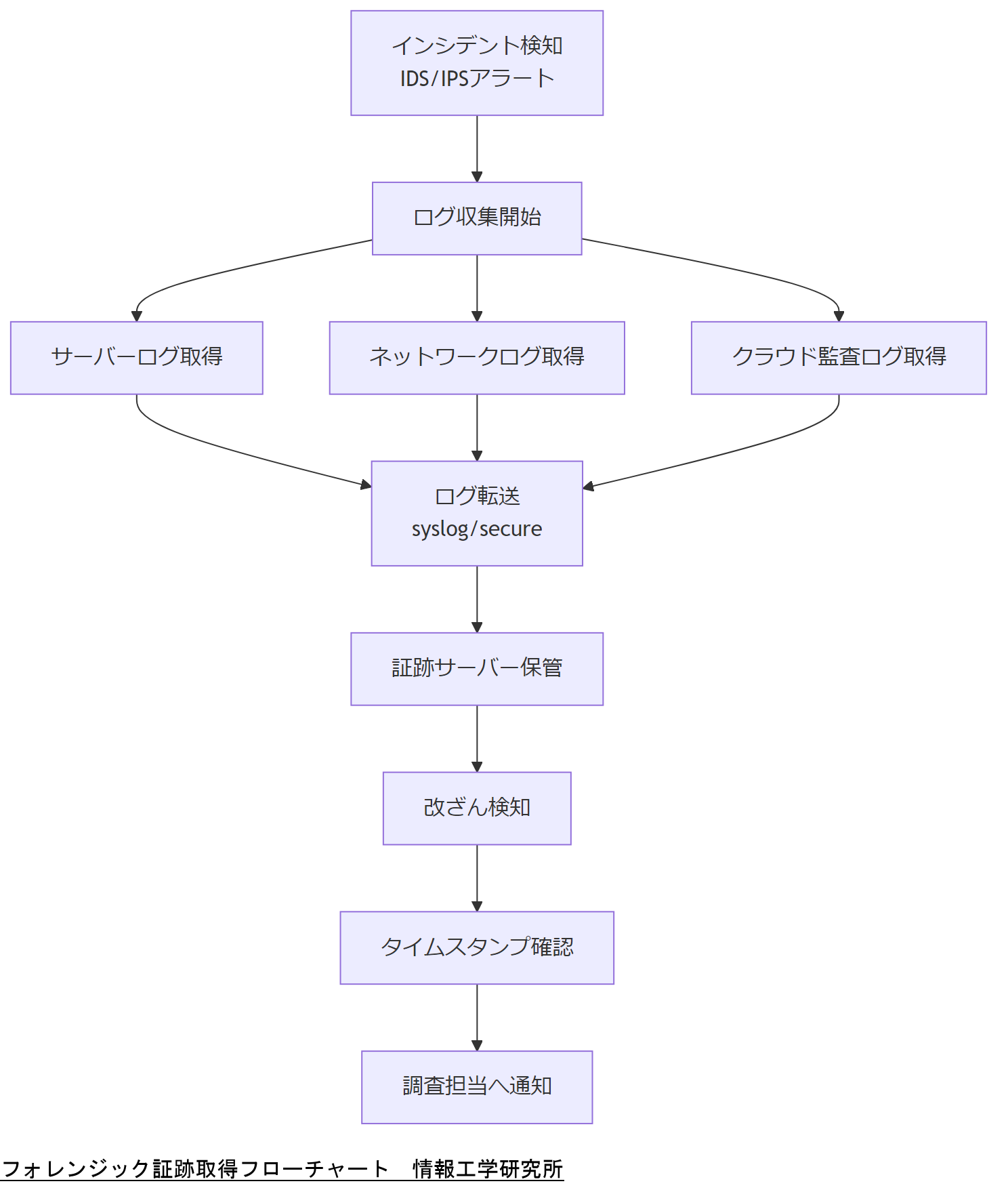

デジタルフォレンジックで証跡を残すシステム設計

フォレンジック設計の基本要件

クラウド環境の検討事項

フォレンジック証跡取得フロー

「証跡取得フロー」の各ステップで自社が対応可能かを確認し、不足があれば改善計画を上層部に提示してください。クラウドログ取得のためのAPI利用権限設定も要検討です。

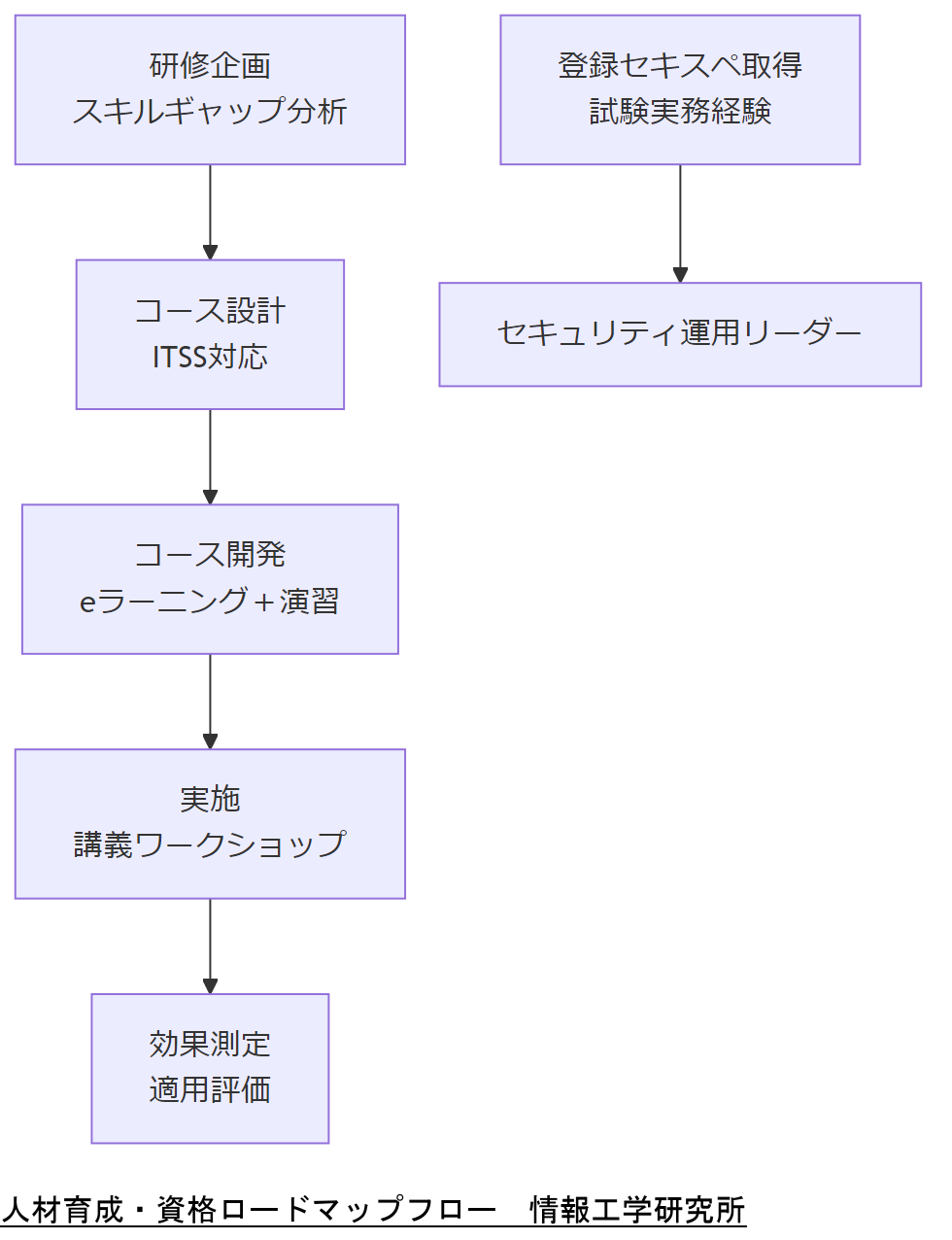

フォレンジック設計のポイントは「改ざん耐性のあるログ保全」であるため、ログサーバー構成(冗長化・バックアップ)を確認し、適切な運用手順を整備しましょう。 人材育成・資格ロードマップ

国家資格と登録セキスペの位置付け

IPA研修ロードマップ活用例

企業内独自研修のポイント

IPAの研修ロードマップに基づき、自社で必要な研修コースをリストアップし、

「登録セキスペ取得」を目指したキャリアパスを経営層へ説明してください。

特に、どの研修を誰がいつ受講するかを可視化することで、

人員計画の合意が得やすくなります。

自社の人員構成を改めて確認し、登録セキスペが担う役割(ガバナンス、技術支援、訓練実施)に沿って、

どの部門・職責でもキャリアパスが描けるようロードマップを整備しましょう。

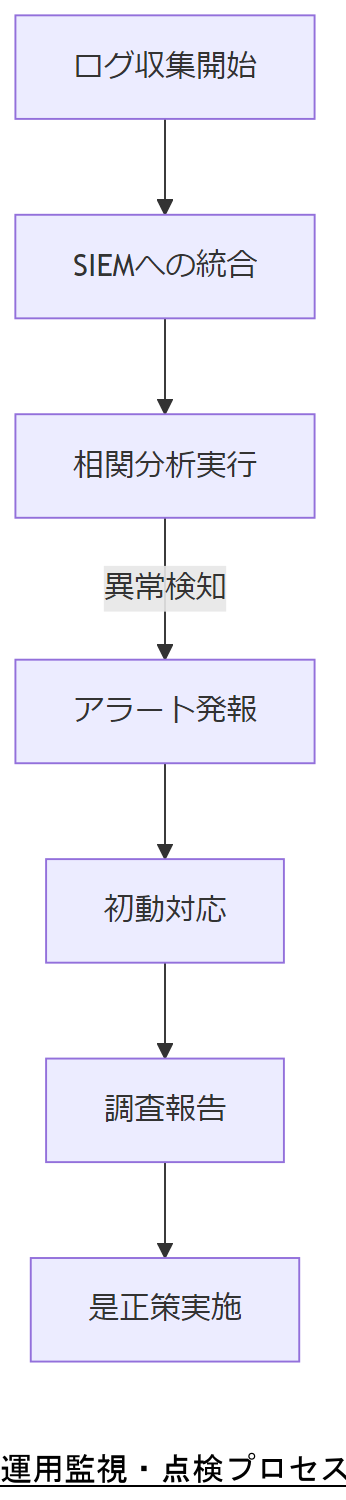

運用監視・点検プロセス

月次・四半期点検項目例

監視体制構築のポイント

「月次・四半期点検項目」をリスト化し、自社の実施状況と乖離している項目を洗い出してください。

SIEM導入計画を示し、今後の投資と担当部署を明確にしましょう。

自社のログ管理運用状況を再確認し、SIEMの導入可否や閾値設定が適切かを検証してください。

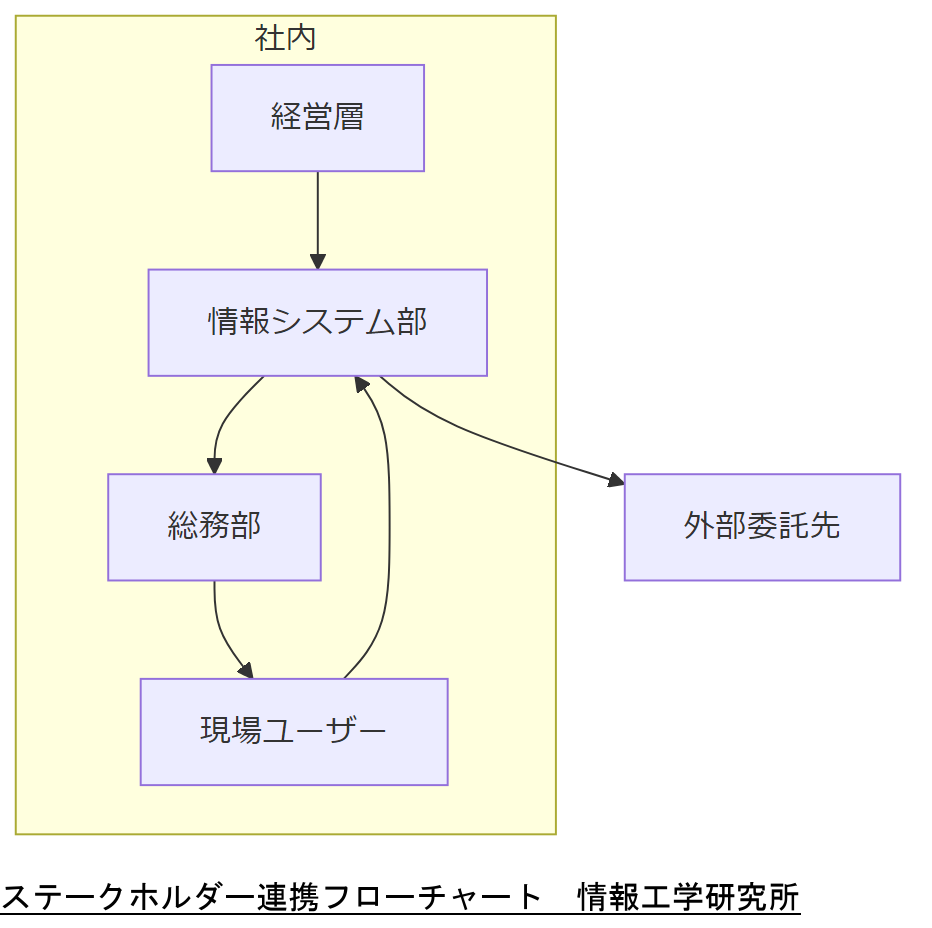

特に、アラート発報後の初動対応フローがスムーズに回るかどうかを実際に模擬訓練してみると効果的です。 ステークホルダー分析と社内共有

ステークホルダー一覧と役割

社内共有フローの構築

各ステークホルダーの役割と連絡ルートを整理したダイアグラムを示し、

誰がどのタイミングで何を判断・実行すべきかを明確に提示してください。

各部門間の情報共有ギャップがないか、自社のコミュニケーションチャネルを見直して、

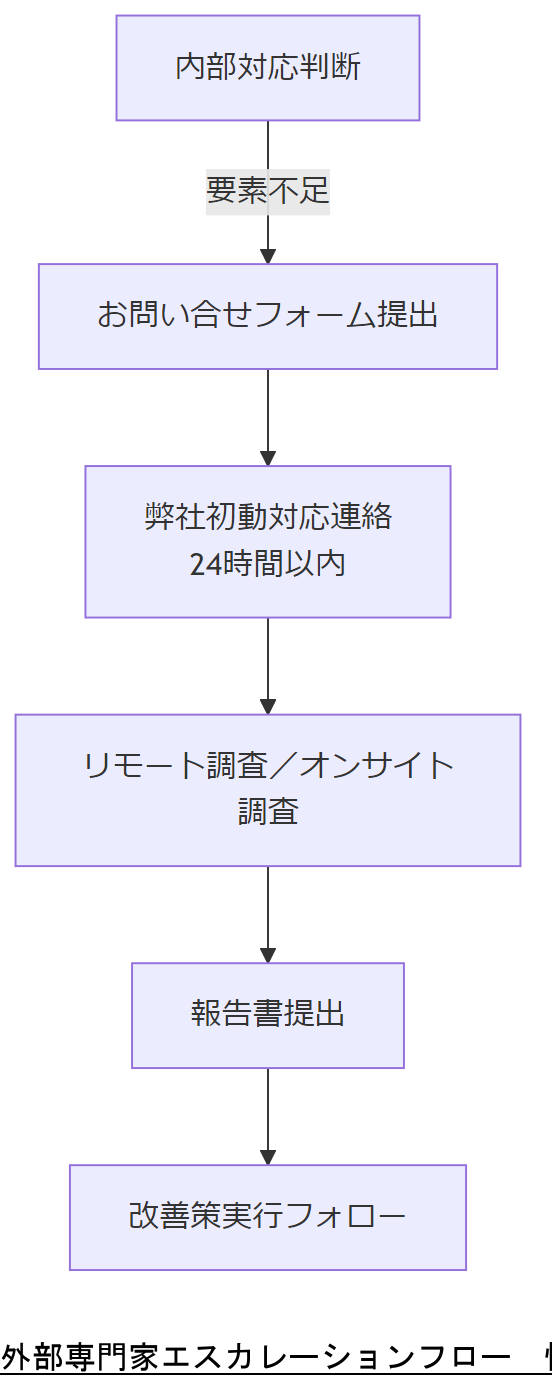

緊急時にも滞りなく連携できる体制を確認しましょう。 外部専門家へのエスカレーションと弊社サービス

エスカレーション判断基準

弊社サービス一覧

お問い合わせフロー

エスカレーションの判断基準と弊社サービスの概要を示し、

いつどのサービスを活用すべきかを経営層へ説明してください。

自社要員が対応困難な状況を俯瞰し、

適切なタイミングで情報工学研究所へ相談する意思決定フローを整理しましょう。 おまけの章:重要キーワード・関連キーワードマトリクス

主要キーワード 説明 関連キーワード 三重バックアップ オンライン・オフライン・遠隔地の3経路でデータを保存する方式 3-2-1ルール, 世代管理, オフラインコピー フォレンジックログ インシデント時の証跡を記録し改ざん検知可能なログ Sysmon, Wazuh, 改ざん防止 SIEM 各種ログを統合し相関分析を行うセキュリティ情報イベント管理システム 相関分析, リアルタイムアラート, ダッシュボード 登録セキスペ 企業のセキュリティガバナンスを支援する国家資格 情報処理安全確保支援士, IPA研修, 中核人材育成 GDPR説明責任 AIなどの自動処理結果を人が理解できる形で説明する義務 Art.22, DPIA, プライバシーガバナンス CLOUD Act対応 越境データアクセス要求に備えた暗号化・鍵管理措置 越境データ転送, 暗号化技術, 鍵管理 VSS(Volume Shadow Copy) Windows環境でスナップショットを作成しバックアップを容易にする仕組み スナップショット, CHKDSK, バックアップ設計 LVMメタデータ Linuxの論理ボリューム管理で使用されるメタデータ情報 vgcfgbackup, vgcfgrestore, fsck RAID Scrub NASなどでRAIDアレイの整合性をチェックする定期プロセス ホットスワップ, アレイリビルド, メタデータ互換性 BCP三段階モデル 通常時・緊急時(無電化)・システム停止時の3フェーズ運用設計 UPS, 非常用発電機, 遠隔地切替