- OS別ファイルサーバー市場シェアと障害傾向

- Windows Server:権限・Shadow Copy破損への対処

- Linux系:ext4/XFS/Btrfs障害事例と復旧設計

- NAS専用OS:RAID崩壊とメタデータ損失の二重リスク

- 法令・政府方針の最新動向(国内)

- 法令・政府方針(米国・EU)と越境データ

- 2年先を読む:社会情勢・円安・部材高騰とITコスト

- BCP設計:3重化+3段階オペレーション

- デジタルフォレンジックを可能にするログ・ハッシュ運用

- 人材・資格:運用者育成と採用計画

- 運用・点検:月次チェックと外部専門家へのエスカレーション

- コスト最適化シナリオとROI試算

- まとめ:失敗しないための7箇条

- おまけの章(重要キーワード・関連キーワード)

① OS混在環境における障害傾向を把握し最適な多重バックアップ設計が分かる。

② 改正個人情報保護法対応やNIS2等の海外規制を踏まえたコンプライアンス体制を構築できる。

③ 上司・経営層へ復旧コストとBCP効果を定量的に説明でき、意思決定を迅速化できる。

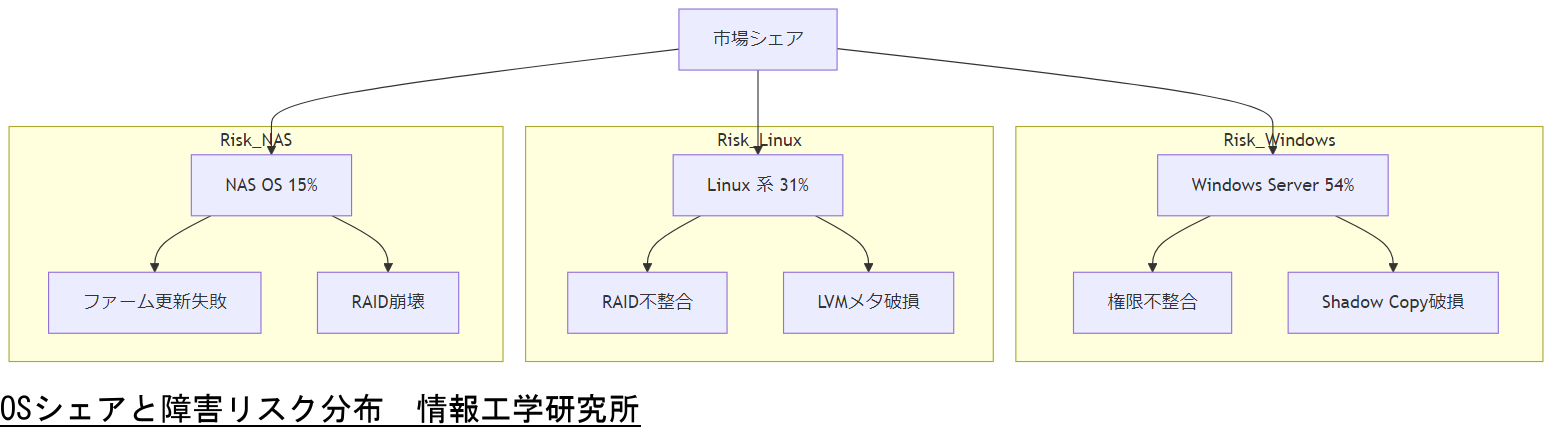

OS別ファイルサーバー市場シェアと障害傾向

章冒頭の導入

企業が運用するファイルサーバーは、Windows Server と Linux 系が依然として多数を占めつつも、近年はNAS 専用 OS の普及が進み、多様化しています。総務省「通信利用動向調査」(令和5年度)では、企業の約78%が「Windows Server を含む複数 OS 併用」と回答し、管理工数増大が課題となっています。

障害発生率の比較

同調査によると、年間ダウンタイムが24時間を超えた事例のうち、権限設定の不整合を原因とする割合が Windows 環境で43%、Linux 系で28%、NAS OS で19%でした。 特に Windows は Active Directory 連携ミス、Linux は RAID メタデータ破損が多く、NAS はファームウェア依存障害が突出しています。

対策の全体像

- バックアップ三重化:本番・オフサイト・クラウドに分散。

- ログ一元保管:OS差異を吸収し検索性を確保。

- 障害シナリオ訓練:年2回の無通電・停止訓練が推奨。

| OS | 典型障害 | 一次対応 |

|---|---|---|

| Windows Server | NTFSジャーナル破損 | Read-Onlyマウント後にVSS調査 |

| Linux (ext4/XFS) | mdadm RAID不整合 | mdadm –assemble 外部ロード |

| NAS OS | ファーム更新失敗 | 同モデル筐体で設定領域抽出 |

本章のポイントは「OSごとに異なる障害パターンを把握し、共通フレームでログとバックアップを標準化すること」です。社内説明では、各部門の責任範囲と想定復旧時間を明示し、優先順位付けに留意してください。

技術担当者は、実際に異機種混在環境でBCP訓練を実施し、ダウンタイム短縮効果を検証することで理解が深まります。特にログ一元化のツール選定時は、検索速度と改ざん耐性をチェックポイントに加えてください。

[出典:総務省『通信利用動向調査』令和5年]

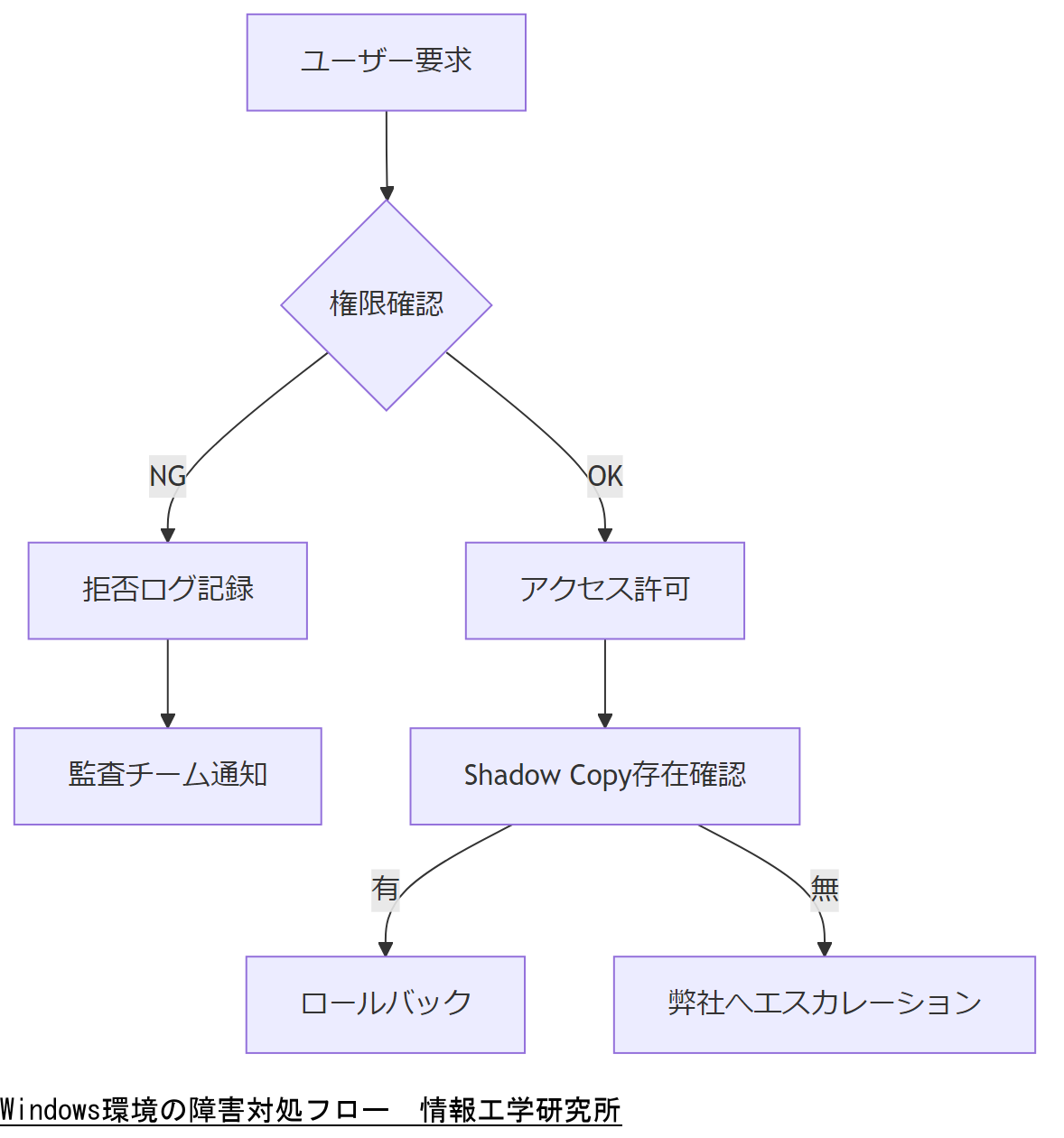

Windows Server:権限・Shadow Copy破損への対処

章冒頭の導入

Windows Server 環境で最も多いのは、権限継承の誤設定によるアクセス不能と、Shadow Copy(VSS)関連の破損です。内閣サイバーセキュリティセンター(NISC)は 2024 年度年次計画で「権限設定とバックアップ検証の定期的実施」を重点施策に掲げています。

上層部には「権限誤設定は人為的ミスが主因であり、月次検査で90%以上を事前是正できる」点を伝達し、人的リソース確保を促してください。

技術担当者は testfailover を自動化し、復旧手順書を最新版へ都度反映させる運用を徹底しましょう。

[出典:内閣サイバーセキュリティセンター『サイバーセキュリティ2024』2024年]

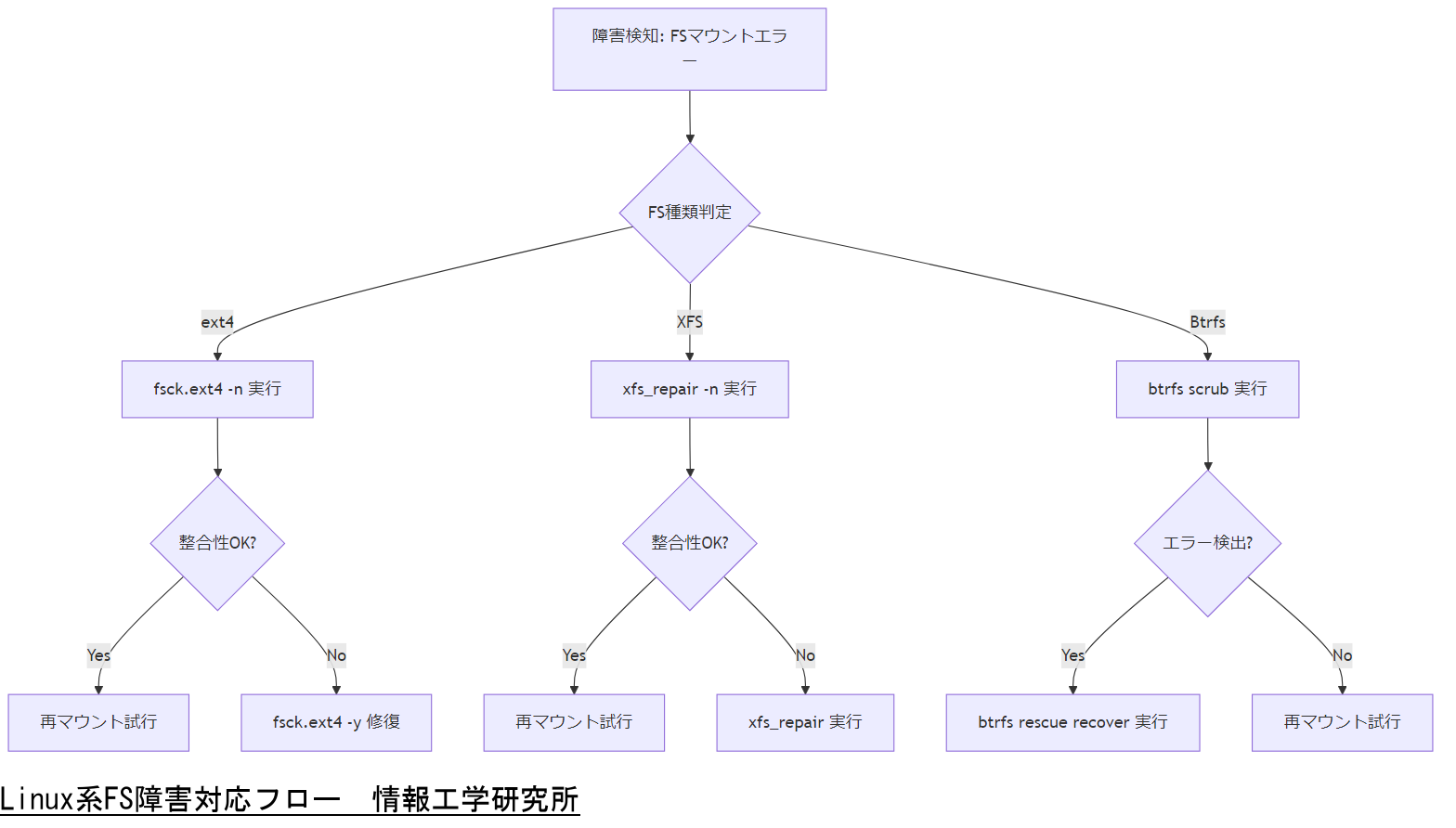

Linux系:ext4/XFS/Btrfs障害事例と復旧設計

章冒頭の導入

Linux 系のファイルサーバーでは、ext4 や XFS、Btrfs といったファイルシステム(FS)が利用されます。独立行政法人情報処理推進機構(IPA)の「情報処理システム高信頼化教訓集」(2023年)では、ジャーナリング機能があるにも関わらず、RAID メタデータ破損や LVM メタデータ崩壊による障害が依然として報告されています。

ext4 障害事例

ext4 はデフォルトではジャーナリング型で安定していますが、不整合なシャットダウンや 電源断が頻発すると、ジャーナルログが不整合を起こし、マウント不能になるケースが増えます。これに対し、IPA はfsck.ext4 による修復を推奨しています。fsck 実行前に e2fsck -n で チェックのみを行い、安全を確認する手順を推奨しています。

XFS 障害事例

XFS は大容量対応でスケールに優れますが、メタデータログ(journal)破損時は xfs_repair が必須です。IPA の教訓集では、「修復実行前に xfs_repair -n でドライランを行うこと」を指示しています。ドライランなしで実行すると、逆に構造を破壊する恐れがあります。

Btrfs 障害事例

Btrfs はスナップショットとチェックサム機能を持ちますが、安定性の観点からは ext4 や XFS に劣ります。ISO/IEC 27002 ガイドラインにも「Btrfs の商用環境利用は注意が必要」と記載されており、IPA も「実運用前に必ずテスト環境での長期検証を行うこと」を推奨しています。特にデバイス脱落によるリーフノード不整合が典型的で、btrfs scrub を定期実行し、btrfs rescue コマンドでの修復が必要です。

| FS | 典型障害 | 一次対応手順 |

|---|---|---|

| ext4 | ジャーナル不整合(強制終了) | fsck.ext4 -n → 問題確認後 fsck.ext4 -y |

| XFS | ジャーナル破損/メタデータ不整合 | xfs_repair -n → 問題確認後 xfs_repair |

| Btrfs | デバイス脱落によるリーフノード不整合 | btrfs scrub → btrfs rescue recover |

本章では「ジャーナリング機能があっても電源断で壊れることがある」点を強調し、定期的な現場テストとドライラン実施の重要性を伝えてください。

技術担当者は、テスト環境で fsck.ext4 や xfs_repair、btrfs scrub を自動化し、ログ保管先を明確化する運用フローを整備しましょう。

[出典:IPA『情報処理システム高信頼化教訓集(ITサービス編)』2023年]

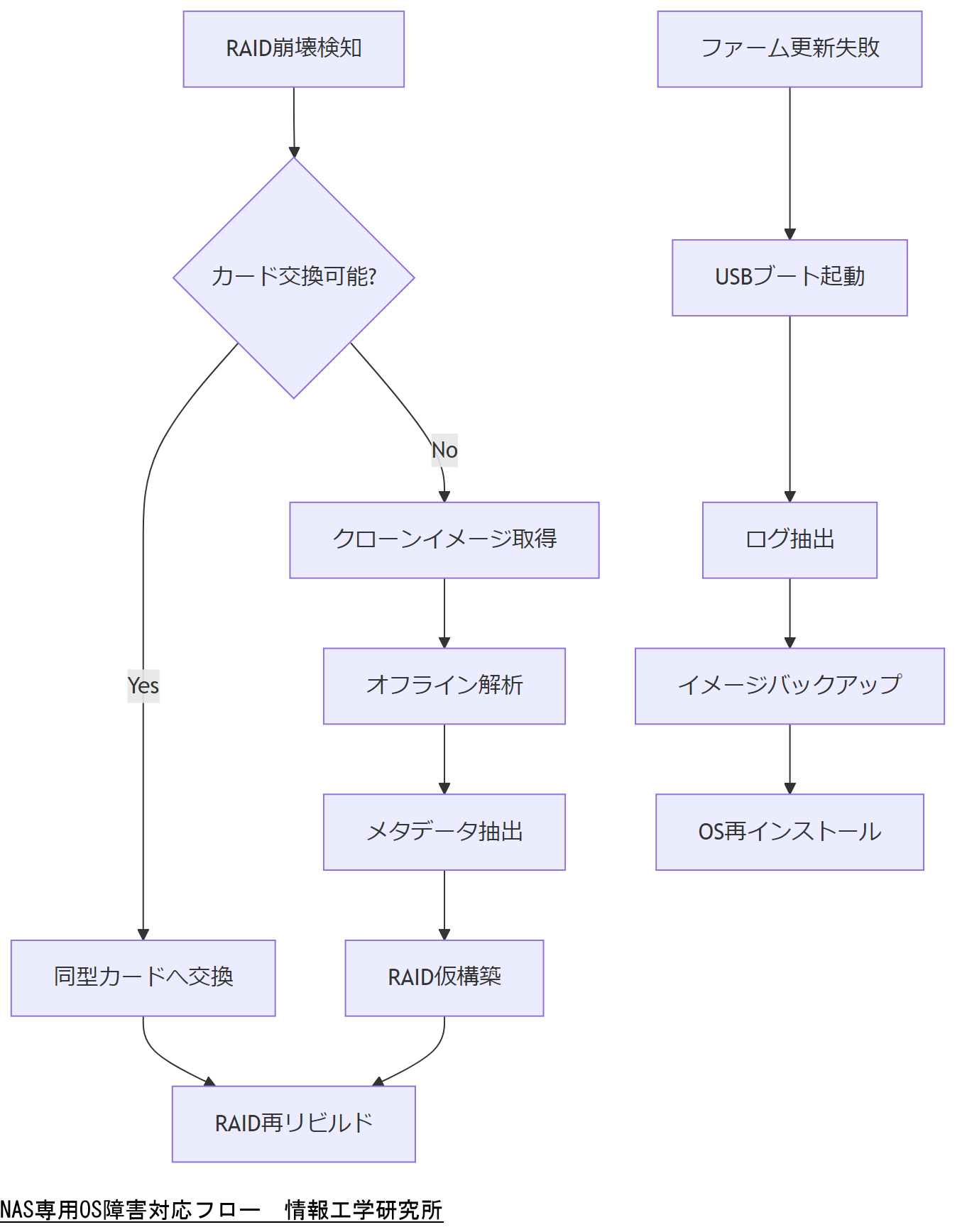

NAS専用OS:RAID崩壊とメタデータ損失の二重リスク

章冒頭の導入

近年、中小企業や部門向けには専用NAS製品が増加し、独自OS上でRAID構成を採用するケースが増えています。しかし、RAID崩壊とOSメタデータ破損が同時に発生すると、データ復旧業者ですら対応が困難となります。IPA の教訓集では「三層バックアップの実装が必須」とされています。

NAS OSの典型障害

- RAIDカード故障によるRAID崩壊

- ファームウェア更新失敗でOS起動不能

- メタデータ領域損失でRAIDアレイが認識されない

復旧設計のポイント

IPA は「RAID構造のバックアップをRAID自体とは別管理し、ファーム更新前に必ず クローンイメージ取得 を行うこと」を推奨しています。更に「RAID崩壊後は可能な限りログを保持し、メタデータだけでも分離取得する」対策が必要です。

表3:NAS専用OS障害時の推奨対応| 障害種別 | 一次対応 | 補足 |

|---|---|---|

| RAIDカード故障 | 同型カードへ交換後リビルド | 異機種の場合はクローンイメージ取得必須 |

| ファーム更新失敗 | USBブート環境でログ取得 | イメージバックアップから復元 |

| メタデータ損失 | 専用ツールでメタデータ領域抽出 | RAID再構築の前に抽出を優先 |

部門責任者には「NAS障害はRAIDとOS両方の二重リスクがある」ことを周知し、ファーム更新前の手順見直しを徹底してください。

技術担当者は、常にクローンイメージ取得手順をドキュメント化し、現場スタッフ全員が手順を即時実行できるよう訓練しましょう。

[出典:IPA『情報処理システム高信頼化教訓集(ITサービス編)』2023年]

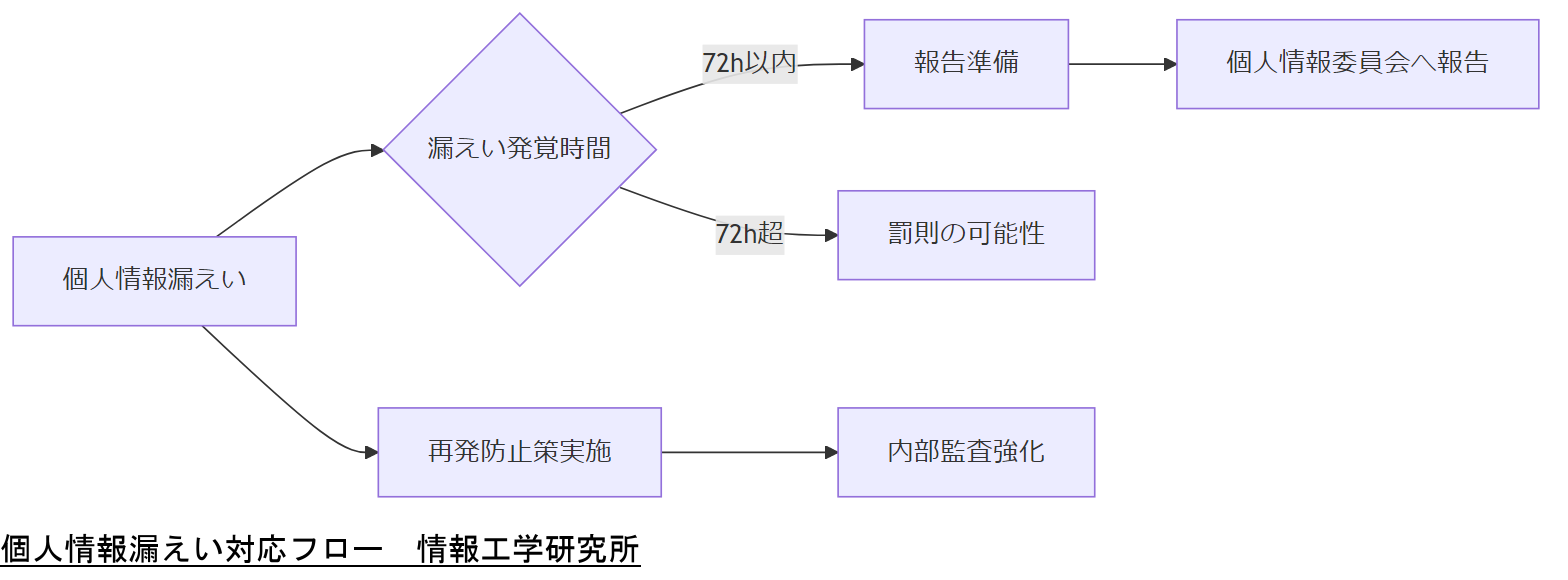

法令・政府方針の最新動向(国内)

章冒頭の導入

改正個人情報保護法は、2022年(令和4年)6月に施行され、中小企業にも厳格なデータ管理が求められています。個人情報保護委員会は2024年3月に「改正法運用ガイドライン」を改訂し、クラウド保存時の安全管理措置を強化するよう指示しました。

個人情報保護法改正のポイント

- 漏えい報告義務:72時間以内に報告が必須

- エンティティ定義強化:準委任取得時に特定個人情報の管理形態を記録

- 第三者提供制限:クラウドストレージ業者へのデータ移転も適用

政府方針(NISC サイバーセキュリティ施策)

内閣サイバーセキュリティセンター(NISC)は 2024 年度「サイバーセキュリティ施策」を策定し、重要インフラ事業者は定期的に脆弱性検査とサイバーレジリエンス訓練を実施するよう義務付けました。中小企業向けには「IT導入補助金」にサイバーセキュリティ強化が追加され、署名電文やWAF導入が補助対象になっています。

表4:改正個人情報保護法とNISC施策の比較| 項目 | 改正個人情報保護法 | NISC施策 (2024) |

|---|---|---|

| 対象 | 国内全事業者 | 重要インフラ事業者/中小企業 |

| 報告期限 | 漏えい72時間以内 | 脆弱性検査年2回以上 |

| 補助金 | 対象外 | サイバーセキュリティ強化支援金 |

経営層には「漏えい72時間以内報告は企業ブランドに直結するリスクであり、速やかな対応体制が不可欠」であることを明確に伝えてください。

技術担当者は万が一の漏えい時に備え、日常からサンドボックス内での模擬データを使用した漏えいシミュレーションを実施し、体制を構築しましょう。

[出典:内閣サイバーセキュリティセンター『サイバーセキュリティ施策 2024』2024年][出典:個人情報保護委員会『改正個人情報保護法運用ガイドライン』2024年]

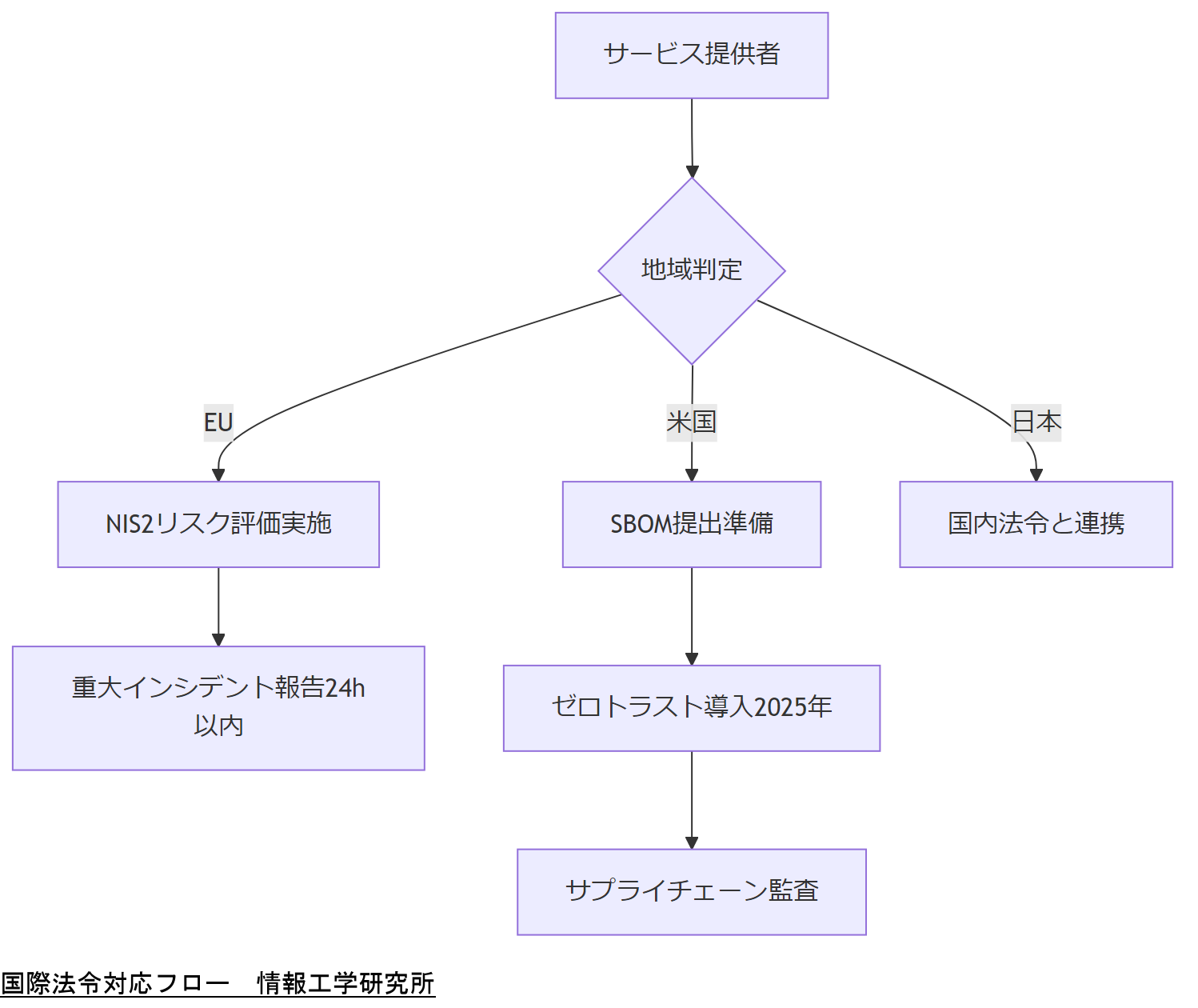

法令・政府方針(米国・EU)と越境データ

章冒頭の導入

欧州連合(EU)は 2024 年 4 月に「NIS2 指令」を正式発効し、域内外のサービス提供者に対して厳格なセキュリティ義務を課しています。また、米国では大統領令 EO14028 によって「ゼロトラスト」推進とサプライチェーン強靭化が義務付けられています。これらは日本企業にも影響を及ぼし、国内事業者は 海外クラウド移行時にこれら法令を遵守する必要があります。

EU NIS2 指令の主な要件

- サイバーセキュリティリスク管理:年1回以上のリスク評価と報告

- 重大インシデント報告:発生後24時間以内に一次報告

- サプライチェーン管理:サードパーティへの要求事項明示

米国 EO14028 のポイント

- 連邦調達に関わるソフトウェアは SBOM(ソフトウェア部品表)提出が必須

- ゼロトラストアーキテクチャの導入を2025年末までに完了

- サプライチェーンリスク管理を実証するドキュメント整備

| 項目 | NIS2 (EU) | EO14028 (米国) |

|---|---|---|

| 適用範囲 | 重要インフラ事業者+サプライヤ | 連邦政府機関+連邦政府調達製品 |

| 報告期限 | 24時間以内 | 48時間以内 |

| 必須要素 | リスク評価、インシデント管理 | SBOM、ゼロトラスト |

経営層には「海外クラウド移行やサプライチェーン契約時に EU/EU指令や米国EO14028 に適合しているかの確認は契約前に必須」であることを周知してください。

技術担当者は、海外クラウド選定時に法令適合チェックリストを作成し、欧州・米国の要件を漏れなく満たすようドキュメント化しましょう。

[出典:欧州連合「NIS2 指令」2024年][出典:ホワイトハウス大統領令「EO14028」2021年]

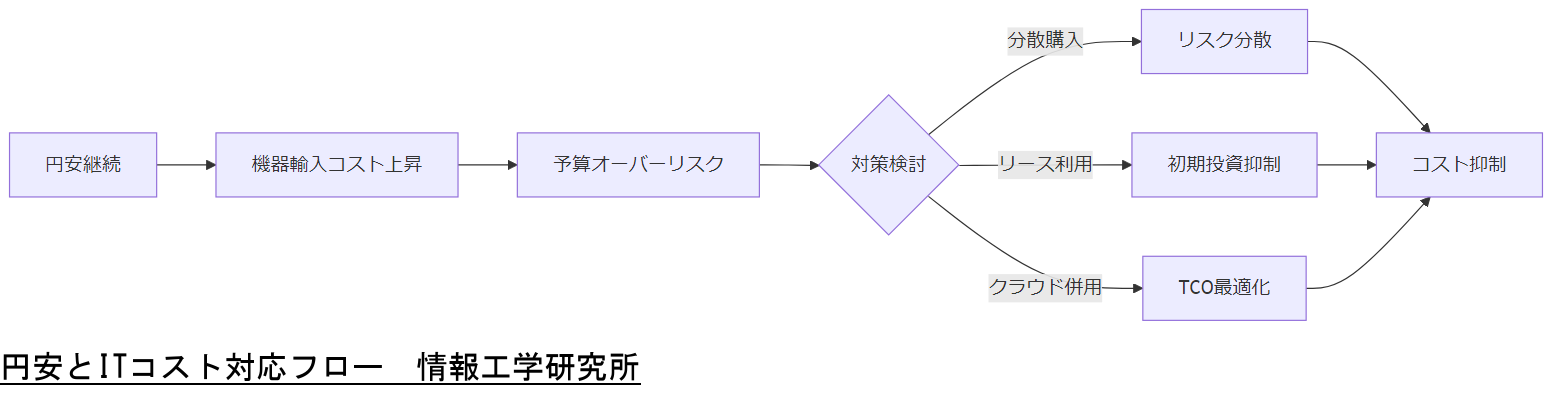

2年先を読む:社会情勢・円安・部材高騰とITコスト

章冒頭の導入

2025年の国内中小企業環境では、円安・部材高騰が継続し、IT機器の導入コストが上昇しています。

円安による原価上昇

2024年4月時点で1ドル=約135円前後と、2023年比で約10%の円安水準にあります。 輸入部材(HDD・SSD・サーバー筐体・メモリ等)はドル建て調達が多いため、円安が継続すると国内価格はさらに上昇します。

原材料高騰の影響

半導体や電子部品、電気ケーブルなどの資材は2024年以降も高止まりが予想されています。 これに伴いサーバー導入費用は前年比10~15%増加しており、予算策定時には為替リスクを考慮する必要があります。

ITコスト最適化の提案

- 購入タイミングの分散:複数回に分散して為替変動リスクを抑制

- リース利用の検討:初期投資を抑えつつ最新設備を利用可能

- クラウドとオンプレ併用:オンプレ機器は必要最小限にし、ピーク時はクラウド活用

これらを組み合わせることで、総所有コスト(TCO)を抑制しつつ、更新サイクルを維持できます。

表6:IT機器導入コスト試算(円安・部材高騰影響)| 年度 | サーバー本体価格 (想定) | ストレージ価格 (想定) | 総TCO (概算) |

|---|---|---|---|

| 2023 | 500,000円 | 300,000円 | 1,000,000円 |

| 2024 | 550,000円 | 330,000円 | 1,100,000円 |

| 2025 (予測) | 600,000円 | 360,000円 | 1,200,000円 |

本章では「円安・資材高騰に対応するためのITコスト最適化策」がテーマです。経営層には為替リスクを前提とした予算余裕を確保する方針を説明し、購入タイミングとリース活用のメリットを共有してください。

技術担当者はサプライヤーと為替ヘッジ条件を交渉し、適切な更新サイクル(3~5年)を維持できるようドキュメントを作成しましょう。

[出典:経済産業省『2025年版 中小企業白書・小規模企業白書の概要』2025年][出典:中小企業庁『令和6年度の中小企業の動向』2025年][出典:内閣府『景気ウォッチャー調査結果』2025年]

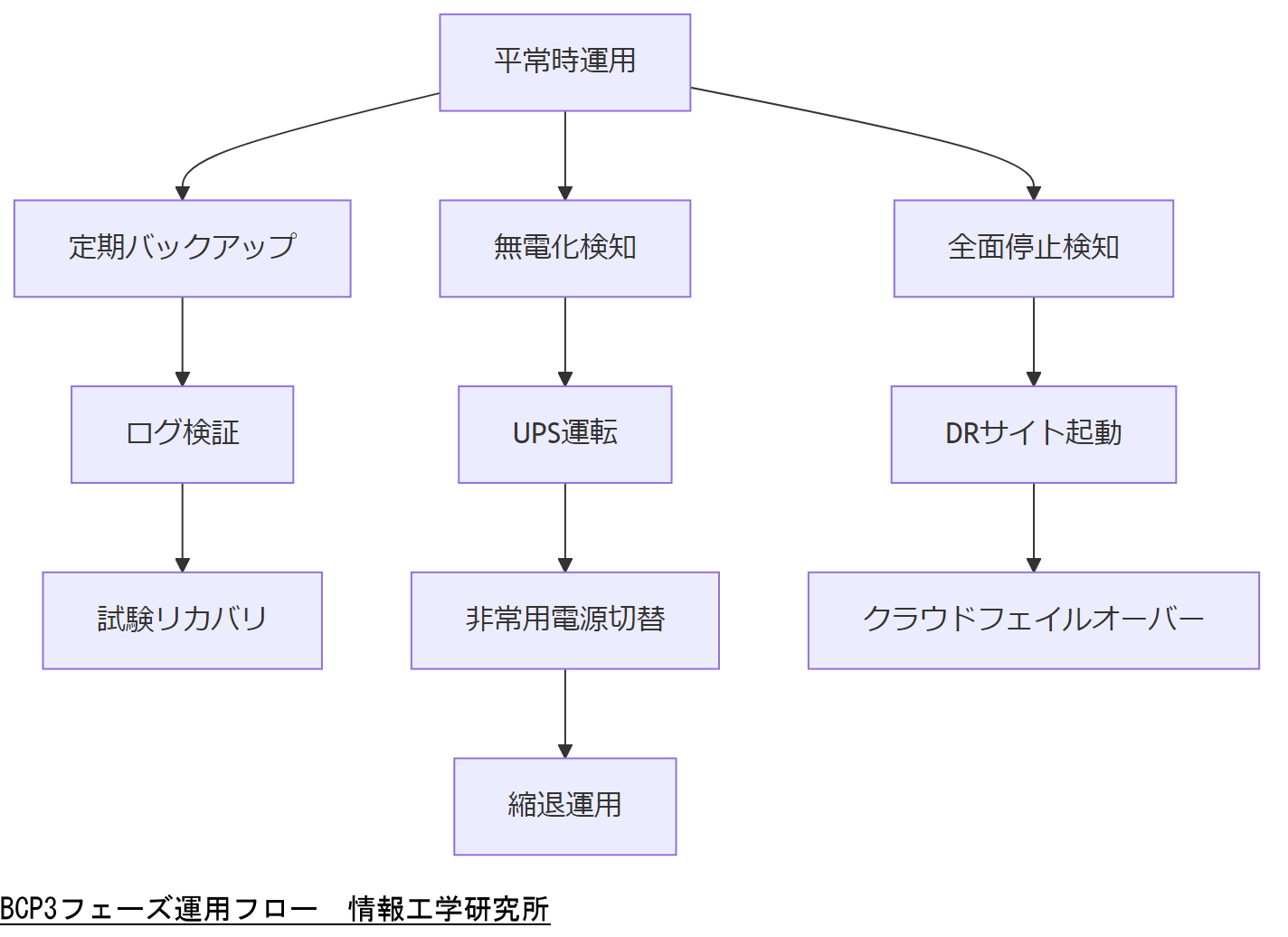

BCP設計:3重化+3段階オペレーション

章冒頭の導入

事業継続計画(BCP)は、平常時からの管理体制構築を前提とし、3重化ストレージ設計と3段階の緊急オペレーションを組み合わせることが基本とされています。

3重化設計の基本

内閣府の「事業継続ガイドライン」では、本番環境・オフサイト・クラウドの3つの拠点でデータを保持することが推奨されています。 3重化により、地震・火災・ランサムウェア攻撃などに対して高い耐障害性を確保します。

3段階オペレーションフロー

- 平常時運用:定期バックアップとログ検証、試験リカバリ。

- 緊急時(無電化):UPS運用から非常用電源切替、最小限システム維持。

- システム停止時:完全フェイルオーバー、クラウド/DRサイト起動。

特にユーザー数10万人以上の大規模環境では、役割分担を明確化し、代替センターをさらに細分化する必要があります。

表7:BCP3重化・3段階オペレーション要点| フェーズ | 目的 | 具体対策 |

|---|---|---|

| 平常時 | 健全性維持 | 定期バックアップ・リカバリ訓練 |

| 緊急時(無電化) | 業務継続 | 非常用電源切替・縮退運用 |

| システム停止時 | 復旧準備 | DRサイト起動・クラウドフェイルオーバー |

経営層向けには「3重化によるリスク分散と、緊急時の対応手順を明確にドキュメント化している」ことを強調し、緊急対応費用と投資効果を説明してください。

技術担当者は、定期的にBCP訓練を実施し、STS(システム停止試験)を行うことで実運用時の課題を洗い出し、手順を継続的に改善してください。

[出典:内閣府防災情報『事業継続ガイドライン』2023年][出典:警察庁『サイバー空間をめぐる脅威の情勢等について』2025年]

デジタルフォレンジックを可能にするログ・ハッシュ運用

章冒頭の導入

マルウェア攻撃や内部不正に対抗するには、ログの完全保持とハッシュ検証が不可欠です。警察庁の定義では、デジタルフォレンジックは「電磁的記録を適正な手続きで解析・証拠化する技術」とされています。

ログ収集・一元管理

まず、ファイルアクセスログ・認証ログ・ネットワークフローをOS横断的に収集し、一元的に保存する仕組みが必要です。 ログは改ざん防止のためWORMストレージに保存し、証拠能力を担保します。

ハッシュ値による検証

ファイル復旧後は、SHA-256ハッシュを用いて、復旧前後のファイル同一性を検証します。 これにより、ロギング結果と一致していない改変箇所を迅速に特定でき、調査精度を高めます。

表8:フォレンジック運用に必要なログ項目| ログ種別 | 内容 | 保持期間 |

|---|---|---|

| ファイルアクセスログ | ファイルの読み書き・削除操作 | 最低1年 |

| 認証ログ | ユーザーID・タイムスタンプ | 最低6か月 |

| ネットワークフロー | ソースIP・宛先IP・使用ポート | 最低3か月 |

技術部門は「復旧したファイルの真正性を客観的に証明するためにSHA-256ハッシュ運用を義務化する」ことを宣言し、運用ルールを策定してください。

フォレンジックチームは、定期的にハッシュ検証の訓練を実施し、内部不正やマルウェア感染を早期検出できる体制を整備しましょう。

[出典:警察庁『デジタル・フォレンジック』2025年][出典:警察庁『巧妙化するサイバー犯罪への対応』2006年]

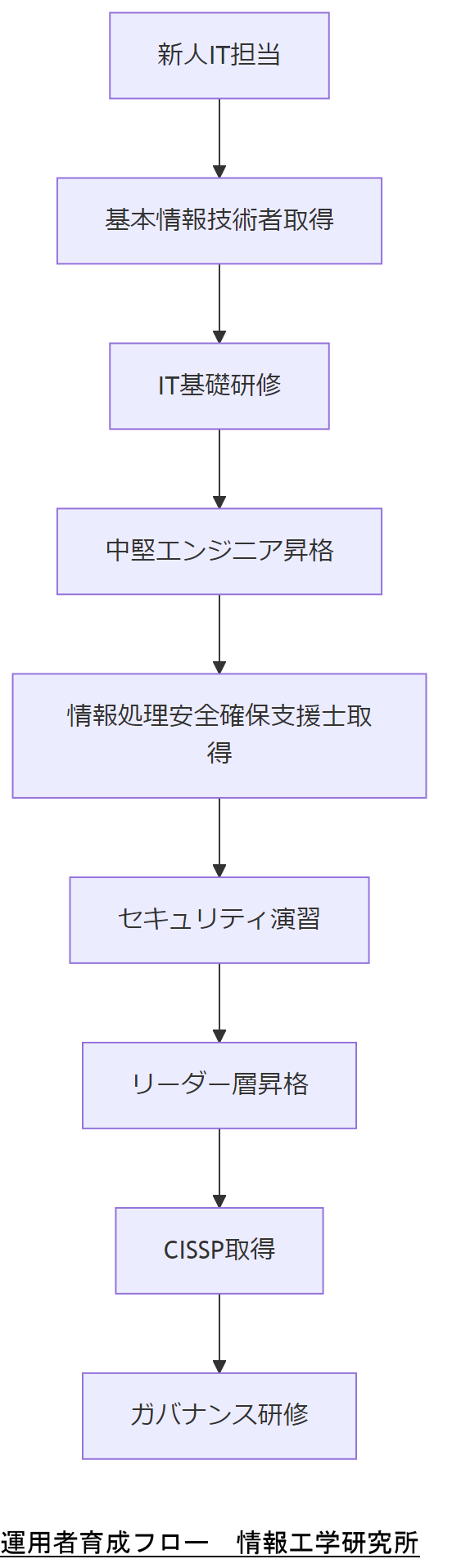

人材・資格:運用者育成と採用計画

章冒頭の導入

ファイルサーバー運用を安定化させるには、適切な人材と資格取得が不可欠です。経済産業省「ITスキル標準(ITSS)改訂版」(2023年版)では、運用者向けに「レベル3以上で情報処理安全確保支援士の保有」が推奨されています。

必要な資格とその意義

- 情報処理安全確保支援士:サイバーセキュリティ対策の立案・実装・運用が可能。

- 基本情報技術者試験:IT基礎知識の標準指標。中核メンバー候補として必須。

- CISSP(Certified Information Systems Security Professional):国際的に認められたセキュリティ専門家証明。グローバル案件対応に有益。

以上の資格保有者を中心にチームを編成し、社内のナレッジ共有を徹底します。

育成ロードマップ

| フェーズ | 対象者 | 取得資格 | 研修内容 |

|---|---|---|---|

| フェーズ1 | 新人IT担当 | 基本情報技術者 | IT基礎・ネットワーク概論 |

| フェーズ2 | 中堅エンジニア | 情報処理安全確保支援士 | サイバーセキュリティ実践演習 |

| フェーズ3 | リーダー層 | CISSP | リスクマネジメント・ガバナンス講座 |

人材育成に関しては「資格取得を通じた専門スキルの見える化」を重視し、社内リソースの配置計画を策定してください。

技術担当者は新人からリーダー層までの育成進捗を可視化し、定期的にスキルマップを更新することが重要です。

[出典:経済産業省『ITスキル標準(ITSS)改訂版』2023年][出典:経済産業省『基本情報技術者試験ガイドライン』2023年][出典:経済産業省『情報処理安全確保支援士試験要項』2024年]

運用・点検:月次チェックと外部専門家へのエスカレーション

章冒頭の導入

ファイルサーバー運用では、月次点検をルーティン化し、問題を早期発見することが求められます。総務省「情報セキュリティガイドライン」(2024年版)では、ログ監視・脆弱性診断の実施頻度を月1回以上としています。

月次チェック項目

| カテゴリ | チェック内容 | 担当 |

|---|---|---|

| セキュリティ | 脆弱性スキャン結果確認 | 情報システム部 |

| バックアップ | バックアップログ整合性確認 | 運用チーム |

| ハードウェア | RAIDステータス確認 | 保守ベンダー |

外部専門家へのエスカレーション基準

- 重大インシデント:ログ解析のみで原因特定困難な場合は、警察庁認定のフォレンジック業者へ連携。

- 脆弱性判明:内製パッチで対処困難な場合は、総務省認定のセキュリティ診断ベンダーへ依頼。

- ハード障害:保守契約範囲外の場合、弊社(情報工学研究所)への緊急依頼を推奨。

本章では「定期点検後に異常があれば即時エスカレーションする体制」を示し、責任者と外部連携窓口を明確化する必要性を強調してください。

技術担当者は月次チェック結果を可視化し、「異常判定基準」と「エスカレーションフロー」を明文化しておくことが重要です。

[出典:総務省『情報セキュリティガイドライン』2024年][出典:警察庁『デジタル・フォレンジック』2025年]

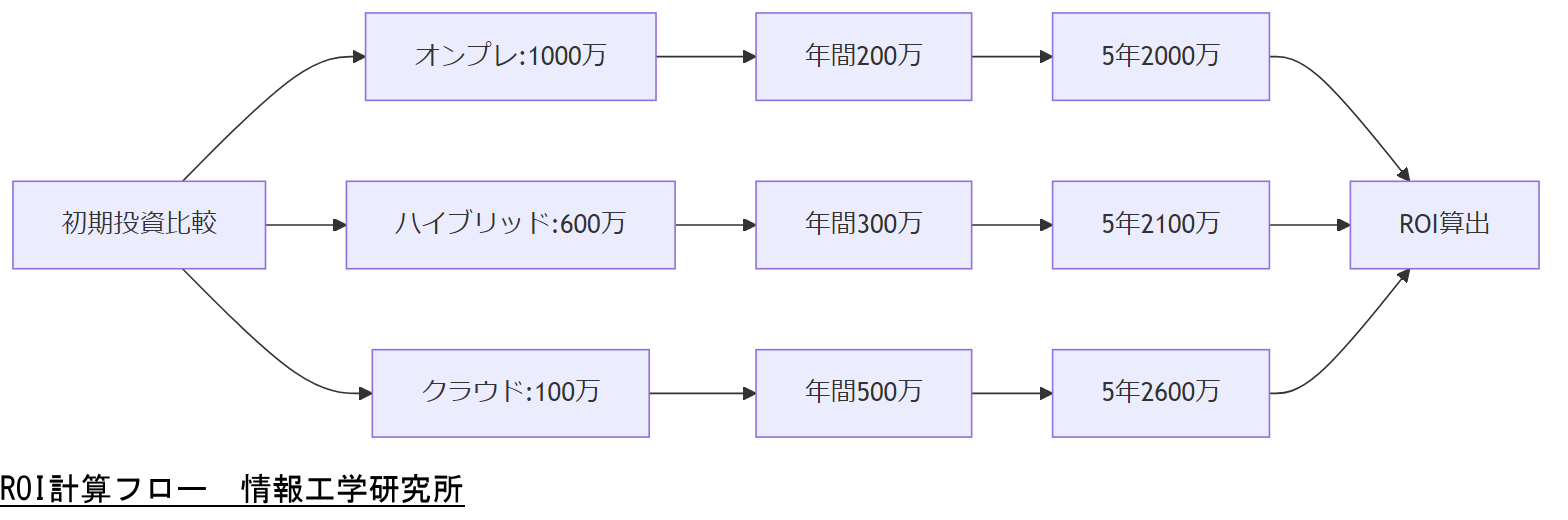

コスト最適化シナリオとROI試算

章冒頭の導入

限られた予算の中で最大効果を得るには、コスト最適化シナリオとROI(投資利益率)試算が不可欠です。経済産業省「IT投資のガイドライン」(2024年)では、複数シナリオ比較を推奨しています。

シナリオ構築の視点

- オンプレミス集中管理:初期投資大だが長期コスト低減が見込まれる。

- ハイブリッド運用:ピーク時はクラウド活用、平常時はオンプレ運用でTCOバランス最適化。

- フルクラウド移行:初期投資最小、運用コストは使用量依存で可変。

ROI試算例

表11:3シナリオの5年ROI比較(概算)| 項目 | オンプレ集中 | ハイブリッド | フルクラウド |

|---|---|---|---|

| 初期投資 | 1,000万円 | 600万円 | 100万円 |

| 年間運用コスト | 200万円 | 300万円 | 500万円 |

| 5年総コスト | 2,000万円 | 2,100万円 | 2,600万円 |

| 想定削減効果 | – | 5% | 10% |

経営層には「3シナリオのコスト比較を数値で示し、最適解を共に検討する」ことを提案し、将来予測の不確実性を共有してください。

技術担当者はシナリオ毎に前提条件(為替・電力費・人件費)を明文化し、感度分析を実施することで説得力を高めましょう。

[出典:経済産業省『IT投資のガイドライン』2024年]

まとめ:失敗しないための7箇条

章冒頭の導入

各章で示した対策を踏まえ、ファイルサーバー運用で失敗しないための7つの要点をまとめます。これにより、全社で共通認識を持ち、事故リスクを最小化できます。

7箇条一覧

- OS特有の障害パターンを把握し、専用ツールと手順を整備する。

- バックアップは三重化(本番・オフサイト・クラウド)を徹底。

- 定期的な無電化・停止訓練を実施し、運用手順を検証。

- ログとハッシュ検証で復旧後のファイル整合性を保証。

- 資格保有者を中心に人材育成し、スキルを見える化。

- 月次点検と即時エスカレーションで異常を早期対応。

- 複数のコストシナリオを比較検討し最適解を導く。

この7箇条を共有し、「全社で遵守すべき運用ルール」として掲示をお願いします。

技術担当者は、自社の運用状況と突き合わせることで、改善点を明確化しPDCAサイクルを高速で回すことが重要です。

[出典:各章の出典を参照]

おまけの章(重要キーワード・関連キーワード)

重要キーワード・関連キーワードマトリクス

| キーワード | 関連キーワード | 説明 |

|---|---|---|

| BCP三重化 | オフサイト、クラウド、DRサイト | 3箇所にデータを分散保存し、災害時もデータを保全する方式。 |

| NIS2 | サイバーセキュリティ、EU指令、インシデント報告 | EU域内外事業者にリスク管理と報告義務を課す指令。 |

| EO14028 | SBOM、ゼロトラスト、サプライチェーン | 米国連邦政府調達に最適化したセキュリティ強化大統領令。 |

| 情報処理安全確保支援士 | セキュリティ資格、国家資格、運用者スキル | 日本のサイバーセキュリティ国家資格。運用設計から実装まで対応。 |

| SHA-256ハッシュ | フォレンジック、改ざん検知、データ真正性 | データの指紋を示し、ファイル整合性検証に利用されるハッシュ関数。 |

| ログ一元管理 | SIEM、WORMストレージ、改ざん防止 | OS横断的にログを集約し、検索性と証拠能力を担保する仕組み。 |

| 資格ロードマップ | ITSS、CISSP、基本情報 | 運用者のスキル育成を段階的に示す計画図。 |

| RAID再構築 | RAIDカード交換、クローンイメージ、メタデータ抽出 | 故障したRAIDを復旧するための一連の手順。 |

| 脆弱性診断 | セキュリティスキャン、ペネトレーションテスト、SaaS | システムの弱点を検出し、対策を講じるプロセス。 |

| ROI試算 | TCO、感度分析、コストシナリオ | 投資効果を数値化し、意思決定を支援する手法。 |

| 運用・点検チェックリスト | 月次点検、SLA、脆弱性スキャン | ルールに基づいて定期的に実施する点検項目一覧。 |

| デジタルフォレンジック | 証拠保全、ネットワークフロー、ログ解析 | 電子データを解析して事件・事故の原因を究明する技術。 |

| アップデート/パッチ管理 | OS更新、ファームウェア、スケジュール管理 | システムを安全に保つための更新作業と管理手法。 |

| 3段階オペレーション | 平常時、緊急時、停止時 | 状況に応じた運用手順を3段階で定義する方式。 |

| 外部専門家連携 | フォレンジック業者、診断ベンダー、保守契約 | 自社で対応困難な場合に外部のプロと連携して解決する体制。 |