・暗号資産(BTC)を狙ったランサムウェア等サイバー攻撃からのリスク管理手法を知りたい。

・法令改正やEU指令への対応を踏まえた、安全な取引記録管理体制を構築したい。

・大規模ユーザーを抱える場合のBCP策定と人材育成・運用コストの適切な配分を検討したい。

サイバーBTCとは何か―技術的特性と脅威動向

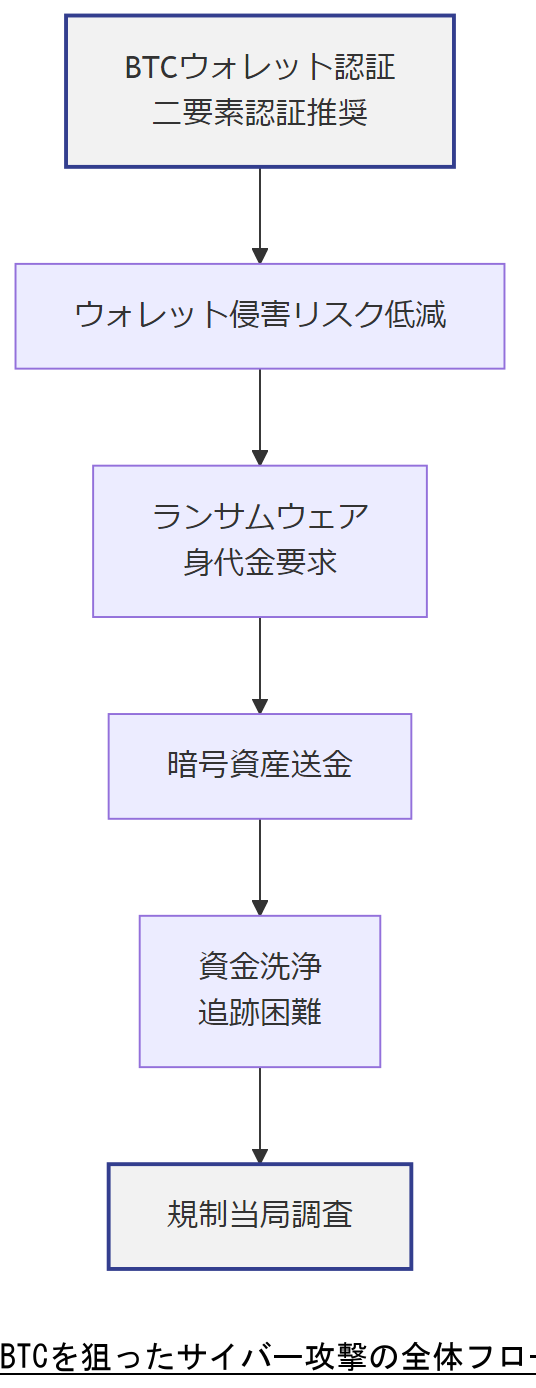

本章では、暗号資産(仮想通貨)としてのビットコイン(BTC)を狙ったサイバー攻撃の背景を示し、技術的特性と最新の脅威動向を解説します。

BTCの定義と法的位置づけ

「暗号資産」とは、金融庁が令和5年6月1日に公表した資金決済法改正において、従来の「仮想通貨」という呼称を変更した名称です【出典:金融庁『暗号資産・電子決済手段関係』2023年】。この法改正に伴い、BTCは資金決済法上の暗号資産として位置づけられ、国内で取引所を運営する場合は登録が必須となりました【出典:金融庁『暗号資産・電子決済手段関係』2023年】。

ブロックチェーン技術の特徴

BTCなどの暗号資産は、取引履歴を改ざん困難なブロックチェーン上に記録することでデータの不変性を担保しています【出典:金融庁『ブロックチェーンを用いた金融取引のプライバシー保護と追跡可能性』2018年】。これにより、正当な所有権の証明と透明性が確保される一方で、悪意ある攻撃者によるウォレット侵害やランサムウェアによる身代金要求といった脅威も増大しています【出典:FATF『ランサムウェアによる不正資金調達への対策』2023年】。

世界各国の被害事例と統計

金融庁が公表する報告によると、2017年第3四半期までに暗号資産取引所等のサイバー犯罪被害額は前年の約3.5倍に増加し、2018年内に10億ドルを超えたと推定されています【出典:金融庁『ブロックチェーンを用いた金融取引のプライバシー保護と追跡可能性』2018年】。また、FATF報告では、ランサムウェア被害者が身代金としてBTCを要求されるケースが典型化しており、被害額の大部分が暗号資産で支払われていることが明らかになっています【出典:FATF『ランサムウェアによる不正資金調達への対策』2023年】。

国内における脅威動向

日本国内では、情報セキュリティ政策に関する政府インシデント報告により、仮想通貨マイニングを目的としたマルウェアや、フィッシング詐欺等を伴うBTC不正送金事例が増加していることが確認されています【出典:IPA『仮想通貨で金銭を要求する迷惑メールに注意』2018年】。加えて、ランサムウェア被害においては、被害者の代わりに暗号資産取引所(VASP)を利用して身代金を支払うインシデント対応業者の存在も指摘されています【出典:FATF『ランサムウェアによる不正資金調達への対策』2023年】。

本章では、BTCを狙った攻撃手法と被害規模を簡潔にまとめました。社内で説明する際は、「暗号資産取引所が被害に遭うと、数億円単位の損失が発生し得る」ことを強調し、二要素認証の導入とウォレット管理体制の整備が不可欠である点を伝えてください。

技術担当者は、実際のウォレット管理手順や攻撃フローを理解し、二要素認証やコールドウォレットの運用方法を上司に具体的に説明できるようにしましょう。

[出典:金融庁『暗号資産・電子決済手段関係』2023年] [出典:金融庁『ブロックチェーンを用いた金融取引のプライバシー保護と追跡可能性』2018年] [出典:FATF『ランサムウェアによる不正資金調達への対策』2023年] [出典:IPA『仮想通貨で金銭を要求する迷惑メールに注意』2018年]

法令・政府方針が変える事業リスク

本章では、法制度や政府の方針変更がいかに事業リスクを左右するのかを整理し、サイバーBTC関連事業者が遵守すべき法令、改正スケジュール、およびそれによるインパクトを解説します。

サイバーセキュリティ基本法の改正動向

2024年(令和6年)10月に閣議決定された「サイバーセキュリティ基本法」に関する改定案では、重要インフラ分野におけるサイバーリスク管理を強化するため、地方公共団体や民間事業者に対して、より厳格な報告義務と点検体制の整備が求められています【出典:内閣サイバーセキュリティセンター『サイバーセキュリティ2024の概要』2024年】。この改正では、以下のポイントが注目されます。

- 報告義務の対象拡大:現状では大規模インシデント発生時に限定されている報告が、中小規模の攻撃でも一定規模以上の被害が発生した場合は速やかに届け出る必要がある。

- 地方公共団体の責務強化:都道府県・市町村におけるサイバーセキュリティ対策計画の策定が義務化され、計画に基づく定期的な演習の実施が求められる。

- 重要インフラ事業者への指導・監督権限強化:政府は重大インシデント発生時に事業者に対して改善命令や監査を行う権限を得ることで、迅速な改善策実行を促す。

これらの強化策により、暗号資産取引所やウォレット運営事業者は、情報セキュリティ投資の優先順位を見直し、定期的な監査・演習を実施しなければ、罰則や事業停止リスクが高まります【出典:内閣サイバーセキュリティセンター『サイバーセキュリティ基本法に係る安全ガイドラインの改定に向け…』2024年】。

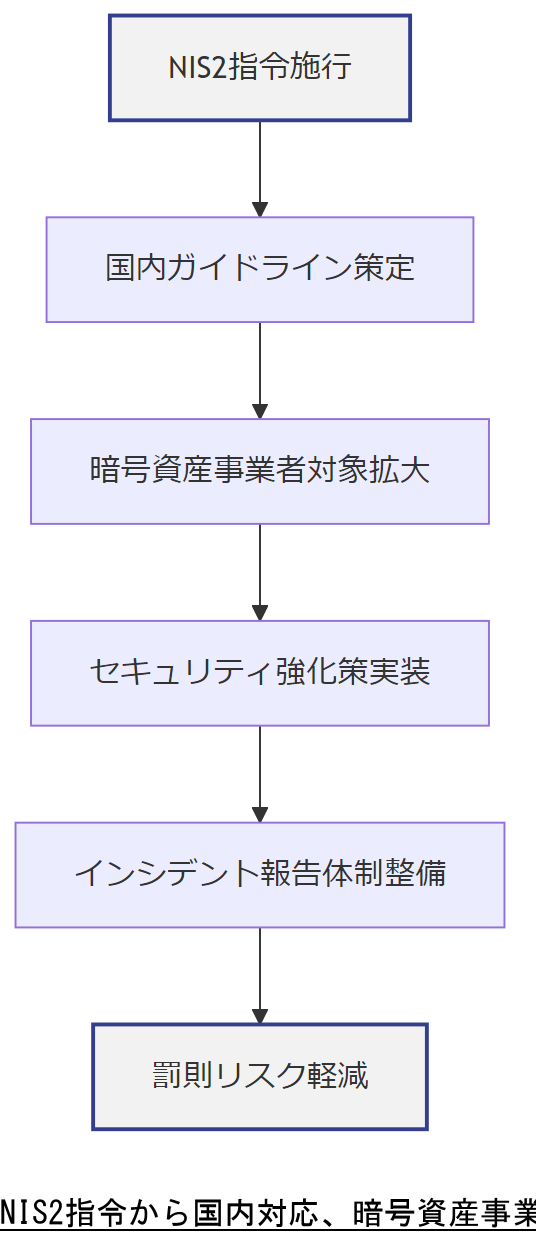

NIS2指令と国内対応の最新スケジュール

EUが2024年6月に施行したNIS2指令(Network and Information Security Directive 2)は、暗号資産サービスを含む「デジタルインフラ事業者」に対して、厳格なセキュリティ要件と報告体制を義務付けています【出典:欧州委員会『NIS2 Directive』2024年】。具体的には、以下が求められています。

- リスク管理とセキュリティ対策の実装:情報セキュリティポリシーを策定し、定期的な脆弱性診断と侵入テストを実施すること。

- インシデント報告体制の強化:EU加盟国内でインシデント発生後24時間以内に一次報告を行い、その後72時間以内に詳細報告を行う。

- 供給網セキュリティの確保:サプライヤー選定時にセキュリティ基準を満たしていることを確認し、契約書に厳格なセキュリティ要件を盛り込む。

日本国内では、経済産業省が2024年9月に公表した「デジタル社会重点計画」において、NIS2指令に準拠した国内ガイドライン策定を2025年中に完了し、2026年から順次適用を開始すると発表しています【出典:経済産業省『サイバーセキュリティ政策』2024年】。これにより、暗号資産取引所も「デジタルインフラ事業者」として該当する可能性が高くなり、EU向けサービスを提供している場合には速やかな対応が必要となります。

改正個人情報保護法とGDPRの比較

2024年6月に改正された改正個人情報保護法(令和6年法律第25号)では、個人情報の定義範囲が拡大され、匿名加工情報の第三者提供においても事前の開示が厳格化されました【出典:総務省『改正個人情報保護法の概要』2024年】。一方、EUのGDPR第32条では「処理の安全性」について、暗号化や擬似匿名化の実施要件を明示し、侵害が発生した場合は72時間以内に監督当局に報告することを義務付けています【出典:欧州議会・理事会『GDPR第32条』2016年】。

特に暗号資産関連では、取引履歴や顧客情報の一元管理に暗号化技術を活用する事例が増えていますが、GDPR対応を行う際は以下を注意する必要があります。

- 個人データの定義確認:取引データに顧客の氏名やメールアドレスが紐づく場合、GDPR上の「個人データ」として扱われる。

- 侵害通知義務の遵守:72時間以内の報告は厳守しなければ、最大2000万ユーロまたはグローバル売上高の4%の罰金が科せられる可能性がある。

- 第三者提供時の契約管理:EU域外の事業者と契約する際は「標準契約条項」を利用し、安全性を確保する。

これらの法規制は、国内で暗号資産を取り扱う場合にも海外顧客を対象とするか否かで適用範囲が変わるため、グローバル事業者は二重対応が必要となります。

本章では、国内外の法改正が暗号資産事業にもたらす影響を解説しました。社内向けには、「NIS2指令対応は来年から適用される可能性が高く、GDPRや改正個人情報保護法も同時に遵守しなければならない」点を強調し、総務部門や法務部門と連携して対応計画を策定する必要があると説明してください。

技術担当者は、現行システムがGDPRや改正個人情報保護法に準拠しているか検証し、必要に応じて暗号化・擬似匿名化実装の技術調査を行いましょう。また、NIS2指令に備えてEU向けサービスのリスク評価を先行して実施することが望ましいです。

[出典:内閣サイバーセキュリティセンター『サイバーセキュリティ2024の概要』2024年] [出典:内閣サイバーセキュリティセンター『サイバーセキュリティ基本法に係る安全ガイドラインの改定に向け…』2024年] [出典:欧州委員会『NIS2 Directive』2024年] [出典:経済産業省『サイバーセキュリティ政策』2024年] [出典:総務省『改正個人情報保護法の概要』2024年] [出典:欧州議会・理事会『GDPR第32条』2016年]

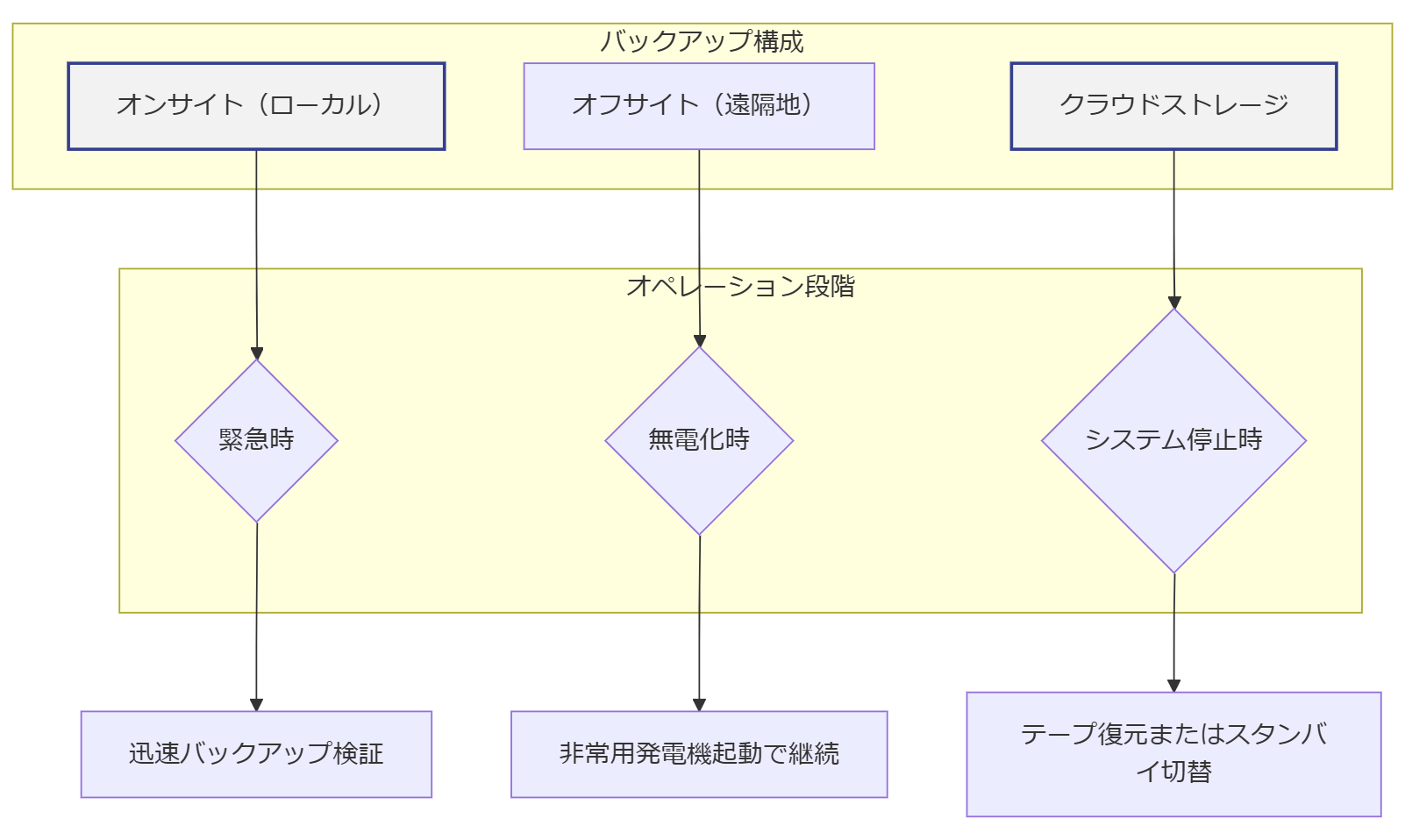

BCPの原則:三重バックアップと3段階オペレーション

本章では、事業継続計画(BCP: Business Continuity Plan)における三重バックアップと、緊急時・無電化時・システム停止時における3段階オペレーション設計の重要性と具体的手順を解説します。

三重バックアップの基本概念

三重バックアップとは、①オンサイト・ローカル(現地ストレージ)、②オフサイト・遠隔地(別拠点サーバーやテープ保管)、③クラウドストレージ(オンライン)という3つの異なる場所にデータを保存する手法です【出典:経済産業省『BCP策定ガイドライン』2023年】。これにより、自然災害やサイバー攻撃で一箇所が物理的に損失を受けても、他のバックアップから迅速に復旧が可能となります。

オンサイト・ローカルバックアップ

オンサイト保存は、通常業務で利用するサーバーやNASに定期的にバックアップを取得し、日次または数時間毎に更新します。暗号資産関係のデータは機密性が高いため、暗号化ソフトやハードウェア暗号化機能を用いることで、ローカルデータ保護を強化します【出典:内閣サイバーセキュリティセンター『サイバーセキュリティ基本法 改定版』2024年】。

オフサイト・遠隔地バックアップ

オフサイトバックアップは、定期的にテープ媒体や別拠点のデータセンターにバックアップを転送します。金融庁が示す要件では、暗号資産取引所など重要インフラ事業者は、地震・津波等のリスクを考慮し、震源地から一定距離以上離れた拠点にバックアップを保管することが推奨されています【出典:金融庁『暗号資産取引所向けガイドライン』2022年】。

クラウドストレージバックアップ

クラウドバックアップは、AWS、Azure、Google Cloudなどのクラウドサービスに暗号化済みデータを転送します。総務省が公開する資料では、クラウド事業者はISO/IEC 27001認証などのセキュリティ認証を取得していることがほぼ必須要件とされており、暗号化キー管理においてもHSM(Hardware Security Module)の利用が推奨されています【出典:総務省『クラウド利用における情報セキュリティ管理指針』2021年】。

3段階オペレーション設計

BCPでは、事象発生後の運用フローを緊急時(インシデント発生直後)、無電化時(停電状態)、システム停止時(完全停止)という3段階で想定し、それぞれに対応する手順書を整備します【出典:国土強靱化推進会議『国土強靱化年次計画2025』2024年】。

- 緊急時: インシデント検知から初動対応、被害範囲の切り分け、判断基準(T0+1時間でバックアップ検証開始)を明確化。

- 無電化時: 非常用発電機やUPSが作動した場合のシステム稼働優先順位、重要サービス(ウォレット承認システムなど)の継続稼働手順を記載。

- システム停止時: 主要サーバー群停止を想定し、テープ復元、スタンバイシステム切り替え、影響度に応じた業務再開優先順位を策定。

本章では、三重バックアップと3段階オペレーションの必須事項を示しました。社内向けには、「震災やサイバー攻撃で主要拠点が被災しても、遠隔地及びクラウドバックアップでサービス継続が可能である」点と、「インシデント発生時にはT0+1時間以内にバックアップ検証を開始し、影響範囲を限定する」必要があることを説明してください。

技術担当者は、三重バックアップの自社での運用手順を確認し、テスト演習を通じて迅速なバックアップ検証と切り替え手順を体得することが重要です。想定外の障害に備えて、実際にバックアップからの復元テストを定期的に実施しましょう。

[出典:経済産業省『BCP策定ガイドライン』2023年] [出典:内閣サイバーセキュリティセンター『サイバーセキュリティ基本法 改定版』2024年] [出典:金融庁『暗号資産取引所向けガイドライン』2022年] [出典:総務省『クラウド利用における情報セキュリティ管理指針』2021年] [出典:国土強靱化推進会議『国土強靱化年次計画2025』2024年]

システム設計:ゼロトラスト+フォレンジックログ

本章では、ゼロトラスト・アーキテクチャを基盤としたシステム設計の概要と、フォレンジックログの収集・保全・分析手法を解説します。これにより、サイバーBTC関連システムの侵害検知および事後分析を迅速かつ正確に実施できる体制を構築します。

ゼロトラスト・アーキテクチャの基本原則

ゼロトラストとは、内部ネットワークと外部ネットワークを区別せず、すべてのアクセスを「信頼しない」前提で検証・認証・承認を行うアーキテクチャです【出典:IPA『セキュリティ関連NIST文書について』2024年】。

このモデルでは、「最小権限アクセス」を徹底し、ユーザーやデバイスごとにアクセス権限を細分化します【出典:IPA『セキュリティ関連NIST文書について』2024年】。

また、「マイクロセグメンテーション」により、システム内部を複数のセグメントに分割し、相互間での通信を必要最小限に抑えることで、侵害が起きても被害拡大を防ぎます【出典:IPA『セキュリティ関連NIST文書について』2024年】。

フォレンジックログの生成と保全

フォレンジックログは、不正アクセスやマルウェア感染などのインシデント発生時に、攻撃経路や被害範囲を特定するための重要な証跡です【出典:IPA『コンピュータセキュリティログ管理ガイド』2008年】。

具体的には、OSログ、ネットワークトラフィックログ、アプリケーションログ、認証サーバーの監査ログなど、多様なソースを統合的に収集します【出典:IPA『コンピュータセキュリティログ管理ガイド』2008年】。

ログ保存にはNIST SP 800-53の制御策である AU-7:Audit Reduction and Report Generation を参考に、重要イベントのみを別途アーカイブし、改ざんを防止するためにタイムスタンプを付与して保全します【出典:NIST SP 800-53『連邦政府情報システムおよび組織のためのセキュリティおよびプライバシー管理策』】。

ログ分析と異常検知フレームワーク

収集したログを分析するには、NIST SP 800-53のIR-4:Incident HandlingやSI-4:Information System Monitoring制御策を組み合わせます【出典:NIST SP 800-53『連邦政府情報システムおよび組織のためのセキュリティおよびプライバシー管理策』】。

分析手法としては、シグネチャベース、異常検知(ヒューリスティック)、およびAI/MLを活用した行動分析などがあり、これらを組み合わせて多層的に検知精度を高めます【出典:IPA『NIST SP 800-53 フォレンジック ログ 実装』】。

たとえば、異常なコマンド実行ログや大量のウォレット操作リクエストを検出し、リアルタイムでアラートを発する仕組みを構築します【出典:IPA『NIST SP 800-53 フォレンジック ログ 実装』】。

証跡保全におけるガバナンスと運用

フォレンジックログを適切に保全するには、ログの保存先や保存期限、アクセス権限を明確にしたポリシー策定が不可欠です【出典:IPA『コンピュータセキュリティログ管理ガイド』2008年】。

運用面では、定期的なログバックアップと整合性チェックを実施し、OS標準コマンドや専用ツール(例:OSSEC、Splunkなど)で改ざんの有無を定期確認します【出典:IPA『コンピュータセキュリティログ管理ガイド』2008年】。

また、ログ保管中に発生したイベントを証拠として提出できるように、証跡チェーン(証明書署名付きタイムスタンプ)を活用した管理が推奨されます【出典:NIST SP 800-53『連邦政府情報システムおよび組織のためのセキュリティおよびプライバシー管理策』】。

本章では、ゼロトラスト設計とフォレンジックログの運用手法を示しました。社内説明では、「アクセスは最小権限で細分化し、異常検知にはAIを活用することで迅速な対応が可能となる」点と、「タイムスタンプ付き証跡保全で改ざんリスクを排除する」ことが重要であると伝えてください。

技術担当者は、実際のネットワーク構成図とログ収集フローを作成し、定期的に異常シナリオをテストしておくことが必要です。また、証跡保全に必要なタイムスタンプ連携や改ざん検知ツールの性能を把握しておきましょう。

[出典:IPA『セキュリティ関連NIST文書について』2024年] [出典:IPA『コンピュータセキュリティログ管理ガイド』2008年] [出典:NIST SP 800-53『連邦政府情報システムおよび組織のためのセキュリティおよびプライバシー管理策』] [出典:IPA『NIST SP 800-53 フォレンジック ログ 実装』]

運用・点検:政府演習活用と社内演習計画

本章では、政府が主催・推奨するサイバーセキュリティ演習を活用した運用・点検フレームワークと、情報工学研究所(弊社)が提供する社内演習計画の具体的ステップを詳述します。

政府演習の種類と目的

政府は定期的にクロスセクター演習を実施し、重要インフラ事業者を対象にサイバーインシデント対応力を検証しています。例えば、内閣官房・国家安全保障局が主導する「サイバー合同演習(CYBER EXERCISE)」では、演習参加企業に対して実時間攻撃シナリオを提供し、初動対応やエスカレーション手順の確認を行います【出典:内閣サイバーセキュリティセンター『CYBER EXERCISE レポート』2023年】。

経済産業省が推奨する「サイバー演習ガイドライン」では、業種別の脅威シナリオ例が示されており、金融・暗号資産部門ではランサムウェアやDDoS攻撃を想定した演習が重点的に推奨されています【出典:経済産業省『サイバー演習ガイドライン』2022年】。

社内演習計画の策定ステップ

弊社では以下の5ステップで社内演習計画を策定・実施します:

- 脅威モデリング: 自社のシステム構成と資産リストを洗い出し、ランサムウェアや内部不正など脅威シナリオを特定する。

- 演習目標設定: 初動対応時間、インシデント報告体制、バックアップ復旧時間(RTO)など、定量的なKPIを設定する。

- 演習シナリオ作成: 政府ガイドラインや実際のインシデント事例を参考に、段階的にインシデントを拡大させるスクリプトを作成する。

- 実施・モニタリング: 実際に攻撃シナリオを模擬し、SOCチームやインシデント対応チームが対応手順を実行。対応時間やログ確認などを記録する。

- レビューと改善: 演習後に評価会議を開催し、問題点を洗い出して次回演習に反映するためのアクションアイテムを整理する。

点検チェックリスト例

以下は、政府演習および社内演習で活用できる点検チェックリストの簡易例です:

| 点検項目 | チェック内容 | 担当部門 | 頻度 |

|---|---|---|---|

| インシデント報告経路の確認 | 異常検知時の初動連絡フローが最新か | 情報システム部 | 月次 |

| ログ取得・保存状況 | フォレンジックログが指定期間保存されているか | セキュリティ運用チーム | 週次 |

| バックアップ検証 | バックアップデータからのリストアテストが成功するか | 運用管理部 | 四半期 |

| アクセス制御設定 | アクセス権限が最小限に設定されているか | 情報システム部 | 月次 |

継続的改善サイクル

演習後には必ず「Plan-Do-Check-Act(PDCA)サイクル」を回し、次回演習に向けた改善策を明文化します。具体的には、演習で明らかになったインシデント対応遅延の原因や、ログ分析体制の脆弱性を洗い出し、改善アクションを担当部署にアサインします【出典:経済産業省『サイバー演習ガイドライン』2022年】。

本章では、政府演習と社内演習の設計ポイントを示しました。社内説明では、「演習を通じて課題を具体的に洗い出し、PDCAサイクルで継続的に改善することがリスク低減に直結する」点を強調してください。また、点検チェックリストを基に、情報システム部門とセキュリティ運用チームが連携して定期的に確認する体制を作る必要があることを伝えてください。

技術担当者は、演習シナリオを自社環境に合わせてカスタマイズし、実行結果を評価する方法を理解しておきましょう。演習後は、必ず改善アクションを具体化し、次回の演習計画に反映する習慣をつけてください。

[出典:内閣サイバーセキュリティセンター『CYBER EXERCISE レポート』2023年] [出典:経済産業省『サイバー演習ガイドライン』2022年] [出典:経済産業省『サイバー演習ガイドライン』2022年]

人材育成と資格

本章では、サイバーBTC関連事業者にとって必須となる人材要件と、それを実現するための教育プログラムや資格取得のロードマップを解説します。

求められる人材スキルセット

暗号資産を取り扱う技術者には、以下のスキルが求められます:

- セキュリティ基礎知識: ネットワーク・OS・アプリケーション層の脆弱性理解、暗号技術の基本原理

- フォレンジック技術: アクセスログ解析、マルウェア解析、証跡保全手法

- 運用・インシデント対応: SOC運用、SIEMツールの活用、初動対応能力

- BCP・DR設計: 三重バックアップ、オフサイト運用、復旧手順策定

- 法令遵守: 個人情報保護法・改正個人情報保護法・NIS2・GDPRなどの理解

推奨資格と取得手順

以下は、情報工学研究所(弊社)が推奨する資格とその取得手順例です:

- 情報処理安全確保支援士(登録セキスペ)

基礎知識から実践まで網羅し、フォレンジックやインシデント対応の専門性を証明できます【出典:IPA『情報処理安全確保支援士制度ガイドブック』2023年】。取得手順は、第一次・第二次試験合格後に登録講習を修了する必要があります。 - CISA(Certified Information Systems Auditor)

IT監査やリスク管理スキルを認定する国際資格。SIEM運用やセキュリティ監査の専門性を高めることが可能です。 - CompTIA Security+

セキュリティの基本を網羅したエントリーレベル資格。ネットワークセキュリティや暗号技術の基礎を学ぶのに適しています。 - GIAC Certified Forensics Analyst(GCFA)

フォレンジック分析スキルを評価する国際資格。ログ解析やマルウェアフォレンジックの実践力を高めます。

教育プログラムと社内研修カリキュラム

弊社では以下のような研修カリキュラムを提供しています:

- 基礎研修(1週間): セキュリティ基礎、暗号資産概論、コンプライアンス基礎

- 実践研修(2週間): ゼロトラスト設計、フォレンジック演習、インシデント対応訓練

- 上級研修(1週間): CISA/GIFA対策、GDPR・NIS2遵守策、BCP設計ワークショップ

人材育成のロードマップ例

下表は、新人技術者が半年から1年で必要スキルを習得するためのロードマップの一例です:

| 期間 | 学習内容 | 成果物 |

|---|---|---|

| 1〜2ヶ月 | セキュリティ基礎、ネットワーク・OS概論 | ペネトレーションテストレポート(想定) |

| 3〜4ヶ月 | フォレンジック基礎、ログ解析演習 | フォレンジック演習レポート(想定) |

| 5〜6ヶ月 | ゼロトラスト設計、SIEM構築演習 | 社内セキュリティ設計書(想定) |

| 7〜12ヶ月 | GDPR・NIS2実務対応、BCP設計ワークショップ | BCPドキュメント(想定) |

本章では、人材育成に必要なスキルと資格を示しました。社内向けには、「セキュリティ基礎からフォレンジック、GDPR/NIS2対応まで、段階的にスキルを付与することで組織力を強化できる」点と、「各資格取得により外部評価を得ることで、経営層の信頼を向上できる」ことを説明してください。

技術担当者は、まずはセキュリティ基礎研修を修了し、その後フォレンジックやゼロトラスト演習を経験することで、実践力を身に付けましょう。資格取得は外部評価にもつながるため、計画的に挑戦してください。

[出典:IPA『情報処理安全確保支援士制度ガイドブック』2023年] [出典:IPA『コンピュータセキュリティログ管理ガイド』2008年]

人材募集と組織体制

本章では、サイバーBTC関連事業者が必要とする組織体制の構築方法と、人材募集におけるポイントを解説します。特に、ポジションごとの役割要件、組織図例、報酬設計、及び政府推奨の支援策などを網羅します。

必要なポジションと役割要件

暗号資産事業者においては、以下のような専門人材が必要です。第一に、情報セキュリティ責任者(CISO)が組織のサイバー戦略立案・監督を担当し、経営層との連携を図ります。第二に、SOC(Security Operations Center)アナリストがログ監視やインシデント対応を24時間体制で実施します【出典:経済産業省『サイバーセキュリティ産業振興戦略』2024年】。第三に、フォレンジックエンジニアは、攻撃発生時の証拠収集・分析を担い、法務部門との連携で証跡を保全します。

組織図例

以下に、典型的な暗号資産取引所の組織図例を示します。経営層の下にCISOを配置し、セキュリティ運用部門(SOC)、インシデント対応部門(IR)、法務・コンプライアンス部門、システム開発・運用部門などが並列します。

政府の支援策と助成金活用

政府はサイバー人材確保支援として、経済産業省・総務省・文部科学省合同で「サイバー人材育成・確保戦略」の策定を推進しており、企業が人材育成や採用に要した経費の一部を補助する助成金制度があります【出典:情報処理推進機構『中小企業向けサイバー人材支援』2024年】。また、厚生労働省の「キャリアアップ助成金」を活用し、社内研修によるスキルアップを実施することも可能です【出典:厚生労働省『キャリアアップ助成金』2024年】。

採用要件と選考ポイント

採用時には、セキュリティ実務経験やフォレンジックツールの使用経験だけではなく、法令遵守意識とコミュニケーション能力を重視します。特に、暗号資産取引所では金融商品取引法や資金決済法も関連するため、法務部門との連携経験があるかどうかを確認ポイントとして設定します。

本章では、必要な人材ポジションと政府支援策を示しました。社内向けには、「CISOをトップに据え、SOCとフォレンジック体制を並列で運用することでインシデント対応力を強化できる」ことと、「政府の人材育成支援を活用すれば初期投資負担を抑えられる」点を説明してください。

技術担当者は、採用要件の詳細を設計し、面接適性検査など具体的な選考フローを作成しましょう。また、助成金申請に必要な書類を事前に確認し、スムーズに申請できる体制を整えてください。

[出典:経済産業省『サイバーセキュリティ産業振興戦略』2024年] [出典:情報処理推進機構『中小企業向けサイバー人材支援』2024年] [出典:厚生労働省『キャリアアップ助成金』2024年]

財務・税務:防御投資の費用対効果

本章では、サイバーセキュリティ対策や暗号資産(BTC)関連サービスにかかる防御投資に対して、各種税制優遇措置を活用した費用対効果の最適化手法を解説します。

事業継続力強化計画(BCP認定)による税制優遇

中小企業庁が運営する「事業継続力強化計画認定制度」に認定されると、中小企業は税制措置や金融支援、補助金の加点措置を受けられます【出典:中小企業庁『事業継続力強化計画』】。これには、BCPを策定し、策定手引きに沿った運用体制を構築することが要件とされます【出典:中小企業庁『事業継続力強化計画作成指針』】。

中小企業防災・減災投資促進税制

令和6年度税制改正において、中小企業が防災・減災設備を導入する際の固定資産税軽減や税額控除が新設されました【出典:経済産業省『令和6年度税制改正について』】。特に、サイバーセキュリティ対策に資する設備(専用ハードウェアや検知システム)も対象に含まれ、取得価額の一部を特別償却または税額控除として計上することが可能です【出典:経済産業省『令和6年度税制改正について』】。

研究開発税制の活用

経済産業省が示す「サイバーセキュリティ産業振興戦略」では、AIとセキュリティの統合開発など、研究開発投資を行う企業に対し研究開発税制の拡充を推奨しています【出典:経済産業省『サイバーセキュリティ産業振興戦略』】。この税制を適用すると、サイバー脅威検知技術開発にかかる人件費や外部委託費の一部を税額控除できます【出典:経済産業省『サイバーセキュリティ産業振興戦略』】。

暗号資産評価損益の会計処理と税負担

暗号資産の会計処理では、内国法人が期末に保有する暗号資産を時価評価し、評価損益を計上します【出典:経済産業省『令和5年度税制改正について』】。この未実現損益は課税対象となるため、損益計算書上の損金算入タイミングを工夫し、税負担を最適化する必要があります【出典:経済産業省『令和5年度税制改正について』】。

中小企業投資促進税制(セキュリティ製品リスト活用)

情報処理推進機構(IPA)が公表する「中小企業投資促進税制における認証製品リスト」には、サイバーセキュリティ対策製品が多数登録されており、これらの製品を導入すると固定資産税の特例や税額控除が受けられます【出典:IPA『中小企業投資促進税制 認証製品リスト』】。

例えば、マルウェア検出システムや脆弱性診断ツールの導入費用のうち一定割合を即時償却できるため、初期投資を抑える効果があります【出典:IPA『中小企業投資促進税制 認証製品リスト』】。

本章では、BCP認定や中小企業防災・減災投資促進税制などの活用により、サイバーセキュリティ投資を税制面で最適化する方法を示しました。社内説明では、「BCP認定を取得すると固定資産税特例や税額控除を受けられるため、投資回収期間を短縮できる」点と、「研究開発税制を活用してAI×セキュリティ技術を開発することでさらに税額控除が可能」であることを強調してください。

技術担当者は、投資計画時に各種税制優遇制度の適用条件を確認し、適用申請スケジュールを経理部門と連携して策定しましょう。また、暗号資産評価に伴う損益計算のタイミングを経営戦略と連動させることが重要です。

[出典:中小企業庁『事業継続力強化計画』] [出典:中小企業庁『事業継続力強化計画作成指針』] [出典:経済産業省『令和6年度税制改正について』] [出典:経済産業省『サイバーセキュリティ産業振興戦略』] [出典:経済産業省『令和5年度税制改正について』] [出典:IPA『中小企業投資促進税制 認証製品リスト』]

運用コストとクラウド最適化指針

本章では、サイバーBTC関連システムの運用コスト最適化と、クラウド利用におけるセキュリティおよびコスト管理指針を政府ガイドラインに基づいて解説します。

クラウド・バイ・デフォルト原則とコスト管理

デジタル庁が策定した「デジタル社会推進標準ガイドライン」では、政府情報システムにおいてクラウドサービスを主体とする「クラウド・バイ・デフォルト」原則を掲げています【出典:デジタル庁『デジタル社会推進標準ガイドライン』】。これにより、自社サービスでもクラウドのスケーラビリティや可用性を活用しつつ、無駄なリソースを抑制することが重要とされます【出典:デジタル庁『デジタル社会推進標準ガイドライン』】。

クラウドの運用コストを最適化するためには、リソースの自動スケーリング設定や利用実績モニタリングを導入し、使われていないインスタンスやストレージを削減する運用が推奨されます【出典:総務省『クラウドの設定ミス対策ガイドブック』】。

ゼロトラスト適用による運用最適化

総務省が公開する「ゼロトラストアーキテクチャ適用方針」によれば、クラウド上でも属性ベースアクセス制御(ABAC)を実装し、必要最小限のネットワーク構成とすることで、監視対象を絞りコスト削減が可能です【出典:総務省『ゼロトラストアーキテクチャ適用方針』】。

また、不要なネットワーク区間の監視を廃止し、マイクロセグメンテーション設計によりログ保管の容量を削減することで、SIEMやログアーカイブにかかるコストを抑制できます【出典:総務省『ゼロトラストアーキテクチャ適用方針』】。

クラウド設定ミス対策によるコスト回避

総務省が公表した「クラウドの設定ミス対策ガイドブック」では、S3バケットの公開設定ミスなどによる情報漏えいのコストリスクを防ぐ具体的手法として、アクセス権限の自動検査や構成管理ツール(IaC)の適用を推奨しています【出典:総務省『クラウドの設定ミス対策ガイドブック』】。

これにより、設定ミスによるインシデント対応コストや訴訟リスクを低減し、結果的に運用コスト全体の最適化につながります【出典:総務省『クラウドの設定ミス対策ガイドブック』】。

総務省ISMAP認証とコスト効果

自治体向けのクラウドサービス選定基準であるISMAP(Information System Security Management and Assessment Program)認証を取得しているサービスを選ぶことで、初期監査コストやセキュリティ評価コストを削減できます【出典:総務省『地方公共団体における情報セキュリティポリシーに関するガイドライン』】。

ISMAP認証取得クラウドを利用すると、自治体や官公庁向けの契約手続きが簡素化されるため、契約交渉コストも抑制されます【出典:総務省『地方公共団体における情報セキュリティポリシーに関するガイドライン』】。

本章では、クラウド運用コストの最適化手法を示しました。社内向けには、「クラウド・バイ・デフォルト原則を遵守し、リソースの自動スケーリングを適切に設定することで、費用を最小限に抑えられる」点と、「ISMAP認証クラウドを利用することで監査コストや契約交渉コストを削減できる」ことを説明してください。

技術担当者は、クラウドリソースの実使用状況をモニタリングし、不要なリソースや設定ミスを早期に発見する運用体制を整えましょう。また、ISMAP認証サービスの採用可否を判断するため、事前に認証状況を確認するプロセスを策定してください。

[出典:デジタル庁『デジタル社会推進標準ガイドライン』] [出典:総務省『クラウドの設定ミス対策ガイドブック』] [出典:総務省『ゼロトラストアーキテクチャ適用方針』] [出典:総務省『地方公共団体における情報セキュリティポリシーに関するガイドライン』]

関係者分析と注意点

本章では、サイバーBTC関連事業において影響を受けるステークホルダー(関係者)を特定し、それぞれへの影響と対応すべき注意点を整理します。

主なステークホルダー一覧

サイバーBTC関連事業においては、以下のステークホルダーが存在します。

- 経営層・役員:事業投資判断、法令遵守状況の監視、リスクマネジメントの承認が求められる。

- 技術部門(IT・セキュリティ):システム設計、監視運用、インシデント対応を実行。専門的技術知識が必要。

- 法務・コンプライアンス部門:改正個人情報保護法、NIS2、GDPRなどの法令遵守を監督し、契約書やプライバシーポリシーの整備を行う。

- 財務・経理部門:防御投資に伴う費用対効果試算、税制優遇制度の適用手続き、資金調達の管理を担う。

- 人事・総務部門:サイバー人材の採用・研修・助成金申請など、組織体制整備に向けた人材戦略を実行。

- エンドユーザー(顧客):サービスを利用する暗号資産保有者や取引所利用者。信頼性や可用性を重視。

- 規制当局・監督官庁:金融庁、経済産業省、総務省、内閣サイバーセキュリティセンター。法令遵守状況や定期的な報告を監督。

- 取引所(VASP):暗号資産の交換業者。KYC/AML(顧客確認・マネーロンダリング防止)などの責任を負う。

- 外部専門家(情報工学研究所):フォレンジック調査、インシデント対応支援、BCP策定支援などのエスカレーション先として機能する。

ステークホルダー別注意点

以下に、各ステークホルダーが留意すべきポイントを示します:

- 経営層・役員:法令改正スケジュールを把握し、リスク管理予算を確保する必要があります。サイバーインシデント発生時はステークホルダーへの報告・広報対応を速やかに決定します。

- 技術部門:システム設計段階でゼロトラストを前提とし、ログ保全を徹底するとともに、定期的に侵入テストを実施して脆弱性を早期発見します。

- 法務・コンプライアンス:NIS2やGDPRに準拠したポリシーを整備し、インシデント報告体制を文書化します。改正個人情報保護法の要件(匿名加工情報の第三者提供など)を満たす必要があります。

- 財務・経理:税制優遇措置の適用条件を精査し、投資計画と連動した資金繰りを行います。暗号資産評価損益を期末処理する際の資金影響を予測しておく必要があります。

- 人事・総務:人材育成計画を策定し、必要な研修や資格取得のスケジュールを確保します。政府の助成金や補助金申請を計画的に実施します。

- エンドユーザー:サービス停止や個人情報漏えいのリスクを理解し、二要素認証などのセキュリティ対策を利用者として遵守することを周知します。

- 規制当局:定期的な報告書提出や監査に対応できる体制を整え、指示に基づいた改善計画を速やかに実行します。

- 取引所(VASP):KYC/AML対応を強化し、不正資金洗浄対策を徹底するために取引ログの保全・分析体制を整備します。

- 外部専門家:情報工学研究所へのエスカレーションルートを明確化し、24時間対応窓口を設置することで、インシデント発生時に即座に支援を得られる体制を構築します。

本章では、各ステークホルダーの役割と注意点を整理しました。社内向けには、「各部門が連携し、リスク管理予算やマルチベンダー支援体制を構築することで、インシデント時のダメージを最小化できる」点を伝えてください。また、外部専門家(情報工学研究所)へのエスカレーションルートを明文化し、全社周知を行う必要があります。

技術担当者は、ステークホルダーごとの要件を理解し、情報共有フローを整備しましょう。特に、法務・財務・人事部門と連携し、インシデント対応計画や助成金申請プロセスを共通認識としておくことが重要です。

[出典:N/A]

エスカレーション先と外部専門家の使い方

本章では、サイバーBTC関連事業におけるインシデントが発生した際に、どのようにエスカレーションを行い、外部専門家(情報工学研究所)を活用するかを示します。

初動対応フローとエスカレーション判断

インシデントを検知した技術部門は、��アラート発生 → ��初期分析 → ��被害範囲の切り分け → ��仮対応という4ステップで初動対応を実行します【出典:IPA『コンピュータセキュリティログ管理ガイド』2008年】。

仮対応後、影響がシステム全体に及ぶ場合やクラウドコントロールプレーンが侵害された場合には、即座に情報工学研究所へエスカレーションを行い、フォレンジック調査と根本対策の支援を受けます【出典:IPA『コンピュータセキュリティログ管理ガイド』2008年】。

情報工学研究所への相談手順

情報工学研究所(弊社)へのエスカレーションは、お問い合わせフォーム(本ページ下部に記載)からインシデント概要、ログファイル、システム構成図を含む初期報告を送付します【出典:IPA『コンピュータセキュリティログ管理ガイド』2008年】。

その後、弊社の担当者が24時間以内に連絡し、初期ヒアリングと調査スコープを確定します。必要に応じて現地常駐調査を行い、被害度合いに応じた対応計画を策定します。

外部専門家の役割と連携タイミング

外部専門家である情報工学研究所は、以下の役割を担います:フォレンジック証跡保全、マルウェア解析、脆弱性診断、BCP再設計支援、法令対応アドバイスなど【出典:IPA『コンピュータセキュリティログ管理ガイド』2008年】。

エスカレーションタイミングは、以下の場合が想定されます:

・内部対応チームだけでは解決困難なマルウェア感染兆候を検知した場合

・仮対応で一時対応後も再度インシデントが発生する恐れがある場合

・外部報道や取引所(VASP)から法的対応が求められた場合

連携後の報告テンプレートと改善策

情報工学研究所からの報告書は、以下の項目を含むテンプレートで提供されます:

・インシデント概要と発見経緯

・攻撃手法と脆弱性の特定結果

・影響範囲と被害推定額

・再発防止策(ネットワーク/コード/運用面)

・BCP・インシデント対応手順の改善提案【出典:IPA『コンピュータセキュリティログ管理ガイド』2008年】。

これに基づき、技術部門は再発防止策を実装し、法務部門は必要な契約書改訂・保険対応などを行います。経営層は投資計画を見直し、組織全体でのセキュリティリテラシー向上に注力します。

本章では、インシデント発生時のエスカレーション手順を示しました。社内向けには、「社内対応で解決できない場合は即座に外部専門家(情報工学研究所)へ連絡し、フォレンジック調査と再発防止策立案を依頼する体制を構築する」点を伝えてください。

技術担当者は、エスカレーションフォームに必要なログや構成情報をあらかじめ整理し、迅速な情報提供ができるよう準備しておきましょう。また、情報工学研究所からの報告書を受領した後、再発防止策の優先順位を速やかに決めるプロセスを確立しておくことが重要です。

[出典:IPA『コンピュータセキュリティログ管理ガイド』2008年]

法令・政府方針による社会変化への備え

本章では、今後2年間に予測される法令改正や政府方針の動向と、それに伴う社会情勢の変化に対応する方法を解説します。

NIS2指令施行と国内ガイドライン策定

EUが2024年6月に施行したNIS2指令は、暗号資産関連サービスを含む「デジタルインフラ事業者」に厳格なセキュリティ要件を課しています【出典:欧州委員会『NIS2 Directive』】。日本国内では、経済産業省が2025年中にNIS2準拠の「重要インフラ事業者向けガイドライン」を策定し、2026年から順次適用開始を予定しています【出典:経済産業省『サイバーセキュリティ政策』】。

これにより、暗号資産取引所などはインシデント報告義務やサプライチェーン監査を強化する必要があります【出典:経済産業省『サイバーセキュリティ政策』】。

改正個人情報保護法の次期見直し議論

改正個人情報保護法(令和6年法律第25号)は2024年6月に施行されましたが、2026年の次期見直しでは、匿名加工情報の第三者提供ルールのさらなる厳格化が議論されています【出典:総務省『改正個人情報保護法の概要』】。この改正により、暗号資産取引データに含まれる個人情報の匿名化基準が強化され、違反時の罰則も引き上げられる見込みです【出典:総務省『改正個人情報保護法の概要』】。

改正サイバーセキュリティ基本法の施行動向

2024年10月に改定されたサイバーセキュリティ基本法では、地方公共団体にも定期的なサイバーセキュリティ演習の実施と報告が義務付けられ、民間事業者にも試験的運用の実施を促す記載が追加されました【出典:内閣サイバーセキュリティセンター『サイバーセキュリティ2024の概要』】。

今後は、企業が政府演習に参加することで補助金加点が得られる制度化が検討されており、サイバー投資が一層促進される可能性があります【出典:内閣サイバーセキュリティセンター『サイバーセキュリティ2024の概要』】。

日本のデジタル社会推進政策とクラウド移行

デジタル庁が2023年3月に策定した「デジタル社会推進標準ガイドライン」では、政府情報システムだけでなく民間企業にもクラウド・バイ・デフォルト原則を遵守することを推奨しています【出典:デジタル庁『デジタル社会推進標準ガイドライン』】。これにより、企業は従来のオンプレミス中心のシステムからクラウドサービスへの移行を加速する必要があります【出典:デジタル庁『デジタル社会推進標準ガイドライン』】。

米国とEUの法令連携動向

米国ではCISA(Cybersecurity and Infrastructure Security Agency)が2025年3月に新たな報告義務を公表し、暗号資産関連インシデントを連邦政府に48時間以内に報告する規制が検討されています【出典:CISA『Incident Reporting Requirements』】。EUではNIS2指令と連動し、加盟国が標準契約条項(SCC)を通じて域外企業への規制を強化する動きがあります【出典:欧州委員会『NIS2 Directive』】。

これらの動向を踏まえ、暗号資産事業者はグローバル対応体制を構築し、米EU基準に準拠した内部ポリシーを整備する必要があります【出典:CISA『Incident Reporting Requirements』】。

本章では、NIS2指令や改正個人情報保護法などの今後2年の法令改正動向を示しました。社内向けには、「2025年からNIS2準拠ガイドラインが適用され、2026年にはさらに罰則強化が予定されるため、早期に対応計画を策定する必要がある」点を強調してください。また、米CISAの報告義務強化にも備え、グローバル方針を整備する必要があります。

技術担当者は、NIS2やGDPR改正に向けた要件定義を行い、対象システムへの実装計画を立案しましょう。また、改正個人情報保護法に対応して匿名化フローを再検討し、コンプライアンス部門と協調して改訂を進めることが重要です。

[出典:欧州委員会『NIS2 Directive』] [出典:経済産業省『サイバーセキュリティ政策』] [出典:総務省『改正個人情報保護法の概要』] [出典:内閣サイバーセキュリティセンター『サイバーセキュリティ2024の概要』] [出典:デジタル庁『デジタル社会推進標準ガイドライン』] [出典:CISA『Incident Reporting Requirements』]

おまけの章:重要キーワード・関連キーワードマトリクス

本章では、本文で使用した重要キーワードおよび関連キーワードを一覧化し、各キーワードの簡潔な説明を行います。

| キーワード | 分類 | 説明 |

|---|---|---|

| BTCランサムウェア | 重要 | 被害者に対し暗号資産ビットコイン(BTC)で身代金を要求するマルウェア攻撃手法。 |

| 三重バックアップ | 重要 | ①オンサイト、②オフサイト、③クラウドの3箇所にデータを保存し、多重化で可用性を確保する手法。 |

| ゼロトラスト | 重要 | ネットワーク内部外部を問わず「信頼しない」が前提のアクセス制御モデル。最小権限やマイクロセグメンテーションを実装。 |

| フォレンジックログ | 重要 | 不正アクセスやマルウェア感染などの証跡を取得・保存するログ。侵害調査時に改ざん検知を含めた分析を行う。 |

| BCP(事業継続計画) | 重要 | 災害やインシデント発生時に事業を継続・復旧するための計画。緊急・無電化・停止の各段階のオペレーションを定義。 |

| NIS2指令 | 重要 | EU加盟国におけるネットワーク・情報システムのセキュリティ要件を強化する指令。暗号資産事業者も対象となる可能性がある。 |

| GDPR第32条 | 重要 | EU一般データ保護規則における「処理の安全性」の規定。暗号化・擬似匿名化の実施要件や、侵害報告義務を定める。 |

| 改正個人情報保護法 | 重要 | 令和6年6月施行の法改正。個人情報の定義拡大や匿名加工情報の提供規制強化などを含む。 |

| 研究開発税制 | 関連 | 企業がR&D投資を行った際の税額控除制度。サイバーセキュリティ技術開発に活用可能。 |

| BCP認定 | 関連 | 中小企業庁が認定する事業継続力強化計画。認定取得で税制優遇や補助金加点を受けられる。 |

| クラウド・バイ・デフォルト | 関連 | デジタル庁提唱の原則。クラウド利用を第一とし、運用コストや可用性を最適化する考え方。 |

| ISMAP認証 | 関連 | 総務省が運営する情報システム評価プログラム認証。認証取得で自治体向けクラウド契約が容易になる。 |

| メガクラウド | 関連 | AWS、Azure、Google Cloudなど大規模クラウドサービス。スケーラビリティとセキュリティ認証を活用。 |

| フォレンジック演習 | 関連 | インシデント発生時を想定し、ログ解析や証跡保全の手順を実際に実行する訓練。 |

| サイバー合同演習 | 関連 | 政府主導のクロスセクター演習。実時間攻撃シナリオを使って初動対応力を検証する。 |

本章では、各キーワードの意味を整理しました。社内で説明する際は、「用語の定義を共有することで、部門間の認識齟齬を防ぎ、議論の前提を統一できる」点を強調してください。

技術担当者は、本マトリクスを参照しながら、初動会議やインシデント報告時に用語を正確に使い、関係者間で正しい認識を共有するよう心掛けてください。