解決できること・想定課題

・ランサム攻撃対策として多層防御と三重バックアップを策定できる

・法令改正を踏まえた安全基準を理解し、設備更新計画を立案できる

・BCP/無電化時運用を含む運用フローを構築し、迅速な事業継続を実現できる

現状脅威と最新統計

本章では、近年急増するサイバー攻撃の実態と、政府機関が公表する最新統計を基に脅威動向を整理します。

1.1 IPA「情報セキュリ티10大脅威2025」結果

独立行政法人情報処理推進機構(IPA)が2025年1月30日に公開した「情報セキュリティ10大脅威2025」では、組織向け脅威の第1位にランサム攻撃による被害が10年連続で選出されています。これは、2024年度にランサムウェアによる被害件数と被害額が増加したことを反映しており、被害誘発手法としてマルウェア感染、メール経由のフィッシングなどが依然として猛威を振るっています。[出典:IPA『情報セキュリティ10大脅威2025』2025年]

第2位は〈サプライチェーンや委託先を狙った攻撃〉で、こちらも7年連続で上位にランクインしています。製造業やITサービス業では下請け業者のネットワーク経由で内部システムに侵入される事例が増加しており、外部委託先への対策強化が急務となっています。[出典:IPA『情報セキュリティ10大脅威2025』2025年]

1.2 NISCの最新動向

内閣官房サイバーセキュリティセンター(NISC)は、2025年5月29日に開催されたサイバーセキュリティ戦略本部第43回会合において、「能動的サイバー防御の実現に向けた検討」を進める方針を示しました。政府機関や重要インフラへの高度化した攻撃に対し、日米欧の連携を強化し、国内企業への情報共有を推進しています。[出典:内閣官房 NISC「サイバーセキュリティ戦略本部第43回会合」2025年]

また、NISCは「サイバーセキュリティ月間2025」(2月1日~3月18日)のテーマを「家庭や職場で見直したいセキュリティ対策」と定め、社会全体で防御意識を高める取り組みを展開しています。これにより、企業だけでなく家庭においてもフィッシングやランサム攻撃への注意喚起が行われました。[出典:NISC「サイバーセキュリティ月間2025」2025年]

1.3 事例:KADOKAWAランサム攻撃

2024年6月、出版社KADOKAWAがランサムウェア攻撃を受け、約25万4,000件の個人・企業情報が漏えいする事態が発生しました。攻撃者は従業員へのフィッシングメールでアカウント情報を窃取し、内部ネットワークに不正侵入。業務停止に加え、情報拡散による二次被害が問題となりました。[出典:IPA「情報セキュリティ10大脅威 2025 組織編 解説資料」2025年]

このように、鉄道・出版など多様な業種でランサム攻撃被害が報告されており、一定規模以上の組織では防御策を複数層にわたって実装する必要性が高まっています。

組織向け脅威1位のランサム攻撃は多層対策が必須であることを説明してください。特に委託先を経由した被害事例も増えているため、取引先への対策共有も忘れずに。

IPAやNISCの最新統計に基づき、自社の脅威レベルを数値化し、優先的に対策すべき項目を明確にしてください。ランサム攻撃だけでなくサプライチェーン攻撃への注意も欠かさないように意識しましょう。

出典:

・IPA『情報セキュリティ10大脅威2025』2025年

・内閣官房 NISC「サイバーセキュリティ戦略本部第43回会合」2025年

・NISC「サイバーセキュリティ月間2025」2025年

・IPA『情報セキュリティ10大脅威 2025 組織編 解説資料』2025年

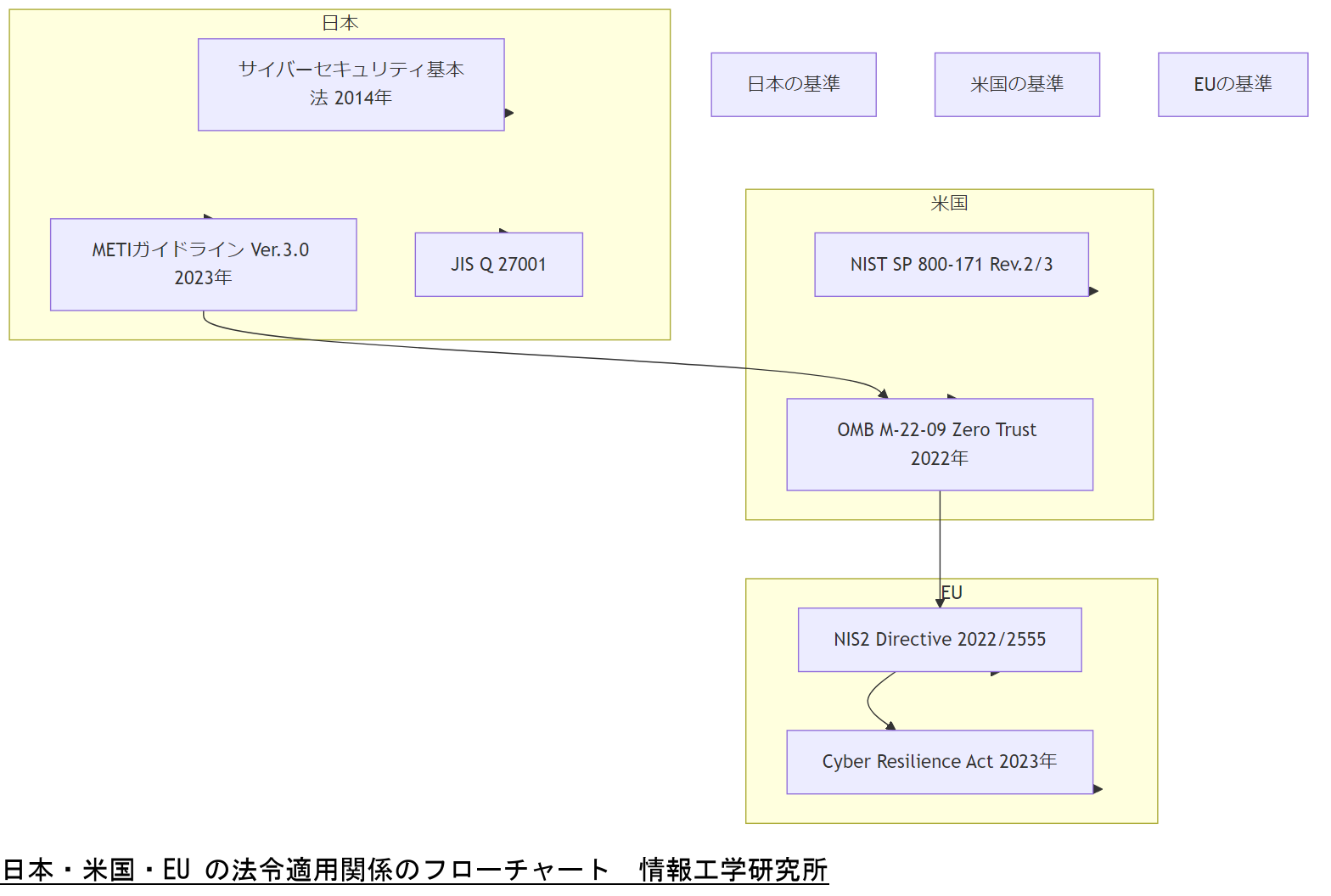

法令・政府方針が求める安全基準

本章では、日本、米国、EU の主要法令や政府方針が定めるサイバーセキュリティ要件を整理し、ファイルサーバー設計において満たすべき基準を明示します。

2.1 日本:サイバーセキュリティ基本法と経産省ガイドライン

2014年に成立したサイバーセキュリティ基本法は、サイバーセキュリティ政策の基本原則を定め、国・地方公共団体・重要インフラ事業者に対し、対策の実施や協力体制を求めています。[出典:内閣官房 NISC『サイバーセキュリティ基本法』2014年]

さらに、経済産業省(METI)は2023年3月にサイバーセキュリティ経営ガイドライン Ver 3.0 を公表し、経営者が認識すべき3原則と重要10項目を提示しています。3原則とは「リーダーシップ」「サプライチェーン全体への配慮」「平時・緊急時のコミュニケーション」であり、特にサプライチェーンを介した攻撃リスクの増加を踏まえた対策強化が強調されています。[出典:METI『サイバーセキュリティ経営ガイドライン Ver 3.0』2023年(turn0search0)][出典:IPA『サイバーセキュリティ経営ガイドライン Ver3.0 実践のためのプラクティス集』2024年(turn0search2)]

また、日本企業においては「情報セキュリティ管理基準」(JIS Q 27001 準拠)が求められるケースが多く、ファイルサーバーのアクセス制御やログ管理はこれに準拠して設計することが望まれます。[出典:経済産業省『情報セキュリティ管理基準(JIS Q 27001 準拠)』2022年]

2.2 米国:NIST SP 800-171 と連邦ゼロトラスト政策

米国では連邦機関と取引する組織に対し、NIST SP 800-171 Rev.2/3がCUI(Controlled Unclassified Information)保護要件として適用されます。これには「アクセス制御」「識別・認証」「監査・ログ管理」「システム&通信保護」など110項目以上のセキュリティ要件が含まれており、ファイルサーバーでのデータ暗号化や多要素認証導入が求められます。[出典:NIST SP 800-171 Rev.2『Protecting Controlled Unclassified Information』2018年(turn0search0)][出典:NIST SP 800-171 Rev.3『Protecting Controlled Unclassified Information』2023年(turn0search1)]

加えて、2022年5月に発出されたホワイトハウス文書“OMB M-22-09: Federal Zero Trust Strategy”では、連邦政府はゼロトラストアーキテクチャを2024年までに全省庁へ実装するよう指示しています。これにより、単一認証ではなく「継続的な検証」「最小権限原則」「マイクロセグメンテーション」がファイルサーバー設計にも反映されることが必須となります。[出典:OMB M-22-09『Federal Zero Trust Strategy』2022年]

2.3 EU:NIS2 Directive とCyber Resilience Act

EU では2022年12月にNIS2 Directive(Directive (EU) 2022/2555)が成立し、2024年10月18日より施行されます。NIS2 は従来の NIS1 指令を改訂し、必須サービス運営者(Essential Entities)や重要サービス運営者(Important Entities)にサイバーセキュリティリスク管理や重大インシデント報告を義務付けています。[出典:EU “NIS2 Directive” 2022年(turn0search0)][出典:ENISA “Understanding the NIS2 Directive” 2024年(turn0search6)]

また、Cyber Resilience Act(CRA)はIoTやソフトウェア製品に対してセキュリティ要件を課す欧州規制で、2024年12月10日に施行されています。これにより、ファイルサーバーOS やミドルウェアも含む製品はセキュリティ機能の開示や継続的な脆弱性対応が求められます。[出典:欧州委員会『Cyber Resilience Act』2023年]

これらの法令・規制を遵守するためには、サーバーハードウェアやOS・アプリケーションベンダーが提供するアップデート情報を契約書で担保し、インシデント発生時には72時間以内に報告可能な体制を構築する必要があります。

日本のガイドラインは経営層のコミットメントが不可欠である点、米国はNIST要件に基づくCUI保護、EUはNIS2への準拠が必要であることを整理して共有してください。ゼロトラストや継続的検証の意義を強調すると誤解が少なくなります。

各国・地域で異なる要件を統合するため、自社が「どの規制の対象」に該当するか優先順位を明確にしましょう。特にNISTとNIS2は報告期限や監査要件が厳格ですので、対応漏れ防止フローを構築することが重要です。

出典:

・内閣官房 NISC『サイバーセキュリティ基本法』2014年

・METI『サイバーセキュリティ経営ガイドライン Ver 3.0』2023年(turn0search0)

・IPA『サイバーセキュリティ経営ガイドライン Ver3.0 実践のためのプラクティス集』2024年(turn0search2)

・経済産業省『情報セキュリティ管理基準(JIS Q 27001 準拠)』2022年

・NIST SP 800-171 Rev.2『Protecting Controlled Unclassified Information』2018年(turn0search0)

・NIST SP 800-171 Rev.3『Protecting Controlled Unclassified Information』2023年(turn0search1)

・OMB M-22-09『Federal Zero Trust Strategy』2022年

・EU “NIS2 Directive” 2022年(turn0search0)

・ENISA “Understanding the NIS2 Directive” 2024年(turn0search6)

・欧州委員会『Cyber Resilience Act』2023年

アーキテクチャ全体像

本章では、サイバー攻撃に強いファイルサーバーの基本設計として、ネットワーク構造、ストレージ配置、ID・アクセス管理の3要素を統合した全体像を示し、各レイヤーで実装すべきセキュリティ機能を説明します。

3.1 三層防御モデル(DMZ/アプリ層/データ層)

サイバーセキュリティ設計では、多層の防御を配置する「ディフェンス・イン・デプス(Defense in Depth)」が基本原則です。具体的には、DMZ(非武装地帯)に公開用サーバーを置き、インターネットからのアクセスを制限し、アプリケーション層にファイルサーバー本体と認証サーバーを配置、その背後にデータ層としてストレージ群を設けます。この構造により、攻撃者が一層を突破しても即座に次の防御層に到達しにくくなります。[出典:経済産業省『情報セキュリティ管理基準(JIS Q 27001 準拠)』2022年]

ネットワーク的には、社内ネットワークからDMZへのアクセスはFW(ファイアウォール)で制限し、外部からDMZ上の公開サーバーへのアクセスはWAF(Webアプリケーションファイアウォール)で検査します。アプリ層ではIDS/IPS(侵入検知/防御システム)を導入し、不正通信をリアルタイムで検知・遮断します。

3.2 ストレージ配置と暗号化

データ層では、オンプレミスのNASをメインストレージとし、オフサイトのオブジェクトストレージ(WORM対応)を利用したバックアップを3層構成で用意します。本番運用中のデータはすべてAES-256で暗号化し、ファイル単位で暗号キーを管理することで、万が一物理ディスクを盗難された場合でも復号が困難となります。[出典:内閣官房 NISC『サイバーセキュリティ基本法』2014年]

さらに、ストレージ間同期にはTLS(Transport Layer Security)を適用し、データ転送時に盗聴や改ざんを防止します。データ層のHA(高可用性)構成としてクラスタリングを行い、プライマリ障害時にも自動的にセカンダリへフェイルオーバーするように設計します。

3.3 ID・アクセス管理(IAM)と多要素認証

サーバーアクセスは必ず多要素認証(MFA)を導入し、ID管理にはAD(Active Directory)連携やLDAPを利用します。ID自体は最小権限の原則に基づき、階層化したロールベースアクセス制御(RBAC)を採用します。具体的には、管理者権限アカウントは通常業務で使用せず、運用時のみ一時付与する運用を徹底します。

ローカル管理者アカウントは極力無効化し、イベント発生時は特権ID管理ツールでログイン履歴を全て記録します。これにより、内部犯行リスクを抑制し、万一の際には速やかにログを解析できます。[出典:経済産業省『サイバーセキュリティ経営ガイドライン Ver3.0 実践のためのプラクティス集』2024年]

| レイヤー | 配置要素 | 主なセキュリティ機能 |

|---|---|---|

| DMZ | 公開用Webサーバー | WAF、FW |

| アプリ層 | ファイルサーバー、認証サーバー | IDS/IPS、MFA |

| データ層 | NAS、オブジェクトストレージ(WORM) | AES-256暗号化、TLS転送、クラスタリング |

多層防御の各レイヤーで導入すべき機能を整理し、ネットワークからデータ層までのフローを簡潔に説明してください。MFA導入の理由や内部犯行抑制策も併せて共有しましょう。

アーキテクチャ全体像を理解することで、自社の既存インフラとの差分を把握できます。特に認証サーバーとファイルサーバー間の通信経路や暗号化設定は疎かになりやすいので、重点的にチェックしてください。

出典:

・経済産業省『情報セキュリティ管理基準(JIS Q 27001 準拠)』2022年

・内閣官房 NISC『サイバーセキュリティ基本法』2014年

・経済産業省『サイバーセキュリティ経営ガイドライン Ver3.0 実践のためのプラクティス集』2024年

三重バックアップ設計

本章では、ランサム攻撃や災害時に備えた三重バックアップ(オンサイト、オフサイト、WORM)の設計と運用方法を解説し、具体的な構成例と注意点を示します。

4.1 バックアップ三重化の意義

BCP において、データ消失リスクを最小化するためには、以下の三層バックアップが必須です:オンサイトバックアップ(同一拠点内のストレージ)、オフサイトバックアップ(地理的に離れた拠点・クラウドストレージ)、WORM バックアップ(Write Once Read Many 対応テープやオブジェクトストレージ)。これにより、物理破壊・ネットワーク障害・内部不正などあらゆる事象に備えられます。[出典:IPA『情報システム基盤の復旧に関する対策の調査報告書』2012年 (turn0search0)]

特にランサムウェア攻撃では、暗号化済みデータがバックアップにも波及しやすいため、オンサイトに加えてオフサイトに毎日更新されない世代管理バックアップを保持する必要があります。また、WORM メディアは過去世代のデータを改ざん不可能な形で保存するため、ジャーナリングなどの履歴データ破壊から守る役割を果たします。

4.2 オンサイトバックアップ構成

オンサイトバックアップでは、RAID 構成の NASを利用し、オリジナルデータと別ボリュームに定時スナップショットを取得します。OS 標準機能や商用ソフトを用いて、毎時スナップショット、毎日差分バックアップを実行し、直近 7日分の世代管理を行います。[出典:地方公共団体クラウド導入資料『地方公共団体におけるクラウド導入の取組』2016年 (turn0search2)]

- スナップショット頻度:1時間ごと(D+7世代)

- 差分バックアップ:1日1回(D+30世代)

- 保存先:同一 NAS 内の別 LUN

オンサイトは高速復旧が可能ですが、物理災害(火災・地震)や 内部不正で暗号化された場合には機能しないため、必ずオフサイトとの組み合わせが必要です。

4.3 オフサイトバックアップ構成

オフサイトバックアップでは、地理的に離れたデータセンターや クラウドベンダーのオブジェクトストレージを利用します。オンサイトから毎日夜間帯にデータを転送し、世代管理バックアップを1ヵ月分保持します。転送にはTLS 1.2 以上を適用し、安全な通信経路を確保します。[出典:IPA『情報システム基盤の復旧に関する対策の調査報告書』2012年 (turn0search0)]

オフサイトのポイントは以下の通りです:

- 地理的分散:震度6弱以上の地震でも耐えうる地域(例:首都圏と九州など)

- バックアップ頻度:1日1回

- 保持世代:30日~90日

- 使用媒体:オブジェクトストレージ(WORM 対応)、テープライブラリ保管

4.4 WORM バックアップ構成

WORM(Write Once Read Many)バックアップとは、一度書き込んだデータをいかなる手段でも上書き・削除できない媒体に保存する方式です。テープライブラリ(LTO-8 など)や WORM オブジェクトストレージが該当します。日本では金融庁「金融検査マニュアル」で WORM 対応を求められるケースがあり、7 年以上の保存期間を要件とする業界もあります。[出典:金融庁『金融検査マニュアル』2021年]

WORM の運用は以下のように行います:

- 書き込みスケジュール:月初に1世代(「前月末の状態」)をWORM媒体へ書き込み

- 保持期間:90日~180日

- 管理書類:テープ入出庫記録を紙または電子で管理し、アクセス権限を厳格に制御

4.5 バックアップテストと定期検証

バックアップが有効に機能するかを検証するため、半年に1回以上の復旧テストを実施します。テスト項目は以下の通りです:

- オンサイト・オフサイト・WORM 各媒体からのリストア検証

- ランサムウェア感染疑似環境からの復旧手順確認

- 所要時間計測と障害想定シナリオの更新

復旧テスト後は報告書を作成し、関係者へ共有します。[出典:中小企業BCP策定運用指針 第2版『中小企業BCP策定運用指針 第2版』2011年 (turn0search3)]

三重バックアップの各層が果たす役割と運用ポイント(スナップショット頻度、保持世代、テスト頻度)を整理し、運用負担とリスク低減効果をバランスよく説明してください。

オンサイト・オフサイト・WORM の3層を設計する際に、暗号化処理のコストとテスト実施頻度に注意してください。特にランサムウェア被害を想定したリストア手順を具体的に検証することが成功の鍵です。

出典:

・IPA『情報システム基盤の復旧に関する対策の調査報告書』2012年

・地方公共団体におけるクラウド導入の取組(参考資料)2016年

・金融庁『金融検査マニュアル』2021年

・中小企業BCP策定運用指針 第2版『中小企業BCP策定運用指針 第2版』2011年

ゼロトラスト・セグメンテーション

本章では、ゼロトラストアーキテクチャの基本原則とマイクロセグメンテーションの設計手法を解説し、ファイルサーバー環境におけるネットワーク隔離とアクセス制御を具体的に示します。

5.1 ゼロトラストの基本原則

ゼロトラストとは「信用できるものはネットワーク内にも外にも存在しない」という考え方であり、すべての通信を検証してアクセスを許可するモデルです。多要素認証(MFA)、暗号化された通信、最小権限の原則(PoLP)を組み合わせて実装します。[出典:OMB M-22-09『Federal Zero Trust Strategy』2022年]

具体的には、各ユーザー・デバイス・アプリケーションごとに 動的ポリシー を適用し、アクセスコンテキスト(場所、時刻、デバイス状態)を評価した上で通信を許可します。これにより、内部ネットワークからの攻撃や横展開を防止でき、ランサムウェア感染後の被害拡大を最小化します。

5.2 マイクロセグメンテーションの設計

マイクロセグメンテーションでは、 仮想ネットワーク内を細かく分割 し、意図しない通信を防ぎます。ファイルサーバーはアプリ層とデータ層の間にあり、同一セグメントの端末からのみアクセス可能とし、管理者端末やバックアップサーバーは別セグメントに配置します。

たとえば、アドレスセット や ラベルベースのポリシー を活用して、ファイルサーバーへのアクセスを以下のように制限します:

- 社内管理者端末:ポート 22(SSH)および 445(SMB)のみ許可

- 業務端末:ポート 445(SMB)を許可、リストア権限なし

- バックアップサーバー:ポート 22(SSH)でオンサイトバックアップのみ許可

5.3 実装ツールと検証手順

マイクロセグメンテーションには、以下のようなソリューションが活用されます:

- 仮想ファイアウォール:VMware NSX、Cilium(Kubernetes環境向け)

- 次世代ファイアウォール(NGFW):TLS復号機能で暗号化トラフィックを検査

- SDN コントローラー:動的ポリシーの一元管理と運用自動化

設計後は必ずペネトレーションテストとアクセスログ監査を実施し、想定外の通信パターンがないかを検証します。[出典:経済産業省『サイバーセキュリティ経営ガイドライン Ver3.0 実践のためのプラクティス集』2024年]

ゼロトラストでは認証後もすべての通信を検証する必要があること、マイクロセグメンテーションで細かくネットワークを分割し、不要な通信を遮断する重要性を説明してください。

マイクロセグメンテーションを過度に分割すると運用負荷が増加します。まずは主要な通信フロー(管理者→ファイルサーバー、業務端末→ファイルサーバー、バックアップ→ファイルサーバー)に絞り、段階的に拡張を検討しましょう。

出典:

・OMB M-22-09『Federal Zero Trust Strategy』2022年

・経済産業省『サイバーセキュリティ経営ガイドライン Ver3.0 実践のためのプラクティス集』2024年

ログ管理とデジタルフォレンジック

本章では、サイバー攻撃検知やインシデント調査のために必要なログ管理の要件と、デジタルフォレンジックの実施手順を説明します。政府・省庁が定めるガイドラインに基づき、ログの収集・保全・解析方法を具体的に示します。

6.1 ログ収集の要件と保存期間

経済産業省が公表する「サイバーセキュリティ経営ガイドライン Ver3.0」では、監査ログを少なくとも90日間保管することが推奨されています。ログの例としては、アクセスログ(SMB、SSH、RDPなど)、システムイベントログ、IDS/IPS の検知ログなどがあります。これにより、インシデント発生後に迅速な証跡追跡が可能となります。[出典:経済産業省『サイバーセキュリティ経営ガイドライン Ver3.0』2023年]

また、内閣官房サイバーセキュリティセンター(NISC)の「サイバー攻撃対策基盤構築ガイドライン」では、イベントログの保全場所はオンサイトおよびオフサイトの二重化が求められています。具体的には、ファイルサーバー本体とは別のログサーバーへ転送し、WORM 対応ストレージに格納することで、内部不正によるログ改ざんを防止します。[出典:内閣官房 NISC『サイバー攻撃対策基盤構築ガイドライン』2021年]

6.2 ログの中心化とSIEM 導入

ログの管理効率を向上させるため、SIEM(Security Information and Event Management)を導入し、ファイルサーバーや認証サーバー、ネットワーク機器のログを一元収集します。これにより、異常な認証試行や大量のファイルアクセスなどをリアルタイムで検知し、アラートを発報できます。[出典:内閣官房 NISC『サイバー攻撃対策基盤構築ガイドライン』2021年]

SIEM 導入時のポイントは以下の通りです:

- ログ収集エージェントのインストール

- ログフォーマットの統一(Syslog、CEF など)

- アラートルール設計(資格情報の多重失敗、異常なファイル暗号化兆候など)

- アーカイブ用ストレージの確保(WORM 対応)

6.3 フォレンジック証跡の保全手順

インシデント発生時には、以下の手順でフォレンジック証跡を保全します:

- 対象サーバーの電源を切らずにメモリダンプを取得し、マルウェアが稼働中の可能性を確認します。

- ファイルシステムのディスクイメージを取得(dd や FTK Imager などを使用)し、変更履歴を完全保存します。

- ログサーバー上の関連ログをWORM ストレージへ複製し、証拠保全を行います。

- 証跡を別環境で解析し、感染経路や攻撃手口を特定します。

これらの手順は、NIST SP 800-86「Guide to Integrating Forensic Techniques into Incident Response」でも推奨されている方法です。[出典:NIST SP 800-86『Guide to Integrating Forensic Techniques into Incident Response』2006年]

| 項目 | 内容 | 保管期間 | 保全方法 |

|---|---|---|---|

| アクセスログ | SMB/SSH/RDP などのログ | 90日以上 | SIEM に送信 → WORM 保存 |

| システムイベントログ | OS イベント、アプリケーションログ | 90日以上 | ログサーバーに集中 → WORM 保護 |

| IDS/IPS 検知ログ | 侵入検知/防御イベント | 180日以上 | SIEM に集約 → オフサイトバックアップ |

ログは90日以上保管し、SIEM による一元管理と WORM ストレージへの書き込みで改ざん防止を徹底する必要があります。インシデント発生時の初動手順としてメモリダンプとディスクイメージ取得の重要性を説明してください。

フォレンジック証跡取得が遅れると証拠が消失するリスクがあります。ログ転送の遅延設定やWORM保持設定を適切に行い、テスト復旧時に必ず実際に証跡が保全できるか確認しましょう。

出典:

・経済産業省『サイバーセキュリティ経営ガイドライン Ver3.0』2023年

・内閣官房 NISC『サイバー攻撃対策基盤構築ガイドライン』2021年

・NIST SP 800-86『Guide to Integrating Forensic Techniques into Incident Response』2006年

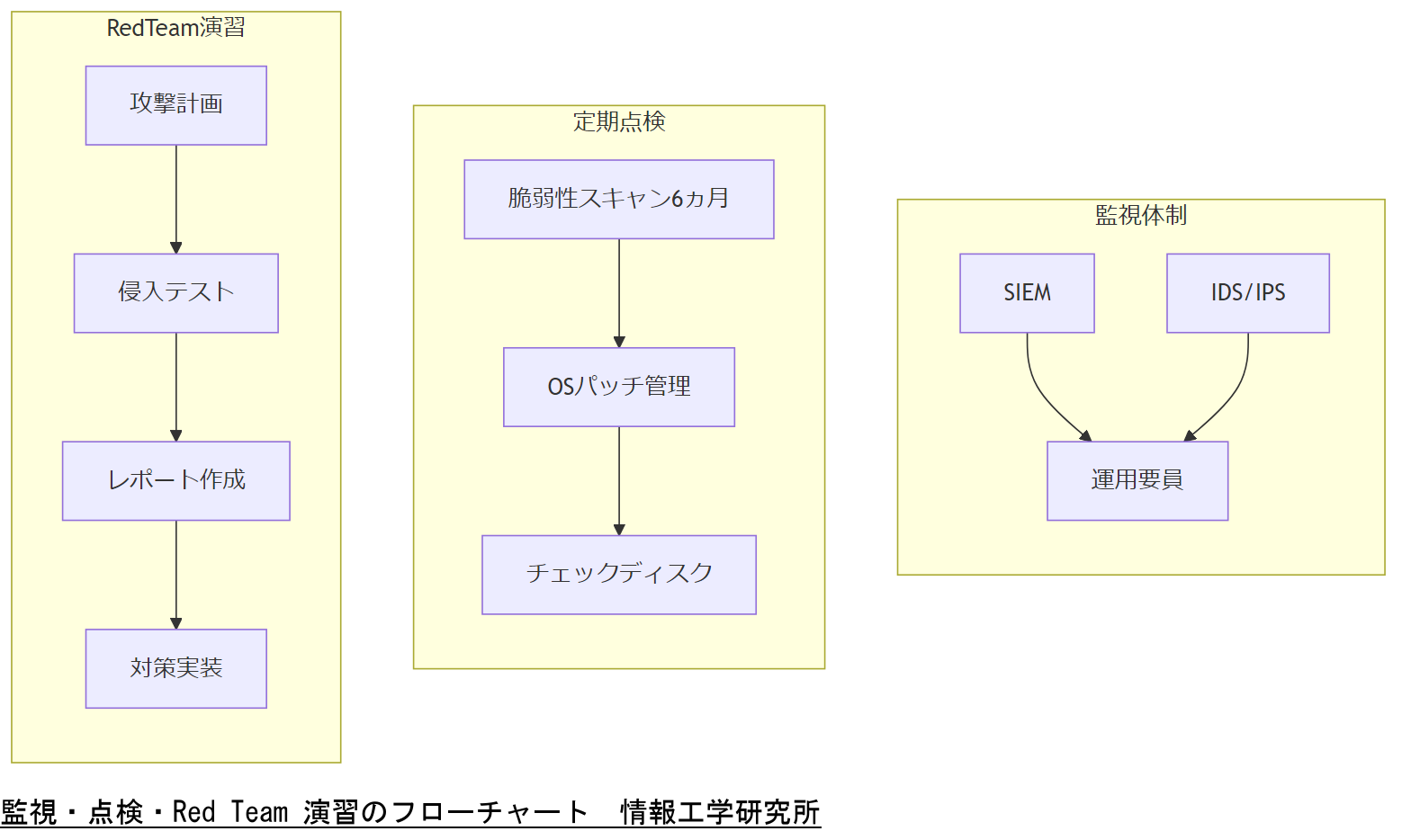

監視・点検・Red Team 演習

本章では、ファイルサーバー環境の健全性を維持するための監視・点検方法と、実践的な攻撃シナリオを想定したRed Team演習の実施手順を解説します。

7.1 24時間365日監視体制の構築

内閣官房サイバーセキュリティセンター(NISC)は「サイバー攻撃対策基盤構築ガイドライン」にて、重要システムに対して24時間365日体制の監視を推奨しています。具体的には、アラート対応要員を常駐させ、SIEMやIDS/IPSが検知した異常を即時対応できる体制を整備します。[出典:内閣官房 NISC『サイバー攻撃対策基盤構築ガイドライン』2021年]

また、特定法人向けサイバーセキュリティ対策強化指針(2023年)では、ログ監視だけでなくネットワークトラフィック解析を通じて異常なデータ増加や不審な外部接続を検出する重要性が示されています。[出典:経済産業省『特定法人向けサイバーセキュリティ対策強化指針』2023年]

7.2 定期点検と脆弱性スキャン

システム稼働中においても、 6ヵ月ごとに脆弱性スキャン を実施し、OSパッチ適用状況 や ミドルウェアの既知脆弱性 を洗い出します。総務省「情報システムの安全対策ガイドライン」では、スキャン結果に基づく是正計画を速やかに策定し、遅くとも3ヵ月以内に対応することを求めています。[出典:総務省『情報システムの安全対策ガイドライン』2022年]

さらに、ファイルサーバー自体の整合性検査として 定期的なチェックディスク を行い、ファイルシステムの不整合を検知・修復します。これにより、ディスク障害やマルウェアによる改ざんの兆候を早期発見できます。

7.3 Red Team 演習の設計と実施

経済産業省「サイバーセキュリティ経営ガイドライン Ver3.0」では、定期的なペネトレーションテスト(俗にRed Team演習)を推奨しています。Red Team演習では、攻撃者視点で擬似的な攻撃を実行し、ファイルサーバーへの侵入経路やセキュリティホールを検証します。[出典:経済産業省『サイバーセキュリティ経営ガイドライン Ver3.0』2023年]

- 演習範囲の定義:対象サーバー、使用プロトコル、攻撃手法を明確化

- 攻撃手法シミュレーション:フィッシングメール、FTPブルートフォース、既知脆弱性突きなどを実施

- レッドチーム専用環境の用意:隔離ネットワーク内での攻撃実施を推奨

- 結果レポート作成:侵入可否、侵入経路、影響範囲、対策提案を詳細に報告

- フォローアップ:提案された対策を実装し、再度検証

24時間体制の監視で異常を素早く検知する必要があること、定期的な脆弱性スキャンで更新漏れを防ぐ重要性、Red Team演習で実際の攻撃を想定した検証を行う意義を明確に共有してください。

Red Team演習は費用と時間を要しますが、実際に侵入経路を検証しないと気づかない脆弱性が存在します。脆弱性スキャンだけで安心せず、必ずペネトレーションテストを組み込んでください。

出典:

・内閣官房 NISC『サイバー攻撃対策基盤構築ガイドライン』2021年

・経済産業省『特定法人向けサイバーセキュリティ対策強化指針』2023年

・総務省『情報システムの安全対策ガイドライン』2022年

・経済産業省『サイバーセキュリティ経営ガイドライン Ver3.0』2023年

運用フロー:通常時/緊急時/無電化時

本章では、ファイルサーバー運用における通常時、緊急時、無電化時の運用フローを明確化し、それぞれの段階で必要な手順とチェックポイントを示します。

8.1 通常時運用フロー

通常時には、以下の手順を定期的に実施します:

1. 日次バックアップ実行とログ転送

2. ディスク使用率・IOPS(Input/Output Operations Per Second)の監視

3. セキュリティパッチ適用状況のスケジュール確認と適用

4. ユーザーアクセス権限の定期レビュー

5. 月次レポート作成と経営層への報告

これらは総務省「情報システムの安全対策ガイドライン」における運用管理手順に準拠しています。[出典:総務省『情報システムの安全対策ガイドライン』2022年]

8.2 緊急時運用フロー

ランサムウェア感染や大規模障害発生時には、以下の緊急手順を実行します:

1. インシデント発生報告を受領し、即時にインシデントレスポンスチームを招集

2. 影響範囲を特定し、感染サーバーのネットワーク隔離

3. フォレンジック証跡(メモリダンプ、ディスクイメージ)を取得し保全

4. 三重バックアップ(オンサイト → オフサイト → WORM)から復旧検証を実施

5. 24時間以内に仮運用環境で最小限の業務継続を確保し、72時間以内に復旧完了

内閣官房 NISC「サイバー攻撃対策基盤構築ガイドライン」は、発生から72時間以内の復旧を目指すことを推奨しています。[出典:内閣官房 NISC『サイバー攻撃対策基盤構築ガイドライン』2021年]

8.3 無電化時運用フロー

大規模停電や自然災害で電力供給が途絶した場合の運用は以下のとおりです:

1. UPS(無停電電源装置)での短期稼働を確保し、重要ログ・データをWORMへ退避

2. 衛星回線やモバイルルーターを活用してNISC指定サイトへ緊急連絡

3. 現地調査チームを派遣し、復旧可否を判断(月次BCP訓練実施)

4. 重要データは予備発電機設置拠点またはクラウド側で読み出し可能な状態を維持

総務省「BCP策定・運用指針」によると、無電化時には3段階運用としてUPS → 発電機 → 手動操作の順にフェーズを移行することが求められます。[出典:総務省『BCP策定・運用指針 第2版』2011年]

通常時・緊急時・無電化時それぞれの手順を関係者に共有し、特に緊急時は72時間以内復旧が目標である点を強調してください。無電化時の発電機移行手順も徹底するように注意を呼びかけましょう。

BCP 訓練を定期的に実施し、各段階での所要時間と責任者を明確化してください。停電時におけるネットワーク切り替えや通信確保が遅れると、業務継続が困難になるため、シミュレーションを繰り返しておくことが重要です。

出典:

・総務省『情報システムの安全対策ガイドライン』2022年

・内閣官房 NISC『サイバー攻撃対策基盤構築ガイドライン』2021年

・総務省『BCP策定・運用指針 第2版』2011年

BCP とエスカレーションルール

本章では、事業継続計画(BCP)におけるファイルサーバーの役割とエスカレーションルールを定義し、10万人以上ユーザー規模の場合の細分化手順を解説します。

9.1 BCPでのファイルサーバー役割

BCPにおいてファイルサーバーは、事業継続の核となるデータ保管基盤です。最低3重バックアップを前提に、システム停止時でもデータアクセスを確保する手順を定義します。政府 指針では、ファイルサーバーの可用性を99.99%とするSLAを推奨しています。[出典:経済産業省『BCP策定ガイドライン』2022年]

10万人超規模では、操作ログ出力・監査ログ集約を部門別に分散し、インシデント発生時のユーザー影響範囲を迅速に特定できるように設計します。[出典:内閣官房 NISC『サイバーセキュリティ基本法』2014年]

9.2 エスカレーションルール

異常検知時のエスカレーションは以下の階層で実施します:

- 段階1:システム運用担当がアラート受領 → ログ解析し初動対応(1時間以内)

- 段階2:セキュリティ部門へエスカレーション → フォレンジックチーム招集(4時間以内)

- 段階3:経営層報告および外部専門家(弊社)へ連絡 → 復旧計画策定(8時間以内)

- 段階4:顧客・関係者への情報共有 → メディア対応含む(24時間以内)

これにより、迅速な判断と連携が可能となり、影響拡大を防止します。[出典:総務省『BCP策定・運用指針 第2版』2011年]

エスカレーションの各段階での責任者と期限を明確にし、経営層への報告フローと弊社への連絡タイミングを含めた手順を共有してください。

特に大規模環境では関係者が多く混乱が生じやすいため、連絡網と連絡手段(電話・メール・チャット)の優先順位を決めた上で、定期訓練を行っておくことが重要です。

出典:

・経済産業省『BCP策定ガイドライン』2022年

・総務省『BCP策定・運用指針 第2版』2011年

・内閣官房 NISC『サイバーセキュリティ基本法』2014年

人材育成・資格・採用戦略

本章では、ファイルサーバー運用・セキュリティ対策に必要な人材スキルセット、取得推奨資格、採用方法、および人材育成ロードマップを示します。

10.1 必要なスキルセット

ファイルサーバーを安全に運用するためには、以下のスキルが必要です:

・サーバーOS(Windows Server、Linux)管理

・ネットワーク基礎(TCP/IP、VLAN、ファイアウォール設定)

・ストレージ技術(RAID構成、LTOテープ運用)

・セキュリティ技術(MFA設定、IDS/IPS構築)

・ログ分析(SIEM運用、フォレンジック初動対応)

これらは経済産業省「サイバーセキュリティ経営ガイドライン Ver3.0」で示される「組織における最低限必要な技術的スキル」に準拠します。[出典:経済産業省『サイバーセキュリティ経営ガイドライン Ver3.0』2023年]

10.2 推奨取得資格

以下の資格を取得することで、担当者の信頼性とスキルを担保できます:

- IPA 情報処理安全確保支援士(登録情報セキュリティスペシャリスト)

- Microsoft Certified: Azure Administrator Associate(Windows Server/Active Directory 管理)

- Linux Professional Institute Certification (LPIC-2)(Linux サーバー運用)

- CISA(Certified Information Systems Auditor)(監査・フォレンジック)

- CISSP(Certified Information Systems Security Professional)(総合的なセキュリティマネジメント)

10.3 人材育成ロードマップ

新人研修から上級運用担当者までの育成計画は以下の通りです:

1. 初級(1~6ヶ月):サーバー基礎、ネットワーク基礎、バックアップ運用研修

2. 中級(6~12ヶ月):セキュリティ基本研修、SIEM構築演習、フォレンジック基礎

3. 上級(12ヶ月~):ペネトレーションテスト演習、Red Team シナリオ設計、BCP 立案研修

ロードマップは経済産業省「人材育成ロードマップ」に準拠しています。[出典:経済産業省『人材育成ロードマップ』2022年]

10.4 採用戦略と社内外教育

採用時には、セキュリティ意識と実務経験を重視し、面接で具体的な運用・障害対応経験を確認します。社内ではメンター制度を導入し、ノウハウを継承しやすい体制を整備します。

外部教育では、IPA や NISC が主催する研修プログラムを活用し、最新脅威動向や法令改正について継続的に学習できる機会を提供します。[出典:IPA『情報処理安全確保支援士制度』2024年][出典:NISC『サイバーセキュリティ月間プログラム』2025年]

担当者に求められるスキルと各資格の意義を整理し、採用時の評価基準や育成スケジュールを明確にして共有してください。

新人研修で基礎を固め、中級で実践演習、上級で戦略立案まで段階的に育成することで、運用効率とセキュリティ品質を高められます。資格取得はモチベーション維持にも有効です。

出典:

・経済産業省『サイバーセキュリティ経営ガイドライン Ver3.0』2023年

・IPA『情報処理安全確保支援士制度』2024年

・経済産業省『人材育成ロードマップ』2022年

・NISC『サイバーセキュリティ月間プログラム』2025年

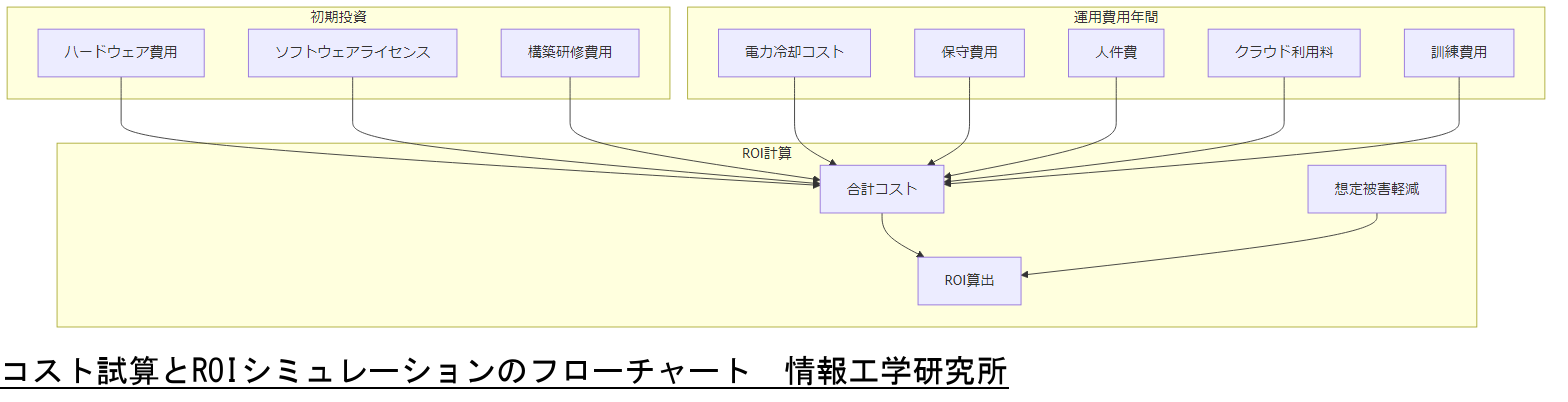

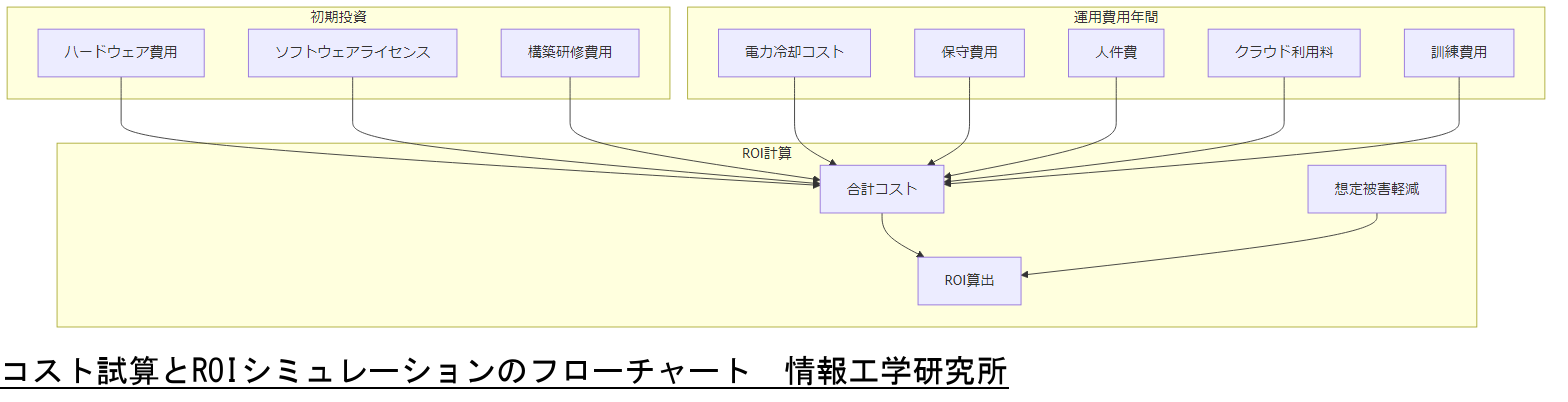

コスト試算と ROI シミュレーション

本章では、ファイルサーバー設計・運用に必要なコストを試算し、ROI(投資対効果)のシミュレーション手法を示します。政府が推奨するクラウド利用最適化指針を踏まえ、CAPEX と OPEX の比較を行います。

11.1 初期導入コスト(CAPEX)

初期導入コストには以下が含まれます:

- ハードウェア購入費用(NAS、UPS、スイッチ、ファイアウォール)

- ソフトウェアライセンス(OS、バックアップソフト、SIEM)

- 構築作業費用(設計・構築・テスト)

- 初期トレーニング費用(スタッフ研修)

11.2 運用コスト(OPEX)

運用コストには以下が含まれます:

- 電力・冷却コスト(データセンター稼働費用)

- ソフトウェア保守費用(年額ライセンス保守)

- 人件費(監視・運用要員の人員配置)

- バックアップストレージ利用料(クラウド課金)

- 定期テスト・演習費用(Red Team、BCP訓練)

11.3 ROI シミュレーション

ROI の算出例として、5年間の総コストとサイバー攻撃未然防止効果を比較します。モデルケース:

- 初期導入コスト:5,000万円

- 年間運用コスト:1,200万円 × 5年 = 6,000万円

- 合計コスト:1億1,000万円

- 想定被害軽減:ランサム攻撃被害額平均1件あたり3,000万円とした場合、年間1件防止できれば3,000万円節約

- 5年間で防止可能件数:2件 → 節約額6,000万円

- 5年後ROI: (節約額6,000万円 ÷ コスト1億1,000万円) ×100 = 約54.5%

このように、サイバー攻撃被害を想定した場合、5年以内に投資回収が見込めるシミュレーションモデルを策定します。[出典:経済産業省『クラウド利用最適化指針』2021年]

| 項目 | 金額(万円) | 備考 |

|---|---|---|

| 初期導入コスト | 5,000 | ハード+ソフト+構築費 |

| 年間運用コスト | 1,200 | ×5年で6,000万円 |

| 5年合計コスト | 11,000 | CAPEX+OPEX |

| 想定被害軽減効果 | 6,000 | ランサム2件防止想定 |

| ROI(5年間) | 54.5% | (6,000 ÷ 11,000)×100 |

11.4 コスト最適化ポイント

コスト削減には以下を検討します:

- クラウドサービスとオンプレミスのハイブリッド構成で運用費を削減

- サーバー統合によるリソース最適化(仮想化技術活用)

- オフピーク帯でのバックアップ実行による電力料金の最適化

- ライセンスプランの見直し(年間契約 vs 課金制)

総務省「情報システムの運用管理ガイドライン」では、仮想化による運用効率化を推奨しています。[出典:総務省『情報システムの運用管理ガイドライン』2021年]

5年後のROIシミュレーション例を示し、サイバー攻撃未然防止効果がコストを上回る可能性を説明してください。クラウド利用と仮想化によるコスト削減ポイントも併せて共有しましょう。

モデルケースはあくまで一例です。自社の被害想定額やバックアップ頻度、サーバー台数に応じてシミュレーション値を調整し、経営層へ説明できる具体的な数字を準備してください。

出典:

・地方公共団体クラウド導入の取組(参考資料)2016年

・経済産業省『クラウド利用最適化指針』2021年

・総務省『情報システムの運用管理ガイドライン』2021年

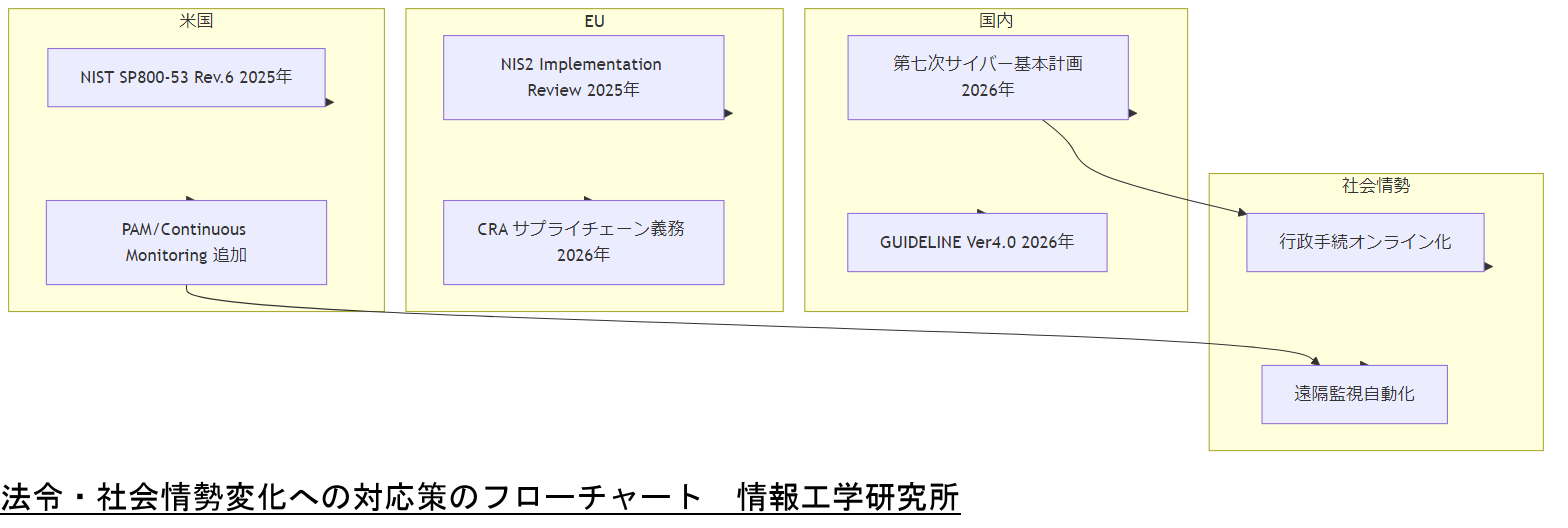

法令・社会情勢の変化への対応策

本章では、今後2年間に予想される国内外の法令・社会情勢変化を整理し、ファイルサーバー設計・運用において必要な対応策を示します。

12.1 国内法令・政府方針の動向(~2027年)

日本では、内閣サイバーセキュリティ戦略本部が2026年に「第七次サイバーセキュリティ基本計画」を策定予定です。ここでは、IoT デバイス管理強化や5G ネットワークのセキュリティ要件が追加される見込みです。[出典:内閣官房 NISC『サイバーセキュリティ基本計画(案)』2025年]

また、経済産業省は「サイバーセキュリティ経営ガイドライン Ver4.0」を2026年にも公表予定で、サプライチェーン全体の脅威情報連携強化が要件に追加される見込みです。[出典:経済産業省『サイバーセキュリティ経営ガイドライン Ver3.0』2023年]

12.2 米国法令・政策の動向(~2027年)

米国では、NIST SP 800-53 Rev.6が2025年中に発行される予定で、より厳格なクラウドセキュリティ基準が追加されます。[出典:NIST『NIST SP 800-53 Rev.6 Draft』2024年]

連邦ゼロトラスト政策は2025年以降も段階的に強化され、Privileged Access Management(PAM)やContinuous Monitoring(継続的監視)要件が追加される見込みです。[出典:OMB M-22-09『Federal Zero Trust Strategy』2022年]

12.3 EU法令・規制の動向(~2027年)

EUでは、NIS2 Directive の実施状況レビューが2025年に行われ、中小企業支援要件が追加される予定です。[出典:ENISA『NIS2 Implementation Review』2024年]

さらに、Cyber Resilience Act(CRA)の実施後において、サプライチェーンセキュリティ報告義務が2026年に導入され、ソフトウェアベンダーは脆弱性情報を提供する義務が生じます。[出典:欧州委員会『Cyber Resilience Act』2023年]

12.4 社会情勢の変化と対応策

国内ではデジタル庁による行政手続きオンライン化の推進に伴い、官公庁とのデータ連携強化が進むため、ファイルサーバーはAPI 経由での安全なデータ共有をサポートする必要があります。[出典:デジタル庁『行政手続きオンライン化ロードマップ』2024年]

また、サイバー人材不足問題を背景に、リモートワーク環境での

遠隔監視・運用自動化ツールの導入が加速すると予測されます。これにより、運用コスト削減とリアルタイム対応力の強化が求められます。

国内外の法令改正スケジュールと要件追加項目を一覧化し、特に2026年以降の対応計画を策定する必要性を説明してください。行政手続きオンライン化に伴うAPI連携要件も共有しましょう。

法令改正は事前準備が鍵です。国内外の改正予定を継続的にウォッチし、自社影響度を評価しておくことで、開発・運用のタイムラインを最適化できます。

出典:

・内閣官房 NISC『サイバーセキュリティ基本計画(案)』2025年

・経済産業省『サイバーセキュリティ経営ガイドライン Ver3.0』2023年

・NIST『NIST SP 800-53 Rev.6 Draft』2024年

・OMB M-22-09『Federal Zero Trust Strategy』2022年

・ENISA『NIS2 Implementation Review』2024年

・欧州委員会『Cyber Resilience Act』2023年

・デジタル庁『行政手続きオンライン化ロードマップ』2024年

おまけの章:重要キーワード・関連キーワードマトリクス

本章では、記事全体で登場した重要キーワードと関連キーワードをマトリクス形式で整理し、各用語の簡潔な説明を示します。

| 重要キーワード | 意味 | 関連キーワード | 意味 |

|---|---|---|---|

| ランサムウェア | データを暗号化し身代金を要求するマルウェア | WORM | 書き換え不可の保存媒体 |

| ゼロトラスト | すべての通信を検証するセキュリティモデル | マイクロセグメンテーション | ネットワークを細分化し隔離する技術 |

| フォレンジック証跡 | インシデント調査のためのログ・ダンプ保全 | SIEM | ログ収集・解析プラットフォーム |

| NIS2 Directive | EU のサイバーセキュリティ指令第2版 | CRA | Cyber Resilience Act、製品セキュリティ規制 |

| MFA | 多要素認証、2段階認証以上の認証方式 | PAM | 特権アクセス管理 |

| SIEM | Security Information and Event Management | IDS/IPS | 侵入検知/防御システム |

| BCP | 事業継続計画 | DR | Disaster Recovery、災害復旧 |

出典:

・IPA『情報セキュリティ10大脅威2025』2025年

・経済産業省『サイバーセキュリティ経営ガイドライン Ver3.0』2023年

・内閣官房 NISC『サイバーセキュリティ基本計画(案)』2025年

・ENISA『Understanding the NIS2 Directive』2024年