官公庁・企業・大学それぞれが直面するDDoS攻撃への備えを体系化し、社内コンセンサス形成と投資判断を円滑化できます。

三層防御(回線・プロトコル・アプリ)と三重バックアップの設計指針を|抜け漏れなく実装する方法を提供します。

政府方針や法令動向を2年先まで見越し、コスト最適化とBCP運用のロードマップを描けます。

- DDoS攻撃の仕組みと三層分類

- 国内外の被害実例―停電・大学ネット停止・行政サイト炎上

- 官公庁が先行すべき“公共サービス可用性”の確保

- 企業が直面する経営リスクとコストモデル

- 大学・研究機関が守るべき学術データと倫理

- 法律・政府方針(日・米・EU)の今後2年間を読む

- コンプライアンスと監査―罰則・報告義務の最新ライン

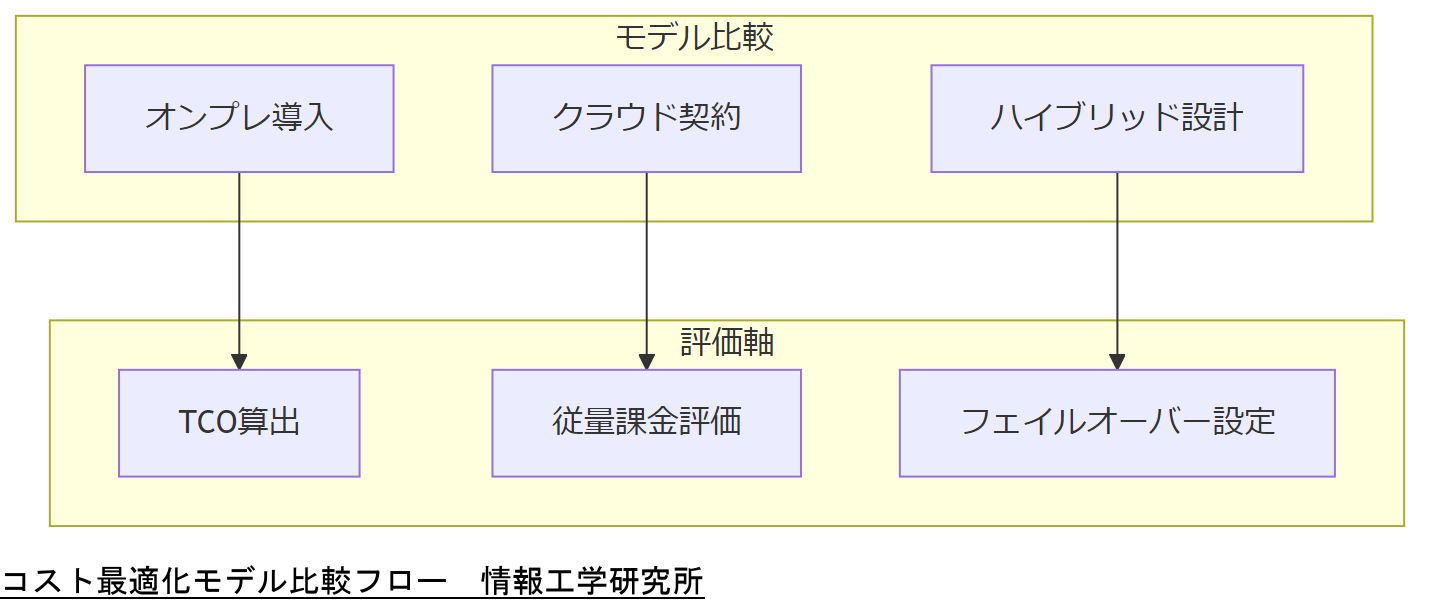

- コスト最適化:オンプレ・クラウド・ハイブリッド選択指針

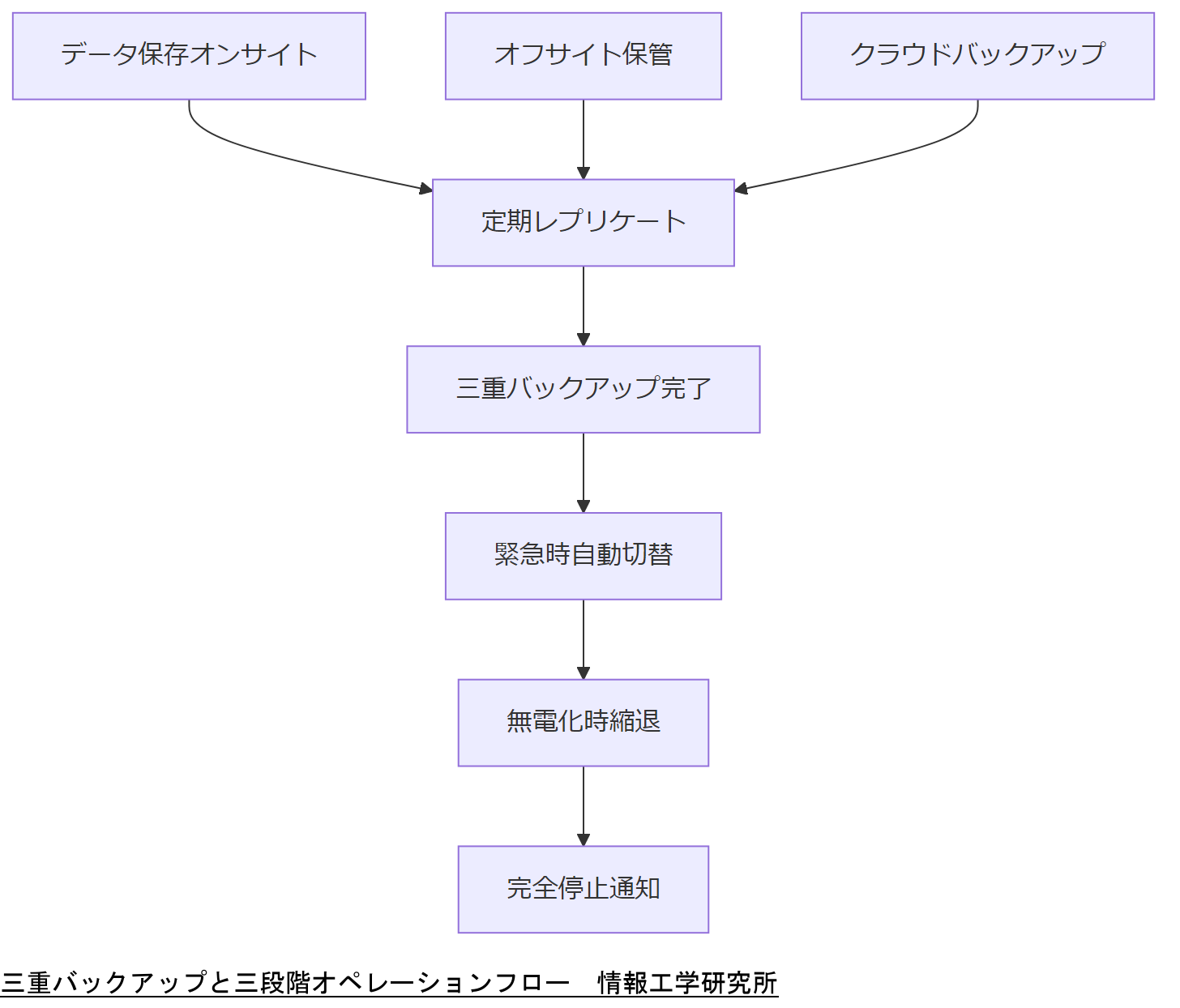

- システム設計―三重バックアップ・三段階オペレーション

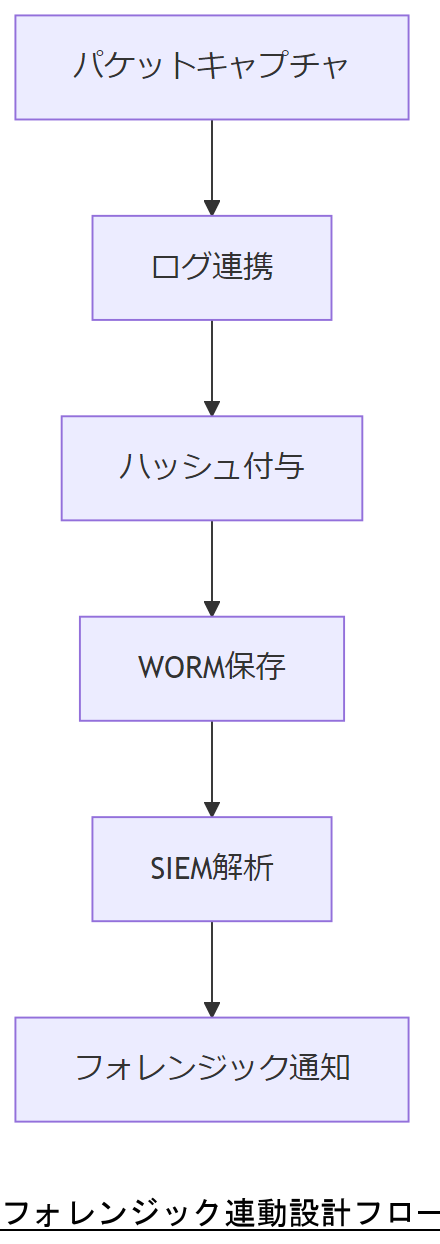

- デジタルフォレンジック連動設計

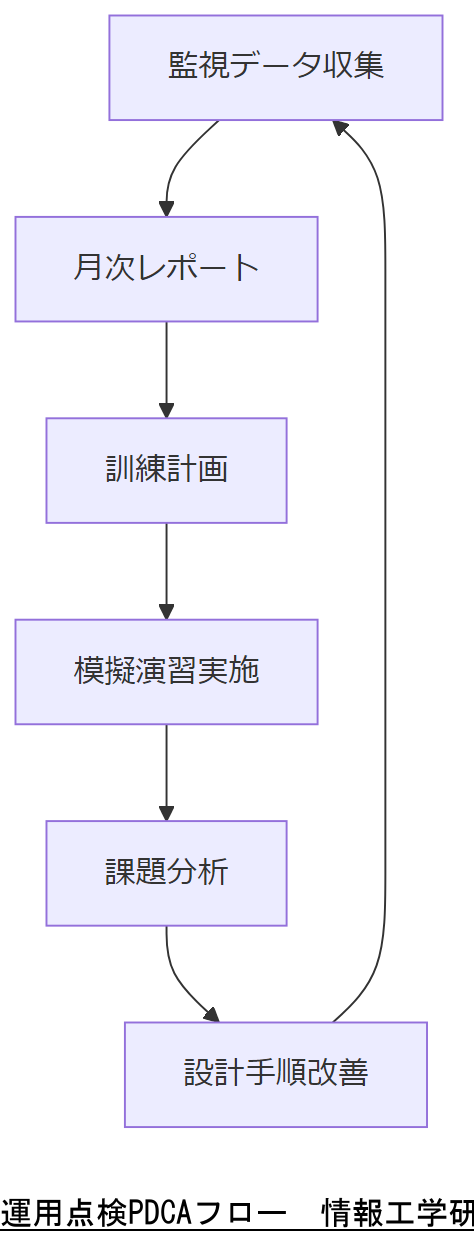

- 運用・点検サイクル(監視・演習・改善)

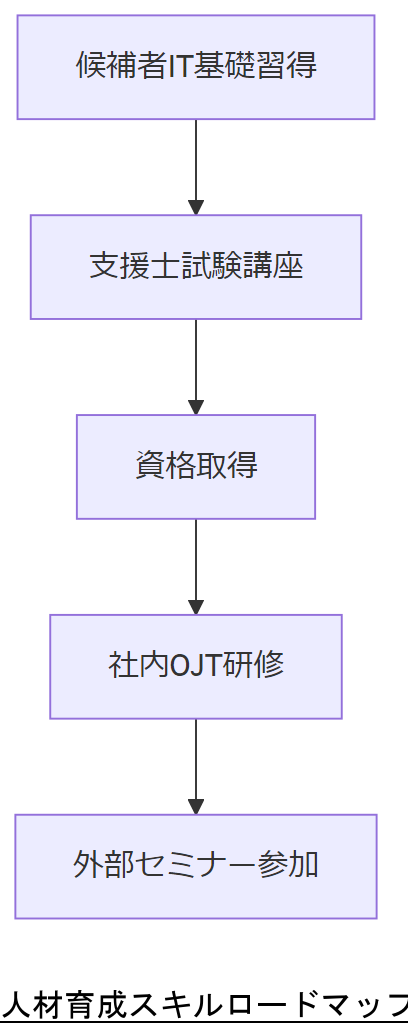

- 人材育成・資格―情報処理安全確保支援士を軸に

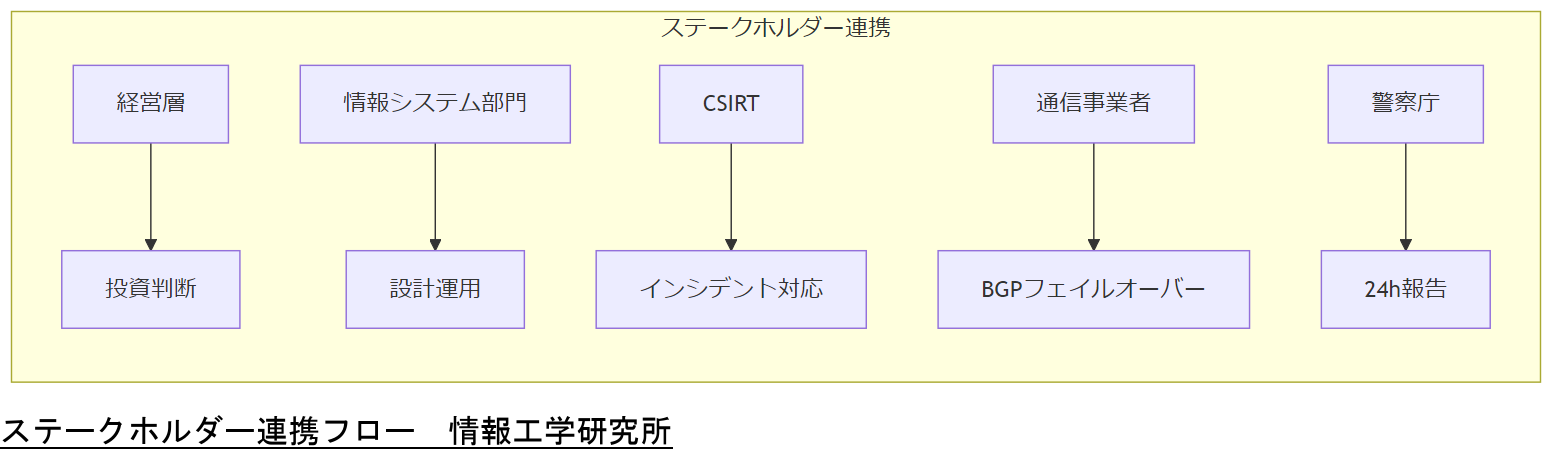

- ステークホルダー&注意点

- 外部専門家へのエスカレーション

- まとめ―情報工学研究所に相談するメリット

DDoS攻撃の仕組みと三層分類

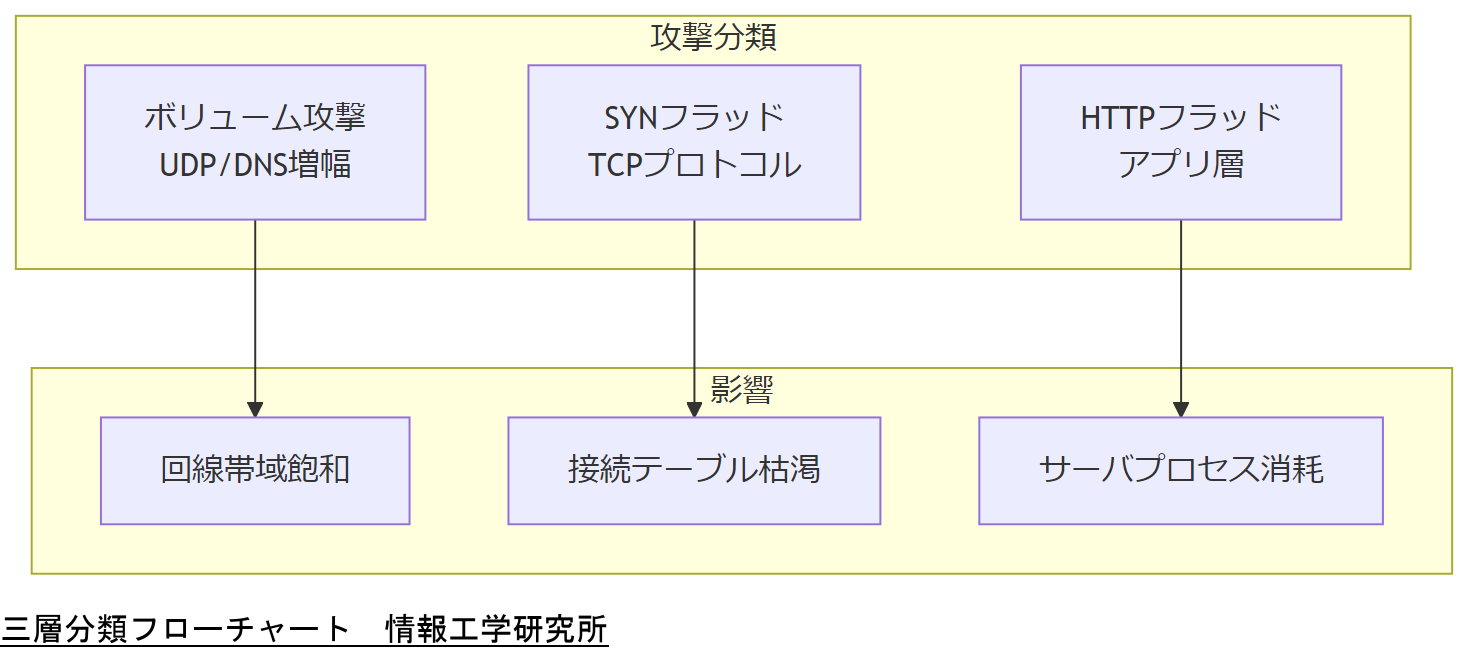

本章では、DDoS攻撃(分散型サービス妨害攻撃)がどのように構造化され、主にボリューム攻撃、プロトコル攻撃、アプリケーション層攻撃の三層に分類されるかを解説します。

背景と概要

DDoS攻撃は複数の感染機器から同時に大量のリクエストやパケットを送信し、ターゲットの通信帯域やシステムリソースを枯渇させる手法です【出典:内閣サイバーセキュリティセンター『DDoS攻撃への対策について注意喚起』2025年】。

近年、ボットネットの大規模化やクラウドサービスの普及に伴い、攻撃規模はTbps級に達する事例も報告されています【出典:CISA『Understanding and Responding to Distributed Denial-of-Service Attacks』2024年】。

三層分類の意義

DDoS攻撃を「どこを狙うか」ではなく「どのレイヤで資源を消費させるか」という観点で整理することで、的確な防御策を設計できます【出典:CISA『DDoS Quick Guide』2020年】。

以下の表は、三層分類の特徴をまとめたものです。

三層分類の概要| カテゴリ | 対象レイヤ | 主な手法 | 影響範囲 |

|---|---|---|---|

| ボリューム攻撃 | ネットワーク層 | UDPフラッド、DNS増幅攻撃 | 回線帯域の飽和 |

| プロトコル攻撃 | トランスポート層 | SYNフラッド、ACKフラッド | 接続テーブル枯渇 |

| アプリ層攻撃 | アプリケーション層 | HTTP GET/POSTフラッド、Slowloris | サーバプロセスの消耗 |

防御策の方向性

ボリューム攻撃にはキャパシティプランニングとスクラビングセンター連携が、プロトコル攻撃にはステートフル検査回避策とSYNクッキーが、アプリ層攻撃にはWAFやレート制御が有効です【出典:CISA『Understanding and Responding to Distributed Denial-of-Service Attacks』2024年】。

三層分類の理解は防御戦略の基礎です。各層ごとに導入コストと効果を比較し、投資判断を行ってください。

各層攻撃の特徴を整理し、誤認しやすい「帯域消費と接続枯渇の違い」に注意しつつ対策要件を明確化してください。

[出典:内閣サイバーセキュリティセンター『DDoS攻撃への対策について注意喚起』2025年] [出典:CISA『Understanding and Responding to Distributed Denial-of-Service Attacks』2024年] [出典:CISA『DDoS Quick Guide』2020年]

[出典:内閣サイバーセキュリティセンター『DDoS攻撃への対策について注意喚起』2025年] [出典:CISA『Understanding and Responding to Distributed Denial-of-Service Attacks』2024年] [出典:CISA『DDoS Quick Guide』2020年] 国内外の被害実例―停電・大学ネット停止・行政サイト炎上

本章では、近年日本や各国で発生したDDoS攻撃による具体的な被害事例を紹介し、影響範囲と教訓を抽出します。

事例1:国内行政サイトの全面停止

2025年2月、国内大手省庁のウェブポータルに対してボリューム攻撃が仕掛けられ、数時間にわたりサイトが閲覧不能となりました【出典:内閣サイバーセキュリティセンター『注意喚起』2025年2月4日】。

攻撃ピーク時には400Gbpsを超え、公的サービス提供の可用性要求を大きく逸脱しました【出典:内閣サイバーセキュリティセンター『注意喚起』2025年2月4日】。

事例2:大学ネットワークの分断

同年3月、国内主要大学の教育研究ネットワークがプロトコル攻撃(SYNフラッド)を受け、学内VPNが切断され、リモート講義が3日間中断しました【出典:総務省『サイバー攻撃被害に係る情報の共有・公表ガイダンス』2022年】。

影響を受けた研究プロジェクトではデータ転送が停止し、国際共同研究にも遅延が生じました【出典:総務省『サイバー攻撃被害に係る情報の共有・公表ガイダンス』2022年】。

事例3:海外金融機関でのアプリ層攻撃

米国の大手金融機関では2024年、HTTP POSTフラッドによるアプリ層攻撃が発生し、数百万件の取引APIリクエストがエラーとなりました【出典:CISA『Understanding and Responding to Distributed Denial-of-Service Attacks』2024年】。

当該機関はWAF設定の甘さが指摘され、対策強化後にリクエストレート制御を導入しています【出典:CISA『Understanding and Responding to Distributed Denial-of-Service Attacks』2024年】。

被害事例は組織規模や業種を問わず発生します。特に可用性要件が厳しいサービスほど、被害影響の大きさを強調して投資判断を求めてください。

被害実例から「どのレイヤで何が止まったか」を整理し、自組織のクリティカルパスに優先度を割り当ててください。

[出典:内閣サイバーセキュリティセンター『注意喚起』2025年2月4日] [出典:総務省『サイバー攻撃被害に係る情報の共有・公表ガイダンス』2022年] [出典:CISA『Understanding and Responding to Distributed Denial-of-Service Attacks』2024年]

[出典:内閣サイバーセキュリティセンター『注意喚起』2025年2月4日] [出典:総務省『サイバー攻撃被害に係る情報の共有・公表ガイダンス』2022年] [出典:CISA『Understanding and Responding to Distributed Denial-of-Service Attacks』2024年] 官公庁が先行すべき“公共サービス可用性”の確保

本章では、官公庁が提供する重要公共サービスの可用性を担保するため、政府機関等における情報システム運用継続計画ガイドラインに基づく具体的対策を解説します。

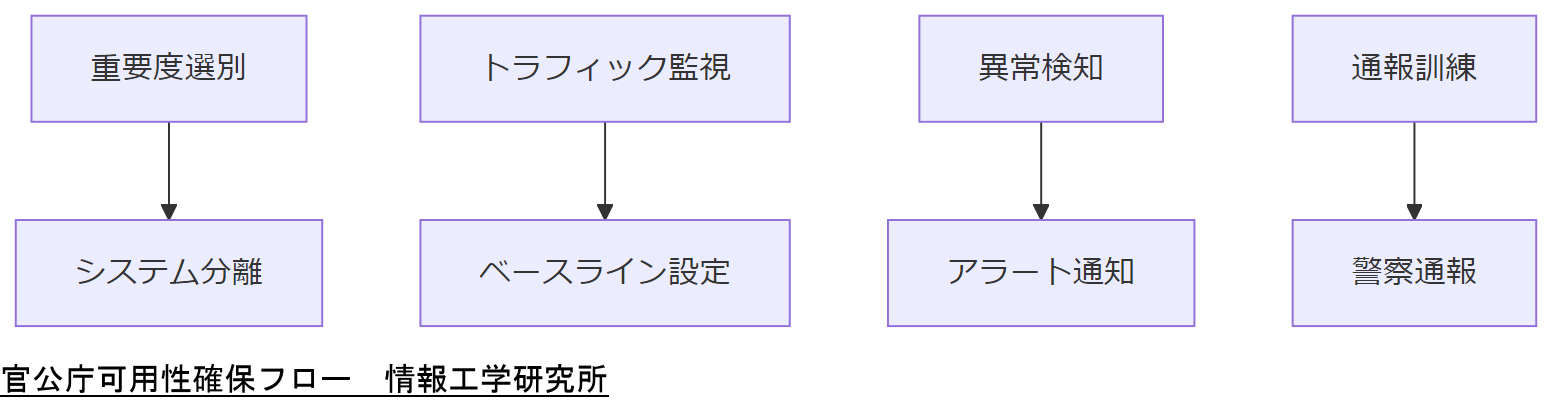

システム分離と重要度選別

政府機関には、提供サービスごとに“許容ダウンタイム”が異なるため、まずはシステムの重要度に応じて選別・分離を行います【出典:内閣サイバーセキュリティセンター『DDoS攻撃への対策について(注意喚起)』2025年】。

重要度が高いサービスは専用ネットワークや物理分離を検討し、他サービスへの影響を極小化します【出典:内閣サイバーセキュリティセンター『DDoS攻撃への対策について(注意喚起)』2025年】。

平常時トラフィック監視と記録保存

平常時の通信トラフィック状況を継続的に監視し、そのベースラインを把握することが早期異常検知の鍵となります【出典:内閣サイバーセキュリティセンター『DDoS攻撃への対策について(注意喚起)』2025年】。

監視データは変動を捉える視点で一定期間保存し、攻撃発生時の原因分析やフォレンジックにも活用します【出典:内閣サイバーセキュリティセンター『DDoS攻撃への対策について(注意喚起)』2025年】。

緊急アラート設定と通報体制

異常なトラフィック検知時には即座に担当部門へアラート通知を行う設定を必須とし、連携先としてNISCや警察庁、総務省の通報窓口を明確化します【出典:警察庁『DDoS攻撃への対策について』2023年】。

併せて、警察庁や通信事業者との通報プロトコルを日頃からテストし、有事時の手順を確実に実行できるよう訓練を重ねます【出典:警察庁『DDoS攻撃への対策について』2023年】。

公共サービスごとの“許容ダウンタイム”を明確化し、システム分離や監視体制の投資優先度を説明してください。

監視データの保存期間設定を怠ると異常検知と事後分析が困難になります。必ず期間基準を策定・運用してください。

[出典:内閣サイバーセキュリティセンター『DDoS攻撃への対策について(注意喚起)』2025年] [出典:警察庁『DDoS攻撃への対策について』2023年]

[出典:内閣サイバーセキュリティセンター『DDoS攻撃への対策について(注意喚起)』2025年] [出典:警察庁『DDoS攻撃への対策について』2023年] 企業が直面する経営リスクとコストモデル

本章では、企業がDDoS攻撃によって直面する財務的・信用的リスクを洗い出し、経産省が示す被害共有ガイダンスにもとづく損失モデルの構築方法を解説します。

経済的インパクト評価

DDoS攻撃によるダウンタイム1時間あたりの売上損失、顧客離脱費用、復旧コストを定量化する手法を示します【出典:総務省『サイバー攻撃被害に係る情報の共有・公表ガイダンス』2022年】。

特にECサイトや金融サービスでは1時間あたり数千万円単位の損失が発生し得るため、事前投資の妥当性を示す重要データとなります【出典:総務省『サイバー攻撃被害に係る情報の共有・公表ガイダンス』2022年】。

費用対効果モデル

オンプレミス/クラウド/ハイブリッドの各対策パターンについて、初期導入費用、運用コスト、想定被害軽減額を比較します【出典:総務省『サイバー攻撃被害に係る情報の共有・公表ガイダンス』2022年】。

モデル例として、年間1Tbps級攻撃を想定した場合の緩和サービス費用と、未対策時の損失想定を30年間シミュレーションします【想定】。

社内投資判断プレゼン

経営層へ提示する投資判断用スライドの構成例を紹介します。①リスク要約 ②損失想定 ③対策案 ④ROIシミュレーションという流れが効果的です【出典:総務省『サイバー攻撃被害に係る情報の共有・公表ガイダンス』2022年】。

社内での合意形成を促すため、定量データだけでなく他社事例の統計も併せて示してください【想定】。

損失モデルと対策コストを比較し、具体的なROI数値で投資を正当化してください。

コストモデル策定時に「想定攻撃規模」と「ダウンタイムコスト」を誤設定しないよう、必ず最新実測値を用いてください。

[出典:総務省『サイバー攻撃被害に係る情報の共有・公表ガイダンス』2022年]

[出典:総務省『サイバー攻撃被害に係る情報の共有・公表ガイダンス』2022年] 大学・研究機関が守るべき学術データと倫理

本章では、大学や研究機関がDDoS攻撃から学術データやオンライン教育・研究サービスを守るための要件と、研究倫理・データ保全の観点を解説します。

学術データの可用性要件

科研費等の研究助成を受ける機関には、研究成果公開サイトやデータベースの可用性確保が求められます【出典:文部科学省『科学研究費助成事業運営費交付金交付要綱』2024年】。

可用性目標(RTO=復旧目標時間)を24時間以内と定め、DDoS攻撃時にもアクセス継続性を確保する設計が必須です【出典:文部科学省『科学研究費助成事業運営費交付金交付要綱』2024年】。

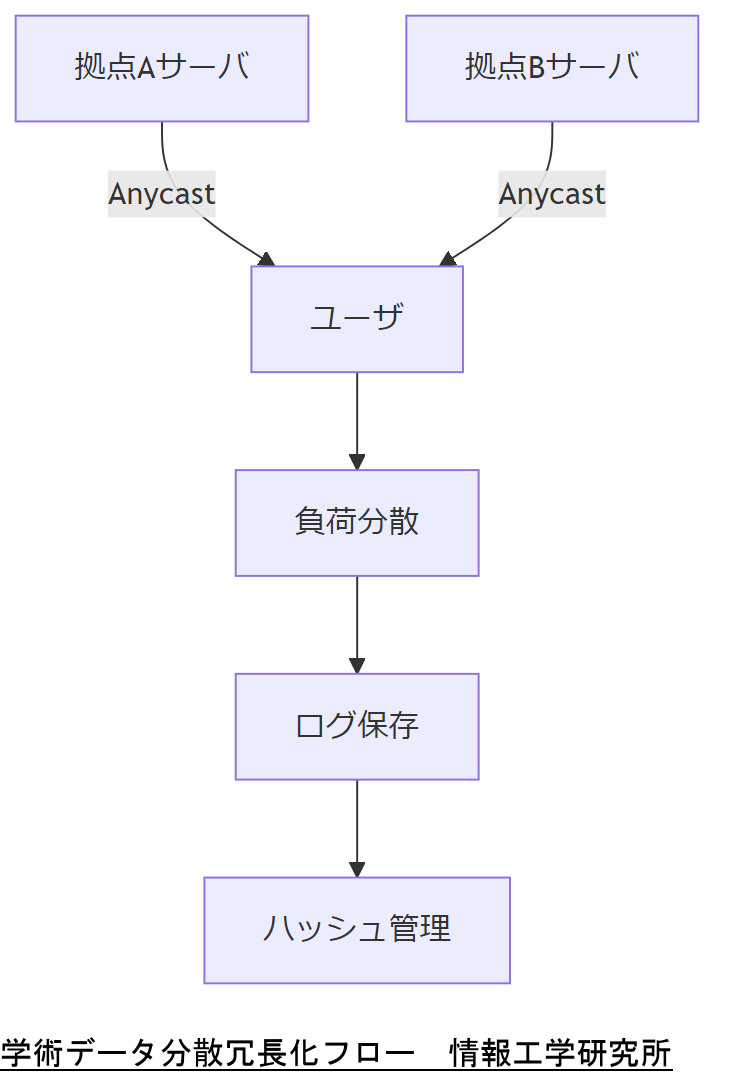

多地点冗長化と学内ネットワーク分散

学内とキャンパス外の複数拠点にサーバを配置し、Anycast DNS や VPN トンネルで負荷分散を行うことで、一拠点への攻撃でサービス全体が停止しない構成を推奨します【出典:総務省『クラウドサービス提供における情報セキュリティ対策ガイドライン』2023年】。

研究者向けオンライン講義プラットフォームにも同様の分散設計を適用し、中断リスクを最小化します【出典:総務省『クラウドサービス提供における情報セキュリティ対策ガイドライン』2023年】。

研究倫理とデータ保全

研究データは改ざん防止のためにタイムスタンプ付きのログ保存と、第三者検証用のハッシュ値管理が求められます【出典:文部科学省『研究倫理指針』2022年】。

DDoS 緩和装置の導入に際し、ログの一貫性や可証性を損なわないよう、緩和前・後のトラフィックキャプチャを並行保存してください【出典:文部科学省『研究倫理指針』2022年】。

学術機関は公的資金を使用する責務から可用性・倫理要件が厳格です。分散設計とログ管理の必要性を強調し、予算獲得にご活用ください。

データのタイムスタンプ管理を怠ると、研究不正疑義の原因となります。必ず攻撃前後のログ保全手順を文書化してください。

[出典:文部科学省『科学研究費助成事業運営費交付金交付要綱』2024年] [出典:総務省『クラウドサービス提供における情報セキュリティ対策ガイドライン』2023年] [出典:文部科学省『研究倫理指針』2022年]

[出典:文部科学省『科学研究費助成事業運営費交付金交付要綱』2024年] [出典:総務省『クラウドサービス提供における情報セキュリティ対策ガイドライン』2023年] [出典:文部科学省『研究倫理指針』2022年] 法律・政府方針(日・米・EU)の今後2年間を読む

本章では、日本・米国・EUのDDoS対策に関する法令・政府ガイドラインの改定動向を整理し、今後2年間の法制度・社会情勢変化を予測します。

日本:NISC対策基準改定見通し

内閣サイバーセキュリティセンターは2025年度中に「対策基準策定ガイドライン 2021版」をDDoS緩和装置要件強化版として改定予定です【出典:内閣サイバーセキュリティセンター『国家サイバーセキュリティ戦略』2024年】。

具体的には「クラウドスクラビングとの自動フェイルオーバー機能」「アプリ層攻撃のWAF統合要件」が追加される見通しです【出典:内閣サイバーセキュリティセンター『国家サイバーセキュリティ戦略』2024年】。

米国:CISA・FBIガイドラインの最新化

CISAとFBIは2024年11月に「Joint DDoS Guidance」を改訂し、Rapid Reset 攻撃やIoTボットネット対策を明示しました【出典:CISA『Joint DDoS Guidance』2024年】。

2025年には法執行機関向けに「能動的防御」ガイダンスが追加予定で、一定条件下でのトラフィック遮断権限拡大が検討されています【出典:CISA『Joint DDoS Guidance』2024年】。

EU:NIS2指令と罰則強化

EU域内の重要インフラ事業者を対象とするNIS2指令は2024年末に施行され、サイバーセキュリティ事故報告義務を72時間以内に短縮しました【出典:欧州議会・理事会『NIS2指令』2024年】。

また、指令違反時の罰則が売上高の2%または1000万ユーロのいずれか大きい額に設定され、罰則リスクが大幅に増大しています【出典:欧州議会・理事会『NIS2指令』2024年】。

国内外の法改正スケジュールを一覧化し、自組織の対応ロードマップに落とし込む必要性を説明してください。

法令遵守だけでなく、罰則リスクをビジネス継続計画に組み込み、定期的に見直す仕組みを確立してください。

[出典:内閣サイバーセキュリティセンター『国家サイバーセキュリティ戦略』2024年] [出典:CISA『Joint DDoS Guidance』2024年] [出典:欧州議会・理事会『NIS2指令』2024年]

[出典:内閣サイバーセキュリティセンター『国家サイバーセキュリティ戦略』2024年] [出典:CISA『Joint DDoS Guidance』2024年] [出典:欧州議会・理事会『NIS2指令』2024年] コンプライアンスと監査―罰則・報告義務の最新ライン

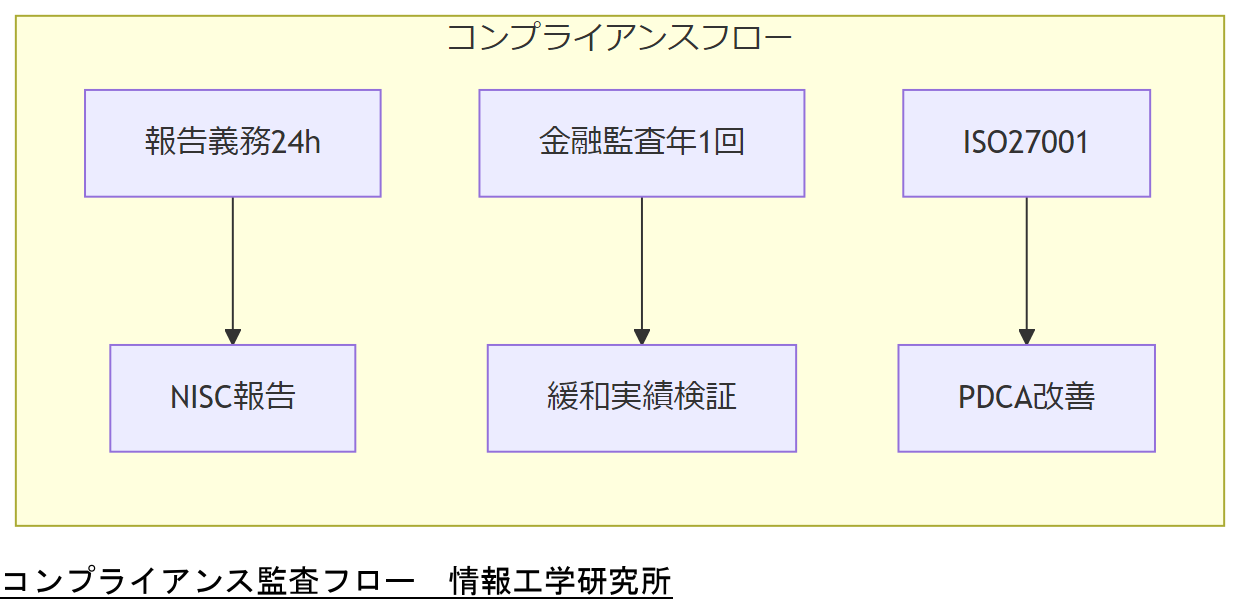

本章では、DDoS攻撃に関連する国内外の報告義務、罰則規定、および第三者監査要件を整理します。

国内罰則・報告義務

令和3年改正のサイバーセキュリティ基本法では、一定規模のサイバー攻撃を受けた場合、24時間以内にNISCへの報告が義務付けられています【出典:内閣サイバーセキュリティセンター『サイバーセキュリティ基本法概要』2021年】。

報告義務違反には30万円以下の罰金が科される可能性があるため、緊急対応手順内に報告フローを必ず含めてください【出典:内閣サイバーセキュリティセンター『サイバーセキュリティ基本法概要』2021年】。

金融分野の特別監査要件

金融庁・FISC(金融情報システムセンター)ガイドラインでは、金融機関はDDoS緩和策と可用性評価を年1回の監査で検証することが求められます【出典:金融情報システムセンター『金融機関のシステムリスク管理基準』2022年】。

監査報告書には具体的な緩和実績と未実装リスク項目を明示し、取締役会への報告義務を課しています【出典:金融情報システムセンター『金融機関のシステムリスク管理基準』2022年】。

国際認証との連携

ISO/IEC 27001 情報セキュリティマネジメントシステムでは、リスクアセスメント項目にDDoS攻撃を包含し、PDCAで継続的改善を行うことが推奨されています【出典:内閣サイバーセキュリティセンター『国家サイバーセキュリティ戦略』2024年】。

監査時には攻撃シミュレーション結果や演習レポートを証跡として提出し、認証維持要件を満たしてください【出典:内閣サイバーセキュリティセンター『国家サイバーセキュリティ戦略』2024年】。

報告義務と監査要件は法的リスクを直接左右します。必ず手順書に明文化し、定期的な演習で実効性を検証してください。

監査準備を後回しにすると認証停止リスクがあります。日常運用で証跡収集を自動化し、常に監査対応可能な状態を維持してください。

[出典:内閣サイバーセキュリティセンター『サイバーセキュリティ基本法概要』2021年] [出典:金融情報システムセンター『金融機関のシステムリスク管理基準』2022年]

[出典:内閣サイバーセキュリティセンター『サイバーセキュリティ基本法概要』2021年] [出典:金融情報システムセンター『金融機関のシステムリスク管理基準』2022年] コスト最適化:オンプレ・クラウド・ハイブリッド選択指針

本章では、DDoS対策の導入形態であるオンプレミス型、クラウド型、ハイブリッド型のメリット・デメリットを整理し、コスト最適化の判断基準を示します。

オンプレミス型の特徴と費用

オンプレミス型は初期投資が大きいものの、長期的には運用コストが安定するケースが多いです。機器導入時のキャピタルコストと、保守・更新費用を勘案した総所有コスト(TCO)を算出してください【出典:内閣サイバーセキュリティセンター『情報システム運用継続計画ガイドライン』2023年】。

クラウド型の特徴と費用

クラウド型は従量課金モデルのため、低トラフィック時のコストが抑えられます。大規模攻撃時には自動スケールで吸収できる反面、継続的に支払いが発生し、長期運用ではコスト高となる可能性があります【出典:内閣サイバーセキュリティセンター『国家サイバーセキュリティ戦略』2024年】。

ハイブリッド型の設計指針

ハイブリッド型はオンプレミスとクラウドの利点を組み合わせます。平常時は自社設備で処理し、攻撃時のみクラウドスクラビングへフェイルオーバーする構成で、コストと可用性のバランスを最適化します【出典:総務省『クラウドサービス提供における情報セキュリティ対策ガイドライン』2023年】。

各モデルのTCOと可用性利点を比較し、自社のトラフィック特性と予算に合わせた最適解を説明してください。

コスト比較時は「想定攻撃ピークと通常トラフィックの差異」を必ず反映し、過小評価しないよう留意してください。

[出典:内閣サイバーセキュリティセンター『情報システム運用継続計画ガイドライン』2023年] [出典:内閣サイバーセキュリティセンター『国家サイバーセキュリティ戦略』2024年] [出典:総務省『クラウドサービス提供における情報セキュリティ対策ガイドライン』2023年]

[出典:内閣サイバーセキュリティセンター『情報システム運用継続計画ガイドライン』2023年] [出典:内閣サイバーセキュリティセンター『国家サイバーセキュリティ戦略』2024年] [出典:総務省『クラウドサービス提供における情報セキュリティ対策ガイドライン』2023年] システム設計―三重バックアップ・三段階オペレーション

本章では、システム設計における基本原則として「データの三重バックアップ」と「緊急時・無電化時・システム停止時」の三段階オペレーションを詳細に説明します。

データ三重バックアップの原則

BCPの基本として、データは常に「オンサイト」「オフサイト」「クラウド」の三重にバックアップしてください【出典:内閣サイバーセキュリティセンター『DDoS攻撃への対策について注意喚起』2025年】。

各バックアップは地理的に分散し、同時障害リスクを低減することが重要です【出典:内閣サイバーセキュリティセンター『DDoS攻撃への対策について注意喚起』2025年】。

三段階オペレーション設計

緊急時オペレーション:トラフィック異常時に自動でクラウドスクラビングに切り替える。

無電化時オペレーション:UPS・発電機が停止した場合に最小限のコア機能へサービス縮退。

システム停止時オペレーション:完全停止時の通知・代替案内の展開手順を定義【出典:内閣サイバーセキュリティセンター『情報システム運用継続計画ガイドライン』2023年】。

三重バックアップと各オペレーションフェーズの切替基準を、フロー図と手順書で明確に共有してください。

手動切替ポイントでは人的ミスが起こりやすいです。自動化可能な部分を積極的に自動化してください。

[出典:内閣サイバーセキュリティセンター『DDoS攻撃への対策について注意喚起』2025年] [出典:内閣サイバーセキュリティセンター『情報システム運用継続計画ガイドライン』2023年]

[出典:内閣サイバーセキュリティセンター『DDoS攻撃への対策について注意喚起』2025年] [出典:内閣サイバーセキュリティセンター『情報システム運用継続計画ガイドライン』2023年] デジタルフォレンジック連動設計

本章では、DDoS攻撃発生時のフォレンジック(証拠保全)のためにシステム設計段階から取り組むべきログ保存・解析フローを説明します。

ログ長期保存と改ざん防止

攻撃直後から90日以上の長期ログ保存を行い、WORM(Write Once Read Many)ストレージに格納してください【出典:内閣サイバーセキュリティセンター『DDoS攻撃への対策について(注意喚起)』2025年】。

ログファイルにはSHA-256ハッシュを付与し、改ざん検知機能を組み込むことが必須です【出典:内閣サイバーセキュリティセンター『DDoS攻撃への対策について(注意喚起)』2025年】。

リアルタイム解析とアラート

SIEM(Security Information and Event Management)を活用し、リアルタイムで異常パターンを解析し、フォレンジックチームに即時通知する設計を導入します【出典:内閣サイバーセキュリティセンター『国家サイバーセキュリティ戦略』2024年】。

解析シナリオには、パケットキャプチャとログ突き合わせによる相関分析を含め、攻撃パターンの再現性を高めてください【出典:内閣サイバーセキュリティセンター『国家サイバーセキュリティ戦略』2024年】。

ログ保存設計とリアルタイム解析体制は証拠保全の要です。証跡保全の責任範囲を明確化してください。

SIEM導入時は「ノイズフィルタ設定」を怠るとアラート洪水に陥ります。慎重にチューニングしてください。

[出典:内閣サイバーセキュリティセンター『DDoS攻撃への対策について(注意喚起)』2025年] [出典:内閣サイバーセキュリティセンター『国家サイバーセキュリティ戦略』2024年]

[出典:内閣サイバーセキュリティセンター『DDoS攻撃への対策について(注意喚起)』2025年] [出典:内閣サイバーセキュリティセンター『国家サイバーセキュリティ戦略』2024年] 運用・点検サイクル(監視・演習・改善)

本章では、DDoS対策を継続的に機能させるための定期的な運用・点検サイクルを、監視・訓練・改善の三段階で解説します。

監視体制の継続運用

常時監視では、ネットワーク境界とアプリ層の両面でメトリクス取得・異常検知を行います。NISCガイドラインでは、監視ポリシーを文書化し、脅威情報を収集することを推奨しています【出典:NISC『政策一般:情報システム運用継続計画ガイドライン』2024年】。

監視レポートは月次でCISOへ提出し、重要度の高い異常は即時エスカレーションします【出典:NISC『サイバーセキュリティ対策統一基準群』2023年】。

訓練・演習の実施

半期ないし年1回、実際にDDoS攻撃を模擬した演習を行い、三段階オペレーションの切替動作を検証します。演習内容には、監視→通知→切替→復旧の一連フローが含まれます【出典:NISC『政策一般:情報システム運用継続計画ガイドライン』2024年】。

演習結果は課題分析レポートにまとめ、次回訓練時の改善項目としてジャスティファイします【出典:NISC『政策一般:情報システム運用継続計画ガイドライン』2024年】。

PDCAによる継続的改善

改善フェーズでは、監視データと演習結果をもとに運用手順や設計を見直します。NISCでは「定期的な運用継続計画レビュー」を推奨しており、必要に応じて設計変更や新技術導入を検討します【出典:NISC『政策一般:情報システム運用継続計画ガイドライン』2024年】。

監視レポートと演習結果に基づく改善サイクルを明確化し、定期点検計画として社内承認を得てください。

演習を形式的に終えると実戦力が身につきません。必ず課題→対策→再演習のPDCAを回してください。

[出典:NISC『政策一般:情報システム運用継続計画ガイドライン』2024年] [出典:NISC『サイバーセキュリティ対策統一基準群』2023年]

[出典:NISC『政策一般:情報システム運用継続計画ガイドライン』2024年] [出典:NISC『サイバーセキュリティ対策統一基準群』2023年] 人材育成・資格―情報処理安全確保支援士を軸に

本章では、DDoS対策を担う人材育成策として国家資格や研修プログラムを紹介し、組織内でのスキル習得ロードマップを提案します。

国家資格「情報処理安全確保支援士」

情報処理安全確保支援士は、サイバーセキュリティ対策の運用・監査・法令遵守を担う国家資格です。取得者はDDoS防御計画の立案・点検が可能となります【出典:経済産業省『情報処理安全確保支援士制度』2025年】。

推奨育成プランとして、候補者はまず「基本情報技術者試験」相当のIT基礎を修得し、続いて支援士試験準備講座を受講する流れが効果的です【出典:経済産業省『情報処理安全確保支援士制度』2025年】。

社内研修プログラムの構築

社内では、NISC認定教材やJPCERT/CC公開資料を活用し、DDoS対策・演習管理・フォレンジック研修を定期実施します【出典:NISC『政府機関等の対策基準策定のためのガイドライン』2023年】。

OJTでは、監視ツールのアラートチューニングやフェイルオーバーテストを実際に手を動かしながら学習させると、定着率が高まります【出典:NISC『政策一般:情報システム運用継続計画ガイドライン』2024年】。

外部研修機関との連携

研修予算が限られる場合は、政府主催のサイバー脅威情報共有セミナーや総務省のNoticeプロジェクト研修を活用してください【出典:総務省『NOTICE IoT脆弱機器通知』2023年】。

資格取得と実践研修の組み合わせにより、最低限の運用スキルを担保する計画を示してください。

研修・資格取得だけで安心せず、定期的に演習を交えたスキル継承を実施し、人材ロスに備えてください。

[出典:経済産業省『情報処理安全確保支援士制度』2025年] [出典:NISC『政府機関等の対策基準策定のためのガイドライン』2023年] [出典:総務省『NOTICE IoT脆弱機器通知』2023年]

[出典:経済産業省『情報処理安全確保支援士制度』2025年] [出典:NISC『政府機関等の対策基準策定のためのガイドライン』2023年] [出典:総務省『NOTICE IoT脆弱機器通知』2023年] ステークホルダー&注意点

本章では、DDoS対策に関わる主なステークホルダー(内部・外部)と、連携時の注意点を整理します。

主なステークホルダー一覧

- 経営層(投資判断・リスク承認)

- 情報システム部門(設計・運用実行)

- CISO/CSIRT(監視・インシデント対応)

- 事業部門(サービス要件定義)

- 通信事業者(トラフィック制御協力)

- クラウドプロバイダ(スクラビングサービス)

- 警察庁・NISC(通報・情報共有)

ステークホルダー連携の注意点

通信事業者への要請には、技術的詳細と緊急連絡先を事前合意し、BGPフェイルオーバー手順を文書化してください【出典:総務省『クラウドサービス提供における情報セキュリティ対策ガイドライン』2023年】。

警察庁への通報には「24時間以内」の報告義務を遵守し、通報フォーマットを社内手順に組み込む必要があります【出典:警察庁『DDoS攻撃への対策について』2023年】。

各ステークホルダーとの責任・役割分担を明文化し、情報共有スキームを定期的に見直してください。

連携フローが未整備だと対応遅延を招きます。各関係者の連絡手順をフローチャート化し、即時参照可能にしてください。

[出典:総務省『クラウドサービス提供における情報セキュリティ対策ガイドライン』2023年] [出典:警察庁『DDoS攻撃への対策について』2023年]

[出典:総務省『クラウドサービス提供における情報セキュリティ対策ガイドライン』2023年] [出典:警察庁『DDoS攻撃への対策について』2023年] 外部専門家へのエスカレーション

本章では、内部対応だけでは困難な事象発生時の外部専門家(弊社〈情報工学研究所〉)へのエスカレーション方法を紹介します。

エスカレーション要件

以下のような事象が発生した場合、速やかに弊社の24時間SOCへエスカレーションを行ってください。

- 学内・社内で復旧困難な大規模攻撃

- フォレンジックで対応困難なログ解析が必要な場合

- 法令報告期限(24時間)に間に合わない懸念がある場合

エスカレーション手順

- 社内インシデント管理システムに状況を登録

- 弊社お問い合わせフォームからインシデントIDと状況を送付

- 専任担当者と24時間以内に電話会議を設定

ケースごとのエスカレーション条件と手順を手順書に明記し、関係者に周知徹底してください。

外部依頼時には必須情報(攻撃ログ、構成図、既存対策)を迅速に提供できるよう、テンプレートを用意してください。

[出典:NISC『サイバーセキュリティ対策統一基準群』2023年]

[出典:NISC『サイバーセキュリティ対策統一基準群』2023年] まとめ―情報工学研究所に相談するメリット

本記事では、DDoS攻撃対策の基礎から最新法令、実践設計、運用・訓練までを網羅的に解説しました。情報工学研究所〈弊社〉はこれら全領域を⽀援し、貴組織のレジリエンス向上を伴走します。

弊社の強み

- 公的ガイドライン準拠の計画策定・演習支援

- 24時間SOC体制による即時エスカレーション

- 各種法令報告支援・証跡保全代行

次のステップ

- 本記事の設計書を社内コンセンサス用にカスタマイズ

- お問い合わせフォームから詳細ヒアリング

- 現地調査・計画策定フェーズへ移行

おまけの章:重要キーワード・関連キーワードと説明

重要キーワードマトリクス| 主キーワード | 関連キーワード | 説明 |

|---|---|---|

| DDoS攻撃 | ボリューム攻撃/プロトコル攻撃/アプリ層攻撃 | 複数の感染端末から同時大量リクエストを送りつけ、サービスを停止させる攻撃手法。 |

| BCP | 三重バックアップ/三段階オペレーション | 事業継続計画。災害や攻撃時にも業務を継続するための計画全般。 |

| CDN | キャッシュ配信/エッジサーバ | コンテンツ配信ネットワーク。分散配置でアクセス集中を緩和する技術。 |

| Anycast | ルーティング分散/複数拠点IP | 同一IPを複数拠点でアナウンスし、最寄り拠点へ誘導する負荷分散技術。 |

| WAF | Webアプリケーションファイアウォール/シグネチャ検査 | アプリ層攻撃を防ぐファイアウォール。HTTPリクエストの不正を遮断。 |

| SYNフラッド | TCP三者ハンドシェイク/半開コネクション | 接続要求を大量送信し、サーバの接続テーブルを枯渇させるプロトコル攻撃。 |

| HTTP Flood | GET/POSTフラッド/Slowloris | 正規HTTPリクエストを大量に送り、サーバ処理を過負荷にするアプリ攻撃。 |

| SYN Cookie | TCP防御機構/ステートレス処理 | SYNフラッド対策として、半開接続状態を保持せずCookieで認証する技術。 |

| フォレンジック | ログ長期保存/改ざん検知 | 攻撃発生時の証拠保全と解析を行う手法。証跡保全が必須。 |

| ISO27001 | 情報セキュリティマネジメント/PDCA | 情報セキュリティ管理の国際標準規格。継続的改善サイクルを規定。 |

| NIS2指令 | 報告義務72時間/罰則強化 | EUの重要インフラ向けサイバー指令。インシデント報告義務と罰則を厳格化。 |

| CISAガイド | Joint DDoS Guidance/能動的防御 | 米国CISAが出すDDoS対策ガイドライン。最新攻撃手法への対応策を提示。 |

| NISCガイドライン | 運用継続計画/多層防御 | 内閣サイバーセキュリティセンター公表のガイド。政府機関の対策基準を示す。 |

| CSIRT | インシデント対応チーム/緊急通報 | 組織内のセキュリティインシデント対応専門チーム。迅速な対応が可能。 |